Основные проблемы и задачи защиты информации в компьютерных сетях

Содержание:

ВВЕДЕНИЕ

Актуальность работы заключается в том, что на сегодняшний день информационная безопасность является одним из популярнейших понятий, так как современная жизнь очень прочно связана с информационными технологиями в их настоящем понимании, и каждому из нас приходится защищать свои данные.

Безопасность в информационных технологиях понимается как комплекс мер и воспринимается как единая система. Компьютерная безопасность может иметь разные аспекты, среди которых нет более или менее значимых, здесь важно все. Нельзя просто взять и отказаться от части каких-то мер, иначе система просто не заработает.

Компьютерная безопасность немногим отличается от безопасности в прямом смысле. В реальных условиях никто не поставит хорошую дверь с дорогим замком на деревянный сарай с дыркой в стене. Так же, как и автомобиль с новой резиной, но нерабочими тормозами будет небезопасен.

Аналогичная ситуация и в компьютерной безопасности, где нужно соблюдать меры защиты в любых точках соприкосновения с враждебной средой. И каждый ресурс в такой системе, будь то компьютер или сервер компании должен быть надежно защищен. Также защиты требуют и сами файлы, и вся ЛВС.

Доступ ко всем данным тоже лучше организовывать безопасный, да и все люди, работающие с информацией, являются звеном в цепочке механизма, который отвечает за работу всей системы безопасности.

Сегодня на рынке защиты информации имеется множество отдельных инженерно-технических, программных, криптографический, аппаратных решений для безопасности хранящихся данных.

В литературе по защите информации есть много описаний методов и средств на их основе, а также теоретические модели организации защиты. Но для того, чтобы создать в компании оптимальные условия качественной защиты данных, важно объединить отдельные средства безопасности в единую систему.

При этом важно понимать, что в ней главным элементов должен оставаться человек. Причем это человек является ключевой составляющей, а также самым трудно формализуемым и слабым звеном.

Разработка системы защиты данных (СЗД) для компании не является главной задачей, как, например, получение прибыли или производство товаров. Поэтому любая СЗД не может приводить к большим затратам и затруднениям в работе компании. Тем не менее, она обязана обеспечивать должный уровень защиты информации компании от всех возможных внешний и внутренний угроз.

Главной проблемой при реализации подобных систем защиты являются с одной стороны, гарантия надежной защиты всем данных, которые хранятся в системе (исключение любого случайного или преднамеренного получения данных третьими лицами), с другой стороны — невозможность создания системой защиты каких-то заметных проблем для авторизованных пользователей в ходе взаимодействия с ресурсами самой системы.

Обеспечение желаемого уровня защищённости — это весьма сложная проблема, которая требует для своего решения реализации совместных научно-технических, организационных и других мероприятий, направленных на создание целостной системы организационно-технологический решений и внедрения комплексных методов защиты данных (ЗД).

На основе данных теоретических исследований и практических работ в сфере ЗД был создан концептуально-системный подход к защите данных.

Под системностью, как основной частью такого подхода, можно понимать:

- системность целевую, т. е. безопасность данных рассматривается в качестве основного понятия общего понимания информации;

- системность пространственную, которая предлагает совокупные решения всех вопросов защиты на основе всех компонентов системы компании;

- системность временную, которая показывает непрерывность деятельность по ЗД, реализуемую в соответствии с планом;

- системность организованную, отражающую единство организации всех работ по защите данных и управления ими.

Концептуальный подход включает в себя создание общей концепции как полной совокупности всех научно-обоснованных взглядов, решений и положений, которые будут необходимы и достаточны для нормальной организации и обеспечения надежной системы безопасности, а также целенаправленной организации всех необходимых работ.

Системный подход к созданию любой системы состоит из:

- изучения внедряемого в систему объекта;

- общей оценки безопасности данного объекта;

- анализа средств, которые будут использоваться при построении системы;

- оценки экономической рентабельности;

- изучения системы, ее свойств, принципов работы и возможностей увеличения эффективности;

- соотношения внутренний и внешний факторов;

- возможностей дополнительных изменений в процессе создания системы и организацию всего процесса от начала и до окончания.

Объектом рассмотрения работы является корпоративная сеть, а предметом исследования — система информационной безопасности предприятия.

Цель работы: разработать систему защиты информации в корпоративной сети.

Для решения поставленной цели необходимо решить следующие задачи:

-

-

- Рассмотреть основные проблемы, задачи и принципы защиты информации в компьютерных сетях;

- Провести классификацию угроз и уязвимых мест компьютерных

-

сетей;

-

-

- Изучить и выполнить сравнительный анализ основных методов и средств защиты информации в сетях;

- Разработать техническое задание на создание системы защиты информации в корпоративной сети и внедрить данную систему;

- Выполнить расчет технико-экономической эффективности от внедрения системы защиты информации в корпоративной сети.

-

При написании работы были применены такие методы научного исследования, как изучение научной литературы по теме исследования, нормативно-правовой базы, аналитический и сравнительный методы.

Практическая значимость работы заключается в возможности использования разработанных предложений при внедрении средств защиты информации в информационной системе рассматриваемого предприятия.

Курсовая работа состоит из Введения, двух глав, Заключения, Списка литературы.

ГЛАВА 1. ОСНОВНЫЕ ПОЛОЖЕНИЯ ТЕОРИИ ЗАЩИТЫ ИНФОРМАЦИИ В СЕТЯХ

Основные проблемы и задачи защиты информации в компьютерных сетях

Информационная безопасность в компьютерных включает в себя широкий круг проблем:

-

-

- Обеспечение целостности данных — сегодня вся коммерческая информация, бухгалтерские данные, финансовая отчетность, клиентские базы, договора, новаторские идеи сотрудников, планы и стратегия её развития, хранятся в локальной информационно-компьютерной сети.

-

Далеко не всегда и не все документы дублируются на бумажных носителях, ибо объем информации очень велик. В таких условиях информационная безопасность предусматривает систему мер, которые призваны обеспечить надежную защиту серверов и рабочих станций от сбоев и поломок, ведущих к уничтожению информации или её частичной потере.

Серьезный подход к данному вопросу означает, что информационная безопасность должна базироваться на профессиональном аудите всей IT- инфраструктуры фирмы.

IT аудит позволяет провести оценку состояния сети и оборудования, сделать анализ потенциальных угроз, выявить и вовремя устранить «слабые» места кабельной системы, серверных и рабочих станций, дисковых систем и нарушений в конфигурации оборудования. Таким образом, снижаются технические риски возможной потери информации.

-

-

- Обеспечение конфиденциальности информации — защита коммерческих секретов напрямую влияет на конкурентоспособность фирмы и её устойчивость на рынке. Здесь информационная безопасность сталкивается с внешними и внутренними преднамеренными угрозами, направленными на хищение данных. Хакеры, промышленный шпионаж и утечка информации по вине собственных сотрудников представляют наибольшую угрозу. Соблазн продать ценную коммерческую информацию велик не только у увольняемых сотрудников, но и у тех, амбиции которых на рабочем месте не удовлетворены.

-

В данном случае информационная безопасность принимает превентивные меры, направлены на контроль инсайдеров и многоступенчатую защиту серверов от хакерских атак.

Поэтому меры по противодействию несанкционированному доступу должны быть направлены на достижение двух целей:

- Создавать условия, когда случайные или умышленные действия, приводящие к потере данных, становятся невозможны. Информационная безопасность решает эту проблему путем создания системы аутентификации и авторизации пользователей, разделения прав доступа к информации и контроля доступа;

- Создать систему, при которой сотрудники или злоумышленники не смогли бы скрыть совершенных действий. Здесь в помощь специалисту по ИБ приходит система контроля событий безопасности, аудит доступа к файлам и папкам.

Эффективными средствами защиты как от внешних угроз, так и от внутренних, являются также: введение системы паролей пользователей, применение для особо важной информации криптографических методов защиты (шифрование), ограничение доступа в помещения, применение индивидуальных цифровых ключей и смарт-карт, использование межсетевых экранов, установка систем защиты от утечек информации через электронную почту, FTP-серверы и Интернет-мессенджеры, защита информации от копирования.

В настоящее время возрастает количество инцидентов, связанных с информационной безопасностью и нарушений ее требований.

Инцидент информационной безопасности (information security incident) — это появление одного или нескольких нежелательных, или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы ИБ [1].

Организация процесса реагирования на инцидент преследует такие цели:

- Пресечь нескоординированные действия и в минимальные сроки восстановить работоспособность всей фирмы при возникновении инцидента;

- Опровергнуть или подтвердить факт инцидента ИБ;

- Предоставить полноценный отчет о произошедшем инциденте и нужные рекомендации. Выделить условия для накопления и хранения точных данных о компьютерных инцидентах. Реализовать систему быстрого обнаружения и/или предупреждения аналогичных инцидентов в будущем (методом анализа уже случавшихся ситуаций, изменения политики ИБ, совершенствования системы ИБ и др.);

- Поддержать сохранность и целостность фактов произошедшего инцидента. Реализовать условия для возбуждения гражданского или уголовного дела против нарушителей. Защитить частные права, установленные законом;

- Привести к минимуму возможные нарушения порядка работы и повреждения данных ИТ-системы. Свести к минимальному значению последствия нарушения секретности, доступности и целостности ИТ-системы;

- Сохранить имидж фирмы и ее ресурсы;

- Обучить сотрудников компании нужным действиям для правильного реагирования на инцидент.

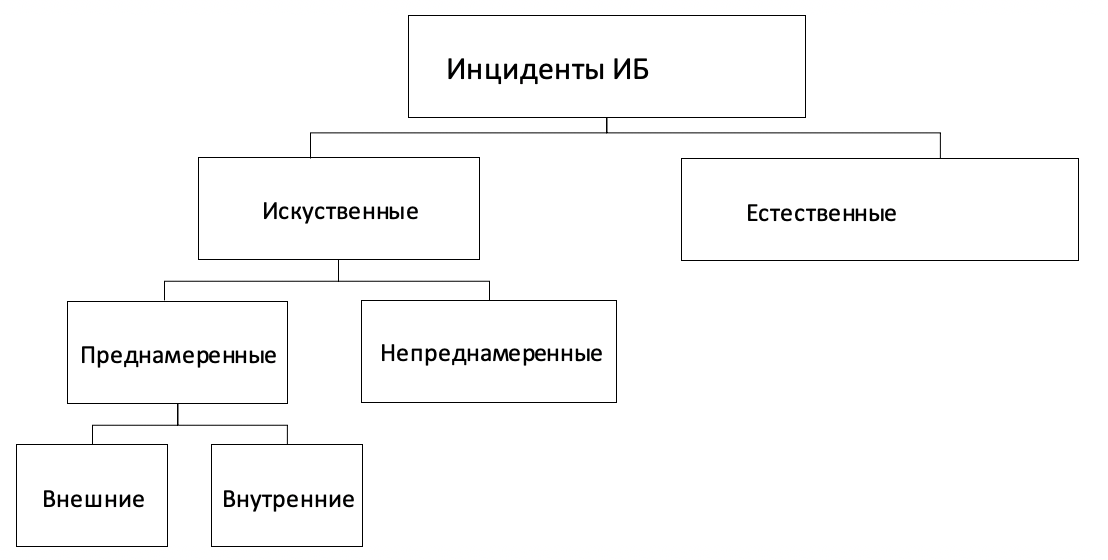

Инциденты ИБ могут быть преднамеренными или случайными (например, являться следствием какой-либо человеческой ошибки или природных явлений) и вызваны как техническими, таки нетехническими средствами (ГОСТ ИСО МЭК ТО18044—2007) (рисунок 1).

Последствиями реализации инцидентов ИБ могут быть такие события, как несанкционированные раскрытие или изменение информации, ее уничтожение или другие события, которые делают ее недоступной, а также нанесение ущерба активам организации или их хищение.

Наиболее характерными инцидентами ИБ являются такие, как отказ в обслуживании, сбор информации, несанкционированный доступ.

Рисунок 1. Классификация инцидентов ИБ

Для оценки инцидентов безопасности и их выявления в системе защиты информации применяются различные методики, которые будут рассмотрены в следующих пунктах.

Основные принципы и политика информационной безопасности предприятия

При построении любой системы необходимо определить основные принципы, в соответствии с которыми она будет построена.

Комплексная система защиты информации (КСЗИ) — сложная система, функционирующая, как правило, в условиях неопределенности, требующая значительных материальных затрат. Поэтому определение основных принципов КСЗИ позволит определить основные подходы к ее построению [1].

Ниже перечислены основные принципы, которые можно отнести к любому предприятию: государственному, коммерческому, смешанному и другим формам собственности, а также большим, средним, малым.

-

-

- Принцип законности — здесь меры обеспечения функционирования предприятия разрабатываются на основе и в рамках действующих правовых актов. Правовые акты предприятия не должны противоречить государственным законам и подзаконным актам;

- Принцип превентивности (упреждения) — содержание этого принципа предполагает своевременное выявление тенденций и предпосылок, способствующих развитию угроз. На основе анализа этих угроз вырабатываются соответствующие профилактические меры по недопущению возникновения реальных угроз;

- Принцип обоснованности защиты информации — выполнение этого принципа заключается в установлении путем экспертной оценки целесообразности засекречивания и защиты той или другой информации, вероятных экономических и других последствий такой защиты исходя из баланса жизненно важных интересов государства, общества и граждан [2];

- Принцип непрерывности — защита информации происходит на регулярной основе (постоянно). Защита информации — это не разовое мероприятие, а непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла автоматизированной системы (АС);

- Принцип системности предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов, существенно значимых для понимания и решения проблемы обеспечения безопасности АС;

- Принцип комплексности — в распоряжении специалистов по компьютерной безопасности имеется широкий спектр мер, методов и средств защиты компьютерных систем. Комплексное их использование предполагает согласованное применение разнородных средств при построении целостной системы защиты, перекрывающей все существенные каналы реализации угроз и не содержащей слабых мест на стыках отдельных ее компонентов [3];

- Принцип разумной достаточности — создать абсолютно непреодолимую систему защиты принципиально невозможно. При достаточном количестве времени и средств можно преодолеть любую защиту. Поэтому имеет смысл вести речь только о некотором приемлемом уровне безопасности;

- Принцип экономической целесообразности — подразумевает, что средства, затраченные на защиту информации, не должны превышать стоимости информации [2].

-

Среди рассмотренных принципов едва ли можно выделить более или менее важные, а при построении комплексной системы защиты информации важно использовать их в совокупности.

В соответствии с международным стандартом ИСО/МЭК 15408 [1], вступившим в России в действие с 01.01.2004, политика безопасности организации — это одно или несколько правил, процедур, практических приемов или руководящих принципов в области безопасности, которыми руководствуется организация в своей деятельности.

Цель создания политики информационной безопасности компании — это регламентация управления обеспечением информационной безопасности и поддержка этого процесса. Адекватный уровень информационной безопасности может быть обеспечен только на основе комплексного подхода, предполагающего использование как организационных мер защиты, так и инженерно-технических.

В современной практике обеспечения информационной безопасности термин «политика безопасности» употребляет как в широком, так и в локальном смысле.

В широком смысле политика безопасности определяется как система документированных управленческих решений по обеспечению информационной безопасности компании.

В локальном смысле под политикой безопасности понимаются конкретные документы для отдельных информационных подсистем или устанавливающие четкие правила в одной заданной области обеспечения информационной безопасности.

В соответствии с международными стандартами (например, ИСО/МЭК 17799 [2]), политика безопасности может регламентировать такие средства и методы обеспечения информационной безопасности компании, как организация защиты (т.е. вопросы ответственности за обеспечение информационной безопасности и координацию работ разных подразделений вуза), классификация ресурсов и их контроль, физическая защита, администрирование компьютерных сетей, разработка и сопровождение информационных систем, контроль выполнения установленных требований и др.

Разработка политики безопасности начинается с постановки точного формулирования цели обеспечения информационной безопасности компании. На этом этапе должен появиться первый документ, относящийся к политике безопасности, — Концепция обеспечения информационной безопасности компании, которая определяет систему взглядов на проблему обеспечения информационной безопасности компании и представляет собой систематизированное изложение целей и задач защиты, основных принципов ее построения, организационных, технологических и процедурных аспектов обеспечения информационной безопасности.

Современные информационно-вычислительные системы в своей основе имеют комплекс программных и аппаратных средств для организации высокопроизводительной обработки и хранения данных.

В таблице 1 определены три класса уязвимостей: объективные, субъективные и случайные [7].

Таблица 1 — Классификация уязвимостей

|

Объективные |

Субъективные |

Случайные |

|

излучения средств связи |

ошибки в программном обеспечении |

сбои и отказы технических средств |

|

активизируемые |

неквалифицированное управление системой |

естественное старение носителей информации |

|

элементарная база |

неправильная эксплуатация технических средств |

сбои сопутствующего программного обеспечения |

|

особенности защищаемого объекта |

нарушение установленного режима доступа |

сбои электроснабжения |

|

нарушение режима эксплуатации |

повреждения коммуникаций |

|

|

нарушение установленных политик безопасности |

повреждения ограждающих конструкций |

Объективные уязвимости напрямую зависят от особенностей, возможностей и ограничений технических характеристик оборудования или системы. К данному классу можно отнести несколько типов уязвимостей:

- излучения технических средств системы (звуковые, электромагнитные, электрические и пр.);

- активизируемые (к ним относятся, например, нелегальные копии программного обеспечения, программные вирусы, повышающие риск атаки, или напрямую вызывающие атаки, и пр.);

- особенности элементной базы, на которой построена система;

- особенности защищаемого объекта (местоположение объекта, организация каналов передача информации и др.).

Субъективные уязвимости основываются на человеческом факторе и напрямую зависят от действий персонала, имеющего доступ и влияющего на работу информационной системы. К таким уязвимостям можно отнести:

- ошибки в программном обеспечении, влияющие на процесс инсталляции, эксплуатации и ввода-вывода данных;

- неквалифицированное управление системой;

- неправильная эксплуатация технических средств;

- нарушение установленного режима доступа, охраны и защиты объектов системы;

- нарушение режима эксплуатации технических средств;

- нарушение установленных политик безопасности и конфиденциальности.

Случайные уязвимости возникают, как правило, вследствие обстоятельств непреодолимой силы (например, естественное старение и погодные условия). Эти события затруднительно или вообще невозможно предсказать. К ним относятся:

- сбои и отказы технических средств информационной системы;

- естественное старение носителей информации и сред передачи данных;

- сбои сопутствующего программного обеспечения (операционных систем, СУБД, антивирусных программ и др.);

- сбои электроснабжения;

- повреждения жизнеобеспечивающих коммуникаций;

- повреждение ограждающих конструкций.

Полное устранение уязвимостей первого класса невозможно, однако возможно демпфировать их влияние различными техническими методами защиты безопасности информации. Уязвимости второго класса устраняются организационными и программно-аппаратными методами. Уязвимости третьего класса, в силу своей природы, можно лишь частично «смягчить» посредством проведения комплекса организационных и инженерно-технических мероприятий по обеспечению информационной безопасности.

Существенное подмножество уязвимостей приходится на долю настроек системы безопасности. Наиболее часто в литературе упоминаются такие угрозы безопасности, как программы-закладки и вирусы.

Компьютерный вирус — программа, способная заражать другие программы за счет их модификации с добавлением копии вируса или его разновидности.

Компьютерная закладка — аппаратное и/или программное средство, реализующее угрозы аппаратным или программным ресурсам ЭВМ с помощью внесенных извне функциональных объектов, которые при некоторых условиях (входных данных) осуществляют выполнение неописанных в документации действий [3].

Далее рассмотрим существующие и предлагаемые методы противодействия перечисленным угрозам.

Рассмотрим методы противодействия угрозам (таблица 2), возникающим вследствие уязвимостей, приведенных в таблице 1.

Таблица 3 — Методы противодействия угрозам

|

Методы противодействия |

Угрозы |

|

Препятствие |

Субъективные: нарушение установленного режима доступа, нарушение режима эксплуатации |

|

Управление |

Субъективные: ошибки в программном обеспечении, неквалифицированное управление системой |

|

Регламентация |

Объективные: активизируемые |

|

Субъективные: нарушение установленных политик безопасности, нарушение режима эксплуатации, нарушение установленного режима доступа, неправильная эксплуатация технических средств |

|

|

Случайные: естественное старение носителей информации, сбои и отказы технических средств и пр. |

|

|

Маскирование |

Субъективные: нарушение установленного режима доступа, нарушение установленных политик безопасности |

|

Повышение отказоустойчивости |

Объективные: излучение технических средств системы, элементная база, особенности защищаемого объекта |

В первом столбце указаны методы, во втором — уязвимости и угрозы, от которых они защищают.

Основные способы и средства защиты информации:

- Препятствие: запрет проникновения на территорию размещения вычислительной сети, доступа к аппаратуре и носителям информации. Применяются физические и аппаратные средства защиты, например, решетки на окнах, охранные сигнализации, электронные ключи-брелоки и т. д.;

- Управление: регулирование ресурсов системы (баз данных, носителей информации, программ). Наличие правил работы пользователей, технического персонала, программ. Защищаемую систему должна сопровождать актуализированная, комплектная документация, позволяющая осуществлять развитие системы и ее квалифицированную эксплуатацию;

- Регламентация:

- управление списком допущенных к оборудованию физических лиц (пользователей и обслуживающего персонала);

- ограничение времени работы с авторизованными терминалами, ограничение доступа к ресурсам системы, ограничение разрешенных для исполнения задач (процедур);

- регламентация мест постоянного хранения носителей информации.

- Маскирование (кодирование, шифрование): преобразование данных к такому виду, что они становятся доступны лишь после предъявления ключа. Возможно применение методов стеганографии, позволяющих скрыть не только смысл хранящейся или передаваемой информации, но и сами факты ее передачи и хранения;

- Повышение отказоустойчивости за счет дублирования (полного, частичного и комбинированного) и помехоустойчивого кодирования информации, применения адаптивных схем организации системы [9].

К аппаратным средствам защиты информации относят различные по принципу действия и возможностям технические решения, обеспечивающие защиту информации от разглашения, утечек и несанкционированного доступа. Они применяются при исследовании технических средств на наличие каналов утечки информации, поиске и обнаружении средств промышленного шпионажа, противодействии несанкционированному доступу к источникам конфиденциальной информации и т. д.

Программные же средства могут быть классифицированы следующим образом:

- средства собственной самозащиты, входящие в предусмотренный разработчиком программного обеспечения функционал;

- средства защиты аппаратуры и штатных устройств;

- средства идентификации полномочий пользователя;

- средства активной защиты при особых обстоятельствах, например, в случае ввода неправильного пароля и т. д.;

- средства пассивной защиты, направленные на предостережение.

Например, для борьбы с компьютерными вирусами существует три способа защиты:

- сканеры, просматривающие защищаемые области вычислительной системы и тестирующие ее на наличие вирусов;

- резидентные мониторы, находящиеся в оперативной памяти и следящие за тем, чтобы в системе не производилось недозволенных действий;

- ревизоры диска, работающие со слепком системы и отслеживающие изменения.

Наиболее действенным средством борьбы с вирусами является профилактика, заключающаяся в использовании только лицензионного программного обеспечения, проведении регулярного резервирования, проверке всей поступающей информации на вирусы.

Межсетевые экраны позволяют разделить зону ответственности на несколько частей и реализовать набор правил прохождения пакетов с данными через границы зон.

Фильтрацию сетевых пакетов с помощью межсетевых экранов можно осуществлять на разных уровнях сетевого взаимодействия: межсетевые экраны можно классифицировать на экранирующие маршрутизаторы, шлюзы сеансового уровня и шлюзы прикладного уровня.

Первые функционируют на сетевом уровне модели OSI, но в своей работе используют информацию и из заголовков протоколов транспортного уровня, фильтрация может осуществляться как по IP-адресам отправителя/получателя, так и по портам TCP и UDP. Не защищают от атак с подменой участников соединений.

Вторые работают на сеансовом уровне модели OSI и могут также контролировать информацию транспортного и сетевого уровне. Могут контролировать установку соединений, осуществлять проверку сетевых пакетов.

Третьи могут осуществлять анализ пакетов на всех уровнях модели OSI, обеспечивая тем самым максимальный уровень защиты, в том числе за счет возможностей по аутентификации пользователей; проверки команд, передаваемых по протоколам прикладного уровня; проверки передаваемых данных на вирусы и нарушения политик безопасности [4].

Однако, межсетевые экраны не обеспечивают полной защиты от специальных программно-технических воздействий, они лишь способны обнаружить порядка 30% атак на сети, подключенные к международным информационным сетям. То же самое относится и к антивирусным средствам.

В настоящее время общей особенностью современных систем управления политиками безопасности является возможность оперативно создавать высокоуровневые и низкоуровневые политики безопасности, распространять эти политики сотрудникам организации и отслеживать факты ознакомления и согласия с политиками.

ГЛАВА 2. ОСНОВНЫЕ МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ В СЕТЯХ

Организационно-правовые и инженерно-технические методы и средства

Как правило, к методам защиты информации относятся:

-

-

- Организационные методы;

- Инженерно-технические методы;

- Аппаратно-программные методы;

- Криптографические методы.

-

Целью внедрения организационной составляющей системы информационной безопасности является:

- детализация требований Политики информационной безопасности Компании применительно к условиям доступа, обращения и обработки информации ограниченного доступа;

- минимизация угроз безопасности информации ограниченного доступа, характеризуемая показателями их конфиденциальности, целостности и доступности, путем повышения надёжности организационно-технологических решений и бизнес-процессов.

- реализация системного подхода в решениях, направленных на обеспечение безопасности информации ограниченного доступа в условиях обработки, ознакомления и взаимодействия со сторонними организациями.

- снижение операционных рисков, связанных с технологиями обработки информации ограниченного доступа.

- соответствие компании требованиям по безопасности информации ограниченного доступа, предъявляемым законодательными актами РФ.

Для создания частной политики безопасности нужно утвердить список всех секретных данных в компании, и подготовить перечень сотрудников, которые могут иметь доступ к этим данным. Нужно добавить обязательный пункт в трудовой договор о запрете на разглашение данных, к которым работник получает доступ в силу служебных обязанностей [17].

Инженерно-техническая защита информации имеет целью:

- Обезопасить здание и помещение от проникновения посторонних субъектов с целью кражи, порчи или изменения сведений;

- Предотвратить порчу или полное уничтожение информационных носителей от последствий природных катаклизмов и от воздействия воды при тушении пожара;

- Закрыть доступ злоумышленникам ко всем техническим каналам, по которым может произойти утечка данных.

В состав инженерно-технического обеспечения информационной безопасности входят система охранного видеонаблюдения, система контроля и управления доступом, а также системы охранной и пожарной сигнализации.

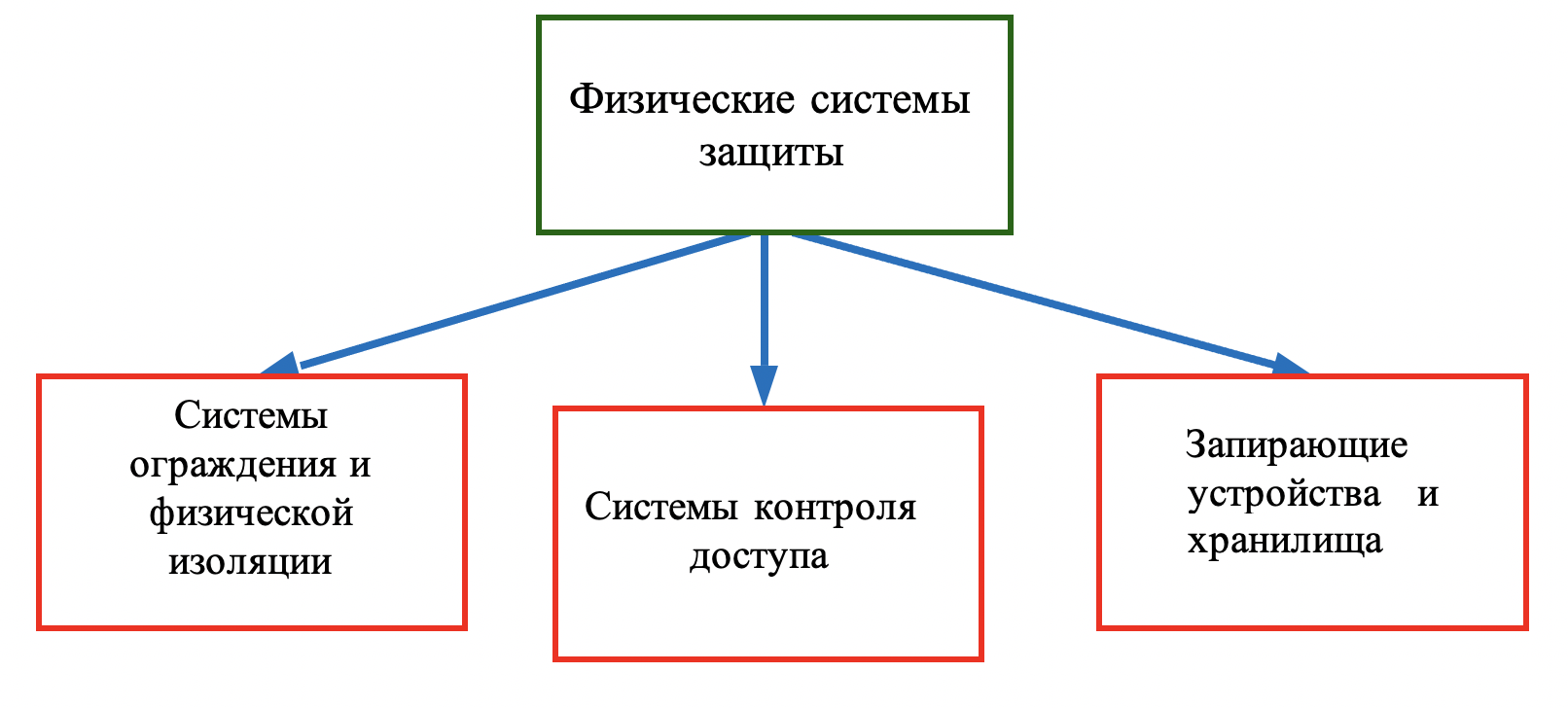

Все физические средства защиты основаны на взаимосвязанном применении различных механических, электронных или электромеханических приспособлений, которые созданы специально для создания препятствий различного рода на возможных путях несанкционированного проникновения нарушителей к самой системе или ее компонентам. Также сюда относят средства видеонаблюдения и охранную сигнализацию [8].

Рисунок 2 — Физические системы защиты

Рисунок 2 — Физические системы защиты

|

Обеспечивают:

|

Реализуют:

|

Включают:

|

Аппаратно-программные (технические) меры для защиты обычно создаются на основе различных электронных устройств в совокупности со специальными программами, выполняющими (самостоятельно или в связке с другими похожими средствами) функции защиты, такие, как аутентификацию и идентификацию каждого пользователя, разграничение доступа, запись всех событий в системе, шифрование данных и т. п. ГОСТ З 51241-2008. [26].

Учитывая все требования и принципы информационной безопасности, все направления защиты и сама система должна включать в себя перечисленные ниже:

- Средства разграничения доступа к информации и обеспечения криптографической защиты;

- Средства контроля и регистрации всех обращений к данным информационной системы, их изменение и использование;

- Средства реагирования на внешних и внутренних нарушителей, а также противодействия различным разведывательным механизмам и методам.

Для предотвращения нелегального доступа посторонних лиц к данным и информации нужно обеспечить надежные механизмы распознавания каждого пользователя (или отдельных групп) [28]. Для этого могут применяться различные приспособления: ключи, магнитные карты, дискеты и т. д.

Программно-аппаратные комплексы защиты информации предназначены для решения следующей совокупности задач защиты конфиденциальной информации, обрабатываемой в корпоративных приложениях [4]:

-

-

- реализация защищенной обработки на одном компьютере данных различной категории конфиденциальности с предотвращением хищения, раскрытия конфиденциальности при хищении и несанкционированной модификации конфиденциальных данных;

- реализация защиты системных ресурсов компьютеров в составе АС предприятия;

- реализация защищенного подключения компьютеров к локальной и внешней сети;

- реализация коллективного доступа сотрудников предприятия к защищаемым ресурсам АС предприятия;

- реализация эффективного инструментария администратора безопасности (АРМа администратора АС предприятия).

-

С каждым годом информационные технологии продолжают стремительно развиваться, тем самым создавая новые способы воздействия на информацию. Развитие информационных технологий дает возможность предприятиям оптимизировать собственную работу за счет цифровых копий данных, которые имеют свой ряд преимуществ перед физическим носителем: быстрый доступ, долгосрочное хранение без износа конечного информационного источника, сохранение физического пространства и т. д. Но помимо положительных моментов присутствует и отрицательный вектор при применении информационных систем: сложность обеспечения безопасности информации, обслуживание информационных носителей, резервное копирование данных и наем специалистов в области обслуживания и безопасности цифровой информации, покупка или разработка специфического программного обеспечения.

Для осуществления эффективного менеджмента в современных реалиях, защита информации, является обязательным условием, так как необходима на всех этапах развития организации. В данном случае мы рассмотрим непосредственно корпоративные сети. Именно они чаще остальных подвергаются угрозам, так как через них идет поток информации, характеризующий деятельность организации. Остановка данного потока информации парализует всю деятельность организации, что становится причиной серьезных материальных убытков и потерей имиджа.

Специалисты отмечают, что главной угрозой для информационных технологий инфраструктуры являются вирусы (троянское ПО, черви), но не стоит забывать, что существенный вред несут и шпионское ПО, спам, фишинг-атаки (вид интернет-мошенничества, целью которого является получение доступа к конфиденциальной информации), социальный инжиниринг. По данным АО «Лаборатория Касперского» — международной компании, занимающейся разработкой решений для обеспечения безопасности информационных технологий, угрозы безопасности локальных вычислительных сетей являются серьезной проблемой для предприятия, так как это значит, что злоумышленник проник на территорию организации или же завербовал одного из сотрудников. Доступ получают от одного из компьютеров предприятия, то есть имеется прямое подключение к локальной компьютерной системе компании изнутри, что может привести к массовым сбоям, утечке информации и полной её утере.

Веб-угрозы — это один из самых распространённых типов атак. Её суть заключается в использовании вредоносных URL-адресов для внедрения вредоносных программ. Также используют вредоносные сценарии, взламывая легальные сайты.

Аппаратно-программные и криптографические методы и средства

Для ЗД применяются и криптографические средства, поддерживающие шифрование секретных данных, хранящихся на HDD или других носителях. При этом ключ, требуемый для декодирования секретных данных, хранится отдельно от данных. Обычно он заносится на внешний отчуждаемый носитель — ключ Touch Memory или USB-носитель. И если нарушитель похищает носитель секретных данных, он не имеет возможности расшифровать их, не имея требуемого ключа.

Проанализировав различные подходы к определению информационной безопасности, можно сделать вывод, что она имеет колоссальный круг задач, которые можно разделить на два больших направления. К первому относят удовлетворение информационных потребностей, которое состоит в предоставлении субъектам нужных им информационных данных. Ко второму относят защиту информации, которая обязана обеспечивать всесторонность, подлинность и оперативность предоставляемой информации, а также ее безопасность.

В криптографии эксперты выделяют два метода шифрования. Первый метод называется «метод симметричного шифрования», суть которого состоит в том, что один и тот же ключ применяется с целью шифрования, и с целью дешифрования (например, ГОСТ 28147-89, DES, IDEA и др.). Второй метод специалисты называют «несимметричного шифрования», здесь один ключ, его называют открытым, используется с целью шифрования, а с целью дешифрования применяют уже другой ключ, называемый закрытым (например, Эль-Гамаль, Эллиптические кривые) [3].

Изучив методы криптографии, необходимо рассмотреть конкретные примеры. Как отмечают исследователи, сегодня надёжность передаваемых данных оценить очень сложно, так как почти все системы криптографии данных осуществляются через закрытые модули зарубежного происхождения. Но мы понимаем, что системы шифрования иностранного происхождения применяются и в государственном секторе, что вовсе является нежелательным, а во многих моментах даже законодательно запрещено. Поэтому организация «Спутник», которая занимается созданием интернет- сервисов для «Ростелеком», начала создавать браузер, в котором используется уже встроенная система шифрования данных. Эта система разрабатывается полностью в соответствии с отечественным стандартом ГОСТ. Предполагается, что ее будут применять не только в государственном секторе, но и в корпоративных структурах. Как сообщается в «CNews.ru», испытание браузера будет происходить в самый кротчайший период, в рамках имеющихся договоров между «Ростелеком» и «Спутником», а также будет проведена проверка ФСБ России для подтверждения сертификации браузера [4].

Как уже говорилось выше, необходимость шифрования персональных данных подчеркивается на государственном уровне. Так Президент РФ 14 июля 2016 г. в своем поручении Правительству страны отметил значимость обеспечения россиянам безвозмездного доступа к средствам шифрования для «электронного взаимодействия с органами государственной власти и органами местного самоуправления». Правительство должно будет принять законодательные меры, которые исключили бы «применение оборудования, позволяющего третьим лицам вмешиваться в работу криптографических протоколов при передаче данных с использованием сети связи общего пользования».

Шифрование активно используется не только в управлении, но и в других сферах деятельности. Рассмотрим некоторые примеры.

Шифрование данных по модели end-to-end, когда данные передаются от одного беспроводного устройства к другому и доступны для чтения, просмотра, прослушивания только отправителю и получателю, уже несколько лет использует мессенджер Павла Дурова Telegram. В начале апреля 2016 г. эту технологию внедрил мессенджер WhatsApp. 19 апреля 2016 г. о начале шифрования данных объявил еще один популярный сервис для обмена сообщениями — Viber.

Google и Microsoft совместно с крупнейшими провайдерами электронной почты в марте 2016 г. занялись разработкой электронной почтовой службы, которую нельзя «прослушать»: группа независимых исследователей совместно с пятью компаниями (Google, Microsoft, Yahoo, Comcast и LinkedIn) предложили стандартизировать новое расширение для протокола SMTP.

Криптографические алгоритмы и протоколы широко применяются для обеспечения информационной безопасности современных информационно- телекоммуникационных систем. При этом некоторые типы криптосистем лежат в основе новых информационных технологий, например, тех технологий, которые с необходимостью требуют решения задач аутентификации источника сообщений, придания юридической силы электронным сообщениям, обеспечения анонимности пользователей. Современная криптография является развитой ветвью современной прикладной математики и прикладной технической дисциплиной. Она предлагает широкий арсенал средств для решения разнообразных задач обеспечения информационной безопасности, однако практическая информатика выдвигает новые актуальные вопросы, стимулируя проведение новых научно-технических исследований и получение новых результатов.

Рассмотрим далее некоторые сравнительно новые вопросы криптографии и полученные результаты, связанные с их решением, а также вопросы расширения функциональности стандартов электронной цифровой подписи (ЭЦП), формальное доказательство стойкости алгоритмов ЭЦП, основанных на сложности задачи дискретного логарифмирования (ЗДЛ), повышение уровня безопасности криптосхем, повышение стойкости при шифровании сообщений с использованием ключей малого размера, обеспечение защищенности секретной информации при так называемых «вынуждающих» атаках, в модели которых предполагается, что атакующему предоставляется ключ шифрования.

- Расширение функциональности стандартов электронной цифровой подписи

Вопрос расширения функциональности официальных стандартов ЭЦП связан с тем, что большинство стандартов специфицируют схему индивидуальной цифровой подписи, тогда как практикой востребованы протоколы ЭЦП других типов, например, коллективной, групповой и слепой подписи. Принятие новых стандартов представляет собой долговременный и ресурсоемкий процесс. Взамен принятия самостоятельных стандартов на все востребованные типы протоколов ЭЦП, в работах [1-4] рассматривается подход, состоящий в использовании стандартизированной схемы индивидуальной ЭЦП для построения на ее базе протоколов следующих типов:

1) коллективной, 2) слепой и 3) слепой коллективной подписи. В данном подходе предполагается разработка таких протоколов последнего типа, для которых может быть дано редукционное доказательство стойкости (если протокол не является стойким, то не является стойкой и базовая схема, на основе которой построен протокол), причем для их практического внедрения не требуется внесение каких-либо изменений в существующую инфраструктуру открытых ключей. Было показано, что данный подход применим к стандартам ГОСТ Р.34.10-94, ГОСТ Р.34.10-2001, ГОСТ Р.34.10-2012, стандартам Беларуси СТБ 1176.2-99, Украины ДСТУ 4145-2002 и Германии ECGDSA.

Представляет интерес также и реализации протокола групповой подписи с маскированием открытых ключей подписантов, предложенного в работе [5], на основе указанных стандартов, однако это вопрос не отражен в известных публикациях.

- Формальное доказательство стойкости стандартов электронной цифровой подписи

Формальное доказательство стойкости криптосистем с открытым ключом обеспечивает наиболее полное признание безопасности их использования. В случае схем ЭЦП, основанных на вычислительной трудности ЗДЛ, наиболее известный способ формального доказательства стойкости, предложенный в работе [6], применим к криптосхемам, в которых в процедуре генерации подписи сначала формируется параметр рандомизации (называемый также фиксатором), а затем вычисляется первый элемент ЭЦП в виде значения хэш- функции, которое вычисляется от сообщения с присоединенным к нему фиксатором. К таким схемам ЭЦП относится протокол ЭЦП Шнорра. Однако для наиболее известных стандартов такое доказательство неприменимо.

Другим подходом к формальному доказательству стойкости схем ЭЦП, основанных на ЗДЛ, является подход, предложенный в работе [7] и состоящий в выводе рассматриваемой схемы из протокола с нулевым разглашением, для которого формально доказывается, что сложность подделки правильного ответа на случайный запрос проверяющего имеет один порядок со сложностью ЗДЛ, положенной в основу протокола. Последний подход требует построения новых трехпроходных протоколов с нулевым разглашением с открытым ключом, имеющим такой же вид, как и открытый ключ, используемый в схеме ЭЦП. Для решения этой задачи предлагается расширение типов протоколов с нулевым разглашением, основанное на толковании термина «нулевое разглашение», опирающегося на статистическую эквивалентность набором случайных параметров, генерируемых в ходе протокола, выполняемого с участием подлинного доказывающего, и наборов случайных параметров, генерируемых в ходе имитации процедуры аутентификации, выполняемой потенциальным злоумышленником. При использовании такого толкования физического смысла протоколов с нулевым разглашением становится возможным построение значительно более разнообразных протоколов рассматриваемого типа, в том числе и протоколов, которые могут быть преобразованы в схемы ЭЦП, задаваемые стандартами ГОСТ Р.34.10-94, ГОСТ Р.34.10-2001, ГОСТ Р.34.10- 2012, СТБ 1176.2-99, ДСТУ 4145-2002, DSA, ECDSA и ECGDSA[9].

При этом для таких протоколов с нулевым разглашением может быть дано формальное редукционное доказательство стойкости к подделке ответа на случайный запрос, причем доказательство опирается на стандартное предположение о стойкости используемой хэш-функции (такое же предположение лежит в основе общепризнанного способа формального доказательства стойкости схемы ЭЦП Шнорра, рассмотренного подробно в работах [6,9]). Поскольку в схеме ЭЦП, построенной путем ее вывода из протокола с нулевым разглашением (т. е. путем преобразования последнего в схему ЭЦП) значение одного из элементов подписи фактически является ответом на случайный запрос, вычисляемый в зависимости от фиксатора и значения документа. Подделка подписи означает подделку правильного ответа в протоколе с нулевым разглашением, т. е. вычислительная сложность подделки подписи имеет один порядок со сложностью ЗДЛ, использованной для построения схемы ЭЦП.

- Повышение безопасности криптосистем с открытым ключом

Для практического использования криптографических алгоритмов и протоколов (криптсхем) важны различные аспекты их реализации: стойкость, вычислительная сложность используемых процедур, аппаратная и программная реализация и др. При этом улучшение параметров криптосхем путем их модифицирования или построения новых алгоритмов и протоколов имеет смысл только в случае, когда это выполняется в рамках выполнения требования обеспечения заданного уровня стойкости. Понятие стойкости характеризует важнейшее свойство криптографических схем выдерживать всевозможные атаки и измеряется количеством определенных операций, которые нужно выполнить для случая применения наиболее эффективной известной атаки, чтобы взломать криптосхему. Принципиальным моментом для оценки стойкости является вопрос о лучшем известном алгоритме взлома криптосхемы. Если для криптосхемы удается доказать формально ее стойкость, то этот вопрос переносится на используемую для построения криптосхемы вычислительно трудную задачу. Обычно для построения криптосхем в качестве базовых трудных задач используются давно известные и хорошо изученные вычислительно трудные задачи, для решения которых маловероятно появление прорывных решений (имеющих полиномиальную сложность), что означало бы взлом целого класса криптосхем, т. е. всех тех криптосхем, в основу которых была положена данная задача. Принципиальной проблемой оценки стойкости криптосхем является то, что трудно доказать, что не существуют или хотя бы в ближайшем будущем не будут найдены прорывные решения базовой трудной задачи, что дало бы твердое обоснование оценки стойкости криптосхемы как вычислительной сложности лучшего из известных в настоящее время алгоритмов указанной задачи.

Когда говорят о том, что криптосхема является стойкой в смысле безопасности ее использования для решения задач информационной безопасности, то явно полагают, что значение стойкости превосходит некоторое заданное достаточно большое значение, например, 280 (80-битовая стойкость), 2128 (128-битовая стойкость) или 2192 операций (192-битовая стойкость). В тоже время неявно предполагается, что вероятность появления в обозримом будущем прорывных решений базовой трудной задачи (для доказуемо стойких двух ключевых криптосхем) или появления прорывных атак (в общем случае) является пренебрежимо малой. Последнее положение также является принципиально важным, когда говорится о безопасности использования криптосхем для решения тех или иных задач практики. Понятие стойкости отражает только одну из двух сторон понятия безопасности криптосхем. Второй стороной является вероятность того, что в обозримом будущем не будут получены прорывные результаты по разработке алгоритмов решения используемых трудных задач. Количественная оценка безопасности должна включать количественные оценки стойкости и указанной вероятности, например, количественную меру безопасности можно задать как отношение стойкости к вероятности. Такая формула явно показывает, что повышение безопасности, обеспечиваемого криптосхемами, может быть достигнуто как увеличением размеров параметров криптосхемы, приводящим к росту значения стойкости, так и уменьшением значения указанной вероятности.

Эта трактовка понятия безопасности лежит в основе одного из направлений исследований в криптографии, связанном с построением криптосхем, взлом которых требует одновременного решения двух независимых трудных вычислительных задач. При построении таких криптосхем полагается, что вычислительная сложность каждой из используемых задач имеет значение, равное или превосходящее заданный уровень стойкости, а достижение повышения значения безопасности достигается за счет перемножения малых вероятностей, относящихся к событиям появления прорывных решений двух используемых трудных задач. В этом направлении наиболее часто использовано комбинировании задачи факторизации (ЗФ) целых чисел специального вида и ЗДЛ по простому модулю. Первоначально были разработаны протоколы ЭЦП данного типа [10- 13]. Последние результаты этого направления исследований относятся к разработке общего подхода к построению криптосхем на основе трудности ЗФ и ЗДЛ по простому модулю [14,15]. Общий подход позволяет разработать алгоритмы и протоколы открытого согласования ключа, открытого шифрования, коммутативного шифрования, ЭЦП и др. Суть подхода состоит в использовании ЗДЛ по трудно разложимому модулю и основан на том, что субъэкспоненциальное решение последней задачи требует решения ЗФ составного модуля и решения ЗДЛ по модулю, равному каждому из простых делителей модуля. При этом для случая реализации протоколов ЭЦП достигается повышение производительности и уменьшение размера подписи при заданном уровне стойкости.

Для эффективного выбора или построения системы информационной защиты, а также поддержания ее функционирования следует выполнять некоторые условия:

- выявить и рассмотреть все вероятные угрозы информации, требующей защиты;

- отчетливо сформулировать политику безопасности не только вычислительной системы, но и организации в целом;

- проработать комплексность структуры защиты, содержащую все необходимые и совместимые друг с другом механизмы информационной защиты;

- отслеживать работу системы, проводя систематические проверки ее функционирования.

Лишь соблюдение перечисленных условий позволит обеспечить определенный уровень информационной безопасности, которая так необходима нам в век информационных технологий.

Возможность использования процедур формирования и проверки ЭЦП, специфицируемых рядом официальных стандартов ЭЦП в протоколах слепой и коллективной подписи показывает, что последние могут найти более широкое применение по сравнению с их первоначальным предназначением. Это показывает, что используемая в них схема ЭЦП предпочтительнее, чем схема ЭЦП американских стандартов DSA и ECDSA, для которых указанное расширение функциональности не может быть осуществлено.

Предложенный подход к формальному доказательству стойкости стандартов ЭЦП является существенным вкладом в обоснование их стойкости и ставит их в один ряд с доказуемо стойкими алгоритмами ЭЦП.

Рассмотренная концепция реализации процедуры ОШ как процедуры криптографического преобразования вычислительно неотличимого от вероятностного шифрования представляет интерес для построения алгоритмов ОШ по открытому ключу, что, видимо, позволит решить проблему обеспечения высокой скорости таких алгоритмов и расширить области их потенциального применения.

Классификация криптографических систем строится на основе следующих трех характеристик:

- Число применяемых ключей.

- Тип операций по преобразованию открытого текста в шифрованный.

- Метод обработки открытого текста.

Рассмотрим каждый тип отдельно.

1 — По числу применяемых ключей. Различают:

- Симметричные криптосистемы;

- Асимметричные криптосистемы.

Если отправитель и получатель используют один и тот же ключ, система шифрования называется симметричной, системой с одним ключом, системой с секретным ключом, схемой традиционного шифрования. (Например, DES, CAST, RC5, IDEA, Blowfish, классические шифры);

Если отправитель и получатель используют разные ключи, система называется асимметричной, системой с двумя ключами, схемой шифрования с открытым ключом. (RSA, Эль-Гамаля).

2 — По типу операций по преобразованию открытого текста в шифрованный.

Подстановочные шифры — шифрование основано на замещении каждого элемента открытого текста (бита, буквы, группы битов или букв) другим элементом (Цезаря, Плейфейера, Хилла);

Перестановочные шифры — шифрование основано на изменении порядка следования элементов открытого текста (лесенка, перестановка столбцов);

Продукционные шифры — шифрование основано на комбинации нескольких операций замены и перестановки. Продукционные шифры применяются в большинстве реальных современных систем шифрования. (DES).

3 — По методу обработки открытого текста.

Блочные шифры — блочными называются шифры, в которых логической единицей шифрования является некоторый блок открытого текста, после преобразования которого получается блок шифрованного текста такой же длины. Например: DES, шифр Файстеля.

Поточные шифры — подразумевают шифрование всех элементов открытого текста последовательно, одного за другим (бит за битом, байт за байтом).

Примерами классических поточных шифров являются шифры Виженера (с автоматическим выбором ключа) и Вернама.

Блочные шифры изучены гораздо лучше. Считается, что они обладают более широкой областью применения, чем поточные. Большинство сетевых приложений, в которых применяется схема традиционного шифрования, используют блочные шифры.

Симметричные криптосистемы — способ шифрования, в котором для шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями.

Криптографическая система с открытым ключом (или асимметричное шифрование, асимметричный шифр) — система шифрования и/или электронной подписи (ЭП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для проверки ЭП и для шифрования сообщения. Для генерации ЭП и для расшифровки сообщения используется закрытый ключ [1]. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS и его предшественнике SSL (лежащих в основе HTTPS), в SSH. Также используется в PGP, S/MIME.

Схема была предложена Тахером Эль-Гамалем в 1984г. Эль-Гамаль разработал один из вариантов алгоритма Диффи-Хеллмана. Он усовершенствовал систему Диффи-Хеллмана и получил два алгоритма, которые использовались для шифрования и для обеспечения аутентификации. В отличие от RSA алгоритм Эль-Гамаля не был запатентован и, поэтому, стал более дешевой альтернативой, так как не требовалась оплата взносов за лицензию. Считается, что алгоритм попадает под действие патента Диффи-Хеллмана. Безопасность схемы Эль-Гамаля обусловлена сложностью вычисления дискретных логарифмов в конечном поле.

ГОСТ Р34.10-1994, принятый в 1994 году в Российской Федерации, регламентировавший процедуры формирования и проверки электронной цифровой подписи, был основан на схеме Эль-Гамаля. С 2001г. используется новый ГОСТ Р 34.10-2001, использующий арифметику эллиптических кривых, определенных над простыми полями Галуа. Существует большое количество алгоритмов, основанных на схеме Эль-Гамаля: это алгоритмы DSA, ECDSA, KCDSA, схема Шнорра.

Технология применения системы ЭЦП предполагает наличие сети абонентов, посылающих друг другу подписанные электронные документы. Для каждого абонента генерируется пара ключей: секретный и открытый. Секретный ключ хранится абонентом в тайне и используется им для формирования ЭЦП. Открытый ключ известен всем другим пользователям и предназначен для проверки ЭЦП получателем подписанного электронного документа. Иначе говоря, открытый ключ является необходимым инструментом, позволяющим проверить подлинность электронного документа и автора подписи. Открытый ключ не позволяет вычислить секретный ключ.

RSA (аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

IDEA (англ. International Data Encryption Algorithm, международный алгоритм шифрования данных) — симметричный блочный алгоритм шифрования данных, запатентованный швейцарской фирмой Ascom. Известен тем, что применялся в пакете программ шифрования PGP. В ноябре 2000 года IDEA был представлен в качестве кандидата в проекте NESSIE в рамках программы Европейской комиссии IST (англ. Information Societies Technology, информационные общественные технологии).

Криптосистема RSA стала первой системой, пригодной и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе криптографических приложений, включая PGP, S/MIME, TLS/SSL, IPSEC/IKE и других.

Алгоритм, определяемый ГОСТ 28147-89, имеет длину ключа шифрования 256 бит. Он шифрует информацию блоками по 64 бит (такие алгоритмы называются блочными), которые затем разбиваются на два субблока по 32 бит (N1 и N2). Субблок N1 обрабатывается определенным образом, после чего его значение складывается со значением субблока N2 (сложение выполняется по модулю 2, т. е. применяется логическая операция XOR — "исключающее или"), а затем субблоки меняются местами. Данное преобразование выполняется определенное число раз ("раундов"): 16 или 32 в зависимости от режима работы алгоритма.

В отличие от алгоритма ГОСТ 28147-89, который долгое время оставался секретным, американский стандарт шифрования AES, призванный заменить DES, выбирался на открытом конкурсе, где все заинтересованные организации и частные лица могли изучать и комментировать алгоритмы-претенденты.

Часть асимметричных алгоритмов применяются для создания цифровой подписи (ЦП). В данном случае ЦП является блок данных, созданный при помощи отдельного секретного ключа. При этом благодаря открытому ключу проверяется, что шифр был создан именно при помощи этого секретного ключа. Алгоритм создания ЦП поддерживает невозможность создания подписи без секретного ключа, которая по итогу проверки оказывается корректной.

ЦП применяются для подтверждения того, что сообщение передано точно от данного отправителя (в формате, что лишь отправитель имеет секретный ключ). Также ЦП применяется для указания штампа времени (timestamp) на бумагах: сторона, которой мы можем доверять, ставит подпись со штампом времени при помощи секретного ключа и, по итогу, гарантирует, что документ уже был создан в момент, указанный в штампе времени.

ЦП часто применяются для удостоверения (либо сертификации) того, что документ относится к конкретному лицу. А делается это так: открытый ключ и данные о том, чей он, подписываются доверительной стороной. А доверять подписывающей стороне мы способны в рамках того, что ее ключ подтвержден 3-ей стороной. По итогу получается доверительная «пирамида». Конечно, отдельный ключ становится корнем иерархии (т. е. мы ему доверяем не по факту того, что он был кем-то подписан, а просто потому, что ему надо доверять изначально). В централизованной структуре есть несколько корневых ключей сети (к примеру, имеющие полномочия гос. компании, по-другому названные сертификационными центрами). В разделённой инфраструктуре нет обязательства иметь универсальные корневые ключи, и все стороны могут доверяться набору корневых ключей (своему ключу или ключам, подписанными этой стороной). Этот подход именуется как сети доверия и применяется, к примеру, в PGP.

ЦП документа обычно реализована так: из документа создаётся выборочный дайджест и к нему прибавляются данные о том, кто ставил подпись, штамп времени и т. д. Итоговая строка в последствии шифруется секретным ключом отправителя с применением конкретного алгоритма. Итоговый зашифрованный набор символов и становится подписью. Также к ней обычно дается открытый ключ отправителя. Получатель сам решает для себя, доверяет ли он тому, что открытый ключ именно отправителя, т.е. того, кому должен принадлежать (с использованием сети доверия или изначального мнения), и затем открывает подпись при помощи ключа доступа. Если подпись корректно открылась, а ее содержимое соответствует документу, то послание становится подтвержденным.

Сейчас доступны часть методов создания и проверки ЦП. Самым ходовым считается алгоритм RSA.

Крипто хэш-функции применяются для создания дайджеста сообщения при разработке ЦП. Хэш-функции показывают сообщение, имеющее конкретный хэш-параметр так, что все множество доступных сообщений делится в балансе по множеству хэш-параметров. При этом крипто хэш- функция создает это так, что почти нереально подогнать документ к прописанному хэш-тегу.

Крипто хэш-функции часто выдают строки длиной в 128 бит и более. Это число явно больше, чем сумма сообщений, которые могут вообще существовать в мире.

Часть отличных крипто хэш-функций в свободном доступе. Самые известные имеют MD5 и SHA.

Крипто-генераторы рандомного числа отображают случайное число, применяемое в крипто-приложениях, в пример, для создания ключей. Часто подобные генераторы, включенные по умолчанию в языки и среды программирования, не соответствуют нуждам криптографии (они реализуются для получения статистически хаотичного разделения, крипто-аналитики в силах заранее знать поведение подобных случайных генераторов).

В лучше случае, случайные числа должны базироваться на конкретном физическом источнике рандомных данных, которые нельзя предвидеть. Такими источниками можно назвать шумящие полупроводники, малые биты цифрового звука, промежутки между остановками устройств или нажатиями комбинаций клавиш. Принятый от физического источника шум проходит проверку крипто хэш-функцией таким образом, чтобы каждый бит зависел от другого бита.

Зачастую для сохранения рандомных данных применяются огромные пулы (1000 бит) и каждый бит пула независим от другого бита шумовых данных и другого бита пула крипто-надежным методом.

Если физический источник шума отсутствует, можно использовать псевдослучайными числами. Но такой подход нежелателен, но реализуется иногда в ПК общего назначения. Всегда оптимально получить какой-то окружающий шум, скажем от задержки в устройствах, периодичности применения ресурсов, статистики сети, нажатий клавиш клавиатуры или чего- то еще. Задачей выступает получение данных, которые неявны для стороннего наблюдателя. Для реализации этого случайный пул обязан включать до 128 бит совокупной энтропии.

Крипто-генераторы псевдослучайных чисел часто применяют большой пул, имеющий рандомные данные. Биты создаются при помощи выборки из пула с доступным прогоном через крипто хэш-функцию, чтобы закрыть все содержимое пула от стороннего наблюдателя. Когда нужна очередная порция бит, пул переставляется методом шифрования со случайным ключом (часто его берут из пассивной части пула) так, чтобы любой бит пула был в зависимости с другим. Шум окружения нужно добавлять к пулу до операции смешивания, дабы строить предсказание новых значений пула стало еще труднее.

Но даже независимо от того, что при верном построении крипто- надежный генератор рандомного числа создать довольно просто, описанный момент часто забывают. По итогу, важно подчеркнуть актуальность крипто- генератора рандомного числа: в случае, если он некорректно сделан, он становится легко уязвимым местом системы.

ЗАКЛЮЧЕНИЕ

Сейчас уже можно смело говорить, что данные становятся национальным стратегическим ресурсом — одним из главных богатств страны.

То соперничество, которое развернулось вокруг информационных ресурсов, а также борьба за достижение и удержание информационного превосходства, начинает все сильнее завоевывать более значимое место в общей геополитической обстановке и конкуренции развитых стран. Современный этап мировой истории связан с тем, что появляется возможность более быстрого роста за счет присоединение новых ресурсов методами вооруженных захватов части других стран вместе со всеми полезными ископаемыми, но такой метод вскоре оказался исчерпанным и малоэффективным. Тогда встал вопрос о применении более адекватных форм геополитической конкуренции в сфере информации.

Становится понятным, что с приходом сферы глобализации информационных активов, национальные системы безопасности играют все более решающую роль в политике любого субъекта геополитической конкуренции. С другой стороны, неэффективность такой системы может в конечном итоге привести к масштабной аварии или катастрофе, последствия которых могут вызвать внутренний переворот в обществе и государстве, крах национальной финансовой системы и т. п.

Главная цель информационной безопасности как социального явления связана с установкой определенных морально-этических, правовых и организационных норм отношений между людьми, которые позволят обеспечить сбалансированность интересов людей, государства и общества в сфере информации.

Суть информационной безопасности видится большинству специалистов как невозможность нанесения вреда объекту защиты, его характеристикам или выполняемым функциям. В главном документе, который характеризует данную сферу — «Доктрина информационной безопасности РФ», информационная безопасность понимается как состояние защищенности национальных интересов в информационной сфере, которые в свою очередь определяются из интересов общества, личности и государства.

Обычно в компании находится информация, которая имеет конфиденциальный характер и должна распространяться ограниченно (служебная, государственная, коммерческая и другие виды тайн, а также личные данные), а также открытые данные.

Информационные активы, как видно из проделанной практической работы, могут включать в себя до трех основных составляющих элементов:

- Информационная модель фирмы — совокупность всех описаний информационных ресурсов, методик их формирования и использования, видов документов, данных и структур справочников, а также описания техники выполнения бизнес-процессов, описание бизнес-единицы и самой организационной структуры фирмы или ее иных составляющих бизнеса. По сути, аналогично любой другой модели, такая схема может последовательно описать уровни охвата и анализа бизнеса как направленной системы. С другой точки зрения подобная модель рассматривает цели и задачи компании, бизнес-процессы и функции, а также ресурсы (в т. ч. и информационные), бизнес-комплексы, топологию их размещения, уровни управляющих событий и системы мотивации. Составление описания такой модели дает возможность задокументировать текущее и направленное состояние бизнеса и реализует поддержку принятия важных решений.

- Информационные ресурсы фирмы в их реальном воплощении, т. е. обычные информационные системы и необходимые хранилища информации;

- Сотрудники информационных служб (кадры), отвечающие за создание и развитие информационной модели, конфигурации программного комплекса, техническое обслуживание и т. д.

СПИСОК ЛИТЕРАТУРЫ

-

-

- Баранова Е.К. Информационная безопасность: учебное пособие. — М.: Инфра-М, 2016. — 324 с.

- Баранова, Бабаш: Криптографические методы защиты информации. Лабораторный практикум. Учебное пособие, М. Кнорус, 2017 г. 254 с.

- Бирюков А.А. Информационная безопасность. Защита и нападение.

-

— М.: ДМК Пресс, 2016. — 474 с.

-

-

- Бирюков А.А., Информационная безопасность. Защита и нападение, М., ДМК-Пресс, 2017 г., 434 с.

- Бондарев В.В., Введение в информационную безопасность автоматизированных систем, М. , Издательство МГТУ им. Н.Э.Баумана, 2016 г., 252 с.

- Борисов М.С., Романов О. В., Основы организационно-правовой защиты информации. Учебное пособие, М. Ленанд, 2018 г, 312 с.

- Брюс Шнайер, Прикладная криптография. Протоколы, алгоритмы и исходный код на C, М., Вильямс, 2016 г, 1024 с.

- Воронцова С.В., Обеспечение информационной безопасности в банковской сфере. Монография. - М.: Кнорус, 2015. — 160 с.

- Вус М.А. Информатика: введение в информационную безопасность

-

/ М.А. Вус, В.С. Гусев, Д.В. Долгирев и др. - СПб., 2012. - 156 с.

-

-

- Гашков С. Б., Применко Э. А., Черепнев М. А., Криптографические методы защиты информации, Академия, 2010 г., 304 с.

- Глинская Е.В., Чичваркин Н.В. Информационная безопасность конструкций ЭВМ и систем. — М.: Инфра-М, 2016. — 118 с.

- Душкин Р.А., Все о шифрах и кодах. В мире математики и криптографии, М., АСТ, 2018 г, 448 с.

- Ерохин В.В., Погонышева Д.А., Степченко И.Г. Безопасность информационных систем: учебное пособие. — М.: Флинта, 2015. — 184 с.

- Защита информации и экономической безопасности предпринимательской деятельности: материалы межд. научно-практ. конф. / Под ред. B. М. Кравцова и др. — Челябинск: ЧелГУ, 2011. - 63 с.

- Ищейнов В.Я., Мецатунян М.В. Основные положения информационной безопасности. — М.: Инфра-М, 2015. — 208 с.

- Камский В. А,: Защита личной информации в Интернете, смартфоне и компьютере, М., Наука и Техника, 2017 г., 272 с.

- Козлов С.А.: Защита информации. Устройства несанкционированного съема информации и борьба с ними, М., Академический проект, 2018 г., 286 с.

- Краковский Ю.М.: Защита информации. Учебное пособие, М., Феникс, 2017 г., 348 с.

- Лебедев А. В., Защита компьютера от вирусов, хакеров и сбоев. Понятный самоучитель. — СПб: Питер, 2013. — 160 с.

- Мальцев А.В., Чефранова А.О., Белёв А.В. Администрирование системы защиты информации VipNet версии 4.х. — М.: Беловодье, 2016. — 192 с.

- Марков А. С., Дорофеев А. В., Семь безопасных информационных технологий, М., ДМК-Пресс, 2017 г., 224 с.

- Мельников Д.А. Организация и обеспечение безопасности информационно-технологических сетей и систем. — М.: КДУ, 2015. — 598 с.

- Нестеров С.А. Основы информационной безопасности: учебное пособие. — М.: Лань, 2016. — 324 с.

- Никифоров С.Н., Методы защиты информации. Защита от внешних вторжений. Учебное пособие, М., Лань, 2018 г, 96 с.

- Никифоров С.Н., Методы защиты информации. Шифрование данных. Учебное пособие, М., Лань, 2018 г, 160 с.

- Нильс Фергюсон, Брюс Шнайер, Практическая криптография, М., Вильямс, 2017 г, 420 с

- Полякова Т.А., Полякова А.А., Стрельцова А.А. Орагниацзионное и правовое обеспечение информационной безопасности. - М.: Юрайт, 2016. — 326 с.

- Применко Э. А, Алгебраические основы криптографии, М., Едиториал УРСС, 2018 г. 288 с.

- Райтман М. В., Искусство легального, анонимного и безопасного доступа к ресурсам Интернета, Спб., БХВ-Петербург, 2017 г., 724 с.

- Романьков В.В., Введение в криптографию, М., Высшее образование, 2018 г., 240 с.

- Скрабцов Н.А.: Аудит безопасности информационных систем, М. Питер, 2017 г., 277 с.

- Царегородцев А. А., Тараскин Н.А.: Методы и средства защиты информации в государственном управлении. Учебное пособие, М., Проспект, 2017 г., 208 с.

- Шаньгин В.Ф,: Информационная безопасность и защита информации, М., ДМК-Пресс, 2017 г., 702 с.

- Шилов А.А., Мищенко В.А. Информационная безопасность финансового учреждения. — М.: LAP, 2015. — 164 с.

-

- Понятие компьютерных данных и информации

- Характеристика понятия прикладных протоколов

- .Управление поведением в конфликтных ситуациях.

- Технико-экономическая характеристика предметной области.

- Сущность коммерческой деятельности торгового предприятия

- Теоретические аспекты организации рекламной деятельности предприятия

- Технология принятия управленческого решения

- Правовое регулирование биржевых правоотношений

- Теоретические основы организации биржевой торговли

- Теоретические основы коммерческой деятельности спортивной организации

- Принципы и основания наследования

- Влияние процесса коммуникаций на эффективность управления организацией (Коммуникация - определение понятия)