Определение видов угроз информационной безопасности, их состава и способов защиты

Содержание:

Введение

Данная тема актуальна по многочисленным причинам, одна из которых является человеческая жадность. Большинство людей живут по принципу: «обмани ближнего своего или ближний обманет тебя дважды и возрадуется».

Информационная безопасность – быстро развивающаяся область информационных технологий. Словосочетание информационная безопасность в разных контекстах может иметь различный смысл. Состояние защищённости национальных интересов в информационной сфере определяется совокупностью сбалансированных интересов личности, общества и государства.

Под информационной безопасностью понимается защищённость информации и поддержание инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Информационная безопасность не сводится исключительно к защите от несанкционированного доступа к информации, это принципиально более широкое понятие. Термин «компьютерная безопасность» слишком узок. Компьютеры – только одна из составляющих информационных систем, хотя внимание будет сосредоточено, в первую очередь, на информации, которая хранится, обрабатывается и передается с помощью компьютеров, ее безопасность определяется всей совокупностью составляющих и, в первую очередь, самым слабым звеном, которым в подавляющем большинстве случаев оказывается человек.

Очевидно, застраховаться от всех видов ущерба невозможно, сем более невозможно сделать это экономически целесообразным способом, когда стоимость защитных средств и мероприятий не превышает размер ожидаемого ущерба. Значит, чем-то приходится мириться и защищаться следует только от того, с чем смириться никак нельзя. Иногда таким недопустимым ущербом является нанесение вреда здоровью людей или состоянию окружающей среды, но чаще порог неприемлемости имеет материальное выражение, а целью защиты информации становится уменьшение размеров ущерба до допустимых значений.

Информационная безопасность является одним из важнейших аспектов интегральной безопасности, на каком бы уровне он ни рассматривался – национальном, отраслевом, корпоративном или персональном.

При анализе проблематики, связанной с информационной безопасностью, необходимо учитывать специфику данной области, развивающейся беспрецедентно высокими темпами. Здесь важны не столько отдельные решения, находящиеся на современном уровне, сколько механизмы генерации новых решений, позволяющие жить в темпе технического прогресса.

Увеличение числа атак – еще не самая большая неприятность. Хуже то, что постоянно обнаруживаются новые уязвимые места в программном обеспечении и, как следствие, появляются новые виды атак.

В таких условиях системы информационной безопасности должны уметь противостоять разнообразным атакам как внешним, так и внутренним, атакам автоматизированным и скоординированным, мгновенным и вялотекущим. Целью злоумышленников может быть нарушение всех составляющих информационную безопасность – доступности, целостности или конфиденциальности.

Целью данной работы является определении видов угроз информационной безопасности, их состава и способов защиты.

Глава 1. Угрозы информационной безопасности

Понятие угрозы информационной безопасности

С позиции обеспечения безопасности информации в информационно-вычислительные системы(ИВС) целесообразно рассматривать в виде трех связных взаимовлияющих друг на друга компонент:

- информация;

- технические и программные средства;

- обслуживающий персонал и пользователи.

Целью создания любой ИВС является удовлетворение потребностей пользователей в своевременном получении достоверной информации и сохранении ее конфиденциальности. При этом задача обеспечения информации должна решаться путем защиты от внешних и внутренних неразрешенных (несанкционированных) воздействий.

Под угрозой обычно понимают потенциально возможно событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам.

Утечка информации рассматривается как бесконтрольный и неправомерный выход конфиденциальной информации за пределы организации или круга лиц, которым эта информация была доверена.

Существует три разновидности угроз.

- Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда, в связи с угрозой нарушения конфиденциальности, используется термин «утечка».

- Угроза нарушения целостности включает в себя любое умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Когда злоумышленники преднамеренно изменяют информацию, говорится, что целостность информации нарушена. Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка программного или аппаратного обеспечения. Санкционированными изменениями являются те, которые сделаны уполномоченными лицами с обоснованной целью.

Целостность информации – существование информации в неискаженном виде. Чаще субъектов интересует обеспечение более широкого свойства – достоверности информации, которое складывается из адекватности отображения состояния предметной области и непосредственно целостности информации, т.е. ее не искаженности.

- Угроза отказа служб возникает всякий раз, когда в результате преднамеренных действий, предпринимаемых другим пользователем или злоумышленником, блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным – запрашиваемый ресурс никогда не будет получен, или оно может вызывать только задержку запрашиваемого ресурса, достаточно долгую для того чтобы он стал бесполезным. В этих случаях говорят, что ресурс исчерпан.

Доступность информации – свойство системы, в которой циркулирует информация, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации и готовность соответствующих автоматизированных служб к обслуживанию поступающих от субъектов запросов всегда, когда в обращении к ним возникает необходимость

1.2 Классификация угроз информационной безопасности

Классификация всех возможных угроз информационной безопасности автоматизированных систем(АС) может быть проведена по ряду базовых признаков.

- По природе возникновения.

Естественные угрозы – угрозы, вызванные воздействиями на АС и ее компоненты объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы – угрозы информационной безопасности АС, вызванные деятельностью человека.

- По степени преднамеренности проявления.

Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала. Угрозы, не связанные с преднамеренными действиями злоумышленников и реализуемые в случайные моменты времени, называют случайными или непреднамеренными. Классификация по этому признаку приведена на рис. 1.

Рис. 1. Классификация угроз по степени преднамеренности проявления

Реализация угроз этого класса приводит к наибольшим потерям информации (до 80% ущерба). При этом может происходить уничтожение, нарушение целостности, доступности и конфиденциальности информации, например:

- проявление ошибок программно-аппаратных средств АС;

- некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности;

- неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (не умышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.);

- неправомерное включение оборудования или изменение режимов работы устройств и программ;

- неумышленная порча носителей информации;

- пересылка данных по ошибочному адресу абонента (устройства);

- ввод ошибочных данных;

- неумышленное повреждение каналов связи.

Угрозы преднамеренного действия, например:

- традиционный или универсальный шпионаж и диверсии (подслушивание, визуальное наблюдение; хищение документов и машинных носителей, хищение программ и атрибутов системы защиты, подкуп и шантаж сотрудников, сбор и анализ отходов машинных носителей, поджоги, взрывы);

- несанкционированный доступ к информации (реализуется посредством отсутствия системы разграничения доступа (СРД), сбоями или отказами технических средств), ошибками в СРД, фальсификацией полномочий);

- побочные электромагнитные излучения и наводки (ПЭМИН);

- несанкционированная модификация структур (алгоритмической, программной, технической);

- информационные инфекции (вредительские программы).

- По непосредственному источнику угроз.

Угрозы, непосредственным источником которых является природная среда (стихийные бедствия, магнитные бури, радиоактивное излучение и т.п.).

Угрозы, источником которых является человек, например:

- внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность);

- вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

- угроза несанкционированного копирования секретных данных пользователем АС;

- разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.).

Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства, например:

- запуск технологических программ, способных при некомпетентном пользовании вызывать потерю работоспособности системы (зависания или зацикливания) или необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.);

- возникновение отказа в работе операционной системы.

Угрозы, непосредственным источником которых являются несанкционированные программно-аппаратные средства, например:

- нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и других, не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

- заражение компьютера вирусами с деструктивными функциями.

- По положению источника угроз.

Угрозы, источник которых расположен вне контролируемой зоны территории(помещения), на которой находится АС, например:

- перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.);

- перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

- дистанционная фото- и видеосъемка.

Угрозы, источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится АС, например:

- хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

- отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.д.);

- применение подслушивающих устройств.

Угрозы, источник которых имеет доступ к периферийным устройства АС (терминалам).

Угрозы, источник которых расположен в АС, например:

- проектирование архитектуры системы и технологии обработки данных, разработка прикладных программ, которые представляют опасность для работоспособности системы и безопасности информации;

- некорректное использование ресурсов АС.

- По степени зависимости от активности АС.

Угрозы, которые могут проявляться независимо от активности АС, например:

- вскрытие шифров криптозащиты информации;

- хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и компьютерных систем).

Угрозы, которые могут проявляться только в процессе автоматизированной обработки данных (например, угрозы выполнения и распространения программных вирусов).

- По степени воздействия на АС.

Пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС, например: угроза копирования секретных данных.

Активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС, например:

- внедрение аппаратных спец вложений, программных «закладок» и «вирусов» («троянских коней» и «жучков»), т.е. таких участков программ, которые не нужны для выполнения заявленных функций, но позволяют преодолеть систему защиты, скрытно и незаконно осуществить доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

- действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.);

- угроза умышленной модификации информации.

- По этапам доступа пользователей или программ к ресурсам АС.

Угрозы, которые могут проявляться на этапе доступа к ресурсам АС.

Угрозы, которые могут проявляться после разрешения доступа к ресурсам АС.

- По способу доступа к ресурсам АС.

Угрозы, направленные на использование прямого стандартного пути доступа к ресурсам АС, например:

- незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, подбором, имитацией интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»);

- несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.

Угрозы, направленные на использование скрытого нестандартного пути доступа к ресурсам АС, например:

- вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.);

- угроза несанкционированного доступа к ресурсам АС путем использования недокументированных возможностей ОС.

- По текущему месту расположения информации, хранимой и обрабатываемой в АС.

Угрозы доступа к информации на внешних запоминающих устройства (например, угроза несанкционированного копирования секретной информации с жесткого диска).

Угрозы доступа к информации в оперативной памяти, например:

- чтение остаточной информации из оперативной памяти;

- чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме, используя недостатки мульти задачных АС и систем программирования;

- угроза доступа к системной области оперативной памяти со сторон прикладных программ.

Угрозы доступа к информации, циркулирующей в линиях связи, например:

- незаконное подключение к линиям связи с целью работы «между строк» с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений;

- незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений;

- перехват всего потока данных с целью дальнейшего анализа не в реальном масштабе времени.

Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере, например, угроза записи отображаемой информации на скрытую видеокамеру

1.3 Классификация злоумышленников

Возможности осуществления вредительских воздействий в большой степени зависят

от статуса злоумышленника по отношению к ИВС. Злоумышленником может быть:

- разработчик ИВС (владеет наиболее полной информацией о программных и аппаратных средствах ИВС и имеет возможность внедрения «закладок» на этапах создания и модернизации систем, но не получает доступа на эксплуатируемые объекты ИВС);

- сотрудник из числа обслуживающего персонала (наиболее опасный класс – работники службы безопасности информации, далее идут системные и прикладные программисты, инженерно-технический персонал);

- пользователь (имеет общее представление о структуре ИВС и механизмах ее защиты, но может осуществлять сбор информации методами традиционного шпионажа и попытками НСДИ);

-

постороннее лицо (может осуществлять дистанционные методы шпионажа и диверсионную деятельность)

1.4 Основные методы реализации угроз информационной безопасности

К основным направлениям реализации злоумышленником информационных угроз относятся:

- непосредственное обращение к объектам доступа;

- создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

- модификация средств защиты, позволяющая реализовать угрозы информационной безопасности;

- внедрение в технические средства АС программных или технических механизмов, нарушающих предполагаемую структуру и функции АС.

К числу основных методов реализации угроз информационной безопасности АС относятся:

- определение злоумышленником типа и параметров носителей информации;

- получение злоумышленником информации о программно-аппаратной среде, типе и параметрах средств вычислительной техники, типе и версии операционной системы, составе прикладного программного обеспечения;

- получение злоумышленником детальной информации о функциях, выполняемых АС;

- получение злоумышленником данных о системах защиты;

- определение способа представления информации;

- определение злоумышленником содержания данных, обрабатываемых в АС, на качественном уровне (мониторинг дешифрования сообщений);

- хищение (копирование) машинных носителей информации, имеющих конфиденциальные данные;

- хищение (копирование) носителей информации;

- использование специальных технических средств для перехвата побочных электромагнитных излучений и наводок (ПЭМИН) – конфиденциальные данные перехватываются злоумышленником путем изменения информативных сигналов из электромагнитного излучения и наводок по цепям питания средств вычислительной техники, входящей в АС;

- уничтожение средств ВТ и носителей информации;

- несанкционированный доступ пользователя к ресурсам АС путем преодоления систем защиты с использованием спецсредств, приемов, методов;

- несанкционированное превышение пользователем своих полномочий;

- несанкционированное копирование программного обеспечения;

- перехват данных, передаваемых по каналам связи;

- визуальное наблюдение – конфиденциальные данные считываются с экранов терминалов, распечаток в процессе их печати и т.п.;

- раскрытие представления информации (дешифрование данных);

- раскрытие содержания информации на семантическом уровне к смысловой составляющей информации, хранящейся в АС;

- уничтожение машинных носителей информации;

- внесение пользователем несанкционированных изменений программно-аппаратные компоненты АС и обрабатываемых данных;

- установка и использование нештатного аппаратного и/или программного обеспечения;

- заражение программными вирусами;

- внесение искажений в представление данных, уничтожение на уровне представления, искажение информации при передаче по линиям связи;

- внедрение дезинформации;

- выведение из строя машинных носителей информации без уничтожения информации (выведение из строя электронных блоков жестких дисков и т.п.);

- проявление ошибок проектирования и разработки аппаратных программных компонентов АС;

- обход (отключение) механизмов защиты – загрузка злоумышленником нештатной операционной системы с дискеты, использование режимов программно-аппаратных компонент АС и т.п.

- искажение соответствия синтаксических и семантических конструкций языка – установление новых значений слов, выражений и т.п.;

- запрет на использование информации – имеющаяся информация каким-либо причинам не может быть использована.

Основные методы реализации угроз информационной безопасности приведены в табл. 1.

Табл. 1. Основные методы реализации угроз ИБ

|

Уровень доступа к информации в АС |

Основные методы реализации угроз информационной безопасности |

|||

|

Угроза раскрытия параметров системы |

Угроза нарушения конфиденциальности |

Угроза нарушения целостности |

Угроза отказа служб (отказа доступа к информации) |

|

|

Носителей информации |

Определение типа и параметров носителей информации |

Хищение (копирование) носителей информации. Перехват ПЭМИН |

Уничтожение машинных носителей информации |

Выведение из |

|

Средств взаимодействия с носителем |

Получение информации о программно-аппаратной среде. Получение детальной информации о функциях, выполняемых АС. Получение данных о применяемых системах защиты |

Несанкционированный доступ к ресурсам АС. Совершение пользователем несанкционированных действий. Несанкционированное копирование программного обеспечения. Перехват данных, передаваемых по каналам связи |

Внесение пользователем несанкционированных изменений в программы и данные. Установка и использование нештатного программного обеспечения Заражение программными вирусами |

Проявление ошибок проектирования и разработки программно-аппаратных компонент АС. Обход механизмов защиты АС |

|

Представления информации |

Определение способа представления информации |

Визуальное наблюдение. Раскрытие представления информации (дешифрование) |

Внесение искажения в представление данных; уничтожение данных |

Искажение соответствия синтаксических и семантических конструкций языка |

|

Содержания информации |

Определение содержания данных на качественном уровне |

Раскрытие содержания информации |

Внедрение дезинформации |

Запрет на использование информации |

1.5 Причины, виды и каналы утечки информации

Основными причинами утечки информации являются:

- несоблюдение персоналом норм, требований, правил эксплуатации АС;

- ошибки в проектировании АС и систем защиты АС;

- ведение противостоящей стороной технической и агентурной разведок.

Несоблюдение персоналом норм, требований, правил эксплуатации АС может быть, как умышленным, так и непреднамеренным. От ведения противостоящей стороной агентурной разведки этот случай отличает то, что в данном случае лицом, совершающим несанкционированные действия, двигают личные побудительные мотивы. Причины утечки информации достаточно тесно связаны с видами утечки информации. В соответствии с ГОСТ Р 50922–96 рассматриваются три вида утечки информации:

- разглашение;

- несанкционированный доступ к информации;

- получение защищаемой информации разведками (как отечественными, так и иностранными).

Под разглашением информации понимается несанкционированное доведение защищаемой информации до потребителей, не имеющих права доступа к защищаемой информации.

Под несанкционированным доступом понимается получение защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации. При этом заинтересованным субъектом, осуществляющим несанкционированный доступ к информации, может быть: государство, юридическое лицо, группа физических лиц, в том числе общественная организация, отдельное физическое лицо.

Получение защищаемой информации разведками может осуществиться с помощью технических средств (техническая разведка) или агентурными методами (агентурная разведка).

Канал утечки информации – совокупность источника информации, материального носителя или среды распространения несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя. Одним из основных свойств канала является месторасположение средства выделения информации из сигнала или носителя, которое может располагаться в пределах контролируемой зоны, охватывающей или вне ее.

Применительно к АС выделяют несколько каналов утечки информации.

- Электромагнитный канал. Причиной его возникновения является электромагнитное поле, связанное с протеканием электрического тока в аппаратных компонентах АС. Электромагнитное поле может индуцировать токи в близко расположенных проводных линиях (наводки). Электромагнитный канал, в свою очередь, делится на следующие каналы:

- радиоканал (высокочастотное излучение);

- низкочастотный;

- сетевой (наводки на сеть электропитания);

- заземления (наводки на провода заземления);

- линейный (наводки на линии связи между компьютерами).

- Акустический (виброакустический) канал – связан с распространением звуковых волн в воздухе или упругих колебаний в других средах, возникающих при работе устройств отображения информации АС.

- Визуальный канал – связан с возможностью визуального наблюдения злоумышленником за работой устройств отображения информации без проникновения в помещения, где расположены компоненты системы. В качестве средства выделения информации в данном случае могут рассматриваться фото-, видеокамеры и т.п.

- Информационный канал – связан с доступом (непосредственным и телекоммуникационным) к элементам АС, к носителям информации, к самой вводимой и выводимой информации (и результатам), к программному обеспечению (в том числе к операционным системам), а также с подключением к линиям связи. Информационный канал может быть разделен на следующие каналы:

- коммутируемых линий связи,

- выделенных линий связи,

- локальной сети,

- машинных носителей информации,

- терминальных и периферийных устройств.

Глава 2. Защита информационной безопасности

Комплексная защита информации создается на объектах для блокирования (парирования) всех возможных или наиболее вероятных угроз безопасности информации. Для парирования той или иной угрозы используется определенная совокупность средств и методов защиты, некоторые из них защищают от нескольких угроз одновременно.

Среди методов защиты имеются и универсальные методы, являющиеся базовыми при построении любой системы защиты.

Правовые методы защиты информации служат основой легитимного построения и использования системы защиты любого назначения.

Организационные методы защиты информации используются для парирования нескольких угроз, кроме того, их использование в любой системе защиты обязательно.

2.1. Правовое регулирование в области безопасности информации

Государство должно обеспечить в стране защиту информации как в масштабах всего государства, так и на уровне организаций и своих граждан. Для этого государство обязано:

- выработать государственную политику безопасности в области информационных технологий;

- законодательно определить правовой статус ИВС, информации, систем защиты информации, владельцев и пользователей информации и т.д.;

- создать иерархическую структуру государственных органов, вырабатывающих и проводящих в жизнь политику безопасности информационных технологий;

- создать систему стандартизации, лицензирования и сертификации в области защиты информации;

- обеспечить приоритетное развитие отечественных защищенных информационных технологий;

- повышать уровень образования граждан в области информационных технологий, воспитывать у них патриотизм и бдительность;

- установить ответственность граждан за нарушения законодательства в области информационных технологий.

2.2. Общая характеристика организационных методов защиты

Законы и нормативные акты исполняются только в том случае, если они подкрепляются организаторской деятельностью соответствующих структур, создаваемых в государстве, в ведомствах, учреждениях и организациях. При рассмотрении вопросов безопасности информации такая деятельность относится к организационным методам защиты информации.

Организационные методы защиты информации включают меры, мероприятия и действия, которые должны осуществлять должностные лица в процессе создания и эксплуатации информационно вычислительные системы для обеспечения заданного уровня безопасности информации.

Организационные методы защиты информации тесно связаны с правовым регулированием в области безопасности информации. В соответствии с законами и нормативными актами в министерствах, ведомствах, на предприятиях (независимо от форм собственности) для защиты информации создаются специальные службы безопасности. Эти службы подчиняются, руководству учреждения. Руководители служб организуют создание и функционирование систем защиты информации. На организационном уровне решаются следующие задачи обеспечения безопасности информации в ИВС:

- организация работ по разработке системы защиты информации;

- ограничение доступа на объект и к ресурсам компьютерных систем;

- разграничение доступа к ресурсам компьютерных систем;

- планирование мероприятий;

- разработка документации;

- воспитание и обучение обслуживающего персонала и пользователей;

- сертификация средств защиты информации;

- лицензирование деятельности по защите информации;

- аттестация объектов защиты;

- совершенствование системы защиты информации;

- оценка эффективности функционирования системы защиты информации;

- контроль выполнения установленных правил работы в компьютерных системах.

Организационные методы являются стержнем комплексной системы защиты информации в компьютерных системах. Только с помощью этих методов возможно объединение на правовой основе технических, программных и криптографических средств защиты информации в единую комплексную систему.

2.3. Программно-технические методы и средства защиты информации

Программно-технические методы и средства являются технической основой системы защиты информации. Применение таких средств осуществляется структурными органами в соответствии с принятой политикой информационной безопасности, описанной в нормативно-методических документах.

Программно-технические методы и средства следует использовать в системах защиты информации по направлениям:

- Защита объектов корпоративных систем;

- Защита процессов, процедур и программ обработки информации;

- Защита каналов связи;

- Подавление побочных электромагнитных излучений;

- Управление системой защиты.

А для того, чтобы сформировать оптимальный комплекс программно-технических методов и средств защиты информации, необходимо пройти следующие этапы:

- Определение информационных и технических ресурсов, подлежащих защите;

- Выявление полного множества потенциально возможных угроз и каналов утечки информации;

- Проведение оценки уязвимости и рисков информации при имеющемся множестве угроз и каналов утечки;

- Определение требований к системе защиты;

- Осуществление выбора средств защиты информации и их характеристик;

- Внедрение и организация использования выбранных мер, способов и средств защиты;

- Осуществление контроля целостности и управление системой защиты.

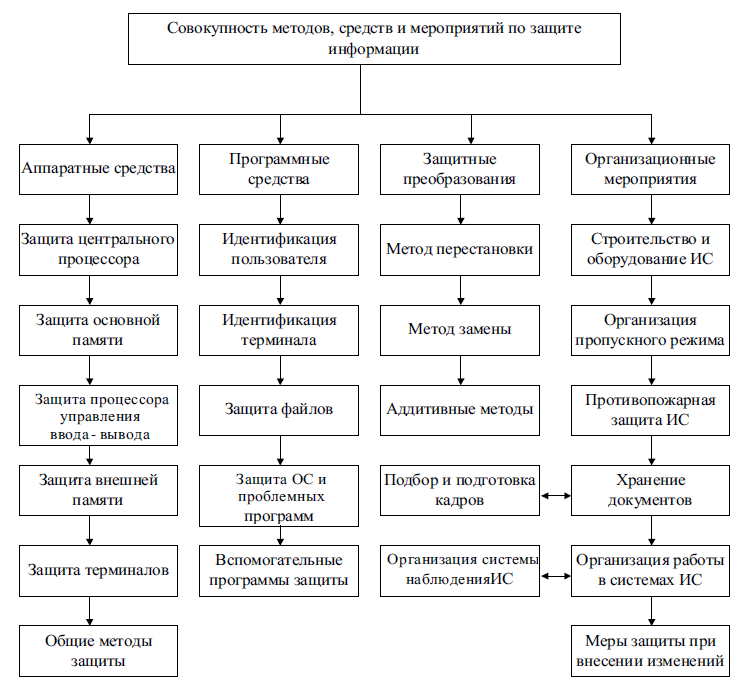

Совокупность защитных методов и средств включает в себя программные методы, аппаратные средства, защитные преобразования, а также организационные мероприятия (Рис. 2).

Рис. 2 Методы и средства защиты информации

Группы средств защиты информации:

- Средства защиты от НСД;

- Системы анализа и моделирования информационных потоков (CASE-системы);

- Системы мониторинга сетей;

- Анализаторы протоколов;

- Антивирусные средства;

- Межсетевые экраны;

- Криптографические средства;

- Системы резервного копирования;

- Системы бесперебойного питания;

- Системы аутентификации;

- Средства предотвращения взлома корпусов и хищения оборудования;

- Средства контроля доступа в помещения;

- Инструментальные средства анализа системы защиты.

2.3.1. Средства защиты от НСД

Средства этого направления широко представлены на рынке. В основном они представляют собой программно-аппаратные комплексы с применением личного идентификатора. Продукты этого класса позволяют разграничивать доступ к информационным ресурсам вычислительной техники, вести аудит сеансов работы, администратировать используемые программные средства. Кроме этого, некторые из них имеют встроенные антивирусные функции и средства криптографической защиты информации. При сетевом использовании защищаемых рабочих мест имеется возможность удаленного администратирования каждого из них и получение полной статистики по попыткам доступа к компьютеру и сеансах работы.

2.3.2. Анализаторы протоколов

В процессе управления и решения задач безопастности сетей часто возникает вопрос о сборе информации, декодировании и статистическом анализе информации с помощью сетевых протоколов разных уровней. В случае администратирования небольших корпоративных систем, потребности администратора безопасности вполне могут удовлетворить портативные анализаторы серии Expert Sniffer Analyzer, известные также и под названием Turbo Sniffer Analyzer. Выпускаемые в настоящее время версии продуктов обеспечивают полный анализ, интерпретацию протоколов, а также мониторинг подключенного к анализатору сегмента сети.

Следует отметить, что программным анализаторам протоколов информационых систем при всем удобстве работы с ними, свойственен существенный недостаток, связанный с необходимостью использования выделенной рабочей снатции для выполнения задач по анализу сетевого трафика. Это решение не всегда приемлемо по причине жесткой привязки анализатора к топологии сети.

Администратор безопастности для качественного выполнения своих функций, связанных с практическим воплощением правил политики безопастности, испытывает необходимость в наличии мобильного и легкого в эксплуатации анализатора состояния сети. Только наличие такого прибора позволяет администратору безопастности быстро и квалифицированно идентифицировать причину и ситочник нарушения принятых на предприятии правил безопастности.

2.3.3. Инструментальные средства тестирования системы защиты

Систему защиты корпаротивной сети можно считать достаточно надежной только при условии проведения постоянного тестирования.

В идеале администратор безопасности должен собирать информацию о возможных атаках, систематизировать ее и периодичски осуществлять проверки системы защиты путем моделирования возможных атак. Очевидно, что выполнение этой задачи в полном объеме требует привлечение огромных материальных средств.

В настоящее время наиболее развитым продуктом тестирования уровня защиты корпоративных сетей является система Internet Scanner SAFEsuite, разработанная фирмой ISS. Этот продукт предоставляет администратору безопастности возможность всесторонней проверки уровня реализации политики безопастности.

Возможности модулей системы Internet Scanner SAFEsuite.

Модуль Web Security Scanner Осуществляет поиск уязвимых мест в настройках WEB-серверов и выявляет подозрительные CGI-скрипты.

Firewall Scanner осуществляет всесторонее тестирование межсетевых экранов и приложений, обращения к которым осуществляется через межсетевые эраны.

Модуль System Security Scanner осуществляет контроль систем защиты персональных компьютеров, анализирует оптимальность параметров настройки операционных систем, контролирует порядок реализации прав доступа к файлам в соответствии с принятой на предприятии политикой безопасности, производит поиск программ типа «троянский конь».

2.3.4. Межсетевые экраны

Межсетевые эраны (FireWall-система или Брандмауер) – это программные продукты, используемые для защиты от несанкционированных действий со стороны внешней сети и для разделения сегментов корпоративной сети. Так, система FIREWALL/PLUS-LE является программным продуктом, относящимся к класу межсетевых экранов, и предназначена для обеспечения безопастности компьютерных сетей.

Система работает под управлением ОС WINDOWS. Управление системой осуществляется как локально, так и со стороны защищаемой сети. Система поддерживает модель использования виртуальных частей сетей.

Работа системы в качестве средства защиты осуществляется на рех уровнях:

- Фильтрация пакетов;

- Шлюзование уровня приложения;

- Шлюзование низкого уровня.

В случаее применения механизмов фильтрации пакетов пользователю предоставляется возможность использовать уже имеющиеся и создавать нестандарные фильтры, используя современный графический интерфейс с интуитивно понятной visual-системой, не прибегая к программированию на алгоритмических языках.

Шлюзование уровня приложения позволяет следить за сеансом работы программы и вести его аудит. Эта возможность широко используется для нахождения ограничений на трафик и конкретное приложение.

Шлюзование низкого уровня позволяет защищать сетевые ресурсы, связанные с внешним PCP/IP портом. Это средство контролирует допустимость связи по протоколам PCP/IP и UDP, не индентифицируя конкретное приложение.

Вся важная информация о сеансах протоколируется. Журнал содержит данные о предоставляемых INTERNET-услугах, временных метках событий, источников пакетов, объемах передачи, объемах приема, продолжительности подключения.

2.3.5. Хеш-функции

Криптографические хеш-функции играют фундаметальную роль в современной криптографии. Особенно широко они используются при обеспечении целостности данных и аутентификации сообщений.

Широко распространены следующие методы обеспечения подлиности сообщения:

- Добавление к сообщению кода подлиности сообщения или зашифрованной контрольной суммы;

- Введение цифровых подписей.

В сетях связи более важным является сообщение: субъекты сети обмениваются сообщениями, и аутентификация источника и содержимого сообщения должна быть выполнена при получении каждого нового сообщения. Соответствующая функция защиты называется аутентификация источника сообщений.

Функция, в общем случае, должна подтверждать следующие факты:

- Сообщение исходит от санкционированного отправителя;

- Содержание сообщения при передаче не изменилось;

- Сообщение доставлено по адресу;

- Аналогичное сообщение ранее не поступало;

- Порядок получения сообщений соответствует порядку отправления.

Рис. 3 Хеш-Функция обеспечивает целостность данных.

2.3.6. Цифровая подпись

Цифровая подпись представляет собой строку данных, которая зависит от некоторого секретного параметра (ключа), известного только подписывающему лицу, и от содержания подписываемого сообщения, представленного в цифровом виде. Таким образом, цифровая подпись связывает сообщение с некоторым порождающим или подписывающим его объектом.

Цифровым подписям посвящено несколько стандартов. Наиболее распространенными стандартами являются:

- Международный стандарт ISO/IEC 9796 стандартизирует цифровую подпись с восстановлением сообщения.

- Международный стандарт ISO/IEC 14888 стандартизирует цифровую подпись с добавлением;

- Американский национальный стандарт цифровой подписи DSA (FIPS 186)

- Российский национальный стандарт цифровой подписи ГОСТ Р 34.10;

- Стандарт на цифровую подпись PKCS #1;

- Стандарт на цифровые подписи с добавлением и востановлением сообщений IEEE 1363.

Большое количество нормативных документов еще раз указывает на то что цифровая подпись является одним из наиболее важных механизмов безопастности.

2.3.7. Механизмы неотказуемости (причастности)

Под причастностью (неотказуемостью) понимают предотвращение возможности отказа одним из реальных участников обмена сообщениями от факта его полного или частичного участия в передаче данных.

Общая модель обеспечения причастности включает в себя следующие основные стороны:

- Источник сообщения;

- Получатель сообщения;

- Доверительная третья сторона, которая может выступать в роли полномочного органа доставки или нотариуса.

Реализация механизмов причастности стандартизирована в международном стандарте ISO/IEC 13888.

Модель взаимоотношений, в условиях которой взаимодействуют эти три стороны, можно назвать моделью взаимного недоверия, т.е. все стороны не имееют оснований доверять друг другу и считают, что каждая из них может совершить попытку обмана относительно другой.

В условиях такой модели можно выделить следующие типы обманов:

- Обман состороны получателя сообщений. Получатель, в случае отсутствия сообщения со стороны источника, может попытаться совершить обман, путем формирования некоторого ложного сообщения и регистрации его как сообщения, переданного ему источником. Успех обмана будет заключаться в том, что если источник попытается отказаться от этого ложного сообщения, то натариус вынесит решение против него. Используя такую стратегию получатель может приписать ложное сообщение источнику.

При наличии сообщения, получатель может модифицировать полученное сообщение. Наконец получатель может просто отказаться от факта получения сообщения, хотя на самом деле его получил.

- Обман со стороны Источника сообщений. Источник может попытаться обмануть получателя, послав ему некотрое сообщение, которое естественно получатель сообщения принимает правильно, а затем источник отрицает факт передачи сообщения.

- Доверительная третья сторона также может совершить обамнные действия. ДТС, используя свою привилегированную информацию об алгоритмах, которые используют в механизмах причастности, может сформировать и послать ложное сообщение получателю от имени источника, т.е. совершить имитацию сообщения. С другой стороны ДТС может перехватить истиное сообщение, переданное санкционированным источником и, используя дополнительную информацию, подменить его ложным сообщением.

Исходя из возможных типов обманов, стандарт определяет восемь услуг неотказуемости. Наиболее важными среди них являются следующие четыре услуги:

- Неотказуемость происхождения – защита от обмана источника сообщения, который ложно отрицает факт посылки сообщения;

- Неотказуемость приема на доставку – защита от обмана со стороны полномочного органа доставки сообщения, который ложно отрицает факт приема сообщения от источника;

- Неотказуемость передачи – защита от обмана со стороны полномочного органа доставки, который ложно отрицает факт доставки сообщения полученного от источника;

- Неотказуемость получения –защита от обмана со стороны получателя сообщения, отрицающего факт получения сообщения.

Заключение

В данной работе были определены виды угроз информационной безопасности, их состав и способов защиты.

Служба защиты – совокупность механизмов, процедур и других управляющих воздействий, реализованных для сокращения риска, связанного с угрозой. Например, службы идентификации и аутентификации помогают сократить риск угрозы неавторизованного пользователя. Некотрые службы обеспечивают защиту от угроз, в то время как другие службы обеспечивают обнаружение реализации угроз.

Идентификация и установление подлиности – является службой безопасности, которая помогает гарантировать, что в информационной системе работают только авторизованные лица.

Управление доступом – является службой безопасности, которая помогает гарантировать, что ресурсы информационной системы используются разрешенным способом.

Целостность данных и сообщений – является службой безопастности, которая помогает гарантировать, Что данные информационной системы, програное обеспечение и сообщения не раскрыты неавторизованным лицам.

Контроль участников взаимодействия – является службой безопастности, посредством которой гарантируется, что объекты, участвующие во взаимодействии, не смогут отказаться от участия в нем.

Регистрация и наблюдение – является службой безопасности, с помощью которой может быть прослежено использование всех ресурсов информационной системы.

Под аутентификацией пользователя понимается установление его подлиности.

Под идентификацией – определение тождественности пользователя или пользовательского процесса, необходимое для управления доступом.

Под авторизацией подразумевается предоставление разрешения доступа к ресурсу системы.

Защита информации – не разовое мероприятие и даже не совокупность мероприятий, а не прерывный процесс, который должен протекать во все время и на всех этапах жизненого цикла информационной системы.

Осуществление непрерывного процесса защиты информации возможно лишь на базе промышленного производства средств защиты.

Защита информации к настоящему времени уже выросла в достаточно серьезное и относительно самостоятельное научное направление, состовляющее одну из ветвей фундаментального научного направления информатики.

Список использованной литературы

- Домарев В.В. Безопасность информационных технологий. – К: ООО “ТИД “ДС”, 2004.

- Завгородний В.И. Комплексная защита информации в компьютерных системах: Учебное пособие. – М: Логос; ПБОЮЛ, 2001.

- Безбогов А.А., Яковлев А.В., Шамкин В.Н. Методы и средства защиты компьютерной информации Тамбов, издательство ТГТУ, 2006.

- Рынок ценных бумаг

- Оформление доверенностей. Виды доверенности

- понятие и виды наследования

- Социально-психологический климат организации

- Особенности технологии обслуживания клиентов в ресторане

- Рассмотрение формирования группового поведения и методов управления им

- Защита сетевой инфраструктуры предприятия

- Менеджмент человеческих ресурсов (Управление человеческими ресурсами как составная часть менеджмента)

- Кадровая стратегия в системе стратегического управления организацией

- Учет труда и заработной платы

- Проектирование реализации операций бизнес-процесса «Складской учет»

- Архитектура современных компьютеров