Обеспечение защиты корпоративных информационных ресурсов от утечек информации при помощи DLP-систем (Оценка существующих и планируемых средств защиты)

Содержание:

Введение

В рамках современной информационной экономики должным образом преобразуется содержание бизнес-процессов. Происходит изменение приоритетности использования интеллектуальной части общего капитала компаний, применение инновационных вариантов управления (матричное, сетевое и др.), минимизация степени зависимости персонала от учреждения, гибкость бизнес-схем, понимание роли ИТ в увеличении эффективности бизнес-процессов и итоговых значений бизнеса. В связи с все перечисленным, значительно поменялся и подход к выявлению конкурентных возможностей компаний, к примеру, при проведении операций слияния-поглощения. Так, на фондовых биржах опытные трейдеры, наряду с различной экономической информацией, также теперь учитывают и сообщения о перемене информационной составляющей торговых отношений. Это хорошо заметно в текущей работе и экспертных заключениях многих известных консалтинговых компаний, например, Gartner, Price Waterhоuse Coopers, Accenture и др. в рамках оценки бизнеса и уровня автоматизации минимально прибыльных компаний (к примеру, образовательные учреждения), оценке работы государственных структур и др.

До некоторого момента не появляется вопросов и об оценивании величины риска, рост которого нужно рассматривать как обратную сторону по отношению к автоматизации. Проблема также объясняется тем, что вопросы информационной безопасности, зачастую решаются ИТ-специалистами, которые не могут в полном объеме дать реального представления о последствиях для организации при возникновении угрозы информационной безопасности. Менеджеры учреждения, которые могут оценить реальные последствия угроз, зачастую обладают неполными знаниями в области информационных технологий, что не дает им полноценно оценить связанные с ними риски.

Поэтому в организации зачастую просто нет специалиста, который в силах оценить реальные риски, связанные с применением информационных технологий, но становится очевидно, что оценка риска необходима не только с точки зрения защиты уже сложившейся инфраструктуры, но и для точной оценки дальнейшего применения и развития ИТ.

Таким образом, в организации часто не оказывается специалиста, который мог бы оценить реальные риски, связанные с использованием информационных технологий, хотя, очевидно, что оценка риска нужна не только с точки зрения безопасности уже сложившейся инфраструктуры, но и для правильной оценки перспектив использования и развития информационных технологий. Более того, своевременную оценку риска следует рассматривать не только как функцию управления ИС, но и как защиту организации в целом, ее способности выполнять свои функции. Следовательно, процесс управления рисками следует рассматривать не как техническую функцию, которую можно поручить техническим специалистам, а как основную управляющую функцию организации.

Целью проекта является повышение уровня защищенности системы информационной безопасности корпоративной сети в «Московский государственный театр «Ленком Марка Захарова» с использованием DLP-системы.

К задачам проекта отнесены:

- Анализ информационной системы учреждения и применяющихся средств защиты информации;

- Идентификация информационных активов учреждения;

- Определение уязвимостей выявленных информационных активов;

- Оценка угроз активам;

- Оценка средств повышения уровня информационной безопасности в учреждения;

- Выбор средств защиты информации и разработка порядка применения их в учреждения;

Объектом исследования является «Московский государственный театр «Ленком Марка Захарова» , а предметом исследования - процесс внедрения комплексной защиты информации.

Оценка существующих и планируемых средств защиты

Разработку и проведение мероприятий по защите информационной безопасности в «Московский государственный театр «Ленком Марка Захарова» обеспечивает отдел информационных технологий и охрана.

В настоящее время в отделе ИТ и охране нет специалиста, отдельно занимающегося информационной безопасностью. Сотрудники охраны отвечают за обеспечение физической охраны помещений учреждения и пропускной режим, сотрудник ИТ-отдела – за обеспечение безопасности информационной системы учреждения. Таким образом, система информационной безопасности в настоящее время фрагментарна и не выполняет своих функций в полной мере.

Архитектура ИС предприятия определяет совокупность технологических и технических решений для обеспечения информационной поддержки работы предприятия в соответствии с правилами и концепциями, определенными бизнес-архитектурой.

Системная архитектура состоит из трех взаимосвязанных компонентов — прикладной архитектуры, архитектуры данных и технической архитектуры. Системная архитектура в системе стандартов данного предприятия определяет правила формирования своих компонентов и обеспечения взаимодействия между ними.

К средствам технической архитектуры «Московский государственный театр «Ленком Марка Захарова» относятся сервера, персональные компьютеры работников предприятия, сетевое оборудование (кабель и маршрутизаторы).

Укрупненная схема технической архитектуры предприятия представлена на рисунке 1.1.

Рисунок 1.1 Структурная схема технической архитектуры предприятия

В серверной комнате в телекоммуникационной стойке расположены следующие устройства:

- Патч-панель;

- Сервер баз данных и файл сервер Fujitsu PRIMERGY RX200 S7;

- Коммутатор Netgear GSM7252S;

- ИБП в стойку Schneider Electric Smart-UPS 1500VA USB & Serial RM 2U 230V;

- Рабочее место администратора сети.

В пользовательской части технической архитектуры размещены АРМ сотрудников отдела DELL Precision T5810, которые имеют следующие характеристики (таблица 1.1):

Таблица 1.1

Характеристики рабочих станций пользователей DELL Precision T5810

|

Семейство процессоров |

Intel Xeon E5-2600 v3 |

|

Количество процессоров |

1 |

|

Количество ядер процессора |

4, 6, 8, 10, 12, 14, 16 или 18 |

|

Максимальный объем памяти |

256 ГБ |

|

Слоты для памяти |

8 слотов DIMM |

|

Тип памяти |

DDR4 RDIMM |

|

Кол-во и размер дисков |

4 x SFF 2'5 или 3 x LFF 3'5 |

|

Слоты расширения |

5 максимум: 2x PCIe 3.0 x16 |

|

Кол-во и тип видеоадаптеров |

До двух видеокарт Nvidia Quadro или AMD FirePro |

|

Блок питания |

1 блок питания мощностью 255W или 365W |

|

Размеры (В x Ш x Г) |

41,4 x 17,2 x 47,1 см |

|

Гарантия |

Гарантия 3 года |

Также у пользователей установлены МФУ Brother HL-L2340DWR, технические характеристики которых приведены ниже:

Таблица 1.2

Характеристики МФУ Brother HL-L2340DWR

|

Общие характеристики |

|

|

Устройство |

принтер |

|

Тип печати |

черно-белая |

|

Технология печати |

лазерная |

|

Размещение |

настольный |

|

Принтер |

|

|

Максимальный формат |

A4 |

|

Автоматическая двусторонняя печать |

есть |

|

Максимальное разрешение для ч/б печати |

2400x600 dpi |

|

Скорость печати |

26 стр/мин (ч/б А4) |

|

Время разогрева |

9 с |

|

Время выхода первого отпечатка |

8.50 c (ч/б) |

|

Лотки |

|

|

Подача бумаги |

251 лист. (стандартная), 251 лист. (максимальная) |

|

Вывод бумаги |

100 лист. (стандартный) |

|

Емкость лотка ручной подачи |

1 лист. |

|

Расходные материалы |

|

|

Плотность бумаги |

60-163 г/м2 |

|

Печать на: |

карточках, пленках, этикетках, глянцевой бумаге, конвертах, матовой бумаге |

|

Ресурс фотобарабана |

12000 страниц |

|

Ресурс ч/б картриджа/тонера |

1200 страниц |

|

Количество картриджей |

1 |

|

Тип картриджа/тонера |

TN-2335, TN-2375 (2600 стр.) |

|

Память/Процессор |

|

|

Объем памяти |

32 Мб |

|

Процессор |

ARM9 |

|

Частота процессора |

266 МГц |

В качестве сетевого оборудования используются маршрутизатор Netgear GS728TPSB-100EUS.

Схема используемой программной архитектуры представлена на рисунке 1.2.

Рисунок 1.2 Схема программной архитектуры

В соответствии с представленной схемой, в качестве операционной системы на АРМ пользователей используется Windows 8 32 bit, в качестве серверной - Windows Server 2008.

В качестве пакета офисных приложений установлен MS Office 2010 Prof, включающий в себя MS Word 2010, MS Excel 2010, MS Outlook 2010.

Для защиты от вирусных атак используется (как на АРМ сотрудников, так и на серверах) Microsoft System Center 2012 Endpoint Protection.

Microsoft System Center 2012 Endpoint Protection, новая версия Forefront Client Security, улучшает и упрощает защиту клиентов, одновременно значительно уменьшая затраты на инфраструктуру.

Также реализована система пожарной тревоги и система видеонаблюдения с помощью камер.

Схема расположения камер и элементов СКУД в здании «Московский государственный театр «Ленком Марка Захарова» приведена на рисунке 1.3.

Рисунок 1.3 Схема расположения камер системы видеонаблюдения и элементов СКУД в здании «Московский государственный театр «Ленком Марка Захарова»

Технические параметры используемых видеокамер приведены в таблице 1.3.

Таблица 1.3

Характеристики видеокамер HikVision DS-2CD886BF-E

|

Камера |

Матрица |

1/2.5 дюйм. CMOS-матрица |

|

Пиксели |

2560 (Г) × 1920 (В) |

|

|

Чувствительность |

Цвет: 0.6Люкс @ F1.2; |

|

|

Режим день/ночь |

ICR |

|

|

Электронный затвор |

1/25 сек. - 1/100,000 сек |

|

|

Объектив |

Тип объектива |

С / CS |

|

Управление диафрагмой |

DC |

|

|

Стандарт сжатия |

Формат сжатия |

H.264/MJPEG |

|

Скорость передачи |

32 Kbit ~ 16Mbit |

|

|

Аудиосжатие |

G.711 |

|

|

Изображение |

Макс. разрешение |

2560x1920 |

|

Кадров/сек |

8к/с(2560х1920), 20 к/с (2048 х 1536), 25к/с (1920 x 1080), 25к/с (1600 х 1200), |

|

|

Функции |

ePTZ |

Поддерживается |

|

Дуальный поток (DualStream) |

Поддерживается |

|

|

Запись на SD карту |

Поддерживается |

|

|

Протоколы |

TCP/IP, HTTP, DHCP, DNS, DDNS, RTP/RTSP, PPPoE, SMTP, NTP (SNMP, HTTPS, SIP, FTP, SRTP, 802.1x, IPv6 опционально) |

|

|

Интерфейс |

Аудиовход |

1 канал 3.5мм аудиоинтерфейс (2.0 ~ 2.4Vp-p, 1kOm) |

|

Аудиовыход |

1 канал 3.5мм аудиоинтерфейс (Уровень сигнала на линии, 600Om) |

|

|

Передача |

1 RJ45 10M / 100M Ethernet порт, 1 RS-485 интерфейс и 1 RS-232 |

|

|

Тревожные входы |

4-канал. ввод сигнала |

|

|

Тревожные выходы |

3-канал. релейный выход |

|

|

Общие |

Питание |

24VAC, ±10% / 12VDC, ±10%, PoE (Питание по сети). |

|

Потребляемая |

13Вт Макс. |

|

|

Рабочая температура |

-10°C ~ 60°C |

|

|

Размер |

77.4 × 68 × 157.4мм |

|

|

Вес |

1000 г |

|

Результаты оценки действующей системы безопасности информации приведены в таблице 1.4.

Таблица 1.4

Анализ выполнения основных задач по обеспечению информационной безопасности

|

Основные задачи по обеспечению информационной безопасности |

Степень выполнения, % |

|

Обеспечение антивирусной защиты |

30 |

|

Организация работы защищенного документооборота |

50 |

|

Предотвращение утечек информации по каналам ПЭМИН |

99 |

|

Предотвращение проникновения посторонних лиц на территорию учреждения |

99 |

|

Организация разграничения и защиты информации в информационной системе учреждения |

78 |

|

Обеспечение безопасности в ходе переговоров, встреч и тому подобное |

99 |

|

Обеспечение охраны здания и особо важных помещений |

99 |

1.2. Оценка рисков

На рассматриваемом предприятии оценка рисков проводится начальником отдела информационных технологий совместно с генеральным директором, техническим директором и сотрудниками отдела.

Исходная информация для оценки рисков предоставляется в виде статистики нарушений информационной безопасности за период, описания тенденций в защите и обеспечении ИБ, вирусной активности, также криминальной обстановки в районе расположения здания учреждения.

Результаты оценки рисков предоставляются в виде перечня рисков, каждому из которых определен ранг.

Результаты оценки рисков приведены в таблице 1.5.

Таблица 1.5

Результаты оценки рисков информационным активам организации

|

Риск |

Актив |

Ранг риска |

|

Кража информации путем внедрения вредоносного программного обеспечения |

Результаты продаж и их анализ |

3 |

|

Сведения о клиентах и партнерах |

3 |

|

|

Сведения о планах противодействия конкурентам |

3 |

|

|

Сведения о маркетинговых исследованиях рынка |

3 |

|

|

Результаты маркетинговых исследований |

3 |

|

|

Договоры |

3 |

|

|

Стратегия действий на рынке |

3 |

|

|

Кража документов и информационных активов |

Результаты продаж и их анализ |

3 |

|

Сведения о клиентах и партнерах |

3 |

|

|

Сведения о планах противодействия конкурентам |

3 |

|

|

Сведения о маркетинговых исследованиях рынка |

3 |

|

|

Результаты маркетинговых исследований |

3 |

|

|

Договоры |

3 |

|

|

Стратегия действий на рынке |

3 |

|

|

Съем информации с помощью технических средств |

Результаты продаж и их анализ |

3 |

|

Сведения о клиентах и партнерах |

3 |

|

|

Сведения о планах противодействия конкурентам |

3 |

|

|

Сведения о маркетинговых исследованиях рынка |

3 |

|

|

Результаты маркетинговых исследований |

3 |

|

|

Договоры |

3 |

|

|

Стратегия действий на рынке |

3 |

|

|

НСД к информационной системе |

Результаты продаж и их анализ |

2 |

|

Сведения о клиентах и партнерах |

2 |

|

|

Сведения о планах противодействия конкурентам |

2 |

|

|

Сведения о маркетинговых исследованиях рынка |

2 |

|

|

Результаты маркетинговых исследований |

2 |

|

|

Договоры |

2 |

|

|

Стратегия действий на рынке |

2 |

|

|

Отключение или вывод из строя подсистем обеспечения функционирования информационных систем |

Результаты продаж и их анализ |

1 |

|

Сведения о клиентах и партнерах |

1 |

|

|

Сведения о планах противодействия конкурентам |

1 |

|

|

Сведения о маркетинговых исследованиях рынка |

1 |

|

|

Результаты маркетинговых исследований |

1 |

|

|

Договоры |

1 |

|

|

Стратегия действий на рынке |

1 |

Таким образом, основываясь на результатах проведенного анализа рисков угроз, можно сделать вывод, что необходимо обеспечивать безопасность информационной системы по нескольким направлениям.

1.3. Выбор инженерно-технических мер

Инженерно-техническую защиту информации можно рассматривать как основную составляющую комплекса мер по защите данных, которые являются частью коммерческой, государственной или иной тайны. Такой комплекс может включать нормативно-правовые документы, технические и организационные меры, направленные на соблюдение должного уровня секретности и конфиденциальности.

Инженерно-техническая защита данных включает в себя комплекс технических и организационных мер, направленных на обеспечение ИБ различными техническими средствами и решает задачи, связанные с:

- Предотвращением незаконного проникновения злоумышленника к источникам хранения данных с целью их уничтожения, изъятия и т.п.;

- Защитой всех видов носителей информации от полного уничтожения при воздействии стихийных бедствий, прежде всего затопления, пожара, воздействия пены при тушении огня;

- Предотвращения утечки данных по внешним и внутренним каналам связи.

Сама инженерно-техническая защита сегодня достаточно быстро развивается благодаря исследованиям в области физики, теории систем, оптики, акустики, радиоэлектроники, радиоизмерений и в других дисциплинах. Круг вопросов, которыми занимается инженерно-техническая защита, очень разнообразен, что связано с многообразием источников и носителей данных, а также способов и методов хранения и обработки информации. Для того, чтобы обеспечить максимальный эффект от такого вида защиты, важно определить:

- Что защищать в той или иной организации, здании или помещении;

- Какие основные угрозы могут быть использованы по отношению к данной информации со стороны злоумышленников и их технических средств;

- Какие реальные способы и средства защиты целесообразнее всего применять в каждом конкретном случае обеспечения ИБ, учитывая при этом величину угрозы и затраты на ее предотвращение;

- Каким образом лучше организовать техническую защиты данных в учреждения.

Одним из видов программно-аппаратных комплексов для предотвращения потерь данных являются DLP-системы.

DLP-системы (Data Leak Prevention) - система предотвращения утечек важной информации из информационной системы под влиянием внешних факторов, а также программные или программно-аппаратные устройства или комплексы для обеспечения защиты от таких утечек. Такие системы формируются в результате анализа информационных потоков, пересекающих границу защищаемой информационной системы.

При обнаружении в таком потоке информации, которая определена как конфиденциальная, производится срабатывание активной компоненты системы и такая передача блокируется.

При этом могут подвергаться анализу такие каналы утечек, как:

- электронная почта (общая и корпоративная);

- ftp-доступ к удаленным ресурсам;

- мгновенные сообщения интернет-мессенджеров;

- передача информации для печати;

- информация при передаче на внешние накопители (USB- флешки, различного рода диски);

- соединения внутри сети.

Основными преимуществом DLP-систем перед системами с аналогичными задачами являются возможность контроля над всеми типами и видами каналов утечки, постоянно используемым и повседневной деятельности предприятия, возможность обнаружения конфиденциальной информации независимо от вида ее представления по ее содержимому, возможность блокировки любого канала утечки информации и сигнализация об этом администратору безопасности, а также предельная автоматизация правил и процедур обработки информации в соответствии с действующей в учреждения политикой безопасности.

При этом DLP может защищать как от внутренних угроз, так и от внешних. Под внутренними угрозами понимаются действия по компрометации конфиденциальной информации сотрудниками учреждения внутри защищаемого периметра и имеющими права доступа к такой информации. Такие действия могут быть как намеренными, так и случайными.

Каждая из компаний- разработчиков систем защиты от утечек (DLP) предлагает, как правило, аналогичную структуру системы, отличающуюся только в деталях. Основными модулями такой системы являются:

- контролирующие модули для каждого канала, по которому возможна утечка;

- агентские модули, устанавливаемые на рабочих местах конечных пользователей;

- управляющее звено с панелью управления для администратора системы.

На рисунке 1.4 показана типовая схема расположения структурных элементов DLP в информационной системе организации [21].

Рисунок 1.4 Типовая архитектура построения системы DLP

Контролирующие модули, проводя анализ всей информации, проходящей по каналам за периметр информационной системы учреждения, определяют данные, которые подлежат защите, проводя ее классификацию и распределение, и передают данную информацию для принятия решения на сервер DLP. Такие модули могут устанавливаться как для исходящей, так и входящей информации.

Модули контроля для обнаружения данных, хранимых в сетевых ресурсах, производят специальные процессы обнаружения, которые могут различаться способами определения конфиденциальной информации. Это может быть как сканирование трафика, так и запуск отдельных программных модулей на серверах или рабочих станциях.

Модули контроля на рабочих станциях также действуют в соответствии с определенной ранее политикой безопасности, проводя анализ действий пользователей с защищаемой информацией, и производят отправку обнаруженных инцидентов на сервер правления DLP.

Программы-агенты на рабочих станциях и серверах контролируют соблюдение правил обработки конфиденциальной информации.

Сервер управления проводит анализ от всех выше перечисленных модулей, формирует отчеты по итогам их работы с помощью консоли управления.

Таким образом, DLP эффективно обеспечивает защиту информации от намеренного несанкционированного распространения как сотрудниками, так и посторонними лицами, имеющими какие-то права доступа в систему.

Для того, чтобы система DLP имела возможность различать информацию разных категорий, необходимо эти правила установить и передать в систему. Современные системы защиты от утечек имеют сформированный словарь данных и свод правил на обнаружение данных различного типа и перечень действий при таком обнаружении. Однако это не отменяет необходимость тонкой настройки системы с учетом особенностей данных, обрабатываемых в конкретной учреждения [16].

В настоящее время на рынке представлено большое количество DLP-систем.

Рассмотрим для сравнения некоторые из них, а именно:

- Zecurion DLP.

- Дозор Джет 4.0.24.

- Symantec Data Loss Prevention,

- Гарда Предприятие.

Сравнить продукты можно по нескольким критериям:

- позиционирование системы на рынке.

- системные требования.

- используемые технологии детектирования.

- контролируемые каналы передачи данных.

- возможности контроля подключаемых внешних устройств.

- управление системой и обработка инцидентов.

- отчетность.

Для того, чтобы выбрать DLP систему для внедрения на «Московский государственный театр «Ленком Марка Захарова», будем использовать метода анализ иерархий [2].

Частично минимизировать приведённые выше сложности был призван метод анализа иерархий (МАИ), созданный Т. Саати в 80-х XX века. Суть метода состоит в следующем. Факторы рассматриваются между собой по парам относительно друг друга по их влиянию на итоговую цель. При этом оказываемое влияние остальных факторов во внимание не берется. Для попарного сравнения факторов методом Саати выделена специальная оценочная шкала, включающая 5 основных и 4 промежуточных суждений. В ней доводы экспертов выделялись следующим образом (табл. 1.6):

Таблица 1.6

Специфика экспертных сравнений соотношения факторов

|

Суждение |

Пояснение |

|

1. Одинаковая важность |

Одинаковый вклад факторов в итоговую цель |

|

2. ... |

Дополнительное выражение |

|

3. Небольшое превосходство |

Суждение и опыт дают легкое превосходство одного фактора над остальными |

|

4. ... |

Дополнительное выражение |

|

5. Ощутимое превосходство |

Чувствительное доминирование одного фактора над остальными |

|

6. ... |

Дополнительное выражение |

|

7. Повышенное превосходство |

Есть почти значительное превосходство одного фактора над остальными |

|

8. ... |

Дополнительное выражение |

|

9. Наивысшее превосходство |

Есть уверенное превосходство одного фактора над остальными |

Итоги подобных парных сравнений представлены в виде квадратной матрицы  с диагональю, равной 1 (сравнение фактора самого с собой равно числу 1). Тут «а» становится отношением оценок конкретных элементов; индексы i и j варьируются от единицы до величины, равной сумме факторов. Т.к. при последовательном переборе всех доступных пар факторы соотносятся между собой два раза (ai с aj, затем наоборот), при подготовке матрицы должно быть верным условие «обратной симметричности»:

с диагональю, равной 1 (сравнение фактора самого с собой равно числу 1). Тут «а» становится отношением оценок конкретных элементов; индексы i и j варьируются от единицы до величины, равной сумме факторов. Т.к. при последовательном переборе всех доступных пар факторы соотносятся между собой два раза (ai с aj, затем наоборот), при подготовке матрицы должно быть верным условие «обратной симметричности»:  . Из этого следует, что вполне хватит заполнить только одну часть матрицы — которая находится выше или ниже диагонали, что не имеет конкретного значения ввиду простого пересчета взаимно обратных параметров. Если изучать n факторов, то всего будет доступно

. Из этого следует, что вполне хватит заполнить только одну часть матрицы — которая находится выше или ниже диагонали, что не имеет конкретного значения ввиду простого пересчета взаимно обратных параметров. Если изучать n факторов, то всего будет доступно  значащих сочетаний.

значащих сочетаний.

В МАИ для кодирования применяется номер конкретной строки таблицы 1. Любое из указанных суждений кодируется в диапазоне чисел от 1/9 до 9.

Вычисление весов реализуется разными способами. Одним из доступных методов аппроксимации вектора весов служит вычисление отдельного вектора матрицы парных сравнений, обычно соответствующему большему собственному числу. Подобные алгоритмы получения собственного вектора являются подробно изученными, и описание их находится либо в монографиях, либо в другой литературе.

Метод МАИ имеет собственные параметры выражения качества работы эксперта — индекс согласованности (ИС), дающий данные об уровне нарушения численной и порядковой логичности экспертных суждений. Контроль кардинальности состоит в учете конкретных числовых характеристик, отклонение от которых говорит о наличии ошибок в процессе передачи экспертных суждений. Поэтому, если созданы отдельные правила кодировки экспертных суждений, к примеру, от 0 до 1, то экспертные суждения не могут выходить за рамки указанных в этих правилах множеств значений, т. е. быть больше единицы или отрицательными. Расположение по порядку помогает понять логику обоснований эксперта. В случае, если эксперт считает, что фактор А лучше фактора Б, а фактор Б, в свою очередь, лучше фактора В, то при парном сравнении фактор В не может быть лучше фактора А, т. е. выполняется неравенство А > Б > В. Несогласованность является значимым ограничивающим фактором для изучения отдельных проблем.

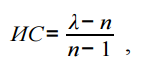

ИС вычисляется таким образом: совместно с матрицей парных сравнений есть мера оценки степени отклонения от нужного значения. ИС в каждой матрице для каждой иерархии оценивается приближенно, с применением формулы:

где X — собственное число, n — число сравниваемых факторов. ИС сравнивается с величиной, полученной при случайном выборе количественных величин, которая трактуется как средняя. Средние согласованности (СС) для случайных матриц разного порядка приведены в табл. 2, где n — число факторов.

Таблица 1.7

Средние согласованности (СС) для случайных матриц разного порядка

|

n |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

|

СС |

0 |

0 |

0,58 |

0,90 |

1,12 |

1,24 |

1,32 |

1,41 |

1,45 |

1,49 |

Если разделить ИС на СС для матрицы того же порядка, то получим отношение согласованности (ОС)

Вначале кажется, что МАИ является оптимальный вариантов для решения множества различных задач, где методы экспертного анализа применяются как ключевые. Это в большинстве своем так и получается, и мы укажем основные причины этого.

Попарные сравнения. Попарные сравнения вещей можно найти и в природе человека. Минимальная необходимость всегда держать во внимании все факторы или, к примеру, часть некоторых факторов, позволяет эксперту уделять больше внимания отдельной проблеме: как фактор Aj обгоняет фактор Bj или отстает от него. Поэтому можно получать более точные итоги.

Дополнительность начальной матрицы. В практике анализа системы часто возникают ситуации, когда число явных факторов корректируется. Связано это с периодичностью природных процессов, а также с корректировкой социально-экономических факторов. Тогда требуется добавлять, уменьшать или менять один фактор на другой. В рамках применения МАИ такое ведет к обязательности сравнения созданных пар или же к вычитанию строк и столбцов матрицы парных сравнений ранее убранных из анализа факторов, т. е. к реализации матричного минора. Все итоги прошлых опросов отражаются, и обновления всей анкеты, как это происходит в других вариантах, не требуется. Исходя из того, что процедура МАИ, часто ведет к поиску своего вектора требуемой матрицы, относящемуся к наибольшему собственному значению, со стороны технической реализации включение сторонних факторов считается повышением размерности отдельного линейного пространства из-за применения сторонних слагаемых.

Вербально-числовая шкала. Классические числовые шкалы зачастую не справляются со сравнением факторов, находящихся в разных величинах и сферах. Трудно сравнить факторы, итогами которых, изначально, приводятся качественные параметры, а затем - количественные. Зачастую используемая шкала Харрингтона имеет на входе лишь некоторые суммарные параметры, которые могут корректироваться в диапазоне от 0 до 1. Вербально-числовые шкалы, куда и относится шкала Саати, реализована для оценки таких нестыковок показателей базовых факторов.

Доступный критерий качества деятельности специалиста. По факту оценки, эксперты часто нуждаются в проверке. Чаще всего для этого применяются разные числовые параметры, реализованные для групповых и персональных опросов. При этом вопрос наилучшего критерия остается открытым, да и выбор его доступен. В этом смысле перенос в МАИ параметра отношения согласованности несет некие удобства, особенно хорошо это отражается в процессе реализации автоматического программного комплекса.

Недостатки методики: не все выигрышные стороны МАИ так явно видны. Есть ряд вопросов при анализе итогов, и связаны они, чаще всего, с оцениванием корректности работы эксперта — с уровнем согласованности.

Использование транзитивности для качественных параметров. Она может отлично справится в том случае, когда все параметры анализируемой системы выступают в качестве числовых величин. Но в случае, если это не так, транзитивность чаще всего переходит в борьбу с логикой исследователя.

«Обратная» логика. Процент качества работы эксперт, а также отношение согласованности основываются на корректировке явно определенной характеристики, например, математического ожидания. Как и любой критерий, имеющий стабильный характер, отношение согласованности формально и зачастую приводит к интерпретируемым итогам.

Целью сравнения в данном случае является выбор наиболее соответствующей DLP системы для предотвращения утечек в информационной системе учреждения. Для этого сравним три из четырех рассмотренных ранее систем защиты от утечек информации, а именно Zecurion DLP, Symantec DLP, Гарда Предприятие по десяти независимым характеристикам (три канала утечек, шесть методов предотвращения утечек информации, а также наличие сертификации).

Данные, которые необходимы эксперту для определения функциональности каждой из систем, для настоящего сравнения получены с сайтов производителей, из документации и по результатам тестирования ознакомительных версий программ.

Глава 2. Проектная часть

2.1. Структура программно-аппаратного комплекса информационной безопасности и защиты информации предприятия

Наиболее эффективный подход к защите от утечек информации с компьютеров начинается с использования, прежде всего, механизмов контекстного контроля - запрета или разрешения передачи данных для конкретных пользователей в зависимости от форматов данных, типов интерфейсов и устройств, сетевых протоколов, направления передачи, дня недели и времени суток и т.д.

Однако, во многих случаях требуется более глубокий уровень контроля - например, проверка содержимого передаваемых данных на наличие персональной или конфиденциальной информации в условиях, когда порты ввода-вывода не должны блокироваться, чтобы не нарушать производственные процессы, но отдельные пользователи входят в «группу риска», поскольку подозреваются в причастности к нарушениям корпоративной политики информационной безопасности. В подобных ситуациях дополнительно к контекстному контролю необходимо применение технологий контентного анализа и фильтрации, позволяющих выявить и предотвратить передачу неавторизованных данных, не препятствуя при этом информационному обмену в рамках служебных обязанностей сотрудников.

АПК "Гарда Предприятие". Данное решение является DLP-системой, предназначенной для контроля утечек конфиденциальной информации, расследования связанных с ними инцидентов и решения других задач. Рассматриваемый продукт является универсальным. Это значит, что он является одновременно шлюзовым и хостовым. Это позволяет контролировать с его помощью как локальные, так и сетевые каналы утечки конфиденциальной информации. На сегодняшний день рассматриваемое решение может контролировать все основные каналы корпоративных коммуникаций - электронную почту, IM-системы, IP-телефонию, интернет-сервисы (социальные сети, форумы, блоги, чаты и пр.), сервисы передачи файлов (FTP, P2P и т.п.), съемные накопители, запускаемые на рабочем месте программы и приложения, а также внешние устройства, в частности, локальные и сетевые принтеры и факсы.

Важной особенностью рассматриваемого продукта является его специализация. На сегодняшний день DLP-система «Гарда Предприятие» остается одним из наиболее мощных решений, поскольку разработана специально для использования в крупных и средних компаниях. Решение обеспечивает очень высокую производительность, вплоть до 10 Гбит/с и выше. Разработчик АПК "Гарда Предприятие", "МФИ Софт", является известным на рынке производителем систем операторского уровня, в том числе, систем СОРМ и решений для защиты от DDoS-атак. И уж кому, как не специалистам этой учреждения, иметь большой опыт в области высокопроизводительных сетевых приложений.

Рассматриваемое решение работает с зеркалированным трафиком. То есть его установка "в разрыв" и работа в режиме фильтрации не рассматривается. С одной стороны, это снижает функциональные возможности системы. Однако нужно учитывать, что на практике в средних и крупных компаниях крайне редко используется именно фильтрация. В подавляющем большинстве случаев DLP-системы в них используются для "прослушивания" трафика, то есть для мониторинга утечек, расследования произошедших инцидентов, выявления нелояльных сотрудников и решения прочих типовых задач. Поэтому, отсутствие режима фильтрации в решении, строго говоря, нельзя считать серьезным недостатком.

Поставляется АПК "Гарда Предприятие" в виде готового аппаратно-программного комплекса, в состав которого входит сервер и установленное на него программное обеспечение. Такое решение удобно тем, что потребитель получает уже готовое к запуску решение, которое полностью удовлетворяет потребностям заказчика и позволяет провести его внедрение в кратчайшие сроки. Впрочем, если у потенциального клиента уже есть аппаратная платформа, продукт может быть продан и в виде программного обеспечения [23].

В состав АПК "Гарда Предприятие" входят следующие модули (рисунок 2.1):

Рисунок 2.1 состав АПК "Гарда Предприятие"

• "Анализатор" – аппаратно-программный комплекс, предназначенный для перехвата и анализа трафика;

• База данных – СУБД с базой данных, в которой хранится вся информация системы;

• "Сервер управления рабочими местами" – аппаратно-программный комплекс для управления агентами на рабочих станциях;

• "Монитор рабочего места" – программа-агент, устанавливающаяся на рабочие станции;

• "Центр управления "Гарда Предприятие" – программное обеспечение для администратора системы и администраторов безопасности.

В системе может работать несколько анализаторов, которые будут собирать информацию в единой базе данных. Это позволяет построить высокопроизводительную, и распределенную систему защиты от утечек конфиденциальной информации.

АПК "Гарда Предприятие" поставляется как готовый аппаратно-программный комплекс, конфигурация которого рассчитана исходя из потребностей конкретного клиента. Поэтому приводить какие-то системные требования для серверных компонентов системы не имеет смысла.

Системные требования "Центра управления "Гарда Предприятие" приведены ниже:

• операционная система: Windows XP/Vista/7;

• дополнительное программное обеспечение: Microsoft Internet Explorer 6.0 SP3 и выше, Microsoft Word XP/2003/2007/2010, кодеки для воспроизведения медиа-файлов;

• аппаратное обеспечение: минимально необходимое для работы операционной системы.

В АПК "Гарда Предприятие" реализованы следующие функциональные возможности.

Контроль сетевых каналов утечки информации

Работая в качестве шлюзового решения, АПК "Гарда Предприятие" может контролировать следующие каналы утечки конфиденциальной информации:

• веб-ресурсы – все обращения к различным веб-ресурсам, включая посещение и просмотр сайтов, использование веб-почты, загрузка и передача файлов по протоколам HTTP и HTTPS, просмотр WAP-страниц и пр.;

• почта – вся входящая и исходящая по протоколам POP3, SMTP и IMAP4;

• IM – текстовые и голосовые сообщения ICQ, Windows Live Messenger, Microsoft MSN Messenger, Miranda, Jabber, Yahoo! Messenger, Skype и другие IM-системы ;

• VoIP – телефонные звонки, совершенные посредством IP-телефонии с помощью как программного обеспечения, так и аппаратных устройств (SIP, SDP, H.323, H.245, H.225, T.38, MGCP, SKINNY и др.);

• передача файлов – скачивание и загрузка файлов по протоколу FTP, передача файлов через IM-клиенты, использование P2P;

• социальные сети – работа пользователей в поддерживаемых социальных сетях (Facebook, "ВКонтакте", "Одноклассники");

• протоколы – произвольные потоки сетевого трафика, передаваемые по любым UDP- и TCP-портам.

Контентная фильтрация на основе категорий

В АПК "Гарда Предприятие" реализован механизм категоризации перехватываемых документов и текстов. Благодаря ему система самостоятельно распознает тип перехваченного документа и относит анализируемый фрагмент к той или иной тематической категории. При этом в правилах может использоваться такой критерий, как уровень допуска сотрудников к различным категориям информации. Такой механизм обеспечивает системе защиты высокую гибкость, позволяя указывать, для кого отправка тех или иных документов является легитимной, а для кого - нет. Категории могут создаваться как вручную, так и автоматически путем анализа указанных текстов. Более подробно эта возможность рассматривается далее, в разделе «Работа с системой».

Контроль передачи зашифрованной информации

В рассматриваемом решении есть возможность включить в правилах контроль передачи зашифрованной информации. В этом случае, в отдельном сеансе будут перехватываться все защищенные данные: шифрованные потоки/туннели, архивы с паролем.

Персонифицированный отбор информации

В АПК "Гарда Предприятие" присутствует такой критерий анализа, как "Сотрудник". Благодаря ему администратор безопасности может ставить на контроль любые записи о конкретных сотрудниках и подразделениях и собирать относящуюся к ним информацию. Признаки «Сотрудника» определяются большим количеством параметров, например, учетной записью в Active Directory, IP- и MAC-адресом, одним или несколькими адресами электронной почты, UIN'ами, номерам VoIP и пр. И любая информация, удовлетворяющая перечисленным в свойствах сотрудника значениям, будет считаться относящейся непосредственно к нему. Это позволяет создавать правила, собирающие все данные о коммуникациях конкретных персон вне зависимости от того, за какими компьютерами они сидят и какими сервисами передачи информации пользуются.

Морфологические технологии

В рассматриваемой системе можно создавать правила отбора информации по ключевым словам и фразам с учетом словоформ, а также порядка слов и расстояния между словами.

Разные действия с собранной информацией

Администраторы безопасности могут выполнять разные действия с собранной информацией: осуществлять поиск в ней, устанавливать пометки, переносить в дополнительные папки для хранения и общего доступа, выгружать на диск и пр.

Контроль локальных каналов утечки информации

Для контроля действий сотрудников, производимых непосредственно на рабочих местах, на компьютеры пользователей устанавливается дополнительный модуль - "Монитор рабочего места". При использовании "Сервера управления рабочими станциями" АПК "Гарда Предприятие" может контролировать следующие каналы утечки конфиденциальной информации:

• съемные накопители – сохранение файлов на "флешки", съемные жесткие диски, карты памяти, CD/DVD и флоппи-диски, виртуальные устройства;

• обращения к внешним устройствам – обращения к локальным и сетевым принтерам и другим подключенным к рабочим станциям устройствам.

Под контролем понимается блокировка передачи информации, теневое копирование данных (как полностью, так и с учетом контентной фильтрации по ключевым словам, фразам, категориям) или просто ведение статистики.

"Черный" и "белый" списки устройств

В АПК "Гарда Предприятие" можно использовать "белый" список устройств, а также запретить подключение отдельных классов устройств (телефоны, фотокамеры, плееры и.т.п.).

Контроль запуска процессов на рабочих станциях

Рассматриваемое решение собирает статистику о процессах, запускаемых и завершаемых пользователями на рабочих станциях. Это позволяет выяснить, какие именно приложения и сколько времени использовались на компьютерах учреждения. Кроме этого, в системе реализована возможность блокировки запуска процессов по «черному списку».

Высокая производительность и масштабирование

АПК "Гарда Предприятие" может состоять из целого ряда анализаторов, имеющих общую базу данных. Это, в сумме с используемыми технологиями, позволяет рассматриваемому решению достичь очень высоких показателей производительности и контролировать сетевые каналы с общей пропускной способностью в 10 Гбит/с и даже выше. Также АПК "Гарда Предприятие" легко масштабируется путем добавления в систему новых анализаторов.

Выборочное сохранение информации

В отличие от многих DLP-решений, рассматриваемая система может сохранять как абсолютно весь трафик, так и только удовлетворяющий определенным требованиям трафик. Настройка фильтров может осуществляться в широких пределах по большому количеству параметров. Это обеспечивает высокую гибкость системы, позволяя администратору самому выбирать необходимые данные для хранения.

Интеграция с LDAP

Информация о подразделения и сотрудниках может быть автоматически синхронизирована непосредственно с каталогом LDAP, например, с Active Directory. Это позволяет загрузить в АПК «Гарда Предприятие» готовые данные и избежать работы по созданию записей о сотрудниках вручную. При этом осуществляется импорт данных как о сотрудниках, так и подразделениях предприятия.

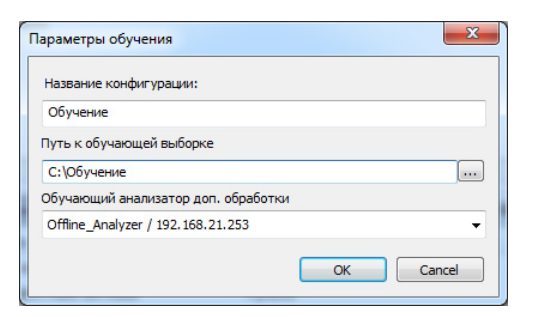

2.2. Контрольный пример реализации проекта и его описание

Работа с АПК "Гарда Предприятие" начинается с подготовки базы контентной фильтрации, а также создания базы сотрудников учреждения из LDAP или вручную. Решение первой задачи необходимо для того, чтобы система могла самостоятельно, анализируя перехватываемую информацию, относить ее к той или иной категории. Такой подход более удобен, нежели простой поиск по словарю, и обладает большими функциональными возможностями.

Для запуска контентной фильтрации администратор безопасности определяет, какие именно категории информации существуют в учреждения, и формирует список категорий защищаемых документов. Для каждой из них задаются общие параметры (наименование и описание) и характерные признаки, объединяющие этот тип документов - критерии отбора. Интересно, что критериями могут служить не только отдельные слова и целые фразы, но и адреса электронной почты, логины пользователей, IP- и MAC-адреса и пр. Это позволяет настраивать критерии очень гибко и в весьма широких пределах.

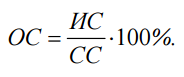

Не обязательно настраивать категории вручную. Значительно облегчить процесс заполнения базы контентной фильтрации может обучение системы. Процесс автокатегоризации информации – уникальная разработка «МФИ Софт», являющаяся альтернативой сервису контентной фильтрации по цифровым отпечаткам. Чтобы система смогла самостоятельно создавать новые категории, объединяющие те или иные документы, в нее загружают образцы типичных документов, соответствующих разным категориям (любые документы, обращающиеся в учреждения и явно относящиеся к той или иной категории). После этого запускается процедура машинного обучения, которая формирует набор новых категорий. В каждой категории задано всего одно условие – соответствие документов какой-либо общей тематике. Тематика определяется автоматически с помощью специального алгоритма. Впоследствии к этим критериям можно добавить дополнительные, сформировав тем самым готовую базу контентной фильтрации.

Рисунок 2.2 Автоматическое формирование базы контентной фильтрации в АПК "Гарда Предприятие"

Таким образом, непосредственная работа с АПК "Гарда Предприятие" начинается с настройки сеансов – своего рода контейнеров, в которые помещается информация, обнаруженная на основе заданных критериев анализа. При необходимости, можно настроить сеансы таким образом, что будет перехватываться вся информация или только определенные инциденты, что может заметно уменьшить размер базы сохраняемых данных. Какой вариант выбрать? Это администратор безопасности решает самостоятельно, исходя из конкретных условий и поставленной задачи. Для выбора того или иного варианта достаточно просто поставить или снять «галочку» в настройках, поэтому при необходимости режим контроля можно быстро поменять.

Работа с сеансами осуществляется на одноименной вкладке "Центра управления". Для удобства их можно группировать - например, собирать вместе по анализируемым каналам передачи информации, подразделениям, сотрудникам и пр. Сами сеансы создаются достаточно просто. Вначале вносится основная информация – наименование и описание. Пренебрегать этими полями не стоит, поскольку со временем количество сеансов может оказаться очень большим.

При проведении служебного расследования просмотр данных, собранных в рамках сеансов наблюдения, осуществляется непосредственно в них. Для этого в свойствах сеанса есть целый ряд вкладок, которые позволяют просматривать сами данные отдельно по разным типам объектов (в том числе, можно прослушивать записи разговоров). При этом администратору безопасности доступны такие инструменты, как сортировка и фильтрация по всем полям, поиск по содержимому, установка пометок, перенос в папки (средство для хранения и общей работы с собранной информацией) и экспорт. Помимо этого, можно осуществлять поиск по базе, а также строить и просматривать статистические отчеты.

Схема аппаратного обеспечения с учетом элементов внедрения DLP приведена на рисунке 2.3.

Рисунок 2.3 Схема аппаратного обеспечения с учетом элементов защиты

Схема программного обеспечения с учетом элементов системы защиты информации приведена на рисунке 2.4.

Рисунок 2.4 Схема программного обеспечения с учетом элементов системы защиты информации

Таким образом, для развертывания системы защиты необходима закупка одного сервера – для развертывания системы DLP, а также рабочей станции для администратора системы защиты информации.

Заключение

В курсовой работе рассмотрено существующее положение с защитой информации в «Московский государственный театр «Ленком Марка Захарова» и сделан вывод, что используемых мер и средств недостаточно. В частности, под угрозой находятся информационные активы, которые могут быть передаваться в виде файлов или разговора между головным офисом и филиалами учреждения, что не гарантирует их надежной защиты.

В качестве основного программного комплекса предлагается использовать DLP-система Гарда Предприятие, что позволит организовать надежную систему защиты информации от вторжений и утечек.

Предлагаемый комплекс мероприятий позволит вывести обеспечение информационной безопасности обрабатываемой и передаваемой информации на качественно новый уровень.

Дальнейшее совершенствование системы защиты информации предполагается развивать в направлении конвергенции различных областей информационной безопасности, в частности в следующих направлениях:

- непрерывной модернизации системы защиты информации;

- ужесточении требований, предъявляемых к персоналу;

- строгом выполнении и контроле мероприятий разработанной политики безопасности;

- создании понятия неотвратимой ответственности за нарушение требований политики безопасности у сотрудников предприятия;

Внедрении современных программных комплексов защиты информации контролирует следующие каналы утечки конфиденциальной информации:

• веб-ресурсы – все обращения к различным веб-ресурсам, включая посещение и просмотр сайтов, использование веб-почты, загрузка и передача файлов по протоколам HTTP и HTTPS, просмотр WAP-страниц и пр.;

• почта – вся входящая и исходящая по протоколам POP3, SMTP и IMAP4;

• IM – текстовые и голосовые сообщения ICQ, Windows Live Messenger, Microsoft MSN Messenger, Miranda, Jabber, Yahoo! Messenger, Skype и другие IM-системы.

Список использованных источников

- Адаменко М.А., Основы классической криптологии. Секреты шифров и кодов, Издательство: ДМК Пресс, 2012 г., 256 стр.

- Астелс, Дэвид; Миллер Гранвилл; Новак, Мирослав, Практическое руководство по экстремальному программированию, Пер. с англ. - М.: Издательский дом "Вильямс", 2008. - 320 с.: ил. - Парал. тит. англ

- Бузов Г.Г. Защита информации ограниченного доступа от утечки по техническим каналам. - М.: Горячая Линия – Телеком, 2017. – 594 с.

- Воронцова С.В., Обеспечение информационной безопасности в банковской сфере. Монография. - М.: Кнорус, 2015. – 160 с.

- Вус М.А. Информатика: введение в информационную безопасность / М.А. Вус, В.С. Гусев, Д.В. Долгирев и др. - СПб., 2012. - 156 с.

- Гашков С. Б., Применко Э. А., Черепнев М. А., Криптографические методы защиты информации. - М.: Академия, 2010. – 304 с.

- ГОСТ Р ИСО/МЭК 15408-1-2002. Информационная технология. Методы и средства обеспечения. Критерии оценки безопасности информационных технологий. Ч.1. Введение и общая модель. – М.: Госстандарт России, 2002.

- Гришина Н. В., Комплексная система защиты информации на предприятии. - М.: Форум, 2010. – 240 с.

- Денисова А.А. Основы криптографии. – М.: Юрайт, 2017. – 289 с..

- Емельянова Н.А., Партыка Т.В., Попов И.А. Защита информации в персональном компьютере. Учебное пособие. - М.: Форум, Инфра-М, 2015. – 368 с.

- Ефимов А.А. Защита информации. - М.: КноРус, 2017. – 594 с.

- Исамидинов А.Е. Защита коммерческой тайны в сфере трудовых отношений. - СПб.: Ленанд, 2017. – 120 с.

- Ишейнов В.А. Организационное и техническое обеспечение информационной безопасности. Защита конфиденциальной информации. Учебное пособие. - М.: ДРОФА; 2017. – 256 с.

- Конвенция совета Европы «О защите физических лиц при автоматизированной обработке персональных данных»

- Куняев Н.Н., Демушкин А.А., Кондрашова Т.В. Конфиденциальное делопроизводство и защищенный электронный документооборот. Учебник. - М.: Логос, 2017. – 500 с.

- Малюк А.В. Анализ и прогнозирование потребности в специалистах по защите информации. - М.: Горячая Линия – Телеком, 2017. – 214 с.

- Мельников В.В., Куприянов А.А., Схиртладзе А.В. Защита информации. Учебник. - М.: Образовательно-издательский центр "Академия", 2017. – 304 с.

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России, 2008 год Пометка «для служебного пользования» снята Решением ФСТЭК России от 16 ноября 2009 г.

- Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. ГОСТ Р ИСО/МЭК 27001-2006.

- Мецапутян М.А. Защита конфиденциальной информации. Учебное пособие. - М.: ДРОФА; 2017. – 256 с.

- Минзов А.С. Методология применения терминов и определений в сфере информационной, экономической и комплексной безопасности бизнеса. Уч-мет. пособие.-М.:ВНИИ геосистем, 2011.-84 с.

- Новак Дж., Норткатт С., Маклахен Д., Как обнаружить вторжение в сеть. Настольная книга специалиста по системному анализу. - М.: Лори, 2012. – 384 с.

- Обеспечение информационной безопасности организаций банковской системы РФ. Стандарт банка России СТО БР ИББС-1.0-2010. ) [Электронный ресурс] http://www.cbr.ru/credit/Gubzi_docs/main.asp?Prtid=Stnd (дата обращения: 07.01.2016).

- Осмоловский С.В. Универсальная защита информации. Прецизионная теория информации. - М.: Издательский дом фонда "Сталинград", 2017. – 266 с.

- Платонов В.Ю. Программно-аппаратные средства защиты информации. Учебник. - М.: Academia, 2017. – 336 с.

- Операторы циклов, их виды, особенности и области применения (История создания языка)

- Курсовая работа (Общие положения о наследовании)

- Налоги с физических лиц и их экономическое значение (Сущность налогов и их классификация)

- Управление закупками в ресторанах различных форматов

- Стратегический выбор приоритетного подхода к организации моральной мотивации работников

- Японская модель менеджмента (ПРИНЦИПЫ ЯПОНСКОЙ СИСТЕМЫ МЕНЕДЖМЕНТА)

- Особенности и понятие гражданского права (БЕЗОПАСНОСТЬ КРЕДИТНО-ФИНАНСОВЫХ ОРГАНИЗАЦИЙ КАК ОБЪЕКТ УПРАВЛЕНИЯ)

- Организационная культура и её роль в современных организациях.

- Анализ методик диагностики потребностей личности

- Директ-костинг»: аналитико-управленческий аспект (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ СИСТЕМЫ УЧЕТА «ДИРЕКТ-КОСТИНГ», ЕЕ РАЗНОВИДНОСТИ И ИНФОРМАЦИОННЫЕ ВОЗМОЖНОСТИ ДЛЯ ОБОСНОВАНИЯ УПРАВЛЕНЧЕСКИХ РЕШЕНИЙ НА СОВРЕМЕННОМ ЭТАПЕ РАЗВИТИЯ)

- Основные этапы формирования налогового учета в России (Система налогового учета)

- Проектирование реализации операций бизнес-процесса «Складской учет» (Определение и основные функции автоматизированных информационных систем и технологий)