Назначение и структура системы защиты информации коммерческого предприятия .

Содержание:

ВВЕДЕНИЕ

В процессе формирования и развития человечества роль информации изменяется. Особенно при современном состоянии развития производственных сил роль информации занимает одно из важнейших мест в коммерческой деятельности.

Актуальность курсовой работы состоит в том, что изучение информационной безопасности позволяет защитить данные информационных систем, а также сами информационные системы от несанкционированного доступа.

В этой работе рассматривается информационная безопасность, а также защита информации от несанкционированного доступа. Эти процессы всесторонне рассматриваются при внедрении системы безопасности. Проблема защиты информации многогранна и сложна, а также охватывает ряд важных задач. Проблемы информационной безопасности постоянно усугубляются процессами проникновения во все сферы общества технических средств обработки и передачи данных и, прежде всего, компьютерных систем[1].

Защищаемая информация является собственностью и подлежит соблюдению правовых документов и требований, которые установлены владельцем информации, которым может быть один человек, группа лиц, юридические лица и государство.

Носителем защищенной информации может быть физическое лицо, материальный объект или физический объект. Информация содержится в виде символов, сигналов и изображений, технических процессов и решений, количественных характеристик физических величин.

Существует такая вещь, как объект информации, который также нуждается в защите. Охраняемый объект информации, как информационная

система, предназначен для обработки защищаемой информации.

Основными объектами обеспечения информационной безопасности:

˗ информационные ресурсы, что содержат конфиденциальную информацию;

˗ системы и объекты, которые обрабатывают конфиденциальную информацию (технические средства для приема, обработки, хранения и передачи информации (ТСПИ);

˗ ТСПИ в средствах обработки секретной и конфиденциальной информации.

Таким образом, объекты информационной безопасности являются источниками информации для носителей информации и получателей информации.

Целью курсовой работы определение и выполнение требований к структуре системы защиты информации коммерческого предприятия.

Объектом исследования в данной курсовой работе является информационная безопасность.

Предметом исследования в этом курсовом проекте является защита информации от несанкционированного доступа.

Задачи, которые поставлены в курсовой работе:

-Изучить определение состава защищаемой информации;

-Рассмотреть роль и место коммерческой информации в управлении предприятием;

-Изучить виды обеспечения системы защиты информации от несанкционированного доступа;

-Произвести анализ системы защиты конфиденциальной информации;

-Дать рекомендации по совершенствованию системы использования коммерческой информации на предприятии ПАО «Омскшина».

Глава 1. Защита информации и информационная безопасность

1.1 Определение состава защищаемой информации

Понятие "информация" является одним из самых распространенных. Термин "информация" произошел от латинского "informatio" , что означает - разъяснение, изложение. Первоначально под информацией понимали сообщения, сведения, передаваемые одними людьми другим людям, а также сам процесс передачи этих сведений. В процессе развития цивилизации понятие информации изменялось. Появилась потребность в научном подходе к понятию информации и определению ее свойств. В 20 веке появилось множество новых определений информации. Сейчас нет универсального определения, т.к. понятия трансформируются в зависимости от той сферы, в которой они используются[2].

В связи с ускоряющимися темпами развития человеческой деятельности информация становится рабочим инструментом как экономической деятельности, приводящей в действие и регулирующей ее механизмы, а также применимая во многих областях. Процесс развития обуславливает выход на новый уровень информационного обеспечение. Притом, требования к нему растут гораздо быстрее, чем оно совершенствуется[3].

Информация становится важнейшим из компонентов коммерческой деятельности. В настоящее время необходимость в качественном информационном обеспечении значительно возрастает. Роль информации выходит на первый план как в производственной так и не производственной сфере. В этих условиях формируются информационные системы, которые и призваны обеспечить выход на новый уровень. Который был способен оптимизировать информационное обеспечение предприятий в условиях динамического развития. По этим причинам и проявляется реальная необходимость создания эффективного информационного обеспечения коммерческой деятельности предприятия[4].

Системы необходимы для оптимизации деятельн6ости. На примере некоторых предприятий можно наблюдать, как качественное информационное обеспечение наряду с другими факторами может являться решающим элементом в осуществлении коммерческой деятельности предприятия. Некоторые теоретики выделяют информационные системы в категорию присущую только корпорациям, но это не так, прежде всего по тому, что информация существует как неотъемлемая часть коммерческой деятельности и присуща предприятиям любого размера.

Часто утверждается, что любая открытая информация не может быть предметом защиты. Не все согласны с включением сведений, составляющих государственную тайну, в состав конфиденциальной информации[5].

Защита общественной информации всегда существовала и были сделаны записи ее на носители информации, зарегистрированы их передвижения и места хранения, т. е. созданы безопасные условия хранения. Доступность информации, не умаляет ее значения, и ценная информация должна быть защищена от потери. Эта защита не должна быть направлена на ограничение доступа к информации, то есть при этом не может быть отказано в доступе к информации, но доступ должен быть в соответствии с требованиями безопасности и в соответствии с требованиями обработки и использования (например, библиотека)[6].

При принятии решения о классификации конкретной информации, требующей защиты, должны руководствоваться определенными критериями, т. е. знаками отличия, при которых информация может быть классифицирована как защищаемая.

Очевидно, что общее основание для классификации информации как защищаемой, определяется значением информации, так как оно определяет значение информации, которую нужно защитить. Таким образом, критерии для классификации защищаемой информации, по существу, это критерии для определения его ценности.

Что касается общественной информации, такими критериями могут быть:

- Потребность в информации для юридической поддержки компании. Это касается документированной информации, которая всегда регулирует статус компании, права, обязанности и ответственность ее работников;

- Потребность в информации для производственной деятельности (в том числе информацию, которая касается исследований, проектирования, инжиниринга, технологий, т.е. производственной деятельности);

- Необходимость информационного обеспечения деятельности, информация, которая необходима для принятия решений, для организации производственной деятельности и обеспечения ее функционирования;

- Потребность в информации финансовой деятельности;

- -Потребность в информации, которая для обеспечивает функционирования социальной сферы;

- Потребность в информации как источника доказательства в случае конфликта;

- Важность информации как исторического источника, которая выявляет тенденций и особенностей компании.

Обеспечение информационной безопасности может осуществляться как специальными средствами защиты информации, так и организационными мерами.

СУБД, должны включать штатные средства защиты информации от несанкционированного доступа. В используемых СУБД необходимо применять средства регистрации (аудита) и разграничение доступа к объектам БД на основе прав, привилегий, ролей, представлений данных, процедур и т.п. при помощи штатных (встроенных) средств защиты информации от несанкционированного доступа[7].

В прикладных подсистемах необходимо использовать встроенные средства разграничения доступа к информационным объектам ERP-системы.

В состав должны входить:

- средства разграничения доступа;

- средства контроля целостности;

- средства контроля и регистрации событий безопасности;

- средства управления доступом, в том числе:

- средства управления учетными записями;

- средства управления доступом.

Разграничение и предоставление доступа к функциональности осуществляется на основании документов концепции полномочий и регламента управления доступом[8]. Обеспечивать контролируемый доступ показателям к функциям и данным системы при помощи встроенных средств для управления безопасностью, которые позволяют:

- Назначать ограниченный круг пользователей администраторами системы, которые будут иметь возможность управлять настройками прав доступа;

- Управлять настройками прав доступа для пользователей, создавать пользователей и группы пользователей и назначать им необходимые права, редактировать существующие настройки безопасности (доступно только администраторам системы);

- Присваивать пользователей более чем в одну группу;

- Ограничивать административно доступ пользователей и групп пользователей к различным информационным объектам при помощи определения профилей доступа к элементам для конкретных пользователей и их групп;

- Управлять и обслуживать ограниченное число конфигураций прав доступа групп вместо настройки прав для большого числа отдельных пользователей и присваивать их пользователям и группам;

- Отображать только те информационные объекты, на которые пользователь имеет права;

- Если пользователь выполняет запрос к информационным объектам, к которым он не имеет прав доступа, то ИСУП должна:

- выдать сообщение об отсутствии необходимого доступа;

- не отображать такие объекты для данного пользователя[9].

Эти критерии определяют необходимость того, чтобы защитить общественность от потери информации. Они также вызывают необходимость защиты от потери и конфиденциальной информации. Однако основным определяющим критерием для классификации информации в качестве конфиденциальной и защиты ее от утечки является возможность воспользоваться преимуществами использования информации из-за неизвестности ее третьим лицам. Этот критерий имеет, по крайней мере, два компонента: неопределенность информации третьим лицам и преимущества в связи с этой неопределенностью[10].

Эти элементы взаимосвязаны и взаимозависимы, поскольку, с одной стороны, неизвестная информация для третьих лиц сама по себе не имеет значения, если не обеспечивает преимущества другой - преимущества могут быть получены только из-за этой неопределенности. Конфиденциальность является правовой формой документа и в то же время обеспечением неизвестности информации.

Преимущества использования информации, которая не известна третьим лицам, могут быть с целью получения выгоды или предотвращения вреда, в зависимости от областей и сфер деятельности, политические, военные, экономические, моральные и другие характеристики, выраженные в количественных и качественных показателях[11].

Пользователю запрещается:

- самовольно вносить и модифицировать системные настройки аппаратной части технических и телекоммуникационных средств и системного ПО;

- использовать ПО для исследования и использования потенциальных уязвимостей серверного ПО;

- копировать, изменять, удалять, использовать или распространять информацию, находящуюся в локальной компьютерной сети предприятия для целей, не связанных с непосредственными служебными обязанностями;

- хранить на сетевых дисках файлы, не связанные с выполнением служебных обязанностей[12];

- допускать посторонних лиц к работе в локальной компьютерной сети предприятия;

- использовать для работы в локальной компьютерной сети предприятия чужие сетевые реквизиты (сетевое имя, пароль);

- разглашать свои сетевые реквизиты (сетевое имя, пароль);

- осуществлять несанкционированное подключение к другим сетевым компьютерам в локальной сети предприятия;

- предоставлять ресурсы своего компьютера другим пользователям;

- передоверять другим лицам персональные права доступа;

- использовать программно-технические комплексы декодирования, модификации, блокирования, перехвата и сканирования информации, передаваемой по локальной компьютерной сети предприятия;

- осуществлять попытки несанкционированного подключения к Интернет-каналам, в том числе и используя учетную информацию других лиц;

- оставлять подключенные к электросети технические и телекоммуникационные средства без контроля;

- самовольно блокировать работу антивирусных программ, установленных на компьютере, и модифицировать их настройки;

- использовать непроверенные на наличие вирусов внешние носители информации;

- включать в электросеть технические и телекоммуникационные средства при видимых внешних повреждениях;

- устанавливать на монитор и системный блок компьютера посторонние предметы;

- самостоятельно производить любые виды ремонта технических и телекоммуникационных средств, а также самовольное подключение посторонних запасных частей, комплектующих изделий, устройств и периферийного оборудования[13].

Определенные трудности связаны с изменениями в технологиях обработки и передачи информации. Несмотря на то, что использование современных информационных технологий дает достаточное количество преимуществ: повышение эффективности процессов управления, обработки и передачи данных и т.п., развитие сетей, их взаимная интеграция, открытость приводят к появлению качественно новых угроз, имеющих потенциальную возможность воздействовать на систему[14].

1.2 Роль и место коммерческой информации в управлении предприятием

Для современных микроэкономических структур обладание полной информацией весьма значимо, так как существенно возросла неопределенность в окружающей среде, что нередко приводит к сбоям в деятельности предприятий. Необоснованное или несвоевременное принятие решений на уровне руководства может обернуться для хозяйствующих субъектов непоправимыми отрицательными последствиями.

Эффективность управленческой деятельности зависит от многих факторов. Одним из главных является умение менеджера организовать работу с информационными ресурсами. Кто владеет информацией, тот владеет миром в целом и конкретным бизнесом в частности.

Руководителю, для того чтобы принимать решения, осуществлять контроль над их выполнением, формировать имидж организации, отслеживать лояльность персонала, необходима разнообразная информация. В информационном процессе, каким является управленческая деятельность, информация выступает как один из важнейших ресурсов наряду с энергетическими, материальными, трудовыми, финансовыми[15].

Информационное обеспечение управления, его структура, функции и возможности должны быть хорошо известны менеджеру вне зависимости от того, на каком иерархическом уровне управленческой структуры и в какой сфере или отрасли деятельности он работает. Управление можно рассматривать как процесс целенаправленной переработки информации и выработки направления действий. Итак, следует обратить внимание на информационный ресурс как один из важнейших элементов и факторов производственной системы предприятия.

В настоящее время на многих предприятиях существует, наряду с другими, общая проблема - проблема управления информацией. Руководству предприятия приходится оперировать огромным количеством информации и принимать своевременные и важные решения.

От степени информированности руководителя, от скорости поступления актуальной информации, от степени доступа к «качественной» информации зависит своевременное принятие эффективных управленческих решений. Так, например, на основе экономических данных о поставках материальных запасов, для обеспечения бесперебойного их отпуска в производство, можно обосновать необходимость привлечения кредитных ресурсов и принять соответствующее управленческое решение. Или, наоборот, отменить аналогичное решение, если ориентироваться на минимальный запас материалов с целью высвобождения ресурсов и более производительного использования высвободившихся средств[16].

При этом учитываются и сопоставляются все возможные расходы (плата за кредит, расходы на содержание материалов) и доходы (от непрерывного выпуска продукции и своевременных расчетов с покупателями).

Можно обозначить и другую сторону проблемы. В настоящее время предприятия в своей деятельности пытаются активно привлекать внешние источники в целях финансирования своего бизнеса. Однако при этом зачастую забываются очевидные способы повышения эффективности в работе фирмы за счет внутренних ресурсов. Все усилия становятся направленными лишь на поиск внешних источников, поиск надежных инвесторов, а работа по внутреннему перераспределению ресурсов отходит на дальний план. Одной из причин этого «уклона» может являться отсутствие «под рукой» или недостаточное владение необходимой информацией. В связи с этим, построенное определенным образом движение информационных потоков, четкое обозначение (фиксация) так называемых опорных (контрольных) пунктов сбора информации позволят переместить акцент в управлении и на внутренние резервы предприятия. Именно комбинированием двух указанных направлений изысканий источников и резервов можно добиться максимального экономического результата.

Таким образом, проблема управления информацией приводит к необходимости отладить информационное обеспечение фирмы и научиться максимально эффективно использовать экономическую информацию.

Исследования показывают, что наличие мощной информационной базы и благоприятной внутрифирменной среды для аккумулирования информации отличает эффективные предприятия от неэффективных. Показателем высокоразвитых организаций обычно является четко налаженная система информационного обеспечения фирмы. Однако далеко не каждая фирма может похвастаться такой системой. Большинство современных предприятий используют информационный ресурс неэффективно, не на 100%[17].

Любая информация, зарождающаяся на предприятии или приходящая извне, должна быть учтена и обработана. Однако, когда ее поступает слишком много, представляется трудным охватить ее целиком. Акцентируется внимание на наиболее значимой для оперативного управления информации, а остальная часть остается непереработанной. Например, не всегда удается отследить, на каком этапе технологического процесса находится какое-либо изделие[18].

Таким образом, предприятие недополучает определенную выгоду, выраженную в дополнительной прибыли от наиболее рационального планирования и прогнозирования. Следовательно, структура и внутренняя инфраструктура предприятия должны быть изменены таким образом, чтобы успевать за обработкой и использованием всего объема информации. С практической стороны это является, вероятно, самым трудным моментом в реализации каких бы то ни было оптимизационных мероприятий по использованию информации.

Остановимся на теоретических вопросах, связанных с местом экономической информации в системе управления. Управление связано с обменом информацией между компонентами предприятия как системы (с точки зрения известного системного подхода к исследованию предприятия), а также системы с окружающей средой. В процессе управления получают сведения о состоянии системы в каждый момент времени, о достижении (или не достижении) заданной цели с тем, чтобы воздействовать на систему и обеспечить выполнение управленческих решений.

Таким образом, любой системе управления экономическим объектом соответствует своя информационная система, называемая экономической информационной системой. Экономическая информационная система - это совокупность внутренних и внешних потоков прямой и обратной информационной связи экономического объекта, методов, средств, специалистов, участвующих в процессе обработки информации и в выработке управленческих решений[19].

Информационная система предприятия является системой информационного обслуживания работников управленческих служб и выполняет технологические функции по накоплению, хранению, передаче и обработке информации. Она складывается, формируется и функционирует в регламенте, определенном методами и структурой управленческой деятельности, принятой на конкретном экономическом объекте, реализует цели и задачи, стоящие перед ним[20].

Данные утверждения не обосновывают информационную систему предприятия как самостоятельную систему. Пока речь идет лишь о ее функционировании в качестве важнейшего элемента в системе управления предприятием. Однако можно утверждать, что при определенных условиях и качестве информационной составляющей, при определенной широте охвата она может стать самостоятельной системой, реально воздействующей на принятие управленческих решений.

Слово «информация», как известно, многозначно - оно применимо и к компьютерным данным, и к документам, и к результату осмысления содержащихся на разных носителях сведений. С точки зрения профессионалов информационной работы, стремление правильно называть информацией только то, что полезно, может быть использовано при принятии решений[21].

При изучении информации учитываются закономерности ее создания, преобразования и использования в различных сферах человеческой деятельности. Информацию как продукт производства и применения отличает, прежде всего, предметное содержание. Она очень разнообразна и подразделяется по виду обслуживаемой ею человеческой деятельности: научная, техническая, производственная, управленческая, экономическая, социальная, правовая и т.п. Каждый из видов информации имеет свои технологии обработки, смысловую ценность, формы представления, требования к точности, достоверности, оперативности отражения фактов, явлений, процессов[22].

Являясь связующим звеном между разными видами интеллектуальной и материальной деятельности коллективов людей, между управлением и производством, информация, в отличие от других видов ресурсов, в частности природных, не убывает со временем, а наоборот, ее объем постоянно увеличивается, создавая условия для накопления опыта, способствуя выработке обоснованных управленческих решений.

Информация, которая обслуживает процессы производства, распределения, обмена и потребления материальных благ и обеспечивает решение задач организационно-экономического управления хозяйством, является управленческой. Она представляет собой разнообразные сведения экономического, технологического, социального, юридического и другого содержания.

Экономическая информация характеризуется большим объемом, многократным использованием, обновлением и преобразованием, многообразием ее источников и потребителей, большим числом логических операций и специфических математических расчетов для получения многих видов результатной информации. Эти ее свойства предопределяют научно-техническую необходимость и экономическую целесообразность использования средств вычислительной техники и, прежде всего, компьютеров при ее сборе, накоплении, передаче и обработке, что, в свою очередь, требует умения определять структуру и объемы перерабатываемой информации. Повышению эффективности и качества управления способствует создание автоматизированных информационных систем. Современный уровень информатизации общества предопределяет использование новейших технических, технологических, программных средств в различных информационных системах экономических объектов[23].

Структура экономической информации достаточно сложна и может включать различные комбинации информационных совокупностей, обладающих определенным содержанием. Под информационной совокупностью понимают группу данных, характеризующих объект, процесс, операцию. Изучение экономической информации в различных аспектах дает возможность выявить состав информационных совокупностей и их структуру, закономерности преобразования, объемно-временные и качественные характеристики (полноту, достоверность, точность), а также способы их получения, обработки, защиты и последующего использования[24].

Движение экономической информации от одного подразделения к другому приобретает вид информационного потока. Информационные потоки занимают важнейшее место в структуре управления, это ее связующая нить. Чтобы решить обозначенную выше проблему эффективного владения информацией, необходимо осуществлять мероприятия по оптимизации информационных потоков. При этом к информации предъявляется большое количество требований, а важнейшая роль отводится экономической информации[25].

Функции информационных потоков определяются функциями самого управления как обеспечивающие его осуществление. До тех пор, пока мы рассматриваем информационный ресурс лишь как элемент системы управления, можно обозначить одну его главную самостоятельную функцию - обеспечение управления достоверной информацией, т.е. передача информации. Функционирование потоков экономической информации предполагает их движение в определенном соответствии с организационной структурой управления. Детальный анализ структуры позволит выявить опорные пункты, где будет фиксироваться (накапливаться) необходимая для управления экономическая информация[26].

В построении оптимальных информационных потоков необходима ориентация либо на конкретного пользователя, либо на конкретный результат. Пользователи могут быть внутренние (руководители структурных подразделений и функциональных служб, собственники) и внешние (контрагенты по сделкам, поставщики и покупатели, кредиторы, акционеры, налоговые органы и др.). И каждого из них могут интересовать различные аспекты деятельности предприятия, а, следовательно, различные составляющие экономической информации[27].

Ориентация на конкретный результат означает, что в выборе источников информации надо определиться с тем, что мы хотим из нее извлечь. Можно рассчитать показатели экономической эффективности, безубыточности, качества работы коллектива, объема продукции и др. Для каждого показателя необходимы свои исходные данные.

Сбор информации должен стать важной функцией в компании. Только при наличии выраженной информационной функции в компании регулярно будут поступать сведения надлежащего качества. Неотъемлемая часть хорошо налаженной системы информационного обеспечения компании - это механизм внутрифирменного информирования между подразделениями[28].

Возрастающая значимость информации как ресурса требует усиления внимания и к способам получения и обработки информации. Высокая потребность в информации для целей управления и бурное развитие информационных процессов выдвинули на первый план создание компонентов ее инфраструктуры. Проблему оптимального использования информационного ресурса призваны решать существующие автоматизированные аналитические и бухгалтерские программы.

Однако способ их применения, а также присущая программам разрозненность, отсутствие единых баз данных сводят усилия к минимальному результату. Кроме того, необходимо преодолеть во многом косность мышления, определенные стереотипы, когда речь идет, например, о внедрении информационных технологий и связанных с этим преобразованиях всей организационной (в том числе управленческой) структуры предприятия[29].

Таким образом, всем предприятиям, стремящимся достичь преимуществ полного владения экономической информацией, необходимо отладить систему своего информационного обеспечения. В общем виде направления оптимизации управления потоками экономической информации выглядят следующим образом[30].

Чтобы охватить всю информацию и организовать работу с информационными ресурсами, необходимо, во-первых, четко определиться, как и где зарождается экономическая информация (в рамках производственной системы предприятия). Затем, определившись с целями, которые ставятся перед каждым ее блоком, и определенным образом «профильтровав» ее, следует создать механизм фиксации информации. Расстояния от точки фиксации (как употреблялось выше - опорных пунктов) до пользователя должны быть минимальными, как и время их «доставки».

Далее, на основе структурирования информации, становится возможной обработка информации с использованием математических методов и, соответственно, программных продуктов. Такая обработка позволяет осуществлять любое планирование или анализ с наибольшей точностью, так как изначально не теряется никакая значимая информация[31].

Планирование на основе достаточно полной, достоверной и точной информации принесет ощутимую экономию всех видов ресурсов. Останется только подсчитать экономический эффект, сопоставив экономию с затратами на все оптимизационные мероприятия, включая внедрение информационных технологий.

В идеальном варианте возможно, таким образом, так настроить информационную систему предприятия, что она сама будет выявлять и приоритеты, и узкие места, и выдавать наиболее совершенные варианты действий для управления, а предприятие может стать гибкой самонастраивающейся системой[32].

1.3 Виды обеспечения системы защиты информации от несанкционированного доступа

Система защиты информации от несанкционированного доступа должна состоять из следующего:

- правовая поддержка: нормативные документы, положения, инструкции, руководящие принципы, которые являются обязательными в рамках их деятельности;

- организационная поддержка: внедрение информационной безопасности осуществляется определенными структурными подразделениями, такими как служба безопасности документов; режим обслуживания, входа, охрана; служба защиты информации техническими средствами; информационно-аналитическая деятельность и т. д.;

- аппаратное обеспечение: использование технических средств для защиты информации от несанкционированного доступа;

- информационная поддержка: информация, данные, индикаторы, параметры, которые лежат в рамках решения проблем;

- программное обеспечение: различные информационные, бухгалтерские, статистические и расчетные программы, которые могут обеспечивать несанкционированного доступа, а также опасности различных каналов утечки и способы несанкционированного доступа к источникам конфиденциальной информации;

- математическая поддержка: математические методы использования технических средств злоумышленников, зон и стандартов необходимой защиты информации от несанкционированного доступа;

- Лингвистическая поддержка: наличие норм и правил для деятельности органов, служб, средств, реализующих функции защиты информации от несанкционированного доступа, различные методы, обеспечивающие активность пользователей при выполнении их работы[33].

Проблема определения требований к защите информации от несанкционированного доступа, то есть когда средства электронных вычислений стали доступными для обработки конфиденциальной информации, стоит особенно остро, поскольку существует большое количество таких каналов несанкционированного доступа к информации.

Предметом информационной безопасности является компьютерная система или автоматизированная система обработки данных (АСОД).

Компьютерная система представляет собой набор аппаратного и программного обеспечения, предназначенного для автоматического сбора, хранения, обработки, передачи и получения информации. Наряду с термином «информация» по отношению к КС часто используется термин «данные». Другое определение, что используется при защите информации - «информационные ресурсы». В соответствии с законодательством Российской Федерации «Информация, информатизация и защита информации» информация ставится в соответствии с выбранными документами и отдельными документами в информационных системах (библиотеки, архивы, фонды, данные и другие информационные системы).

Концепция КС очень широка и охватывает следующие системы:

- компьютеры всех классов и назначений;

- вычислительные системы и комплексы;

- сети (местные, региональные и глобальные).

Такой широкий спектр систем в сочетании с одним определением важен по двум причинам: во-первых, для всех этих систем основные проблемы защиты информации являются общими, и вторая - меньшие системы являются элементами больших систем. Если для защиты информации в любой системе есть свои особенности, они рассматриваются отдельно[34].

Предметом защиты компьютерных систем является информация. Материальной основой существования информации в КС являются электронные и электромеханические устройства (подсистемы), а также аппаратура поддержки. С помощью устройств ввода или систем передачи данных (СПД) информация попадает в компьютерную систему[35].

Системная информация сохраняется в памяти устройства (памяти) на различных уровнях, преобразуется (обработка) процессором (PC), и из системы выходит через устройство вывода или сеть. Как компьютерные средства носителей информации используются магнитные ленты, диски различных типов. Ранее, мультимедийные компьютеры использовали бумагу, перфокарты и перфоленты, магнитные барабаны и карты. Большинство типов компьютерных носителей являются съемными, то есть могут быть удалены с устройства и использоваться (флеш-карты) или храниться (ленточные накопители, диски) отдельно от устройств. Таким образом защита информации (информационная безопасность) в компьютерных системах касается защиты устройства (подсистем) и машин от несанкционированного доступа к носителям и воздействия на них[36].

Однако такое рассмотрение КС с точки зрения защиты информации является неполным. Компьютерные системы представляют собой класс человеко-машинных систем. Эти системы находятся в ведении специалистов (персонала) в интересах пользователей. Кроме того, в последние годы, пользователи имеют прямой доступ к системам. Для некоторых из КС (например, ПК), пользователи выполняют функции обслуживающего персонала.

При рассмотрении защиты автоматизированных систем целесообразно использовать четыре градации доступа к хранению, обработке и защите информационной системы, которая поможет систематизировать как возможные угрозы и меры по их нейтрализации и отражения, то есть помочь систематизировать и обобщить весь спектр защиты, связанной с информационной безопасностью. Эти уровни следующие: уровень средств записи информации, уровень взаимодействия с носителем информации, уровень информации, уровень информативности[37].

Эти уровни были основаны на том, что:

1. Средства обработки информации часто переносятся на материал, которым может быть бумага, гибкий диск или другой носитель;

2. Если путь информации таков, что она не может быть непосредственно восприниматься человеком, существует необходимость для преобразования данных в человеческий способ представления.

3. Информация может быть охарактеризована по способу ее представления или, что также называется языком в повседневных условиях.

4. Человек должен присутствовать, чтобы определить смысл информации, ее семантику.

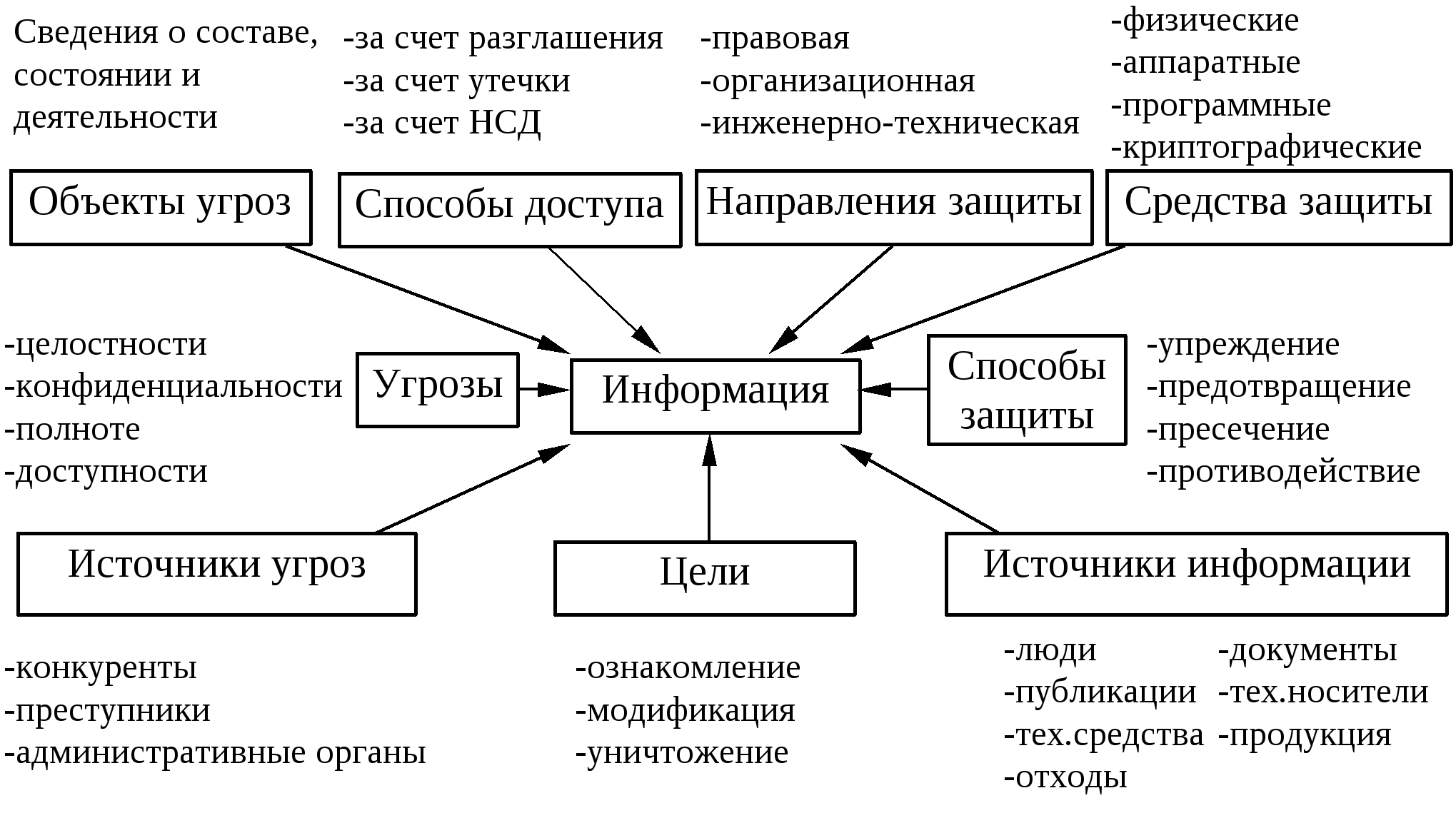

На рисунке 1 представлена концептуальная модель безопасности информации.

Рисунок 1 – Концептуальная модель защиты информации от несанкционированного доступа

Система защиты информации (СЗИ) в ее наиболее общей форме может быть определена как организованный набор всех средств, методов и видов деятельности, определенных в автоматизированных системах обработки данных[38].

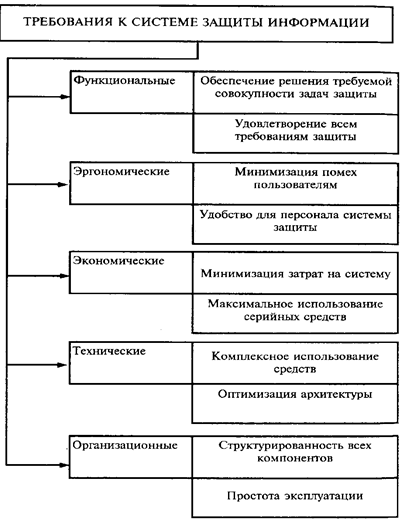

К ней имеется ряд конкретных, ориентированных требований, которые можно разделить на функциональные, эргономические, экономические, технические и организационные. В комплексе эти требования показаны на рисунке 2 (приложение 1)[39].

Концептуальная единство означает, что архитектура, технологии, организация и эксплуатация СЗИ в целом и ее составных компонентов следует рассматривать и применять в строгом соответствии с основными положениями единой концепции информационной безопасности[40].

Адекватность требований означает, что СЗИ должны быть построены в строгом соответствии с требованиями по защите, которые в свою очередь определяются категорией безопасности соответствующего объекта, и значений параметров, влияющих на безопасность информации[41].

Гибкость (адаптивность) СЗИ – это построение такой организации ее функционирования, при которой функции безопасности будут осуществляться эффективно при изменении в диапазоне структуры АСОД, технологических схем, или условий эксплуатации любой из его компонентов.

Функциональная независимость подразумевает, что СЗИ должна быть вполне самостоятельной подсистемой обеспечения АСОД и при реализации функций безопасности не зависеть от других подсистем[42].

Удобство в использовании означает, что СЗИ не должна создавать дополнительные неудобства для пользователей и персонала АСОД.

Минимизация предоставленных прав означает, что каждый пользователь и каждый человек из персонала АСОД должны иметь ограничение в правах доступа к ресурсам АСОД в рамках только той информации, что действительно нужна для выполнения их функций в процессе автоматизированной обработки данных.

Полнота контроля требует, чтобы все процедуры автоматизированной обработки информации контролировались системой безопасности в полном объеме, и основные результаты мониторинга должны быть записаны в специальных журналах регистрации.

Активность реагирования означает, что СЗИ реагирует на любые попытки несанкционированных мероприятий и включает в себя: запрос повторить действие; задержку в выполнении запросов; отключение структурного элемента с несанкционированным действием; исключение злоумышленника из числа зарегистрированных пользователей; подача специального сигнала и т.д.

Экономичность СЗИ означает, что, при соблюдении основных требований всех предыдущих принципов расходы на СЗИ должны быть минимальны[43].

Требования, которые определяются автоматизированной системой обработки данных, могут быть записаны в следующем виде: информация должна быть защищена следующим образом:

- защищенная информация должна храниться только во время сеанса;

-в запоминающих устройствах (памяти) коммуникационного оборудования могут храниться только служебные части передаваемых сообщений;

- линии связи, по которым защищенная информация передается в ясной форме, должны быть защищены программно или аппаратно от несанкционированного доступа к передаваемой информации и находится под постоянным контролем;

- до начала каждого сеанса передачи данных, защищаемая информация должна проверяться на адреса выдачи данных;

- при передаче большого количества защищенной информации проверка адреса передачи должна осуществляться с некоторыми промежутками во времени в процессе передачи;

- если в коммуникационном оборудовании есть процессоры и память, должно вестись отслеживание и учет данных обо всех сеансах передачи защищаемой информации.

- возможность аварийного уничтожения информации при обнаружении к ней несанкционированного доступа.

Информационная безопасность достигается путем проведения руководством соответствующего уровня информационной политики безопасности. Основным документом, на основе которого проводится политика информационной безопасности, представляет собой программу информационной безопасности[44].

Выводы по главе 1

Информация становится важнейшим из компонентов коммерческой деятельности. В настоящее время необходимость в качественном информационном обеспечении значительно возрастает[45].

Роль информации выходит на первый план как в производственной так и не производственной сфере. В этих условиях формируются информационные системы, которые и призваны обеспечить выход на новый уровень. Который был способен оптимизировать информационное обеспечение предприятий в условиях динамического развития. По этим причинам и проявляется реальная необходимость создания эффективного информационного обеспечения коммерческой деятельности предприятия[46].

Важнейшей составляющей управленческой информации является экономическая информация, представляющая собой совокупность различных сведений экономического характера, которые можно фиксировать, передавать, обрабатывать, хранить и использовать в процессе планирования, учета, контроля, анализа на всех уровнях управления предприятием. Экономическая информация отражает процессы производства, распределения, обмена и потребления материальных благ и услуг[47].

Экономическая информация включает в себя сведения о составе трудовых, материальных и денежных ресурсов и состоянии объектов управления на определенный момент времени[48].

Определение защищаемой информации - это первый шаг на пути к построению системы защиты.

Глава 2. Современное состояние системы использования коммерческой информации на предприятии ПАО «Омскшина» и рекомендации по ее совершенствованию

2.1 Организационно - экономическая характеристика ПАО "Омскшина"

ПАО «Омскшина», входящее в холдинг Кордиант - известный производитель шин для грузовых автомобилей, автобусов и троллейбусов, а также для специальной техники. На протяжении более 75 лет завод выпускает шины для использования в различных отраслях и поддерживает стабильное качество продукции.

Вся продукция ПАО «Омскшина» проходит проверку в независимых испытательных центрах. Стабильное качество подтверждено сертификатами таможенного союза и сертификатом ЕЭК ООН №117-02.

Приоритетной задачей предприятия является проведение технического маркетинга, исследовательских и экспериментальных работ в соответствии с перспективами развития и технической политикой предприятия с целью внедрения в производство прогрессивных технологий, нового технологического оборудования, обеспечивающих выпуск конкурентоспособной продукции[49].

Миссия «Омскшина»:

— Постоянно обеспечивать конкурентоспособность продукции по ценовым и качественным характеристикам, наращивая экспортный потенциал;.

— Проводить анализ цен на основных рынках сбыта на ключевые позиции шин, обеспечивающие основные объемы реализации.

— Обеспечивать объем выпуска шин, не уступающих по качеству шинам зарубежного производства, для полного удовлетворения спроса потребителей РФ;

— Проводить дальнейшие работы по освоению шин ;

— В целях увеличения уровня ходимости шин в оперативном порядке вносить изменения в конструкцию и технологию изготовления шин.

Сведения об объемах произведенной продукции за 2016-2018 годы представлены в таблице 1.

Таблица 1

Объёмы выпуска продукции ПАО «Омскшина»

|

Размерность |

2016 год |

2017 год |

2018 год |

|

|

Выпуск автошин |

штук |

471536 |

531591 |

544223 |

|

усл. штук |

539638 |

530245 |

516180 |

Объем выпускаемой продукции в условных единицах уменьшился в 2018 году на 4,35% по сравнению с 2016 годом.

Сведения об объемах произведенной продукции ПАО «Омскшина» за 2018 год по месяцам представлены в таблице 2 .

Таблица 2

Объёмы выпуска продукции ПАО «Омскшина» за 2018 год

|

Месяц |

Выпуск автошин, штук |

Выпуск автошин, усл. штук |

|

январь |

42682 |

35539 |

|

февраль |

49215 |

43545 |

|

март |

58686 |

48380 |

|

апрель |

54988 |

49252 |

|

май |

47701 |

43498 |

|

июнь |

49945 |

45895 |

|

июль |

44557 |

43418 |

|

август |

35971 |

37766 |

|

сентябрь |

38714 |

42075 |

|

октябрь |

34897 |

37116 |

|

ноябрь |

43582 |

45639 |

|

декабрь |

43285 |

44057 |

|

Год |

544223 |

516180 |

Объем выпускаемой продукции за 2018 год изменялся по месяцам от 6,41% до 10,78% от общего выпуска за год.

Объем выпускаемой продукции ПАО «Омскшина» в условных единицах был максимальным в апреле и составил 49252 усл. штук.

Главной задачей ПАО "Омскшина" в области развития науки и технологий, является создание конкурентоспособной на мировом уровне инновационной продукции.

Основные конкурентные преимущества ПАО «Омскшина» будут обеспечены за счет:

— близости к клиенту, понимания его запросов, наличия развитых;

— способности гибко реагировать на изменения местного рынка, через вывод новых востребованных продуктов, изменения ассортимента, быстрого ценового реагирования, оперативной работ с дилерами, конечными потребителями и др.;

— политики протекционизма;

— более низких логистических затрат, по сравнению с импортом.

Главным фактором ускорения развития производства шин должен стать дальнейший рост внутреннего потребления шин для легковых автомобилей за счет увеличения спроса со стороны населения, а также обеспечения комплектации производимых в России автомобилей. Увеличится потребление шин для грузовых автомобилей, прежде всего за счет развития спроса на ремонтно-эксплуатационные нужды. Одновременно прогнозируется снятие с производства нерентабельных, морально устаревших шин.

Реализация перспективных инновационных проектов, с повышением

эффективности государственного участия в развитии науки и технологий, позволит ПАО выйти на производство совершенно новых по потребительским свойствам видов шинной продукции, что создаст условия для осуществления эффективного импортозамещения и снижения зависимости внутреннего рынка от влияния зарубежных компаний.

ПАО "Омскшина" посредством созданной товаропроводящей сети, постоянно проводит работу по наращиванию объемов реализации продукции. Формированию устойчивых и надежных каналов сбыта продукции, укреплению и расширению существующих деловых связей с потребителями, установлению долговременных контактов с конечными потребителями продукции.

Выстроенная стратегия позволит повысить эффективность продаж, как на внутреннем, так и на внешнем рынке.

2.2 Анализ системы защиты конфиденциальной информации

На предприятии внедрена система управления ресурсами на базе 1С, ряд систем, интегрированных с ней, а также система электронного документооборота.

Значительная часть бизнес-процессов предприятия обслуживается отдельными информационными системами, предназначенными для:

•управления кадрами и штатным расписанием;

•расчета зарплаты;

•прогнозирования и планирования продаж, расчетов цен и прейскурантов;

•планирования производства;

•расчетов планируемого и фактического выпуска продукции, их анализа;

•расчета рецептурных карт;

•нормирования расхода материалов на производство, расчетов планового и фактического расхода на выпуск;

•расчета потребности в сырье и материалов, планирования закупок;

•расчетов планируемой и фактической себестоимости, их анализа.

На момент анализа на предприятии абсолютно не были реализованы организационные меры по защите информации, однако были представлены программно-аппаратные и инженерно-технические средства защиты информации[50]. Из инженерно-технических мероприятий стоит отметить наличие сейфа в бухгалтерии, а также наличие железной двери на входе в офисное помещение. Программно-аппаратные средства защиты информации на предприятии представлены ниже.

ФПСУ-IP/Клиент

Комплекс ФПСУ-IP/Клиент обеспечивает защиту информационного обмена, а также защиту персонального компьютера клиента при взаимодействии с автоматизированными системами Сбербанка России через сеть интернет.

Защита от несанкционированного доступа к автоматизированным системам, а также самого информационного обмена между клиентом и Сбербанком России обеспечивается:

-аутентификацией клиентов банка по уникальному ключу, записанному в устройство VPN-key;

-созданием криптографически защищенного VPN-туннеля между персональным компьютером клиента и комплексом ФПСУ-IP («Фильтр пакетов сетевого уровня - IP»).

Подключение к автоматизированным системам Сбербанка России через сеть Интернет возможно только с использованием устройства VPN-key, подключаемого к USB-порту компьютера.

Комплекс состоит из двух подсистем:

-подсистема персонального межсетевого экрана;

-подсистема создания VPN-туннеля в соответствии с алгоритмом шифрования ГОСТ 28147-89 на базе аппаратно-программного средства криптографической защиты информации «Туннель/Клиент», сертифицированного ФАПСИ по классу стойкости КНВ-2.99 (Сертификат соответствия №СФ/124-643 от 20 июня 2002 года).

В комплект поставки комплекса ФПСУ-IP/Клиент входят:

-устройство хранения ключевой информации VPN-key, содержащее уникальный ключ;

-инсталляционная дискета с программным модулем комплекса ФПСУ-IP/Клиент;

-конверты с персональными PIN (Personal Identity Number code) и PUK (Personal Unblocked Key code) кодами пользователя и администратора для работы с VPN-key.

АРМ «Клиент» АС «Клиент-Сбербанк»

Рабочее место "Клиент" автоматизированной системы "Клиент-Сбербанк" предназначено для ввода, редакции и отправки документов в банк, а так же получения из банка информации о проведенных платежах, выписок по счетам, справочных данных и почты свободного формата.

Применяемые в системе "Клиент-Сбербанк" процедуры электронной подписи и шифрования передаваемых файлов исключают злоумышленный перехват, прочтение и искажение передаваемой информации. Процедура электронной подписи удовлетворяет стандартам Российской Федерации ГОСТ Р34.10-94 Информационная технология.

Криптографическая защита информации. Система электронной цифровой подписи на базе асимметричного криптографического алгоритма и ГОСТ Р34.11-94 Информационная технология. Криптографическая защита информации. Функция хэширования, а процедура шифрования - требованиям ГОСТ 28147-89. При работе с системой различным категориям пользователей могут быть назначены различные права, что обеспечивает дополнительный уровень защиты от несанкционированного использования программы. Встроенная в программное обеспечение транспортная подсистема обмена данными с банком использует стандартный протокол TCP/IP, что позволяет устанавливать сеанс связи через глобальные сети.

Антивирус «Dr.Web для Windows»

Антивирус Dr.Web - эффективный инструмент для постоянного мониторинга состояния компьютера, надежно блокирующий попытки вирусов, троянских программ, почтовых червей, шпионского ПО и других вредоносных объектов проникнуть в систему из любых внешних источников. Антивирус Dr.Web удобен в использовании и нетребователен к системным ресурсам - может быть установлен на любой ПК, на котором установлена ОС Windows.

Отличительные особенности Dr.Web для Windows:

-возможность работы на уже инфицированном компьютере и исключительная вирусоустойчивость выделяют Dr.Web среди всех других аналогичных программ;

-может быть установлен на уже инфицированный компьютер и способен вылечить его;

-сканер Dr.Web можно запустить с внешнего носителя без установки в системе;

-большинство атаковавших систему вирусов могут быть устранены уже во время установки антивируса Dr.Web при сканировании памяти и файлов автозагрузки. Более того, непосредственно перед сканированием (в процессе установки) предусмотрена возможность обновления вирусных баз.

2.3 Рекомендации по совершенствованию системы использования коммерческой информации на предприятии

Для защиты конфиденциальной информации в организации должны быть разработаны следующие нормативно-правовые документы[51]:

-перечень сведений, составляющих коммерческую тайну;

-договорное обязательство о неразглашении коммерческой тайны;

-инструкция по защите коммерческой тайны.

Разграничение и предоставление доступа к функциональности осуществляется на основании документов концепции полномочий и регламента управления доступом.

ИСУП должна обеспечивать контролируемый доступ показателям к

функциям и данным Системы при помощи встроенных средств для управления безопасностью, которые позволяют:

-Назначать ограниченный круг пользователей администрато-рами системы, которые будут иметь возможность управлять настройками прав доступа;

-Управлять настройками прав доступа для пользователей, со-здавать пользователей и группы пользователей и назначать им необходимые права, редактировать существующие настройки безопасности (доступно только администраторам системы);

-Присваивать пользователей более чем в одну группу;

-Ограничивать административно доступ пользователей и групп пользователей к различным информационным объектам при помощи определения профилей доступа к элементам для конкретных пользователей и их групп;

-Управлять и обслуживать ограниченное число конфигураций прав доступа групп вместо настройки прав для большого числа отдельных пользователей и присваивать их пользователям и группам;

-Отображать только те информационные объекты, на которые пользователь имеет права;

-Если пользователь выполняет запрос к информационным объектам, к которым он не имеет прав доступа, то ИСУП должна:

− выдать сообщение об отсутствии необходимого доступа;

− не отображать такие объекты для данного пользователя.

Защита информации, представленной в электронном виде, должна осуществляться в соответствии с требования РД ФСТЭК, и СТР-К (специальные требования и рекомендации по технической защите конфиденциальной информации)[52].

В первую очередь следует разработать перечень сведений, составляющий коммерческую тайну.

Сведения, включенные в Перечень, имеют ограниченный характер на использование (применение). Ограничения, вводимые на использования сведений, составляющих коммерческую тайну, направлены на защиту интеллектуальной, материальной, финансовой собственности и других интересов, возникающих при организации трудовой деятельности работников (персонала) её подразделений, а также при их сотрудничестве с работниками других предприятий.

Перечень должен доводиться не реже одного раза в год до всех сотрудников организации, которые используют в своей работе сведения, конфиденциального характера. Все лица принимаемы на работу в организацию, должны пройти инструктаж и ознакомиться с памяткой о сохранении конфиденциальной информации.

Сотрудник, получивший доступ к конфиденциальной информации и документам, должен подписать индивидуальное письменное договорное обязательство об их неразглашении. Обязательство составляется в одном экземпляре и хранится в личном деле сотрудника не менее 5 лет после его увольнения. При его увольнении из организации ему даётся подписка о неразглашении конфиденциальной информации организации.

Далее должна быть разработана инструкция, регламентирующая порядок доступа сотрудников к конфиденциальной информации, порядок создания, учёта, хранения и уничтожения конфиденциальной документов организации.

Для уничтожения документов имеющих грифы «Конфиденциально» или «Коммерческая тайна» целесообразно использовать специальное устройство - уничтожитель бумаги, которое разрезает листы бумаги на полосы, делая считывание информации носителей невозможным. Для рассматриваемого предприятия оптимальным является приобретение устройства SHRED-ET С-06P (с корзиной), обладающего высокой скоростью уничтожения бумаги и вместе с тем приемлемой ценой.

Кроме того, на исследуемом объекте целесообразно использовать систему резервного копирования на сервере, содержащем базу данных программы «1С:Предприятие», для обеспечения возможности восстановления базы данных после программных или аппаратных сбоев.

Для организации резервного копирования целесообразно использовать программу Acronis True Image Echo. Данная программа является средством для резервного копирования и аварийного восстановления данных на отдельном компьютере, имеющим широкий ряд опций, таких как возможность резервного копирования систем целиком или отдельных файлов и папок, аварийное восстановление отдельных файлов и папок или диска целиком, удаленное управление задачами резервного копирования и восстановления данных, восстановление систем на различное оборудование. Использование описанной выше программы позволяет снизить вероятность угроз целостности и доступности информации, содержащейся на компьютере.

Выводы по главе 2

ИСУП ПАО «Омскшина» предназначена для обеспечения информационной поддержки процессов управления деятельностью ПАО «Омскшина», автоматизации повседневной деятельности персонала с использованием современных технологий и средств обработки и представления информации.

Обеспечение информационной безопасности может осуществляться как специальными средствами защиты информации, так и организационными мерами.

СУБД, используемые на предприятии, должны включать штатные средства защиты информации от несанкционированного доступа. В используемых СУБД необходимо применять средства регистрации (аудита) и разграничение доступа к объектам БД на основе прав, привилегий, ролей, представлений данных, процедур и т.п. при помощи штатных (встроенных) средств защиты информации от несанкционированного доступа.

В прикладных подсистемах необходимо использовать встроенные средства разграничения доступа к информационным объектам ERP-системы[53].

В состав должны входить:

-средства разграничения доступа;

-средства контроля целостности;

-средства контроля и регистрации событий безопасности;

-средства управления доступом, в том числе:

-средства управления учетными записями;

-средства управления доступом.

ЗАКЛЮЧЕНИЕ

Информация - это сведения, которые должны снять в большей или меньшей степени существующую до их получения неопределенность у получателя, пополнить систему его понимания объекта полезными сведениями[54]. Информация играет важную роль в предоставлении сведений для принятия управленческих решений и является одним из факторов, обеспечивающих снижение издержек производства и повышение его эффективности. К информации предъявляются определенные требования:

-краткость, четкость формулировок, своевременность поступления;

-удовлетворение потребностей конкретных управляющих;

-точность и достоверность, правильный отбор первичных сведений,

-оптимальность систематизации и непрерывность сбора и обработки сведений.

В наше время информация имеет слишком большую ценность, чтобы можно было спокойно смотреть на ее возможную утечку. Поэтому не последнее место должна занимать организация защиты информации и необходимо целенаправленно проводить множество мероприятий по ее защите[55].

Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Именно развитие информационных технологий приводит к тому, что государству и обществу необходимо постоянно прилагать совместные усилия по совершенствованию методов и средств, которые могут позволить достоверно оценивать угрозы безопасности информационной сферы и адекватно реагировать на них[56].

Защищать информацию от несанкционированного доступа – это значит:

- обеспечивать физическую целостность информации, т.е. не допускать искажений или уничтожения ее элементов;

- не допускать подмены (модификации) элементов информации при сохранении ее целостности;

- не допустить несанкционированного получения информации лицами или процессами, не имеющими на это соответствующих полномочий;

- быть уверенным в том, что передаваемые (продаваемые) владельцем информации ресурсы будут использоваться только в соответствии с обговоренными сторонами условиями[57].

Современные операционные системы, используемые на предприятии (различные версии Windows, OS/2 и т.п.) имеют специальные функции для перезагрузки компьютера, и именно ими следует пользоваться для корректной работы. В противном случае пользователь рискует потерять не только некоторый объем информации, хранимой на компьютере, но и в некоторых случаях работоспособность операционной системы в целом[58].

В случае некорректного выключения компьютера при следующей загрузке операционная система попытается восстановить аварийное завершение предыдущего сеанса работы, выдаст предупреждение о том, что предыдущий сеанс не был нормально завершён, и предложит осуществить мероприятия по дополнительной диагностике и восстановлению системы.

Пользователь должен помнить о персональной ответственности за целостность и сохранность хранящейся на компьютере информации и необходимости периодического резервного копирования важных файлов данных.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Конституция Российской Федерации.

- Доктрина информационной безопасности России утв. Президентом РФ 9 сентября 2000 г. № Пр-1895.

- Федеральный закон «Об информации, информационных технологиях и защите информации» от 27 июля 2006 г. N 149-ФЗ.

- Анализ состояния защиты данных в информационных системах: учебно-метод. пособие / В.В. Денисов. Сост.– Новосибирск: Изд-во НГТУ, 2015. – 52 с.

- Баранова, Е.К. Основы информатики и защиты информации: Учебное пособие / Е.К. Баранова. - М.: Риор, 2016. - 199 c.

- Грэхем, Р.Л. Конкретная математика. Математические основы информатики / Р.Л. Грэхем. - М.: Вильямс И.Д., 2017. - 784 c.

- Давлетов, З.Х. Основы современной информатики: Учебное пособие / З.Х. Давлетов. - СПб.: Лань КПТ, 2016. - 256 c.

- Жаров, М.В. Основы информатики: Учебное пособие / М.В. Жаров, А.Р. Палтиевич, А.В. Соколов. - М.: Форум, 2017. - 512 c.

- Забуга, А.А. Теоретические основы информатики: Учебное пособие / А.А. Забуга. - СПб.: Питер, 2015. - 80 c.

- Ивлева А. И. Защита информации в беспроводных Wi-Fi-сетях / А. И. Ивлева. – Хабаровск: Хабаровский пограничный ин-т ФСБ России, 2014. – 142 с.: ил. – Библиогр.: с. 128-133.

- Кудинов, Ю.И. Основы современной информатики: Учебное пособие / Ю.И. Кудинов, Ф.Ф. Пащенко. - СПб.: Лань, 2018. - 256 c.

- Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c.

- Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c.

- Марков А.С., Фадин А.А. Систематика уязвимостей и дефектов безопасности программных ресурсов. // Защита информации. Инсайд. - 2015. №3. - С. 56-61.

- Правовые аспекты использования Интернет-технологий /под ред. А.С.Кемрадж, Д.В. Головерова. – М.: Книжный мир, 2016. - 410 с.

- Правовые основы информационной безопасности/ Ю.А. Белевская и др.; рец.: В.И. Шаров, А.С. Овчинский ; под общ. ред. А.П. Фисуна и др. - Орел: ГУ-УНПК : ОГУ, 2014. - 214 с.

- Рабинович Е. В. Информатика для всех [Электронный ресурс]: электронный учебно-методический комплекс / Е. В. Рабинович; Новосиб. гос. техн. ун-т. - Новосибирск, [2014]. - Режим доступа: http://courses.edu.nstu.ru/index.php?show=155&curs=639. - Загл. с экрана.

- Сиротский А. А. Защита информации и обеспечение безопасности в беспроводных телекоммуникационных сетях // Информационные технологии. Радиоэлектроника. Телекоммуникации (ITRT - 2012): сб. ст. междунар. науч.-техн. конф. – Тольятти, 2016. – Ч. 3. – C. 256-262.

- Топилин Я. Н. Положение о разрешительной системе допуска к информационным ресурсам организации, содержащим персональные данные (работников, клиентов, граждан) // Там же. - 2014 .- N 1 .- С. 18-24

- Шаньгин В. Ф. Комплексная защита информации в корпоративных системах / В. Ф. Шаньгин - М.: Форум, 2016. - 591 с.

- ГОСТ Р 53113.1-2008 «Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения».

ПРИЛОЖЕНИЕ 1

Совокупность требований к системе защиты информации от несанкционированного доступа в АСОД.

Рисунок 2 – Совокупность требований к системе защиты информации от несанкционированного доступа в АСОД.

-

Кудинов, Ю.И. Основы современной информатики: Учебное пособие / Ю.И. Кудинов, Ф.Ф. Пащенко. - СПб.: Лань, 2018. - 256 c. ↑

-

Жаров, М.В. Основы информатики: Учебное пособие / М.В. Жаров, А.Р. Палтиевич, А.В. Соколов. - М.: Форум, 2017. - 512 c. ↑

-

Кудинов, Ю.И. Основы современной информатики: Учебное пособие / Ю.И. Кудинов, Ф.Ф. Пащенко. - СПб.: Лань, 2018. - 256 c. ↑

-

Давлетов, З.Х. Основы современной информатики: Учебное пособие / З.Х. Давлетов. - СПб.: Лань КПТ, 2016. - 256 c. ↑

-

Кудинов, Ю.И. Основы современной информатики: Учебное пособие / Ю.И. Кудинов, Ф.Ф. Пащенко. - СПб.: Лань, 2018. - 256 c. ↑

-

Баранова, Е.К. Основы информатики и защиты информации: Учебное пособие / Е.К. Баранова. - М.: Риор, 2016. - 199 c. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 . ↑

-

Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c ↑

-

Анализ состояния защиты данных в информационных системах: учебно-метод. пособие / В.В. Денисов. Сост.– Новосибирск: Изд-во НГТУ, 2015. – 52 с. ↑

-

Шаньгин В. Ф. Комплексная защита информации в корпоративных системах / В. Ф. Шаньгин - М.: Форум, 2016. - 591 с. ↑

-

Марков А.С., Фадин А.А. Систематика уязвимостей и дефектов безопасности программных ресурсов. // Защита информации. Инсайд. - 2015. №3. - С. 56-61. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 . ↑

-

Сиротский А. А. Защита информации и обеспечение безопасности в беспроводных телекоммуникационных сетях // Информационные технологии. Радиоэлектроника. Телекоммуникации (ITRT - 2012): сб. ст. междунар. науч.-техн. конф. – Тольятти, 2016. – Ч. 3. – C. 256-262. ↑

-

Топилин Я. Н. Положение о разрешительной системе допуска к информационным ресурсам организации, содержащим персональные данные (работников, клиентов, граждан) // Там же. - 2014 .- N 1 .- С. 18-24 ↑

-

Топилин Я. Н. Положение о разрешительной системе допуска к информационным ресурсам организации, содержащим персональные данные (работников, клиентов, граждан) // Там же. - 2014 .- N 1 .- С. 18-24 ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Правовые основы информационной безопасности/ Ю.А. Белевская и др.; рец.: В.И. Шаров, А.С. Овчинский ; под общ. ред. А.П. Фисуна и др. - Орел: ГУ-УНПК : ОГУ, 2014. - 214 с. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Правовые основы информационной безопасности/ Ю.А. Белевская и др.; рец.: В.И. Шаров, А.С. Овчинский ; под общ. ред. А.П. Фисуна и др. - Орел: ГУ-УНПК : ОГУ, 2014. - 214 с. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Рабинович Е. В. Информатика для всех [Электронный ресурс]: электронный учебно-методический комплекс / Е. В. Рабинович; Новосиб. гос. техн. ун-т. - Новосибирск, [2014]. - Режим доступа: http://courses.edu.nstu.ru/index.php?show=155&curs=639. - Загл. с экрана. ↑

-

Грэхем, Р.Л. Конкретная математика. Математические основы информатики / Р.Л. Грэхем. - М.: Вильямс И.Д., 2017. - 784 c. ↑

-

Федеральный закон «Об информации, информационных технологиях и защите информации» от 27 июля 2016 г. N 149-ФЗ. ↑

-

Ивлева А. И. Защита информации в беспроводных Wi-Fi-сетях / А. И. Ивлева. – Хабаровск: Хабаровский пограничный ин-т ФСБ России, 2014. – 142 с.: ил. – Библиогр.: с. 128-133. ↑

-

Грэхем, Р.Л. Конкретная математика. Математические основы информатики / Р.Л. Грэхем. - М.: Вильямс И.Д., 2017. - 784 c. ↑

-

Забуга, А.А. Теоретические основы информатики: Учебное пособие / А.А. Забуга. - СПб.: Питер, 2015. - 80 c. ↑

-

Правовые аспекты использования Интернет-технологий /под ред. А.С.Кемрадж, Д.В. Головерова. – М.: Книжный мир, 2016. - 410 с. ↑

-

Правовые аспекты использования Интернет-технологий /под ред. А.С.Кемрадж, Д.В. Головерова. – М.: Книжный мир, 2016. - 410 с. ↑

-

Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c. ↑

-

Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c. ↑

-

Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c. ↑

-

Ивлева А. И. Защита информации в беспроводных Wi-Fi-сетях / А. И. Ивлева. – Хабаровск: Хабаровский пограничный ин-т ФСБ России, 2014. – 142 с.: ил. – Библиогр.: с. 128-133. ↑

-

Кудинов, Ю.И. Основы современной информатики: Учебное пособие / Ю.И. Кудинов, Ф.Ф. Пащенко. - СПб.: Лань, 2018. - 256 c. ↑

-

Забуга, А.А. Теоретические основы информатики: Учебное пособие / А.А. Забуга. - СПб.: Питер, 2015. - 80 c. ↑

-

Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c. ↑

-

Правовые аспекты использования Интернет-технологий /под ред. А.С.Кемрадж, Д.В. Головерова. – М.: Книжный мир, 2016. - 410 с. ↑

-

Матросов, В.Л. Теоретические основы информатики: Учебник / В.Л. Матросов. - М.: Academia, 2017. - 832 c. ↑

-

Ивлева А. И. Защита информации в беспроводных Wi-Fi-сетях / А. И. Ивлева. – Хабаровск: Хабаровский пограничный ин-т ФСБ России, 2014. – 142 с.: ил. – Библиогр.: с. 128-133. ↑

-

Ивлева А. И. Защита информации в беспроводных Wi-Fi-сетях / А. И. Ивлева. – Хабаровск: Хабаровский пограничный ин-т ФСБ России, 2014. – 142 с.: ил. – Библиогр.: с. 128-133. ↑

-

Забуга, А.А. Теоретические основы информатики: Учебное пособие / А.А. Забуга. - СПб.: Питер, 2015. - 80 c. ↑

-

Забуга, А.А. Теоретические основы информатики: Учебное пособие / А.А. Забуга. - СПб.: Питер, 2015. - 80 c. ↑

-

Кудинов, Ю.И. Основы современной информатики: Учебное пособие / Ю.И. Кудинов, Ф.Ф. Пащенко. - СПб.: Лань, 2018. - 256 c. ↑

-

Баранова, Е.К. Основы информатики и защиты информации: Учебное пособие / Е.К. Баранова. - М.: Риор, 2016. - 199 c. ↑

-

www.omsktyre.ru. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Ляхович, В.Ф. Основы информатики (спо) / В.Ф. Ляхович, В.А. Молодцов, Н.Б. Рыжикова. - М.: КноРус, 2018. - 264 c. ↑

-

Ивлева А. И. Защита информации в беспроводных Wi-Fi-сетях / А. И. Ивлева. – Хабаровск: Хабаровский пограничный ин-т ФСБ России, 2014. – 142 с.: ил. – Библиогр.: с. 128-133. ↑

-

Баранова, Е.К. Основы информатики и защиты информации: Учебное пособие / Е.К. Баранова. - М.: Риор, 2016. - 199 c. ↑

-

Кудинов, Ю.И. Основы современной информатики: Учебное пособие / Ю.И. Кудинов, Ф.Ф. Пащенко. - СПб.: Лань, 2018. - 256 c. ↑

-

Давлетов, З.Х. Основы современной информатики: Учебное пособие / З.Х. Давлетов. - СПб.: Лань КПТ, 2016. - 256 c. ↑

-

Баранова, Е.К. Основы информатики и защиты информации: Учебное пособие / Е.К. Баранова. - М.: Риор, 2016. - 199 c. ↑

-

Давлетов, З.Х. Основы современной информатики: Учебное пособие / З.Х. Давлетов. - СПб.: Лань КПТ, 2016. - 256 c. ↑

- Исследование проблем защиты информации (Оценка существующих и планируемых средств защиты)

- Аудиторская деятельность как вид предпринимательства (Виды аудита)

- РЫНОК ЦЕННЫХ БУМАГ . .

- Сравнительный анализ теорий конкуренции "

- Методы экономического анализа: сводка и группировка, абсолютные и относительные величины, средние величины, ряды динамики, индексы, метод цепных подстановок, элиминирование, детализация, балансовые увязки, выборочное и сплошное наблюдение, сравнения, графический метод..

- Снятие информации с технических каналов связи как оперативно- розыскное мероприятие

- Профессиональный стресс в управленческой деятельности (Психологические условия принятия управленческих решений)

- Профессиональный стресс в управленческой деятельности (Психологическая структура управленческих решений руководителей)

- Психологические и организационные основы обеспечения профессионального обучения сотрудников

- Система психофизиологического профессионального отбора и диагностики профпригодности (Психофизиология в профориентации)

- Система психофизиологического профессионального отбора и диагностики профпригодности».

- Проектирование реализации операций бизнес-процесса «Управление документооборотом» (Информационная модель и её описание)