«Назначение и структура системы защиты информации коммерческого предприятия» .

Содержание:

ВВЕДЕНИЕ

С каждым днем повышается роль информации в современном обществе. Информация становится стратегическим ресурсом, товаром, владение которым приносит немалую прибыль. Информация обладает некоторыми стоимостными характеристиками и потребительскими свойствами. В связи с этим особо актуальной становится проблема защиты информации.

С любым информационным объектом могут быть связаны определенные угрозы. При этом угрозы могут быть как случайными, так и преднамеренными. Так, служащий организации может случайно удалить важную информацию в базе, испортить носитель данных, допустить ошибки при вводе или передаче информации. Однако, случайные угрозы возникают не так уж часто, и современные программные и технические средства защищают информацию от случайных сбоев и ошибок.

Более опасными являются преднамеренные угрозы информационной безопасности, в ходе которых нарушается целостность, достоверность или конфиденциальность информации. Перечень таких угроз с каждым днем растет, поэтому для их предотвращения необходимо совершенствовать средства обнаружения угроз и защиты информации.

Арсенал и изощренность таких угроз неуклонно расширяются, поэтому для их нейтрализации необходимо предугадать не только возможные цели злоумышленника, но и его квалификацию и техническую оснащенность.

Однако, при организации системы защиты информации важно не ждать, когда угрозы проявятся, а уметь спрогнозировать их и провести профилактику. Для этого в организации должна быть разработана политика информационной безопасности, которая предусматривает возникновение угроз различным носителям и каналам информации, а также предлагает меры для их предотвращения и устранения.

Для реализации политики информационной безопасности используются различные средства, методы и мероприятия. К их числу относятся, в частности, правовые нормы, организационные мероприятия, инженерно-технические и программно-аппаратные средства, методы криптографии.

На информационную безопасность организации влияет множество факторов. В связи с этим эффективное решение проблемы информационной безопасности в организации будет возможным только благодаря комплексным и систематическим мерам.

В настоящее время, вопросам информационной безопасности уделяется достаточно много внимания. В связи с этим ведутся многочисленные исследования, разрабатываются алгоритмы защиты информации, появляются новые технические и программные средства защиты информации.

На рынке защиты информации предлагается много отдельных инженерно-технических, программно-аппаратных, криптографических средств защиты информации. В литературе по защите информации можно найти описание методов и средств на их основе, теоретических моделей защиты. Однако для того, чтобы создать на предприятии условия эффективной защиты информации, необходимо объединить отдельные средства защиты в систему. Создание системы защиты информации (СЗИ) не является главной задачей предприятия, как, например, производство продукции и получение прибыли. Поэтому создаваемая СЗИ не должна приводить к ощутимым трудностям в работе предприятия, а создание СЗИ должно быть экономически оправданным. Тем не менее, она должна обеспечивать защиту важных информационных ресурсов предприятия от всех реальных угроз.

Целью работы является разработка проекта комплексной системы защиты информации на предприятии ООО «Рапито». Для достижения поставленной цели сформулированы следующие задачи:

- изучение предметной области и выявление недостатков в существующей системе обеспечения информационной безопасности и защите информации, определяющих необходимость разработки проекта;

- разработка постановки задачи проектирования;

- обоснование выбора основных проектных решений;

- разработка всех видов обеспечивающих подсистем;

- обоснование экономической эффективности проекта.

Предметом работы является комплексная система защиты информации, а объектом – информационная система ООО «Рапито».

При написании работы применялись такие методы, как анализ литературных источников, методы системного анализа, методы функционального моделирования, экономические и математические методы.

Предложенная в работе политика защиты информационных ресурсов может быть внедрена в ООО «Рапито», что определяет практическую значимость работы.

ГЛАВА 1 Теоретические аспекты защиты информации

1.1 Технико-экономическая характеристика предметной области и предприятия

Основная деятельность предприятия ООО «Рапито» заключается в оказании профессиональных услуг в области дизайна, верстки и полиграфии. Отдельный и наиболее быстро развивающийся сектор полиграфического рынка – печать рекламной продукции (различных буклетов, этикеток, плакатов, афиш).

Виды выпускаемой продукции:

- этикетно-упаковочная продукция (этикетки, ярлыки, ценники, наклейки, упаковки, коробки, пакеты и т.д.);

- различная представительская продукция (годовые отчеты, корпоративные газеты, настенные и настольные календари, брошюры, проспекты, визитки, бланки, блокноты, папки, конверты, приглашения и т.д.);

- книжная, газетная, журнальная продукция (книги в переплете и обложке, журналы, проспекты);

- рекламная и сувенирная продукция (плакаты, афиши, проспекты, полноцветные буклеты, сувениры, открытки, каталоги, флаеры, объявления, вымпелы и т.д.).

Развитие полиграфической отрасли в России сдерживается по определенным причинам, и в том числе – в связи с высокой стоимостью используемого типографского оборудования. Чтобы получить прибыль, надо использовать дорогостоящее оборудование для высококачественной печати, при этом цена современных печатных станков или комплекса оборудования составляет не менее 1 млн. долларов.

Минимальный объем вложений для создания конкурентоспособного предприятия в секторе производства полиграфической продукции сегодня составляет не менее 30 млн. долларов. Время выхода на рынок – не менее полутора лет, срок возврата вложений составляет не менее трех-пяти лет. Вместе с тем в России достаточно развит рынок подержанного оборудования для производства полиграфической продукции, часто применяется лизинг. Все это позволяет начать дело по производству полиграфической продукции с меньшими затратами.

Быстрее всего и с меньшими затратами получается начать дело в секторе оперативной полиграфии.

В целом же, для развития полиграфической отрасли в настоящее время существует несколько ключевых препятствий:

1. Серьезная зависимость от импорта: отсутствие отечественного полиграфического оборудования, отвечающего всем современным требованиям; отсутствие качественной отечественной бумаги (мелованная).

Именно мелованная бумага требуется издателям для большинства полиграфической продукции. А она не производится в России. Для создания экономических предпосылок к созданию производства мелованных бумаг необходимо решать проблемы стимулирования рынка производства и распространения печатной продукции.

2. Несовершенное таможенное законодательство: высокие пошлины на ввоз бумаги, расходных материалов, оборудования; льготная ставка НДС (10%) на ввоз полиграфической продукции не рекламного характера.

Стоит отметить, что в настоящее время иностранные поставщики, которые работают на рынке полиграфических услуг, имеют большие конкурентные преимущества перед отечественными производителями, поскольку могут их цены существенно ниже российских. И основная причина этого – несовершенная налоговая система России.

3. Износ оборудования, нехватка мощностей в целом по стране.

Износ полиграфического оборудования по всей отрасли составляет порядка 75%. Технический уровень полиграфии в различных регионах страны достиг крайне низкого уровня. Повысить конкурентоспособность отрасли возможно привлечением дополнительных инвестиций. Эксперты уверены, что единственный возможный путь решения проблемы - создание совместных предприятий для оснащения полиграфического оборудования основными узлами от импортных производителей.

4. Нехватка кадров, отсутствие необходимого количества квалифицированного персонала.

В настоящее время в отрасли отсутствует необходимое количество профессионалов, полиграфические вузы и факультеты появились не так давно, и не готовят специалистов в достаточном количестве.

В связи с этим можно отметить, что на рынке производства полиграфической продукции существует конкуренция, полиграфические компании пытаются выжить не только за счет качества своего товара, но и за счет уничтожения конкурентов. В связи с этим в полиграфическом бизнесе практикуется кража информации, ее подмена, фальсификация или попросту уничтожение или вывод из строя компьютерной техники и сети предприятия.

Таким образом, конкуренция на рынке полиграфической продукции очень высока, что приводит к попыткам перехвата и взлома информации, а также попыткам сбоя работы компьютерных систем. В связи с этим особое внимание должно уделяться информационной безопасности компании.

Для того, чтобы спроектировать систему информационной безопасности предприятия необходимо тщательно проанализировать функции предприятия, а также входящую и исходящую информацию. Для анализа проблемы подготовим функциональную модель на основе методологии IDEF0. Эта методология позволяет создавать совокупность функциональных диаграмм, описывающих предметную область. Функциональная модель отображает функциональную структуру объекта, т.е. производимые им действия и связи между этими действиями. Функциональная модель состоит из диаграмм, фрагментов текстов и глоссария, имеющих ссылки друг на друга [2, c. 15].

Для анализа существующей технологии обработки информации на предприятии нужно разобрать структурно-функциональную диаграмму. Для этого воспользуемся программой «AllFusion Process Modeler».

«All Fusion Process Modeler» - инструмент для моделирования, анализа, документирования и оптимизации бизнес-процессов. «All Fusion Process Modeler» можно использовать для графического представления бизнес-процессов.

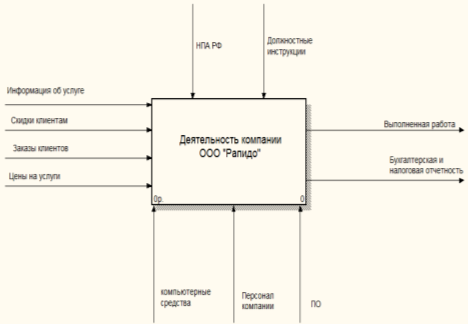

На рисунке 1.12. представлена контекстная диаграмма деятельности компании «Рапито».

Рис. 1.1. Контекстная диаграмма

Как видно на рисунке 1.2, основной функцией, которую мы анализируем, является деятельность компании. Для выполнения этой функции необходимо получение таких первоначальных данных или документов:

- заказы клиентов (заполняется на бланке установленного образца);

- цены на товары и услуги;

- информация об услугах (полный перечень услуг с указанием примерных сроков и стоимости);

- скидки клиентам;

Эти данные (и документы) являются входами функционального блока. В результате выполнения функции будут получены следующие результаты:

- выполненная работа;

- бухгалтерская и управленческая отчетность.

Эти данные (и документы) являются выходами функционального блока. В качестве управления используются такие механизмы:

- должностная инструкция работника (в работе сотрудник руководствуется положениями своей должностной инструкции);

- НПА РФ (знание и применение норм законодательства особенно важно при заключении договора).

Механизмом реализации данной функции являются персонал компании, компьютерные средства и программное обеспечение. Однако контекстная диаграмма отражает лишь общую функцию, поэтому для понимания того, как функционирует компания необходимо выполнить декомпозицию контекстной диаграммы.

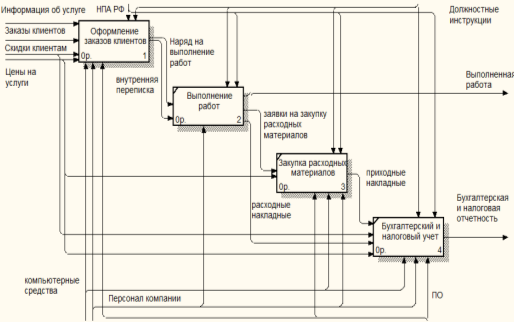

Декомпозиция контекстной диаграммы предполагает выделение основных функций, которые должны быть выполнены для реализации основной функции. При выполнении декомпозиции стоит обратить внимание, что все входы, выходы, стрелки управления и механизма, присутствующие на контекстной диаграмме, должны быть отражены и на диаграмме, полученной в результате декомпозиции (функциональной диаграмме первого уровня). Эта диаграмма представлена на рисунке 1.2.

Рис. 1.2. Функциональная диаграмма первого уровня

Стоит отметить, что в результате декомпозиции основного процесса было выделено пять подпроцессов:

- Оформление заказов клиентов. Если клиент принимает решение о заключении договора на оказание услуг (по изготовлению полиграфической продукции), то все его данные вносятся в общую клиентскую базу. Если заказчик обращается в фирму повторно, то его данные уже имеются в базе, что облегчает процесс работы. После того, как клиент определился с видом услуг, происходит заполнение данных о заказе: данные клиента, тип услуг, объем работ, сроки. На основании этого выполняется расчет стоимости и подготовка договора с клиентом.

- Выполнение работ. Этот этап подразумевает выполнение работ на основании наряда на выполнение работ.

- Закупка расходных материалов. Если есть необходимость, то для выполнения работ выполняется закупка материалов.

- Бухгалтерская и налоговая отчетность.

Кроме разработки функциональной модели, полезно бывает выполнение поведенческого моделирования отдельных процессов. Такое моделирование необходимо, когда нужно понять, каким именно образом происходит взаимодействие в системе.

В основе поведенческого моделирования лежат модели и методы имитационного моделирования систем массового обслуживания, сети Петри, возможно применение конечно-автоматных моделей, описывающих поведение системы, как последовательности смены состояний.

Поведенческие аспекты приложений отражает методика IDEF3. Если методика IDEF0 связана с функциональными аспектами, то в IDEF3 детализируются и конкретизируются IDEF0-функции В IDEF3 входят два типа описаний:

- процесс-ориентированные в виде последовательности операций (Process Flow Description Diagrams, PFDD);

- объект-ориентированные, выражаемые диаграммами перехода состояний, характерными для конечно-автоматных моделей (Object State Transition Network, OSTN).

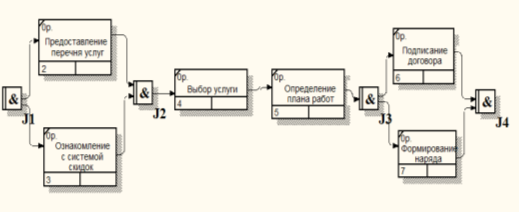

Процесс оформления заявки пользователя представлен на рисунке 1.3. Здесь функции (операции) показаны прямоугольниками с горизонтальной чертой, отделяющей верхнюю секцию с названием функции от нижней секции, содержащей номер функции. Связи, отражающие последовательность выполнения функций, изображаются сплошными линиями-стрелками.

Рис. 1.3. Модель IDEF 3

Таким образом, нами были разработаны функциональная и поведенческая модели предметной области. Эти модели позволяют выявить основные информационные потоки и документы, которые являются активами предприятия и подлежат защите. Кроме того, на основе этих моделей можно выявить процессы, которые выполняют обработку конфиденциальной информации. В работу этих проессо необходимо внедрять технологии защиты информации.

И еще один важный аспект, который можно выявить с использованием разработанных моделей – специалисты, принимающие участие в обработке информации. Для этих специалистов необходимо определить алгоритмы работы с информацией, разработать инструкции, провести инструктаж. Также в обработке информации используются компьютерные средства, для которых также необходимо продумать механизмы защиты: организационные, программно-технические или даже физические.

Таким образом, разработанне модели предметной области являются основой для анализа информаионных активов и проектирования системы информационной безопасности.

На основе моделирования предметной области были выявлены основные документы и данные, которые подлежат защите. Однако, для того, чтобы правильно оценивать необходимые затраты на разработку системы защиты информации, нужно правильно оценивать количество этих документов и общий объем данных.

Приведённые основные характеристики будут являться дальнейшей основой для обоснования необходимости решения задачи защиты информации, а также для расчёта общей экономической эффективности проекта (таблица 1.1).

Таблица 1.1 - Показатели компании в период с марта 2018 по апрель 2018

|

№ |

Наименование характеристики (показателя) |

Значение |

|

1 |

Количество заказов (заказов/мес.) |

320 |

|

2 |

Количество поставок материалов (поставок/мес.) |

2 |

|

3 |

Количество обработанных документов (документов/мес.) |

642 |

|

4 |

Трудоемкость на регистрацию заказов (часов/мес.) |

80 |

|

5 |

Трудоемкость на регистрацию поставок материалов (часов/мес.) |

1 |

|

6 |

Трудоемкость формирования сопроводительной документации (часов/мес.) |

160 |

|

7 |

Количество результатных отчетов (документов/мес.) |

5 |

|

8 |

Трудоемкость на формирование ежемесячной отчетности (часов/мес.) |

7,5 |

|

9 |

Общее количество сотрудников (чел.) |

52 |

|

10 |

Общее количество магазинов (шт.) |

6 |

|

11 |

Количество отделов компании (шт.) |

5 |

На основе характеристик, представленных в таблице, будет выполняться оценка уровня угроз, которые могут нанести вред тому или иному потоку информации, вероятность возникновения той или иной угрозы, а также необходимость применения средств защиты.

Кроме того, при планировании методов защиты станет понятно, какой объем информации будет проходить через то или иное программное или техническое средство, что поможет правильно выбрать технику и программное обеспечение.

1.2. Оценка уязвимостей активов

Оценка уязвимости активов проведена на основании требований стандарта ГОСТ Р ИСО/МЭК ТО 13335-3-2007 [4].

Уязвимость – это событие, которое возникает как результат некоторого стечения обстоятельств, когда в силу каких-то причин используемые в системах обработки данных средства защиты информации не в состоянии оказать достаточного сопротивления различным дестабилизирующим факторам и нежелательного их воздействия на информацию, подлежащую защите.

В информационной безопасности, термин уязвимость используется для обозначения такого недостатка в информационной системе, используя который, можно нарушить её целостность и обусловить неправильную работу. Уязвимость может стать результатом ошибок разработки программного обеспечения, недостатков, допущенных при проектировании информационной системы, ненадежных паролей, вредоносных программ. Можно сказать – уязвимость – это возможное место проявления угрозы безопасности информационного ресурса. Уязвимости информационной системы организации можно выявить несколькими способами. Их может описать сотрудник компании (инженер, системный администратор или специалист службы информационной безопасности) на основании собственного опыта. Кроме того, могут быть приглашены сторонние специалисты для проведения технологического аудита информационной системы и выявления ее уязвимостей. Чаще всего именно приглашенные специалисты могут независимым взглядом «посмотреть» на существующую систему защиты информации и выявить все (или большинство) существующие уязвимости. Показателем уязвимости некоторого актива является степень уязвимости в порядковой шкале оценок (пример степеней: высокая, средняя, низкая). Перечень уязвимостей, с указанием оценки степени вероятности возможной реализации отмеченных уязвимостей, сведены в таблицу 1.2.

Таблица 1.2 - Оценка уязвимости активов

|

Группа уязвимостей |

внутр. переписка |

Цены на товары |

Инвентари-зационная ведомость |

Приходные накладные |

Заказы клиентов |

Расходные накладные |

Наряд на выполнение работ |

Бух. и налоговая отчетность |

Инф-я о продукции |

ПО |

||||||||||||||||||||||||||

|

1. Среда и инфраструктура |

||||||||||||||||||||||||||||||||||||

|

Нестабильная работа электросети |

низкая |

|||||||||||||||||||||||||||||||||||

|

2. Аппаратное обеспечение |

||||||||||||||||||||||||||||||||||||

|

Недостаточное обслуживание/неправильная инсталляция |

высокая |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

низкая |

средняя |

||||||||||||||||||||||||||

|

Отсутствие контроля изменения конфигурации |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

низкая |

низкая |

высокая |

||||||||||||||||||||||||||

|

3. Программное обеспечение |

||||||||||||||||||||||||||||||||||||

|

Отсутствие механизмов идентификации и аутентификации |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

низкая |

низкая |

высокая |

||||||||||||||||||||||||||

|

Незащищенные таблицы паролей |

высокая |

высокая |

высокая |

высокая |

низкая |

высокая |

низкая |

низкая |

низкая |

высокая |

||||||||||||||||||||||||||

|

Плохое управление паролями |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

низкая |

низкая |

низкая |

высокая |

||||||||||||||||||||||||||

|

Неправильное присвоение прав доступа |

высокая |

высокая |

средняя |

средняя |

низкая |

средняя |

низкая |

низкая |

низкая |

средняя |

||||||||||||||||||||||||||

|

Отсутствие регистрации конца сеанса при выходе |

высокая |

высокая |

высокая |

высокая |

низкая |

высокая |

низкая |

низкая |

низкая |

средняя |

||||||||||||||||||||||||||

|

Отсутствие эффективного контроля внесения изменений |

высокая |

высокая |

средняя |

средняя |

средняя |

средняя |

низкая |

низкая |

низкая |

высокая |

||||||||||||||||||||||||||

|

Отсутствие резервных копий |

высокая |

высокая |

средняя |

средняя |

высокая |

средняя |

средняя |

низкая |

низкая |

средняя |

||||||||||||||||||||||||||

|

4. Коммуникации |

||||||||||||||||||||||||||||||||||||

|

Неадекватное управление сетью |

высокая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

||||||||||||||||||||||||||

|

Незащищенные подключения к сетям |

высокая |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

||||||||||||||||||||||||||

|

5. Документы (документооборот) |

||||||||||||||||||||||||||||||||||||

|

Хранение в незащищенных местах |

низкая |

высокая |

высокая |

высокая |

высокая |

высокая |

средняя |

низкая |

низкая |

|||||||||||||||||||||||||||

|

Недостаточная внимательность при уничтожении |

низкая |

высокая |

высокая |

высокая |

высокая |

высокая |

средняя |

низкая |

низкая |

|||||||||||||||||||||||||||

|

Бесконтрольное копирование |

низкая |

высокая |

высокая |

высокая |

высокая |

высокая |

средняя |

низкая |

низкая |

|||||||||||||||||||||||||||

|

6.Персонал |

||||||||||||||||||||||||||||||||||||

|

Неправильное использование программно-аппаратного обеспечения |

высокая |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

низкая |

средняя |

средняя |

||||||||||||||||||||||||||

|

7. Общие уязвимые места |

||||||||||||||||||||||||||||||||||||

|

Неадекватные результаты проведения тех. обслуживания |

высокая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

||||||||||||||||||||||||||

Угроза – это потенциальная причина инцидента, который может нанести ущерб системе или организации. Инцидент информационной безопасности – это любое непредвиденное или нежелательное событие, которое может нарушить деятельность организации или информационную безопасность.

Существуют пассивные и активные угрозы. Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов информационной системы, не оказывая при этом влияния на саму информацию, не вызывая искажений и нарушений информации. К пассивной угрозе можно, например, отнести прослушивание каналов связи, просмотр данных из базы данных..

Цель активных угроз - нарушение нормальной работы информационной системы путем целенаправленного воздействия на ее составляющие. Активные угрозы портят информацию, воздействуют на саму информационную систему. Так, к активным угрозам можно отнести искажение информации, вывод из строя компьютерной техники, воздействие вирусов.

Умышленные угрозы бывают также двух видов: внутренние (возникающие внутри управляемой организации) и внешние (вызванные воздействием внешней среды). Внутренние угрозы чаще всего определяются недовольством сотрудников, неблагоприятным климатом внутри коллектива. Также внутренние угрозы могут быть вызваны непрофессионализмом работником или экономией на средствах защиты информации. Внешние угрозы часто осуществляются конкурентами, зависят от экономических условий и других причин.

По данным зарубежных источников, получил широкое распространение промышленный шпионаж — это наносящие ущерб владельцу коммерческой тайны незаконные сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем.

Оценка угроз активам проведена на основании требований стандарта ГОСТ Р ИСО/МЭК ТО 13335-3-2007 [4]. Перечень угроз, с указанием оценки, сведены в таблицу 1.3.

Таблица 1.3 - Оценка угроз активам

|

Группа уязвимостей |

внутр. переписка |

Цены на товары и материалы |

Инвентари-зационная ведомость |

Приходные накладные |

Заказы клиентов |

Расходные накладные |

Наряд на выполнение работ |

Бухгалтерская и налоговая отчетность |

Информация о продукции |

ПО |

|

1. Угрозы, обусловленные преднамеренными действиями |

||||||||||

|

Вредоносное программное обеспечение |

высокая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

|

Доступ несанкционированных пользователей к сети |

высокая |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

средняя |

|

Использование ПО несанкционированными пользователями |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

низкая |

высокая |

высокая |

|

2. Угрозы, обусловленные случайными действиями |

||||||||||

|

Ошибка операторов |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

высокая |

средняя |

средняя |

низкая |

|

Ненадлежащее использование ресурсов |

средняя |

высокая |

высокая |

высокая |

средняя |

высокая |

средняя |

низкая |

средняя |

высокая |

|

Ошибка при обслуживании |

высокая |

средняя |

средняя |

средняя |

низкая |

средняя |

средняя |

средняя |

средняя |

средняя |

|

3. Угрозы, обусловленные естественными причинами (природные, техногенные факторы) |

||||||||||

|

Ухудшение состояния носителей данных |

низкая |

высокая |

высокая |

высокая |

средняя |

высокая |

высокая |

средняя |

средняя |

высокая |

|

Колебания напряжения |

низкая |

высокая |

высокая |

высокая |

высокая |

высокая |

низкая |

средняя |

средняя |

высокая |

1.3 Оценка существующих и планируемых средств защиты

Задачи по защите информации возложены на сотрудников IT-отдела компании, а также на руководителей подразделений.

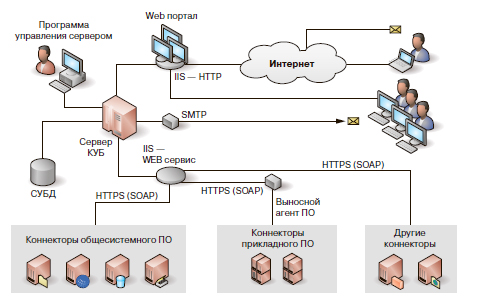

Компания оснащена необходимыми техническими средствами, характеристики которых отражены на схеме технической архитектуры ИС компании на рисунке 1.5.

Рис. 1.3. Техническая архитектура ИС компании « Рапито»

Сервер 1С установлен на персональном компьютере, который имеет следующие параметры: Intel Сore i3 2100 3.1GHz/3MB/NoTurbo Макс. объем памяти: 32 ГБ. Типы памяти: DDR3-1066/1333. Количество каналов памяти: 2. Макс. пропускная способность памяти: 21 Гб/с.

Все отделы компании оснащены рабочими станциями со следующими параметрами: Intel Atom D525 (1.8 ГГц) / RAM 2 ГБ / HDD 1000 ГБ / nVidia ION 2, 512 МБ / DVD+/-RW Slim.

Для печати документов в отделах компании установлены принтеры, со следующими параметрами: SamsungSCX-4600+USB cable/360 МГц/256Мб/ Технология печати: Лазерная печать (ч/б) / Скорость печати составляет 22 стр./мин. при разрешении до 1200x600 тчк./дюйм.

Офисы компании оснащены многофункциональными устройствами со следующими параметрами: SamsungCLX-6220FX+USB cable/360 МГц/256Мб / Технология печати: Лазерная печать (цветная) / Встроенный факс / Сетевые интерфейсы: Ethernet / Скорость печати составляет 20 стр./мин.

Директор компании для работы использует ноутбук, который имеет следующие параметры: IntelAtomD525 (1.8 ГГц) / RAM 2 ГБ / HDD 250 ГБ / NVIDIA ION 2 / без ОДД / LAN / Wi-Fi / Bluetooth / веб-камера.

Все рабочие станции офиса соединены в локальную сеть каналами связи, с помощью технологии передачи данных Ethernetc использованием маршрутизаторов большой мощности – AirLive A.Duo. Данный маршрутизатор поддерживает одновременно два диапазона частот – 5 ГГц и 2,4 ГГц и обеспечивает высокую скорость передачи данных до 108 Мбит/с в режиме Turbo.

На сегодняшний день бухгалтерский и налоговый учет в компании осуществляется бухгалтерией с помощью программного продукта «1C: Бухгалтерия 8.0», который обеспечивает высокий уровень автоматизации ведения бухгалтерского и налогового учета и подготовки обязательной (регламентированной) отчетности в хозрасчетных организациях. Программная архитектура ИС компании представлена схемой на рисунке 1.4.

Сервер 1С – это программа и компьютер, на котором установлена и работает данная программа. Сервер 1С не является одной программой, а состоит из несколько процессов [5]:

Агент сервера (ragent.exe) – собственно и является сервером 1С. Он ничего не делает кроме хранения и идентификации одного или группы кластеров 1С.

Кластер 1С (rmngr.exe) – группа рабочих процессов 1С, которые осуществляют собственно обработку данных. Сам по себе кластер ничего не обрабатывает, а осуществляет менеджмент рабочих процессов.

Рабочий процесс 1С (rphost.exe) – программа, которая обрабатывает сеанс работы пользователя.

Система 1С: Бухгалтерия 8.0 обеспечивает решение всех задач стоящих перед бухгалтерской службой.

Рис. 1.4. Программная архитектура ИС компании « Рапито»

Подготовка внутренней и внешней отчетности менеджерами по продажам и администраторами, а также необходимой сопроводительной документации в компании производится с помощью программных продуктов пакета прикладных программ Microsoft Office 2007:

Microsoft Office Word позволяет создавать и редактировать профессионально оформленные отчеты, а так же документы строгой отчетности.

Microsoft Office Excel позволяет выполнять вычисления, а также анализировать и визуализировать данные в электронных таблицах.

Microsoft Office Outlook позволяет получать и отправлять почту, работать с расписаниями, контактами и задачами, а так же вести запись своих действий.

Microsoft Office InfoPath позволяет разрабатывать и заполнять динамические формы для сбора и повторного использования данных в организации.

Microsoft Office PowerPoint позволяет готовить презентации для демонстрации, собраний и веб-страниц.

Веб-браузер Google Chrome используется всеми отделами компании для работы в интернете (поиска, работа с электронной почтой, банковских операций и чтение новостей).

Также в компании используются различные графические пакеты, такие как Adobe Photoshp, Adobe Indesign.

Для защиты от внешних угроз операционная система предприятия «Рапито» защищена лицензионным программным продуктом «Kaspersky Internet Security 2010».Данное программное обеспечение функционирует в рамках операционной системы Microsoft Windows 7 (Корпоративная версия), установленной на всех компьютерах, имеющихся в компании.

На данный момент каждый пользователь информационной системы «1С: Бухгалтерия 8.0» имеет свой логин и пароль для входа в систему. Благодаря, чему в любой момент времени можно проследить за действиями пользователей в системе, определить, кто и когда производил те или иные операции над накладными.

Результаты оценки действующей системы безопасности информации, отражают, насколько полно выполняются однотипные объективные функции при решении задач обеспечения защиты информации (таблица 1.4).

Таблица 1.7 - Анализ выполнения задач по обеспечению информационной безопасности

|

№ п/п |

Основные задачи по обеспечению информационной безопасности |

Степень выполнения |

|

обеспечение безопасности производственно-торговой деятельности, защита информации и сведений, являющихся коммерческой тайной; |

средняя |

|

|

организация работы по правовой, организационной и инженерно-технической (физической, аппаратной, программной и математической) защите коммерческой тайны; |

средняя |

|

|

организация специального делопроизводства, исключающего несанкционированное получение сведений, являющихся коммерческой тайной; |

низкая |

|

|

предотвращение необоснованного допуска и открытого доступа к сведениям и работам, составляющим коммерческую тайну; |

средняя |

|

|

выявление и локализация возможных каналов утечки конфиденциальной информации в процессе повседневной производственной деятельности и в экстремальных (авария, пожар и др.) ситуациях; |

средняя |

|

|

обеспечение режима безопасности при осуществлении таких видов деятельности, как различные встречи, переговоры, совещания, заседания и другие мероприятия, связанные с деловым сотрудничеством на национальном и международном уровне; |

высокая |

|

|

обеспечение охраны территории, зданий помещений, с защищаемой информацией. |

высокая |

Активы, имеющие ценность и характеризующиеся определенной степенью уязвимости, всякий раз подвергаются риску в присутствии угроз. Задача анализа риска состоит в определении и оценке рисков, которым подвергается система информационных технологий и ее активы, с целью определения и выбора целесообразных и обоснованных средств обеспечения безопасности. Для оценки рисков выбран метод, который предлагает использование таблицы «штрафных баллов» для каждой комбинации ценности активов, уровня угроз и уязвимостей (таблица 1.5).

Таблица 1.5 - Таблица «штрафных баллов»

|

Ценность актива |

Уровень угрозы |

||||||||

|

Низкий |

Средний |

Высокий |

|||||||

|

Уровень уязвимости |

Уровень уязвимости |

Уровень уязвимости |

|||||||

|

Н |

С |

В |

Н |

С |

В |

Н |

С |

В |

|

|

0 |

0 |

1 |

2 |

1 |

2 |

3 |

2 |

3 |

4 |

|

1 |

1 |

2 |

3 |

2 |

3 |

4 |

3 |

4 |

5 |

|

2 |

2 |

3 |

4 |

3 |

4 |

5 |

4 |

5 |

6 |

|

3 |

3 |

4 |

5 |

4 |

5 |

6 |

5 |

6 |

7 |

|

4 |

4 |

5 |

6 |

5 |

6 |

7 |

6 |

7 |

8 |

|

Обозначение: Н - низкий, С - средний, В - высокий. |

|||||||||

Ценности активов, а также уровни угроз и уязвимости, соответствующие каждому типу воздействия вводят в матрицу для определения каждого сочетания соответствующих мер риска по шкале от 1 до 8.

Для каждого актива рассматривают уязвимые места и соответствующие им угрозы. Если имеются уязвимые места без соответствующей угрозы или угрозы без соответствующего уязвимого места, то считают, что в данное время риск отсутствует. Затем идентифицируют соответствующий ряд матрицы по ценности актива, а соответствующую колонку – по степени угрозы и уязвимости. Ценность настоящего метода состоит в ранжировании соответствующих рисков (таблица 1.6).

Таблица 1.6 - Результаты оценки рисков информационным активам организации

|

Риск |

Актив |

Ранг риска |

|

Утрата доступности |

Цены на товары и материалы |

64 |

|

Утрата доступности |

Информационные услуги |

59 |

|

Утрата конфиденциальности |

Внутренняя переписка |

56 |

|

Утрата конфиденциальности |

Приходные накладные |

53 |

|

Утрата конфиденциальности |

Расходные накладные |

48 |

|

Утрата конфиденциальности |

Инвентаризационная ведомость |

35 |

|

Утрата конфиденциальности |

Заказы клиентов |

27 |

|

Утрата доступности |

Скидки клиентов |

22 |

|

Нарушение целостности |

Программное обеспечение |

22 |

|

Утрата доступности |

Наряд на выполнение работ |

21 |

|

Утрата доступности |

Бухгалтерская и налоговая отчетность |

6 |

Данная таблица содержит содержать риски наиболее ценным информационным активам, ранжированные в порядке убывания. Результаты оценки рисков являются основанием для выбора и формулировки задач по обеспечению информационной безопасности предприятия, и выбора защитных мер.

Еще одним методом оценки угроз информационной безопасности является оценка защищенности отдельных объектов защиты. К ним на предприятии относятся:

- АРМ сотрудников;

- сервер локальной сети;

- конфиденциальная информация (документы);

- кабельные линии;

- кабинеты с конфиденциальной документацией;

- базы данных предприятия.

Для каждого объекта необходимо рассчитать информационные риски. При расчетах используются следующие понятия.

Критичность ресурса (D) – степень значимости ресурса. Отражает влияние реализации угрозы на работу информационной системы. Определяется на основе экспертных оценок специалистов предприятия.

Критичность реализации угрозы (ER) – степень влияния реализации угрозы на ресурс, задается в %. Определяется на основе статистических данных, доступных на порталах фирм – интеграторов.

Вероятность реализации угрозы через данную уязвимость в течении года (P(v)) – степень возможности реализации угрозы через данную уязвимость в тех или иных условиях, указывается в %.

- Объект защиты – автоматизированное рабочее место (АРМ) сотрудника.

В организации имеется 170 автоматизированных рабочих мест сотрудников. Доступ в помещение посторонним лицам запрещен (система именных пластиковых карт), на каждом компьютере имеется свой пароль, однако пользователи могут оставить свой компьютер включенным, если им необходимо отойти от рабочего места, и информация будет доступна другим сотрудникам. Пароли практически никогда не меняются, случаются ситуации, что пользователи записывают их на листочках и оставляют у компьютера. Антивирус установлен только на сервере, т.к. вся информация проходит через него, однако usb-порты не отключены, и у пользователей есть возможность подключать флеш-устройства. Кроме того, у пользователей имеется выход в Интернет. Запрещен выход на сайты социальных сетей, однако другие пути почти не контролируются и размер трафика не ограничивается, что является причиной заражения вирусами.

Отправка и получение электронной почты производится через сервер, где отслеживаются все входящие и исходящие письма, поэтому отправка писем по личным вопросам или на неразрешенные адреса невозможна. Все бланки документов хранятся на сервере, а сами документы – на рабочих компьютерах пользователя. Критерий критичности (D) равен 48 337 рублей.

ГЛАВА 2. РАЗРАБОТКА КОМПЛЕКСА МЕР ПО ОБЕСПЕЧЕНИЮ ЗАЩИТЫ ИНФОРМАЦИИ

2.1 Комплекс организационных мер

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся:

Акты федерального законодательства:

Международные договоры РФ;

-

- Конституция РФ;

- Законы федерального уровня (включая федеральные конституционные законы, кодексы);

- Указы Президента РФ;

- Постановления правительства РФ;

- Нормативные правовые акты федеральных министерств и ведомств;

- Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

К нормативно-методическим документам можно отнести

1. Методические документы государственных органов России:

-

- Доктрина информационной безопасности РФ;

- Руководящие документы ФСТЭК (Гостехкомиссии России);

- Приказы ФСБ;

2. Стандарты информационной безопасности, из которых выделяют:

-

- Международные стандарты;

- Государственные (национальные) стандарты РФ;

- Рекомендации по стандартизации;

- Методические указания.

Основным документом, в соответствии с которым фирмы выстраивают структуру защиты данных, не предназначенных для посторонних глаз, является Закон от 29 июля 2004 г. № 98-ФЗ «О коммерческой тайне». Согласно представленному в нем определению, коммерческая тайна – это режим конфиденциальности информации, позволяющий ее обладателю при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на рынке товаров, работ, услуг или получить иную коммерческую выгоду (п. 1 ст. 3 Закона № 98-ФЗ).

Под разглашением коммерческой тайны в законе понимается передача третьим лицам сведений, составляющих коммерческую тайну при условии, что сведения содержались хозяйствующим субъектом в тайне, что они были в установленном порядке вверены разгласившему их лицу без согласия на разглашение и что разглашением был причинен ущерб [1, п.1 ст.3].

К информации, которая требует «скрытого режима», относятся имеющие коммерческую ценность сведения не только экономического, но также организационного и производственного характера. Секретная информация может храниться в организации на совершенно разных носителях – от простой бумаги до жестких дисков компьютеров.

Существуют сведенья, которые ни при каких условиях не могут быть «засекречены» компанией. Их перечень закреплен в статье 5 Закона № 98-ФЗ. В соответствии с законом общедоступной является информация:

1) содержащаяся в учредительных документах юридического лица, документах, подтверждающих факт внесения записей о юридических лицах и об индивидуальных предпринимателях в соответствующие государственные реестры;

2) содержащаяся в документах, дающих право на осуществление предпринимательской деятельности;

3) о составе имущества государственного или муниципального унитарного предприятия, государственного учреждения и об использовании ими средств соответствующих бюджетов;

4) о загрязнении окружающей среды, состоянии противопожарной безопасности, санитарно-эпидемиологической и радиационной обстановке, безопасности пищевых продуктов и других факторах, оказывающих негативное воздействие на обеспечение безопасного функционирования производственных объектов, безопасности каждого гражданина и безопасности населения в целом;

5) о численности, о составе работников, о системе оплаты труда, об условиях труда, в том числе об охране труда, о показателях производственного травматизма и профессиональной заболеваемости, и о наличии свободных рабочих мест;

6) о задолженности работодателей по выплате заработной платы и по иным социальным выплатам;

7) о нарушениях законодательства Российской Федерации и фактах привлечения к ответственности за совершение этих нарушений;

8) об условиях конкурсов или аукционов по приватизации объектов государственной или муниципальной собственности;

9) о размерах и структуре доходов некоммерческих организаций, о размерах и составе их имущества, об их расходах, о численности и об оплате труда их работников, об использовании безвозмездного труда граждан в деятельности некоммерческой организации;

10) о перечне лиц, имеющих право действовать без доверенности от имени юридического лица;

11) обязательность раскрытия которой или недопустимость ограничения доступа к которой установлена иными федеральными законами.

Закон от 29 июля 2004 г. № 98-ФЗ «О коммерческой тайне» так же заключает в себя правила по охране конфиденциальности информации:

1. Меры по охране конфиденциальности информации, принимаемые ее обладателем, должны включать в себя:

- определение перечня информации, составляющей коммерческую тайну;

- ограничение доступа к информации, составляющей коммерческую тайну, путем установления порядка обращения с этой информацией и контроля за соблюдением такого порядка;

- учет лиц, получивших доступ к информации, составляющей коммерческую тайну, и (или) лиц, которым такая информация была предоставлена или передана;

- регулирование отношений по использованию информации, составляющей коммерческую тайну, работниками на основании трудовых договоров и контрагентами на основании гражданско-правовых договоров;

- нанесение на материальные носители (документы), содержащие информацию, составляющую коммерческую тайну, грифа "Коммерческая тайна" с указанием обладателя этой информации (для юридических лиц - полное наименование и место нахождения, для индивидуальных предпринимателей - фамилия, имя, отчество гражданина, являющегося индивидуальным предпринимателем, и место жительства).

2. Режим коммерческой тайны считается установленным после принятия обладателем информации, составляющей коммерческую тайну, мер, указанных в части 1 настоящей статьи.

3. Индивидуальный предприниматель, являющийся обладателем информации, составляющей коммерческую тайну, и не имеющий работников, с которыми заключены трудовые договоры, принимает меры по охране конфиденциальности информации, указанные в части 1 настоящей статьи, за исключением пунктов 1 и 2, а также положений пункта 4, касающихся регулирования трудовых отношений.

4. Наряду с мерами, указанными в части 1 настоящей статьи, обладатель информации, составляющей коммерческую тайну, вправе применять при необходимости средства и методы технической защиты конфиденциальности этой информации, другие не противоречащие законодательству Российской Федерации меры.

5. Меры по охране конфиденциальности информации признаются разумно достаточными, если:

- исключается доступ к информации, составляющей коммерческую тайну, любых лиц без согласия ее обладателя;

- обеспечивается возможность использования информации, составляющей коммерческую тайну, работниками и передачи ее контрагентам без нарушения режима коммерческой тайны.

6. Режим коммерческой тайны не может быть использован в целях, противоречащих требованиям защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства.

Организационные (административные) меры защиты - это меры, регламентирующие процессы функционирования АСОЭИ, использование ее ресурсов, деятельности персонала, а также порядок взаимодействия пользователей системой таким образом, чтобы максимально затруднить или исключить возможность реализации угроз безопасности информации.

Они регламентируют процессы создания и эксплуатации информационных объектов, а также взаимодействие пользователей и систем таким образом, чтобы несанкционированный доступ к информации становился либо невозможным, либо существенно затруднялся. Организационно-административные методы защиты информации охватывают все компоненты автоматизированных информационных систем на всех этапах их жизненного цикла: проектирования систем, строительства зданий, помещений и сооружений, монтажа и наладки оборудования, эксплуатации и модернизации систем. К организационно-административным мероприятиям защиты информации относятся:

- выделение специальных защищенных помещений для размещения ЭВМ и средств связи и хранения носителей информации;

- выделение специальных ЭВМ для обработки конфиденциальной информации;

- организация хранения конфиденциальной информации на специальных промаркированных магнитных носителях;

- использование в работе с конфиденциальной информацией технических и программных средств, имеющих сертификат защищенности и установленных в аттестованных помещениях;

- организация специального делопроизводства для конфиденциальной информации, устанавливающего порядок подготовки, использования, хранения, уничтожения и учета документированной информации;

- организация регламентированного доступа пользователей к работе на ЭВМ, средствам связи и к хранилищам носителей конфиденциальной информации;

- установление запрета на использование открытых каналов связи для передачи конфиденциальной информации;

- разработка и внедрение специальных нормативно-правовых и распорядительных документов по организации защиты конфиденциальной информации, которые регламентируют деятельность всех звеньев объекта защиты в процессе обработки, хранения, передачи и использования информации;

- постоянный контроль за соблюдением установленных требований по защите информации.

На основе анализа существующей системы безопасности было принято решение реализовать такие административные меры безопасности:

- Разработать и утвердить приказом по предприятию:

- положение о защите сведений, содержащих коммерческую тайну, и другой информации ограниченного пользования, определённые законодательством РФ;

- перечень сведений, содержащих коммерческую тайну;

- инструкцию по правилам работы со сведениями, содержащими коммерческую тайну;

- инструкцию по делопроизводству с документами ограниченного пользования.

- Издать приказ по предприятию, в котором:

- на руководителей подразделений возложить обязанность проведения мероприятий, направленных на обеспечение сохранности коммерческой тайны;

- определить меры административного наказания за нарушение правил работы с документами и сведениями, содержащими коммерческую тайну;

- на службу безопасности возложить обязанность по выявлению возможных нарушений, в результате которых возможна утечка охраняемых сведений.

- Ввести запрет на хранение личной информации на компьютере.

- Установить правила копирования документов, исключающих изготовление копий важных документов без санкции руководителя.

- От работников, по должности обладающих сведениями коммерческой тайны, при заключении трудового договора брать письменные обязательства о неразглашении. В случае увольнения работника, требовать от него передачи всех носителей информации, составляющих коммерческую тайну, которые находились в его распоряжении.

- Изготовить выписки, содержащие выдержки из положения о конфиденциальной информации для использования работниками в повседневной деятельности;

- Разработать журнал учета персональной информации;

- Разработать правила работы с электронной почтой.

- При включении компьютера перед вводом пароля программным способом выдавать пользователю сообщение, напоминающее пользователю о правилах работы с компьютером.

2.2 Комплекс проектируемых программно-аппаратных средств обеспечения информационной безопасности

Для решения задачи обеспечения информационной безопасности была выбрана системв КУБ, КУБ — уникальное кроссфункциональное решение для автоматизации и управления доступом к информационным ресурсам компании и контроля соблюдения политики безопасности. КУБ предназначен для крупных компаний с большой, разнородной КИС, с географически разветвленной структурой, имеющих большое количество ежедневных кадровых операций и/или высокую цену любых ошибок, связанных с неверно предоставленными правами доступа к информационным ресурсам. КУБ позволяет автоматизировать управление учетными записями, реализовать процесс согласования прав доступа, а также обеспечить непрерывный мониторинг их изменений.

КУБ — единственная на российском рынке система, которая решает задачи сразу трех основных групп пользователей:

1. Бизнес-подразделениям. Возможность самостоятельно в привычной терминологии запрашивать, согласовывать и получать доступ к необходимым информационным ресурсам через web-портал; в любой момент времени видеть текущий статус своей заявки.

2. Службе информационных технологий/автоматизации. Возможность получать четкие инструкции к выполнению в понятных исполнителю терминах; не тратить время на уточнение требований заявок; быть уверенным, что своими действиями инженер не нарушает политику информационной безопасности компании. Возможна полная автоматизация выполнения заявок.

3. Службе информационной безопасности. Возможность непрерывно контролировать все изменения прав доступа к информационным ресурсам компании и другие изменения значимых настроек; иметь всю необходимую информацию для оперативного расследования инцидентов, связанных с несоблюдением правил политики безопасности.

Возможности КУБ

1. Управление:

- Электронный документооборот заявок, электронная подпись и политики их согласования

- Ролевая модель управления

- Инструменты анализа и оптимизации ролей

- Гибкая система отчетов для разных категорий пользователей

2. Безопасность:

- Соответствие вносимых измений прав доступа установленной политике ИБ

- Непрерывный контроль несанкционированных изменений прав доступа

- Согласованное управление логическим и сетевым доступом

- Управление цифровыми сертификатами и контроль программно-аппаратных конфигураций.

3. Автоматизация:

- Динамическое построение маршрутов согласования заявок на изменение прав доступа

- Управление учетными данными и правами доступа пользователей на основе кадровых изменений

- Автоматическая генерация инструкций на изменение прав доступа, либо автоматическое исполнение инструкций

При использовании системы КУБ процесс управления доступом представлен на рисунке 2.1.

Рисунок 2.1. Процесс управления доступом

Использование системы КУБ позволяет комплексно решить все задачи, связанные с управлением доступом и учетными данными пользователей. При этом роль КУБ заключается в формировании и согласовании заявок на доступ, а также реализации и контроле доступа. Именно эти задачи являются ключевыми для комплексного управления доступом.

Типовая архитектура решения задач управления доступом представлена на рисунке.

Рисунок 2.2. Типовая архитектура управления доступом

КУБ обладает следующими преимуществами:

1. Обеспечение безопасности. КУБ – единственная система, полностью решающая задачу обеспечения информационной безопасности компании в дополнение к функциональности типовой IDM. Помимо управления логическим доступом, КУБ обеспечивает управление сетевым доступом, цифровыми сертификатами и контроль программно-аппаратных конфигураций. КУБ осуществляет непрерывный контроль соответствия запрошенных и реализованных прав доступа.

2. Расследование инцидентов. Хранение полной истории всех изменений прав пользователей открывает перед службой безопасности широкие возможности по оперативному и эффективному расследованию инцидентов, связанных с нарушением политики безопасности компании. В КУБ реализована защита электронных заявок и выполняемых с ними операций (создание, согласование, отклонение) с помощью электронно-цифровой подписи.

3. Оптимизация технических ресурсов. Логика работы информационных систем в КУБ закладывается в процессе настройки, благодаря чему КУБ может оперативно выявлять несанкционированные изменения. Возможность автоматического выполнение заявок на изменение доступа, позволяет оптимизировать работу технических отделов и минимизировать ошибки, связанные с человеческим фактором.

4. Обучение и поддержка клиентов. В поставку КУБ входит подробная документация на русском языке. Для клиентов работает горячая линия поддержки. Мы обучаем наших клиентов в специализированных учебных центрах.

5. Развитие. Гибкая архитектура системы КУБ обеспечивает широкие возможности по расширению функциональности и интеграции с внешними системами. Система стремительно развивается навстречу требованиям рынка. В каждой версии КУБ появляются новые уникальные возможности.

В результате аудита информационной безопасности предприятия, были выявлены основные проблемы системы видеонаблюдения. Учитывая вышеизложенное, разработаны меры для повышения эффективности функционирования системы видеонаблюдения организации:

-

-

- Замена устаревших видеокамер.

- Установка камер в помещениях и на прилегающей территории.

- Замена монитора видеооператора.

- Установка сервера в отдельном помещении.

- Установка видеомонитора у проходной.

- Замена программного обеспечения вывода видеосигнала.

- Замена соединительного кабеля.

-

Благодаря предложенным мероприятиям будет построена эффективная система видеонаблюдения в организации. Рассмотрим более подробно, что будут включать в себя предложенные мероприятия.

1. Замена устаревших камер.

Срок службы электронных компонентов системы охранного телевидения составляет порядка 7 лет. В кабинете директора и на проходной используются камеры производителя mintron. На основании документации о монтаже системы видеонаблюдения, закупленные камеры были не новыми. Уже использовались ранее, т.е. срок их службы может быть более 7 лет.

Для замены этих видеокамер выбраны камеры серии KPC-190. Видеокамеры серии KPC-190 обладают повышенной чувствительностью и разрешением.

2. Установка камер в помещениях.

Принято решение выбрать телекамеру KPC-S20. Видеокамеры серии KPC-S20 обладают повышенной чувствительностью и разрешением. Эта модель видеокамеры зарекомендовала себя как очень надежная и неприхотливая. Она способна дать четкое и контрастное изображение и обладает очень малыми габаритами. Производитель фирма KT&C (Корея). Камера близка по своим характеристикам камерам серии KPC-400. Основное отличие - это меньшие размеры, но несколько более высокая цена. Между собой видеокамеры серии KPC-S20 отличаются объективами и чувствительностью. В комплекте с камерой входит П-образный кронштейн

3. Выбор видеокамер для охраны периметра.

При модернизации системы видеонаблюдения периметра нужно устранить учесть проблемы.

- Ненадлежащая защита камер от условий внешней среды.

- Повышение информативности изображения камер наблюдающих за въездом на территорию школы.

Для защиты камеры от мороза, осадков и прочих неблагоприятных условий. Возможно использование кожухов для стандартных бескорпусных камер или использование готовых уличных камер уже укомплектованных термокожухом.

Для этого были выбраны камеры AS-1 и A-4. Черно-белая видеокамера для уличной установки AS-1, уличная камера вмдеонаблюдения, с автоподогревом; CCD Sharp 1/3"; 420 ТВЛ; 0,1 люкс; диапазон рабочих температур -50...+50°С, DC12V/0,27А. Угол обзора, град.: 21, 28, 56, 78, 90, 110 на выбор.

Уличные видеокамеры наблюдения были разработаны на основе термокожуха Модельный ряд уличных камер видеонаблюдения AS-1 включает в себя модели с углами обзора от 21 до 110 градусов, что позволяет решать большинство задач, связанных с обеспечением уличного видеонаблюдения на любом объекте.

Камеры видеонаблюдения AS-1 имеют высокую чувствительность в инфракрасном диапазоне и могут использоваться совместно с ИК-прожектором. Благодаря использованию дополнительного фильтра по питанию возможно подключение нескольких камер к одному источнику питания. Приятный дизайн и цветовое решение видеокамер с использованием эпоксиполиэфирной краски, способствует отражению солнечных лучей, что защищает камеры от перегрева.

Для точек видеонаблюдение, в которых призвано обеспечивать высокое качество изображения и идентификацию некоторых деталей. Принято решение использовать видеокамеру того же модельного ряда, но с более высоким разрешением AS-4.

Черно-белая уличная камера наблюдения высокого разрешения для уличной установки с автоподогревом; CCD SONY SUPER HEAD 1/3"; 600 твл; 0,05 люкс; объектив f=от 2,9 мм до 16 мм; диапазон рабочих температур -50...+50°С, DC 12V/0,27А. Угол обзора град.: 21, 28, 56, 78, 90, 110 на выбор. Данная камера позволяет получить четкое изображение объекта, обладает высокой степенью надежности и небольшими габаритами. Использование ее позволяет распознавать номера автомобилей подъезжающих к зданию.

4. Замена монитора видеооператоров.

Для более комфортного видеонаблюдения в системе видеонаблюдения следует заменить старый монитор.

Выбирая тип монитора следует отдать предпочтение ЖК-монитору. В основе того, что ЖК-монитор более приятен для глаз лежит следующее:

- Отсутствует мерцание, присущее ЭЛТ в связи с постоянным перерисовыванием экрана. На ЖК-дисплее пиксели занимают строго определенное, фиксированное положение, и цвет их менятся только в том месте экрана, где на `картинке` происходит движение.

- Никаких проблем связанных со сведением лучей. У цветного ЭЛТ-монитора не одна, а три пушки, каждая на свой цвет, и которые посылают каждая по лучу, возникает проблема настроек по сведению и фокусировке лучей, идеально ничего не бывает, а потому опять страдает качество изображения. В ЖК-мониторе каждый пиксель расположен в фиксированной матрице и `знает свое место`

- Бликов на экране ЖК монитора в несколько раз меньше. Коэффициент отражения света от поверхности ЖК монитора в три и более раз меньше, чем от поверхности кинескопа с самым совершенным на сегодняшний момент антибликовым покрытием (Sony FD Trinitron, Mitsubishi Diamondtron NF).

Другие важные преимущества ЖК перед ЭЛТ:

- ЖК-монитор не создает вокруг себя очень вредного для здоровья человека постоянного электростатического потенциала, так как имеет нулевой постоянный потенциал дисплея потому, что не обстреливается из электронной пушки.

- Малый вес ЖК-монитора. ЖК-монитор это тонкая пластина со стойкой, которая нужна, чтбы зафиксировать ЖК-пластину в удобном положении.

- ЖК-монитор потребляет раза в три-четыре меньше электроэнергии, чем ЭЛТ, что может оказться важным показателем в ряде случаев, например для тесных офисов.

5. Замена соединительного кабеля.

Состояние кабеля соединяющего элементы системы видеонаблюдения можно оценить, как неудовлетворительное. Поэтому высок риск искажений и потерь в качестве изображения. Принято решение использовать для передачи стандартный коаксиальный кабель с волновым сопротивлением 75 Ом. В зависимости от качества кабеля (вносимого им затухания), как правило, приемлемое качество изображения может быть достигнуто, если видеокамера удалена от поста наблюдения на расстояние не более 200…400 м. При больших расстояниях для компенсации потерь в кабеле рекомендуется использовать магистральные видеоусилители. Будучи вспомогательными приборами, они могут быть размещены в отдалении от оператора, причем, для повышения отношения сигнал/шум магистральные видеоусилители желательно располагать как можно ближе к видеокамере.

Видеокамеры KPC-190 имеют цилиндрическую форму, что значительно упрощает монтаж при скрытой установке камер. Между собой видеокамеры серии KPC-190 отличаются формой объектива и, соответственно, чувствительностью. В комплекте с камерой входит удобный металлический кронштейн. Видеокамера KPC-190SВ1 имеет обычный объектив со стеклянной (не пластмассовой) оптикой и самую высокую чувствительность из камер этой серии. Видеокамера KPC 190SР-120 имеет точечный объектив "pin-hole" с диаметром наружной линзы около 2 мм, что наряду с маленькими габаритными размерами камеры позволяет использовать ее для скрытой установки. Также эта камера имеет самый большой угол обзора 90 градусов по горизонтали из всех камер этой серии в стандартной комплектации. Данная камера показывает высокие характеристики разрешения 420 ТВЛ, что совпадает с разрешением KPC-500 и больше, чем у камер SK. Среди данных камер стандартной комплектации KPC-190 обладает самой высокой чувствительностью, что делает ее оптимальной для темных участков здания.

Видеокамера KPC-S20B имеет обычный объектив со стеклянной (не пластмассовой) оптикой и самую высокую чувствительность из камер этой серии. С помощью камеры KPC-S20B и специальной оптической насадки "СОН-170", "СОН-120" можно сделать простой, но качественный видеоглазок, предназначенный для установки внутри двери.

Видеокамеры KPC-S20PH4, KPC-S20P4 имеют точечный объектив "pin-hole" с диаметром наружной линзы около 1 мм, что наряду с маленькими габаритными размерами камер позволяет использовать их для скрытой установки.

Так же, как и в кассовом помещении в зоне банкоматов производится работа с деньгами. Но как было сказано ранее использование цветной камеры нецелесообразно. Поэтому для зоны банкоматов также выбрана камера повышенного разрешения KPC-S20. Но в данном помещении постоянно находится достаточно большое количество людей, которые постоянно в пределах него перемещаются. В такой ситуации многие важные детали могут быть скрыты от камеры видеонаблюдения.

В связи с этим принято решение использовать в данном помещении вместо одной камеры две расположенных в противоположных углах комнаты. Четкой идентификации, такой как в кассовых помещениях не требуется, поэтому угол обзора в 90° вполне соответствует целям видеонаблюдения в данном помещении. Схема расположения камер приведена на рисунке 2.3.

Рис. 2.3. Встречное расположение камер

Преимуществом такого расположения видеокамер, кроме дублирования является то, что с помощью противоположной камеры имеется возможность просмотра ближней зона данной видеокамеры, что еще более минимизирует потерю видеоданных.

Кроме размещения видеокамер будет выполнен перенос видеосервера в специальное помещение, там же будет заменен монитор.

Для защиты компьютеров организации от несанкционированного доступа целесообразно использовать средство защиты информации Secret Net 5.1. Наличие необходимых сертификатов ФСТЭК обеспечивает возможность использования Secret Net 5.1 для защиты автоматизированных систем до уровня 1Б включительно и информационных систем обработки персональных данных до 1 класса включительно.

Система Secret Net 5.1 совместно с ОС Windows обеспечивает идентификацию и аутентификацию пользователя с помощью программно-аппаратных средств при его входе в систему. В качестве устройств для ввода в нее идентификационных признаков могут использоваться:

- iButton;

- eToken Pro.

Функция управления доступом пользователей к конфиденциальной информации работает следующем образом, каждому информационному ресурсу назначается один их трёх уровней конфиденциальности: "Не конфиденциально”, "Конфиденциально”, "Строго конфиденциально”, а каждому пользователю – уровень допуска. Доступ осуществляется по результатам сравнения уровня допуска с категорией конфиденциальности информации.

С помощью средств аппаратной поддержки можно запретить пользователю загрузку ОС с внешних съёмных носителей. В качестве аппаратной поддержки система Secret Net 5.1 использует программно-аппаратный комплекс Secret Net Touch Memory Card. Плату аппаратной поддержки невозможно обойти средствами BIOS: если в течение определённого времени после включения питания на плату не было передано управление, она блокирует работу всей системы.

Контроль целостности используется для слежения за неизменностью контролируемых объектов с целью защиты их от модификации. Контроль проводится в автоматическом режиме в соответствии с некоторым заданным расписанием.

Объектами контроля могут быть файлы, каталоги, элементы системного реестра и секторы дисков. Каждый тип объектов имеет свой набор контролируемых параметров. Так, файлы могут контролироваться на целостность содержимого, прав доступа, атрибутов, а также на их существование, т.е. на наличие файлов по заданному пути. При обнаружении несоответствия предусмотрены следующие варианты реакции на возникающие ситуации нарушения целостности:

- регистрация события в журнале Secret Net;

- блокировка компьютера;

- восстановление повреждённой/модифицированной информации;

- отклонение или принятие изменений.

Самоконтроль подсистем СКЗИ производится перед входом пользователя в систему и предназначен для обеспечения гарантии того, что к моменту завершения загрузки ОС все ключевые компоненты Secret Net 5.1 загружены и функционируют.

Шифрование файлов предназначено для усиления защищенности информационных ресурсов компьютера. В системе Secret Net 5.1 управление шифрованием файлов и доступ к зашифрованным файлам осуществляется на уровне каталога. Пользователь, создавший зашифрованный ресурс, является его владельцем, он может пользоваться им не только индивидуально, но и предоставлять доступ к этому ресурсу другим пользователям. Шифрование файлов производится по алгоритму ГОСТ 28147–89.

Система Secret Net 5.1 регистрирует все события, происходящие на компьютере: включение\выключение компьютера, вход\выход пользователей, события НСД, запуск приложений, обращения к конфиденциальной информации, контроль вывода конфиденциальной информации на печать и отчуждаемые носители.

В организации необходимо использование межсетевого экрана, который разделяет сегменты, сети в которых обрабатывается конфиденциальная информация, персональные данные сотрудников, а также информация открытого характера.

Межсетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами. Для решения этой задачи подойдёт программно-аппаратный межсетевой экран Cisco ASA 5505, который соответствует требованиям к 3 классу защищённости в соответствии с руководящим документом «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищённости от несанкционированного доступа к информации»

Межсетевой экран Cisco Systems серии ASA (Adaptive Security Appliances) — выскопроизводительные устройства для фильтрации трафика, защиты от вирусов, червей и различных видов интернет-атак, охраны периметра корпоративных сетей, организации шифрованных каналов через интернет для связи офиса и филиалов, а также для удаленного подключения сотрудников и организации extranet-доступа.

Cisco ASA 5505 - многофункциональное устройство защиты ресурсов сети от внутренних и внешних атак. В инфраструктуре предприятия ASA 5505 занимает место классического межсетевого экрана (firewall), позволяющего защитить сеть предприятия или отдельные сегменты, но функционал данного решения намного шире.

ASA 5505 объединяет в себе множество технологий и решений по обеспечению информационной безопасности.

Контроль соединений между узлами сети обеспечивает встроенный межсетевой экран с механизмами инспекции пакетов с учетом состояния протокола (stateful inspection firewall) на уровнях 2-7, который позволяет следить за состоянием всех сетевых коммуникаций и помогает предотвратить несанкционированный доступ к сети. Механизмы анализа протоколов на прикладном уровне позволяют обеспечить защиту от нелегального использования разрешенных портов, к примеру HTTP – TCP порт 80 для ICQ и других приложений.

ASA 5505 может функционировать в «бесшумном» режиме, при этом она не будет является видимым узлом сети, будет прозрачно для пользователя пропускать трафик, обеспечивая необходимый уровень защиты.

ASA 5505 реализует часть функций современного маршрутизатора, такие как протоколы динамической маршрутизации RIP и OSPF, резервирование каналов доступа в сеть Интернет, механизмы обеспечения качества обслуживания (QoS).

Для обеспечения возможности восстановления всех критически важных данных и программ после выхода из строя автоматизированной рабочей станции, сервера или порчи цифрового носителя информации, необходимо иметь надлежащие средства резервного копирования.

Резервное копирование – процесс создания копии данных на цифровом носителе, предназначенной для восстановления данных в оригинальном месте их расположения в случае их повреждения или разрушения.

Для решения задачи резервного копирования рекомендуется использовать программный продукт Drive Backup 10 Workstation, который необходимо установить на каждую рабочую станцию, на которой планируется резервное копирование данных. Для удаленного администрирования программы можно установить на любом из компьютере, входящем в состав локальной вычислительной сети предприятия Paragon Remote Manager 2.0.

Целесообразно использовать две независимые консоли удаленного администрирования: одна в сегменте сети с информацией, доступ к которой не ограничен, другая в сегменте с конфиденциальной информацией. В сегмент ИСПДн устанавливать консоль удаленного администрирования нет необходимости в связи с небольшим количеством компьютеров.

Для хранения резервных копий используется сервер в сегменте сети с открытой информацией, в другие сегменты добавлены компьютеры, на эти компьютеры также предлагается установить средства защиты информации он несанкционированного доступа, а также консоль удалённого администрирования Paragon Remote Manager 2.0.

От компьютеров, предназначенных для хранения резервных копий, не требуется высокой производительности, основное требование – относительно большой объем дискового пространства. Рекомендуется использовать ПК с объемом дискового пространства больше 1 ТБ.

Администратор безопасности настраивает расписание задач резервного копирования для каждой машины с помощью консоли управления, или создает расписания задач для отдельных рабочих групп. Управление контрольными точками резервирования и дисковым пространством, выделенным под резервные копии, происходит автоматически.

Администратор безопасности должен регулярно просматривать отчеты задач, которые формируются удалёнными клиентами, и следить за состоянием резервных архивов.

ЗАКЛЮЧЕНИЕ

Внедрение системы информационной безопасности (СИБ) окажется эффективной, если она будет надежно поддерживать выполнение правил политики безопасности. Этапы построения политики безопасности – это внесение в описание объекта автоматизации структуры ценности и проведение анализа риска, а также определение правил для любого процесса пользования данным видом доступа к ресурсам объекта автоматизации, имеющим определённую степень ценности.

Правовые меры обеспечения сохранности коммерческой тайны являются первоочередными, т.к. они призваны обеспечить эффективное функционирование остальных мер обеспечения конфиденциальности информации. С этой точки зрения правовые меры являются первичными по отношению к остальным мерам.

Все документы должны пройти согласование с юридической службой предприятия, утверждены руководством и введены в действие приказомпо предприятию. При этом необходимо также учитывать, что документы должны соответствовать законам и другим правовым документам РФ в этой области, так как на работников накладываются определённые ограничения и ответственность, вплоть до уголовной, за нарушения правил работы с коммерческой тайной.

На предприятии предлагается внедрить программный комплекс КУБ. Использование системы КУБ позволяет комплексно решить все задачи, связанные с управлением доступом и учетными данными пользователей. При этом роль КУБ заключается в формировании и согласовании заявок на доступ, а также реализации и контроле доступа. Именно эти задачи являются ключевыми для комплексного управления доступом.

По результатам анализа объекта защиты и обзора технических средств разработаны проект модернизации существующей системы видеонаблюдения. Модернизированная система обеспечивает надежную защиту объекта от несанкционированного проникновения и полностью отвечает требованиям банка в сфере видеонаблюдения. При выборе технических средств особое внимание уделялось их функциональным характеристикам и технической совместимости устройств друг с другом. Разработанная система полностью отвечает требованиям технического задания и готова к внедрению на данном объекте.

Таким образом, в работе были предложены меры по защите информации, которые позволят избежать рисков и потерь. Затраты на реализацию мер составляют 1 455 000 рублей. Разработанная система принятия мер по обеспечению информационной безопасности оправдает себя через 5 лет.

СПИСОК ЛИТЕРАТУРЫ

- Искусство управления информационными рисками. [Электронный ресурс] – Режим доступа: http://анализ-риска.рф/

- Анализ рисков в управлении информационной безопасностью. [Электронный ресурс] – Режим доступа: http://www.iso27000.ru/

- Гражданский кодекс РФ. [Электронный ресурс] – Режим доступа: http://www.grazkodeks.ru/

- ГОСТ Р ИСО/МЭК ТО 13335-3-2007. [Электронный ресурс] – Режим доступа:http://www.opengost.ru/iso/13_gosty_iso/13110_gost_iso/4958-gost-r-iso_mek-to-13335-3-2007-it.-metody-i-sredstva-obespecheniya-bezopasnosti.-chast-3.-metody-menedzhmenta-bezopasnosti-informacionnyh-tehnologiy.html

- Функции Сервера 1С. [Электронный ресурс] – Режим доступа: http://howknow1c.ru/nastroika-1c/1s-server.html.

- Система «Ареал CRM». [Электронный ресурс] – Режим доступа: http://www.arealcrm.ru/features#part1

- Система «CRM клиенты и продажи». [Электронный ресурс] – Режим доступа: http://www.megaplan.ru/products/crm.html

- 1С: Предприятие 8. Управление торговлей и взаимоотношениями с клиентами (CRM). [Электронный ресурс] – Режим доступа: http://www.1service.com.ua/price/sale.php

- ГОСТ Р 53114-2008 Защита информации. Обеспечение информационной безопасности. Основные термины и определения. [Электронный ресурс] – Режим доступа: http://www.opengost.ru/iso/35_gosty_iso/35020_gost_iso/11522-gost-r-53114-2008-zaschita-informacii.-obespechenie-informacionnoy-bezopasnosti.-osnovnye-terminy-i-opredeleniya.html

- Кустов Г.А. Управление информационными рисками организации на основе логико-вероятностного метода: автореф. дис. канд. тех. наук. – Уфа, 2016. – 18 с.

- Симонов С. Технологии и инструментарий для управления рисками // Jet Info. – 2013. – № 2 (117). – С. 3–32.

- Государственный стандарт РФ "Аспекты безопасности. Правила включения в стандарты" (ГОСТ Р 51898-2002).

- Информационная безопасность (2-я книга социально-политического проекта "Актуальные проблемы безопасности социума"). М.: "Оружие и технологии", 2018.

- Национальный стандарт РФ "Защита информации. Основные термины и определения" (ГОСТ Р 50922-2006).

- Национальный стандарт РФ "Информационная технология. Практические правила управления информационной безопасностью" (ГОСТ Р ИСО/МЭК 17799-2005).