«Назначение и структура системы защиты информации коммерческого предприятия»

Содержание:

ВВЕДЕНИЕ

В настоящее время, все большую роль в процессе функционирования организации занимает процесс защиты информации. При возникновении инцидентов с нарушением информационной безопасности (ИБ), организации могут понести значительные потери, как материальные, так и репутационные. Чтобы избежать возникновения рисков утечки информации в структуру предприятия внедряются системы защиты информации, которые в совокупности включают в себя различные технологии и организацию функционирования этой системы. И главная задача специалиста ИБ - доказать эффективность такой системы и показать руководству компании целесообразность вложения средств. Одним из вариантов решения этой задачи является использование специальных методов экономического анализа методов, но, применительно к информационной безопасности, при выборе варианта расчета, возникает ряд сложностей:

- невозможно дать точную оценку информационным ресурсам в денежном выражении, а также спрогнозировать вероятный ущерб;

- некоторые аспекты информационной безопасности носят вероятностный характер и не поддаются количественному измерению;

- методы оценки экономической эффективности внедренных мер по обеспечению ИБ опираются, в первую очередь, на использование статистики успешной реализации угроз, но доступ к такой информации значительно затруднен из-за ряда причин, в частности, организации обычно не разглашают информацию об утечках, желая сохранить собственную репутацию.

Эти факторы оставляют вопрос оценки экономической эффективности проектов в информационной безопасности открытым и дают обширную почву для дальнейших исследований в этой области.

Объектом исследования является комплекс средств защиты информации (СЗИ) на предприятии ООО «Детали машин».

Целью является провести сравнительный анализ и исследование совокупности методов экономического анализа для расчета на малом предприятии.

Задачи, решаемые в ходе написания магистерской диссертации:

- рассмотреть подходы к оценке экономической эффективности СЗИ;

- рассмотреть частные методики, применяемые при оценке проектов в сфере информационной безопасности;

- сделать обзор существующих методов оценки эффективности СЗИ и привести их сравнительную характеристику;

- провести расчет экономической эффективности СЗИ на малом предприятии с использованием финансовых методов;

- разработать методические рекомендации по применению методов расчета экономической эффективности для малых предприятий.

1. ОСНОВНЫЕ МЕТОДЫ ОЦЕНКИ ЭКОНОМИЧЕСКОЙ ЭФФЕКТИВНОСТИ В ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

1.1 Подходы к экономической оценке эффективности систем защиты информации

В настоящее время, все большую роль в процессе функционирования организации занимают процессы защиты информации. Очевидно, что ни один проект в современном мире не может быть принят к исполнению без экономического обоснования инвестиций в него. Сложность задач экономического анализа, практически во всех областях деятельности, обусловлена тем, что многие ключевые параметры экономических моделей невозможно оценить с высокой степенью достоверности, поскольку они носят вероятностный характер. Особенно это касается информационной безопасности, где формализации поддаются далеко не все параметры, а вероятностный характер носят не только потенциальные угрозы и уязвимости системы, но и стоимость ущерба от реализации этих угроз, а оценка риска может производиться не на количественном, а на качественном уровне. Трудность оценки экономической эффективности систем обеспечения ИБ связана и с такими объективными причинами, как [1]:

- быстрое развитие информационных технологий, методов и средств, используемых как для защиты, так и для атак;

- невозможность достоверно предугадать все возможные сценарии атак на информационные системы и модели поведения атакующих;

- невозможность дать достаточно точную оценку стоимости информационных ресурсов, а также оценить последствия различных нарушений в денежном выражении.

Обосновать необходимость СЗИ на предприятии достаточно сложно. Специалист отдела ИБ при этом может руководствоваться необходимостью соответствия требованиям определенных стандартов и нормативно-правовых актов в сфере обработки информации, в частности при использовании риск-ориентированного подхода, а также предупреждать о возможных потерях в случае реализации той или иной угрозы. Пожалуй, самый сложный путь – экономически обосновать необходимость внедрения системы защиты информации на предприятии. При этом, необходимо знать изнутри все процессы функционирования предприятия и иметь возможность показать «на цифрах» экономическую целесообразность проекта.

Утечки информации на предприятии неминуемо ведут к финансовым потерям в организации. Так в отчете Annual Cybersecurity Report Cisco за 2017 год выявлена финансовая степень влияния успешно реализованных атак на предприятия различного типа – от малых до крупных. Наибольший ущерб, согласно исследованиям, был нанесен операционным и финансовым системам. Это негативно повлияло на репутацию и привело к представленным ниже последствиям:

- количество заказов у 22% пострадавших от таких атак организаций уменьшилось, у более чем трети организаций (40%) клиентская база сократилась на 20%;

- как следствие из первого пункта, у 29% организаций уменьшились доходы (у 38% из них они уменьшились более чем на 20%);

- 23% организаций признали то, что упустили реальную выгоду, а 42% из них потеряли более 20% выручки [2].

При этом, чтобы защититься от неприятных последствий, многие организации вкладывают все больше средств в информационную безопасность. По данным TAdvaser, уровень затрат на защиту информации с каждый годом только растет – на графике представлена динамика объема рынка с 2014 по 2017 год [3].

Рисунок 1.1 – Затраты на информационную безопасность с 2014 по 2017 год

Как правило, затраты на ИБ в зависимости от сферы функционирования предприятия достаточно разнятся. Согласно отчету компании Wisegate, проведенному в 2013 году, в общем затраты на информационную безопасность составляют около 7,5% бюджета компании, выделяемого на информационные технологии (ИТ). Среди организаций, в которых проводились исследования, наибольший вклад в информационную безопасность вносят финансовые организации ( 10,4%) и наименьшая доля вложений в ИБ относительно расходов на ИТ была выявлена в государственных учреждениях. Уровень затрат компаний в зависимости от сферы деятельности предприятия представлен на рисунке 1.2.

-

Рисунок 1.2 – Процентное соотношение вклада в ИБ

относительно вложений в ИТ

Данное исследование лишь попытка обобщить данные о вложениях в информационную безопасность. Затраты на ИБ хоть и связаны с ИТ, но также и включают другие мероприятия: расследование инцидентов ИБ, контроль за выполнением требований законодательства, лицензирование, сертифицирование и многое другое. Поэтому зачастую бюджет, выделяемый на защиту информации занимает отдельное место в затратах предприятия [2].

Тем не менее, на основе данных исследований можно сделать вывод, что вклад компаний в информационную безопасность невелик и обеспечивает лишь минимальный уровень защиты информации на предприятиях, чаще задаваемый требованиями нормативно правовых документов.

Это отражает один из популярных подходов к оценке экономической эффективности СЗИ – проверка соответствия уровня защищенности ИС заданным требованиям. В данном случае задается критерий достижения некоторого уровня информационной безопасности – критерий экономической эффективности, определяющий минимальные суммарные затраты на выполнение поставленных функциональных требований:

(1.1)

Где ci – затраты на i-е средство защиты.

Данный подход достаточно прост в применении, но требует определения нижнего порога защищенности и не применим при отсутствии требований к СЗИ. При таком подходе нельзя определить оптимальный уровень защищенности ИС.

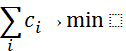

Второй подход к выбору и оценке экономической эффективности СЗИ основывается на следующих предположениях [5]:

- абсолютно непреодолимую защиту создать невозможно;

- необходимо соблюдать баланс между затратами на защиту и получаемым эффектом, в том числе и экономическим, заключающимся в снижении потерь от нарушений безопасности;

- стоимость средств защиты не должна превышать стоимости защищаемых активов (на практике это 10–20% стоимости активов).

Таким образом , применение даже минимального количества средств защиты резко снижает общий ущерб – следует из зависимости. Но чрезмерное наличие дорогостоящих средств не является оптимальным, так как требует большого количества затрат и стоимость такой системы в конечном счете может намного превышать стоимость самих активов [6]. Поэтому, главной задача – найти эффективное решение с наименьшим ущербом. Данный подход представлен на рисунке 1.3.

Рисунок 1.3 – Поиск эффективного решения при построении СЗИ

При данном подходе специалистом оценивается размер ожидаемых потерь от инцидентов, связанных с информационной безопасностью. Далее на основе информации о внедрении средств защиты информации делается вывод о том, как внедрение данных средств повлияет на размер ущерба и насколько позволить снизить существующие риски [22].

Для расчета эффективности таких проектов используют ряд оценок экономической эффективности.

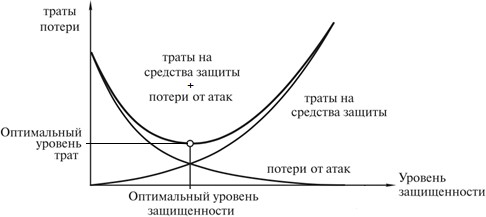

1.2 Методы оценки инвестиционных проектов

Экономическая оценка эффективности проекта – построенная экономико-математическая модель, главными элементами которой являются материальные и нематериальные потоки, которые формируют итоговую прибыть от реализации данного проекта [7]. Применительно к сфере информационной безопасности, главными критериями в данной модели являются затраты на покупку, внедрение и сопровождение системы, обеспечивающей информационную безопасность, оценка риска и ожидаемые потери от реализации той или иной угрозы информационной безопасности, стоимость мер для снижения уровня риска информационным ресурсам. Способы оценки экономической привлекательности проектов подразделяют на три большие группы методов, представленных на рисунке 1.4.

Финансовые

Качественные

Вероятностные

Методы оценки экономической эффективности

ROI

NPV

REJ

TCO

IE

ROV

AIE

BSC

IRR

Payback

EVA

TEI

Рисунок 1.4 –Методы оценки экономической эффективности проектов

В эти три категории, в свою очередь, входят целые группы методов, каждый из которых имеет свои отличительные особенности.

Финансовые методы оценки экономической эффективности мероприятий по обеспечению информационной безопасности – наиболее распространенная группа методов, предназначенная, в первую очередь, для анализа финансовых инвестиционных инструментов. Данная группа включает в себя ряд методов, приведенных ниже.

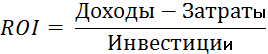

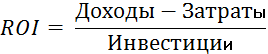

1. ROI (Return on Investment – коэффициент рентабельности инвестиций) – метод, позволяющий оценить прибыль и возможные потери от внедрения системы ИБ. В общем случае ROI рассчитывается по формуле:

(1.2)

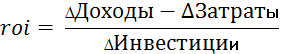

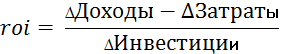

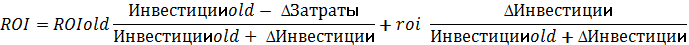

Адаптированный вариант, который нашел применение в сфере информационной безопасности, требует введения дополнительного критерия – roi или ROSI, который рассчитывается по формуле:

(1.3)

Где roi – показатель изменения ROI с учетом затрат на ИБ.

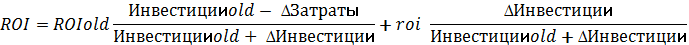

Таким образом, показатель ROI, с учетом затрат на информационную безопасность будет рассчитываться по формуле:

(1.4)

Где ROIold – ROI до внесения изменений в систему информационной безопасности;

Инвестицииold – уже сделанные инвестиции;

ΔИнвестиции – планируемые инвестиции.

Подсчитав все критерии, можно сделать вывод относительно изменения эффективности компании:

- если roi < 0, то эффективность проекта отрицательна;

- если ROI > roi>0, то внедрение проекта приведет к уменьшению общего ROI;

- если roi>ROI, то внедрение проекта приведет к увеличению общего ROI в компании.

Показатель ROI помогает оценить эффективность внедрения реализованного проекта, но не совсем подходит для расчета экономической эффективности систем информационной безопасности, так как такие системы не влияют напрямую на доход компании, а лишь увеличивают расходы и усложняю инфраструктуру предприятия [8].

2. NPV (Net Present Value – чистая приведенная стоимость) – метод для оценки ценности вкладываемых финансовых ресурсов при определенной ставке дисконтирования. Иначе говоря, NPV позволяет оценить ожидаемый объем денежных потоков (как положительных, так и отрицательных), что на начальном этапе помогает определить экономическую целесообразность проекта [9].

3. PP (Payback Period – период окупаемости) – метод, позволяющий определить временной промежуток, в который вернутся вложенные инвестиции. Чем длительнее срок, полученный в результате расчетов, тем менее инвестиционно-привлекательным является проект.

4. EVA (Economic Value Added – экономическая привлекательность проекта) – метод, позволяющий выбрать оптимальное решение при распределении инвестиций во внутренние и внешние проекты. Для каждой отдельно взятой организации при внедрении системы информационной безопасности помогает руководителю службы информационной безопасности принять решение – организовывать ли обеспечение ИБ на предприятии самостоятельно или привлечь сторонние организации к её созданию, основываясь на сопоставлении затрат [10] .

5. TCO (Total Cost of Ownership – совокупная стоимость владения) – одна из самых популярных и наиболее эффективных оценок экономической эффективности, применяемых в ИБ. Она позволяет рассчитать стоимость всего проекта по обеспечению информационной безопасности с учетом прямых и косвенных затрат. К прямым затратам в данном случае можно отнести расходы требуемые на начальном этапе проекта: закупка необходимого оборудования, работы по его установке и внедрению. Помимо прямых затрат, учитываются также и косвенные затраты понесенные предприятием уже в процессе реализации проекта, связанные с изменением рабочих процессов в результате его внедрения. К таким затратам могут относиться: перегрузки и простои системы, зависанием, обучение персонала особенностям эксплуатации системы и остальными затратами на поддержку системы [11]. Это является одним из главных преимуществ данной оценки, так как именно косвенные затраты вносят значительный вклад при оценке экономической эффективности системы ИБ и если их не учитывать в процессе анализа затрат, экономическая эффективность будет сведена к минимуму. Недостатком данной методики оценки экономической эффективности, является то, что она позволяет анализировать только затраты на систему ИБ и позволяет осуществить выбор одного из однотипных вариантов системы с идентичным функционалом. Поэтому в ходе обсуждения проекта необходимо руководствоваться не только ТСО, но и принимать во внимание другие параметры – управленческие, кадровые, технологические.

Приведенные выше методы помогают оценить финансовую составляющую реализации мер в сфере информационной безопасности. Они не требуют предварительной адаптации и подходят для любого типа предприятия. Но, так как ценность информации не всегда можно соотнести с уровнем затрат на обеспечение защиты этой информации, из-за сложности оценки самой информации, невозможно дать точную оценку уровню экономической эффективности системы информационной безопасности. Данная группа методов так же не учитывает ряд важных нефинансовых параметров, существенно влияющих на эффективности систем ИБ (уровень риска, вероятность успешной реализации угроз). Также все финансовые методы в качестве исходной информации опираются на критерии, которые зачастую отсутствуют у подразделений ИБ.

Вторая группа – качественные методы – группа методов, направленная на анализ и выработку управленческих решений в области информационной безопасности. Опишем самые основные из них.

1. IE (Information Economics – метод информационной экономики) – метод, направленный на анализ проекта и позволяющий ранжировать приоритеты предприятий в области информационной безопасности, учитывая при этом и нематериальные факторы (конкурентоспособность, снижение риска и т.д.).

2. TEI (Total Economic Impact – совокупный экономический эффект) – методика, разработанная компанией Giga Group, которая позволяет оценить эффективность систем защиты информации по трем критериям – гибкость, стоимость, преимущества. Она основана на взаимодействии экспертных оценок и других методик, таких как ROI, ROV.

3. REJ (Rapid Economic Justification – метод быстрого экономического обоснования) – разработанный компанией Microsoft метод, позволяющий проводить оценку бизнес-преимуществ в сравнении с ресурсными и капитальными затратами направленными на достижение этих преимуществ.

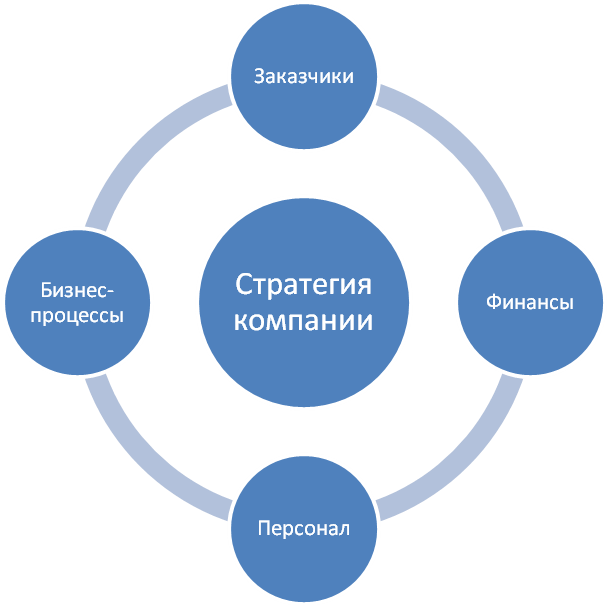

4.BSC (Balanced Scorecard – сбалансированная система показателей) – это управленческая и стратегическо-измерительная система, которая переводит миссию и стратегию организации в сбалансированный комплекс интегрированных рабочих показателей. [19] Он позволяет взвешенно оценить деятельность предприятия по четырем направлениям: финансы, заказчики, внутренние процессы и персонал (Рисунок 1.5)

Рисунок 1.5– Методология сбалансированной системы показателей

Такой подход позволяет уйти от финансовой оценки деятельности компании, что позволяет использовать её в таких областях, которые напрямую не влияют на уровень доходов предприятия, что характерно для информационной безопасности. Методика позволяет оценить как материальные, так и нематериальные активы. Главным преимуществом BSC является её всестороннее применение для оценки эффективности функционирования бизнес-процессов и в частном случае (в сфере ИБ) поможет формализовать процессы функционирования систем информационной безопасности. Тем не менее, рассматривать BSC только в рамках подразделения ИБ не представляется возможным – использование такого подхода к оценке эффективно только при использовании во всей организации.

В целом, качественные методы позволяют оценить уровень экономической эффективности систем защиты информации, учитывая нефинансовые параметры. Но полученные результаты достаточно субъективны, так как анализ проводится группой экспертов и многие параметры в рассмотренных выше методах не поддаются количественной оценке. Помимо этого, для проведения исследований с использованием одной из вышеперечисленных методологий, необходимо её внедрение во всю структуру предприятия при участии специалистов в данной области. Это намного усложняет процесс оценки.

Третья группа методов – вероятностные методы. Они позволяют определить экономическую эффективность, опираясь при этом на анализ статистических данных, на основе которых проводится прогнозирование успешности внедрения тех или иных мер. К самым широко известным методам относятся ROV (Real Options Valuation – метод реальных опционов) и AIE (Applied Information Economics – прикладная информационная экономика). Данная группа методов опирается на целый ряд дисциплин: теория игр, экономика, психология, анализ рисков и базируется на методе Монте-Карло. Рассмотренная группа методов не дает 100% точности в оценке, а лишь позволяет спрогнозировать различные сценарии с различными результатами от реализации оцениваемого проекта.

Такие подходы к расчету экономической эффективности систем защиты информации дают исчерпывающую количественную информацию об уровне эффективности, но проведение расчетов, согласно этим методам, достаточно сложный процесс, требующий большого количества статистических данных и измерений, касающихся сферы информационной безопасности. Это значительно затрудняет проведение расчетов, снижает их точность и делает их использование достаточно затратным.

На основе проведенных исследований, была составлена сравнительная характеристика методов оценки экономической эффективности [5]. Она представлена в таблице 1.1 и отражает достоинства и недостатки всех перечисленных методов.

Таблица 1.1- Сравнительная характеристика методов оценки

|

Название метода |

Достоинства |

Недостатки |

|

ROI |

Указывает относительное превышение получаемой выгоды над первоначальными финансовыми вложениями. |

Существенные затруднения возникают при попытке оценить чистую прибыль от реализации проекта ИБ. |

|

TCO |

Дает возможность получить адекватную информацию об уровне защищенности распределенной вычислительной среды и совокупной стоимости владения корпоративной СЗИ, а также сравнить подразделения службы ИБ компании, как между собой, так и с аналогичными компаниями отрасли. |

Требует анализа большого объема данных и привлечения специалистов высокой квалификации. |

|

NPV |

Определяет четкие границы выбора и оценки инвестиционной привлекательности проекта. Дает возможность учета в формуле (ставке дисконтирования) дополнительных рисков по проекту. Использует ставки дисконтирования для отражения изменения стоимости денег во времени. Отвечает на главный вопрос – насколько поступления будут оправдывать затраты на ИБ, которые мы несем сегодня. |

Трудность оценки для сложных инвестиционных проектов, которые включают в себя множество рисков. Сложность точного прогнозирования будущих денежных потоков. Отсутствие влияния нематериальных факторов на будущую доходность (нематериальные активы). |

|

IRR |

Возможность сравнения различных инвестиционных проектов между собой по степени привлекательности и эффективности использования капитала. Возможность сравнения различных инвестиционных проектов с разным горизонтом инвестирования. |

На размер планируемых затрат влияет множество факторов риска, которые сложно объективно оценить. Неспособность отразить абсолютный размер полученных денежных средств от инвестиций. |

|

Payback |

Очевидность – чем будет меньше срок окупаемости, тем проект будет более привлекательным. |

Не учитывает будущей стоимости денег. |

|

EVA |

Может применяться для оценки эффективности как отдельного проекта, так и в целом для оценки преобразований в инфраструктуре СЗИ. |

Не отражает прогноз будущих денежных потоков. Показатель EVA определяется прибылью текущего года, что побуждает к осуществлению проектов с быстрой отдачей и окупаемостью и не благоприятствует проектам, с более поздней отдачей. |

|

IE |

Ориентирована на объективную оценку портфеля проектов и предусматривает направление ресурсов туда, где они приносят наибольшую выгоду. Позволяет ранжировать приоритеты компаний в области информационной безопасности, учитывая при этом и нематериальные факторы (конкурентоспособность, снижение риска и т.д.). |

Эта методология не предназначена для управления проектами, поэтому предварительно руководителям информационных служб и служб безопасности необходимо пересмотреть существующие модели планирования и адаптировать их к процессу. |

|

ROV |

Зарекомендовал себя в качестве полезного метода в анализе стратегических решений. Возможность влиять на оцениваемые параметры по ходу проекта. |

Весьма трудоемкий с точки зрения проведения анализа. |

|

TEI |

Совокупный экономический эффект не только измеряет затраты и снижение себестоимости, но и оценивает значимость технологии ИБ в контексте повышения эффективности общих бизнес-процессов. Оценивает эффективность систем защиты информации по трем критериям – гибкость, стоимость, преимущества. |

Достаточно узкий спектр применения. Считается, что TEI можно эффективно использовать для анализа вариантов внедрения каких-либо определенных компонентов СЗИ компании. |

|

REJ |

Помогает найти общий язык IT-специалистам и службе безопасности компании, а также позволяет оценить вклад СЗИ в бизнес-результат компании. |

Не может эффективно оценивать проекты преобразования инфраструктуры ИБ в целом. |

|

BSС |

Система стратегического управления компанией на основе измерения и оценки ключевых показателей, учитывающих все существенные аспекты ее деятельности (финансовые, производственные, маркетинговые и т. д.). Имеется дополнительная формализация показателей эффективности. |

Необходимо иметь эффективную систему сбора и обработки информации, что достаточно трудоемко. |

|

AIE |

Определяются приоритеты проектных критериев еще до того, как рассматривается какой-либо проект ИБ, а также расставляются приоритеты бизнеса компании. Для дорогостоящих проектов методология AIE является удобным и статистически верным способом анализа рисков. |

Для этой методологии характерен большой объем расчетов, а многие скептически относятся к сложным вычислениям. |

Следует отметить, что наибольший эффект достигается в результате взаимодействия двух или более методов оценки экономической эффективности из разных категорий, описанных выше. Такое «слияние» позволяет достичь максимально точной оценки уровня экономической эффективности мероприятий по информационной безопасности.

2 ОПИСАНИЕ ОБЪЕКТА ИССЛЕДОВАНИЯ

2.1 Описание предприятия

Произведем расчет экономической эффективности СЗИ на предприятии ООО «Детали машин» с использованием основных финансовых методов, описанных в первой главе, и проведем детальный анализ полученных результатов. Использование данной группы методов обусловлено универсальностью их применения, как было сказано ранее, а также количественными результатами, позволяющими сделать выводы о реальной эффективности комплекса СЗИ.

Компания занимается оптовой продажей запчастей. Общее количество работников организации 48, включая работников офиса и работников склада. Такое предприятие можно отнести к малому (с численностью менее 100 человек). Компания занимает обособленное здание с охраняемым периметром. За периметром следит охранник на пункте охраны. Вход и въезд на территорию строго по пропускам.

Само здание оборудовано системой видеонаблюдения, которая включает оснащение всех территории 48-ю аналоговыми и 4-мя цифровыми камерами. Все камеры выведены на видеорегистраторы (всего 4 штуки, поддерживающие на вход 16 камер), на которых установлены специальные батареи, защищающие от перепадов напряжения и отключения электроэнергии. Видеорегистраторы содержат 22 жестких диска для хранения записанной информации за промежуток времени около 3-х месяцев. Помимо этого, в систему видеонаблюдения включены блоки питания по 4А (6 штук) и отдельное рабочее место. На прокладку всего оборудования ушло около 4 км кабеля. Система может функционировать без дополнительного вмешательства, необходимые затраты после внедрения – покупка сменных аккумуляторов на блоки питания и оплата труда охранника.

На предприятии внедрена система контроля и управления доступом (СКУД). На каждую дверь (всего 8 штук) остановлен комплекс средств состоящий из замка, считывателя и контроллера. Стоимость монтажа одной такой двери (по данным предоставленным финансовым отделом организации) – 30 000 рублей. Информация выводится на отдельном рабочем месте, с которого производится настройка всех необходимых параметров посредством специального программного обеспечения (ПО).

В организации также закуплен дополнительный источник электропитания, на случай перебоев с электричеством – ИБП EATON 9130. На всех окнах установлены жалюзи. Персональные рабочие места (20 штук) обеспечены парольной защитой. На всех персональных компьютерах (ПК) стоит корпоративный антивирусный пакет, который обеспечивает защиту клиентских рабочих станций и виртуальных систем от всех типов вредоносного программного обеспечения. Документация (договоры, накладные и др. финансовая отчетность и т.д.) также хранится в отдельной комнате, доступ к которой имеет ограниченное число сотрудников. В таблице 2.1 представлены подробные сведения о стоимости описанных выше мероприятий по защите информации.

Данные, используемые в компании, хранятся на пяти серверах, которые находятся в специальных центрах обработки данных (ЦОД) – помещении для размещения серверного и сетевого оборудования и подключения абонентов к каналам сети Интернет [16]. ЦОДы оснащены специальным оборудованием, обеспечивающим нормальное функционирование информационной и телекоммуникационной инфраструктуры: системы бесперебойного электропитания, на случай отключения электроснабжения, охранно-пожарная сигнализация и специальные средства нейтрализации пожара, системы кондиционирования, физическая защита от несанкционированного проникновения в помещение, системы резервирования данных. Описанные средства полностью обеспечивают защиту данных на серверах.

Подсчитаем общие затраты на внедрение средств защиты информации на предприятии. Общие сведения представлены в таблице 2.1.

Сумма прямых расходов на СЗИ на предприятии (DE) составляет 2 334 000 рублей. Описанные выше затраты относятся к прямым затратам на построение СЗИ. Они включают в себя капитальные компоненты затрат (ассоциируемые с фиксированными активами или «собственностью») и трудозатраты, которые учитываются в категориях операций и административного управления. Сюда же относят затраты на услуги удаленных пользователей, аутсорсинг и др., связанные с поддержкой деятельности организации. Помимо прямых затрат немаловажную роль играют косвенные затраты [17]. К ним можно отнести простои и «зависания» информационной системы и СЗИ предприятия, затраты на операции и поддержку, которые не включены в прямые затраты. Такие затраты не отражены в начальном бюджете на информационную безопасность и выявляются в ходе анализа затрат при функционировании системы.

Информация о косвенных затратам понадобится в расчетах ТСО, поэтому отдельно рассчитаем косвенные затраты на СЗИ предприятия. Косвенные затраты рассчитаем по специальной методике [17]. Она позволит рассчитать стоимость простоев основного производственного персонала при внеплановых простоях ИС.

Таблица 2.1 – Затраты предприятия на защиту информации

|

Мероприятие |

Стоимость, руб. |

Стоимость внедрения на расчетный период год, руб. |

|

Корпоративный антивирус на 20 рабочих мест |

40 000 стоимость годовой лицензии |

40 000 |

|

Аренда серверов в ЦОД |

35 000 в месяц |

420 000 |

|

Аналоговые камеры (6шт.) |

6 000 |

288 000 |

|

Цифровые камеры (4шт.) |

27 000 |

108 000 |

|

Видеорегистратор (4шт.) |

50 000 |

200 000 |

|

Жесткий диск (22шт.) |

5 000 |

110 000 |

|

Блок питания 4А(6шт.) |

2 000 |

12 000 |

|

Батарея для видеорегистратора(4шт.) |

25 000 |

100 000 |

|

Кабель (4км) |

20 р. за метр. |

80 000 |

|

Оплата труда охранника |

40 000 |

480 000 |

|

Сменные аккумуляторы на блоки питания (6шт.) |

1000 |

6 000 |

|

ПК |

30 000 |

30 000 |

|

Оборудование дверей СКУД(8шт.) |

30 000 |

320 000 |

|

ПК для СКУД |

30 000 |

30 000 |

|

ПО для СКУД |

30 000 |

30 000 |

|

Бесперебойный источник питания |

80 000 |

80 000 |

|

Итого |

2 334 000 |

|

Примечание: сведения получены согласно данным финансового отдела компании.

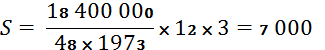

Косвенные расходы определяются суммой недополученной прибыли от простоя системы, расходами на заработную плату пользователей, которые не выполняют свои прямые обязанности из-за простоя и расходов на заработную плату сотрудников, устраняющих причины этого простоя. Недополученная прибыль определяется:

, (2.1)

где к – недополученная прибыль;

– ежегодная прибыль предприятия;

– общая численность работников;

– количество рабочих часов при 40-ка часовой рабочей неделе;

– суммарное время простоя в гол.

Ежегодная прибыль () предприятия составляет около 18,4 млн.руб. по данным налоговой отчетности. Общая численность работников – 48 человек, количество рабочих часов при 40-ка часовой рабочей неделе 1973 (на 2017 год). В среднем простои системы суммарной длительностью в час случаются ежемесячно (на основе мониторинга компанией). Суммарное время простоя в год = 12 часов. Устраняют неполадки в ИС отдел ИТ, состоящий из 3-х человек. Таким образом, получаем:

рублей

Так как текучесть кадров в организации высокая, отнесем также к косвенным затратам 2-х недельную стажировку сотрудника ИТ-отдела - 20 000 р., учитывая, что в среднем состав работников организации в год обновляется на одну треть, на основе аналитики кадрового отдела на протяжении 2-х лет. В косвенные расходы следует также включить стоимость обучения сотрудников правилам эксплуатации ИС и СЗИ на предприятии (в среднем час в месяц). Данное время работник тратит на обучение, а не занимается прямыми обязанностями, следовательно, это приводит к упущенной выгоде предприятия. Стоимость одного часа работы в среднем на предприятии 300 р/ч. Таким образом, на организацию (48 работников) такое обучение обойдется ежегодно:

В итоге, косвенные затраты составляют:

Полученные расчеты отражают все затраты организации на ИБ и необходимы для получения оценки общей эффективности СЗИ по выделенным ранее методам.

2.2 Оценка активов предприятия

На втором этапе необходимо подсчитать возможный ущерб от угроз нарушения ИБ. Для этого проведем оценку информационных активов предприятия, определим актуальные угрозы и оценим возможные потери в случае их реализации. Воспользуемся при этом методом ожидаемых потерь [20]. Этот подход базируется на вычислении потерь от нарушений политики безопасности, с которыми может столкнуться компания. Метод ожидаемых потерь основан на эмпирическом опыте организаций и сведений о вторжениях, о потерях от вирусов, об отражении сервисных нападений и т.д.

Выделим информационные активы организации. Их можно разделить следующим образом.

1. Информация о поставщиках – контактные данные поставщиков, информация о заводах-изготовителях, производственных мощностях, гарантийных сроках и т.д.

2. Финансовая информация – документы, характеризующие финансовое состояние и планы организации, различную бухгалтерскую документацию, информация о реальных ценах закупки и продажи.

3. Клиентская база – контактные данные клиентов, информация о размещении, объемах закупок и т.д.

4. Договорная документация – условия, на основе которых осуществляется сотрудничество.

5. Техническое оборудование и ПО.

Проведем оценку возможных затрат в случае потери, изменения, копирования или уничтожения одного из активов. Данные представлены в таблице 2.2.

2.3 Расчет уровня ожидаемых потерь без использования СЗИ

Для оценки общего уровня ожидаемых потерь необходимо оценить вероятность реализации угроз на предприятии. Таблица вероятности реализации угроз с соответствующей частотой приведена в таблице 2.3.

Определим актуальные угрозы на предприятии и присвоим им соответствую вероятность реализации на основе таблицы 2.3. К актуальным угрозам на предприятии можно отнести:

- утечка информации за счет персонала;

- НСД с проникновением в помещение;

- съем информации с телефонной линии;

- съем информации за счет ПЭМИН;

- хищение носителей информации;

- атака на сетевую инфраструктуру;

Таблица 2.2 – Возможные потери информации на предприятии

|

Актив |

Возможные потери, руб. |

|

1. Информация о поставщиках – утечка информации о поставщиках грозит перехватом поставщиков конкурентами, потерей репутации и вынужденным поиском новых поставщиков |

2 000 000 |

|

2. Финансовая информация – документы, характеризующие финансовое состояние организации, планы по развитию, инвестициям и т.д. Утечка такой информации может существенно повлиять на отток клиентов |

1 500 000 |

|

3. Клиентская база – утечка клиентской базы приведет к потере части клиентов и репутации |

1 500 000 |

|

4. Договорная документация |

800 000 |

|

5. ПО, техническое оборудование |

2 000 000 |

|

Итого |

7 800 000 |

Примечание: сведения получены согласно данным финансового отдела компании

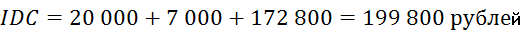

Исходя из списка актуальных угроз, строим модель угроз информационной безопасности, используя программный инструментарий Coras (Рисунок 2.1).

Таблица 2.3 – Вероятности угроз с соответствующей частотой событий

|

Описание |

Вероятность |

|

Редко |

0,01 |

|

Иногда |

0,2 |

|

Регулярно |

0,5 |

|

Часто |

0,9 |

Примечание: соотношение качественной и количественной оценки приведены в усредненном виде на основании результатов аудитов, проведенных в компаниях.

Рисунок 2.1 – Модель угроз

Для произведения расчетов по финансовым показателям, в частности для вычисления roi, необходим расчет ожидаемого уровня потерь с учетом функционирования СЗИ и без. Вычислим уровень ожидаемых потерь без использования СЗИ на предприятии, а также присвоим каждой угрозе соответствующий уровень вероятности её реализации.

Утечка информации за счет персонала: реализации данной угрозы не препятствуют никакие средства защиты информации, работник может беспрепятственно выходить в течение рабочего дня, выносить любые носители информации и произведенные действия вряд ли будут идентифицированы – присваиваем данной угрозе максимальную вероятность реализации 0,9.

НСД с проникновением в помещение: любой человек может беспрепятственно проникнуть на территорию предприятия и в само здание организации – присваиваем угрозе максимальную вероятность реализации 0,9.

Съем информации с телефонной линии: осуществляется с использованием специальных технических средств и требует определенной квалификации нарушителя. Для предприятия малого бизнеса реализаций данной угрозы маловероятна, но полностью исключать такую возможность не будем – присваиваем вероятность 0,2.

Съем информации за счет побочного электромагнитного излучения и наводок (ПЭМИН): осуществляется с использованием специальных технических средств и требует определенной квалификации нарушителя. К тому же, организация находится в обособленном здании, занимаемым только ею, что также уменьшает вероятность реализации данной угрозы – 0,2.

Хищение информации: нарушитель или работник организации может беспрепятственно похитить любой носитель информации, произвести копирование, внести изменения в определенные файлы или их уничтожить. Присваиваем данной угрозе максимальную вероятность реализации по приведенной выше шкале – 0,9.

Атака на сетевую инфраструктуру: сетевые ресурсы компании (сайт), серверы и другие сегменты сети могут подвергнуться атаке извне, так как все рабочие места подключены к глобальной сети интернет и не имеют никакой защиты – присваиваем максимальное значение по приведенной выше классификации – 0,9.

На основании проведенного анализа на предприятии присваиваем каждой угрозе степень вероятности её реализации. Соотношение угроза-вероятность представлена в таблице 2.4.

Таблица 2.4 – Угроза и вероятность её реализации

|

Угроза |

Вероятность реализации |

|

Утечка информации за счет персонала |

0,9 |

|

НСД с проникновением в помещение |

0,9 |

|

Съем информации с телефонной линии |

0,2 |

|

Съем информации за счет ПЭМИН |

0,01 |

|

Хищение носителей информации |

0,9 |

|

Атака на сетевую инфраструктуру |

0,9 |

Рассчитаем ожидаемые потери компании в случае реализации каждой угрозы. Для этого построим граф актив – угроза (Рисунок 2.2) и последовательно произведем расчеты для каждой из них (Таблица 2.5-2.10).

НСД с проникновением в помещение

Съем информации с телефонной линии

Съем информации за счет ПЭМИН

Хищение носителей информации

Атака на сетевую инфраструктуру

Информация о поставщиках

Финансовая информация

ПО,ТО

Клиентская база

Договорная документация

Утечка информации за счет персонала

Рисунок 2.2 – Граф угроза-актив

Таблица 2.5 – Потери компании при утечке информации за счет персонала

|

Угроза |

Актив |

Возможные потери, руб. |

|

Утечка информации за счет персонала |

Информация о поставщиках |

2 000 000 |

|

Финансовая информация |

1 500 000 |

|

|

ПО, ТО |

1 500 000 |

|

|

Клиентская база |

800 000 |

|

|

Договорная документация |

2 000 000 |

|

|

Итого |

7 800 000 |

Таблица 2.6 – Потери компании при утечке информации при НДС с проникновением в помещение

|

Угроза |

Актив |

Возможные потери, руб. |

|

НДС с проникновением в помещение |

Информация о поставщиках |

2 000 000 |

|

Финансовая информация |

1 500 000 |

|

|

ПО, ТО |

1 500 000 |

|

|

Клиентская база |

800 000 |

|

|

Договорная документация |

2 000 000 |

|

|

Итого |

7 800 000 |

Таблица 2.7 – Потери компании при съеме информации с телефонной линии

|

Угроза |

Актив |

Возможные потери, руб. |

|

Съем информации с телефонной линии |

Информация о поставщиках |

2 000 000 |

|

Финансовая информация |

1 500 000 |

|

|

Договорная документация |

2 000 000 |

|

|

Клиентская база |

800 000 |

|

|

Итого |

5 8000 |

Таблица 2.8 – Потери компании при съеме информации за счет ПЭМИН

|

Угроза |

Актив |

Возможные потери, руб. |

|

Съем информации за счет ПЭМИН |

Информация о поставщиках |

2 000 000 |

|

Финансовая информация |

1 500 000 |

|

|

Договорная документация |

2 000 000 |

|

|

Клиентская база |

800 000 |

|

|

Итого |

5 8000 |

Таблица 2.9 – Потери компании в результате хищения информации

|

Угроза |

Актив |

Возможные потери, руб. |

|

Хищение носителей информации |

Информация о поставщиках |

2 000 000 |

|

Финансовая информация |

1 500 000 |

|

|

ПО, ТО |

1 500 000 |

|

|

Клиентская база |

800 000 |

|

|

Договорная документация |

2 000 000 |

|

|

Итого |

7 800 000 |

Таблица 2.10 – Потери компании в результате атаки на сетевую инфраструктуру

|

Угроза |

Актив |

Возможные потери, руб. |

|

Атака на сетевую инфраструктуру |

Информация о поставщиках |

2 000 000 |

|

Финансовая информация |

1 500 000 |

|

|

ПО, ТО |

1 500 000 |

|

|

Клиентская база |

800 000 |

|

|

Договорная документация |

2 000 000 |

|

|

Итого |

7 800 000 |

На основе таблиц 2.5-2.10 и таблицы 2.4 рассчитаем ожидаемые потери компании от реализации приведенных угроз как произведение общих потерь компании на вероятность реализации в случае возникновения каждой угрозы. Результаты представлены в таблице 2.11.

Таблица 2.11 – Уровень ожидаемых потерь

|

Потенциальная угроза |

Уровень вероятности |

Потери, руб. |

Уровень ожидаемых потерь, руб. |

|

Утечка информации за счет персонала |

0,9 |

7 800 000 |

7 020 000 |

|

НСД с проникновением в помещение |

0,9 |

7 800 000 |

7 020 000 |

|

Съем информации с телефонной линии |

0,2 |

5 800 000 |

1 160 000 |

|

Съем информации за счет ПЭМИН |

0,01 |

5 800 000 |

58 000 |

|

Хищение носителей информации |

0,9 |

7 800 000 |

7 020 000 |

|

Атака на сетевую инфраструктуру |

0,9 |

7 800 000 |

7 020 000 |

|

Итого |

29 298 000 |

||

Итого, 29 298 000 руб. – возможные потери в случае реализации всех выделенных угроз. На следующем этапе рассчитаем ожидаемые потери после внедрения СЗИ.

2.4 Расчет уровня ожидаемых потерь при внедрении СЗИ

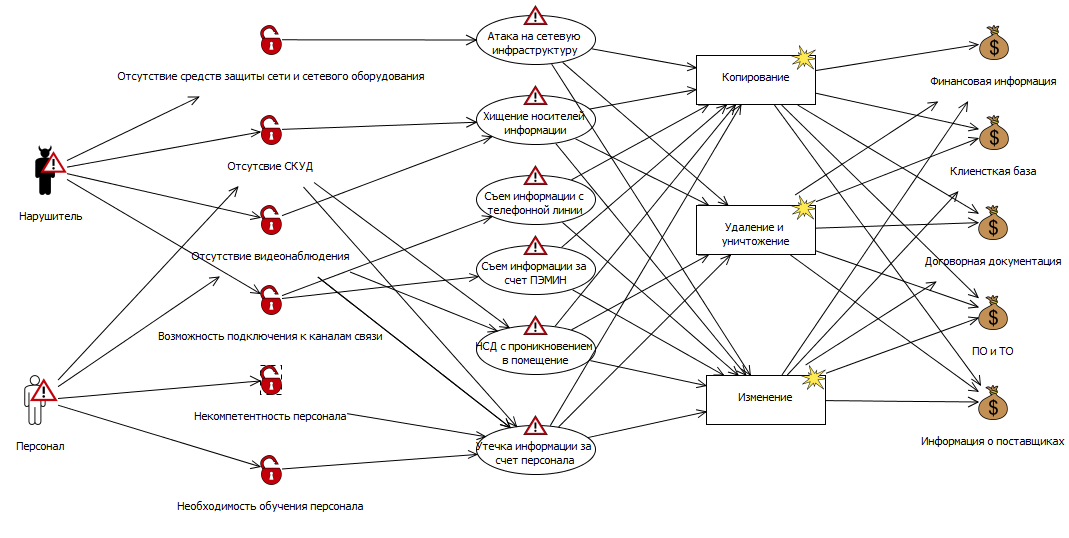

Рассчитанные выше результаты об уровне потерь не учитывают работу функционирующих средств защиты на предприятии. Этот комплекс средств позволят снизить вероятность реализации угроз и таким образом, в конечном счете, изменится и уровень ожидаемых потерь. Функционирующие СЗИ наглядно продемонстрированы на рисунке 2.3. Для построения модели угроз со средствами противодействие используем программный инструментарий Coras.

Рисунок 2.3 – Модель угроз с использованием СЗИ

Таким образом, составим новую таблицу с угрозами и вероятностью их реализации.

Утечка информации за счет персонала: реализацию данной угрозы после внедрения СКУД и системы видеонаблюдения, а также парольной защиты рабочих мест сложнее, данные действия персонала можно отследить. Но проведенные мероприятия не исключают полностью реализацию угрозы – присваиваем данной угрозе среднюю оценку – 0,5.

НСД с проникновением в помещение: НСД в помещение полностью исключено – СКУД позволяет ограничить доступ в разного рода помещения предприятия лишь ограниченному кругу лиц, имеющих специальные «ключи» настроенные индивидуально на каждого работника предприятия – 0,01

Съем информации по телефонной линии: осуществляется с использованием специальных технических средств и требует определенной квалификации нарушителя. Для предприятия малого бизнеса реализаций данной угрозы маловероятна, но полностью исключать такую возможность не будем, при этом никаких средств противодействия внедрено не было – присваиваем вероятность 0,2.

Съем информации за счет ПЭМИН: также осуществляется с использованием специальных технических средств и требует определенной квалификации нарушителя. К тому же, организация находится в обособленном здании, занимаемым только ею, что также уменьшает вероятность реализации данной угрозы, при этом никаких средств противодействия внедрено не было – 0,2.

Хищение информации: нарушитель или работник организации может похитить носитель информации, произвести копирование или внести изменение в информацию, но сделать это будет затруднительно, так как помещение оборудовано системой видеонаблюдения (для сотрудника организации) и СКУД обеспечивает защиту от проникновения в помещение нарушителей . Присваиваем данной среднюю оценку – 0,5.

Атака на сетевую инфраструктуру: сервер компании находится в полностью защищенном от угроз помещении (описано выше), каждый ПК обеспечен антивирусной защитой – присваиваем угрозе вероятность реализации ниже средней – 0,2.

В итоге, внедренные средства позволили снизить вероятность реализации угрозы до допустимых значений. Перечень угроз с соответствующей вероятностью реализации после внедрения СЗИ представлены в таблице 2.12.

Таблица 2.12 - Перечень угроз и вероятность их реализации после внедрения СЗИ

|

Угроза |

Вероятность реализации |

|

Утечка информации за счет персонала |

0,5 |

|

НСД с проникновением в помещение |

0,01 |

|

Съем информации с телефонной линии |

0,2 |

|

Съем информации за счет ПЭМИН |

0,01 |

|

Хищение носителей информации |

0,5 |

|

Атака на сетевую инфраструктуру |

0,2 |

На основе данных таблиц 2.5-2.10 и таблицы 2.12, рассчитаем уровень потерь в случае реализации угроз после внедрения СЗИ на предприятии. Данные расчеты представлены в таблице 13.

Таблица 2.13 – Уровень ожидаемых потерь после внедрения СЗИ на предприятии

|

Потенциальная угроза |

Уровень вероятности |

Потери, руб. |

Уровень ожидаемых потерь, руб. |

|

Утечка информации за счет персонала |

0,5 |

7 800 000 |

3 900 000 |

|

НСД с проникновением в помещение |

0,01 |

7 800 000 |

78 000 |

|

Съем информации с телефонной линии |

0,2 |

5 800 000 |

1 160 000 |

|

Съем информации за счет ПЭМИН |

0,2 |

5 800 000 |

1 160 000 |

|

Хищение носителей информации |

0,5 |

7 800 000 |

3 900 000 |

|

Атака на сетевую инфраструктуру |

0,2 |

7 800 000 |

1 560 000 |

|

Итого |

11 758 000 |

||

Внедренная СЗИ позволяется избежать ряда угроз и снизить вероятность их реализации, что наглядно демонстрирует расчет, приведенный в таблице 2.13. Полученное значение уровня ожидаемых потерь с использованием СЗИ позволит рассчитать, насколько вложенные в защиту информации средства эффективны.

ЗАКЛЮЧЕНИЕ

В работе были представлены основные методы, применяемые для расчета экономической эффективности СЗИ на предприятиях разного типа. В результате проведенного анализа была выделена группа финансовых методов, как наиболее эффективных при расчете на малом предприятии. На основе критериального анализа результатов по каждому методу были предложены рекомендации по их применению. Наибольший эффект при расчете достигается при использовании комбинации методов ТСО и roi. TCO позволяет учесть все затраты, в том числе и скрытые, что является ключевым моментом для планирования расходов на предприятии, а roi дает помогает учесть возможные риски и продемонстрировать экономическую привлекательность проекта. Данные показатели дают количественную оценку, что также является их преимуществом, по сравнению с другими группами методов.

В исследовании выделены следующие основные результаты и выводы:

- рассмотрены подходы к оценке экономической эффективности СЗИ и проведен их детальный анализ;

- рассмотрены частные методики оценки эффективности вложений в ИБ, которые находят применение в компаниях различного типа;

- на основе анализа, приведена сравнительная характеристика рассмотренных методов и выделена группа наиболее эффективных;

- подробно описан объект исследования и проведен анализ рисков на предприятии;

- произведен расчет экономической эффективности СЗИ на малом предприятии с использованием финансовых методов;

- предложены методические рекомендации по применению методов расчета для малых предприятий.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. Ажмухамедов И. М., Ханжина Т. Б. Оценка экономической эффективности мер по обеспечению информационной безопасности // Вестник Астраханского государственного технического университета. Серия: Экономика – 2011. – №1. – С. 185-190.

2. Исследование уровня информационной безопасности в российских компаниях – URL: https://searchinform.ru/research/2017/ (Дата обращения 22.02. 2018).

3. Информационная безопасность (рынок России) – URL: http://www.tadviser.ru/index.php/%D0%A1%D1%82%D0%B0%D1%82%D1%8C%D1%8F:%D0%98%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D0%B0%D1%8F_%D0%B1%D0%B5%D0%B7%D0%BE%D0%BF%D0%B0%D1%81%D0%BD%D0%BE%D1%81%D1%82%D1%8C_(%D1%80%D1%8B%D0%BD%D0%BE%D0%BA_%D0%A0%D0%BE%D1%81%D1%81%D0%B8%D0%B8) (Дата обращения 25.12. 2017).

4. Каким должен быть процент на ИБ от ИТ-бюджета? – URL: http://lukatsky.blogspot.ru/2016/03/blog-post_22.html (Дата обращения 03.12.2017)

5. Баранова Е. К., Бабаш А. В. Информационная безопасность и защита информации / Третье издание, переработанное и дополненное. М. : ИНФРА-М, РИОР, 2016. – 322 с.

6. Антонова Е. К., Баранова Е. К., Бабаш А. В. Особенности оценки экономической эффективности системы защиты информации // В кн.: Материалы 26-й научно-практической конференции “Методы и технические средства обеспечения безопасности информации”. 26-29 июня 2017. СПб. : Федеральное государственное автономное образовательное учреждение высшего образования "Санкт-Петербургский политехнический университет Петра Великого", 2017. С. 68-77

7. Богаткина Ю.Г., Пономарева И.А., Еремин Н.А. Применение информационных технологий для экономической оценки нефтегазовых инвестиционных проектов / М: МАКС Пресс, 2016.- 148 с.

8. Планирование затрат на информационную безопасность. - URL https://www.anti-malware.ru/analytics/Technology_Analysis/economic_planning (Дата обращения 10.05.2018)

9. Чистая приведенная стоимость: что это такое, что собой представляет этот показатель. – URL: http://znaydelo.ru/biznes/chistaya-privedennaya-stoimost.html (Дата обращения 09.05.2018).

10.Измерение эффективности ИБ [Электронный курс] – URL http://lukatsky.blogspot.ru/2013/07/blog-post.html (Дата обращения 21.02.2018)

11. Хомяков К.Г., Каницкая Л.В. Оценка эффективности инвестиций в комплексные системы защиты информации компаний нефтегазового комплекса для принятия взвешенного инвестиционного решения // Фундаментальные исследования. – 2015. – № 2-23. – С. 5173-5177.

[12] Попова Е. В. Выбор варианта системы защиты информации по критерию обеспечения конкурентоспособности предприятия // Научно-технический вестник информационных технологий, механики и оптики. 2014. - № 2 . - С. 155—160.

13. Антонова Е. К., Баранова Е. К., Кондрина А. А. Сравнительный анализ методик оценки экономической эффективности проектов системы защиты информации в организации // В кн.: V Международная научно-практическая конференция «Управление информационной безопасностью в современном обществе» (30 мая — 1 июня 2017 г.) : сб. науч. тр. М. : Издательский дом НИУ ВШЭ, 2017. С. 12-29.

14. Голиков, Ю.А. Экономическая эффективность системы защиты информации :учеб.-метод. пособие. – Новосибирск : СГГА, 2012. – 41 с.

15. Шепитько Г.Е. Экономика защиты информации: учебное пособие. – М.: МФЮУ, 2011. – 64 с.

16. Дата-центр – URL: https://ru.wikipedia.org/wiki/%D0%94%D0%B0%D1%82%D0%B0-%D1%86%D0%B5%D0%BD%D1%82%D1%80 (Дата обращения 11.04.2018).

17 Филиппова И., Соколова А. Косвенные расходы при оценке ТСО // Директор Информационной службы. – 2008. - №10 – URL: https://www.osp.ru/cio/2008/10/5337671/ (Дата обращения 22.02.2018).

18 Зубарева Е.В., Васенёва В.А., Николаенко В.Г. Количественная оценка эффективности инвестиций в информационную безопасность предприятия. // Евразийский союз ученых. – М.: Изд-во ООО Международный образовательный центр – 2015. – №5(14) – С. 63-65.

19 А. Лукацкий. BSC и информационная безопасность // Директор информационной службы. – 2009. – №1.

20. Бирюков А.А. Окупаемость ИБ-систем. Какую прибыль может принести система ИБ // Интернет-журнал «Системный администратор» – 2011. – №10. - URL: http://samag.ru/blog/art/No_number/16 ( Дата обращения 27.02.2018)

21. Коэффициент дисконтирования – URL: https://utmagazine.ru/posts/11442-koefficient-diskontirovaniya (Дата обращения 27.02.2018)

22. Карпычев В.Ю. Экономический анализ нормативно-технического обеспечения информационной безопасности// Экономический анализ: теория и практика – 35 (242) – 2011

- Роль мотивации в поведении организации (Spa отель «Аквамарин» )

- Теоретические аспекты применения новых технологии в рекламной деятельности.

- Организационная культура как инструмент преодоления кризисных ситуаций в развитии компании .

- «Индивидуальное предпринимательство»(ПОНЯТИЕ И ОБЩИЕ ПРИЗНАКИ ИНДИВИДУАЛЬНОГО ПРЕДПРИНИМАТЕЛЬСТВА)

- Понятие и признаки государства

- Взаиморасчёты с клиентами

- Сущность внеоборотных активов и их роль в деятельности организации

- Понятие, признаки и правовое регулирование несостоятельности (банкротства)..

- Договор купли-продажи. Понятие, основные элементы и значение.

- Технологии и методы продаж в гостиничном бизнесе (бутик-отель «Петровский Путевой Дворец»)

- Общая характеристика корпоративного управления.

- Понятие и сущность бизнес – процессов в организации