«Методика инструктирования и обучения персонала правилами защиты секретов фирмы»

Содержание:

Введение

Актуальность данной работы состоит в том, что в настоящее время, когда практически каждый основной сотрудник становится носителем ценных сведений, представляющих интерес для конкурентов и криминальных структур, на предприятиях зачастую не уделяется должного внимания вопросам обучения персонала правилам информационной безопасности, вследствие чего повышается уязвимость конфиденциальных данных, а также невыполнение требований по защите персональных данных, что приводит к повышению вероятности санкций за несоблюдение соответствующего законодательства.

Цель исследования — провести анализ методик обучения и инструктирования персонала вопросам защиты секретов фирмы и разработать практические рекомендации по их реализации.

Задачи исследования:

- провести обзор литературы и Интернет-источников по вопросам организации работы с персоналом при построении системы защиты конфиденциальной информации;

- определить роль информации и выделить задачи ее защиты;

- выявить особенности персонала как объекта и субъекта защиты секретов фирмы;

- выделить особенности инструктирования и обучения персонала правилам защиты секретов фирмы;

- разработать практические рекомендации по инструктированию и обучению персонала правилам защиты секретов фирмы.

Курсовая работа состоит из введения, двух глав основной части, заключения

ГЛАВА 1. ПЕРСОНАЛ КАК ОБЪЕКТ И СУБЪЕКТ ЗАЩИТЫ СЕКРЕТОВ ФИРМЫ

1.1 Защита конфиденциальной информации и контроль деятельности персонала на предприятии

В условиях развития рыночной экономики информация становится самым ценным товаром, поэтому главной задачей для субъектов хозяйственной деятельности является защита конфиденциальной информации, что позволяет обеспечить компании экономическую безопасность, избежать банкротства, защитить себя от недобросовестной конкуренции и коммерческого шпионажа, предупредить рейдерские атаки. Важнейшей характеристикой информации считается ее ценность (полезность), которая, как правило, определяется ее владельцем.

Именно вследствие утечки коммерческой информации национальные компании очень часто страдают от снижения возможности продажи лицензий на собственные научные разработки, от потери приоритета в освоенных областях научно-технического прогресса, от роста затрат на переориентацию деятельности исследовательских подразделений, от роста затрат предприятия на создание новой рыночной стратегии и многих других. Одним из видов противоправных посягательств на экономическую безопасность предприятия являются компьютерные преступления. Непосредственным объектом компьютерных преступлений является как информация, так и сами компьютерные программы.

Посягательство на информацию, которая охраняется, могут быть различными: кража носителя информации, нарушение средств защиты информации, использование чужого имени, изменение кода или адреса технического устройства, предоставления фиктивных документов на право доступа к информации, установка аппаратуры, что ведет несанкционированную запись. Последствия противоправных посягательств на конфиденциальную информацию предприятия могут привести к изменению содержания информации по сравнению с той, что была раньше, блокированию информации, уничтожению информации без возможности ее восстановления, нарушению работы компьютеров и компьютерных сетей[1].

Зарубежные специалисты разработали различные классификации способов совершения компьютерных преступлений. Так, кодификатор Генерального Секретариата Интерпола содержит специальные коды, характеризующие компьютерные преступления, они имеют идентификатор, начинающийся с буквы Q. Для характеристики преступления могут использоваться до пяти кодов, которые располагаются в порядке уменьшения значимости преступления.

Так, несанкционированный доступ и перехват информации (QА) включает в себя следующие виды компьютерных преступлений[2]:

– «компьютерный абордаж» – доступ к компьютеру или к сети без права на это. Этот вид преступления используется для проникновения в чужие информационные сети;

– перехват – перехват информации с помощью технических средств, без права на это. Он осуществляется или путем подключения внешних коммуникационных каналов, или путем подключения к периферийным устройствам.

Еще одним видом компьютерных преступлений является внесение изменений в компьютерных данных QDL/QDT:

– логическая бомба – заключается в тайном встраивании в программу набора команд, который должен сработать лишь однажды, но при определенных условиях;

– троянский конь – это тайное введение в чужую программу таких команд, которые позволяют осуществлять другие функции, не планировавшиеся владельцем программы, но одновременно сохранять и прежнюю работоспособность. Большую опасность представляют компьютерные вирусы (QDV).

Компьютерный вирус – это специальная программа, которая позволяет приписать себя к другим программам, размножается и рождает новые вирусы для выполнения различных нежелательных действий на компьютере. Понятно, что избавиться от компьютерного вируса гораздо сложнее, чем обеспечить действительные меры по его профилактике[3].

Обеспечение безопасности предпринимательской деятельности со стороны компьютерных систем представляет один из блоков проблемы защиты конфиденциальной информации. Защита должна начинаться с разработки концепции информационной безопасности компании. Механизм защиты конфиденциальной информации предусматривает как организационные, так и технические средства. Организационные средства защиты направлены на ограничение возможного несанкционированного физического доступа к документам, содержащим конфиденциальную информацию, в том числе к компьютерным сетям. Технические средства предполагают использование средств программно-технического характера, прежде всего, на ограничение доступа сотрудников компании, особенно тех, что работают с компьютерными системами, к информации, обращаться к которой они не имеют права[4].

Специалисты предлагают следующие направления технической защиты: использование средств контроля за включением питания и загрузки программного обеспечения; установка паролей; шифрование и специальные протоколы связи; дополнительная проверка аппаратуры; «цифровая подпись» и другие.

Необходимо отметить, что к числу особо сложных компонентов ИС любой природы относятся люди (сотрудники, продавцы, партнеры, клиенты, и т. д.), являющиеся главными источниками информации. Поэтому работа с кадрами – важнейшее направление деятельности по обеспечению сохранности конфиденциальной информации и защиты ее от несанкционированного доступа. Необходимо изучать весь состав работающих на предприятии специалистов, выделяя при этом тех, кто имеет доступ к особо ценной и важной информации. Особые категории работников – это кандидаты на вакантные должности и на увольнение. Эти люди, в большей мере, чем остальные, склонны к противоправным действиям, особенно последние.

Объектом повышенной заботы должен быть персонал, осуществляющий сбыт продукции и обслуживающий запросы клиентов о возможностях улучшенных или новых моделей, планируемых к реализации. Сообщая дополнительную информацию о разрабатываемых изделиях, такие специалисты могут разгласить сведения, составляющие производственную или коммерческую тайну[5].

Основными принципами обеспечения информационной безопасности являются взаимная ответственность руководства и персонала предприятия, законность, достаточность, взаимодействие с государственными и частными правоохранительными органами, соблюдение оптимального баланса интересов предприятия и личности. Одним из основных факторов, существенно влияющими на эффективность системы защиты конфиденциальной информации, является совокупность сил и средств предприятия, которые используются для организации защиты информации и прямо участвующих в этом процессе. Силы, а также средства разных предприятий отличают по структуре, характеру и порядку использования.

Предприятия, которые осуществляют работу с конфиденциальной информацией и решают задачи по её защите на постоянной основе, а именно в каждодневной деятельности, вынуждены с данной целью основывать самостоятельные структурные подразделения и применять высокоэффективные средства защиты информации.

К организационным мероприятиям следует отнести:

– специальные действия, выполняемые при проектировании, строительстве и обустройстве производственных зданий и помещений;

– подбор персонала, обучение его основам, правилам и методам работы с конфиденциальной информацией, ознакомление с ответственностью, предусмотренной за нарушение правил и требований защиты информации;

– организация, поддержание и совершенствование надежного контроля за действиями посетителей и пропускного режима;

– организация надежной охраны территорий и помещений; организация использования носителей и документов конфиденциальной информации и их хранения, включая порядок учета, выдачи, исполнения и возвращения;

– назначение ответственного за защиту информации, проведение систематического контроля за персоналом, работающим с конфиденциальной информаций и т. д.

Одним из основных направлений организационных мероприятий является четкая организация системы делопроизводства и документооборота. Основным организационным мероприятием является разработка перечня охраняемых сведений и проведения аттестации помещений на предмет выработки конкретных мер по защите и обеспечению безопасности конфиденциальной информации. Важным мероприятием представляется создание на предприятии собственной службы безопасности – системы штатных органов управления и организационных формирований, предназначенных для обеспечения безопасности и защиты конфиденциальной информации.

Службой информационной безопасности выступает орган управления системы защиты информации. От качества создания службы информационной безопасности, а также профессиональной подготовленности её сотрудников, присутствия у них современных средств управления безопасностью особенно зависит эффективность мероприятий защиты информации. Основная цель функционирования службы информационной безопасности – с помощью организационных мер и программно-аппаратных средств избежать либо свести к минимуму вероятность нарушения политики безопасности, или же, в крайнем случае, своевременно заметить, а также устранить последствия нарушения.

Эффективность обеспечения экономической и, в частности, информационной безопасности предприятия может быть наивысшей, если работа в службе безопасности будет престижной и высокооплачиваемой. Инженерно-техническая и технологическая защита – это совокупность технических средств и специальных органов, а также организационных мероприятий по их комплексному использованию в интересах обеспечения безопасности предприятия.

По функциональному назначению инженерно-техническая и технологическая защита использует следующие средства:

- физические, которые включают различные инженерные сооружения и средства, препятствующие проникновению злоумышленников на защищаемые объекты и осуществляющие защиту информации, материальных средств, персонала, и финансов от противоправных действий;

– аппаратные, в число которых входят приборы и устройства, а также разнообразные технические решения, начиная от телефонного аппарата и кончая самыми современными автоматизированными ИС;

– программные, представляющие собой специальные программные комплексы, отдельные программы и системы разноплановой защиты информации;

– криптографические – специальные алгоритмические и математические средства, основанные на применении методов шифрования.

Шифрование является механизмом эффективной логической безопасности. Оно может использоваться в интересах обеспечения и целостности, и конфиденциальности как хранимой, так и передаваемой информации. Самой определяющей частью системы шифрования является генерация и передача ключей.

Физическая безопасность не сводится к безопасности только вычислительного центра, тем более что ИС все более и более рассредоточиваются. Необходимо рассматривать взаимосвязь безопасности комплекса знаний, сооружений и оборудования. Безопасность ИС оценивается на основе использования таких мер, как идентификация, подтверждение подлинности, контроль доступа, информационные права, аудит, безаварийность и конфиденциальность.

Особо следует рассмотреть систему разграничения доступа к конфиденциальной информации. Защита информации в линиях связи сводится к защите содержания сообщения и защите процесса передачи данных. Исследование и анализ различных сторон практической деятельности ведущих западных и российских фирм, специальных государственных и частных служб и других организаторов и исполнителей функций обеспечения безопасности ИС показывает, что системный подход к решению проблемы защиты информации не только полезен в реальной практической деятельности, но является единственным правильным направлением достижения надежной информационной защиты.

1.2 Контроль соблюдения сотрудниками порядка защиты информации как метод управления информационной безопасностью

На сегодняшний день почти каждая организация занимается защитой конфиденциальной информации. При решении задач защиты конфиденциальной информации огромное значение имеют меры организационного характера, и для того, чтобы избежать утечки информации, необходим постоянный контроль сотрудников по соблюдению правил защиты информации. Именно руководство должно быть заинтересовано в том, чтобы сотрудники организации были профессионально подготовлены в области защиты информации и своевременно обучены работе с вновь внедряемыми специализированными программными продуктами. Это позволит максимально снизить непреднамеренные ошибки пользователей в ходе обработки конфиденциальной информации. По статистике Info Watch за 2015 год утечка информации в 984 (65,4%) случаях произошла по вине или неосторожности внутреннего нарушителя, т. е. сотрудника организации. К остальным причинам утечки информации относят: 32,2% - внешние атаки, 2,5% - не определено. По данным представленным компанией «Search Inform» в 2016 году с утечками конфиденциальных данных столкнулись 49% российских компаний. Информация чаще всего утекает из-за беспечности и невнимательности сотрудников.

В 2016 году в тройку лидеров вошли: рядовые сотрудники, руководители и бухгалтеры. Для предотвращения этого необходимо проводить комплексные проверки по соблюдению сотрудниками порядка защиты информации. Контроль - целенаправленная деятельность руководства и должностных лиц предприятия по проверке состояния защиты конфиденциальной информации при выполнении предприятием всех видов работ[6].

Организация контроля возлагается на руководителя организации или его заместителя, курирующего вопросы защиты информации. А непосредственная организация и осуществление контроля за соблюдением порядка защиты информации возлагается на руководителей структурных подразделений и службу безопасности предприятия, если она имеется. Система контроля необходима для проверки выполнения сотрудниками требований внутренних нормативно - методических документов по защите информации, установленных в организации. Построение системы контроля соблюдения сотрудниками установленного порядка по обеспечению защиты информации должно предусматривать: Выделение регламентированных требований нормативно-методических документов по организации работ по защите информации; Распределение должностных обязанностей по проведению контроля между должностными лицами организации.

Разработку форм документов, используемых в проведении контроля. Модель системы контроля соблюдения сотрудниками порядка защиты информации представлена на рис. 1 и включает в себя четыре основных этапа.

Рисунок 1. Модель системы контроля

На первом этапе контроля при приеме на работу кандидата проводится анкетирование кандидата, определяющее оценку его личностных качеств по следующим критериям: причина увольнения с предыдущего места работы, наличие судимости, вредных привычек, увлечения, отношения в семье, личные качества, самооценка. Использование анкеты позволяет получить наиболее полную картину личности кандидата. Вопросы, предлагаемые в анкете, должны быть составлены таким образом, чтобы при ответе на вопрос можно было определить вероятность свершения той или иной угрозы безопасности информации кандидатом. Определение вероятности свершения угроз представлены в табл. 1.

Таблица 1

Вероятности угроз

|

Критерии ответов кандидата |

Потенциальная угроза |

|

Уволили за несоблюдение правил, требований политики безопасности |

Разглашение, утрата, НСД |

|

Уволился по причине конфликта в коллективе |

Утрата внимания в процессе выполнения должностных обязанностей |

|

Наличие судимости |

Способность к совершению противоправных действий |

|

Играю в онлайн-игры |

Компьютерная зависимость |

|

Пользуюсь услугами системы микрозаймов |

Разглашения конфиденциальной информации с целью получения прибыли |

|

Источники общения: социальные сети, блоги |

Разглашение конфиденциальной информации в социальных сетях |

|

Область профессиональной деятельности близких родственников: образование, медицина, наука, ИТи т.п. |

Утечка информации конкурентам |

По заполнению кандидатом анкеты «Личностные качества кандидата» проводится обработка ее результатов по разработанным критериям оценивания. Критерии оценивания вопросов разделяются на высокий, средний и низкий показатель вероятности угроз безопасности, где 3 балла – высокий, 2 балла - средний и 1 балл – низкий. Следующим шагом необходимо проверить его уровень подготовки. Для проведения проверки можно разработать анкету «Уровень подготовки кандидата», с вопросами определяющими профессиональную пригодность кандидата. Оценивают данную анкету следующим образом: 2 балла – полный ответ, 1 балл – ответ неполный, но отражает суть вопроса, 0 баллов ставится в том случае, если ответа на вопрос нет.

После принятия кандидата на должность на втором этапе контроля при первичном контроле руководителем структурного подразделения проводится проверка сотрудника на знания требований нормативно-методических документов по организации работ по защите информации. После изучения сотрудником внутренних нормативно-методических документов проводится тестирование по анкете «Проверка знаний требований нормативно-методических документов по защите информации». Форма анкеты представлена в табл. 2.

Таблица 2

Форма анкеты «Проверка знаний требований нормативно-методических документов по защите информации»

|

Проверочный вопрос |

Ответ анкетируемого |

Результат (баллы) |

|

Наименование внутреннего нормативно-методического документа |

||

|

Вопрос 1 |

1/0 |

|

|

Вопрос 2 |

1/0 |

|

|

Наименование внутреннего нормативно-методического документа |

||

|

Вопрос 1 |

1/0 |

|

|

Вопрос 2 |

1/0 |

|

При проверке анкеты руководитель структурного подразделения отмечает результаты ответов согласно следующим критериям, где «1 балл - верно», «0 баллов - неверно». Критерии оценки знаний: 80-100%правильных ответов - уровень знаний считается достаточным для выполнения должностных обязанностей; менее 80 % правильных ответов – уровень знаний считается не достаточным для выполнения должностных обязанностей, необходимо пройти обучение и повторную проверку знаний. На третьем этапе контроля в ходе исполнения должностных обязанностей проводится текущая проверка по соблюдению требований порядка защиты информации согласно анкете, представленной в табл. 3.

Таблица 3

Форма анкеты «Оценка соблюдения требований по защите информации при текущем контроле»

|

№п/п |

Требование (правило) |

Соответствует |

Не соответствует (описание нарушения) |

|

Наименование внутреннего нормативно-методического документа |

|||

|

1 |

Требование 1 |

||

|

2 |

Требование 2 |

||

Обработкой результатов анкеты занимается руководитель структурного подразделения (заместитель). Если все требования порядка защиты информации организации выполняются сотрудником, то никаких вопросов не возникает и тестирование считается успешным. Каждая анкета подшивается в дело «Контроль и соблюдение сотрудниками порядка защиты информации» структурного подразделения. После проведения оценочных мероприятий руководитель структурного подразделения подготавливает акт по результатам проверки в 2-х экземплярах.

Один экземпляр остается в структурном подразделении, а второй направляется руководителю организации или в службу безопасности. Выявленные недостатки по соблюдению требований отражаются в акте и оговариваются рекомендации по их устранению, согласно которым в структурном подразделении составляется план устранения недостатков. На четвертом этапе контроля перед увольнением необходимо провести личную беседу с сотрудником.

В целом определить объем известной ему конфиденциальной информации и оценить возможные риски, провести проверку сохранности носителей в структурном подразделении и проверить полноту передачи документации и всех носителей конфиденциальной информации.

Затем проводится инструктаж с целью напомнить сотруднику о том, что за разглашение конфиденциальной информации он несет дисциплинарную, гражданско-правовую, административную и уголовную ответственность, с чем сотрудник был ознакомлен в ходе подписания «Обязательства о неразглашении конфиденциальной информации». Своевременное принятие четких управленческих решений руководством организации в отношении вопросов планирования мероприятий по защите информации и контроля за их выполнением с учетом действующих нормативно-методических документов ведет к снижению роста непреднамеренных ошибок сотрудников, допущенных к работе с конфиденциальной информацией. Целью принятия таких решений является исключение возможности утечки конфиденциальной информации и причинения ущерба организации.

ГЛАВА 2. МЕТОДИКА ИНСТРУКТИРОВАНИЯ И ОБУЧЕНИЯ ПЕРСОНАЛА ПРАВИЛАМ ЗАЩИТЫ СЕКРЕТОВ ФИРМЫ

2.1. Специальные аналитические технологии оценки и подбора лояльных сотрудников в сфере информационной безопасности

Незначительные утечки информации обычно проходят незаметно, не вызывая особых последствий, а вот утечка критичной информации, да еще в больших объемах, может привести к возникновению ущерба: финансового: за счет прямых потерь, недополученной выгоды, штрафных санкций, выплаты компенсаций – и репутационного: потеря имиджа, отток клиентов и т.д. [4]. Утечка конфиденциальной информации может произойти в любой организации, где такая информация собирается, обрабатывается и хранится. Наибольшую опасность представляют умышленные действия, когда злоумышленник, имеющий легальный доступ к информации, целенаправленно собирает ее для передачи третьим лицам. Чаще всего таким нарушителем является персонал предприятия, организации или фирмы[7].

Для минимизации рисков надо комплексно проводить необходимые мероприятия правового, организационного и технического характера на всех этапах трудовой деятельности работника в соответствии с рекомендациями ГОСТ Р ИСО/МЭК 27002-2012 по вопросам безопасности, связанным с персоналом, а именно:

1. Перед трудоустройством.

2. В течении занятости.

3. При прекращении или смене занятости.

Перед трудоустройством необходима тщательная проверка кандидата, и чем более высокий уровень доступа к информации и ответственность предполагаются, тем более углубленной и полной должна быть такая проверка.

В ходе проверки изучают представленные документы, проводят собеседования, возможно, с участием психологов или специальных информационно-аналитических технологий (детектор лжи), тестирования на профессиональную пригодность, проводится сбор дополнительной информации с целью выявления возможного негатива и уточнения подробностей в биографии кандидата. В качестве источников такой информации могут выступать различные государственные и коммерческие структуры: бюро кредитных историй, судебные и правоохранительные органы, бывшие коллеги по работе, соседи по месту жительства, сеть Интернет и т.п.

В законодательстве РФ на данный момент нет запрета на использование полиграфа, но также нет и разрешения на его применение при трудоустройстве кандидата. Именно поэтому проверка на полиграфе, а в основном его законное использование, становиться основным вопросом среди граждан Российской Федерации. Правовой основой проведения опросов с применением полиграфа являются Конституция Российской Федерации, федеральные законы, иные принимаемые в соответствии с ними нормативные правовые акты федеральных органов государственной власти. Например, статья 85 Трудового кодекса РФ вводит понятие персональных данных работника – «информация, необходимая работодателю в связи с трудовыми отношениями и касающаяся конкретного работника», а так же предоставляют работодателю право на их обработку (получение, хранение, передачу и т.д.).

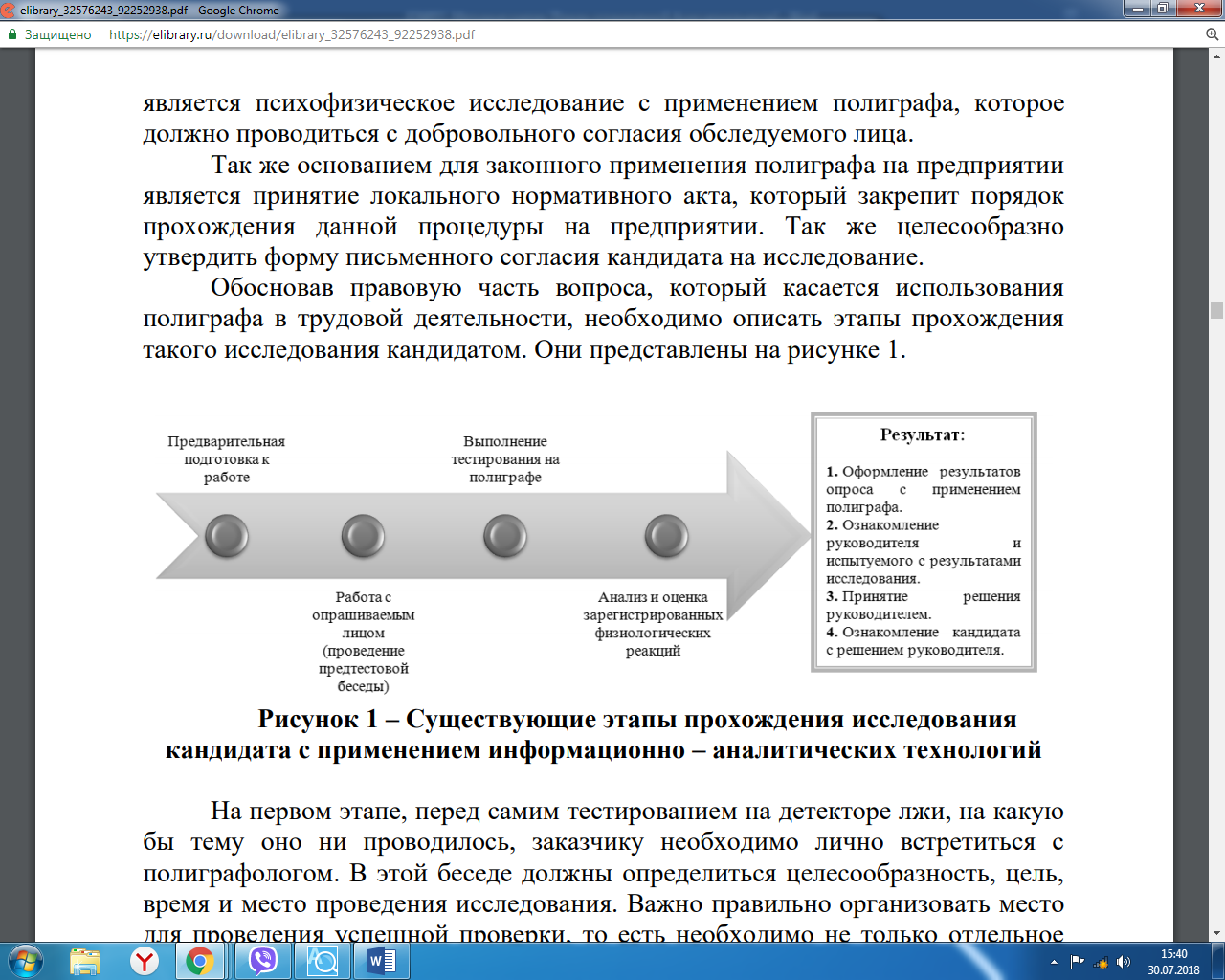

Одним из способов получения вышеуказанных данных является психофизическое исследование с применением полиграфа, которое должно проводиться с добровольного согласия обследуемого лица. Так же основанием для законного применения полиграфа на предприятии является принятие локального нормативного акта, который закрепит порядок прохождения данной процедуры на предприятии. Так же целесообразно утвердить форму письменного согласия кандидата на исследование. Обосновав правовую часть вопроса, который касается использования полиграфа в трудовой деятельности, необходимо описать этапы прохождения такого исследования кандидатом. Они представлены на рисунке 2.

Рисунок 2 – Существующие этапы прохождения исследования кандидата с применением информационно – аналитических технологий

На первом этапе, перед самим тестированием на детекторе лжи, на какую бы тему оно ни проводилось, заказчику необходимо лично встретиться с полиграфологом. В этой беседе должны определиться целесообразность, цель, время и место проведения исследования. Важно правильно организовать место для проведения успешной проверки, то есть необходимо не только отдельное помещение, но и удобный стол, стул, розетка 220 V, на стенах помещения не должно быть никаких зеркал, графиков, фотографий и других отвлекающих предметов.

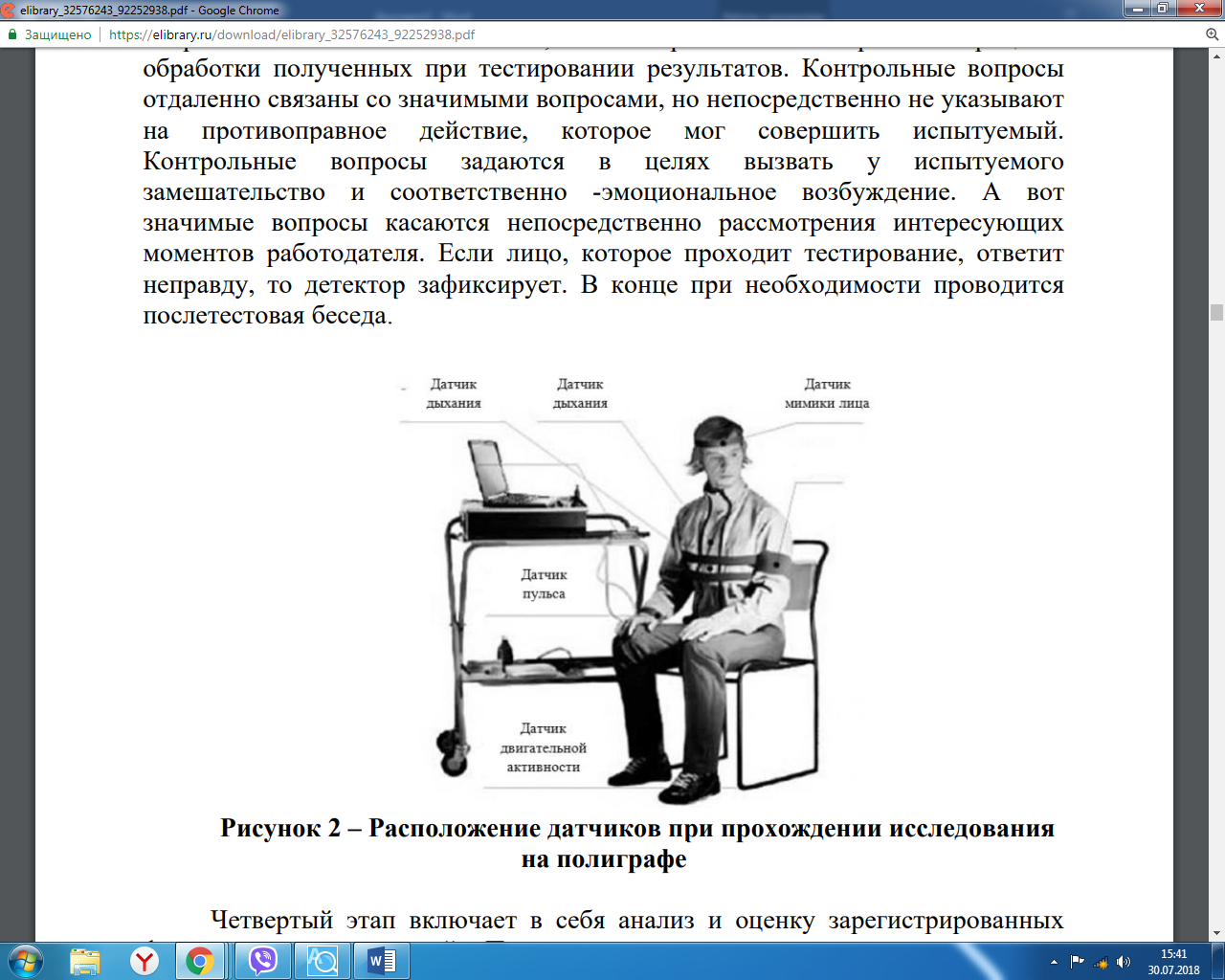

Помещение должно иметь хорошую звукоизоляцию. Далее обязательным является подписание договора и подготовка вопросов на исследование. На втором этапе проводится предтестовая беседа, на которой происходит формирование у тестируемого лица соответствующей мотивации на проводимое мероприятие, оценивается эмоциональное состояние, а так же уточняются некоторые факты и события жизни, которые представляют интерес с точки зрения предстоящей проверки. Обсуждаются вопросы, которые приготовил полиграфолог для исследования, обследуемому объясняется, как необходимо себя вести при проверке. Основным является заполнение и подписание бланка о добровольном согласии на прохождение проверки с использованием полиграфа. Третьим этапом является непосредственно само тестирование на полиграфе. На опрашиваемого одеваются датчики, контролирующие физиологическую деятельность (рис. 3), необходимо отметить, что руки должны быть вымыты с мылом.

Далее проводится настроечно - стимулирующие тесты, то есть настройка датчиков. После этого проводится сам тест, где испытуемому задаются вопросы. Во время тестирования задаются три типа вопросов: контрольные, значимые и нейтральные. Нейтральные вопросы являются наполнителем, и не играют никакой роли в процессе обработки полученных при тестировании результатов. Контрольные вопросы отдаленно связаны со значимыми вопросами, но непосредственно не указывают на противоправное действие, которое мог совершить испытуемый. Контрольные вопросы задаются в целях вызвать у испытуемого замешательство и соответственно -эмоциональное возбуждение. А вот значимые вопросы касаются непосредственно рассмотрения интересующих моментов работодателя. Если лицо, которое проходит тестирование, ответит неправду, то детектор зафиксирует. В конце при необходимости проводится послетестовая беседа.

Рисунок 3 – Расположение датчиков при прохождении исследования на полиграфе

Четвертый этап включает в себя анализ и оценку зарегистрированных физиологических реакций. Предварительная оценка результатов по ходу тестирования осуществляется полиграфологом визуально, без количественной обработки данных, по относительной выраженности психофизиологических реакций. Такая оценка является достаточно надежной, если психофизиологические реакции хорошо выражены, и необходима для выбора тактики проведения заключительного собеседования с обследуемым[8].

Качественно-количественная обработка проводится в несколько этапов:

1. Общий осмотр полиграмм проводится с целью оценки их пригодности для анализа, определения качества записи, а также для общей оценки психофизиологического состояния обследуемого во время тестирования.

2. Выявление и измерение психофизиологических реакций может осуществляться как экспертно полиграфологом, так и с использованием компьютерных программ. Основу обработки составляет количественная оценка реакций, которая является хорошей защитой от возможного влияния на конечный результат непредсказуемых предубеждений, предвзятости и субъективизма полиграфолога, так как уменьшает влияние сторонних факторов на процесс принятия решения.

3. Ранжирование реакций по величине относительно друг друга осуществляется в зависимости от того, какая методика использовалась в ходе тестирования на полиграфе. Эта процедура так же, как и измерение реакций, осуществляется последовательно по каждому физиологическому показателю и по каждому отдельному предъявлению вопроса.

Последним этапом является оформление результатов опроса с применением полиграфа[9]. Заключение должно удовлетворять требованиям статьи 200 УПК.

В нем должно быть указано следующее: когда и где проводилось обследование, какой использовался прибор, объяснение выбора техники обследования, в какой последовательности проводились тесты, каково было содержание тестовых вопросов с указанием типа вопроса. В заключении также необходимо рассмотреть реакции, зафиксированные во время каждого теста, а также привести числовые показатели их силы (когда таковые имеются и способ их расчета). Фиксируются намеренные попытки обследуемого исказить кривые или подозрение, что такие попытки предпринимались[10].

К заключению необходимо приложить фотокопию записей кривых (полиграмм). Никакая информация, полученная оператором в связи с обследованием или во время него и не связанная с распоряжением суда, не может быть раскрыта третьим лицам. За последний годы полиграф прочно вошел, как один из эффективных инструментов, в сферу кадрового отбора и безопасности, но прогресс не стоит на месте, темп ускоряется, требуется более простые и «быстрые» инструменты в этой сфере, которые могли бы применяться не только специалистами – полиграфологами, но и обычными кадровиками и безопасниками.

Один из таких инструментов стал детектор почерка. Это программа, которая позволяет оценить на «честность» любой рукописный текст, например, заполненную анкету или написанную объяснительную. В настоящее время графологический анализ активно используется при подборе кандидатов при найме на работу. Большой опыт изучения почерков разных людей позволяет графологии вывести законы зависимости между почерком и личностью. Безусловно, почерк человека напрямую связан с работой его мозга (физиологи установили, что есть даже специальный центр письма, который находится в заднем отделе второй лобной извилины левого полушария головного мозга). Таким образом, можно сказать, что письмо – это своего рода проекция нашего сознания, выражаемая в определенных движениях.

Записывая свои мысли и идеи, человек рефлекторноотражает в тексте черты собственной индивидуальности, свои личные характеристики. Благодаря графологическому анализу руководитель может избежать приема на работу некомпетентного, ненадежного и лживого сотрудника. Оценка подчерка бедующего сотрудника поможет выявить такие свойства его характера, которые ускользнули во время собеседования. Детальный анализ резюме с точки зрения графологии даст возможность определить, действительно ли данный кандидат подходит на рассматриваемую должность. Прежде всего, полиграф — это не оборудование, а комплекс, состоящий из аппарата и оператора, который следит за поведением испытуемого.

Человек с полиграфом еще не полиграфолог – это оператор полиграфа. Чтобы стать действительно специалистом, нужны глубокие знания в различных областях и большой опыт работы. Подобное сочетания знаний и опыта в нашей стране имеется в спецслужбах или организациях, где работают бывшие сотрудники органов. При проверке полиграф может дать неоднозначные результаты, а полиграфолог в свою очередь по поведению и мимике испытуемого может определить точность показаний. Бывают случаи, когда тестируемые, никогда в жизни не видевшие наркотиков, могут оказаться наркоманами, а излишне впечатлительные – нечистыми на руку. Провести адекватный опрос людей, от природы эмоциональных, крайне сложно.

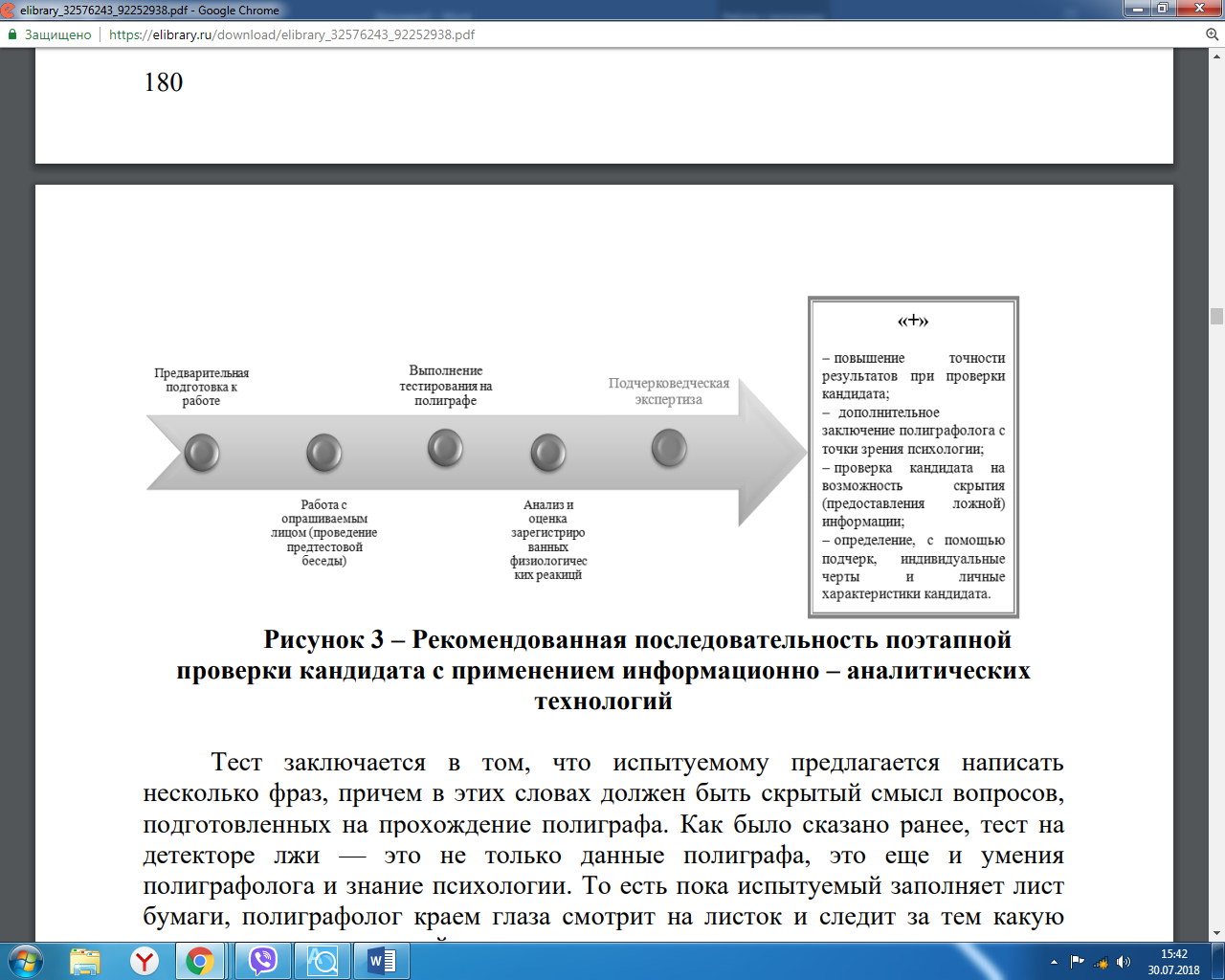

Даже при трехкратном повторе вопросов нет гарантии в результате. И к тому же, существуют люди, для которых ложь – процесс естественный. Никакая мозговая деятельность у них не активизируется и больше времени они на ответ не тратят. Единственный, кто может оценить все правильно, выявить болезненные вопросы и скрытую ложь – это специалист полиграфолог. Для повышения точности результатов исследования можно включить в качестве дополнительного этапа – подчерковедческую экспертизу. Важно отметить, что на предприятии нет большой необходимости использовать еще одного «детектора», так как это увеличивает стоимость и время проведения проверки. Он должен проводится после анализа и оценки зарегистрированных физиологических реакций, в случае, если проверка на полиграфе дала неоднозначные результаты. При прохождении данного теста никакого оборудования не требуется, здесь необходимы лист бумаги, ручка и внимание полиграфолога. Весь процесс проверки кандидата с добавлением нового этапа показан на рисунке 4.

Рисунок 4 – Рекомендованная последовательность поэтапной проверки кандидата с применением информационно – аналитических технологий

Тест заключается в том, что испытуемому предлагается написать несколько фраз, причем в этих словах должен быть скрытый смысл вопросов, подготовленных на прохождение полиграфа. Как было сказано ранее, тест на детекторе лжи — это не только данные полиграфа, это еще и умения полиграфолога и знание психологии. То есть пока испытуемый заполняет лист бумаги, полиграфолог краем глаза смотрит на листок и следит за тем какую реакцию дает испытуемый при написании текста. То есть, как только начинается ваш первый контакт с полиграфологом, за вами сразу начинают следить, изучать ваше поведение и на основе этого уже создают ваш психологический портрет.

Наш почерк сравним с лицом — у того и у другого есть неповторимые индивидуальны черты. Когда эмоциональное или физическое состояние человека меняется — меняется и его лицо, и его почерк. Точно также и с почерком: все временные или случайные изменения не смогут скрыть или исказить главных черт, проблем, склонностей, темперамента, физического и психического состояния личности. Поэтому практика проверок графологами или проверок на полиграфе соискателей в области информационной безопасности давно уже используется в Западных странах, а в России такая технология только начинает набирать обороты. Работодатель, который нанимает человека, хочет быть уверенным в его способностях, владеть информацией, которая касается психологического портрета проверяемого.

2.2. Риски, возникающие при совершенствовании системы мотивации и стимулирования персонала на предприятии

Эффективность работы предприятия, заключается в том, как ее руководство может бороться, избегать или устранять возникающие риски и проблемы при производстве. Успешность данных факторов, влияет на положение фирмы рынке и на то, как данная фирма будет конкурентно способна. Система управления рисками способствует принятию оптимальных решений в условиях неопределенности и использованию благоприятных возможностей, одновременно наращивая потенциал для увеличения стоимости компании[11].

Риски, связанные с управлением персонала, являются одними из ключевых рисков на предприятии, оказывающих влияние на повышение эффективности производства. Существует два источника возникновения риска, это: внешняя и внутренняя среда. Во внешней среде, основные причины риска это недостаточность информации или ее неполнота. С другой стороны, во внутренней среде компании решающая роль, отведенная человеческому фактору, а именно неправильность принятых решений руководителем, или же неточность в понимании и в восприятии той или иной информации.

Когда работник, не чувствует свою значимость и не понимает свою роль в коллективе, именно тогда самый высокий уровень для предприятия в области возникновения кадровых рисков.

Вообще, существует четыре основных групп риска, возникающих в системе управления персоналом, а именно:

1. Риски ошибочного выбора направления кадровой политики

2. Риски, связанные с некачественным уровнем кадрового обеспечения

3. Риски, связанные с неэффективной системой мотивации и стимулирования персонала

4. Риски, связанные с недостаточной защитой информации.

Основным из них является риск, связанный с неправильным выбором направления кадровой политики, ведь именно от него идет невозможность расписать то, как достичь поставленных целей и как внести вклад в идею компании. Это может произойти по причинам, неверной оценки финансового состояния компании или же из-за ошибочного плана действий в краткосрочных и долгосрочных периодах действий организации. Риски, связанные с некачественным уровнем кадрового обеспечения, занимают вторую позицию по важности, ведь то, насколько персонал заинтересован в результатах работы, зависит и качество выпускаемого продукта.

Нужно выявлять соответствует ли работник тому квалификационному уровню, который был заявлен у него изначально, а также следить за тем, как работник подходит к своим задачам. Выполнение без желания, халатно или же если у работника просто нет навыков, осуществить ту или иную работу, повышает данный уровень риска в разы. Также, любой руководитель осознает, что успех компании зависит напрямую от системы для мотивации работников, которую он вводит на своем предприятии. Многие работники уходят со своих должностей именно из-за того, что они недостаточно замотивированы трудиться на текущей работе. Система мотивации может включать в себя материальное и нематериальное стимулирование работников.

В первом случае, это могут быть повышение заработной платы, оклада, различные премии, выписки, льготы, скидки, подарки, а также система штрафов и т.д. Во втором – персональная публичная похвала, возможность перспектив продвижения по карьерной лестнице, обучение и повышение квалификации, выделение сотрудника среди других, создание комфортной атмосферы на работе, поддержка корпоративного духа, свобода для реализации идей и т.д. только при правильной мотивации персонала, можно добиться высокого уровня трудовой активности работников.

Необходимо также отметить, что правильно выбранный руководством стиль лидерства может способствовать повышению заинтересованности работников в достижении лучших результатов. Эффективный лидер формирует сплоченный, работоспособный коллектив, снижая риски возникновения конфликтных ситуаций и ошибок персонала[12].

Четвертая группа рисков обусловлена недостаточной защитой конфиденциальной информации. При приеме на работу, или же увольнении с нее, никто не может гарантировать, что человек не расскажет или не продаст вашу секретную информацию конкурентам. Иногда утечка информации приводит даже к банкротству крупных фирм. В этом случае, многие руководители создают некое разделение потоков информации. Они вводят некое ограничение доступа к данным, при этом можно легко отследить, кто за что отвечает, а затем, в случае инцидента, узнать от кого произошла утечка. Есть несколько способов по охране конфиденциальной информации:

1. Точно определить информацию, которая является коммерческой тайной.

2. Установить точный алгоритм работы с данными бумагами

3. Регулировать отношения по использованию данной информации

4. Определить точный круг лиц, которые могут знать коммерческую тайну

5. Официально заверить в трудовом договоре требование о неразглашении конфиденциальной информации третьим лицам.

В современном мире, проблема с утечкой коммерческой тайны стоит очень остро. На практике, мы можем наблюдать, что только 20% информации добывается какими – либо компаниями извне, а 80% урона наносится именно сотрудниками фирмы. Именно поэтому руководители так тщательно проводят проверку сотрудника перед приемом на работу, а так же во время работы проводят кадровый аудит. Руководителю необходимо выстраивать систему внутреннего контроля своих подчиненных. Необходимо понимать их потребности и давать им то, чтобы они могли комфортно работать в компании, комфортно взаимодействовать друг с другом и находиться в данной атмосфере.

Необходимо проводить работу по выстраиванию лояльности персонала. Сплоченный коллектив это основа для конкурентоспособного предприятия. Если система внутреннего контроля будет пониматься и поддерживаться сотрудниками, то компании будет легче перенести как внутренние, так и внешние угрозы. Но стоит помнить, что обладание самыми совершенными системами по управлению рисками, не дает 100% гарантий, что ваше предприятие находится в полной безопасности и вы предотвратили все возможности зарождения и развития рисков.

Если брать Россию, как пример рассмотрения трудовой мотивации на предприятии, то можно выделить то, что в настоящий момент около 25% сотрудников используют свой потенциал менее чем на 50%. Причина данных низких показателей, в отсутствии увлеченности работников. Существует двеформы мотивации: внешняя и внутренняя, и именно на внутреннюю мотивацию надо делать максимальный упор. Она имеет за собой более длительное воздействие на итоги труда и в целом на отношение к работе.

К внутренней мотивации можно отнести такие виды как соотношение содержания работы и внутреннего состояния человека, то есть, насколько эти два критерия совпадают. По исследованиям 2014 года было выявлено то, что на первом месте, для людей стоит именно интересная и многообразная деятельность, затем возможность применения личных способностей, возможность работать творчески и только на 11 и 12 местах были критерии большого дохода и продвижения по службе. Разработка наиболее подходящей для организации мотивационной модели, способной объединить коллектив и направить его на достижение установленных перед ней целей, требует понимания того, чем занимаются работники в компании и целесообразности работающего в организации персонала с точки зрения успешного достижения конечного результата.

Поэтому и мотивационные механизмы, применяемые к различным категориям работающих, могут выделяться довольно сильно. В спектре мирового опыта мотивации и стимулирования труда наиболее успешные модели были американская и японская. Если говорить о японской модели, то она вошла в историю как «японское чудо». Для нее характерны такие признаки как: разделение заработной платы по отраслям; перемена оплаты труда в зависимости от фактического трудового вклада и реальных итогов работы - за счет градаций внутри одного разряда. Менталитет японского общества, отлаженная и адаптированная к японским условиям и японской психологии система менеджмента работала буквально безупречно в этап быстрого подъема экономики.

Создававшиеся на предприятиях профсоюзы рабочих, продолжали свою работу по мотивации сотрудников. Одним из главных признаков японского управления являлась гарантия занятости и создания обстановки доверительности на предприятии. Стабильность служит стимулом для рабочих и служащих, она укрепляет чувство корпоративной общности, гармонизирует отношения рядовых сотрудников с руководством. Освободившись от давящей угрозы увольнения из-за системы пожизненного найма и имея реальную возможность для продвижения по вертикали, рабочие получают мотивацию для укрепления чувства общности с компанией.

Стабильность так же способствует улучшению взаимоотношений между работниками управленческого уровня и рядовыми рабочими, что, по мнению японцев, совершенно необходимо для улучшения деятельности компании. В американских корпорациях, как правило, срабатывают две главные программы стимулирования персонала, базирующиеся на компенсационных (в виде неизменного жалованья) или стимулирующих выплатах. Побуждение сотрудников фирмы к более усердному труду в интересах фирмы включает в себя наградные призы и ряд других форм поощрений. Они рассматриваются как награда, начисленная в качестве гонорара за предложения, оказанные фирме в течение года. Направленность стимулирования работников компаний смещается с ориентации на текущие результаты деятельности на долговременную эффективность, что проявляется, в системе, предусматривающей предоставление в качестве поощрения права на приобретение в будущем определенного количества акций компании по действующей на момент вознаграждения цене. Такая система предпочтительна для стимулирования высшего и среднего звена руководителей, ответственных за долговременные результаты.

Гибкая система оплаты труда в США построена таким образом, что фиксированная зарплата, как правило, может только увеличиваться и практически никогда не уменьшается; при этом часть заработка ставится в прямую зависимость от результатов общей работы. В заключении, необходимо сказать, что хороший руководитель должен понимать, как замотивировать своих работников. Он должен видеть, что движет персоналом, что зажигает его идеями, что воодушевляет. Только в этом случае, возможно, сформировать реально работающую систему мотивации персонала.

В компаниях, где в коллективе взаимодействуют друг с другом, при применении стимулов должны включаться и рассматриваться и интересы личности. Именно тогда те идеи внутреннего поощрения будут работать. Недостаточно снижать риски на предприятии, от них не застрахован никто, главное выработать четкую систему работы с коллективом и быть с ними одним целым, чтобы всем его участникам было в нем комфортно работать, и чтобы все горели одной общей идеей.

Заключение

Предпринимательская деятельность во всех сферах неразрывно связана с получением и использованием различного рода информации. Причем в современных условиях информация представляет собой особого рода товар, имеющий определенную ценность. Для предпринимателя зачастую наиболее ценной является информация, которую он использует для достижения целей фирмы и разглашение которой может лишить его возможностей реализовать эти цели, то есть создает угрозы безопасности предпринимательской деятельности. Конечно, не вся информация может, в случае ее разглашения, создавать эти угрозы, однако существует определенная ее часть, которая нуждается в защите. Информация, используемая в предпринимательской деятельности весьма разнообразна. Ее можно разделить на два вида: промышленная и коммерческая.

К промышленной относится информация о технологии и способе производства, технических открытиях и изобретениях, ноу-хау, конструкторская документация, программное обеспечение и т.п. Коммерческая информация - о финансово-экономическом положении предприятия (бухгалтерская отчетность), кредитах и банковских операциях, о заключаемых договорах и контрагентах, структуре капиталов и планах инвестиций, стратегических планах маркетинга, анализе конкурентоспособности собственной продукции, клиентах, планах производственного развития, деловой переписке и пр. Вся эта информация представляет различную ценность для самого предпринимателя и, соответственно, ее разглашение может привести (либо не привести) к угрозам экономической безопасности различной степени тяжести.

Поэтому информацию необходимо разделить на три группы: информация для открытого пользования любым потребителем в любой форме; информация ограниченного доступа - только для органов, имеющих соответствующие законодательно установленные права (милиция, налоговая полиция, прокуратура); информация только для работников (либо руководителей) фирмы. Информация относящаяся ко второй и третьей группам является конфиденциальной и имеет ограничения в распространении. Конфиденциальная информация - это документированная (то есть зафиксированная на материальном носителе и с реквизитами, позволяющими ее идентифицировать) информация, доступ к которой ограничивается в соответствии с законодательством РФ.

Часть этой коммерческой информации составляет особый блок и может быть отнесена к коммерческой тайне. Коммерческая тайна, в соответствии с гражданским законодательством РФ, это информация которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании и обладатель принимает меры к охране ее конфиденциальности. Следовательно, коммерческая тайна не может быть общеизвестной и общедоступной информацией, открытое ее использование несет угрозу экономической безопасности предпринимательской деятельности, в связи с чем предприниматель осуществляет меры по сохранению ее конфиденциальности и защите от незаконного использования. Однако не вся информация, которой располагает предприниматель, может быть отнесена к категории коммерческой тайны.

В ходе исследования, была изучена и проанализирована система защиты информации, относящейся к коммерческой тайне, выделены основные недостатки и проблемы и предложены рекомендации для их решения.

Список использованной литературы

- Доктрина информационной безопасности РФ, утверждена Указом Президента Российской Федерации № 646 от 05.12.2016 г.

- Перечень специальностей и направлений подготовки высшего образования, соответствующих приоритетным направлениям модернизации и технологического развития российской экономики. Распоряжение Правительства РФ от 6 января 2015 г. №7-р.

- Бакеева Й.Р., Бакеев Б.В. Проблемы лидерства в образовании // В сборнике: Проблемное обучение в современном мире VI Международные Махмутовские чтения: сборник статей. Под редакцией: Е.Е. Мерзон, В. Л. Виноградова, Р. Ф. Ахтариевой, В. А. Мартыновой. 2016. С. 17-21.

- Галицкий А.В. Защита информации в сети – анализ технологий и синтез решений / А.В. Галицкий, С.Д. Рябко, В.Ф. Шаньгин. – М.: ДМК Пресс, 2016.

- Закиева Р.Х., Бакеева Й.Р. Управление рисками предприятия // В сборнике: Advances in Science and Technology Сборник статей VIII международной научно-практической конференции. Под редакцией В.Б. Соловьева. 2017. С. 96-97.

- Звёздочкина Н.В. Исследование психофизиологического состояния человека с помощью полиграфа: Учебно-методическое пособие / Н.В. Звёздочкина. – Казань: Казанский университет, 2015. – 65 с.

- Исследование утечек конфиденциальной информации в 2015 году [Электронный ресурс] // Infowatch: URL https://www.infowatch.ru/report2015 (дата обращения 30.07.2018).

- Игорь Писаренко. Минимизация финансовых и репутационных рисков при увольнении ключевых сотрудников//Information Security/Информационная безопасность. – 2016. - №4. – С.12-13

- Михнев И.П. Информационная безопасность спектрометрических систем при определении радиационных характеристик в помещениях Волгоградской области / И.П. Михнев, Н.А. Сальникова // Известия Волгоградского государственного технического университета. – 2015. – №13 (177). – С. 109–113.

- Михнев И.П. Информационная безопасность в современном экономическом образовании // Международный журнал прикладных и фундаментальных исследований. – 2013. – №4. – С. 111–113.

- Михнев И.П. Информационная безопасность на просторах мобильного интернета // Образовательные ресурсы и технологии. – 2015. – №4 (12). – С. 66–70.

- Организация контроля за состоянием защиты конфиденциальной информации на предприятии [Электронный ресурс] Bezopasnik.org: URL:http://bezopasnik.org/arti cle/8.htm (дата обращения 30.07.2018).

- Степанов Е.А. Информационная безопасность и защита информации: Учебное пособие / Е.А. Степанов, И.К. Корнеев. – М.: Инфра-М, 2014. – 304 c.

- Хрусталев Е.Ю. Концептуальные основы построения системы информационной безопасности производственного предприятия [Электронный ресурс]. – Режим доступа: https://otherreferats.allbest.ru/programming/ 00812157_0.html (дата обращения: 30.07.2018).

- SearchInform: блог об информационной безопасности [Электронный ресурс] // Securitylab: URL:http://www.securitylab.ru/blo g/company/securityinform/339274.php (дата обращения 30.07.2018).

-

Ищейнов В. Я. Технология определения сведений, относимых к коммерческой тайне, и факторы риска//Делопроизводство. 2015.No2. С. 50. ↑

-

Корнеев И. К., Степанов Е. А. Защита информации в офисе. М.: ТК Велби, Проспект, 2014. ↑

-

Мельникова Е. И. Формы утечки информации, составляющей коммерческую тайну, и управление персоналом предприятия в целях обеспечения информационной безопасности//Юридический мир. 2014. No12. С. 40 -43. ↑

-

Шевердяев С. Н. Конституционно-правовой режим информации ограниченного доступа//Конституционное и муниципальное право. 2016. No1. ↑

-

Яковец Е. Н., Смирнова И. Н. Нормативное регулирование оборота сведений, составляющих служебную тайну//Информационное право. 2015. No4. ↑

-

Организация контроля за состоянием защиты конфиденциальной информации на предприятии [Электронный ресурс] Bezopasnik.org: URL:http://bezopasnik.org/article/8.htm (дата обращения 30.07.2018) ↑

-

Игорь Писаренко. Минимизация финансовых и репутационных рисков при увольнении ключевых сотрудников//Information Security/Информационная безопасность. – 2016. - №4. – С.12-13 ↑

-

Сошников А.П., Комиссарова Я.В., Пеленицын А.Б., Федоренко В.Н. Полиграф в практике расследования преступлений. - М.:НШДЛ, 2008. – 183 с. ↑

-

Звёздочкина Н.В. Исследование психофизиологического состояния человека с помощью полиграфа: Учебно-методическое пособие / Н.В. Звёздочкина. – Казань: Казанский университет, 2015. – 65 с ↑

-

Доктрина информационной безопасности РФ, утверждена Указом Президента Российской Федерации № 646 от 05.12.2016 г ↑

-

Закиева Р.Х., Бакеева Й.Р. Управление рисками предприятия // В сборнике: Advances in Science and Technology Сборник статей VIII международной научно-практической конференции. Под редакцией В.Б. Соловьева. 2017. С. 96-97 ↑

-

Бакеева Й.Р., Бакеев Б.В. Проблемы лидерства в образовании // В сборнике: Проблемное обучение в современном мире VI Международные Махмутовские чтения: сборник статей. Под редакцией: Е.Е. Мерзон, В. Л. Виноградова, Р. Ф. Ахтариевой, В. А. Мартыновой. 2016. С. 17-21. ↑

- Планирование и бюджетирование в современной практике управленческого учета на примере администрации МО "Кировское сельское поселение"

- Баланс и отчетность

- Основные источники предпринимательского права

- Многообразие договоров

- Налоговый учет акциза

- Баланс и отчетность (Общие в сведения о бухгалтерском балансе)

- Анализ действующего законодательства, регулирующего правовой режим земельного участка, как объекта права собственности

- Правовое регулирование рекламной деятельности (Общая правовая характеристика рекламной деятельности по законодательству РФ)

- Принципы и основания наследования. .

- Изучение источников предпринимательского права

- Понятие и разновидности наследования

- Проектирование реализации операций бизнес-процесса «Управление персоналом» (Система управления персоналом)