Классификация угроз и атак на операционную систему (Оценка и предотвращение атак на операционную систему.)

Содержание:

ВВЕДЕНИЕ

Стремительное развитие информационных технологий привело к формированию информационной среды, оказывающей влияние на все сферы человеческой деятельности. Однако с развитием информационных технологий возникают и стремительно растут риски, связанные с их использованием, появляются совершенно новые угрозы, с последствиями, от реализации которых человечество раньше не сталкивалось. Одним из главных инструментов для реализации конкретных информационных технологий являются информационные системы, задача обеспечения безопасности которых является приоритетной, так как от сохранения конфиденциальности, целостности и доступности информационных ресурсов зависит результат деятельности информационных систем. Операционная система является важнейшим программным компонентом любой вычислительной машины, поэтому от уровня реализации политики безопасности в каждой конкретной операционной системе во многом зависит и общая безопасность информационной системы. В связи с этим знания в области современных методов и средств обеспечения безопасности операционных систем являются необходимым условием для формирования информационной безопасности.

Безопасность – одна из наиболее актуальных проблем в области информационных технологий в настоящее время, ввиду сильной зависимости повседневной деятельности и бизнеса от компьютерных технологий и ввиду резко возрастающего числа сетевых атак (киберпреступности). Особенно важна безопасность для операционных систем и сетей как основных объектов атак.

В настоящее время наблюдается значительный рост числа самых разнообразных атак хакеров, угрожающих целостности информации, работоспособности компьютерных систем и зависящих от них компаний, благосостоянию и личной безопасности людей. Для защиты от атак необходимы специальные меры безопасности, компьютерные технологии и инструменты.

В любой компьютерной системе должна быть реализована подсистема безопасности, которая должна проверять внешнее окружение системы и защищать ее от: несанкционированного доступа, злонамеренной модификации или разрушения, случайного ввода неверной информации. Практика показывает, что легче защитить от случайной, чем от злонамеренной порчи информации.

Все вышесказанное определяет актуальность исследования классификации угроз и атак на операционную систему.

Целью курсовой работы является изучение классификации угроз и атак на операционную систему.

Для достижения цели необходимо решить следующие задачи:

- раскрыть понятие защищенной операционной системы;

- рассмотреть классификацию угроз безопасности операционной системы;

- изучить типичные атаки на операционную систему;

- рассмотреть оценку и предотвращение атак на операционную систему;

- изучить методы предотвращения угроз на операционную систему и механизмы реализации этих методов.

Объектом исследования курсовой работы является операционная система компьютера. Предметом исследования являются угрозы и атаки на операционную систему.

Теоретической основой курсовой работы являются труды Б.Ю. Анина, В.А. Галатенко, Г. Дейтел, Д.В. Кострова, К.П. Курейчика, А.В. Лукацкого и др., которые составили теоретическую и информационную базу настоящего исследования.

1. УГРОЗЫ БЕЗОПАСНОСТИ ОПЕРАЦИОННЫХ СИСТЕМ

1.1. Понятие защищенной операционной системы

Операционная система является защищенной, если она включает в себя средства защиты от основных классов угроз. Защищенная операционная система непременно располагает средствами разграничения доступа пользователей к собственным ресурсам, а помимо всего имеет средства проверки подлинности пользователя, который начинает работу с операционной системой. Помимо этого, защищенная операционная система может иметь средства противодействия неожиданному или специальному выводу операционной системы из строя.

В случае если операционная система имеет защиту не от всех главных классов угроз, а лишь от отдельных, ее называют частично защищенной.

Основным назначением операционной системы является обеспечение корректного совместного использования разнообразных ресурсов вычислительной системы несколькими прикладными задачами. Кроме того, в настоящее время принято возлагать на операционную систему предоставление высокоуровнего интерфейса доступа к разнообразным устройствам [6, c. 73].

В отличие от обычной операционной системы, защищенная регулирует доступ к системным ресурсам исходя из соображений не только возможности их совместного использования конкурирующими приложениями, но и исходя из принятой в данной конкретной защищенной операционной системе политики безопасности. Политика безопасности оперирует абстрактными понятиями субъекта и объекта. Конкретные наборы правил, на основании которых делается вывод о предоставлении доступа субъекта к объекту, сведены в различные модели безопасности [17, c. 26].

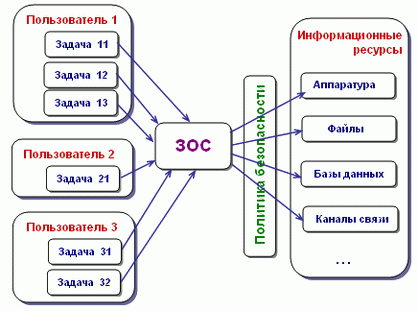

Таким образом, основным отличием защищенной операционной системы от незащищенной является наличие в первой политики безопасности (рис. 1.1). А основной задачей при проектировании защищенной операционной системы является задача внедрения абстрактной политики безопасности в конкретную операционную систему. При этом возникает две основные проблемы. Во-первых, необходимо адекватно отобразить множество субъектов и объектов операционной системы на множество субъектов и объектов политики безопасности. Во-вторых, необходимо обеспечить такой механизм взаимодействия всех компонент вычислительной системы друг с другом, чтобы он однозначно соответствовал правилам взаимодействия объектов и субъектов внедряемой политики безопасности.

Рис. 1. Защищенная операционная система [17, c. 27]

Очевидно, что решение данных проблем весьма непросто и в ряде случаев может оказаться невозможным. Именно поэтому попытки внедрения политики безопасности в уже существующие операционные системы, как правило, заканчиваются неудачей или весьма посредственным результатом. С другой стороны, операционные системы, обладающие некоторой политикой безопасности, с трудом поддаются модификации с целью их изменения.

Имеются два главных подхода к формированию защищенных операционных систем: фрагментарный и комплексный [20, c. 154].

При фрагментарном подходе предварительно организуется защита от одной угрозы, далее от другой и т. д. Образцом фрагментарного подхода является ситуация, когда за базу принимается незащищенная ОС, на нее ставятся противовирусный пакет, система зашифровки, система регистрации операций пользователей и т. д.

При использовании фрагментарного подхода подсистема защиты ОС изображает собой набор различных программных продуктов, обычно от разных изготовителей. Данные программные средства функционируют самостоятельно друг от друга, при этом фактически нет возможности организовать их тесное взаимодействие. Помимо этого, некоторые компоненты подобной подсистемы защиты могут неправильно работать в присутствии друг друга, что в свою очередь ведет к внезапному понижению надежности системы [20, c. 154].

При комплексном подходе защищающие функции записываются в операционную систему на этапе проектирования архитектуры и считаются ее обязательной частью. Самостоятельные компоненты подсистемы защиты, образованной на базе комплексного подхода, непосредственно ведут взаимодействие друг с другом при решении всевозможных задач, сопряженных с системой защиты информации, в следствии этого конфликты между ее единичными компонентами на самом деле невозможны. Система защиты, образованная на базе комплексного подхода, может быть организована так, что при сбоях в функционировании ее главных элементов она активизирует крах операционной системы, что не дает возможность злоумышленнику выключать защищающие функции. При фрагментарном подходе подобная организация подсистемы защиты невозможна [20, c. 155].

Обычно, подсистему защиты операционной системы, образованную на базе комплексного подхода, проектируют так, чтобы раздельные ее компоненты были взаимозаменяемы. Соответствующие программные модули можно заменить иными модулями.

Программно-аппаратные средства защиты операционной системы безоговорочно дополняются административными мерами охраны. Без непрерывной грамотной поддержки со стороны администратора даже прочная программно-аппаратная защита дает свои сбои. Рассмотрим главные административные меры защиты:

1. Наблюдение за корректностью функционирования операционной системы, в особенности ее подсистемы защиты. Подобный контроль можно осуществить, когда операционная система поддерживает автоматическую регистрацию максимально главных событий (event logging) в особом журнале [4, c. 91].

2. Организация и удержание адекватной политики безопасности. Политика безопасности операционной системы должна постоянно корректироваться, результативно реагируя на действия злоумышленников преодолеть защиту операционной системы, а также на перемены в конфигурации операционной системы, установку и устранение прикладных программ.

3. Наставление пользователей операционной системы о надобности соблюдения мер безопасности при работе и контроль за соблюдением данных мер.

4. Постоянное создание и возобновление резервных копий программ и информации.

5. Постоянное наблюдение за изменениями в конфигурационных данных и политике безопасности операционной системы. Информацию об данных изменениях уместно сохранять на неэлектронных носителях информации, чтобы злоумышленнику, осилившему защиту, было сложнее завуалировать свои неразрешенные действия [4, c. 92].

В определенных операционных системах могут понадобиться и другие административные меры защиты.

Подбор и удержание адекватной политики безопасности считаются одной из более главных задач администратора операционной системы.

Адекватная политика безопасности обусловливается не только архитектурой операционной системы, но и ее конфигурацией, введенными прикладными программами и т. д. Становление и удержание адекватной политики безопасности операционной системы можно поделить на несколько этапов.

1. Оценка угроз. Администратор оценивает вероятные угрозы безопасности предоставленного экземпляра операционной системы. Из числа возможных угроз отделяются более серьезные, защите от которых необходимо уделять внимание.

2. Составление требований к политике безопасности. Вырабатываются, какие средства и методы будут использоваться для охраны от тех или иных угроз.

3. Формальное определение политики безопасности. Определяется, каким образом будут осуществляться требования, сформулированные на прошлом этапе. Формулируются требуемые требования к конфигурации операционной системы, а кроме того требования к конфигурации добавочных пакетов защиты, если установление этих пакетов важно. Итогом этого этапа считается сформированный список настроек конфигурации операционной системы и добавочных пакетов защиты с предписанием того, в каких моментах, какие опции должны быть установлены.

4. Воплощение в жизнь политики безопасности. Проблемой этого этапа считается приведение конфигурации операционной системы и добавочных пакетов защиты в пригодность с политикой безопасности, формально назначенной на прошлом этапе.

5. Удержание и коррекция политики безопасности [4, c. 94].

Таким образом, операционная система является защищенной, если она учитывает средства защиты от главных классов угроз. Защищенная операционная система безусловно должна содержать средства разделения доступа пользователей к своим ресурсам, а помимо прочего средства установления подлинности пользователя, ведущего работу с операционной системой.

1.2. Классификация угроз безопасности операционной системы

Обеспечение безопасности любого объекта невозможно без предварительного детального изучения перечня угроз, которым он подвержен. Не является исключением и операционная система. При определении и классификации потенциальных угроз операционной системы особое внимание следует уделять условиям, в которых она работает, а также задачам, которые предназначена решать. Например, если операционная система установлена на одном из серверов хостинг-компании, либо интернет-провайдера - в первую очередь выделяют угрозы атаки на сетевое программное обеспечение. Если же операционная система функционирует на одном из компьютеров, обеспечивающих электронный документооборот компании, то вполне понятно, что опаснейшей угрозой будет угроза несанкционированного доступа к важной информации [1, c. 56].

Рассмотрим примерную классификацию угроз безопасности операционной системы представленную К.П. Курейчиком. Автор классифицирует их по следующим основным признакам.

Классификация по типу реализованной злоумышленником уязвимости:

1. Ошибки при проектировании и программировании операционной системы, а также недокументированные возможности установленного программного обеспечения. Сюда следует отнести и так называемые «люки» - специально или непреднамеренно встроенные в систему «служебные входы», позволяющие миновать систему безопасности.

2. Неправильная политика безопасности. Чаще всего под этим понятием подразумевают ошибки системного администратора [11, c. 34].

Классификация по принципу оказываемого на операционную систему воздействия:

1. Использование легальных каналов доступа к информации - доступ к файлу со стороны пользователя, не имеющего права на его чтение. Данная ситуация возможна при неправильной установке прав доступа пользователей. То есть, в том случае, если пользователь получает права, которых, согласно политике безопасности, иметь не должен.

2. Использование скрытых каналов доступа к информации - ситуация возможна, когда злоумышленник использует недокументированные возможности операционной системы.

3. Создание новых каналов получения информации - использование специализированного программного обеспечения, заранее установленного в систему [11, c. 35].

Классификация по характеру воздействия на операционную систему:

1. Пассивное воздействие - наблюдение атакующего за процессами, происходящими в системе.

2. Активное воздействие - непосредственное воздействие злоумышленника на процессы, происходящие в операционной системе (удаление файлов, изменение прав доступа и т.д.).

Отметим также классификацию по цели, осуществляемой атаки:

1. Деструктивные действия по отношению к операционной системе - полное разрушение, либо уничтожение отдельных частей.

2. Несанкционированное чтение информации.

3. Несанкционированное изменение информации.

4. Несанкционированное уничтожение информации [11, c. 35].

Угроза является потенциальной возможностью определенным образом нарушить информационную безопасность операционной системы.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, - злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении) [14, c. 62].

Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на операционную систему.

Если речь идет об ошибках в программном обеспечении, то окно опасности «открывается» с появлением средств использования ошибки и ликвидируется при наложении заплат, ее исправляющих.

Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней, иногда - недель), поскольку за это время должны произойти следующие события:

- должно стать известно о средствах использования пробела в защите;

- должны быть выпущены соответствующие заплаты;

- заплаты должны быть установлены в защищаемой операционной системе.

Отметим, что некоторые угрозы нельзя считать следствием каких-то ошибок или просчетов; они существуют в силу самой природы современных операционных систем. Например, угроза отключения электричества или выхода его параметров за допустимые границы существует в силу зависимости аппаратного обеспечения операционной системы от качественного электропитания.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные операционные системы.

Эти угрозы Ю.Ф. Мартемьянов классифицирует по нескольким критериям:

- по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

- по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

- по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

- по расположению источника угроз (внутри/вне рассматриваемой ИС) [15, c. 122].

В качестве основного критерия мы будем использовать первый (по аспекту информационной безопасности), привлекая при необходимости остальные.

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки и являются собственно угрозами (неправильно введенные данные или ошибка в программе, вызвавшая крах системы), иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). По некоторым данным, до 65% потерь - следствие непреднамеренных ошибок.

Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками - максимальная автоматизация и строгий контроль.

Другие угрозы доступности классифицируем по компонентам информационной системы, на которые нацелены угрозы:

- отказ пользователей;

- внутренний отказ информационной системы;

- отказ поддерживающей инфраструктуры [15, c. 124].

Обычно применительно к пользователям рассматриваются следующие угрозы:

- нежелание работать с информационной системой (чаще всего проявляется при необходимости осваивать новые возможности и при расхождении между запросами пользователей и фактическими возможностями, и техническими характеристиками);

- невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.);

- невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.).

Основными источниками внутренних отказов являются:

- отступление (случайное или умышленное) от установленных правил эксплуатации;

- выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

- ошибки при (пере)конфигурировании системы;

- отказы программного и аппаратного обеспечения;

- разрушение данных;

- разрушение или повреждение аппаратуры [15, c. 125].

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- разрушение или повреждение помещений;

- невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

С.М. Доценко отмечает, что весьма опасны так называемые «обиженные» сотрудники - нынешние и бывшие. Как правило, они стремятся нанести вред организации- «обидчику», например: испортить оборудование; встроить логическую бомбу, которая со временем разрушит программы и/или данные; удалить данные [7, c. 90].

Таким образом, универсальной классификации угроз операционной системы не существует и каждый день применяются новые способы, разрабатываются новые средства мониторинга, появляются новые вирусы, находятся новые изъяны в существующих программных и аппаратных продуктах. В ответ на это разрабатываются все более изощренные средства защиты, которые ставят преграду на пути многих типов угроз, но затем сами становятся новыми объектами атак.

1.3. Типичные атаки на операционную систему

Помимо приведенной классификации угроз, перечислим еще несколько: используемые технические средства атаки, объект атаки в составе операционной системы, способ воздействия на объект атаки, специфика действий атакующего и т.д.

На основе классификаций угроз безопасности операционной системы Д.В. Кудин определяет несколько типичных видов атак на нее:

1. Подбор пароля одной из учетных записей, имеющих, как правило, административный доступ к операционной системе. Существуют несколько способов подбора пароля пользователя: подбор пароля с использованием информации о пользователе (дата рождения, девичья фамилия матери, номер телефона, адрес, номер квартиры, имя, фамилия и т.д.), тотальный перебор с учетом всех возможных комбинаций, оптимизированный тотальный перебор - перебор значений по словарю, либо с использованием статистических данных о встречаемости символов [10, c. 40].

2. Превышение полномочий. При реализации данной угрозы злоумышленник, используя ошибки в программном обеспечении операционной системы и/или политике безопасности, получает полномочия, превышающие те, которые ему предоставлены в соответствии с политикой безопасности. Обычно это достигается путем запуска программы от имени другого пользователя или подмены динамически подгружаемой библиотеки. Эта угроза представляет наибольшую опасность для операционных систем, в которых допускается временное повышение полномочий пользователя, например, в UNIX.

3. Так называемые «жадные» программы. Это программы, которые, будучи запущенными в операционной системе, стараются захватить как можно больше аппаратных ресурсов (оперативная память, процессор и т.д.), мешая другим приложениям получить к ним доступ. Если система имеет недостаточно сильную аппаратную часть, либо использование ресурсов в операционной системе не оптимизировано - запуск в ней «жадной» программы может привести к атаке типа DDOS или полному краху системы [10, c. 41].

4. Сканирование файловой системы. Данная атака является одной из наиболее тривиальных, но в то же время одной из наиболее опасных. Суть атаки заключается в том, что злоумышленник просматривает файловую систему компьютера и пытается прочесть (или скопировать или удалить) все файлы подряд. Если он не получает доступ к какому-то файлу или каталогу, то продолжает сканирование. Если объем файловой системы достаточно велик, рано или поздно обнаруживается хотя бы одна ошибка администратора. В результате злоумышленник получает доступ к информации, доступ к которой должен быть ему запрещен. Данная атака может осуществляться специальной программой, которая выполняет вышеописанные действия в автоматическом режиме.

Несмотря на кажущуюся примитивность описанной атаки, защититься от нее не так просто. Если политика безопасности допускает анонимный или гостевой вход в систему, администраторам остается только надеяться, что права доступа ко всем файлам системы, число которых может составлять сотни тысяч, определены абсолютно корректно. Если же анонимный и гостевой вход в систему запрещен, поддержание адекватной политики регистрации потенциально опасных событий (аудита) позволяет организовать эффективную защиту от этой угрозы. Впрочем, следует отметить, что поддержание адекватной политики аудита требует от администраторов системы определенного искусства. Кроме того, если данная атака осуществляется злоумышленником от имени другого пользователя, аудит совершенно неэффективен [10, c. 41].

5. Кража ключевой информации. В простейшем случае эта атака заключается в том, что злоумышленник подсматривает пароль, набираемый пользователем. То, что все современные операционные системы не высвечивают на экране вводимый пользователем пароль, несколько затрудняет эту задачу, но не делает ее невыполнимой. Известно, что для того, чтобы восстановить набираемый пользователем пароль только по движениям рук на клавиатуре, достаточно всего несколько недель тренировок. Кроме того, достаточно часто встречается ситуация, когда пользователь ошибочно набирает пароль вместо своего имени, которое, в отличие от пароля, на экране высвечивается.

Некоторые программы входа в операционную систему удаленного сервера допускают ввод пароля из командной строки. К таким командам относится, например, команда nwlogin операционной системы UNIX, предназначенная для входа на сервер Novell Netware. При использовании с ключом - р она позволяет вводить пароль в командной строке, например: nwlogin server user – p password [10, c. 42].

При вводе пароля в командной строке пароль, естественно, отображается на экране и может быть прочитан злоумышленником. Известны случаи, когда пользователи создавали командные файлы, состоящие из команд, подобных вышеприведенной, для автоматического входа на удаленные серверы. Если злоумышленник получает доступ к такому файлу, тем самым он получает доступ ко всем серверам, к которым имеет доступ данный пользователь, в пределах предоставленных ему полномочий.

Иногда пользователи, чтобы не забыть пароль, записывают его на бумагу, которую приклеивают к нижней части клавиатуры, к задней стенке системного блока или в какое-нибудь другое якобы укромное место. В этом случае пароль рано или поздно становится добычей злоумышленника. Особенно часто такие ситуации имеют место в случаях, когда политика безопасности требует от пользователей использовать длинные, трудные для запоминания пароли.

Известны случаи, когда для кражи пароля злоумышленники скрытно фиксировали отпечатки пальцев пользователя на клавиатуре непосредственно после набора пароля.

Наконец, если ключевая информация хранится пользователем на внешнем носителе (ключевая дискета, Touch Memory и т.д.), этот носитель может быть потерян и затем найден злоумышленником, а может быть просто украден.

6. Так называемая «сборка мусора». Во многих операционных системах информация, уничтоженная пользователем, не уничтожается физически, а помечается как уничтоженная. С помощью специальных программных средств эта информация может быть в дальнейшем восстановлена. Суть данной атаки заключается в том, что злоумышленник восстанавливает эту информацию, просматривает ее и копирует интересующие его фрагменты. По окончании просмотра и копирования вся эта информация вновь «уничтожается» [10, c. 43].

Сборка мусора может осуществляться не только на дисках компьютера, но и в оперативной памяти. В этом случае специальная программа, запущенная злоумышленником, выделяет себе всю или почти всю доступную оперативную память, просматривает ее содержимое и копирует фрагменты, содержащие заранее определенные ключевые слова. Если операционная система не предусматривает очистку памяти при выделении, злоумышленник может получить таким образом много интересной для него информации, например, содержание области памяти, только что освобожденной текстовым редактором, в котором редактировался конфиденциальный документ.

Таким образом, успех реализации того или иного алгоритма атаки на практике в значительной степени зависит от архитектуры и конфигурации конкретной операционной системы, являющейся объектом этой атаки. Однако имеются атаки, которым может быть подвергнута практически любая операционная система: кража пароля, сканирование жестких дисков компьютера, сборка «мусора», превышение полномочий и др.

2. ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ ОПЕРАЦИОННЫХ СИСТЕМ

2.1. Оценка и предотвращение атак на операционную систему

Обнаруживать, блокировать и предотвращать атаки можно несколькими путями.

Первый, и самый распространенный, способ - это обнаружение уже реализуемых атак. В соответствии с классификацией атаки по ее этапам данный способ функционирует на втором этапе осуществления атаки – ее реализации. Этот способ применяется в «классических» системах обнаружения атак (например, RealSecure компании Internet Security Systems), межсетевых экранах и т.п. Однако, недостаток средств данного класса в том, что атаки могут быть реализованы повторно. Они также повторно обнаруживаются и блокируются. И так далее, до бесконечности [8, c. 27].

Второй путь - предотвратить атаки еще до их реализации. Осуществляется это путем поиска уязвимостей, которые могут быть использованы для реализации атаки.

И, наконец, третий путь - обнаружение уже совершенных атак и предотвращение их повторного осуществления.

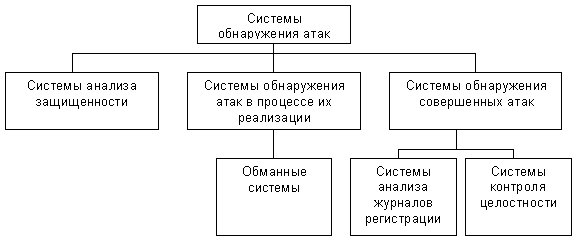

Таким образом, системы обнаружения атак могут быть классифицированы по этапам осуществления атаки:

1. Системы, функционирующие на первом этапе осуществления атак и позволяющие обнаружить уязвимости информационной системы, используемые нарушителем для реализации атаки. Иначе средства этой категории называются системами анализа защищенности (security assessment systems) или сканерами безопасности (security scanners). Обычно системы анализа защищенности не принято относить к классу средств обнаружения атак, однако, если следовать описанным выше этапам осуществления атаки, то такое отнесение вполне логично [8, c. 28].

2. Системы, функционирующие на втором этапе осуществления атаки и позволяющие обнаружить атаки в процессе их реализации, т.е. в режиме реального (или близкого к реальному) времени. Именно эти средства и принято считать системами обнаружения атак в классическом понимании. Помимо этого, в последнее время выделяется новый класс средств обнаружения атак - обманные системы.

3. Системы, функционирующие на третьем этапе осуществления атаки и позволяющие обнаружить уже совершенные атаки. Эти системы делятся на два класса - системы контроля целостности, обнаруживающие изменения контролируемых ресурсов, и системы анализа журналов регистрации [7].

Классификация систем обнаружения атак приведена на рисунке 2.1.

Рис. 2.1. Классификация систем обнаружения атак по этапу осуществления атаки [8, c. 29]

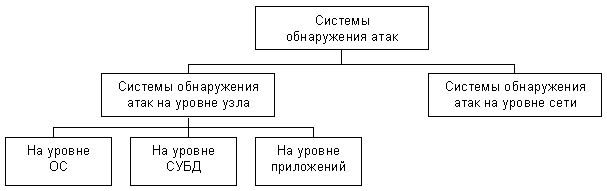

Помимо этого, существует еще одна распространенная классификация систем обнаружения нарушения политики безопасности - по принципу реализации: host-based, т.е. обнаруживающие атаки, направленные на конкретный узел сети, и network-based, направленные на всю сеть или сегмент сети. Обычно на этом дальнейшая классификация останавливается. Однако системы класса host-based можно разделить еще на три подуровня:

- Application IDS, обнаруживающие атаки на конкретные приложения;

- OS IDS, обнаруживающие атаки на операционные системы;

- DBMS IDS, обнаруживающие атаки на системы управления базами данных [13, c. 167].

Классификация систем обнаружения атак по уровню реализации показана на рисунке 2.2.

Рис. 2.2. Классификация систем обнаружения атак по принципу реализации [8, c. 30]

Принципиальное преимущество сетевых (network-based) систем обнаружения атак в том, что они идентифицируют нападения прежде, чем они достигнут атакуемого узла. Выполняться эти системы могут на обычных компьютерах (например, RealSecure Network Sensor), на специализированных компьютерах (например, RealSecure for Nokia или Cisco Secure IDS 4210 и 4230) или интегрированы в маршрутизаторы или коммутаторы (например, CiscoSecure IOS Integrated Software или Cisco Catalyst 6000 IDS Module). В первых двух случаях анализируемая информация собирается посредством захвата и анализа пакетов, используя сетевые интерфейсы в беспорядочном (promiscuous) режиме. В последнем случае захват трафика осуществляется с шины сетевого оборудования. Эти системы проще для развертывания в крупных сетях, потому что они не требуют установки на различные платформы, используемые в организации. Кроме того, системы обнаружения атак на уровне сети практически не снижают производительности сети.

Системы обнаружения атак на уровне хоста были разработаны для работы под управлением конкретной операционной системы, что накладывает на них определенные ограничения. Используя знание того, как должна себя «вести» операционная система, средства, построенные с учетом этого подхода, иногда могут обнаружить вторжения, пропускаемые сетевыми средствами обнаружения атак. Системы обнаружения атак, контролирующие отдельный компьютер, как правило, собирают и анализируют информацию из журналов регистрации операционной системы и различных приложений (Web-сервер, СУБД и т.д.). По такому принципу функционирует RealSecure OS Sensor. Однако, зачастую, это достигается дорогой ценой, потому что постоянная регистрация, необходимая для выполнения такого рода обнаружения, существенно снижает производительность защищаемого хоста. Такие системы сильно загружают процессор и требуют больших объемов дискового пространства для хранения журналов регистрации и, в принципе, не применимы для высоко критичных систем, работающих в режиме реального времени. Однако в последнее время стали получать распространение системы, тесно интегрированные с ядром операционной системы, тем самым, предоставляя более эффективный способ обнаружения нарушений политики безопасности. Причем такая интеграция может быть реализовано двояко. Во-первых, могут контролироваться все системные вызовы операционной системы (так работает Entercept) или весь входящий/исходящий сетевой трафик (так работает RealSecure Server Sensor). В последнем случае система обнаружения атак захватывает весь сетевой трафик напрямую с сетевой карты, минуя операционную систему, что позволяет уменьшить зависимость от нее и тем самым повысить защищенность системы обнаружения атак [13, c. 168].

Host wrapper или персональные межсетевые экраны могут быть сконфигурированы для просмотра всех сетевых пакетов и попыток соединений с защищаемым компьютером. Эти средства также регистрируют все попытки доступа по коммутируемым каналам (через модем) или через иные коммуникационные порты (например, инфракрасные). Лучшим примером такого средства является TCPWrapper для Unix и Nuke Nabber для Windows. Лучшим персональным межсетевым экраном считается AtGuard [13, c. 170].

Агенты систем обнаружения атак могут также контролировать доступ и изменения к системным файлам, а также изменения полномочий пользователей и групп пользователей. Лучшими коммерческими продуктами считаются системы компаний ISS, CyberCafe, Tripwire.

Можно долго перечислять различные достоинства систем обнаружения атак, функционирующих на уровне узла и сети. Остановимся на нескольких из них.

Коммутация позволяет управлять крупномасштабными сетями, как несколькими небольшими сетевыми сегментами. В результате бывает трудно определить наилучшее место для установки системы, обнаруживающей атаки в сетевом трафике. Иногда могут помочь специальные порты (span ports) на коммутаторах, но не всегда. Обнаружение атак на уровне конкретного узла обеспечивает более эффективную работу в коммутируемых сетях, так как позволяет разместить системы обнаружения только на тех узлах, на которых это необходимо [19, c. 32].

Системы сетевого уровня не требуют, чтобы на каждом хосте устанавливалось программное обеспечение системы обнаружения атак. Поскольку для контроля всей сети число мест, в которых установлены IDS невелико, то стоимость их эксплуатации в сети предприятия ниже, чем стоимость эксплуатации систем обнаружения атак на системном уровне. Кроме того, для контроля сетевого сегмента, необходим только один сенсор, независимо от числа узлов в данном сегменте.

Сетевой пакет, будучи ушедшим с компьютера злоумышленника, уже не может быть возвращен назад. Системы, функционирующие на сетевом уровне, используют «живой» трафик при обнаружении атак в реальном масштабе времени. Таким образом, злоумышленник не может удалить следы своей несанкционированной деятельности. Анализируемые данные включают не только информацию о методе атаки, но и информацию, которая может помочь при идентификации злоумышленника и доказательстве в суде. Поскольку многие хакеры хорошо знакомы с механизмами системной регистрации, они знают, как манипулировать этими файлами для скрытия следов своей деятельности, снижая эффективность систем системного уровня, которым требуется эта информация для того, чтобы обнаружить атаку [19, c. 32].

Системы, функционирующие на уровне сети, обнаруживают подозрительные события и атаки по мере того, как они происходят, и поэтому обеспечивают гораздо более быстрое уведомление и реагирование, чем системы, анализирующие журналы регистрации.

И, наконец, системы обнаружения атак, функционирующие на сетевом уровне, не зависят от операционных систем, установленных в корпоративной сети, так как они оперируют сетевым трафиком, которым обмениваются все узлы в корпоративной сети. Системе обнаружения атак все равно, какая операционная система сгенерировала тот или иной пакет, если он в соответствие со стандартами, поддерживаемыми системой обнаружения. Например, в сети могут работать операционные системы семейства Windows, Netware, Linux, MacOS, и т.д., но если они общаются между собой по протоколу IP, то любая из систем обнаружения атак, поддерживающая этот протокол, сможет обнаруживать атаки, направленные на эти операционные системы.

Совместное применение систем обнаружения атак на уровне сети и уровне узла повысит защищенность сети.

Но и у самых лучших технологий обнаружения атак возникают проблемы. Основные из них – следующие.

1. Распределенное по времени сканирование. Из-за большого объема сетевого трафика NIDS с трудом поддерживают регистрацию продолжительного трафика. Таким образом, трудно обнаруживать «распределенное по времени сканирование» (ping sweeps или port scans), при котором нарушители сканируют один порт/адрес каждый час [16, c. 109].

2. Загруженные сегменты. В настоящее время NIDS не могут поддерживать сильно загруженные сегменты, например, 100-Мбит/сек. Таким образом, в то время как они являются подходящими для незначительно загруженных сетей или WAN-связей, они имеют проблемы с сильно загруженными сегментами.

3. Коммутируемые сети. Коммутируемые сети ставят множество проблем перед NIDS, а также перед сетевым анализом вообще. Есть много решений этой проблемы, но они не всегда являются удовлетворительными.

4. Скоординированные атаки с невысокой пропускной способностью. Иногда хакеры собираются вместе и запускают медленное сканирование с многочисленных IP-адресов. Это затрудняет диагностику атаки системой обнаружения атак [16, c. 109].

Современные системы обнаружения атак способны контролировать в реальном масштабе времени сеть и деятельность операционной системы, обнаруживать несанкционированные действия и автоматически реагировать на них также практически в реальном масштабе времени. Данные системы могут анализировать текущие события с учетом уже произошедших событий, что позволяет идентифицировать атаки, разнесенные во времени, и тем самым прогнозировать будущие события [18, c. 213].

Наиболее интересные и законченные решения предлагают сегодня компании Internet Security Systems, Axent Technologies, Network Associates и Cisco Systems. В этом же направлении движутся компании Hewlett Packard, НИП «Информзащита» и т.д. В таблице 2.1 приведены категории систем адаптивной безопасности, которые выпускаются этими компаниями [18, c. 214].

Таблица 2.1 - Разработчики средств по технологии адаптивной безопасности

|

Анализ защищенности |

Обнаружение атак |

Управление |

|

|

Уровень сети |

ISS, NAI, Cisco, Axent |

ISS, NAI, Cisco, Axent |

ISS, NAI |

|

Уровеь ОС |

ISS, Axent |

ISS, Axent |

ISS, NAI |

|

Уровень СУБД |

ISS |

ISS |

ISS |

|

Уровень прикладного ПО |

ISS, NAI, Cisco, Axent |

ISS, NAI |

Анализ защищенности прикладного ПО реализуется системами, работающими на уровне сети и операционной системы. Обнаружение атак на этом уровне в отдельных система не реализуется.

Приведем сводную таблицу характеристик коммерческих систем обнаружения атак. В следующих таблицах (2.2 и 2.3) представлены основные системы обнаружения атак и системы, распространенные в России.

Таблица 2.2 - Наиболее распространенные системы обнаружения атак [12, c. 83]

|

Название |

Произво-дитель |

Протокол |

Интерфейс |

Сервисы |

Тип обнаружения атак |

ОС |

Реагирование |

|

RealSecure |

Internet Security Systems, Inc. |

TCP/IP |

Ethernet, Fast Ethernet, FDDI, Token Ring |

SMB, NFS, DNS, HTTP, FTP, Telnet, SNMP, SMTP, RPC |

На уровне сети. На уровне хоста |

Windows NT, Unix |

E-mail, консоль, пейджер, телефон, SNMP, реконфигурация МСЭ и маршрутизаторов, блокировка учетных записей, завершение соединения |

|

OmniGuard Intruder Alert |

Axent Tecnologies |

--- |

Не применимо |

Журналы регистрации, события от маршрути-заторов Cisco, su, МСЭ |

На уровне хоста |

Windows NT, Unix, Netware |

Пейджер, e-mail |

|

NetRanger |

Cisco Systems |

TCP/IP |

Ethernet, Fast Ethernet, FDDI, Token Ring |

SMB, NFS, DNS, HTTP, FTP, Telnet, SNMP, SMTP, RPC |

На уровне сети |

Solaris |

Пейджер, e-mail, консоль |

|

Kane Security Monitor |

Security Dynamics |

--- |

Не применимо |

Журналы регистрации, БД NT SAM, реестр NT |

На уровне хоста |

Windows NT, Netware |

Пейджер, консоль, звуковой сигнал, e-mail |

|

Network Flight Recorder |

NFR |

TCP/IP |

Ethernet, Fast Ethernet, FDDI |

DNS, HTTP, FTP, Telnet, SMTP, RSH |

На уровне сети |

Unix |

Пейджер, факс, консоль, e-mail |

|

SessionWall-3 |

MEMCO Software |

TCP/IP |

Ethernet, FDDI, Token Ring |

На уровне сети |

Windows NT, Windows 9x |

Таблица 2.3 - Средства обнаружения атак, используемые в России

|

Название |

Произ-ль |

Категория |

Примечание |

||

|

RealSecure Network Sensor |

IIS |

На уровне сети (программное решение для NT, W2k, Solaris) |

Существует авторизованное обучение в России. |

||

|

RealSeСure Server Sensor |

IIS |

На уровне узла (программное решение для NT, W2k, Solaris, Linux, HP UX и AIX) |

Существует авторизованное обучение в России. |

||

|

RealSeСure for Nokia |

IIS |

На уровне сети (программно-аппаратное решение) |

Существует авторизованное обучение в России. |

||

|

BlaСkIСE Agent |

IIS |

На уровне узла (программное решение для 9x/ME/NT/W2k/XP, Solaris) |

Единственная система, поддерживающая весь спектр ОС Windows, включая XP |

||

|

BlaСkIСE Sentry |

IIS |

На уровне сети (программное решение для NT) |

Одна из двух систем в мире, поддерживающая гбит-сети |

||

|

СisСo SeСure IDS 4000 |

СisСo Systems |

На уровне сети (программно-аппаратное решение) |

|||

|

СisСo Сatalyst 6000 IDS module |

СisСo Systems |

На уровне сети (программно-аппаратное решение) |

Единственное решение для коммутаторов |

||

|

СisСo SeСure Integrated SW |

СisСo Systems |

На уровне сети (программное решение для IOS) |

Расширение ОС IOS для маршрутизаторов СisСo |

||

|

СisСo SeСure IDS Host Sensor |

СisСo Systems |

На уровне узла (программное решение для NT, W2k и Solaris) |

Система распространяется по OEM-лицензии компании EnterСept |

||

|

Intruder Alert |

SymanteС |

На уровне узла (программное решение для NT, Unix, Netware) |

Система подана на сертификацию в ГТК РФ |

||

|

NetProwler |

SymanteС |

На уровне сети (программное решение для NT) |

Система подана на сертификацию в ГТК РФ |

||

|

Dragon |

Enterasys |

На уровне сети (программное решение для Unix) |

|||

|

Snort |

На уровне сети (программное решение для Unix и NT/W2k) |

||||

Рынок систем обнаружения атак очень динамичен, поэтому данный параграф не ставит перед собой целью дать характеристику абсолютно всем системам обнаружения атак.

Описанные далее системы представляют весь спектр существующих на сегодняшний день продуктов, включая исследовательские системы, коммерческие системы и те, что соответствуют формату Open SourСe Software (программные средства с открытым программным кодом).

Системы обнаружения атак сетевого уровня используют в качестве источника данных для анализа необработанные (raw) сетевые пакеты. Как правило, IDS сетевого уровня используют сетевой адаптер, функционирующий в режиме «прослушивания» (promisСuous), и анализируют трафик в реальном масштабе времени по мере его прохождения через сегмент сети. Модуль распознавания атак использует четыре широко известных метода для распознавания сигнатуры атаки [12, c. 85]:

- соответствие трафика шаблону (сигнатуре), выражению или байткоду, характеризующих атаку или подозрительное действие;

- контроль частоты событий или превышение пороговой величины;

- корреляция нескольких событий с низким приоритетом;

- обнаружение статистических аномалий.

Как только атака обнаружена, модуль реагирования предоставляет широкий набор вариантов уведомления, выдачи сигнала тревоги и реализации контрмер в ответ на атаку. Эти варианты изменяются от системы к системе, но, как правило, включают в себя: уведомление администратора через консоль или по электронной почте, завершение соединения с атакующим узлом и/или запись сессии для последующего анализа и сбора доказательств.

IDS сетевого уровня имеют много достоинств, которые отсутствуют в системах обнаружения атак на системном уровне. Независимость от ОС. IDS сетевого уровня не зависят от операционных систем, установленных в корпоративной сети. Системы обнаружения атак на системном уровне требуют конкретных ОС для правильного функционирования и генерации необходимых результатов.

Таким образом, современные системы обнаружения атак способны контролировать в реальном масштабе времени сеть и деятельность операционной системы, обнаруживать несанкционированные действия и автоматически реагировать на них также практически в реальном масштабе времени. Данные системы могут анализировать текущие события с учетом уже произошедших событий, что позволяет идентифицировать атаки, разнесенные во времени, и тем самым прогнозировать будущие события

2.2. Методы предотвращения угроз на операционную систему и механизмы реализации этих методов

Для того, чтобы противостоять перечисленным в первой главе курсовой работы угрозам, современные операционные системы включают в себя подсистемы безопасности, которые реализуют принятую политику безопасности. Политика безопасности в зависимости от целей и условий функционирования системы может определять права доступа субъектов к ресурсам, регламентировать порядок аудита действий пользователей в системе, защиты сетевых коммуникаций, формулировать способы восстановления системы после случайных сбоев и т.д. Для реализации принятой политики безопасности существуют правовые, организационно-административные и инженерно-технические меры защиты информации.

Правовое обеспечение безопасности информации – это совокупность законодательных актов, нормативно-правовых документов, положений, инструкций, руководств, требования которых обязательны в системе защиты информации. В нашей стране правовые основы обеспечения безопасности компьютерных систем составляют: Конституция РФ, Законы РФ, Кодексы (в том числе Уголовный Кодекс), указы и другие нормативные акты. Так, например, Уголовный Кодекс содержит главу 28, которая называется «Преступления в сфере компьютерной безопасности» и содержит описание состава компьютерных преступлений, подлежащих уголовному преследованию и полагающиеся наказания [13, c. 119].

Организационно-административное обеспечение безопасности информации представляет собой регламентацию производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе таким образом, чтобы разглашение, утечка и несанкционированный доступ к информации становился невозможным или существенно затруднялся за счет проведения организационных мероприятий. К мерам этого класса можно отнести: подбор и обучение персонала, определение должностных инструкций работников, организацию пропускного режима, охрану помещений, организацию защиты информации с проведением контроля работы персонала с информацией, определение порядка хранения, резервирования, уничтожения конфиденциальной информации и т.п.

Инженерно-технические меры представляют собой совокупность специальных органов, технических средств и мероприятий, функционирующих совместно для выполнения определенной задачи по защите информации. К инженерным средствам относят экранирование помещений, организация сигнализации, охрана помещений с ПК.

Технические средства защиты включают в себя аппаратные, программные, криптографические средства защиты, которые затрудняют возможность атаки, помогают обнаружить факт ее возникновения, избавиться от последствий атаки [13, c. 119].

Технические средства подсистем безопасности современных распределенных информационных систем выполняют следующие основные функции:

- аутентификация партнеров по взаимодействию, позволяющая убедиться в подлинности партнера при установлении соединения;

- аутентификация источника информации, позволяющая убедиться в подлинности источника сообщения;

- управление доступом, обеспечивающее защиту от несанкционированного использования ресурсов;

- конфиденциальность данных, которая обеспечивает защиту от несанкционированного получения информации;

- целостность данных, позволяющая обнаружить, а в некоторых случаях и предотвратить изменение информации при ее хранении и передаче;

- принадлежность, которая обеспечивает доказательство принадлежности информации определенному лицу [13, c. 120].

Для реализации указанных функций используются следующие механизмы:

- шифрование, преобразующее информацию в форму, недоступную для понимания неавторизованными пользователями;

- электронная цифровая подпись, переносящая свойства реальной подписи на электронные документы;

- механизмы управления доступом, которые управляют процессом доступа к ресурсам пользователей на основе такой информации как базы данных управления доступом, пароли, метки безопасности, время доступа, маршрут доступа, длительность доступа;

- механизмы контроля целостности, контролирующие целостность как отдельного сообщения, так и потока сообщений и использующие для этого контрольные суммы, специальные метки, порядковые номера сообщений, криптографические методы;

- механизмы аутентификации, которые на основании предъявляемых пользователем паролей, аутентифицирующих устройств или его биометрических параметров принимают решение о том, является ли пользователь тем, за кого себя выдает;

- механизмы дополнения трафика, добавляющие в поток сообщений дополнительную информацию, «маскирующую» от злоумышленника полезную информацию;

- механизмы нотаризации, которые служат для заверения подлинности источника информации [13, c. 121].

В таблице 2.4 представлены взаимосвязь функций безопасности операционных систем и механизмов их реализации.

Таблица 2.4 - Взаимосвязь функций безопасности и механизмов их реализации

|

Услуга безопасности |

Шифрование |

ЭЦП |

Мех. управления доступом |

Мех. контроля целостности |

Мех. аутентификации |

Мех. дополнения трафика |

Мех. нотаризации |

|

Аутентификация партнеров |

+ |

+ |

+ |

||||

|

Аутентификация источника |

+ |

+ |

|||||

|

Управление доступом |

+ |

||||||

|

Конфиденциальность данных |

+ |

+ |

|||||

|

Целостность данных |

+ |

+ |

+ |

||||

|

Принадлежность |

+ |

+ |

+ |

Таким образом, для того, чтобы противостоять угрозам, современные операционные системы включают в себя подсистемы безопасности, которые реализуют принятую политику безопасности. Используются следующие механизмы: шифрование; электронная цифровая подпись; механизмы управления доступом; механизмы контроля целостности; механизмы аутентификации; механизмы дополнения трафика; механизмы нотаризации.

ЗАКЛЮЧЕНИЕ

Операционная система является защищенной, если она учитывает средства защиты от главных классов угроз. Защищенная операционная система безусловно должна содержать средства разделения доступа пользователей к своим ресурсам, а помимо прочего средства установления подлинности пользователя, ведущего работу с операционной системой.

Обеспечение безопасности любого объекта невозможно без предварительного детального изучения перечня угроз, которым он подвержен. Не является исключением и операционная система. При определении и классификации потенциальных угроз операционной системы особое внимание следует уделять условиям, в которых она работает, а также задачам, которые предназначена решать.

Универсальной классификации угроз операционной системы не существует и каждый день применяются новые способы, разрабатываются новые средства мониторинга, появляются новые вирусы, находятся новые изъяны в существующих программных и аппаратных продуктах. В ответ на это разрабатываются все более изощренные средства защиты, которые ставят преграду на пути многих типов угроз, но затем сами становятся новыми объектами атак.

На основе классификаций угроз безопасности операционной системы определяют несколько типичных видов атак на нее. Успех реализации того или иного алгоритма атаки на практике в значительной степени зависит от архитектуры и конфигурации конкретной операционной системы, являющейся объектом этой атаки. Однако имеются атаки, которым может быть подвергнута практически любая операционная система: кража пароля, сканирование жестких дисков компьютера, сборка «мусора», превышение полномочий и др.

Обнаруживать, блокировать и предотвращать атаки можно несколькими путями. Первый, и самый распространенный, способ - это обнаружение уже реализуемых атак. Второй путь - предотвратить атаки еще до их реализации. Осуществляется это путем поиска уязвимостей, которые могут быть использованы для реализации атаки. И, наконец, третий путь - обнаружение уже совершенных атак и предотвращение их повторного осуществления.

Современные системы обнаружения атак способны контролировать в реальном масштабе времени сеть и деятельность операционной системы, обнаруживать несанкционированные действия и автоматически реагировать на них также практически в реальном масштабе времени. Данные системы могут анализировать текущие события с учетом уже произошедших событий, что позволяет идентифицировать атаки, разнесенные во времени, и тем самым прогнозировать будущие события

Наиболее интересные и законченные решения предлагают сегодня компании Internet Security Systems, Axent Technologies, Network Associates и Cisco Systems.

Для того, чтобы противостоять угрозам, современные операционные системы включают в себя подсистемы безопасности, которые реализуют принятую политику безопасности. Используются следующие механизмы: шифрование; электронная цифровая подпись; механизмы управления доступом, которые управляют процессом доступа к ресурсам пользователей на основе такой информации как базы данных управления доступом, пароли, метки безопасности, время доступа, маршрут доступа, длительность доступа; механизмы контроля целостности; механизмы аутентификации, которые на основании предъявляемых пользователем паролей, аутентифицирующих устройств или его биометрических параметров принимают решение о том, является ли пользователь тем, за кого себя выдает; механизмы дополнения трафика, добавляющие в поток сообщений дополнительную информацию, «маскирующую» от злоумышленника полезную информацию; механизмы нотаризации, которые служат для заверения подлинности источника информации.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Анин Б.Ю. Защита компьютерной информации / Б.Ю. Анин. – СПб.: BHV-Санкт-Петербург, 2014. - 384 с.

- Бабенко Л.К. Современные алгоритмы блочного шифрования и методы их анализа / Л.К. Бабенко, Е.А. Ищукова. - М.: Гелиос АРВ, 2016. - 376 с.

- Галатенко В.А. Информационная безопасность / В.А. Галатенко. –М.: Финансы и статистика, 2017. –158 с.

- Герасименко В.А. Защита информации в автоматизированных системах обработки данных / В.А. Герасименко. - М.: Академия, 2014. – 400 с.

- Дейтел Г. Введение в операционные системы: В 2 т.: Пер. с англ. / Г. Дейтел. - М.: Мир, 2015. – 294 с.

- Дейтел Г. Операционные системы. Распределенные системы, сети, безопасность / Г. Дейтел, П.Д. Дейтел, Д.Р. Чофнес; Пер. с англ. С.М. Молявко. - М.: БИНОМ, 2013. - 704 c.

- Доценко С.М. Информационная безопасность и применение информационных технологий в борьбе с преступностью: Учебник для вузов / С.М. Доценко, А.И. Примакин. – СПб.: Университет МВД РФ, 2014. – 288 с.

- Кеммерер Р. Обнаружение вторжений: краткая история и обзор / Р. Кеммерер, Дж. Виджна // Открытые системы. – 2014. - №7. – С. 27-30.

- Костров Д.В. Рынок систем обнаружения компьютерных атак / Д.В. Костров // Конфидент. – 2015. - №6. – С. 32-37.

- Кудин Д.В. Некоторые подходы к моделированию атак в информационных системах / Д.В. Кудин, В.В. Корольков. – СПб.: Питер, 2016. – 180 с.

- Курейчик К.П. Основы классификации угроз информационной безопасности информационно-измерительных систем удаленной обработки данных / К.П. Курейчик, А.А. Трушкевич. – М.: Владос, 2016. – 226 с.

- Лопатин В. Н. Информационная безопасность России / В.Н. Лопатин. – СПб.: Питер, 2016. – 416 с.

- Лукацкий А.В. Обнаружение атак в новом тысячелетии / А.В. Лукацкий. – СПб.: БХВ-Петербург, 2014. - 624 c.

- Лясин Д.Н. Методы и средства защиты компьютерной информации / Д. Н. Лясин, С. Г. Саньков. – М.: Академия, 2014. – 318 с.

- Мартемьянов Ю.Ф. Операционные системы. Концепции построения и обеспечение безопасностию: Учебное пособие. / Ю.Ф. Мартемьянов. - М.: Горячая линия -Телеком, 2015. - 332 c.

- Медведовский И.Д. Атака через Internet / И.Д. Медведовский, П.В. Семьянов, В.В. Платонов. - М.: Сфера, 2016. – 310 с.

- Олифер В.Г. Сетевые операционные системы / В.Г. Олифер, Н.А. Олифер. - СПб.: Питер, 2014. - 544 с.

- Партыка Т.Л. Операционные системы, среды и оболочки: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, НИЦ ИНФРА-М, 2015. - 560 c.

- Проскурин В.Г. Программно-аппаратные средства обеспечения информационной безопасности. Защита в операционных системах: Уч. пособие для вузов / В.Г. Проскурин. - М.: Академия, 2015. - 168 с.

- Таненбаум Э. Современные операционные системы / Э. Таненбаум. - СПб.: Питер, 2014. - 1120 c.

- «Методы кодирования данных (Метод Шеннона-Фано)

- Разработка регламента выполнения процесса «Планирование налоговой стратегии»

- Менеджемент как организационно-целевое управление»

- Федеральное казначейство РФ и его роль в управлении движением государственных финансов

- Основные функции в системе менеджмента:

- Оборот общественного питания

- Методы кодирования данных

- Разработка регламента выполнения процесса « Расчет заработной платы »

- Юридические лица как субъекты предпринимательского права (Некоммерческие организации)

- Общество с ограниченной ответственностью (Реорганизация и ликвидация общества)

- Управление миграционными процессами (Аспекты эффективности управления)

- История развития высокоуровневых языков программирования