Классификация угроз и атак на операционную систему (Microsoft Windows Server 2008. Обзор новых возможностей и практические заметки)

Содержание:

ВВЕДЕНИЕ

Безопасность – одна из наиболее актуальных проблем в области ИТ в настоящее время, ввиду сильной зависимости повседневной деятельности и бизнеса от компьютерных технологий и ввиду резко возрастающего числа сетевых атак (киберпреступности). Особенно важна безопасность для операционных систем и сетей как основных объектов атак.

Актуальность темы курсовой работы обусловлена развитием информационно - коммуникационных технологий, программного обеспечения и систем информационной безопасности, повышающих производительность и отказоустойчивость современных информационных технологий, которые дают возможность улучшить безопасность операционных систем.

Целью данной курсовой работы является исследование, анализ классификаций угроз и атак на операционную систему. В соответствии с целью сформулированы следующие задачи:

- Проанализировать понятие безопасность операционных систем;

- Изучить функций конфиденциальность, целостность и доступность данных;

- Изучить классификацию угроз;

- Изучить виды атаки на операционную систему;

- Ознакомится с серверными операционными системами;

- Обзор новых возможностей Microsoft Windows Server 2008 и практические заметки;

- Рекомендации по обеспечению безопасности;

- Шифрование дисков в Windows Server 2008 с поддержкой TPM.

Предмет исследования курсовой работы классификация угроз и атак на операционную систему.

Методы исследования - диалектический, феноменологический, анализ, синтез, сравнение, обобщение, формализация.

Понятие безопасность операционных систем

При рассмотрении безопасности информационных систем обычно выделяют две группы проблем: безопасность компьютера и сетевая безопасность. К безопасности компьютера относят все проблемы защиты данных, хранящихся и обрабатывающихся компьютером, который рассматривается как автономная система. Эти проблемы решаются средствами операционных систем и приложений, таких как базы данных, а также встроенными аппаратными средствами компьютера. Под сетевой безопасностью понимают все вопросы, связанные с взаимодействием устройств в сети, это прежде всего защита данных в момент их передачи по линиям связи и защита от несанкционированного удаленного доступа в сеть. И хотя подчас проблемы компьютерной и сетевой безопасности трудно отделить друг от друга, настолько тесно они связаны, совершенно очевидно, что сетевая безопасность имеет свою специфику.

Автономно работающий компьютер можно эффективно защитить от внешних покушений разнообразными способами, например, просто запереть на замок клавиатуру или снять жесткий накопитель и поместить его в сейф. Компьютер, работающий в сети, по определению не может полностью отгородиться от мира, он должен общаться с другими компьютерами, возможно, даже удаленными от него на большое расстояние, поэтому обеспечение безопасности в сети является задачей значительно более сложной. Логический вход чужого пользователя в ваш компьютер является штатной ситуацией, если вы работаете в сети. Обеспечение безопасности в такой ситуации сводится к тому, чтобы сделать это проникновение контролируемым - каждому пользователю сети должны быть четко определены его права по доступу к информации, внешним устройствам и выполнению системных действий на каждом из компьютеров сети.

Помимо проблем, порождаемых возможностью удаленного входа в сетевые компьютеры, сети по своей природе подвержены еще одному виду опасности - перехвату и анализу сообщений, передаваемых по сети, а также созданию «ложного» трафика. Большая часть средств обеспечения сетевой безопасности направлена на предотвращение именно этого типа нарушений.

Вопросы сетевой безопасности приобретают особое значение сейчас, когда при построении корпоративных сетей наблюдается переход от использования выделенных каналов к публичным сетям. Поставщики услуг публичных сетей пока редко обеспечивают защиту пользовательских данных при их транспортировке по своим магистралям, возлагая на пользователей заботы по их конфиденциальности, целостности и доступности.

Безопасность информаций становится главной проблемой XXI века. На это уделяется большое внимание и выделяются большие деньги. С помощью современных программ и устройств люди стараются обезопасить себя от угроз и атак.

Конфиденциальность, целостность и доступность данных

Безопасная информационная система – это система, которая, во-первых, защищает данные от несанкционированного доступа, во-вторых, всегда готова предоставить их своим пользователям, а, в-третьих, надежно хранит информацию и гарантирует неизменность данных. Таким образом, безопасная система по определению обладает свойствами конфиденциальности, доступности и целостности.

- Конфиденциальность (confidentiality) - гарантия того, что секретные данные будут доступны только тем пользователям, которым этот доступ разрешен (такие пользователи называются авторизованными).

- Доступность (availability) - гарантия того, что авторизованные пользователи всегда получат доступ к данным.

- Целостность (integrity) - гарантия сохранности данными правильных значений, которая обеспечивается запретом для неавторизованных пользователей каким-либо образом изменять, модифицировать, разрушать или создавать данные.

Требования безопасности могут меняться в зависимости от назначения системы, характера используемых данных и типа возможных угроз. Трудно представить систему, для которой были бы не важны свойства целостности и доступности, но свойство конфиденциальности не всегда является обязательным. Например, если вы публикуете информацию в Интернете на Web-сервере и вашей целью является сделать ее доступной для самого широкого круга людей, то конфиденциальность в данном случае не требуется. Однако требования целостности и доступности остаются актуальными.

Понятия конфиденциальности, доступности и целостности могут быть определены не только по отношению к информации, но и к другим ресурсам вычислительной сети, например, внешним устройствам или приложениям. Существует множество системных ресурсов, возможность «незаконного» использования которых может привести к нарушению безопасности системы. Например, неограниченный доступ к устройству печати позволяет злоумышленнику получать копии распечатываемых документов, изменять параметры настройки, что может привести к изменению очередности работ и даже к выводу устройства из строя. Свойство конфиденциальности, примененное к устройству печати, можно интерпретировать так, что доступ к устройству имеют те и только те пользователи, которым этот доступ разрешен, причем они могут выполнять только те операции с устройством, которые для них определены. Свойство доступности устройства означает его готовность к использованию всякий раз, когда в этом возникает необходимость. А свойство целостности может быть определено как свойство неизменности параметров настройки данного устройства. Легальность использования сетевых устройств важна, поскольку она влияет на безопасность данных. Устройства могут предоставлять различные услуги: распечатку текстов, отправку факсов, доступ в Интернет, электронную почту и т. п., незаконное потребление которых, наносящее материальный ущерб предприятию, также является нарушением безопасности системы.

Любое действие, которое направлено на нарушение конфиденциальности, целостности и/или доступности информации, а также на нелегальное использование других ресурсов сети, называется угрозой. Реализованная угроза называется атакой. Риск – это вероятностная оценка величины возможного ущерба, который может понести владелец информационного ресурса в результате успешно проведенной атаки. Значение риска тем выше, чем более уязвимой является существующая система безопасности и чем выше вероятность реализации атаки.

Конфиденциальность, доступность, целостность три главные свойства на которые смотрят люди при оценке новых программ против угроз и атак.

Универсальной классификации угроз не существует, возможно, и потому, что нет предела творческим способностям человека, и каждый день применяются новые способы незаконного проникновения в сеть, разрабатываются новые средства мониторинга сетевого трафика, появляются новые вирусы, находятся новые изъяны в существующих программных и аппаратных сетевых продуктах. В ответ на это разрабатываются все более изощренные средства защиты, которые ставят преграду на пути многих типов угроз, но затем сами становятся новыми объектами атак. Тем не менее, попытаемся сделать некоторые обобщения. Так, прежде всего угрозы могут быть разделены на умышленные и неумышленные.

Неумышленные угрозы вызываются ошибочными действиями лояльных сотрудников, становятся следствием их низкой квалификации или безответственности. Кроме того, к такому роду угроз относятся последствия ненадежной работы программных и аппаратных средств системы. Так, например, из-за отказа диска, контроллера диска или всего файлового сервера могут оказаться недоступными данные, критически важные для работы предприятия. Поэтому вопросы безопасности так тесно переплетаются с вопросами надежности, отказоустойчивости технических средств. Угрозы безопасности, которые вытекают из ненадежности работы программно-аппаратных средств, предотвращаются путем их совершенствования, использования резервирования на уровне аппаратуры (RAID-массивы, многопроцессорные компьютеры, источники бесперебойного питания, кластерные архитектуры) или на уровне массивов данных (тиражирование файлов, резервное копирование).

Умышленные угрозы могут ограничиваться либо пассивным чтением данных или мониторингом системы, либо включать в себя активные действия, например, нарушение целостности и доступности информации, приведение в нерабочее состояние приложений и устройств. Так, умышленные угрозы возникают в результате деятельности хакеров и явно направлены на нанесение ущерба предприятию.

В вычислительных сетях можно выделить следующие типы умышленных угроз:

- незаконное проникновение в один из компьютеров сети под видом легального пользователя;

- разрушение системы с помощью программ-вирусов;

- нелегальные действия легального пользователя;

- «подслушивание» внутрисетевого трафика.

Незаконное проникновение может быть реализовано через уязвимые места в системе безопасности с использованием недокументированных возможностей операционной системы. Эти возможности могут позволить злоумышленнику «обойти» стандартную процедуру, контролирующую вход в сеть.

Другим способом незаконного проникновения в сеть является использование «чужих» паролей, полученных путем подглядывания, расшифровки файла паролей, подбора паролей или получения пароля путем анализа сетевого трафика. Особенно опасно проникновение злоумышленника под именем пользователя, наделенного большими полномочиями, например, администратора сети. Для того чтобы завладеть паролем администратора, злоумышленник может попытаться войти в сеть под именем простого пользователя. Поэтому очень важно, чтобы все пользователи сети сохраняли свои пароли в тайне, а также выбирали их так, чтобы максимально затруднить угадывание.

Подбор паролей злоумышленник выполняет с использованием специальных программ, которые работают путем перебора слов из некоторого файла, содержащего большое количество слов. Содержимое файла-словаря формируется с учетом психологических особенностей человека, которые выражаются в том, что человек выбирает в качестве пароля легко запоминаемые слова или буквенные сочетания.

Еще один способ получения пароля – это внедрение в чужой компьютер «троянского коня». Так называют резидентную программу, работающую без ведома хозяина данного компьютера и выполняющую действия, заданные злоумышленником. В частности, такого рода программа может считывать коды пароля, вводимого пользователем во время логического входа в систему.

Программа - «троянский конь» всегда маскируется под какую-нибудь полезную утилиту или игру, а производит действия, разрушающие систему. По такому принципу действуют и программы-вирусы, отличительной особенностью которых является способность «заражать» другие файлы, внедряя в них свои собственные копии. Чаще всего вирусы поражают исполняемые файлы. Когда такой исполняемый код загружается в оперативную память для выполнения, вместе с ним получает возможность исполнить свои вредительские действия вирус. Вирусы могут привести к повреждению или даже полной утрате информации.

«Подслушивание» внутрисетевого трафика – это незаконный мониторинг сети, захват и анализ сетевых сообщений. Существует много доступных программных и аппаратных анализаторов трафика, которые делают эту задачу достаточно тривиальной. Еще более усложняется защита от этого типа угроз в сетях с глобальными связями. Глобальные связи, простирающиеся на десятки и тысячи километров, по своей природе являются менее защищенными, чем локальные связи (больше возможностей для прослушивания трафика, более удобная для злоумышленника позиция при проведении процедур аутентификации). Такая опасность одинаково присуща всем видам территориальных каналов связи и никак не зависит от того, используются собственные, арендуемые каналы или услуги общедоступных территориальных сетей, подобных Интернету.

Можно привести и более строгие примеры классификации угроз.

Классификация угроз по цели:

- несанкционированное чтение информации;

- несанкционированное изменение информации;

- несанкционированное уничтожение информации;

- полное или частичное разрушение операционной системы (под разрушением операционной системы понимается целый комплекс разрушающих воздействий от кратковременного вывода из строя («завешивания») отдельных программных модулей системы до физического стирания с диска системных файлов).

Классификация угроз по принципу воздействия на операционную систему:

- использование известных (легальных) каналов получения информации; например, угроза несанкционированного чтения файла, доступ пользователей к которому определен некорректно – разрешен доступ пользователю, которому согласно адекватной политике безопасности доступ должен быть запрещен;

- использование скрытых каналов получения информации; например, угроза использования злоумышленником недокументированных возможностей операционной системы;

- создание новых каналов получения информации с помощью программных средств.

Классификация угроз по характеру воздействия на операционную систему:

- активное воздействие – несанкционированные действия злоумышленника в системе;

- пассивное воздействие – несанкционированное наблюдение злоумышленника за процессами, происходящими в системе.

Классификация угроз по типу используемой злоумышленником слабости защиты:

- неадекватная политика безопасности, в том числе и ошибки администратора системы;

- ошибки и недокументированные возможности программного обеспечения операционной системы, в том числе и так называемые люки – случайно или преднамеренно встроенные в систему «служебные входы», позволяющие обходить систему защиты; обычно люки создаются разработчиками программного обеспечения для тестирования и отладки, и иногда разработчики забывают их удалить или оставляют специально;

- ранее внедренная программная закладка.

Классификация угроз по способу воздействия на объект атаки:

- непосредственное воздействие;

- превышение пользователем своих полномочий;

- работа от имени другого пользователя;

- использование результатов работы другого пользователя (например, несанкционированный перехват информационных потоков, инициированных другим пользователем).

Классификация угроз по способу действий злоумышленника (нарушителя):

- в интерактивном режиме (вручную);

- в пакетном режиме (с помощью специально написанной программы, которая выполняет негативные воздействия на операционную систему без непосредственного участия пользователя-нарушителя).

Классификация угроз по объекту атаки:

- операционная система в целом;

- объекты операционной системы (файлы, устройства и т.д.);

- субъекты операционной системы (пользователи, системные процессы и т.д.);

- каналы передачи данных.

Классификация угроз по используемым средствам атаки:

- штатные средства операционной системы без использования

- дополнительного программного обеспечения;

- программное обеспечение третьих фирм (к этому классу программного обеспечения относятся как компьютерные вирусы и другие вредоносные программы (exploits), которые можно легко найти в Internet, так и программное обеспечение, изначально разработанное для других целей: отладчики, сетевые мониторы и сканеры и т.д.);

- специально разработанное программное обеспечение.

Классификация угроз по состоянию атакуемого объекта операционной системы на момент атаки:

- хранение;

- передача;

- обработка.

Классификации угроз очень много. Также они разные по способу действий злоумышленника, по состоянию атакуемого объекта, по способу воздействия на объект атаки, по используемым средствам атаки и многие другие виды описанные выше классификация не претендует ни на строгость, ни на полноту. Единственная ее цель – показать весь спектр возможных угроз безопасности ОС.

Атаки на операционную систему

Сканирование файловой системы. Данная атака является одной из наиболее тривиальных, но в то же время одной из наиболее опасных. Суть атаки заключается в том, что злоумышленник просматривает файловую систему компьютера и пытается прочесть (или скопировать или удалить) все файлы подряд. Если он не получает доступ к какому-то файлу или каталогу, то продолжает сканирование. Если объем файловой системы достаточно велик, рано или поздно обнаруживается хотя бы одна ошибка администратора. В результате злоумышленник получает доступ к информации, доступ к которой должен быть ему запрещен. Данная атака может осуществляться специальной программой, которая выполняет вышеописанные действия в автоматическом режиме.

Несмотря на кажущуюся примитивность описанной атаки, защититься от нее не так просто. Если политика безопасности допускает анонимный или гостевой вход в систему, администраторам остается только надеяться, что права доступа ко всем файлам системы, число которых может составлять сотни тысяч, определены абсолютно корректно. Если же анонимный и гостевой вход в систему запрещен, поддержание адекватной политики регистрации потенциально опасных событий (аудита) позволяет организовать эффективную защиту от этой угрозы. Впрочем, следует отметить, что поддержание адекватной политики аудита требует от администраторов системы определенного искусства. Кроме того, если данная атака осуществляется злоумышленником от имени другого пользователя, аудит совершенно неэффективен.

Кража ключевой информации. В простейшем случае эта атака заключается в том, что злоумышленник подсматривает пароль, набираемый пользователем. То, что все современные операционные системы не высвечивают на экране вводимый пользователем пароль, несколько затрудняет эту задачу, но не делает ее невыполнимой. Известно, что для того, чтобы восстановить набираемый пользователем пароль только по движениям рук на клавиатуре, достаточно всего несколько недель тренировок. Кроме того, достаточно часто встречается ситуация, когда пользователь ошибочно набирает пароль вместо своего имени, которое, в отличие от пароля, на экране высвечивается.

Некоторые программы входа в операционную систему удаленного сервера допускают ввод пароля из командной строки. К таким командам относится, например, команда nwlogin операционной системы UNIX, предназначенная для входа на сервер Novell Netware. При использовании с ключом - р она позволяет вводить пароль в командной строке, например:

nwlogin server user –p password

При вводе пароля в командной строке пароль, естественно, отображается на экране и может быть прочитан злоумышленником. Известны случаи, когда пользователи создавали командные файлы, состоящие из команд, подобных вышеприведенной, для автоматического входа на удаленные серверы. Если злоумышленник получает доступ к такому файлу, тем самым он получает доступ ко всем серверам, к которым имеет доступ данный пользователь, в пределах предоставленных ему полномочий.

Подбор пароля. Здесь мы просто упомянем о существовании данной угрозы. О ней уже упоминалось.

Сборка мусора. Во многих операционных системах информация, уничтоженная пользователем, не уничтожается физически, а помечается как уничтоженная. С помощью специальных программных средств эта ин- формация (так называемый мусор) может быть в дальнейшем восстановлена. Суть данной атаки заключается в том, что злоумышленник восстанавливает эту информацию, просматривает ее и копирует интересующие его фрагменты. По окончании просмотра и копирования вся эта информация вновь «уничтожается». В некоторых операционных системах, таких как Windows 95/98, злоумышленнику даже не приходится использовать специальные программные средства – ему достаточно просто просмотреть «мусорную корзину» компьютера.

Сборка мусора может осуществляться не только на дисках компьютера, но и в оперативной памяти. В этом случае специальная программа, запущенная злоумышленником, выделяет себе всю или почти всю доступную оперативную память, просматривает ее содержимое и копирует фрагменты, содержащие заранее определенные ключевые слова. Если операционная система не предусматривает очистку памяти при выделении, злоумышленник может получить таким образом много интересной для него информации, например, содержание области памяти, только что освобожденной текстовым редактором, в котором редактировался конфиденциальный документ.

Превышение полномочий. При реализации данной угрозы зло- умышленник, используя ошибки в программном обеспечении операцион- ной системы и/или политике безопасности, получает полномочия, превы- шающие те, которые ему предоставлены в соответствии с политикой безопасности. Обычно это достигается путем запуска программы от имени другого пользователя или подмены динамически подгружаемой библиотеки. Эта угроза представляет наибольшую опасность для ОС, в которых допускается временное повышение полномочий пользователя, например, в UNIX.

Атаки класса «отказ в обслуживании». Эти атаки нацелены на полный или частичный вывод ОС из строя. Существуют следующие атаки данного класса:

- захват ресурсов – программа захватывает все ресурсы компьютера, которые может получить. Например, программа присваивает себе наивысший приоритет и запускает бесконечный цикл;

- бомбардировка трудновыполнимыми запросами – программа в бесконечном цикле направляет ОС запросы, выполнение которых требует больших ресурсов компьютера;

- бомбардировка заведомо бессмысленными запросами – программа в бесконечном цикле направляет ОС заведомо бессмысленные (обычно случайно генерируемые) запросы. Рано или поздно в ОС происходит фатальная ошибка;

- использование известных ошибок в программном обеспечении или администрировании ОС.

Атаки как сканирование файловой системы, сборка мусора, подбор пароля, кража ключевой информации, превышение полномочий, атаки класса «отказ в обслуживании» все созданы для выявления слабых мест операционных систем и программ. Методы у них разные, но цель одна.

Cерверные операционные системы

Назначение серверной операционной системы — это управление приложениями, обслуживающими всех пользователей корпоративной сети, а нередко и внешних пользователей. К таким приложениям относятся современные системы управления базами данных, средства управления сетями и анализа событий в сети, службы каталогов, средства обмена сообщениями и групповой работы, Web-серверы, почтовые серверы, корпоративные брандмауэры, серверы приложений самого разнообразного назначения, серверные части бизнес-приложений. Требования к производительности и надежности указанных операционных систем очень высоки; нередко сюда входят и поддержка кластеров (набора ряда однотипных компьютеров, выполняющих одну и ту же задачу и делящих между собой нагрузку), и возможности дублирования и резервирования, и переконфигурации программного и аппаратного обеспечения без перезагрузки операционной системы.

Выбор серверной операционной системы и аппаратной платформы для нее в первую очередь определяется тем, какие приложения под ее управлением должны выполняться (как минимум, выбранные приложения должны существовать в версии для данной платформы) и какие требования предъявляются к ее производительности, надежности и доступности.

Windows NT, первая полностью 32-разрядная операционная система этого семейства, появилась вскоре после выпуска Windows 95. Самой популярной стала версия Windows NT Server 4.0, существовавшая в варианте не только для Intel-совместимых компьютеров, но и для RISC-систем. Данная операционная система обладала привычным пользовательским интерфейсом Windows 95, удобными средствами администрирования, встроенным Web-сервером, средствами диагностики сети, управления процессами и задачами, интеграции с другими операционными системами (например, с Novell NetWare), а также утилитами и службами управления рабочими станциями. Чуть позже для этой операционной системы появились такие сервисы, как монитор транзакций и сервер приложений Microsoft Transaction Server, сервер управления очередями сообщений Microsoft Message Queue Server, а также ряд коммерческих продуктов, в том числе серверные СУБД, средства групповой работы и обмена сообщениями, серверы приложений как от компании Microsoft, так и от других производителей.

Применение Windows NT Server 4.0 в качестве серверной операционной системы во многих случаях было экономически оправданным, что сделало данную операционную систему весьма популярной у малых и средних предприятий — она до сих пор активно используется многими компаниями.

Windows 2000 на данный момент является самой популярной операционной системой Microsoft в корпоративном секторе. К серверным операционным системам этого семейства относятся Windows 2000 Server — универсальная сетевая операционная система для серверов рабочих групп и отделов, Windows 2000 Advanced Server — операционная система для эксплуатации бизнес-приложений и приложений для электронной коммерции и Windows 2000 Datacenter Server — ОС для наиболее ответственных приложений, осуществляющих обработку данных.

В состав Windows 2000 Server, по сравнению с Windows NT 4.0, включены и дополнительные службы, облегчающие управление серверами, сетями и рабочими станциями, например службы каталогов Active Directory, позволяющие создать единое хранилище учетных записей пользователей, клиентов, серверов и приложений Windows, дополнительные средства конфигурирования сетей и подключения удаленных пользователей, терминальные службы для удаленного управления компьютерами. Кроме того, в данную операционную систему были добавлены службы компонентов, являющиеся дальнейшим развитием Microsoft Transaction Server, что позволило создавать для этой ОС корпоративные приложения, обладающие масштабируемостью и надежностью.

Windows 2000 Advanced Server обладает всеми возможностями Windows 2000 Server, а также поддерживает кластеризацию и баланс нагрузки, что делает возможным выполнение масштабируемых приложений с непрерывным доступом к данным. А операционная система Windows 2000 Datacenter Server содержит также дополнительные компоненты с широкими функциональными возможностями, в числе которых поддержка симметричной мультипроцессорной обработки с использованием 32 процессоров, поддержка до 64 Гбайт оперативной памяти, средства восстановления после отказа на основе четырехузловой кластеризации и периодического обновления операционной системы.

Как и для Windows NT, для Windows 2000 существуют версии серверных СУБД и серверов приложений от всех ведущих производителей, средства групповой работы и обмена сообщениями, средства управления сетями и приложениями.

Создание семейства Windows Server 2003 стало следующим шагом в развитии операционных систем Windows 2000. Основными особенностями данного семейства операционных систем являются наличие в их составе платформы Microsoft .NET Framework, а также поддержка Web-сервисов XML (вплоть до наличия в составе операционной системы UDDI-сервера).

Windows Server 2003 существует в четырех редакциях:

• Windows Server 2003 Web Edition — операционная система для развертывания и обслуживания Web-приложений и Web-сервисов, включая приложения ASP .NET;

• Windows Server 2003 Standard Edition — сетевая операционная система для выполнения серверной части бизнес-решений и рассчитанная на применение в небольших компаниях и подразделениях. Здесь имеются средства совместного использования ресурсов и централизованного развертывания приложений для настольных компьютеров, а также реализована поддержка до 4 Гбайт оперативной памяти и симметричной многопроцессорной обработки с использованием двух процессоров.

Windows Server 2003 Enterprise Edition — ОС, которая прежде всего предназначена для средних и крупных компаний. Она поддерживает серверы на базе 64-разрядных процессоров (до восьми штук) и объем оперативной памяти до 64 Гбайт и выпускается в версиях для 32- и 64-разрядных платформ;

Операционная система UNIX относится к «долгожителям» рынка серверных операционных систем — она была создана в конце 60-х годов в Bell Laboratories фирмы AT&T. Отличительной особенностью этой ОС, обусловившей ее «живучесть» и популярность, было то, что ядро операционной системы, написанной на ассемблере, было невелико, тогда как вся оставшаяся часть операционной системы была написана на языке С. Такой подход делал легко переносимой на самые разнообразные аппаратные платформы и саму операционную систему, и созданные для нее приложения. Важным достоинством UNIX стала ее открытость, позволившая одновременно существовать как коммерческим, так и некоммерческим версиям UNIX.

Общими для всех версий UNIX особенностями являются многопользовательский режим со средствами защиты данных от несанкционированного доступа, реализация мультипрограммной обработки в режиме разделения времени, использование механизмов виртуальной памяти и свопинга, унификация операций ввода-вывода, иерархическая файловая система, разнообразные средства взаимодействия процессов, в том числе межсетевого.

Операционная система Sun Solaris сегодня входит в число самых известных коммерческих версий UNIX. Эта ОС обладает развитыми средствами поддержки сетевого взаимодействия и представляет собой одну из самых популярных платформ для разработки корпоративных решений — для нее существует около 12 тыс. различных приложений, в том числе серверов приложений и СУБД почти от всех ведущих производителей.

Операционная система Solaris 9 представляет собой основу открытой сетевой среды Sun Open Net Environment (Sun ONE). В комплект поставки Solaris 9 входят ключевые приложения Sun ONE: Application Server, Directory Server, Integration Server, Message Queue, Portal Server, Web Server.

Операционная система HP-UX, разработанная в компании Hewlett-Packard, является потомком AT&T System V. Ее последняя версия, HP-UX 11i, доступна для двух аппаратных платформ — PA_RISC и Itanium — и ориентирована главным образом на серверы производства Hewlett-Packard.

Из особенностей HP-UX 11i нужно назвать средства интеграции с Windows и Linux, в том числе средства переноса Java-приложений, разработанных для этих платформ, а также средства повышения производительности Java-приложений. Кроме того, HP-UX 11i поддерживает Linux API, что гарантирует перенос приложений между HP-UX и Linux. Отметим, что приложения для HP-UX 11i переносятся между двумя поддерживаемыми ею аппаратными платформами без изменений и перекомпиляции.

AIX является клоном UNIX производства IBM, предназначенным для выполнения на серверах IBM @server pSeries и RS/6000. Как и HP-UX, эта операционная система обладает совместимостью с Linux.

В числе особенностей AIX 5L — наличие полностью 64-разрядных ядра, драйверов устройств и среды исполнения приложений (при этом имеется и 32-разрядное ядро, равно как и поддержка 32-рязрядных приложений), поддержка 256 Гбайт оперативной памяти, поддержка файлов объемом до 1 Тбайт, удобные средства администрирования, поддержка кластеров (до 32 компьютеров), развитые средства сетевой поддержки.

Операционная система Linux — это некоммерческий продукт категории Open Source для платформы Intel, который в течение десяти лет создавали тысячи энтузиастов. Список серверных продуктов для Linux, пожалуй, не менее внушителен, чем для Solaris, HP-UX и AIX, и включает такие популярные продукты, как Web-сервер Apache, серверные СУБД и серверы приложений практически от всех производителей.

FreeBSD нередко используется Интернет-провайдерами, а также в качестве операционной системы для корпоративных брандмауэров.

Из других распространенных версий UNIX, не представленных в этом обзоре из-за его ограниченного объема, следует назвать SCO OpenServer, UNIXWare, а также Compaq Tru64 UNIX.

В начале и середине 90-х годов Novell NetWare была доминирующей сетевой операционной системой. Хотя в настоящее время снизилась доля серверов, управляемых NetWare, как и количество создаваемых для нее приложений и инфраструктурного ПО, эта операционная система по-прежнему популярна благодаря надежности, масштабируемости, способности управлять большим количеством рабочих станций.

Операционная система Mac OS X, созданная компанией Apple совместно с рядом университетских ученых, основана на BSD UNIX. В 1999 году версия Mac OS X Server была выпущена в виде продукта Open Source, что позволило разработчикам адаптировать Mac OS X для конкретных заказчиков, а также привлечь их к дальнейшему развитию этой операционной системы.

Серверные операционные системы разные, от разных производителей. Самые популярные из них ОС Windows (Microsoft).

Серверные версии операционной системы Windows сегодня применяются довольно широко — благодаря удобству администрирования и невысокой совокупной стоимости владения.

Microsoft Windows Server 2008. Обзор новых возможностей и практические заметки

Операции с документом

Microsoft Windows Server 2008 – это серверная операционная система, созданная для компаний любого размера и обеспечивающая надежную, гибкую и масштабируемую платформу для автоматизации различных бизнес-задач.

Новые возможности Windows Server 2008:

1. Самым приятным нововведением можно считать обновленную командную строку PowerShell, которая по функциональности наконец-то сможет приблизиться к командной строке используемой в Unix системах. PowerShell существенно повысит возможности автоматизации и управления заданиями на серверах и клиентских компьютерах подключенных к Windows Server 2008.

2. Print Services в Windows Vista и Windows Server 2008 предоставляют возможность делиться принтерами в сети, централизировать работу print server и сетевое управление заданиями печати, используя привязку к Print Management Microsoft Management Console (MMC). Print Management помогает отслеживать очереди печати и получать уведомления, когда они перестают обрабатываться. В свою очередь Print Management позволяет перемещать print servers и использовать printer соединения с помощью Group Policy.

3. File Services обеспечивают технологии, которые помогают управлять хранением, репликацией файлов, управлять скрытыми папками, обеспечивает быстрый поиск файлов и предоставляет доступ для компьютеров UNIX-клиентов.

4. Network Policy and Access Services позволяют обеспечивать локальный и удаленный доступ к сети, определять и назначать правила аутентификации, авторизации и здоровья клиента, используя Network Policy Server (NPS), Routing and Remote Access Service, Health Registration Authority (HRA) и Host Credential Authorization Protocol (HCAP).

5. Microsoft Windows Media Services 2008 – платформа для получения в прямом эфире или по требованию пользователя аудио- и видеоконтента из Интернета или локальной сети. Можно использовать Windows Media Services 2008 для конфигурирования и управления одним или несколькими Windows Media servers, запущенными в Windows Server 2008.

6. Функция Fax Server позволяет настроить компьютер в качестве факс-сервера для управления факсами и оптимизации процессов отправки и приема факсов в офисе.

7. Terminal Services server предоставляет возможность пользователям получить доступ к Windows-программам, установленным на terminal server, или получить полный доступ к Windows-десктопу. С помощью Terminal Services пользователи могут получить доступ к terminal server из корпоративной сети или Интернета.

8. Terminal Services позволяет эффективно использовать и обслуживать корпоративное ПО. Из-за установки программ на terminal server, а не на компьютер-клиент, программы легче обновлять и обслуживать.

9. При обращении программы-клиента к terminal server, выполнение программы происходит на сервере. Лишь сигналы от клавиатуры, мыши и информации с монитора передаются через сеть. Каждый пользователь видит только свою индивидуальную сессию. Сессия не зависит от любой другой клиентской сессии и управляется прозрачно операционной системой.

10. Новая версия Application Server обеспечивает встроенную среду для запуска серверных бизнес-приложений. Приложения отвечают на запросы, поступающие из сети от удаленных компьютеров или от других приложений.

11. Windows Deployment Services – модифицированная версия Remote Installation Services (RIS). Позволяет удаленно управлять операционной системой, в особенности Windows Vista.

12. Active Directory Domain Services (AD DS) хранит данные директорий и управляет взаимодействием между пользователями и доменами, включая процессы регистрации, аутентификации и поиска директории.

Windows Server 2008 представляет собой мощную платформу для создания и выполнения веб-приложений и сервисов и позволяет компаниям эффективно реализовывать различные веб-приложения. Выпуск Internet Information Server 7.0 (унифицированная веб-платформа, которая объединяет IIS, ASP.NET, WCF и Windows SharePoint Services) в составе Windows Server 2008 обеспечивает улучшенное администрирование и диагностику, поддержку расширенных средств разработки и снижение затрат на инфраструктуру. Полная модульная организация веб-сервера с возможностью создания собственных расширений решает ключевые бизнес-задачи, поддерживает хостинг приложений и обеспечивает совместимость с уже существующими решениями.

Windows Server 2008 – самый защищенный сервер в семействе серверов Windows Server. Безопасная операционная система и расширения в области безопасности, включая Network Access Protection, Federated Rights Management и Read-Only Domain Controller, обеспечивают уровни защиты данных, ранее отсутствовавшие в системе. В состав Windows Server 2008 включены такие средства безопасности, как расширенное шифрование, средства аудита и ряд других, помогающих организациям защитить от хищения данные, используя средства Rights Management Services, а также технологии BitLocker и механизмы Group Policy.

Встроенные в Windows Server 2008 технологии виртуализации позволяют компаниям снизить затраты, повысить эффективность использования аппаратных средств, оптимизировать инфраструктуру и увеличить доступность серверов. Виртуализация в Windows Server использует 64-разрядную платформу на основе гипервизора, что позволяет увеличить производительность, надежность и масштабируемость. Благодаря инструментарию Hyper-V клиенты смогут запускать на одном физическом сервере сразу несколько операционных систем. Помимо этого виртуализация использует такие компоненты платформы Windows Server 2008, как отказоустойчивые кластеры, для обеспечения высокой доступности и защиты доступа к сети – Network Access Protection (NAP).

Windows Server 2008 - рекомендации по обеспечению безопасности

Своевременная установка обновлений операционной системы и программного обеспечения. Стоит своевременно и регулярно обновлять действующую ОС и установленное программное обеспечение и поддерживать их в максимально оптимальном состоянии.

Соблюдение этого условия необходимо для:

Устранения неполадок в работе приложений;

Установки соответствующего уровня защиты сервера от определенных уязвимостей, которые были выявлены до момента запуска обновления.

Чтобы запустить автоматическую инсталляцию важного апгрейда, можно воспользоваться таким путем. Войдите в центр обновления ОС, найдите там соответствующий пункт и установите галочку напротив него.

Только проверенное программное обеспечение

Разумеется, всем известно, что популярное ПО очень распространено и найти его можно на множестве сайтов в интернете. Старайтесь избегать загрузки с непроверенных ресурсов! Обратите внимание, что такие приложения могут быть уязвимы для различного рода атак или изначально заражены вирусом. В том случае, если вы правильно оцениваете свои возможности и понимаете, что не можете отличить зараженное ПО от официального софта, лучше избегать непроверенных ресурсов и пользоваться только сайтами официальных поставщиков программного обеспечения.

Если вы все-таки решили воспользоваться неофициальным продуктом, внимательно изучите тонкости установки и содержание пакета. Лучше всего пользоваться только официальным обеспечением, загруженным с сайта разработчика. Именно самостоятельная установка непроверенных программ чаще всего приводит к появлению разнообразных проблем по части безопасности ОС.

Очень важно уделить соответствующее внимание фаерволу, так как на серверах, доступных через интернет и не находящихся за выделенным устройством, единственным инструментом для защиты от внешних подключений является брандмауэр операционной системы. Никогда не недооценивайте значимость работы фаервола!

Именно поэтому нужно грамотно отключить разрешающие правила, а также добавить новые запрещающие параметры, чтобы снизить уровень атак на порты. Это поможет снизить количество портов, прослушивающих входящий трафик. Если вы пользуетесь стандартным сервером и хотите наладить работу, оптимальным вариантом будет открытие таких портов:

80 – HTTP;

443 - HTTPS .

Есть определенный перечень портов, которые будут иметь открытый доступ. К этому кругу нужно ограничить список источников подключения, делается это следующим образом:

Войдите в правила брандмауэра ОС;

Создайте список адресов, обращения с которых будут разрешены.

Это поможет оградить проникновение ненужных адресов и усилить безопасность. Мы приводим список портов, которые необходимо тщательно проверить. Для них стоит составить отдельный список пользователей, имеющих доступ, а значит, закрыть проникновение ненужным лицам. Ниже приводим перечень портов, на которые стоит обратить особое внимание:

3389 – Стандартный порт RDP;

990 – FTPS;

5000-5050 – порты FTP, работающие в пассивном режиме;

1433-1434 – порты SQL;

53 – DNS.

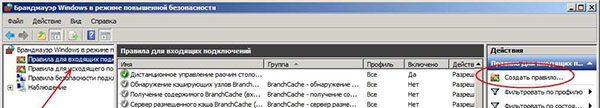

На изображении ниже вы можете увидеть, как именно устанавливаются правила входящих портов рисунок 1.

Рисунок 1.Установление правил входящих портов

(Источник: Windows Server 2008/2012 - рекомендации по обеспечению безопасности. URL: http://www.perspektivy.info/print.php?ID=36187.)

Новое имя пользователя при создании учетной записи с функциями администратора.

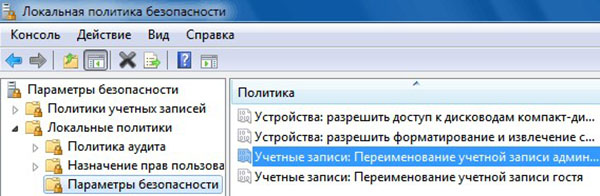

Во всех актуальных версиях рассматриваемой операционной системы стандартная запись администратора предустановлена в обязательном порядке. Она является ведущей и имеет безлимитные возможности для управления – именно эту учетную запись чаще всего пытаются взломать. Происходит это из-за того, что найти подходящий пароль к одной записи гораздо проще, чем выявлять список всех пользователей, которым разрешен доступ. Стоит сменить название записи, чтобы максимально обезопасить сервер, для чего нужно сделать такие действия:

Введите комбинацию (WIN+R), после чего откроется окно, куда необходимо напечатать значение «secpol.msc» (без кавычек);

Войдите в редактор локальной политики безопасности так, как изображено на картинке ниже. Найдите строку меню «Локальные политики», в выпадающем списке выберите параметры, далее вам необходимо найти строчку переименования имени учетной записи с расширенными правами;

Рисунок 2. Параметры безопасности

(Источник: Windows Server 2008/2012 - рекомендации по обеспечению безопасности. URL: http://www.perspektivy.info/print.php?ID=36187.)

Поменяйте название и сохраните внесенные изменения.

Безопасность служб удаленных рабочих столов

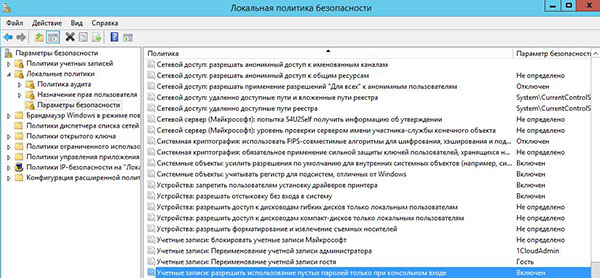

Сначала рассмотрим записи, которые не содержат данных о заданном пароле. Несмотря на то, что данные действия очевидны для любого администратора инфраструктуры, не стоит забывать о ней, необходимо тщательно проверить блокировку RDP-подключений.

Чтобы заблокировать подключение к серверу для записей с неустановленным паролем, нужно:

Открыть программу «Computer Configuration»;

Далее перейти через настройки ОС в локальные политики;

Откройте вкладку «Параметры» и поставьте галочку напротив того, что отображен на приведенном ниже изображении.

Рисунок 3. Локальная политика безопасности

(Источник: Windows Server 2008/2012 - рекомендации по обеспечению безопасности. URL: http://www.perspektivy.info/print.php?ID=36187.)

Шифрование дисков в Windows Server 2008 с поддержкой TPM

Шифрование дисков BitLocker стало одним из новшеств, которые появятся в Windows Server 2008. Несмотря на то, что большинство администраторов еще не смогло испытать возможности BitLocker на собственном опыте в ОС Windows Vista, сегодня мы постараемся рассмотреть как и что делается на компьютере с доверенным модулем Trusted Platform Module (ТРМ) с установленной ОС Windows Server 2008.

Новая функция Windows Server 2008 обеспечит шифрование всех дисков

Шифрование дисков BitLocker стало одним из новшеств, которые появятся в Windows Server 2008. Несмотря на то, что большинство администраторов еще не смогло испытать возможности BitLocker на собственном опыте в ОС Windows Vista, сегодня мы постараемся рассмотреть как и что делается на компьютере с доверенным модулем Trusted Platform Module (ТРМ) с установленной ОС Windows Server 2008.

Защита файлов с помощью шифрования диска BitLocker

Включение шифрования диска BitLocker даст возможность защитить все файлы, хранящиеся на диске, на котором установлена Windows. Стоит понимать, что в отличии от EFS (Encrypted File System), позволяющей шифровать отдельные файлы, BitLocker шифрует весь системный раздел целиком, в том числе и системные файлы Windows Server 2008, которые необходимы для загрузки компьютера и входа в систему. BitLocker автоматически зашифровывает все файлы, добавляемые в защищенный раздел. Естественно, файлы будут защищены только при хранении в защищенном разделе. При копировании на другой носитель они будут расшифрованы.

В случае, если при загрузке компьютера, BitLocker обнаружит возможные угрозы безопасности (ошибки диска, изменения BIOS, изменения файлов загрузки) раздел будет заблокирован и для его разблокирования потребуется пароль восстановления BitLocker. Не забудьте создать этот пароль при первом запуске BitLocker. Стоит упомянуть, что шифрование BitLocker можно отключить на короткий период времени или постоянно в любое время, расшифровав диск.

Подготовка

Для установки BitLocker нам необходимо разметить жесткий диск согласно предложенным требованиям, а именно:

1. Создать новый первичный раздел объемом 1,5 Гбайт.

2. Сделать этот раздел активным.

3. Создать другой первичный раздел на оставшемся месте на жестком диске.

4. Отформатировать оба раздела, используя NTFS.

5. Установить OC Windows Server 2008 на больший из разделов.

Чтобы выполнить все эти шаги, для начала необходимо загрузить компьютер, используя установочный DVD с файлами Windows Server 2008. На экране установки нужно выбрать язык и нажать System Recovery Options. В окне System Recovery Options следует убедиться, что флажок для отметки операционной системы не выбран. Для этого требуется выбрать пустую область в списке операционных систем и нажать Next. Затем необходимо запустить командную строку и использовать утилиту diskpart для создания раздела. Для этого в командной строке надо набрать diskpart, выбрать disk 0 (select disk0) и ввести команду clean для удаления существующих разделов на диске. Затем указываем следующие настройки:

- create partition primary size=1500. Создаем первый раздел на диске и назначаем его первичным;

- assign letter=D. Присваиваем данному разделу букву D;

- active. Делаем данный раздел активным;

- create partition primary

- assign letter=C. Назначаем данному разделу букву C;

- list volume. Проверяем все разделы на диске.

После этого набираем Exit для выхода из утилиты diskpart и выполняем форматирование разделов С и D: - format c: /y /q /fs:NTFS

- format d: /y /q /fs:NTFS

Теперь в окне System Recovery Options следует нажать Alt+F4 для возврата в главное окно программы установки, и остается только установить Windows Server на больший из разделов. В ходе установки свой загрузчик ОС запишет на первый раздел, меньший по размеру. После выполнения установки Windows Server 2008 этап подготовки к запуску функции шифрования не закончен - мы подошли только к середине этой процедуры.

Установка BitLocker, как дополнительной опции Windows Server 2008

После установки Windows Server 2008 стоит учесть, что 35 дополнительных возможностей данной ОС по сравнению с предыдущей версией Windows Server по умолчанию не устанавливаются. Для этого нужно воспользоваться Control Panel - Administrative Tools - Server Manager – Features - Add Features. В появившемся окне выбрать BitLocker Drive Encription.

После этого произойдет инсталляция BitLocker Drive Encription. Далее необходимо зайти в Contol Panel – BitLocker Drive Encription и выбрать Turn on BitLocker.

Для ввода PIN-кода необходимо пользоваться клавишами F1-F10, где цифрам от 1 до 9 будут соответствовать клавиши F1-F9, а цифре 0 – F10.

Если проверка прошла нормально, появится строка состояния Encryption in Progress. После окончания этой процедуры диск будет зашифрован.

Вместе с тем стоит понимать, что зашифровать диски можно, используя командную строку. Это даст вам целый ряд преимуществ по сравнению с использованием GUI интерфейса.

ЗАКЛЮЧЕНИЕ

Стремительное развитие информационных технологий привело к формированию информационной среды, оказывающей влияние на все сферы человеческой деятельности. Однако с развитием информационных технологий возникают и стремительно растут риски, связанные с их использованием, появляются совершенно новые угрозы, с последствиями, от реали-зации которых человечество раньше не сталкивалось.

Одним из главных инструментов для реализации конкретных информационных технологий являются информационные системы, задача обеспечения безопасности которых является приоритетной, так как от сохранения конфиденциальности, целостности и доступности информационных ресурсов зависит результат деятельности информационных систем.

Операционная система является важнейшим программным компонентом любой вычислительной машины, поэтому от уровня реализации политики безопасности в каждой конкретной операционной системе во многом зависит и общая безопасность информационной системы.

В связи с этим знания в области современных методов и средств обеспечения безопасности операционных систем являются необходимым условием для формирования специалиста по информационной безопасности.

Все задачи курсовой работы выполнены: проанализировано понятие безопасность операционных систем; изучены функций конфиденциальность, целостность и доступность данных; описана классификация угроз; изучены виды атаки на операционную систему; описаны серверные операционные системы; выбран обзор новых возможностей Microsoft Windows Server 2008 и практические заметки; даны рекомендации по обеспечению безопасности; шифрование дисков в Windows Server 2008 с поддержкой TPM.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Операционные системы вычислительных машин. URL: http://bourabai.kz/os/lecture21.htm (Дата обращения: 21.02.2020)

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2018. - 400 c.

- Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2018. - 88 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ Инфра-М, 2013. - 416 c.

- Мельников, В. П. Информационная безопасность / В.П. Мельников, С.А. Клейменов, А.М. Петраков. - М.: Academia, 2017. - 336 c.

- Федоров, А. В. Информационная безопасность в мировом политическом процессе / А.В. Федоров. - М.: МГИМО-Университет, 2017. - 220 c.

- Ярочкин, В. Безопасность информационных систем / В. Ярочкин. - М.: Ось-89, 2016. - 320 c

- Наталия Елманова. Серверные операционные системы ведущих производителей / Елманова Н. // URL: https://compress.ru/article.aspx?id=12068#01 (Дата обращения: 21.02.2020)

- Windows Server 2008/2012 - рекомендации по обеспечению безопасности. URL: http://www.perspektivy.info/print.php?ID=36187. (Дата обращения: 21.02.2020)

- Владимир Безмалый. Шифрование диска с помощью BitLocker Drive Encryption без ТРМ / Безмалый В. // URL: http://www.iso27000.ru/chitalnyi-zai/bezopasnost-operacionnyh-sistem/shifrovanie-diska-s-pomoschyu-bitlocker-drive-encryption-bez-trm (Дата обращения: 21.02.2020)

- Владимир Безмалый. Шифрование дисков в Windows Server 2008 с поддержкой TPM / Безмалый В. // URL: http://www.iso27000.ru/chitalnyi-zai/bezopasnost-operacionnyh-sistem/shifrovanie-diskov-v-windows-server-2008-s-podderzhkoi-tpm (Дата обращения: 21.02.2020)

- Методы кодирования данных (Классификация предназначения и методы представления кодов)

- Разработка регламента выполнения процесса «Предоставление рекламных услуг» (Обзор теории и мировая практика предоставления рекламных услуг)

- Определение понятия сделок, условий их действительности, а также характеристика недействительных сделок.

- Теория обучения и воспитания

- Роль воспитателя в процессе адаптации детей к дошкольному учреждению (теоретические основы обучения детей раннего и дошкольного возраста)

- Виды экономического анализа: теоретический, конкретно-экономический, перспективный, текущий, оперативный, макроанализ, анализ отраслевой структуры народного хозяйства, анализ уровней управления предприятия, анализ сторон хозяйственной деятельности (Теоретические основы экономического анализа)

- Формы и системы оплаты труда на предприятии (Анализ формы и организации системы оплаты труда на предприятии)

- Современный банковский маркетинг: методы и тенденции развития (Теоретические основы современного банковского маркетинга)

- Управленческие решения, их классификация

- Учет труда и заработной платы (Характеристика предприятия ООО "Нефтехимзаводмонтаж" и организация бухгалтерского учета)

- Маркетинговые структуры предприятия (теоретические аспекты) (Маркетинговые структуры предприятия)

- Маркетинговые структуры предприятия (Виды организационных структур службы маркетинга)