Исследование проблем защиты информации ( ХАРАКТЕРИСТИКА И ОСОБЕНОСТИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ)

Содержание:

ВВЕДЕНИЕ

Актуальность проблемы, связанной с обеспечением безопасности информации, возрастает с каждым годом. Наиболее часто потерпевшими от реализации различных угроз безопасности являются финансовые и торговые организации, медицинские и образовательные учреждения. Если посмотреть на ситуацию десятилетней давности, то основной угрозой для организаций были компьютерные вирусы, авторы которых не преследовали каких-то конкретных целей, связанных с обогащением. Современные хакерские атаки стали более изощренными, организованными, профессиональными, разнообразными и, главное, имеющими конкретную цель, например направленными на хищение данных банковских счетов в конкретных банковских системах. Совершенствование сферы информационных услуг, особенно в сфере дистанционного банковского обслуживания, способствует развитию интеллекта киберпреступников.

В настоящее время актуальность информационной защиты связана с ростом возможностей вычислительной техники. Развитие глобальной сети Интернет и сопутствующих технологий достигло такого высокого уровня, что сегодняшнюю деятельность любого предприятия в целом и каждого пользователя в отдельности, уже невозможно представить без электронной почты, Web-рекламы, общения в режиме «онлайн».

Особенностью сетевых систем, как известно, является то, что наряду с локальными атаками, существуют и возможности нанесения вреда системе несанкционированного доступа к данным за тысячи километров от атакуемой сети и компьютера. Удаленные атаки сейчас занимают лидирующее место среди серьезных угроз сетевой безопасности. Кроме того, нападению может подвергнуться не только отдельно взятый компьютер, но и сама информация, передающаяся по сетевым соединениям.

Используя различные методы и средства информационной сетевой защиты, невозможно достичь абсолютно идеальной безопасности сети. Средств защиты не бывает слишком много, однако с ростом уровня защищенности той или иной сети возникают и, как правило, определенные неудобства в ее использовании, ограничения и трудности для пользователей. Поэтому, часто необходимо выбрать оптимальный вариант защиты сети, который бы не создавал больших трудностей в пользовании сетью и одновременно обеспечивал достойный уровень защиты информации. Подчас создание такого оптимального решения безопасности является очень сложным.

Таким образом, актуальность проблемы обуславливается тем, что технологии компьютерных систем и сетей развиваются слишком быстро. Появляются новые угрозы безопасности информации. Соответственно, такую информацию нужно защищать.

Цель курсовой - изучение и проблем защиты информации.

Объект курсовой – информационная безопасность.

Предмет курсовой – средства защиты информации.

Задач работы:

Дать характеристику и показать особенности информационной безопасности

Изучить механизмы обеспечения информационной безопасности.

В работе были использованы следующие методы исследования: методы познания (описание, анализ, наблюдение, опрос); общенаучные методы.

ГЛАВА 1. ХАРАКТЕРИСТИКА И ОСОБЕНОСТИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

1.1.Понятие и обеспечение защиты информации в сетях

Компьютерные сети (вычислительные сети, сети передачи данных) позволяют получать и передавать данные, решать задачи общения, совместно использовать компьютерные ресурсы. Как известно, компьютерная сеть – это комплекс аппаратных и программных средств, позволяющих осуществлять связь между компьютерами.

При обработке любой значимой информации при помощи отдельного компьютера, а тем более в сети, возникает вопрос о ее защите от несанкционированного доступа и использования. Наиболее распространенный в компьютерных системах способ защиты – использование паролей – более пригоден для защиты доступа к вычислительным ресурсам, нежели для защиты информации. Это своеобразный экран, отгораживающий законных пользователей системы от посторонних, пройдя сквозь который, квалифицированный пользователь получает доступ практически ко всей информации.[3]

В настоящее время исключительно важное значение в разных областях приобрели вопросы, связанные с сохранением и передачей конфиденциальной информации. Возникающие при этом задачи решает криптография – наука о методах преобразования информации в целях ее защиты от незаконных пользователей.

Защита данных в компьютерных сетях становится одной из самых острых проблем в современной информатике. На сегодняшний день сформулировано три базовых принципа информационной безопасности, которая должна обеспечивать:

- целостность данных - защиту от сбоев, ведущих к потере информации, а также неавторизованного создания или уничтожения данных;

- конфиденциальность информации и, одновременно,

- ее доступность для всех авторизованных пользователей.

Следует также отметить, что отдельные сферы деятельности (банковские и финансовые институты, информационные сети, системы государственного управления, оборонные и специальные структуры) требуют специальных мер безопасности данных и предъявляют повышенные требования к надежности функционирования информационных систем.[1]

При рассмотрении проблем защиты данных в сети прежде всего возникает вопрос о классификации сбоев и нарушений прав доступа, которые могут привести к уничтожению или нежелательной модификации данных. Среди таких потенциальных "угроз" можно выделить:

1. Сбои оборудования:

- сбои кабельной системы;

- перебои электропитания;

- сбои дисковых систем;

- сбои систем архивации данных;

- сбои работы серверов, рабочих станций, сетевых карт и т. д.;

2. Потери информации из-за некорректной работы ПО:

- потеря или изменение данных при ошибках ПО;

- потери при заражении системы компьютерными вирусами;

3. Потери, связанные с несанкционированным доступом:

- несанкционированное копирование, уничтожение или подделка информации;

- ознакомление с конфиденциальной информацией, составляющей тайну, посторонних лиц;

4. Потери информации, связанные с неправильным хранением архивных данных.

5. Ошибки обслуживающего персонала и пользователей.

- случайное уничтожение или изменение данных;

- некорректное использование программного и аппаратного обеспечения, ведущее к уничтожению или изменению данных.[10]

В зависимости от возможных видов нарушений работы сети многочисленные виды защиты информации объединяются в три основных класса:

- средства физической защиты, включающие средства защиты кабельной системы, систем электропитания, средства архивации, дисковые массивы и т. д.

- программные средства защиты, в том числе: антивирусные программы, системы разграничения полномочий, программные средства контроля доступа.

- административные меры защиты, включающие контроль доступа в помещения, разработку стратегии безопасности фирмы, планов действий в чрезвычайных ситуациях и т.д.

Следует отметить, что подобное деление достаточно условно, поскольку современные технологии развиваются в направлении сочетания программных и аппаратных средств защиты.

Под политикой безопасности понимают совокупность документированных решений, принимаемых руководством организации и направленных на защиту информации. Политика безопасности описывает цели без конкретизации того, как они должны быть достигнуты.

Важной концепцией в проектировании и анализе безопасных систем является модель безопасности, реализующая принятую в информационной системе политику безопасности. Модель безопасности преобразует абстрактные цели политики в термины информационных систем, точно описывая структуры данных, средства и методы, необходимые для реализации политики безопасности. Например, если политика безопасности утверждает, что субъекты должны быть авторизованы для доступа к объектам, модель безопасности должна предоставить математические соотношения и формулы, объясняющие, как субъект Х может получить доступ к объекту Y посредством определенных методов. Затем разрабатываются технические требования, согласно которым разработчики пишут программный код для реализации механизмов управления.

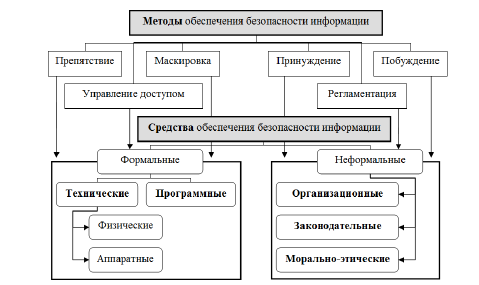

Эти механизмы представляют сетевому администратору средства настройки разграничения доступа в рамках операционной системы. К методам обеспечения безопасности информации относятся: препятствие, управление доступом, маскировка, регламентация, принуждение, побуждение.

Рис 1. Методы и средства защиты информации

Препятствие – метод физического преграждения пути злоумышленнику

к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом включает следующие функции защиты:

идентификация специалистов, персонала и ресурсов (присвоение каждому объекту персонального идентификатора); познание (аутентификация) объекта или субъекта по предъявленному им идентификатору (например, проверка подлинности пользователя путём сравнения введённого им пароля с паролем в базе данных пользователей);

проверка полномочий (соответствие дня недели, времени суток запрашиваемых ресурсов и процедур установленному регламенту);

регистрация (протоколирование) обращений к защищаемым ресурсам;

реагирование (сигнализация, отключение, задержка работ, отказ в запросе)

при попытке несанкционированных действий. [15]

Маскировка – метод защиты информации путем ее криптографического закрытия. Этот метод широко применяется как при обработке, так и при хранении информации. При передаче информации по каналам связи большой протяженности данный метод является единственно надежным.

Регламентация – метод защиты информации, создающий по регламенту такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

Принуждение – метод защиты, при котором специалисты и технический персонал вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение – метод защиты, побуждающий специалистов и технический персонал не разрушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Рассмотренные методы обеспечения безопасности реализуются на практике за счет применения различных средств защиты.

Все средства защиты информации делятся на следующие виды.

Формальные средства защиты – это средства, выполняющие защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека. Неформальные средства защиты – это средства защиты, которые определяются целенаправленной деятельностью человека либо регламентируют эту деятельность.

К основным формальным средствам защиты относятся технические и программные средства. Технические средства реализуются в виде электрических, электромеханических и электронных устройств. Все технические средства делятся на следующие виды:

аппаратные, представляющие собой устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу;

физические, представляющие собой автономные устройства и системы, создающие физические препятствия для злоумышленников (замки, решетки, охранная сигнализация и т.д.). [12]

Программные средства представляют собой программное обеспечение, специально предназначенное для выполнения функций защиты информации.

К основным неформальным средствам защиты относятся: организационные средства, которые представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации вычислительной техники, аппаратуры и телекоммуникаций;

морально-этические средства, которые реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи;

законодательные средства, которые определяются законодательными актами страны (регламентируют правила пользования, обработки и передачи информации ограниченного доступа и устанавливают меры ответственности за нарушения этих правил).

1.2 Проблемы защиты информации в компьютерных системах

Основные проблемы защиты информации при работе в компьютерных сетях, можно условно разделить на три типа:

перехват информации (нарушение конфиденциальности информации),

модификация информации (искажение исходного сообщения или замена другой информацией),

подмена авторства (кража информации и нарушение авторского права).

Сегодня защита компьютерных систем от несанкционированного доступа характеризуется возрастанием роли программных и криптографических механизмов по сравнению с аппаратными. Новые проблемы в области защиты информации уже требуют использования протоколов и механизмов со сравнительно высокой вычислительной сложностью.[6]

Угроза информационной безопасности — совокупность условий и факторов, создающих опасность нарушения информационной безопасности.

Известно большое количество угроз безопасности информации различного происхождения. В литературных источниках дается множество разнообразных классификаций, где в качестве критериев деления используются источники появления угроз, виды порождаемых опасностей, степень злого умысла и т.д. Одна из самых простых классификаций (когда все множество потенциальных угроз компьютерной информации можно представить по природе их возникновения) приведена на рисунке 1.

|

Угрозы безопасности |

||||||||||||||

|

Естественные |

Искусственные |

|||||||||||||

|

Природные |

Технические |

Непреднамеренные |

Преднамеренные |

|||||||||||

Рисунок 2. Общая классификация угроз безопасности.

Естественные угрозы - это угрозы, вызванные воздействиями на компьютерную систему и ее элементы каких-либо физических процессов или стихийных природных явлений, которые не зависят от человека. Среди них можно выделить:

природные - это ураганы, наводнения, землетрясения, цунами, пожары, извержения вулканов, снежные лавины, селевые потоки, радиоактивные излучения, магнитные бури;

технические - угрозы этой группы связаны с надежностью технических средств обработки информации.

Искусственные угрозы - это угрозы компьютерной системы, которые вызваны деятельностью человека. Среди них можно выделить:

непреднамеренные угрозы, которые вызваны ошибками людей при проектировании компьютерной системы, а также в процессе ее эксплуатации;

преднамеренные угрозы, связанные с корыстными устремлениями людей. В качестве нарушителя могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами: недовольство служащего своей карьерой, взятка, любопытство, конкурентная борьба, стремление самоутвердиться любой ценой [12].

Выделяют следующие основные причины сбоев и отказа работы компьютеров:

Нарушение физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине старения или преждевременного износа носителя;

Нарушения, возникающие в работе аппаратных средств из-за старения или преждевременного износа носителя;

Нарушение физической и логической целостности хранящихся в оперативной и внешней памяти средств данных, возникшие по причине некорректных использования ресурсов компьютера;

Нарушение, возникновение в работе аппаратных средств из-за неправильного использования или повреждения, в том числе из-за неправильного использования программных средств;

Не устраненные ошибки программных средств, не выявленные в процессе отладки испытаний, а также оставшейся в аппаратных средствах после их разработки [6].

Атакой на компьютерные сети называют действие, предпринимаемое нарушителем, которое заключается в поиске и использовании той или иной уязвимости. Другими словами, атака на компьютерных сетях является реализацией угрозы безопасности информации в ней [3].

Проблемы, возникающие с безопасностью передачи информации при работе в компьютерных сетях, можно разделить на три основных типа:

Перехват информации - целостность информации сохраняется, но её конфиденциальность нарушена;

Модификация информации - исходное сообщение изменяется либо полностью подменяется другим и отсылается адресату;

Подмена авторства информации. Данная проблема может иметь серьёзные последствия. Например, кто-то может послать письмо от чужого имени (этот вид обмана принято называть спуфингом) или Web - сервер может притворяться электронным магазином, принимать заказы, номера кредитных карт, но не высылать никаких товаров.

Специфика компьютерных сетей, с точки зрения их уязвимости, связана в основном с наличием интенсивного информационного взаимодействия между территориально разнесенными и разнородными (разнотипными) элементами.

Угрозы классифицируются по возможности нанесения ущерба субъекту отношений при нарушении целей безопасности. Ущерб может быть причинен каким-либо субъектом (преступление, вина или небрежность), а также стать следствием, не зависящим от субъекта проявлений. Угроз не так уж и много. При обеспечении конфиденциальности информации это может быть хищение (копирование) информации и средств ее обработки, а также ее утрата (неумышленная потеря, утечка). При обеспечении целостности информации список угроз таков: модификация (искажение) информации; отрицание подлинности информации; навязывание ложной информации. При обеспечении доступности информации, возможно, ее блокирование, либо уничтожение самой информации и средств ее обработки [5].

Классификация возможностей реализации угроз (атак), представляет собой совокупность возможных вариантов действий источника угроз определенными методами реализации с использованием уязвимостей, которые приводят к реализации целей атаки. Цель атаки может не совпадать с целью реализации угроз и может быть направлена на получение промежуточного результата, необходимого для достижения в дальнейшем реализации угрозы. В случае такого несовпадения атака рассматривается как этап подготовки к совершению действий, направленных на реализацию угрозы, т.е. как «подготовка к совершению» противоправного действия. Результатом атаки являются последствия, которые являются реализацией угрозы и/или способствуют такой реализации [20].

Также уязвимость информации зависит от вредоносного программного обеспечения. Одним из опаснейших способов проведения атак является внедрение в атакуемые системы вредоносного программного обеспечения.

Выделяют следующие аспекты вредоносного программного обеспечения:

вредоносная функция;

способ распространения;

внешнее представление.

Часть, осуществляющая разрушительную функцию, предназначается для:

внедрения другого вредоносного программного обеспечения;

получения контроля над атакуемой системой;

агрессивного потребления ресурсов;

изменения или разрушения программ и/или данных.

По механизму распространения различают:

вирусы - код, обладающий способностью к распространению (возможно, с изменениями) путем внедрения в другие программы;

"черви" - код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по сети и их выполнение (для активизации вируса требуется запуск зараженной программы) [7].

Для предотвращения вышеперечисленных угроз существуют различные способы защиты информации. Помимо естественных способов выявления и своевременного устранения причин, используют следующие специальные способы защиты информации от нарушений работоспособности компьютерных систем:

Внесение структурной, временной информации и функциональной избыточности компьютерных ресурсов;

Защита от некорректного использования ресурсов компьютерной системы;

Выявление и своевременное устранение ошибок на этапе разработки программно-аппаратных средств [9].

Структурная избыточность компьютерных ресурсов достигается за счет резервирования аппаратных компонентов и машинных носителей. Организация замены отказавших и своевременного пополнения резервных компонентов. Структурная избыточность составляет основу. Внесение информационной избыточности выполняется путем периодического или постоянного фонового резервирования данных.

Защита от некорректного использования ресурсов компьютерных систем, заключенных в корректном функционировании программного обеспечения с позиции использования ресурсов вычислительных систем программа может четко и своевременно выполнять свои функции, но не корректно использовать компьютерные ресурсы. Например, изолирование участков оперативной памяти для операционной системы прикладных программ защита системных областей на внешних носителях.

Основной проблемой Интернета как канала передачи информации является возможность атаки «maninthemiddle». Злоумышленник подключается к линии между клиентом и сервером и подменяет передающуюся информацию. Возможны совершенно разные варианты этой атаки. Например, злоумышленник может "прикидываться" сервером и вводить

клиента в заблуждение с целью извлечь выгоду из обмана. Следует отметить, что наиболее легко эту атаку может реализовать Интернет-провайдер. С целью обеспечения безопасного обмена разработаны различные протоколы защиты и созданы программные продукты, реализующие данные протоколы. Во всех подобных протоколах используются методы криптографии. Именно криптография позволяет:

провести строгую аутентификацию сервера

провести строгую аутентификацию клиента

обеспечить шифрование данных, которыми обмениваются клиент и сервер.

Эти меры позволяют успешно противостоять атаке "maninthemiddle".

Защита на различных уровнях модели OSI

Наиболее распространенной моделью представления стека сетевых протоколов является модель OSI. Упрощенная модель OSI представлена на рисунке.

Что такое защита информации на каком-либо уровне модели OSI? Каждый последующий уровень сетевых пакетов инкапсулирован в предыдущем. То есть данные протокола прикладного уровня (например, HTTP) находится внутри пакета транспортного уровня (например, TCP), который находится внутри пакета сетевого уровня (например, IP), который находится внутри кадра канального уровня (например, кадра Ethernet). При защите информации на сетевом уровне шифруется содержимое пакета IP, то есть пакет TCP. В другом варианте защиты на сетевом уровне шифруется целый пакет IP и данный зашифрованный пакет в свою очередь инкапсулируется. Такая дополнительная инкапсуляция позволяет скрыть топологию сетей участников обмена.

Следует отметить, что защита, например, на канальном уровне обеспечивает абсолютно "прозрачное" использование сетевого уровня. Канальный уровень Одним из программных продуктов, реализующих защиту на канальном уровне, является OpenVPN (www.openvpn.net). Данный продукт позволяет организовать закрытую сеть на базе Интернет. При подключении к такой сети клиент проходит процедуру строгой криптографической аутентификации по цифровому сертификату, что обеспечивает защиту от несанкционированного доступа к ресурсам сети. Кроме того, обеспечивается шифрование сетевого трафика при работе в сети.[4]

OpenVPN поддерживает режимы работы "мост" и "маршрутизатор". При работе в режиме "мост" происходит шифрование и инкапсуляция кадров Ethernet. Следует отметить, что если шифрование обеспечивает защиту от доступа к передаваемой информации, то из-за инкапсуляции злоумышленник не сможет выяснить адресата передаваемой информации.

Подключение к ЛВС удаленных пользователей с низким уровнем доверия

Решение данной задачи требуется для сетей, к которым подключаются "внешние" пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных "рубежей" защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

Создание нескольких логических сетей в одной физической сети

Решение данной задачи требуется, например, когда надо разделить трафик между внутренними департаментами организации, которые обращаются к серверам из одного физического сегмента. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Этот вариант похож на технологию VLAN, но вместо разделения трафика, используется его шифрование.

Анонимный серфинг

Под серфингом понимаются любые действия пользователя в Интернет. При этом интернет-провайдеру данного пользователя становятся известны web-сайты, на которые ходил пользователь; адресаты писем пользователя и т.п. Использование OpenVPN в качестве дополнительного "логического" шлюза в интернет, установленного на территории организации, в которой работает пользователь, обеспечивает анонимность серфинга. [10]

Доступ к серверу, не имеющему внешнего адреса (экономия внешних адресов)

Сетевой уровень

OpenVPN в режиме "маршрутизатор" обеспечивает защиту информации на сетевом уровне. При этом так же происходит строгая атуентификацияучастников обмена по цифровому сертификату, но шифруются и инкапсулируются IP-пакеты, а не кадры Ethernet.

Спектр задач, которые можно решить таким способом, в общем, не отличается от спектра задач, решаемых с помощью OpenVPN в режиме "мост". Следует иметь в виду, что режим "маршрутизатор" является более производительным, чем режим "мост", но имеет и свои недостатки. В частности, не поддерживаются:

сетевые протоколы, отличные от IP

широковещательные запросы.

Транспортный уровень

Транспортные соединения используются для доступа к конкретному сетевому сервису, например web-сайту, терминальному серверу, почтовому серверу, серверу базы данных и т.п. Логические "концы" соединения называются портами.

Защита соединений на транспортном уровне (TCP-соединений) осуществляется по

протоколу SSL/TLS. После установки транспортного соединения клиент инициирует процедуру "рукопожатия" с сервером. В результате этой процедуры происходит аутентификация сервера и клиента по цифровому сертификату, стороны договариваются об используемых алгоритмах шифрования – шифрсьютах. Шифрсьюты специальным образом "привязываются" к портам защищаемого соединения. Благодаря этому, все данные, попадающие в настроенный таким образом транспортный канал, шифруются отправителем и расшифровываются адресатом.

Часто бывает, что приложение было написано без защиты, или же используемые им шифрсьюты не удовлетворяют требованиям к безопасности. Например, все web-браузеры и web-сервера используют для защиты шифрсьюты, реализованные по импортным алгоритмам, а в РФ ФСБ требует в ряде случаев использовать шифрсьюты, реализованные по ГОСТ.

Для решения указанной проблемы модуль обеспечения безопасности канала следует отделить от приложения. Существенным плюсом данной схемы является то, что сами приложения не приходится модифицировать.

ГЛАВА 2. МЕХАНИЗМЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

2.1 Криптографические средства

Криптографические средства преобразования данных являются наиболее эффективным методом обеспечения конфиденциальности данных, их целостности и подлинности. Используя только эти технические и организационные мероприятия смогут обеспечить защиту от множества потенциальных угроз.[13] При роботе с безопасной передачи информации в компьютерных сетях, могут возникнуть проблемы которые можно разделить на:

перехват данных — при этом целостность информации сохраняется, а конфиденциальность нарушена;

модификации данных — источник сообщения изменяется или полностью заменяется другим и отсылается адресату;

замена авторства информации. Эта проблема имеет серьёзные последствия.К примеру, кто-то вдруг посылает письмо от вашего имени (этот вид замены принято называть спуфингом) или допустим Web — сервер может притворяться электронным магазином или еще кем либо, принимать заказы, номера кредитных карт, и другую информацию но не высылать ничего.

Одной из важных проблем есть социально-этическая. Всё больше применяют методы криптографической защиты информации, что по сути является противоречием между желаниями пользователей и специальных служб(служба безопасности предприятия). Одни хотят защитить свою информацию и другие иметь возможность доступа к информации с целью пресечения незаконной деятельности.

Практика исследования работоспособности вычислительных систем и систем обработки данных и показала, что существует много возможных ответвлений утечки данных в компьютерных системах и сетях:

чтение конечной информации в ПЗУ информационной системы после выполнения разрешенных системой запросов;

копирование данных с разных носителей информации с преодолением защиты на них;

маскировка злоумышленников под зарегистрированных пользователя;

маскировочные запросы злоумышленников в системе;

использование ловушек на программном уровне;

использование недостатков и багов ОС;

незаконное и несанкционированное подключение и использования аппаратуры а также подключение к линиям связи;

преднамеренный вывод из строя механизмы информационной безопасности;

использование компьютерных вирусов.

ошибки при коммутации каналов и пакетов;

Атаки на локальном уровне;

программные закладки.

Организационные меры защиты информации в себя включают:

ограничение или блокировка физического доступа в помещения где происходят различные действия с важной информацией;

допуск проверенных должностных лиц к передаче и обработке конфиденциальной информации;

хранение в сейфах носители и журналы информации;

исключение просмотра посторонним лицам содержания через дисплей, принтер обрабатываемую информацию;

использование криптографических кодов в сетях при передачи информации;К примеру RSA.

уничтожение не нужных носителей информации.

осуществление питания оборудования от независимого источника питания при обработке важной информации

установку кодовых замков на входе в помещения;

При списании или отправке ПК в ремонт нужно уничтожать информации, хранящейся на винчестере;

Снижения возможности снятия информации акустическими методами путем установки мягкой прокладки на клавиатуры и принтеры.[14]

Технические средства защиты информации(ТСЗИ) — это сложные системы охраны помещений и территорий с помощью организации контрольно-пропускных систем и экранирования машинных залов. Защита информации в сетях помощью технических средств реализуется на основе организации доступа к памяти с помощью:

Организации памяти компьютеров с помощью контроля доступа к разным уровням;

блокировки ввода ключей и данных;

Специальное выделение контрольных битов для записей с целью идентификации и др.;

методы обнаружения ошибок при передаче информации в сети, или через спутниковые системы.

2.2.Аутентификация

Аутентификация, это один из ключевых механизмов защиты информации в сети. Подразумевается проверка пользователя что бы он смог получить тот или иной ресурс.

Принцип действия таков, что когда пользователь хочет зайти на любой сервер с секретной информацией, ему предоставляется форма аутентификации при заполнении которой на сервере проверяется введенные данные. После получения положительного ответа сервера аутентификации пользователю дается доступ к тому ресурсу который хотел пользователь.

Принцип аутентификации таков, что получивший пишет “что он знает», — это есть секретное слово, которое он предоставляет серверу аутентификации. Одной из схем аутентификации является использование паролей. Пароль — совокупность символов, известных подключенному к сети пользователю, — вводится им в начале сеанса взаимодействия с сетью, а иногда и в конце сеанса.

Эта схема является наиболее простой и в тоже время уязвимой. Пароль может быть перехвачен и использоваться другим лицом и это плохо с точки зрения безопасности. Чаще всего используются схема с применением одноразового пароля. Он будет бесполезен при следующей регистрации перехватив его, а что бы получить следующий пароль из предыдущего нужно предоставить много времени и ресурсов.[11]

При генерации одноразовых паролей используют генераторы на программном и аппаратном уровне, которые вставляются в слот компьютера. Знание секретного ключевого слова дает право пользователю работать с устройством.

2.3 Защита сетей

На сегодняшний день корпоративные сети используют интернет в качестве основы(спецификация физической среды Ethernet). При этом нужно учитывать какой ущерб может принести незаконное вторжение в корпоративную сеть через интернет. Поэтому нужно использовать методы защиты. Для этого существуют брандмауэры. Брандмауэры — это системы или несколько систем, которые позволяют разделить любую сеть на несколько частей с распределением доступа. При этом доступ в каждую часть сети будет зависит от использующих набор правил, определяющих условия прохождения входящих и исходящих пакетов из одной части в другую. Как правило, брандмауэр ставится между локальной сетью и сетью интернет, хотя и есть смысл проводить ее внутри. [8]

Обычно защищают всю сеть. Брандмауэр пропускает через себя весь трафик из сети в интернет и наоборот и для каждого пакета относительно правил делает вывод — пропускать его или нет. Для принятия этого решения брандмауэр использует ряд правил.

Брандмауэр может быть реализован как на аппаратном уровне (то есть как отдельное физическое устройство), так и в виде программного обеспечения.

В современных ОС уже вшит брандмауэр для повышения защиты. Иногда брандмауэр используют как межсетевой экран.

2.4. Адаптивная модель системы защиты информации на основе нейронно-нечетких сетей

Эволюция средств обработки информации осуществляется в направлении создания систем информационных технологий с элементами самоорганизации, в которых присутствуют процессы зарождения, приспособления и развития. На названных процессах основаны биологические системы, для которы х характерен опыт эволюции, селективный отбор. Заимствование архитектурны х принципов биосистем привело к разработке теории нейронны х сетей, нечетких множеств, эволюционны х методов, лежащих в основе искусственны х интеллектуальны х систем. Нейронны е сети получили распространение в многочисленных прикладных сферах, распределенных вычислениях, при решении нечетких и трудно формализуемы х задач.

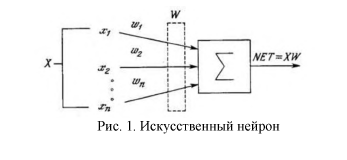

Искусственны й нейрон имитирует свойства биологического нейрона.

Н а вход искусственного нейрона поступает некоторое множество сигналов, каждый из которых является вы ходом другого нейрона. Каждый вход умножается на соответствующий вес, аналогичный синоптический силе, и все произведения суммируются, определяя тем сам ы м уровень активации нейрона. На рис. 1 представлена модель, реализующая эту идею . Множество входных сигналов, обозначенных x\, x2,..., x n, поступает н а искусственны й нейрон. Эти входные сигналы , в совокупности обозначаем ы е вектором X, соответствую т сигналам , приходящим в синапсы биологического нейрона. Каждый сигнал умножается н а соответствую щий вес w h w2,...,

w n, и поступает на суммирующий блок, обозначенный Е. Каждый вес соответствует «силе» одной биологической синаптической связи. (Множество весов в совокупности обозначается вектором W .) Суммирующий блок, соответствующий телу биологического элемента, складывает взвешенные входы алгебраически, создавая вы ход - N ET.

Рисунок 3. Искусственный нейрон

Существует необходим ость придания системам защиты информации в информационных технологиях качеств, присущ их биосистемам, и возможность развития, адаптивность. Наряду с традиционны м и средствам и защиты корпоративны х сетей, таким и как: антивирусы, детекторы уязвимостей, м еж сетевые экраны и детекторы вторжений используются средства автоматизации защиты, включающие корреляторы событий, программы обновлений и систем ы управления рисками.

Биосистемная аналогия в структуре защиты систем информационных технологий основана на иерархии систем защиты информации, встроенныхмеханизмах иммунной защиты и накопления опыта.

В работе предложен а иерархическая модель (рис. 4) и метод проектирования адаптивной систем ы защиты информации, основанные на принципах биологического подобия. Метод проектирования адаптивной системы защиты информации включает следующие этапы:

- формирование матриц адаптируемых экспертных оценок и на их основе создание исходных систем нечетких правил и классификаторов (на нижних уровнях защиты

- классификаторов «признаки атаки

- угрозы», на верхних уровнях защиты

- классификаторов «угрозы - механизмы защиты»);

- идентификация вы явленной угрозы и при расширении поля известны х угроз

- кластеризация угроз с последую щ ей адаптацией информационных полей путем обучения нейронной сети уровней защиты ;

- кластеризация вследствие изменения поля угроз сопровождается коррекцией или расширением системы нечетких правил;

- изменение поля угроз вызывает модификацию систем нечетких правил и матриц экспертных оценок в результате обучения классификаторов уровней защиты ;

- при расширении систем ы нечетких правил формируется описание нового (отсутствую щ его) механизм а защиты ;

- «прозрачность» систем ы нечетких правил позволяет сформулировать спецификацию на создание отсутствую щ его механизма защиты .

Рисунок 4. Модель адаптивной информационное безопасности

Модель адаптивной защиты использует принцип биосистем ной аналогии, в частности, иерархию системы защиты информационных процессов и ресурсов в биологической систем е, согласно которой н а нижних уровнях иерархии задействованы механизмы иммунной систем ы , а на верхних - механизмы адаптивной памяти и накопления жизненного опыта нервной системы.

В качестве основных элементов адаптивной модели системы защиты информации разработана методика и комплекс показателей для оценки уровня защищенности системы информационных технологий, учитывающие достоверность нейтрализации угроз, а также потенциальный ущерб и частоту активации угроз.

Для обнаружения атак применяют системы защиты информации, в качестве интеллектуального инструмента в которых, как правило, используются нейронные сети, системы нечеткой логики и основанные на правилах экспертные системы.

Необходимо решать не отдельные задачи защиты информации, а разрабатывать единый подход применения интеллектуальных средств для создания комплексной адаптивной защиты систем информационных технологий на основе биоаналогии.

Биологические системы образуют иерархию информационных систем с единым подходом к способам и методам преобразования, хранения и переноса информации, которые обладают высокой защищенностью. Защищенность биосистемы обеспечивается механизмам и наследственности и изменчивости, которые носят информационный характер.

Биосистемная аналогия в структуре защиты систем информационных технологи й основана на иерархии систем защиты информации, встроенных механизмах иммунной защиты и накопления опыта. Известные системы ограничиваются антивирусной направленностью средств иммунной защиты и реализацией функций нижнего уровня в иерархи и систем защиты информации.

ЗАКЛЮЧЕНИЕ

Важной особенностью использования информационных технологий является необходимость эффективных решений проблемы защиты информационного ресурса, что предполагает рассредоточение мероприятий по защите данных среди пользователей. Информацию необходимо защитить в первую очередь там, где она содержится, создаётся и перерабатывается, а так же в тех организациях, на интересы которых негативно влияет внешний доступ к данным. Это самый рациональный и эффективный принцип защиты интересов организаций, что является первичной ячейкой на пути решения проблемы защиты информации и интересов государства в целом.

Средства защиты информации — совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации

Сложившаяся в сфере безопасности информационных технологий ситуация еще раз подтверждает давно известную неприятную особенность технического прогресса порождать в ходе решения одних проблем новые, иногда даже более сложные.

Все вышесказанное определяет актуальность проблемы построения защищенных систем обработки информации, решение которой следует начать с анализа причин сложившейся ситуации.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Арестова О.Н., Бабанин Л.Н., Войскунский А.Е. Коммуникация в компьютерных се- тях: психологические детерминанты и последствия // Вестник МГУ. Серия XIV. Психология. 2008. №4. С. 65-84.

- Арестова О.Н., Бабанин Л.Н., Войскунский А.Е. Мотивация пользователей Интернет // Гуманитарные исследования в Интернете / Под ред. А.Е. Войскунского – М.: «Можайск- Терра», 2010. – 146 с

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

- Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

- Гайдук Н.В. Практикум по дисциплине «Информационные технологии в экономике»: Учебное пособие для студентов, обучающихся по специальности «Экономика и управление на предприятии АПК». – Краснодар : Кубанский ГАУ, – 2015. – 248 с.

- Килясханов И. Ш. Информационное право в терминах и понятиях: учебное пособие. – Килясханов И. Ш., Саранчук Ю.М. – Юнити-Дана, 2012., – 135с.

- Малышев С. Л. Управление электронным контентом. – С. Л. Малышев – ИНТУИТ, 2014 г. – 146 с. 7. Свинарев Н. А. Инструментальный контроль и защита информации, учебное пособие – Н.А. Свинарёв, О.В. Ланкин – ВГУИТ, 2013 . – 192 с.

- Семененко, В.А. Информационная безопасность / В.А. Семененко. - М.: МГИУ, 2011. - 277 c.

- Талимончик В. П. Международно-правовое регулирование отношений информационного обмена. – В.П. Талимончик. – Юридический центр Пресс , 2015 . – 385 с.

- Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. - 336 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 416 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

- Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2008. - 544 c.

- Финансово-экономические расчеты в Excel: учебное пособие / Ашхотов В. Ю., Гайдук В. И., Гайдук Н. В., Халишхова Л. З. – Краснодар : Кубанский ГАУ, 2012. – 336 с.

- Методика расследования преднамеренных действий, связанных с нецелевым использованием информационных ресурсов организации

- спроектировать автоматизированную систему для управления документооборотом

- Способы представления данных в информационных системах (Понятие и назначение информационных систем)

- ОСНОВНЫЕ ЭТАПЫ РАЗВИТИЯ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ (Ручной (домеханический) этап развития вычислительной техники)

- Разработка регламента выполнения процесса, Управление информационными ресурсами

- Политика регулирования численности персонала в системе стратегического управления кадровым направлением деятельности организации (ТЕОРЕТИКО-МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ ОПТИМИЗАЦИИ ЧИСЛЕННОСТИ ПЕРСОНАЛА)

- Анализ и оценка средств реализации структурных методов анализа и проектирования экономической информационной системы

- Анализ и оценка средств реализации структурных методов анализа и проектирования экономической информационной системы ( Каноническая технологическая сеть проектирования экономической информационной системы)

- Стратегический анализ организационной культуры, как элемент анализа внутренней среды организации в условиях макроэкономической нестабильности (на примере ГБПОУ КДПИ им. Карла Фаберже)(Стратегический анализ организационной культуры в стратегическом управлении организации)

- Разработка маркетингового плана реально существующей организации (Общие концепции планирования в маркетинге)

- "Построение модели управленческого решения"

- Валютные отношения как форма экономических отношений