Исследование проблем борьбы с вирусами и антивирусные программы

Содержание:

Введение

Вопросы информационной безопасности имеют на сегодняшний день существенное значение в области высоких технологий, где именно информация (в особенности цифровая) выступает в одно и то же время «продуктом и сырьем». Большой мегаполис IT строится на всемирных реках информации из различных уголков планеты. Ее производят, обрабатывают, продают и, к глубокому сожалению, часто крадут.

Заводя разговор об информационной безопасности, на сегодняшний день имеют в виду, в первую очередь, безопасность компьютерную. В действительности, информация, которая находится на электронных носителях имеет все большее значение в жизни современного общества. Уязвимость этой информации обуславливается целым рядом факторов: огромные объемы, многоточечность и возможная анонимность доступа, возможность «информационных диверсий»... Все это делает задачу обеспечения защищенности информации, размещенной в компьютерной среде, намного более сложной проблемой, чем, к примеру, сохранение тайны традиционной почтовой переписки. Поэтому тема является актуальной.

Если говорить о безопасности информации, которая сохраняется на «традиционных» носителях (бумага, фотоотпечатки и другие), то ее сохранность достигается при помощи соблюдения мер физической защиты (иными словами защиты от несанкционированного проникновения в зону хранения носителей). Иные аспекты защиты подобной информации связаны со стихийными бедствиями и техногенными катастрофами. Таким образом, понятие «компьютерной» информационной безопасности в целом выступает более обширным в сравнении с информационной безопасностью относительно «традиционных» носителей.

Говоря о различиях в подходах к решению проблемы информационной безопасности на различных уровнях (государственном, региональном, уровне одной организации), то данные различия просто не существуют. Подход к обеспечению безопасности Государственной автоматизированной системы «Выборы» не отличается от подхода к обеспечению безопасности локальной сети в небольшой фирме.

В силу приведенных причин жизненно нужны способы защиты информации для каждого человека современной цивилизации, в особенности пользующегося компьютером. Поэтому практически любой пользователь ПК в мире так или иначе «подкован» в вопросах борьбы с «троянскими конями», вирусами и иными вредоносными программами, а также личностями, которые стоят за их разработкой и распространением — спамерами, взломщиками, вирусмэйкерами, крэкерами (создателями вирусов) и попросту мошенниками, которые занимаются обманом людей в поисках наживы — корпоративной информации, которая стоит больших денег.

Причем последние часто реализуют собственные задумки руками своих жертв. Следовательно, «физические» и «технические» способы защиты информации должны быть совмещены с образованием пользователей в области компьютерных технологий и в частности компьютерной безопасности.

Раздел, отведенный компьютерным вирусам в информационной прессе, в настоящее время просто пестрит различными сообщениями о разработке новых видов вирусной инфекции. Но в непосредственной близости с этими сообщениями всегда можно найти рекламу средств пассивной и активной борьбы с вирусами, приведены рекомендации по защите.

Число известных вирусных программ насчитывается тысячами (в настоящее время по расчетам экспертов существует примерно три тысячи вирусов), но их число постоянно возрастает.

В начала зарождения компьютерной отрасли вирус не только существовал, но и постоянно развивался, при этом их отношение к своим носителям было весьма агрессивным. Для эффективной борьбы с ними ведущие программисты совершили попытку создания особой таблицы – классификация вирусных программных средств. На основе этой таблицы могла бы развиваться антивирусная база. Тем не менее, и сейчас этот замысел не реализован, поскольку вирусы не только многообразличны, но и многочисленны, из-за чего т невозможно отнести их к определенной группе.

Программисты, которые борются с вирусами, идут в ногу с их разработчиками. Сейчас на рынке антивирусные программы вышли на первое место по объему, в частности, по количеству проданных копий программных средств. Поэтому организации теперь включают антивирусные средства в комплекс программ для операционной системы.

Поэтому данная тема весьма актуальна.

Цель данной работы состоит в изучении проблем борьбы с вирусами, а также особенностей антивирусной защиты.

В соответствии с поставленной целью нужно решить ряд задач, таких как:

- рассмотреть особенности защиты от вредоносных программ;

- охарактеризовать основы сетевой безопасности;

- проанализировать принципы работы антивирусных программ;

- описать работу алгоритмов поиска компьютерных вирусных программных средств.

Объектом исследования в работе являются антивирусы, предметом - особенности работы их алгоритмов.

Основные положения информационной безопасности

Защита от вредоносных программ

Вредоносная программа - компьютерная программа или переносной код, который предназначен для осуществления угроз информации, хранящейся в компьютерной системе, либо для скрытого нецелевого применения ресурсов системы, либо другого воздействия, препятствующего нормальному функционированию компьютерной системы.

Вне зависимости от типа, вредоносные программы могут наносить существенный ущерб, осуществляя любые угрозы информации - угрозы нарушения конфиденциальности, целостности, доступности.

Местом глобального распространения вредоносных программ является, особенно на сегодняшний день, Internet.

Проблема вредоносных программ - шпионских и рекламных - заслуживает существенного внимания как одна из самых основных неприятностей, с которыми ежедневно сталкиваются современные пользователи компьютеров. Их негативное воздействие проявляется в том, что они подрывают принцип надежности компьютера и нарушают неприкосновенность личной жизни, нарушают конфиденциальность и разрывают отношения между защищенными механизмами работы компьютера, посредством некоторых комбинаций шпионских действий. Такие программы зачастую появляются без ведома получателя, и даже при обнаружении от них непросто избавиться. Существенное снижение производительности, беспорядочная смена пользовательских настроек и возникновение новых сомнительных панелей инструментов или аддонов выступают лишь немногими неприятными последствиями заражения рекламной программой или «шпионом». «Шпионы» и иные вредоносные программы могут также прикладываться к более незаметным режимам функционирования компьютера и глубоко внедряться в сложные механизмы работы операционной системы так, чтобы в существенной мере осложнить их обнаружение и уничтожение.

Понижение производительности является наиболее заметным последствием вредоносных программных средств, поскольку напрямую оказывает влияние на работу компьютера до такого уровня, что даже не очень опытный пользователь может это обнаружить. Если пользователи не так настораживаются, когда то и дело появляются рекламные окна, даже если компьютер не подключен к сети Интернет, то снижение отзывчивости операционной системы, так как потоки вредоносного кода соперничают с системой и полезными программами, служит свидетельством явного появления проблем. Изменяются программные настройки, неопределенным образом осуществляются новые функции, не регламентированные пользователем процессы могут наблюдаться в диспетчере задач (их может быть с десяток и более), либо может наблюдаться сбой в работе программных средств. Негативные эффекты вредоносных программ (будь то рекламная или шпионская программа) могут привести к серьезным последствиям, и, тем не менее, многие пользователи не обеспечивают безопасность компьютера, открывая к нему доступ вредоносным программам.

Классификация основных вредоносных программ приведена на рисунке 1.1. Безусловно, не представляется возможным перечислить все виды вредоносных программных средств, поскольку ежедневно во всем мире разрабатываются все новые их виды.

Рисунок 1.1 – Классификация основных вредоносных программ

Присутствие вирусных программ на компьютере заметить непросто, так как зачастую они маскируются среди обычных файлов. Далее приведены и достаточно подробно описаны признаки заражения компьютера, а также способы восстановления информации после вирусной атаки и меры по предотвращению их поражения вредоносными программами.

К наиболее явным признакам заражения относят:

-

- вывод на экран непредусмотренных изображений или сообщений;

- подача непредусмотренных звуковых сигналов;

- неожиданное закрытие или открытие лотка CD-ROM-устройства;

- произвольный, без участия пользователя, запуск на компьютере каких-либо программ;

- при наличии на персональном компьютере межсетевого экрана, возникновение предупреждений о попытке какой-либо из программ персонального компьютера выхода в интернет, хотя пользователь этого не инициировал.

Если пользователь заметил, что с компьютером происходят подобные изменения, с существенной степенью вероятности, можно предположить, что персональный компьютер поражен вирусом.

Помимо этого, существуют некоторые характерные признаки поражения вирусом через электронную почту:

- от других пользователей может поступать информация о сообщениях, которые пользователь не отправлял;

- в почтовом ящике находится большое количество сообщений без обратного адреса и заголовка.

Необходимо подчеркнуть, что не всегда подобные признаки могут быть вызваны присутствием вирусных программных средств. Иногда они выступают следствием иных причин. К примеру, в случае с почтой зараженные сообщения могут рассылаться с обратным адресом пользователя, но не с его компьютера.

Существуют также косвенные признаки заражения компьютера:

-

- нередкие зависания и сбои в работе компьютера;

- медленная работа компьютера при запуске программ;

- невозможность загрузки операционной системы;

- исчезновение файлов и каталогов или искажение их содержимого;

- частое обращение к жесткому диску (часто мигает лампочка на системном блоке);

- сбои в работе интернет-браузера (к примеру, окно программы невозможно закрыть), медленная его работа.

В 90% случаев наличие косвенных признаков вызвано сбоем в программном или аппаратном обеспечении. Невзирая на то, что подобные признаки с невысокой вероятностью являются свидетельством о заражении, при их появлении необходимо провести полную проверку персонального компьютера установленной на нем антивирусной программой

Действия при обнаружении заражения:

1). Отключение компьютер от интернета (от локальной сети).

2). Если признак заражения заключается в том, что пользователь не может загрузиться с жесткого диска компьютера (компьютер выдает ошибку, когда его включают), следует попробовать загрузиться в режиме защиты от сбоев или с диска аварийной загрузки Windows, который был создан при установке операционной системы на компьютер.

3). Перед тем как предпринимать какие-либо действия, необходимо сохранить результаты работы пользователя на внешний носитель.

4). Осуществление установки антивирус, если на персональном компьютере не установлено никаких антивирусных программных средств.

5). Получение последних обновлений антивирусных баз. Если это возможно, для их получения следует выйти в интернет не с компьютера пользователя, а с другого незараженного компьютера. Лучше воспользоваться другим компьютером, так как при подключении к интернету с зараженного компьютера существует вероятность отправки вирусом важной информации злоумышленникам или распространения вируса по адресам адресной книги пользователя. Именно поэтому при подозрении на заражение лучше всего незамедлительно отключиться от интернета.

6). Запуск полной проверки компьютера.

Стопроцентной защиты от всех вредоносных программ нет: от эксплойтов наподобие Conficker или Sasser не застрахован никто. Для снижения риска потерь от влияния вредоносных программных средств, необходимо:

- применять современные операционные системы, которые имеют серьезный уровень защиты от вредоносных программ;

- своевременно устанавливать патчи; если существует режим автоматического обновления, активировать его;

- постоянно работать на персональном компьютере только под правами пользователя, а не администратора, что не даст возможность множеству вредоносных программ устанавливаться на персональном компьютере;

- применять специализированные программные продукты, которые для противодействия вредоносным программам применяют так называемые эвристические (поведенческие) анализаторы, иными словами не требующие наличия сигнатурной базы;

- применять антивирусные программные продукты знаменитых производителей, с автоматическим обновлением сигнатурных баз;

- применять персональный Firewall, который контролирует выход в сеть Интернет с персонального компьютера на основании политик, устанавливаемых самим пользователем;

- ограничить физический доступ к компьютеру посторонних лиц;

- применять внешние носители информации лишь от проверенных источников;

- не открывать компьютерные файлы, полученные от ненадежных источников;

- отключить автозапуск со сменных носителей, что не даст возможности запускаться кодам, находящимся на нем без ведома пользователя (для Windows необходимо gpedit. msc->Административные шаблоны (Конфигурация пользователя) - >Система->Отключить автозапуск->Включен «на всех дисководах») [6, с. 121].

Современные средства защиты от различных форм вредоносных программ включают в себя большое количество программных компонентов и методов обнаружения «хороших» и «плохих» приложений. На сегодняшний день поставщики антивирусных продуктов встраивают в свои программы сканеры для обнаружения «шпионов» и иного вредоносного кода, таким образом, все осуществляется для защиты конечного пользователя. Тем не менее, ни один пакет против шпионских программ не является идеальным. Один продукт может слишком пристально относиться к программам, блокируя их при малейшем подозрении, в том числе «вычищая» и полезные утилиты, которыми пользователь регулярно пользуется. Другой продукт более лоялен к программам, но может пропускать некоторый шпионский код.

В отличие от антивирусных пакетов, которые с регулярностью показывают 100% эффективности по обнаружению вирусных программ в профессиональном тестировании, проводимом такими специалистами, как «Virus Bulletin», ни один пакет против рекламных программ не набирает более 90%, а эффективность множества иных продуктов находится в диапазоне между 70% и 80%.

Это объясняет, почему одновременное использование, к примеру, антишпионской программы и антивируса, наилучшим образом может обеспечить всестороннюю защиту системы от опасностей, которые могут прийти неожиданно. Практика показывает, что один пакет необходимо использовать в качестве постоянного «блокировщика», который загружается каждый раз при включении компьютера, в то время как еще один пакет (или более) должен запускаться, по крайней мере, раз в неделю, чтобы обеспечить дополнительное сканирование. Таким образом, то, что пропустит один пакет, другой сможет обнаружить.

Сетевая безопасность

Вопрос безопасности всегда возникал перед компьютерными сетями, но в настоящее время как никогда увеличивается осознание того, в какой степени важна безопасность компьютерных сетей в корпоративных инфраструктурах. На сегодняшний день для любой корпоративной сети необходимо осуществлять четкую политику в области безопасности. Данная политика формируется на основе анализа рисков, определения возможных угроз и критически важных ресурсов.

Политика безопасности сети предприятия выступает итогом оценки риска и определения приоритетных средств и возможных угроз. Средства сети включают в свой состав:

-

- Хосты сети (такие как ПК; включает приложения, операционные системы и данные хостов);

- Устройства сети (такие как коммутаторы, маршрутизаторы и межсетевые экраны);

- Данные сети (данные, передающиеся по этой сети).

Основополагающими элементами политики в сфере безопасности выступают идентификация, целостность и активная проверка. Идентификация призвана предотвращать угрозу обезличивания и несанкционированного доступа к ресурсам и данным. Целостность обеспечивает защиту от манипулирования данными и подслушивания, поддерживая конфиденциальность и неизменность передаваемой информации. И наконец, активная проверка (или аудит) - это проверка правильности осуществления элементов политики безопасности, она дает возможность обнаруживать несанкционированное проникновение в сеть и атаки типа DoS [3, с. 108].

При создании политики безопасности следует учитывать требование сбалансировать легкость доступа к информации и оптимальный механизм идентификации разрешенного пользователя и обеспечения целостности и конфиденциальности данных. В основе стабильности сети лежат надежность ЭВМ и сетевого оборудования, а также устойчивость каналов связи. Начинать необходимо с правильной конфигурации узла, разумного распределения ответственности и качества сетевого питания (стабильность частоты и напряжения, амплитуда помех). Для решения последней проблемы применяют особые фильтры, мотор-генераторы и UPS (Uninterruptable Power Supply). Выбор того или иного решения зависит от определенных условий, но для серверов применение UPS намного более желательно (так как в иных случаях существует вероятность последующего восстановления дисковой системы, которая может разрушиться из-за отключения питания в момент записи в FAT или dir). При уменьшении напряжения сети переменного тока ниже определенного уровня UPS (около 208v) отключает потребителя от сети и производит питание ЭВМ от ~220v, получаемого от аккумулятора самого UPS. При учете нестабильности напряжения сети в России, можно считать полезным использование активных стабилизаторов на входе UPS.

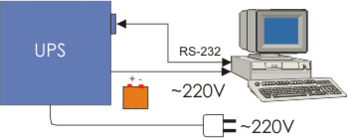

При выборе UPS необходимо учитывать суммарную потребляемую мощность оборудования, которое подключается к источнику питания, и время, в течение которого UPS может работать без напряжения в сети. При этом главная цель UPS - обеспечение завершения операций обмена с диском до того, как осуществится полное обесточивание сервера, или когда будет произведено переключение на резервный канал питания. Это осуществимо при применении специального интерфейса и соответствующего программного обеспечения, которое работает согласно протокола SNMP (рисунок 1.2).

Рисунок 1.2 – Схема подключения UPS [8, с. 48]

Активные разработки в последние годы осуществляются в области систем идентификации, основывающихся на распознавания отпечатков ладони, пальцев, подписи, радужки глаз или голоса. Для данных целей применяются новейшие достижения в сфере быстрых Фурье-преобразований, нейронных сетей и другие. В качестве вводных устройств применяются оптические сканеры, а также резистивные экраны. Для ввода подписи используются специальные планшеты, а также различные методы сравнения и установления идентичности. К числу этих устройств необходимо отнести также генераторы разовых ключей доступа и карты доступа. В последнее время в данный ряд встали и мобильные телефоны, позволяющие идентифицировать владельца (в данном случае имеются в виду многопараметрические системы аутентификации) [11, с. 96].

Так как абсолютная надежность является недостижимой, одним из средств сохранения информации выступает дублирование носителей (к примеру. флеш-накопителей), копирование и сохранение копий в надежном месте. Если раньше для данной цели применялись гибкие диски или магнитные ленты, сегодня их пригодность может подвергаться сомнению. Ленты типа Exabyte емкостью 2.5-10Гбайт (2000 год) еще иногда применяются, однако высокая стоимость таких накопителей ограничивает их применимость (да и скорость записи на них оставляет желать лучшего). Альтернативой им выступают накопители с перезаписываемыми DVD, где стоимость устройства несколько ниже. На сегодняшний день основным средством сохранения больших объемов информации является ее дублирование на независимом жестком диске. Произошло после широкого внедрения компактных жестких дисков емкостью 1 Тбайт и более (появились в 2009 году) [5, с. 127].

Недостаточно периодически осуществлять резервное копирование носителей, хранящих значимую информацию. Необходимо рационально организовать сохранность этих копий. Даже если они хранятся в суперсейфе в том же помещении, что и сервер, система резервного копирования является уязвимой в случае пожара или залива помещения водой. По данной причине резервные копии желательно хранить в другом здании. Иной важной стороной работы с резервными копиями выступает свод правил доступа к ним и методов использования. В особенности важно, чтобы резервные копии с конфиденциальными данными не могли оказаться в чужих руках (кража или потеря laptop'а с резервной копией может быть хорошим примером подобного рода проблем). Для конфиденциальной информации должен применяться строгий запрет резервного копирования на носитель рабочей станции при ознакомлении с документом. Это с неизбежностью приведет к неконтролируемому распространению конфиденциальных данных. Одним из путей повышения безопасности является криптографическая защита информации.

Повысить уровень безопасности может географическая привязка машин, которые содержат конфиденциальную информацию (GPS).

Объем копируемых данных растет от года к году. На сегодняшний день объемы резервных копий в крупных вычислительных центрах достигают петабайт, а то и более. Но в любых центрах множество файлов хранится в различных машинах, а иногда и на одной машине можно увидеть несколько копий одного и того же файла. Система резервного копирования, которая исключает дублирование, может значительно поднять эффективность системы копирования.

Решение множества задач безопасности не требует присутствия IT-эксперта.

Из-за постоянного появления Интернет-червей, вирусных программ и иных компьютерных угроз сетевая безопасность является главной заботой владельцев предприятий, даже тех, где эксплуатируются простые сети.

В таблице 1.1 приведены действия по обеспечению информационной защиты на предприятии, упорядоченные по степени сложности.

Таблица 1.1 – Защита сети предприятия [9, с. 75]

|

Простые задачи |

Более сложные задачи |

Задачи, требующие профессионального подхода |

|

Установка антивирусного ПО |

Ограничение доступа к оборудованию |

Установка аппаратного брандмауэра |

|

Использование средств обновления ПО |

Установка уровней полномочий |

Настройка виртуальной частной сети |

|

Установка защиты от «шпионских» программ |

Отключение сетевого доступа для бывших сотрудников |

Настройка средств безопасности беспроводной сети |

|

Установка программного брандмауэра |

Создание политики для электронной почты и Интернета |

Создание процедуры резервного копирования и восстановления данных |

|

Установка ПО для фильтрации нежелательных сообщений |

Требование от сотрудников использования сложных паролей |

Настройка параметров безопасности базы данных |

В заключение следует отметить, что существуют и другие методы обеспечения сетевой безопасности. Ежедневно разрабатываются и появляются все новые средства и способы, призванные не допустить вреда для конфиденциальных данных или их утери. Тем не менее, эта тема стоит очень остро, поскольку одновременно с этим разрабатываются также и новые методы и средства нанесения ущерба для безопасности информации, в частности ее кражи.

В следующей главе рассмотрим основные алгоритмы работы наиболее распространенных антивирусных программных средств.

Анализ алгоритмов наиболее распространенных антивирусных программ

Принципы работы антивирусных программ

Для обнаружения, защиты и удаления от компьютерных вирусных программ разработано несколько типов специальных программных средств, которые позволяют уничтожать и обнаруживать вирусы. Такие программы называются антивирусными. Существуют следующие типы антивирусов:

- программы-детекторы;

- программы-доктора, или фаги;

- программы-ревизоры;

- программы-фильтры;

- иммунизаторы или программы-вакцины.

Принцип работы антивирусных программ заключается в обнаружении и удалении вредоносного кода с использованием всего комплекса требуемых технологий. Антивирусные технологии развиваются параллельно с эволюцией вредоносных программных средств, становясь все более изощренными по мере усложнения угроз.

Принципы действия антивирусных программ можно классифицировать несколькими способами. Один из видов классификации базируется на том, какая угроза нейтрализуется – известная или неизвестная вирусным аналитикам и антивирусным компаниям:

1). Реактивная защита – защита от известных угроз с использованием знаний об участках кода и других уникальных особенностях существующих вредоносных программных средств. Для того чтобы такая защита работала успешно, антивирусная программа должна иметь обновленные базы сигнатур.

2). Проактивная защита – защита от новых вредоносных программных средств, которая основывается на знании неуникальных особенностей кода и поведения, которые характерны для деструктивного ПО [12, с. 189].

Еще один тип классификации технологий, которые реализуют принцип антивирусной защиты, основывается на том, какие параметры угроз и потенциально зараженных объектов анализируются при детектировании:

- Анализ кода подозрительных объектов.

- Поведенческий анализ подозрительных объектов.

- Отслеживание изменений файлов, которые хранятся на компьютере, по контрольным суммам и другим признакам.

Антивирусные технологии можно классифицировать и по тому, в каком режиме осуществляется защита:

- Постоянное наблюдение за процессами на компьютере и в сети, и обнаружение угроз «на лету», к примеру, при открытии зараженного файла или загрузке инфицированной веб-страницы в браузер.

- Сканирование компьютера, которое запускается по расписанию, запросу или событию пользователя.

Еще один метод классификации технологий, которые реализуют принцип антивирусной защиты:

- Блокирование или ограничение активности объектов, которые содержатся в «черных» списках (к примеру, в базах сигнатур угроз), и разрешение запуска всех остальных.

- Разрешение активности только безопасных объектов из «белых» списков и запрет активности всех остальных.

- Комбинированный подход, к примеру, использование «черных» списков для обнаружения угроз и «белых» списков для коррекции итогов детектирования и снижения ложных срабатываний [7, с. 109].

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Минусом таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программных средств.

Программы-доктора, или фаги, а также программы-вакцины не только находят зараженные вирусами файлы, но и «лечат» их, т. е. удаляют из файла тело программы-вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов. Среди фагов выделяют полифаги, т. е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусных программных средств. Самыми известными из них являются: Norton AntiVirus, Kaspersky Antivirus, Doctor Web [1, с. 45].

В связи с тем, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и нужно регулярное обновление версий.

Программы-ревизоры относятся к самым надежным инструментам защиты от вирусных программных средств. Ревизоры запоминают первоначальное состояние программных средств, системных областей диска и каталогов тогда, когда компьютер не заразил вирус, а потом периодически или по желанию пользователя сравнивают текущее и исходное состояния. Обнаруженные изменения выводятся на дисплей монитора. Как правило, сравнение состояний производят сразу же после загрузки ОС. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), время и дата модификации, а также другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже отличить изменения версии проверяемой программы от изменений, которые внесены вирусом. К количеству программ-ревизоров относится широко распространенная программа Kaspersky Monitor.

Программы-фильтры или «сторожа» представляют собой малые резидентные программы, которые предназначены для обнаружения подозрительных действий при работе компьютера, которые характерны для вирусных программных средств. Такими действиями могут являться:

- попытки коррекции файлов с расширениями СОМ. ЕХЕ;

- изменение атрибутов файла;

- прямая запись на диск по абсолютному адресу;

- запись в загрузочные секторы диска;

- загрузка резидентной программы.

При попытке какой-либо программы произвести указанные действия «сторож» посылает пользователю сообщение и предлагает запретить или разрешить соответствующее действие. Программы-фильтры довольно полезны. потому что они имеют способность обнаружить вирусы на самой ранней стадии его существования, до размножения. Тем не менее, они не «лечат» файлы и диски.

Для уничтожения вирусных программ нужно применить другие программы, к примеру фаги. К недостаткам программ-сторожей можно отнести их «назойливость» (к примеру, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), а также возможные конфликты с другим программным обеспечением.

Вакцины или иммунизаторы — это резидентные программы, которые предотвращают заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, которые «лечат» этот вирус. Вакцинация возможна только от известных вирусных программных средств. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. На сегодняшний день у программ-вакцин есть ограниченное применение.

Рассмотрим подробнее алгоритмы и способы поиска компьютерных вирусных программных средств.

Алгоритмы поиска компьютерных вирусов

Используются следующие методы поиска вирусов:

- Сигнатурный метод поиска вирусных программных средств.

Сигнатура – это программный код вируса. Когда антивирусная компания находит тело вируса, она добавляет в свою базу его сигнатуру. Скачивая обновленные базы, уменьшается вероятность проникновения вируса на компьютер. Антивирусная программа сканирует каждый файл на компьютере на предмет известных сигнатур.

В этой связи есть один интересный момент. Некоторые базы имеют в своем арсенале 70 тысяч сигнатур, а в других – скажем сто. Вторые в глазах пользователя выглядят привлекательнее. Но, самом деле, это ничего не означает. Алгоритмы создания сигнатуры одних производителей отличаются от алгоритмов других. Поэтому у одной организации одна сигнатура может обозначать целую группу вирусных программных средств, в то время как у другой эту же группу будет описывать несколько сигнатур.

Существенный недостаток в таком методе – его нединамичность. Организации требуется несколько дней для поиска и создания новых сигнатур. А программисту нужно всего несколько минут для написания нового вируса и несколько секунд для заражения его на тысячи и сотни тысяч компьютеров [10, с. 181].

2). Эвристический метод поиска.

Именно медленное обновление баз и все более сложные алгоритмы вирусных программ породили антивирусные организации этот метод. Собственно при помощи него антивирусные организации сканируют сеть на предмет поиска новых вирусных программных средств.

Он представляет собой «сигнатурный метод для сигнатур». Здесь анализируются не файлы, а прошлые методы поиска, их ошибки и достижения, устанавливаются определенные закономерности в поведении вирусных программных средств. Только этот метод сможет уберечь от свежего вируса. Его недостаток заключается в том, что есть возможность отправить в вирусное хранилище ни в чем не повинный файл, если он по своему поведению или содержанию напомнит вирус. Зараженные файлы, которые отправлены в хранилище, не контактируют с другими файлами и с системой, поэтому безопасны. Антивирусная система может отсылать эти файлы на сайты антивирусных лабораторий, где они будут подвергаться дальнейшему анализу.

3). Поиск по контрольным суммам (CRC).

Поиск по контрольным суммам (CRC - cyclic redundancy check), по сути, является модификацией поиска по сигнатурам. Метод был разработан для избежания основных недостатков сигнатурного поиска - размера базы и уменьшения вероятности ложных срабатываний. Сущность данногометода состоит в том, что для поиска вредоносного кода берется не только «опорная» строка - сигнатура, а, точнее говоря, контрольная сумма этой строки, но и местоположение сигнатуры в теле вредоносной программы. Местоположение используется для того, чтобы не подсчитывать контрольные суммы для всего файла. Следовательно, вместо 10-12 байт сигнатуры (минимально) используется 4 байта для хранения контрольной суммы и еще 4 байта - для местоположения. Тем не менее, способ поиска по контрольным суммам несколько медленнее, чем поиск по сигнатурам.

Использование масок для обнаружения вредоносного кода зачастую бывает осложнено из-за наличия шифрованного кода (так называемые полиморфные вирусы), потому что при этом или нельзя выбрать маску, или маска самого большого размера не удовлетворяет условиям однозначной идентификации вируса без ложных срабатываний.

Невозможность выбора маски нужного размера в случае полиморфного вируса можно легко объяснить. С помощью шифрования своего тела вирус добивается того, что большая часть его кода в пораженном объекте является переменной, и, следовательно, не может быть выбрана в качестве маски.

Для детектирования таких вирусных программ применяют следующие методы: криптоанализ, использование редуцированной маски и статистический анализ.

Рассмотрим эти методы более подробно.

4). Использование редуцированной маски.

При поражении объектов вирус, который использует шифрование, преобразует свой код в шифрованную последовательность данных:

S = F (T), (1)

где T - базовый код вируса;

S - зашифрованные коды вируса;

F - функция шифрования вируса, которая произвольно выбирается из некоторого множества преобразований {F}.

Способ редуцированной маски заключается в том, что выбирается преобразование R зашифрованных кодов вируса S, такое, что итог преобразования (то есть некоторая последовательность данных S') не будет зависеть от ключей преобразования F, то есть:

S = F (T)

S' = R (S) = R (F (T)) = R' (T).

При применении преобразования R к всевозможным способам шифрованного кода S итог S' будет постоянным при постоянном T. Следовательно, идентификация пораженных объектов производится при помощи выбора S' в качестве редуцированной маски и применения к пораженным объектам преобразования R [2, с. 96].

5). Криптоанализ.

Этот способ заключается в следующем: по известному базовому коду вируса и по известному зашифрованному коду (или по «подозрительному» коду, похожему на зашифрованное тело вируса) восстанавливаются ключи и алгоритм программы-расшифровщика. Затем этот алгоритм применяется к зашифрованному участку, итогом чего является расшифрованное тело вируса. При решении этой задачи приходится иметь дело с системой уравнений.

Как правило, этот способ работает значительно быстрее и занимает гораздо меньше памяти, чем эмуляция инструкций вируса. Тем не менее, решение подобных систем зачастую является достаточно сложной задачей.

При этом главная проблема заключается в математическом анализе полученной системы уравнений или полученного уравнения. Во многом задача решения систем уравнений при восстановлении зашифрованного тела вируса напоминает классическую криптографическую задачу восстановления зашифрованного текста при неизвестных ключах. Тем не менее, здесь эта задача звучит несколько иначе: требуется выяснить, является ли этот зашифрованный код итогом применения некоторой известной с точностью до ключей функции. Причем заранее известны многие данные для решения этой задачи: участок зашифрованного кода, участок незашифрованного кода, возможные варианты функции преобразования. Более того, сам алгоритм этого преобразования и ключи также присутствуют в анализируемых кодах. Тем не менее, есть значительное ограничение, которое заключается в том, что эта задача должна быть решена в конкретных границах оперативной памяти и процедура решения не должна занимать много времени.

6). Статистический анализ.

Также используют в целях детектирования полиморфных вирусных программных средств. Во время своей работы сканер анализирует частоту использования команд процессора, строит таблицу встречающихся команд процессора (опкодов), и на основе этой информации делает вывод о заражении файла вирусом. Такой метод эффективен для поиска некоторых полиморфных вирусных программных средств, так как эти вирусы используют ограниченный набор команд в декрипторе, тогда как «чистые» файлы используют совершенно другие команды с другой частотой. К примеру, все программы для MS-DOS часто используют прерывание 21h (опкод CDh 21h), однако в декрипторе полиморфных DOS-вирусных программ эта команда практически не встречается.

Основной минус этого метода в том, что есть ряд сложных полиморфных вирусных программных средств, которые используют почти все команды процессора и от копии к копии набор используемых команд сильно изменяется, то есть по построенной таблице частот не представляется возможным обнаружить вирус.

7). Эвристический анализ.

Когда количество вирусных программ превысило несколько сотен, антивирусные эксперты задумались над идеей детектирования вредоносных программных средств, о существовании которых антивирусная программа еще не знает (нет соответствующих сигнатур). В итоге были созданы так называемые эвристические анализаторы. Эвристическим анализатором называется набор подпрограммных средств, которые анализируют код исполняемых файлов, скриптов, макросов, памяти или загрузочных секторов для обнаружения в нем различных типов вредоносных компьютерных программных средств. Существуют два принципа работы анализатора.

8). Статический метод.

Поиск общих коротких сигнатур, которые присутствуют в большинстве вирусных программ (так называемые «подозрительные» команды). К примеру, большое количество вирусных программ производит поиск вирусных программ по маске *.EXE, открывает найденный файл, производит запись в открытый файл. Задача эвристик в этом случае - найти сигнатуры, которые отражают эти действия. После этого происходит анализ найденных сигнатур, и, если найдено некоторое количество необходимых и достаточных «подозрительных команд», то принимается решение о том, что файл инфицирован. Большой плюс этого метода - простота реализации и хорошая скорость работы, но при этом уровень обнаружения новых вредоносных программ довольно низок.

9). Динамический метод.

Этот метод появился в то же время с внедрением в антивирусные программы эмуляции команд процессора (подробнее эмулятор описан ниже). Сущность данного метода состоит в эмуляции исполнения программы и протоколировании всех «подозрительных» действий программы. На основании данного протокола принимается решение о возможном заражении программы вирусом. В отличие от статического метода, динамический метод более требовательный к ресурсам компьютера, однако и уровень обнаружения у динамического метода значительно выше.

10). Эмуляция.

Технология эмуляции кода программ (или Sandboxing) явилась ответом на появление большого количества полиморфных вирусных программных средств. Идея этого метода состоит в том, чтобы эмулировать исполнение программы (как зараженной вирусом, так и «чистой») в специальном «окружении», которое называется также буфером эмуляции или «песочницей». Если в эмулятор попадает зараженный полиморфным вирусом файл, то после эмуляции в буфере оказывается расшифрованное тело вируса, готовое к детектированию стандартными методами (сигнатурный или CRC поиск) [4, с. 36].

Современные эмуляторы эмулируют не только команды процессора, но и вызовы операционной системы. Задача написания полноценного эмулятора является довольно трудоемкой, не говоря уже о том, что при использовании эмулятора приходится постоянно контролировать действия каждой команды. Это необходимо для того, чтобы случайно не выполнить деструктивные компоненты алгоритма вируса.

Нужно особенно отметить, что приходится именно эмулировать работу инструкций вирусной программы, а не трассировать их, потому что при трассировке вируса довольно велика вероятность вызова деструктивных инструкций или кодов, которые отвечают за распространение вируса.

Заключение

Таким образом, подведем следующий итог по работе.

В соответствии с содержанием Концепции национальной безопасности Российской Федерации и законодательством о безопасности информационной безопасностью называют состояние защищенности жизненно важных интересов личности, общества и государства в информационной области. Проблемы информационной безопасности государства в довольно полной мере освещаются в Доктрине информационной безопасности Российской Федерации. Информационное оружие являет собой совокупность средств, методов и технологий, которые обеспечивают возможность силового влияния на информационную сферу противника в целях разрушения его информационной инфраструктуры, систем управления государством, снижения обороноспособности.

Особенное место занимает безопасность компьютерных сетей, которые дают возможность объединить и совместно применять большой объем информационных ресурсов локального и глобального масштаба. Компьютерные сети являются одним из главных средств информационного общения. В то же время их существенные возможности вступают в противоречие с проблемой обеспечения защиты информации.

Проблема вредоносных программ - шпионских и рекламных - заслуживает существенного внимания как одна из самых основных неприятностей, с которыми ежедневно сталкиваются современные пользователи компьютеров. Их негативное воздействие проявляется в том, что они подрывают принцип надежности компьютера и нарушают неприкосновенность личной жизни, нарушают конфиденциальность и разрывают отношения между защищенными механизмами работы компьютера, посредством некоторых комбинаций шпионских действий.

Современные средства защиты от различных форм вредоносных программ включают в себя большое количество программных компонентов и методов обнаружения «хороших» и «плохих» приложений. Практика показывает, что один антивирусный пакет необходимо использовать в качестве постоянного «блокировщика», который загружается каждый раз при включении компьютера, в то время как еще один пакет (или более) должен запускаться, по крайней мере, раз в неделю, чтобы обеспечить дополнительное сканирование. Таким образом, то, что пропустит один пакет, другой сможет обнаружить.

Активные разработки в последние годы осуществляются в области систем идентификации, основывающихся на распознавания отпечатков ладони, пальцев, подписи, радужки глаз или голоса. Для данных целей применяются новейшие достижения в сфере быстрых Фурье-преобразований, нейронных сетей и другие. В качестве вводных устройств применяются оптические сканеры, а также резистивные экраны. Для ввода подписи используются специальные планшеты, а также различные методы сравнения и установления идентичности. Повысить уровень безопасности может географическая привязка машин, которые содержат конфиденциальную информацию (GPS).

Объем копируемых данных растет от года к году. Система резервного копирования, которая исключает дублирование, может значительно поднять эффективность системы копирования.

В заключение следует отметить, что ежедневно во всем мире разрабатываются и появляются все новые средства и способы, призванные не допустить вреда для конфиденциальных данных или их утери. Тем не менее, эта тема стоит очень остро, поскольку одновременно с этим разрабатываются также и новые методы и средства нанесения ущерба для безопасности информации, в частности ее кражи.

Список использованных источников и литературы

- Бабаш А.В. Информационная безопасность. Лабораторный практикум: учеб. пособие.- М.: КНОРУС, 2013.-135 с.

- Баранова, Е. К. Основы информатики и защиты информации [Электронный ресурс]: Учеб. пособие / Е. К. Баранова. - М.: РИОР : ИНФРА-М, 2013. - 183 с.

- Борисов М. А. Особенности защиты персональных данных в трудовых отношениях. (Гриф УМО по дополнительному профессиональному образованию) М.: Книжный дом «ЛИБРОКОМ», 2013. — 224 с.

- Борисов М. А., Романов О. А. Основы организационно-правовой защиты информации. (Гриф УМО по дополнительному профессиональному образованию). №2. Изд.3, перераб. и доп. М.: Книжный дом «ЛЕНАНД», 2014. — 248 с.

- Гладкий А.А. Мошенничество в Интернете. Методы удаленного выманивания денег, и как не стать жертвой злоумышленников. // Litres, 2012. – 228 с.

- Жданов О. Н., Чалкин В. А. Эллиптические кривые: Основы теории и криптографические приложения. М.: Книжный дом «ЛИБРОКОМ», 2013. — 200 с.

- Жук А.П. Защита информации: учеб. пособие.- М.: ИНФРА-М, 2013.-392 с.

- Исамидинов А. Н. Защита коммерческой тайны в сфере трудовых отношений. №11. М.: Книжный дом «ЛИБРОКОМ», 2014. - 120 с.

- Карпова, И.П. Базы данных. Учебное пособие. Курс лекций и материалы для практических занятий. – СПб.: Питер, 2013. — 240 с.

- Кузоакин В.А. Электротехника и электроника: учебник для бакалавров.- М.: Юрайт, 2013.-431 с.

- Малюк А.А. Теория защиты информации. — М.:Горячая линия - Телеком, 2012. — 184 с.

- Назаров, С.В.Современные операционные системы: учеб. пособие.- учеб. пособие. -М.: БИНОМ Лаборатория знаний, 2013. - 367 с.

- Сущность информационная безопасность глобальных сетей

- Отечественная и зарубежная классификация ресторанов. Современные концепции ресторанов

- Технология обслуживания клиентов в ресторане»

- Процессы принятия решений в организации.

- Ценообразование в сфере питания, на пример реально существующей организации

- Понятия кредитных операций, их сущность и классификация

- Классификация договоров в сфере интеллектуальной собственности

- « Журнально-ордерная форма »

- Характеристика франчайзинга как модели бизнеса

- РОЛЬ МОТИВАЦИИ В ПОВЕДЕНИИ ОРГАНИЗАЦИИ

- Кадровая стратегия в системе стратегического управления организацией

- Контрольный пример