Информационная безопасность в прикладной информатике

Содержание:

Введение

В современных предприятиях организация информационно безопасности имеет ключевое значение в ее выживание в условиях жесткой конкуренции. Любое искажение, фальсификации или сбой в информационной системе может нанести существенный экономический и моральный урон организации и может даже привести к застою в производственной среде организации, что ведет плачевным для нее последствиями и вполне возможно к прекращению ее деятельности на рынке.

Информационные системы и локальные сети предприятия предмет собственности предприятия и должны защищаются в соответствии с внутренними нормативными актами или требованиями. Одни из основных требований прописаны на законодательном уровне и гласит, что защите информации представляет собой технические, правовые и организационные меры, которые направлены на обеспечение защиты информации от не правомерного доступа, уничтожения, модифицирования, блокирования, копирования, а также иных неправомерных действий и соблюдения конфиденциальности доступа.

Целью данного курсового проекта является разработка комплекса технических, мер от перечисленных выше угроз на основе анализа современных в виды атак на информационно систему, а также возможны мер их отражения с помощью специализированного ПО. Курсовая работа направлена не на какое-то отдельно вымышленное предприятия, а носить обобщённый характер комплексов мер для защиты любого предприятия

и описания возможных современных угроз.

1. Организация работы сети предприятия и потенциальные вирусные угрозы

1.1 Типовая схема работы сети и ИС малого предприятия

Локально вычислительная сеть (ЛВС) - это система взаимосвязанных вычислительных ресурсов и информационных систем, распределенных по территории малого предприятия (офис или группа зданий), служащая для приема-передачи по своим канал данных от ИС на рабочие места пользователей. Данные в локальной распределённой сети хранятся на в информационной системе и могут быть доступны с рабочих мест пользователей. Что дает преимущества по использованию информационных систем предприятия, например, есть такое понятие как распределена ресурсов - принтеры, факсы, банки данных могут быть доступны для любого пользователя ЛВС. Помимо общего доступа к ИС можно предоставить общий доступ к программам. Скажем программу 1С можно разместить на одном из серверов, который сможет «Дублировать» программу на каждое рабочее место по необходимости.

Как правило для взаимодействия ИС и клиентских компьютеров используются клиент-серверная модель общения, установленная сетевыми протоколами между ними. Когда Климент запрашивает данные или требуется какое-либо серное обслуживание из сервера. Сервер в свою очередь, отвечает на запросы клиентского компьютера. В клиент-сервной модели передачи данны могут меняться роли, как сервера или клиента. При проектировании компьютерной сети необходимо определить компоненты, программного обеспечения и сетевого оборудования для ЛВС необходимого для выполнения функции задач предприятия.

Как правильно для корректной работы ЛВС на предприятии должна быть разработана модель сетевой архитектуры, которая учитывает параметры помещений предприятий, количество пользователей и отвечает на вопросы, как и какое оборудования будет использоваться для предоставления доступа к информационным ресурсам предприятия. На сегодня разработаны специальный стандарт Ethernet, которые предусматривает стандартную топологию типа «звезда». Основным достоинством данной технологии

- Экономичность – для построения малой простейшей сети требуется коммутатор и сетевая карта для рабочего места

- Достаточно простая в обслуживании и надежная.

- Хорошая расширяемость – при росте предприятие проблем с подключение новым информационных систем и рабочим местам проблем не будет

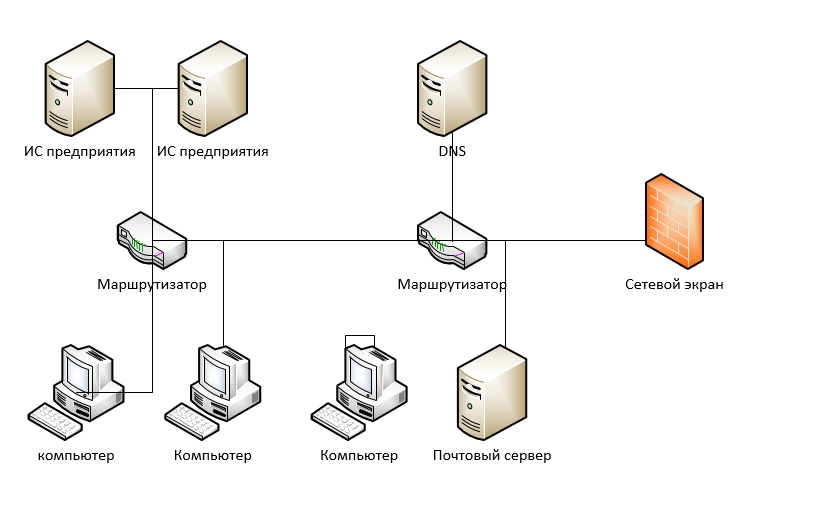

Типовая сетевая архитектура сети предприятия как правило строится состоит из нескольких маршрутизаторов, рабочих мест и информационных систем. Как видно из картинки ниже офис малого предприятия располагается в 3 кабинет на 2 ух этажах здания. При размещении серверов информационных систем на предприятии необходимо руководствоваться некоторым.

Следующим важным свойством сети является совместное использование распределённых сетевых ресурсов- это те ресурсы, которые находятся в общем доступе без каких-либо преград для персонала компании таких как принтеры общего пользования, общие папки, сканеры- они отражены на рисунке. Перечисленные ресурсы могут использоваться как в одноранговых сетях сети где у пользователей одни и тоже привилегии доступа к ИС и периферии, а много ранговых, где у разных пользователей могут разные привилегии доступа к одной ИС. Например, ограничение наложено одно из пользователей к принтеру за расточительные использования чистовой бумаги или в случае общего доступа к базе 1С у маркетологов нет необходимости к ней подключается, по этой причине доступ у них отсутствует.

Как правило информационные системы работают круглосуточно, кроме случаев , когда они нуждается в техническом обслуживании это может быть как обновление ПО так и ремонтно-технические работы аппаратного обеспечена. Таким образом, обеспечивается круглосуточный доступ рабочих станций к информационным системам.

На предприятии имеется десять несколько принтеров и сканеров: в каждом офисном помещении. .

Принтеры подключены к той рабочей станции, которая находиться к нему ближе всего или к самой сети, в результате чего данная рабочая станция, сам принтер или сканер становится сервером печати.

Как правило для корректного функционирования сети предприятия и информационных систем предприятия должны быть должны функционировать следующие системы:

- Почтовый сервер – обеспечивает взаимодействие сотрудников предприятия как внутри и так снаружи посредством электронных сообщений.

- Сервер для выхода в интернет – организовывает либо отдельно стоящим сервером, который обрабатывает запросы от компьютеров сотрудников компании посредством обращения к нему напрямую или прямым доступом с помощью сетевого оборудования

- Внутренние служебные серверы – на них устанавливаются такие программы как 1С, управление персоналом предприятия прочее

- Внешние серверы – например web-сайт предприятия в интернет или система обслуживания клиентов предприятия в зависимости от его деятельности

1.2 Вирусные угрозы

Вирусные угрозы наиболее опасный вид вредоносного ПО, которое может нанести существенный ущерб предприятию. Для анализа вирусные угроз сначала необходимо опередить какие информационно системы предприятия подвержены атаке.

Любому предприятию необходим жизненно важен доступ в интернет как с их компьютеров, так самой информационной системе. Здесь следует разделить ИС на замкнутые внутри локальной сети, такой ИС может быть, например, внутренний банк данных и ИС которые не функционируют без доступа к интернету – это, например, почтовый сервер, система доменных имен DNS, служба обновлений ИС это открытые ИС. На открытые ИС атаки проводятся дистанционно на информационные системы предприятия анонимно из сети интернет для сокрытия географического местоположения используя прокси-сервера или распределённые атаки на информационные системы. Здесь может показаться, что закрытые системы могут быть в полной безопасности – это не так. В большинстве случаев закрытые системы и открытые подключены к одной ЛВС предприятия, получив доступ используя уязвимость открытой системы, можно вычислить топологию сети предприятия и найти закрытые системы. После анализа сети закрытая система подвергается атаке. Таким образом становится понятно, что открытие системы наиболее подвержены вирусным атакам. В общем случае становится понятно, что при атаке на открытую ИС это способ атаки дистанционный или удаленные т.е. прямого контакта с атакуемой системой злоумышленнику не надо. Удалённые атаки можно классифицировать по цели воздействия:

- Частичное или полное нарушения функционирования ИС

- Нарушение целостности данных информационных ресурсов предприятия

- Хищение конфиденциальных данных

Для нарушения функционирования ИС злоумышленнику вепревую очередь необходимо узнать сетевой адрес информационной системы, как правило сегодня это не составляет особого труда. Любая ИС взаимодействующая с сетью интернет (открытая ИС) является клиент-серверной системой. Такие системы используют уникальный IP-адрес и TCP соединение (порт адреса), например, если открытая ИС является Web-ресурсом предприятия, то оная отвечает на запросы по протоколу http с портом 80 или 8080, в случае если почтовый сервер используется протокол SMTP c портом 25. В целом ответы на запросы по указанному адресу порту называются службой. Далее злоумышленник, используя уязвимости или слабости информационных систем с помощью разного вида атак и специализированного вредоносного ПО приступает к взлому системы. К таким видам удаленных атак можно отнести:

- Социальная инженерия

- Вредоносное программное обеспечение

Метод социальной инженерий - Эти метод атак во многом упирается на установлении доверительных отношений межу жертвой и злоумышлеником В удаленных атак общение злоумышленника и жертвы происходит в виде электронных переписок без прямого контакта. В электронном письме адресованное в адрес сотрудника или группы сотрудников предприятия, могут содержатся требования с предоставлением логина и пароля, в худшем случае письмо может содержать вредоносное ПО изменяющие конфигурации локального компьютера или информационной системы. Также может содержаться ПО которое, может мошеннику отправлять конфиденциальные данные, например, клавиатурной шпион. Не редким случаем бывает, что сотрудники не преднамеренно приносят с собой вредоносное ПО на различных носителях информации. При подключении носителя информации вредоносное ПО автоматически загружается в память операционной системы и выполняет свой вредоносный код. Хорошо это будет какой-нибудь вирус из классификации «Malware», обычно такое ПО хорошо детектируется и удается из стандартных средств антивирусного ПО. Сегодня наиболее опасное и угрожающее вредоносное ПО становится «вирусы-вымогатели» они опасны не по причине вымогания денежных средств, а по причине шифрования данных на зараженном компьютере, в большинстве случаев информация не поддается с расшифровки благодаря использованию 256-битного ключа шифрования

На сегодняшний момент согласно предоставленным отчет производителя антивирусного ПО существует тысячи модификации троянских программ, однако они классифицируются по типам, следующим вредоносного воздействия на зараженный компьютер или сервер:

- Предоставляет удаленный доступ злоумышленнику

- Уничтожение любых типов данных, в том числе файлов

- Изменении параметров конфигурации загрузочной записи ОС

- Приводи к неработоспособности систем и их служб используя их уязвимости

- Дезактивирует защитные механизмы ИС и ОС

Здесь стоит отметит так называемые DDOS атаки или атаки типа- «отказ в обслуживании» она ориентирована на предприятия, ориентированные на предоставление web-услуг. Отсылая множество запросов из разных источников инертен, на веб-сервис предприятия у провайдера, предоставляющего услугу для предприятия приходит избыточный поток данных, с которым сетевое оборудование не справляется, однако в случае если предприятие изначально озаботилось вторым каналом связи, нагрузка произойдет на обслуживающее оборудование. Таким образом произойдёт приостановка работы сервиса на не определённый срок.

Особым вниманием в данном типе атак заслуживают ботнет-зомби сети, через зараженные компьютеры внутри сети интернет. Данный вид атак достаточно тяжело отразить, ведь компьютер случайным образом попав а такую сеть может оказаться и клиентом предприятия.

Вирус в общем случае это программа несущая какой-либо вред , классифицировать их можно следующим способом:

- Файловые вирусы – наносят ущерб программам и файлам на компьютере. Они же могут как – перезаписывающие файл, паразитные – портят не один файл а их группу

- Подменяющие файл – иногда вирусы необходимо запуститься от имени пользователя, тогда он берет любой системный исполняемый файл, например, калькулятор, переименовывает его, а сам называется таким же именем файла исполнителя программы калькулятор.

- Шифровальщики – такие вирусы шифруют себя сами. Такие виды вирусов опасны тем, что их код очень тежяло проанализировать.

- Вирусы-невидимки – такие типы вирусов достаточно тяжело обнаружить средствами антивируса т.к. они маскируются в ОС и становятся для него невидимым.

1.3 Аудит текущего состояния противовирусной информационной безопасности малого предприятия

После обобщённого представления о возможных информационных атаках на предприятия необходимо провести анализ текущих политик и средств информационной безопасности она выявляет слабые и узкие места информационных систем на предприятия, а также выявить наиболее участки, которые в большей мере могут подвергнутся атаке злоумышленников. Стоит отметить, чтобы аудит прошел более качественно, он должен проводиться специально сертифицированными центрами аудита.

Для проведения аудита предприятия заказчика используются специально разработанные для методологии как иностранные NIST 800-55 так отечественные ГОСТ Р ИСО/МЭК 27007-2014. Какая бы методология аудита не применялась в организации, она подразумевает:

- Проверка технических и программных средств и информационных систем на уровне предприятия

- Проверка, нацеленная на какую-либо службу и сервис внутри предприятия

Данные проверки нацелены на получение сведений для их фиксирования в отчете и на основании оценки текущего положения произвести разработку стратегического плана политик информационной:

- Оценка защиты данных

- Оценка защиты программного обеспечения, например, банк-клиента

- Оценка отказоустойчивости информационных систем

При такой методике аудиторской проверки аудитору необходимо предоставить все необходимые ему полномочия для доступа к объектам ИС предприятия и предоставить подробный пакет документов о применённых текущих политиках безопасности ИС. После предоставления прав аудитору необходимо провести ревизию всех защищаемых объектов на предприятии и составит общую характеристику и объем защищаемых объектов. Далее на основании описания технических схем локальной вычислительной сети, ИС, текущих настроек конфигурации для понимания всех процессов защиты, управления и возможны рисков.

После детально анализа ИС предприятия аудитор начинает проводить тестирование систем предприятия, которое можно разделить на 3 этапа:

- Тестирование систем на общем уровне предприятия

- Тестирования отдельных служб и сервисов

- Составление отчета о проведённых работах

При проведениях тестирования предприятия и его служб используется исходные документации и технические средства аудиторов, учитывается возможные ошибки программ управления и самих баз данных. При проведении тестирования аудитор должен оценить следующие параметры информационных систем:

- Оценка состояния прикладного ПО

- Управление доступом к ИС

- Оценка эффективности системного ПО

- Текущее состояние политики безопасности

- Отказ в обслуживании

При проведении аудита, аудитор оценивает технические с свойства информационных систем текущего состояния на предприятии. Оценки рисков – это другая сторона медали аудита, это методика оценки возможных издержки, которые понесет предприятие при успешной атаке со стороны злоумышленника.

Риск – это существующая вероятность события, которое нанесет ущерба предприятию, результате которого предприятие не получит доход или потеряет ценные ресурсы.

Риски угроз информационной безопасности классифицируются на следующие:

- Качественные

- Количественные

При количественном анализе рисков аудитор оценивает ИС системы с материальной точки зрения, к таким оценкам относится:

- Подсчет единиц техники и их стоимость

- Учет используемого программного обеспечения их его стоимость

- Практическая значимость ИС и стоимость последний выводе ее из строя

- Ущерб в результате кражи, порчи, конфиденциальной информации

Как правило оценить стоимость единиц используемой техники и программного обеспечения не представляет особого труда, однако оценить стоимость ущерба при выводе ИС или мошеннических действий с конфиденциальной информации оценить достаточно тяжело и требует усилий и времени, кроме того, требуется тщательный анализ о деятельности предприятия. В этой связи необходима оценка руководством о целесообразности проведения такого рода мероприятий.

При качественном анализе рисков предприятия оценивается меры, которые применяются для защиты предприятия, он требуется достаточно подробных описаний, документации. Качественный анализ классифицируется следующими характеристиками:

- Мер принимаемых для защиты информации эффективен

- Комплекс мер принимаемых для защиты информации не эффективен

- Меры для защиты информационной системы отсутствуют

Для детальной оценки рисков на предприятии используется матрица возможных угроз. Такие типы матриц должны использоваться на постоянной основе на предприятии т.к. она может быть использована не только для проведения аудита едино разово, но и ростом ИС на предприятии ее можно дополнять, модифицировать и видеть проблемные участки ИС в ИБ. В нее заносятся оцениваемые объекты предприятия или отдельная система предприятия или бизнес процесс в ней указываются информационные системы, величина риска, возможные угрозы по шкале от 1 до 3 где 1 – меры эффективны, 2 меры недостаточны, 3 меры отсутствуют.

Данная матица проиллюстрирована ниже.

.

|

Угроза\Информационная система |

Вредоносное ПО |

Отказ |

Нарушение целостности |

Хищение конфиденциальной, ценной информации |

|

Web-север |

3 |

1 |

1 |

1 |

|

База данных |

0 |

2 |

2 |

2 |

|

Банк-клиент |

1 |

1 |

1 |

1 |

После подробного описания возможных рисков и угроз для предприятия аудит необходимо продолжить анализом последствий в результате произошедшей атаке и оценкой вероятности событий в результате произошедшей атаки. При анализе должны быть учтены такие факторы как какие стороны или бизнес-процессы будут затронуты при атаке, такое описание событий может быть достаточно детализовано описано или описано в общих чертах в зависимости от потребности. Последствия могут иметь разнообразный характер, в случае атаки на рядовое рабочее место будет выведено из строя одно рабочее место на какой-либо период времени, при наличии отработанных планово-восстановительных работы неисправность может быть устранена в кратчайшие сроки. Но если атака произошла на какую-либо информационную систему предприятия, которая выполняет автоматизацию бизнес-процессов, на которых предприятия зарабатывает свои деньги, то масштабы отказа приобретают катастрофический характер.

При оценке вероятности событий требуется использования некоторых принципов, оценка вероятности осуществляется на основании повторяемости событий или их хронологию здесь можно выделить 3 основных принципа:

- Идентификация событий

- Прогнозирования событий на основании зарегистрированных ошибок

- Использования, существующих технической документации оценок для прогнозирования вероятностей события

При идентификации события учитываются, такие события, которые уже возникали на предприятии, при этом надо учесть общее количество событий, в какой информационной системе, и в каком хронологическом интервале они происходили. Таким образом с помощью математический расчётов теории вероятности можно предугадать возможность его повторения. К идентификации событий не относят разного рода системные ошибки. Здесь учитываются повторяющиеся и не поддающиеся контролю события. Примером может служит регулярно повторяющиеся DDOS атаки на web-сервер предприятия. Если такие атаки происходят в результате какого-либо значимого события для предприятия, например, запуск нового товара в оборот, то можно предположить, что атаки проводит конкурент предприятия, желающего заманить к тебе как можно больше клиентов.

Прогнозирования событий на основании зарегистрированных ошибок больше относится к контролируемым событиями, которые были зарегистрированы на предприятиях, такие ошибки можно выявить в файлах-отчетах системы и предпринять необходимые меры для их исключения. При прогнозировании важно обеспечить разносторонним анализа ошибок в некоторых случаях исследовать систему необходимо вплоть до ее неделимых элементов или настолько, насколько это возможно.

Использование, существующих технической документации оценок для прогнозирования вероятностей события – это группы включающая в себя данные полученные с использованием первых 2-ух принципов. Здесь требуются полная документация происходящих процессов на предприятии, чем большая полнота данных, тем более точная экспертная оценка.

В соответствии с вышеизложенными необходимо существующие риски необходимо исключать, одна необходимо им задать приоритет т.к. не критичные системы для предприятия могут подождать, а работу ключевых нельзя нарушать, соответственно они разделяются на 3 группы:

- Опасная – Такой уровень риска для информационных систем предприятия является недопустимым, и должен быть незамедлительно устранен.

- Допустимо - Предприятие не должно упускать из поле зрения данный вид опасности, но он не является критическим для предложения ее деятельности

- Безопасная – существует риск потенциальной угрозы, но в наименьшей степени, или рассматривается как риск отсутствует.

В заключение данной главы хотелось бы отметить, что анализ современных возможных угроз дает предприятию представление о том какие потенциальные возможные вирусные атаки ей предстоит отразить, а аудит предприятие более подробно опишет возможные критические сервисы. В общем плане это дает предприятию так называема «карту», по которой оно сможет с ориентироваться в выборе мер, которые нужно предпринять, чтоб себя обезопасить.

2.Типовые меры по антивирусной защите предприятия

2.1 организационные меры - политики информационной безопасности

Политики информационной безопасности являются одно из самых первых мер, которые необходимо принять после детального анализа, текущего состояние компании или в случае пересмотра текущих политики, если таковые меры требуется. Информационная Политика безопасности - это зафиксированный набор решений и стратегический план принимаемых службами информационной безопасности и руководством организации

Политики безопасности предприятия можно классифицировать на две категории:

- Политики применимые для ключевых сервисов и служб направление на предприятие

- Политики, применяемые для конкретных отдельных служб

- Политики, относящиеся к инцидентам в результате преднамеренных или не преднамеренных действий физических лиц (человеческий фактор)

- Ограничение доступа к аппаратной части ИС

В обобщённом случае использования политики информационной безопасности на уровне предприятия т.е политика направлена на всю организацию без исключения, захватывая все ее службы, сервисы, филиалы используются такие документы, в которых обозначены цели и стратегии ИБ.

Стратегия и цели ИБ согласно ГОСТ Р ИСО/МЭК ТО 13335-3-2007 разрабатывается руководством и службой ИБ т.к. так как цели ИБ напрямую, зависят от деятельности конкретной компании – если предприятие предоставляют веб-услугу по бронирования авиа-билетов , то основная цель и стратегия политик ИБ будет обеспечения отказоустойчивости и доступность web-интерфейса, остальные системы не являются критическими, по согласованию с ИБ руководство предприятия должно обеспечить дополнительное финансирование на технические, программные средства по обеспечению отказоустойчивости этого сервиса.

Также в политики информационной безопасности должны быть включены мероприятия по аудиту текущих критических важных для организации систем. Сюда включаются:

- оценка технологических новшеств по обеспечению антивирусной защиты информации. Информационные технологии развиваются очень быстро, но также и быстро развиваются средства для атак у злоумышленников.

- Своевременная реакция служб ИБ на возникшие инциденты заражения ИС.

- После принятия стратегических политики ИБ на предприятии проводятся мероприятия по разработке политик к конкретным службам и сервисам. Это дает более экономичный и рациональный подход к использованию ресурсов компании и обеспечения должного уровня информационной безопасности.

- К каждому сервису разрабатывается индивидуальная политика, которая сможет реализовать необходимые защитные меры и гибкий подход к требованиям защищенности, доступности, целостности и пр. К основным таким политикам можно отнести:

- Установка программных средств антивирусной защиты

- Установка аппаратных средств защиты

- Политика ограничение использования программных продуктов

- Политика настроек и конфигурирования антивирусных программ

- Политика длинны и срока действия пароля

- Политика ограничения сетевого доступа к информационной системе

- Политика резервного копирования данных или самой ИС

или интернет, в некоторых случаях ИС вообще может быть отключена от локальной вычислительной сети

- - Планирование и закупка необходимых программных и аппаратных средств защиты.

Стоит отметить что закупка вычислительных средств в ряде случаев должна осуществляется в сертифицированных государственными стандартами организациями

При видимом нарушений политик ИБ необходима оперативная реакция со стороны ответственных лиц:

- Выявить зараженный компьютер

- Создать инцидент нарушения политик ИБ для его возможного повторного предотвращения

В случае зафиксированного нарушения политики информационной безопасности, действия соответствующих служб должны быть незамедлительны. При выявлениях нарушителя должны быть предприняты административные меры в зависимости от причинённого ущерба организации начиная с лишения премии и заканчивая в случае фиксации нарушения законодательства РФ уголовные взыскания.

Также должны быть разработаны политики физического доступа к информационной системе, а точнее к аппаратной ее части. Как правило сервера (аппаратная часть) находится в центре обработке данных – это специально вы дленое помещение для серверов. Согласно политикам ИБ, доступ в это помещение должен быть строго ограничен. При проведении технический мероприятий или регламентных работ в данном помещений, доступ согласовывается с руководством ИБ или ответственными лицами за него.

Особе внимание необходимо уделить мероприятием по управлению средствами антивирусной защиты в них входят:

- Установку антивирусной защиты на все защищаемые объекты

- Контроль за наличием актуализированных обновлений средств антивирусной защиты

- Контроль на выполнение задач на постоянной основе антивирусной защиты

- Проверка версии средств антивирусной защиты

- Обработка поступающей информации от средств антивирусной защиты

2.2 технические меры защиты локальной сети и ИС

Организационные политики информационной безопасности предприятия описывают общую схему действий в той или иной ситуации, а технические меры направлены на их исполнение. На сегодня существует множество технических средств как программных, так и аппаратных и они достаточно разнообразны, позволяющих при их грамотном комплексном использовании и достаточном финансировании обеспечить высокий уровень защищённости всего предприятия. В такие меры входят следующие технические меры. Локально вычислительная сеть (ЛВС) - это система взаимосвязанных вычислительных ресурсов и информационных систем, распределенных по трерритори малого предприятия (офис или группа зданий), служащая для приема-передачи по своим канал данных от ИС на рабочие места пользователей

Сетевые экраны или firewall – первая преграда при удаленной атаке на информационную систему. Для того, чтобы понять, как она работает необходимо рассмотреть простой пример: в нашем предприятии установлен почтовый сервер и сервер для выхода в инертен, эти 2 информационные сервисные системы используют сетевые порты 25 smtp для почты,80,443 для http и https трафика, все остальные порты считаются потенциально уязвимыми- для работы текущих ИС в них необходимости нет. В данном случае при верном конфигурировании сетевой экран будет отбрасывать все запросы из интернета, кроме запросов для интернета и почты. Также существуют программно-аппаратный комплексы для анализа сетевого трафика, при прохождениях его на открытые порты, данные будут анализироваться и в случае обнаружения подозрительных «сообщений» в трафике, соединение будет сброшено. Пример простейшей реализации сетевого экрана.рис1

Рис.2

Но это не единственный способ обработки сетевого трафика, то что продемонстрировано выше это так называемые правила, основанные на сетевых адресах и протоколах, основанных на доверительных и не доверительных диапазонах IP-адресов источников и закрытие не нужны протоколов в сети. Еще одним типом сетевых экранов является фильтрация пакетов в сети с унификацией пользователя с использованием протоколов безопасности IPSec VPN. Такие межсетевые экраны видят в сети объект и субъект идентификации и на основании политик либо запрещают или разрешают соединения.

Также стоит отметить такой тип сетевых экранов как персональные – такие типы экранов установлены непосредственно на рабочем месте сотрудника или в самой информационной системе, во многих можно применять политики настройки персональных сетевых экранов в соответствии с политиками информационной безопасности.

Антивирусные программы – это специализированное ПО для защиты как информационных систем, так и рабочих мест от вирусов. К основным достоинствам таких программ относится их относительная автоматизация процесса поиска, удаление, и минимизация возможного ущерба от деятельности вируса. К функциям антивирусных программ можно включить следующие.

- Проверка файловой системы на наличие вирусов – при обнаружениях вредоносное ПО изолируется или отравляется в карантин

- Проверка программ при их запуске – выполняет проверку программного кода на наличие вирусов причем запускаемых автоматически при запуске или вручную в процессе работы

- Блокировка заряженного компьютера – если в локальной сети предприятия обнаружена подозрительная активность от компьютера, антивирус автоматически его блокирует.

- Автоматическая отправка отчетов о состоянии рабочего места или ИС на управляющий сервер

Сегодня наиболее популярными серверными системами является системы, построенные на базе операционных систем Windows. В них встроены собственные средства защиты информации и противовирусной активности, а именно:

- Политики информационной безопасности - в домене является ключевой системой обеспечения безопасности от вирусных угроз, она позволяет конфигурировать компьютеры как по подразделяем предприятия, так и отдельные компьютеры, таким образом можно регулировать общую защищённость предприятия. К основным политикам, которые помогут защитить предприятие можно отнести:

- Запрет на использования съемных носителей информации

- Ограничение установки программного обеспечение

- Ограничение прав пользователей операционных систем

- Управление доступом к ресурсам ИС - В данном разделе речь идет о логическом управлении доступом, основанное на так называемых листах доступа используемые к примеру, в ActiveDirecoty, в которой используется протокол Kerbros для идентификации и аутентификации. В отличие от физического, реализуется программными средствами операционной системы.

- Идентификация и аутентификация пользователя – Как писал выше для получения требуются некоторые персональные данные пользователя для авторизации и идентификации в многопользовательской системе. Идентификация происходит с помощью так называемого логина-идентификатора, когда пользователь дает знать компьютеру кто-он есть. Условно идентификаторы можно разделить по его использованию в информационной системе:

- Идентификатор пользователя

- Идентификатор для технического персонала

- Системные идентификаторы операционной системы

Идентификатор пользователя как правило должен совпадать с ФИО пользователя системы в транскрипции, например, пользователь с фамилией Петров Иван Сергеевич должен в идентификаторе должен выглядеть как: Petrov-is или ISPetrov – правила написания должны быть регламентированы политиками безопасности ИБ. Для идентификации технического персонала могут использоваться специальные учетные записи типа «Administrator» или в случае или «a-ISPetrov» данное представления идентификации облегчает аудит пользователей информационных систем. К системным идентификаторам можно отнести те, которые встроены в операционную систему и не могут быть удалены для Linux используется «root» в случае Windows имеет ряд встроенных идентификатор Таких как «NT/Netrwork» или «system» их удаление не возможно, так как они используется системой для корректной работы

Аутентификации – процесс, используемый в паре идентификацией, в случае идентификация – это учетная запись(логин), то для аутентификации требуется еще и пароль. Таким образом пользователь системы сначала указывает системе кто-он есть, а потом после ввода пароля выполняет подтверждения, что это он на самом деле, а не какой-то другой пользователь, узнавший его логин. Сегодня система аутентификации настолько усложнилась, что взлом практически не возможен при применениях политики безопасности такой как:

- Ограничение на срок действия пароля

- Ограничение на минимальное количество символов пароля

- Повторение паролей

Системы шифрования данных или криптографические системы[1] - в ряде для случаев для защиты информации и информационных систем предприятия от вирусов можно применить криптографические ключи для шифрования данных. Злоумышленник, которому все-таки удастся выкрасть какие-либо конфиденциальные данные в зашифрованном виде без криптографического ключа получит набор единиц и нулей. Криптографический ключ- это некий пароль на основании которого происходит шифрование данных, которые поддаются расшифровке только с помощью этого самого ключа. Такие системы шифрования разделяются на:

- Симметричные

- Ассиметричные

Симметричные ключи – обладают досочно большим быстродействием и применяются для шифрования, статичных данных в монопользовательской системе. Как пример такой системой является система BitLocker встроенная в Windows, которая на основании парольной фразы расшифровывает ОС или логический диск. Одна при использовании подобных систем лучше обратиться к ГОСТ 28147-89 и использовать их. В таких ключах как правило сам ключ доступа не передается в сеть,сам пароль в хранилище данных не хранится, а передается его хэш. Хэш-функция — это способ математического преобразования ключа, без возможности обратного преобразования.

Ассиметричные ключи – более медленные системы шифрования, их применят в электронно-цифровых подписях, банк-клиентах. Ассиметричные ключи появились в результате атак на симметричные ключи. Основная их слабость состоит в том, что при перехвате такого ключа атакой «Man in the Middle» злоумышленник может в дальнейшем его использовать в своих целях, будьте порча, кража, нарушения целостности информации. В ответ на такие действия производители информационных систем разработали новый способ шифрования передачи данных состоящий на основе пары ключей – закрытый ключ и открытый ключ. Такая технология безопасна при передаче конфиденциальных данных и исключает хищение ценной информацию в режиме передачи данных посредством прослушивания сети Данная технология пародия более сотни предприятий по всему миру предоставляющие услуги в области генерации закрытых ключей называемые доверенные центры сертификации.

Резервное копирования данных - должно быть подробно регламентировано в политиках информационной безопасности. Данная процедура гарантирует быстрое восстановление систем при их в результате вирусной атаки отказе будь –то вирусная атака или сбой в аппаратном обеспечении. Оно также реализуется в масштабах копирования с\на съемный носитель с какого-либо рабочего места или использования специальных программно-аппаратных для отдельной информационной системы. Резервная копия- это данные, которые представляют особую ценность, они должны хранится в безопасном месте героические разделено от целевого носителя ИС хотя бы в масштабах жесткого диска. средств Резервное копирования можно разделить на:

- Копирования полностью ИС и ОС – создается полный образ жесткого диска, на котором расположена ИС и при наличии. Преимуществом данного метода является быстрое восстановления ИС, однако требуется больших затрат

- Копирования данных – в этом случае производится резервное копирования не системы, а данным расположенных на ней. Преимущественно резервная копия занимает меньшими размер по сравнению с полным образом и может применятся в ряде простых информационных систем, одна не подходит для сложных

Заключение

Таким образом в своей курсовой работе я дал приблизительную оценку вероятных угроз, которые могут подорвать деятельность предприятия. Оценка не является достаточно полной, и исключает некоторые типы угроз и указаны лишь для ознакомления. Также дал минимальное описание проводимого аудита, который даст заключение и «карту» для принятия мер руководству предприятия.

В ходе работы, также кратко возможно проводимые мер организационные меры необходимые для синтеза самих организационных-мер и технический мер, которые в своем синергетическом эффекте дают мощный барьер на пути злоумышленников.

Библиография

- ГОСТ Р ИСО/МЭК 15408-1-2008 — Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель.

- ГОСТ Р ИСО/МЭК 15408-2-2008 — Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности

- Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации

- Мельников Д. А. - Информационная безопасность открытых систем 2013

- Полякова Т. - Организационное и правовое обеспечение информационной безопасности (Академический курс) – 2016

- Конеев И Р Беляев А В Информационная безопасность предприятия 2003

- Мельников Д. А. - Информационная безопасность открытых систем – 2013

- С. А. НЕСТЕРОВ- Информационная безопасность и защита информации

- Информационная безопасность: Учебник для студентов вузов. — М.: Академический Проект; Гаудеамус, 2-е изд.— 2004. — 544 с. (Gaudeamus).

- С.К. Варлатая, М.В. Шаханова. - Владивосток: Изд-во ДВГТУ, 2007. Программно-аппаратная защита информации: учеб. Пособие

- Галатенко В.А. Идентификация и аутентификация, управление доступом. Лекция.

- Гатчин Ю.А., Сухостат В.В. Теория информационной безопасности и методология защиты информации: Учебное пособие.

-

Информационная безопасность: Учебник для студентов вузов. — М.: Академический Проект; Гаудеамус, 2-е изд.— 2004. — 544 с. (Gaudeamus)стр96 ↑

- Определение.основные задачи, функции бухгалтерского учета

- Изучение влияния процесса коммуникаций на эффективность управления организацией

- Строение современного компьютера

- Процесс формирования и развития корпоративной культуры на крупном промышленном предприятии Республики Беларусь - ОАО «Белшина»

- Принятие и реализация управленческих решений

- Анализ сущности, элементов и этапов коммуникационного процесса

- Проектный контроллинг

- Проектирование реализации операций бизнес-процесса «Продажи»

- Виды, формы и методы проведения финансового контроля

- Риски, связанные с неисполнением правовых норм осуществления безналичных расчётов.

- Автоматизация складского учета компании

- Системные возможности общего пользования