Защита внутренней сети и сотрудников компании от атак

Содержание:

Введение

Актуальность темы исследования заключается в том, что проблему защиты информации люди пытаются решить с давнего времени. В начале цивилизации важную информацию вырезали на каменной табличке и только потом записывали на бумагу. Для того, чтобы защитить таблички носящие информационный характер, их огораживали стенами и рвами.

Информацию обычно передавали с помощью посыльных, которых сопровождала охрана. Эта мера предосторожности была необходима из-за частых похищений важных сведений.

У физической защиты был и существенный недостаток - если сообщение было захвачено врагом, то он непременно узнавал все сведения, которые были в этом сообщении.

Юлием Цезарем было принято решение о защите ценных сведений в процессе передачи. Он создал собственный шифр (шифр Цезаря).

При помощи шифра стало возможным отправлять засекреченные сообщения. Если засекреченное сообщение перехватывал враг, то прочесть он его не мог. Эта идея хорошо развилась в ходе Второй мировой войны. Германия применяла устройство именуемое Enigma для того, чтобы зашифровывать сообщения посылаемые своим воинским частям.

Способы защиты информации совершенствуются, как само общество и технологии.

Возникновение персональных компьютеров положило начало тому, что многие люди и организации начали сохранять свои данные в электронном виде.

Соответственно сразу же и возникла потребность защиты такого типа информации. В 1970-м году XX века Дэвидом Беллом и Леонардом

Ла Падулой была разработана модель безопасности для действий, которые производились на компьютере.

Данная модель брала основу у правительственных уровней классификации данных (несекретные, конфиденциальные, секретные и совершенно секретные) и уровней доступа. Если у человека (субъекта) имелся высокий уровень доступа чем у файла (объекта) по классификации, то он мгновенно получал доступ к файлу, а если уровень доступа человека был ниже чем доступ файла, то доступ отклонялся. Данная концепция реализовалась в стандарте 5200.28 «Trusted Computing System Evaluation Criteria» (TCSEC - Критерий оценки безопасности компьютерных систем), который был разработан в 1983-м году Министерством обороны США.

Благодаря цвету обложки стандарт назвали «Оранжевой книгой». «Оранжевая книга» устанавливала на каждый раздел функциональные требования и требования обеспеченности. Система должна была соответствовать требованиям для определенного уровня сертификации.

Гарантированное выполнение требований для многих сертификатов безопасности отбирало большую часть времени и доставляло много затрат.

В итоге малая часть систем была сертифицирована выше уровня С2 (единственная система сертифицированная по уровню А1 это Honeywell SCOMP).

Во время создания других требований проводились эксперименты по разделению функциональных и гарантийных требований обеспеченности.

Эти наработки содержатся в «Зеленой книге» Германии 1989 года, «Критерии Канады» 1990 года, «Критерии оценки безопасности информационных технологий» (ITSEC) 1991 года и в «Федеральных критериях» (Common Criteria - Общие критерии) 1992 года.

У каждого стандарта был собственный метод сертификации безопасности компьютерных систем. Одна из проблем, которая связанна с мерой безопасности систем заключалась в плохом восприятии механизма работы сети. При объединении компьютеров в сеть старые проблемы безопасности пополнялись и новыми. В «Оранжевой книге» не были рассмотрены проблемы, которые возникают при создании общей сети для компьютеров. После возникновения такой проблемы в 1987 году вышла TNI (Trusted Network Interpretation - «Красная книга»).

В ней оставили все требования безопасности из «Оранжевой книги» и создана попытка адресации сетевого пространства и создание метода безопасности сети. В «Оранжевой книге» как и в «Красной» использовалось объединение функциональности и гарантийности.

Лишь немногие системы проходили оценку по TNI, но не имели коммерческий успех. В наше время предприятия теперь используют беспроводную сеть, появления которой «Красная книга» не смогла предугадать. Для беспроводной сети сертификат «Красной книги» устарел. Развитие технологии компьютерных систем и сетей происходит довольно быстро, поэтому разрабатываются более новые и улучшенные методы для защиты данных.

Цель работы – анализ защиты внутренней сети и сотрудников компании от атак.

Задачи работы:

- изучить классификацию мер обеспечения безопасности КС;

- рассмотреть физическую защиту информации и аппаратные средства защиты информации в КС;

- проанализировать программные средства защиты информации в КС .

Глава 1. Классификация мер обеспечения безопасности КС

По методам реализации все меры обеспечения безопасности компьютерных сетей состоят из:

- правовых (законных);

- морально-этических;

- организационных (административных);

- физических;

- технических (аппаратно-программных).

К правовым (законным) мерам защиты относятся:

- работающие законы страны;

- указы;

- нормативные акты;

- регулирующие правила обращения с информации;

- укрепляющие права;

- должностные обязанности участников информационных отношений в процессе обработки данных и их применения;

- права определяющие ответственность за нарушения этих правил, препятствуя незаконному применению данных и являющиеся удерживающим условием для потенциального нарушителя.

К морально-этическим мерам воздействия относятся нормы поведения традиционно сложившиеся или складывающиеся по возможности популяризации компьютерных сетей в стране или обществе.

Такие нормы по большей степени не обязательны в отличие от утвержденных нормативных актов законодательством, но если они не соблюдаются, то это приводит к потере уважения начальники или самого предприятия.

Существуют писанные и неписанные морально-этические нормы собранные в устав правил или предписаний (к примеру, общепризнанный норматив честолюбия или патриотизм) [21].

Организационные (административные) меры защиты - это меры административного характера, которые регулируют процессы работы системы обработки информации, применение ресурсов системы, должностные обязанности персонала, следят за порядком действий пользователя с системой для избегания и исключения возможности осуществления угрозы безопасности.

Организационные меры защиты состоят из:

- мероприятий осуществляемых по проектированию, строительству и оборудованию сетей и остальных объектов систем обработки информации;

- мероприятий по созданию правил доступа пользователей к ресурсам сетей (создание политики безопасности);

- мероприятий выполняющих подбор и подготовку сотрудников;

- организации охраны и защищенного пропускного режима;

- организации по учету, хранению, использованию и уничтожению документации и носителей с данными;

- распределения атрибутов в разделении доступа (пароли, ключи шифрования);

- организации полного и скрытного контроля за деятельностью пользователей;

- мероприятий выполняемых по проектированию, созданию, ремонту и модификации оборудования и программного обеспечения.

Физические меры защиты основываются на использовании различных видов автоматических, электро- или электронно- автоматических устройств и сооружений, которые предназначены для того, чтобы создавать физические препятствия на всевозможных путях к вторжению и доступу возможным нарушителям к элементам сетей и защищаемым данным, техническим средствам визуального слежения, связи и охранной сигнализации [40].

Технические (аппаратные) меры защиты берут основу на применении разных электронных устройств, которые входят в состав компьютерной сети и выполняют (независимо или вместе с остальными компонентами) защиту.

Программные методы защиты предназначены непосредственно защищать информацию в трех направлениях:

- аппаратура;

- программное обеспечение;

- данные и управляющие команды.

Для защиты данных при их передаче используются разные способы шифрования информации перед тем как их ввести в канал связи или при переносе на физические носители для дальнейшей расшифровки.

Обычно способы шифрования данных хорошо скрывают значение сообщений. Все программы защиты, которые осуществляют управление доступом к механическим данным работают в режиме «ответ на вопрос»: кто выполняет, какую операцию и с какой информацией.

Доступ может определятся:

- общим (предоставляется любому пользователю);

- отказом (безусловным отказом, к примеру разрешение на удаление части данных);

- зависимым от событий (управляемый событием);

- зависимым от содержания информации;

- зависимым от состояния (динамическое состояние компьютерной системы);

- частотно-зависимым (к примеру, пользователь получает разрешение на доступ не более одного раза или двух раз);

- по имени или другому признаку пользователя;

- зависимым от прав;

- по разрешению (паролю);

- по процедуре.

Еще к действенным мерам противодействия несанкционированному доступу относят средства регистрации.

Для таких целей самыми многообещающими считаются новейшие операционные системы особого предназначения, которые обширно применяются за рубежом и называются мониторингом (автоматическое наблюдение за вероятной компьютерной угрозой).

Мониторинг осуществляет сама операционная система.

В обязательства входят контроль процессов ввода-вывода, контроль за обработкой и уничтожением механических данных.

Операционная система регистрирует дату и время незаконного доступа вместе с программными средствами, к которым пытались осуществить доступ.

Помимо того, операционная система незамедлительно оповещает службы компьютерной безопасности о попытке посягательства на компьютерную систему с единовременной выдачей на печать необходимой информации (листинг). В настоящее время в США и других европейских странах для того, чтобы защитить компьютерные системы введены специальные подпрограммы, которые вызывают самоуничтожение главной программы в случае попытки незаконного просмотра содержимого файлов с секретными данными аналогично действию «логической бомбы» [4].

Цели обеспечения безопасности:

- защитить информацию в каналах связи и базах данных криптографическими методами;

- подтверждать подлинность объектов данных и пользователей (опознание сторон, которые устанавливают связь);

- показывать нарушения целостности объектов информации;

- обеспечить защиту технических средств и помещений, где ведут обработку конфиденциальных данных, защиту от утечки по запасным каналам и от вероятно введенных в каналы электронных устройств кражи данных;

- обеспечить защиту программ и средств вычислительной техники от внедрений вирусов и закладок;

- защитить от запрещенного взаимодействия канал связи от лиц, которые не были допущены к средствам шифрования, но которые преследуют свои цели для компрометирования секретных данных и нарушения работы абонентских пунктов;

- организовать технические мероприятия, которые направлены на то, чтобы обеспечить защиту конфиденциальной информации [8].

В заключении первой главы выпускной квалификационной работы можно сделать вывод, что проблема защиты информации возникла до создания компьютерной техники.

Разработка электронно-вычислительной машины только усугубило проблему.

Защита информации не может ограничиваться одними техническими методами.

Основным недостатком защиты является человек. Именно от него будет зависеть надежность системы безопасности и отношение к ней.

Для того, чтобы поддерживать защиту высокого уровня нужно развивать технику и технологии.

Глава 2. Физическая защита информации и аппаратные средства защиты информации в КС

К мерам физической защиты информации относят:

- защиту от огня;

- защиту от воды и пожаротушащей жидкости;

- защиту от коррозийных газов;

- защиту от электромагнитных излучений;

- защиту от вандализма;

- защиту от воровства и кражи;

- защиту от взрывов;

- защиту от падающих обломков;

- защиту от пыли;

- защиту от незаконного доступа в помещение.

В этих случаях следует предпринимать следующие меры безопасности: для начала нужно заняться подготовкой помещения для расположения в нем серверов.

Основное правило: сервер всегда располагается в помещении отдельно от других комнат, доступ к которому есть у ограниченного круга лиц.

Обычно в помещении устанавливается кондиционер, хорошая система вентиляции и мини-АТС (частная телефонная сеть, которая используется внутри организации).

Также целесообразно отключить неприменяемые дисководы, параллельные и последовательные порты сервера.

Серверный корпус лучше всего опечатать, для того чтобы усложнить взлом или изменение данных на случай, если правонарушитель сможет проникнуть к серверу [2].

Необходимо наличие железных решеток и дверей, кодовых замков и камер видеонаблюдения. Камеры нужны для круглосуточного наблюдения и записи происходящего в главных комнатах офиса.

Второй типичной ошибкой считается резервное копирование. Оно необходимо как и меры пожарной безопасности в случае пожара в серверной комнате. Резервные копии не нужно хранить в той же комнате что и сервер. Получается, что имея защиту от информационной атаки любая компания станет беззащитна даже при небольшом пожаре.

Соответственно в огне сгорят резервные копии и сам сервер.

В частых случаях когда защищен сервер, люди не защищают кабельную систему сети. Оптимальный вариант защиты кабеля - короб или любой метод, который позволит закрыть и скрепить провода. Также не нужно забывать о возможности беспроводного подключения для получения данных или создания помех с помощью разряда тока.

Беспроводной способ не очень популярен и может быть обнаружен только при нарушении работы крупной фирмы.

Кроме интернета, компьютеры находятся еще в одной сети - обычной электрической. Собственно с электрической сетью и связаны другие проблемы, которые относятся к физической безопасности серверов. Качество нынешних силовых сетей само собой не идеальное.

При отсутствии аномальных признаков зачастую напряжение в электросети превышает норму или не соответствует ей вовсе.

Многие люди никогда не задумываются, что в собственном доме или офисе есть проблемы с электропитанием.

Пониженное напряжение самая распространенная аномалия по количеству проблем с электропитанием [13].

Обычной причиной пониженного напряжения является нехватка электроэнергии в зимний период, а причина повышенного напряжения в большинстве случаев это авария или повреждение проводки в помещении.

Если произошло отсоединение общего нулевого провода, то соседние фазы начинают работать с приблизительной мощностью в 380 В.

Результат высокого напряжения происходит по причине неверной связки проводов. Источником импульсных и высокочастотных помех являются разряды молнии, включение или отключение мощного потребителя электроэнергии, авария на подстанции и некоторые рабочие бытовые электроприборы. В основном такие помехи бывают в больших городах и в индустриальных зонах.

Импульсы напряжения при продолжительности от наносекунд (10~9 с) до микросекунд (10~6 с) по амплитуде достигают нескольких тысяч вольт. Более уязвим к помехам микропроцессор и другие электронные элементы.

Иногда непогашенная импульсная помеха приводит к перезагрузке сервера или ошибкам в обработке данных. Встроенный блок питания в компьютере отчасти защищает от перепадов напряжения и выхода из строя электронную составляющую компьютера, но остальные помехи со временем портят аппаратуру и повышают температуру в блоке питания сервера.

Для того, чтобы защитить компьютер от высокочастотных импульсных помех обычно используют сетевой фильтр (к примеру, популярная марка Pilot), который оберегает технику от множества помех и спадов напряжения. Помимо этого, компьютеры с важными сведениями оснащают источниками бесперебойного питания (UPS - Uninterruptible Power Supply - источник электропитания, который обеспечивает питание после кратковременного отключения главного источника и защищает его от помех) [19].

Текущие модели бесперебойного питания помимо поддержания работы компьютера в случае отсутствия питания, выключают компьютер из электросети когда параметры электросети вышли за пределы диапазона.

К аппаратным средствам защиты информации относятся электронные и электронно-механические устройства, которые включены в состав технических средств компьютерной сети и выполняют (независимо или вместе с программными средствами) отдельные задачи обеспечения информационной безопасности.

Условием причисления устройства к аппаратному, а не к инженерно- техническому средству защиты считается обязательное внесение в состав технических средств компьютерной сети.

К главным аппаратным средствам защиты информации имеют отношение:

- устройство для ввода идентифицирующей пользователя информации (магнитная и пластиковая карта, отпечаток пальца);

- устройство для шифрования данных;

- устройство для блокирования несанкционированного включения рабочих станций и серверов (электронный замок и блокиратор).

Вспомогательные аппаратные средства защиты информации:

- устройство удаления данных на магнитном носителе;

- устройство сигнализации для оповещения о несанкционированном действии пользователя компьютерной сети.

Аппаратные средства проще уберечь от повреждения и взлома. Аппаратная составляющая часть функций имеет хорошее быстродействие в отличие от программной, а также имеет низкую стоимость.

На рынке аппаратных средств защиты со временем появляются более современные разработки [27].

К примеру, электронный замок «Соболь», который разработан предприятием ЗАО НИП «Информзащита» выполняет следующее:

- распознает пользователей;

- контролирует целостность файлов и физических секторов жесткого диска;

- блокирует загрузки операционной системы с дискеты и CD-ROM;

- блокирует вход в систему зарегистрированного пользователя, когда тот превысил заданное количество попыток при выполнении входа в систему;

- регистрирует события, которые имеют отношение к безопасности системы.

Пользователи проходят идентификацию по персональным ключам в виде «таблетки» Touch Memory, которая имеет память до 64 Кбайт, а аутентификация - содержит пароль не превышающий шестнадцати символов.

Контроль целостности нужен для наблюдения за программами или файлами пользователя включая системные файлы операционной системы для предотвращения изменения или модификации файлов или программ.

Первым делом в работу входит разборщик файловой системы операционной системы: вычисление откалиброванных значений и их контроль при загрузке осуществлен в «Соболе» на аппаратном уровне.

Порядок списка контроля целостности объектов осуществляется при помощи утилиты операционной системы, что в общем то предоставляет шанс программам-перехватчикам изменить данный список, но несомненно, что общий уровень безопасности системы определяется уровнем защищенности самого слабого звена [31].

Глава 3. Программные средства защиты информации в КС

Программные средства защиты информации это специальные программы, которые входят в состав программного обеспечения компьютерной сети только для того, чтобы выполнять защитные функции.

Основные программные средства защиты информации состоят из:

- программ идентификации и аутентификации пользователей компьютерной сети;

- программ для разделения доступа пользователей к ресурсам компьютерной сети;

- программ шифрования данных;

- программ защиты информационных источников (обычно это системное и прикладное программное обеспечение, базы данных, компьютерные средства обучения) от несанкционированной модификации, и использования.

Идентификация касательно обеспечения информационной безопасности компьютерной сети это определение уникального имени субъекта компьютерной сети.

Аутентификацией считается подтверждение предъявленного имени субъекта (подтверждается подлинность субъекта) [2].

Программные средства защиты информации дополнительно состоят

из:

- программ по удалению остаточных данных (в блоке оперативной памяти и временных файлов);

- программ аудита (ведение регистрационных журналов) событий, которые связанны с безопасностью компьютерной сети для обеспечения восстановления и доказательства происшествий данных событий;

- имитирующих работу с нарушителями программ (программы отвлекают нарушителей получением секретных конфиденциальных данных);

- программ тестирующих контроль защищенности компьютерной

сети.

Достоинства программных средств защиты информации:

- легкое копирование;

- гибкость (можно настроить на разные условия использования, которые учитывают особенность угроз информационной безопасности определенных компьютерных сетей);

- простота в применении (к примеру, программа шифрования работает в режиме «прозрачности» (она незаметна пользователям), а другая не требует от пользователей каких то дополнительных (если сравнивать с другими программами) навыков;

- почти неограниченный потенциал в регистрации новых угроз безопасности информации [19].

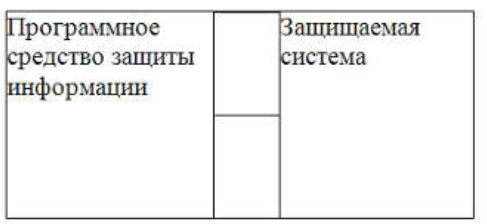

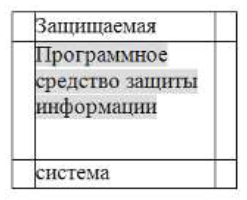

Рисунок 1 - Пристыкованное программное средство защиты

Рисунок 2 - Встроенное программное средство защиты

Недостатки программных средств защиты информации: - снижается эффективность компьютерной сети в связи с потреблением ее ресурсов, которые требуется для функционирования программ защиты;

- малая производительность (если сравнить со схожими функциями шифровальных программ);

- присоединенные программные средства защиты (не встроены в состав программного обеспечения компьютерной сети, примеры на рисунках 1 и 2) и это дает нарушителю принципиальный шанс обойти программные средства;

- вероятность изменить программные средства защиты в процессе работы компьютерной сети злоумышленниками.

Операционная система это важнейший программный компонент в каждой вычислительной машине. Общая безопасность информационной системы зависит от уровня политики безопасности любой определенной операционной системы. MS-DOS это операционная система реального режима микропроцессора Intel.

Все резидентные программы и главная программа работают в общем оперативно запоминающем устройстве (ОЗУ).

ОЗУ это энергозависимая часть системы компьютерной памяти. Во время работы компьютера в ней сохраняется выполняемый машинный код (программа), входные, выходные и промежуточные данные, которые обрабатывается процессором.

Нет защиты файлов, плохая сетевая безопасность, потому что в то время программное обеспечение и сетевые драйверы разрабатывали сторонние разработчики а не сама MicroSoft. Операционные системы Windows 95, 98, Millenium - копии, которые были предназначены для работы с домашними электронно-вычислительными машинами.

Вышеперечисленные операционные системы используют уровни преимущества защищенного режима.

Никакие дополнительные проверки не используются и отсутствует поддержка системы дескрипторов безопасности [27].

В итоге, у любой программы будет доступ к общему объему оперативной памяти с правами чтения и записи. Имеются меры сетевой безопасности, но действенность их минимальна.

В операционной системе Windows 95 допустили основательную ошибку, которая позволяет удаленным способом несколькими пакетами привести электронно-вычислительную машину к сбою в работе.

Эта ошибка подорвала репутацию операционных систем и в дальнейших версиях были сделаны многочисленные исправления для улучшения сетевой безопасности. Операционные системы Windows NT и 2000 стали значительно надежнее.

Эти системы можно считать многопользовательскими. Они надежно защищают файлы пользователей на жестком диске. Шифрование данных отсутствует и любой файл читается, если загрузится с другого локального диска где установлена другая операционная система - к примеру MS-DOS.

Эти операционные системы часто используют защищенный режим встроенный в процессоры Intel и надежно защищают информацию и код процесса от сторонних программ.

Перед разработкой операционных систем учитывались многие сетевые атаки и ошибки системы безопасности.

Поправки к ним выходили в качестве «service pack» (в переводе с английского - блоки обновлений). Другие копии операционных систем являются прототипом операционной системы UNIX. Данная операционная система создавалась сетевой и многопользовательской, поэтому уже включала в себя компоненты информационной безопасности. Почти все популярные копии UNIX проходили долгий этап разработки и по мере их изменения учитывали известные сетевые атаки тех времен [27].

Успешно зарекомендованные копии: LINUX (S.U.S.E.), OpenBSD, FreeBSD, Sun Solaris. Главные ошибки в данных системах находятся не в самом ядре работающем без нареканий, эти проблемы возникают только с системными и прикладными утилитами.

Ошибки в утилитах зачастую приводят к угрозе безопасности системы. Основные компоненты: Локальный администратор безопасности отвечает за несанкционированный доступ и проверку прав пользователя для входа в систему, а также поддерживает:

- аудит (контроль за правильностью операций пользователя);

- диспетчер учетных записей (поддержка базы данных пользователей и взаимодействий их с системой);

- монитор безопасности (проверка прав на доступ к объекту);

- журнал аудита (в нем содержится информация о входе пользователя и фиксируется работа с файлами или папками).

Пакет проверки подлинности - проводит анализ системных файлов и на их изменение. MSV10 является пакетом по умолчанию.

В Windows XP дополнено следующее:

- назначение пароля для архивной копии;

- защита от изменения файлов;

- система разделения прав пользователей (ввод пароля и создание учетных записей пользователей).

Архивация проводиться пользователем при наличии таких прав. NTFS: контроль доступа к файлам и папкам

В XP и Windows 2000 - наиболее совершенное разделение прав доступа для пользователей.

EFS - обеспечение шифрования и дешифрования данных (файлов и папок) для ограничения доступа к информации [2].

3.1. Криптографические методы защиты

Криптографией называют науку об обеспечении безопасности данных. Криптография занимается основными проблемами безопасности, это - конфиденциальность, аутентификация, целостность и контроль участников взаимодействия.

Шифрованием называется способ преобразования информации в нечитабельный вид применяя ключи шифрования-расшифровки.

Шифрование обеспечивает конфиденциальность и сохранность информации в тайне от злоумышленников пытающихся ее заполучить.

Криптография исследует математические методы преобразования данных. Нынешняя криптография состоит из четырех больших разделов:

- симметричные криптосистемы;

- криптосистемы с открытым ключом;

- системы электронной подписи;

- управление ключами.

Главное назначение криптографических методов это передача конфиденциальных данных при помощи каналов связи (к примеру, электронная почта), а также определение аутентичности передаваемых сообщений, хранение данных (документы, базы данных) на носителях в зашифрованном виде.

3.2. Шифрование дисков

Зашифрованный диск это фаил-контейнер, который может содержать в себе разные файлы или программы (они устанавливаются и запускаются с помощью самих зашифрованных файлов). Доступ к диску становится доступным после того, как произведен ввод пароля к файлу-контейнеру.

Только в этом случае на компьютере отображается дополнительный новый диск, который опознается логическим и работа с ним происходит таким же способом что и с остальными.

После того, как происходит отключение диска он пропадает и становится недоступным (невидим) [6].

Известные на данный момент программы для создания зашифрованного диска - DriveCrypt, BestCrypt и PGPdisk. Все они имеют надежную защиту в случае удаленного взлома.

Общие характеристики этих программ:

- изменения данных в файле-контейнере совершаются сразу в оперативной памяти, потому что жесткий диск постоянно находится в зашифрованным состоянии. При зависании компьютера зашифрованная информация все равно остается зашифрованной;

- программы могут заблокировать скрытый логический диск по окончанию установленного интервала времени;

- программы подозрительно относятся к временным файлам (своп- файлы). Существует вероятность шифрования всей конфиденциальной информации, если она попала в своп-файл. Результативный способ для скрытия данных хранящихся в своп-файле - это его отключение;

- свойство жесткого диска таково - если сверху одних файлов записывать другие, то предыдущие записи не стираются. При помощи современного средства магнитной микроскопии (Magnetic Force Microscopy) файлы или данные будут восстановлены. Также при помощи таких программ эффективно удаляются данные с жесткого диска;

- в этих трех программах конфиденциальная информация сохраняется в надежном зашифрованном виде на жестком диске гарантируя прозрачный доступ к этой информации любым прикладным программам;

- есть защита зашифрованных файлов-контейнеров от случайного удаления;

- хорошая защита против троянских приложений и вирусов.

3.3. Методы идентификации пользователя

До получения доступа к вычислительной системе пользователь обязан пройти идентификацию [17].

Далее механизмы защиты сети дают подтверждение аутентичности пользователя (идет проверка пользователя для выяснения того, является ли он собой).

Согласно логической модели механизма защиты, вычислительная сеть располагается на рабочей электронно-вычислительной машине пользователя подключенного по своему терминалу или другому способу.

Поэтому идентификация, подтверждение аутентичности и наделение правами осуществляются в самом начале сеанса на рабочей электронно- вычислительной машине.

После установки разных сетевых протоколов получение доступа к сетевым ресурсам, идентификация, подтверждение аутентичности и наделение правами можно снова активизировать на определенной удаленной рабочей электронно-вычислительной машине с целью размещения нужных ресурсов или сетевых услуг.

Начав работу с вычислительной системой пользователь использует свой терминал.

В системе терминала идет запрос на имя и идентификационный номер пользователя. Согласно с ответами пользователя вычислительная система его идентифицирует. Это естественные действия в сети среди объектов, которые устанавливают связь после идентификации между собой. Пароли являются одним из методов подтверждения подлинности [29].

Есть и другие методы:

1. Определенные данные, которыми распоряжается пользователь: какие пароли использует, каким идентификационным номером пользуется, соглашение о применении особых зашифрованных фраз.

2. Части аппаратного обеспечения, которыми распоряжается пользователь: ключи, магнитная карточка, микросхема.

3. Личностные особенности пользователя: отпечаток пальца, сетчатка глаза, размер фигуры, тембр голоса.

4. Характерное поведение пользователя в реальной жизни: особенность динамики, как он работает на клавиатуре, с какой скоростью читает и как использует различные манипуляторы.

5. Привычки: применение особых компьютерных заготовок.

6. Определение навыков и знаний пользователя по образованию, культуре, обучению, предыстории, воспитанию и привычкам.

Если кому то понадобится выполнить вход в вычислительную систему по терминалу, то вычислительная система обязана определить аутентичность пользователя.

Сам пользователь обычно, не занимается проверкой подлинности вычислительной системы.

Когда операция определения подлинности является односторонней, то она называется операцией одностороннего подтверждения подлинности объекта. Специальные программные средства защиты информации от несанкционированного доступа имеют лучшие возможности и характеристики, чем средства, которые встроены в сетевых операционных системах.

Помимо программ шифрования есть и другие доступные внешние средства защиты информации.

Более известные две упоминаемые системы, которые позволяют ограничить информационный поток. Firewalls - брандмауэры (в переводе с английского языка firewall это огненная стена). Локальная и глобальная сеть создают между собой специальные промежуточные сервера.

Эти сервера выполняют проверку и фильтрацию всего проходящего трафика (сетевой/транспортный уровни).

Это снижает угрозу от несанкционированного доступа вне корпоративной сети, но не предотвращает [30].

Наиболее защищенный метод - маскарад (masquerading). Полностью исходящий трафик локальной сети отправляется от имени firewall-сервера, при этом сама локальная сеть становится прозрачной (почти невидима).

Proxy-servers (proxy - доверенность, уполномоченное лицо). Трафик сетевого/транспортного уровней между локальной и глобальной сетями становится запрещенным. Маршрутизации попросту нет, а обращения из локальной сети в глобальную идут с помощью специальных серверов- посредников.

Несомненно, при данном способе обращения из глобальной сети в локальную невозможно. Данный способ не обеспечивает хорошей защитой от атак более высокого уровня (к примеру вирусов написанных на коде Java и JavaScript).

Далее пойдет подробное рассмотрение работы брандмауэра.

Это способ защиты сети от угроз безопасности, которые исходят от сторонних систем и сетей при помощи объединенного доступа к сети и контроля аппаратно-программными средствами. Брандмауэр это защитный барьер состоящий из нескольких элементов (маршрутизатор или шлюз) с которым функционирует программное обеспечение брандмауэра.

Брандмауэр настраивается согласно принятой на предприятии политики контроля доступа к внутренней сети.

Все входящие и исходящие пакеты проходят контроль с помощью брандмауэра пропускающего только одобренные им пакеты. Брандмауэр с фильтрацией пакетов (packet-filtering firewall) это маршрутизатор или компьютер с установленным программным обеспечением настроенным на отбраковку определенных видов входящих и исходящих пакетов [27].

Фильтрация пакетов выполняется на основании данных, которые содержатся в TCP и IP оглавлении пакетов (адреса того кто отправил и получателя, а также номера обоих портов). Брандмауэр экспертного уровня (stateful inspection firewall) осуществляет проверку содержимого получаемых пакетов с помощью трех уровней модели OSI: сетевого, сеансового и прикладного.

Для осуществления данной задачи применяются особые алгоритмы фильтрации пакетов.

Любой пакет идет в сравнение с шаблонным образцом авторизованного пакета.

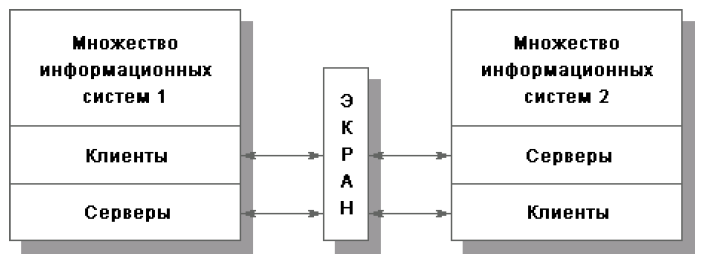

Создание брандмауэра имеет отношение к выполнению задачи экранирования.

Формальное постановление задачи экранирования содержит в себе следующее.

К примеру существуют два множества информационных систем.

Экран является средством разделения доступа клиентов из одного множества к серверам другого множества.

Экран выполняет свою задачу и контролирует весь информационный поток между двумя множествами систем (рисунок 3).

Контроль потоков заключается в фильтрации с осуществлением отдельных преобразований.

Рисунок 3 - Экран как средство разделения доступа

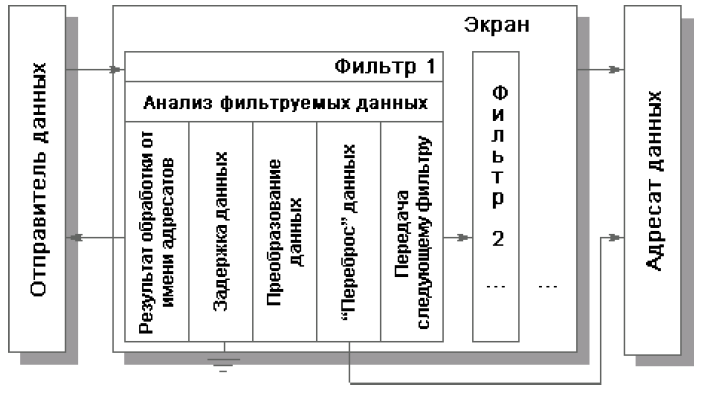

На следующем этапе детализирования экран (полупроницаемая мембрана) уместно изобразить последовательностью фильтров.

Любой из фильтров исследовав информацию имеет возможность приостановить (блокировать) ее или пропустить перебросив за экран [2].

Помимо этого разрешается изменение информации или ее передача по частям на следующий фильтр для дальнейшего исследования или обработки информации от имени отправителя включая возврат конечного результата отправителю (рисунок 4).

Рисунок 4 - Экран как последовательность фильтров

Помимо функций разделения доступа экраны выполняют документирование обмена данными.

Сам экран не симметричен и к нему близки по значению понятия «внутри» и «снаружи».

Задача экранирования это защита внутренней области от внешней. Межсетевые экраны наиболее часто устанавливаются в корпоративной сети предприятия у которого есть интернет. Экранирование поддерживает доступность сервисов внутренней области и уменьшает (или убирает) нагрузку, которая вызвана внешним источником. Экранирующую систему по сравнению с универсальной можно настроить понятным и безопасным методом.

Экранирование обеспечивает контроль информационных потоков, которые направлены во внешнюю область, тем самым облегчая поддержку режима конфиденциальности информационной сети предприятия [19].

Экранирование может быть неполным и защищать конкретные информационные сервисы(к примеру, экранирование электронной почты).

Ограничение интерфейса тоже можно назвать разновидностью экранирования.

Произвести атаку на невидимый объект довольно проблематично если применять фиксированный набор средств. В этом отношении у Web- интерфейса своя защита, в особенности при динамическом создании гипертекстовых документов. Любой из пользователей видит только то, что ему полагается увидеть. Динамично формируемые гипертекстовые документы и представления в реляционной базе данных аналогичны, но с одним существенным различием - у Web намного больше потенциала. Экранирующая значимость Web-сервиса проявляет себя в осуществлении интегрирующих функций при доступе к другому ресурсу (к примеру, таблицы баз данных). Здесь контролируется поток запросов, а также скрывается реальное создание информации.

3.4. Архитектурные аспекты безопасности

Справится с сетевыми угрозами стандартными средствами в операционной системе невозможно. Стандартная операционная система по сути большая программа содержащая в себе некоторые ошибки и особенности. Этими ошибками и особенностями может воспользоваться взломщик для несанкционированного доступа и получению прав.

Текущая технология программирования не позволяет создавать столь большие операционные системы безопасными. К тому же администратор, который работает со сложной системой не может учесть весь дальнейший итог произведенных изменений.

В глобальной многопользовательской системе проблемы с безопасностью чаще всего создают сами пользователи (легкий и/или постоянный не меняемый пароль, неправильно установленные права доступа, забытый где то терминал). Единственное решение это разработать специальные сервисы безопасности допускающие формальное или неформальное подтверждение [31].

Межсетевой экран - то самое средство допускающее последующую декомпозицию, которая связана с обслуживанием разных сетевых протоколов.

Межсетевой экран размещается между защищаемой (внутренней) сетью и внешней (внешние сети или другие сегменты корпоративной сети).

В первом случае речь идет о внешнем межсетевом экране, а во втором - о внутреннем. С одной точки зрения - внешний межсетевой экран возможно рассмотреть как первую или последнюю (но не единственную) линию защиты.

Первая линяя защиты это взгляд со стороны злоумышленника.

Последняя линия защиты - стремление к защите всех компонентов корпоративной сети и пресечение незаконных действий внутренних пользователей.

Межсетевой экран - идеально подходит для встраивания средств активного аудита. Обнаружение подозрительных действий на первом и последнем этапах защиты важно. Межсетевой экран быстро и действенно реагирует на подозрительные действия, а в некоторых случаях это может дойти до разрыва связи с внешней средой.

Соединение двух сервисов безопасности может быть причиной проблемы, которая будет способствовать атаке на получение доступа. Межсетевому экрану лучше поручить идентифицикацию/аутентификацию внешних пользователей, которым необходим доступ к корпоративным ресурсам (включая поддержку общего входа в сеть) [27].

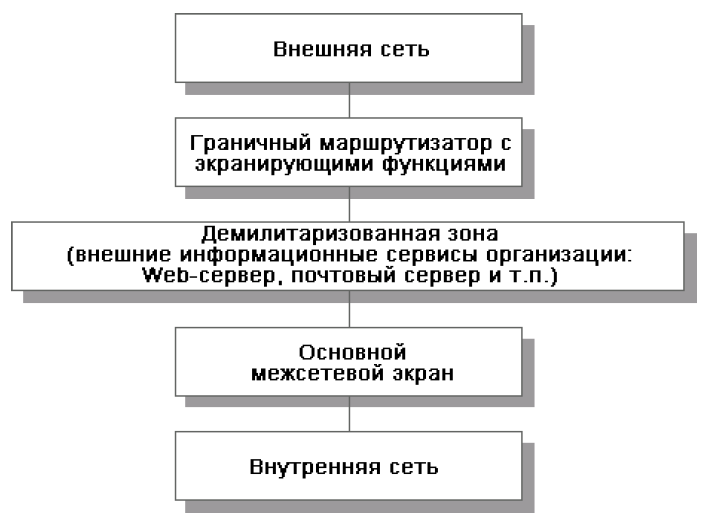

Благодаря многоступенчатому методу защиты, чтобы защитить внешние подключения применяется двухкомпонентное экранирование (рисунок 5).

Основную фильтрацию (к примеру, блокирование пакетов управляющего протокола SNMP, который опасен атакой с получением доступа или пакетов с конкретными IP-адресами содержащихся в «черном списке») выполняет крайний маршрутизатор. За ним находится демилитаризованная зона (это сеть с небольшим доверием безопасности, туда обычно переносятся внешние информационные сервисы предприятия, например Web и электронная почта) и главный межсетевой экран, который защищает внутреннюю часть корпоративной сети.

В теории в межсетевом экране (в особенности во внутреннем) должно содержатся много протоколов, однако TCP/IP протоколов куда больше. Поэтому поддержка остальных протоколов является излишней и вредной для безопасности (сложный сервис больше уязвим к угрозам и атакам).

Рисунок 5 - Двухкомпонентное экранирование с демилитаризованной зоной

Внешний и внутренний межсетевой экран это узкое место из-за того, что сетевой трафик постоянно растет.

Одним из методов для решения данной проблемы является разделение межсетевого экрана на несколько аппаратных частей и объединение специальных серверов-посредников [13].

В главном межсетевом экране можно отборно классифицировать по видам входящий трафик и перепоручить фильтрацию соответственным посредникам (к примеру, посреднику, который анализирует HTTP-трафик).

Обработкой исходящего трафика занимается сервер-посредник выполняющий кэширование страниц внешних Web-серверов уменьшая нагрузку на сеть и основной межсетевой экран.

Случаи, когда в корпоративной сети есть только один внешний канал считаются исключением из правил.

Обычным же случаем является корпоративная сеть состоящая из нескольких территориально разделенных участков и в каждом участке есть подключение к интернету.

При таком обстоятельстве у каждого подключения должен быть свой экран защиты.

Правильнее сказать, что корпоративный внешний межсетевой экран считается сложным и необходимо решить задачу с управлением и аудитом всех компонентов.

Противоположности составного корпоративного межсетевого экрана это персональный межсетевой экран и персональное экранирующее устройство. Персональный межсетевой экран это программный продукт устанавливающийся на персональный компьютер, который его защищает.

Персональное экранизирующее устройство работает на отдельном устройстве и защищает маленькую локальную сеть (к примеру, домашняя офисная сеть). При расширении межсетевого экрана нужно следить за архитектурной безопасностью, обеспечить простоту, управляемость, многоступенчатую защиту и отсутствие возможности перехода в опасное состояние [27].

Помимо этого, необходимо следить за внешними и внутренними угрозами. Системы архивации и дублирования информации. Организовать надежную и эффективную систему архивации данных является главной задачей для обеспечения безопасности данных в сети.

В маленьких сетях с одним или двумя серверами установка системы архивации происходит в свободные слоты серверов, а в больших корпоративных сетях создают специальный выделенный архивационный сервер. Данный сервер автоматически архивирует информацию с жестких дисков серверов и рабочих станций и выдает отчет о произведенном резервном копировании в назначенное время администратором локальной вычислительной сети. Хранение архивных данных, которые представляют важную ценность обычно хранятся в особенном и строго охраняемом помещении.

По словам специалистов хранение дубликатов архивов наиболее ценной информации должно производится в другом здании в случае возникновения пожара или стихийного бедствия.

Для восстановления информации при сбое магнитного диска используются системы дисковых массивов - группы дисков, которые работают в виде единого устройства соответствующего стандарту RAID (Redundant Arrays of Inexpensive Disks). Массивы гарантируют более высокую скорость запись и чтение информации, а также ее полное восстановление и замену неработоспособных дисков массива на ходу. Создание дисковых массивов учитывает разные технические решения, которые выполнены на нескольких уровнях:

- RAID уровня 0 учитывает обычное разделение потока данных между двумя или множеством дисков. Достоинство такого способа это увеличение скорости ввода/вывода соразмерно количеству применяемых в массиве дисков;

- RAID уровня 1 создает «зеркальные» диски. В период записи данных информация главного диска системы копируется (дублируется) на зеркальный диск и в случае сбоя главного диска он заменяется «зеркальным».

- RAID уровни 2 и 3 учитывают создание общих дисковых массивов. При записи на них информация распределяется по дискам на битовом уровне;

- RAID уровни 4 и 5 являются модификаций нулевого уровня, при которой поток информации разделяется по дискам массива. Отличаются они тем, что на уровне 4 выделяется особый диск для хранения избыточных данных, а на уровне 5 избыточные данные распределяются по всем дискам массива.

Повышенная надежность и защита информации в сети, которая основана на применении избыточных данных осуществляется как на уровне самостоятельных компонентов сети (к примеру, дисковые массивы), так и на уровне сетевых операционных систем. К примеру, организация Novell занимается выпуском отказоустойчивых версий операционной системы Netware - SFT (System Fault Tolerance):

- SFT Level I. В первом уровне можно создавать дополнительные копии FAT и Directory Entries Tables, выполнять незамедлительную проверку любого недавно записанного на файловый сервер блока данных и сохранять на каждом жестком диске около 2% от объема диска.

- В SFT Level II можно создавать «зеркальные» диски, дублировать дисковые контроллеры, источники питания и интерфейсные кабели.

- В версии SFT Level III можно применять дублированные серверы в локальной сети. Одним из этих серверов будет «главным», а другой, который содержит копии всех данных вступит в работу при выходе из строя «главного» сервера [27].

Анализ безопасности. Сервис анализа безопасности создан для обнаружения уязвимых мест с целью их быстрого устранения. Этот сервис не защитит от угроз, но выявляет (и уничтожает) уязвимости в защите до того, как ими сможет воспользоваться взломщик.

Речь идет не об архитектурных (трудно устранимы), а об «оперативных» уязвимостях, которые появились из-за ошибок администрирования или невнимательности при обновления версий программного обеспечения.

Системы анализа безопасности основываются на накоплении и применении знаний. В этом случае подразумеваются знания о проблемах защиты: о том где и как их найти, до какой степени серьезна угроза и как ее предотвратить.

Основа этих систем это база уязвимых мест определяющая доступную область решений и требующая почти непрерывного обновления.

В общем, могут проявляться проблемы разного рода: присутствие вредоносного программного обеспечения (вирусы, черви), слабый пароль пользователя, плохо настроенная операционная система, небезопасный сетевой сервис, неустановленная заплатка и уязвимость в приложении. Самым эффективным является сетевой сканер (из-за распространенности протоколов TCP/IP) и антивирусное средство.

Антивирусная защита причисляется к средствам анализа безопасности, не принимая ее за отдельный сервис безопасности. Сканер может находить уязвимые места в пассивном анализе (исследовать конфигурационные файлы, задействованные порты, а еще имитировать действия самого хакера). Отдельные обнаруженные уязвимые места устраняются автоматически (к примеру, лечение зараженных файлов), а об остальных уязвимостях сообщается администратору.

Многие вирусные атаки являются примитивными, так как известные проблемы в защите безопасности никто не устраняет годами [13].

В заключении второй главы выпускной квалификационной работы можно сделать вывод что, по статистике во всех странах возрастает ущерб нанесенный злоумышленниками.

Главные причины ущерба это недостаточность средств обеспечения безопасности и отсутствие связи между ними.

Для полноценной реализации защиты данных нужен слаженный режим работы всех средств безопасности. Вместе эти средства обеспечат надежную защиту ценной информации.

Потому и нужно постоянно улучшать комплексные средства защиты. Средства защиты не могут быть полностью надежными, потому что они не успевают за быстрым развитием и усовершенствованием компьютерной техники. Также совершенствуется сама информация и способы, которые позволяют ее заполучить.

Нынешний век называют информационной эпохой, которая несет с в себе большой потенциал связанный с экономическим ростом и новой технологией. В данное время владение электронной информацией, которая стала высоко цениться заставляет ее владельцев быть ответственными за ее распространение.

В файлах и сообщениях, которые хранятся на дисках и пересылаются по каналам связи иногда содержится наибольшая ценность, чем в самих компьютерах или дисках. Потому будущее информационной эры может зависеть от индивидуальных предпринимателей и организаций, которые владеют особенно важными данными конфиденциального характера, смогут обезопасить свою собственность от различных угроз и выбрать должный уровень защиты основанный на анализе степени угроз и ценности хранимой собственности.

Заключение

Совершенствование всевозможных технологий подарило людям не только достижения, но и много проблем. Извечной проблемой является защита информации. C появлением компьютеров и стремительным развитием информационных технологий во второй половине XX века проблема защиты информации стала еще актуальнее чем информатизация для всего общества.

Основное направление характеризующее рост нынешних информационных технологий это повышение количества компьютерных правонарушений и связанные с ними хищения конфиденциальных и других важных данных включая материальные потери.

К сожалению нельзя точно озвучить количество денежных утрат после компьютерных правонарушений, которые связаны со взломом данных. Это можно объяснить тем, что не все пострадавшие компании раскрывают сведения о своих потерях, тем более, что в некоторых случаях трудно оценить потерю финансового состояния.

Самые распространенные основания для появления компьютерных правонарушений и связанных с ними хищения денежных средств:

- перевод «бумажного» метода хранения и передачи данных на электронный, а также слабый рост технологий в защите информации;

- объединение вычислительных систем, появление глобальных сетей и расширение доступа к информационным ресурсам;

- повышение сложности программных средств вместе с их уменьшением безопасности и прибавлением уязвимостей в защите.

Компьютерная сеть из-за своей особенности не может нормально работать пренебрегая проблемами защиты информации. В первой главе квалификационной работы были рассмотрены разные виды угроз и рисков.

Угрозы безопасности разделяются на не естественные и искусственные, а искусственные разделяются на непреднамеренные и преднамеренные.

Самые распространенные угрозы:

- ошибка пользователя компьютерной сети;

- внутренний отказ сети;

- программная атака;

- вредоносные программы.

Меры обеспечения безопасности компьютерных сетей разделяются бывают:

- правовыми (законодательными);

- морально-этическими;

- организационными (административными);

- физическими;

- техническими (аппаратно-программными).

Во второй главе выпускной квалификационной работы исследованы физические, аппаратные и программные способы защиты. Современные программные средства защиты информации:

- криптографические методы;

- шифрование дисков;

- распознавание пользователя.

Для того чтобы защитить локальную или корпоративную сеть от атак из глобальной сети используют специальные программные средства брандмауэр или прокси-сервер.

Брандмауэр это специальный промежуточный сервер, который проверяет и фильтрует трафик сетевого/транспортного уровней.

Прокси-сервер является сервером-посредником, через него проходят все обращения из локальных сетей в глобальную. Создание надежной системы архивации данных одна из главных задач для обеспечения защиты данных в сети. Для восстановления информации при сбое магнитного диска используются системы дисковых массивов - группы дисков, которые работают в виде единого устройства соответствующего стандарту RAID (Redundant Arrays of Inexpensive Disks). Для того чтобы выявлять уязвимые места с целью их быстрого устранения применяется сервис анализа безопасности.

Системы анализа безопасности основываются на накоплении и применении знаний. В этом случае подразумеваются знания о проблемах защиты: о том где и как их найти, до какой степени серьезна угроза и как ее предотвратить. Основа этих систем это база уязвимых мест определяющая доступную область решений и требующая почти непрерывного обновления.

Список литературы

1. Аверченков В.И, Гайнулин Т.Р - Методы и средства инженерно- технической защиты информации. - М.: Litres, 2015. - 188 с.

2. Аверченков В.И, Гайнулин Т.Р - Разработка системы технической защиты информации. - М.: Litres, 2015. - 184 с.

3. Аверченков В.И, Ерохин В.В - Системы организационного управления. - М.: Litres, 2015. - 180 с.

4. Аверченков В, Кондрашин Г - Системы защиты информации в ведущих зарубежных странах. - М.: Litres, 2015. - 200 с.

5. Аверченков В.И, Рытов М.Ю - Организационная защита информации. - М.: Litres, 2015. - 182 c.

6. Аграновский А.В, Хади Р.А - Практическая криптография. - М.: Litres, 2017. - 258 с.

7. Андрианов С, Голдуев Н - Обеспечение информационной безопасности бизнеса. - М.: Litres, 2018. - 4375 с.

8. Артемов А.В - Информационная безопасность. - М.: Litres, 2017. - 340 с.

9. Бабин С.А - Инструментарий хакера. - М.: БХВ-Петербург, 2014. - 240 с.

10. Бирюков А.А - Информационная безопасность: защита и нападение. - М.: Litres, 2017. - 466 с.

11. Бройдо В.Л - Вычислительные системы, сети и телекоммуникации. - М.: Питер, 2015. - 758 с.

12. Варлатая С.К, Шаханова М.В - Защита информационных процессов в компьютерных сетях. - М.: Проспект, 2015. - 178 с.

13. Василенко В, Дубчак Е - Теория информации и кодирования. - М.: Lap Lambert Academic Publishing, 2013. - 92 с.

14. Волков В.Б, Макарова Н.В - Информатика: учебник для вузов. Стандарт третьего поколения. - М.: Питер, 2014. - 576 с.

15. Вус М.А, Гусев В.С - Информатика: введение в информационную безопасность. - М.: Litres, 2017. - 216 с.

16. Донской К, Левин Л - Введение в информационную безопасность и защиту информации. - М,: Litres, 2018. - 125 с.

17. Де касто Виктор - Просто криптография. - М.: Litres, 2017. - 200 с.

18. Джонсон Н - Защита от хакеров корпоративных сетей. - М.: Litres, 2017. - 4833 с.

19. Дупан А.С - Новая парадигма защиты и управления персональными данными в Российской Федерации и зарубежных странах в условиях развития систем обработки данных в сети Интернет. - М.: Высшая школа экономики, 2016. - 344 с.

20. Загинайлов Ю.Н - Основы информационной безопасности. - М.: Litres, 2015. - 100 с.

21. Загинайлов Ю.Н - Теория информационной безопасности и методология защиты информации. - М.: Direct Media, 2015. - 253 с.

22. Захаров О - Менеджмент безопасности бизнеса. - М.: Litres, 2017. - 553 с.

23. Касперски К - Фундаментальные основы хакерства. - М.: Litres, - 450 с.

24. Кибанова А.Я - Аудит, контроллинг и оценка расходов на персонал. - М.: Проспект, 2014. - 64 с.

25. Курбатов В.А, Петренко С.А - Политики безопасности компании при работе в Интернет. - М.: Litres, 2017. - 8450 с.

26. Леиашвили П - Экономическая деятельность: телеологический анализ. - М.: Directmedia, 2013. - 192 с.

27. Литвинская О.С, Чернышев Н.И - Основы теории передачи информации. - М.: Проспект, 2013. - 170 с.

28. Масалков А - Особенности киберпреступлений в России: инструменты нападения и защита информации. - М.: Litres, 2017. - 222 с.

29. Музыкантский А.И, Фурин В.В - Лекции по криптографии. - М.: Litres, 2017. - 66 с.

30. Петров А.А - Криптографические методы защиты. - М.: Litres, 2017 - 437 с.

31. Родичев Ю.А - Нормативная база и стандарты в области информационной безопасности. - М.: Питер, 2016. - 256 с.

32. Русакова Е.В - Комплексный экономический анализ деятельности предприятия. - М.: Питер, 2015. - 224 с.

33. Салмин С.П - Информационное обеспечение процессов управления. - М.: Litres, 2017. - 92 с.

34. Сердюк В.А - Организация и технологии защиты информации: обнаружение и предотвращение информационных атак в автоматизированных систем предприятий. - М.: Высшая школа экономики, 2013 - 574 с.

35. Тараскин М.М, Царегородцев А.В - Методы и средства защиты информации в государственном управлении. - М.: Проспект, 2017. - 192 с.

36. Тахтомысова Д - Анализ хозяйственной деятельности. - М.: Litres, 2017. - 222 с.

37. Фленов М - Компьютер глазами хакера. - М.: Litres, 2013. - 274 с.

38. Холмогоров В - Pro Вирусы. - М.: Страта, 2015. - 162 с.

39. Шаньгин В.Ф - Защита информации в компьютерных системах и сетях. - М.: Litres, 2017. - 576 с.

40. Шаньгин В.Ф - Информационная безопасность и защита информации. - М.: Litres, 2017. - 674 с.

- Методы кодирования данных (Теоретические основы теории кодирования данных)

- Хранение данных на разных языках программирования

- Подхода к управлению организацией ООО «Сальва»

- Международные стандарты гостиничного обслуживания (Понятие стандартов качества обслуживания)

- Управление поведением в конфликтных ситуациях (Основные причины конфликтов в современных организациях)

- Планирование финансового результата деятельности организации с учетом эффекта операционного левериджа

- Разработка регламента выполнения процесса «Управление запасами» (Выбор инструментальных внешние средств для моделирования)

- Алгоритмизация как обязательный этап разработки программы

- Ценообразование на услуги фитнес-клубов

- Анализ эффективности формирования портфеля ценных бумаг коммерческого банка ПАО «Московский Индустриальный банк»

- Налоговая система РФ и проблемы еe совершенствования (Сущность налоговой системы государства)

- Применение процессного подхода для оптимизации бизнес-процессов (Теоретические основы применения процессного подхода для оптимизации бизнес-процессов)