Защита сетевой инфраструктуры предприятия.

Содержание:

ВВЕДЕНИЕ

Специалисты, работающие с локальными сетями, в последние годы постоянно испытывают неудобства и несут риски утечки данных, кражи сведений, взлома секретной информации. Данное явление практически всегда имеет место в локальных сетях, работа которых сопряжена с обменом информацией повышенной секретности и вынуждающей применять специальные программы, защищающие ее от попыток взлома. В первую очередь к таковым следует отнести специализированные государственные ведомства, например, Министерство обороны, Центральный Банк Российской Федерации, взлом секретной информации этих учреждений может нанести существенный урон государственной и общественной безопасности.

Проблема обостряется тем, что любая локальная сеть является неотъемлемым компонентом сети Интернет, поскольку ее пользователями (локальной сети) могут быть отдельные категории лиц, например, удаленные сотрудники компании, имеющие доступ.

Неоднократно предпринимались попытки нейтрализовать данную проблему, при этом одним из успешных направлений укрепления информационной безопасности локальных сетей является создание VPN (в переводе означает «виртуальная частная сеть»), при этом их разработка ведется с использованием специального программного обеспечения компании «Инфотекс».

ГЛАВА 1. АНАЛИЗ СТРУКТУРЫ НЕЗАЩИЩЕННОЙ СЕТИ И ФОРМИРОВАНИЕ ТРЕБОВАНИЙ ЗАЩИТЫ

1.1 Анализ схемы незащищенной сети и выявление потенциальных угроз информационной безопасности

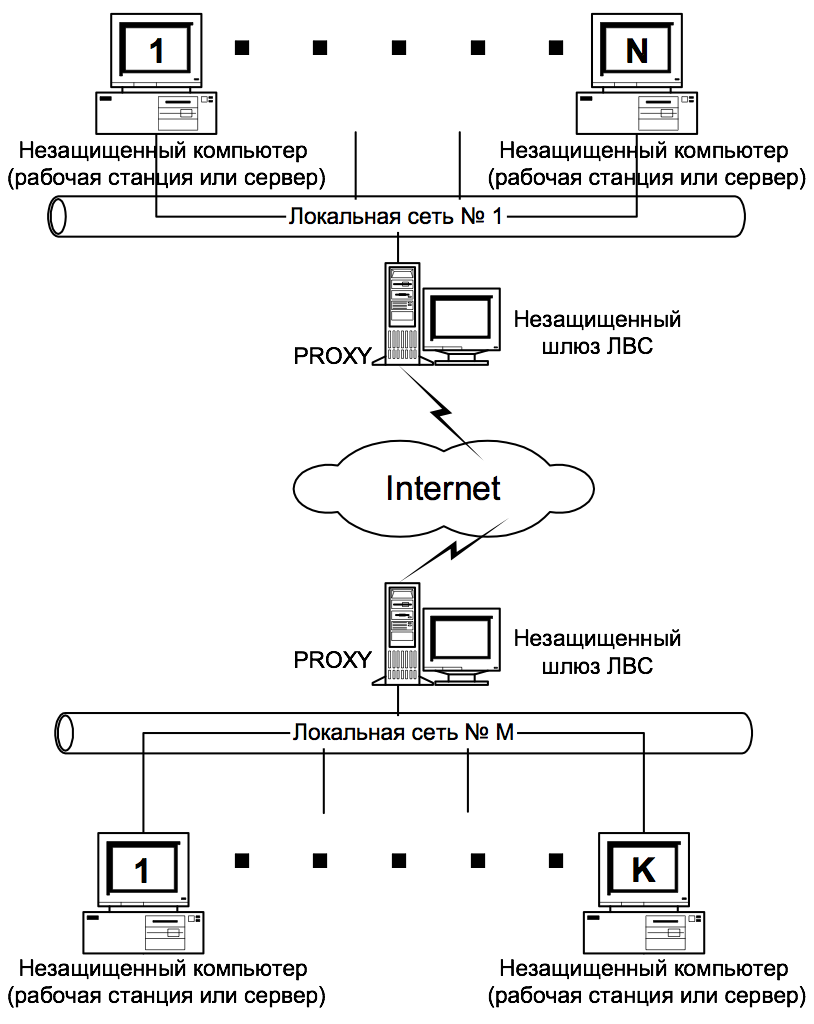

Модель взаимодействия группы локальных сетей в пределах одного канала, подконтрольного системе защиты представлена на рисунке 1 (на нем показана деятельность координаторов на основе однокарточной технологии).

Рисунок 1. – Модель работы системы обработки информации без средств информационной защиты

Графически сведения о начальном состоянии системы обработки информации показаны на рисунке 1.

Качественные характеристики системы обработки следующие:

- все адреса, используемые в локальных сетях носят частный характер;

- к локальным сетям подключены компьютеры, имеющие тип соединения PROXY, при этом выданы реально подтвержденные адреса;

- количество локальных сетей не ограничено.

1.2 Основные требования к системе информационной защиты и их формирование

Требования носят следующие положения:

1) необходимо осуществлять защиту информации во время ее перемещения в глобальной сети, для чего следует разработать специальный тип подключения, поскольку подключение к Интернету всегда в свободном доступе;

2) необходимо обеспечить прозрачность пользования данным каналом связи для удаленных категорий пользователей;

3) пользователи, имеющие доступ к локальной сети, должны быть ограничены в выходе в Интернет, кроме ряда Интернет – ресурсов, выделенных непосредственно администратором, при этом соединение с ним должно обладать повышенной защитой;

4) программное обеспечение VipNet (являющегося собственно координатором работы системы) не должно быть установлено на каналах локальной сети.

1.3 Решение проблем защиты информационно-вычислительной сети организации

С учетом постоянно развивающихся технологий постоянно совершенствуется и система информационной безопасности компании, при этом к наиболее распространенным источникам защиты можно отнести:

- криптографическая система защиты информации для поддержания уровня секретности, полноты и ее достоверности.

Именно криптографические методы в современном программировании составляют базу для обеспечения безопасности обмена информацией в сетях различного типа. Суть подобных технологий заключается в том, чтоб придать внешний вид секретным сведениям такого рода, не представляющего интерес для нелегальных гостей сети. Данные приемы позволяют устранить следующие сложности при поддержании безопасности: поддерживают секретность сведений, их полноту и корректность. Наиболее часто используются следующие методы: кодировка, цифровая подпись, а также аутентификация;

- приемы аутентификации для контроля корректности сетевых пользователей.

В любой системе каждый пользователь несет в себе определенный объем сведений, позволяющий опознать его. В качестве таких опознавательных знаков могут быть числовые значения, набор буквенных символов, отождествляющих пользователя. Подобный набор принято именовать идентификатором субъекта сети. Для корректного входа в сеть пользователю необходимо осуществить действия, дающие возможность его опознать (идентифицировать) и подтвердить свои действия (аутентифицировать).

Под идентификацией понимается система действий, предусматривающих определение пользователя сети по конкретному коду (имени), данные меры всегда имеют место при входе в сеть каждым пользователем.

В отличии от идентификации, аутентификация подразумевает действия по проверке корректности, правдивости пользователя, имеющего намерения войти в сеть. Другими словами, данная процедура дает возможность подтвердить факт того, что в сеть входит именно тот пользователь, от имени которого осуществляется запрос.

Результатом успешной идентификации и аутентификации пользователя является следующий шаг – авторизация.

Под авторизацией понимается ряд действий, при реализации которых пользователь получает некие права и информационные ресурсы в свое распоряжение, находящиеся в конкретной сети. Проще говоря, авторизация устанавливает рамки конкретному пользователю в отношении определенного объема Интернет – ресурсов и круг его компетенций;

- применение межсетевых экранов для поддержания информационной безопасности в случае возникновения опасностей извне при попытках подключения к сетям, находящимся в свободном доступе.

В качестве межсетевого экрана можно понимать отдельно разработанный пакет программ, нацеленных на информационную безопасность между сетями, наиболее известное его название брандмауэр либо Firewall. Данная технология дает возможность группировать одну общую сеть на ряд мелких для утверждения определенного свода критериев (правил), предъявляемых при перемещении массивов информации из пределов одной сети в другую. В большинстве случаев границы устанавливаются во время взаимодействия локальных сетей с Интернетом;

- приемы, используемые для информационной безопасности сетей, используемых при VPN – подключении.

Сущность предлагаемых методов сводится к такому порядку действий: при наличии в глобальной информационной сети двух узлов обмена сведениями, целесообразно между ними сформировать некий канал, имеющий усиленную защиту для поддержания секретности и полноты передаваемых сведений, при этом получение доступа для всех сторонних лиц к данному каналу должно стать практически невозможным;

- система повышенной защиты процедуры идентификации для всех пользователей посредством использования токенов, например, смарт – ключей, а также всех прочих инструментов проведения аутентификации;

- приемы определения несанкционированных вторжений для проверки сохранности сведений.

Подобные приемы дают возможность не только обнаружить и сигнализировать о попытках взлома и определении наиболее уязвимых мет системы, но также и показывают возможные новые слабости или обнаруженные в данной ситуации скрытые опасности с предложением определенного набора профилактических мер;

- приемы обеспечения информационной безопасности, направленные на борьбу с программами – вирусами.

С целью противодействия вредоносным программам были созданы специальные программные продукты, дающие возможность распознать и устранить вирус в сети, подобное программное обеспечение получило название антивирусного;

- диспетчирование системы информационной безопасности в пределах компании.

Данное направление является комплексным и нацелено на реализацию следующих требований:

- нейтрализовать всякие попытки несанкционированного доступа в локальные сети компании;

- заниматься систематически и постоянно проверками, контрольными процедурами, позволяющими оценивать уровень качества и состояние действующей системы информационной безопасности для разработки и реализации определенных решений в данном аспекте.

1.4 Защита информационного обмена при прохождении через «открытый» Интернет

Сеть VPN представляет собой логическую сеть, в пределах которой осуществляется передача сведений с применением криптографических инструментов безопасности, при этом данная виртуальная сеть разрабатывается поверх другой сети.

Содержание виртуальной частной сети имеет свои особенности: она включает в себя два компонента – сеть, находящуюся под контролем (ведомую), их может быть целая группа, а вторая составляющая – сеть, посредством которой осуществляется присоединение инкапсулированного типа. Довольно часто на практике встречается подключение к VPN обособленного компьютера.

Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов, удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

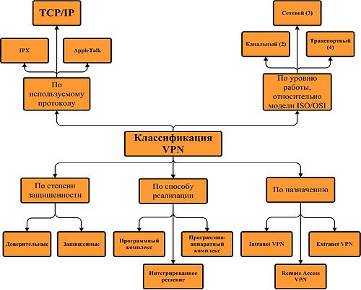

Классификация VPN:

Классифицировать VPN решения можно по нескольким основным параметрам:

- По степени защищенности используемой среды:

Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

Доверительные:

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных VPN решений являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

- По способу реализации:

В виде специального программно-аппаратного обеспечения

Реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

- По назначению:

Intranet VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоскa.

Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно в случае если по одному физическому каналу подключаются несколько пользователей.

Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика, используется его шифрование.

- По типу протокола:

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство VPN решений поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP

- По уровню сетевого протокола:

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Рисунок 2. - Классификация VPN.

Возможности VPN:

Современные информационные системы крупных организаций, как правило, являются совокупностью территориально разнесенных вычислительных сетей. Для связи их между собой используются разнообразные технологии передачи данных – выделенные линии, радиодоступ (WiFi, WiMAX, радио Ethernet и т.п.), коммутируемые линии связи, передача данных посредством сетей Internet и т.п. При любом способе организации связи существует общая проблема – передача чувствительных данных осуществляется через потенциально опасную среду. Использование средств построения виртуальных частных сетей (VPN) позволяет достичь двух важных целей защиты при передаче таких данных:

конфиденциальности – средства VPN, посредством выполнения процедур шифрования, позволяют обеспечить защиту передаваемой информации от несанкционированного доступа злоумышленников;

целостности – средства VPN, посредством выполнения криптографических процедур контроля целостности, позволяют предотвратить передачу информации, которая была несанкционированно или случайно изменена.

В общем случае средства построения VPN решают следующие задачи:

- шифрование передаваемой информации;

- контроль целостности информации посредством использования электронно-цифровой подписи;

- идентификация и аутентификация участников информационной системы;

- сокрытие структуры информационной системы при передаче информации;

- регистрацию событий об информационных потоках, проходящих между участниками информационной системы.

ГЛАВА 2. АНАЛИЗ ПРОГРАММНЫХ СРЕДСТВ ЗАЩИТЫ, РЕАЛИЗУЮЩИХ ТЕХНОЛОГИЮ VPN

2.1 Выбор средства реализации данной технологии

VPN могут быть программными, программно-аппаратными и аппаратными. В защите данной сети я предлагаю использовать программное средство VPN, т.к. на мой взгляд, программные средства реализации VPN наиболее доступны и просты в использовании, и функциональных возможностей программного VPN хватит для целей защиты данной сети.

На сегодняшний день на рынке программных продуктов в данной области существует множество решений. Среди программного обеспечения данного типа от российских разработчиков можно выделить:

– Программный комплекс «ЗАСТАВА» фирмы «Элвис-плюс»;

– Программный комплекс «ViPNet» фирмы «Инфотекс»;

– Аппаратно программный комплекс «Континент-К», разработчик – НИП «Информзащита».

ОАО «ИнфоТеКС» (Информационные Технологии и Коммуникационные Системы) — одна из ведущих High Tech компаний России, основанная в 1989 г., в настоящее время является лидером отечественного рынка программных VPN-решений и средств защиты информации в TCP/IP сетях, на рабочих станциях, серверах и мобильных компьютерах. Компания и ее специалисты являются действующими членами профильных общественных организаций и ассоциаций: АДЭ, АЗИ, ЕВРААС.

Компания выполняет функции официальной секретарской компании Технического комитета по стандартизации №26 «Криптографическая защита информации».

Компания осуществляет полный цикл разработки и технической поддержки целого спектра средств защиты информации ViPNet, рассчитанных на обработку информации ограниченного доступа, включая персональные данные:

- программные и программно-аппаратные средства организации виртуальных частных сетей (VPN) и инфраструктуры открытых ключей (PKI);

- средства межсетевого экранирования и персональные сетевые экраны;

- средства шифрования данных, хранимых и обрабатываемых на компьютерах и в сети;

- системы централизованного управления и мониторинга СЗИ;

- средства криптографической защиты информации для встраивания в прикладные системы сторонних разработчиков (системы юридически значимого документооборота, порталы и т.п.)

Основные преимущества:

Простое и понятное программное обеспечение для создания защищенной сети, для использования которого не требуются специальных познаний в области защиты информации, а так же приобретения дополнительного оборудования и изменения структуры уже существующей сети;

Минимальные затраты на создание и обслуживание собственной VPN-сети;

Надежная защита сетевого трафика не мешающая в работе с дополнительными приложениями и прикладными задачами;

Гибкий подход в построении VPN-сетей на базе уникальных технологий ViPNet позволяет создавать и связывать между собой разные ViPNet сети, обеспечивать более гибкий подход к созданию различных сетевых конфигураций, создавать территориально распределенные подсети, управляемые из центрального офиса;

Новый мастер развертывания сети позволяет пошагово создать структуру сети без дополнительных настроек на сетевых узлах;

Возможность ограничивать интерфейс пользователя на сетевом узле позволяет централизованно управлять политиками безопасности в защищенной сети;

Автоматизированная обработка и прием запросов на сертификаты ЭЦП;

Совместимость с решениями Linux, включая возможность централизованного обновления ПО на Linux координаторах.

2.2 Анализ состава и функциональных возможностей программного комплекса ViPNet

Продукт ViPNet предназначен для создания виртуальных частных сетей фиксированной конфигурации и защиты компьютерной информации в них.

Пакет программ ViPNet позволяет:

- Защитить информацию, хранимую на компьютере, а также сам компьютер от возможного несанкционированного доступа из Интернет или локальной сети

- Организовать защищенный обмен в режиме «on-line» конфиденциальной информацией (текстовой, голосовой) по телефонным каналам или через Интернет между компьютерами, установленных в произвольных точках земного шара

- Обмениваться почтовыми сообщениями и прикрепленными к ним файлами в защищенном режиме

- Организовывать защищенные конференции (видеоконференции) и сбор конфиденциальной информации, используя каналы Интернет

- Работать в защищенном режиме по открытому каналу, используя любые Интернет-приложения

- Обеспечить защищенную работу с серверами FTP, WWW и т.д.

- Обеспечить односторонний доступ только по инициативе пользователя к открытым информационным ресурсам в сети Интернет и локальной сети, блокируя любые другие соединения во время сеанса

- Определить сетевые адреса злоумышленников, пытающихся получить доступ к информации на компьютере или проникнуть в локальную сеть

- Разграничить доступ пользователей из «черного» и «белого» списков к базам данных и определенным www-серверам

- Разграничить доступ к конфиденциальной информации внутри локальной сети

Состав программного обеспечения:

- VPN[Администратор] включает в себя программы:

- Центр Управления Сетью

- Ключевой Центр

- ViPNet [Координатор] - многофункциональный модуль, осуществляющий в зависимости от настроек следующие функции:

- Сервер IP-адресов

- Почтовый сервер

- Сервер-туннель

- Межсетевой экран

- Сервер "открытый Интернет"

- ViPNet [Клиент] - модуль, реализующий на рабочем месте следующие функции:

- Персональный сетевой экран

- Установление защищенных соединений

- Услуги защищенных служб реального времени

- Сервис защищенных почтовых услуг.

ГЛАВА 3. РЕАЛИЗАЦИЯ ЗАЩИТЫ СЕТИ ПУТЕМ ОРГАНИЗАЦИИ ИНФОРМАЦИОННОГО ТУННЕЛЯ НА ОСНОВЕ ОДНОКАРТОЧНЫХ КООРДИНАТОРОВ

3.1 Применение программного комплекса ViPNet для организации информационного туннеля на однокарточных координаторах

Для организации безопасного обмена между локальными сетями необходимо организовать зашифрованный канал передачи. Такой канал называется информационным туннелем и создается он структурными единицами локальных сетей, называемыми координаторами. В большинстве случаев координаторы используют больше одного сетевого интерфейса, поэтому называются многокарточными. Это дает большую гибкость в конфигурации сети.

В случае однокарточных координаторов отсутствует разбиение на внешний сети и внутренний интерфейс, вся информация проходит через внешний интерфейс с использованием технологий туннелирования.

Узлы, между которыми формируется туннель, называются инициатором и терминатором туннеля. Инициатор туннеля инкапсулирует (встраивает) пакеты в новый пакет, содержащий наряду с исходными данными новый заголовок с информацией об отправителе и получателе. Терминатор туннеля выполняет процесс обратный инкапсуляции – он удаляет новые заголовки и направляет каждый исходный пакет в локальный стек протоколов или адресату в локальной сети.

Благодаря инкапсуляции появляется возможность полной криптографической защиты инкапсулируемых пакетов. Конфиденциальность инкапсулируемых пакетов обеспечивается путем их криптографического закрытия, то есть зашифровывания, а целостность и подлинность – путем формирования цифровой подписи.

В программном комплексе ViPNet роль координатора выполняет агент ViPNet [Координатор].

В зависимости от настроек ViPNet [Координатор] может выполнять следующие функции:

Сервера IP-адресов — обеспечивает регистрацию и доступ в реальном времени к информации о состоянии объектов защищенной сети и текущем значении их сетевых настроек (IP- адресов и т.п.);

Прокси-сервера защищенных соединений — обеспечивает подключение локальной ViPNet сети к другим аналогичным сетям через выделенные каналы связи или публичные сети (Интернет);

Туннелирующего сервера (криптошлюза) — обеспечивает туннелирование трафика с шифрованием от незащищенных компьютеров и серверов локальной сети для его передачи к другим объектам защищенной сети (в том числе мобильным и удаленным) по не доверенным каналам связи. Для мобильных и удаленных объектов защищенной сети туннельный сервер выступает в роли сервера доступа к ресурсам локальной сети;

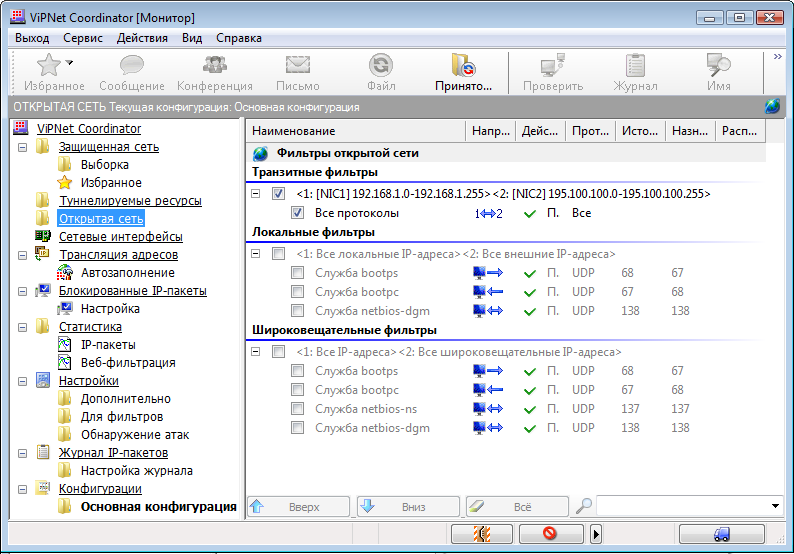

Межсетевого экрана — обеспечивает (в соответствии с заданной политикой безопасности) фильтрацию открытого и защищенного трафиков по множеству параметров (порты, протоколы, диапазоны адресов и др.) между сегментами защищенной и открытой сетей (Рисунок 2).

Сервера защищенной почты — обеспечивает маршрутизацию почтовых сообщений программы ViPNet Client [Деловая почта] и служебных рассылок в рамках защищенной сети ViPNet;

Одной из важных возможностей ПО ViPNet Coordinator помимо шифрования трафика является перехват и фильтрация IP-пакетов, проходящих через каждый сетевой интерфейс координатора. Можно настроить правила антиспуфинга для открытого трафика, выбрать для каждого сетевого интерфейса режим безопасности при обработке открытого трафика, настроить правила фильтрации для открытого и защищенного трафика.

Еще одним очень важным элементом является обеспечение Координатором трансляции открытых сетевых адресов (NAT). Можно настроить статические и динамические правила трансляции для организации подключения к открытым ресурсам Интернета. Координатор поддерживает также трансляцию сетевых адресов на прикладном уровне для протокола FTP в целях обеспечения возможности работы FTP-клиентов в активном режиме, и фильтрацию команд FTP-протокола для защиты от использования некорректных значений IP-адресов клиента и сервера.

Рисунок 3. - Настройка фильтров ViPNet Coordinator

При помощи встроенной программы «Контроль приложений» обеспечивается защита координатора на уровне приложений, путем контроля за сетевой активностью приложений. Это гарантирует блокирование любого неразрешенного пользователем приложения, при попытках последнего проявить сетевую активность. Возможность использования программы «Контроль приложений» зависит от регистрационного файла.

В процессе работы координатора формируются различные журналы: регистрации IP-трафика, сетевой активности приложений, регистрации событий по изменению настроек безопасности в программе. Также программа отображает в режиме on-line различную статистическую информацию о зарегистрированном сетевом трафике и заблокированных веб-фильтрами элементах веб-страниц. С помощью этой информации пользователь может легко проанализировать различные события, зафиксированные программой и скорректировать настройки программы.

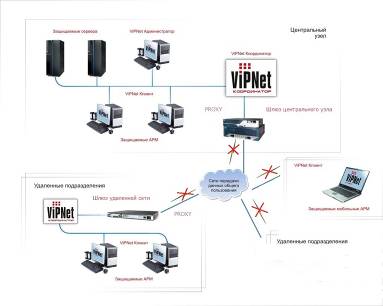

3.2 Разработка и анализ схемы защищенной сети

С учетом требований защиты к нашей сети составим схему ее защиты (рисунок 4).

Рисунок 4. - Схема защищенной сети

Из схемы видно, что открытый сигнал (схематично показан молнией) в Интернет не проходит. Обмен данными возможен только по созданному туннелю через публичные сети, который показан, синей линией. Для пользователей ViPNet процесс обмена информационными потоками совершенно прозрачен.

Весь трафик, проходящий через созданный туннель, шифруется, но с учетом того, что при шифровании используется многопоточность, на скорости передачи данных это почти не отражается, и пользователи не замечают разницы между закрытым обменом и открытым, как было изначально, что не делает их работу менее комфортной, а передаваемая информация даже при осуществлении успешного перехвата злоумышленником не будет раскрыта.

Доступ к каждому рабочему месту закрыт персональной ключевой информацией, которая проверяется на координаторах в процессе аутентификации, и которую пользователи хранят в секрете. Так же проверяется аутентичность каждого пользователя на основе его электронно-цифровой подписи, что исключает внедрение ложных объектов или субъектов в сеть.

Доступ пользователей к ресурсам Интернет ограничен локальными политиками безопасности, и каждый пользователь может посещать только те сайты, которые указаны в политике его локальной сети.

Каждый компьютер в результате оказался защищен межсетевым экраном, что предотвращает доступ извне в локальную сеть.

Мобильные компьютеры так же имеют доступ к информационному туннелю, что дает им возможность участвовать в информационном обмене всей сети, и они также защищены межсетевым экраном, что делает работу пользователей за ними безопасной.

ViPNet координаторы находятся до шлюза, что снимает с них задачи проксирования и трансляции сетевых адресов.

Защищенные сервера достижимы локально и доступны для всех сетей предприятия благодаря динамической маршрутизации PROXY. Защита трафика осуществляется координатором по средствам шифрования и ЭЦП.

ЗАКЛЮЧЕНИЕ

В ходе данной работы был проведен анализ незащищенной сети и выполнены требования, для создания системы защиты данной сети. Затем был проведен анализ средств защиты, и выбор наиболее подходящего, средства – программно-аппаратного комплекса ViPNet.

На основе этого комплекса была реализована система защиты, с помощью которой были выполнены все требования по информационной безопасности: организован закрытый информационный туннель для обмена информацией, в котором происходит шифрование всей информации, пользователи имеют электронно-цифровую подпись, их компьютеры защищены межсетевым экраном, а любая сетевая активность фиксируется в специальном модуле данного ПО.

Таким образом, в данной работе была сформирована модель защищаемой сети. Выявлены значимые свойства данной системы. Определены основные угрозы безопасности, от которых необходимо защищать нашу систему, а также требования, которым должна соответствовать защищённая нами система.

По итогам анализа полученной системы можно сказать, что требования выполняются, и организована защита нескольких локальных сетей, связанных через Internet, c Proxy-серверами и однокарточными координаторами, что соответствует цели данной работы.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Биячуев, Т. А. Безопасность корпоративных систем : учеб. пособие / Т. А. Биячуев. – СПб.: СПб ГУ ИТМО, 2014. – 161 с.

- Браун, С. Виртуальные частные сети : учеб. пособие / С. Браун. – М: Лори, 2015. – 481 с.

- Романец, Ю. В. Защита информации в компьютерных системах и сетях: Учебное пособие / Ю.В.Романец, П.А.Тимофеев, В.Ф.Шаньгин. – М. : Ифра-М, 2015. – 304 с.

- Шаньгин, В.Ф. Защита информации в компьютерных системах и сетях / В.Ф. Шаньгин. - М.: ДМК Пресс, 2012. - 592 c.

- Дворский, М. Н. Техническая безопасность объектов предпринимательства : Учебное пособие / М. Н. Дворский, С. Н. Палатченко. – М. : А-депт, 2016. – 304 с.

- Малюк, А.А. Защита информации в информационном обществе: Учебное пособие для вузов / А.А. Малюк. - М.: ГЛТ, 2015. - 230 c.

- Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Г.А. Бузов. - М.: РиС, 2014. - 586 c.

- Шаньгин, В.Ф. Комплексная защита информации в корпоративных системах: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 592 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

- http://www.infotecs.ru

- http://expo-infosecurity.ru

- http://ru.wikipedia.org/wiki/VPN

- Роль государства в регулировании рынка труда

- Менеджмент человеческих ресурсов ПАО «Совкомфлот»

- Поиск новых рыночных ниш»

- Исследование и диагностика конфликта (Диагностика конфликтов в ресторане «Burger King»)

- Система психофизиологического профессионального отбора и диагностики профпригодности (История психофизиологии профессиональной деятельности)

- Биологическая обратная связь как психотерапевтический метод (Сущность метода биологическая обратная связь)

- Разработка регламента выполнения процесса «Проведение оценки качества» (Предлагаемые мероприятия по улучшению бизнес-процессов)

- Место и роль «Организационного поведения» в системе социальных наук ( Организационное поведение как наука, цели, задачи, функции, подходы)

- Кадровая стратегия в системе стратегического управления организации

- Пенсионная система в Российской Федерации

- Анализ технологий совершения компьютерных преступлений (Основные понятия борьбы с вирусам)

- Проектирование реализации операций бизнес-процесса «Продажи» (Характеристика документооборота, возникающего при решении задачи)