Защита сетевой инфраструктуры предприятия

Содержание:

ВВЕДЕНИЕ

Администрация города Курска является муниципальной организацией, наделенной полномочиями по решению вопросов местного значения и полномочиями для осуществления отдельных государственных полномочий. В ходе своей деятельности администрация ведет интенсивный обмен электронного документооборота, что накладывает жесткие требования к персональным данным и защите информации в целом.

В настоящее время в департаменте ИТ города Курска вопросам информационной безопасности уделяется недостаточное внимание, что отрицательно отражается на операционной деятельности и ведении муниципальной деятельности. Таким образом, вопрос защиты сетевой инфраструктуры администрации города Курска, является весьма актуальным.

Объектом исследования курсовой работы является администрация города Курска.

Предмет исследования – защита сетевой инфраструктуры администрации города Курска.

Целью курсовой работы является анализ и модернизация комплекса мер по защите сетевой инфраструктуры администрации города Курска (далее - Администрация). Данные меры необходимы именно для того, чтобы справиться с проблемами информационной защищенности, не снижая уровня автоматизации и производственной деятельности при повседневных операциях. Особое внимание планируется уделить мерам предоставления сотрудникам и пользователям необходимой информации, сохраняя целостность данных и сети.

Для достижения поставленной цели в ходе курсовой работы необходимо решить следующие задачи:

проанализировать предприятие и охарактеризовать применяемые информационные технологии и системы защиты на нем в настоящее время;

определить стратегии и планирование работ по развитию информационной структуры предприятия;

рассмотреть организационное обеспечение информационной системы предприятия, оценку эффективности применяемых информационных систем и технологий;

разработать комплекс мер сетевой инфраструктуры администрации города Курска.

Теоретическая база исследования основана на учебной и научно-методической литературе, посвященной информационной безопасности, защите сетевой инфраструктуры предприятий и организаций. Рассмотрены труды таких ученых как Галицкий А.В., Домбровская Л. А., Васютина Т. Л., Зайцев А.П., Мельников В.П., Парфенов Н. П. и др. Анализ и разработка комплекса мер по защите сетевой инфраструктуры исследуемого в работе предприятия опирается на требования ГОСТ по оценке и обеспечению безопасности автоматизированных информационных систем.

1 АУДИТ ИНФРАСТРУКТУРЫ ПРЕДПРИЯТИЯ

1.1. Характеристика предприятия

Курск - административный центр Курской области [16].

Специализация муниципальной организации:

– муниципальная бюджетная организация;

– ведение социально-экономической политики города.

К полномочиям администрации Курска относится:

1) организация исполнения в пределах своих полномочий Конституции Российской Федерации, федеральных законов и других федеральных нормативных правовых актов, законов и иных нормативных правовых актов Курской области, Устава, решений Совета депутатов;

2) осуществление полномочий органов местного самоуправления города Курска по решению вопросов местного значения, за исключением вопросов, отнесенных Уставом к компетенции Совета депутатов и иных органов местного самоуправления в соответствии с федеральными законами и законами Курской области;

3) осуществление отдельных государственных полномочий, переданных органам местного самоуправления органами государственной власти в соответствии с федеральными законами и законами Курской области;

4) подготовка проектов правовых актов администрации Курска.

Структура администрации города Курска утверждается решением Совета депутатов по представлению главы администрации города Курска. В структуру администрации могут входить первый заместитель главы администрации, заместители главы администрации, структурные подразделения администрации Курска (отраслевые (функциональные) и территориальные органы администрации).

Положения об органах администрации города Курска утверждаются по представлению главы администрации Советом депутатов.

В состав Администрации входят Глава города Курска, первый заместитель главы администрации - начальник управления правового регулирования, имущественных и земельных отношений, заместитель главы администрации города - руководитель аппарата главы администрации города, заместитель главы администрации по экономике и АПК, заместитель главы администрации по строительству, транспорту, ЖКХ и систем жизнеобеспечения, заместитель главы администрации по социальной политике, заместитель главы администрации города - начальник управления финансов и налоговой политики, заместитель главы администрации – секретарь Совета безопасности, начальник управления безопасности.

Администрация является юридическим лицом, имеет печать с и бланки со своим наименованием. Место нахождения Администрации: 305000, город Курск, улица Ленина, дом 1.

С точки зрения обеспечения безопасности, здание администрации обеспечено системами видеонаблюдения. Безопасность объекта обеспечивается сотрудниками вневедомственной охраны и введенным пропускным режимом.

1.2. Анализ информационной инфраструктуры предприятия

Современное предприятие невозможно представить без средств автоматизации информатизации и электронного обмена. В администрации города Курск инфообмен ведется на целом парке персональных компьютеров с использованием ниже приведенного комплекса программного обеспечения [16]. Информационные системы, относящиеся, к ИСПДн:

– 1С: Предприятие 8.3 - Бухгалтерия;

– 1С: Бюджет;

– 1С: Зарплата;

– система CRM;

– система учета рабочего времени;

– Windows 10 на рабочих ПК;

– антивирус KIS 2017 в серверном и клиентском исполнении.

На рабочих ПК и сервере установлено антивирусное ПО, однако на всех терминалах присутствует открытый доступ к сети Интернет. Также стоит сказать, что на компьютерах сотрудников администрации установлено достаточно много нерегламентированного, свободного, бесплатного и пиратского софта, который сам может нести потенциальную угрозу.

К специализированным программным комплексам, непосредственно влияющих на деятельность управления администрации города Курска являются:

– программный комплекс «Муниципальное самоуправление-СМАРТ»;

– программный комплекс «Реестр государственных услуг».

1). Автоматизация местного самоуправления для администрации муниципальных районов, городских округов, городских и сельских поселений («Муниципальное самоуправление - СМАРТ»).

Программный комплекс «Муниципальное самоуправление-СМАРТ» («МСУ-СМАРТ») - решение для комплексной автоматизации деятельности органов местного самоуправления и актуализации располагаемой ими информации для управления социально-экономическими показателями муниципальных образований и региона в целом.

Суть решения заключается в создании единой централизованной информационной системы муниципальных образований на уровне региона (муниципального района), интегрирующей в себе информационное хранилище, а также эффективные инструменты работы с ним на базе передовых Интернет - технологий.

Решаемые задачи МСУ-СМАРТ:

– построение единой информационной системы муниципальных образований, содержащей информацию о населении, земле, имуществе, личных подсобных хозяйствах всех поселений региона;

– организация целенаправленной работы по повышению налогооблагаемой базы и привлечению дополнительных доходов в местные бюджеты;

– оказание государственных (муниципальных) услуг по запросам граждан в электронном виде (выдача регламентированных справок и выписок на основании записей похозяйственных книг);

– интеграция муниципальной информационной системы с информационными системами органов государственной власти;

– автоматизация делегированных муниципальным образованиям полномочий (первичный воинский учет и паспортно-визовая служба);

– предоставление руководству региона, администрациям муниципальных районов доступа к аналитической информации социально-демографического, финансово-экономического, налогового и статистического характера необходимой для принятия правильных управленческих решений;

– выработка единого нормативно-справочного и методического пространства муниципальных образований.

2). Программный комплекс «Реестр государственных услуг»

Типовой реестр государственных и муниципальных услуг применяется в органах государственной власти субъектов Российской федерации и муниципальных образованиях как Подсистема учета (формализации и хранения) и публикации информации о предоставлении государственных и муниципальных услуг органами власти. При этом объектами автоматизации являются государственные учреждения, являющиеся соучастниками программ и проектов ФЦП «Электронная Россия (2010-2020 годы)».

Основными возможностями являются:

– сбор и хранение информации о государственных и муниципальных услугах, оказываемых органами власти;

– сбор и хранение информации об органах власти, ответственных за предоставление государственных и муниципальных услуг;

– редактирование данных об услугах в государственных органах власти и муниципалитетах.

Основным предметом автоматизации являются функции в части сбора, хранения и редактирования информации о государственных и муниципальных услугах, а также информации об органах государственной власти, предоставляющих услуги.

С точки зрения безопасности и защиты персональных и конфиденциальных данных, выше приведенные специализированные программные комплексы наиболее подвержены уязвимостям и требуют особенного подхода к защите данных.

В муниципальных программных комплексах выполняется широкий круг задач, различными муниципальными служащими зачастую без допуска к секретным сведениям. Действительно, базы данных не представляют секретную информацию или сведения, содержащие гостайну, однако потеря, искажение, или кража информации ведет к существенным организационным, репутационным, финансовым и прочим рискам.

В виду большого количества сетевого обмена в специализированных программных комплексах «МСУ-СМАРТ» и «Реестр государственных услуг» необходимо регистрировать и отслеживать вносимые изменения в базу данных и проводимые сеансы с рабочих компьютеров администрации города Курска. Защищать необходимо персональные данные и принятую нормативно - справочную информацию, и законодательные акты.

1.3. Анализ сетевой инфраструктуры предприятия

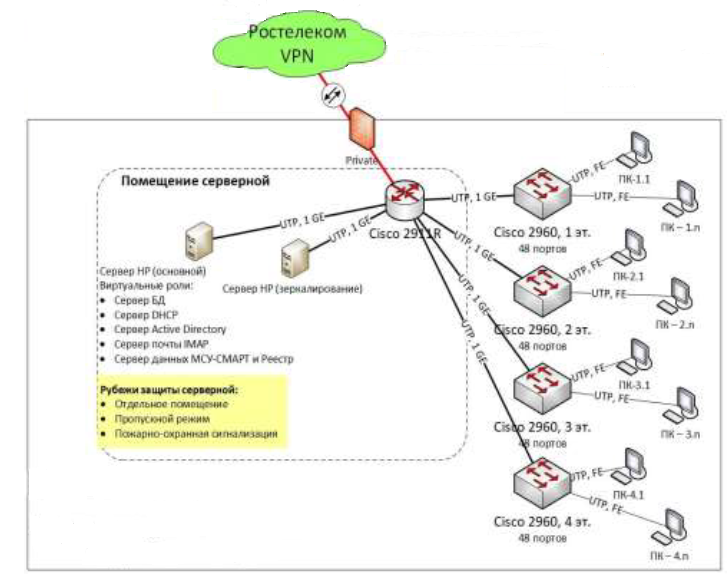

В настоящее время в структуру информационной сетевой системы администрации города Курска входит:

– пограничный маршрутизатор Cisco 2911R с коммутатором агрегации;

– 4 этажных коммутатора доступа Cisco 2960, 48 портов;

– 2 стоечных сервера HP Proliant DL (основной и резерв), выполняющие следующие виртуальные роли:

– СУБД;

– сервер почты IMAP;

– DHCP;

– сервер лицензий KIS 2017;

– персональные компьютеры и рабочие станции сотрудников администрации.

Ниже более подробно приведена характеристика используемого оборудования.

Маршрутизатор Cisco 2911 реализован для поддержки виртуальных соединений GETVPN, Enhanced Easy VPN, DMVPN. Максимальное количество подключений расширено до 150 человек. Два 10/100/1000 Мбит/с интерфейса предоставляют возможность высокоскоростной передачи.

Cisco 2911 интегрирует в себе все необходимые для офиса сервисы:

– маршрутизатора доступа и маршрутизатора локальной сети;

– центра IP-телефонии и голосовой почты;

– интегрированного решения для обеспечения безопасности;

– межсетевой экран;

– система предотвращения вторжений;

– шифрование и создание VPN-туннелей.

Для организации ЛВС администрации города и коммутации ПК сотрудников, задействованы стоечные коммутаторы доступа Cisco 2960/48, емкостью коммутатора 48 портов.

Семейство коммутаторов Cisco Catalyst 2960 представляет собой линейку коммутаторов с фиксированной конфигурацией с портами 10/100 или 10/100/1000 Мбит/с, предназначенных для офисов и филиалов.

Основные преимущества Cisco Catalyst 2960:

– интегрированная безопасность, включая поддержку NAQ

– улучшенная поддержка качества сервиса (QoS) и отказоустойчивости;

– одинаковый IOS Feature-Set для всех моделей;

– асинхронные потоки данных легко управляются;

– порты двойного назначения, позволяющие использовать подключение по медной паре или оптоволокну;

– сетевое управление, оптимизация пропускной способности;

– сетевая безопасность с использованием широкого диапазона методов идентификации, технологий кодирования данных, и сетевое управление по пользователю, порту и MAC адресу;

– ACL по портам для интерфейсов Layer2, фильтрация по MAC-адресам;

– динамическое назначение VLAN-ов.

В администрации города Курска задействовано четыре коммутатора Cisco Catalyst 2960, емкостью 48 портов.

В качестве «ядра» вычислений и хранения БД использован новейший сервер HP Proliant DL. Серверы нового поколения разработаны на основе сбалансированной архитектуры с применением новейших серверных технологий.

Сетевая инфраструктура построена по сетям VPN через арендованные каналы оператора ПАО «Ростелеком». Существующая сеть администрации города Курска представлена на рисунке 1.1.

Рисунок 1.1. Сетевая инфраструктура администрации города Курск.

Анализируя собранную информацию, стоит сказать, что мер и решений по обеспечению информационной защищенности локальной сети администрации города Курск в целом недостаточно. Отчасти это сделано потому, что в политиках безопасности прописаны только основные политики и регламенты не в полной мере отражающие все аспекты деятельности муниципальной организации.

2 АУДИТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ

2.1. Характеристика системы Microsoft Security Assessment Tool

Для того, чтобы выявить проблемные и слабозащищенные места информационной безопасности существуют специальные программные комплексы, позволяющие упростить процесс оценки. Одной из самых распространенных является система оценки безопасности Microsoft Security Assessment Tool (MSAT) [18].

Выбор данной системы в качестве оценки ИБ администрации основывается на ряде факторов:

– система MSAT позволят получить полностью аналитический расчет по всем деструктивным параметрам и видам воздействия на инфраструктуру предприятия;

– система MSAT предоставляет развернутый отчет с оценкой ИБ, и хранит его. При регулярной проверке позволяет сравнить полученные отчеты с предыдущей версией и сделать вывод;

– система проста в обращении и не требует особых навыков от оператора;

– система полностью бесплатна и доступна на Windows платформе.

Инструмент оценки безопасности Microsoft Security Assessment Tool (MSAT) - это бесплатное средство, разработанное чтобы помочь организациям оценить уязвимости в ИТ-средах, предоставить список расставленных по приоритетам проблем и список рекомендаций по минимизации этих угроз. MSAT - простой, экономичный способ приступить к усилению безопасности вычислительной среды предприятия. В корпорации Microsoft основным приоритетом является безопасность сетей, бизнес-серверов, компьютеров конечных пользователей, мобильных устройств и данных клиентов.

Средство MSAT применяет целостный подход к измерению уровня безопасности и охватывает такие темы, как персонал, процессы и технологии. Система MSAT предоставляет следующие возможности:

– исчерпывающую и постоянную осведомленность об уровне ИБ;

– инфраструктуру эшелонированной защиты, соответствующую отраслевым стандартам;

– подробные, постоянные отчеты, сравнивающие базовые показатели с достигнутыми успехами;

– проверенные рекомендации и расставленные по приоритетности действия для улучшения безопасности.

2.2. Оценка информационной безопасности

Анализ информационной защищённости администрации города Курска произведен автоматизированным комплексом MSAT. Оценка выполнятся с целью выяснения начальных условий по ИБ администрации.

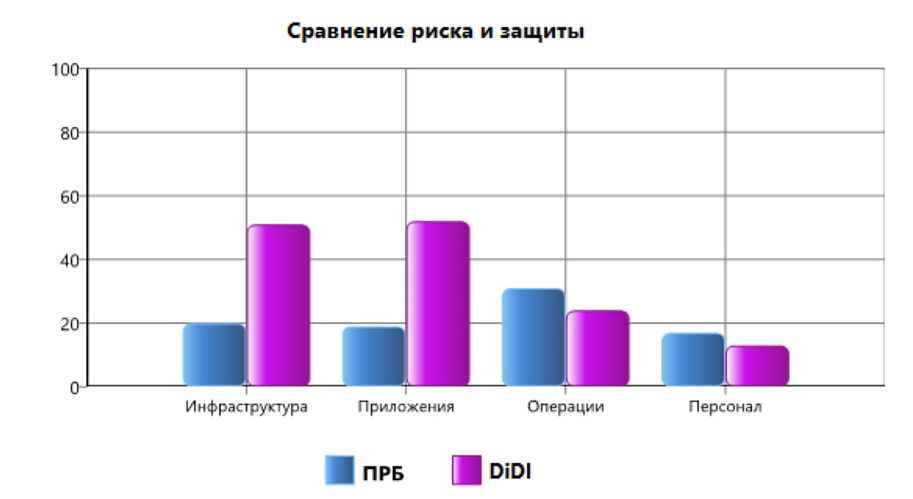

Результаты отчета, полученного в ходе автоматической оценки ИБ комплексом MSAT, представлены на рисунке 2.1.

Рисунок 2.1. Результирующий анализ информационной безопасности

Показатель ПРБ находится в диапазоне от 0 до 100, где более высокая оценка подразумевает более высокий показатель потенциального риска для бизнеса в данной специфической области анализа (AoA). Важно отметить, что нулевое значение в данном случае невозможно, так как деловая деятельность сама по себе подразумевает наличие какого-то уровня риска. Кроме того, важно понимать, что существуют определенные аспекты ведения бизнеса, для которых отсутствует прямая стратегия снижения риска.

Индекс DiDI также находится в диапазоне от 0до 100. Высокий показатель свидетельствует о среде, в которой было принято множество мер для развертывания стратегий эшелонированной защиты (DiD) в конкретной области (AoA). Показатель DiDI не отражает общей эффективности безопасности или же ресурсы, затраченные на безопасность. Низкий показатель ПРБ и высокий показатель DiDI это хороший результат [10].

Профиль защиты инфраструктуры администрации города Курск представлен на рисунке 2.2.

Рисунок 2.2 - Профиль защиты инфраструктуры администрации города

2.3. Оценка уровня организационных мер защиты

В настоящее время, в администрации города Курск приняты следующие процедуры и регламенты информационной безопасности.

1) Ограничение доступа работников к персональным данным

Ограничение доступа сотрудников администрации к ПДн – неотъемлемая часть мероприятий по обеспечению безопасности ПДн при их обработке в информационных системах.

Для соблюдения концепции информационной безопасности в администрации приняты меры:

– разработаны функциональных обязанностей должностных лиц службы информационной безопасности;

– создан ряд документов в форме приказов и распоряжений руководства департаментов по вопросам регламентации отношений с населением и контрагентами;

– определены мероприятия по разработке правил управления доступом к внутрисетевым ресурсам (база данных программ госсектора);

– в служебные помещения организован надежный пропускной режим;

– организацию учета, хранения, использования и уничтожения документов и носителей с закрытой информацией (при необходимости).

2) Документальное регламентирование работы с ПД

В администрации все сотрудники при оформлении на работу ознакомлены под роспись с документами, которые устанавливают порядок обработки персональных данных клиентов, как физических, так и юридических лиц.

3) Согласия на обработку персональных данных физических лиц

В соответствии со статьей 9 ФЗ-№152 «О персональных данных» в администрации города обработка ПДн сотрудника, контрагента или граждан осуществляется только при условии наличия его письменного согласия с указанием данных:

– фамилия, имя, отчество и адрес субъекта ПДн, номер основного документа, удостоверяющего его личность, сведения о дате выдачи указанного документа и выдавшем его органе;

– фамилия, имя, отчество и должность оператора, получающего согласие субъекта ПДн;

– цель обработки ПДн;

– порядок обработки и хранения ПДн;

– перечень ПДн, на обработку которых дается согласие субъекта ПДн;

– перечень действий с персональными данными, на совершение которых дается согласие, общее описание используемых оператором способов обработки ПДн;

– срок, в течение которого действует согласие и порядок его отзыва.

2.4. Анализ полученных результатов оценки ИБ

Анализируя полученные данные, можно заключить, что инфраструктура в целом защищена недостаточно хорошо, однако этому есть ряд объяснений:

– организация большая и нуждается в надёжной защите всех бизнес-процессов (особо критические приложения и массивы информации защищены);

– чтобы соответствовать всем международным критериям, необходимо внедрить передовые решения и методы, что в свою очередь очень дорого, а для госучреждений достаточно долго;

– особо важные узлы сети защищены, а также обеспечена базовая защита компьютеров установкой современных файрволов и антивирусов.

3 АНАЛИЗ ПРОБЛЕМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АДМИНИСТРАЦИИ

3.1. Обзор базовой модели угроз безопасности

Для того что бы разработать меры защиты администрации города Курска, необходимо определить потенциальные угрозы и возможные пути проникновения нарушителя, то есть рассмотреть модель угрозы объекта.

Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных содержит систематизированный перечень угроз безопасности персональных данных при их обработке в информационных системах персональных данных. Эти угрозы обусловлены преднамеренными или непреднамеренными действиями физических лиц, действиями зарубежных спецслужб или организаций, а также криминальных группировок, создающих условия (предпосылки) для нарушения безопасности персональных данных (ПДн), которое ведет к ущербу жизненно важных интересов личности, общества и государства [2].

Модель угроз содержит единые исходные данные по угрозам безопасности персональных данных, обрабатываемых в информационных системах персональных данных (ИСПДн) администрации, связанным:

– с перехватом (съемом) ПДн по техническим каналам с целью их копирования или неправомерного распространения;

– с несанкционированным, в том числе случайным, доступом в ИСПДн с целью изменения, копирования, неправомерного распространения ПДн или деструктивных воздействий на элементы ИСПДн и обрабатываемых в них ПДн с использованием программных и программно-аппаратных средств, с целью уничтожения или блокирования ПДн.

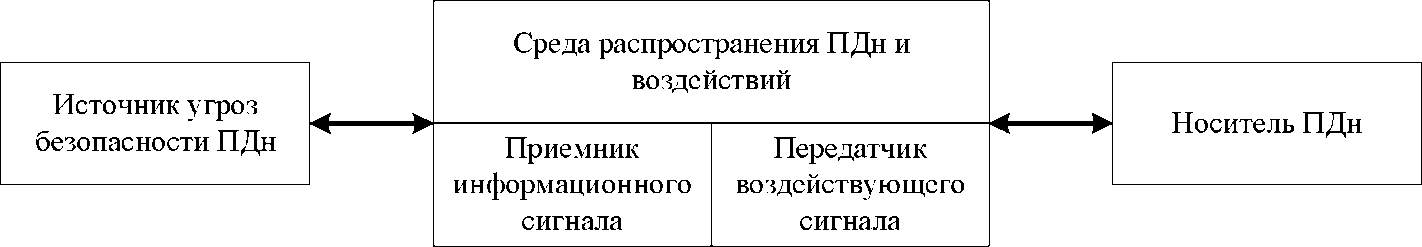

Модель угрозы безопасности представлена на рисунке 3.1.

Рисунок 3.1. Обобщенная схема канала реализации угроз безопасности персональных данных

Основными элементами ИСПДн являются:

– персональные данные, содержащиеся в базах данных администрации;

– информационные технологии, применяемые при обработке ПДн;

– компьютеры и сервера, осуществляющие обработку ПДн, средства и системы передачи данных;

– программные средства (операционные системы, СУБД);

– средства защиты информации;

Свойства среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, характеризуются видом физической среды, в которой распространяются ПДн, и определяются при оценке возможности реализации УБПДн [2].

Угроза безопасности ПДн реализуется в результате образования канала реализации УБПДн между источником угрозы и носителем (источником) ПДн, что создает условия для нарушения безопасности ПДн (несанкционированный или случайный доступ).

Основными элементами канала реализации УБПДн являются:

– источник УБПДн - субъект, материальный объект или физическое явление, создающие УБПДн;

– среда (путь) распространения ПДн или воздействий, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства (конфиденциальность, целостность, доступность) ПДн;

– носитель ПДн - физическое лицо или материальный объект, в том числе физическое поле, в котором ПДн находят свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

При взаимодействии с системами обработки информации в администрации города возможны следующие каналы утечки:

– угрозы утечки информации по техническим каналам;

– угрозы утечки акустической (речевой) информации;

–угрозы несанкционированного доступа к информации в информационной системе персональных данных;

– угрозы доступа к данным, используя методы социальной инженерии.

Приведенные выше виды угроз отражают не полную картину опасностей инфраструктуры администрации, однако, это самые уязвимые места, требующие дополнительной защиты.

3.2. Анализ проблем информационной безопасности администрации

За последние годы растет число попыток проникновения в сетевую инфраструктуру администрации, в том числе и способом APT. Атака APT - это целенаправленная сетевая атака, при которой атакующий пытается получить неавторизованный доступ в сеть администрации и остается необнаруженным в течение длительного времени. При таких атаках, киберзлоумышленники используют методы социальной инженерии и собственные инструменты для эксплуатации уязвимостей.

Традиционные средства защиты (файрволы и антивирусные комплексы) анализируют сигнатуры для обнаружения известных атак и уязвимостей. Однако эти средства не обнаруживают атаки при использовании злоумышленниками неизвестных уязвимостей или методов социальной инженерии.

В настоящее время системы защиты сетевой инфраструктуры администрации города Курска в частности используют традиционные средства защиты, такие как анализ аномалий. Установленная система IDS/IPS, анализирует сетевые аномалии, и может обнаруживать атаки APT. Система IDS/IPS собирает трафик посредством протоколов NetFlow, sFlow, cFlow с сетевых устройств и сравнивает его с «разрешенным/обычным» сетевым трафиком, имевшим место в течение дня, недели, месяца. Однако решения IDS/IPS на основе анализа аномалий подвержены ошибкам [8]:

– false positives - ошибка, при которой нормальный трафик принимается за атаку;

– false negatives - ошибка, при которой атака воспринимается как нормальный трафик.

Ключевые характеристики решения IDS/IPS:

– выявление вредоносного кода, который не могут обнаружить антивирусы, МЭ, системы IDS/IPS и другие средства защиты;

– контроль всех каналов распространения вредоносного ПО: Web, e-mail, HDD, DVD, USB, LAN;

– отсутствие ложных срабатываний;

– собственная система виртуализации для выявления признаков вредоносной активности, при этом файлы из вашей сети не передаются для анализа в облако;

– наличие централизованной системы управления;

– выявление вредоносного кода, который уже присутствует в сети.

Несмотря на то, что при проведении целенаправленных атак методы эксплуатации уязвимостей различаются, сами атаки включают в себя этапы:

– эксплуатация уязвимости;

– загрузка вредоносного кода;

– связь с сервером управления;

– дальнейшее распространение атаки;

– передача конфиденциальной информации.

Эксплуатация уязвимости обычно происходит через Web-браузер, когда сотрудник, попадая на сайт злоумышленника, активирует закладку с помощью JavaScript или, например, просмотра JPG-картинки или видео. Возможно заражение компьютера с помощью сообщения электронной почты, когда передается гиперссылка, ведущая на фишинговый сайт, или вложение, Excel или PDF. Когда сотрудник кликает мышью по гиперссылке или файлу вложения, открывается Web-браузер или другое приложение Adobe Reader, Microsoft Excel. Гиперссылка может использовать скрытый адрес. После его раскодирования компьютер жертвы устанавливает соединение с сервером атакующего, откуда загружается вредоносное ПО. После этого вредоносное ПО устанавливает шифрованное соединение с сервером управления (с помощью SSL). Это позволяет киберпреступнику обходить традиционную защиту, предлагаемую МЭ и системами обнаружения вторжений, которые не могут идентифицировать команды и данные, передаваемые в зашифрованном виде[4].

Так как администрации города Курск недостаточно защищена от целенаправленных атак, это зачастую приводит к последствиям:

– Ответственность за несоблюдение законодательных требований. Ответственность предусмотрена российскими и зарубежными требованиями стандартов и законодательства (ФЗ, защита ПДн, КВО, требования ЦБ РФ, стандарты PCI DSS, SoX и прочие).

– Ущерб репутации. Доверие со стороны граждан и контрагентов важно во всех госструктурах.

– Остановка операционной деятельности и работы администрации. После успешной атаки не так просто восстановить системы в доверенное состояние, если они не допускают перерывов в работе.

3.3. Меры и решения защиты от атак

Некоторые решения по защите от вышеприведенных атака на сетевую инфраструктуру администрации города Курск приняты, однако они не отрабатывают все виды угроз, и самое важное они не защищают от действий социальной инженерии. Чтобы успешно противостоять таким атакам, решение должно уметь обнаруживать и блокировать вредоносную активность на каждом этапе по следующему алгоритму [9].

Шаг 1: Система анализирует входящий и исходящий трафик, проверяя наличие известных атак, установление соединений с серверами управления. Если известная атака или связь с сервером управления обнаружена, система блокирует соединение.

Шаг 2: Для атак нулевого дня система помещает файлы или Web-страницу в виртуальную среду для анализа.

Шаг 3: В виртуальной среде запускаются различные версии операционной системы Microsoft Windows и приложений Microsoft Office, Microsoft Edge, Adobe Reader, специализированное ПО и другие. С их помощью обрабатываются подозрительные файлы и Web-ссылки. При обнаружении атаки, изменения в корневом разделе файловой системы, попытки установления соединения с сервером СУБД - виртуальная машина перезапускается.

Шаг 4: Если подтверждается атака нулевого дня, система записывает последующие действия вредоносного ПО. На основе полученных данных система формирует новый профиль защиты для блокирования ставшей уже известной атаки.

Шаг 5: Новый профиль защиты передается на другие компьютеры, которые находятся в сети администрации.

Данное решение, планируется развернуть как виртуальная роль на сервере в администрации города Курск, которое, по сути, будет отрабатывать большинство целенаправленных атак. Однако данное решение не обеспечивает все рубежи защиты и не гарантирует полную защиту от киберперступлений.

4 РАЗРАБОТКА КОМПЛЕКСА МЕР ПО ЗАЩИТЕ СЕТЕВОЙ ИНФРАСТРУКТУРЫ АДМИНИСТРАЦИИ

4.1. Разработка комплекса мер по ограничению и контролю доступа к сетевой инфраструктуре

Согласно проведенной комплексной оценки ИБ, в администрации города Курск одно из основных замечаний является слабые защитные меры по ограничению доступа к сетевой инфраструктуре, особенно в помещении серверной, и недостаточный пропускной режим, отсутствие внедрение единой системы видеонаблюдения в сеть связи и отсутствие технической системы регистрации и пропускного контроля сотрудников.

С целью устранения угрозы безопасности в администрации планируется развернуть систему контроля и управления доступом (СКУД) на базе контроллера «Орион-Про».

Главное назначение СКУД - запрет на вход в помещение людей, не обладающих правом прохождения.

Составными частями СКУД являются:

– замки, турникеты, шлюзовые камеры;

– магнитные карты, электронные идентификаторы;

– считывающие устройства;

– сетевые контроллеры и автономные;

– программное оборудование СКУД;

– соединительные системы позиционирования;

– оборудование для введения PIN-кода;

– камеры слежения.

СКУД «Орион-Про» также обеспечивает выполнение целого ряда вспомогательных задач, среди которых:

– приложение по учету рабочего времени;

– начисление заработной платы работникам предприятия;

– взаимодействие с системами пожаротушения и электроснабжения;

– построение графиков рабочего времени;

– контролирование работников на территории предприятия;

– резервное хранение информации о персонале.

Интегрированная система охраны «Орион» представляет собой совокупность аппаратных и программных средств, для организации систем охранно-пожарной сигнализации, контроля доступа, видеонаблюдения, автоматического пожаротушения, а также для создания систем контроля и диспетчеризации объектов [19].

Основные технические характеристики системы «Орион Про»:

– количество приборов, подключаемых к линии RS-485: до 127;

– количество зон в разделах АРМ «Орион Про»: до 16 000;

– количество разделов АРМ «Орион Про»: до 10 000;

– количество точек доступа: до 254;

– количество пользователей АРМ «Орион Про»: не ограничено.

Неоспоримым преимуществом системы СКУД «Орион-Про» является полная архитектура на основе протокола IP [19].

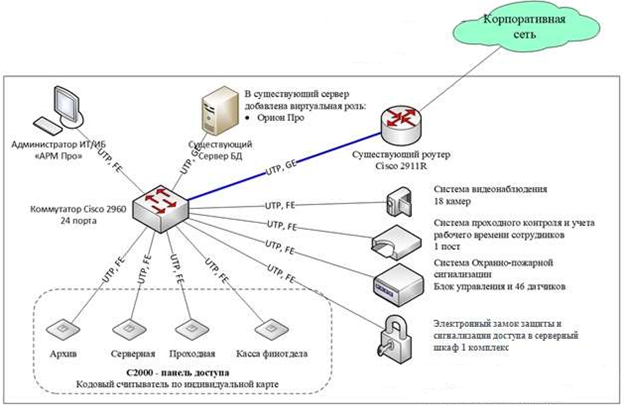

Архитектура СКУД «Орион-Про» представлена на рисунке 4.1 [19].

Рисунок 4.1. Архитектура СКУД «Орион - Про»

Система СКУД разворачивается на основе нового коммутатора, и все остальные устройства подключаются к нему. Архитектура системы - звезда. Схема разворачивания системы представлена на рисунке 4.2.

Рисунок 4.2. Схема организации СКУД «Орион-Про»

Все функции, которые возложены на программное обеспечение СКУД «Орион-Про», обозначены в четырех группах:

– управление и мониторинг;

– расширенные возможности контроллеров;

– пропускные функции;

– дополнительные конфигурации доступа.

Разворачивание систем СКУД в администрации города Курск включает в себя следующие виды технических установок:

– установка панелей доступа по магнитным картам;

– установление системы контроля и учета рабочего времени сотрудников;

– подключение к системе «Орион-Про» существующих систем видеонаблюдения и охранно-пожарной сигнализации;

– установка системы защиты на шкаф с телекоммуникационным и серверным оборудованием в помещении серверной.

Согласно проведенным разработанным решениям по разворачиванию системы СКУД в сетевой инфраструктуре администрации необходимо произвести небольшую реконструкцию локальной сети с частичной модернизацией.

В результате необходимо установить в стойку новый коммутатор Cisco 2960/24 порта, для разворачивания системы сетевой СКУД «Орион-Про».

Проектируемый комплекс ограничения доступа позволяет повысить уровень защищенности информационной и инженерной инфраструктуры администрации города Курск.

4.2. Выбор отраслевого решения информационной безопасности

Обеспечение безопасности важных государственных проектов и персональных данных граждан страны - основной приоритет для создания качественной IT государственных организаций.

Основной задачей повышение информационной безопасности администрации города Курск является устранение угрозы социальной инженерии.

Для администрации города Курск планируется изучить и внедрить отраслевое решение компании InfoWatch по обеспечению информационной безопасности государственных учреждений. Решения данной компании сертифицированы в ФСБ и ФСТЭК и рекомендованы для внедрения в учреждениях госсектора.

Компания InfoWatch - российский разработчик и поставщик программного обеспечения, обладающий всеми необходимыми лицензиями и сертификатами ФСТЭК, ФСБ, систем добровольной сертификации. Компания InfoWatch входит в ассоциацию разработчиков программных продуктов «Отечественный Софт».

Для целей повышения эффективности и имиджа администрации города Новый Уренгой, выбраны два программных решения наиболее полно отражающих специфику дел:

– Infowatch Endpoint Security;

– Infowatch Kribrum.

Объекты защиты в сфере государственного сектора:

– государственная тайна;

– коммерческая тайна (данные договоров с партнерами и подрядчиками, данные конкурсных процедур);

– персональные данные;

– веб-ресурсы учреждения (доступность веб-портала);

– репутация учреждения.

Решения Infowatch позволяют:

– защитить критически важную информацию и персональные данные клиентов;

– защитить бизнес-процессы, связанные с обработкой конфиденциальных данных;

– выявить нелояльных сотрудников и злоумышленников, сговоры;

– снизить репутационные риски, связанные с возможными утечками информации в социальных сетях;

– предотвратить атаки на веб-ресурсы;

– соответствовать требованиям регуляторов.

Решение InfoWatch Traffic Monitor Enterprise помогает государственным органам соответствовать требованиям:

– федерального закона №152-ФЗ «О персональных данных»;

– федерального закона №273-ФЗ «О противодействии коррупции»;

– постановления Правительства РФ №1119 «Об утверждении требований к защите ПДн при обработке в информационных системах ПДн»;

– приказа №21 ФСТЭК России.

Спецификация и назначение решений в госсекторе:

1) Infowatch Traffic Monitor

Программное решение (DLP-система), предназначенное для контроля информационных потоков, защиты конфиденциальной информации от утечки и несанкционированного распространения.

Предотвращает внутренние угрозы и нарушения, ведущие к финансовым потерям. Выявляет сговоры кредитных специалистов с клиентами, попытки кражи номеров банковских карт и баз данных, фальсификацию кредитных договоров.

2) Infowatch Attack Killer

Защищает от внешних атак веб-ресурсы компании. Обеспечивает доступность веб-ресурсов, порталов и заполняемых форм обратной связи.

Комплексная активная автоматизированная защита веб-приложений от хакерских взломов и DDoS-атак.

3) Infowatch Endpoint Security

Выявляет нелояльных сотрудников и бездельников. Осуществляет мониторинг рабочей активности сотрудников, проводит детальный аудит использования инфраструктуры компании.

Программный продукт для обеспечения безопасности информации на рабочих станциях, съемных носителях и мобильных устройствах, ориентированный на оперативное развертывание и простоту управления.

4) Infowatch Kribrum

Собирает упоминания объекта (компания, персона, продукт компании) из русскоязычных ресурсов Интернета: социальных сетей, онлайн-СМИ, блогов, форумов и других ресурсов.

Разработанный комплекс мер позволит поднять уровень функциональности и защищенности информационной сети администрации города Курск на новый уровень.

ЗАКЛЮЧЕНИЕ

В ходе выполнения курсовой работы произведен анализ и сбор исходных данных о предприятии - администрации города Курск, рассмотрена организационная структура, сетевая инфраструктура.

Проведен исходный анализ информационной защищенности администрации города Курск посредством комплекса MSAT. Полученный сводный отчет показал недостаточное значение защищенности. В ходе анализа определены точки и критерии безопасности которым уделено слабое внимание. Анализ системы MSAT также показал основные виды информационных угроз и выявление каналов утечки информации, которые могут произойти в администрации.

Согласно полученной оценки слабыми местами в администрации города Курск оказались системы связи, защищенность серверной и недостаточный контроль за действиями сотрудников администрации, представляющих большую угрозу утечки информации по принципу социальной инженерии.

В курсовой работе предложен комплекс мер по повышению уровня защищенности информационной безопасности в организационной сфере и направленных на повышение защиты сетевой инфраструктуры администрации города Курск.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Галатенко, В.А. Стандарты информационной безопасности // 2-е изд. - М.: НОУ "Интуит", 2016г. - 307 с.

- Галицкий, А.В., Защита информации в сети - анализ технологий и синтез решений / Рябко С.Д., Шаньгин В.Ф.- М.: ДМК Пресс, 2011. - 616 с.

- Домбровская Л. А., Васютина Т. Л. Организационные средства защиты информации как элемент общей системы защиты информации/ZEUROPEAN SCIENCE, 2016. № 11 (21)

- Зайцев А.П., Шелупанов А.А., Мещеряков Р.В. и др. Технические средства и методы защиты информации: Учебник для вузов // 7-е изд., –М.: Горячая линия–Телеком, 2012г. – 442 с.

- Мельников, В.П. Информационная безопасность и защита информации: учеб. пособие для студ. высш. учеб. заведений. // 6-е изд., - М.: Издательский центр «Академия», 2012г. - 336 с.

- Парфенов Н. П., Стахно Р. Е. Технология защиты персональных данных//Наука, техника и образование, 2016. № 4 (22)

- Федеральный закон "О безопасности" от 28.12.2010 N 390-ФЗ / URL: http://www.consultant.ru/document/cons 108546/

- Шаньгин, В.Ф. Комплексная защита информации в корпоративных системах: учеб. пособие. - М.: ИД «Форум», «ИНФРА- М», 2017г. - 592 с.

- Ярочкин, В.И. Информационная безопасность. Учебник для студентов вузов // 3-е изд. - М.: В.И. Ярочкин, 2012г. - 544 с.

- ГОСТ Р ИСО/МЭК 15408-3-2013 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Компоненты доверия к безопасности. URL: http://www.consultant.ru/cons/cgi/online.cgi

- ГОСТ Р ИСО/МЭК 27002-2012 Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности в организациях. URL: http://docs.cntd.ru/document/1200103619/

- ГОСТ Р ИСО/МЭК 27005-2010 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности. URL: http://docs.cntd.ru/document/1200084141/

- ГОСТ Р ИСО/МЭК ТО 19791-2008 Методы и средства обеспечения безопасности. Оценка безопасности автоматизированных систем. URL: http://docs.cntd.ru/document/1200076806/

- ГОСТ Р МЭК 61508-3-2012 Функциональная безопасность систем электрических, электронных, программируемых электронных связанных с безопасностью. Часть 3. Требования к программному обеспечению. URL: http://docs.cntd.ru/document/1200100350

- ГОСТ Р-27001-2006 Информационная технология. Методы обеспечения безопасности. Системы менеджмента информационной безопасности. Требования. URL: http://docs.cntd.ru/document/1200058325

- Сайт администрации город Курск – http:// http://www.kurskadmin.ru [Электронный ресурс]

- Сайт компании Нод 32 [Электронный ресурс] // https://www.esetnod32.ru

- Сайт системы MSAT [Электронный ресурс] // https://technet.microsoft.com/m-rn/security/cc15712.aspx

- «Все о системах безопасности, видеонаблюдении и СКУД» [Электронный ресурс] // https://azbsec.ru/articles/okhrannaya-signalizaciya/okhrannaya-signalizaciya-bolid.html

- "Нотариат его роль в защите гражданских прав и охраняемых законом интересов"

- Нотариат и его роль в защите гражданских прав и охраняемых законом интересов (Возникновение нотариата)

- Защита сетевой инфраструктуры предприятия (Основные протоколы в сети передачи данных)

- Сущность социального обслуживания слабо защищенных категорий граждан

- Оборотные активы предприятия (на примере ЗАО «Ассорти»)

- Оборотные активы предприятия (Оборотные активы торгового предприятия ЗАО «Ассорти»)

- Роль информационного права и информационной безопасности в современном обществе (Международное информационное право)

- Проектирование реализации операций бизнес-процесса «Управление персоналом» (на примере ООО «Лайнкор»)

- Распределенная технология обработки информации (Классификация кластерных вычислений)

- Правовое регулирование приватизации государственных и муниципальных предприятий (Значение и цели приватизации)

- Понятие и виды наследования (Наследование в гражданском праве как научные и практические проблемы)

- Понятие и виды наследования (Наследование в гражданском законодательстве)