Защита сетевой инфраструктуры предприятия (Основные протоколы в сети передачи данных)

Содержание:

ВВЕДЕНИЕ

Сегодня, развитие информационных технологий позволяет передавать большой объём информации на огромные расстояния, что позволяет упростить обмен данными между организациями и отделами внутри одной компании. Но упрощения обмена информацией накладывает определенные риски, связанные с безопасностью передаваемых данных. Главным компонентом, используемым для обмена данными, является сетевая инфраструктура предприятия. Часто организации не уделяют должного внимания проектировки и обслуживанию сетевой инфраструктуры.

Цель моей работы рассмотреть пример сетевой инфраструктуры предприятия, которая будет соответствовать современным требования по безопасности и управляемости.

Сеть передачи данных предприятия АО «Новый регистратор» состоит из центрального узла и большого количества региональных филиалов и мобильных сотрудников. АО «Новый регистратор» ведет деятельность по регистрации акционерных обществ, а это значит, что оно хранит и обрабатывает персональные данные пользователей, что накладывает большие ограничения на сетевую инфраструктуру, эти ограничения регулируется федеральным законом от 27.07.2006 N 152-ФЗ «О ПЕРСОНАЛЬНЫХ ДАННЫХ» и требованиями ФСТЭК России.

1. Описание основных сетевых протоколов, типы оборудования и иерархия в сети

В этой части работы мы подробнее рассмотрим технологии и стандарты с помощью которых будем описывать сетевую инфраструктуру АО «Новый регистратор» их можно условно разделить на несколько групп, отвечающие за безопасность, передачу данных и прикладной уровень.

1.1 Основные протоколы в сети передачи данных

Рассмотрим группу протоколов и технологий для передачи данных. Для удобства описания взаимодействия работы сетевых протоколов используется базовая эталонная модель Open Systems Interconnection (OSI) [1].

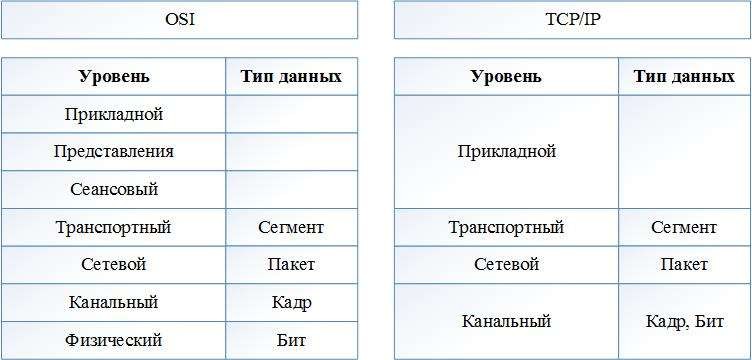

Модель OSI – представляет собой концептуальную модель, описывающие и стандартизирующие протоколы и сетевые системы без учета лежащих в их основе внутренней структуры и технологий. Её целью является совместимость разных систем по стандартным протоколам. В модели OSI присутствуют 7 различных уровней. Каждый уровень модели OSI, взаимодействует только со своим уровнем, горизонтальная связь, или с уровнем выше/ниже, вертикальная связь, например, сетевой уровень не может напрямую работать с прикладным, для взаимодействия он сначала инкапсулирует данные в сегмент и предает его на уровень выше, транспортный уровень, и т.д. Это справедливо и для обратного взаимодействия, прикладной уровень сначала инкапсулирует данные и передает их на уровень ниже, так происходит до тех пор, пока данные не достигнут сетевого уровня. Так как модель OSI появилась достаточно поздно, то к моменту ее появления уже была модель TCP/IP (рисунок 1.1), которая основана названа в честь самых распространённых протоколов, первые три уровня модели TCP/IP соответствуют первым уровням модели OSI, а прикладной уровень TCP/IP содержит в себе 3 уровня модели OSI, так же в модели TCP/IP физический и канальный соединены в один уровень. Сетевые

инженеры используют только первые 4 уровня модели OSI. Этого достаточно для организации работы сети.

инженеры используют только первые 4 уровня модели OSI. Этого достаточно для организации работы сети.

Рисунок 1.1 – Модель OSI

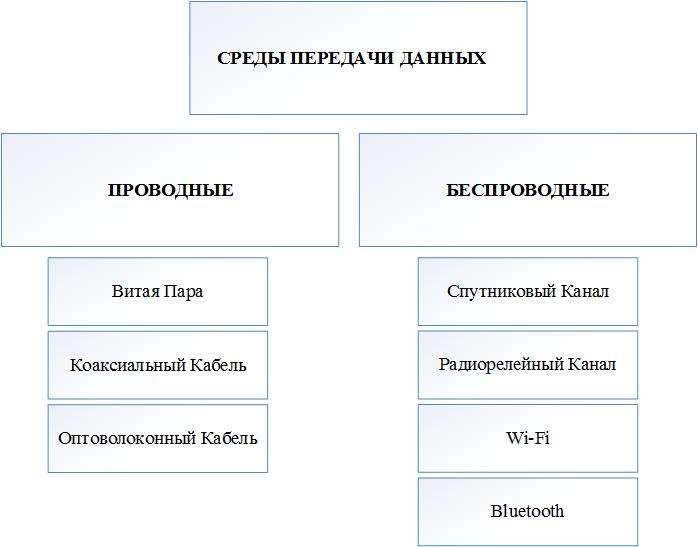

Построение сети осуществляется с выбора среды передачи данных, первый уровень модели OSI. Существуют два типа среды передачи данных проводной и беспроводной (рисунок 1.2).

В корпоративной сети чаще всего используется проводные: витая пара и оптоволоконный кабель и беспроводные: Wi-Fi.

Витая пара – кабель связи, состоящий из нескольких пар проводников, скрученных между собой и покрытых изолирующей оболочкой, существует разделение витой пары по категориям и по наличию экранирования. Для организации локальной сети на предприятиях чаще всего используют неэкранированный кабель категории 5e, данный кабель обеспечивает передачу данных на скоростях до 1000 Мбит/с. Данные вид кабеля обладает простотой установки, большой ремонтопригодностью, но имеет ограничения на максимальную длину участка между сетевыми устройствами 100 м.

Рисунок 1.2 – Типы сред передачи данных

Оптоволоконный кабель – кабель, состоящий из волоконных световодов, предназначенный для передачи оптических сигналов. Типы и отличия оптоволоконных кабелей. На предприятиях редко использую оптоволоконный кабель для подключения сетевых устройств, но бывают исключения так как оптоволоконный кабель обладает лучшей помехозащищённостью, а длина прямого участка кабеля может достигать до 400 км, что позволяет подключить близстоящие здания в одну общую сеть. Так же пока развитие витой пары не позволило делать кабели для высокоскоростной передачи, оптоволоконные кабели использовались для коммутации систем хранения данных и высоконагруженных систем. Оптоволоконный кабель распространён у операторов связи, где он реализует свою главную особенность это большие расстояния, на которые можно передать сигнал.

Wi-Fi – группа стандартов IEEE 802.11 [6]. Это беспроводной стандарт передачи данных, работает на частотах 0,9, 2,4, 3,6 и 5 ГГц. В корпоративных сетях используется для мобильных пользователей в офисе и гостевого доступа в сеть интернет, либо для построения беспроводных мостов на здания в пределах прямой видимости. Так как у беспроводной передачи есть проблемы с безопасностью, в части защиты от несанкционированного подключения, чего лишены проводные сети, не рекомендуется предоставлять доступ к важным данным из беспроводной сети.

В качестве протокола канального уровня будет использоваться семейство стандартов Ethernet IEEE 802.3 [6]. Семейство Ethernet описывает сразу два уровня модели OSI, канальный и физический. Так же на втором уровне модели OSI мы будем использовать стандарт IEEE 802.1Q [6], сетевой стандарт, который добавляет поддержку виртуальных локальных сетей VLAN в сети Ethernet. Данный протокол добавляет новый тег в заголовок кадра, который позволяет указать принадлежность кадра определенному VLAN. Структуру обычного кадра и кадра с заголовком 802.1Q можно увидеть на рисунке 1.3. Стоит обратить внимание на поля Destination MAC и Source MAC, они содержат адреса канального уровня, адрес получателя и адрес отправителя соответственно, сам MAC адрес – это уникальный адрес каждого сетевого устройства состоит из 48 бит и обычно записывается в виде 16-го числа.

Рисунок 1.3 – Сравнение кадров Ethernet и 802.1q

Заканчивая со вторым уровнем модели OSI, необходимо сказать о устройствах, которые работают на данном уровне – коммутаторах. Коммутатор предназначен для соединения нескольких сетевых узлов.

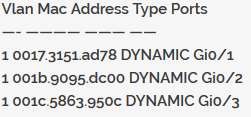

Принцип работы коммутатора основывается на передаче кадров, при получении кадра, коммутатор смотрит поле заголовка кадра, где указан Destination MAC, если такой адрес есть в таблице коммутации, то кадр передается на порт, указанный в это таблице, если такой записи нет, то осуществляется широковещательная рассылка кадра на все порты, за исключением порта в который пришел данный кадр, так же коммутатор запоминает Source MAC из поступившего кадра и вносит его в таблицу коммутации. Пример вывода таблицы коммутации на рисунке 1.4.

Принцип работы коммутатора основывается на передаче кадров, при получении кадра, коммутатор смотрит поле заголовка кадра, где указан Destination MAC, если такой адрес есть в таблице коммутации, то кадр передается на порт, указанный в это таблице, если такой записи нет, то осуществляется широковещательная рассылка кадра на все порты, за исключением порта в который пришел данный кадр, так же коммутатор запоминает Source MAC из поступившего кадра и вносит его в таблицу коммутации. Пример вывода таблицы коммутации на рисунке 1.4.

Рисунок 1.4 – Таблица коммутации

Существует два основных типа коммутаторов первый это управляемые коммутаторы второй не управляемые, отличия как нетрудно догадаться в том, что первые коммутаторы можно настраивать, он поддерживает различные протоколы канального уровня, например, 802.1Q, STP, и др. что позволяет производить гибкую настройку и увеличивает безопасность от атак канального уровня, неуправляемые коммутаторы не имеют возможности настройки сетевым инженером, какие-то протоколы или функции могут быть включены в прошивку устройства на заводе-производителе, такие коммутаторы обычно дешевле и их использование оправдывает себя при массовых однотипных подключениях.

Сетевой уровень модели OSI, здесь располагаются протоколы IP и маршрутизации, маршрутизаторы, QoS. Он оперирует пакетами, основным протоколом, работающим на данном уровне, является протокол IP.

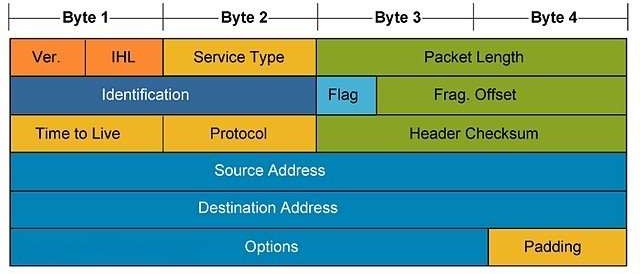

Протокол IP – основной сетевой протокол, который определяет адресацию устройств в сети Интернет. Сейчас существует две версии данного протокола IPv4 [7] и IPv6, протокол IPv6 был создан для того что бы полностью заменить протокол IPv4, так как при создании протокола IPv4 люди не рассчитывали на стремительный рост сети Интернет, и количество доступных адресов в протоколе IPv4. Каждое устройство в сети имеет IP адрес, это 32-х битный адрес который записывается в десятичном виде, при этом разбивается на 4 октета, пример 192.168.1.1. Структура IP пакета представлена на рисунке 1.5. Он чем-то напоминает кадр канального уровня, здесь так же есть поля где указаны адрес получателя и отправителя.

Рисунок 1.5 – Заголовки IP

Маршрутизатор – это устройство, предназначенное для объединения сегментов сети и служит для передачи пакетов между ними на основании каких-либо правил. Маршрутизатор работает на 3 уровне модели OSI. Одной из самых важных задач маршрутизаторов является выбор оптимального маршрута передачи пакетов между подключенными сетями. Причем сделать это необходимо максимально оперативно с минимальной временной задержкой. Одновременно с этим должна отслеживаться текущая обстановка в сети для исключения из возможных путей доставки перегруженные и поврежденные участки. Практически все маршрутизаторы используют в своей работе таблицы маршрутизации. Это базы данных, которые содержат информацию обо всех возможных маршрутах передачи пакетов с некоторой дополнительной информацией, которая берется в расчет при выборе оптимального варианта доставки. Это может быть загруженность, полоса пропускания или приоритет, который указывает сетевой инженер, в работе маршрутизатора заполнение таблиц маршрутизации может осуществляться вручную, статическая маршрутизация, либо автоматическая заполнение таблиц, это относиться в первую очередь к сетям, которые он подключен напрямую и во вторую это использование протоколов динамической маршрутизации.

Протоколы маршрутизации – это протоколы которые использует маршрутизатор для выбора маршрута к различным сегментам сети, их используют для уменьшения ошибок при заполнении маршрутов вручную и для автоматического перестроение таблиц маршрутизации при изменении состояния сети, например, недоступность канал до одного из маршрутизаторов.

Существуют различные классификации протоколов маршрутизации, первые по алгоритму маршрутизации, вторые по области применения.

Есть два типа алгоритма расчета маршрутизации, дистанционно- векторные протоколы, такие как RIP, EIGRP и протоколы состояния каналов связи, основной протокол OSPF так же существует протокол IS-IS.

В алгоритмах дистанционно-векторного типа каждый маршрутизатор периодически и широковещательно рассылает по сети вектор, компонентами которого являются расстояния от данного маршрутизатора до всех известных ему сетей. Под расстоянием обычно понимается число транзитных узлов. Метрика может быть и иной, учитывающей не только число промежуточных маршрутизаторов, но и время прохождения пакетов между соседними маршрутизаторами или надежность путей.

Получив вектор от соседа, маршрутизатор увеличивает расстояние до указанных в нем сетей на длину пути до данного соседа и добавляет к нему информацию об известных ему других сетях, о которых он узнал непосредственно (если они подключены к его портам) или из аналогичных объявлений других маршрутизаторов, а затем рассылает новое значение вектора по сети. В конце концов, каждый маршрутизатор узнает информацию обо всех имеющихся в объединенной сети сетях и о расстоянии до них через соседние маршрутизаторы.

Дистанционно-векторные алгоритмы хорошо работают только в небольших сетях. В крупных же они загружают линии связи интенсивным широковещательным трафиком. Изменения конфигурации отрабатываются по этому алгоритму не всегда корректно, так как маршрутизаторы не имеют точного представления о топологии связей в сети, а располагают только обобщенной информацией — вектором расстояний, — к тому же полученной через посредников. Работа маршрутизатора в соответствии с дистанционно- векторным протоколом напоминает работу моста, так как точной топологической картины сети такой маршрутизатор не имеет [1].

Протоколы состояния каналов позволяют каждому маршрутизатору получить достаточную информацию для построения точного графа связей сети. Все маршрутизаторы работают на основании одинаковых графов, в результате процесс маршрутизации оказывается более устойчивым к изменениям конфигурации. «Широковещательная» рассылка (т. е. передача пакета всем ближайшим соседям маршрутизатора) производится здесь только при изменениях состояния связей, что в надежных сетях происходит не так часто. Вершинами графа являются как маршрутизаторы, так и объединяемые ими сети. Распространяемая по сети информация состоит из описания связей различных типов: маршрутизатор-маршрутизатор, маршрутизатор-сеть.

Для того чтобы понять, в каком состоянии находятся линии связи, подключенные к его портам, маршрутизатор периодически обменивается короткими пакетами HELLO со своими ближайшими соседями. Этот служебный трафик также засоряет сеть, но не в такой степени, как, например, пакеты RIP, так как пакеты HELLO имеют намного меньший объем.

QoS – под этим термином обычно подразумевают способность сети обеспечить необходимый сервис заданному трафику в определенных технологических рамках. Необходимый сервис описывается многими параметрами, самые часто используемые это:

- Bandwidth (BW) - полоса пропускания, описывает номинальную пропускную способность среды передачи информации, определяет ширину канала. Измеряется в bit/s (bps), kbit/s (kbps), mbit/s (mbps).

- Delay - задержка при передаче пакета.

- Jitter - колебание (вариация) задержки при передаче пакетов.

- Packet Loss – потери пакетов. Определяет количество пакетов, отбрасываемых сетью во время передачи.

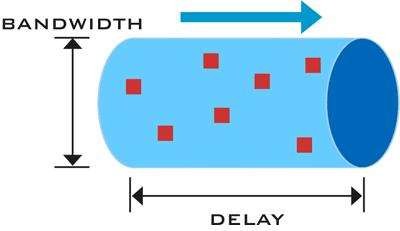

Чаще всего для описания пропускной способности канала проводят аналогию с водопроводной трубой. В ее рамках Bandwidth – это ширина трубы, а Delay – длина (рисунок 1.6).

Чаще всего для описания пропускной способности канала проводят аналогию с водопроводной трубой. В ее рамках Bandwidth – это ширина трубы, а Delay – длина (рисунок 1.6).

Рисунок 1.6 – Иллюстрация Bandwidth

Параметры QoS можно увидеть в заголовке IP пакета, там добавляется дополнительный заголовок, состоящий из 3 бит, что позволяет нам разделить на трафик на 8 категорий, самый приоритетный трафик будет иметь значение ноль, самый менее приоритетный будет иметь значение 8.

Определённые QoS может потребоваться для ряда сетевых приложений, в частности:

- Потоковые мультимедиа-приложения требуют гарантированную пропускную способность канала.

- VoIP и видеоконференция требуют небольших значений джиттера и задержки.

- Ряд приложений, например, удалённая хирургия, требуют гарантированного уровня надёжности.

1.2 Устройства и протоколы безопасности сети

Сетевая инфраструктура при работе сталкивается с различными сетевыми угрозами, для борьбы с ними были разработаны различные системы и технологии безопасности.

DPI (Deep Packet Inspection) – эта программная или аппаратная система выполняет глубокий анализ всех проходящих через неё пакетов. Термин

«глубокий» подразумевает анализ пакета на верхних уровнях модели OSI, а не только по стандартным номерам портов. Помимо изучения пакетов по неким стандартным паттернам, по которым можно однозначно определить принадлежность пакета определённому приложению, скажем, по формату заголовков, номерам портов и т.п., система DPI осуществляет и так называемый поведенческий анализ трафика, который позволяет распознать приложения, не использующие для обмена данными заранее известные заголовки и структуры данных. Яркий пример тому – Bittorrent. Для их идентификации осуществляется анализ последовательности пакетов, обладающими одинаковыми признаками, таким как Source_IP:port – Destination_IP:port, размер пакета, частота открытия новых сессий в единицу времени и т.д., по поведенческим (эвристическим) моделям, соответствующим таким приложениям. Система DPI, как правило, устанавливается на границе сети. Тем самым, весь трафик, который покидает или входит в сеть оператора, проходит через DPI, что даёт возможность его мониторинга и контроля. Для решения специфических задач можно устанавливать эту систему не на границе сети, а спускать её ниже, ближе к конечным пользователям.

IPS (IDS) – являются программными или аппаратными системами, которые автоматизируют процесс просмотра событий, возникающих в компьютерной системе или сети, и анализируют их с точки зрения безопасности. Так как количество сетевых атак возрастает, IPS становятся необходимым дополнением инфраструктуры безопасности. IPS (IDS) состоят из трех функциональных компонентов: информационных источников, анализа и ответа. Система получает информацию о событии из одного или более источников информации, выполняет определяемый конфигурацией анализ данных события и затем создает специальные ответы – от простейших отчетов до активного вмешательства при определении проникновений. Ключевое отличие IPS от IDS в том, что она должна отслеживать активность в реальном времени и быстро реализовывать действия по предотвращению атак

Firewall (Межсетевой экран) – это программный или аппаратный комплекс для разграничения доступа к локальной или глобальной сети. Общий принцип его работы следующий: межсетевой экран отслеживает все устанавливаемые соединения, после просматривает имеющийся у него список правил (заданных пользователем или администратором) и определяет, следует ли разрешить данное соединение или заблокировать.

Межсетевые экраны можно разделить на корпоративные и персональные. Корпоративные межсетевые экраны могут быть как программными, так и аппаратными. Они устанавливаются на шлюз между локальной сетью и Интернетом (или на шлюз между двумя подсетями) и в качестве правил для проверки используется тип протокола, адрес сайта и номер порта. Правила для корпоративного межсетевого экрана задаются администратором сети.

Персональный межсетевой экран – это программа, которая устанавливается непосредственно на компьютер обычного пользователя. Основное отличие персонального межсетевого экрана от корпоративного заключается в том, что в его правилах можно задавать не только протокол, адрес и порт для подключения, но и программы, которым разрешено это подключение устанавливать (или наоборот, принимает входящее).

Почти все персональные межсетевые экраны имеют режим обучения, т.е. если для какой-либо программы не создано правила, пользователю выдается сообщение, что программа такая-то попыталась установить соединение по такому-то адресу, после чего вы должны принять решение, разрешать это соединение или нет. Соответственно, если вы выберите «разрешить», то программе будет позволено установить соединение и отправить данные.

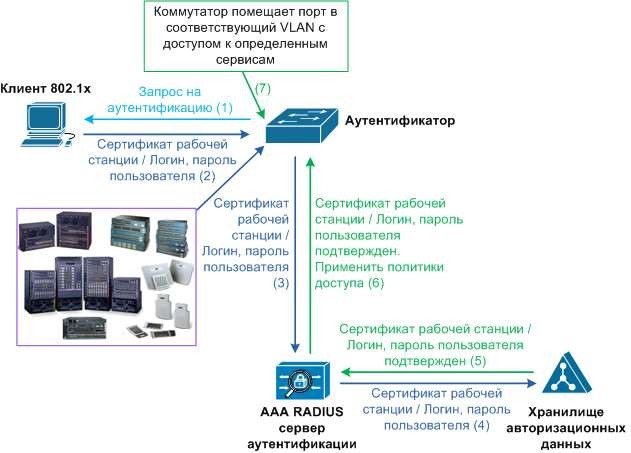

802.1X – это стандарт, который используется для аутентификации и авторизации пользователей и рабочих станций в сети передачи данных. Благодаря стандарту 802.1x [6] можно предоставить пользователям права доступа к корпоративной сети и ее сервисам в зависимости от группы или занимаемой должности, которой принадлежит тот или иной пользователь. Так, подключившись к беспроводной сети или к сетевой розетке в любом месте корпоративной сети, пользователь будет автоматически помещен в тот VLAN, который предопределен политиками группы, к которой привязана учетная запись пользователя или его рабочей станции в AD. К данному VLAN будет привязан соответствующий список доступа ACL (статический, либо динамический, в зависимости от прав пользователя) для контроля доступа к корпоративным сервисам. Кроме списков доступа, к VLAN можно привязать политики QoS для контроля полосы пропускания.

1.3 Анализ иерархии сети и выбор основных критериев сети

Иерархическая модель сети была предложена инженерами компании Cisco Systems [8], которая стала де факто стандартом, при проектировании сети. Согласно этой модели, сеть разбивается на три логических уровня: ядро сети (Core layer: высокопроизводительные устройства, главное назначение — быстрый транспорт), уровень распространения (Distribution layer: обеспечивает применение политик безопасности, QoS, агрегацию и маршрутизацию в VLAN, определяет широковещательные домены), и уровень доступа (Access-layer: как правило, L2 коммутаторы, назначение: подключение конечных устройств, маркирование трафика для QoS, защита от колец в сети (STP) и широковещательных штормов, обеспечение питания для PoE устройств).

Построение сети осуществляется с понимания какую сеть мы должны получить в итоге, определим основные критерии, которые нам необходимы.

Первый критерий – это безопасность сети. За этот пункт у нас в первую очередь отвечают системы IDS, DPI, межсетевые экраны, но помимо этих систем сюда необходимо включить так же систему мониторинга и оповещения сотрудников ИТ отдела и сотрудников отдела безопасности, инструкции для сотрудников при возникновении типовых сетевых атак, а также наличие сертификатов ФСТЭК для используемого сетевого оборудования.

Второй критерий – это управляемость сети, сюда входят различные виды документаций сети, наличие сертифицированных специалистов по используемому оборудованию.

2. Построение сети

Определимся с используемым оборудованием, при обработки персональных данных оборудование и программное обеспечение, которое взаимодействует с персональными данными, должно пройти сертификацию ФСТЭК, орган регулирующий использование технических средств защиты информации. Основными средствами, которые у нас могут быть задействованы при обработки персональных данных, это маршрутизатор, межсетевой экран и операционные системы. В качестве межсетевого экрана будет использоваться Cisco ASA 5525-X, подходит для обработки 3-го класса защищенности, маршрутизатор Cisco 7206VXR для центрального офиса и дата центра. Cisco 2911R для филиалов, данное оборудование прошло сертификация ФСТЭК и подходит под наши цели, ПО Active Directory на базе серверов 2008 R2 тоже прошло сертификацию.

Перед началом планирования, выберем как будет осуществляться доступ в сеть интернет.

Мы можем использовать адреса, которые выдал нам провайдера или же получить независимые IP адреса, от этого зависит на каком из устройств сети будет выполняться NAT (Network Address Translation). В первом случаем сетевую трансляцию будут выполнять маршрутизаторы, во втором маршрутизация будет происходить на Cisco ASA.

В связи с исчерпанием адресного пространства IPv4 заявки на получение независимых IP адресов в RIPE NCC не принимаются с сентября 2012 года. В настоящее время PI адреса можно получить через трансфер (передачу) части или всего адресного пространства из одной организации в другую. Так как прямой необходимости использовать независимые IP адреса у нас нет, то мы будем использовать адреса, которые выдадут нам провайдеры.

2.1 Общая схема сети

Основу сети будет составлять центральный офис (HQ) и центра обработки данных (Data Center), они находятся в одном населенном пункте соединены между собой оптоволоконным кабелем. Так же у компании есть сеть филиалов (Branch) по России, схема сети у всех филиалов одинаковая, поэтому опишем один филиал, остальные будут отличаться только IP адресами. Общая схема сети представлена на рисунке 2.1.

Рисунок 2.1 – Общая схема сети

2.2 Структура филиала

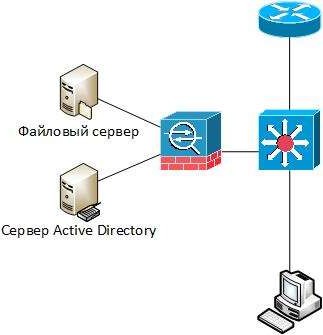

Сеть любого филиала будет состоять из коммутатора ядра, маршрутизатора и межсетевого экран, так же там, помимо пользователей, будет находится один сервер с контроллером Active Directory и файловый сервер.

Рисунок 2.2 – Структура сети филиала

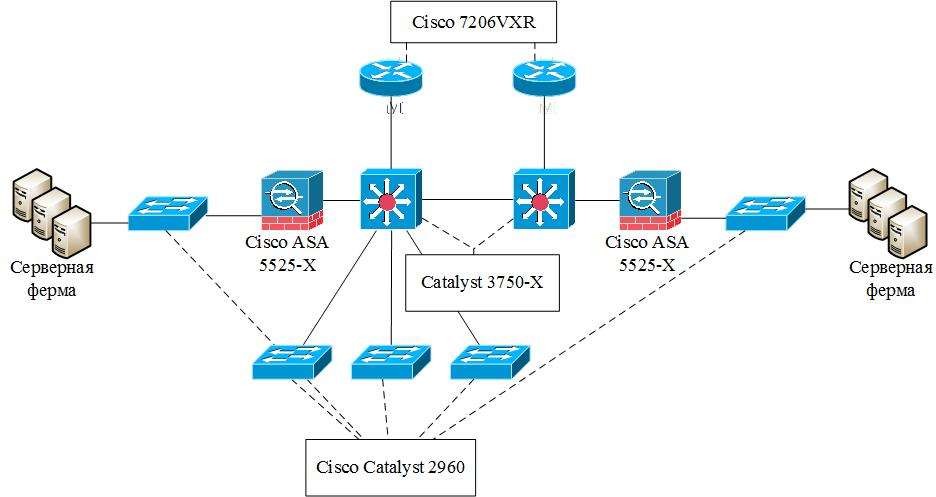

2.3 Физическая структура

Рассмотрим физическую структуру центрального офиса и дата центра, рисунок 2.3. Структура состоит из двух маршрутизаторов, один в центральном офисе, второй в дата центре, из двух коммутаторов ядра, которые соединены между собой оптоволоконным кабелем, двух серверных ферм, в офисе и дата центре и пользователями центрального офиса. Как мы видим структура довольно простая, у нас нет Distribution уровня, его функции берет на себя коммутатор ядра, но при расширении сети его можно будет добавить для того что бы снять нагрузку с коммутатора ядра, это в основном касается центрального офиса. Так же здесь мы видим точку отказа нашей сети, это канал связи между центральным офисом и дата центром, ее необходимо зарезервировать с помощью другого канала, например, беспроводной канал или канал через другого оператора связи.

Рисунок 2.3 – Физическая структура сети

2.4 Логическая структура сети

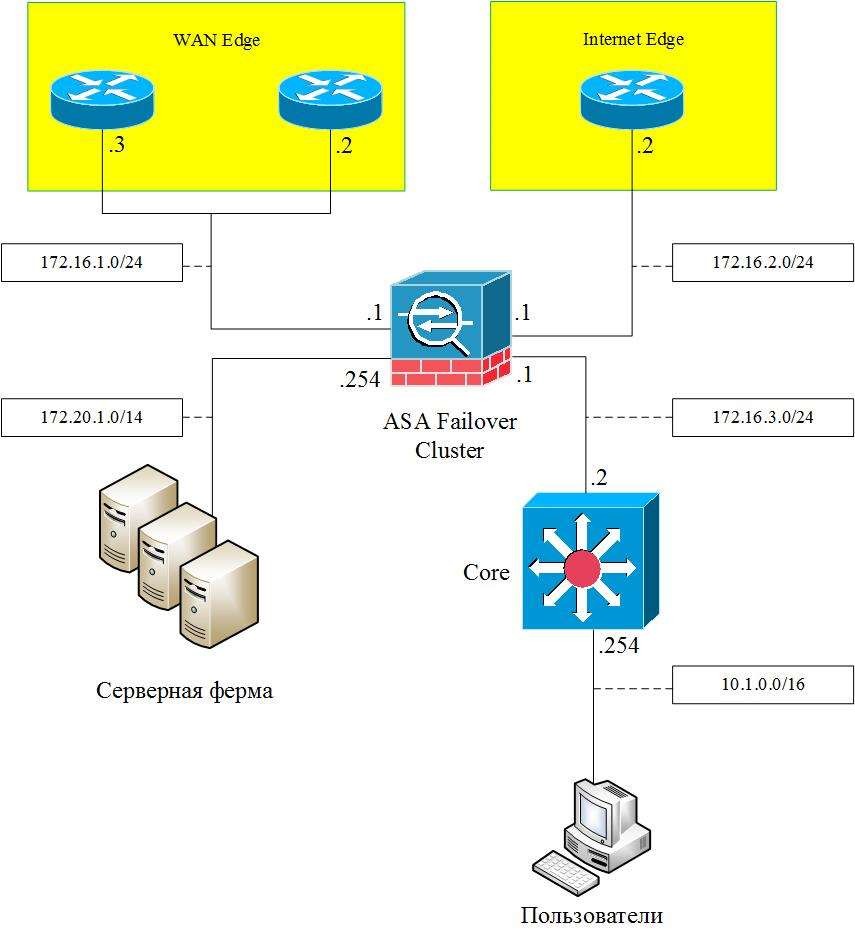

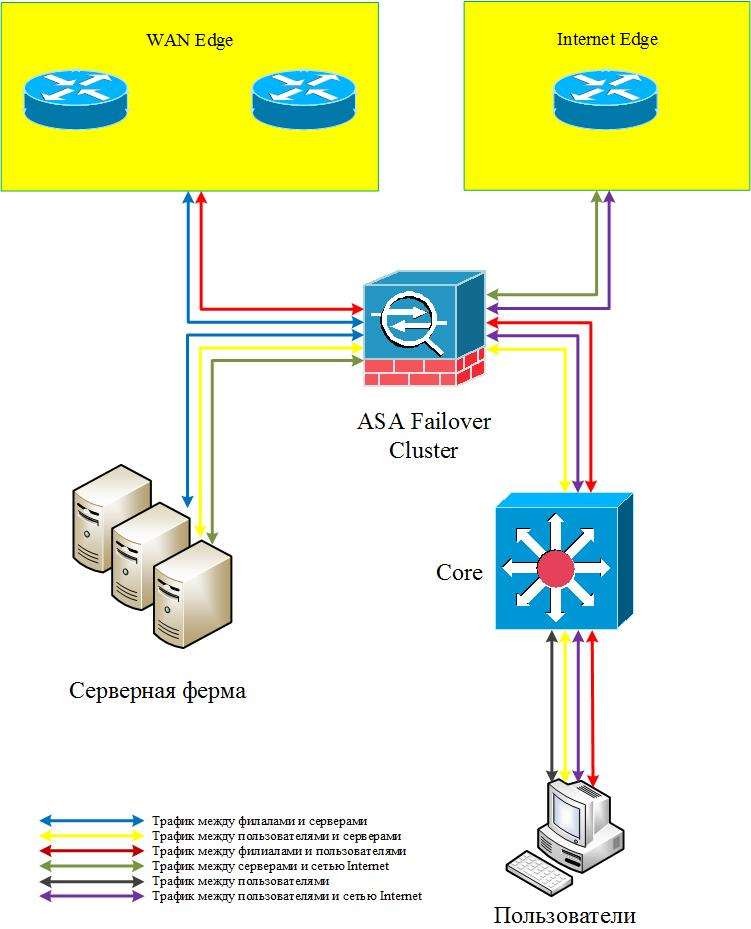

Рассмотрим логическую структуру сети, на рисунке 2.4, она будет сильно отличаться, от физической. На маршрутизаторах получается функциональное разделение на WAN Edge [10] и Internet Edge [11].

Рисунок 2.4 – Логическая структура сети

WAN Edge это два физических маршрутизатора которые будут отвечать за связанность сети, они будут организовывать DMVPN с филиалами, будут является ядром динамической маршрутизации.

Internet Edge состоит из виртуального маршрутизатора, который будет осуществлять маршрутизацию трафика в сеть Internet и осуществлять NAT.

Логически маршрутизатор получен с помощью протокола HSRP. Данный протокол объединяет два наших физических маршрутизатора в один логический. У логического маршрутизатора есть виртуальный один IP адрес который обрабатывает входящие пакеты, он одинаковый на обоих маршрутизаторах, которые работают в режиме Active/Standby, по умолчанию активным считается маршрутизатор, установленный в центральном офисе, так как ему будет установлен наивысший приоритет. Активный и резервный маршрутизаторы обмениваются hello-сообщениями, через определенный промежутки времени. Если таймер сообщения прошел, то резервный маршрутизатор становится активным и начинает обрабатывать пакеты. Протокол HSRP, позволяет нам зарезервировать маршрутизаторы, а также позволяет отслеживать канал доступа в интернет, переключаясь на него, когда перестает работать основной канал связи.

Вторым устройством Internet Edge выступает межсетевой экран Cisco ASA работающий в режиме Active/Standby Failover, он будет контролировать доступ к серверным фермам и сети Internet, осуществлять функцию IPS и будут являться шлюзом для мобильных клиентов.

При работе Cisco ASA в режиме Active/Standby Failover, активной будет считаться, как и в случае с маршрутизатором, ASA установленная в центральном офисе, это снизит нагрузку по передаче данных на канал связи между центральным офисом и дата центром. Так же существует дополнительные режимы работы ASA Failover, первый Statefull failover - с сохранением текущего состояния: обе ASA обмениваются информацией о состоянии сеансов по выделенному каналу связи (Statefull Failover Link), и если какая-либо из ASA выйдет из строя, то другая подхватит существующие сеансы и продолжит работу, второй Stateless failover - когда при отказе основной все сеансы связи сбрасываются; активируется резервная ASA, соединения для всех сеансов устанавливаются заново (использует Failover Link). У нас будет использоваться первый вариант, так как некоторые сервисы критичны к разрыву сеанса.

Следующим объектом на схеме является коммутатор ядра, на нем будет происходить маршрутизация трафика между VLAN пользователей и осуществляться маршрутизация трафика на Cisco ASA.

2.5 Прохождение трафика

На данной схеме рисунок 2.5, указано как будет проходить трафик в нашей сети. Мы видим, что весь трафик из пользовательских сетей при доступе к серверам или в сеть Internet будет проходить через ASA. Трафик же между пользователями будет идти через ядро сети.

Рисунок 2.5 – Схема прохождения трафика

2.6 Маршрутизация

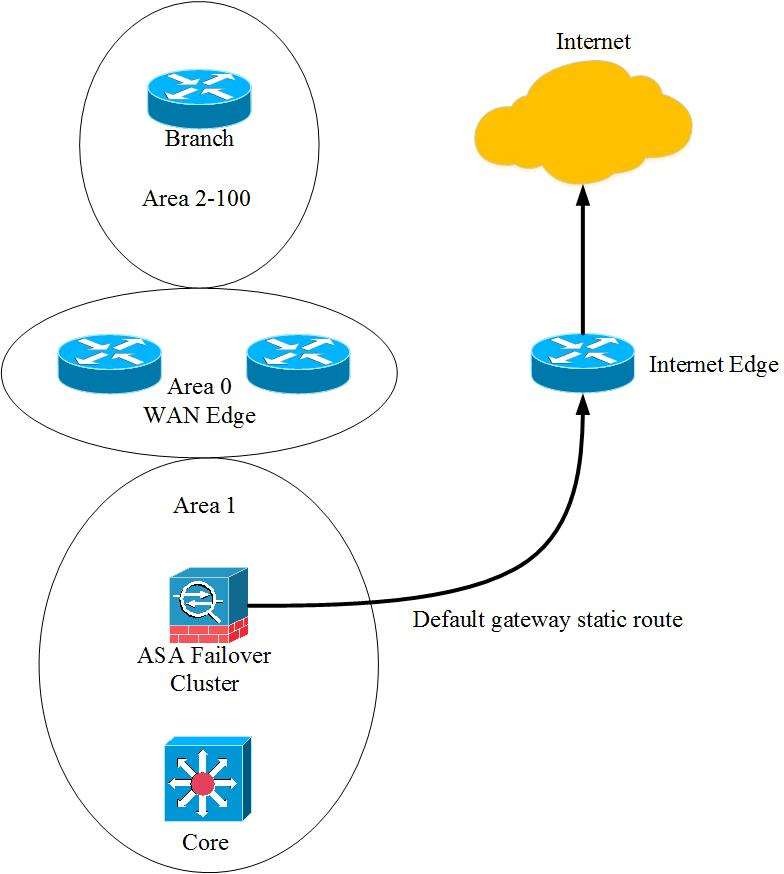

Основным протоколом динамической маршрутизации будет использоваться протокол OSPF. Он позволит связать между собой сети центрального офиса, дата центра и филиалов.

Структура протокола OSPF подразумевает под собой разбиение сети на зоны (area). При разделении автономной системы на зоны, маршрутизаторам, принадлежащим к одной зоне, неизвестна информация о детальной топологии других зон.

Разделение на зоны позволяет:

- Снизить нагрузку на ЦПУ маршрутизаторов за счет уменьшения количества перерасчетов по алгоритму SPF

- Уменьшить размер таблиц маршрутизации (за счёт суммирования маршрутов на границах зон)

- Уменьшить количество пакетов обновлений состояния канала.

При использовании протокола OSPF, всегда должна существовать магистральная зона (backbone area), эта хона является ядром сети, к ней подключаются все остальные зоны. В нашем случае магистральная зона будет образована двумя маршрутизаторами, в центральном офисе и дата центре. Зона с номер 1 зарезервирована для центрального офиса, зоны со 2 по 100 для филиалов. Схема OSPF располагается на рисунке 2.6. Поскольку у нас не используется протокол BGP, то для выхода в сеть Internet, будет использоваться статические маршруты. Для пользователей центрального офиса шлюзом по умолчания (Default gateway) является ядро, для ядра и серверов ASA, и ASA в конце будет пересылать пакеты на виртуальный роутер, каналом, который будет передавать трафик на маршрутизатор ISP.

Рисунок 2.6 – Схема маршрутизации

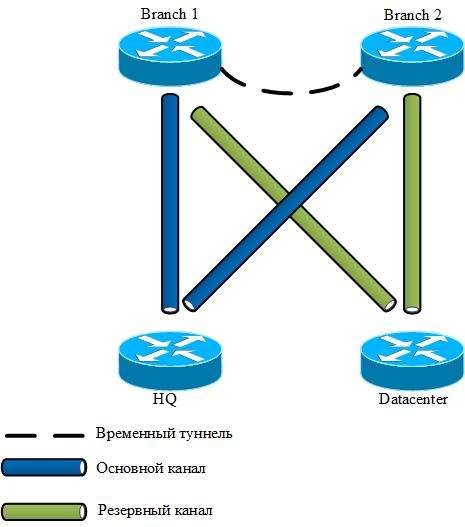

2.7 Организация DMVPN с филиалами

Ранее я уже упоминал о том, что филиалы будут связаны с центральным офисом м помощью DMVPN. DMVPN – динамическая многоточечная виртуальная частная сеть, технология объединения частных сетей через публичные сети. Мы строим site–to–site туннели между нашими

центральными маршрутизаторами (Hub) и маршрутизаторами в филиалах

(Spoke). Данная топология будет напоминать звезду, но не с некоторыми отличиями, при необходимости филиалы смогут строить временные туннели между собой для обмена трафика, что позволит снизить нагрузку на центральные маршрутизаторы, которые не будут передавать трафик от одного филиала в другой. DMVPN в качестве протокола будет использоваться протокол IPSec, внутри которого будет проходить трафик GRE.

Настройки IPSec:

- Алгоритм шифрования: AES - Advanced Encryption Standard (256 bit keys)

- Алгоритм хеширования: SHA - Secure Hash Algorithm Version 2 512

- Метод аутентификации: Rivest-Shamir-Adleman Signature;

- Группа Diffie-Hellman: #14 (2048 bit)

- Время жизни SA: 86400 seconds, no volume limit.

Так как у нас два центральных маршрутизатора и два канала связи, то каждый роутер в филиале будет создавать туннели с каждым из центральных маршрутизаторов и как писалось раньше внутри этих каналов будет работать протокол OSPF. Так же мы будем использовать протокол NHRP. Next Hop Resolution Protocol (NHRP) — клиент-серверный протокол преобразования адресов, позволяющий всем хостам, которые находятся в NBMA (Non Broadcast Multiple Access)-сети, динамически выучить NBMA-адреса (физические адреса) друг друга обращаясь к next-hop-серверу (NHS). После этого хосты могут обмениваться информацией друг с другом напрямую. Схему построение туннелей можно увидеть на рисунке 2.7.

Рисунок 2.7 – Схема DMVPN туннелей

В сети DMVPN:

- Hub-маршрутизатор будет работать как NHS, а spoke-маршрутизаторы будут клиентами.

- Hub-маршрутизатор хранит и обслуживает базу данных NHRP, в которой хранятся соответствия между физическими адресами и адресами mGRE- туннелей spoke-маршрутизаторов.

- На каждом spoke-маршрутизаторе hub-маршрутизатор статически указан как NHS и задано соответствие между физическим адресом и адресом mGRE-туннеля hub-маршрутизатора.

- При включении каждый spoke-маршрутизатор регистрируется на NHS и, при необходимости, запрашивает у сервера информацию об адресах других spoke-маршрутизаторов для построения spoke-to-spoke туннелей.

- Network ID - характеристика локальная для каждого маршрутизатора (аналогия - OSPF process ID). Разные интерфейсы могут участвовать в разных NHRP сессиях; это просто разграничитель того, что сессия NHRP на одном интерфейсе не та что на другом. Соответственно, совершенно не обязательно, чтобы Network ID совпадали на разных маршрутизаторах.

2.8 Безопасность сети

Active Directory является единой точкой входа и управления, все учетные записи клиентов создаются и хранятся в Active Directory, отсюда же осуществляется и управления этими учетными записями.

Active Directory представляет из себя распределенную базу данных в котором располагаются различные объекты, это могут быть компьютеры, группы, пользователи. Active Directory имеет иерархическую структуру. Основной структурной единицей Active Directory является домен. Помимо этого, несколько доменов могут быть объединены в дерево доменов, те в свою очередь в лес доменов.

База данных Active Directory хранится на специальных серверах, контроллерах домена, что является одной из роли Microsoft Windows Server, при работе с Active Directory необходимо резервировать контроллеры домена, best practice, является использование двух и более серверов. У нас сервера будут расположены на серверной ферме и в филиалах.

В нашей сети помимо своих основных функций как авторизация пользователей на компьютерах, и настройка прав доступа к сетевым папкам, Active Directory будет выступать в роли базы данных для RADIUS сервера. RADIUS сервер будет использоваться для аутентификации и авторизации пользователей на сетевом оборудовании, например, протокол 802.1X, авторизации сотрудников ИТ отдела на сетевом оборудовании, для построения DMVPN туннелей с филиалами, для этого будет использоваться дополнительный компонент сервер сертификации который будет выдавать сертификаты сетевому оборудованию. Так же Active Directory будет интегрирован с IPS системой.

В качестве устройства IPS у нас выступает межсетевой экран Cisco ASA с функционалом FirePower. На этом устройстве реализованы следующие функции:

- контроль приложения (функция Next Generation Firewall)

- обнаружение и отражение атак (функция Next Generation IPS)

- контроль доступа в сеть Internet (функция URL-фильтрации)

- обнаружение и нейтрализация вредоносного кода (функция Advanced Malware Protection).

- интеграции с Active Directory для привязки политик безопасности к именам пользователей, а не IP-адресам (функция Identity Firewall)

- традиционный межсетевой экран (функция Statefull Firewall)

Это позволяет комплексно управлять безопасностью сети. IPS устанавливается на пути следования трафика, при возникновении подозрительной активности сессия разорвется и это будет отражено в системно журнале, при повторной попытки компьютер который проявляет эту активность будет заблокирован. IPS будет идентифицировать пользователя, который выходит в Internet с помощью Active Directory и агентов на клиентских машинах, это позволяет более гибко настраивать доступ в сеть интернет, например, какие-то группы пользователей могут иметь доступ к сайтам с социальными сетями, например, отдел маркетинга, какие-то в частности отделы, которые работают с персональными данными имеют большие ограничения при работе. Так же интеграция с Active Directory позволят нам настраивать функциональный доступ к различным корпоративным сервисам, что при использовании стандартных списков доступа сложно реализуемо, усложняет администрирование что может повлечь за собой ошибку инженера и пользователь сможет получить доступ в закрытые участки сети.

Помимо межсетевого экранирования нас будет интересовать функция Advanced Malware Protection (AMP), этот функционал позволяет анализировать трафик на различные подозрительные сигнатуры, база сигнатур постоянно обновляется и загружается в устройство IPS. Существует две технологии обнаружения AMP, репутационная фильтрация и поведенческий анализ.

Репутационная фильтрация:

- Точные сигнатуры. Данный метод схож с тем, который используют традиционные антивирусы, имеющие базы известных вредоносных программ.

- Нечеткие отпечатки. Данный метод предназначен для борьбы с полиморфными вредоносными программами, код которых может изменяться в зависимости от условий. AMP ищет схожие признаки в анализируемом коде и в случае совпадения выдает вердикт о наличии вредоносного контента, который и блокируется.

- Машинное обучение. Данный метод позволяет оценивать метаданные анализируемых файлов с целью обнаружения вредоносности.

Поведенческий анализ:

- Индикаторы компрометаций. Данный метод опирается на изучение признаков, индикаторов (indicators of compromise), которые присущи вредоносному коду. Например, если в анализируемом файле есть функции самовоспроизведения, передачи данных в Интернет и (или) приема с какого-либо узла управляющих команд, то это, с высокой степенью вероятности, может характеризовать наличие в файле вредоносного кода.

- Динамический анализ. Данный метод заключается в отправке анализируемого файла в облачную «песочницу», где он проверяется с разных точек зрения и по итогам выносится вердикт о наличии или отсутствии признаков вредоносности.

- Продвинутая аналитика. Данный метод позволяет учитывать при анализе подозрительных файлов дополнительную контекстную информацию, собираемую из разных источников и с помощью разных механизмов. Обычно данный метод работает в паре с репутационными техниками.

- Анализ и корреляция потоков. Данный метод использует знание о вредоносных сайтах и IP-адресах, которые часто участвуют в вредоносной активности – передаче управляющих команд, приемке украденных данных и т.п. Обнаружение взаимодействия анализируемого файла с такими узлами характеризует его вредоносность.

Так же отдельно стоит упомянуть протокол 802.1 X, который будет использован для аутентификации пользователей, пример того как работает аутентификация по данному протоколу можно увидеть на рисунке 2.8.

Для работы этого протокола нам понадобиться:

- Коммутатор, который поддерживает данную технологию

- Сервер аутентификации, в нашем случае, этим сервером будет являться Active Directory

- DHCP сервер

Рисунок 2.8 – Схема авторизации с помощью протокола 802.1X

Изначально компьютер находится в гостевом VLAN с ограниченным доступом, далее он получает IP адрес и может установить безопасное соединение с сервером аутентификации (Active Directory) и затем он может быть авторизован в Active Directory с помощью сертификата, если же учетные данные не верны то машина так и остается в гостевом VLAN и не сможет получить доступ к сети компании, так же существует возможность дополнительно авторизовать еще и пользователя которые работает на данном компьютере, но это сложная процедуру которая может замедлить вход в систему или привести к ошибкам при использовании групповых политик, в частности они могу не успеть применится. Данный протокол решает основную задачу по предотвращению доступа в сеть с чужих компьютеров при условии, что у них есть доступ к физической сети.

Так же к безопасности сети можно отнести систему мониторинга и оповещения, хорошо настроенная система мониторинга позволяет обнаруживать ошибки конфигурации оборудования, недоступные устройства и падение каналов связи, так же система оповещения может оповещать сотрудников отдела информационной безопасности о текущих угрозах и атаках, это позволит предотвратить возможный ущерб.

2.9 DNS, DHCP и NTP

Так же в сетевой инфраструктуре предприятия нельзя не упомянуть про сервисы DNS и DHCP, первый сервис отвечает за преобразование понятного, определенного имени в соответствующий ему IP адрес, функционирование каталогов Active Directory невозможно без данного сервера, так как домен это одна DNS область и пк пытается подключиться к контролеру домена именно с помощью протокола DNS. DHCP как уже упомянутый выше используется для реализации протоколов 802.1X, а так же просто удобен так как в большой сети практически не возможно вводить IP на компьютерах пользователей вручную. Данные роли будут развернуты на контроллерах домена.

Существует еще один протокол без которого взаимодействие всех сетевых протоколов будет затруднено, это протокол NTP, который отвечает за синхронизацию времени, в домене NTP сервером как правило является доменный контролер, и все устройства синхронизируют время с ним, так как он отвечает за аутентификации и при большом временном отличии может произойти ошибка.

3. Экономическое обоснование

Сеть передачи данных это важный аспект работы предприятия, от этого зависит обмен информацией между различными отделами предприятия, а также сохранность и конфиденциальность информации и для нужно понять стоимость проектирования сети передачи данных. Проектирование сети будет производиться сетевым отделом компании в рамках отдельного проекта.

3.1 Расчет сметы затрат на разработку проекта сети

Перед тем, как выполнять непосредственные расчеты рассмотрим, какие стандартные статьи расходов входят в сметную стоимость:

-

-

- материалы, покупные изделия и полуфабрикаты;

- специальное оборудование, необходимое для проектировки;

- основная заработная плата сетевых инженеров;

- дополнительная заработная плата инженеров;

- отчисления на социальные нужды;

- затраты на электроэнергию для технологических целей;

- затраты на командировки;

- контрагентские работы;

- прочие затраты;

- накладные расходы.

-

Общая сметная стоимость определяется методом сметного калькулирования, основанный на прямом определении затрат по отдельным статьям.

3.2 Расчет стоимости материалов и покупных изделий

Стоимость материалов, покупных изделий, полуфабрикатов ( Cм ) оценивается по действующим рыночным ценам с учетом величины транспортно-заготовительных расходов по формуле (3.1):

m

Cм Nni Ц ni

i1

(3.1)

где

Nni – количество покупных изделии i-го вида;

Цni – цена покупного изделия, руб.

Результаты расчетов представлены в таблице 3.1.

Таблица 3.1 – Расчет стоимости материалов и покупных изделий

|

№ п/п |

Наименование материалов, покупных изделий, полуфабрикатов |

Единицы измерения |

Количество единиц |

Цена единицы (руб.) |

Сумма (руб.) |

Транспортно - заготовитель ные расходы |

Итого материальн ых затрат (руб.) |

|

1 |

бумага офисная А4 |

упаковка |

1 |

200 |

200 |

- |

200 |

|

2 |

картридж HP CE285A |

шт. |

1 |

4200 |

4200 |

- |

4200 |

|

Итого |

- |

2 |

- |

- |

4400 |

3.3 Расчет стоимости специального оборудования, необходимого для проектирования.

Стоимость специального оборудования для проведения проектирования ( Cоб ) в зависимости от его наличия вычисляется по-разному. При приобретении и использовании оборудования только для данного проекта его стоимость, независимо от степени загрузки, полностью учитывается в затратах с учетом доставки и монтажа по формуле (3.2):

m

Cоб

Aoi ti i 1

(3.2)

где m – количество видов оборудования;

Aoi – сумма амортизационных отчислений, причем

A Ц об ;

oi t

сл

Цоб – цена единицы i-го оборудования;

tсл

– срок службы оборудования;

tсл 4

года, следовательно, норма

амортизационных отчислений составляет 25%.

ti – время использования оборудования для работы, число лет.

Произведенные расчеты стоимости специального оборудования, необходимого для разработки, представлены в таблице 3.2.

Таблица 3.2 – Расчет стоимости специального оборудования, необходимого для проектирования

|

№ п/п |

Номенклатура специального оборудования |

Единицы измерения |

Количество единиц |

Цена единицы (руб.) |

Время использова ния (мес.) |

Годовая норма амортизацио нных отчислений |

Итого стоимость оборудован ия (руб.) |

|

1 |

Рабочая станция HP Z200 |

шт. |

2 |

78000 |

2 |

25% |

6240 |

|

Итого |

- |

2 |

- |

- |

- |

6240 |

3.4 Расчет основной заработной платы разработчиков

(3.3):

Основная заработная плата инженера ( Cос ) определяется по формуле

k

Cос Пi Зi Р , (3.3)

i1

где k – количество категорий инженеров;

Пi – количество инженеров i-ой категории;

Зi – среднечасовая заработная плата i-ой категории инженеров, руб;

Р – продолжительность работы, выполняемой работником i-ой категории, ч.

В данном проекте было выделено два этапа:

- Создание проекта сети.

- Написание конфигураций оборудования и документации.

На первом этапе задействован сетевой архитектор. Месячная зарплата сетевого архитектора составляет 110000 руб., следовательно, среднечасовая зарплата для сетевого архитектора – 625 руб. (110000: (228) ).

На втором этапе добавляется сетевой инженер. Его месячная зарплата составляет 70000 руб., следовательно, среднечасовая зарплата для сетевого инженера составляет 398 руб. ( 70000 : (228) ).

Результаты расчетов стоимости основной заработной платы сотрудников приведены в таблице 3.3

Таблица 3.3 – Расчет основной заработной платы разработчиков

|

№ п/п |

Наименование этапов разработки |

Количество человек |

Трудоёмкость этапа разработки (чел.-ч) |

Зарплата (руб/мес.) |

Среднечасовая зарплата (графа 7/22/8) (руб.) |

Затраты (руб.) |

|

|

1 |

2 |

3 |

5 |

6 |

7 |

8 |

9 |

|

1 |

Создание проекта сети |

Сетевой архитектор |

1 |

80 |

110000 |

625 |

50000 |

|

Всего для 1-го этапа |

1 |

80 |

- |

- |

50000 |

||

|

2 |

Написание конфигура ций оборудован ия и документа ции |

Сетевой архитектор |

1 |

40 |

11000 |

625 |

25000 |

|

Сетевой инженер |

1 |

120 |

70000 |

398 |

47760 |

||

|

Всего для 2-го этапа |

2 |

160 |

- |

- |

72760 |

||

|

Итого |

- |

- |

240 |

- |

- |

122760 |

3.5 Расчет дополнительной заработной платы разработчиков

Дополнительная заработная плата ( Cдоп) определяется по формуле (3.4)

Cдоп

Сос d , (3.4)

100

где d – норматив затрат на дополнительную заработную плату от

основной, d 10 15%.

Для стимулирования персонала определим заложены в премию, тогда:

Cдоп (12276010) :100 12276 руб.

d 10% , которые будут

3.6 Расчет отчислений во внебюджетные фонды

Отчисления в социальные внебюджетные фонды

формуле (3.5):

Cсф

определяются по

Cсф

(Сос Сдоп ) r , (3.5)

100

где r – суммарная норма отчислений во внебюджетные фонды (34%).

Cсф

(122760 12276) 34 :100 45912 руб.

3.7 Расчет затрат на электроэнергию для технологических целей

Затраты на электроэнергию ( Cэ ) определяются по приведенной ниже формуле (3.6)

m

Cэ Ni ti gi Tэ , (3.6)

i

где m – количество единиц оборудования, используемого для разработки;

Ni – мощность i-гo оборудования по паспорту, кВт;

ti – время использования i-гo оборудования для проведения разработки,

ч;

gi – коэффициент использования мощности i-гo оборудования;

Tэ – стоимость одного кВт-час электроэнергии, руб.

Затраты на электроэнергию сведены в таблицу 3.4.

Таблица 3.4 – Расчет затрат на электроэнергию для технологических целей

|

№ п/ п |

Номенклатура оборудования |

Мощность оборудования (кВатт) |

Время использования (час) |

Коэффициент использования мощности оборудования |

Стоимость одного кВт-час электроэнергии (руб.) |

|

1 |

компьютер сетевого архитектора |

0,32 |

120 |

0,8 |

4,68 |

|

2 |

компьютер сетевого инженера |

0,32 |

120 |

0,8 |

4,68 |

Cэ (0,32120 0,8 4,68) * 2 288 руб.

3.8 Расчет затрат на командировки

Затраты на командировки ( Cком ) включают расходы, связанные с проведением данной разработки: количество командировок, их продолжительность, стоимость проезда в оба конца, суточные, квартирные и другие связанные с командировками затраты.

В данном проекте затраты на командировки не предусмотрены.

Cком 0

руб.

3.9 Расчет стоимости контрагентских работ

В данном проекте затраты на контрагентские работы (т.е. работы, выполняемые сторонними организациями непосредственно для данной разработки) не предусмотрены.

Cкр 0 руб

3.10 Расчет прочих затрат

К статье "Прочие затраты" ( Cпр ) относятся затраты, связанные с оплатой экспертиз, консультаций, арендой помещений и т. п. Эти затраты определяются на основе статистической информации и задаются в процентах к суммарной величине предыдущих статей (не более 10%) или оговаривается

их конкретная договорная стоимость.

В данном проекте процент прочих затрат составил 5%.

Cпр

(4400 6240 122760 45912 12276 288) * 0,05 9579 руб.

3.11 Расчет накладных расходов

Накладные расходы ( Cн ) начисляются в процентах к основной заработной плате (от 70% до 100%).

Накладные расходы – это часть сметной себестоимости работ,

представляющая собой совокупность затрат, связанных с созданием необходимых условий для выполнения работ, а также их организацией, управлением и обслуживанием.

Перечень статей затрат накладных расходов:

- расходы на оплату труда административно-хозяйственного персонала;

- почтово-телеграфные расходы, оплата услуг связи, интернет;

- расходы на содержание и эксплуатацию помещений.

Как правило в области ИТ в смету закладываются накладные расходы в размере 70% от основной заработной платы.

Cн (122760 70) :100 85932

руб.

3.12 Расчет общей сметной стоимости проекта

Общая сметная стоимость разработки ( C р ) определяется суммированием ее составляющих, как показано в формуле (3.7)

Cр Cм Cоб Cос Cдоп Cсф Cэ Cпр Cн . (3.7)

Для наглядности полученные результаты расчетов прочих затрат сведены в таблицу (3.5).

Таблица 3.5 – Расчет общей сметной стоимости проекта

|

№ п/п |

Статьи расходов |

Условные обозначения |

Затраты (руб.) |

Доля затрат (%) |

|

1 |

расходные материалы |

Cм |

4400 |

1,5 |

|

2 |

специальное оборудование |

Cоб |

6240 |

2,2 |

|

3 |

основная заработная плата |

Cос |

122760 |

42,7 |

|

4 |

дополнительная заработная плата |

Cдоп |

12276 |

4,3 |

|

5 |

отчисления во внебюджетные фонды |

Cсф |

45912 |

16,0 |

|

6 |

электроэнергия |

Cэ |

288 |

0,1 |

|

7 |

затраты на командировки |

Cком |

0 |

0,0 |

|

8 |

затраты на контрагентские работы |

Cкр |

0 |

0,0 |

|

9 |

прочие затраты |

Cпр |

9579 |

3,3 |

|

10 |

накладные расходы |

Cн |

85932 |

29,9 |

|

Общая сметная стоимость |

C р |

287387 |

В данной главе рассмотрены основные экономические характеристики проекта, выполнен расчет сметы затрат на проектирование сети. Стоимость проектирования составила 287387 руб.

Стоимость проектирования довольно высока, однако следует понимать, что правильно спроектированная сеть, будет работать с минимальными сбоями, что уменьшает время простоя работников предприятия и уменьшает риск потери или повреждения информации.

ЗАКЛЮЧЕНИЕ

В процессе выполнения написания работы был произведен анализ и построение сети, с учетом требований российского законодательства. Благодаря протоколу HSRP и ASA Failover Cluster, была создана схема обеспечения отказоустойчивости основных компонентов, это позволит в случае чрезвычайной ситуации быстро восстановить основные сервисы и доступ в сеть Internet. Так же был разработан план по защите сети от несанкционированного доступа и защита важных данных с помощью межсетевого экрана. Помимо этого, настроена взаимодействие между сетевым оборудованием и серверами Active Directory, это позволяет более гибко настраивать политики доступа в сеть, единое управление аккаунтами, которые имеет доступ к оборудованию и настройка аутентификации с помощью сертификатов для маршрутизаторов филиалов. Все это в целом упрощает администрирование сети и уменьшает риск человеческой ошибки. В дальнейшем при росте сети необходимо будет заменить оборудование на более производительное.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1.Олифер, В.Г., Олифер, Н.А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 4-е изд. – СПб.: Питер, 2010. – 944 с.

2.Палмер, М., Синклер, Р.Б. Проектирование и внедрение компьютерных сетей. Учебный курс. 2-е изд. – СПб.: БХВ-Петербург, 2004. – 740 с.

3.Танненбаум, Э. Компьютерные сети. – 4-е изд. – СПб.: Питер, 2008. — С.

992.

4.Одом, У. Официальное руководство Cisco по подготовке к сертификационным экзаменам CCENT/CCNA ICND1. 2-е изд.: Пер. с англ.

– М.: ООО «И.Д. Вильямс», 2010 – 672 с.

5.Одом, У. Официальное руководство Cisco по подготовке к сертификационным экзаменам CCNA ICND2. 2-е изд.: Пер. с англ. – М.: ООО «И.Д. Вильямс», 2011 – 736 с.

6.Стандарты IEEE 802 – http://www.ieee802.org 7.Standard IPv4 – https://tools.ietf.org/html/rfc791

8.Фирма Cisco. Campus Network for High Availability Design Guide – http://www.cisco.com/c/en/us/td/docs/solutions/Enterprise/Campus/HA_campus

_DG/hacampusdg.html

9.Фирма Cisco. Cisco SAFE: A Security Reference Architecture – http://www.cisco.com/c/en/us/td/docs/solutions/Enterprise/Security/SAFE_RG/S AFE_rg.html

- Фирма Cisco. VPN WAN Technology Design Guide – http://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/Dec2013/CVD- VPNWANDesignGuide-Dec13.pdf

- Фирма Cisco. Internet Edge Design Guide http://www.cisco.com/c/dam/en/us/td/docs/solutions/CRD/Jul2015/CRD- Internet_Edge_Design_Jul2015.pdf

- Сущность социального обслуживания слабо защищенных категорий граждан

- Оборотные активы предприятия (на примере ЗАО «Ассорти»)

- Оборотные активы предприятия (Оборотные активы торгового предприятия ЗАО «Ассорти»)

- Прогнозная оценка спроса на рынке товаров (услуг)

- Процесс принятия решений в организации

- Статус нотариуса.(Разграничение компетенций между нотариальными органами)

- Правовое регулирование приватизации государственных и муниципальных предприятий (Значение и цели приватизации)

- Понятие и виды наследования (Наследование в гражданском праве как научные и практические проблемы)

- Понятие и виды наследования (Наследование в гражданском законодательстве)

- Защита сетевой инфраструктуры предприятия

- "Нотариат его роль в защите гражданских прав и охраняемых законом интересов"

- Нотариат и его роль в защите гражданских прав и охраняемых законом интересов (Возникновение нотариата)