Защита сетевой инфраструктуры предприятия

Содержание:

ВВЕДЕНИЕ

Каждая организация, использующая информационные технологии, нуждается в хорошем и тщательно защищенном сетевом проектировании. Безопасность - это ключевой фактор в нормальном функционировании любой компании в целом и всех ее отделов. Существуют различные методы и концепции обеспечения IT безопасности. Некоторые из них очень важны и должны быть реализованы в каждой корпоративной сети.

Есть много услуг внутри и за пределами корпоративной сети. C увеличением числа сервисов, таких как веб-сервисы, почтовые сервисы, файловые сервисы и другие, число возможных проблем безопасности растет. Методы обеспечения безопасности каждой из предоставляемых услуг различны, и для их эффективного применения требуется профессионал, обладающий глубокими знаниями об этой функциональности.

Выбор правильной методологии и структуры построения защищенной сети является важной частью всего процесса обеспечения информационной безопасности. При правильной методологии проектирование могло бы быть проще и эффективнее.

В качестве объекта исследования данной курсовой работы выступают локальные сети организаций.

Предметом исследования является система безопасности локальной сети.

Целью работы является разработка общих рекомендаций по обеспечению защиты информации в локальных сетях.

Для достижения данной цели поставлены следующие задачи:

-

- Провести обзор компонентов современных корпоративных сетей

- Провести обзор основных угроз безопасности локальных сетей

- Провести обзор мер по устранению угроз безопасности локальных сетей

1 ОБЗОР КОМПОНЕНТОВ СОВРЕМЕННЫХ ЛОКАЛЬНЫХ СЕТЕЙ

В большинстве случаев всю корпоративную сеть можно разделить на две сети. Одна из них - пограничная сеть, а другая - внутренняя сеть. Одна корпоративная сеть может иметь несколько границ, в зависимости от того, сколько сайтов у нас есть. Общее правило, граница сети - это часть, которая подключается к другим сетям через какую-то глобальную сеть (широкую сеть). Внутренняя сеть подключается к границе через одно или несколько подключений. В большинстве внутренних сетей размещены следующие компоненты-клиентские узлы, серверы отдела, центральные серверы, устройства управления и коммутируемая/маршрутизируемая сетевая инфраструктура [1].

Некоторые корпоративные сети могут иметь несколько пограничных сетей. Количество пограничных сетей, в которых нуждается организация, зависит только от услуг, которые оказываются внутри и за ее пределами. Основными компонентами пограничных сетей являются:

- Частные WAN ссылки - для предоставления и получения конкретных услуг

- Интернет WAN ссылки-для получения интернет-услуг и доступа в Интернет

- Публичные сервера - сервера для предоставления услуг, которые доступны из внешней сети и из внутренней сети.

- Сайт-сайт VPN (Виртуальная Частная сеть) туннели - для подключения филиалов компании.

- VPN-туннели удаленных пользователей - для подключения путешествия и удаленных пользователей к корпоративным ресурсам, как ERP-системы и другие услуги.

- Коммутируемая телефонная сеть общего пользования (Public Switched Telephone Network, PSTN) - еще один способ для подключения путешествия и удаленных пользователей. Возможно и подключение удаленного филиала через него тоже.

- Подключение к экстранету - для резервного копирования и подключения некоторых корпоративных партнеров.

- Сети электронной коммерции - эти сети предназначены только для корпораций, предоставляющих услуги электронной коммерции. Они могут быть подключены к пограничной сети хотя и разного типа, но должны быть отделены от другой части сети с помощью дополнительного маршрутизатора или брандмауэра.

Внутренняя сеть подключена к основной сети через один или несколько сетевых соединений. В этой части размещены все корпоративные серверы для внутренних сервисов и все настольные системы, кроме тех, которые подключаются к сети через VPN или какой-либо другой способ удаленного подключения [2]. Все основные части внутренних корпоративных сетей:

- Клиентские хосты-компьютеры конечных пользователей, рабочие станции и т.д.

- Серверы отдела-серверы и приложения, которые ограничены для некоторых пользователей во внутренней сети

- Центральный сервер - серверы и приложения доступны всем пользователям (сервер электронной почты, доменных имен (DNS) серверов, Веб-сервер, файловый сервер и др.)

- Устройства управления-все устройства, которые имеют функции для мониторинга различных видов услуг и протоколов, которые мы используем. Большинство этих устройств используют простой протокол сетевого управления (SNMP) или другие конкретные мониторы событий безопасности [3].

- Импульсный/маршрутизация сетевая инфраструктура - все маршрутизаторы, все коммутаторы Ethernet, идентификаторы, межсетевые экраны и другие устройства инфраструктуры, которая обеспечивает связь между внутренней сетью, края сети и внешних сетей

Топология-это физическое и логическое расположение сети. Физическое расположение сети определяет, как рабочие станции, серверы и другое оборудование соединяются вместе с помощью кабелей и разъемов. Логическое расположение сети относится к тому, как рабочие станции, серверы и другое оборудование связаны друг с другом с точки зрения потока трафика. Существует три основных топологии сети: линейная шина, кольцо и звезда. Другие топологии сети имеют иерархический характер, который может включать элементы шины, кольца и звезды. Соответствующая физическая и логическая топология для локальной сети определяется с точки зрения надежности и затрат, а также требованиями к подключению пользователей.

Линейная шина

В топологии линейной шины станции расположены вдоль отрезка кабеля, который может быть расширен либо на конце, либо на обоих концах для размещения большего количества узлов (рисунок 1).

|

|

|

Рисунок 1 – Соединение компьютеров с помощью топологии «Общая шина» |

Сеть состоит из коаксиального кабеля, такого как кабель RG-58 a/U, используемого с локальными сетями Ethernet. Узлы соединяются с кабелем с помощью разъема BNC, который подключается к сетевой интерфейсной плате (NIC). На концах кабеля присутствуют заглушки (терминаторы). На сегодняшний день часто в качестве общей шины используется витая пара, в этом случае соединения между устройствами обеспечивают разъемы RJ45 [4].

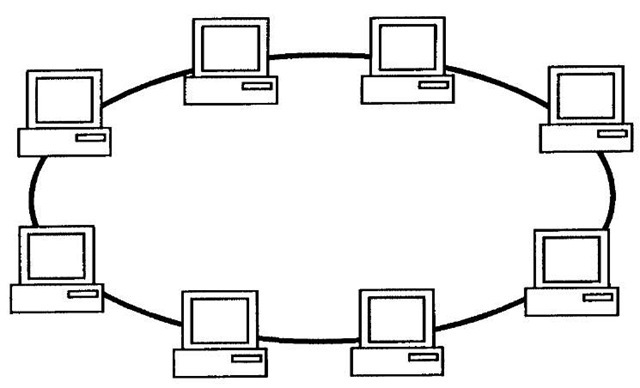

Кольцо

В кольцевой топологии узлы располагаются вдоль пути передачи, поэтому данные проходят через каждую последующий компьютер перед возвращением к точке происхождения. Как следует из ее названия, в кольцевой топологии сеть состоит из узлов, которые образуют замкнутый круг (рисунок 2).

|

|

|

Рисунок 2 – Соединение компьютеров с помощью топологии «Кольцо» |

В локальных сетях Token Ring по кольцу распространяется небольшой пакет, называемый токеном, что позволяет каждой станции последовательно размещать информацию в сети. Станция захватывает маркер, заменяя его информационным фреймом [5].

Топология «Звезда»

Это топология сети, где каждый отдельный элемент сети присоединяется к центральному узлу (часто называемому концентратором или коммутатором). Соединение этих сетевых элементов в центральный компонент визуально представлено в виде звезды (рисунок 3)

|

|

|

Рисунок 3 – Соединение компьютеров с помощью топологии «Звезда» |

Топологии звезд являются активными или пассивными сетями в зависимости от следующих параметров:

- Если центральный узел выполняет процессы, такие как усиление или регенерация данных

- Если сеть активно контролирует транзит данных

- Если в сети требуются источники электроэнергии.

Топологии типа "звезда" также может быть реализован с помощью Ethernet кабелей, беспроводных маршрутизаторов и/или другие компоненты. Во многих случаях центральным узлом является сервер, а дополнительные узлы-клиенты [6].

Преимущества топологии "звезда":

- Централизованное управление сетью, с помощью центрального компьютера, концентратора или коммутатора.

- Легко добавить еще один компьютер к сети.

- Если один компьютер в сети не работает, остальные сети продолжают нормально работать.

Недостатки топологии "звезда"

- Может иметь более высокую стоимость, особенно при использовании коммутатора или маршрутизатора в качестве центрального сетевого устройства.

- Устройство центральной сети определяет производительность и количество узлов, с которыми может работать сеть.

- В случае сбоя центрального компьютера, концентратора или коммутатора вся сеть отключается и все компьютеры отключаются от сети.

2 КЛАССИФИКАЦИЯ УГРОЗ БЕЗОПАСНОСТИ ЛОКАЛЬНОЙ СЕТИ

В современном мире существует множество атак, которые вызывают серьезные проблемы в корпоративной сети. Чтобы защитить сеть от атак, администратор сети должен обнаружить все уязвимости, присутствующие в сети, и должен знать, как защитить и смягчить последствия всех атак. Атака происходит в несколько этапов для успешного выполнения против корпоративной сети. Изначально злоумышленник может иметь ограниченную информацию о целевой сети, поэтому одной из основных задач злоумышленника является сбор информации или сведений об уязвимостях целевой сети. После сбора информации о целевой сети, несколько атак может быть запущено против организации. Для сбора информации злоумышленники обычно не нуждаются в глубоких знаниях о целевой сети. Например, они могут просто использовать WHOIS, чтобы найти доменное имя и IP-адрес целевой сети, которая не является преступлением. Эти сведения можно использовать позже для выполнения атаки. Все сетевые атаки можно разделить на две части [7]

- Атаки, требующие незначительного количества информации о целевой сети.

- Атаки, требующие значительного количества информации о целевой сети.

Атаки, требующие меньше информации о целевой сети, делятся на [8]

- Разведывательные атаки

- Атаки доступа

- DOS и распределенные DOS-атаки

Атаки, требующие дополнительной информации о целевой сети, подразделяются на

- Черви, вирусы и троянские кони

- Атаки прикладного слоя

- Угрозы протоколам управления

Далее кратко описываются все нападения и методы их смягчения и уделяется больше внимания разведывательным нападениям и методам их смягчения.

2.1 Разведывательные атаки

Данный вид нападения определяется как несанкционированное обнаружение и сопоставление систем, служб или уязвимостей целевой сети. Если злоумышленник или нарушитель хочет атаковать сеть, он нуждается в некоторой информации о целевой сети, IP-адресах, активных портах и сервисах, операционной системе на компьютере. С помощью разведывательных атак злоумышленник может собирать такую информацию и выполнять реальную атаку на целевую сеть. В течение значительного времени разведывательные атаки не обнаруживаются, так как не оказывают никакого влияния на сеть. [9]

Разведывательные атаки - это начальный шаг злоумышленника для атаки на сеть. Для сбора информации о целевой сети, во-первых, злоумышленник выполняет пинг целевой сети, чтобы получить список активных IP-адресов. Затем злоумышленник выполняет сканирование портов, чтобы определить, какие порты или службы активны на этих IP-адресах. После определения динамических портов злоумышленник начинает запрашивать порты, чтобы узнать, какая операционная система работает, тип и версию приложений, запущенного программного обеспечения и конфигурации, которая была применена на целевом узле. Разведывательная атака может быть использована как административный инструмент или как атакующий инструмент.

При атаке используются следующие инструменты и технологии:

- Анализатор пакетов

- Сканирование портов

- Команда PING

- Информационные запросы в Интернете

Рассмотрим далее более подробно каждый из компонентов.

Анализатор пакетов (сниффер) - это метод захвата каждого пакета, который передается по сети. Сниффер пакетов представляет собой прикладную программу которая использует сетевую карту компьютера (Network Adapter Card, NAC) для перехвата пакеты, которые путешествуют через сетевой уровень протокола управления передачей данных TCP/IP. NAC должен работать в сквозном режиме для захвата пакетов. Сквозной режим - это режим, в котором сетевая карта передает каждый пакет, полученный на физическом уровне в приложение для обработки. [10]

Захват пакетов может быть разработан очень легко, когда сетевое приложение отправляет пакеты в обычном виде виде, без шифрования. Когда пакеты отправляются в простом виде, их легко захватить и получить из них информацию. Захват пакетов можно использовать как средство администрирования для мониторинга и проверки сетевого трафика или как средство атаки.

2.2 Сканирование портов и пинг сканирование

Как сканирование портов, так и пинг cканирование являются наиболее распространенным видом разведывательных атак. Они могут использоваться в качестве административных инструментов или в качестве средств взлома. Сетевой администратор будет использовать это средство для поиска уязвимых служб в сети. Хакер будет использовать, чтобы использовать службы незаконным способом. [11]

С помощью пинг сканирования злоумышленник получит IP-адреса целевой сети. Это можно сделать, отправив протокол ICMP-сообщение (Internet Control message Protocol) ping на каждый IP-адрес целевой сети или отправив сетевой пинг. ICMP-пинг будет отправлять Эхо-запросы к нескольким узлам. Если узел посылает ответные запросы, то компьютер с таким IP-адресом присутствует в сети. Пинг сканирование относится к медленным и старым методам, используемым для сканирования сети.

С помощью сканирования портов злоумышленник может узнать открытые порты и сервисы, которые активны на компьютере с заданным IP-адресом. Сканирование портов выполняется путем отправки ряда сообщений целевым узлам. В зависимости от типа полученного ответа злоумышленник обнаружит, какие порты открыты, какие порты закрыты и какие службы связаны с этим портом. Всем службам присваиваются известные номера портов. Например, простой протокол передачи почты (SMTP) и порт 25. Если сканирование порта обнаружит номер порта 25, злоумышленник узнает, что узел использует SMTP. Чаще всего используются инструменты сканирования портов SAINT, Nmap и Nessus.

2.3 Запросы информации в Интернете

Запросы к Интернету для получения информации о веб-сайте или организации называются запросами к информации в Интернете. Запросы системы доменных имен (DNS) могут предоставлять информацию о конкретных доменах, например, кто владеет доменом и какой адрес назначен этому домену. DNS - крупнейшие и активные распределенные базы данных на планете. Функция DNS заключается в том, чтобы перевести удобочитаемый доменное имя в машиночитаемые IP-адреса.

Злоумышленники могут использовать этот интернет-инструмент, для получения информации из Интернета. Нет способа уменьшить эту угрозу. Предоставляя информацию DNS, организации должны убедиться в том, что должна быть предоставлена только определенная информация, которая не причиняет вреда. [12]

2.4 Атаки доступа

Атаки доступа можно представить, как доступ к сетевому трафику незаконным способом. С помощью атак доступа злоумышленники могут получать данные, получать доступ и могут повышать свои права доступа в сетях или системах. Они используются для получения доступа к конфиденциальным базам данных, веб-счетов и другой конфиденциальной информации. Атака доступа может происходить различными способами. [13]

Атаки доступа состоят из

- Атака на пароль

- Эксплуатация доверия

- Перенаправление портов

- Атака Man-in-the-middle

- Переполнение буфера

Рассмотрим каждый их этих методов атаки.

Атаки на пароль. Пароли используются для проверки подлинности пользователей. Пароли являются очень конфиденциальными данными и легко захватываются хакерами, потому что они понятны человеку. Атаки паролей используются для угадывания системных паролей. Это делается путем серии попыток подобрать пароль системы злоумышленником. Атака по словарю является распространенным примером атаки паролем. Атака по словарю будет перебирать все возможные пароли пока не найдет нужный пароль.

Атаки паролем могут осуществляться следующими способами

- Перебор

- Троянская программа

- IP-спуфинг

- Анализатор пакетов.

Эксплуатация доверия и перенаправление портов. Устройства, работающие в общей среде, должны доверять информации, поступающей от других устройств. Хакеры попытаются использовать это доверие, получив доступ к одному из скомпрометированных устройств в сети. При использовании доверия хакер может прослушивать или отправлять или изменять данные в качестве доверенного пользователя. Например, если хост Демилитаризованной зоны (ДМЗ) скомпрометирован, то злоумышленник может воспользоваться этим для атаки на узел, подключенный к внутреннему интерфейсу брандмауэра.

Атака перенаправления портов - это тип атаки на использование доверия. С помощью взломанного хоста, атака перенаправление порта отправляет все пакеты на другой адрес. Она осуществляется путем установки программного обеспечения проброса портов, такого как HTTPtunnel или NetCat. С помощью перенаправления портов хакер может знать о коммуникациях, ID пользователя/пароле и протоколах, используемыех в сети.

Man-in-the-Middle (MitM) атаки являются одним из самых интересных и сложных атак в плане обеспечении безопасности сети. Атака MitM может быть определена как атака, при которой злоумышленник будет читать и записывать данные, передаваемые между двумя хостами, не зная хостов. Для выполнения этой атаки злоумышленник должен иметь доступ к сетевым пакетам, передаваемым по сети. Атаки MitM также называются атаками на сессии. Атака MitM реализуется с помощью сетевых пакетов и протоколов маршрутизации и транспорта [14].

Основными целями атаки являются:

- Наносение ущерба конфиденциальности, целостности и доступности

- Сбор информации

- Повреждение передаваемых данных

- Внедрение новой информации в сетевые сессии

Атака переполнения буфера является наиболее распространенной атакой, которая может поставить под угрозу безопасность компьютерной системы в сетевой среде. Переполнение буфера - это процесс переполнения или перегрузки пространства в буфере. Это делается путем программы, которая записывает данные за выделенный конец буфера в памяти. Переполнение буфера обычно возникает как следствие ошибок и неправильного использования таких языков, как C или C. Атаки переполнения буфера помогают всем существующим вредоносным червям распространяться с одной машины на другую. При атаке переполнения буфера злоумышленник может вставить свой собственный код в компьютер жертвы, чтобы контролировать или компрометировать службы хоста.

2.5 DOS и распределенные DOS-атаки

После разведывательных атак DOS-атаки являются наиболее распространенной формой атак безопасности. DOS-атаки являются наиболее сложными для полного устранения, поскольку они не направлены на получение доступа к сети или информации в сети. Злоумышленники используют DOS-атаки для предотвращения доступа законных пользователей к информации или службам в сети. DOS-атаки также могут быть направлены на целевую сеть, чтобы предотвратить исходящий трафик или предотвратить входящий трафик для определенных сетевых служб. DOS-атаки делают сервисы бесполезными для законного пользователя. DOS-атака может быть выполнена как Flood-атака, атака Ping of Death и SYN-атака. Наиболее распространенным типом атаки DOS является распределенная DOS-атаки. [15]

Распределенная DOS-атака использует DOS-атаку на сервер и отправляет в сеть очень большое количество запросов. Чтобы обработать все запросы, сервер использует много времени и резко замедляет свою работу, вследствие чего становится недоступным для законного доступа и использования. Для выполнения распределенных DOS-атак, злоумышленникам требуется очень мало усилий, потому что они могут воспользоваться слабыми сторонами протоколов. Эти атаки очень трудно устранить, поскольку они атакуют трафик, который обычно разрешен в сети.

2.6 Вирусы, черви и троянские программы

Вирус-это вредоносное программное обеспечение, прикрепленное к программе или файлу, способному выполнять определенную нежелательную функцию на компьютере. Вирус может сделать серьезные повреждения, такие как удаление файлов или стирание всего диска. Некоторые вирусы очень просты и не нанесут никакого вреда. Вирус не может распространяться из одной системы в другую без человеческого взаимодействия. Вирус может распространяться путем совместного использования зараженного файла или открытия зараженного файла, или открытия вложения электронной почты, содержащего вирус.

Червь-это подкласс вируса, который может влиять на систему так же, как и вирус. Червь устанавливает свои копии в памяти компьютера и выполняет произвольный код. Черви могут распространяться из одной системы в другую систему без взаимодействия с пользователем. Черви имеют возможность заражать всю сеть. Черви используют преимущества автоматической отправки и получения файлов для распространения.

Троянский конь - это название программного обеспечения, который выглядит полезным, но будет наносить урон после установки или запуска на системе. Троянский конь может нанести серьезный ущерб, как удаление файлов и уничтожения информации на вашей системе. Некоторые трояны просты и не причиняют никакого вреда. Троянские программы не могут воспроизвести, ни повторить себя. Но они могут сделать систему уязвимой для многих атак.

2.7 Атаки прикладного уровня

Атаки прикладного уровня реализуются по-разному. Одним из наиболее распространенных методов является использование известных слабых мест приложений или систем, таких как sendmail, HTTP и FTP. Они показывают пользователю экран, баннер или приглашение, с помощью троянских программ, чтобы ввести данные для входа в систему. Как только пользователь вводит данные, эта программа отправляет данные для входа злоумышленнику. Этот тип атаки является старейшей формой атак прикладного уровня. Новые формы атак уровня приложений используют порты, разрешенные через брандмауэр. Эти атаки включают Java-апплеты и элементы управления ActiveX и пропускают вредоносные программы через открытые порты и загружают их в браузер пользователя. Атаки прикладного уровня никогда не могут быть полностью устранены, поскольку ежедневно обнаруживаются новые уязвимости.

2.8 Атаки на протоколы управления

Для расширения области вычислительной среды за пределы одной локальной сети или нескольких компьютеров требуется набор автоматизированных средств управления сетью. Для работы в среде с несколькими поставщиками необходима система сетевого управления, основанная на стандартизированных протоколах сетевого управления и приложениях. Наиболее часто используемые протоколы управления Simple Network Management Protocol (SNMP), SysLog, Trivial File Transfer Protocol (TFTP) и Network Time Protocol (NTP). Если необходимые меры безопасности не будут приняты, эти протоколы могут быть скомпрометированы

SNMP используется для извлечения информации из сетевого устройства или удаленной настройки параметров устройства. SNMP версии 1 и 2 использует пароли в каждом сообщении в качестве простой формы безопасности. Эти версии SNMP отправляют пароли в виде обычного текста вместе с сообщением. Таким образом, эти версии могут быть перехвачены любым пользователем, у которого по пути к данным между устройством и сервером управления установлен приемник пакетов. SNMP версии 3 позволяет преодолеть эти недостатки путем предоставления аутентификации и шифрования для обмена сообщениями.

Протокол SysLog предназначен для передачи сообщений в виде устройства, настроенного для ведения журнала на сервере syslog, который собирает сведения. Сообщения отправляются в виде обычного текста между управляемым устройством и узлом управления. SysLog не имеет проверки целостности на уровне пакета, чтобы убедиться, что содержимое пакета не было перехвачено и изменено при передаче. Таким образом, злоумышленник может изменить данные SysLog, чтобы запутать администратора сети во время атаки.

TFTP используется для передачи системных файлов или конфигураций по сети. Системные файлы и конфигурации очень важны для защиты, потому что они могут раскрыть всю информацию сети, которая может привести к большому ущербу, как только злоумышленник захватывает данные. TFTP использует протокол UDP для передачи данных между запрашивающим хостом и сервером TFTP. TFTP-сервер также отправляет данные в виде обычного текста, который является уязвимым и может быть перехвачен в пути.

NTP используется для синхронизации часов различных устройств в сети. Синхронизация часов в сети необходима для цифровых сертификатов и правильной интерпретации событий в данных SysLog. Злоумышленник может попытаться провести DOS-атаки на сеть, отправив фиктивные данные NTP через Интернет в попытке изменить часы на сетевых устройствах таким образом, что цифровые сертификаты считаются недействительными. Злоумышленник также может попытаться запутать администратора сети во время атаки, нарушая часы на сетевые атаки. Эти атаки затрудняют сетевому администратору определение порядка событий SysLog на нескольких устройствах.

3 ОБЗОР МЕР ПО УСТРАНЕНИЮ УГРОЗ БЕЗОПАСНОСТИ В ЛОКАЛЬНЫХ СЕТЯХ

В данном подразделе описано устранение угроз безопасности или уменьшение их негативного влияния.

3.1 Предотвращение разведывательных атак

Эффект от действия сниффера уменьшить с помощью таких инструментов, как:

- Идентификация

- Коммутируемая инфраструктура

- Специальных инструментов

- Криптографии

Рассмотрим эти компоненты подробнее.

Проверка подлинности - это процесс идентификации пользователей, имеющих доступ к сети. Наличие строгой проверки подлинности является основным вариантом защиты от программы-сниффера. Одноразовый пароль (One Time Password, OTP) - это общий пример для строгой аутентификации. Он представляет собой пароль, действительный только для одного сеанса или транзакции. OTP - это двухфакторная аутентификация, которая включает в себя сочетание нового пароля с известным паролем. Когда используется новый пароль и хакер узнает этот пароль с помощью пакетов, это бесполезно, потому что пароль уже истек. Этот метод смягчения последствий атаки полезен, когда снифферы направлены на захват паролей, но снифферы, предназначенные для перехвата конфиденциальных данных (например, электронной почты), по-прежнему будут иметь эффект [16].

Коммутируемая инфраструктура - это очень распространенный прием, который используется в сетях для защиты от пакетных снифферов. В коммутируемой инфраструктуре каждому устройству предоставляется собственный порт коммутатора. Как только сеть развертывает коммутируемую среду, хакеры не могут захватить все пакеты, передаваемые по сети. Хакеры могут получить доступ только к определенному порту. Из-за этого коммутируемая инфраструктура не может полностью устранить угрозу пакетных нюхов, но может значительно уменьшить эффект воздействия.

Специальные инструменты используются для обнаружения снифферов, присутствующих в сети. Они могут быть разработаны с помощью программного или аппаратного обеспечения. Подобные инструменты не могут полностью устранить угрозу, но они являются частью общей системы информационной безопасности. Их работа основана на принципе определения изменения времени отклика хоста. Время обработки трафика, поступающего с сервера или следующего узла, называется временем ответа. Наблюдая за временем отклика, данные инструменты могут обнаруживать снифферы. На современном рынке присутствует множество подобны решений. Одним из таких программных средств для сетевой безопасности является AntiSniff.

Криптография является более эффективным методом для обнаружения или предотвращения перехвата пакетов, основанным на шифровании данных. Когда снифферы пакетов перехватывают зашифрованные данные, они видят только шифр (случайная строка битов), который очень трудно понять. Шифрование пакетов является лучшим решением для предотвращения перехвата пакетов. Шифрование пакетов выполняется алгоритмами Data Encryption Standard (DES), 3DES и Advanced Encryption Standard (AES). Доступ к терминалу осуществляется с помощью криптографических протоколов, таких как Secure Shell (SSH) и Sockets Layar (SSL) [17]

3.2 Предотвращение сканирования портов и пинг-сканирования

Сканирование портов и пинг сканирование не могут быть предотвращены полностью. Без ущерба для возможностей сети трудно предотвратить полное сканирование портов и вызов команды ping, поскольку они не являются преступлением. Когда компьютер подключен к Интернету, открывается порт. Как только порт открыт, сканирование порта найдет этот порт. Тем не менее, с помощью некоторых методов последствия этого можно значительно смягчить.

Использование фильтрующих устройств является наиболее распространенным методом для остановки сканирования портов и пинг сканировая. Фильтрующее устройство может быть брандмауэром или маршрутизатором Cisco со списком управления доступом. Чтобы остановить пинг сканирование, IMCP эхо-хапрос и эхо-ответ должны быть отключены на пограничных маршрутизаторах. Таким образом, организация потеряет данные диагностики сети. Сканирование портов может найти IP-адреса, но занимает много времени по сравнению с пинг сканированием. Сканирование портов можно уменьшить с помощью системы предотвращения вторжений (Intrusion Prevention Systems, IPS) на уровне сети и хоста. IPS выдаст предупреждающее сообщение при разведывательной атаке. С этим предупреждением администратор сети может подготовиться к предстоящей атаке [18].

3.3 Способы смягчения последствий от атаки на пароль и перенаправления портов

Пользователи должны понимать, насколько важно защитить свои пароли. Некоторые из методов смягчения атак паролей

- Не делитесь паролями с другими

- Не используйте один и тот же пароль на нескольких системах, используйте разные пароли для каждой системы

- Меняйте пароли каждые 6 до 12 месяцев

- После определенного количества неудачных попыток входа в систему, отключить учетную запись

- Не используйте паролях обычный текст

- Используйте надежные пароли, используя прописные и строчные буквы, специальные символы и цифры

3.4 Смягчение последствий атаки эксплуатации доверия

Наличие жестких ограничений на уровни доверия в сети может снизить уровень использования доверия. Системы внутри брандмауэра никогда не должны полностью доверять системам вне брандмауэра. Доверие должно быть ограничено конкретными протоколами. Когда узел DMZ контролируется злоумышленником, его следующая цель - скомпрометировать внутренние системы, подключенные к доверенному интерфейсу брандмауэра. Это можно сделать путем поиска разрешенных протоколов от узла DMZ к внутреннему интерфейсу и поиска уязвимостей на внутреннем узле. Эта атака может быть остановлена, если брандмауэр имеет минимум подключений от узла DMZ к внутренним узлам [19].

Чтобы уменьшить ущерб от перенаправление портов, организации должны использовать хорошие модели доверия, относящиеся к сети. Модели доверия реализуются с помощью соответствующих ограничений доступа между хостами. Пока узлы доверяют на основе IP-адресов, перенаправление портов не может быть уменьшено. Система HIPS (Host-based Intrusion Prevention System) помогает обнаружить злоумышленника, предполагая, что система находится под атакой и может предотвратить установку программного обеспечения перенаправления портов.

3.5 Смягчения последствий атак Man-in-the-Middle и переполнения буфера

Когда два компьютера обмениваются данными друг с другом, есть шанс атаковать MitM, и это очень трудно устранить. С помощью криптографического шифрования, mitm-атаки может быть очень эффективно смягчены. Когда данные зашифрованы, злоумышленник увидит только текст шифра который бесполезен.

Наличие обновленных отчетов об ошибках для сетевых продуктов и продуктов сервера приложений поможет обнаружить переполнения буфера и применить последние исправления к этим продуктам. Наиболее распространенным способом предотвращения атак переполнения буфера является проверка буферов в определённое время. Если буфер содержит больше данных, ясно, что буфер переполнен.

3.6 Смягчение последствий DOS и распределенные DOS-атак

Этот вид атак очень трудно полностью устранить но их ущерб может быть сведен к минимуму с помощью некоторых методов смягчения, таких как

- Функции anti-spoof

- Функции anti-DOS

- Ограничение скорости движения пакетов

Конфигурации функции anti-spoof на маршрутизаторах и межсетевых экранах поможет снизить риск. Функции защиты от нежелательной почты включают фильтрацию пакетов со списками доступа, отключение параметров маршрута источника и другие [20].

Конфигурация функций анти-DOS на маршрутизаторах и межсетевых экранах может снизить эффективность атаки. Эти функции включают ограничения на количество полуоткрытых TCP-соединений, которые система позволяет в один момент времени. Этот метод называется предотвращением SYN- наводнений.

Ограничение скорости движения может ограничить трафик, поступающий от поставщика услуг Интернета. Это один из способов фильтрации трафика. Эта фильтрация ограничит несущественный трафик, пересекающий сегменты сети с определенной скоростью. распределенные DOS-атаки на основе протокола ICMP являются очень распространенными. Трафик ICMP может быть ограничен, так как он используется только в диагностических целях.

3.7 Ликвидация вирусов, червей и троянских коней и предотвращение атак прикладного уровня

Последствия от вирусов и троянских программ могут быть смягчены с помощью эффективного использования антивирусного программного обеспечения. Антивирусное программное обеспечение может обнаружить большинство вирусов и многих троянских программ и может предотвратить их распространение в сети. Отслеживание последних событий этих атак может помочь справиться с этими атаками эффективно. Каждый день появляется новый вирус или троянский конь, поэтому поддерживание антивирусного программного обеспечения в актуальном состоянии поможет защитить систему. С помощью хост-систем предотвращения вторжений, таких как агент безопасности Cisco (CSA) и можно эффективно защититься от вирусов и троянских атак.

Принимая некоторые меры, можно снизить риск атак прикладного уровня. Они включают

- Чтение файлов журнала операционной системы и сетевых устройств поможет принять соответствующие меры

- Подписка на списки рассылки, которые публикуют уязвимости

- Установка обновлений операционной системы с последними исправлениями

3.8 Возможности устранения атак на управляющие протоколы

Рекомендации по правильному использованию протокола SNMP

- Настройка SNMP в речиме «только для чтение»

- Настройка управления доступом на устройстве, управляемом через SNMP, чтобы разрешить доступ только соответствующим хостам управления [21].

- Использование SNMP версии 3, которая обеспечивает сочетание аутентификации и шифрования пакетов по сети.

Рекомендации по использованию протокола SysLog

- Шифрование системного журнала трафика с помощью IPSec-туннеля.

- Внедрение фильтрации контроля доступа на маршрутизаторе периметра при разрешении SysLog с устройств на внешней стороне брандмауэра.

- Внедрите списки управления доступом в брандмауэре.

Рекомендации по использованию протокола TFTP

- Шифрование протокола TFTP трафик в IPSec-туннель для того, чтобы снизить вероятность перехвата.

- Ограничить доступ к TFTP-серверу для неавторизованных клиентов.

- TFTP-сервер должен быть правильно настроен.

Рекомендации по использованию протокола NTP

- Реализация своих собственных мастер часов для синхронизации частной сети.

- Использование NTP версии 3 или выше для поддержки механизма криптографической аутентификации между узлами.

- Использование списков управления доступом, указывающих, какие устройства в сети могут синхронизироваться с другими сетевыми устройствами.

Заключение

В ходе выполнения курсовой работы рассмотрены меры защиты информации в локальной вычислительной сети. Результаты этой работы могут быть использованы на предприятиях и в учреждениях, для повышения степени информационной безопасности.

В процессе выполнения курсовой работы поставленная цель выполнена полностью.

Работа состоит из трех глав. В первой главе проводится литературный обзор по теме исследования. В ней рассматриваются основные понятия современных локальных и корпоративных сетей, их компоненты и топология. Показано, что в большинстве случаев корпоративную сеть можно разделить на две сети. Одна из них - пограничная сеть, а другая - внутренняя сеть. Во внутренней сети работают клиентские компьютеры, она в целях безопасности подключается к Интернету или другим сетям с помощью пограничной сети.

Во второй главе проведена классификация современных угроз безопасности компьютерных сетей. Все сетевые атаки можно разделить на две части:

- Атаки, требующие незначительного количества информации о целевой сети.

- Атаки, требующие значительного количества информации о целевой сети.

Атаки, требующие меньше информации о целевой сети, делятся на

- Разведывательные атаки

- Атаки доступа

- DOS и распределенные DOS-атаки

Атаки, требующие дополнительной информации о целевой сети, подразделяются на

- Черви, вирусы и троянские кони

- Атаки прикладного слоя

- Угрозы протоколам управления

В третьей главе подробно рассмотрены особенности каждого вида атаки и меры по их нейтрализации.

Список ИСПОЛЬЗОВАННОЙ литературы

- Астахова, И.Ф. Компьютерные науки. Деревья, операционные системы, сети / И.Ф. Астахова и др. - М.: Физматлит, 2013. - 88 c.

- Кузин, А.В. Компьютерные сети: Учебное пособие / А.В. Кузин.. - М.: Форум, НИЦ ИНФРА-М, 2013. - 192 c.

- Кузьменко, Н.Г. Компьютерные сети и сетевые технологии / Н.Г. Кузьменко. - СПб.: Наука и техника, 2013. - 368 c.

- Куроуз, Д. Компьютерные сети. Нисходящий подход / Д. Куроуз, К. Росс. - М.: Эксмо, 2016. - 912 c.

- Шелухин, О.И. Обнаружение вторжений в компьютерные сети (сетевые аномалии) / О.И. Шелухин. - М.: ГЛТ, 2013. - 220 c.

- Брэгг Безопасность сети на основе Microsoft Windows Server 2003. Учебный курс (+ CD-ROM) / Брэгг, Роберта. - М.: СПб: Питер, 2013. - 672 c.

- Брэгг, Р. Безопасность сетей: полное руководство / Р. Брэгг, М. Родс-Оусли, К. Страссберг. - М.: Эком, 2013. - 912 c.

- Галицкий, А.В. Защита информации в сети - анализ технологий и синтез решений / А.В. Галицкий, С.Д. Рябко, В.Ф. Шаньгин. - М.: ДМК Пресс, 2014. - 615 c.

- Кюнель Samba: интеграция Linux/Unix-компьютеров в сети Windows / Кюнель, Йенц. - М.: Мн: Новое знание, 2012. - 399 c.

- Макин, Дж. К. Развертывание и настройка Windows Server 2008. Учебный курс Microsoft (+ CD-ROM) / Дж.К. Макин, Анил Десаи. - М.: Русская Редакция, 2012. - 640 c.

- Раймер, Стэн Служба Active Directory. Ресурсы Windows Server 2008 / Стэн Раймер и др. - М.: Питер, Русская Редакция, Лидер, 2013. - 816 c.

- Таллоч, Митч Знакомство с Windows Server 2008 / Митч Таллоч. - М.: Русская Редакция, БХВ-Петербург, 2014. - 400 c.

- Уильям, Р. Станек Командная строка Windows Vista и Windows Server 2008. Справочник администратора / Уильям Р. Станек. - М.: Русская Редакция, БХВ-Петербург, 2015. - 560 c.

- Холме, Дэн Эффективное администрирование. Ресурсы Windows Server 2008, Windows Vista, Windows XP, Windows Server 2003 (+ CD-ROM) / Дэн Холме. - М.: БХВ-Петербург, Русская Редакция, 2015. - 768 c.

- . Вишневский А. Служба каталога Windows2003. Учебный курс. - СПб.: Питер, 2014. – 464с.

- Кульгин М. Технология корпоративных сетей. Энциклопедия. – СПб.: Питер, 2013. - 704с.

- Милославская Н. Г/ Интрасети: доступ в Internet, защита. Учебное пособие для ВУЗов. – М.: ЮНИТИ, 2013 – 468 с.

- Новиков Ю. Локальные сети: архитектура, алгоритмы, проектирование. – М.: изд-во ЭКОМ, 2012. – 568 с.

- Норенков И.П., Трудоношин В.А. Телекоммуникационные технологии и сети. - М.: изд-во МГТУ им. Н.Э.Баумана, 2013 – 392с.

- Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы. Учебник для вузов. 2-е изд - СПб.: Питер-пресс, 2012 – 864с.

- Олифер В.Г., Олифер Н.А. Новые технологии и оборудование IP-сетей – СПб.: БХВ – Санкт-Петербург, 2014. – 512с.

- Формирование и использование финансовых ресурсов коммерческих организаций (Теоретические аспекты управления финансами коммерческой организации)

- Принципы построения налоговых систем развитых стран ( Место налогов в основных современных экономических теориях )

- Отличие бухгалтерского учета от налогового учета ( Бухгалтерский учет )

- Прямые налоги и их место в налоговой системе РФ (Сущность и содержание прямого налогообложения)

- Страховые пенсии по инвалидности ( Правовые основы института страховых пенсий в РФ )

- Российское гражданство: основания его приобретения и прекращения ( Принципы гражданства )

- об оценке рыночной стоимости объекта интеллектуальной собственности

- Оценка стоимости права собственности на обыкновенные акции, представленных в виде бездокументарных именных ценных бумаг в количестве 2 679 550 шт. штук акционерного общества АО Сорбент

- Основания для проведения оперативно-розыскных мероприятий ( Оперативно-розыскные мероприятия: общая характеристика )

- Роль, принципы и назначение управленческого учета (Теоретические основы управленческого учета)

- Проектирование реализации операций бизнес процесса «Расчет заработной платы» ( ОБЗОР СОВРЕМЕННЫХ ЯЗЫКОВ МОДЕЛИРОВАНИЯ БИЗНЕС-ПРОЦЕССОВ )

- Проектирование реализации операций бизнес процесса «Расчет заработной платы»