Утечка информации и система мониторинга

Содержание:

Введение

Актуальность темы исследования. Современное общество характеризуется резким повышением роли информации во всех сферах жизни. Быстрый скачок в развитии информационно-коммуникационных технологий, все более и более востребованное их использование гражданами, предприятиями, органами государственной власти, постепенное создание глобального информационного пространства является отражением процесса формирования человечества информационного общества, характеризуется увеличением передачи и распространения информации, а вместе с ним увеличение важности защиты информации. Значимость курсовой работы определяют тенденции развития технологий в информационной сфере, связанная с конфиденциальностью информации и утечкой информации из различных структур.

Объектом курсового исследования является безопасность информации, а также каналы утечки информации и способы защиты от утечки..

Предметом курсового исследования является теоретическая основа информационной защиты, которая связана с анализом данной проблемы, основываясь на статистики потери информации, посредством анализа каналов утечки информации.

В соответствии с этим целью курсовой работы является рассмотрение и исследование, как с теоретической, так и с практической стороны аспектов анализа каналов утечки информации и информационной безопасности.

Исходя из данной цели, в работе ставятся и решаются следующие задачи:

В первой главе планируется рассмотреть теоретическую основу утечки информации и системы мониторинга, её роль, и связь между понятиями. Для этого необходимо провести подробное исследование по следующим вопросам:

- рассмотреть понятие и классификации информации и её утечка;

- определить основные тезисы утечки конфиденциальной информации;

- изучить влияние и связь между аспектами защиты информации и потери информации.

Во второй главе планируется рассмотреть практическое значение защиты информации посредством криптографических средств, а также угроза и последствия утери информации, в зависимости от её носителя, Для этого необходимо провести подробное исследование по следующим вопросам:

- изучить способы утечки информации

-рассмотреть главные причины возникновения угрозы утечки информации;

- Изучить средства контентного анализа исходящих пакетов данных

Цели и задачи курсовой работы обусловили следующую её структуру. Работа состоит из содержания, введения, двух глав («Утечка информации и система мониторинга», «Криптографическая защита информации и утечка по каналам связи»), заключения, библиографии, приложений.

Глава 1. Утечка информации и система мониторинга

1.1 Каналы утечки конфиденциальной информации

На сегодняшний день автоматизированные системы (АС) являются основой обеспечения практически любых бизнес-процессов, как в коммерческих, так и в государственных организациях. Вместе с тем повсеместное использование АС для хранения, обработки и передачи информации приводит к обострению проблем, связанных с их защитой. Подтверждением этому служит тот факт, что за последние несколько лет, как в России, так и в ведущих зарубежных странах имеет место тенденция увеличения числа информационных атак, приводящих к значительным финансовым и материальным потерям. Так, по данным Министерства Внутренних Дел РФ количество компьютерных преступлений, связанных с несанкционированным доступом к конфиденциальной информации увеличилось с шестиста в 2000-м году до семи тысяч в 2003-м. [1]

При этом, как отмечают многие исследовательские центры, более 80% всех инцидентов, связанных с нарушением информационной безопасности, вызваны внутренними угрозами. Источниками инцидентов являются легальные пользователи системы[2].

Одной из наиболее опасных угроз является утечка хранящейся и обрабатываемая внутри АС конфиденциальной информации. Как правило, источниками таких угроз являются недобросовестные или ущемлённые в том или ином аспекте сотрудники компаний, которые своими действиями стремятся нанести организации финансовый или материальный ущерб. Всё это заставляет более пристально рассмотреть как возможные каналы утечки конфиденциальной информации, так и дать возможность читателю ознакомиться со спектром технических решений, позволяющих предотвратить утечку данных.[3]

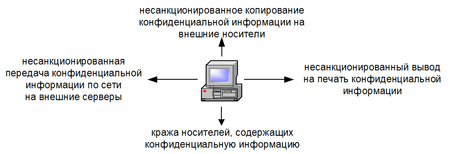

Модель Intruder, которая используется, позволяют предположить, что потенциальные злоумышленники могут быть сотрудниками компании, которые для выполнения своих обязанностей имеют законный доступ к конфиденциальной информации. Целью таких преступников является передача информации за пределы АС с целью его последующего несанкционированного использования - продажи, его публикации в свободном доступе и так далее. В этом случае, возможно определить следующие потенциальные каналы утечки конфиденциальной информации:

-несанкционированное копирование конфиденциальной информации на внешние носители и его удаление за пределы контролируемых помещений. Примеры таких носителей включают дискеты, компакт-диски, CD-ROM, флэш-диски и др .;

-выводить печать конфиденциальной информации и удаление печатных документов за пределами контролируемой зоны. Следует отметить, что в данном случае могут быть использованы в качестве локальных принтеров, которые непосредственно подключены к компьютеру атакующего и удаленного взаимодействия, которое осуществляется по сети;

-несанкционированная передача конфиденциальной информации по сети к внешним серверам, расположенным за пределами контролируемой зоны предприятия. Например, злоумышленник может передавать конфиденциальную информацию внешних сообщений электронной почты или файловых серверов в Интернете, а затем загрузить его оттуда, в то время как в доме или в другом месте. Для того, чтобы передавать информацию нарушитель может использовать протокол SMTP, HTTP, FTP, или любой другой протокол в зависимости от настройки исходящих пакетов данных, которые используются динамики фильтрации. В этом случае с целью маскировки своих действий злоумышленник может заранее шифровать информацию, передаваемую или передать его под видом стандартной графики или видео файлов с использованием методов стеганографии;

-хищение носителей, содержащих конфиденциальную информацию - жесткие диски, магнитные ленты, компакт-диск CD-ROM и т.д.

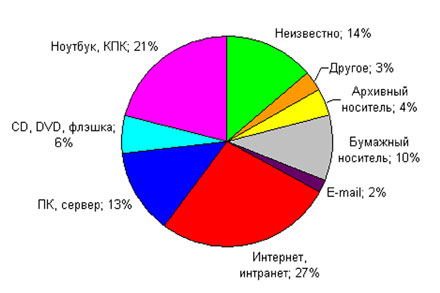

Рисунок 1. Каналы утечки конфиденциальной информации

Считается, что в основе любой системы защиты от атак, связанных с утечкой конфиденциальной информации, должна основываться на организационных мерах по обеспечению безопасности. В приложении 2 приведен график, где указано процентное соотношение утечки информации через различные устройства. В рамках этих мер, компания должна разработать и внедрить организационно-распорядительные документы, определяющие перечень конфиденциальных информационных ресурсов, возможные угрозы, которые связаны с ними, а также перечень тех мер, которые должны быть приняты для борьбы с этими угрозами. Примерами таких документов могут быть организационная концепция и политика информационной безопасности, должностные инструкции сотрудников и других лиц. Помимо организационных средств защиты должны быть применены, и технические решения, которые предназначены для блокирования вышеуказанных конфиденциальных каналов утечки информации. Ниже приводится описание различных методов защиты данных, принимая во внимание их сильные и слабые стороны.[4]

Изолированная автоматизированная система для работы с конфиденциальной информацией. Сущность одного из первых способов, который начал применяться для защиты от утечки конфиденциальной информации, состоит в создании выделенной автономной АС. АС состоит из средств вычислительной техники, необходимых для работы с конфиденциальной информацией. Схема автономной АС показана рисунком 2. При этом, такая АС полностью изолируется от любых внешних систем, что даёт возможность исключить возможную утечку информации по сети.

Рисунок 2. Изолированная АС, предназначенная для обработки конфиденциальной информации

АС этого типа оснащаются системами контроля доступа, а также системами видеонаблюдения. Доступ в помещения, в которых находится АС, осуществляется по специальным пропускам, при этом обычно производится личный досмотр сотрудников с целью контроля электронных и бумажных носителей информации. Для блокирования возможности утечки информации путём её копирования на внешние носители, из компьютеров АС, как правило, удаляются все устройства, при помощи которых можно записать информацию на такие носители. Кроме того, опечатываются все системные блоки и порты компьютеров для исключения возможности несанкционированного подключения новых устройств[5]. При необходимости передать информацию за пределы выделенного помещения данная процедура проводится одним или несколькими сотрудниками по строго оговоренному регламенту при помощи соответствующего оборудования. Для доступа к Интернет-ресурсам используется отдельная система, которая физически никак не связана с АС, которая обрабатывает конфиденциальную информацию.[6]

Как правило, описанный подход используется в правительственных учреждениях для защиты конфиденциальной информации. Это позволяет обеспечить защиту от всех этих каналов утечки конфиденциальной информации. На практике, во многих коммерческих организаций, большинство сотрудников должны одновременно иметь доступ к конфиденциальной и общественной информации.[7]. В такой ситуации, изолированная среда конфиденциальной обработки информации потребует создания двух эквивалентных AS, один из которых был предназначен только для обращения с конфиденциальной информацией, а другая - для работы с открытыми данными и интернет-ресурсов. Такой подход, как правило, невозможно реализовать из-за своей высокой кажущейся избыточности и стоимости.[8]

1.2 Системы активного мониторинга рабочих станций пользователей

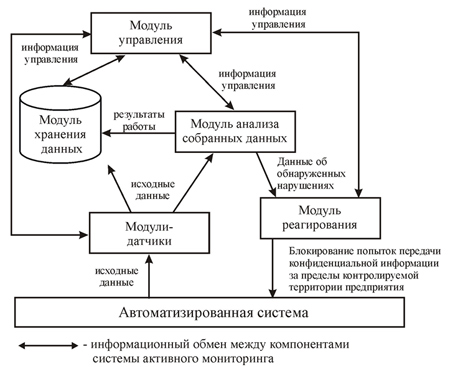

Системы активного мониторинга представляют собой специализированные программные комплексы, предназначенные для выявления несанкционированных действий пользователей, связанных, в частности, с попыткой передачи конфиденциальной информации за пределы контролируемой территории предприятия. Системы мониторинга состоят из следующих компонентов (компоненты изображены на рисунке 3):

- модули-датчики, устанавливаемые на рабочие станции пользователей и обеспечивающие сбор информации о событиях, регистрируемых на этих станциях;

- модуль анализа данных, собранных датчиками, с целью выявления несанкционированных действий пользователей, связанных с утечкой конфиденциальной информации;

- модуль реагирования на выявленные несанкционированные действия пользователей;

- модуль хранения результатов работы системы;

- модуль централизованного управления компонентами системы мониторинга.[9]

Системы мониторинга датчиков, установленных на этих рабочих местах, где пользователи работают с конфиденциальной информацией. На основе настроек, заданных администратором безопасности, датчики системы позволяют контролировать доступ пользователей к конфиденциальной информации, а также ввести ограничения на действия, которые пользователь может выполнять с этой информацией.[10] Например, активная система мониторинга позволяет не записывать конфиденциальную информацию на внешние носители, блокируют передачу информации для внешних сетевых адресов, а также данные печати.

Рисунок 3. Типовая архитектура систем активного мониторинга рабочих станций пользователей

Примерами коммерческих программных продуктов, которые могут быть отнесены к классу систем активного мониторинга, являются - система управления политикой безопасности «Урядник» (www.rnt.ru), система разграничения доступа «DeviceLock» (www.devicelock.ru) и система мониторинга «InfoWatch» (www.infowatch.ru).

Преимущество использования систем мониторинга является возможность. создания виртуальной изолированной конфиденциальной среды обработки информации, без каких-либо физического разделения отдельных колонок для использования с данным с ограниченным доступом[11]. Кроме того, этот тип системы позволяет программное обеспечение, чтобы ограничить вывод данных на внешние носители, устраняя необходимость физического удаления компьютера из информации, записывающими устройствами, а также герметизирующие порты и системные блоки. Тем не менее, использование активных систем мониторинга влечет за собой установку дополнительного программного обеспечения на каждой рабочей станции, которая потенциально может привести к увеличению административной сложности АС, а также возможные конфликты в системном программном обеспечении.[12]

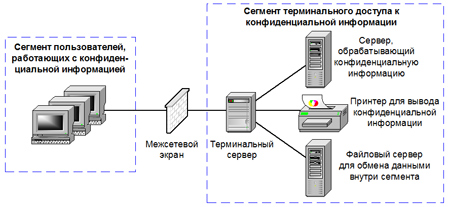

Выделенный сегмент терминального доступа к конфиденциальной информации.

Ещё один способ защиты от утечки конфиденциальной информации заключается в организации доступа к конфиденциальной информации АС через промежуточные терминальные серверы. При такой схеме доступа пользователь сначала подключается к терминальному серверу, на котором установлены все приложения, необходимые для работы с конфиденциальной информацией. После этого пользователь в терминальной сессии запускает эти приложения и начинает работать с ними так, как будто они установлены на его рабочей станции (рисунок 4).

Рисунок 4. Схема установки терминального сервера доступа к конфиденциальным данным

В процессе работы в терминальной сессии пользователю отсылается только графическое изображение рабочей области экрана, в то время как вся конфиденциальная информация, с которой он работает, сохраняется лишь на терминальном сервере. Один такой терминальный сервер, в зависимости от аппаратной и программной конфигурации, может одновременно обслуживать сотни пользователей. Примерами терминальных серверов являются продукты Microsoft Terminal Services (www.microsoft.com) и Citrix MetaFrame (www.citrix.com).[13]

Практическое использование технических решений, основанных на сервере терминалов для защиты от несанкционированного копирования конфиденциальной информации на внешние носители из-за того, что вся информация не хранится на рабочих станциях и сервере терминалов. Аналогичным образом, защищены от несанкционированного доступа и печати документов. Для печати документа, пользователь может быть только с помощью принтера, установленного в сегменте доступа к терминалу. В этом случае, все отображаемые на этом принтере, документы могут быть зарегистрированы в установленном порядке.

Использование сервера терминалов также может обеспечить защиту от несанкционированной передачи конфиденциальной информации по сети к внешнему серверу за пределами территории, контролируемой предприятием. Это достигается путем фильтрации всех сегментов пакетов данных наружу терминал доступа, за исключением пакетов, которые обеспечивают передачу рабочего пространства графическое изображение на дисплее пользовательской станции. Такая фильтрация может быть реализована с использованием брандмауэра, установленного на сегменте доступа сопряжения терминала с остальной частью AS. В этом случае все попытки установить соединение к серверу терминалов на интернет-сайтах будут заблокированы. В то же время, рабочая станция может иметь легкий доступ к интернет-ресурсам. Для обмена информацией между пользователями, работающих в сеансе служб терминалов, вы можете использовать специальный файловый сервер, расположенный в доступе терминала сегмент.

Глава 2. Криптографическая защита информации и утечка по каналам связи.

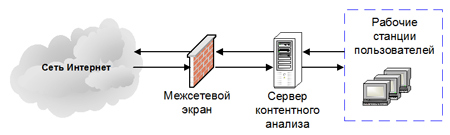

2.1 Средства контентного анализа исходящих пакетов данных

Средства контентного анализа обеспечивают возможность обработки сетевого трафика, отправляемого за пределы контролируемой территории с целью выявления возможной утечки конфиденциальной информации. Используются они, как правило, для анализа исходящего почтового и web-трафика, отправляемого в сеть Интернет. Примерами средств контентного анализа этого типа являются системы «Дозор-Джет» (www.jetinfo.ru), «Mail Sweeper» (www.infosec.ru) и «InfoWatch Web Monitor» (www.infowatch.com). [14]

Такие средства защиты устанавливаются в разрыв канала связи между сетью Интернет и АС предприятия, таким образом, чтобы через них проходили все исходящие пакеты данных (рисунок 5).

Рисунок 5. Схема установки средств контентного анализа в АС

При анализе последних исходящих сообщений разделены на отделения на местах, которые обрабатываются в соответствии с критериями, указанными администратором безопасности. Например, инструменты анализа контента позволяют блокировать пакеты, которые содержат различные ключевые слова. Такие, как - "секретно", "конфиденциально" и т.д. Эти инструменты также предоставляют возможность фильтровать сообщения, которые посылаются на внешние адреса за пределами рабочего процесса корпоративной электронной системы.

Преимущество этого типа системы защиты является возможность контролировать и накладывать ограничения в качестве входящего и исходящего потока трафика. Однако эти системы не могут гарантировать обнаружение сообщений, содержащих конфиденциальную информацию, сто процентов. В частности, если злоумышленник перед отправкой сообщения зашифрованы его или маскировка под видом графического объекта или музыкального файла с использованием методов стеганографии, инструменты анализа контента будет практически бессильна в этом случае.[15]

Средства криптографической защиты конфиденциальной информации

Для защиты от утечки информации и могут быть использованы криптографические методы, обеспечивая шифрование конфиденциальных данных, хранящихся на жестких дисках или других носителях. Когда этот ключ, необходимый для декодирования зашифрованной информации должны храниться отдельно от данных. Как правило, она расположена на отчуждаемой внешней среды, таких как дискеты, ключа Touch Memory или USB-накопителя. Если преступник и сможет украсть конфиденциальную информацию из средств массовой информации, он не может расшифровать его без соответствующего ключа.

Эта версия криптографической защиты не позволяет блокировать другие каналы утечки конфиденциальной информации, особенно если они сделаны пользователем после того, как он получил доступ к данным. Ввиду этого недостатка RMS Microsoft была разработана технология управления правами доступа (правами Windows Management Services), основанный на Windows Server 2003. Операционная система В соответствии с этой технологией, вся конфиденциальная информация хранится и передается в зашифрованном виде, и его расшифровка возможно только на компьютерах и тех пользователей, которые имеют право сделать это. Тем не менее, конфиденциальные данные также передаются в специальный XML-файл, содержащий категорию пользователей, которым разрешен доступ к информации, а также перечень действий, которые могут выполнять пользователи. Так, например, с помощью такого XML-файла, пользователь может запрещать копирование конфиденциальной информации на внешние носители или печать его на дисплее. В этом случае, даже если пользователь копирует данные на внешний носитель, он остается зашифрованным и не сможет получить к нему доступ на другом компьютере. Кроме того, владелец информации может определить период времени, в течение которого пользователь может получить доступ к информации. По истечении этого срока доступ пользователя автоматически блокируется. Управление криптографическими ключами, с помощью которого можно расшифровать конфиденциальных данных, передаваемых RMS-сервером, установленным в АС.

Следует отметить, что технология для среднеквадратичного значения переменного тока рабочих станций должны быть установлены с интегрированным программным клиентом, который поддерживает эту технологию. Например, Microsoft имеет встроенную функцию управления правами в собственном клиентского программного обеспечения - Microsoft Office 2003 и Internet Explorer. Технология RMS является открытым и может быть интегрирован в любые программные продукты, основанные на наборе средств разработки RMS SDK

Ниже приводится обобщённый алгоритм использования технология RMS для формирования конфиденциальной информации пользователем «А» и последующего получения к ней доступа пользователем «Б» (Схема формирования информации проиллюстрирована в Приложение 1):

На первом этапе пользователь «А» загружает с RMS-сервера открытый ключ, который впоследствии будет использоваться для шифрования конфиденциальной информации.

Далее пользователь «А» формирует документ с конфиденциальной информацией при помощи одного из приложений, поддерживающих функции RMS (например, при помощи Microsoft Word 2003). После этого пользователь составляет список субъектов, имеющих права доступа к документу, а также операции, которые они могут выполнять. Эта служебная информация записывается приложением в XML-файл, составленный на основе расширенного языка разметки прав доступа – eXtensible rights Markup Language (XrML).[16]

На третьем этапе приложение пользователя «А» зашифровывает документ с конфиденциальной информацией при помощи случайным образом сгенерированного симметричного сеансового ключа, который в свою очередь зашифровывается на основе открытого ключа RMS-сервера. С учётом свойств асимметричной криптографии расшифровать этот документ сможет только RMS-сервер, поскольку только он располагает соответствующим секретным ключом. Зашифрованный сеансовый ключ также добавляется к XML-файлу, связанному с документом.

Пользователь отправляет получателю «Б» зашифрованный документ вместе с XML-файлом, содержащим служебную информацию.[17]

После получения документа пользователь «Б» открывает его при помощи приложения с функциями RMS.

Поскольку адресат «Б» не обладает ключом, необходимым для его расшифровки, приложение отправляет запрос к RMS-серверу, в который включается XML-файл и сертификат открытого ключа пользователя «Б».

Получив запрос, RMS-сервер проверяет права доступа пользователя «Б» к документу в соответствии с информацией, содержащейся в XML-файле. Если пользователю доступ разрешён, то тогда RMS-сервер извлекает из XML-файла зашифрованный сеансовый ключ, дешифрует его на основе своего секретного ключа и заново зашифровывает ключ на основе открытого ключа пользователя «Б». Использование открытого ключа пользователя позволяет гарантировать, что только он сможет расшифровать ключ.

На восьмом этапе RMS-сервер отправляет пользователю «Б» новый XML-файл, содержащий зашифрованный сеансовый ключ, полученный на предыдущем шаге.

На последнем этапе приложение пользователя «Б» расшифровывает сеансовый ключ на основе своего закрытого ключа и использует его для открытия документа с конфиденциальной информацией. При этом приложение ограничивает возможные действия пользователя только теми операциями, которые перечислены в XML-файле, сформированном пользователем «А».[18]

В настоящее время технология RMS является одним из наиболее перспективных способов защиты конфиденциальной информации. В качестве недостатка этой технологии необходимо отметить тот факт, что она может быть реализована лишь в рамках платформы Microsoft Windows и только на основе тех приложений, в которых используются функции RMS SDK.

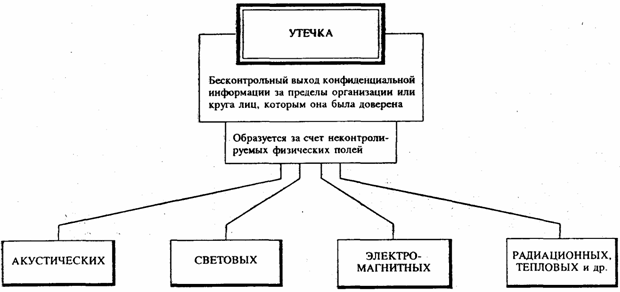

2.2. Каналы утечки информации при ее передаче по каналам связи

В настоящее время для передачи информации, используемой в основном КБ, каналы УКВ, СВЧ, тропосферной и космической связи, различные типы радиотелефона (например, сотовой), а также кабелей и волоконно-оптических линий. В зависимости от типа канала связи каналов характеристики перехвата можно разделить на электромагнитные, электрические и индукции. Приложение 3 показывает неконтролируемой утечки информации.

Электромагнитные каналы.

Электромагнитные преобразователи излучения связи, модулированный сигнал данных может быть перехвачена с помощью портативного радиоразведки.

Этот канал является наиболее широко используемым для прослушивания телефонных разговоров, проводимых по радиотелефону, сотовый телефон или радиорелейных линий и спутниковой связи.

Электрические каналы.

Электрический канал перехвата информации, передаваемой по кабельным линиям, предполагает контактное подключение оборудования для перехвата кабельных линий.

Самый простой способ - это прямой параллельное подключение к линии связи. Но этот факт легко обнаруживается, так как приводит к изменению характеристик линии из-за падения напряжения. Таким образом, перехват означает, соединенный с линией связи или через согласующее устройство, что значительно снижает падение напряжения, или с помощью специального напряжения устройства компенсации падения.

Контактный метод используется в основном для удаления информации из коаксиальных кабелей и кабелей связи низкочастотных. Для кабелей, которые поддерживается внутри воздуха высокого давления, и применяются устройства, исключающие его снижение, таким образом, предотвращая срабатывание специальной сигнализации.

Провод (кабель) наиболее часто используется для перехвата телефонных разговоров. Устройства, подключенные к телефонным линиям и в сочетании с устройствами передачи данных по радиоканалу, часто называют телефонными закладками.

Индукционный канал.

Наиболее часто используемый способ управления проводной линии связи, контактное соединение, которое не требует - индукции. Эффект индукционного канала используется вокруг кабеля связи возникновения электромагнитного поля, когда он передает электрические сигналы, которые перехватываются специальными индуктивными датчиками.

Индуктивные датчики в основном используются для считывания информации с симметричных высокочастотных кабелей.

Современные датчики индукционные способны записывать информацию с помощью кабелей, защищенных не только изоляцией, но и двойной броней из стальной ленты и стальной проволоки плотно наматывают вокруг кабеля.

Для бесконтактного считывания информации с необеспеченными телефонных линий, вы можете использовать специальные высокочувствительные усилители низкочастотные оснащены магнитной антенной.

Некоторые бесконтактный информационные поисковые средства могут быть объединены с передатчиком для передачи его к контрольной точке перехвата.

Наряду с информацией, обрабатываемой в ТГПИ и речевой информации, играет важную роль информацию о видах, сделанных Техническим перехвату средствами в виде изображений объектов или документов.

В зависимости от характера информации, являются следующие способы получения:

- Наблюдение объектов;

- Объект;

Для наблюдения с большого расстояния используются средства с длиннофокусными оптическими системами, а при наблюдении с близкого расстояния - камуфлированные скрытно установленные телевизионные камеры. При этом изображение с телевизионных камер может передаваться на мониторы как по кабелю, так и по радиоканалу.[19]

Съемка объектов.

Съемка объектов проводится для документирования результатов наблюдения и более подробного изучения объектов. Для съемки объектов используются телевизионные и фотографические средства.

При съемке объектов, также как и при наблюдении за ними, использование тех или иных технических средств обусловлено условиями съемки и временем суток. Для съемки объектов днем с большого расстояния используются фотоаппараты и телевизионные камеры с длиннофокусными объективами или совмещенные с телескопами.

Для съемки объектов днем с близкого расстояния применяются портативные камуфлированные фотоаппараты и телекамеры, совмещенные с устройствами видеозаписи или передачи изображений по радиоканалу.

Съемка объектов ночью проводится, как правило, с близкого расстояния. Для этих целей используются портативные фотоаппараты и телевизионные камеры, совмещенные с приборами ночного видения, или тепловизоры, а также портативные закамуфлированные телевизионные камеры высокой чувствительности, совмещенные с устройствами передачи информации по радиоканалу.

Съемка документов.

Съемка документов осуществляется, как правило, с использованием портативных фотоаппаратов. Несанкционированный доступ к информации, обрабатываемой средствами вычислительной техники

В целом, программное обеспечение любой универсальной компьютерной системы состоит из трех основных компонентов: операционной системы, сетевое программное обеспечение (OSS) и системы управления базами данных (СУБД). Таким образом, все попытки взлома защиты компьютерных систем можно разделить на три группы:

- Атаки на уровне операционной системы;

- Атаки на сетевое программное обеспечение;

- Атака на уровне систем управления базами данных.

Атаки на уровне систем управления базами данных.

Защита баз данных является одной из самых простых задач. Это связано с тем, что база данных имеет четко определенную внутреннюю структуру и функционирование элементов базы данных определены достаточно четко. В большинстве случаев, несанкционированный доступ к преодолению защиты компьютерной системы на уровне операционной системы, что позволяет получить доступ к файлам базы данных с помощью операционной системы. Однако, если используется база данных, не имея достаточно надежных механизмов защиты, оказывается вполне возможным преодолеть защиты, реализованными на уровне базы данных.

Атаки на уровне операционной системы.

Защита операционной системы, в отличие от базы данных, это гораздо сложнее. Дело в том, что внутренняя структура современных операционных систем является чрезвычайно сложным и, следовательно, соблюдение соответствующей политики безопасности гораздо сложнее.

Особенности НСД практика в значительной степени зависят от архитектуры и конфигурации конкретной операционной системы. Тем не менее, есть способы несанкционированного доступа, которые могут быть применены к практически любой операционной системы:

Кража пароля (шпионаж для пользователя, когда он вводит пароль);

-получение пароля из файла, в котором пароль был сохранен пользователем; кражи информации внешнего носителя пароля и т.д..;

-сканирование жестких дисков;

-сбор удаленных файлов (если операционная система инструменты позволяют восстанавливать удаленные объекты раньше);

-превышение полномочий (используемые программные ошибки или администрирование операционной системы);

-отказ сервиса (НРД целью является частичное или полное снятие с сбоя операционной системы).

Атаки на сетевое программное обеспечение.

Сетевое программное обеспечение является наиболее уязвимым, потому что канал связи, по которому передаются сообщения, часто не защищены, и любой, кто может иметь доступ к этому каналу, соответственно, могут перехватывать сообщения и отправлять свои собственные. Таким образом, уровень ACT, следующие способы несанкционированного доступа:

- обработка сегмента локальной сети;

- перехват сообщений на маршрутизаторе;

-создание ложного маршрутизатора;

- сообщения (отправка сообщения в сеть с ложным обратным адресом сети, злоумышленник переключается на своем компьютере, и имеет подключение к сети и в результате получает права пользователя);

-отказ службы (при отправке сети сообщение особая форма компьютерных систем, подключенных к сети, полностью или частично из строя).

Чтобы противодействовать таким методам, должна быть обеспечена возможность защиты каналов связи и тем самым затруднять обмен информацией по сети для тех, кто не является юридическим лицом.

Программные закладки.

Программная закладка - недокументированный модуль, внедряемый в общесистемные программные средства, прикладные программы и аппаратные средства информационных и телекоммуникационных систем.

Существуют три основные группы деструктивных действий, которые могут осуществляться программными закладками:

-копирование информации пользователя компьютерной системы (паролей, криптографических ключей, кодов доступа, конфиденциальных электронных документов), находящихся в оперативной или внешней памяти этой системы либо в памяти другой компьютерной системы, подключенной к ней через локальную или глобальную компьютерную сеть;

- изменение алгоритмов функционирования системных, прикладных и служебных программ;

-навязывание определенных режимов работы (например, блокирование записи на диск при удалении информации, при этом информация, которую требуется удалить, не уничтожается и может быть впоследствии скопирована).

Заключение

В заключение данной курсовой работы были сделаны следующие выводы:

В первой главе были рассмотрены теоретические аспекты утечки информации, а так же каналы благодаря которым, возникает данная проблема. Было дано определение информации, утечки информации, каналам распространения, и её видам, с технической точки зрения. Также была проанализирована система мониторинга за утечкой информации на корпоративных сетях. Рассмотрены принципы осуществления защиты информации. Все это дает полную картину о необходимости и целесообразности существования информационной защиты, предотвращения утечки информации, защиты информации как науки и системы в целом.

Во второй главе были проанализированы криптографические системы защиты, а так же возможные аналоговые каналы утечки информации, были предъявлены статистические данные, отражающие различные виды утечки на разных уровнях, в зависимости от формата информации, характера содержания, и носителя.

В настоящее время одной из наиболее актуальных проблем в области информационной безопасности является проблема защиты от утечки конфиденциальной информации. Технические варианты решения данной проблемы могут быть сгруппированы в два типа. Первый тип предполагает изменение топологии защищаемой АС путём создания изолированной системы обработки конфиденциальной информации, либо выделения в составе АС сегмента терминального доступа к конфиденциальным данным. Второй вариант технических решений заключается в применении различных средств защиты АС, включая средства активного мониторинга, контентного анализа, а также средства криптографической защиты информации. Результаты анализа этих двух типов технических решений показали, что каждое из них характеризуется своими недостатками и преимуществами.

Выбор конкретного средства защиты зависит от множества факторов. Такие особенности, как топологии защищаемой АС, тип прикладного и общесистемного программного обеспечения, установленного в системе, количество пользователей, работающих с конфиденциальной информацией и многих других. Необходимо подчеркнуть, что наибольшая эффективность может быть получена при комплексном подходе, которая предусматривает применение как организационных, так и технических мер защиты информационных ресурсов от утечки.

Библиография

1. Официальная статистика компьютерных преступлений, совершенных в Российской Федерации по данным ГИЦ МВД России, 2004 (http://www.cyberpol.ru/statcrime.shtml).

2. Technical Overview of Windows Rights Management Services for Windows Server 2003. Microsoft Corporation. November 2003. (http://www.microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx).

3. В.Г. Грибунин, И.Н. Оков, И.В. Туринцев, Цифровая стеганография, М: Солон-Пресс, 2002 г.

4. В.А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003

5. Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. Москва, 1992.

6. Конеев И. Р., Беляев А. В. Информационная безопасность предприятия.-СПб.: БХВ-Петербург, 2003.- 752с.:ил.

7. Мелюк А. А., Пазизин С. В., Погожин Н. С. Введение в защиту информации в автоматизированных системах. -М.: Горячая линия - Телеком, 2001.- 48с.:ил.

8. Оглтри Т. Практическое применение межсетевых экранов: Пер. с англ.-М.: ДМК Пресс, 2001.- 400с.:ил.

9. Сетевые операционные системы/ В. Г. Олифер, Н. А. Олифер. – СПб.: Питер, 2002. – 544с.: ил.

10. Соколов А. В., Степанюк О. М. Защита от компьютерного терроризма. Справоч-ное пособие. - СПб.: БХВ - Петербург, Арлит, 2002.- 496с.:ил.

11. Чмора А. Л. Современная прикладная криптография. 2-е изд. -М.:Гелиос АРВ, 2002.-256с.:ил.

12. Шнайер Б. Прикладная криптография.- М. : Триумф, 2002. – 816с.

Приложение 1

Приложение 2

Приложение 3

-

Официальная статистика компьютерных преступлений, совершенных в Российской Федерации по данным ГИЦ МВД России, 2004 (http://www.cyberpol.ru/statcrime.shtml). ↑

-

Конеев И. Р., Беляев А. В. Информационная безопасность предприятия.-СПб.: БХВ-Петербург, 2003.- 752с.:ил ↑

-

Technical Overview of Windows Rights Management Services for Windows Server 2003. Microsoft Corporation. November 2003. (http://www.microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx) ↑

-

Конеев И. Р., Беляев А. В. Информационная безопасность предприятия.-СПб.: БХВ-Петербург, 2003.- 752с.:ил ↑

-

Конеев И. Р., Беляев А. В. Информационная безопасность предприятия.-СПб.: БХВ-Петербург, 2003.- 752с.:ил ↑

-

Technical Overview of Windows Rights Management Services for Windows Server 2003. Microsoft Corporation. November 2003. (http://www.microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx) ↑

-

Конеев И. Р., Беляев А. В. Информационная безопасность предприятия.-СПб.: БХВ-Петербург, 2003.- 752с.:ил ↑

-

Официальная статистика компьютерных преступлений, совершенных в Российской Федерации по данным ГИЦ МВД России, 2004 (http://www.cyberpol.ru/statcrime.shtml). ↑

-

Technical Overview of Windows Rights Management Services for Windows Server 2003. Microsoft Corporation. November 2003. (http://www.microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx) ↑

-

Мелюк А. А., Пазизин С. В., Погожин Н. С. Введение в защиту информации в автоматизированных системах. -М.: Горячая линия - Телеком, 2001.- 48с.:ил ↑

-

Мелюк А. А., Пазизин С. В., Погожин Н. С. Введение в защиту информации в автоматизированных системах. -М.: Горячая линия - Телеком, 2001.- 48с.:ил ↑

-

Technical Overview of Windows Rights Management Services for Windows Server 2003. Microsoft Corporation. November 2003. (http://www.microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx) ↑

-

Technical Overview of Windows Rights Management Services for Windows Server 2003. Microsoft Corporation. November 2003. (http://www.microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx) ↑

-

Оглтри Т. Практическое применение межсетевых экранов: Пер. с англ.-М.: ДМК Пресс, 2001.- 400с.:ил. ↑

-

Официальная статистика компьютерных преступлений, совершенных в Российской Федерации по данным ГИЦ МВД России, 2004 (http://www.cyberpol.ru/statcrime.shtml). ↑

-

Оглтри Т. Практическое применение межсетевых экранов: Пер. с англ.-М.: ДМК Пресс, 2001.- 400с.:ил. ↑

-

Чмора А. Л. Современная прикладная криптография. 2-е изд. -М.:Гелиос АРВ, 2002.-256с.:ил. ↑

-

В.А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

-

В.А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

- Предпринимательское право (Понятие и виды источников российского предпринимательского права)

- ПРОЦЕДУРЫ НЕСОСТОЯТЕЛЬНОСТИ "БАНКРОТСТВА".

- Технология обслуживания клиентов в ресторане(Понятие и сущность сервисного обслуживания клиентов)

- Анализ внешней и внутренней среды организации

- Проектирование реализации операций бизнес-процесса "Складской учёт"

- Работа с графическим планшетом

- Особенности политики мотивации персонала малых предприятий(Сущность понятия мотивации)

- Основные понятия, цели и задачи управления изменениями

- Политика мотивации персонала в системе стратегического управления кадровым направлением деятельности организации(Теоретические основы управления мотивацией персонала на предприятии)

- Особенности кадровой стратегии кредитных организаций(Значение кадровых стратегий в банковском секторе)

- Денежная система(Понятие денежной системы, ее функции и виды)

- Структура и принципы организации международного валютного рынка. Рынок Форекс.