Топология компьютерных сетей

Содержание:

Введение

В современном мире практически уже не осталось предприятий, которые не используют компьютерные сети для своих нужд. Даже небольшие предприятия имеют на своем балансе как минимум одноранговую сеть. Зачастую, из-за нехватки специалистов или из-за попытки удешевить стоимость владения, безопасностью сетей просто пренебрегают. О безопасности начинают думать только после того, как уже произойдет либо потеря, либо утечка критически важной информации. В данном контексте становится актуальной поговорка о том, что скупой платит дважды. Насколько важно задумываться над информационной безопасностью многие руководители понимают не сразу, но в сегодняшнем высоко конкурентном мире сама действительность заставляет заботится о защите своих интересов, что включает в себя и защиту информации. К счастью, частичную функцию по защите выполняют операционные системы, интеллектуальные сетевые устройства, а также специализированное оборудование.

Например, разработчики операционных систем с удовольствием рекламируют их безопасность, что кроме коммерческого успеха действительно является очень полезным дополнением. Уже прошло время отсутствия паролей, каждая, уважающая себя операционная система, или сетевая программа обязательно будет запрашивать регистрационные данные. Это конечно приносит пользователям массу неудобств, но этот процесс на сегодня просто необходим, как минимум для защиты их же личной информации.

В свою очередь производители различных сетевых устройств также стараются привнести в свои изделия элементы защиты от несанкционированного доступа. Помимо конструктивного обеспечения малого радиуса излучений многие устройства являются полностью управляемыми и позволяют, на программном уровне, как минимум фильтровать информационные потоки и не пропускать ненужные пакеты.

Что касается специализированного оборудования для защиты то оно как раз и является камнем преткновения при построении сетей. Такое оборудование предназначено исключительно для защиты информации и его применение зависит от направления деятельности предприятия. Как правило большая стоимость такого оборудования является причиной отказа в его использовании во многих коммерческих предприятиях. Такое оборудование могут позволить себе только крупные предприятия, а используют его те, кто уже сталкивался с промышленным шпионажем. Другое дело государственные структуры, связанные с государственной тайной. В таких структурах обязательно используется специализированное оборудование и только то которое прошло разрешительные процедуры. К сожалению, узнать что-либо о таком, некоммерческом, оборудовании не представляется возможным, так как информация о нем защищена государственной тайной и необходимо иметь определенный уровень доступа, даже для знания названий, не говоря уже о технических характеристиках.

И все же, несмотря на то, что засекреченное оборудование для коммерческих предприятий недоступно, безопасность сетевой инфраструктуры достаточного уровня стойкости можно обеспечить открытыми техническими и программными средствами.

Одним из основных механизмов защиты информации является шифрование. Это один из самых дешевых и одновременно эффективных способов защиты информации. И несмотря на то, что алгоритмы являются открытыми для общего доступа, шифрование происходит с помощью ключей, которые известны только связывающимися между собой контрагентам.

Дополнительными средствами защиты могут служить, например, ограничение физического доступа к защищаемым устройствам сети, авторизация доступа к защищаемой информации, использование для доступа устройств не имеющих выхода к внешним носителям и каналам связи, разграничение защищаемой информации на сегменты доступные разным специалистам и т.п.

Также можно сказать, что, имея только штатные средства операционных систем, возможно обеспечить вполне достаточный уровень безопасности сетевой инфраструктуры используя комплексный подход к решению такой задачи. Как правило, в большинстве случаев, особенно на небольших предприятиях, принятие всего нескольких мер значительно уменьшает риск утечки важной информации. Нужно сказать, что полную гарантию не может дать даже самое изощренное оборудование, так как всегда присутствует человеческий фактор. Всегда присутствует риск, что защищаемую информацию может извлечь сотрудник, имеющий к ней доступ. Поэтому помимо аппаратных и программных средств должна быть предусмотрена ответственность за несоблюдение должностных обязанностей самих сотрудников.

На государственном уровне это предусмотрено в законодательном порядке в Законе Российской Федерации от 21 июля 1993 г. N 5485-1 «О государственной тайне».

«Статья 2. Основные понятия, используемые в настоящем Законе

В настоящем Законе используются следующие основные понятия:

государственная тайна - защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации;

носители сведений, составляющих государственную тайну, - материальные объекты, в том числе физические поля, в которых сведения, составляющие государственную тайну, находят свое отображение в виде символов, образов, сигналов, технических решений и процессов;

система защиты государственной тайны - совокупность органов защиты государственной тайны, используемых ими средств и методов защиты сведений, составляющих государственную тайну, и их носителей, а также мероприятий, проводимых в этих целях;

допуск к государственной тайне - процедура оформления права граждан на доступ к сведениям, составляющим государственную тайну, а предприятий, учреждений и организаций - на проведение работ с использованием таких сведений;

доступ к сведениям, составляющим государственную тайну, - санкционированное полномочным должностным лицом ознакомление конкретного лица со сведениями, составляющими государственную тайну;

гриф секретности - реквизиты, свидетельствующие о степени секретности сведений, содержащихся в их носителе, проставляемые на самом носителе и (или) в сопроводительной документации на него;

средства защиты информации - технические, криптографические, программные и другие средства, предназначенные для защиты сведений, составляющих государственную тайну, средства, в которых они реализованы, а также средства контроля эффективности защиты информации.

Перечень сведений, составляющих государственную тайну, - совокупность категорий сведений, в соответствии с которыми сведения относятся к государственной тайне и засекречиваются на основаниях и в порядке, установленных федеральным законодательством.»[1]

В гражданско-правовых отношениях это может регулироваться различными документами, должностными инструкциями, актами материальной ответственности, но, пожалуй, одним из основных является Федеральный закон Российской Федерации от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне.

«Статья 3. Основные понятия, используемые в настоящем Федеральном законе

Для целей настоящего Федерального закона используются следующие основные понятия:

1) коммерческая тайна - режим конфиденциальности информации, позволяющий ее обладателю при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на нее товаров, работ, услуг или получить иную коммерческую выгоду;

2) информация, составляющая коммерческую тайну, - сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам, к которым у третьих лиц нет свободного доступа на законном основании и в отношении которых обладателем таких сведений введен режим коммерческой тайны;

3) пункт утратил силу с 1 января 2008 г. на основании Федерального закона от 18 декабря 2006 г. N 231-ФЗ "О введении в действие части четвертой Гражданского кодекса Российской Федерации";

4) обладатель информации, составляющей коммерческую тайну, - лицо, которое владеет информацией, составляющей коммерческую тайну, на законном основании, ограничило доступ к этой информации и установило в отношении ее режим коммерческой тайны;

5) доступ к информации, составляющей коммерческую тайну, - ознакомление определенных лиц с информацией, составляющей коммерческую тайну, с согласия ее обладателя или на ином законном основании при условии сохранения конфиденциальности этой информации;

6) передача информации, составляющей коммерческую тайну, - передача информации, составляющей коммерческую тайну и зафиксированной на материальном носителе, ее обладателем контрагенту на основании договора в объеме и на условиях, которые предусмотрены договором, включая условие о принятии контрагентом установленных договором мер по охране ее конфиденциальности;

7) контрагент - сторона гражданско-правового договора, которой обладатель информации, составляющей коммерческую тайну, передал эту информацию;

8) предоставление информации, составляющей коммерческую тайну, - передача информации, составляющей коммерческую тайну и зафиксированной на материальном носителе, ее обладателем органам государственной власти, иным государственным органам, органам местного самоуправления в целях выполнения их функций;

9) разглашение информации, составляющей коммерческую тайну, - действие или бездействие, в результате которых информация, составляющая коммерческую тайну, в любой возможной форме (устной, письменной, иной форме, в том числе с использованием технических средств) становится известной третьим лицам без согласия обладателя такой информации либо вопреки трудовому или гражданско-правовому договору.»[2]

Топология компьютерных сетей

На практике используются пять базовых топологий: звездообразная, кольцевая, шинная, смешанная или многосвязная и древовидная. Топология сети влияет на такие ее показатели, как надежность, расширяемость (наращиваемость), стоимость, задержка и пропускная способность. Задержка сети — это время передачи информационных сообщений между абонентами, т.е. время между выдачей сообщения из абонента-источника и его приемом абонентом-получателем (адресатом). Пропускная способность — это максимальное число битов абонентских сообщений, которые могут передаваться через сеть за единицу времени.

Звездообразная топология.

В сети со звездообразной топологией (Рисунок 1) каждый абонент, посылающий и (или) принимающий информацию, подсоединен каналами связи к единственному центральному узлу, через который проходит весь сетевой трафик. Сети с такой топологией строятся, как правило, на базе метода коммутации каналов. В этом случае перед началом передачи информации абонент-инициатор передачи (вызывающий узел) запрашивает у центрального узла установление физического или логического соединения с абонентом-партнером (вызываемом узлом). После установления соединения соответствующий физический или логический путь монопольно используется абонентами-партнерами для обмена информацией. По окончании обмена один из абонентов запрашивает у центрального узла разъединение.

Рисунок Звездообразная топология.

Кольцевая топология

В сети с кольцевой топологией (Рисунок 2) узлы подключаются к повторителям сигналов, связанным в однонаправленное кольцо, или к двум повторителям, связанным в два разнонаправленных кольца. В силу простоты реализации наибольшее распространение получили сети с одним кольцом. В однонаправленном кольце пара смежных повторителей связана секцией кабеля — выделенным каналом связи.

Каждое сообщение имеет идентификатор (адрес) узла-получателя. Передаваемое из узла-источника сообщение проходит по кольцу до узла-потребителя, который опознает свой адрес в сообщении и либо принимает и поглощает сообщение, либо принимает и ретранслирует сообщение, которое перемещается по кольцу до узла-источника, где поглощается. Каждому из этих двух способов поглощения сообщения соответствует реализация в узлах и повторителях определенного протокола. Наибольшее распространение нашло поглощение сообщения узлом-источником, поскольку это позволяет проконтролировать правильность передачи сообщения.

При большой длине кольца, коротких сообщениях и (или) большой скорости передачи возможна одновременная передача по нему более чем одного сообщения, поскольку кольцо начинает работать как линия задержки с памятью.

Можно выделить два основных типа кольцевых сетей, определяемых методом доступа к среде передачи.

Маркерное кольцо. В таких сетях по кольцу передается специальный управляющий маркер, разрешающий передачу сообщений из узла, который им владеет. Если узел получил маркер и у него есть сообщение для передачи, то он захватывает маркер и передает сообщение. Маркер будет передан дальше по кольцу после того, как данный узел примет и поглотит свое собственное сообщение. При отсутствии в узле сообщений, подлежащих передаче, он просто пропускает маркер.

Тактированное кольцо. По кольцевой сети непрерывно вращается замкнутая последовательность тактов — специально закодированных интервалов фиксированной длины. В каждом такте имеется бит-указатель занятости. Свободные такты могут заполняться передаваемыми сообщениями по мере необходимости, либо за каждым узлом закрепляются определенные такты.

Шинная топология

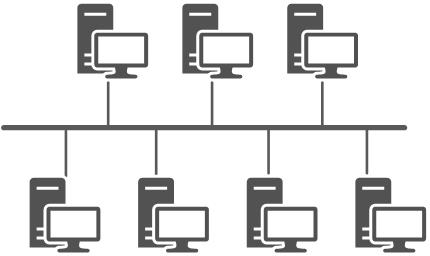

В сетях с шинной топологией (Рисунок 3) все узлы подключаются к одному каналу связи с помощью приемопередатчиков. Канал оканчивается с двух сторон пассивными терминаторами, которые поглощают передаваемые сигналы, поскольку по своей природе передача в такой сети является широковещательной. В большинстве реализаций физическая среда передачи шинной сети может состоять из одной или нескольких секций кабеля, связанных специальными соединителями. В результате образуется так называемый сегмент кабеля.

Каждый узел имеет уникальный идентификатор и принимает сообщение, если в нем адрес узла-получателя либо совпадает с его собственным идентификатором, либо является идентификатором широковещательного или группового сообщения.

Поскольку один общий канал связи (шина) разделяется между всеми абонентами сети, такие сети называются также моноканальными, и необходима некоторая децентрализованная процедура доступа к каналу, обеспечивающая его использование в каждый конкретный момент времени одним абонентом, т.е. временное уплотнение канала. Эта процедура (метод доступа) может быть случайной или детерминированной.

Наибольшее распространение среди методов случайного доступа получил метод множественного доступа с контролем несущей и обнаружением конфликтов, а среди методов детерминированного доступа — маркерный доступ. Соответствующие сети иногда называются случайной и маркерной шинами. В первом случае занятость шины характеризуется наличием в канале несущего сигнала сообщения. Отсутствие несущей означает доступность канала. Все узлы «прослушивают» канал, чтобы обнаружить несущую. Однако из-за конечности времени распространения сигнала в обе стороны от места подключения узла-отправителя к каналу несколько узлов могут посчитать канал свободным и начать передачу сообщений, что ведет к конфликтам (наложению) передач. Узлы, обнаружив конфликт, откладывают свои передачи, а затем через случайное время вновь пытаются повторить их.

Шинные сети имеют довольно ограниченные возможности по наращиванию в силу затухания сигналов в канале. Каждая врезка и каждый соединитель несколько изменяют характеристики физической среды передачи. Поэтому для каждой реализации имеются, как правило, ограничения на общую длину кабеля связи и его сегментов, на расстояние между соседними точками подключения узлов и на количество подключений к кабелю.

Смешанная топология

Сеть со смешанной топологией (Рисунок 4) представляет собой, как правило, неполно связанную сеть узлов коммутации сообщений (пакетов), к которым подсоединяются оконечные системы. Все каналы связи являются выделенными двухточечными. Такого рода связи наиболее часто используются в крупномасштабных и региональных вычислительных сетях, но иногда они применяются и в локальных вычислительных сетях. Смешанную сеть можно рассматривать как звездообразную сеть, в которой центральный узел имеет распределенную архитектуру.

В узлах коммутации смешанной сети обычно реализуется статическая (по фиксированным путям) или динамическая (адаптивная) маршрутизация сообщений, передаваемых в виде дейтаграмм или по виртуальным каналам, что приводит к необходимости строить узлы коммутации на базе электронных вычислительных машин (ЭВМ) с достаточными быстродействием и емкостью оперативной памяти. В результате для одного и того же числа оконечных систем стоимость смешанной сети выше стоимости любой другой сети.

Надежность смешанной сети обеспечивается таким соединением узлов коммутации каналами связи, чтобы между любой парой оконечных систем имелось по меньшей мере два пути передачи сообщений. Введение избыточных каналов между узлами коммутации, т.е. увеличение связности сети, — стандартный способ повышения надежности смешанных сетей. При малом числе оконечных систем иногда допускается полная связанность узлов коммутации.

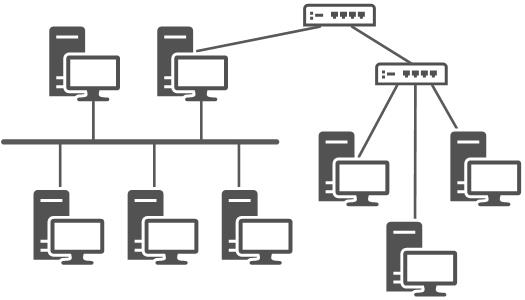

Древовидная топология

Древовидные сети строятся на базе техники кабельного телевидения, т.е. с использованием таких устройств связи, как оконечные частотные ретрансляторы, расщепители-объединители, двунаправленные усилители, ответвители, радиочастотные модемы, фильтры и др. Основные преимущества таких сетей — относительно большая протяженность и возможность параллельной передачи речи, данных и изображений, что обеспечивается за счет частотного уплотнения каналов (в описанных выше сетях применяется временное уплотнение каналов). Поэтому древовидные сети называются также поликаналъными.

Рисунок Древовидная топология.

Возможности по наращиванию древовидной сети весьма ограничены из-за высокой стоимости ее установки и сложности ее аналоговых компонентов, которые требуют, кроме того, регулярной настройки. Перед развертыванием сети необходима предварительная тщательная проработка трасс кабелей, мест установки ретранслятора, усилителей, ответвителей и т.д., учитывающая перспективы подключения новых оконечных систем.

Методы защиты информации

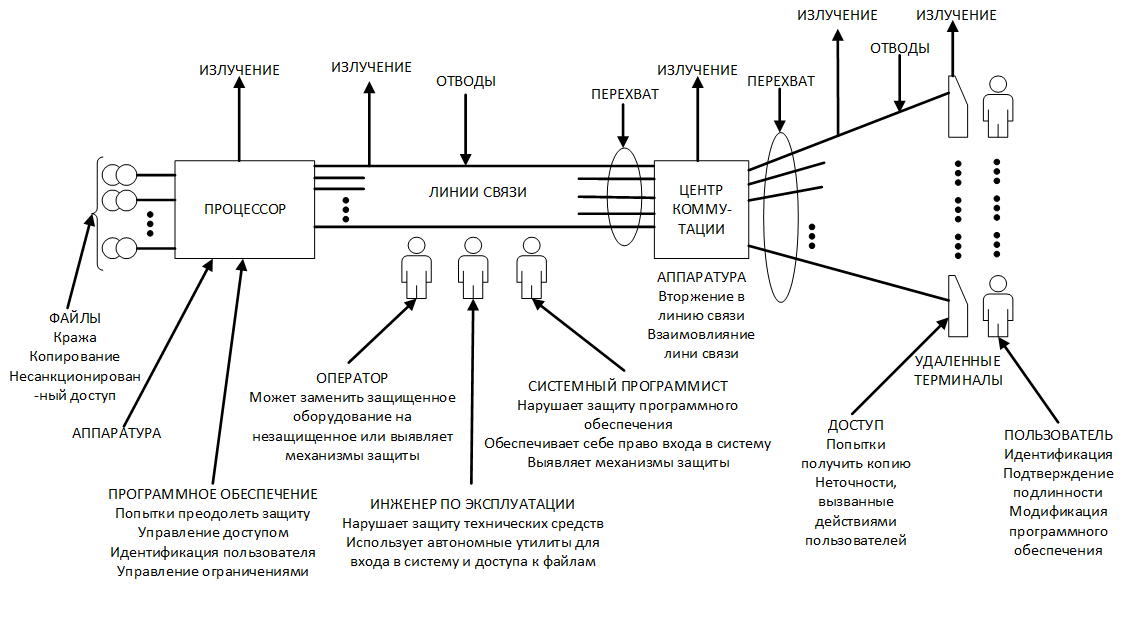

В данном разделе приводится теоретический материал о подходах и понятиях к защите информации в вычислительных сетях (ВС). Любая конфигурация сети в конечном итоге может иметь общую концепцию построения способов и методов защиты информации. Различия могут быть только в необходимом количестве применяемых способов защиты. В данном контексте все зависит от необходимого уровня защиты, который необходимо достигнуть, а также количества возможных участков вторжения.

В данном вопросе ведется постоянный мониторинг и на сегодняшний день нет однозначного ответа о всех возможных способах утечки информации. А, с продвижением прогресса, и появлением все большего количества оборудования и программного обеспечения уязвимость может появится вместе с ним. С увеличением вычислительных мощностей и миниатюризации появляется риск проникновения в казавшихся ранее недоступных местах. Этому также способствует включение в ВС все большего количества специфического оборудования (дверные замки, автомобильные устройства, системы распознавания, платежное оборудование и т.п.).

Понятие защищенной ВС

Попытаемся ответить на следующий вопрос; что такое защищенная ВС? Многие специалисты считают, что точный ответ на этот вопрос (полный, ясный и исчерпывающий) до сих пор не найден.

В качестве первого приближенного ответа можно принять следующее утверждение: ВС защищена, если все операции выполняются в соответствии со строго определенными правилами, которые обеспечивают непосредственную защиту объектов сети, ее ресурсов и операций.

Это определение достаточно широко в том смысле, что оно не определяет, какие угрозы могут встретиться в ВС, какие компоненты могут оказаться под угрозой, каким способом и при каких обстоятельствах возможны вторжения. На самом деле именно список угроз определяет основу для формирования требований к защите. Когда такие требования известны, могут быть определены соответствующие правила обеспечения защиты. Эти правила, в свою очередь, определяют необходимые функции и средства защиты. Определение требований к защите — шаг к построению концепции защищенной ВС. Для этого необходимо рассмотреть возможные сбои оборудования и ошибочные операции, которые свойственны объектам, ресурсам и операциям в ВС. В соответствии с этим списком составляются правила использования ресурсов сети и выполнения операций в сети.

Совокупность механизмов защиты, удовлетворяющих этим требованиям и реализующих такие правила, обеспечивает ВС безопасность и надежность. Именно такая ВС может быть названа защищенной ВС. Чем больше требований к защите и соответствующих правил защиты, тем эффективнее механизмы защиты и тем более защищенной оказывается ВС. Таким образом, становится понятным подход, изложенный в этом разделе. Для того чтобы определить защищенную ВС, составляется список требований к защите информации, правил организации непосредственной защиты и целостности. Вычислительные сети, механизмы защиты которых реализуют все перечисленные функции и средства защиты, могут быть названы защищенными ВС.

Рисунок Конфигурация вычислительной системы с распределенными ресурсами с указанием возможных угроз и проблем защиты.

Классификация вторжений в ВС

Классификация вторжений в ВС

Злоумышленник при вторжении в ВС может использовать как пассивные, так и активные методы вторжения.

При пассивном вторжении нарушитель только наблюдает за прохождением информации по линии связи, не вторгаясь ни в информационный поток, ни в содержание передаваемой информации. Как правило, злоумышленник выполняет анализ потока сообщений (трафика), фиксируя пункты назначений и идентификаторы, или только факт прохождения сообщения, его длину и частоту обмена, если содержимое сообщения нераспознаваемо.

При активном вторжении нарушитель стремится подменить информацию, передаваемую в сообщении. Он может выборочно модифицировать, изменить или добавить правильное, или неправильное сообщение, удалить, задержать или изменить порядок следования сообщений. Злоумышленник может также аннулировать или задержать все сообщения, передаваемые по сети: такое вторжение равносильно отказу в передаче сообщений.

Все виды вторжений предполагают, что существует связь между двумя объектами. Первоначальное соединение устанавливается с соблюдением всех правил защиты, проверкой подлинности участников и контролем продолжительности соединения. Вторжение в процедуру инициализации соединения предполагает подмену текущей процедуры установления связи другой, предварительно скопированной. Такое вторжение называется ложной инициализацией соединения.

В общем случае пассивные вторжения невозможно выявить, но их легко предотвратить, в то время как активные вторжения легко выявить, но невозможно предотвратить.

Правовой метод защиты информации

Базовым методом защиты информации, пожалуй, является правовой метод. Именно правовые отношения на предприятии формируют первичный уровень доступа к служебной информации. Должностные инструкции обязывают соблюдать регламент и правила использования информации для профессиональной деятельности. Соответственно, нарушения таковых может повлечь за собой, как административную, так и уголовную ответственность.

На многих предприятиях не ограничиваются общегосударственными законодательными актами и часто дополняют их внутренними договорами, расписками, инструкциями, которые уточняют ответственность сотрудников. Подобные документы служат достаточно хорошим барьером в желании сотрудника получить выгоду от использования защищаемой информации.

Данный метод в первую очередь направлен на добросовестное соблюдение правил всеми лицами, работающими с информацией.

Физический метод защиты информации

Самый старый и самый простой способ защиты —это ограничение физического доступа к информации. Находящиеся под охраной закрытые помещения, сейфы, шкафы и другие затрудняющие доступ средства к хранимой информации. Данный метод на протяжении многих лет уже имеет хорошо «отшлифованную» технологию защиты и с успехом используется по сегодняшний день для хранения различного рода ценных предметов. Для хранения информации в контексте ВС данный метод применим только если таковая находится на единственном носителе и не имеет дубликата, как правило используется для:

- хранения единичных экземпляров ключей доступа;

- ограничения доступа к сетевым устройствам;

- предотвращения различного рода повреждений и воровства.

При определенном соблюдении правил данный метод также может предотвращать несанкционированное считывание информации средствами улавливания излучений сетевых и конечных пользовательских устройств.

Аппаратный метод защиты информации

Пожалуй, самый дорогостоящий метод защиты. Основным случаем в контексте ВС является включение специализированного оборудования защиты и сетевых устройств с повышенной степенью защищенности. Примером такого оборудования может служить оборудование для шифрования сигнала, оборудование для постановки помех, специализированные защищенные от излучений и помех кабели, устройства и т.п.

В любом случае, если во главу угла ставится задача максимально обезопасить информацию, тогда этот метод является обязательным к внедрению в ВС. Как правило подобное оборудование внедрятся в государственных структурах требующих высокую степень защищенности от утечек и расшифровки информации. В коммерческих структурах применяется в областях с высокой степенью промышленного шпионажа.

Наличие на предприятии в ВС такого оборудования не афишируется, поэтому получить какую-либо статистику по его использованию не представляется возможным.

Программный метод защиты

Программный метод защиты информации является самым доступным, наиболее легко внедряемым, и наряду с этим он не требует больших капиталовложений. Как уже указывалось выше алгоритмы защиты информации зачастую интегрированы в операционные системы и в управляемое сетевое оборудование.

Пожалуй, самым большим преимуществом программного метода защиты является его гибкость, высокая адаптивность и простота обновления. Вместе с этим программный метод практически не уступает в надежности аппаратному. При существующих вычислительных мощностях алгоритмы шифрования в состоянии выполняться в реальном времени для достаточно большого объема информации.

На сегодняшний день этот метод уже широко используется в повседневной жизни. Например, многие пользователи даже не замечают, что загружают некоторые страницы из интернета или отправляют данные по защищенному каналу. Особенно это актуально при оплате чего-либо посредством сети через веб-сайт или устройство считывания пластиковых карт.

Именно программный метод является наиболее перспективным в защите информации передаваемой по каналам связи и хранимой на электронных носителях. Поэтому ему будет посвящена большая часть дальнейшего изложения материала.

Защита линий связи.

Линии связи — один из наиболее уязвимых компонентов ВС. В их составе можно указать большое число потенциально опасных мест, через которые злоумышленники могут проникнуть в ВС. Действия злоумышленников квалифицируются как пассивные и активные вторжения.

В случае пассивного вторжения злоумышленник только наблюдает за сообщениями, передаваемыми по линии связи, не нарушая их передачу. Такое вторжение называют наблюдением за сообщениями. Даже если непонятны сами данные, злоумышленник может наблюдать за управляющей информацией, которая сопровождает сообщения, и таким образом выявить размещение и идентификаторы объектов ВС. Наконец, он может проверить длину сообщений, время отправления, частоту сеансов связи. Последние два вида пассивных вторжений связывают либо с анализом трафика, либо с нарушением защиты сеансов связи.

Соответствующие средства защиты ВС, необходимые для противодействия пассивным вторжениям в подсистемах связи, состоят в следующем:

- защита содержания сообщения;

- предотвращение возможности анализа трафика;

- цифровой псевдоним.

Злоумышленник может организовать активные вторжения, осуществляя различные манипуляции над сообщениями во время соединения. Сообщения могут быть неявно модифицированы, уничтожены, задержаны, скопированы, изменен порядок их следования, введены в сеть через линию связи в более позднее время. Могут быть также синтезированы ложные сообщения и введены в сеть через канал передачи данных. Соответствующие механизмы защиты существенно зависят от способа вторжения. Поэтому целесообразно выделить следующие категории активных вторжений:

- воздействие на поток сообщений: модификация, удаление, задержка, переупорядочение, дублирование регулярных и посылка ложных сообщений;

- воспрепятствование передаче сообщений;

- осуществление ложных соединений.

В большинстве случаев при достаточной надежности шифрования вмешательство в линию связи или утечка информации не будет иметь значительного эффекта, так как злоумышленник не сможет расшифровать полученные им данные или внедрить ложные. Удаление данных из общего потока будет расценен как обрыв связи и инициирует их повторную передачу или использование другого маршрута или канала.

При организации вычислительных сетей важная роль отводится криптографии — защите сообщений, передаваемых по сети с использованием шифрования. Всякий криптографический алгоритм зависит от степени защиты ключей, которые он использует, поэтому проблема управления ключами требует особого внимания. Управление ключами предусматривает функции генерации, распределения, хранения и регулярной смены ключей.

Обычно рассматриваются две категории ключей: ключи шифрования данных для защиты данных и ключи шифрования ключей для защиты ключей при передаче их по линиям связи или хранении. Поскольку степень уязвимости ключа по мере его использования растет, ключи шифрования данных должны регулярно сменяться. Желательно осуществлять смену ключа хотя бы в каждом сеансе работы, и поэтому в дальнейшем будем называть ключи шифрования данных сеансовыми ключами.

Для защиты ВС используются два типа криптографических систем: системы с закрытым ключом, называемые также симметрическими, и системы с открытыми ключами, называемые асимметрическими

На практике применяются два типа криптографических систем: симметрические (закрытые, с одним ключом) и асимметрические (открытые, с двумя ключами). В симметрических системах ключи шифрования и дешифрования либо одинаковы, либо легко выводятся один из другого, обеспечивая таким образом единый (общий) ключ. Такой ключ должен быть передан получателю по некоторому защищенному каналу передачи, чтобы гарантировать его конфиденциальность и целостность. Законный получатель защищает себя от поддельных или ложных сообщений, выполняя дешифрование всех сообщений и признавая только те, которые поддаются дешифрованию правильным ключом. В асимметрических криптографических системах ключи шифрования и дешифрования различаются таким образом, что с помощью вычислений нельзя вывести один ключ из другого. Следовательно, если одно из преобразований может быть раскрыто, то другое преобразование (шифрование или общий ключ) не подвергается опасности и только ключ дешифрования у получателя должен быть сохранен секретным. Такой тип системы не требует передачи ключа, используемого в алгоритме, по защищенным каналам, и его можно применять для передачи секретного ключа в закрытых симметрических системах по незащищенным каналам.

Симметрические криптографические системы

Наиболее известным на сегодняшний день является Американский стандарт шифрования данных DES (Data Encryption Standard), который принят в качестве федерального стандарта США. Существенным дополнением к нему являются японский ускоренный алгоритм шифрования данных FEAL (Fast Enciphering Algorithm) и алгоритм B-Crypt Британской службы телекоммуникаций, реализованный в виде модуля для шифрования потока сообщений. Однако до сих пор никто не провел сравнительного анализа всех этих алгоритмов (или не опубликовал результатов такого анализа), как это было сделано для Стандарта шифрования данных. На практике для анализа различных вариантов использовалась программная и аппаратная реализации алгоритма шифрования.

Стандарт шифрования данных DES

Основу криптографического алгоритма, используемого при проектировании большинства устройств шифрования, составляет Стандарт шифрования данных DES. Соответствующий алгоритм принят в качестве стандарта США. Он также поддержан Американским национальным институтом стандартов ANSI (American National Standards Institute) и рекомендован для применения Американской ассоциацией банков АВА (American Bankers Association). Выбор стандарта DES в качестве стандарта шифрования содействовал проявлению интереса к этому алгоритму. Для изучения характеристик алгоритма используется программная реализация. В частности, программный подход позволяет анализировать промежуточные результаты в рамках каждого цикла, в то время как реализация в виде интегральной схемы дает только окончательный шифрованный текст. Программная реализация удобна также для проведения статистического анализа результатов шифрования. DES-алгоритм предназначен для шифрования и дешифрования блоков данных по 64 бит под управлением ключей защиты, имеющих также 64 бит. Дешифрование должно выполняться с использованием того же ключа, который использовался для шифрования, но с измененным способом адресации битов ключа и так, чтобы процедура дешифрования была обратна процедуре шифрования. Блок, который должен быть зашифрован, подвергается начальной перестановке IP (Initial Permutation), сложным преобразованиям, зависящим от ключа защиты, и, наконец перестановке, которая является обратной по отношению к нажитой IP. Преобразования, зависящие от значения ключа, могут быть описаны в виде функции f, называемой функцией шифрования, и функции KS (Key Schedule), называемой таблицей ключей.

Обозначим через input входную 64-битовую строку, которую следует зашифровать (исходный текст), и output – соответствующую 64-битовую выходную строку (шифрованный текст), L и R - 32-битовые строки и LR - их конкатенацию (объединение) в 64-битовую строку. Пусть KS - функция, которая в зависимости от целого числа п из диапазона 1 - 16 и 64-битового входного блока KEY формирует 48-битовый блок К. Последний является результатом перестановки битов блока KEY,

поэтому Кn = KS(n, KEY).

Более подробно функции f и KS, зависящие от таблицы ключей, описаны в FEDERAL INFORMATION PROCESSING STANDARDS PUBLICATION (FIPS PUB 46-3). Полная программа для DES алгоритма приведена в работе Tanenbaum, Andrew S. “Computer networks”.

Алгоритм шифрования DES может быть представлен в виде:

|

Шаг 0: |

Задать 64-битовую последовательность input |

|

Шаг 1: |

L0R0 = IP (input) |

|

Шаг 2: |

Повторять шаг 2 для значений n от 1 до 16: Ln= Rn-1 Rn = Ln-1 ⊕ f (Rn-1, Kn) |

|

Шаг 3: |

output = IP-1 (R16L16) |

|

Шаг 4: |

Останов. Output - шифрованный 64-битовый блок |

AES—The Advanced Encryption Standard

Поскольку DES начал приближается к концу своего срока полезности, даже с тройным DES, NIST (National Institute of Standards and Technology (Национальный институт стандартов и технологий)), агентству торговли США было поручено утверждение стандартов для Федерального правительства США, было решено, что правительству необходим новый криптографический стандарт для несекретного использования. NIST остро воспринимал все споры вокруг DES и хорошо знал, что, как только он объявит новый стандарт, все бы автоматически предположили, что NSA (National Security Agency (Агентство Национальной Безопасности (АНБ))) встроили бы backdoor алгоритм так чтобы читать все зашифрованные сообщения. В этих условиях, вероятно, никто не стал бы использовать стандарт, и он бы тихо умер.

Таким образом, NIST принял на удивление иной подход к государственной бюрократии: он спонсировала криптографической конкурс. В январе 1997 года исследователям со всего мира было предложено представить свои предложения в отношении нового стандарта, который будет называться AES (Advanced Encryption Standard). Требования были следующие:

- Алгоритм должен быть симметричным блочным шифром.

- Весь дизайн должен быть публичным.

- Должны быть поддержаны длины ключей 128, 192 и 256 бит.

- Должна быть обеспечена возможность программной и аппаратной реализаций.

- Алгоритм должен быть публичным и лицензирован на не дискриминационных условиях.

Были сделаны пятнадцать серьезных предложений, и организованы общественные слушания, на которых они были представлены, а участники активно призывали найти недостатки во всех из них. В августе 1998 года NIST отобрал пять финалистов, в первую очередь на основе их безопасности, эффективности, простоты, гибкости и требованию к памяти (важно для встраиваемых систем). Были проведены несколько обсуждений и испытаний.

В октябре 2000 года NIST объявил, что он выбрал Rijndael, Joan Daemen и Vincent Rijmen. Название Rijndael, является производным от фамилии авторов: Rijmen + Daemen. В ноябре 2001 года Rijndael стал стандартом AES правительства США, опубликованные в FIPS (Federal Information Processing Standard) 197. Из-за необычайной открытости конкуренции, технические свойства Rijndael, а также тот факт, что победившая команда состояла из двух молодых бельгийских криптографов (которые вряд ли бы встроили backdoor в угоду NSA), Rijndael стал доминирующим криптографическим алгоритмом в мире. Шифрование и дешифрование AES теперь является частью набора инструкций для некоторых микропроцессоров (например, Intel).

Rijndael поддерживает длину ключей и размеры блоков от 128 бит до 256 бит с шагом 32 бита. Длина ключа и длина блока может быть выбрана независимо друг от друга. Тем не менее, AES определяет, что размер блока должен быть 128 бит, а длина ключа должна быть 128, 192 или 256 бит. Весьма сомнительно, что кто-то будет когда-либо использовать 192-битные ключи, так что де-факто, AES имеет два варианта: 128-битный блок с 128-битным ключом и 128-битный блок с 256-битным ключом.

128-битный ключ дает пространство ключей 2128 ≈ 3 × 1038 ключей. Даже если NSA удается построить машину с 1 млрд параллельных процессоров, каждый из которых способен оценить один ключ за пикосекунду, это заняло бы такую машину около 1010 лет, чтобы произвести перебор всего ключевого пространства.

Механизм безопасности EPS (Evolved Packet System)

EPS (Evolved Packet System) представляет собой самую последнюю эволюцию стандарта UMTS (Universal Mobile Telecommunication System). EPS также известен под другими аббревиатурами, которые относятся к техническим вопросам ведущихся исследований в организациях: 3GPP (3rd Generation Partnership Project) LTE (Long Term Evolution), которая посвящена эволюции радиоинтерфейса и SAE (Service Architecture Evolution), которая фокусируется на развитии базовой архитектуры сети.

EPS определяется как часть семьи 3GPP и предлагает значительный шаг в улучшении, с новым интерфейсом радио и усовершенствованной архитектуры как доступа, так и части основной сети. Безопасность является еще одной важной особенностью семейства 3GPP, и его эволюция является важным вопросом. EPS обеспечивает функции безопасности, таким же образом, как и его предшественники UMTS (Universal Mobile Telecommunication System) и GSM (Global System Mobile). В дополнение к взаимной аутентификации сетей и пользователей, две другие функции безопасности предусмотрены для обеспечения безопасности данных во время их передачи по эфирному интерфейсу и через систему LTE-SAE: шифрование пользовательских данных и данных управления (в слое RRC (Radio Resource Control)), и защиты целостности, которая используется только в плоскости управления данными. Для сети NAS (Non- Access Stratum) обеспечивается как шифрование, так и целостность данных.

Шифрование используется для защиты потоков данных от вмешательства третьей стороны, в то время как защита целостности позволяет приемнику обнаруживать вставку или замену пакетов.

Алгоритм шифрования EEA (EPS Encryption Algorithm)

Алгоритм шифрования EPS (EPS Encryption Algorithms (EEA)) работает со 128-битным блоком под управлением 128-битного ключа исключая алгоритм Null шифрования. Каждому EEA алгоритму присваивается 4-битный идентификатор. В настоящее время были определены следующие значения для NAS, RRC и UP (User Plane) шифрования:

"00002": алгоритм шифрования EEA0 Null. Алгоритм EEA0 реализован таким образом, что он имеет тот же эффект, как если бы он генерировал ключевой поток всех нулей. Длина сгенерированного ключевого потока должна быть равна длине входного параметра. Помимо этого, вся обработка выполняется в ассоциации с шифрованием точно так же, как и с любым из алгоритмов шифрования.

"00012": 128-EEA1. EEA1 представляет собой шифрованный поток на основе другого шифрованного потока так называемый SNOW 3G алгоритм. EEA1 это наследство от UMTS и был введен в качестве стандарта 3GPP в 2006 году.

"00102": 128-EEA2. EEA2 представляет собой шифрованный поток на основе алгоритма блочного шифра AES, используемого в режиме CTR (CounTeR mode).

"00112": 128-EEA3. ZUC based algorithm.

ZUC это слово-ориентированный потоковый шифратор. Он берет 128-битный исходный ключ и 128-битовый начальный вектор (initial vector (IV)) в качестве входных данных, и выводит ключевой поток 32-битных слов (где каждое 32-битное слово, следовательно, называется ключевым словом). Этот поток ключей может использоваться для шифрования / дешифрования. ZUC это новый потоковый алгоритм шифрования для мобильных устройств. Он использует 16-уровневый регистр сдвига с линейной обратной связью Linear Feedback Shift Register (LFSR) на каждом уровне может содержать 231 – 1 значений и производить 32-битное слово за каждый тик.

Абонентское оборудование и узлы eNBs (eNodeBs) должны поддерживать EEA0, 128-EEA1 и 128-EEA2 для обоих RRC (Radio Resource Control) и абонентского оборудования.

К тому же, абонентское оборудование и объект управления мобильностью ММА (Mobility Management Entity) реализует EEA0, EEA1 и 128-128-EEA2 для шифрования передачи сигналов NAS (Non Access Stratum).

Важно отметить, что функции безопасности никогда не деактивируется, хотя можно применить алгоритм NULL шифрования; Алгоритм NULL, может быть использован в некоторых особых случаях, например, для принятия экстренного вызова без USIM (Universal Subscriber Identity Module).

Другие алгоритмы шифрования с симметричными ключами

AES (Rijndael) и DES являются наиболее известными криптографическими алгоритмами с симметричными ключами, и стандартным выбором в производственных целях только по причине ответственности. Тем не менее, стоит отметить, что, были разработаны многочисленные другие криптографические алгоритмы с симметричным ключом. Некоторые из них встроены в различные продукты. Некоторые наиболее распространенные из них перечислены в таблице. Можно использовать комбинации этих алгоритмов, например, AES над Twofish, для взлома потребуется больше усилий вдвое, чтобы восстановить данные.

Таблица Другие алгоритмы шифрования с симметричным ключем.

|

Алгоритм шифрования |

Автор |

Длина ключа |

Комментарий |

|

DES |

IBM |

56 бит |

На сегодняшний день слишком слаб. |

|

RC4 |

Ronald Rivest |

1–2048 бит |

Некоторые ключи являются уязвимыми. |

|

RC5 |

Ronald Rivest |

128–256 бит |

Хорош, но запатентован. |

|

AES (Rijndael) |

Daemen and Rijmen |

128–256 бит |

На сегодня лучший выбор. |

|

Serpent |

Anderson, Biham, Knudsen |

128–256 бит |

Очень стойкий. |

|

Triple DES |

IBM |

168 бит |

Хорош, но устарел. |

|

Twofish |

Bruce Schneier |

128–256 бит |

Очень стойкий. Используется наиболее широко. |

Асимметрические (открытые) криптосистемы

Криптографические системы с открытыми ключами шифрования позволяют пользователям осуществлять безопасную передачу данных по незащищенному каналу без какой-либо предварительной подготовки. Такие криптосистемы должны быть асимметрическими в том смысле, что отправитель и получатель имеют различные ключи, причем ни один из них не может быть выведен из другого с помощью вычислений.

В этих системах фазы шифрования и дешифрования отделены, и защита сообщения обеспечивается без засекречивания ключа шифрования, поскольку он не используется при дешифровании. Поэтому ключ публикуется вместе с алгоритмами шифрования и дешифрования, и это не приносит вреда защите системы. Принцип функционирования системы с открытыми ключами шифрования заключается в следующем: пользователь i шифрует сообщение М, используя открытый ключ шифрования пользователя j, и посылает шифрованное сообщение пользователю j по незащищенному каналу передачи данных. Только пользователь j: может выполнить дешифрование, чтобы восстановить М, поскольку только он знает секретный ключ дешифрования. Алгоритмы шифрования Е (encryption) и дешифрования D (Decryption) в таких системах характеризуются следующими свойствами:

Свойство 1. Дешифрование шифрованного сообщения восстанавливает исходное сообщение М, т. е.

D(E(M)) = М.

Свойство 2. Алгоритмы шифрования Е и дешифрования D являются простыми в реализации.

Свойство 3. При раскрытии алгоритма шифрования Е алгоритм дешифрования D не раскрывается, т. е. только получатель или отправитель могут дешифровать сообщение, зашифрованное алгоритмом Е, т. е. выполнить алгоритм дешифрования D.

Свойство 4. Если сообщение М сначала дешифровано, а затем зашифровано, то справедливо условие

Е(D(M)) = М.

Свойство 4 не обязательно для систем с открытыми ключами, но если оно выполняется, то можно использовать цифровые сигнатуры.

Принцип открытого ключа порождает новый класс криптографических алгоритмов, которые позволяют решить проблему распределения ключей и в симметрических системах. Системы с открытыми ключами во многих случаях обеспечивают наилучшее решение проблемы распределения ключей. Это может быть сделано следующим образом: пользователь i может зашифровать сеансовый ключ KS, используя открытый ключ пользователя j, а затем переслать ключ пользователю i, используя незащищенный канал.

Поскольку ключ дешифрования известен только пользователю j, то только он и может дешифровать сообщение и получить значение сеансового ключа. После этого пользователи i и j могут взаимодействовать между собой, используя некоторую симметрическую криптографическую систему. Криптографические системы с открытыми ключами используют функции шифрования, обладающие свойством однонаправленности. Это подтверждает и свойство 3, устанавливающее условие, которое требует, чтобы защищенный ключ нельзя было восстановить по открытому ключу. Однонаправленные функции характеризуются следующими свойствами:

- Как функция у = f(x), она вычисляется просто.

- Имеет обратную функцию.

- Обратную функцию крайне сложно вычислить.

Определение однонаправленной функции включает понятие сложности, которое зависит от вычислительных возможностей компьютеров. Степень сложности оценивается в затратах времени, требуемого объема памяти или произведения этих величин. Если в качестве меры сложности принять число операций, необходимых для вычисления обратной функции, то теория термодинамики устанавливает предел, равный приблизительно 1070 операциям, которые можно выполнить, истратив всю энергию Солнца.

Поскольку законный получатель должен иметь возможность дешифровать сообщение, то в системах с открытыми ключами следует использовать однонаправленные функции с обходными путями, обладающие дополнительным свойством: обратная функция не должна быть вычислимой, если неизвестна специальная информация об обходных путях. Однонаправленная функция с обходными путями становится однонаправленной перестановкой с обходными путями, если она удовлетворяет свойству 4. В этом случае отображение между зашифрованным и исходным текстом приобретает свойства инъективности и сюръективности, которые лежат в основе асимметрических алгоритмов шифрования.

Криптографическая система RSA (Rivest-Shamir-Adleman)

Обходной путь в асимметрической схеме системы RSA основан на замене процедуры нахождения больших простых чисел процедурой их разложения на множители. Метод RSA основывается на некоторых принципах теории чисел.

- Выбрать два простых числа, p и q (обычно 1024 бита).

- Вычислить n p q и z (p -1) (q -1).

- Выбрать взаимно простое число, связанное с z и назовем его d.

- Находим e как e d 1 mod z.

Вкратце принцип, положенный в основу системы RSA, можно описать следующим образом. Получатель выбирает два больших простых числа р и q так, чтобы произведение n=pq находилось за пределами вычислительных возможностей. Исходное сообщение М может иметь произвольную длину в диапазоне 1 <М <п. Шифрованный текст С, соответствующий сообщению М, может быть получен из перестановки

С = Мe (mod n).

Исходный текст М восстанавливается из шифрованного С обратным преобразованием

M = Cd (mod n).

Как можно заметить возведение в степень с большими числами потребует значительных ресурсов. Для решения этой задачи может использоваться алгоритм быстрого возведения в степень. Например, для 310 и обычного алгоритма потребуется 10 - 1 операций умножения.

310 = 3 × 3 × 3 × 3 × 3× 3 × 3 × 3 × 3 × 3 = 59049

А для алгоритма быстрого возведения в степень потребуется 4 операции умножения:

((32)2)2 × 32 = (92)2× 9 = 812× 9= 6561 × 9 = 59049

Принцип алгоритма показан на Рисунок 7. Возведение в квадрат потребуется меньшее количество раз, затем просто готовый результат повторит операцию. И, таким образом количество умножений сокращается.

Рисунок Визуальное представление алгоритма быстрого возведения в степень

Конечно полностью проблемы производительности это не решает. Поэтому данный алгоритм шифрования используется в основном для обмена ключами симметрической системы шифрования. А именно в начале сеанса связи, после обмена открытыми ключами асимметрическим алгоритмом происходит генерация и обмен новыми ключами симметрической системы. После чего производится уже зашифрованный сеанс связи.

Заключение

Как видно существует достаточное количество надежных алгоритмов шифрования. Они способны защитить передаваемую по компьютерным сетям информацию от вскрытия злоумышленником. Эти системы уже прочно вошли в повседневную жизнь и не являются чем-то экзотическим. Алгоритмы шифрования хорошо отлажены, некоторые имеют свободный открытый код и могут быть вполне легально использованы при проектировании систем связи, что, впрочем, и происходит.

Защита компьютерной сети на примере издательства.

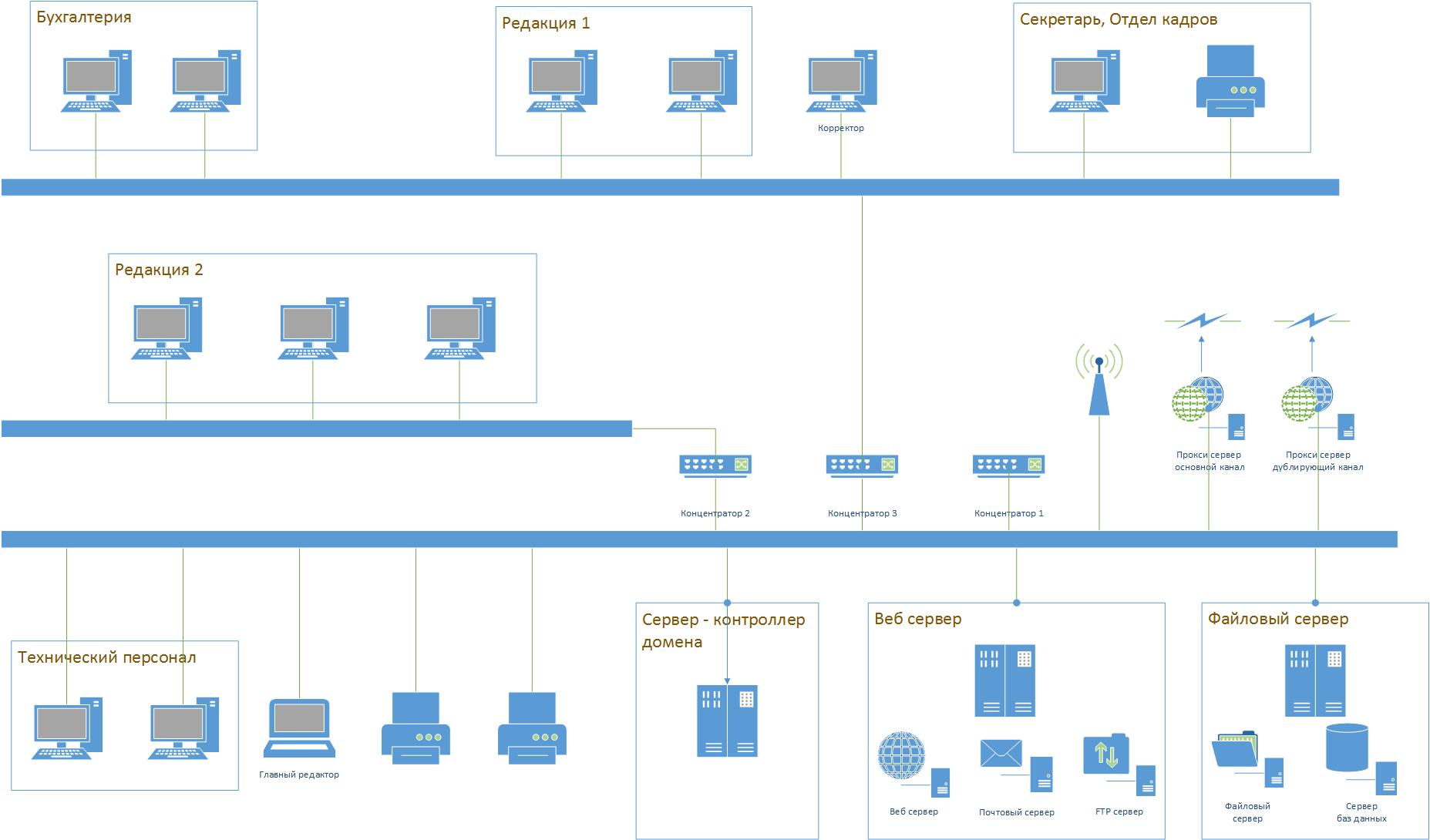

Для примера взято небольшое издательство, основанное на информации о реальном предприятии. На Рисунок 8 показан упрощенный план этажа издательства. На этом плане указано запланированное размещение персонала и оборудования.

Как видно на плане, на предприятии предусмотрена базовая система безопасности, ограничивающая физический доступ на территорию издательства. Серверная комната находится в отдельном помещении и доступ к оборудованию, расположенному в ней дополнительно ограничен только для технического персонала. Сам технический персонал расположен в отдельной комнате, что дает возможность дополнительно ограничить доступ к информации, находящейся в его компетенции. Дополнительно там могут быть расположены шкафы или сейфы для хранения ключевой информации доступа.

Все концентраторы расположены на внутренних стенах внутри отдельных запираемых комнат. Это дает возможность ответственному за помещением персоналу наблюдать за доступом к концентраторам только техническому персоналу издательства. Попросту посторонним лицам будет гораздо сложнее провести какие-либо манипуляции с оборудованием в комнате, где люди хорошо друг друга знают и тут же обратят внимание на подозрительные действия посторонних или не технический персонал.

В конечном итоге можно сказать, что размещение, предусмотренное планом, обеспечивает хорошую физическую безопасность сетевого оборудования. Конечно на плане не указано размещение кабелей, не показаны радиусы излучения оборудования. В данном случае для такой организации, как издательство белее высокий уровень безопасности не требуется. Хотя, несмотря на это, серверная комната со всех сторон, кроме внешней стены, окружена комнатами с персоналом, который непосредственно несет ответственность за сохранность оборудования и информации, поэтому карта излучений не требуется.

Рисунок План размещения персонала издательства.

Наиболее уязвимыми местами является конечное оборудование. Но, в силу того, что информация для каждого пользователя разделена в соответствии с его служебными обязанностями риску подвержена только часть информации. Здесь необходимо отметить, что комнаты с администрацией издательства размещены в отдельной зоне и отделены дополнительным коридором. Понятно, что большая часть конфиденциальной информации циркулирует именно в этой части. Поэтому отнесение администрации в обособленное пространство существенно сокращает доступ к данной зоне как посторонних, так и другого персонала.

На Рисунок 9 показана схема компьютерной сети издательства, которая отображает количество устройств и их назначение. Особо следует отметить сервера и их назначение. Как видно из схемы в издательстве используется пять физических серверов:

На Рисунок 9 показана схема компьютерной сети издательства, которая отображает количество устройств и их назначение. Особо следует отметить сервера и их назначение. Как видно из схемы в издательстве используется пять физических серверов:

- два прокси сервера и доступа в интернет;

- веб-сервер;

- файловый сервер;

- сервер — контроллер домена. Соответственно доступ к ресурсам сети контролируется контроллером домена под управлением операционной системы Windows Server. Полная спецификация оборудования и операционных систем не указывается так как это не имеет принципиального значения. Для регистрации пользователя в современных системах как правило используется протокол Kerberos, который в свою очередь для передачи данных использует алгоритмом шифрования DES.

Рисунок Схема компьютерной сети издательства.

Kerberos это система сетевой аутентифиации, основанная на принципах доверия третьей стороне. Другие две стороны — это пользователь и сервис, на котором он хочет авторизоваться. Полный процесс описан в документации к операционным системам. На сегодняшний день данный протокол используется в различных операционных системах, поэтому его можно назвать стандартным для сетевой аутентифиации.

Внутренний трафик на предприятии не шифруется за исключением тех программных средств, которые явно используют шифрование. Например, утверждается что интернет мессенджер Skype использует для шифрования алгоритм AES (Advanced Encryption Standard) с длиной ключа 256 бит, а также RC4 для шифрования видеопотока. В данном случае, если это соответствует действительности, то это довольно хорошо защищенная система.

Что касается почтовых сообщений то здесь защищенность зависит от настроек почтового сервера. Для шифрования почтовых сообщений, а точнее сеанса связи с почтовым сервером используется сертификат безопасности. По сути это открытый и закрытый ключи для RSA алгоритма с дополнительной информацией о владельце. Данный сертификат используется для передачи открытого ключа и в последствии для обмена симметричными ключами для шифрования канала. Месте с открытым ключом также отправляется дополнительная информация, на основе которой получатель может принять решение принимать открытый ключ или отклонить его.

Возможность шифрования канала почтовых сообщений между почтовым клиентом и почтовым сервером в интрасети не так интересна, как во внешней сети. Поэтому наличие сертификата для почтового сервера важно только в случае, если используется почтовый клиент из внешней сети. В случае издательства почтовый сервер не имеет доступа для клиентов вне сети организации, поэтому шифрование не используется. Для безопасной отправки почтовых сообщений на внешние почтовые ящики может использоваться шифрование сообщения самим почтовым клиентом.

Веб сервер обслуживает веб портал издательства. В данном случае веб портал содержит в основном только публичную информацию, поэтому шифрование не требуется. Но, для обеспечения безопасной регистрации пользователей на сайте может потребоваться защищенный канал. Для создания такого канала также используется сертификат содержащий открытый и закрытый ключи для RSA алгоритма.

Для FTP (File Transfer Protocol) сервера используется сертификат для шифрования аутентификации и канала. Данный сервер предназначен для обмена информацией повышенного объема, которая электронным почтовым сообщением не может быть отправлена или получена из-за ограничения размера сообщений на почтовых серверах.

Можно утверждать, что внутренняя компьютерная сеть издательства защищена программными средствами операционной системы, а именно сервером – контроллером домена. Этот сервер позволяет достаточно эффективно защитить все ресурсы, включенные в доменную структуру. В свою очередь сам сервер защищен от несанкционированного доступа физически находясь в серверной комнате под охраной.

Наряду с этим существует риск утечки информации через электронную почту, FTP сервер и внешние записывающие устройства. И если FTP сервер защищен шифрованием, то электронная почта остается открытой. Поэтому доступ к почтовому серверу на предприятии должен быть строго персонализирован, а отправляемые сообщения должны сохраняться для дальнейшего выяснения источника утечки, если таковая произойдет.

Наиболее незащищенным каналом является утечка с помощью внешних устройств (флэш накопитель, съемный жесткий диск, СД, ДВД и др.). Такая утечка тяжелее всего поддается выявлению и локализации. Практически единственным способом предотвращения такой утечки является правовой способ. Персонал, работающий с особо ценной информацией должен иметь дополнительные договорные обязательства о неразглашении.

Заключение

Можно сделать однозначный вывод, что, открытых для общего пользования, технических и программных средств, а также методических документов вполне достаточно, чтобы обеспечить очень высокий уровень защиты информации и максимально снизить риски ее утечки и потери. Понятно, что пренебрежение безопасностью может привести к катастрофическим результатам, поэтому важно найти баланс между затратностью по сохранности и ценностью хранимой информации. Как показано в данном материале даже минимальные предпринятые шаги по внедрению процедур защиты значительно уменьшают риск несанкционированного доступа. Это дает очень оптимистические прогнозы о том, что для обеспечения вполне устойчивого состояния безопасности достаточно правильной организации программных и технических средств, а также соблюдение необходимых процедур при работе с хранимой информацией.

Для обеспечения минимального уровня безопасности может оказаться достаточно программных средств, которые предоставляют операционные системы. Элементарный контроль доступа к файловой системе уже ставит хорошую преграду для злоумышленника. А в совокупности с шифрованием данных обеспечивает отличную стойкость от утечки информации. Для более полной защиты желательно иметь еще и антивирусные программные средства. Это поможет не допустить внедрения в операционную систему шпионского программного обеспечения.

Для обеспечения среднего уровня безопасности помимо программных средств еще понадобится технические и методические процедуры. Технические средства должны быть установлены с минимальной возможностью несанкционированного доступа к ним. Это означает наличие специальных помещений, охрану, дополнительное оборудование с возможностью запирания и т.п. Методические материалы должны описывать процедуры доступа персонала к оборудованию и программным средствам, хранение ключей и т.п.

Для обеспечения высокого уровня безопасности помимо вышеуказанных действий и процедур потребуется наличие подготовленного подразделения по обеспечению безопасности. В составе такого подразделения должен присутствовать широкий спектр специалистов как технического, так и практического направления обеспечения безопасности. В задачу такого подразделения входит как разработка, так и обеспечение всех уровней безопасности. Такие подразделения очень дороги в содержании, поэтому, как правило, они отсутствуют даже на крупных предприятиях. Их функции разделяют между собой специализированные частные или государственные предприятия, причем технической и практической частями очень часто занимаются разные коллективы, что в свою очередь понижает уровень безопасности из-за несогласованности между исполнителями.

Для обеспечения максимального уровня безопасности могут потребоваться дорогостоящие технические средства. Но, это скорее исключение, так как такой уровень требуется для индивидуальных случаев. На практике подобными мероприятиями, в конечном итоге, занимаются высокопрофессиональные специализированные частные или государственные структуры, в распоряжении которых уже имеется весь спектр необходимого оборудования на все случаи. Такие коллективы обеспечивают весь процесс начиная от технической части и, заканчивая практическим исполнением задачи. В своей деятельности они, как правило, используют широкий спектр засекречивающей аппаратуры, которая, даже при утечке, позволяет достичь гарантированного уровня стойкости от расшифровки перспективными дешифровочными средствами большой мощности.

Литература

- Богуславский, Л.Б. Основы построения вычислительных сетей для автоматизированных систем. / Л.Б. Богуславский, В.И. Дрожжинов. – М.: Энергоатомиздат, 1990. – 256с.

- ГОСТ Р ИСО/МЭК 13335-1 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий. Часть 1/ М.: Стандартинформ, 2007 – 18с.

- ГОСТ Р ИСО/МЭК 13335-3 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Методы менеджмента безопасности информационных технологий. Часть 3/ М.: Стандартинформ, 2007 – 46с.

- ГОСТ Р ИСО/МЭК 13335-4 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Выбор защитных мер. Часть 4 / М.: Стандартинформ, 2007 – 61с.

- ГОСТ Р ИСО/МЭК 13335-5 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Руководство по менеджменту безопасности сети. Часть 5 / М.: Стандартинформ, 2007 – 22с.

- ГОСТ Р ИСО/МЭК 27001 – 2006 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. СИСТЕМЫ МЕНЕДЖМЕНТА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ. Требования. / М.: , 2008 – 26с.

- ГОСТ Р 51275-99 Защита информации. Объект информатизации. Факторы, Факторы, воздействующие на информацию. Общие положения / М.: Филиал ИПК Издательство стандартов, 1999 – 6с.

- ГОСТ Р ИСО/МЭК 17799-2005 Информационная технология. ПРАКТИЧЕСКИЕ ПРАВИЛА УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ. / М.: Стандартинформ, 2006 – 55с.

- ГОСТ Р 34.10-2001 Информационная технология. КРИПТОГРАФИЧЕЧСКАЯ ЗАЩИТА ИНФОРМАЦИИ. Процессы формирования и проверки электронной цифровой подписи. / М.: Филиал ИПК Издательство стандартов, 2001 – 12с.

- ГОСТ Р 52447—2005 Защита информации. ТЕХНИКА ЗАЩИТЫ ИНФОРМАЦИИ. Номенклатура показателей качества. / М.: 2006 – 23с.

- ГОСТ Р 50739-95 СРЕДСТВА ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ. ЗАЩИТА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ. ОБЩИЕ ТЕХНИЧЕСКИЕ ТРЕБОВАНИЯ. / М.: Калужская типография стандартов, 1995 – 11с.

- ГОСТ Р ИСО/МЭК 15408-1-2002 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель. / . – М.: ИПК Издательство стандартов, 2002. — 36с.

- ГОСТ Р ИСО/МЭК 15408-2-2002 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности. / . – М.: ИПК Издательство стандартов, 2002. — 160с.

- ГОСТ Р ИСО/МЭК 15408-3-2002 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности. / . – М.: ИПК Издательство стандартов, 2002. — 108с.

- ГОСТ Р 50922-96 Защита информации. ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ. / . – М.: 1996. — 10с.

- Закон Российской Федерации от 21 июля 1993 г. N 5485-1 «О государственной тайне».

- Лихоносов, А.Г. Учебная программа по дисциплине «Информационная безопасность» М.: Московская финансово-промышленная академия, 2011.

- Мафтик, С. Механизмы защиты в сетях ЭВМ: Пер. с англ./ С. Мафтик. – М.: Мир, 1993, - 216с.

- Мельников, В.П. Информационная безопасность и защита информации: учеб. пособие для студ. высш. учеб. заведений / В. П. Мельников, С.А.Клейменов, А.М.Петраков ; под. ред. С.А.Клейменова. — 3-е изд., стер. —- М.: Издательский центр «Академия», 2008. — 336 с.

- Партыка, Т.Л. Информационная безопасность: учебное пособие / Т. JI. Партыка, И. И. Попов. — 3-е изд., перераб. и доп. — М.: ФОРУМ, 2010. — 432 с.

- Федеральный закон Российской Федерации от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне.

- «EPS Confidentiality and Integrity mechanisms Algorithmic Approach» IJCSI International Journal of Computer Science Issues, Vol. 7, Issue 4, No 4, July 2010 ISSN (Online): 1694-0784 ISSN (Print): 1694-0814

- 3rd Generation Partnership Project. Technical Specification Group Services and System Aspects. 3GPP System Architecture Evolution (SAE). Security architecture. (Release 12). 650 Route des Lucioles - Sophia Antipolis Valbonne – FRANCE 2012

- rfc5282 «Using Authenticated Encryption Algorithms with the Encrypted Payload of the Internet Key Exchange version 2 (IKEv2) Protocol»

- rfc4306 «Internet Key Exchange (IKEv2) Protocol»

- Specification of the 3GPP Confidentiality and Integrity Algorithms 128-EEA3 & 128-EIA3. Document 2: ZUC Specification. Version: 1.6. 2011 год.

- Tanenbaum, A.S. Computer networks. Fifth edition / D. J., Wetherall, A.S. Tanenbaum. —.: p. 938.

-

Закон Российской Федерации от 21 июля 1993 г. N 5485-1 «О государственной тайне». ↑

-

Федеральный закон Российской Федерации от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне. ↑

- "Формы проявления девиантного поведения в организации"

- Основные принципы и факторы кадровой стратегии компании

- Правовое регулирование приватизации государственных и муниципальных предприятий

- Сущность и содержание понятия «развитие персонала» и его роль для современной организации

- Понятие и правовая природа ценных бумаг

- Субъект предпринимательского права

- Конституционный Суд Российской Федерации

- Формы розничной продажи товаров

- Сущности содержательный анализ ключевых понятий исследования

- Защита информации в процессе переговоров и совещаний (Особенности использования технических средств при документировании информации)

- Оценка готовой продукции

- Организация и функционирование службы маркетинга