Теоретические основы VoIP телефонии

Содержание:

ВВЕДЕНИЕ

С течением времени мы становимся свидетелями появления новых, все более сложных и изощренных технологий. Более того, сами того не замечая, мы постепенно становимся пользователями практически всех качественно новых изобретений человечества. Показательным примером служит и система связи. Не так давно подавляющее число офисов в своей работе использовало стандартные мини-АТС, в то время как в квартирах применялись традиционные аналоговые «домашние» телефоны. Сейчас же IP-телефония «впереди планеты всей», и стремительно завоевывает место как в частных квартирах, так и в масштабных корпоративных сетях.

Соответственно появлению новых технологий, появляются и новые угрозы безопасности данных, которые хранятся и обрабатываются посредством этих технологий. Так, сегодня защита информации для любого коммерческого предприятия является одним из передовых вопросов, требующим комплексного и всестороннего подхода. И одна из весомых сфер, которым требуется защита – это VoIP системы. К ее защите применяется несколько подходов, в том числе – правовой, технический и организационный. Правовой подход позволяет обеспечить безопасность систем на нормативном уровне, и охватывает такую обширную область знаний, что представляет собой проблему для отдельного исследования. В то же время, подходы к техническому и организационному обеспечению безопасности VoIP систем могут быть рассмотрены в рамках одного исследования. Внедрение и использование технических средств обеспечения информационной безопасности сегодня необходимо везде, где используются современные аппаратные средства, и VoIP системы, безусловно, не являются исключением. Организационные меры призваны предупредить реализацию угроз информационной безопасности изнутри предприятия, что также возможно. Кроме того, определенные организационные меры позволяет сделать уже внедренные технические меры достаточно эффективными.

Следовательно, цель работы – рассмотреть технические и организационные подходы к защите VoIP систем предприятия. Для достижения данной цели необходимо выполнить такие задачи как:

- охарактеризовать сущность VoIP систем;

- рассмотреть историю создания VoIP телефонии;

- привести технические подходы к защите VoIP систем предприятия;

- проанализировать организационные подходы к защите VoIP систем предприятия;

- подвести итоги работы.

Объект работы – VoIP системы предприятия, а предмет – технические и организационные подходы к защите VoIP систем предприятия.

Теоретической базой исследования являются научные работы (книги и публикации статей) современных исследователей проблемы обеспечения информационной безопасности в целом и VoIP систем в частности.

Структура работы содержит две главы и четыре параграфа. Объем работы – 30 страниц.

1. Теоретические основы VoIP телефонии

1.1. Основные характеристики VoIP телефонии

VoIP (Voice over Internet Protocol) или IP–телефония – это технология, которая обеспечивает передачу голоса в сетях с пакетной коммутацией по протоколу IP, частным случаем которых являются сети Интернет, а также другие IP – сети (например, выделенные цифровые каналы). Для связи сети Интернет (IP – сети) с телефонной сетью общего пользования PSTN, которая относится к глобальным сетям с коммутацией каналов, используются специальные аналоговые VoIP–шлюзы [15].

Необходимо отметить, что сети Интернет через цифровые шлюзы VoIP связаны с цифровыми телефонными сетями ISDN. Кроме того, интеграция VoIP в сети сотовой связи является практически неизбежным процессом, интеграция обеспечит более низкую по сравнению с традиционной сотовой телефонией стоимость разговоров.

На сегодняшний день доступ в Интернет возможен непосредственно с мобильных телефонов, которые поддерживают технологии: CSD, GPRS, EDGE, CDMA, EV–DO, которые обеспечивают широкий спектр услуг «Мобильный Интернет» и WAP. Необходимо отметить, что в мобильной связи уже внедряются новые технологии беспроводного широкополосного доступа в Интернет на базе технологии связи 4G [15].

В настоящее время к сетям PSTN и ISDN подключены центры коммутации сотовой связи (сотовые сети разных операторов соединены между собой), что обеспечивает звонки с сотовых телефонов на стационарные телефоны (PSTN или ISDN) и наоборот. Характерным для сетей 3G мобильной связи является скоростная беспроводная передача данных и мощные магистральные сети пакетной коммутации. В связи с тем, что сети PSTN связаны с сетями Интернет и сетями сотовой связи, может быть обеспечена передача голосовых сигналов между этими сетями.

Голосовой сигнал из канала VoIP может непосредственно поступать на IP–телефон, подключенный к IP–сети или маршрутизироваться на мобильный телефон мобильного оператора, или на аналоговый телефон, подключенный к обычной телефонной сети PSTN, или на цифровой телефонный аппарат, подключенный к цифровой сети с интеграцией услуг ISDN.

Таким образом, IP–телефония обеспечивает передачу голосовых сигналов с компьютера на компьютер, с компьютера на телефон (аналоговый телефон, цифровой телефон, IP–телефон, мобильный телефон) и с телефона на телефон. Звонки осуществляются через провайдера услуг VOIP. Качество передачи голоса зависит от VoIP–провайдера и способа подключения к Интернету [3].

Одно из преимуществ IP–телефонии – это экономия финансовых средств на ведение международных и междугородних телефонных переговоров за счет того, что значительную часть расстояния между абонентами голосовой сигнал в цифровом виде (в сжатом состоянии) проходит по сетям пакетной коммутации (по сети Интернет), а не по телефонным сетям с коммутацией каналов. В настоящее время IP–телефония обеспечивает самые дешевые или бесплатные междугородние и международные звонки необходимо только оплатить использованный трафик Интернет–провайдеру.

Высокая стоимость передачи голоса в сетях PSTN объясняется тем, что эти сети имеют низкий коэффициент использования коммутируемых каналов. Коммутация каналов подразумевает образование непрерывного составного физического канала из последовательно соединенных отдельных канальных участков для прямой передачи голоса между АТС на время ведения переговоров двух абонентов. Во время пауз в процессе разговора составной физический канал не несет никакой полезной нагрузки, но эти паузы оплачиваются абонентами.

Сети с пакетной коммутацией эффективно используют сеть, так как пакеты передаются по разделяемой среде (общему для всех разговоров каналу передачи данных). Коммутация пакетов – это коммутация сообщений, представляемых в виде адресуемых пакетов, когда канал передачи данных занят только во время передачи пакета и по ее завершению освобождается для передачи других пакетов. Таким образом, паузы в IP–сетях не оплачиваются, поэтому передача голоса по IP–сетям дешевле, чем по сетям PSTN [3].

Ведение международных и междугородних телефонных переговоров значительно экономят финансовые средства, как частных лиц, так и компаний. Но основное преимущество технологии VoIP для компаний – это создание систем корпоративной или офисной IP–телефонии с малыми финансовыми затратами, но с большим количеством сервисных функций VoIP. Системы офисной IP–телефонии называются IP PBX или IP АТС, или Soft PBX, или программные АТС, или VoIP мини–АТС, которые являются учрежденческой АТС – УАТС, т.е. телефонной системой для частного пользования.

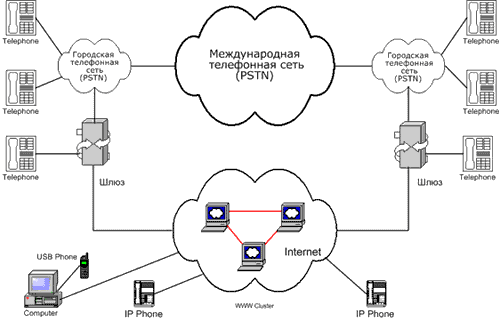

На рисунке 1 изображена упрощенная схема сети со шлюзами, установленными в разных городах и подключенных к сетям PSTN и Интернет [9].

Рисунок 1 Упрощенная схема сети

Как следует из схемы сети абоненты разных городов с обычных телефонов, подключенных к городской сети, могут общаться между собой через международную телефонную сеть или сеть Интернет. Но стоимость переговоров через Интернет значительно ниже, чем через международную телефонную сеть.

Кроме того, абоненты разных городов могут вести переговоры, используя компьютер (с микрофоном и наушниками или с USB VoIP телефоном) или IP–телефон, подключенный к сети Интернет. Для работы VoIP требуется широкополосное подключение к Интернету: по выделенной линии, по локальной сети, по технологии xDSL, с использованием спутникового доступа, мобильного CDMA или любое другое высокоскоростное постоянное подключение [9].

В настоящее время существуют следующие VoIP–сервисы:

- IP–телефония по карточкам, которые продаются в магазинах для звонков с обычного телефона;

- компьютерная VoIP (IP–телефония), в которой используется специальная программа, работающая на ПК (программный телефон VoIP);

- телефонная VoIP (IP–телефония), в которой обычный телефонный аппарат подключается к специальному адаптеру, имеющему выход в Интернет или в которой IP–телефоны (аппаратные VoIP телефоны) подключаются к Интернет через провайдера [11].

Типы IP–телефонов

Программные телефоны (софтфоны) – это программы–клиенты, которые имитирует телефон на компьютере, позволяющие совершать и принимать телефонные звонки при помощи ПК. Для звонков через софтфон необходимо подключить к ПК микрофон и динамики (наушники с микрофоном) или использовать USB телефон. Софтфон бесплатно скачивают с сайтов провайдеров IP–телефонии и устанавливают на свой ПК, затем регистрируются на сайте провайдера IP–телефонии, далее пополняют счет и пользуются различными VoIP–услугами.

К программным телефонам относятся и двухрежимные GSM/WiFi (сотовый/VoIP) мобильные телефоны, которые могут работать одновременно в GSM и WiFi сетях. В сетях GSM эти телефоны работают как обычные мобильные телефоны, а в зоне действия точек доступа WiFi двухрежимные телефоны с клиентскими программами для VoIP–сервисов могут использовать IP телефонию. Работа в режиме IP телефонии значительно дешевле, чем работа в сетях GSM, этот режим позволяет значительно снизить расходы на роуминг, т.е. он становится практически бесплатным. В телефоне Nokia N80 Internet Edition реализована поддержка сетей WLAN (802.11g), т.е. Wi–Fi и встроен VoIP–клиент (SIP–клиент), что обеспечивает возможность пользоваться IP телефонией в зоне действия точек доступа WiFi [1].

USB VOIP телефоны (проводные и беспроводные USB–телефоны) заменяют собой микрофон и наушники. Эти телефоны обеспечивают возможность совершать и принимать звонки через Интернет с помощью ПК и установленного на нем специального программного обеспечения SoftPhone, например, Skype, SIP (SIPNET), MSN Messenger, NetMeeting и т.д. Для выполнения звонков необходимо включить USB VoIP Телефон в USB порт компьютера. Например, USB телефон для IP–телефонии «Skypemate USB–P10D» позволяет использовать Skype и SIP при звонках через Интернет. При этом для работы c провайдерами Skype или SIP–телефонии требуется установка одного из драйверов – SkypeMate для Skype или X–TenMate для SIP и программы–клиента (SoftPhone) на ПК [1].

IP–телефоны. Это телефонные аппараты, которые подключаются к Интернет через Интернет–провайдера, далее осуществляется регистрация на сайте одного из провайдеров IP–телефонии. После получения логина и пароля, активизируется аккаунт на сайте провайдера IP–телефонии, при условии пополнения счета на определенную сумму. Затем можно пользоваться различными VoIP–услугами. VoIP телефоны бывают проводные (Ethernet), беспроводные (Wi–Fi / 802.11) и IP–телефоны для Dial–Up (со встроенным аналоговым модемом).

Аналоговые телефоны, подключенные к Интернет при помощи аналогового телефонного адаптера (VoIP ATA). VoIP ATA позволяют превратить обычные телефонные аппараты в IP телефоны [1].

Протоколы VoIP

VoIP является сетевым приложением, относящимся к прикладному уровню. VoIP является протоколом, предназначенным для передачи голоса на базе пакетов в IP–сетях. Некоторые протоколы прикладного уровня, такие как HTTP, FTP и другие протоколы являются открытыми (общедоступными). Поэтому эти протоколы доступны для любого браузера, который поддерживает протокол HTTP и FTP (протокол HTTP предназначен для пересылки веб–страниц, а FTP – файлов, размещаемых на сайтах). Некоторые протоколы VoIP являются общедоступными, а другие – частными или закрытыми, поэтому они доступны не для всех прикладных программ.

В настоящее время широкое распространение получили следующие VoIP–протоколы: SIP, H.323, MGCP, IAX2, SCTP, Unistim, Skinny/SCCP и т.д. Протоколы SIP или H.323 являются открытыми, а Skinny/SCCP и Unistim являются закрытыми протоколами передачи сигнального трафика.

Одним из первых стандартов для VoIP стал H.323, который привязан к системам традиционной телефонии. H.323 – это старый стандарт, который определяет набор протоколов передачи звуковых и видеоданных по компьютерной сети. Одним из современных и наиболее распространенных VoIP–протоколов, который обеспечивает инициирование, контроль и ликвидацию сеансов обмена информацией, является SIP (Session Initiation Protocol – протокол установления сессии). SIP не передает голосовых данных, а тип данных определяется отдельным протоколом SDP (Session Description Protocol –– протокол описания сеанса), который работает в паре с SIP. Этот протокол основан на том же подходе, что HTTP (запрос – ответ), он постепенно вытесняет стандарт H.323. Большая часть современного оборудования VoIP поддерживает стандарт SIP и под него написано большое количество софтофонов. Его использует большинство операторов VoIP во всем мире [13].

1.2. История создания VoIP телефонии

Технология передачи телефонных разговоров (голоса) по компьютерным сетям с помощью персонального компьютера – IP телефония – зародилась в 1993 году благодаря исследователю из Университета штата Иллинойс Чарли Кляйну. Он разработал программу, которая преобразовывала голос в цифровой код и передавала его по сети. Программа называлась Maven.

В том же году одновременно с Maven вышла другая программа CU–SeeMe, разработанная специально для персональных компьютеров компании Apple и призванная осуществлять видеосвязь (видеоконференции) [8].

Через год в апреле 1994 Maven и CU–SeeMe использовали для передачи голоса и видеоизображений во время полета космического корабля Endeavor в рамках космической программы НАССА. Тогда любой желающий, подключив свой компьютер к Интернету, мог слышать и видеть космонавтов. В конечном итоге эти две программы объединили под общим названием CU–SeeMe и адаптировали как для работы на компьютерах Macintosh, так и для IBM PC совместимых.

Моментом рождения самой IP телефонии в ее теперешнем представлении принято считать февраль 1995 года. Именно тогда израильская компания VocalTec объединила воедино все разработки в области передачи речевого и видеосигнала по компьютерным сетям в программе Internet Phone. Была создана частная сеть серверов компании и тысячи людей, которые имели на то время персональные компьютеры с мультимедийными функциями, ощутили удобство и функционал новой телефонной связи.

В этом же году другие компании, производящие электрооборудование и программное обеспечения, увидев невероятные перспективы IP телефонии, принялись разрабатывать схожие сети и программы. Так в сентябре в розничную продажу поступила программа DigiPhone, разработанная малоизвестной фирмой базирующейся в Далласе, штат Техас. Примечательно, что DigiPhone использовала так называемую «дуплексную связь» – имелась возможность одновременно и говорить и слушать собеседника. До этого мог говорить только один [8].

Но разработчикам новой телефонной связи оказалось и этого мало. В марте 1996 года две компании: уже известная VocalTec и производитель программного обеспечения для IP телефонии компания Dialogic вознамерились приспособить к новой сети обычные телефонные аппараты. Для этого они использовали специальный шлюз, получивший название VocalTec Telephone Gateway (VTG), который связывал цифровые каналы с аналоговыми телефонными.

Благодаря возможности уплотнения канала связи появилась возможность связывать между собой до 8 независимых общающихся пар абонентов. Уже через год в 1997 начали работать первые операторы IP телефонии в России.

Дальнейшее развитие технологий в этой области позволило компания предоставлять такую услугу, как виртуальная ip АТС и теперь каждый желающий мог организовать собственную телефонную сеть, не покупая при этом собственное физическое оборудование. Это оказалось достаточно удобным новшеством для небольших и средних компаний [5].

2. Защита VoIP систем предприятия

2.1. Технические подходы к защите VoIP систем предприятия

Основные угрозы, которым может быть подвержена IP–телефония:

а) Отказ в обслуживании – могут использоваться общие сценарии реализации угроз на отказ в обслуживании, не учитывающие специфику технологии IP–телефонии, и специализированные, учитывающие особенности технологии IP–телефонии [3];

б) Перехват трафика – выявление содержания служебных заголовков (сетевые адреса, открытые порты, интенсивность запросов, номера пакетов и другую полезную информацию), выявление паролей и идентификаторов пользователей;

в) Модификация трафика – подмена заголовков для реализации невозможности осуществления звонков либо для реализации собственной выгоды злоумышленника;

г) Несанкционированный доступ к средствам связи – получение физического доступа к средствам связи или удаленное подключение к средствам связи для дальнейшей реализации противоправных действий;

д) Мошенничество – кража услуг, заключающаяся в перенаправлении дорогого трафика через взломанный сервер IP–телефонии, и фальсификация вызовов, заключающаяся в перехвате регистрационных данных абонента и дальнейшей регистрации с помощью этих данных на другом сервере IP–телефонии для дальнейшего использования [3].

На основе опыта компаний в организации защиты сети IP–телефонии от несанкционированного доступа к информации (НСД) сформулирован перечень рекомендаций по защите IP–телефонии от НСД. Рекомендации включают в себя организационные и программно–технические меры [4], [5].

В первую очередь рассмотрим программно–технические меры

Необходимо выполнение следующих требований по отношению к защите IP–телефонии:

- сеть должна быть обязательно защищена МЭ со стороны сети Интернет;

- сервер IP–телефонии, если используется другими компаниями либо филиалами, должен иметь маршрутизируемый в сети Интернет IP–адрес («белый» IP–адрес) и должен находится в DMZ (демилитаризованной зоне – сегмент сети, содержащий общедоступные сервисы и отделяющий их от частных);

- все телефоны должны иметь локальный IP–адрес («серый» IP–адрес);

- для сети IP–телефонии должен быть выделен отдельный VLAN для защиты от перехвата трафика из сети данных компании и для простоты конфигурирования средств QoS.

На основании сформулированных угроз безопасности IP–телефонии сформулируем требования к сетевым устройствам для защиты сети IP–телефонии [7].

Сервер IP–телефонии:

- для осуществления передачи сигнального трафика необходимо настроить шифрование и контроль целостности с помощью протоколов SIP/TLS или Secure SCCP для Cisco;

- для осуществления передачи медиа трафика необходимо настроить шифрование и контроль целостности с помощью протоколов SRTP (использовать в связке SIP/TLS), ZRTP;

- пароль для входа в WEB интерфейс конфигурирования должен соответствовать парольной политике: буквы разного регистра, цифры, символы;

- доступ к конфигурированию сервера должен быть только у сетевого инженера и у администратора безопасности, для остальных доступ должен быть ограничен списками контроля доступа;

- если звонки с телефонов, зарегистрированных на сервере, за пределы страны не совершаются, то следует принудительно отключить данную возможность [14].

IP–телефоны:

- должна осуществляться аутентификация устройства на сервере IP–телефонии, используя протокол TLS;

- необходимо обеспечить шифрование файла конфигурации IP–телефона при передаче от TFTP сервера к телефону;

- должна осуществляться проверка подлинности подключенного телефона по протоколу 802.1x.

Коммутаторы:

- доступ к устройствам осуществляется по SSH с доверенных хостов сетевого инженера и администратора безопасности;

- отключать все неиспользуемые сервисы;

- включить на портах фильтрацию по MAC–адресу, если известно количество устройств, доступных через данный порт;

- все неиспользуемые порты необходимо административно отключить и назначить им VLAN ID, который не используется в сети;

- если есть возможность, настроить на портах статус доверенных для DHCP–сервера, то есть таких портов, с которых могут приходить DHCP–ответы [7].

Межсетевые экраны должны обеспечивать:

- идентификацию и контроль приложений по любому порту – МЭ должен непрерывно классифицировать трафик от приложений по всем портам (актуально для протоколов передачи медиа трафика с динамическим присвоение портов (SRTP));

- идентификацию и контроль попыток обхода защиты – МЭ должен проверять содержимое пакетов на основании типа трафика;

- расшифрование исходящего SSL/TLS и управляющего SSH трафика;

- контроль функций приложений – МЭ должен осуществлять классификацию требуемых приложений, отслеживая все изменения, которые могут указывать на использование той или иной функции этих приложений;

- контроль за неизвестным трафиком – МЭ должен обеспечить видимость всего неизвестного трафика, приходящего на все порты, должен быстро выполнять анализ этого трафика и определять его природу;

- одинаковый уровень контроля приложений для всех пользователей и устройств – контроль действий любого авторизованного пользователя при обращении к разным приложениям;

- обнаружение вторжения или нарушения безопасности и автоматическую защиту;

- механизмы упрощения настройки уже работающей политики безопасности при масштабировании системы;

- достаточную пропускную способность при включении всех механизмов защиты на МЭ [6].

Стоит отметить, что в случае наличия большой корпоративной мультисервисной сети необходимо подумать о резервировании МЭ и наличии дополнительного Интернет подключения к этому резервному МЭ, чтобы в случае возникновение чрезвычайной ситуации в виде неисправности одного МЭ или атаки на него трафик не прерывался, а автоматически перебрасывался через резервный МЭ.

Если компания заказывает услуги связи через ТСОП, а не заказывает VoIP Trunk у провайдера IP–телефонии, то необходимо установить в компании VoIP–шлюз, на котором должны быть следующие функции безопасности, позволяющие исключить угрозы «Несанкционированный доступ к средствам связи», «Мошенничество» по отношению к VoIP–шлюзу:

- функция стандартного и расширенного списка IP доступа;

- разрешение и запрещение определенных протоколов;

- защита доступа к управлению и данным;

- таймаут на Telnet и SSH сессию;

- настройки для ограничения звонков на междугородние и международные номера [10].

В частности, одним из наиболее распространенных технических средств, используемых для организации защиты VoIP систем на предприятии, является SBC, также известный как пограничный контроллер сессий [14].

Определим две основные конфигурации SBC:

- SIP Trunk – наиболее распространённое использование SBC, когда он используется для подключения к SIP операторам поверх IP сети

- Registration – использование SBC для подключения удаленных абонентов к IP АТС (например Asterisk) из сети Интернет.

С точки зрения безопасности они очень сильно отличаются, так как в первом случае известно, откуда приходит вызов (хотя опять же не всегда, но об этом чуть позже более подробно). Во втором случае, изначально неизвестно откуда может прийти регистрация и вызов. Все примеры в дальнейшем будут ссылаться на эти два варианта подключения SBC (SIP) [14].

Настройку безопасности следует производить с самых простых вещей, а именно:

- Сделать настройку интерфейса управления только во внутренней сети, желательно отдельно от сигнализации. Сетевые роли интерфейсов на AudioCodes SBC имеют несколько значений. Для управления SBC используется интерфейс с ролью OAMP. Данный интерфейс должен находиться во внутренней сети, а в идеале (особенно для крупных компаний, где атака может происходить изнутри компании) в выделенной подсети, которая к сети VoIP не имеет никакого отношения.

- По возможности следует использовать нестандартные порты. Особенно это относится к корпоративным сетям, так как операторы связи вынуждены информировать о портах для подключения своих клиентов, и узнать по какому адресу и порту работает оператор, не составляет проблем. Если говорить о корпоративной сети, то информация об адресах и портах нигде не публикуется, соответственно вариант узнать их – это проверить порт каким–либо сообщением, либо просто прослушать данный адрес. В большинстве случаев мошенники, которые взламывают VoIP сеть, начинают с того, что просто посылают на большое количество адресов тестовое SIP сообщение и ожидают на него ответа. Если ответ поступил, то далее они начнут систему «ломать». Если использовать для SIP не стандартный SIP порт 5060, то это уже как минимум уменьшит вероятность того, что SIP адрес найдут. AudioCodes SBC позволяет использовать любой порт в сторону интернет, причем порт может быть отличный от порта, который используется внутри сети. SIP порты, по которым работает SBC, настраивается в SIP Interface table. Также важно настраивать только тот протокол, по которому планируется работать (UDP/TCP/TLS). Если порт не используется, то просто оставляется значение «0», в этом случае данный порт по этому SIP интерфейсу работать не будет [7].

- Для конфигурации SIP Trunk, по возможности, требуется настроить Firewall 3–го уровня и оставить для доступа к SBC только те адреса, с которых могут прийти SIP сообщения и RTP трафик. Данные настройки делаются в меню: (Configuration tab > VoIP menu > Security > Firewall Settings). Но тут есть несколько моментов, которые надо обязательно учитывать при настройке:

- В большинстве случаев SIP Trunk настраивается не на IP адрес, а на доменное имя. Таким образом, не стоит забывать открыть порт на DNS сервер, который используется для публичного интернета, иначе SBC просто не найдет адрес сервера.

- Если стык идёт с крупным оператором, или крупной системой, то далеко не всегда возможно корректно определить IP адрес/адреса. Это связано с тем, что операторы используют несколько систем, которые работают под одним именем. Более того, IP адреса там могут как удаляться, так и добавляться, а это может быть причиной того, что либо все вызовы в какой–то момент перестанут работать, либо часть вызовов. Таким образом, использование стандартного Firewall желательно, но использовать его надо осторожно и с умом, чтобы не навредить сервису телефонии.

- Далее следует настроить Call Admission Control – контроль над вызовами. Это различные ограничения, как для вызовов, так и для сообщений SIP. Тут значения для разных конфигураций SBC (SIP Trunk и Registration) будут разные [7].

- Одновременные сессии. Обязательно требуется ограничить количество одновременных соединений. Если говорить о SIP транке, то количество сессий на каждого оператора должно быть не более того количества сессий, которое покупается. Теоретически, оператор должен заблокировать большее количество сессий, но тут стоит подойти к данному вопросу по принципу «лучше доверять, но проверять дополнительно у себя». Если же говорить о подключении пользователей через Интернет (конфигурация Registration), то тут ограничивать следует достаточно жестко, до 1, максимум 2 одновременных вызовов. 2 вызова порой требуется, для того, чтобы была возможность сделать перевод вызова. Хотя в то же самое время, перевод вызова может использоваться злоумышленником как дополнительная «дырка» в системе. Так, при такой настройке, вызов может поступать на систему, далее переводиться, куда требуется, после этого можно устанавливать второй вызов и так же его переводить.

- Для SIP Trunk так же стоит настроить предел прироста голосового трафика. Если используется достаточно крупное VoIP подключение, то его контролировать становится сложнее, а определить всплеск прироста достаточно сложно. Одним из механизмов выступает ограничение сессий в секунду каждого направления. Если же говорить про конфигурацию с регистрацией, то это особенно актуально для ограничений количества попыток регистраций в секунду, когда злоумышленник пытается подобрать пароль, то он начинает посылать большое количество сообщений SIP Register, при ограничении количества регистраций в секунду, данный процесс будет сильно усложнен для злоумышленника

- Следующим шагом для настройки безопасности является настройка маршрутизации. При настройке маршрутизации требуется внимательно смотреть на формат номеров, который используется для маршрутизации. Следует избегать маленькие префиксы, символы * и какие–либо общие правила. Чаще использовать формат номера с заданным значением длины номера. Маршрутизация вызовов должна быть наиболее детальна, таким образом, чтобы вызов мог быть совершен только по нужным номерам и с определенных номеров [14].

- Еще важной настройкой является квалификация сообщений, чтобы удостовериться, что данное сообщение отвечает определенным требованиям.

- В любой компании (особенно у оператора связи) воровство трафика осуществляется банальным воровством пароля (человеческий фактор). Имея параметры доступа и логин с паролем, возможно легко и просто взломать сеть и сгенерировать трафик куда требуется. В качестве защиты, можно использовать отдельные логины/пароли на SIP телефоны, которые не сообщаются сотрудникам. Но, к сожалению, это не всегда возможно, по разным причинам. Например, операторы предоставляют логин/пароль для доступа к собственному программному коммутатору для того чтобы клиент мог зарегистрироваться, используя любое устройство. Для того чтобы дополнительно обезопасить сеть IP телефонии, на AudioCodes настраивается отдельный список пользователей со своими отдельными паролями. Это позволяет уменьшить влияние человеческого фактора, так как знание пароля для регистрации изнутри сети не позволит с этим же паролем зарегистрироваться извне, а контроль на пароли извне сделать более сложным, например, настраивать смартфоны только IT департаментом [2].

- Одним из способов атак (хоть и редким) является посылка на устройство некорректных SIP сообщений. Это делается с целью вывода IP АТС из строя, так как есть вероятность, что при обработке такого сообщения IP АТС может не корректно воспринять данное сообщение и либо выйти из строя, либо отработать его не корректно. Для предотвращения таких сообщений, на AudioCodes SBC настраивается Message Policy Table (Configuration tab > VoIP > SIP Definitions > Message Policy Table). В данной таблице можно описать различные параметры сообщения SIP, при котором сообщение будет считаться корректным или нет, например: Максимальная длина сообщения, максимальная длина заголовка, максимальная длина body элемента, максимальное количество заголовков. Так же возможно определить те методы сообщений SIP, которые разрешены или запрещены (INVITE\BYE\REFER и прочие). Всё это позволяет детально проверить сообщения SIP на корректность и отправлять на IP–АТС/программный коммутатор только те сообщения, которые корректно будут восприняты им.

- Скрытие топологии. Одной из задач SBC является полное сокрытие топологии сети заказчика, причем не просто IP адреса, но и всего, что может выдать хоть какую–то внутреннюю инфраструктуру. Какой–то специальной галочки для скрытия топологии на SBC не существует, так как IP–АТС вправе использовать любые типы полей и в них использовать информацию о себе. Таким образом, единственным действенным способом скрытия топологии является анализ сообщений и дальнейшее его преобразования с помощью SIP Manipulation Rules [2].

- Ограничение исходящих вызовов. Как известно, атака может происходить как извне, так и из внутренней сети предприятия. А значит ограничивать надо не только извне, но и при исходящем трафике. А именно, в первую очередь требуется избегать общих планов маршрутизации и настраивать маршрутизацию только туда, куда требуется. Но немало важным аспектом также является проверка номера звонящего. Так, например, можно разрешать вызовы только с внутренних номеров сотрудников, а если номер не совпадает с внутренним номером, то вызов просто отбивать. На AudioCodes SBC есть несколько вариантов проверки данных номеров: сделать соответствующие правила квалификации для входящих номеров, либо при написании правил маршрутизации указывать возможные префиксы внутренних номеров. Еще один способ, который может быть интересен для корпоративной среды, это проверки по LDAP. То есть, каждый вызов проверяется по LDAP на то, есть ли такой номер в организации или нет. Более того, таким же образом можно сделать ограничения по политикам. Например, если пользователь входит в группу по работе с европейскими партнёрами, то ему разрешены вызовы на европейские номера, если нет, то не разрешены. Данное правило хорошо применяется в тех организациях, когда АТС компании не поддерживает политики, либо когда в компании есть несколько АТС, где политики требуется объединить в одну. Так же, есть смысл сделать отдельные ограничения (например, только на внутренние или местные вызовы) для абонентов, которые подключаются через публичную сеть [14].

2.2. Организационные подходы к защите VoIP систем предприятия

В ключе данного исследования, перед определением конкретных организационных мер для обеспечения безопасности VoIP систем предприятия, целесообразно кратко рассмотреть вопрос организации информационной безопасности как таковой на предприятии. Так, к организационным подходам к защите информации на предприятии можно отнести:

- организация работы с персоналом;

- организация внутриобъектового и пропускного режимов и охраны;

- организация работы с носителями сведений;

- комплексное планирование мероприятий по защите информации;

- организация аналитической работы и контроля [3].

Основные принципы организационной защиты информации:

- принцип комплексного подхода – эффективное использование сил, средств, способов и методов защиты информации для решения поставленных задач в зависимости от конкретной складывающейся ситуации и наличия факторов, ослабляющих или усиливающих угрозу защищаемой информации;

- принцип оперативности принятия управленческих решений (существенно влияет на эффективность функционирования и гибкость системы защиты информации и отражает нацеленность руководства и персонала предприятия на решение задач защиты информации);

- принцип персональной ответственности – наиболее эффективное распределение задач по защите информации между руководством и персоналом предприятия и определение ответственности за полноту и качество их выполнения.

Среди основных условий организационной защиты информации можно выделить следующие:

- непрерывность всестороннего анализа функционирования системы защиты информации в целях принятия своевременных мер по повышению ее эффективности;

- неукоснительное соблюдение руководством и персоналом предприятия установленных норм и правил защиты конфиденциальной информации [3].

При соблюдении перечисленных условий обеспечивается наиболее полное и качественное решение задач по защите конфиденциальной информации на предприятии.

Чтобы исключить угрозу «Несанкционированного физического доступа к средствам связи» VoIP систем требуется принять следующие меры безопасности:

- вход в здание компании (на предприятие) должен контролироваться средствами СКУД;

- все сетевое оборудование должно быть установлено в серверных со СКУД (только для сетевых инженеров, администраторов безопасности). Необходимо описать инструкцию по допуску персонала, не имеющего доступа, в серверные;

- все места, где проходят линии связи, по которым передается трафик VoIP, должны контролироваться системой видеонаблюдения.

На основании наличия угрозы «Несанкционированный доступ к средствам связи» в перечне угроз безопасности VoIP систем необходимо принять меры защиты:

- доступ и дальнейшую настройку сетевого оборудования должны иметь только уполномоченные сотрудники (сетевой инженер, администратор безопасности).

- действия персонала и принимаемые технические решения должны соответствовать регламентным документам:

а) Для сетевого инженера и администратора безопасности:

- инструкция Администратора IP–телефонии;

- топология сети на канальном уровне (с указанием номеров интерфейсов, MAC –адресов, VLAN);

- топология сети на сетевом уровне (с указанием Ip–адресов, номеров интерфейсов);

- диал–план (формальное описание схемы маршрутизации и обработки телефонных звонков);

- содержание конфигурационных файлов каждого сетевого оборудования, в том числе с указанием мер защиты;

- инструкция по реагированию в чрезвычайных ситуациях (недоступности тех или иных сервисов);

- перечень лиц, уполномоченных устанавливать и настраивать оборудование [3];

б) Для сотрудников, использующие IP–телефонию:

- инструкция пользователя с IP–телефонами (для сотрудников компании, под ознакомление);

- перечень лиц, уполномоченных устанавливать и настраивать оборудование.

Все вносимые изменения в регламентных документах должны фиксироваться в соответствующем журнале регистрации изменений, приложенном к каждому документу [3].

Во второй главе были приведены и проанализированы техническиеи организационные подходы к защите VoIP систем предприятия. Таким образом, были сформулированы рекомендации по реализации организационных и программно–технических мер по защите корпоративной сети VoIP систем от НСД к конфиденциальной информации, следование которым позволит избежать типичных угроз безопасности, в том числе при создании, настройке и эксплуатации сети IP–телефонии, а впоследствии и убережет от материальных и репутационных потерь. Разработанные рекомендации можно применять в ходе планирования, проектирования, внедрения системы защиты сети IP–телефонии в компаниях. Можно сказать, что комплексное применение рассмотренных подходов позволит действительно обеспечить безопасность VoIP систем – организационные меры делают применение технических не бесполезным, и еще более действенным. В то же время, при расстановке приоритетов можно сказать, что, несмотря ни на что, технические меры к защите VoIP систем являются более существенными, так как оберегают систему не только от внутреннего, но и от внешнего влияния, в то время как организационный подход преимущественно направлен на регулирование внутренней информационной безопасности.

ЗАКЛЮЧЕНИЕ

В ходе работы над исследованием была достигнута поставленная цель – рассмотрены технические и организационные подходы к защите VoIP систем предприятия. Для достижения цели были выполнены следующие задачи:

- охарактеризована сущность VoIP систем;

- рассмотрена история создания VoIP телефонии;

- приведены технические подходы к защите VoIP систем предприятия;

- проанализированы организационные подходы к защите VoIP систем предприятия.

Время действительно не стоит на месте и можно только предположить, что VoIP системы будут не только все больше распространяться по квартирам и офисам, но также будут модернизироваться и усложняться. В работе были предложены конкретные технические и организационные меры, которые позволят обеспечить информационную безопасность VoIP на предприятии. На данный момент приведенные подходы являются актуальными, и их грамотное использование при комплексном подходе может стать отличным фундаментом для построения системы информационной безопасности в целом.

Текст работы может быть дополнен и изменен, так как VoIP системы продолжают развиваться и усложняться, в связи с чем можно говорить о скором изменении актуальной информации как по самим VoIP системам, так и по средствам обеспечения их безопасности. Тем не менее, организационные меры как информационной безопасности в целом, так и VoIP систем в частности, представляют собой более статичную сущность, чем технические меры. В связи с этим организационные подходы к защите VoIP систем, рассмотренные в контексте данного исследования, будут актуальны более продолжительное время.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Будников, C. A. Информационная безопасность автоматизированных систем: Учебное пособие / С. А. Будников, Н. В. Паршин. –Издательство им. Е.А.Болховитинова, Воронеж., 2017.– 216 c.

- Бузов, Г. A. Защита от утечки информации по техническим каналам: Учебн. пособие / Бузов Г. A., Калинин C. B., Кондратьев A. B.– M.: Горячая линия – Телеком, 2015. – 416 c.

- Девянин, П. H. Информационная безопасность предприятия. Учебное пособие. / П. Н. Девянин, А. А. Седердинов, В .А. Трайнев и др. – M., 2016.– 335.

- Конотопов, М. В. Информационная безопасность. Лабораторный практикум / М. В. Конотопов. – М.: КноРус, 2017. – 136 c.

- Малюк, A. A. Введение в защиту информации в автоматизированны системах: Учебн. пособие для вузов / Малюк A. A., Пaзизин C. B., Погожий H. C. – M.: Горячая линия – Телеком, 2014. – 147 c.

- Мельников, Д. А. Информационная безопасность открытых систем: учебник / Д. А. Мельников. – М.: Флинта, 2014. – 448 c.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. – М.: Форум, 2016. – 432 c.

- Петраков, A. B. Основы практической защиты информации. Учебное пособие / А. В. Петраков. –M., 2015.– 281 c.

- Хорев, A. A. Защита информации от утечки по техническим каналам: Учебн. пособие / А. А, Хорев. – M.: МО РФ, 2016. – 209 c.

- Щеглов, A. Ю. Защита компьютерной информации от несанкционированного доступа / А. Ю. Щеглов. – C.–П., 2014.– 384 c.

- Язов, Ю. K. Основы методологии количественной оценки эффективности защиты информации в компьютерных сетях / Ю. К. Язов. – Ростов–на–Дону: Издательство СКНЦ ВШ, 2016. – 159 c.

- Курдявцев, И. Unified Communications Expert: Безопасность VoIP. Схемы и рекомендации по повышению безопасности [Электронный ресурс]. URL: http://www.ucexpert.ru/archives/1752.

- Макарова, О. С. Методика формирования требований по обеспечению информационной безопасности сети IP–телефонии от угроз среднестатистического «хакера», Доклады ТУСУРа, № 1 (25), часть 2, июнь 2012. [Электронный ресурс]. URL: http://old.tusur.ru/filearchive/reports–magazine/2012–25–2/064.pdf.

- СарИнтел, Меры безопасности в сфере телефонной связи. Часть 2. [Электронный ресурс]. URL: https://sarintel.ru/mery–bezopasnosti–v–sfere–telefonnoj–svyazi–chast–2

- 10 обязательных функций межсетевого экрана нового поколения, Хабр [Электронный ресурс]. URL: https://habr.com/post/327953

- Проектирование реализации операций бизнес-процесса «Развитие и подготовка сотрудников»)

- Исследование и диагностика конфликта (Конфликт: определение, свойства, структур)

- Система психофизиологического профессионального отбора и диагностики профпригодности (Анализ подходов к изучению профессиональной пригодности)

- измерение денежной массы: российский опыт, проблемы, перспективы (Денежная масса)

- Годовой бухгалтерский отчет: содержание и порядок составления

- учет расчетов по социальному страхованию и обеспечению на примере « МЦ Крафт»

- Право государственной и муниципальной собственности (Общие положения о праве собственности )

- Франчайзинг в системе российского гражданского права)

- Сравнительная Характеристика валютных форвардов, фьючерсов, опционов и свопов (ЭВОЛЮЦИЯ ВОЗНИКНОВЕНИЯ ОПЕРАЦИЙ ПО ОБМЕНУ ВАЛЮТ И СТРАХОВАНИЕ ВАЛЮТНЫХ РИСКОВ)

- Способы представления данных в информационных системах (Общие понятия представления данных )

- Оборотные средства горного предприятия и пути улучшения их использования

- Страхование и его роль в развитии экономики (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ РОЛИ СТРАХОВАНИЯ В ЭКОНОМИКЕ)