Система защиты информации в банковских системах (Особенности информационной безопасности банковской системы)

Содержание:

ВВЕДЕНИЕ

Информационные ресурсы банков подвержены множеству угроз, а необходимый уровень их защиты достаточно велик. Защита кредитно-финансовых систем, в первую очередь, строится на требованиях регуляторов, но банковская сфера вполне подвержена рискам реального мира (от ошибок исполнителей до целенаправленных и технически изощренных атак). Wallix AdminBastion – решение для контроля действий, выполняемых под учетными записями привилегированных пользователей, предоставляет возможности для проведения расследований и предупреждения целого ряда рисков.

Банковский сектор всегда вызывал наибольший интерес у злоумышленников, поэтому к защите банковских автоматизированных систем всегда предъявлялись строгие требования как со стороны регуляторов, так и службами информационной безопасности самих банков. Существующий стандарт Банка России по обеспечению информационной безопасности организаций банковской системы регламентирует применение широкого перечня защитных механизмов и организационных мер – распределение ролей пользователей, управление доступом, регистрацию событий, антивирусную защиту, фильтрацию сетевого трафика, криптографическую защиту и многие другие. При этом классические средства защиты обеспечивают высокий уровень безопасности, но, чаще всего, направлены на отражение атак извне. Наряду с этим защите от привилегированных пользователей внимание уделяется гораздо меньше. Риски же, связанные с активностью технически подготовленных и постоянно работающих с банковскими ИС привилегированными пользователями существуют и их число заметно.

Таким образом, актуальность проблемы обуславливается тем, что технологии компьютерных систем и сетей развиваются слишком быстро. Появляются новые угрозы безопасности информации. Соответственно, такую информацию нужно защищать.

Цель курсовой - изучение и проблем защиты информации в банковской сфере.

Объект курсовой – информационная безопасность в банковской сфере.

Предмет курсовой – средства защиты информации в банковской сфере.

Задач работы:

Дать характеристику и показать особенности информационной безопасности в банковской сфере

Изучить механизмы обеспечения информационной в безопасности банковской сфере.

В работе были использованы следующие методы исследования: методы познания (описание, анализ, наблюдение, опрос); общенаучные методы.

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В БАНКЕ

1.1. Особенности информационной безопасности банковской системы

Коммерческие банки, являясь важнейшим финансовым институтом современного социума, должны следовать определенным правилам информационной безопасности и уметь противостоять дестабилизирующим факторам [6].

В настоящее время стоимость и значимость банковской информации многократно возросли, что привело к росту преступного интереса к ней [8]. Каждый банк обязан обеспечить безопасность хранимых им данных, именно поэтому он должен следить за регулярной сменой и проверкой паролей, а также за контролем вероятности утечки информации.

Банковские информационные системы и базы данных содержат конфиденциальную информацию о клиентах банка, состоянии их счетов и проведении различных финансовых операций. Необходимо поддерживать сохранность этих данных, обеспечивать их информационную безопасность, осуществлять быстрый в Журавлева В. В., Целых А. Н., 2015 и своевременный обмен и обработку информации, чтобы банковская система не дала сбой. Для этого необходима целая структура, которая будет способна обеспечить защиту информации, а также конфиденциальность клиентской базы.

План действий, обеспечивающих информационную безопасность банков, принципиально отличается от плана действий других организаций. Главными причинами этого являются специфический характер угроз, а также публичная деятельность банков, которые обязаны делать доступ к счетам несложным с целью удобства для клиентов.

Факторы, которые следует учитывать для обеспечения информационной безопасности банков [10]:

Информация, которая хранится и обрабатывается в банках, - это реальные деньги. При открытом доступе к данной информации через компьютеры могут открываться кредиты, производиться выплаты, а также могут переводиться значительные суммы денег без ведома владельца данного счета. Совершенно ясно, что такое незаконное манипулирование информацией приведет к убыткам различной степени. Данная особенность увеличила число мошенников, которые покушаются именно на банки, ведь информация, к примеру, промышленных компаний чаще всего не представляет такого интереса.

Информация, которая относится к банковской сфере, касается большого количества людей и организаций, то есть клиентов банков. Банк должен обеспечить достаточный уровень конфиденциальности информации, что является приоритетной задачей, поскольку каждый клиент вправе рассчитывать, что банк будет заботиться о его интересах, ведь от этого напрямую зависят репутация и успешность самого банка.

От того, как клиенту удобно работать с банком, а также от широкого спектра предоставляемых им услуг напрямую зависит конкурентоспособность банка. Именно поэтому банк должен предоставлять возможность быстрого и неутомительного распоряжения денежными средствами. Но именно такая легкость доступа к денежным активам и увеличивает число преступников, которые проявляют интерес к банковским системам.

Банк обязан обеспечить высокую надежность работы компьютерных систем даже в случае нештатных ситуаций, ведь банк, в отличие от большинства компаний, отвечает не только за свои денежные средства, но и за деньги клиентов.

Банк хранит важную информацию о своих клиентах, что расширяет круг потенциальных злоумышленников, заинтересованных в краже или порче такой информации.

Чтобы защищать интересы и цели всей банковской системы Российской Федерации в условиях угроз, были созданы отечественные стандарты по информационной безопасности (Стандарт Банка России по обеспечению информационной безопасности организаций банковской системы РФ) [5]. Но, к сожалению, даже эти стандарты не могут ответить на все вопросы, поэтому они постоянно меняются и усовершенствуются за счет ранее накопленного всеми поколениями опыта по защите информации.

В условиях современной геополитической ситуации явно прослеживается тенденция к переходу на национальную систему платежных карт. Это, в свою очередь, требует повышение надежности и безопасности банковских информационных систем.

Все эти факторы привели к очередному переизданию стандартов СТО БР ИББС. Июнь 2014 года ознаменовался вступлением в силу пятой обновленной версии СТО БР ИББС - 2014. В отдельных блоках этого стандарта подробно описаны требования к обеспечению безопасности, а также даются конкретные перечни мер защиты по тому или иному блоку (Таблица 1).

Таблица 1. - Требования к обеспечению информационной безопасности

в обновленной версии СТО БР ИББС - 2014 [6]

|

№ |

Требования к обеспечению информационной безопасности |

|

1 |

При назначении и распределении ролей и обеспечении доверия к персоналу |

|

2 |

В автоматизированных банковских системах (АБС) на стадиях жизненного цикла |

|

3 |

При управлении доступом и регистрацией пользователей |

|

4 |

К средствам антивирусной защиты |

|

5 |

При использовании ресурсов сети Интернет |

|

6 |

При использовании средств криптографической защиты информации |

|

7 |

В банковских платежных технологических процессах |

|

8 |

По обработке персональных данных |

|

9 |

Отдельным заголовком вынесены требования к системе менеджмента информационной безопасности |

5 мая 2014 года Президент Российской Федерации Владимир Владимирович Путин подписал закон о создании в России национальной системы платежных карт, а также об обеспечении бесперебойной работы международных платежных систем [9].

Национальная система платежных карт создается в форме ОАО, 100% активов которого принадлежит Банку России. Цель проекта - информационно замкнуть процесс осуществления денежных переводов внутри России. Если ранее деньги могли появляться из «ниоткуда» и исчезать в «никуда», то после выхода закона ситуация изменилась, то есть национальная платежная система позволяет отслеживать все денежные операции. Например, финансирование сомнительных сделок и мошеннические операции. И, что немаловажно, уход от наличного оборота, как считает правительство, поможет государству в борьбе с коррупцией.

Чтобы обеспечить безопасность национальной платежной системы, был выпущен целый ряд подзаконных актов, среди которых основополагающее «Положение о защите информации в платежной системе» от 13.06.2012 г. № 584 [4]. Большую роль сыграло выпущенное ответственным департаментом Банка России «Положение о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств...» от 09.06.2012 г. № 382-П.

После внесения изменений в Положение Банка России от 09.06.2012 г. № 382-П тенденции обеспечения защиты смещены в сторону [3]:

применения банкоматов и платежных терминалов;

применения пластиковых платежных карт;

использования сети Интернет (систем дистанционного банковского обслуживания (ДБО) и мобильного банкинга);

требований к порядку разработки и распространения специализированного программного обеспечения, предназначенного для использования клиентом при переводе денежных средств;

расширения требований по повышению осведомленности клиентов о возможных рисках получения несанкционированного доступа к защищаемой информации и рекомендуемых мерах по их снижению;

требований о необходимости проведения классификации банкоматов и платежных терминалов, результаты которой должны учитываться при выборе мер защиты;

процедур приостановления проведения платежа оператором по переводу денежных средств в случае обнаружения признаков мошеннических действий;

процедур защиты от современных угроз безопасности, таких как скимминг (путем использования специализированных средств, препятствующих несанкционированному считыванию треков платежных карт);

защиты сервисов, расположенных в сети Интернет, от внешних атак (DoS-атак);

защиты от фишинга (фальсифицированных ложных ресурсов сети Интернет);

требования по применению платежных карт, оснащенных микропроцессором, с 2015 года и запрета выпуска карт, не оснащенных микропроцессором, после 1 января 2015 года.

На наш взгляд, банковские структуры должны взять курс на эти тенденции, а именно, на скорейший переход от пластиковых карт с магнитной полосой к картам с чипами, технологически более защищённым от несанкционированного воздействия. Также банкам следует непрестанно совершенствовать механизмы защиты банкоматов от установки скиммингового оборудования. В том числе периодически изменять настройки, увеличивать количество штатных видеокамер, устанавливать банкоматы исключительно в людных общественных местах и крупных учреждениях.

Если банки смогут обеспечить высокий уровень информационной безопасности, то это позволит свести к минимуму следующие риски [1]:

риск потери, а также разрушения ценных данных;

риск утечки информации, которая составляет служебную/коммерческую/банковскую тайну;

риск распространения во внешней среде информации, которая будет угрожать репутации банка;

риск использования неполной или искаженной информации в деятельности банка.

И, конечно же, нельзя забывать о работе по широкому освещению проблематики информационной безопасности. В том числе, о разработке рекомендаций для клиентов, выработке у них навыков безопасного использования банкоматов и других дистанционных сервисов, ведь безопасность банков, как известно, имеет две составляющие: безопасность со стороны банка и безопасность со стороны клиента [2].

Вторая составляющая предполагает обеспечение безопасности процедуры подтверждения клиентом платежа.

Данная задача решается посредством использования устройств защищенного хранения ключей электронной подписи (ЭП) и защищенной выработки электронной подписи, доверенных устройств отображения ключевых реквизитов и подписи платежного поручения, доверенных каналов подтверждения платежа, доверенной среды для работы с приложением «клиент - банк», а также посредством мониторинга платежей на предмет выявления подозрительных и потенциально мошеннических сделок.

Если говорить о безопасности платежных систем, признанным стандартом безопасности считается Payment Card Industry Data Security Standard (PCI DSS). В него вошли такие карточные брэнды как Visa, MasterCard, American Express, JCB и Discovery.

Основной акцент в стандарте PCI DSS делается на обеспечении безопасности сетевой инфраструктуры и защите хранимых данных о держателях платежных карт как наиболее уязвимых с точки зрения угроз конфиденциальности местах [11]. Также следует отметить, что стандарт регламентирует правила безопасной разработки, поддержки и эксплуатации платежных систем, в том числе процедуры их мониторинга. Не менее важную роль стандарт отводит разработке и поддержке базы нормативных документов системы менеджмента информационной безопасности.

Сертификация российских банков по зарубежному PCI DSS стандарту шла довольно медленно, а отечественного аналога на сегодняшний день нет.

Однако, выполняя пункты «Положения о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств.» и последней редакции СТО БР ИББС - 2014, можно во многом подготовиться к прохождению сертификации по PCI DSS, ведь многие его положения пересекаются с требованиями из отечественного документа: антивирусная безопасность, шифрование, фильтрация с помощью межсетевых экранов, разграничение доступа, отслеживании сеансов связи, а также мониторинг, аудит и менеджмент системы информационной безопасности (ИБ)

ФЗ «О НПС» - Федеральный закон «О национальной платежной системе»; СТО БР - Стандарт Банка России по обеспечению информационной безопасности организаций банковской системы РФ

Таким образом, СТО БР ИББС является очень важной вехой эволюционного пути развития отечественной системы обеспечения информационной безопасности. Стандарт Банка России по обеспечению информационной безопасности организаций банковской системы - один из первых отраслевых и адаптированных под российскую действительность стандартов.

Выполняя требования стандарта, многие банки готовят себя к международной сертификации обеспечения безопасности платежных систем PCI DSS, обеспечивают защиту персональных данных в соответствии с последними требованиями регуляторов. Проводимый ежегодный внутренний аудит позволяет объективно проверить защищенность банков от существенных рисков и угроз ИБ, а руководителям - эффективнее спланировать построение и управление комплексной системой защиты. И, разумеется, нужно развивать программы, направленные на повышение грамотности населения в сфере компьютерной безопасности. Перед банками, обществом и государством стоят общие цели, поэтому нужно развивать взаимодействие между данными структурами и совершенствовать методики их взаимной работы.

1.2. Специфика защиты банковской тайны

Защита банковской информации начинается с получения ответов на следующие вопросы:

К коммерческой тайне относится информация, которая имеет действитель- ную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам.

Что конкретно необходимо защищать?

Какую ценность представляет данная информация?

Где хранится?

Кто имеет к ней доступ?

Как перемещается? [1]

На основании ответов на эти вопросы формируется реестр информационных активов, подлежащих защите, карта информационных потоков и сама модель угроз. При этом, когда рассматривается риск несанкционированного доступа к банковским информационным активам, речь идет не только о несанкционированной передаче информации ограниченного доступа за пределы контролируемого периметра (банка) сотрудниками, имеющими легитимный доступ к этой информации, но и о внешних угрозах, таких как взлом банковских систем, баз данных, каналов передачи информации и т.д. Следующим этапом является анализ и оценка рисков: по каждой категории информационных активов принимается решение, каким же именно образом обеспечивать состояние защищенности. В финансовых организациях для максимальной защиты информационных активов необходимо применять комплексный набор мер. На практике требуется закрытие как внешних, так и внутренних угроз и такие меры, как передача информации по шифрованным каналам связи, защищенный периметр и отсутствие открытого доступа к банковским ресурсам извне, наличие программных и программно-аппаратных средств защиты информации, коррелируют с мерами, обеспечивающими невозможность ухода информации за пределы контролируемого периметра изнутри.

К банковской тайне относится информация об операциях, счетах и вкладах клиентов и корреспондентов.

Обычно информацию сотрудник похищает либо "про запас" (например, для нового места работы, если речь идет о клиентских данных), либо под заказ. Способы вывода информации из организации вовне разнообразны и зависят от того, какие средства защиты уже внедрены в компании. В случае, когда в организации внедрена система DLP (Data Leak/Loss Prevention), контролирующая стандартные каналы, такие как почта, Интернет, съемные носители, принтеры, разнообразные мессенджеры, количество возможностей утечки информации существенно снижается: ее уже нельзя направить по почте или скачать на USB-носитель. Если в дополнение к DLP-системе запретить использование мобильных девайсов или внедрить специализированное решение по защите и контролю мобильных устройств MDM (Mobile Device Management), риски возникновения утечек станут еще ниже. [5]

При запрете удаленного доступа к инфраструктуре или его контроле с помощью систем класса NAC (Network Access Control) риски снова снизятся. А установка видеокамер в местах, где ведется работа с конфиденциальной информацией, и размещение оператора, отслеживающего все факты фотографирования экрана компьютера, практически сведет вероятность утечек на нет, хотя не стоит забывать, что все эти меры индивидуальны для каждой конкретной компании.

Еще один, более затратный и поэтому менее популярный в настоящий момент способ хищения конфиденциальной информации – глубоко продуманные многоходовые атаки на системы извне. Взлом производится, как правило, посредством эксплуатации имеющихся в системе уязвимостей или при помощи рассылки писем, содержащих вредоносное ПО либо ссылку на него. Далее осуществляются сбор и кража информации, причем векторы развития атак и используемые методы в каждом случае крайне индивидуальны. Так, по мнению экспертов, ведущих расследования подобных преступлений, две одинаковые, как под копирку, атаки – это уже пережиток прошлого, настолько современные мошенничества стали "продвинутыми" и технологичными. Наиболее часто подобным образом похищаются данные банковских карт.

Что касается так называемого режима коммерческой тайны – простановка грифов на документы, содержащие конфиденциальную информацию, в настоящий момент в ФГ Лайф не практикуется. Все остальные необходимые мероприятия выполняются. Главное и основное – разграничение доступа к конфиденциальной информации. Здесь хорошо работает принцип need to know ("необходимо знать"), который говорит о том, что сотрудник должен иметь доступ только к той информации, которая ему необходима для выполнения его должностных обязанностей, и ни в коем случае не шире. Выделены основные категории информационных активов, подлежащих защите: клиентская и финансовая информация, персональные данные. К клиентской информации относится все то, что может охарактеризовать клиента: название организации, географическое месторасположение, юридические и контактные данные, сведения о деятельности, сегмент рынка, тип оказываемых клиенту услуг, условия их предоставления, отображающие историю работы с клиентом транзакционные данные, досье клиента, запланированные сделки, ценность клиента, данные о нем, представляющие конкурентное преимущество и мн.др. Финансовая информация включает данные по вкладам, счетам, переводам, кредитам, также по платежным картам. К ПДн отнесено все то, что необходимо защищать в соответствии с Федеральным законом 152-ФЗ "О персональных данных". При приеме на работу до каждого сотрудника под роспись доводится информация о том, что является конфиденциальной информацией, о правилах обращения с ней, об ответственности, наступающей в случае нарушения этих правил. Кроме того, для отдельных категорий сотрудников дополнительно проводятся обучающие семинары по данной тематике.

Мировые стандарты качества в области ИТ и ИБ появились давно, в них собраны лучшие практики и опыт мировых специалистов. Справедливо встает вопрос: "Что плохого в том, чтобы брать за основу лучшее из мировых практик?". Рассмотрим, например, стандарт Банка России по информационной безопасности (СТО БР ИББС), который, как показывает статистика, является обязательным для выполнения более чем в половине кредитных организаций России. Ни для кого не секрет, что он создавался на основе мировых стандартов в области ИБ и лучших отраслевых практик, при этом в стандарте также были учтены отечественная специфика отрасли и российское законодательство. В итоге на выходе получился вполне качественный продукт, у которого, однако, есть потенциал для совершенствования. Помимо этого, в настоящий момент большое количество банков сертифицировано или планирует сертифицироваться по стандарту PCI DSS. [7]

Для тех организаций, которые должным образом соблюдают требования актуальных версий СТО БР ИББС, подобное мероприятие с высокой долей вероятности будет менее затратным, поскольку большая их часть будет реализована. На мой взгляд, аналогичным образом будет обстоять дело и с сертификацией по ISO 27001, и со многими другими международными стандартами. В целом, до тех пор, пока международные стандарты, требования которых обязаны выполнять российские финансовые организации, не начнут противоречить российским стандартам, стандартизация на основе мирового опыта является скорее положительной тенденцией.

Персональные данные – любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу.

Если целью организации является приобретение качественного продукта, максимально соответствующего заявленным задачам, с легкостью интегрируемого в существующую инфраструктуру, по адекватной стоимости и с хорошей поддержкой от вендора и интегратора, то обращать внимание надо на все. Начинать всегда нужно с так называемого предпроектного или исследовательского этапа, в результате которого происходит определение внутренних потребностей и, как следствие, требований к продукту, причем составлению требований нужно уделить значительное внимание, т.к. дальнейшие доработки системы с целью добавления в нее забытого функционала могут значительно повысить стоимость владения. На следующем этапе необходимо разобраться с заявленным функционалом рассматриваемых средств защиты, причем делать это надо не по презентациям, любезно предоставляемым менеджерами по продажам, а по спецификации продукта, не забывая параллельно отслеживать коммерческое предложение на предмет наличия в нем конкретной функции. [8]

Это позволит сформировать четкое представление о продукте и его функциональности, о вариантах поддержки, других дополнительных опциях и выбрать именно то, что будет необходимо для достижения заранее определенных целей. Далее необходимо принять решение о варианте внедрения, потому что перед покупкой средства защиты необходимо наличие четкого понимания, что именно и как будет интегрироваться в инфраструктуру, с какими сервисами и системами оно должно взаимодействовать и какими способами. При рассмотрении нескольких похожих по функционалу средств защиты от разных производителей важно учитывать индивидуальные нюансы внедрения, поэтому схемы интеграции должны прорабатываться индивидуально для каждого из решений.

Затем реализуется пилотный проект. Этот этап часто опускается многими компаниями из-за сжатых сроков, когда на выбор решения вместе с конкурсом отводится не более 2–3 месяцев. Но тем не менее, только в результате пилота можно до конца понять, насколько вам подходит то или иное решение, и выяснить, все ли заявленные функции действительно могут быть реализованы в вашей инфраструктуре и будут ли выдержаны заявленные характеристики будущего сервиса. Возвращаясь же к конкретным требованиям и критериям, которые будут полезными при выборе практически любого средства защиты, можно озвучить примерно следующий набор: системные требования, производительность, возможность самостоятельной настройки/донастройки, возможность дальнейшего масштабирования, наличие глубокого логирования, наличие нескольких ролевых моделей доступа к системе, совместимость с имеющимися системами/сервисами, возможность обогащения данными из внешних ЦОДов, наличие полноценной поддержки в России, стоимость владения на 3–5 лет. Кроме того, к важным аспектам принятия решения относится положительный опыт поставщика по внедрению данного средства защиты в других компаниях в России и возможность организации в них референс-визита. [9]

Наиболее "горячий" фактор в связи с возросшим с начала 2015 г. объемом мошенничества в целом по банковской отрасли в сфере дистанционных платежных технологий – наличие каналов дистанционного банковского обслуживания. Это область высокого уровня риска: в настоящий момент существует большое количество угроз, способных воздействовать на каналы ДБО, вследствие чего они требуют огромного внимания со стороны ИБ.

Помимо этого в качестве особенности банковской отрасли можно выделить значительный объем клиентских данных и другой чувствительной информации, составляющей коммерческую и банковскую тайну: важно гарантировать их конфиденциальность, целостность и доступность. Информация, в свою очередь, обрабатывается в большом количестве систем, и здесь на первый план выходит надежность и необходимость поддержания непрерывности их деятельности. Эти требования актуальны и для огромного множества бизнес-процессов, обеспечивающих банковскую деятельность, ведь они должны работать как единый механизм, без каких-либо сбоев и погрешностей.

Если говорить непосредственно о ФГ Лайф, то к специфическим особенностям группы можно отнести непрерывную проектную деятельность и большое количество цифровых и инновационных сервисов. Проекты в большинстве своем направлены на улучшение качества текущих сервисов и проектированию новых; это, в свою очередь, ведет к изменению существующих или созданию новых процессов и технологических платформ. Такая ситуация накладывает свой отпечаток на работу подразделения ИБ: любые изменения прорабатываются на предмет обеспечения должного уровня информационной безопасности в сервисах и обслуживающей их инфраструктуре.

Кроме того, в целом для отрасли важно выделить человеческий фактор. Для банковской сферы он специфичен тем, что сотрудники имеют доступ к системам, данным, производят операции, дорабатывают и поддерживают необходимые сервисы. В руках у каждого из них сконцентрирован критичный функционал, способный в той или иной степени влиять на банковскую деятельность. После внедрения многоэшелонных систем защиты банковской инфраструктуры и сервисов именно сотрудник становится слабым звеном. Под воздействием умелых методик социальной инженерии сотрудник может сам рассказать свой пароль для входа в банковские системы, проведет необходимые транзакции, пройдет по непонятной ссылке пришедшего вроде бы от регуляторов письма, запустив при этом вредоносное ПО. Поэтому вопрос повышения осведомленности сотрудников в области ИБ также очень важен, и не стоит про него забывать.

Классическая оценка рисков ИБ состоит из разработки актуальной модели угроз, оценки каждой угрозы на предмет вероятности ее реализации для данной организации, расчета ущерба от реализации угрозы. Причем ущерб может быть оценен гипотетически, например по шкале "высокий", "средний", "низкий", в этом случае оценка рисков является качественной. Для перехода к количественной оценке рисков информационной безопасности необходимы количественные данные об ущербе, которые чаще всего рассчитываются исходя из собственной накопленной статистической информации по ущербу от реализации подобного вида риска. Иногда за основу берутся среднеотраслевые данные, но в таком случае количественная оценка риска может быть менее точной. С массовыми нарушениями ситуация абсолютно аналогична: есть угроза – массовое нарушение информационной безопасности, например массовые утечки информации. Требуется рассчитать вероятность ее возникновения, которая будет зависеть как от внутренних факторов (наличие доступа к имеющей ценность информации, степень лояльности и мотивированности сотрудников, наличие систем контроля информации, уже произошедшие инциденты и т.п.), так и от внешних (ситуация на рынке, в стране). [8]

Если у большинства сотрудников имеется доступ к информации, отсутствуют какие-либо системы контроля утечек, в стране кризис и среди персонала ходят слухи, что в ближайшее время в компании начнутся сокращения, то риск массовых утечек можно оценить как высокий, следовательно, необходимо принимать скорейшие меры по его снижению.

ГЛАВА 2. ПРАКТИЧЕСКОЕ ПРИМЕНЕНИЕ ЗАЩИТЫ ИНФОРМАЦИИ В БАНКСКОВСКОЙ СФЕРА

2.1. Угрозы представляющие наибольшую опасность для банка

Однозначно нельзя ответить на этот вопрос, потому что и те, и другие представляют большую опасность для банков. Для каждого банка это индивидуально и определяется оценкой рисков информационной безопасности в определенный момент времени. Угрозы, реализовавшиеся в финансовой сфере за последние пару лет, доказывают это утверждение. Происходили и утечки информации, и взломы Web-приложений, баз данных за счет эксплуатации всевозможных уязвимостей в ОС, приложениях и протоколах. Были зафиксированы кражи денежных средств через многочисленные каналы ДБО, с корсчетов банков, из банкоматов, физические кражи самих банкоматов, массовые заражения инфраструктуры вредоносным ПО с целью создания ботнет-сетей, DDoS-атаки, спам-атаки, внутренние мошенничества. Думаю, что каждый банк найдет в этом списке критичные для себя угрозы. [7]

В последнее время в банковской сфере крайне активно развивается область ДБО – это и возможность оплаты практически чего угодно, переводы денежных средств P2P и на многочисленные кошельки, мобильный банкинг, SMS-банкинги. С развитием технологий ДБО растут и угрозы хищения денежных средств в этой области. Это угроза и вызов, причем как для банков, так и для клиентов, потому что максимальная безопасность может быть достигнута только при наличии на стороне банка необходимых и достаточных средств защиты и при обязательном соблюдении клиентами правил безопасного использования технологий ДБО. А с учетом последней тенденции хищения денежных средств через дистанционные каналы, которая заключается в незаконном перевыпуске злоумышленниками SIM-карты клиента, на номер которой отправляются SMS-сообщения с одноразовыми паролями, являющиеся дополнительным каналом аутентификации действий клиента в интернет- или мобильном банкинге, последующей смене пароля в системе ДБО и выводе денежных средств со счетов клиента, к работе по снижению рисков мошеннических действий в данной области подключились и операторы связи.

В Постановлении Правительства № 1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных" есть требование об использовании средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз. Получается, что для защиты персональных данных от актуальных угроз необходимо применять сертифицированные средства защиты информации, хотя экспертным сообществом в области информационной безопасности до сих пор высказываются разные мнения по вопросу, что же считать оценкой соответствия для средств защиты информации. На практике же стоимость сертифицированных средств защиты информации выше, и возможность их выбора ограничена. Кроме того, сертифицированные средства защиты накладывают ограничения на обновления, связанные с возможной потерей статуса сертификации, т.к. чаще всего обновленная система – это новая система. [9]

Какие риски могут возникнуть при использовании средств защиты, не прошедших обязательную сертификацию? Это наличие в системе недекларированных возможностей, несоответствие заявленного функционала действительному и отсутствие таким образом должного уровня защищенности. С другой стороны, реальная функциональность, производительность, удобство работы и свойства защиты лучше всего проверяются в условиях эксплуатации в конкретной инфраструктуре, а перечисленные свойства могут обеспечиваться как сертифицированными, так и несертифицированными средствами защиты. Использовать сертифицированные средства защиты или нет, каждая организация решает для себя сама, такое решение должно приниматься исходя из требований законодательства, существующей модели угроз, возможности приобретения сертифицированных средств и наличия на рынке определенного типа средств защиты под конкретную цель обеспечения защищенности.

2.2. Возможности защиты банковской информации

В целом, на долю банков приходится почти 10% всех утечек конфиденциальной информации, зафиксированных аналитиками. По количеству инцидентов это ниже, чем в сферах образования и медицины, но, учитывая важность защищаемой информации и высокие требования и к защите, этот процент высок.

Применение любых методов защиты подразумевает разграничение доступа к защищаемым ресурсам, скрытие информации о внутреннем устройстве ИС, эшелонирование средств защиты. При защите от внутреннего нарушителя, в первую очередь, важна правильность разграничения доступа и ограничения полномочий. Также при расследовании инцидентов имеют большое значение качество и глубина покрытия автоматизированной системы с помощью средств журналирования и регистрации событий. Свой способ решения этих задач предлагает компания WALLIX, разработчик средства управления и контроля действий привилегированных пользователей Wallix AdminBastion. [7]

Возможности продукта

Все функции Wallix AdminBastion уже рассмотрены в одном из наших предыдущих обзоров, поэтому в данной статье мы сосредоточимся только на тех возможностях, которые могут быть эффективно использованы при защите автоматизированной банковской системы.

Под привилегированными учетными записями в Wallix AdminBastion подразумеваются пользователи, получающие доступ к удаленным рабочим местам других сотрудников со своих стационарных.

В автоматизированных банковских системах Wallix AdminBastion может использоваться как для контроля системных администраторов, производящих настройку и обслуживание серверов, сетевого оборудования и приложений, так и для контроля сотрудников, осуществляющих работу с банковскими системами через веб-интерфейс или подключаясь к удаленному терминальному серверу. Еще одним стандартным сценарием использования является обеспечение контролируемого доступа внешних исполнителей (например, специалистов производителей ПО или интеграторов) к защищаемым информационным ресурсам.

В данных сценариях продукт работает в режиме прикладного шлюза соответствующих протоколов, без установки агентов на защищаемые сервера и без необходимости внесения значимых изменений в настройки операционных систем.

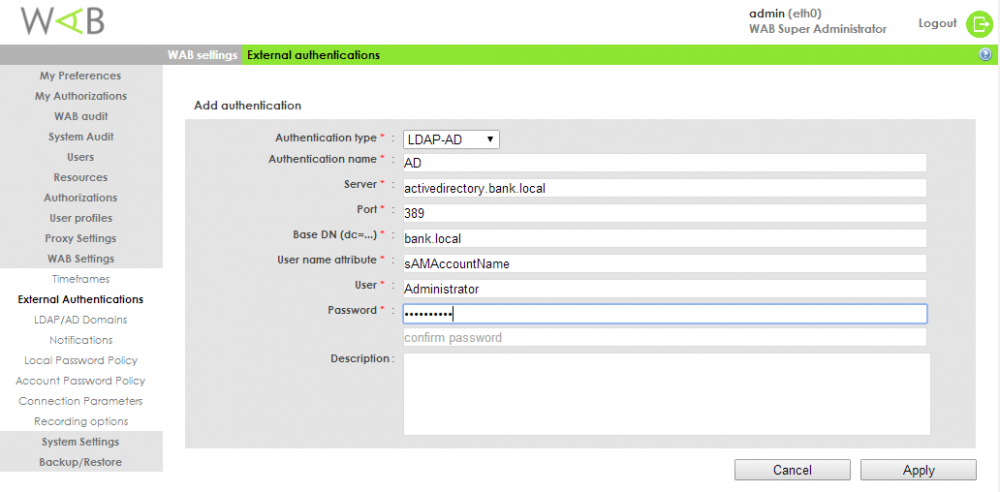

Функциональные возможности Wallix AdminBastion разделяются на две основные категории – управление доступом и контроль действий. Для управления доступом необходимо настроить учетные записи пользователей и защищаемые сервера и службы. Для авторизации пользователей – в интерфейсе управления продукта необходимо создать учетные записи или использовать режим интеграции с Active Directory, который используется в большинстве банков. Защищаемые сервера и службы задаются по их адресам и используемым протоколом. Основной механизм управления доступом – это возможность связи пользовательских учетных записей и защищаемых серверов между собой. При этом допустимы групповые настройки доступа и задание политик безопасности. [6]

Рисунок 1. Настройки интеграции Wallix AdminBastion с Active Directory

Контроль осуществляется для всех пользовательских сеансов. Wallix AdminBastion записывает все действия, ведет подробные журналы набираемых пользователем команд и возвращаемых результатов, осуществляет видеозапись сеанса и максимально подробно документирует каждый шаг пользователя в защищаемом сервисе. Wallix AdminBastion не обладает функциями по управлению доступом внутри защищаемых серверов и сервисов, однако его подробное документирование всех действий и возможность оперативного контроля в режиме реального времени со стороны офицера по информационной безопасности, позволяют проводить все необходимые мероприятия по обнаружению и предотвращению утечек, а также по дальнейшему расследованию инцидентов.

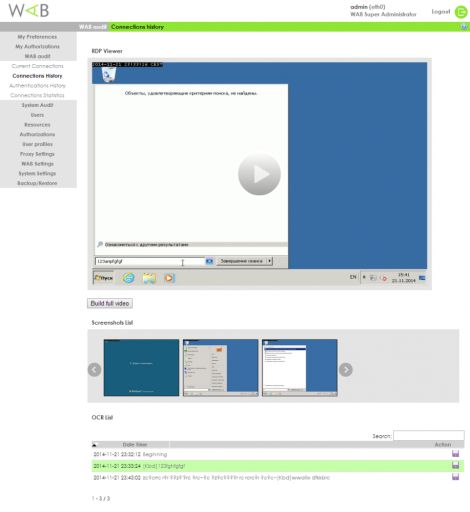

Рисунок 2. Просмотр сеанса работы пользователя в Wallix AdminBastion

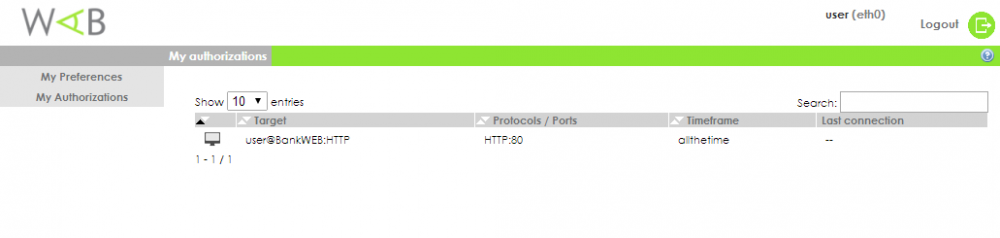

При использовании Wallix AdminBastion подразумевается, что для контролируемых пользователей в рамках сетевой инфраструктуры настроен полный запрет на доступ к банковским системам напрямую. Вместо этого пользователи подключаются к Wallix AdminBastion, выбирают нужную для работы службу и целевую систему, и подключаются к ней с помощью специально создаваемых профилей. Пользователь может обращаться к строго очерченному кругу служб, доступ к которым может быть дополнительно ограничен по времени или быстро отозван при необходимости. При этом выбор сервиса для подключения выполнен в удобном для пользователя интерфейсе, а подключение производится простым нажатием на нужную ссылку. [7]

Рисунок 3. Выбор сервиса для подключения в пользовательском интерфейсе Wallix AdminBastion

Wallix AdminBastion рекомендуется использовать как дополнительное средство контроля, не привязанное к определенным банковским программным продуктам и прикладному программному обеспечению. При этом также следует уделять большое внимание разграничению доступа внутри используемого банковского ПО.

Варианты применения

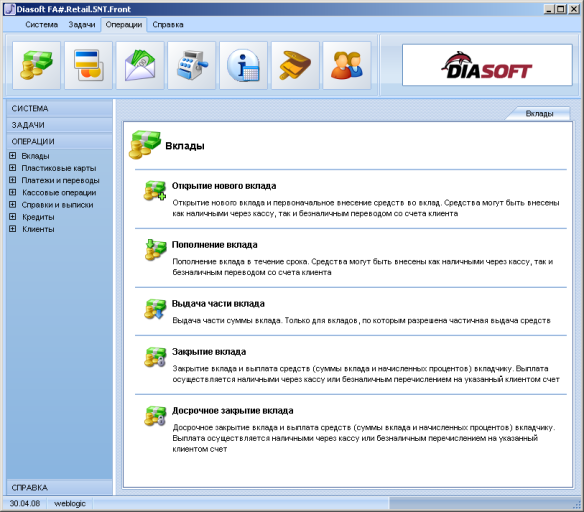

Клиентская часть автоматизированной банковской системы или другого прикладного банковского программного обеспечения чаще всего выполнена в виде приложения для Windows или имеет веб-интерфейс.

Автоматизированные банковские системы с клиентским приложением под Windows

Для начала рассмотрим, как защищать и контролировать Windows-приложения с помощью Wallix AdminBastion. Для их защиты необходимо развертывание терминального сервера и запуск банковской программы непосредственно на нем. В большинстве банков такая система уже используется, так как применение терминального доступа позволяет снизить угрозы, связанные с подключаемыми устройствами (на терминальном сервере можно запретить удаленное подключение любых внешних устройств с терминального клиента) и вредоносным программным обеспечением. Кроме того, использование терминального сервера снижает расходы по обслуживанию систем, так как нет необходимости производить обслуживание и обновление на множестве рабочих станций, а все действия производятся только на одном сервере.

Рисунок 4. Пример внешнего вида банковского программного обеспечения в виде приложения для Windows

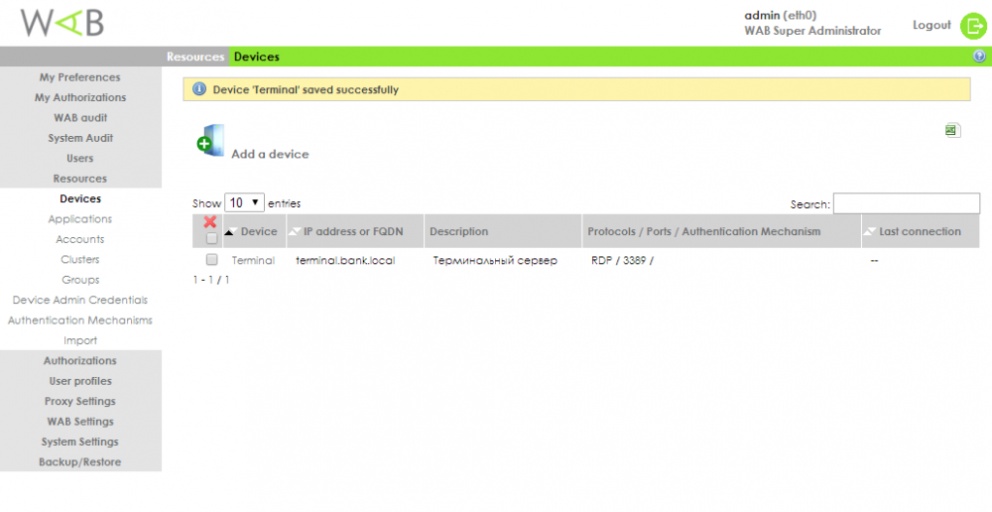

В Wallix AdminBastion добавляется защищаемый сервер с настройкой доступа по протоколу RDP. Серверу назначаются пользователи, которые работают с банковским программным обеспечением, и на этом основная настройка завершается – дальнейшее ограничение доступа должно быть выполнено с помощью встроенных механизмов защиты автоматизированной банковской системы.

Рисунок 5. Настроенный для защиты терминальный сервер в Wallix AdminBastion

Для рабочих мест сотрудников придется перенастроить подключения. Доступен один из двух вариантов – обучить сотрудников получать доступ через авторизацию в веб-интерфейсе Wallix AdminBastion с последующим доступом к терминальному серверу, либо вынести ярлык к терминальному доступу через Wallix AdminBastion с необходимостью проходить авторизацию до подключения. Оба сценария не требуют серьезного изменения бизнес-процесса и не скажутся на скорости работы сотрудников.

При начале сеанса Wallix AdminBastion уведомит пользователей о том, что их сеанс работы записывается и затем они смогут продолжить работу в привычном окружении. При этом все действия привилегированных пользователей можно отследить по записям журналов или в режиме реального времени подключиться к наблюдению за рабочим сеансом любого пользователя. [12]

В рамках версии 4.2 в AdminBastion будет доступен режим обязательного или рекомендуемого подтверждения соединений, что позволит для особо критичных систем требовать явного подтверждения доступа от одного или нескольких ответственных сотрудников.

Завершенные сеансы возможно просмотреть через веб-интерфейс, для сеансов протокола RDP сохраняется видео-поток, а для текстовых протоколов – текстовый журнал сеанса. При необходимости, сохраняемые данные могут быть защищены кодированием, также можно сохранять архив на внешнем хранилище, например – дисковом массиве с поддержкой протоколов CIFS или NFS.

При просмотре завершенных сеансов администратору доступны все возможности по ознакомлению – анализируются видеозаписи сеансов, обрабатывается поток клавиатурного ввода, для значимых изменений на экране выделяются снимки экрана во время работы, по возможности выводятся оптически распознанные тексты, отображаемые на экранах и вводимые пользователем (в том числе, для возможности поиска по ключевым словам).

В рамках системы прав пользователей Wallix AdminBastion доступен профиль «Аудитор», что позволяет при необходимости выдать доступ к архиву сеансов для разбора инцидентов или регулярного анализа, без возможности вносить изменения в настройки системы или возможности соединиться с защищаемыми системами.

ЗАКЛЮЧЕНИЕ

Важной особенностью использования информационных технологий является необходимость эффективных решений проблемы защиты информационного ресурса, что предполагает рассредоточение мероприятий по защите данных среди пользователей. Информацию необходимо защитить в первую очередь там, где она содержится, создаётся и перерабатывается, а так же в тех организациях, на интересы которых негативно влияет внешний доступ к данным. Это самый рациональный и эффективный принцип защиты интересов организаций, что является первичной ячейкой на пути решения проблемы защиты информации и интересов государства в целом.

Средства защиты информации — совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации

Сложившаяся в сфере безопасности информационных технологий ситуация еще раз подтверждает давно известную неприятную особенность технического прогресса порождать в ходе решения одних проблем новые, иногда даже более сложные.

Все вышесказанное определяет актуальность проблемы построения защищенных систем обработки информации, решение которой следует начать с анализа причин сложившейся ситуации.

СПИСОК ЛИТЕРАТУРЫ

- Арестова О.Н., Бабанин Л.Н., Войскунский А.Е. Коммуникация в компьютерных се- тях: психологические детерминанты и последствия // Вестник МГУ. Серия XIV. Психология. 2008. №4. С. 65-84.

- Арестова О.Н., Бабанин Л.Н., Войскунский А.Е. Мотивация пользователей Интернет // Гуманитарные исследования в Интернете / Под ред. А.Е. Войскунского – М.: «Можайск- Терра», 2010. – 146 с

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

- Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

- Гайдук Н.В. Практикум по дисциплине «Информационные технологии в экономике»: Учебное пособие для студентов, обучающихся по специальности «Экономика и управление на предприятии АПК». – Краснодар : Кубанский ГАУ, – 2015. – 248 с.

- Килясханов И. Ш. Информационное право в терминах и понятиях: учебное пособие. – Килясханов И. Ш., Саранчук Ю.М. – Юнити-Дана, 2012., – 135с.

- Малышев С. Л. Управление электронным контентом. – С. Л. Малышев – ИНТУИТ, 2014 г. – 146 с. 7. Свинарев Н. А. Инструментальный контроль и защита информации, учебное пособие – Н.А. Свинарёв, О.В. Ланкин – ВГУИТ, 2013 . – 192 с.

- Семененко, В.А. Информационная безопасность / В.А. Семененко. - М.: МГИУ, 2011. - 277 c.

- Талимончик В. П. Международно-правовое регулирование отношений информационного обмена. – В.П. Талимончик. – Юридический центр Пресс , 2015 . – 385 с.

- Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. - 336 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 416 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

- Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2008. - 544 c.

- Анализ методов и устройств ввода информации в компьютер (Джойстик, мышь)

- Проектирование реализации операций бизнес-процесса «Развитие и подготовка сотрудников» (Характеристика существующих бизнес – процессов)

- Налоговая отчетность и её основы на примере ОАО «Электросигнал»

- Интернет-маркетинговые решения для ателье (Методические аспекты использования социальных сетей в маркетинге)

- Роль рекламы в современном маркетинге (На примере конкретной организации) (Понятие и сущность маркетинговой деятельности)

- Понятие и виды наследования (Особенности наследования видов имущества)

- Выставочно-ярмарочная деятельность

- Налоговая декларация в налоговом учете (Особенности представления налоговой декларации по транспортному налогу)

- "Налоговая система РФ и проблемы еe совершенствования"

- Конституционные принципы оперативно-розыскной деятельности (Принципы оперативно-розыскной деятельности в контексте Конституции РФ)

- Процедуры несостоятельности (банкротства) (Наблюдение как процедура банкротства (несостоятельности))

- Сроки в гражданском праве (Типология сроков в гражданском праве)