Система защиты информации в банковских системах (Безопасность персональных платежей физических лиц)

Содержание:

Введение

Со времени своего появления банки неизменно вызывали преступный интерес. И этот интерес был связан не только с хранением в кредитных организациях денежных средств, но и с тем, что в банках сосредотачивалась важная и зачастую секретная информация о финансовой и хозяйственной деятельности многих людей, компаний, организаций и даже целых государств. В настоящее время в результате повсеместного распространения электронных платежей, пластиковых карт, компьютерных сетей объектом информационных атак стали непосредственно денежные средства как банков, так и их клиентов. Совершить попытку хищения может любой — необходимо лишь наличие компьютера, подключенного к сети Интернет.

Причем для этого не требуется физически проникать в банк, можно "работать" и за тысячи километров от него. Именно эта проблема является сейчас наиболее актуальной и наименее исследованной. Если в обеспечении физической и классической информационной безопасности давно уже выработаны устоявшиеся подходы (хотя развитие происходит и здесь), то в связи с частыми радикальными изменениями в компьютерных технологиях методы безопасности автоматизированных систем обработки информации банка (АСОИБ) требуют постоянного обновления.

Как показывает практика, не существует сложных компьютерных систем, не содержащих ошибок. А поскольку идеология построения крупных АСОИБ регулярно меняется, то исправления найденных ошибок и "дыр" в системах безопасности хватает ненадолго, так как новая компьютерная система приносит новые проблемы и новые ошибки, заставляет по-новому перестраивать систему безопасности.

На мой взгляд, каждый заинтересован в конфиденциальности своих персональных данных, предоставляемых банкам. Исходя из этого, написание данного реферата и изучение данной проблемы, на мой взгляд, представляется не только интересным, но и крайне полезным.

Целью данной курсовой работы является изучение системы защиты информации в банковских системах.

Для реализации поставленной цели необходимо выполнить ряд задач:

- Изучить особенности информационной безопасности банков;

- Рассмотреть человеческий фактор в обеспечении информационной безопасности;

- Изучить угрозы информационной безопасности банка со стороны персонала;

- Рассмотреть кадровую политику с точки зрения информационной безопасности;

- Изучить безопасность автоматизированных систем обработки информации в банках;

- Рассмотреть безопасность электронных платежей;

- Изучить безопасность персональных платежей физических лиц и т.д.

При написании данной работы были использованы современные научные и учебные источники.

Глава 1 Характеристика информационной безопасности банков

1.1 Особенности информационной безопасности банков

Банковская информация всегда была объектом пристального интереса всякого рода злоумышленников. Любое банковское преступление начинается с утечки информации. Автоматизированные банковские системы являются каналами для таких утечек. С самого начала внедрения автоматизированных банковских систем (АБС) они стали объектом преступных посягательств.[1]

Так, известно, что в августе 1995 г. в Великобритании был арестован 24-летний российский математик Владимир Левин, который при помощи своего домашнего компьютера в Петербурге сумел проникнуть в банковскую систему одного из крупнейших американских банков Citibank и попытался снять с его счетов крупные суммы. По сведениям московского представительства Citibank, до тех пор подобное никому не удавалось. Служба безопасности Citibank выяснила, что у банка пытались похитить $2,8 млн., но контролирующие системы вовремя это обнаружили и заблокировали счета. Украсть же удалось лишь $400 тысяч[2].

В США сумма ежегодных убытков банковских учреждений от незаконного использования компьютерной информации составляет, по оценкам экспертов, от 0,3 до 5 млрд. долларов. Информация - это аспект общей проблемы обеспечения безопасности банковской деятельности.[3]

В связи с этим, стратегия информационной безопасности банков весьма сильно отличается от аналогичных стратегий других компаний и организаций. Это обусловлено, прежде всего, специфическим характером угроз, а также публичной деятельностью банков, которые вынуждены делать доступ к счетам достаточно легким с целью удобства для клиентов.

Обычная компания строит свою информационную безопасность, исходя лишь из узкого круга потенциальных угроз — главным образом защита информации от конкурентов (в российских реалиях основной задачей является защита информации от налоговых органов и преступного сообщества с целью уменьшения вероятности неконтролируемого роста налоговых выплат и рэкета).[4] Такая информация интересна лишь узкому кругу заинтересованных лиц и организаций и редко бывает ликвидна, т.е. обращаема в денежную форму.

Информационная безопасность банка должна учитывать следующие специфические факторы:

1. Хранимая и обрабатываемая в банковских системах информация представляет собой реальные деньги. На основании информации компьютера могут производиться выплаты, открываться кредиты, переводиться значительные суммы.[5] Вполне понятно, что незаконное манипулирование с такой информацией может привести к серьезным убыткам. Эта особенность резко расширяет круг преступников, покушающихся именно на банки (в отличие от, например, промышленных компаний, внутренняя информация которых мало кому интересна).[6]

2. Информация в банковских системах затрагивает интересы большого количества людей и организаций — клиентов банка. Как правило, она конфиденциальна, и банк несет ответственность за обеспечение требуемой степени секретности перед своими клиентами. Естественно, клиенты вправе ожидать, что банк должен заботиться об их интересах, в противном случае он рискует своей репутацией со всеми вытекающими отсюда последствиями.

3. Конкурентоспособность банка зависит от того, насколько клиенту удобно работать с банком, а также насколько широк спектр предоставляемых услуг, включая услуги, связанные с удаленным доступом. Поэтому клиент должен иметь возможность быстро и без утомительных процедур распоряжаться своими деньгами. Но такая легкость доступа к деньгам повышает вероятность преступного проникновения в банковские системы.

4. Информационная безопасность банка (в отличие от большинства компаний) должна обеспечивать высокую надежность работы компьютерных систем даже в случае нештатных ситуаций, поскольку банк несет ответственность не только за свои средства, но и за деньги клиентов.

5. Банк хранит важную информацию о своих клиентах, что расширяет круг потенциальных злоумышленников, заинтересованных в краже или порче такой информации.

К сожалению, в наши дни, в связи с высоким развитием технологий, даже предельно жесткие организационные меры по упорядочению работы с конфиденциальной информацией не защитят от ее утечки по физическим каналам. Поэтому системный подход к защите информации требует, чтобы средства и действия, используемые банком для обеспечения информационной безопасности (организационные, физические и программно-технические), рассматривались как единый комплекс взаимосвязанных, взаимодополняющих и взаимодействующих мер.[7] Такой комплекс должен быть нацелен не только на защиту информации от несанкционированного доступа, но и на предотвращение случайного уничтожения, изменения или разглашения информации[8].

1.2 Человеческий фактор в обеспечении информационной безопасности

Преступления, в том числе в информационном поле, совершаются людьми. Большинство систем не могут нормально функционировать без участия человека. Система пользователя, с другой стороны, является ее неотъемлемой частью, а с другой стороны, она является причиной и силой преступления или преступления. Проблемы системы безопасности (как у компьютера), поэтому чаще всего возникают вещи, отношения и поведение людей. Это особенно актуально в области информационной безопасности, утечка информации в большинстве случаев происходит по вине сотрудников банка.[9]

При анализе защиты от нарушений следует уделять большое внимание не только самому факту (т. е. целевому нарушению), но и личности правонарушителя, то есть разве что нарушению. Такое внимание помогает понять мотивы и, возможно, избежать повторения подобных ситуаций.

Ценность такого анализа обусловлена еще и тем, что преступления без причины (если они не являются халатными) очень и очень редки.

Изучив причины преступлений или нарушений, вы можете либо повлиять на причину (если это возможно), либо сосредоточиться на системе защиты от данного вида преступлений или нарушений.

Прежде всего, что послужило источником оскорбления, как бы то ни было, у всех нарушителей есть одна общая черта - доступ к системе. Соединение может быть разным, разные права, разные части системы, через сеть, но оно должно быть.

Глава 2 Внутренняя безопасность банка

2.1 Угрозы информационной безопасности банка со стороны персонала

По данным Datapro Information Services Group 81.7% нарушений совершаются самими служащими организации, имеющими доступ к ее системе, и только 17.3% нарушений совершаются лицами со стороны (1% приходится на случайных лиц). По другим данным, физическое разрушение составляет около 25% нарушений (пожар, наводнение, порча) и только 1-2% составляют нарушения со стороны посторонних лиц. На долю служащих, таким образом, остается 73-74% всех преступлений. Различаясь в цифрах, результаты обоих исследований говорят об одном: главный источник нарушений — внутри самой АСОИБ. И вывод отсюда также однозначен: неважно, есть ли у АСОИБ связи с внешним миром и есть ли внешняя защита, но внутренняя защита должна быть обязательно.[10]

Можно выделять четыре основные причины нарушений: безответственность, самоутверждение, месть и корыстный интерес пользователей (персонала) АСОИБ.

Если нарушения вызваны безответственностью, то пользователь умышленно или случайно совершает разрушительное действие, не связанное, однако, злонамеренное. В большинстве случаев, это связано с некомпетентностью или халатностью. Вряд ли разработчики системы защиты могут предвидеть все подобные ситуации. Кроме того, во многих случаях система может предотвратить подобные нарушения в принципе (например, случайное уничтожение вашего набора данных). Иногда такие нарушения могут быть вызваны ошибками, связанными с обеспечением надлежащей защиты окружающей среды. Даже самая лучшая защищенная система скомпрометирована, если она неграмотна. Наряду с недостаточной подготовкой пользователей к точному соблюдению защитных мер, данный фактор может сделать систему восприимчивой к данному виду нарушений.

Некоторые пользователи сохраняют доступ к материалам системы, чтобы иметь большой успех, начиная игру в режиме "пользователь против системы" ради самосознания, либо собственными глазами, либо в глазах коллег. Хотя их намерения могут быть и безвредными, эксплуатация природных ресурсов aaib считается нарушением политики безопасности. Пользователи с более серьезными намерениями, чтобы найти конфиденциальные данные, пытаются разрушить или уничтожить их в то же время. Такое злоупотребление называется системой самочувствия. Большинство систем имеют несколько способов борьбы с такого рода "шалости". При необходимости администратор безопасности может использовать их временно или постоянно.[11]

Нарушения безопасности ASAIB могут быть вызваны тем, что корыстные интересы пользователя системы. В этом случае он намеренно пытается победить систему безопасности, используя сохраненную, отправленную и обработанную aaib информацию. Хотя ASAIB имеет инструменты, которые делают этот вид проникновения очень трудно полностью защитить его от проникновения почти невозможно. Оно, в которое удалось проникнуть - очень квалифицировано и опасно. Проникновение-наиболее опасные виды нарушений, однако, оно встречается очень редко, поскольку требует исключительной ловкости и усидчивости.

Как показывает практика, ущерб от каждого нарушения обратно пропорционален его частоте: в большинстве случаев имеют место нарушения, вызванные халатностью и безответственностью, обычно ущерб от них незначителен и легко компенсируется. Например, можно восстановить случайно уничтоженный набор данных, если вы сразу заметили ошибку. Если данные важные, то необходимо поддерживать регулярно обновляемые резервные копии, поэтому повреждения практически незаметны.

Следовательно, при организации надежной защиты, необходимо четко осознавать, от каких нарушений важнее всего избавиться. Для защиты от взлома, который происходит из — за халатности нужна небольшая защита, чтобы защитить вашу систему от зондирования более жесткой и строгой с непрерывным мониторингом-проникновением. Целью этих мероприятий должно быть обеспечение здоровья АСОБИ в целом и его системы защиты, в частности.[12]

Пути предотвращения нарушений в связи с характером мотивов - это правильное обучение пользователей, а также поддержание здоровой рабочей атмосферы в коллективе, подбор персонала, своевременное обнаружение потенциальных захватчиков и принять соответствующие меры. Первая из них-это управление задачами системы, вторая — психолог и вся команда в целом. Только если эти меры сочетать, можно не фиксировать нарушения и расследовать преступления, а предотвращать их причину.

При создании модели вредителя и оценке риска потери персонала, операций необходимо различать всех сотрудников по их способности использовать систему и, соответственно, потенциальному ущербу каждой категории пользователей. Например, оператор или программист автоматизированной банковской системы может нанести значительно больший ущерб, чем обычный пользователь, тем более непрофессионал.

2.2 Кадровая политика с точки зрения информационной безопасности

Недавняя практика показала, что различные виды преступлений и преступлений, их значимость, ценность и значимость, так или иначе связаны с конкретными действиями сотрудников коммерческих структур. В связи с этим целесообразно и необходимо повысить экономическую безопасность этих объектов, уделяя им больше внимания отбору и исследованию персонала, пересмотру всех данных, связанных с их сомнительным поведением и компрометирующими ссылками.[13] Соглашения должны четко демонстрировать личную функциональную ответственность всех категорий сотрудников торговых предприятий и на основе действующего российского законодательства, определять их ответственность за возможные нарушения, связанные с раскрытием или разглашением информации, представляющей коммерческую тайну, внутренние заказы и заказы.

Кроме того, в связи с этим необходимо отметить, что руководители московских коммерческих банков все чаще вводят "конфиденциальную" отметку на своих официальных документах и делятся различными вознаграждениями со своими сотрудниками группами.

Если объективно оценить текущую процедуру подбора персонала, то получается, что многие приоритеты банка, к сожалению, в первую очередь это только профессиональные кандидаты на получение образования на работу, которая определяется количеством традиционных формальных признаков: образовательные, рельефные, опыт работы по специальности. Такие банки, с очень ограниченным числом работников, все чаще представляют собой сочетание обычных исполнителей в различных областях работы-и быстро растущих знаний и управленческих команд, каждый сотрудник по-прежнему является носителем конфиденциальной информации, которая может представлять интерес, как для конкурентов, так и для криминальных сообществ.

Обобщая основные рекомендации, кажется, что программа с сотрудниками коммерческой структуры может быть сформулирована следующим образом:

- Получить в рамках действующего российского законодательства как можно больше информации о кандидате на работу, провести тщательную проверку представленных документов, как официальных, так и оперативных навыков, включая Службу безопасности банка, или частное детективное агентство, Анализ согласованности собранных данных, соответствующих кандидатов;[14]

- проведение ряда контрольных мероприятий по повышению уровня занятости кандидатов, их родственников, бывших коллег, непосредственной близости в тех случаях, когда вопрос о допуске на руководящие должности или доступ к информации, которая будет представлять коммерческую тайну;

- Использование современных методов, в частности, интервью и тестов, создание психологического портрета кандидата, который даст возможность уверенно оценить основные характерные черты и предсказать их вероятные действия в различных экстремальных ситуациях; оплата персонала

- Оценка, с помощью современных психологических методов меняется и плохое состояние факторов, которые препятствуют утверждению кандидатов на работу-или их использование в определенных позициях;

- Установление испытательного срока для кандидатов на работу в коммерческих структурах для дальнейшей проверки и идентификации деловых и личных качеств, других факторов, которые могут мешать утверждению должности;

- Введение регулярных и неожиданных комплексных проверок персонала, в том числе за счет возможностей спецслужб;

- разделить первое среди руководителей коммерческих структур кураторов сотрудников, управлять деятельностью сотрудников, отделов и служб безопасности, работающих с персоналом.

Можно сделать вывод, что российские предприниматели все чаще меняют свое отношение к "человеческому фактору", внедряя персонал, отделы и Службы безопасности современные методы работы с персоналом. Понятно, что дальнейшее развитие в этой области связано с активным использованием значительного потенциала методов психоанализа, психологии и этики менеджмента, конфликтологии и ряда других наук и полной интеграцией специализированных торговых предприятий.

Глава 3 Организация информационной безопасности

3.1 Безопасность автоматизированных систем обработки информации в банках

Известно, что в 1992 году ущерб от компьютерных преступлений составил $555 млн., 930 лет рабочего времени и 15.3 года машинного времени. По другим данным ущерб финансовых организаций составляет от $173 млн. до $41 млрд. в год[15].

Из этого примера можно сделать вывод, что системы обработки и защиты данных отражают традиционный подход к вычислению потенциально ненадежной среды передачи данных. Существует несколько основных способов обеспечения безопасности программно-технической среды, которая реализуется различными методами:

1. Идентификация (аутентификация) и пароли авторизации.

1.1. Создайте профиль пользователя. Каждый узел создает базу данных пользователей, пароли и профили, используя локальные ресурсы компьютера.

1.2. Создайте профиль проекта. Задача аутентификации выполняется независимым (сторонним) сервером, который включает в себя пароли, а также Пользователей и целевые серверы (если пароль группы серверов, база данных содержит только один (master) сервер аутентификации, остальные только периодически обновляемые копии). Поэтому для использования сетевых сервисов необходимо два пароля (хотя пользователю нужно знать только один-другой предоставляется "прозрачным" способом сервера). Видимо, сервер становится узким местом всей системы, и взлом может нанести ущерб безопасности всей компьютерной сети.

2. Что ты имеешь в виду? Инкапсуляция данных осуществляется по специальному протоколу передачи данных. Такие способы связи основаны на алгоритмах шифрования, открытого ключа. На этапе инициализации создается пара ключей, которая открывается и закрывается только тем, кто опубликует открытый ключ. Суть алгоритмов шифрования с открытым ключом заключается в том, что функции шифрования и дешифрования генерируются разными ключами (открытыми и закрытыми).[16]

3. Ограничение информационных потоков. Это хорошо известные инженерные методы, которые позволяют делить локальную сеть на подключенные подсети и контролировать и ограничивать передачу информации между этими подсетями.

3.1. Брандмауэр (Firewall). В методе создания специальных прокси-серверов между локальной сетью банка и другими сетями можно просматривать, анализировать и фильтровать весь трафик (сетевой /транспортный). Это позволяет значительно снизить риск несанкционированного доступа извне корпоративной сети, но не полностью исключает этот риск. Более безопасный тип метода маскируется под метод, когда весь исходящий трафик отправляется от имени сервера брандмауэра, в результате чего закрытая локальная сеть практически невидима.

3.2. прокси сервера. Этот метод вводит строгие ограничения, правила передачи данных в сеть: весь сетевой / транспортный трафик между локальными и глобальными сетями не идеален-просто не маршрутизируется как таковой, а доступ из локальной сети в глобальную происходит через выделенные серверы-посредники. Понятно, что такой метод лечения в локальной глобальной сети в принципе невозможен. Очевидно также, что этот метод не дает достаточной защиты против атак на более высоких уровнях, таких как уровень программу.

4. Создавая виртуальные частные сети (VPN), можно эффективно защищать, прослушивать или прерывать передачу данных. Они помогут вам конфиденциально, безопасно общаться в открытой сети, как правило, в Интернете, а также расширить границы корпоративных сетей до удаленных офисов, мобильных пользователей, домашних пользователей и деловых партнеров. Технология шифрования, исключает возможность перехвата и чтения сообщений, отправленных в виртуальную частную сеть, кроме авторизованных получателей, путем применения передовых математических алгоритмов для шифрования сообщений и приложений. Cisco VPN 3000 Poles многими признана лучшим решением для удаленного доступа по виртуальным частным сетям в своей категории. Cisco VPN 3000 Hubs с самыми передовыми функциями с высокой надежностью и уникальной целевой архитектурой. Организации инфраструктуры позволяют создавать высокопроизводительные, строительные и высокопроизводительные виртуальные частные сети для поддержки ответственных приложений ras. Идеальными устройствами для создания виртуальных частных сетей от одного сетевого объекта к другому являются маршрутизаторы Cisco, оптимизированные для построения виртуальных частных сетей, таких как Cisco 800, 1700, 2600, 3600, 7100, и 7200 маршрутизаторов.[17]

5.Что ты имеешь в виду? Системы обнаружения вторжений и сканеры уязвимостей для создания дополнительного уровня сетевой безопасности. Несмотря на то, что межсетевые экраны для обхода или задержки трафика в зависимости от источника, назначения, порта или других требований, они фактически не анализируют трафик для атак и не ищут уязвимые области системы. Кроме того, брандмауэры обычно не борются с внутренними угрозами, исходящими от "своих". Система обнаружения вторжений Cisco (IDS) может защитить периметр сети, сетевых партнеров и все более уязвимую внутреннюю сеть в режиме реального времени. Система использует вещества, высокопроизводительные сетевые устройства, для анализа отдельных пакетов с целью выявления подозрительной активности. Когда в сетевом потоке происходят несанкционированные действия или сетевая атака, агенты могут обнаруживать нарушения в режиме реального времени, отправлять оповещения администратору и предотвращать доступ злоумышленника к сети. В добавлении, инструменты обнаружения вторжения сети, Cisco также предлагают систему обнаружения вторжения сервера, которые обеспечивают эффективное предохранение против некоторых серверов на сети потребителя, в частности серверах паутины и электронной коммерции. Cisco Secure Scanner является промышленным программным сканером, который позволяет системному администратору обнаруживать и устранять дыры в сетевой безопасности, прежде чем хакеры найдут их.

Когда сеть становится больше и сложнее, требование централизованной политики безопасности, которая может управлять элементами безопасности, имеет первостепенное значение. Интеллектуальные средства настройки, управления и отслеживания состояния политики безопасности для добавления функциональности, и эффективности решений сетевой безопасности. Решения Cisco в этой области предложить стратегический подход к управлению безопасностью. Cisco Secure Policy Manager (cspm) поддерживает корпоративные сети Cisco security и обеспечивает всестороннюю и последовательную реализацию политики безопасности. С CSPM клиенты могут настроить соответствующую политику безопасности, принужден и принципы безопасности для сотен межсетевых экранов Cisco Secure PIX и набора функций межсетевого экрана Cisco IOS и веществ проверки IDS. CSPM также поддерживает стандарт IPSec для виртуальных частных сетей VPN. Кроме того, CSPM является частью обширной системы управления бизнесом CiscoWorks2000/VMS.[18]

Таким образом, можно сделать вывод о том, что разработка систем требует параллельной разработки, передачи и защиты технологий. Эти приемы призваны обеспечить защиту передаваемой информации, что делает сеть "надежной", хотя надежность понятна, на сегодняшний день является этапом, поскольку надежность находится не на физическом уровне, а на логическом (data) уровне.

Существует также несколько других функций, реализующих следующие принципы :

1. Процесс мониторинга. Метод мониторинга процесса заключается в создании специальной системы расширений файлов, которая должна постоянно выполнять определенные проверки. Конечно, система стала уязвимой только внешне, если она предоставляет возможность использовать источник данных извне. Средства создания такого доступа (серверный процесс) обычно представляют собой достаточный объем априорной климатической информации о поведении клиентских процессов. К сожалению, в большинстве случаев эта информация просто игнорируется. После аутентификации на внешнем процессе в системе, считается, что она авторизована в течение всего своего жизненного цикла, чтобы использовать некоторую информацию, ресурсы без дополнительных изменений.[19]

Хотя в большинстве случаев невозможно определить все правила поведения внешнего процесса, вполне реально определить их через отрицание или, другими словами, показать, что внешний процесс не может быть выполнен ни при каких обстоятельствах. На основе этих тестов можно отслеживать опасные или подозрительные события.

2. Что ты имеешь в виду? Дублирование технологии вещания. Находится под угрозой взлома и компрометации информационных технологий, а также из-за ее внутренних недостатков и внешнего эффекта. Защита такая ситуация возникает при параллельном применении нескольких других технологий передачи. Конечно, перекрытие приводит к резкому увеличению сетевого трафика. Однако, этот метод может быть эффективным, если стоимость риска возможных убытков превышает в два раза выше.

3. Децентрализация. Во многих случаях использование стандартизированной технологии обмена информацией не вызывало стремления к стандартизации, а вызывало недостаточную вычислительную мощность систем, обеспечивающих коммуникационные процессы.

3.2 Безопасность электронных платежей

Сегодня во многих банках существуют определенные каналы удаленных платежных операций. Вы можете отправить "платеж" непосредственно в офис, используя модемное соединение или выделенную линию связи. Стало реальностью осуществление банковских операций через Интернет-достаточно иметь компьютер с доступом к глобальной сети и ключ электронной цифровой подписи (ЭЦП), который зарегистрирован в банке.

Банк дистанционного обслуживания может использоваться для повышения эффективности частных предприятий без особых усилий со стороны его владельцев. Это обеспечивает: экономию времени (нет необходимости приходить в банк лично, оплата может быть произведена в любое время), удобство (все операции выполняются на персональном компьютере в обычной бизнес-среде); быструю обработку платежей (банк, оператор не печатает информацию на бумажном оригинале, что дает возможность исключить ошибки ввода и сократить время обработки платежных документов); контроль состояния документа при его обработке; получить информацию о движении средств по счетам.[20]

Однако, несмотря на очевидные преимущества электронных платежей, в России они пока не очень популярны, поскольку клиенты банка не уверены в их безопасности. В первую очередь это связано с распространенным мнением о том, что информационные сети могут легко "взломать" какой-то хакер. Этот миф коренится в человеческом сознании, и регулярно публикуются в средствах массовой информации новости о нападениях на следующий веб-сайт, чтобы еще больше укрепить это заявление. Но времена меняются, и электронные средства связи, рано или поздно заменят личное присутствие плательщика, желающего совершить безналичный банковский перевод с одного счета на другой.

Я думаю, что безопасность электронного банкинга может быть обеспечена сегодня. Это гарантируется современной криптографией, которая используется для защиты электронных платежных документов. Прежде всего, именно ЭЦП соответствует ГОСТ 34.10-94. С 1995 года успешно используется в Центральном Банке России. Изначально были введены межрегиональные электронные платежи всего по нескольким направлениям. Сейчас она охватывает все регионы Российской Федерации, и без нее практически невозможно представить функционирование Центрального Банка России. Так стоит ли сомневаться в надежности цифровой подписи, если использование проверенной временем и уже в той или иной мере затрагивает каждого гражданина нашей страны?

Цифровая подпись является гарантией безопасности. Согласно типовому договору между банком и клиентом, на основании банковского счета клиента работает достаточное количество уполномоченных лиц, зарегистрированных в электронном документе. Федеральным законом 10.01.02 N 1-ФЗ" Об электронной цифровой подписи " определено, что ЭОД формируется и проверяется сертифицированным программным обеспечением ФАПСИ. ЭЦП-сертификация является гарантией того, что данная программа будет выполнять операции шифрования по стандартам ГОСТ и не будет выполнять деструктивных действий на компьютере пользователя.

Чтобы поместить электронный документ, ЭЦП, у вас есть ключ, который можно сохранить на любой ключевой носитель. Современные носители ключей ("e-Token"," USB-drive"," Touch-Memory") похожи на брелки по форме, и на них можно носить кучу обычных ключей. Дискеты также могут использоваться в качестве носителя ключевой информации.

Каждый ключ ЭЦП работает с аналогом собственноручной подписи уполномоченного лица. Если в организации бумажные "векселя" обычно подписываются директором и главным бухгалтером, то электронную систему лучше всего держать в одном порядке и давать уполномоченным лицам разные ключи к действию. Однако можно воспользоваться одной из ЭЦП-этот факт необходимо учитывать в договоре между банком и клиентом.

ЭЦП-ключ состоит из двух частей - закрытой и открытой. Публичная часть (публичный ключ) после генерации, владелец которой передается в сертификационные органы, роль которых обычно была передана банку. Открытый ключ, информация о его владельце, назначение, ключ и другая информация подписываются ЭЦП центра выдачи. Таким образом, формируется сертификат ЭЦП, который регистрируется в электронной платежной системе Банка.[21]

Закрытая часть ЭЦП-ключ (секретный ключ) ни в коем случае не должен передаваться владельцу ключа другому лицу. Если закрытый ключ передается, даже на короткое время, другому лицу или оставлен где-то без присмотра, ключ считается "скомпрометированным" (т. е. возможность копирования или незаконного использования ключа остается спокойной). Иными словами, в этом случае лицо, не являющееся владельцем ключа, получает возможность подписать электронный документ несанкционированного управления организацией, который Банк принимает к исполнению, и имеет право, поскольку при проверке ЭЦП показать его подлинность. Вся ответственность в этом случае лежит исключительно на владельце ключа. Действия владельца ЭЦП в данной ситуации должны быть такими же, как и при утере обычной пластиковой карты: этот человек должен сообщить банку о "компрометации" (- утере) ключа ЭЦП. Затем банк блокирует показания этой ЭЦП своей платежной системы, и злоумышленник не может использовать его незаконную покупку.

Вы также можете предотвратить незаконное использование секретного ключа с помощью пароля, который должен перекрывать как ключ, так и конкретный носитель ключа. Это поможет минимизировать ущерб в случае утери, так как без пароля ключ станет недействительным и у владельца будет достаточно времени, чтобы уведомить банк о" компрометации " его ЭЦП.

Рассмотрим, как клиент может воспользоваться услугами электронных платежей, при условии, что Банк интегрирован в реализации электронных банковских услуг банков. Если клиент является частным предпринимателем или руководит небольшой коммерческой компанией, и имеет доступ в интернет, то достаточно выбрать систему защиты шифрования (ЭЦП и шифрование), которую он хочет использовать. Клиент может установить аттестованное програмное обеспечение" CryptoPro CSP " или граница-встроенную систему Microsoft Windows CSP основания Майкрософт.[22]

Если клиентом является крупная компания с большим финансовым оборотом, то можно рекомендовать вторую подсистему банков - "Windows клиент". Это позволяет клиентам самостоятельно вести базу электронных документов и иметь возможность готовить платежные поручения на своем компьютере без сеанса связи с банком. Когда все необходимые документы созданы, клиент подключается к банку по телефону или собственной линии обмена информацией.

Второй вид предоставляемой услуги Банк информирует клиента о состоянии Его банковских счетов, курсах валют и другой справочной информации посредством голосовой связи, факса или экрана мобильного телефона.

Удобный способ использования электронных платежей в виде платежных документов уполномоченным сотрудникам компании, которые находятся на значительном расстоянии друг от друга. Например, главный бухгалтер подготовил и подписал электронный платежный документ. Директор, находящийся в настоящее время в командировке в другом городе или в другой стране, может просмотреть этот документ, подписать его и отправить в банк. Все эти действия могут быть выполнены в подсистеме "Интернет-Клиент" бухгалтером и директором компании, подключенным через Интернет. Шифрование данных и аутентификация пользователя осуществляется по одному из стандартных протоколов-SSL или TLS-протоколу.[23]

Таким образом, бизнес электронных платежей предлагает значительные преимущества перед традиционным сервисом. Безопасность, она обеспечивается ЭЦП стандарта (ГОСТ 34.10-94), с одной стороны, а заказчик несет ответственность за хранение подписывающих Ключей - с другой. Рекомендации по использованию и хранению ключей ЭЦП клиент всегда может получить в банке, и если он их выполнит, то надежность вкладов гарантирована.

3.3 Безопасность персональных платежей физических лиц

Большинство систем безопасности во избежание потери персональных данных физических лиц требуют от пользователя подтверждения того, что он является тем, за кого себя выдает. Идентификация пользователя может осуществляться на основании того, что:

- он знает некоторую информацию (секретный код, пароль);

- он имеет специфическую цель (карточку, электронный ключ, знак внимания);

- это набор индивидуальных характеристик (отпечатки пальцев, форма руки, голос, тон, рисунок сетчатки и т. д.));

- он знает, где находится специализированный ключ или как подключиться.

Первый способ требует номера определенной кодовой последовательности на PIN-коде клавиатуры (персональный идентификационный номер). Как правило, это серия чисел, которая состоит из 4-8 цифр, которые пользователь должен ввести во время события.[24]

Во втором способе пользователю показывают некоторые идентификационные элементы-код не считывается-копируют электронное устройство, карту или жетон.

Работает третий путь к индивидуальным особенностям и физическим качествам человека. Весь биометрический продукт задействован в довольно большой базе данных, где хранится соответствующее изображение или другая информация, которая используется для распознавания.

Четвертый способ, специальный принцип включения или работы устройства, обеспечивает его работу (такой подход используется редко).

Банковское дело, общая протяженность, которых мы отнесли ко второй группе: объект (карта, электронный ключ). Естественно, такое ключевое событие вкупе со средствами и методами идентификации, которые мы отнесли к первой группе: информация (секретный код, пароль).

Возьмем более точные обозначения банка .

Пластиковая карта.

В настоящее время в различных странах мира выпущено более миллиарда карт, Самые известные:

- кредитные карты Visa (более 350 млн. карт) и MasterCard (200 млн карт);

- международная гарантия чеков и Eurocheque Posteheque;

- платежные карты, путешествия и развлечения, American Express (60 миллионов карт) и Diners Club.

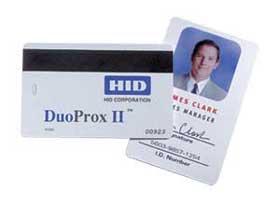

Магнитная карта (см. Приложение 2)

Наиболее известный и давно используемый банк - чем номинация пластиковой карты с магнитной полосой (многие системы позволяют использовать обычные кредитные карты). Для считывания необходимо провести а-карту (магнитную полосу) через слот считывателя (ридер). Обычно показания прибора производятся в виде внешнего устройства и подключаются через универсальный последовательный порт компьютера. Читатели совмещенные с кнопочной панелью также имеющиеся. Однако такие карты можно отличить по преимуществам и недостаткам их использования.

Минусы:

- магнитные карточки можно легко скопировать к имеющимся приборам;

- загрязнение, малое механически влияние на магнитном слое, найденном карточке около сильного электромагнитного поля повредит карточку.

Преимущества:

- стоимость выпуска и обслуживания таких карт низкая;

- индустрия магнитных пластиковых карт развивалась в течение нескольких десятилетий, и в настоящее время более 90% карт являются пластиковыми картами;

- использование магнитной карты оправдано тем, что очень большое количество пользователей и количество изменений карты (например, доступ в гостиничный номер).

Проксимити-карта (см. Приложение 2)

По сути, это развитие идеи электронных маркеров. Это бесконтактная карта (но может быть брелок или браслет), которая содержит чип с уникальным кодом или радиопередатчик. Считыватель оснащен специальной антенной, непрерывно излучающей электромагнитную энергию. Когда карта попадает в это поле, подключается чип карты, и карта отправляет свой уникальный код на считыватель. Для большинств читателей, расстояние стабилизированной деятельности от немного миллиметров до 5 до 15 cм.

Смарт-карта (см. Приложение 2)

В отличие от магнитных карт, смарт-карты содержат микропроцессор и контактных площадок для обмена данными с читателем. Смарт-карта имеет очень высокий уровень безопасности. Это связано с еще самыми важными перспективами развития, такими как ключи, и надеждой многих разработчиков систем защиты.

Технология смарт-карт существует и развивается уже около двадцати лет, но широко используется только в последние годы. Понятно, что смарт-карта, благодаря большому объему памяти и функциям, может управлять ключом, а также передавать и одновременно быть банковской картой. В реальной жизни такое сочетание функций редко применяется.

Работа смарт-карты, ваш компьютер должен быть оснащен специальным устройством: встроенным или внешним кард-ридером. Внешние кард-ридеры могут быть подключены к различным портам компьютера (последовательным, параллельным или клавиатурным портам PS / 2, PCMCIA-slot, SCSI или USB).

Многие карты предлагают другой тип (алгоритм) аутентификации. В процессе электронного обучения участвуют три стороны: держатель карты, Карта, терминальное устройство (ридер-карта). Аутентификация необходима для того, чтобы пользовательское терминальное устройство, куда вставлена карта или программное приложение, в котором сообщаются параметры карты, могло выполнять определенные действия, которые вы сука. Правила доступа настраиваются разработчиком приложения, при создании структур данных на карте.

Электронные токены (ср. Приложение 2)

Сегодня электронные токены (или так называемые. маркерные устройства) широко используются в различных системах, требующих идентификации пользователя или владельца. Хорошо известным примером такого токена является электронный "планшет" (рис. 8.4). "Таблетка" сделана из круглого случая нержавеющей стали и включает обломок при уникально номер написанный на ем. Аутентификация пользователя выполняется после прикосновения, так что" планшет " конкретного контактного устройства, как правило, подключен к последовательному порту компьютера. Таким образом, есть возможность доступа в помещение, но есть возможность, для того чтобы за компьютером или заблокировать компьютер от неавторизованных пользователей.

Для удобства "планшет" можно прикрепить к брелку или выдавить из пластиковой оболочки.

В настоящее время эти устройства широко используются в управлении электромеханическими замками (дверями, воротами, дверями и др.). Однако их" компьютерное " использование также достаточно эффективно.

Все три эти основные группы по своей сути пассивны. Они не выполняют никакой активной работы и не участвуют в процессе аутентификации, а только выдают сохраненный код. Это их основное направление.

Заключение

Таким образом, проблема защиты банковской информации слишком серьезна, чтобы банк мог пренебречь ею. В последнее время в отечественных банках наблюдается большое число случаев нарушения уровня секретности. Примером является появление в свободном доступе различных баз данных на компакт-дисках о коммерческих компаниях и частных лицах. Теоретически, законодательная база для обеспечения защиты банковской информации существует в нашей стране, однако ее применение далеко от совершенства. Пока не было случаев, когда банк был наказан за разглашение информации, когда какая-либо компания была наказана за осуществление попытки получения конфиденциальной информации.

Защита информации в банке - это задача комплексная, которая не может решаться только в рамках банковских программ. Эффективная реализация защиты начинается с выбора и конфигурирования операционных систем и сетевых системных средств, поддерживающих функционирование банковских программ. Среди дисциплинарных средств обеспечения защиты следует выделить два направления: с одной стороны - это минимально достаточная осведомленность пользователей системы об особенностях построения системы; с другой - наличие многоуровневых средств идентификации пользователей и контроля их прав.

В разные моменты своего развития АБС имели различные составляющие защиты. В российских условиях большинство банковских систем по уровню защиты следует отнести к системам первого и второго уровня сложности защиты:

1-й уровень - использование программных средств, предоставляемых стандартными средствами операционных систем и сетевых программ;

2-й уровень - использование программных средств обеспечения безопасности, кодирования информации, кодирования доступа.

Обобщая все вышесказанное, я пришла к выводу, что, работая в банковской сфере, необходимо быть уверенным в том, что корпоративная и коммерческая информация останутся закрытыми. Однако следует заботиться о защите не только документации и иной производственной информации, но и сетевых настроек и параметров функционирования сети на машине.

Задача защиты информации в банке ставится значительно жестче, нежели в других организациях. Решение такой задачи предполагает планирование организационных, системных мероприятий, обеспечивающих защиту. При этом, планируя защиту, следует соблюдать меру между необходимым уровнем защиты и тем ее уровнем, когда защита начинает мешать нормальной работе персонала[25].

Список использованной литературы

- Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Г.А. Бузов. - М.: РиС, 2017. - 586 c.

- Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Г.А. Бузов. - М.: ГЛТ, 2016. - 586 c.

- Бутакова, Н.Г. Криптографическая защита информации / Н.Г. Бутакова, В.А. Семененко, Н.В. Федоров. - М.: МГИУ, 2017. - 316 c.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2017. - 384 c.

- Деднев, М.А. Защита информации в банковском деле и электронном бизнесе / М.А. Деднев. - М.: Кудиц-образ, 2014. - 512 c.

- Емельянова, Н.З. Защита информации в персональном компьютере: Учебное пособие / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов. - М.: Форум, 2017. - 368 c.

- Жук, А.П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2017. - 392 c.

- Игнатьев, В.А. Защита информации в корпоративных информационно-вычислительных сетях: Монография / В.А. Игнатьев. - Ст. Оскол: ТНТ, 2015. - 552 c.

- Ищейнов, В.Я. Защита конфиденциальной информации: Учебное пособие / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2017. - 256 c.

- Кондратьев, А.В. Организация и содержание работ по выявлению и оценке основных видов ТКУИ, защита информации от утечки: Справочное пособие / А.В. Кондратьев. - М.: МАСКОМ, 2016. - 256 c.

- Максименко, В.Н. Защита информации в сетях сотовой подвижной связи / В.Н. Максименко. - М.: ГЛТ, 2017. - 360 c.

- Максименко, В.Н. Защита информации в сетях сотовой подвижной связи / В.Н. Максименко. - М.: Горячая линия -Телеком, 2017. - 34 c.

- Максименко, В.Н. Защита информации в сетях сотовой подвижной связи. / В.Н. Максименко, В.В. Афанасьев, Н.В. Волков. - М.: Горячая линия -Телеком , 2017. - 34 c.

- Малюк, А.А. Защита информации в информационном обществе: Учебное пособие для вузов / А.А. Малюк. - М.: ГЛТ, 2015. - 230 c.

- Некраха, А.В. Организация конфиденциального делопроизводства и защита информации / А.В. Некраха. - М.: Академический проект, 2017. - 224 c.

- Рагозин, Ю.Н. Инженерно-техническая защита информации / Ю.Н. Рагозин. - М.: МГИУ, 2017. - 60 c.

- Северин, В.А. Комплексная защита информации на предприятии / В.А. Северин. - М.: Городец, 2017. - 368 c.

- Сергеева, Ю.С. Защита информации. Конспект лекций / Ю.С. Сергеева. - М.: А-Приор, 2017. - 128 c.

- Хорев, П.Б. Программно-аппаратная защита информации: Учебное пособие / П.Б. Хорев. - М.: Форум, 2017. - 352 c.

- Чекалин Защита информации в системах мобильной связи / Чекалин и др. - М.: Горячая линия -Телеком, 2015. - 171 c.

- Чекалин, А.А. Защита информации в системах мобильной связи / А.А. Чекалин. - М.: ГЛТ, 2015. - 171 c.

- Черников, В.В. Защита информации в офисе: Учебное пособие для ВУЗов / В.В. Черников. - М.: Проспект, 2017. - 333 c.

- Шаньгин, В.Ф. Защита компьютерной информации. Эффективные методы и средства / В.Ф. Шаньгин. - М.: ДМК, 2016. - 544 c.

- Шаньгин, В.Ф. Защита информации в компьютерных системах и сетях / В.Ф. Шаньгин. - М.: ДМК Пресс, 2017. - 592 c.

- Шаньгин, В.Ф. Комплексная защита информации в корпоративных системах: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2017. - 592 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2016. - 702 c.

- Шаньгин, В.Ф. Комплексная защита информации в корпоративных системах: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2016. - 592 c.

Приложения

Приложение 1

Список персонала типичной АСОИБ и соответствующая степень риска от каждого из них:

1. Наибольший риск: системный контролер и администратор безопасности.

2. Повышенный риск: оператор системы, оператор ввода и подготовки данных, менеджер обработки, системный программист.

3. Средний риск: инженер системы, менеджер программного обеспечения.

4. Ограниченный риск: прикладной программист, инженер или оператор по связи, администратор баз данных, инженер по оборудованию, оператор периферийного оборудования, библиотекарь системных магнитных носителей, пользователь-программист, пользователь-операционист.

5. Низкий риск: инженер по периферийному оборудованию, библиотекарь магнитных носителей пользователей, пользователь сети.

Приложение 2

Рис. 1 Магнитная карточка

Рис. 2 Proximity-карта

Рис. 3 Смарт-карта

Рис. 4 Электронные жетоны

Приложение 3

|

Статистика потерь для Visa и MasterCard |

|

|

Причина |

Доля в общих потерях, % |

|

Мошенничество продавца |

22.6 |

|

Украденные карты |

17.2 |

|

Подделка карт |

14.3 |

|

Изменение рельефа карты |

8.1 |

|

Потерянные карты |

7.5 |

|

Неправильное применение |

7.4 |

|

Мошенничество по телефону |

6.3 |

|

Мошенничество при пересылке почтой |

4.5 |

|

Почтовое мошенничество |

3.6 |

|

Кражи при производстве пересылке |

2.9 |

|

Сговор с владельцем карточки |

2.1 |

|

Прочие |

3.5 |

-

Игнатьев, В.А. Защита информации в корпоративных информационно-вычислительных сетях: Монография / В.А. Игнатьев. - Ст. Оскол: ТНТ, 2015. - 552 c. ↑

-

Максименко, В.Н. Защита информации в сетях сотовой подвижной связи / В.Н. Максименко. - М.: Горячая линия -Телеком, 2017. - 34 c. ↑

-

Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Г.А. Бузов. - М.: РиС, 2017. - 586 c. ↑

-

Хорев, П.Б. Программно-аппаратная защита информации: Учебное пособие / П.Б. Хорев. - М.: Форум, 2017. - 352 c. ↑

-

Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Г.А. Бузов. - М.: ГЛТ, 2016. - 586 c. ↑

-

Бутакова, Н.Г. Криптографическая защита информации / Н.Г. Бутакова, В.А. Семененко, Н.В. Федоров. - М.: МГИУ, 2017. - 316 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2017. - 384 c. ↑

-

Шаньгин, В.Ф. Комплексная защита информации в корпоративных системах: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2016. - 592 c. ↑

-

Чекалин Защита информации в системах мобильной связи / Чекалин и др. - М.: Горячая линия -Телеком, 2015. - 171 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2016. - 702 c. ↑

-

Максименко, В.Н. Защита информации в сетях сотовой подвижной связи / В.Н. Максименко. - М.: ГЛТ, 2017. - 360 c. ↑

-

Некраха, А.В. Организация конфиденциального делопроизводства и защита информации / А.В. Некраха. - М.: Академический проект, 2017. - 224 c ↑

-

Максименко, В.Н. Защита информации в сетях сотовой подвижной связи. / В.Н. Максименко, В.В. Афанасьев, Н.В. Волков. - М.: Горячая линия -Телеком , 2017. - 34 c. ↑

-

Емельянова, Н.З. Защита информации в персональном компьютере: Учебное пособие / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов. - М.: Форум, 2017. - 368 c. ↑

-

Малюк, А.А. Защита информации в информационном обществе: Учебное пособие для вузов / А.А. Малюк. - М.: ГЛТ, 2015. - 230 c. ↑

-

Ищейнов, В.Я. Защита конфиденциальной информации: Учебное пособие / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2017. - 256 c ↑

-

Шаньгин, В.Ф. Защита информации в компьютерных системах и сетях / В.Ф. Шаньгин. - М.: ДМК Пресс, 2017. - 592 c. ↑

-

Черников, В.В. Защита информации в офисе: Учебное пособие для ВУЗов / В.В. Черников. - М.: Проспект, 2017. - 333 c. ↑

-

Кондратьев, А.В. Организация и содержание работ по выявлению и оценке основных видов ТКУИ, защита информации от утечки: Справочное пособие / А.В. Кондратьев. - М.: МАСКОМ, 2016. - 256 c. ↑

-

Шаньгин, В.Ф. Комплексная защита информации в корпоративных системах: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2017. - 592 c. ↑

-

Жук, А.П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2017. - 392 c. ↑

-

Деднев, М.А. Защита информации в банковском деле и электронном бизнесе / М.А. Деднев. - М.: Кудиц-образ, 2014. - 512 c. ↑

-

Рагозин, Ю.Н. Инженерно-техническая защита информации / Ю.Н. Рагозин. - М.: МГИУ, 2017. - 60 c. ↑

-

Северин, В.А. Комплексная защита информации на предприятии / В.А. Северин. - М.: Городец, 2017. - 368 c. ↑

-

Сергеева, Ю.С. Защита информации. Конспект лекций / Ю.С. Сергеева. - М.: А-Приор, 2017. - 128 c. ↑

- Страхование и его роль в развитии экономики (Оценка современного состояния страхового рынка)

- Основы суверенитета государства в современных условиях

- Сущность и значимость информационно-поисковых систем в современном обществе

- Защита сетевой инфраструктуры предприятия (Разработка мер по защите сетевой инфраструктуры предприятия)

- Иноязычные заимствования в современном английском языке

- Влияние личностных качеств на выбор профессии (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ИЗУЧЕНИЯ ВЛИЯНИЯ ЛИЧНОСТНЫХ КАЧЕСТВ НА ВЫБОР ПОФЕССИИ)

- Оценка эффективности управления предприятием (Подходы и критерии оценки эффективности управления)

- Анализ методов и устройств ввода информации в компьютер (Основные часто используемые устройства ввода информации)

- Проектирование реализации операций бизнес-процесса «Продажи» (Организационно-экономическая сущность задачи)

- Роль информационного права и информационной безопасности в современном обществе (Комплексный подход к безопасности)

- Роль кадровой службы в формировании и реализации кадровой стратегии(ПОНЯТИЕ И СУТЬ КАДРОВОЙ СЛУЖБЫ ОРГАНИЗАЦИИ)

- Анализ существующей информационной системы ООО «Фрегат»