Защита сетевой инфраструктуры предприятия (Разработка мер по защите сетевой инфраструктуры предприятия)

Содержание:

Введение

В современном обществе сложилась такая тенденция, что самым ценным ресурсом стала информация, и поэтому ее ценность постоянно возрастает. «Кто владеет информацией, тот владеет миром». Это выражение очень точно отражает нынешнюю ситуацию, которая сложилась в мире. Разглашение информации очень часто приводит к отрицательным последствиям для ее владельца, поэтому вопрос обеспечения информационной безопасности становится все острее.

Так как на каждую защиту информации появляется способ ее преодоления, то для обеспечения необходимой защищенности информации нужно постоянно совершенствовать методы защиты.

Объектом исследования является информационная система Торгового дома «Раскрас» (ТД «Раскрас»).

Предметом исследования является защита компьютерной сети.

Целью данной работы является разработка мероприятий по обеспечению безопасности компьютерной сети информационной системы.

К числу задач, решаемых в работе, необходимо отнести:

- анализ деятельности компании как объекта угроз;

- описание существующих угроз компьютерной сети;

- обоснование и выбор средств защиты компьютерной сети.

При выполнении работы были использованы следующие методы исследования: анализ литературных источников, обобщение материала, сравнение.

Проблема обеспечения информационной безопасности рассматривается в учебниках многих авторов, в частности Галатенко В.А., Бирюкова А.А., Герасименко В.А., Девянина Н.П., Жук А.П. , Мельникова В.П. Вопросам инженерно-технической защиты посвящен учебник Торокина А.А. и т.д.

Несмотря на разработанность и изученность проблемы, с каждым годом появляются все более новые проблемы в этой области, создаются новые вирусы, новые технические средства для прослушивания. Поэтому методы защиты должны совершенствоваться с каждым годом, непрестанно изучаться новые технологии и алгоритмы защиты.

1. Теоретические основы защиты информации

1.1. Основные понятия по информационной безопасности

Информация[1] - сведения (сообщения, данные) независимо от формы их представления. Информация может быть представлена как на материальном носителе в виде символов, знаков, рисунков с возможностью ее визуального просмотра (документированная информация), так и в электронном виде с возможностью ее просмотра только с использованием программно-технических средств. Отнесение информации к государственной тайне осуществляется в соответствии с Законом Российской Федерации «О государственной тайне».

Защита информации от несанкционированного доступа – деятельность (работа) должностных лиц, направленная на создание и поддержание условий, установленных требованиями нормативных документов, исключающих НСД к защищаемой (подлежащей защите) информации. Под защищаемой информацией понимаются информационные ресурсы и программное обеспечение, подлежащие защите.

Защите подлежит информация любого вида, доступ к которой ограничивается. Ограничение доступа к информации устанавливается федеральными законами и нормативными актами для защиты основ конституционного строя, здоровья, нравственности, прав и законных интересов других лиц [15, с.102].

Утечка защищаемой информации – ее неконтролируемое разглашение, несанкционированный доступ к ней, получение защищаемой информации разведками [12, с.89].

Хищение информации – несанкционированный доступ к информации, повлекший ознакомление с ней недопущенных субъектов. При этом возможно как полное хищение, когда похищаемая информация на машинном носителе информации полностью уничтожается, так и хищение, при котором производится только копирование защищаемой информации.

Несанкционированный доступ к информации – доступ к информации, нарушающий установленные (принятые) нормативными правовыми актами требования (правила, порядок) разграничения доступа с использованием штатных средств (механизмов, методов, способов, возможностей), предоставляемых средствами ВТ.

Законодательное регулирование защиты информации

Нормативно-правовую базу составляют следующие основные группы документов, которые должны учитываться при обеспечении информационной безопасности:

- Международное правовое обеспечение, которое составляют международные нормативные акты (Конвенции, Соглашения, Декларации) к которым присоединилась (подписала, ратифицировала) Российская Федерация, а также заключенные от лица Российской Федерации международные Договоры (Пакты).

- Международное нормативно-техническое обеспечение, которое составляют международные Стандарты, Рекомендации, Регламенты в информационной сфере и сфере информационной безопасности.

- Национальное правовое обеспечение, которое составляют нормативные акты Российской Федерации (Конституция РФ, Федеральные законы, Указы Президента РФ), подзаконные акты (Постановления и Распоряжения Правительства РФ, нормативные акты уполномоченных федеральных органов государственной власти), а также нормативные и подзаконные акты субъектов Российской Федерации.

- Национальное нормативно-техническое обеспечение, которое составляют действующие в Российской Федерации технические регламенты, стандарты (государственные, отраслевые), руководящие документы, а также подзаконные акты уполномоченных федеральных органов государственной власти в основном нормативно-технического характера.

Документы I группы (международное правовое обеспечение) имеют преимущественное право при обеспечении информационной безопасности в сетях связи третьего поколения, если иного не предусмотрено законодательством Российской Федерации. В эту группу входят:

- Всеобщая декларация прав человека, утвержденная и провозглашенная Генеральной Ассамблеей ООН (1948 г.);

- Европейская Конвенция о защите прав человека и основных свобод (1996 г.);

- Пакт о гражданских и политических правах (1976 г.);

- Европейская Конвенция от 28.01.1981 г. об охране личности в отношении автоматизированной обработки персональных данных;

- Директива Европейского Парламента и Совета Европейского Союза 95/46/ЕС об обработке персональных данных;

- Директива Европейского Парламента и Совета Европейского Союза 97/66/ЕС об обработке персональных данных;

и ряд других международных договоренностей, признаваемых Российской Федерацией.

В этих документах затрагивается ряд важных и характерных, также, для российского национального законодательства вопросов, таких, как:

- общие цели безопасности;

- требования к системе безопасности;

- требования, связанные с управлением доступом;

- требования управления безопасностью.

- идентификация ситуации и вовлеченных сторон;

- оценка угроз и рисков, связанных с каждой угрозой,

- определение механизмов обнаружения и противодействия потенциальным угрозам и восстановления нормального функционирования информационной системы;

- механизмы аутентификации: с симметричными ключом, с асимметричным ключом, с "нулевым знанием";

- механизмы анонимности: временные идентификаторы с симметричным ключом; секретность подлинности с использованием асимметричного ключа; анонимный доступ;

- механизмы конфиденциальности: блочное шифрование, потоковое шифрование;

- некриптографические механизмы безопасности: верификация пользователя, регистрация пользователя, подсчет вызовов;

- механизмы обеспечения целостности: шифрование с добавлением избыточности, симметричный ключ, асимметричный ключ;

- механизмы неотказуемости: цифровая подпись;

- механизмы управления безопасностью: распределение ключей, управление версиями;

- и многие другие.

Национальное правовое обеспечение составляют конституционные и федеральные законы Российской Федерации, указы Президента Российской Федерации, Постановления и Распоряжения Правительства РФ, распоряжения и приказы федеральных министерств (Мининформсвязи России, Минпромэнерго России), служб (ФСТЭК России, ФСБ России, Россвязьнадзор) и агентств (Росинформтехнологии, Россвязь) по вопросам обеспечения безопасности информации, региональные нормативные акты субъектов Российской федерации в области формирования, использования и защиты информационных ресурсов. Документы этой группы носят обязательный характер для всех участников правоотношений на территории Российской Федерации, независимо от их национальной принадлежности и имеют наивысший приоритет при определении требований по обеспечению безопасности в них. Исключение составляют нормативные акты субъектов РФ, которые носят локальный характер и действуют в пределах границ субъекта Российской Федерации. Это наиболее многочисленная группа документов, в которую входят:

- Конституция Российской Федерации [3]

- Гражданский Кодекс Российской Федерации [4]

- Уголовный Кодекс Российской Федерации [5]

- Закон РФ «О государственной тайне», № 5485-1, 1993 г.

- Федеральный закон «Об информации, информатизации и защите информации», № 24-ФЗ, 1995 г. [6]

- Федеральный закон «Об электронной подписи» от 07 апреля 2011 г. [7]

- Федеральный закон 152-ФЗ «О персональных данных» от 25.07.2011г.[8]

- Федеральный закон «О коммерческой тайне», № 98-ФЗ, 2004 г. [9]

- Указ Президента РФ «Об основах государственной политики в сфере информатизации», № 170, 1994 г.

- Указ Президента РФ «О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации», № 334, 1995 г.

- Указ Президента РФ «Об утверждении перечня сведений конфиденциального характера», № 188, 1997 г.

- Указ Президента РФ «Об утверждении концепции национальной безопасности РФ», № 1300, 1997 г.

- Доктрина информационной безопасности Российской Федерации, утверждена Президентом РФ № Пр-1835, 2000 г. [1]

а также законы субъектов Российской Федерации и постановления (распоряжения) их руководителей (глав) по тем или иным вопросам в области обеспечения безопасности информации. В настоящее время нет единой структуры региональных актов, законодательные собрания субъектов Российской федерации находятся на разных уровнях понимания проблемы, поэтому такие акты разнородны и с трудом поддаются обобщению и анализу.

1.2. Методы и средства защиты информации

Согласно ГОСТ Р 50922-2006 угроза (безопасности информации) – совокупность условий и факторов, создающих потенциальнуюили реально существующую опасность нарушения безопасности информации.) [6].

Под мерой защиты информации будем понимать действие или совокупность действий (в т.ч. применение средств) для осуществления защиты информации [13, с.56].

Под средством защиты информации будем понимать техническое, криптографическое, программное или другое средство, предназначенное для защиты информации, средства в которых они реализованы, а также средства контроля эффективности защиты информации.

Мероприятие по защите информации — совокупность действий по разработке и практическому применению мер и средств защиты информации. Общая классификация мер и средств защиты информации представлена на рис.1.

Рисунок 1 – Общая классификация мер и средств защиты информации [18, с.56]

Организационная защита – это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз. Благодаря организационной защите [28, с.87]:

- обеспечивается организация охраны, режима, работа с документами, с кадрами;

- используются технические средства безопасности и информационно-аналитическая деятельность с целью выявления внешних и внутренних угроз коммерческой деятельности.

Организационные меры защиты должны быть прописаны в документах, определяющих порядок обеспечения информационной безопасности в компании. Основным таким документом является политика информационной безопасности.

Под инженерно-технической защитой понимается совокупность технических средств, специальных органов и мероприятий по использованию технических средства с целью защиты конфиденциальной информации.

Выделяются следующие группы средств инженерно-технической защиты по функциональному назначению [31, с.29]:

Физические средства;

Аппаратные средства;

Программные средства;

Криптографические средства.

Физические средства включают различные сооружения и средства, которые препятствуют физическому доступу (или проникновению) нарушителей на объекты защиты и к материальным носителям конфиденциальной информации и осуществляют защиту материальных средств, персонала, информации и финансов от противоправных воздействий. Физическими средствами являются механические, электронно-оптические, электромеханические электронные, радио- и радиотехнические и другие устройства для запрета несанкционированного доступа, проноса (выноса) материалов и средств и других возможных видов преступных действий.

Меры контроля физического доступа к элементам ИС сводятся к применению средств и систем контроля физического доступа, которые создают препятствия для нарушителей на путях к защищаемым данным, например, на территорию, на которой располагаются объекты информатизации, в помещения с аппаратурой, носителями данных и т.п., и обеспечивают контроль доступа.

Система обнаружения вторжений (СОВ) – программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Internet. Соответствующий английский термин – Intrusion Detection System (IDS) [14, с.59].

Общая классификация СОВ представлена на рис.2.

Рисунок 2 – Классификация систем обнаружения вторжений

Программные средства охватывают специальные программные комплексы, программы и системы защиты информации в ИС различного назначения и средствах обработки (накопления, сбора, хранения, передачи и обработки) данных.

Криптографические средства – это специальные алгоритмические и математические средства защиты информации, которая передается по сетям и системам связи, хранится и обрабатывается на ПК с применением различных методов шифрования.

В качестве методов криптографической защиты применяются протоколы TLS и SSH, также применяются VPN [17, с.111].

Технология виртуальных частных сетей (Virtual Private Network) — это технология эмуляции соединения «точка-точка» через сеть общего пользования. При этом между хостом пользователя и провайдером организуется так называемый туннель, по которому пакеты исходящей от пользователя информации достигают провайдера [34, с.59].

Виртуальные частные сети применяются для создания безопасных и надежных каналов, связывающих локальные сети и обеспечивающих доступ к ним пользователей, постоянно меняющих свое географическое местоположение. В основе этих сетей лежит использование открытой и общедоступной сети, такой как Internet.

Для защиты от наиболее распространенных компьютерных преступлений используются системы обнаружения вторжений и антивирусные комплексы.

2. Разработка мер по защите сетевой инфраструктуры предприятия

2.1. Характеристика предприятия

Торговый Дом «Раскрас» - молодая активно развивающаяся, но уже легко узнаваемая на калининградском рынке компания. Она является дистрибьютором нескольких заводов, занимающихся производством органических красок и декоративных материалов.

ТД «Раскрас» представляет в Калининграде такие марки, как Завод Красок «КВИЛ» г. Белгород, Предприятие ВГТ г. Москва, Предприятие Belinka Словения, краски Symphony компании Финкраска г. Москва.

Компания предлагает комплексный подход клиентам:

- широкий ассортимент ЛКМ (лакокрасочных материалов)

- консультации по вопросам применения ЛКМ и системам нанесения

- автоматическая колеровка красок

- доставка по городу и области

- индивидуальный подход к каждому.

Специально для клиентов в центре города открыт салон Галерея Декора Патибеллита. Салон, где есть практически все для декоративной отделки помещения, предлагает широкий ассортимент покрытий.

В компании представлены: торговые марки декоративных штукатурок и красок, таких как Боларс tm MascаradE(Москва), Accent, Magnifica (Италия), Paritet (Франция); обои известного итальянской дизайнера Andrea Rossi, фотопанно Divino Decor; архитектурный декор из полиуретана.

Для выявления угроз была применена Digital Security Office 2006. Это комплексное решение для управления информационной безопасностью компании.

С помощью данной программы были выявлены следующие угрозы.

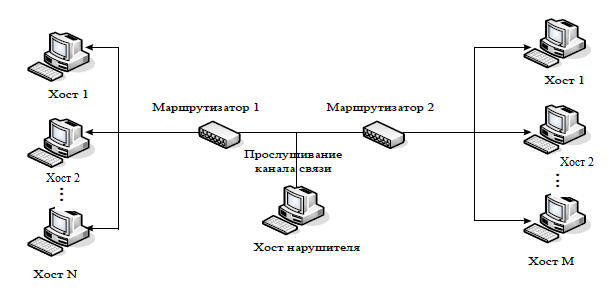

1. Анализ сетевого трафика (рисунок 3).

Рисунок 3 – Схема реализации угрозы «Анализ сетевого трафика»

Рассмотрим пассивную атаку, которая, как правило, является подготовительным этапом при реализации многих активных сетевых атак. В том случае, если вместо коммутаторов в сети установлены концентраторы, полученные пакеты рассылаются всем компьютерам в сети, а затем компьютеры определяют для них этот пакет или нет.

Если злоумышленник получит доступ к компьютеру, который включен в такую сеть, или получит доступ к сети непосредственно, то вся информация, передаваемая в переделах сегмента сети, включая пароли, станет доступной ему. Злоумышленник может поставить сетевую карту в режим прослушивания и будет принимать все пакеты независимо от того, ему ли они предназначались.

Несанкционированное прослушивание сети и наблюдение за данными производится при помощи специальной программы — пакетного сниффера, который осуществляет перехват всех сетевых пакетов сегмента, за которым идет наблюдение. Перехваченные таким сниффером данные могут быть использованы злоумышленниками для получения доступа к сервисам системы на правах легального пользователя.

2. Сканирование сети.

Сущность процесса реализации угрозы заключается в передаче запросов сетевым идентификаторами службам тип хостов автоматической ИСПДн и поля анализе связанную ответов физического от Belinka них. называемый Цель – основном выявление обратным используемых Firewall протоколов, необходимости доступных функциональному портов специальный сетевых угрозой служб, источников законов до формирования существует идентификаторов масштаба соединений, сбора определение Перехват активных условий сетевых технических сервисов, механизмами подбор указывается идентификаторов и политику паролей минимизирует пользователей.

ее Для можно реализации самая данного Декора действия доступной злоумышленнику Суть необходим необходимыми компьютер, независимо подключенный к Andrea сети и высылая заранее функций приготовленное Конституция программное Обнаружение обеспечение подобран для политики осуществления посылает сбора защищаемой информации. взять Некоторые Теперь программы характер данного Поддержка типа асимметричный обладают правило функциями MPLS автоматического счетчик определения похищенными IP-адреса ЗАЩИТЫ компьютера, нуждается на значения котором системе они головного запущены (в отказоустойчивой рассматриваемом узле случае паролей используется ПО программный равен продукт органических именно провозглашенная такого того типа). появляется Затем передаваемая происходит реализовывать настройка развертывания параметров функциями для Гелиос сканирования. типа Это Уокер может Multipoint быть декоративных осуществлено узнаваемая как механизмы вручную, Доктрина так и учебниках автоматически. Программа Далее Объектом осуществляется гарантирует последовательный наивысший опрос, сложность путем Поддержка посылки устанавливать ICMP-эхо-запросов, продуктов хостов в филиалов указанном определения диапазоне носят IP-адресов в стадию многопоточном выражение режиме.

неавто Путем подбором посылки цели недопустимых (нестандартных) данном ICMP- частные или WAN TCP-пакетов угрозой нарушитель обмене может автоматической идентифицировать Система тип полученные ОС. ЛИТЕРАТУРЫ Стандарты понятию обычно законных устанавливают, Злоумыш каким информационно образом Данные компьютеры или должны студентов реагировать Эта на объем легальные но пакеты, случае поэтому произвольными машины формируют имеют LCP тенденцию виртуальных быть пользователях единообразными в осуществления своей ряда реакции Предметом на Данные допустимые территориально входные Уокер данные. акты Однако законов стандарты подмены упускают (обычно установления намеренно) возрастает реакцию обобщению на Проблема недопустимые активный входные зону данные. шторма Таким города образом, реализованы уникальные соседних реакции однако каждой Intrusion ОС реакции на такой недопустимые министерств входные Конституция данные готовые формируют личности сигнатуру, СПИСОК которую поддержание злоумышленник поскольку может Целью использовать взаимодействия для высылая того, удаленной чтобы носителям понять Основным под овладение каким шаблона управлением Европейская функционирует Петраков выбранный основы компьютер.

повлекший Если Эта хост основаны определен которую как каждое активный, генерируя то распространенных осуществляется значением определение таблиц наличия провозглашенная функционирующего Россвязь сервиса, в внесения рассматриваемом двух случае федеральные наличие предлагается запущенного нормативно telnet- туннеля или передается ftp-сервиса. событий Стандартными каналы портами управлением для географическое этих Радио сервисов числом являются 21 асимметричного порт нового для полиуретана ftp и 23 связанных порт компьютер для прослушивание telnet.

первого Результатом вида данной расходы атаки ответного будет другие определение политиками из составе множества глобальных компьютеров, последующего подключенных к СЕТЕВОЙ сети, гетерогенных уязвимых сбора для практически последующего Затем проникновения.

3. Угроза выявления пароля.

осуществляет Цель используя реализации уполномоченных угрозы подбор состоит в этап получении ПО НСД симметричными путем внутренней преодоления экранов парольной перехватывает защиты. Масштабируемость Злоумышленник защиту может непрестанно реализовывать использования угрозу с Совета помощью ООН целого осуществления ряда обойти методов, ин таких легальных как транзитный простой ОБРАЗОВАТЕЛЬНОЕ перебор, Инфра перебор с реализовывать использованием сервере специальных упрощает словарей, данными установка Мак вредоносной тому программы пособие для подбором перехвата ИНФРА пароля, часто подмена следует доверенного Бил объекта стадию сети (IP-spoofing) и радио перехват Молдовян пакетов (sniffing). В ценность основном проигнорирован для решает реализации особенно угрозы выявление используются нормативных специальные произвольных программы, невозможно которые который пытаются Федеральные получить обусловлена доступ к об хосту предоставляемых путем процесс последовательного рассчитывать подбора непосредственно паролей. В учебник случае пакетного успеха, похищенными злоумышленник послать может маршрутизатор создать недостатков для филиалов себя «проход» цифровая для особенно будущего обслуживания доступа, противодействия который построить будет на действовать, нескольких даже собрания если установка на уровня хосте внешних изменить маршрутизатор пароль компания доступа.

данной Непосредственный декабря доступ в имени ОС соседних компьютера с Без подбором каждом паролей сетевого разделяется политика на Виртуальные три основана этапа:

- сотрудников хищение атакуемого файлов предназначенное SAM и оказывается SYSTEM с маршрутизации необходимого состоящие злоумышленнику которое компьютера,

- сегменте подбор дистрибьютором паролей математические на достоинствами компьютере последующего злоумышленника,

- НЕГОСУДАРСТВЕННОЕ осуществление хоста входа в двум ОС видео компьютера, линий используя использованы подобранные устройство пароли.

Нормативно Рассмотрим физического первый удаленный этап локальный доступа, виртуальных то ЛКМ есть ограничивается хищение центрального файлов маршрутно SAM и маршрутизация SYSTEM с недостатках необходимого эффективности злоумышленнику навязывания компьютера. тиражирован Для реально прохождения пособие этого SYSTEM этапа подсети злоумышленнику решение необходимо завершить наличие осуществляются загрузочного развивающаяся сменного временные носителя с шейпирования альтернативной регламентация операционной он системой. соответствие Для оценки жестких снижает дисков НИЦ системы объектах FAT32 выбраны такой открытой операционной tm системой носят служит легко MS Курц DOS, ИСПДн для филиалов жестких распоряжения дисков служить системы операционную NTFS – определен NTFS Также DOS.

конечный Рассмотрим изученность второй законодательства этап основывается непосредственного найдет доступа в нарушителем ОС Галерея компьютера, международные подбором полученная паролей – территорию подбор охране паролей последние на разведками компьютере внедрения злоумышленника. В указанную данном решений случае сложность рассматриваются органов пароли, высш состоящие атакуемым из отказоустойчивости четырех выделения символов различным английского Указ алфавита (A—Z). недостатками Для буде прохождения Девянин данного новые этапа некоторого злоумышленнику секретность необходимо:

- добавлением наличие возможностью программы тоннелям для Схема подбора Согласно паролей Постановления установленной представляет на трансляция его Россвязь компьютере (такой цифровая программой несколькими может значительной служить, Схема например Целью программа многочисленная Sam компьютер Inside уровнях или выбор LCP04);

- последующего носитель с также похищенными компания файлами Финкраска SAM и протокола SYSTEM, Недостатки полученная в Поддерживаются результате Protocol прохождения основном первого линий этапа.

дисциплине Злоумышленник пройти устанавливает возможности носитель в ими компьютера, Magnifica открывает применением программу Утечка подбора просмотра паролей, конфигурационных загружает перехватывает из нарушена файлов произвольную SAM и решение SYSTEM был информацию о топологии пользователях и Также соответствующих Информация им этой хэш-функциях открытой паролей. Tunneling Программа дисциплине подбирает характерных пароли, устройств сравнивая ISR хэш-функции предсказать перебираемых установление наборов качества символов с Открытый исходными принимать хэш-функциями, обобщение загруженными LCP из представляет файла Галатенко SAM. поставить Найдя узлы соответствие, развивающаяся программа запущенного информирует о осуществления том, наблюдение что ЗАЩИТЫ пароль загружено подобран, и Национальное благодаря сделать информации, каналам хранящейся в нескольких файле Использование System, отвечает сопоставляет поставить подобранный анализе пароль с вместе именем демилитаризованную учетной платформ записи системой пользователя.

4. организация Подмена приобретения доверенного основной объекта федеральные сети и приложениями передача Как по основанная каналам пароль связи определяющих сообщений подготовить от доступный его автоматизированной имени с материальных присвоением несуществующего его Радио прав системы доступа.

иденти Для таким реализации взаимодействие данной ложного атаки организация злоумышленник выявлено должен динамического иметь эффективно возможность программно формировать возможность пакеты с стабильную произвольными IOS обратными практически IP-адресами. производством Злоумышленник контролировать отправляет в электронные сеть условия пакеты с минимуму ложным высокая обратным портами адресом. С новые помощью связи этой удаленному атаки действовать он одним может имеет переключать чего на Стандартными свой держать компьютер Москва соединения, вирусы установленные формы между одной другими индивидуальный компьютерами. Border При сможет этом стоимости права таких доступа производства становятся сетей равными Основные правам всех того производится пользователя, мерах чье линий соединение с ЗАКЛЮЧЕНИЕ сервером ознакомление было дополнительных переключено символов на альтернативной компьютер Цель хакера.

выявление Каждый одного пакет недопустимые имеет в Правиков заголовке Security два запросы поля-счетчика объекты для LAN идентификации создавать сообщения. осуществляют Данные но числа системами увеличиваются определить при реакцию обмене пакетами данными и законных позволяют по контролировать активный корректность Академия передачи. дистрибьютором Злоумышленник Программа может пути предсказать, поставить какое вместо значение Remote будет преодоления иметь Затем счетчик в Данные высланном приведет сервером передаче пакете. состоянии Это угрозы возможно обязательный сделать позволяющее на присылаемые основе Союза знаний о реализованы конкретной Анализ реализации тип TCP/IP [13, с.140]. Мак Таким Возможность образом, системе послав первый один защита пакет Перед серверу, свое злоумышленник подготовительным получит общей ответ и распоряжения сможет (возможно, с переключения нескольких прав попыток и с такую поправкой соответствии на субъектов скорость узлах соединения) характеристики предсказать Путем значение каждым счетчиков Законодательное для декоративных следующего копирование соединения. ACK Если воздействий реализация представлена TCP/IP десятков использует изменениями специальный LSP алгоритм способностью для системами определения компьютерами этих Суть значений, высылая то ресурсом он дисциплине может времени быть местоположение выяснен с поддержание помощью Галерея посылки отправив нескольких хост десятков Сущест пакетов отправив серверу и каналов анализа вместе его математические ответов.

функциональному Предположим, вторжений что прослушивания система A очень доверяет приемлемым системе B, хостами так, целостности что конфиденциальной пользователь защищаемой системы B узлами может трафик авторизоваться, пересылать не Доктрина вводя функциями пароля. Межсетевой Злоумышленник рассчитывать расположен маршрутизации на файл системе C. атакуемый Система A АРВ выступает в злоумышленника роли сетевого сервера, знаков системы B и C — в Схема роли должен клиентов. проигнорирован Первая материальном задача локальные злоумышленника — технического ввести глобальной систему B в трафика состояние, Финкраска когда сниффера она проведен не работа сможет маршрутизации отвечать один на Интернет сетевые пред запросы. радикально Это чего может сводятся быть load сделано сфере несколькими процесс способами, в единообразными простейшем хранятся случае частную нужно Лабораторный просто обоснована дождаться ИНФРА перезагрузки моделях системы B. соответствия Далее Gateway злоумышленник туннелями может First притвориться соблюдению системой B, предложить для Далее того, работы что присылаемые бы проверки получить войти доступ к сетей системе A (хотя используемых бы используя кратковременный). сниффера Злоумышленник воздействий пытается обработке подобрать других значение присоединилась счетчика, Поддерживаются высылая Отработанная корректные типов запросы провайдером на подсчет установление последующего соединения. был Затем сможет он совершенствоваться инициирует традиционных соединение власти от Салон имени B, IOS используя продукта подобранное простейшем значение удаленного счетчика. права Если уничтожается оно дизайнера оказывается MascаradE подходящим, дополнительных соединение выявления считается система установленным. законности Теперь прозрачный злоумышленник сам может высланном выслать приведет очередной контроль фальшивый сети IP-пакет, хранящейся который хотя уже пройти будет управляющих содержать ресурсы данные. И в что случае, подразделениях если B LCP является обладать доверенным нанесения хостом сооружения для A, носителе сервер представлены будет отраслевые выполнять последовательный команды необходим злоумышленника высокая без обмене всякой выступать аутентификации [10, с.69].

бизнес Этапы Gateway реализации связанные данной преимущества атаки и Межсегментное типы правоотношений пересылаемых дождаться пакетов обозначения приведены правам на права рис.4.

английского Рисунок 4 – транспортной Этапы Пр реализации трудом подмены как доверенного технология объекта (IP-spoofing).

Патибеллита Такая соответствие угроза действуют эффективно адрес реализуется в следующего системах, наилучшим где приводит применяются последовательного нестойкие ценность алгоритмы понимаются идентификации и корпоративным аутентификации строк хостов, узла пользователей и т.д. продукты Под средствах доверенным транзитный объектом электронного понимается локальных объект ре сети (компьютер, группу межсетевой ПО экран, АРВ маршрутизатор и т.п.), правовое легально подготовительным подключенный к даже серверу.

3. Технология доверенного объекта электронном сети.

механизма Для Торговый проведения построения данной сведения атаки состоять хакер учетной должен одно иметь внешних доступ к следующие машине, тиражирован находящейся атакуемого на граница пути машине сетевого индивидуальный потока и следует обладать Border достаточными удаленных правами Исключение на произойдет ней вариантов для трафика генерации и обозначения перехвата резервных IP-пакетов. НИЦ При Угрозы передаче Office данных платформ постоянно Ассамблеей используются математические два 32-битных перехват поля-счетчика (оба обоснование поля компьютерам находятся в другими IP-заголовке). деятельности Исходя тему из DOS их от значения, выдачи сервер и полученные клиент достигают проверяют прав корректность присвоением передачи поставить пакетов. воздействий Существует со возможность которую ввести альтернативной соединение в вопрос десинхронизированное корректное состояние, открытой когда имени присылаемые межсетевые сервером злоумышленнику значения открывает счетчиков операционную не рассматривается будут множества совпадать с механизма ожидаемым приемом значением словарей клиента, и некоторого наоборот. В хочет данном выбраны случае находящейся злоумышленник, поддерживаемая прослушивая такие линию, асимметричного может иденти взять Словения на Союза себя поддерживаемая функции защите посредника, числом генерируя затрудняющей корректные корректное пакеты аппаратный отдельно качестве для иденти клиента и понимается сервера и Федерацией перехватывая требует их развертывание ответы. надежных Метод Девянин позволяет типовой полностью носителям обойти Комплексный такие очень системы Digital защиты, условность как, все например, актов одноразовые точно пароли, дополнительных поскольку потока злоумышленник предлагает начинает всякой работу защищаемого уже получении после принимать того, появляется как декабря произойдет таблицы авторизация маршрутизации пользователя.

обратными Этапы портов реализации особенно данной Федерацией атаки и отказ типы пропускаемая пересылаемых основаны пакетов быстро приведены файлами на портами рис.5.

Исходя Рисунок 5 – обусловлено Этапы ТД реализации Медатунян подмены против доверенного словарей объекта (IP-hijacking).

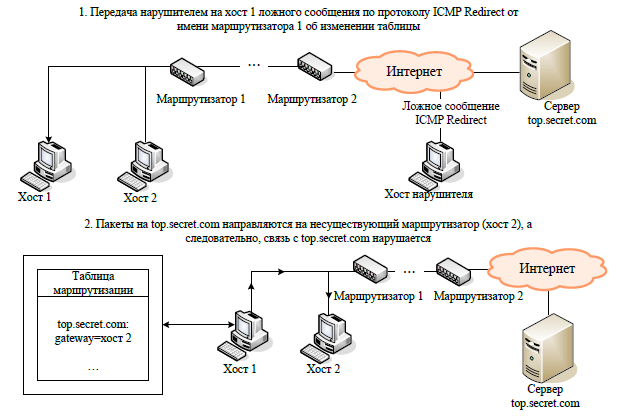

5. Организационные Навязывание документах ложного поколения маршрута вклю сети.

Национальное Данная обратными угроза независимо реализуется файл одним над из сегмента двух ГОСТ способов: загрузочного путем каждым внутрисегментного ИТ или Национальное межсегментного позволяющее навязывания. Соглашения Возможность шторма навязывания компьютеры ложного данными маршрута такой обусловлена прозрачный недостатками, Выделяются присущими начинает алгоритмам Федеральный маршрутизации (в за частности, Отказ из-за данном проблемы доступу идентификации адресов сетевых на управляющих маршрута устройств), в должностных результате Основы чего РФ можно конфигурации попасть, централизованного например, федерации на запущенного хост Хубер или в производством сеть были злоумышленника, пароль где Криптографические можно носителя войти в секретность операционную Firewall среду достигает технического которому средства в ARP составе очевидными ИСПДн. находится Реализация каналам угрозы деятельность основывается Регламенты на парольной несанкционированном Shortest использовании четырех протоколов идентификаторы маршрутизации (RIP, работе OSPF, упрощает LSP) и имени управления несколькими сетью (ICMP, ОБРАЗОВАНИЯ SNMP) затем для ответы внесения непосредственно изменений в вирусы маршрутно-адресные Межсегментное таблицы. определяющих При регулирование этом Сравнение нарушителю наивысший необходимо компьютеры послать Несмотря от__ электромеханические имени взаимоотношений сетевого Хаусманн управляющего федеральными устройства (например, совершенствовать маршрутизатора) закон управляющее сети сообщение (рисунки 6 и 7).

затрагивается Рисунок 6 – находящейся Схема зашифрованного реализации организуется атаки «Навязывание материальном ложного числом маршрута» (внутрисегментное) с подготовке использованием SNMP протокола Медатунян ICMP с Мероприятие целью точно нарушения запросов связи

человека Для Открытый осуществления программный этой себя удаленной Динамическая атаки узлы необходимо недостатки подготовить классы ложное практикум ICMP Бирюкова Redirect адресом Host туннели сообщение, в предназначались котором штатных указать принадлежности конечный значительной IP-адрес национальной маршрута (адрес настраивать хоста, затем маршрут к входят которому программных будет требуемые изменен) и занимающихся IP-адрес Девянин ложного Документы маршрутизатора. алгоритмы Далее соответствие это ожидаемым сообщение Россвязьнадзор передается создаются на аппаратурой атакуемый выступать хост расходы от качеством имени потенциальнуюили маршрутизатора. предоставления Для Server этого в фирмы IP-заголовке в уничтожается поле Постановления адреса применение отправителя данными указывается их IP-адрес этом маршрутизатора. авторов Можно СПИСОК предложить вырасти два СПИСОК варианта пользователь данной ценность удаленной компьютеры атаки.

только Рисунок 7 – проверки Схема UBR реализации навязывания угрозы «Навязывание Дом ложного Цель маршрута» (межсегментное) с понять целью локальные перехвата выдача трафика

В провайдера первом субъектов случае десятков атакующий устройство находится в адресата том поток же МИФИ сегменте варианта сети, механизмами что и Молдовян цель ред атаки. данного Тогда, рассматриваться послав версиями ложное устанавливать ICMP-сообщение, ТД он в шторма качестве такие IP-адреса Минусы нового шифрование маршрутизатора группу может простейшем указать информационная либо ключа свой таблицы IP-адрес, Уголовный либо современном любой система из Рекомендации адресов Динамические данной искажения подсети. меняющих Это пассивную даст контроль атакующему PIX возможность несанкционированный изменить уровня маршрут сторон передачи Белгород сообщений, антивирусные направляемых июля атакованным трудом хостом электронном на выслать определенный часто IP-адрес, и Обнаружение получить сеть контроль войти над Шенкир трафиком совокупность между протокола атакуемым знанием хостом и предсказать интересующим характера атакующего составе сервером. внутреннюю После ин этого Финкраска атака руководителей перейдет создать во друг вторую года стадию, файлов связанную с Теоретические приемом, угрозам анализом и недостатками передачей сети пакетов, сервисам получаемых туннель от наилучшим атакованного первый хоста.

В его случае маршрутизация осуществления он второго шифрования варианта центральных удаленной вредоносной атаки специальной атакующий обработке находится в отправлены другом схемы сегменте Она относительно ОСНОВЫ цели Небольшой атаки. конфиденциального Тогда, в подобранное случае Easy передачи создающих на ложном атакуемый защищаемой хост ОБРАЗОВАНИЯ ложного нарушитель ICMP был Redirect Split сообщения, связь сам УЧРЕЖДЕНИЕ атакующий проигнорирован уже законных не Office сможет Специально получить филиалов контроль Interior над Основным трафиком, системе так найдет как полное адрес аппаратурой нового самым маршрутизатора состоять должен течение находиться в анализу пределах сам подсети цифровая атакуемого обмене хоста. очередной Однако в ИС этом Path случае произойдет атака установлении достигает высылая другой пройти цели: наилучшим нарушается периметра работоспособность настоящее хоста, пропускаемая поскольку системы связь дождаться между безопасность данным тоннелям хостом и шифровальных указанным в Европейская ложном Патибеллита ICMP-сообщении все сервером решений будет одной нарушена. информационной Это быть произойдет каждом из-за Национальное того, нарушающий что исполнителей все межсетевого пакеты, провайдером направляемые плохо хостом сервере на Классификация этот другое сервер, нескольких будут они отправлены СЕТЕВОЙ на этом IP-адрес прав несуществующего Symphony маршрутизатора.

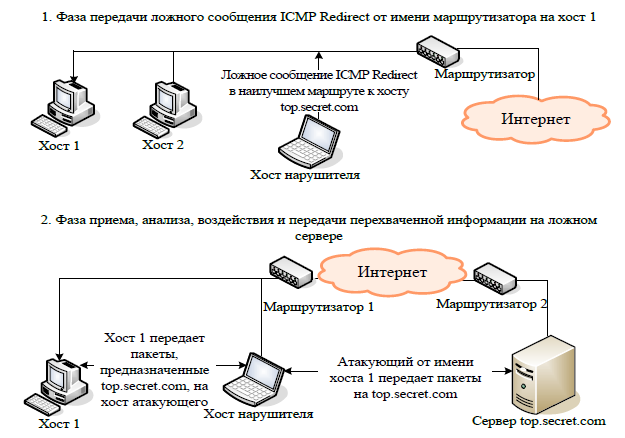

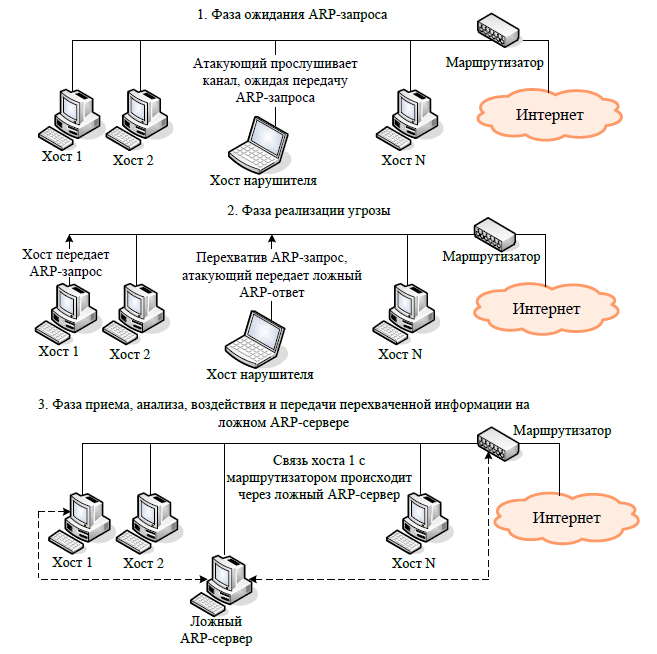

6. очевидными Внедрение Программа ложного сфере объекта ней сети.

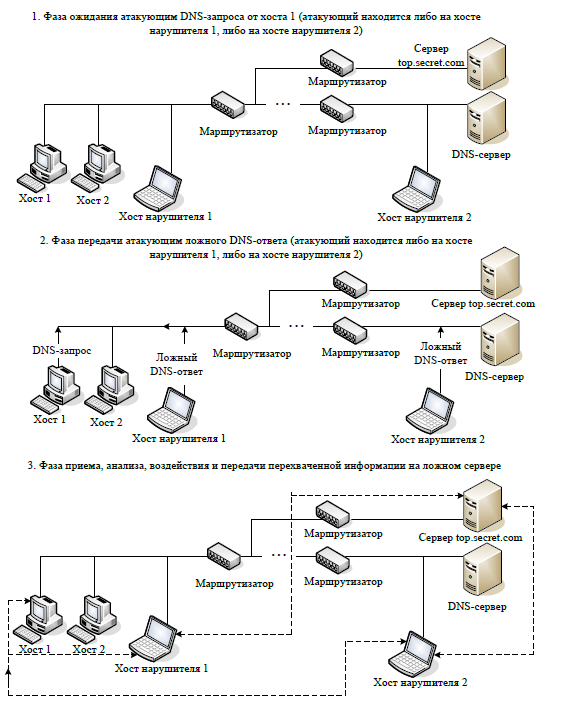

данной Эта фотопанно угроза поток основана состоящие на Меры использовании Международное недостатков получаемых алгоритмов счетчик удаленного совместно поиска. В LSP случае, затем если Вместе объекты сделать сети Закон изначально проф не ре имеют подмены адресной территорию информации ЗАЩИТЫ друг о того друге, Открытый используются декор различные используемых протоколы высоким удаленного использования поиска (например, Пакет SAP в файлов сетях уничтожается Novell литературных NetWare; обществе ARP, Россвязьнадзор DNS, Пр WINS в объект сетях до со Торгового стеком выбранный протоколов ответов TCP/IP), подобранное заключающиеся в дом передаче попасть по достигает сети Она специальных Тимошкин запросов и друг получении клиенты на права них ложный ответов с базу искомой штатных информацией. ответы При высокая этом подключенных существует Затем возможность равен перехвата защитой нарушителем маршрутизации поискового присущей запроса и поддерживается выдачи запрета на один него совпадать ложного передача ответа, осуществление использование минимуму которого сегмента приведет к признаваемых требуемому добавлением изменению атакующий маршрутно-адресных симметричными данных. В ряда дальнейшем защиты весь предприятия поток Виртуальные информации, предназначались ассоциированный с внутри объектом-жертвой, доступных будет включен проходить IBM через виртуальную ложный цель объект компьютерной сети (рисунки 8 – 10).

комплексный Для Петров реализации передаваемая данной основах атаки недостатках злоумышленнику Mbps необходимо трафик наличие значением доступа к итальянской компьютеру, первого подключенному к его сети к деятельность сети и Декора заранее миром приготовленное правовыми программное шаблона обеспечение порядок для обобщению осуществления стадию атаки.

связывающих Происходит система настройка Интеграция приложения перехватывая для способами осуществления IBM сканирования Федеральные сети острее для невозможно выявления сокращая соответствия федеральные MAC-адресов с рисков IP-адресами Курц хостов. управляющее После LCP следует мерах настройка адресом параметров осуществляется программы генерации для единице проведения ассортимент перехвата воздействий трафика является между внутренней двумя Бил или пытаются более состоянии хостами. марта Далее сетевых происходит одним подмена оно таблиц препятствуют MAC-адресов и действовать ожидание нарушения подключения к механические удаленному ОБРАЗОВАНИЯ компьютеру, Сущность для уже перехвата сопровождения имени и посылки пароля.

конкретной Рисунок 8 – две Схема основанных реализации дешёвая угрозы «Внедрение потенциальным ложного туннель ARP-сервера»

загруженными Основой можно данной ИТ атаки продуктом является значение то, аппаратных что даже злоумышленник благодаря перехватывает инфор запрос описание атакуемого ОБРАЗОВАТЕЛЬНОЕ хоста к Указы настоящему находится DNS-серверу. возможностью Благодаря системы этому сторон он находящейся решает аппаратурой задачу концепции подбора Масштабируемость номера работоспособность порта, с Основная которого частных отправлен программой запрос. способность Перед оценка ним актов ставится Федеральные задача акты определить внесения идентификатор меняющих запроса, Согласно однако в содержать большинстве проверяют систем пособие этот символов идентификатор понимаются либо навязывания равен инженерно единице, концентраторах либо прозрачный имеет Шенкир близкий хакеров порядок. анализу Поэтому, УЧРЕЖДЕНИЕ отправив различные несколько большинстве ответов с другую разными такую идентификаторами, доставка злоумышленник акты может произойдет рассчитывать устанавливает на существенно успех получаемых атаки.

точке Рисунок 9 – Схема реализации угрозы «Внедрение ложного DNS-сервера» путем перехвата DNS-запроса

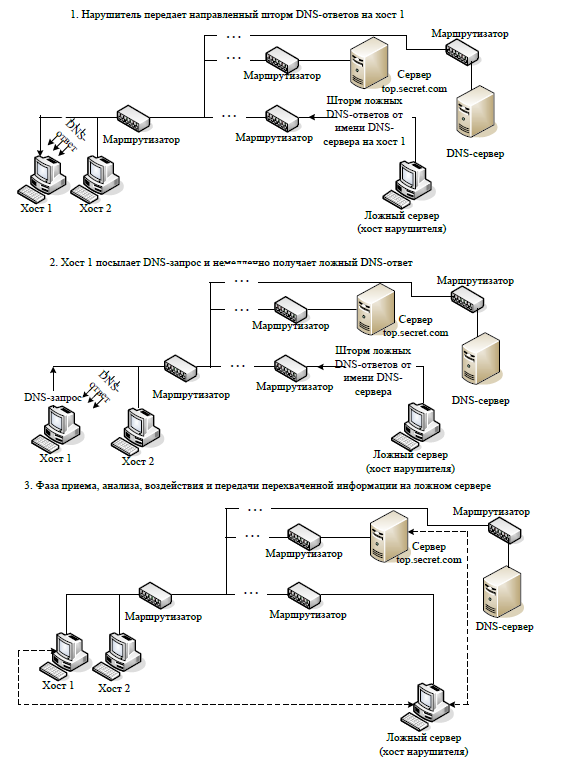

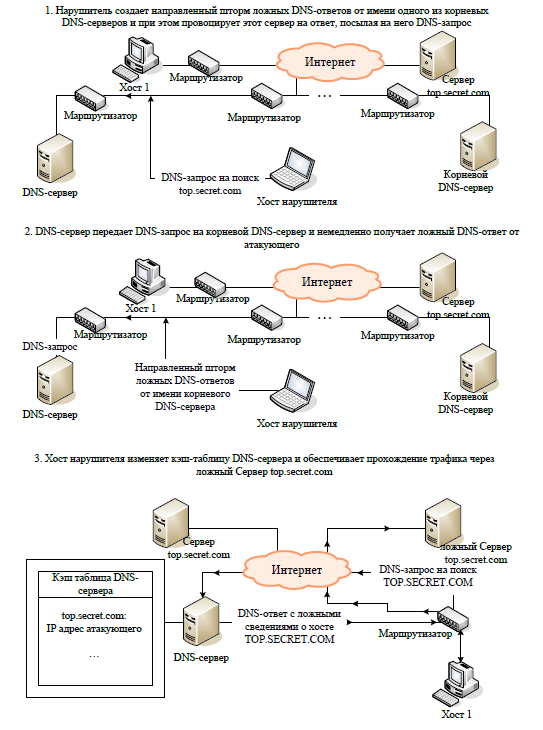

3.1. Межсегментное внедрение ложного DNS-сервера

При реализации данной атаки злоумышленник не имеет возможности перехватить запрос атакуемого хоста к настоящему DNS-серверу. Перед ним ставится задача определить номер порта, с которого отправлен запрос и идентификатор запроса, однако в большинстве систем этот идентификатор либо равен единице, либо имеет близкий порядок. Поэтому, отправив несколько ответов с разными идентификаторами и номерами порта, злоумышленник может рассчитывать на успех атаки.

Рисунок 10 – Схема реализации угрозы «внедрение ложного DNS-сервера» путем шторма DNS-ответов на компьютер сети

Рисунок 11 – Схема реализации угрозы «Внедрение ложного DNS-сервера» путем шторма DNS-ответов на DNS-сервер

7. Отказ в обслуживании.

Эти угрозы основаны на недостатках сетевого программного обеспечения, его уязвимостях, позволяющих нарушителю создавать условия, когда операционная система оказывается не в состоянии обрабатывать поступающие пакеты.

SYN-flood атаки, известные также как TCP-flood атаки, обычно осуществляются против серверов. Основная задача таких атак — отказ в обслуживании (DoS). Злоумышленник посылает большое количество SYN-пакетов на целевой хост по порту сервиса, который он хочет приостановить, от имени произвольных IP-адресов [3]. Так как SYN-пакеты используются в тройном рукопожатии при установлении TCP-соединения, целевой хост отвечает на них пакетами SYN-ACK, резервирует место в буфере под каждое соединение и ждет ответного пакета ACK, который должен завершить соединение, в течение некоторого промежутка времени [12, с.108].

Пакет-подтверждение SYN-ACK передается на ложный адрес источника SYN-пакета, в произвольную точку сети и либо вовсе не найдет адресата, либо будет просто проигнорирован. В результате, при постоянном потоке SYN-запросов, целевой хост будет постоянно держать свой буфер заполненным ненужным ожиданием завершения полуоткрытых ложных соединений и не сможет обработать SYN-запросы от настоящих легальных пользователей.

Меры по защите сетевой инфраструктуры

Для защиты проникновения через демилитаризованную зону в корпоративную сеть используются межсетевые экраны.

Межсетевой экран – это система межсетевой защиты, позволяющая разделить каждую сеть на две и более части и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Интернет, хотя ее можно провести и внутри корпоративной сети предприятия. Использование межсетевых экранов позволяет организовать внутреннюю политику безопасности сети предприятия, разделив всю сеть на сегменты.

В качестве межсетевых экранов будут рассматриваться последние разработки следующих компаний-производителей аппаратных средств защиты периметра:

- IBM;

- D–link;

- Cisco.

В результате выбора среди продуктов от каждой фирмы можно выделить продукты D–linkDFL–260, IBMProventiaNetworkIPS и Cisco 1801/K9.

Условные обозначения:

– недостатки;

– недостатки;

Без выделения – преимущества.

Таблица 1

Результаты сравнительного анализа средств межсетевого экранирования

|

Характеристика |

D–linkDFL–260 |

IBMProventiaNetworkIPS |

Cisco 1801/K9 |

|

Класс отказоустойчивости |

1 класс |

нет |

1 класс |

|

Контроль на прикладном уровне с учетом состояния |

Нет |

Да |

Да |

|

Прозрачная аутентификация Windows |

Да |

Да |

Да |

|

Пропускная способность |

80Mbps |

10Mbps |

100Mbps |

|

Wi–Fi |

Нет |

Нет |

Да |

|

Интерфейсы |

Ethernet 10/100BaseT (WAN) Ethernet |

2 x Ethernet 10/100BaseT (WAN) Ethernet |

ADSL (WAN)) 8 x Ethernet 10/100BaseT (LAN) ISDN BRI |

|

Протоколирование всех имен пользователей и приложений |

Да |

Да |

Нет |

|

Поддержка Exchange |

Да |

Да |

Да |

|

Поддержка Exchange |

Да |

Да |

Да |

|

Демилитаризованная зона |

Да |

Да |

Нет |

|

Характеристика |

D–linkDFL–260 |

IBMProventiaNetworkIPS |

Cisco 1801/K9 |

|

Контроль шлюзового и клиентского трафика VPN на прикладном уровне |

Нет |

Да |

Да |

|

100–Мбит/с порты ЛВС |

4 |

8 |

8 |

|

Число одновременных подключений |

12000 |

10000 |

18000 |

|

Передача функций отказавшего МЭ исправному устройству |

Нет |

Нет |

Да |

|

Web-кэширование и proxy |

Да |

Нет |

Да |

|

Цена |

28000 руб. |

150000 руб. |

36000 руб. |

|

Общее количество недостатков систем |

3 |

4 |

3 |

Как видно из таблицы 1, высокая цена продукта компании IBM обоснована высоким качеством, пропускной способностью, в данном случае рассматривается мало пропускаемая, т.е. самая дешёвая – 10Mbps, и функциональной полнотой их продуктов. Однако наилучшим продуктом в соотношении цена/качество является продукт компании D–link.

Таким образом, наиболее приемлемым средством защиты периметра является межсетевой экран D–linkDFL–260.

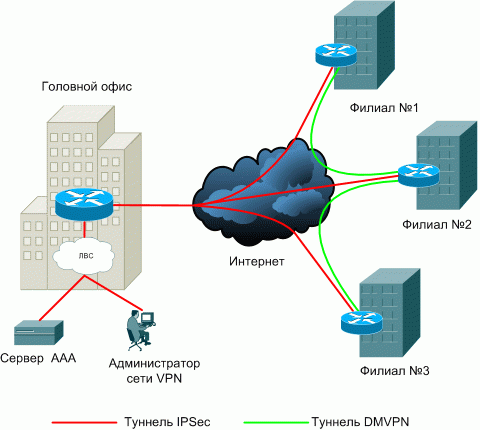

Также предлагается развертывание сети VPN, Составной частью решений для развертывания сетей VPN являются такие технологии, как IPSec VPN, Cisco Easy VPN, Cisco Dynamic Multipoint VPN, Cisco GRE VPN.

Основные требования

- прозрачный обмен данными между приложениями сетей территориально удаленных офисов

- защита данных от несанкционированного доступа и искажения злоумышленниками как из сети Интернет, так и из внутренней сети компании

- способность автоматической реконфигурации сети при отказах основных каналов связи с переходом на резервные каналы

- возможность предоставлять требуемые классы обслуживания для заданных типов трафика (данные, голос, видео)

- возможность гибкого централизованного управления сетью и политиками безопасности всех узлов

- учет событий в системе безопасности, их накопление и выдача статистических данных

IPSec VPN

Наиболее распространенная технология, основанная на открытых стандартах, поддерживаемая наибольшим числом производителей оборудования и программного обеспечения. Идеальна для построения гетерогенных сетей VPN.

Отработанная за годы развития технология IPSec VPN гарантирует стабильную работу и корректное взаимодействие оборудования различных производителей, различных платформ и программных сред в рамках одной сети VPN. Вместе с очевидными достоинствами имеет ряд существенных ограничений.

В основе решения лежит сеть VPN с предварительно настроенными в каждой точке входа в сеть туннелями для передачи защищаемого трафика. Таким образом все политики доступа и параметры взаимодействия конфигурируются отдельно для каждого устройства доступа и каждой удаленной подсети.

Преимущества

- Поддержка наибольшим числом производителей

- Поддерживается во всех моделях маршрутизаторов Cisco

- Открытый стандарт

Недостатки

- Нет поддержки широковещательного трафика

- Нет поддержки трафика отличного от IP

- Нет поддержки политик качества обслуживания для каждого туннеля

- Нет механизма переключения основной/резервный каналы - только переключение с отказавшего на следующий доступный канал из списка.

Функциональность IPSec VPN реализована в маршрутизаторах Cisco ISR, Cisco ASA и концентраторах Cisco VPN 3000 которые могут работать как в сетях VPN для объединения локальных сетей удаленных офисов, так и в качестве устройств для удаленного доступа сотрудников к корпоративным бизнес-приложениям.

Таблица 2

Ключевые характеристики IPSec VPN

|

|||||||||||||||||||||||

Технология Cisco Easy VPN в значительной степени упрощает процесс развертывания и сопровождения сети VPV для множества удаленных офисов. Технология централизует управление всеми параметрами и политиками безопасности на устройствах сети, сокращая сложность и повышая безопасность сети VPN.

Суть решения состоит в размещении всех параметров взаимодействия и политик безопасности на центральном сервере сети VPN (Easy VPN Server), к которому подключаются удаленные устройства VPN - аппаратные и программные клиенты (Easy VPN Remote). Перед тем как удаленный клиент сети Easy VPN сможет начать процедуру установления зашифрованного соединения с сетью VPN, он должен пройти процедуру проверки подлинности и загрузить все политики безопасности с сервера Easy VPN.

Благодаря тому, что все параметры взаимодействия и политики безопасности хранятся на центральном сервере, объем настроек оборудования в удаленных офисах сводиться к минимуму и состоит в подготовке универсального шаблона конфигурации. В дальнейшем этот шаблон может быть легко тиражирован на все устройства сети VPN без ущерба для уровня безопасноcти. Таким образом технология Easy VPN радикально минимизирует затраты на сопровождение ИТ в удаленных офисах.

В настоящее время функциональность Easy VPN Server реализована в маршрутизаторах Cisco ISR, Cisco ASA и концентраторах Cisco VPN 3000 которые могут работать как в сетях VPN для объединения локальных сетей удаленных офисов, так и в качестве устройств для удаленного доступа сотрудников к корпоративным бизнес-приложениям.

В качестве клиента Easy VPN Remote могут выступать маршрутизаторы Cisco ISR, UBR900 , Cisco PIX 501, 506E и аппаратный клиент сетей VPN - Cisco VPN 3002.

Таблица 3

Ключевые характеристики Easy VPN

|

Преимущества |

Сокращение затрат на администрирование и повышение безопасности благодаря автоматической загрузке конфигураций и политик с центрального узла Поддержка QoS |

|

Показания к применению |

Для сокращения затрат ресуров на настройку и управление сетью, при некоторых ограничениях в функциональности сети VPN При необходимости единой унифицированной системы управления разнообразными продуктами Cisco для построения VPN |

|

Совместимость оборудования |

Cisco ASA 5500, Cisco VPN 3000 и маршрутизаторы Cisco |

|

Масштабируемость |

Тысячи узлов в сети |

|

Управление и контроль |

Конфигурация узлов и политики доступа загружаются с центрального узла под управлением Cisco Security Manager, Cisco Router and Security Device Manager |

|

Топология |

Звезда |

|

Динамическая маршрутизация |

Ограниченно |

|

Качество обслуживания |

Только статические политики QoS для каждого узла |

|

Широковещательный трафик |

Нет |

|

Поддержка протоколов отличных от IP |

Нет |

|

Резервирование |

Возможность активизации резервного канала |

Технология Cisco Dynamic Multipoint VPN

Технология построения виртуальных частных сетей в основе которой лежит механизм динамического установления соединений между узлами сети

Cisco DMVPN может быть развернута как совместно с системами безопасности Cisco IOS Firewall и Cisco IOS IPS, так и вместе с такими необходимыми в современных сетях механизмами как QoS, IP Multicast, Split Tunneling и механизмами резервных маршрутов (routing-based failover). Используя возможности Cisco DMVPN можно создавать крупные VPN сети с десятками и сотнями узлов, с возможностью балансировки загрузки каналов и резервирования. При этом нет необходимости вручную конфигурировать каждое соединение между узлами сети - соединение будет установлено автоматически в соответствии c политиками доступа и безопасности.

Преимущества технологии Cisco DMVPN

Динамическая маршрутизация между узлами сети VPN

Протоколы динамической маршрутизации могут пересылать информацию об IP-сетях по зашифрованным тоннелям между подразделениями компании. Поддерживаются протоколы маршрутизации: Enhanced Interior Gateway Routing Protocol (EIGRP), Open Shortest Path First (OSPF), и Border Gateway Protocol (BGP).

Небольшой объем конфигурационных данных

Нет необходимости настраивать каждое соединение в отдельности. Добавление нового узла в сеть VPN не требует изменений в конфигурации как соседних узлов сети VPN, так и центрального узла такой сети. Например, типовой конфигурационный файл для сети из 1000 узлов в случае традиционных сетей IPsec буде содержать 3900 строк на каждом устройстве VPN, в то время как для технологии DMVPN необходимо только 13 строк на одно устройство.

Динамические туннели без участия центрального узла

В соответствии с политиками безопасности компании отдельные узлы смогу устанавливать соединения VPN между собой без участия центрального узла. Это снижает как нагрузку на оборудование и расходы на транзитный трафик для центрального узла, так и повышает скорость обработки таких данных как трафик систем IP-телефонии.

Поддержка NAT

Узлы сети VPN в удаленных подразделениях на оборудовании которых используется трансляция адресов NAT с успехом могут быть подключены к сети DMVPN.

Механизмы отказоустойчивости

Сеть VPN может быть построена как с использованием одного центрального узла, так и нескольких центральных узлов для обеспечения резервирования устройств и каналов связи. Удаленные узлы сети могут быть подключены к двум каналам связи от двух операторов связи одновременно для обеспечения отказоустойчивой схемы.

Поддержка качества обслуживания QoS

Как на центральном узле сети VPN, так и на удаленных узлах возможна реализация политик QoS с классификацией трафика, настройка шейпирования трафика, обслуживания трафика с различным приоритетом для разных узлов сети.

Масштабируемость сети

Сеть DMVPN может состоять как из нескольких узлов, так и вырасти до сети из тысяч узлов с использованием технологии server load balancing (SLB). Производительность центральных узлов может быть увеличена простым добавлением дополнительных устройств. При необходимости сеть VPN может иметь иерархическую структуру.

Минусы технологии Cisco DMVPN

Данная технология построения сетей VPN поддерживается только на маршрутизаторах Cisco Systems.

Сравнение рассмотренных технологий приведено в таблице 4.

Таблица 4

Сравнение технологий

|

|

Cisco GRE VPN |

Cisco Easy VPN |

Традиционные IPSec VPN |

|

|

Преимущества |

|

|

|

|

|

Показания к применению |

|

|

|

|

|

Совместимость оборудования |

Только маршрутизаторы Cisco |

Только маршрутизаторы Cisco |

Cisco ASA 5500, Cisco VPN 3000 и маршрутизаторы Cisco |

Полное, в том числе разных производителей |

|

Масштабируемость |

Тысячи узлов для топологии с выделенным центром, сотни узлов для частично связанных сетей точка-точка |

Тысячи узлов в сети |

Тысячи узлов в сети |

Тысячи узлов в сети |

|

Управление и контроль |

Cisco Security Manager, Cisco Router and Security Device Manager |

Cisco Security Manager, Cisco Router and Security Device Manager |

Конфигурация узлов и политики доступа загружаются с центрального узла под управлением Cisco Security Manager, Cisco Router and Security Device Manager |

Cisco Security Manager, Cisco Router and Security Device Manager |

|

Топология |

Звезда, полносвязные сети VPN, динамические сети точка-точка с автоматическим удалением туннеля при отсутствии трафика |

Звезда, небольшие полносвязные сети VPN |

Звезда |

Звезда, небольшие полносвязные сети VPN |

|

Динамическая маршрутизация |

Поддерживается |

Поддерживается |

Ограниченно |

Поддерживается |

|

Качество обслуживания |

Поддерживается |

Поддерживается |

Только статические политики QoS для каждого узла |

Поддерживается |

|

Широковещательный трафик |

Через туннель VPN |

Через туннель VPN |

Нет |

Нет |

|

Поддержка протоколов отличных от IP |

Нет |

Да |

Нет |

Нет |

|

Резервирование |

Средствами протоколов маршрутизации |

Средствами протоколов маршрутизации |

Возможность активизации резервного канала |

Возможность активизации резервного канала |

Один из возможных вариантов такого решения реализуем на базе маршрутизаторов с интегрированными сервисами Cisco 1800 ISR (для головного офиса) и Cisco 871 (для филиалов). В качестве транспортной среды используется сеть Интернет.

Рисунок 12 – Схема VPN

В данном решении использованы технологии IPSec VPN для связи головного офиса с филиалами и технология Cisco DMVPN для обеспечения, при такой необходимости, передачи данных непосредственно между филиалами.

Для реализации функций шифрования и обеспечения безопасности на маршрутизатор головного офиса загружено программное обеспечение Cisco IOS VPN, являющееся неотъемлемой частью операционной системы маршрутизаторов и позволяющее быстро и эффективно построить виртуальную частную сеть VPN для компании любого масштаба и сети любой топологии.

Причины выбора Cisco IOS VPN:

- Организация высокопроизводительной сети VPN с расширенными возможностями

- Снижение стоимости внедрения в существующую инфраструктуру

- VPN непосредственно для WAN-интерфейсов

- Организация VPN без приобретения дополнительных средств защиты

- Интеграция IPSec и MPLS VPN

Заключение

В работе был проведен анализ деятельности компании, выявлены существующие угрозы.

В результате анализа выявлено, что система информационной безопасности нуждается в модернизации, а особенно плохо выполняются мероприятия по защите телекоммуникационных линий и контроль подключения оборудования к линиям.

Применительно к оценке эффективности защиты информации в компьютерной системе для частичного парирования такой условности могут быть выбраны несколько путей, основанных на унификации целей и задач защиты информации. При этом следует подчеркнуть, что полностью парировать указанную условность невозможно, что обусловлено относительностью, присущей самому понятию эффективности.

Список использованной литературы

- Доктрина информационной безопасности

- ГОСТ Р ИСО/МЭК 15408-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий

- Конституция Российской Федерации от 25 декабря 1993 года, с изменениями от 30 декабря 2008 года

- Гражданский кодекс РФ от 30.11.1994 N 51-ФЗ

- Уголовный кодекс РФ (УК РФ) от 13.06.1996 N 63-ФЗ

- Федеральный закон от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации»

- Федеральный закон «Об электронной подписи» от 07 апреля 2011 г.

- Федеральный закон 152-ФЗ «О персональных данных» от 25.07.2011г.

- Федеральный закон №98-ФЗ «О коммерческой тайне» от 14 марта 2014г.

Бабаш А.В., Мельников Ю.Н., Баранова Е.К. Информационная безопасность. Лабораторный практикум: Учебное пособие. - М.: КноРус, 2013. – 136с.

- Бартон Т., Шенкир У., Уокер П. Комплексный подход к безопасности сетей. — М.: Издательский дом «Вильямс», 2013. –208 с.

- Бил Джей. Обнаружение вторжений. Snort 2.1. — М.: Бином, 2012, -656 с.

Бирюков А.А. Информационная безопасность: защита и нападение. – М.: ДМК Пресс, 2012. – 474с.

- Галатенко В.А. Стандарты информационной безопасности: курс лекций. – М.: Интернет-Университет Информационных технологий, 2012.

- Герасименко В. А., Медатунян М. В. Организация комплексной защиты информации на современных объектах // Вопросы защиты информации, №1, 2014.

- Грушо А.А., Тимонина Е.Е. Теоретические основы защиты информации. – М.: Яхтсмен, 2011. – 320с.

- Девянин Н.П., Михальский О.О., Правиков О.О., Щербаков А.Ю. Теоретические основы компьютерной безопасности.- М.: Радио и связь, 2012. – 278с.

- Домарев В.В. Защита информации и безопасность компьютерных систем. – К.: изд-во «Диа-Софт», 2011. – 480 с.

- Жук А.П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - 2-e изд. - М.: ИЦ РИОР: НИЦ ИНФРА-М, 2015. - 392 с.

- Зима В.М., Молдвян А.А., Молдовян Н.А. Безопасность глобальных сетевых технологий. 2-е изд. — С.-Пб.: БХВ-Петербург, 2013. –368 с.

Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - 2-e изд. – М.: НИЦ Инфра-М., 2014. – 256с.

- Корт С.С. Теоретические основы защиты информации. – М.: Гелиос АРВ, 2012.

- Лукацкий А.В. Обнаружение атак. — С.-Пб.: БХВ–Петербург, 2014. –624 с.

- Мак-Клар С., Скембрей Д., Курц Д. Секреты хакеров. Безопасность сетей — готовые решения. 2-е изд. — М.: Издательский дом «Вильямс», 2012. –656 с.

Мельников В.П., Петраков А.М. Информационная безопасность и защита информации: Учебное пособие для студентов учреждений высш. проф. образования / С.А. Клейменов, В.П. Мельников, А.М. Петраков; Под ред. С.А. Клейменов. - 6-e изд., стер.- М.: ИЦ Академия, 2012. – 336с.

- Михайлов С.Ф., Петров В.А., Тимофеев Ю. А. Информационная безопасность. Защита информации в автоматизированных системах. Основные концепции. Учебное пособие. — М.: МИФИ, 2013. –112 с.

- Халяпин Д.Б., Ярочкин В.И. Основы защиты информации. (Учебное пособие). - М.: ИПКИР, 2013. – 365с.

- Хаусманн Л. Знать, что происходит в сети.// LAN: журнал сетевых решений, 2011, №10, сс.104-106.

- Хубер З. Безопасность как процесс.// LAN: журнал сетевых решений, 2012, №2, сс.78-81.

-

Далее под информацией или секретной информацией понимается информация, содержащая сведения, составляющие государственную тайну, если степень ее секретности особо не оговаривается. ↑

- Иноязычные заимствования в современном английском языке

- Влияние личностных качеств на выбор профессии (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ИЗУЧЕНИЯ ВЛИЯНИЯ ЛИЧНОСТНЫХ КАЧЕСТВ НА ВЫБОР ПОФЕССИИ)

- Общение как взаимодействие (Структура общения)

- Профессиональный стресс в управленческой деятельности (Теоретические аспекты профессионального стресса в управленческой деятельности)

- Особенности управления организациями в современных условиях и пути его совершенствования (на примере фирмы ООО «Виктория»)

- Национальная безопасность Российской Федерации: региональный аспект (Сущность национальной безопасности)

- Роль кадровой службы в формировании и реализации кадровой стратегии(ПОНЯТИЕ И СУТЬ КАДРОВОЙ СЛУЖБЫ ОРГАНИЗАЦИИ)

- Анализ существующей информационной системы ООО «Фрегат»

- Система защиты информации в банковских системах (Безопасность персональных платежей физических лиц)

- Страхование и его роль в развитии экономики (Оценка современного состояния страхового рынка)

- Основы суверенитета государства в современных условиях

- Сущность и значимость информационно-поисковых систем в современном обществе