Роль информационного права и информационной безопасности в современном обществе (Комплексный подход к безопасности)

Содержание:

Введение

Термин «информация» происходит от латинского «informatio», что означает разъяснение, изложение. Информация зачастую определяется через различные свойства материи или путем выделения ее содержательного, ценностного аспектов. Диапазон толкований термина «информация» достаточно широк: от частного, бытового представления (сведения, сообщения, подлежащие переработке) до философского как наиболее общего и мировоззренческого. «Информационная безопасность» начал употребляться в 90-х годах. Первоначально вопросы информационной безопасности ассоциировались с безопасностью самой информации, защитой информации, в большей степени - с защитой государственной тайны.

Проблема защиты информации является - одна из важнейших проблем современности. Несколько десятков лет назад задача защиты информации могла быть эффективно решена с помощью организационных мер и отдельных программно-аппаратах средств разграничения доступа и шифрования. Однако появление персональных компьютеров и развитием сетей существенно обострило проблему защиты информации.

Отличительными особенностями современных информационных технологий являются:

· Значительное увеличение числа автоматизированных процессов в системах обработки данных и важности принимаемых на их основе решений.

· Территориальная распределенность компонентов компьютерной системы и передача информации между этими компонентами.

· Усложнение программных и аппаратных средств компьютерных систем.

· Накопление и длительное хранение больших массивов данных на электронных носителях.

· Интеграция в единую базу данных информацию различной направленности различных методов доступа.

· Непосредственный доступ к ресурсам компьютерной системы большого количества пользователей различной категории и с различными правами доступа в системе.

· Рост стоимости ресурсов компьютерных систем.

Глава 1. Введение в информационную безопасность.

1.1 Роль информационной безопасности в современном мире.

Информационные технологии сегодня стремительно внедряются во многие сферы деятельности человека. Появление локальных и глобальных сетей передачи данных предоставило пользователям компьютеров новые возможности оперативного обмена информацией. Если до недавнего времени подобные сети создавались только в специфических и узконаправленных целях (академические сети, сети военных ведомств и т.д.), то развитие Интернета и аналогичных систем привело к использованию глобальных сетей передачи данных в повседневной жизни практически каждого человека.

Стремительное развитие, в свою очередь, повышает вниманию к безопасности функционирования информационных сетей. Безопасность сетей - это не только обеспечение недоступности сети для тех, кто не имеет к ней непосредственного отношения. Безопасность также предусматривает обеспечение доступа пользователям для совместной работы. Надежная зашита сети позволяет вовлечь в бизнес новых людей независимо от того, где они находятся или каким соединением пользуются. Чем выше степень доверия, тем больший уровень доступа можно безопасно предоставлять внешним сторонам, таким как клиенты, поставщики, деловые партнеры, консультанты, сотрудники и подрядчики. Это помогает расширить бизнес и одновременно упрощает выполнение операций, снижая затраты. Более того, многие клиенты и деловые партнеры запрашивают высокий уровень доверия, прежде чем включиться в деловые процессы.

Качественное обеспечение информационной безопасности не только уменьшает расходы, но и привносит новые возможности. Раньше было принято рассматривать безопасность, только с точки зрения зашиты. Сегодня речь идет уже о том, что она позволяет расширять бизнес в глобальном масштабе независимо от размеров компании или ее расположения.

Уникальность каждой компании - в информации. Компании располагают конфиденциальными сведениями, такими как перечни клиентов, номера кредитных карт, имена и адреса владельцев акций. Специализированная информация включает коммерческие тайны: формулы, сведения о производстве и другие данные, представляющие интеллектуальную собственность.

Информационная безопасность — это система, позволяющая выявлять уязвимые места организации, опасности, угрожающие ей, и справляться с ними. К сожалению, известно много примеров, когда продукты, считающиеся «лекарством на все случаи жизни», на самом деле уводили в сторону от выработки надлежащих способов эффективной защиты. Информационная безопасность не обеспечивает абсолютную защиту. Вы построите самую прочную крепость в мире — и тут же появится кто-то с еще более мощным тараном. Информационная безопасность — это предупредительные действия, которые позволяют защитить информацию и оборудование от угроз и использования их уязвимых мест.

1.2 Краткая история безопасности

Подходы к защите информации и других ресурсов постоянно меняются, как меняется наше общество и технологии. Для защиты от прослушивания в американских воинских частях использовали радистов из народа наваха, которые вели переговоры на родном языке. При перехвате радиосообщений противник не мог понять их содержание. Если не считать ошибок при использовании шифровальных систем, сложный шифр очень трудно взломать. Поэтому шел постоянный поиск других способов перехвата информации, передаваемой в зашифрованном виде.

В 1950 г. было установлено, что доступ к сообщениям возможен посредством просмотра электронных сигналов, возникающих при их передаче по телефонным линиям.

Работа любых электронных систем сопровождается излучением, в том числе телетайпов и блоков шифрования, используемых для передачи зашифрованных сообщений. Блок шифрования посылает зашифрованное сообщение по телефонной линии, а вместе с ним передается и электрический сигнал от исходного сообщения. Следовательно, при наличии хорошей аппаратуры исходное сообщение можно восстановить. До сих пор идут серьезные дискуссии о возможности на практике применить подобные технологии для перехвата сообщений, например, по отображению света от монитора на стене с расстояния от 1 км. Как только что-то появляется от военных или госструктур, тут же вся информация засекречивается. Общественности остается лишь догадываться, реально ли существуют технологии или же это была очередная «утка». При передаче сообщений по телеграфу достаточно было обеспечить защиту коммуникаций и излучения. Затем появились компьютеры, на которые были перенесены в электронном формате информационные ресурсы организаций. Спустя какое-то время работать на компьютерах стало проще, и многие пользователи научились общаться с ними в режиме интерактивного диалога. К информации теперь мог обратиться любой пользователь, вошедший в систему. Возникла потребность в защите компьютеров. Изначально моделью безопасности научной среды была «открытый доступ», а моделью правительственных структур — «закрыто и заблокировано». Нечто среднее практически отсутствовало. Это по-прежнему относится ко многим научным и правительственным структурам, в которых требования специфичны и принципы работы неизменны. Описанные модели диаметрально противоположны: в модели безопасности правительственных структур все блокировано, а в модели безопасности научных учреждений все разрешено. Современные технологии и методы обеспечения безопасности позволяют реализовать новые модели безопасности для научных и правительственных структур, однако, их эволюция занимает определенное время.

В области компьютерной безопасности научные и правительственные структуры утвердили подходы, которые используются до сих пор.

Однако с появлением электронной коммерции потребовалась новая модель. Полная изоляция не подходит, если к информационной системе должны иметь доступ тысячи или миллионы пользователей. Аналогично подход «открытых дверей» не годится, когда требуется сохранять конфиденциальность каждого пользователя. Электронной коммерции необходим совершенно иной подход к предоставлению ограниченного контролируемого доступа к данным, комплексный и намного более сложный, чем прежние модели безопасности. Проводя аналогию с жилым домом, можно говорить о сложности разрешения определенным авторизованным сторонам (таким как коммунальные службы, горничные и службы доставки продуктов) проникать в дом и одновременной защите от воров и вандалов; проще всего или запереть все двери, или оставить их открытыми. Частичный контролируемый доступ требует аутентификации, авторизации и обеспечения секретности.

В начале 70-х гг. XIX века Дэвид Белл и Леонард Ла Падула разработали модель безопасности для операций, производимых на компьютере. Эта модель базировалась на правительственной концепции уровней классификации информации (несекретная, конфиденциальная, секретная, совершенно секретная) и уровней допуска. Если человек (субъект) имел уровень допуска выше, чем уровень файла (объекта) по классификации, то он получал доступ к файлу, в противном случае доступ отклонялся. Эта концепция нашла свою реализацию в стандарте 5200.28 «Trusted Computing System Evaluation Criteria» (TCSEV) («Критерий оценки безопасности компьютерных систем»), разработанном в 1983 г. Министерством обороны США, из-за цвета обложки он получил название «Оранжевая книга». «Оранжевая книга» ранжировала компьютерные системы в соответствии со следующей шкалой.

· D Минимальная защита (ненормируемая)

· С1 Защита по усмотрению

· С2 Контролируемая защита доступа

· B1 Защита с метками безопасности

· B2 Структурированная защита

· B3 Защита доменов

· А1 Проверяемая разработка

«Оранжевая книга» определяла для каждого раздела функциональные требования и требования гарантированности. Система должна была удовлетворять этим требованиям, чтобы соответствовать определенному уровню сертификации.

При составлении других критериев были сделаны попытки разделить функциональные требования и требования гарантированности. Эти разработки вошли в «Зеленую книгу» Германии в 1989 г., в «Критерии Канады» в 1990 г., «Критерии оценки безопасности информационных технологий» (ITSEC) в 1991 г. и в «Федеральные критерии» (известные как Common Criteria — «Общие критерии») в 1992 г. Каждый стандарт предлагал свой способ сертификации безопасности компьютерных систем. ITSEC и Common Criteria продвинулись дальше остальных, оставив функциональные требования фактически не определенными.

Современная концепция безопасности воплощена в «Общих критериях». Главная идея сосредоточена в так называемых профилях защиты, определяющих различные среды безопасности, в которые может быть помещена компьютерная система. Продукты проходят оценку на соответствие этим профилям и сертифицируются. При покупке системы организация имеет возможность выбрать профиль, наиболее полно соответствующий ее потребностям, и подобрать продукты, сертифицированные по этому профилю. Сертификат продукта включает также уровень доверия, т. е. уровень секретности, заложенный оценщиками, соответствующий профилю функциональных возможностей.

Технологии компьютерных систем слишком быстро развиваются по сравнению с программой сертификации. Возникают новые версии операционных систем и аппаратных средств и находят свои рынки сбыта еще до того, как более старшие версии и системы проходят сертификацию.

Еще одна из проблем, связанных с критериями оценки безопасности систем, заключалась в недостаточном понимании механизмов работы в сети. При объединении компьютеров к старым проблемам безопасности добавляются новые. Да, мы имеем средства связи, но при этом локальных сетей гораздо больше, чем глобальных. Скорости передачи стали выше, появилось множество линий общего пользования. Шифровальные блоки иногда отказываются работать. Существует излучение от проводки, проходящей по всему зданию. И, наконец, появились многочисленные пользователи, имеющие доступ к системам. В «Оранжевой книге» не рассматривались проблемы, возникающие при объединении компьютеров в общую сеть. Сложившееся положение таково, что наличие сети лишает законной силы сертификат «Оранжевой книги». Ответной мерой стало появление в 1987 г. TNI (Trusted Network Interpretation), или «Красной книги».

В «Красной книге» сохранены все требования к безопасности из «Оранжевой книги». Сделана попытка адресации сетевого пространства и создания концепции безопасности сети. К сожалению, и «Красная книга» связывала функциональность с гарантированностью. Лишь некоторые системы прошли оценку по TNI, и ни одна их них не имела коммерческого успеха. На сегодняшний день проблемы стали еще серьезнее. Организации стали использовать беспроводные сети, появления которых «Красная книга» не могла предвидеть. Еще не разработан процесс сертификации компьютерных систем, подтверждающий обеспечиваемую безопасность. Для большинства предлагаемых решений технологии слишком быстро ушли вперед.

Ясно, что нельзя полагаться на один вид защиты для обеспечения безопасности информации. Не существует и единственного продукта, реализующего все необходимые способы защиты для компьютеров и сетей. К сожалению, многие разработчики претендуют на то, что только их продукт может справиться с этой задачей. На самом деле это не так. Для всесторонней защиты информационных ресурсов требуется множество различных продуктов.

1.3 Компоненты защиты

Антивирусное программное обеспечение является неотъемлемой частью надежной программы безопасности. При его правильной настройке значительно уменьшается риск воздействия вредоносных программ.

Но никакая антивирусная программа не защитит организацию от злоумышленника, использующего для входа в систему законную программу, или от легального пользователя, пытающегося получить несанкционированный доступ к файлам. Любая компьютерная система в пределах организации ограничивает доступ к файлам, идентифицируя пользователя, который входит в систему. При правильной настройке системы, при установке необходимых разрешений для легальных пользователей существует ограничение на использование файлов, к которым у них нет доступа. Однако система управления доступом не обеспечит защиту, если злоумышленник через уязвимые места получит доступ к файлам как администратор. Такое нападение будет считаться легальными действиями администратора. Для установления личности используются смарт-карты (они — то, что вы имеете), и таким образом уменьшается риск угадывания пароля. Однако если смарт-карта украдена, и это — единственная форма установления подлинности, то похититель сможет замаскироваться под легального пользователя компьютерной системы.

Смарт-карты не смогут предотвратить атаку с использованием уязвимых мест, поскольку они рассчитаны на правильный вход пользователя в систему.

Биометрические системы — еще один механизм аутентификации (они — то, чем вы являетесь), значительно уменьшающий вероятность угадывания пароля. Существует множество биометрических сканеров для верификации следующего:

· отпечатков пальцев;

· сетчатки/радужной оболочки;

· отпечатков ладоней;

· конфигурации руки;

· конфигурации лица;

· голоса.

Каждый метод предполагает использование определенного устройства для идентификации человеческих характеристик. Обычно эти устройства довольно сложны, чтобы исключить попытки обмана. Сканирование компьютерных систем на наличие уязвимых мест играет важную роль в программе безопасности. Оно позволит выявить потенциальные точки для вторжения и предпринять немедленные меры для повышения безопасности. Однако такое исследование не остановит легальных пользователей, выполняющих несанкционированный доступ к файлам, не обнаружит злоумышленников, которые уже проникли в систему через «прорехи» в конфигурации.

Шифрование — важнейший механизм защиты информации при передаче. С помощью шифрования файлов можно обеспечить также безопасность информации при хранении. Однако служащие организации должны иметь доступ к этим файлам, а система шифрования не сможет различить законных и незаконных пользователей, если они представят одинаковые ключи для алгоритма шифрования. Для обеспечения безопасности при шифровании необходим контроль за ключами шифрования и системой в целом.

Физическая защита — единственный способ комплексной защиты компьютерных систем и информации. Ее можно выполнить относительно дешево. Для этого выройте яму глубиной 20 метров, поместите в нее важные системы и сверху залейте бетоном. Все будет в полной безопасности! К сожалению, появятся проблемы с сотрудниками, которым нужен доступ к компьютерам для нормальной работы. Даже при наличии механизмов физической защиты, тщательно расставленных по своим местам, вам придется дать пользователям доступ к системе — и ей скоро придет конец! Физическая защита не предотвратит атаку с использованием легального доступа или сетевую атаку.

Три режима защиты являют собой три компонента безопасности:

· Оборона.

· Сдерживание.

· Обнаружение.

Как правило, оборона — первый режим безопасности. Желание людей защищать себя кажется почти инстинктивным, и оборона, как правило, предшествует каким-либо иным усилиям по обеспечению защиты. Оборонительные меры снижают вероятность успешного взлома ценных ресурсов, что предотвращает риск финансовых потерь. Если же имеющихся средств обороны не хватает, то ценные ресурсы будут незащищенными, что увеличивает потенциальные убытки в случае повреждения или потери данных. Однако оборона является лишь частью полной стратегии безопасности. Многие компании надеются только на межсетевой экран и становятся уязвимыми, так как игнорируют «слабые места», связанные с другими режимами безопасности — сдерживанием и обнаружением.

Сдерживание — второй режим безопасности. Эта концепция основана на законах, запрещающих такие действия, как взлом жилых домов, нападение на другого человека и вход в компьютерную сеть без авторизации; все эти действия являются уголовными преступлениями. Сдерживание эффективно для уменьшения частоты нарушений и, следовательно, снижения общего объема потерь.

Третьим и реже всего применяемым в компьютерных сетях режимом безопасности является обнаружение. Обеспечивая оборону или сдерживание, стратегия безопасности часто не предусматривает обнаружения совершаемого преступления. Многие считают, что достаточно применить систему сигнализации, которая будет уведомлять посторонних о том, что они пытаются нарушить защищаемую область, и они редко прибегают к помощи специалистов в сфере безопасности. Без адекватных мер брешь в системе может существовать протяжении часов, дней или присутствовать бессрочно.

Одна из целей эффективной стратегии безопасности - вынудить злоумышленника затратить на проникновение внутрь защищаемого периметра как можно больше времени, чтобы он ушел ни с чем после длительных безуспешных попыток взлома. Другие стратегии предусматривают проникновение преступника в систему, после чего его можно привлечь его к ответственности перед правоохранительными органами. Иные стратегии предполагают привлечение злоумышленника какими-либо ложными ценностями, чтобы он затратил много времени на получение этой «приманки».

В любом случае слабые места в инфраструктуре безопасности должны быть устранены. Если они необходимы для ведения бизнеса, следует сфокусировать средства обнаружения и сдерживания на областях, в которых наблюдается недостаточная надежность оборонительных средств. Следует предположить, что эти слабые места привлекут внимание злоумышленников, и составить соответствующий план действий на этот случай. Панацеи от злоумышленников нет, так как безопасность в электронной коммерции является довольно новой областью, в настоящее время существуют разные философии и подходы к ее реализации.

К реализации системы безопасности лучше всего подходить с осознанием того, что ни одна технология не обеспечивает стопроцентную эффективность, и составлять соответствующие планы действий. Чтобы компенсировать слабые места в одном уровне системы безопасности, можно использовать несколько уровней защиты.

1.4 Комплексный подход к безопасности

К основным способам обеспечения информационной безопасности относят:

· законодательные (правовые);

· морально-этические;

· организационные (административные);

· технические;

· программные.

Законодательные меры защиты определяются законодательными актами страны, которыми регламентируются правила использования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Действительно, большинство людей не совершают противоправных действий вовсе не потому, что это технически сложно, а потому, что это осуждается и/или наказывается обществом, а также потому, что так поступать не принято.

Применительно к России сюда относятся:

· Конституция РФ от 23 февраля 1996 года;

· Доктрина информационной безопасности РФ от 9 сентября 2000 г.;

· кодексы РФ;

· законы РФ;

· указы Президента РФ;

· постановления Правительства РФ;

· государственные стандарты в области защиты информации (ГОСТы);

· руководящие документы.

К морально-этическим мерам противодействиям относятся нормы поведения, которые традиционно сложились или складываются по мере распространения сетевых и информационных технологий. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета и престижа человека. Данные нормы могут быть оформлены в некоторый свод правил и предписаний.

Организационные (административные) средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации аппаратуры телекоммуникаций для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы аппаратуры на всех этапах их жизненного цикла (строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и эксплуатация).

Технические средства реализуются в виде механических, электрических, электромеханических и электронных устройств, предназначенных для препятствования на возможных путях проникновения и доступа потенциального нарушителя к компонентам защиты. Вся совокупность технических средств делится на аппаратные и физические.

Под аппаратными техническими средствами принято понимать устройства, встраиваемые непосредственно в телекоммуникационную аппаратуру, или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу.

Программные средства представляют из себя программное обеспечение, специально предназначенное для выполнения функций защиты информации.

1.5 Разделы политики безопасности

Рассмотрим основные разделы политики безопасности.

Каждая политика и процедура имеют четко определенную цель, которая ясно описывает, почему создана та или иная политика или процедура, и какую выгоду от этого надеется получить организация. Каждая политика и процедура имеет раздел, описывающий ее сферу приложения.

Например, политика безопасности применяется ко всем компьютерным и сетевым системам. Информационная политика применяется ко всем служащим.

В разделе об ответственности определяются лица, ответственные за соблюдение политик или процедур. Этот человек должен быть надлежащим образом обучен и знать все требования политики.

Информационная политика определяет секретную информацию внутри организации и способы ее защиты. Политика разрабатывается таким образом, чтобы охватить всю существующую информацию. Каждый служащий отвечает за безопасность секретной информации, с которой он сталкивается в работе. Информация может быть представлена на бумажных носителях или в виде файлов на компьютере. Политика должна предусмотреть защиту для всех форм представления информации.

Политика безопасности определяет технические требования к защите компьютерных систем и сетевой аппаратуры, способы настройки систем администратором с точки зрения их безопасности. Эта конфигурация будет оказывать влияние на пользователей, и некоторые требовании, установленные в политике, связаны со всем коллективом Пользователей. Главная ответственность за развертывание этой политики ложится на системных и сетевых администраторов при поддержке руководства.

Политика безопасности определяет требования, выполнение которых должно быть обеспечено на каждой системе. Однако политика сама по Себе не определяет конкретную конфигурацию различных операционных систем. Это устанавливается в отдельных процедурах по настройке. Такие процедуры могут быть размещены в приложении к политике.

Политика безопасности определяет порядок идентификации пользователей: либо стандарт для идентификаторов пользователей, либо раздел к процедуре системного администрирования, в котором определяется этот стандарт.

Очень важно, чтобы был установлен основной механизм для аутентификации пользователей и администраторов. Если это пароли, то в политике определяется минимальная длина пароля, максимальный и минимальный возраст пароля и требования к его содержимому.

Политика безопасности устанавливает стандартные требования к управлению доступом к электронным файлам, в которых предусматриваются формы управления доступом пользователей по умолчанию, доступные для каждого файла в системе. Этот механизм работает в паре с аутентификационным механизмом и гарантирует, что только авторизованные пользователи получают доступ к файлам. Также четко оговариваются пользователи, имеющие доступ к файлам с разрешениями на чтение, запись и исполнение.

Настройки по умолчанию для новых файлов устанавливают разрешения, принимаемые при создании нового файла. В этом разделе политики определяются разрешения на чтение, запись и исполнение, которые даются владельцам файлов и прочим пользователям системы.

В политике безопасности должно быть определено размещение программ безопасности, отслеживающих вредоносный код (вирусы, черви, «черные ходы» и «троянские кони»). В качестве мест размещения указываются файловые серверы, рабочие станции и серверы электронной почты.

Политика безопасности должна предусматривать определение требований для таких защитных программ. В эти требования может входить проверка определенных типов файлов и проверка файлов при открытии или согласно расписанию. В политике также указываются требования к периодическому (например, ежемесячному) обновлению признаков вредоносного кода для защитных программ.

Политика безопасности должна определять приемлемые алгоритмы шифрования для применения внутри организации и ссылаться на информационную политику для указания соответствующих алгоритмов для защиты секретной информации. В такой политике совершенно не обязательно указывать какой-либо один конкретный алгоритм. Политика безопасности также определяет процедуры управления ключами.

Политика использования интернета, как правило, включается в главную политику использования компьютеров. Однако в некоторых случаях эта политика представляется в виде отдельной политики в силу своих особенностей. Организации предоставляют своим сотрудникам доступ в интернет, чтобы они выполняли свои обязанности более эффективно и, следовательно, приносили большую прибыль. К сожалению, веб-сайты, посещаемые сотрудниками в интернете, далеко не всегда связаны с их работой.

Процедуры управления пользователями - это процедуры, выполняемые в рамках обеспечения безопасности, которым зачастую не уделяется должного внимания, что представляет собой огромный риск. Процедура системного администрирования определяет, каким образом осуществляется совместная работа отдела безопасности и системных администраторов с целью обеспечения безопасности систем. Данный документ состоит из нескольких специальных процедур, определяющих, каким образом и как часто должны выполняться задачи системного администрирования, связанные с безопасностью.

Политика резервного копирования определяет, каким образом осуществляется резервное копирование данных. Политика резервного копирования должна определять частоту резервного копирования данных. Как правило, конфигурация предусматривает проведение полного резервного копирования данных один раз в неделю с дополнительным резервным копированием, проводимым в остальные дни. Дополнительное резервное копирование сохраняет только файлы, изменившиеся с момента последнего резервирования, что сокращает время процедуры и обеспечивает меньший объем пространства на резервном носителе.

1.6 Разработка политики безопасности

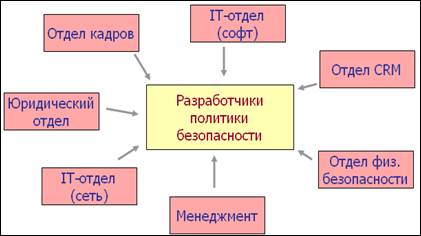

При разработке политики безопасности могут быть задействованы следующие группы лиц:

· Отдел кадров. Ответственность за ту часть политики, в которой говорится о поощрении и наказании сотрудников, как правило, лежит на отделе кадров компании. Он формулирует положения о дисциплине и предусматривает наказание и увольнение сотрудников в случае нарушения. Отдел кадров предлагает каждому сотруднику подписаться под изложенными правилами для подтверждения осведомленности и согласия с политиками компании, чтобы в дальнейшем избежать проблем с несением ответственности за нарушения.

· Юридический отдел. Часто компании, в состав которой входит свой собственный юридический отдел, либо компании, сотрудничающей с внешней юридической организацией, требуется пересмотреть и прояснить правовые вопросы в документе и получить рекомендации по соответствию законам и приемлемости установленных правил в стране, где находится организация, а также за рубежом. Всем компаниям рекомендуется проводить юридическую проверку и корректировку политик относительно их применения к отдельным сотрудникам.

· Отдел IT-технологий. В большинстве компаний политика безопасности в основном касается компьютеров и, в частности, средств безопасности, встроенных в компьютерную инфраструктуру. Здесь сотрудники отдела информационных технологий являются одними из самых главных участников разработки политики.

· Отдел физической безопасности. В некоторых компаниях есть отделы физической безопасности, не связанные тесно с технологической инфраструктурой. Такие подразделения, как правило, занимаются применением физических средств безопасности, оговоренных в политике.

Все эти группы представлены на рис (Приложение 1)

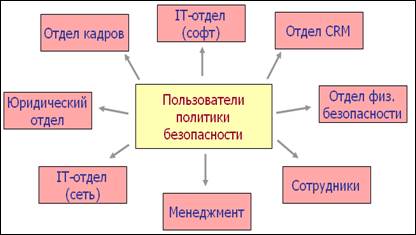

Пользователями политики безопасности являются все лица, владеющие какой-либо информацией о компании:

· Все сотрудники.

· Подрядчики, поставщики, временные работники.

· Партнеры по бизнесу и поставщики.

· Клиенты.

На рис. (Приложение 2) приведено обозначение отделов в типичной компании, которые должны изучить политику безопасности. К каждому из отделов могут применяться, различные части политики безопасности. Каждое подразделение и компании должно, так или иначе, соответствовать политике безопасности.

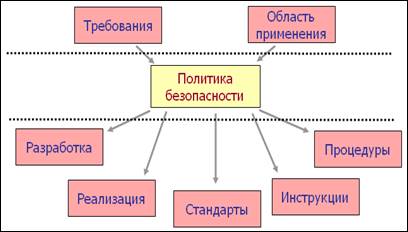

На рис. (Приложение 3) показан процесс, необходимый для создания эффективной политики безопасности. Во-первых, необходимо четко определить бизнес-требования, чтобы политика соответствовала деловой среде. Кроме того, должна быть прояснена область применения политики, чтобы соответствующие стороны могли консультироваться в процессе ее разработки. Затем политика безопасности документируется на основе деловых требований. Как только она готова, можно принимать решения об управлении, связанные с разработкой и применением сетевых технологий и средств контроля. Разработка политики безопасности должна руководствоваться определением требований и области применения. После того, как политика безопасности будет готова, можно разработать процедуры, стандарты и инструкции, предписывающие использование и управление оговоренными технологиями и средствами контроля. Все это представляет собой фазу реализации, показанную на схеме в нижней части рис. (Приложение 3).

При построении индивидуальной политики безопасности следует в коротком введении указать соображения и провести анализ как основу тех или иных решений. Это позволит читателю разобраться в общих концепциях политики. Далее следует раскрыть корпоративное предназначение каждого элемента.

Глава 2. Безопасность беспроводных сетей

2.1. Беспроводные сети

За последние несколько лет беспроводные сети (WLAN) получили широкое распространение во всём мире. И если ранее речь шла преимущественно об использовании беспроводных сетей в офисах и хот-спотах, то теперь они широко используются и в домашних условиях, и для развертывания мобильных офисов (в условиях командировок). Специально для домашних пользователей и небольших офисов продаются точки беспроводного доступа и беспроводные маршрутизаторы класса SOHO, а для мобильных пользователей – карманные беспроводные маршрутизаторы. Однако, принимая решение о переходе к беспроводной сети, не стоит забывать, что на сегодняшнем этапе их развития они имеют одно уязвимое место.

Безопасность беспроводных сетей, или, точнее, боязнь незащищенности беспроводных сетей, - одна из важнейших тем в современной IT-индустрии. Это основное препятствие для расширения мирового рынка беспроводных сетей, надежно засевшее в головах руководящего IT-персонала компаний. В соответствии со многими заявлениями продавцов средств защиты беспроводных сетей, сделанных на крупных конференциях и выставках, таких как 2003 Wireless Event в Лондоне, «незащищенность беспроводных сетей и связанные с ней угрозы являются результатом разработки новой прогрессивной технологии в последние несколько лет, которая направлена на обеспечение новых уровней мобильной коммуникации». История перехвата радиосигналов уходит в далекое прошлое, и первые подобные случаи имели место во время Первой Мировой войны, опередив атаки на отказ в обслуживании (DOS-атаки) более чем на полвека. Первая функционирующая беспроводная сеть была построена в 1969 году - за 4 года до появления технологии Ethernet. Это была пакетная радиосеть ALOHA, разработанная в Гавайском Университете; она привела сотрудника Xerox PARC по имени Боб Меткалф к созданию алгоритма CSMA/CD (изначально названного Alto Aloha Network), что облегчило внедрение стандартов DIX Ethernet и 802.3.

2.2 Безопасность беспроводных сетей

Любая беспроводная сеть состоит как минимум из двух базовых компонентов – точки беспроводного доступа и клиента беспроводной сети (режим ad-hoc, при котором клиенты беспроводной сети общаются друг с другом напрямую без участия точки доступа, мы рассматривать не будем). Стандартами беспроводных сетей 802.11a/b/g предусматривается несколько механизмов обеспечения безопасности, к которым относятся различные механизмы аутентификации пользователей и реализация шифрования при передаче данных.

Протокол WEP

Все современные беспроводные устройства (точки доступа, беспроводные адаптеры и маршрутизаторы) поддерживают протокол безопасности WEP (Wired Equivalent Privacy), который был изначально заложен в спецификацию беспроводных сетей IEEE 802.11. Данный протокол является своего рода аналогом проводной безопасности (во всяком случае, расшифровывается он именно так), однако реально никакого эквивалентного проводным сетям уровня безопасности он, конечно же, не предоставляет. Протокол WEP позволяет шифровать поток передаваемых данных на основе алгоритма RC 4 с ключом размером 64 или 128 бит. Данные ключи имеют так называемую статическую составляющую длиной от 40 до 104 бит и дополнительную динамическую составляющую размером 24 бита, называемую вектором инициализации (Initialization Vector, IV). На простейшем уровне процедура WEP-шифрования выглядит следующим образом: первоначально передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32), после чего контрольная сумма (integrity check value, ICV) добавляется в служебное поле заголовка пакета. Далее генерируется 24-битный вектор инициализации, (IV) и к нему добавляется статический (40-или 104-битный) секретный ключ. Полученный таким образом 64-или 128-битный ключ и является исходным ключом для генерации псевдослучайного числа, использующегося для шифрования данных. Далее данные смешиваются (шифруются) с помощью логической операции XOR с псевдослучайной ключевой последовательностью, а вектор инициализации добавляется в служебное поле кадра. Вот, собственно, и всё.

Протокол безопасности WEP предусматривает два способа аутентификации пользователей: Open System (открытая) и Shared Key (общая). При использовании открытой аутентификации никакой аутентификации, собственно, и не существует, то есть любой пользователь может получить доступ в беспроводную сеть. Однако даже при использовании открытой системы допускается использование WEP-шифрования данных.

Протокол WPA

Протокол WEP имеет ряд серьёзных недостатков и не является для взломщиков труднопреодолимым препятствием. Поэтому в 2003 году был представлен следующий стандарт безопасности — WPA (Wi-Fi Protected Access). Главной особенностью этого стандарта является технология динамической генерации ключей шифрования данных, построенная на базе протокола TKIP (Temporal Key Integrity Protocol), представляющего собой дальнейшее развитие алгоритма шифрования RC 4. По протоколу TKIP сетевые устройства работают с 48-битовым вектором инициализации (в отличие от 24-битового вектора WEP) и реализуют правила изменения последовательности его битов, что исключает повторное использование ключей. В протоколе TKIP предусмотрена генерация нового 128-битного ключа для каждого передаваемого пакета. Кроме того, контрольные криптографические суммы в WPA рассчитываются по новому методу под названием MIC (Message Integrity Code).

Кроме того, протокол WPA поддерживает шифрование по стандарту AES (Advanced Encryption Standard), то есть по усовершенствованному стандарту шифрования, который отличается более стойким криптоалгоритмом, чем это реализовано в протоколах WEP и TKIP.

Фильтрация MAC-адресов

Фильтрация MAC-адресов, которая поддерживается всеми современными точками доступа и беспроводными маршрутизаторами, хотя и не является составной частью стандарта 802.11, тем нее менее, как считается, позволяет повысить уровень безопасности беспроводной сети. Для реализации данной функции в настройках точки доступа создаётся таблица MAC-адресов беспроводных адаптеров клиентов, авторизованных для работы в данной сети.

Режим скрытого идентификатора сети SSID

Ещё одна мера предосторожности, которую часто используют в беспроводных сетях – это режим скрытого идентификатора сети. Каждой беспроводной сети назначается свой уникальный идентификатор (SSID), который представляет собой название сети. Когда пользователь пытается войти в сеть, то драйвер беспроводного адаптера, прежде всего, сканирует эфир на наличие в ней беспроводных сетей. При использовании режима скрытого идентификатора (как правило, этот режим называется Hide SSID) сеть не отображается в списке доступных, и подключиться к ней можно только в том случае, если, во-первых, точно известен её SSID, и, во-вторых, заранее создан профиль подключения к этой сети.

2.3 Понятие аутентификации

Идентификатор пользователя – некоторое уникальное количество информации, позволяющее различать удаленных пользователей (имя учетной записи, имя пользователя, логин)

Пароль пользователя – некоторое секретное количество информации, известное только пользователю и парольной системе, которое может быть запомнено пользователем и предъявлено для прохождения процедуры аутентификации.

Учетная запись пользователя – идентификатор и пароль.

Идентификация – это присвоение пользователям идентификаторов и проверка предъявляемых идентификаторов по списку присвоенных.

Аутентификация – это проверка принадлежности пользователю предъявленного им идентификатора (подтверждение, проверка подлинности).

Авторизация — процесс предоставления определенному лицу прав на выполнение некоторых действий.

В реальном мире эта операция проводится с помощью удостоверения личности (водительские права, паспорт или даже взаимное знакомство). Интересно, что водительские права, не являющиеся цифровым удостоверением, в действительности удовлетворяют требованиям информационной безопасности, а именно позволяет осуществлять двух факторную аутентификацию. Двух-факторная аутентификации базируется, по крайней мере, на двух из следующих факторов:

· то, что вы имеете;

· то, что вы собой представляете;

· то, что вы знаете.

По мере того как цифровые формы коммуникаций, исследований, развлечений, банковской деятельности и т.д. расширяются, люди сталкиваются с множеством пользовательских идентификаторов и паролей на различных системах. Эта проблема затрагивает и организации. В компаниях используется множество компьютерных систем и приложений, каждое из которых требует свои имя пользователя и пароль. «Сделайте так, пароль был единым!» -требуют пользователи от системных администраторов.

Термин «единый вход в систему» означает использование единых аутентификационных данных. Для этого применялись такие методы, как смарт-карты, маркеры доступа и центральные базы аутентификации (Microsoft Active Directory, Microsoft Passport, Sun One Directory). Несмотря на то, что каждая из этих систем требует некоторой работы по реализации и внесения изменений в структуру сети , они обеспечивают решение по проверке личности, упрощающее работу для всех программных и аппаратных продуктов. Для аутентификации на всех системах Microsoft и Sun или на веб-сайтах, поддерживающих Passport, можно использовать одно имя пользователя и пароль. Такие продукты, как Novell NDS и Microsoft, могут применяться для объединения множества каталогов и единого входа на раздельных системах. Единый пользовательский идентификатор и пароль облегчают работу пользователей, а также снижают риск того, что пароли станут доступны посторонним лицам, если они были записаны на бумаге легкомысленными санкционированными пользователями. Однако есть и другая сторона медали. Единый вход может снизить степень защищенности сети. Если в системе присутствует множество учетных записей с различными паролями, то, проникнув в одну из них, злоумышленник получит доступ только к тем данным, с которыми позволяет работать данная учетная запись. Другие учетные записи пользователей и ресурсы не будут доступны атакующему. Однако если у пользователя только одна учетная запись и пароль для работы со всеми ресурсами и всех привилегий, злонамеренное проникновение будет иметь гораздо более плачевные последствия.

В ранних компьютерных системах пароли не требовались. Компьютером мог пользоваться любой, кто имел к нему физический доступ. С развитием компьютерных систем люди осознали необходимость ограничить доступ определенным кругом привилегированных лиц, и была разработана система идентификации пользователи.

Часто пароли хранились в базах, данных в открытом виде. Если можно было бы открыть и прочесть файл, то можно было бы узнать пароль любого пользователя. Безопасность базы данных основывалась на контроле доступа к файлу, а также на честном слове» администраторов и пользователей. Администраторы могли изменить пароли, в их обязанности входило донесение изменений до пользователей и сообщение паролей пользователям, которые их забыли. Позже пользователям была предоставлена возможность самим менять свои пароли, а также им в принудительном порядке предлагалось периодически менять пароли. Так как вся информация в базе данных паролей хранилась в открытом виде, алгоритм аутентификации был прост: пароль вводился в консоли и просто сравнивался с набором паролей до совпадения с одним из них в базе данных.

Этот простой процесс аутентификации широко применяется в приложениях, требующих собственной системы аутентификации. При их использовании создаются и поддерживаются хранимые на этих системах файлы паролей без шифрования. Безопасность таких систем основана на защите файла с паролями. Так как пароли могут быть перехвачены программой злоумышленника, такие системы не являются хорошо защищенными.

Со временем опознавания доступности файла паролей привело к попыткам скрыть его или обеспечить, плюс высокий уровень его зашиты. В то время как файл паролей Unix etc/passwd доступен для любых пользователей, поле паролей в файле шифруется и, таким образом, является нечитабельным. Однако если очистить поле пароля (например, после загрузки с компакт-диска), можно войти в систему и без пароля. В современных системах Unix из файла etc/passwd создается теневой файл паролей (etc/shadow), доступ к которому возможен только из администраторской или корневой учетной и, что исключает или усложняет проведение некоторых атак.

В первых версиях Windows использовались легко взламываемые файлы паролей (pwd). Аналогично, в то время как в Windows NT файлы паролей не являются текстовыми, существует ряд атак, которые позволяют либо удалить диспетчер безопасности учетных записей (Security Account Manager, SAM) для последующего создание после перезагрузки нового SAM, включая базовую учетную запись администратора, либо атаковать пароли посредством, грубой силы. В более поздних Windows NT появилась утилита syskey, которая обеспечивала защиту базы данных посредством дополнительных возможностей шифрования. Однако бесплатная утилита pwdump2 может использоваться для извлечения хэшей паролей из файлов, защищенных утилитой syskey. Еще одной угрозой для систем Windows, защищенных паролями, является доступность загружаемого с гибкого диска приложения Linux, которое может подменить пароль администратора на отдельном сервере. Если хакер имеет физический доступ к компьютеру, он сможет им завладеть; это относится и к другим операционным системам, на которых могут проводиться подобные атаки.

Защита файлов базы данных учетных записей во многих операционных системах изначально была очень слаба, и до сих пор она часто оставляет желать лучшего. Администраторы могут повысить безопасность, применяя более строгие средства управления аутентификацией (файловые разрешения) для файлов баз данных.

Есть множество доступных средств, позволяющих раскрывать пароли при условии физического доступа к системе или к базе данных паролей. Каждая система должна физически защищаться, однако, там, где существует централизованная база данных учетных записей, необходимо принимать дополнительные меры. Кроме того обучение пользователей и средства контроля над учетными записями повышают надежность паролей и затрудняют задачу для злоумышленника настолько, что заставят его отказаться от атаки.

2.4 Аутентификация по сертификатам

Сертификат — это набор данных, определяющих какую-либо сущность (пользователя или устройство) в привязке к открытому ключу ключевой пары открытый/секретный ключ. Обычный сертификат содержит информацию о сущности и указывает цели, с которыми может использоваться сертификат, а также расположение дополнительной информации о месте выпуска сертификата. Сертификат подписан цифровой подписью выпустившего его центра сертификации (СА). Инфраструктура, используемая для поддержки сертификатов в организации, называется инфраструктурой открытого ключа (Public Key Infrastructure, PKI).

Сертификат может быть сам по себе широкодоступен (передаваться по электронной почте). Открытый ключ каждого сертификата имеет связанный с ним секретный ключ, который содержится в тайне и, как правило, хранится локально самим объектом-сущностью.

Важно, что в отличие от алгоритмов с симметричным ключом, где для расшифрования и шифрования используется один и тот же ключ, в алгоритмах с открытым/секретным ключом используются два ключа: один для шифрования, а другой — для расшифровки. Если шифрование осуществляется с использованием открытого ключа, то расшифровать зашифрованный текст можно только с помощью соответствующего секретного ключа. Если шифрование осуществляется на секретном ключе, то расшифровать текст можно только с помощью соответствующего открытого ключа.

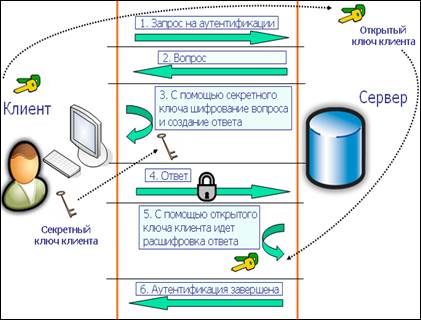

При использовании сертификатов для аутентификации секретный ключ применяется для шифрования или цифровой подписи некоторого запроса или «вопроса». Соответствующий открытый ключ (доступный в сертификате) может использоваться сервером или центральным сервером аутентификации для расшифровки запроса. Если результат соответствует ожидаемому, подлинность считается доказанной. Так как с помощью соответствующего открытого ключа можно успешно расшифровать вопрос, а секретным ключом, посредством которого был зашифрован вопрос, обладает только объект-сущность, сообщение должно исходить именно от этого объекта-сущности. Ниже приведены шаги описанного процесса аутентификации:

1. Клиент подает запрос аутентификации.

2. Сервер создаст вопрос.

3. Рабочая станция использует свой секретный ключ для шифрования вопроса.

4. Ответ возвращается серверу.

5. Так как сервер содержит копию сертификата, он может использовать открытый ключ для расшифровки ответа. Результат сравнивается с вопросом.

6. Если наблюдается совпадение, клиент успешно проходит аутентификацию. Данная концепция представлена на рис. (Приложение 4)

Здесь полезно понять, что исходный набор ключей генерируется клиентом и в центр сертификации передается только открытый ключ. СА генерирует сертификат и подписывает его с помощью секретного ключа, после чего возвращает копию сертификата пользователю и его базе данных.

SSL/TLS

SSL (англ. Secure Sockets Layer — уровень защищённых сокетов) — криптографический протокол, обеспечивающий безопасную передачу данных по сети Интернет. При его использовании создаётся защищённое соединение между клиентом и сервером. SSL изначально разработан компанией Netscape Communications. Впоследствии на основании протокола SSL 3.0 был разработан и принят стандарт RFC, получивший имя TLS.

Данная система может использоваться в электронной коммерции или в любой другой сфере, где требуется машинная аутентификация или необходимы безопасные соединения. Transport Layer Security (TLS) - это версия SSL, стандартизированная для использования в Интернете (RFC 2246). Несмотря на то, что TLS и SSL выполняют одну и ту же функцию, они не являются совместимыми: сервер, использующий SSL, не может установить защищенный сеанс с клиентом, который использует только TLS. Необходимо обеспечить совместимость приложений с SSL или TLS, прежде чем использовать одну из этих двух систем.

Хотя наиболее общая реализация SSL обеспечивает безопасное соединение и аутентификацию сервера, может быть также реализована аутентификация клиента. Клиенты должны обладать для этой цели своими собственными сертификатами, веб-сервер должен быть настроен на требование аутентификации от клиентов.

В наиболее распространенном варианте использования SSL организация получает SSL-сертификат сервера из открытого центра сертификации, такого как VeriSign, и устанавливает его на свой Веб-сервер.

Процесс аутентификации состоит из следующих этапов.

1. Пользователь вводит URL сервера в браузере.

2. Запрос клиента на веб-страницу передается на сервер.

3. Сервер получает запрос и отправляет свой сертификат сервера клиенту.

4. Браузер клиента проверяет свое хранилище сертификатов на наличие сертификата от центра сертификации, выпустившего сертификат сервера.

5. Если обнаруживается сертификат СА, браузер подтверждает сертификат посредством проверки подписи на сертификате сервера с использованием открытого ключа, имеющегося в сертификате СА.

6. Если проверка завершается успешно, браузер принимает сертификат сервера и считает его действительным.

7. Генерируется симметричный ключ шифрования, происходит его шифрование клиентом с использованием открытого ключа сервера.

8. Зашифрованный ключ возвращается серверу.

9. Сервер расшифровывает ключ с помощью собственного секретного ключа сервера. Для компьютера теперь общий ключ шифрования, который может использоваться для обеспечения безопасности соединений между ними.

Существует множество потенциальных проблем, связанных с данной системой.

· Если веб-сервер не настроен соответствующим образом на требование использования SSL, сервер не аутентифицируется относительно клиента, и может быть установлено обычное незащищенное соединение. Безопасность зависит от того, укажет ли пользователь в строке URL браузера протокол https:/ вместо http:/.

· Если у клиента нет копии сертификата СА, она будет предложена ему сервером. Несмотря на то, что это обеспечивает наличие шифруемого соединения между клиентом и сервером, данный подход не обеспечивает аутентификацию сервера. Безопасность соединения здесь зависит от пользователя, который, в лучшем случае, откажется от соединения с сервером, который не идентифицирован третьей стороной.

· Процесс получения сертификата СА в хранилище браузера не является четко контролируемым. В прошлом данное обстоятельство могло потребовать уплаты денежных средств или зависело от ваших связей. Теперь же Microsoft требует, чтобы сертификаты, устанавливаемые все браузеры, были выпущены центрами сертификации, прошедшими соответствующий аудит.

· Основой является защита секретного ключа. В то время как реализации по умолчанию требуют лишь нахождения ключа в защищенной области системы, возможно, применить аппаратные системы, требующие хранения секретного ключа только на аппаратном устройстве.

· Как в случае с любой системой, базирующейся на PKI, решение о предоставлении сертификата организации для его использования на сервере этой организации зависит от политик, созданных людьми, и, таким образом, данное решит, принимается именно людьми. Поэтому могут допускаться различные ошибки Сертификат SSL, определяющий сервер как принадлежащий компании, может быть выпущен каким-либо лицом, не являющимся представителем этой компании. Кроме того, если даже истек срок действия сертификата или обнаружена другая проблема и выдан сигнал тревоги, многие пользователи просто проигнорируют это предупреждение.

Стойкость шифра SSL-сеанса прямо пропорциональна числу разрядов в ключе сеанса. Иначе говоря, считается, что ключи с большим числом разрядов безопаснее - их труднее взломать.

Для SSL-сеансов обычно применяются 40- и 128-разрядный уровни шифрования. Первый вариант подходит для большинства ситуаций, включая электронную коммерцию, а второй - обеспечивает дополнительную защиту важных личных и финансовых сведений клиента. В версиях Microsoft Windows для США реализовано 128-, а в экспортных версиях - 40-разрядное шифрование. Чтобы обновить сервер для 128-разрядного шифрования, необходимо установить специальный пакет обновления, распространяемый Microsoft.

Необходимо различать уровень шифрования SSL-сеансов (стойкость ключа сеанса, выраженная в разрядах) и уровень шифрования SSL-сертификатов (стойкость открытого и закрытого ключей сертификата, выраженная в разрядах). Обычно длина ключа шифрования, открытого или закрытого, составляет 512 или 1024 разряда. Внутренние американские и экспортные версии большинства приложений и ОС поддерживают ключи шифрования длиной 512 разрядов. Ключи длиной 1 024 и более разрядов во многих случаях не поддерживаются.

Когда пользователь пытается установить SSL-соединение с Web-сервером, клиентский браузер и сервер на основе своих ключей шифрования определяют максимально возможный уровень шифрования. Если длина ключей шифрования 512 разрядов, используется 40-разрядное, если 1 024 - 128-разрядное шифрование. Также доступны другие длины ключей и уровни шифрования.

Защита секретного ключа является важнейшим фактором в системах аутентификации посредством сертификатов. Если атакующий получит секретный ключом сможет под видом клиента успешно пройти аутентификацию. Реализация таких систем в значительной степени помогает защитить секретный ключ, однако, в конечном счете, если ключ хранится на компьютере, он потенциально может быть раскрыт злоумышленником.

Более надежна система, предусматривающая необходимость защиты секретного ключа и его отделения от компьютера. Для достижения данной цели могут использоваться смарт-карты. Хотя существует множество типов смарт-карт, карты, используемые для аутентификации, выглядят наподобие кредитных карт, НС держат микропроцессор, используемый для хранения секретного ключа и копии сертификата, а также для обеспечения обработки. Следует внимательно выбирать соответствующие смарт-карты для приложения, которое будет их использовать. Дополнительные аппаратные маркеры доступа, например, выпускаемые Rainbow Technologies и Datakey, могут быть USB-совместимыми и служить для тех же целей. Смарт-карты требуют наличия специальных считывателей смарт-карт для соединения между смарт-картами и компьютерными системами. Использование смарт-карт для хранения секретного ключа и сертификатов решает проблему защиты ключей. Однако необходимо проводить обучение пользователей, чтобы они не записывали свой номер PIN на смарт-карту, или не фиксировали бы его каким-либо еще способом. Как в более традиционных системах аутентификации, в качестве пользователя идентифицируется человек, владеющий смарт-картой и номером PIN.

Расширяемый протокол аутентификации (ЕАР) был разработан для включения в общий процесс аутентификации подключаемых модулей. Это означает, что интерфейсы аутентификации и основные процессы могут оставаться без изменений возможностью настройки приемлемых аутентификационных данных. После применения протокола ЕАР в системе можно добавлять в систему новые алгоритмы аутентификации по мере их разработки, и при этом не нужно будет вносить кардинальные изменения в операционную систему. ЕАР в настоящее время применяется в нескольких системах удаленного доступа, включая Microsoft-реализацию службы Remote Authentication Dial-In User Service (RADIUS) (Служба удаленной аутентификации пользователей по телефонным каналам).

Модули аутентификации, используемые с ЕАР, именуются типами ЕАР. Существует несколько типов ЕАР; имя каждого из них означает тип используемой аутентификации.

· EAP/TLS - использует протокол аутентификации TLS и обеспечивает возможность использования смарт-карт при удаленной аутентификации.

· EAP/MD5-CHAP - позволяет использовать пароли в организациях, требующих обеспечения дополнительного уровня безопасности при удаленной беспроводной аутентификации 802.1х, но в которых отсутствует PKI для поддержки паролей.

Биометрические методы аутентификации являют собой самую надежную реализацию двух факторной аутентификации - то, что вы имеете, является неотъемлемой частью вашего организма. Биометрические системы включают в себя модули рас познавания и идентификации по лицу, радужной оболочке глаза, сетчатке глаза, отпечаткам пальцев и др.

Данный процесс базируется на двух моментах. Во-первых, можно с уверенностью утверждать, что каждая проверяемая часть человеческого тела является уникальной, и, во-вторых, система может быть настроена на требование достаточного объема информации для установления уникальной личности и избегания ошибочного отказа в доступе, в то время как фиксируемой информации не будет слишком мало для возможности ошибочного предоставления доступа. Все используемые в настоящее время биометрические средства аутентификации представляют характеристики, являющиеся уникальными для людей. Относительная точность каждой системы определяется числом ошибочных отказов и фактов ошибочного предоставления доступа.

2.5 Авторизация

Процессом, противоположным аутентификации, является авторизация. В процессе аутентификации устанавливается личность пользователя, а при авторизации определяется, какие действия пользователь может выполнять. Процесс авторизации, как правило, рассматривается как метод получения доступа к ресурсам, таким как файлы и принтеры, и предусматривает наличие пакета привилегий, которыми пользователь может обладать в рамках системы или сети. При полноценном использовании, процесс авторизации даже указывает, может ли пользователь вообще иметь доступ к системе. Существует множество различных типов систем авторизации, включая права пользователей, авторизацию по ролям, списки контроля доступа и авторизацию по правилам.

Привилегии - это понятие, отличное от разрешений. Права пользователей обеспечивают авторизацию для выполнения действий, которые влияют на всю систему в целом. Возможность создавать группы, присваивать группам пользователей, входить в систему и выполнять многие другие действия может быть присвоена с помощью прав пользователей. Другие права пользователей являются подразумеваемыми и присваиваемыми группам по умолчанию, т.е. группам, создаваемым операционной системой без участия администраторов. Эти права не могут быть удалены.

Каждая должность и организации подразумевает соответствие сотрудника определенной роли. Каждый сотрудник должен быть наделен привилегиями (т.е. правами на выполнение каких-либо действий) и разрешениями (предоставление доступа к ресурсам и указание того, какие действия можно выполнять относительно них), если он выполняет свои должностные обязанности. Первые разработчики компьютерных систем вспоминают, что нужды возможных пользователей могут быть совершенно разными, и что не всем пользователям следует присваивать право администрирования системы.

Первыми ролями в компьютерных системах были роли пользователя и администратора. В ранних системах роли определялись для данных типов пользователей, которым посредством этого предоставлялся доступ, в зависимости от членства в одной из двух групп. Администраторы (суперпользователи, пользователи корневой учётной записи, и т.д.) наделялись специальными привилегиями и допусками к большому массиву компьютерных ресурсов, нежели рядовые пользователи.

В простейших примерах подобных ролевых систем пользователи добавляются в группы, имеющие определенные права и привилегии. В других ролевых системах используются более сложные системы контроля доступа, включая некоторые системы, которые могут быть реализованы только в том случае, если операционная система их поддерживает. В модели безопасности Белла-Ла Падула, например, информационные ресурсы поделены на уровни и зоны. Каждая зона представляет собой классификацию данных, и данные не могут переноситься из одной зоны в другую без специальной авторизации; пользователю должен быть предоставлен доступ к зоне, чтобы он мог работать с соответствующими данными. В этой роли пользователь не может осуществлять запись в зону, расположенную ниже в иерархической системе (например, из секретной области в конфиденциальную), а также не может считывать данные, находящиеся на более высоком уровне, чем тот, к которому у пользователя имеется доступ (например, если пользователю предоставлен доступ к общей зоне, то он не может считывать данные, находящиеся в конфиденциальной или секретных зонах).

Присутствие на некоторых общественных мероприятиях может быть ограничено только непосредственно приглашенными лицами. Чтобы обеспечить присутствие на мероприятии только приглашенных лиц, можно составить список авторизованных лиц и предоставить его тем, кто несет ответственность за приглашение участников. Если вы придете на мероприятие в качестве его участника, то ваше имя будет сверено со списком, и после этого вам будет, либо предоставлен доступ на мероприятие, либо вам будет отказано. Здесь может также применяться аутентификация в виде проверки посредством фотоидентификации, и это надежный и простой пример использования списка контроля доступа (ACL). В информационных системах списки контроля доступа также могут применяться для определения того, является ли авторизованной запрошенная служба или ресурс. Доступ к файлам на сервере часто контролируется посредством информации о каждом файле. Аналогично возможность различных видов соединений проходить через сеть может также контролироваться посредством списков контроля доступа.

Авторизация по правилам требует разработки соответствующих правил. В этих правилах четко прописываются действия, которые может выполнять на системе конкретный пользователь.

Заключение

В данной курсовой работе мы узнали об информационной безопасности, ее роли в нашей жизни, политики безопасности и безопасности сети. Так же согласно результатам исследования компании «Ibas», 70% сотрудников воруют конфиденциальную информацию с рабочих мест. Больше всего с работы уносят такие вещи, как книги электронных адресов, базы данных клиентов, а также коммерческие предложения и презентации. И, более того, 72% опрошенных не страдают этическими проблемами, считая, что имеют законные права на нематериальное имущество компании. Важным выводом является тот факт, что для совершения преступления в области информационной безопасности злоумышленнику необязательно быть специалистом по информационным технологиям. Практически любой сотрудник организации потенциально в состоянии нанести серьезный ущерб компании с использованием программных средств. В Интернете можно найти огромное число обучающих материалов и готовых программных продуктов для реализации несанкционированного доступа к любым компьютерам, где-бы они не находились. Опыт показывает, что для достижения удачных решений по защите информации необходимо сочетание правовых, организационных и программно-аппаратных мер. Это сочетание определяется конфиденциальностью защищаемой информации, характером опасности и наличием средств защиты. В общем случае программно-аппаратные меры безопасности составляют незначительную часть от общих мер защиты. Однако ни одну из них упускать нельзя. Каждая мера дополняет другую, и недостаток или отсутствие любого способа приведет к нарушению общей (комплексной) защищенности. Также специалистам в области безопасности необходимо постоянно следить за последними новостями своей сферы деятельности. И своевременно предпринимать адекватные меры.

Список использованной литературы

http://www.scienceforum.ru/2015/1090/15127

https://studopedia.ru/

https://ru.wikipedia.org

Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа / А. Ю. Щеглов: Наука и техника, 2004. – С.377-384.

Биячуев Т.А. Безопасность корпоративных сетей 2004.

Приложения

Участники процесса разработки политики безопасности

Приложение 1

Пользователи политики безопасности

Приложение 2

Этапы разработки политики безопасности

Приложение 3

Аутентификация с использованием открытого и секретного ключей

Приложение 4

- Роль кадровой службы в формировании и реализации кадровой стратегии(ПОНЯТИЕ И СУТЬ КАДРОВОЙ СЛУЖБЫ ОРГАНИЗАЦИИ)

- Анализ существующей информационной системы ООО «Фрегат»

- Система защиты информации в банковских системах (Безопасность персональных платежей физических лиц)

- Страхование и его роль в развитии экономики (Оценка современного состояния страхового рынка)

- Основы суверенитета государства в современных условиях

- Сущность и значимость информационно-поисковых систем в современном обществе

- Изучение института гражданского права как недействительность сделки

- Общая характеристика оперативно-розыскных мероприятий (Понятие и основания проведения ОРМ)

- Понятие и признаки государства (МЕХАНИЗМ (АППАРАТ) ГОСУДАРСТВА. ГОСУДАРСТВЕННАЯ ВЛАСТЬ)

- Оценка эффективности управления предприятием (Подходы и критерии оценки эффективности управления)

- Анализ методов и устройств ввода информации в компьютер (Основные часто используемые устройства ввода информации)

- Проектирование реализации операций бизнес-процесса «Продажи» (Организационно-экономическая сущность задачи)