Система защиты информации в банковских системах

Содержание:

ВВЕДЕНИЕ

Когда обычный человек слышит слова «безопасность банка», ему представляются тяжелые двери банковских хранилищ, надежные сейфы, многоуровневые посты охраны и контроля. Во многом это верно и сейчас. Но в современном мире значительную — если не основную — часть ценностей представляет собой не что-то материальное, а информация. Она также нуждается в защите. Информационная безопасность в банковских системах, так же, как и физическая, должна строится по многоуровневой схеме с контролем всех "точек входа" и использованием самых надежных технических средств.

Банковские структуры плотно вошли в жизнь человека. Люди хранят в банках свои деньги, берут различного рода займы, пользуются различными банковскими услугами в разных сферах жизни. Учитывая такую интеграцию банка в повседневную жизнь человека, можно смело сказать, что банковские структуры должно иметь наивысшую безопасность не только на физическом уровне, но и на информационном.

Банковская сеть, как сеть любого предприятия или организации, содержит в своем составе вполне стандартный набор объектов: рабочие станции сотрудников, инфраструктурные и специализированные серверы, сетевые шлюзы. С развитием мобильности к этому набору все чаще добавляются ноутбуки, смартфоны и планшеты, с которых осуществляется доступ сотрудников к банковской информационной системе. Специфика банков состоит в том, что к этому набору добавляются банкоматы и платежные терминалы (как правило, построенные на стандартных операционных системах и технически представляющие собой стандартный компьютер). Информационная система должна также быть доступна для клиентов банка. Наконец, не стоит забывать о том, что сеть даже сравнительно небольшого банка представляет собой распределенную систему с многочисленными филиалами и отделениями.

Таким образом, задача защиты информации хотя и близка по схеме и используемым средствам к задачам, решаемым для обычной организации, также должна иметь ярко выраженную банковскую специфику. Необходимо:

— Обеспечить надежную и безопасную работу АБС (автоматизированной банковской системы).

— Обеспечить безопасный доступ сотрудников и клиентов к банковской системе в территориально распределенной сети.

— Обеспечить доступ сотрудников к внешним информационным сетям (Интернету).

— Обеспечить защиту банкоматов и терминалов.

— Иметь возможность контроля всех процессов в системе и своевременного обнаружения любых нарушений.

Все эти задачи необходимо решать комплексно, начиная с архитектуры банковской сети.

Вся коммерческая информация, хранящаяся и обрабатываемая в кредитных организациях, подвергается самым разнообразным рискам, связанным с вирусами, выходом из строя аппаратного обеспечения, сбоями операционных систем и т.п. Но эти проблемы не способны нанести сколько-нибудь серьезный ущерб. Ежедневное резервное копирование данных, без которого немыслима работа информационной системы любого предприятия, сводит риск безвозвратной утери информации к минимуму. Кроме того, хорошо разработаны и широко известны способы защиты от перечисленных угроз. Поэтому на первый план выходят риски, связанные с несанкционированным доступом к конфиденциальной информации.

ГЛАВА 1. ВИДЫ ЗАЩИТЫ ИНФОРМАЦИИ В БАНКОВСКИХ СИСТЕМАХ

1. Анализ угроз безопасности информации в автоматизированном банке.

Отраслевая специфика банка как посредника на финансовых рынках и доверенного лица своей клиентуры определяет более обширный, чем в других отраслях, перечень возможных угроз его информационной безопасности. Их объектом могут выступать любые конфиденциальные сведения. Однако приоритетным объектом всегда являются сведения, составляющие банков скую тайну, что и определяет главное направление защиты конфиденциальной информации кредитно-финансовых организаций.

Субъектами угроз информационной безопасности банка могут выступать:

- конкуренты как самого банка, так и его клиентов, пытающиеся улучшить собственные рыночные позиции путем либо опережения, либо компрометации своих противников;

- криминальные структуры, пытающиеся получить сведения о самом банке или его клиентах для решения разнообразных задач (от подготовки примитивного ограбления, до определения размеров неформальных пошлин с рэкетируемых ими предприятий - клиентов банка);

- индивидуальные злоумышленники (в современных условиях - чаще всего хакеры), выполняющие либо заказ соответствующего нанимателя (например, конкурента), либо действующие в собственных целях;

- собственные сотрудники банка, пытающиеся получить конфиденциальные сведения для их последующей передачи (по различным мотивам) сторонним структурам или шантажа своего работодателя;

- государство в лице фискальных или правоохранительных органов, использующих специальные методы сбора информации для выполнения установленных им контрольных или оперативных функций.

Угрозы информационной безопасности банка могут проявляться в следующих формах:

- перехват конфиденциальной информации, в результате которого у субъекта угрозы оказывается ее дубликат (особая опасность этой формы угрозы для пострадавшего банка заключается в том, что о самом факте утечки он, чаще всего, узнает лишь после того, когда конечная цель перехвата уже достигнута);

- хищение конфиденциальной информации, в результате которого субъект угрозы одновременно решает две задачи - приобретает соответствующие сведения и лишает их пострадавший банк;

- повреждение или уничтожение информации, в результате которого субъектом угрозы достигается лишь задача нанесения ущерба атакуемому банку.

Методы реализации угроз информационной безопасности банка

дифференцируются в зависимости:

- от вида данных, являющихся объектом угрозы;

- от субъекта угрозы.

При использовании классификации по первому признаку можно отметить, что основной угрозой является не санкционируемый доступ к информации в электронном виде. В отличие от информации, существующей на других носителях, здесь могут быть реализованы все формы угроз (перехват, хищение, уничтожение). Другим отличием является то, что для достижения поставленных целей субъект угрозы вынужден использовать наиболее сложные с технологической точки зрения, следовательно, дорогостоящие методы. Сторонние для банка структуры и индивидуальные злоумышленники используют специальные компьютерные программы, позволяющие преодолеть существующие у любого банка системы защиты баз данных, локальных сетей и иных компьютерных коммуникаций. Другим методом является использование специальных сканеров, позволяющих со значительно расстояния перехватывать (снимать) информацию с работающих компьютеров, факсов, модемов. Возможности субъектов угроз по достижению поставленных целей резко возрастают при использовании услуг сотрудников самого банка, особенно из числа лиц, имеющих доступ к защищаемой информации или компьютерным системам защиты.

Исходя из этого можно выделить несколько основных способов защиты информации.

Криптографическим средством защиты информации является электронная цифровая подпись (ЭЦП).

Криптографическая защита и безопасность информации или криптосистема работает по определенному алгоритму и состоит из одного и более алгоритмов шифрования по специальным математическим формулам. Также в систему программной защиты информации криптосистемы входят ключи, используемые набором алгоритмов шифрования данных, алгоритм управления ключами, незашифрованный текст и шифртекст.

Работа программы для защиты информации с помощью криптографии, согласно доктрине информационной безопасности РФ сначала применяет к тексту шифрующий алгоритм и генерирует ключ для дешифрования. После этого шифр текст передается адресату, где этот же алгоритм расшифровывает полученные данные в исходный формат. Кроме этого в средствах защиты компьютерной информации криптографией включают в себя процедуры генерации ключей и их распространения.

По принципам использования криптографическая защита может быть встроенным в платежную систему или быть дополнительным механизмом, который может отключаться. Существует две группы криптографических алгоритмов:

1) общие:

- симметричные;

- асимметричные;

2) специальные.

Симметричная или секретная методология криптографии.

В данной методологии технические средства защиты информации, шифрования и расшифровки получателем и отправителем используется один и тот же ключ, оговоренный ранее еще перед использованием криптографической инженерной защиты информации.

В случае, когда ключ не был скомпрометирован, в процессе расшифровке будет автоматически выполнена аутентификация автора сообщения, так как только он имеет ключ к расшифровке сообщения.

Таким образом, программы для защиты информации криптографией предполагают, что отправитель и адресат сообщения – единственные лица, которые могут знать ключ, и компрометация его будет затрагивать взаимодействие только этих двух пользователей информационной системы.

Проблемой организационной защиты информации в этом случае будет актуальна для любой криптосистемы, которая пытается добиться цели защиты информации или защиты информации в Интернете, ведь симметричные ключи необходимо распространять между пользователями безопасно, то есть, необходимо, чтобы защита информации в компьютерных сетях, где передаются ключи, была на высоком уровне.

Любой симметричный алгоритм шифрования криптосистемы программно-аппаратного средства защиты информации использует короткие ключи и производит шифрование очень быстро, не смотря на большие объемы данных, что удовлетворяет цели защиты информации.

Средства защиты компьютерной информации на основе криптосистемы должны использовать симметричные системы работы с ключами в следующем порядке:

Работа информационной безопасности начинается с того, что сначала защита банковской информации создает, распространяет и сохраняет симметричный ключ организационной защиты информации;

Далее специалист по защите информации или отправитель системы защиты информации в компьютерных сетях создает электронную подпись с помощью хэш-функции текста и добавления полученной строки хэша к тексту, который должен быть безопасно передан в организации защиты информации;

Согласно доктрине информационной безопасности, отправитель пользуется быстрым симметричным алгоритмом шифрования в криптографическом средстве защиты информации вместе с симметричным ключом к пакету сообщения и электронной подписью, которая производит аутентификацию пользователя системы шифрования криптографического средства защиты информации;

Зашифрованное сообщение можно смело передавать даже по незащищенным каналам связи, хотя лучше все-таки это делать в рамках работы информационной безопасности. А вот симметричный ключ в обязательном порядке должен быть передан по каналам связи в рамках программно- аппаратных средств защиты информации;

В системе информационной безопасности на протяжении истории защиты информации, согласно доктрине информационной безопасности, получатель использует тоже симметричный алгоритм для расшифровки пакета и тот же симметричный ключ, который дает возможность восстановить текст исходного сообщения и расшифровать электронную подпись отправителя в системе защиты информации;

В системе защиты информации получатель должен теперь отделить электронную подпись от текста сообщения;

Далее, получатель генерирует другую подпись с помощью все того же расчета хэш-функции для полученного текста и на этом работа информационной безопасности не заканчивается;

Теперь, полученные ранее и ныне электронные подписи получатель сравнивает, чтобы проверить целостность сообщения и отсутствия в нем искаженных данных, что в сфере информационной безопасности называется целостностью передачи данных.

Информационно психологическая безопасность, где используется симметричная методология работы защиты информации, обладает следующими средствами:

Kerberos – это алгоритм аутентификации доступа к сетевым ресурсам, использующий центральную базу данных копий секретных ключей всех пользователей системы защиты информации и информационной безопасности, а также защиты информации на предприятии.

Многие сети банкоматов являются примерами удачной системы информационной безопасности и защиты информации, и являются оригинальными разработками банков, поэтому такую информационную безопасность скачать бесплатно невозможно – данная организация защиты информации не продается!

Открытая асимметричная методология защиты информации.

Зная историю защиты информации, можно понять, что в данной методологии ключи шифрования и расшифровки разные, хотя они создаются вместе. В такой системе защиты информации один ключ распространяется публично, а другой передается тайно, потому что однажды зашифрованные данные одним ключом, могут быть расшифрованы только другим.

Все асимметричные криптографические средства защиты информации являются целевым объектом атак взломщиком, действующим в сфере информационной безопасности путем прямого перебора ключей. Поэтому в такой информационной безопасности личности или информационно психологической безопасности используются длинные ключи, чтобы сделать процесс перебора ключей настолько длительным процессом, что взлом системы информационной безопасности потеряет какой-либо смысл.

Совершенно не секрет даже для того, кто делает курсовую защиту информации, что для того чтобы избежать медлительности алгоритмов асимметричного шифрования создается временный симметричный ключ для каждого сообщения, а затем только он один шифруется асимметричными алгоритмами.

Таким образом, алгоритмы шифрования предполагают использование ключей, что позволяет на 100% защитить данные от тех пользователей, которым ключ неизвестен.

Криптографические алгоритмы применяют с целью:

- шифрование информации;

- защиты данных и сообщений (информации) от модификации или подделки.

Аппаратно-программные средства криптографической защиты информации в банковской ИС обеспечивают аутентификацию отправителя и получателя электронных банковских документов и служебных сообщений банковской ИС, гарантируют их достоверность и целостность, невозможность подделки или искажения документов в шифрованном виде и при наличии ЭЦП криптографическая защита информации охватывает все этапы обработки электронных банковских документов с момента их создания до хранения в архивах банка. Использование различных криптографических алгоритмов на разных этапах обработки электронных банковских документов позволяет обеспечить непрерывную защиту информации в банке.

-

- Интегрированные системы безопасности информации в автоматизированных банковских системах

Интегрированная система безопасности – это совокупность функционально и информационно связанных друг с другом систем безопасности (охранной, пожарной и тревожной сигнализации; контроля и управления доступом; видео наблюдения; управления жизнеобеспечением и др.), работающих по единому алгоритму, имеющих общие каналы связи, программное обеспечение и базы данных (БД).

Такой принцип построения дает комплексам безопасности их главное преимущество – возможность настройки автоматических реакций одной системы на события, фиксируемые в другой системе. Совокупность таких реакций на возникающие события в ИСБ называют сценариями. По количеству и сложности сценариев, создаваемых ИСБ, можно судить о ее техническом уровне.

Цели:

Защита жизни и здоровья сотрудников банка, повышение доверия клиентов и посетителей;

Усиление трудовой дисциплины персонала за счет контроля рабочего времени сотрудников;

Защита материальных и информационных ценностей, находящихся в здании банка;

Обеспечение пожарной безопасности.

-

- Аппаратно-программные средства защиты информации в автоматизированных банковских системах

Программные и технические средства защиты информации включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др.

К аппаратным средствам защиты относятся различные электронные, электронно-механические, электронно-оптические устройства. К настоящему времени разработано значительное число аппаратных средств различного назначения, однако наибольшее распространение получают следующие:

специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней секретности;

устройства измерения индивидуальных характеристик человека (голоса, отпечатков) с целью его идентификации;

схемы прерывания передачи информации в линии связи с целью периодической проверки адреса выдачи данных.

устройства для шифрования информации (криптографические методы).

модули доверенной загрузки компьютера

Программные средства защиты информации.

Встроенные средства защиты информации:

Антивирусная программа (антивирус) — программа для обнаружения компьютерных вирусов и лечения инфицированных файлов, а также для профилактики — предотвращения заражения файлов или операционной системы вредоносным кодом.

Специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации.

Межсетевые экраны (также называемые брандмауэрами или файрволами — от нем. Brandmauer, англ. firewall — «противопожарная стена»). Между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети, но не устраняет эту опасность полностью. Более защищенная разновидность метода — это способ маскарада (masquerading), когда весь исходящий из локальной сети трафик посылается от имени firewall-сервера, делая локальную сеть практически невидимой.

Proxy-servers (proxy — доверенность, доверенное лицо). Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью — маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники. Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Этот метод не дает достаточной защиты против атак на более высоких уровнях — например, на уровне приложения (вирусы, код Java и JavaScript).

VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Используемые технологии: PPTP, PPPoE, IPSec.

-

- Стандартизация технических решений современного автоматизированного банка в области информационных технологий

Стандарты в области информационной безопасности организаций банковской системы Российской Федерации

Стандарт Банка России: «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения» (СТО БР ИББС-1.0-2008)

Стандарт Банка России: «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Аудит информационной безопасности» (СТО БР ИББС-1.1-2007)

Стандарт Банка России: «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям стандарта СТО БР ИББС-1.0-2008» (СТО БР ИББС-1.2-2009)

Рекомендации в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методические рекомендации по документации в области обеспечения информационной безопасности в соответствии с требованиями СТО БР ИББС-1.0» (РС БР ИББС-2.0-2007)

Рекомендации в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Руководство по самооценке соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям стандарта СТО БР ИББС-1.0» (РС БР ИББС-2.1-2007)

Рекомендации в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки рисков нарушения информационной безопасности» (РC БР ИББС-2.2-2009)

Описание формы предоставления результатов оценки уровня информационной безопасности организаций банковской системы Российской Федерации

1.6 Система обеспечения информационной безопасности организации: комплексный подход к построению

Система безопасности потенциальных и реальных угроз непостоянна, поскольку те могут появляться, исчезать, уменьшаться или нарастать. Все участники отношений в процессе обеспечения безопасности информации, будь то человек, государство, предприятие или регион, представляют собой многоцелевые сложные системы, для которых трудно определить уровень необходимой безопасности.

На основании этого система обеспечения информационной безопасности организации рассматривается как целый комплекс принятых управленческих решений, направленных на выявление и предотвращение внешних и внутренних угроз. Эффективность принятых мер основывается на определении таких факторов, как степень и характер угрозы, аналитическая оценка кризисной ситуации и рассматривание других неблагоприятных моментов, представляющих опасность для развития предприятия и достижения поставленных целей. Обеспечение информационной безопасности организации базируется на принятии таких мер, как:

Анализ потенциальных и реальных ситуаций, представляющих угрозу безопасности информации предприятия;

Оценка характера угроз безопасности информации;

Принятие и комплексное распределение мер для определения угрозы;

Реализация принятых мер по предотвращению угрозы.

Основная цель обеспечения комплексной системы безопасности информации для защиты предприятия, это:

Создать благоприятные условия для нормального функционирования в условиях нестабильной среды;

Обеспечить защиту собственной безопасности;

Возможность на законную защиту собственных интересов от противоправных действий конкурентов;

Обеспечить сотруднику сохранностью жизни и здоровья.

Предотвращать возможность материального и финансового хищения, искажения, разглашения и утечки конфиденциальной информации, растраты, производственные нарушения, уничтожение имущества и обеспечить нормальную производственную деятельность.

Качественная безопасность информации для специалистов - это система мер, которая обеспечивает:

Защиту от противоправных действий;

Соблюдение законов во избежание правового наказания и наложения санкций;

Защиту от криминальных действий конкурентов;

Защиту от недобросовестности сотрудников.

Эти меры применяются в следующих сферах:

- Производственной (для сбережения материальных ценностей);

- Коммерческой (для оценки партнерских отношений и правовой защиты личных интересов);

- Информационной (для определения ценности полученной информации, ее дальнейшего использования и передачи, как дополнительный способ от хищения);

- Для обеспечения предприятия квалифицированными кадрами.

Обеспечение безопасности информации любого коммерческого предприятия основывается на следующих критериях:

- Соблюдение конфиденциальности и защита интеллектуальной собственности;

- Предоставление физической охраны для персонала предприятия;

- Защита и сохранность имущественных ценностей.

- При создавшейся за последние годы на отечественном рынке обстановке рассчитывать на качественную защиту личных и жизненно важных интересов можно только при условии:

- Организации процесса, ориентированного на лишение какой-либо возможности в получении конкурентом ценной информации о намерениях предприятия, о торговых и производственных возможностях, способствующих развитие и осуществление поставленных предприятием целей и задач;

- Привлечение к процессу по защите и безопасности всего персонала, а не только службы безопасности.

6 рекомендаций разработчикам системы информационной безопасности:

- Все используемые средства для защиты должны быть доступными для пользователей и простыми для технического обслуживания.

- Каждого пользователя нужно обеспечить минимальными привилегиями, необходимыми для выполнения конкретной работы.

- Система защиты должна быть автономной.

- Необходимо предусмотреть возможность отключения защитных механизмов в ситуациях, когда они являются помехой для выполнения работ.

- Разработчики системы безопасности должны учитывать максимальную степень враждебности окружения, то есть предполагать самые наихудшие намерения со стороны злоумышленников и возможность обойти все защитные механизмы.

- Наличие и место расположение защитных механизмов должно быть конфиденциальной информацией.

- Организация обеспечения безопасности информационных банковских систем основывается на тех же принципах защиты и предполагает постоянную модернизацию защитных функций, поскольку эта сфера постоянно развивается и совершенствуется. Казалось бы, еще недавно созданные новые защитные системы со временем становятся уязвимыми и недейственными, вероятность их взлома с каждым годом возрастает.

5 принципов системы обеспечения информационной безопасности организации

- Принцип комплексности. При создании защитных систем необходимо предполагать вероятность возникновения всех возможных угроз для каждой организации, включая каналы закрытого доступа и используемые для них средства защиты. Применение средств защиты должно совпадать с вероятными видами угроз и функционировать как комплексная система защиты, технически дополняя друг друга. Комплексные методы и средства обеспечения информационной безопасности организации являются сложной системой взаимосвязанных между собой процессов.

- Принцип эшелонирования представляет собой порядок обеспечения информационной безопасности организации, при котором все рубежи защитной системы будут состоять из последовательно расположенных зон безопасности, самая важная из которых будет находиться внутри всей системы.

- Принцип надежности (равнопрочности). Стандарт организации обеспечения информационной безопасности должен касаться всех зон безопасности. Все они должны быть равнопрочными, то есть иметь одинаковую степень надежной защиты с вероятностью реальной угрозы.

- Принцип разумной достаточности предполагает разумное применение защитных средств с приемлемым уровнем безопасности без фанатизма создания абсолютной защиты. Обеспечение организации высокоэффективной защитной системой предполагает большие материальные затраты, поэтому к выбору систем безопасности нужно подходить рационально. Стоимость защитной системы не должна превышать размер возможного ущерба и затраты на ее функционирование и обслуживание.

- Принцип непрерывности. Работа всех систем безопасности должна быть круглосуточной и непрерывной.

Чем занимается служба безопасности в организации

- В целом деятельность службы безопасности на предприятии может иметь одну из форм:

- Может входить в структуру организации и финансироваться за ее счет.

- Может существовать как отдельное коммерческое или государственное предприятие и работать в организации по договору с целью обеспечения безопасности отдельных объектов.

- Служба безопасности, входящая в состав предприятия, может иметь форму многофункциональной структуры, обеспечивающей полную безопасность предприятия. Обычно, такая форма службы безопасности присуща крупным финансовым компаниям со стабильной экономической ситуацией. Это инвестиционные фонды, коммерческие банки, финансово-промышленные группы - все, кто может использовать собственные технические средства и персонал.

Служба безопасности как отдельная коммерческая организация, которая предоставляет услуги в сфере безопасности и защиты, может оказывать как комплексные, так и отдельные услуги. Она может полностью обеспечить организацию системы охраны или выполнять конкретные задания: определять, где установлены подслушивающие устройства; сопровождать транзитные перевозки; предоставлять личную охрану и другие услуги. К этой категории можно отнести частные сыскные и охранные агентства и некоторые государственные организации.

Для многих предприятий намного выгоднее пользоваться услугами коммерческой службы безопасности, чем содержать собственную охранную структуру.

Основы обеспечения информационной безопасности организации базируются на таких функциональных направлениях, как:

- Своевременная организация безопасности по предотвращению угроз для жизненно важных интересов организации со стороны криминальных лиц или конкурентов. В этом случае для обеспечения защиты используются такие методы информации, как деловая разведка и аналитическое прогнозирование ситуации.

- Принятие мер по предотвращению внедрения агентуры и установки технических устройств с целью получения конфиденциальной информации и коммерческой тайны предприятия. Основными средствами защиты здесь являются строгий пропускной режим, бдительность охранной службы и применение технических защитных устройств.

- Обеспечение личной охраны руководству и персоналу организации. Основными критериями для этого вида охраны являются организация предупреждающих мер, опыт и профессионализм охранника, системный подход к обеспечению безопасности.

На структуру и организацию системы безопасности оказывают влияние такие факторы, как:

- Масштабность и уровень производственной деятельности организации, количество служащих и возможности для технического развития;

- Позиция предприятия на рынке – темпы его развития в отрасли, динамика продаж и процентный охват рынка, зоны стратегического влияния, конкурентная способность товаров и услуг;

- Уровень финансовой рентабельности, платежеспособность, деловая активность и привлекательность для инвестиционных вложений;

- Наличие объектов и субъектов для специальной охраны – обладатели коммерческой или государственной тайны, взрывоопасные и пожароопасные участки, экологически вредное производство;

- Присутствие криминальной среды.

Служба безопасности может состоять из типового набора услуг:

- Первое направление – юридическая защита предпринимательской деятельности, которая представляет собой юридически грамотное оформление обязанностей, прав и условий для ведения деятельности (прав собственности на патент, лицензию, имущество, ведение бухгалтерской документации, регистрационных документов, соглашений, арендных договоров, уставов и другой документации). Реализация и внедрение данной защиты для безопасности предпринимательской деятельности очевидна, поскольку нормативно-правовая база в данных условиях нестабильна и требует определенной юридической защиты.

- Второе направление – физическая безопасность участников предпринимательской деятельности. В данном случае участниками или субъектами предпринимательской деятельности могут быть не только предприниматели, но и используемые ими ресурсы – материальные, финансовые, информационные. Безопасность интеллектуальных ресурсов также входит в эту категорию. Это обслуживающий персонал, работники предприятия, акционеры.

- Третье направление – информационно-коммерческая безопасность, которая представляет собой защиту информационных ресурсов предпринимателя и его интеллектуальной собственности.

- Четвертое направление – охрана и безопасность персонала и людей, работающих на предприятии. Это соблюдение техники безопасности, охраны труда, экологии, санитарии, деловых взаимоотношений, личной безопасности работников.

На основании данной информации можно сделать вывод, что универсального или идеального метода защиты на сегодняшний день не существует, хотя потребность в качественной безопасности очевидна, а в некоторых случаях – критически необходима.

ГЛАВА 2. СПЕЦИАЛЬНАЯ ЧАСТЬ

2.1. Организационно-технические мероприятия по защите информации

Основными организационно-техническими мероприятиями, которые проводятся государственной системой защиты информации, следует считать:

- государственное лицензирование деятельности предприятий в области защиты информации;

- аттестация объектов информации по требованиям безопасности информации, предназначенная для оценки подготовленности систем и средств информатизации и связи к обработке информации, содержащей государственную, служебную или коммерческую тайну;

- сертификация систем защиты информации;

- категорирование предприятий, выделенных помещений и объектов вычислительной техники по степени важности обрабатываемой информации.

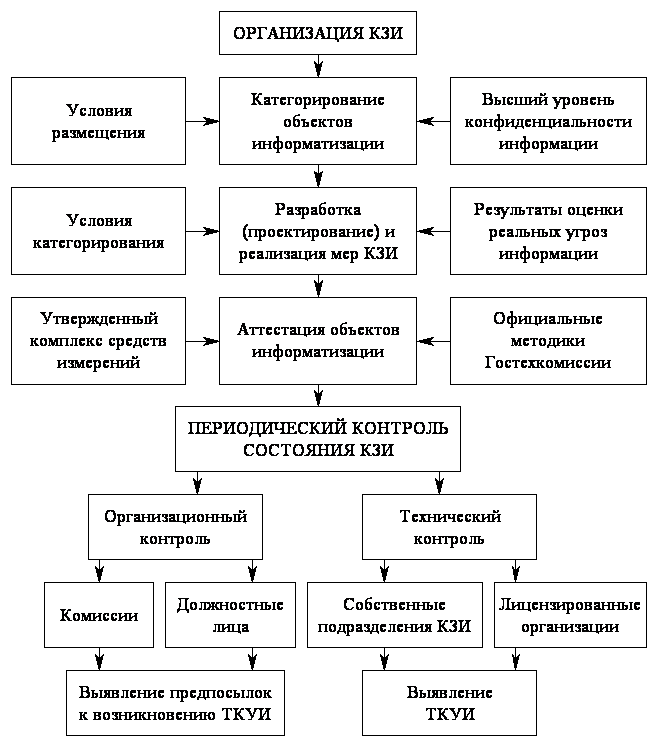

- Последовательность и содержание организации комплексной защиты информации представлена на рис. 4.4.

- К организационно-техническим мероприятиям, проводимым государственной системой защиты информации, также относятся:

- введение территориальных, частотных, энергетических, пространственных и временных ограничений в режимах эксплуатации технических средств, подлежащих защите;

- создание и применение информационных и автоматизированных систем управления в защищенном исполнении;

- разработка и внедрение технических решений и элементов защиты информации при создании вооружения и военной техники и при проектировании, строительстве и эксплуатации объектов информатизации, систем и средств автоматизации и связи.

Примерная схема контроля защиты информации изображена на рисунке 1.

Рис. 1 Примерная схема контроля защиты информации

ЗАКЛЮЧЕНИЕ

Учитывая сколь важная и персональная, информация хранится сегодня в банковских системах игнорировать различные угрозы нельзя.

Необходимо четко следовать правилам, описанных в регламентах по соблюдению информационной безопасности. Ведь какой бы не была защищенной системой, в первую очередь человек должен быть внимателен. Необходимо следить о сохранности тайны своего пароля, целостности цифровой подписи.

При конструировании банковской системы необходимо максимально внимательно проработать требования по интеграции системы с другими комплексами для достижения максимальной сохранности данных.

В настоящее время существует много различных ГОСТ-ов, описывающих основные требования к банковской системе. Соблюдая которые, будет достигнут хороший уровень ее безопасности.

Подводя итог, можно сделать главный вывод. Информационные системы банков имеют ярко выраженную специфику, но для защиты информации во многом пригодны те же методы и средства, что используются в «обычной» жизни. Главное — подходить к построению системы безопасности максимально ответственно, учитывая все узкие моменты, так как цена ошибки в данном случае очень высока.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Скородумов Б.И. Информационная безопасность. Обеспечение безопасности информации электронных банков: Учебное пособие. М.: МИФИ, 1995

- Лубенская Т.В., Мартынова В.В., Скородумов Б.И. Безопасность информации в системах электронных платежей с пластиковыми карточками: Учебное пособие. М.: МИФИ, 1997

- Скородумов Б.И. Программно-аппаратные комплексы защиты от несанкционированного доступа к информации: Учебное пособие. М: МИФИ, 1996

- Скородумов Б.И. Безопасность информации кредитно-финансовых автоматизированных систем: Учебное пособие. М: МИФИ, 2002

- Информационный сайт http://studmed.ru

- Информационный сайт http://economedu.ru/

- NormanVirus Control

- Виды угроз информационной безопасности и их состав

- Понятие конфиденциальности информации

- Архитектура современных компьютеров (Структура современного ПК)

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы» (разработка информационной системы процесса расчета заработной платы)

- Разработка концепции и структуры построения системы управления инцидентами информационной безопасности в организации с учетом современных требований

- Гендерные различия проявлений профессионального стресса (Эмпирическое исследование гендерных различий реагирования на стресс)

- Невербальные проявления эмоциональных состояний человека (Невербальное общение и способы его распознавания)

- « Гендерные различия проявлений профессионального стресса.»

- Эмпирическое исследование

- Компетенции и компетентность современных специалистов и менеджеров (Управление персоналом предприятием на основе компетентностного подхода)

- Методы психофизиологического исследования: возможности и ограничения в практике управления персоналом (Основы психофизиологии деятельности)