Разработка концепции и структуры построения системы управления инцидентами информационной безопасности в организации с учетом современных требований

Содержание:

ВВЕДЕНИЕ

Сегодня мы все чаще слышим о том, что в странах постоянно случаются какие-либо инциденты информационной безопасности. И пусть кажется, что инциденты случаются где-то далеко, они вполне могут затронуть каждого из нас. Стоить отметить, что нет ни одной сферы общественной деятельности, которая не была бы интересна хакерам.

Стоит подчеркнуть, что на современном этапе компании достаточно часто подвергаются различным кибератакам. Одновременно с ростом уровня информатизации бизнеса увеличивается и уровень возможных финансовых рисков, а для преступников в сфере кибербезопастности, в свою очередь, возрастает привлекательность получения незаконного заработка.

Одной из главной стран является Россия, на которую приходится активный рост преступлений в сфере информационных технологий. Главным фактором стремительного роста преступности в области информационной безопасности является юридическая основа в сфере квалификации действий и преследования хакеров в правовом поле является главным фактором стремительно растущей эволюции преступности в области высоких технологий. Как результат, все это ведет к ощущению безнаказанности для «виртуальных» мошенников.

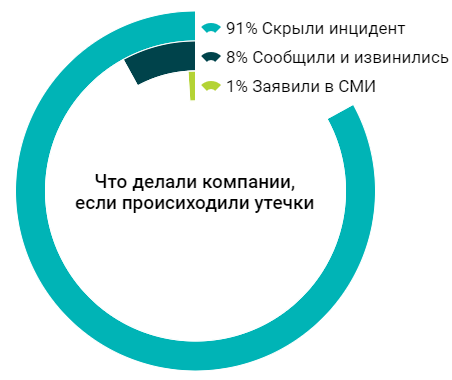

Кроме этого, в связи неразвитостью правоприменительной практики в области расследования преступлений в сфере информационной безопасности такие инциденты зачастую предпочитают скрывать, что, безусловно, является весьма хорошим стимулом активизации преступной деятельности в этой сфере.

Актуальность моей работы состоит в том, что в настоящее время тема управления инцидентами информационной безопасности, а также их непосредственного расследования является одновременно и популярной в мире, и самой щепетильной. Так как именно эффективно построенная система управления инцидентами информационной безопасности во время расследования и реагирования на инцидент проявляются конкретные уязвимости информационной системы, обнаруживаются следы атак и вторжений, проверяется работа защитных механизмов, качество архитектуры системы ИБ и ее управления.

Основные теоретические аспекты проблемы управления рисками ИБ нашли отражение в работах Д.М. Алексеева, В.Г. Жукова, М.Н. Соколовой, С.Л. Зефировой, М.Н. Жуковой и многих других исследователей.

Объектом моего исследования выступают инциденты в области информационной безопасности. Предметом исследования являются выработка концепции по эффективному управлению инцидентами информационной безопасности в организации.

Целью курсовой работы является – разработка концепции и структуры построения системы управления инцидентами информационной безопасности в организации.

Поставленная цель предполагает решение следующих задач:

- изучить теоретико-методологические аспекты управления инцидентами информационной безопасности;

- проанализировать применение модели PDCA для процессов управления инцидентами ИБ;

- разработать концепцию системы управления инцидентами информационной безопасности в организации.

Методологической базой данной работы явились изучение научной литературы, анализ и синтез, индукция и дедукция, методы системного подхода, средства факторного и статистического анализа.

Теоретическая значимость работы состоит в развитии эффективной системы управления инцидентами информационной безопасности для организации.

Практическая значимость состоит в возможности применения ее на практике для организации, которая хотела бы повысить уровень защищенности своих ресурсов.

-

Глава 1. Теоретико-методологические аспекты управления инцидентами информационной безопасности в организации

1.1 Актуальность разработки концепции и системы по управлению инцидентами информационной безопасности для организации

Инцидент информационной безопасности - одно или серия нежелательных или неожиданных событий в системе информационной безопасности, которые имеют большой шанс скомпрометировать деловые операции и поставить под угрозу защиту информации[1].

Важной частью системы информационной безопасности любой современной организации является управление инцидентами информационной безопасность. Так, связанные с нарушением информационной безопасности в финансовых организациях могут приводит к прямым финансовым потерям.

Вследствие чего сотрудники отдела информационной безопасности компании должны иметь возможность не только выявлять, но и расследовать любые попытки совершения незаконных действий.

Так, эксперты Searchinform оценили уровень ИБ в российских компаниях. Данные были получены в ходе серии конференций Road Show SearchInform 2017 «DLP будущего», в которой приняли участие 1806 ИБ-специалистов и экспертов[2]. Согласно полученным данным ИБ-инциденты в 2017 чаще происходили по следующим причинам (таблица 1).

Таблица 1

Причины инцидентов информационной безопасности в 2017 году

|

Причина ИБ-инцидентов |

Процент |

|

Случайно |

37% |

|

В равной пропорции |

34% |

|

Намеренно |

29% |

Прежде всего, необходимо своевременно обнаружить инцидент, иначе просто невозможно будет отреагировать на него максимально быстро. В то же время по инцидентам, которые удалось все-таки выявить, зачастую просто отсутствуют четкий регламент процедуры реагирования[3]. Такие ситуации требуют значительного времени для разрешения.

Основными средствами управления инцидентами являются системы мониторинга и корреляции событий информационной безопасности, автоматизирующие этап обнаружения инцидентов.

Сегодня вопросами защиты конфиденциальных данных в компаниях по-прежнему чаще всего занимаются службы безопасности и ИТ-отделы (таблица 2).

Таблица 2

Ответственные за защиту конфиденциальных данных в компаниях

|

Ответственные |

Процент |

|

ИБ-отделы |

46% |

|

ИТ-отделы |

43% |

|

Руководители |

7% |

|

ИБ-аутсорсинг |

1% |

Из таблиц 1 и 2 можно сделать вывод, что обеспечение информационной безопасности является сегодня для различных организаций важной задачей, выполнение которой требует существенных финансовых, а также трудовых затрат. Важно понимать, что эти затраты сделаны впустую, если система защиты информации при этом действует недостаточно быстро и продуктивно.

Поэтому, неудивительно, что в последнее время все актуальнее становится проблема мониторинга событий ИБ, а также обнаружение и обработка возникающих инцидентов ИБ в самые минимальные сроки.

Инцидент компьютерной безопасности часто является сложной и многогранной проблемой. Правильный подход к решению этой задачи - прежде всего, ее разложение на структурные компоненты и изучение входных и выходных данных каждого компонента.

Управление инцидентами информационной относится к управлению eccounting, которое связано с процессом сбора, обработки и анализа данных о работе организации, сравнения их с базовыми и целевыми показателями, с целью своевременного выявления проблем, открытия резервов для более полного использования имеющегося потенциала. На рисунке 1 представлена система менеджмента информационной безопасности.

Рисунок 1. Система менеджмента информационной безопасности

Для многих компаний составляет трудность отслеживать изменения количества и особенностей инцидентов информационной безопасности. Это характерно в случае, когда процедура управления инцидентами отсутствует. Далеко не всегда отсутствие инцидентов свидетельствует о правильной работе системе управления безопасности, а скорее о том что инциденты не регистрируются.

Поэтому наиболее актуальным и важным элементом любой организации сегодня является как разработка концепции, так и эффективной системы по управлению инцидентами информационной безопасности. Рассмотрим основные этапы управления инцидентами в следующем разделе.

1.2 Модель PDCA для процессов управления инцидентами ИБ

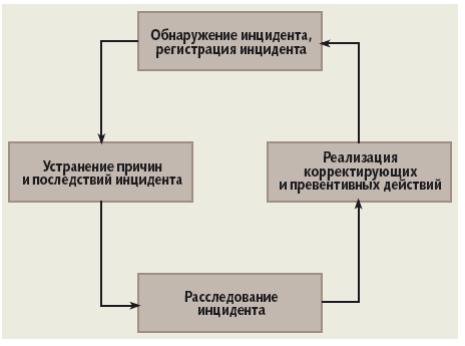

Процесс управления инцидентами ИБ, согласно требованиям ГОСТ Р ИСО/МЭК 27001-2013, основывается на цикле Демминга (Plan-Do-Stude-Act-PDSA) и включает следующие стадии: обнаружение и регистрация инцидента, реагирование на инцидент, расследование, корректирующие и превентивные мероприятия. С точки зрения функционирования системы защиты информации особый интерес представляют первые две стадии[4].

Определение инцидента. В отсутствие методологии определения инцидентов сотрудники могут неправильно отнести событие к инциденту информационной безопасности и отреагировать на него. Инциденты не нарушают процесс работы компании, но при незначительном инциденте, например, оставлении конфиденциальных документов на столе или паролей на мониторах компьютеров, злоумышленник, работающий в компании, может легко воспользоваться таким подарком.

Оповещение о возникшем инциденте. Сотрудники часто не информированы, кому и в какой форме сообщать об инциденте, например, если коллега, работающий с конфиденциальными документами, забирает их из офиса, сотрудник, который заметил инцидент, не знает, что делать в этом случае.

Регистрация инцидента. В этом случае, даже если методология определения инцидентов существует, сотрудники информируются и даже назначаются ответственные лица, при возникновении инцидента он не регистрируется в специальном журнале.

Устранение последствий и причин инцидента. Трудность в большинстве компаний заключается в отсутствии плана действий по устранению причин и последствий инцидента. Этот план действий должен быть направлен прежде всего на обеспечение того, чтобы действия по устранению последствий и причин инцидента не нарушали меры по их расследованию. Если уничтожить все следы, то невозможно будет определить причину инцидента и наказать виновных.

Расследование инцидента. Обычно на предприятиях после устранения последствий и причин инцидента, а также восстановления нормальной работы, последующие этапы расследования не проводятся. В расследовании инцидента ключевую роль играют следующие факторы: ведение журналов регистрации, разделение полномочий, ответственность за выполненные действия.

Реализация действий, предупреждающих повторное возникновение инцидента. После того, как инцидент произошел и виновники были выявлены, чаще всего руководство наказывает "рублем" (лишает премии или штрафует), иногда увольняет, но не задумывается о том, что какой-либо другой сотрудник совершит подобный инцидент спустя некоторое время. Для этого необходимо правильно оценить произошедшее, сделать выводы и принять комплекс мер по предотвращению повторного инцидента.

При этом, на одни компании нападают в поисках конфиденциальной информации, на другие - с целью наживы, а кто-то и вовсе становится случайной жертвой массовой атаки[5].

Основными целями реагирования на инциденты ИБ являются минимизация ущерба, скорейшее восстановление исходного состояния ИС и разработка плана по недопущению подобных инцидентов в будущем. Эти цели достигаются на двух основных этапах: расследование инцидента и восстановление системы.

При расследовании требуется определить:

- начальный вектор атаки;

- вредоносные программы и инструменты, которые были использованы в процессе атаки;

- какие системы были затронуты в ходе атаки;

- размер ущерба, нанесенного атакой;

- завершена атака или нет, то есть достиг ли атакующий своей цели;

- временные рамки атаки.

После завершения расследования необходимо разработать и внедрить план восстановления системы, используя информацию, полученную при расследовании. Стоит подчеркнуть, что Политика реагирования на инциденты ИБ разрабатывается с учетом специфики организации, профиля ее деятельности[6].

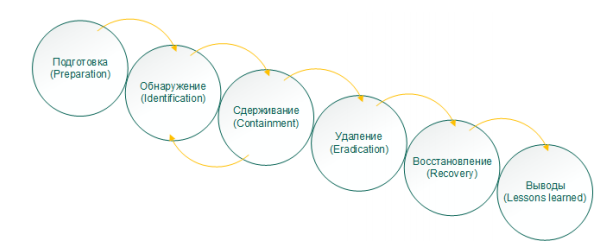

На рисунке 2 приведен процесс реагирования на инциденты ИБ.

Рисунок 2. Процесс реагирования на инциденты ИБ

На основе информации о жизненном цикле атаки (kill chain), возможно формирование системы защиты. Исходя из анализа стратегии, используемой при атаке на ИС, специалистами ИБ выработана стратегия реагирования на инциденты, которая будет описана ниже.

Подготовка (Preparation). В момент, когда происходит инцидент ИБ, от сотрудников, ответственных за ИБ, требуются моментальные и точные действия. Поэтому для эффективного реагирования требуется предварительная подготовка. Должностные лица, ответственные за ИБ, должны обеспечивать защиту ИС и информировать пользователей, а также ИТ-персонал о важности мер по обеспечению ИБ.

Сотрудники, занимающиеся реагированием на инциденты ИБ, должны пройти соответствующее обучение и регулярно посещать тренинги по ИБ, для того чтобы оперативно и эффективно реагировать на инциденты ИБ.

При этом аудит информационной безопасности позволяет объективно и всесторонне оценить текущее состояние системы обеспечения информационной безопасности компании[7].

Обнаружение (Identification). Сотрудники, занимающиеся реагированием на инциденты, должны определить, является ли обнаруженное ими с помощью различных систем обеспечения ИБ событие инцидентом или нет. Для этого могут использоваться публичные отчеты, потоки данных об угрозах, средства статического и динамического анализа образцов ПО и другие источники информации.

Статический анализ выполняется без непосредственного запуска исследуемого образца и позволяет выявить различные индикаторы, например, строки, содержащие URL-адреса или адреса электронной почты. Динамический анализ (рисунок 3) подразумевает выполнение исследуемой программы в защищенной среде (Песочнице) или на изолированной машине с целью выявления поведения образца и сбора артефактов его работы (IOC).

Сбор индикаторов компрометации является итерационным процессом. На основе исходной информации, полученной от SIEM-системы, формируются сценарии обнаружения, использование которых, как правило, приводит к выявлению новых индикаторов компрометации.

Рисунок 3. Цикл обнаружения индикаторов компрометации

SIEM-система решает задачи по сбору и хранению информации из различных источников, анализу поступающих событий, их корреляции и обработке по правилам, обнаружению инцидентов, их приоритезации и автоматическому оповещению[8].

Полученные показатели помогают определить границы атаки и служат отправной точкой для нового цикла обнаружения. Дальнейшие шаги предпринимаются только в том случае, если событие считается инцидентом информационной безопасности.

Сдерживание (Containment). Сотрудники, ответственные за ИБ, должны идентифицировать скомпрометированные компьютеры и настроить правила безопасности таким образом, чтобы заражение не распространилось дальше по сети. Кроме того, на этом этапе необходимо перенастроить сеть таким образом, чтобы ИС компании могла продолжать работать без зараженных машин.

Удаление (Eradication). Цель этого этапа в приведении скомпрометированной ИС в состояние, в котором она была до заражения. Сотрудники, ответственные за ИБ, удаляют вредоносное ПО, а также все артефакты, которые оно могло оставить на зараженных компьютерах в ИС.

Восстановление (Recovery). Ранее скомпрометированные компьютеры вводятся обратно в сеть. При этом сотрудники, ответственные за ИБ, некоторое время продолжают наблюдать за состоянием этих машин и ИС в целом, чтобы убедиться в полном устранении угрозы.

Выводы (Lessons learned). Сотрудники, ответственные за ИБ, анализируют произошедший инцидент, вносят необходимые изменения в конфигурацию ПО и оборудования, обеспечивающего ИБ, и формируют рекомендации для того, чтобы в будущем предотвратить подобные инциденты.

Для предотвращения возникновения повторных инцидентов в организациях, передающих метаданные инцидентов в систему, данная информация должна передаваться в обезличенном виде по защищенному каналу связи[9]. Тем не менее, для работы системы необходимо наличие координирующей организации.

При невозможности полного предотвращения будущей атаки составленные рекомендации позволят ускорить реагирование на подобные инциденты.

1.3 Жизненный цикл атаки как важный аспект для построения системы управления инцидентами информационной безопасности

В процессе атаки злоумышленники осуществляют структурированную последовательность шагов, называемую kill chain. Первоначально kill chain использовался как военный термин для описания структуры военного вторжения. Зная последовательность действий противника, обороняющаяся сторона может выработать стратегию защиты и противостоять нападению.

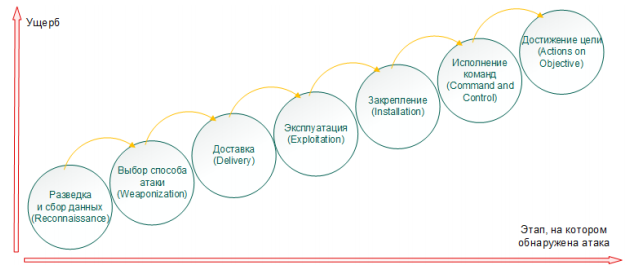

Впоследствии термин kill chain стал использоваться для описания компьютерных угроз. Аналогично, на основе информации об этапах компрометации ИС, сотрудники, ответственные за ИБ, могут выстраивать систему защиты ИС. На рисунке 4 представлен жизненный цикл атаки.

Рисунок 4. Жизненный цикл атаки (kill chain)

Поэтому, для принятия адекватных мер, необходимо изучить поведение уязвимости на протяжении всего её жизненного цикла[10].

Отмечу, что от того, на каком этапе kill chain была обнаружена угроза, зависит эффективность расследования и размер материального и репутационного ущерба, нанесённого атакуемой организации. Обнаружение на этапе достижения цели (позднее обнаружение) означает, что система ИБ ИС оказалась неспособна противостоять атаке и злоумышленник достиг поставленных целей.

Наименьший ущерб будет нанесён в случае обнаружения на этапах Доставки или Закрепления (раннее обнаружение). Далее приведем краткое описание каждого этапа стратегии угроз.

Разведка и сбор данных (reconnaissance). На этом этапе происходит сбор информации об организации, которая будет атакована, а также о её информационных активах. Разведка может быть пассивной (passive reconnaissance) и активной (active reconnaissance). Вся собранная злоумышленником информация служит источником знаний для следующего этапа.

Выбор способа атаки (weaponization). Используя информацию, полученную на этапе разведки и сбора данных, злоумышленник определяет способ атаки. При этом злоумышленник может создать новое вредоносное ПО, позволяющее эксплуатировать обнаруженные уязвимости.

Злоумышленник внедряет ПО, которое будет использоваться при атаке, в файлы MS Office (.docx, .xlsx), PDF-документы, электронные письма или на съёмные носители. На этом же этапе происходит выбор способа доставки созданного вредоносного ПО в атакуемую организацию: путем заражения публичного ресурса компании, через одного из сотрудников или путем компрометации субподрядчиков, работающих с атакуемой организацией.

Доставка (delivery). Злоумышленник должен убедиться, что вредоносное ПО, разработанное на предыдущем шаге, попадает в атакуемую организацию. Для этого, как правило, используют вложения электронной почты, вредоносные ссылки и фишинг, watering hole-атаки (заражения сайтов, которые посещают сотрудники атакуемой организации) или зараженные USB-устройства.

Эксплуатация (exploitation). После попадания в ИС атакуемой организации вредоносное ПО, используя уязвимости ИБ, распространяется по сети и закрепляется на зараженных машинах в ожидании команд, поступающих от злоумышленника.

Закрепление (installation). Вредоносная программа заражает ваш компьютер, чтобы не быть обнаруженным или удаленным после перезагрузки или установки обновления, которое блокирует возможность использовать одну из уязвимостей ИС. Как правило, для заражения используются несанкционированные утилиты управления (backdoor).

Исполнение команд (command and control). При использовании соединения, установленного внутри атакуемой организации, вредоносная программа взаимодействует с сервером управления, контролируемым злоумышленником (сервером C&C). Таким образом, злоумышленник получает контроль над компьютером внутри атакуемой организации.

Достижение цели (actions on objective). После управления злоумышленник может управлять данными на взломанном компьютере не только путем несанкционированного доступа, но и путем их изменения или удаления. Кроме того, злоумышленник может попытаться заразить другие машины в ИС, чтобы увеличить объем доступной информации.

Вывод. Реагирование на инцидент со стороны ИБ включает в себя технические мероприятия по обеспечению целостности криминалистических данных и возможности судебно-медицинской экспертизы этих данных в будущем, а также организационные мероприятия, позволяющие уменьшить ущерб от инцидента и составить необходимые документы для правоохранительных органов.

Российский стандарт ГОСТ Р ИСО/МЭК ТО 18044-2007[11] регламентирует необходимость применения структурного подхода к управлению инцидентами информационной безопасности. Основная задача процесса управления инцидентами информационной безопасности - это устранение/локализация появившихся в информационной системе инцидентов[12].

На практике поток событий информационной безопасности, зарегистрированных системой, может достигать нескольких тысяч в день на человека. Возникает необходимость не только в средствах регистрации событий и инцидентов, но и в средствах управления ими.

Единой методики управления инцидентов не существует, каждая компания должна «затачивать» под себя общие рекомендации. Детали процесса выявления и реагирования будут зависеть от многих факторов, например, от общей культуры и политики ИБ в компании, роли и места подразделения ИБ в системе безопасности компании.

-

Глава 2. Разработка концепции и структуры системы управления инцидентами информационной безопасности организации с учетом современных требований

2.1 Особенности построения структуры системы управления инцидентами информационной безопасности организации

Современная система обеспечения информационной безопасности характеризуется ростом числа инцидентов и, как результат, повышение темпов наносимого ущерба по сравнению с финансовыми затратами на информационную защиту организаций[13].

Основная задача службы ИБ заключается в предотвращении реализации возможных рисков, связанных с утечкой или потерей информации для компании, которая основана на понимании, формулировании и удовлетворении осознанных пожеланий бизнеса.

Деятельность компании в области информационной безопасности описывается в документе «Политика ИБ», в котором прописаны все общие принципы и правила, а также формализованы задачи на текущий горизонт планирования в компании. В приложении к данному документу необходимо четко и пошагово прописать общий алгоритм действий сотрудников ИБ в случае наступления инцидента информационной безопасности.

Чтобы защитить корпоративную сеть от различных угроз, многие организации применяют классические средства: антивирусные решения, сканеры безопасности, а также системы обнаружения и предотвращения вторжений. Однако указанные системы не всегда в состоянии обнаружить сложные целевые атаки или предоставить достаточное количество информации для приоритизации и расследования инцидентов ИБ, которые были обнаружены.

Стоит отметить, что управление инцидентами информационной безопасности является важной частью системы ИБ в любой современной организации[14]. Для этого сотрудники, отвечающие за информационную безопасность, должны использовать целый комплекс средств, чтобы обеспечить защиту ИС и ускорить расследование инцидентов ИБ, которые все же могут возникнуть. К таким средствам относятся:

- антивирусы на компьютерах и мобильных устройствах всех сотрудников;

- SIEM системы, в которые интегрированы потоки данных об угрозах;

- анти-APT-системы, обеспечивающие обнаружение сложных угроз и целевых атак;

- системы исследования образцов программного обеспечения и поиска подробной информации о характеристиках вредоносного программного обеспечения по индикаторам компрометации.

В России до сих пор существует целый ряд серьезных проблем в области управления инцидентами информационной безопасности[15]. На рисунке 5 показано, что делали российские компании в 2017 году, когда происходили инциденты ИБ в виде утечек информации.

Рисунок 5. Действия компаний при утечках информации в 2017 году

Большинство атак проходит через этапы kill chain, перечисленные мною в разделе 1.3. В то же время на каждом этапе вредоносная программа оставляет следы на скомпрометированной машине, называемой индикаторами компромисса (IOCs). При расследовании инцидентов необходимо выявлять такие показатели, определять стадию атаки, которой они соответствуют, выявлять уязвимости, используемые вредоносным ПО, и предотвращать дальнейшее развитие атаки.

Основная сложность в данном случае заключается в сборе достаточно уникальных показателей, которые позволят Вам точно определить тип вредоносного ПО, используемого в каждой конкретной атаке.

Согласно статистике[16] инструменты, которые используют чаще всего компании (таблица 3).

Таблица 3

Инструменты, которые чаще всего используют компании

|

Инструмент защиты |

Процент использования |

|

Антивирус |

82% |

|

Firewall |

66% |

|

Proxy |

52% |

|

AD |

50% |

|

DLP-системы |

28% |

|

IDS/IPS |

15% |

|

SIEM |

7% |

Таким образом, развитие информационных технологий позволяет охватить большее количество каналов цифровых коммуникаций сотрудников и хранить значительные объемы информации для дальнейшего анализа, что существенно расширяет возможности расследования нарушений, выявления косвенных признаков мошенничества, выявления закономерностей и аномалий[17].

С целью эффективного противостояния угрозам информационной безопасности рекомендуется обеспечить защиту информационных систем на всех уровнях.

На рабочих станциях рекомендуется установить Endpoint-антивирусы. В сети ИС должны присутствовать IPS, FireWall, Proxy с авторизацией, анти-APT-решения, SIEM с интегрированными потоками данных об угрозах, системы сетевых ловушек и другие системы ИБ.

Кроме этого, проведение тестов на проникновение в ИС данной компании, а также ознакомление специалистов, обеспечивающих информационную безопасность, с отчетами по тестированию на проникновение напрямую способствуют повышению безопасности ИС

Тестирование может проводиться третьими лицами, а информация из отчетов поможет выявить и устранить уязвимости в ИС организации. Специалисты, ответственные за информационную безопасность, должны регулярно повышать свою квалификацию на различных тренингах и семинарах, следить за последними тенденциями ИБ и быть в курсе последних программных и аппаратных решений в области ИБ, а также отслеживать возникающие угрозы и атаки.

Для мониторинга и ведения статистики инцидентов необходимо разработать порядок реагирования на инциденты информационной безопасности, а также выбрать средство накопления и хранения экспертной информации и отчетов по предыдущим инцидентам ИБ. Такая информация позволит ускорить расследования инцидентов ИБ в будущем.

Обнаружение события ИБ, свидетельствующие о возможном инциденте ИБ. К источникам событий ИБ относятся Anti-APT-системы, сетевые ловушки, системы обнаружения вторжений и многие другие решения для обеспечения ИБ.

Во время инцидента сотрудники, ответственные за ИБ, должны принять быстрые и точные меры, чтобы свести к минимуму ущерб, причиненный инцидентом и собрать доказательства для уголовного преследования злоумышленников. Для того, чтобы правильно выполнить эти шаги, необходимо иметь концепцию по управлению инцидентами ИБ, созданную экспертами ИБ.

2.2 Система эффективного управления инцидентами информационной безопасности современной организации на основе - модели PDCA

Многие задаются вопросом что нужно делать для управления инцидентами информационной безопасности? Для начала нужно, чтобы разработка процедуры была принята руководством компании.

Процедура управления инцидентами является частью общей системы управления информационной безопасностью, поэтому руководство должно полностью поддерживать разработку этой процедуры. Также все сотрудники должны понимать, что информационная безопасность конфиденциальной информации в целом и управление инцидентами являются основными целями компании.

Как правило, большинство сотрудников организации не знают, что с помощью обычной электронной почты можно осуществлять целенаправленные атаки на информационные системы организации, а также последствия безответственного использования Интернет-ресурсов[18].

Затем следует разработать необходимые нормативные документы по управлению инцидентами. В данных документах должно содержаться следующее: четкое определение понятия инцидента информационной безопасности, события, которые в компании считаются инцидентом, ответственные лица, порядок оповещения ответственных лиц, порядок устранения причин и последствий инцидента, процедура расследования инцидента, внесение дисциплинарных взысканий, реализация необходимых корректирующих и превентивных мер.

Определение перечня событий, происшествий, является важным этапом в разработке процедур управления инцидентами. Следует понимать, что все события, которые не будут включены в перечень, будут считаться регулярными (даже если они представляют угрозу информационной безопасности).

В частности, инцидентами информационной безопасности могут быть:

- отказ в обслуживании сервисов, средств обработки информации, оборудования;

- нарушение конфиденциальности и целостности ценной информации;

- несоблюдение требований к информационной безопасности, принятых в компании (нарушение правил обработки информации);

- незаконный мониторинг информационной системы;

- вредоносные программы;

- компрометация информационной системы (например, разглашение пароля пользователя).

Для примера можно взять такие события, как прикрепленные к монитору листочки с паролями и логинами, вынос конфиденциальной информации за пределы контролируемой зоны, оставление компьютера незаблокированным и т.д. В таком случае инцидент информационной безопасности представляет собой событие, которое может прервать бизнес-процессы или нанести ущерб информационной безопасности компании.

Следует отметить, что управление инцидентами связано с процессы управления ИБ. Поскольку инцидент считается незаконным, должны быть установлены правила и процедуры, предусмотренные в документах, четко устанавливающих все действия, которые разрешены или запрещены.

Примером может служить следующее: сотрудник компании работает на ноутбуке с конфиденциальной информацией, и ему потребовалось поработать дома. Он забирает ноутбук, а в неконтролируемой зоне, то есть на улице, в подъезде и т.д. на него нападают и забирают его компьютер. Как следствие информацию получили злоумышленники и могут воспользоваться ей в своих целях.

Данный инцидент может произойти из-за отсутствия в компании процедур обращения с мобильными устройствами и хранением на них конфиденциальной информации. Формально сотрудник вынес ноутбук из офиса, но его нельзя привлечь к ответственности, пока данной действие не будет запрещено документально.

Поэтому, прогнозирование инцидентов информационной безопасности (ИБ) является ключом к планированию эффективной системы управления информационной безопасностью объекта[19].

Так же необходимо, чтобы в компании функционировали такие процедуры, как мониторинг событий, фильтрация действующих учетных записей, мониторинг и контроль над действиями сотрудников. В ином случае при возникновении инцидента, виновный может уйти от ответственности без каких-либо проблем.

Например, в компании произошел такой инцидент: системный администратор уволился, но захватил с собой разрабатываемый продукт, который продал конкурентам и они опередили выпуск его на рынок под своим именем. Помимо этого, он изменил параметры системы и в результате после его ухода работа отдельных компонентов прекратилась.

Администратор ушел от какой-либо ответственности очень просто. Не выполнялась регистрация его действий, он мог просто стереть все необходимые доказательства своей виновности, и в компании не выполнялась регистрация инцидентов.

На рисунке 6 для описания процедуры управления инцидентами безопасности используется классическая модель непрерывного улучшения процессов, получившая название от цикла Шухарта-Деминга - модель PDCA (Планируй, Plan - Выполняй, Do - Проверяй, Check - Действуй, Act). Стандарт ISO 27001 описывает модель PDCA как основу функционирования всех процессов системы управления информационной безопасностью.

Рисунок 6. Процедура управления инцидентами

Обнаружение и регистрация инцидента. Любой сотрудник компании может обнаружить инцидент информационной безопасности, имеющий доступ к информационной системе. Но многие пользователи не знают, что делать в случае обнаружения инцидента[20]. Для этого следует разработать инструкцию, в которой прописано: как необходимо сообщить об инциденте, кому сообщить и набор действий, которые сотрудник может выполнять самостоятельно.

Отчет должен включать в себя подробности инцидента, лиц причастных к инциденту, время, дату и сотрудника, который обнаружил данный инцидент.

Далее следует написать инструкцию для ответственного лица, который регистрирует инцидент. В малых компаниях сотрудники обычно обращаются напрямую к человеку, который может устранить инцидент, например, системный администратор или администратор по безопасности. Но в крупных компаниях назначают сотрудника, который ведет регистрацию и учет всех инцидентов, к нему обращаются, он регистрирует и дальше передает дело сотрудникам, которые устраняют причины и последствия.

Инструкция обычно содержит сроки и порядок регистрации инцидента, набор инструкций для сотрудника, обнаружившего инцидент, описании порядка передачи информации об инциденте специалисту, а так же порядок контроля за устранением последствий и причин инцидента.

Устранение причин, последствий инцидента и его расследование. Для устранения последствий и причин инцидента необходим документ, описывающий действия, непосредственно предпринимаемые в случае возникновения инцидента. Не имеет смысла определять действия для каждого инцидента в отдельности, за исключением особых случаев или критических ситуаций.

В документе определяются сроки для устранения причин и последствий инцидента, для каждого уровня инцидента определяются свои сроки. Для этого следует распределить инциденты по классам, определить количество уровней инцидентов, описать инцидент каждого уровня и сроки их устранения.

Подведем итоги, документ по устранению причин и последствий должен содержать: перечень и описание действий, для устранения причин и последствий инцидента, сроки устранения и дисциплинарные взыскания за несоблюдение данного документа.

Расследование инцидента подразумевает выявление лиц, причастных к инциденту, определение мер и взысканий к ним. В некоторых компаниях создается специальная комиссия для расследования инцидентов ИБ.

Инструкция по расследованию инцидентов включает в себя: действия, предпринимаемы для расследования инцидента, сбор и хранение улик инцидента, а так же меры и дисциплинарные взыскания, применяемые к лицам, причастных к инциденту.

Корректирующие и превентивные действия. После устранения последствий инцидента и восстановления нормального функционирования бизнес-процессов компании, возможно, потребуется выполнить действия по предотвращению повторного возникновения инцидента. Для определения необходимости реализации таких действий следует провести анализ рисков, в рамках которого определяется целесообразность корректирующих и превентивных действий.

В некоторых случаях последствия инцидента незначительны по сравнению с корректирующими и превентивными действиями, и тогда целесообразно не совершать дальнейших шагов после устранения последствий инцидента.

Рассмотрены все этапы модели PDCA применительно к процессу управления инцидентами информационной безопасности. Кроме того, для того чтобы процедура была проведена правильно и эффективно, все эти шаги должны повторяться непрерывно и последовательно.

После определенного времени (обычно полгода или год), необходимо повторно просмотреть список событий, называемых инцидентами, форму отчета и прочее, внедрить обновленную процедуру в информационную систему, проверить ее функционирование и эффективность и реализовать превентивные действия.

Таким образом, модельный цикл PDCA будет повторяться непрерывно и обеспечивать бесперебойную работу процедур по управлению инцидентами и, самое главное, его постоянное совершенствование.

2.3 Общие принципы концепции реагирования на инциденты информационной безопасности

В первую очередь необходимо определить контекст, в котором работает организация и четко понимать потребности и ожидания всех сторон, заинтересованных в функционирующей системе управления информационной безопасностью[21].

1. Формализация принципов приоритизации событий информационной безопасности.

Инциденты информационной безопасности необходимо различать по значимости, так как утерянная флешка с ПДн сотрудника (скан паспорта, фото, иные документы) безусловно, является инцидентом информационной безопасности и на это нужно реагировать, но если в тоже время утеряна флешка с информацией, представляющую коммерческую тайну Компании, приоритет должен быть отдан коммерческой тайне.

2. Структуризация и приоритезация потока информации о возможных инцидентах информационной безопасности, поступающих от технических средств мониторинга и сбора данных.

С появлением компьютера и Интернета, количество инцидентов возросло. Для их контроля необходимы специальные программы сбора и анализа данных для проверки инцидентов информационной безопасности. После анализа и структурирования инцидентов программное обеспечение может уведомлять ответственные лица о результатах.

3. Информирование о результатах расследования инцидентов своих сотрудников и партнеров.

На плановых собраниях в организации необходимо раскрывать прошлые инциденты, с целью их уменьшения, так как многие инциденты происходят из-за незнания сотрудника. Крупные инциденты следует доводить до сведения своих партнеров, с тем чтобы не допустить возникновения аналогичных ситуаций в их структуре.

4. Создание необходимых условий для внедрения процедуры расследования инцидентов информационной безопасности внутри организации.

Необходимо проводить аудит компании с привлечением квалифицированных специалистов или организаций извне. Такая проверка более компетентна и не имеет предвзятого отношения к конкретным инцидентам, как это может быть у сотрудника трудящегося в компании.

Кроме того, приказом должны быть назначены внутренний аудит и ответственные лица, определены их сферы ответственности и полномочия при расследовании инцидентов информационной безопасности.

5. Сокращение инцидентов информационной безопасности путем эффективного использования современных средств защиты. Компания должна заботиться о своей безопасности, и защищать конфиденциальную информацию от разглашения. В настоящее время это невозможно без средств защиты информации, таких как:

- антивирусное ПО;

- межсетевые экраны;

- DLP-системы;

- системы блокировки трафика.

6. Документирование руководящих принципов и процедур расследования инцидентов информационной безопасности.

Все инциденты информационной безопасности должны быть записаны в журнал расследования, и содержать минимальный набор информации (дату, инцидент, лицо совершившее, меры наказания). Если потребуется более детальная информация, она должна хранится у ответственного лица за инциденты.

7. Анализ инцидентов и обработка результатов с целью получения практического опыта.

После расследования инцидента следует провести анализ, с тем чтобы накопить опыт и обеспечить дальнейшую нейтрализацию такого инцидента. Например, если злоумышленник ворвался в здание через окно, необходимо поставить решетки на окна.

На основании ГОСТ Р ИСО/МЭК 27001-2006 частная политика должна устанавливать общие руководящие принципы мониторинга состояния информационной безопасности и использовать результаты для осуществления менеджмента инцидентов ИБ предприятия[22].

Таким образом, сформируем следующую политику реагирования на инциденты информационной безопасности:

- понимание руководством организации необходимости реагирования на инциденты информационной безопасности;

- управление процедурой расследования инцидентов информационной безопасности;

- определение целей, задач и места политики в общей структуре процессов управления безопасностью информации;

- определение понятий "инцидент" информационной безопасности и "последствия инцидента" информационной безопасности;

- описание состава, структуры, функциональных зон ответственности, ролей, правил внутриорганизационного взаимодействия, порядок внешних сношений команды по расследованию инцидентов информационной безопасности;

- порядок установления приоритетов и оценки серьезности последствий инцидентов информационной безопасности;

- оценка критериев качества работы команды по расследованию инцидентов;

- разработка форм отчетности и регламента оповещений об инциденте;

- разработка набора процедур, описывающих действие сотрудников организации в случае инцидента информационной безопасности;

- разработка стандартных операционных процедур, подробно описывающих действия сотрудников команды реагирования в процессе обработки инцидента информационной безопасности;

- порядок пересмотра, тестирования и актуализации стандартных операционных процедур.

ЗАКЛЮЧЕНИЕ

Таким образом, по итогам исследования были решены следующие задачи:

- изучены теоретико-методологические аспекты управления инцидентами информационной безопасности;

- проанализировано применение модели PDCA для процессов управления инцидентами ИБ;

- разработана концепция системы управления инцидентами информационной безопасности в организации.

Таким образом, вследствие повсеместного внедрения информационных технологий, развития все более инновационных возможностей сети Интернет, а также, самое главное, активизации деятельности нарушителей в сфере информационной безопасности службам ИБ сегодня необходимо делать акцент на тщательной разработке детальных инструкций управления, в частности реагирования, на возникающие инциденты.

В условиях постоянного изменения ландшафта угроз, необходимо регулярно оценивать, насколько эффективны принятые меры по обеспечению информационной безопасности и достаточно ли ресурсов для достижения нужного уровня защищенности.

При этом, отмечу, что статистику инцидентов следует регулярно анализировать в рамках аудита системы управления информационной безопасностью, потому что она представляет особую ценность для компании как показатель эффективности функционирования системы управления информационной безопасностью в целом.

Кроме этого, как отмечает Н.И. Журавленко – немалых дополнительных усилий со стороны ученых и практических работников в настоящий период требует выявление и исследование новых видов компьютерных преступлений[23].

На сегодняшний день специалисты сходятся во мнении, что люди являются сегодня самым слабым звеном систем информационной безопасности в компаниях, но эту ситуацию, безусловно можно и даже нужно изменять.

Поэтому сотрудникам сегодня не только нужно разъяснять и распределять обязанности по обеспечению и реагированию на инциденты информационной безопасности, но и, прежде всего, добиваться того, чтобы в привычку вошло осмысление вероятных последствий для безопасности практически всех действий работника.

Подводя итоги всему вышесказанному, отмечу, что важным источником данных для непосредственного анализа эффективности системы информационной защиты и, безусловно, планирования улучшений в процессе управления инцидентами информационной безопасности. Как результат, необходимость управления инцидентами возникает не только в рамках обеспечения ИБ, но и при управлении ИТ-инфраструктурой в целом.

Разработанная мною концепция, а также рекомендации по построению системы управления инцидентами помогут не только оперативно локализовать и пресечь нарушения информационной безопасности организации, но и организовать сбор необходимой информации для проведения внутреннего расследования и передачи в компетентные органы.

В заключение мне остается лишь подчеркнуть, что на сегодняшний день управление инцидентами информационной безопасности является наиважнейшим процессом для любой организации. Организации должны, прежде всего, правильно и, безусловно, своевременно отслеживать обработку различных инцидентов с помощью разработки конкретной концепции и построения эффективной системы управления инцидентами информационной безопасности.

1. ГОСТ Р ИСО/МЭК 18044. Менеджмент инцидентов информационной безопасности // Соотв. ISO/IECTR 18044. М., 2007. - 50 с.

2. Акиншина, Г.В. Разработка положения о группе реагирования на инциденты информационной безопасности / Г.В. Акиншина // Sci-Article. – 2014. - № 8.

3. Алексеев, Д.М. Реагирование на инциденты информационной безопасности: цели и алгоритм / Д.М. Алексеев, К.Н. Иваненко, В.Н. Убирайло // Инновационная наука. – 2016. - № 9. – С. 42-43.

4. Алексеев, Д.М. Расследование инцидента информационной безопасности с использованием Volatility Framework / Д.М. Алексеев // Международный студенческий научный вестник. – 2017. – № 4-4. – С. 460-466.

5. Варлатая, С.К. Моделирование жизненного цикла уязвимостей информационной безопасности с помощью поглощающей цепи Маркова / С.К. Варлатая, Е.А. Калужин, Д.С. Монастрыский. – 2016. - № 4(23). – С. 39-44.

6. Дорофеев, А.В. Менеджмент информационной безопасности: основные концепции / А.В. Дорофеев, А.С. Марков // Вопросы кибербезопасности. – 2014. - № 1(2). – С. 67-73.

7. Жуков, В.Г. Исследование алгоритмов прецедентного анализа в задаче классификации инцидентов информационной безопасности / В.Г. Жуков, А.А. Шаляпин, М.М. Соколов // Вестник Сибирского государственного университета науки и технологий имени академика М. Ф. Решетнева. – 2015. - № 3. – С. 572-579.

8. Жуков, В.Г. Прецедентный анализ инцидентов информационной безопасности / В.Г. Жуков, А.А. Шаляпин // Вестник Сибирского государственного университета науки и технологий имени академика М. Ф. Решетнева. – 2013. - № 2. – С. 19-24.

9. Жукова, М.Н. О системе управления метаданными инцидентов информационной безопасности / М.Н. Жукова, Д.В. Калачев // Решетневские чтения. – 2015. – С. 284-285.

10. Журавленко, Н.И. Способы совершения компьютерных преступлений / Н.И. Журавленко // Проблемы информационной безопасности: сборник научных трудов II Международной научно-практической конференции, 2016. - 256 с.

11. Зиненко, О. Анализ угроз информационной безопасности 2016-2017 [Электронный ресурс] // Режим доступа: https://www.anti-malware.ru/analytics/Threats_Analysis/Analysis_information_security_threats_2016_2017 (дата обращения: 11.03.2018).

12. Зефиров, С.Л. Исследование возможности анализа обработки инцидентов информационной безопасности / С.Л. Зефиров // Труды Международного симпозиума «Надежность и качество». – 2015. - № 1. – С. 70-73.

13. Исследование уровня информационной безопасности в российских компаниях [Электронный ресурс] // Режим доступа: https://searchinform.ru/research/2017/ (дата обращения: 15.03.2018).

14. Канев, А.Н. Мониторинг событий и обнаружения инцидентов информационной безопасности с использованием SIEM-систем / А.Н. Канев // Международный студенческий научный вестник. – 2015. - № 3-1. – С. 122-123.

15. Ковалева, К.А. Построение системы информационной безопасности / К.А. Ковалева, Р.В. Глущенко // Международный студенческий научный вестник. – 2014. – № 1.

16. Козачок, В.И. Информационная безопасность корпорации как объект социального управления / В.И. Козачок // Власть. – 2017. - № 5(25). – С. 74-82.

17. Лободина, А.С. Информационная безопасность / А.С. Лободина, В.В. Ермолаева // Молодой ученый. - 2017. - №17. - С. 17-20.

18. Максимова, Е.А. Проблемы разработки частной политики менеджмента инцидентов информационной безопасности предприятия / Е.А. Максимова, Т.А. Омельченко, В.В. Алексеенко // Известия Южного федерального университета. Технические науки. – 2014.- № 2(151). – С. 108-114.

19. Олавсруд, Т. Информационная безопасность в 2017 году: тенденции [Электронный ресурс] / Т. Олавсруд // Режим доступа: https://www.osp.ru/cio/2017/1/13051454 (дата обращения: 14.03.2018).

20. Писаренко, И. Выявление инцидентов информационной безопасности / И. Писаренко [Электронный ресурс] // Режим доступа: http://www.itsec.ru/articles2/control/vyyavlenie-incidentov-informacionnoy-bezopasnosti (дата обращения: 11.03.2018).

21. Рябова, Г. Автоматизация мониторинга и расследования инцидентов в DLP-системе [Электронный ресурс] / Г. Рябова // Режим доступа: https://www.securitylab.ru/analytics/475554.php (дата обращения: 12.03.2018).

22. Соколов, М.М. Проблемы применения методов адаптации для формирования корректирующих мероприятий в системах прецедентного анализа инцидентов информационной безопасности / М.М. Соколов, В.Г. Жуков. - 2015. - № 11(1). – С. 506-507.

-

Алексеев Д. М. Реагирование на инциденты информационной безопасности: цели и алгоритм / Д.М. Алексеев, К.Н. Иваненко, В.Н. Убирайло // Инновационная наука. – 2016. - № 9. – С. 42. ↑

-

Исследование уровня информационной безопасности в российских компаниях [Электронный ресурс] // Режим доступа: https://searchinform.ru/research/2017/ (дата обращения: 15.03.2018). ↑

-

Жуков В. Г. Прецедентный анализ инцидентов информационной безопасности / В.Г. Жуков, А.А. Шаляпин // Вестник Сибирского государственного университета науки и технологий имени академика М. Ф. Решетнева. – 2013. - № 2. – С. 19. ↑

-

Жуков В.Г. Исследование алгоритмов прецедентного анализа в задаче классификации инцидентов информационной безопасности / В.Г. Жуков, А.А. Шаляпин, М.М. Соколов // Вестник Сибирского государственного университета науки и технологий имени академика М. Ф. Решетнева. – 2015. - № 3. – С. 573. ↑

-

Зиненко, О. Анализ угроз информационной безопасности 2016-2017 [Электронный ресурс] // Режим доступа: https://www.anti-malware.ru/analytics/Threats_Analysis/Analysis_information_security_threats_2016_2017 (дата обращения: 11.03.2018). ↑

-

Писаренко, И. Выявление инцидентов информационной безопасности / И. Писаренко [Электронный ресурс] // Режим доступа: http://www.itsec.ru/articles2/control/vyyavlenie-incidentov-informacionnoy-bezopasnosti (дата обращения: 11.03.2018). ↑

-

Ковалева, К.А. Построение системы информационной безопасности / К.А. Ковалева, Р.В. Глущенко // Международный студенческий научный вестник. – 2014. – № 1. ↑

-

Канев, А.Н. Мониторинг событий и обнаружения инцидентов информационной безопасности с использованием SIEM-систем / А.Н. Канев // Международный студенческий научный вестник. – 2015. - № 3-1. – С. 122-123. ↑

-

Жукова, М.Н. О системе управления метаданными инцидентов информационной безопасности / М.Н. Жукова, Д.В. Калачев // Решетневские чтения. – 2015. – С. 284. ↑

-

Варлатая, С.К. Моделирование жизненного цикла уязвимостей информационной безопасности с помощью поглощающей цепи Маркова / С.К. Варлатая, Е.А. Калужин, Д.С. Монастрыский. – 2016. - № 4(23). – С. 39. ↑

-

ГОСТ Р ИСО/МЭК 18044. Менеджмент инцидентов информационной безопасности // Соотв. ISO/IECTR 18044. М., 2007. - 50 с. ↑

-

Соколов, М.М. Проблемы применения методов адаптации для формирования корректирующих мероприятий в системах прецедентного анализа инцидентов информационной безопасности / М.М. Соколов, В.Г. Жуков. - 2015. - № 11(1). – С. 506. ↑

-

Козачок, В.И. Информационная безопасность корпорации как объект социального управления / В.И. Козачок // Власть. – 2017. - № 5(25). – С. 75. ↑

-

Алексеев Д.М. Расследование инцидента информационной безопасности с использованием Volatility Framework // Международный студенческий научный вестник. – 2017. – № 4-4. – С. 462. ↑

-

Акиншина, Г.В. Разработка положения о группе реагирования на инциденты информационной безопасности / Г.В. Акиншина // Sci-Article. – 2014. - № 8. ↑

-

Исследование уровня информационной безопасности в российских компаниях [Электронный ресурс] // Режим доступа: https://searchinform.ru/research/2017/ (дата обращения: 15.03.2018). ↑

-

Рябова, Г. Автоматизация мониторинга и расследования инцидентов в DLP-системе [Электронный ресурс] / Г. Рябова // Режим доступа: https://www.securitylab.ru/analytics/475554.php (дата обращения: 12.03.2018). ↑

-

Жукова, М.Н. О системе управления метаданными инцидентов информационной безопасности / М.Н. Жукова, Д.В. Калачев // Решетневские чтения. – 2015. – С. 284. ↑

-

Зефиров, С.Л. Исследование возможности анализа обработки инцидентов информационной безопасности / С.Л. Зефиров // Труды Международного симпозиума «Надежность и качество». – 2015. - № 1. – С. 70. ↑

-

Лободина, А.С. Информационная безопасность / А.С. Лободина, В.В. Ермолаева // Молодой ученый. - 2017. - №17. - С. 19. ↑

-

Дорофеев, А.В. Менеджмент информационной безопасности: основные концепции / А.В. Дорофеев, А.С. Марков // Вопросы кибербезопасности. – 2014. - № 1(2). – С. 69. ↑

-

Максимова, Е.А. Проблемы разработки частной политики менеджмента инцидентов информационной безопасности предприятия / Е.А. Максимова, Т.А. Омельченко, В.В. Алексеенко // Известия Южного федерального университета. Технические науки. – 2014.- № 2(151). – С. 110. ↑

-

Журавленко, Н.И. Способы совершения компьютерных преступлений / Н.И. Журавленко // Проблемы информационной безопасности: сборник научных трудов II Международной научно-практической конференции, 2016. - С. 36. ↑

- Изучение документооборота и разработка регламента управления им

- Особенности систем электронного документооборота

- Право хозяйственного ведения и право оперативного управления

- Участники внешнеэкономической деятельности. Разрешение споров между участниками внешнеэкономической деятельности

- Сделки с ценными бумагами. Их особенности

- Значение биржи (Функции биржи)

- Система защиты информации в банковских системах

- NormanVirus Control

- Виды угроз информационной безопасности и их состав

- Понятие конфиденциальности информации

- Архитектура современных компьютеров (Структура современного ПК)

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы» (разработка информационной системы процесса расчета заработной платы)