Разработка методики расследования преднамеренных действий, связанных с нарушением порядка доступа к информационным ресурсам и системам (попытка несанкционированного доступа)

Содержание:

Введение

Уровень развития современных технологий позволяет компаниям создавать сложные корпоративные инфраструктуры, объединяющие в себе множество подсистем. Зачастую архитектура сети настолько сложна, что обеспечить ее полную защиту становится непосильной задачей даже для крупных корпораций, выделяющих солидный бюджет на защиту своих ресурсов. Проведение анализа защищенности позволяет заблаговременно выявить наиболее уязвимые компоненты системы и устранить недостатки в обеспечении защиты.

Тестирование на проникновение представляет собой один из методов проведения анализа защищенности информационных систем. В рамках тестирования на проникновение моделируется поведение потенциального нарушителя, действующего как со стороны сети Интернет, так и из сегментов внутренней сети компании. Такой подход к анализу защищенности позволяет на практике оценить реальный уровень безопасности системы и выявить недостатки используемых механизмов защиты.

В данной курсовой работе будут описаны методы расследования преднамеренных действий, связанных с нарушением порядка получения доступа (несанкционированный доступ). Данная методика будет рассматриваться на основе методики, существующей в Domodedovo Airport, далее DME.

Цель - выявить уязвимости различных информационных систем и разработать методику предотвращения возможности получения несанкционированного доступа к ИС.

Глава 1. Разграничение доступа к ИС

В данной главе мы поговорим о существующих разграничениях доступа, которые позволяют предотвратить несанкцированный доступ на основе ИС, которые используются в аэропорту «Домодедово»

В любой корпорации, в том числе и в аэропорту применяются различные ИС, которые отвечают за какую-либо область, будь то производство или контроль. Каждая из этих ИС имеет свою платформу и у каждой платформы есть свои уязвимости.

В текущей работе мы рассмотрим методику предотвращения несанкционированного доступа к системам на базе IBM Lotus Notes.

Рассмотрим систему, символически названа, ИС «Управление доступом»

В целях безопасности данных и авторского права на ИС все данные, включая скриншоты будут обезличены.

Данная система используется в DME в качестве системы разграничения доступа.

Принцип данной системы состоит в следующем:

- В ИС «Управление доступом» существует справочник ресурсов, в котором хранится информация по всем активным БД и их доступам.

Рис.1 Справочник ресурсов

- Пользователь, которому нужно получить доступ к информации, в рамках служебных обязанностей, создает заявку на предоставление доступа к ИС.

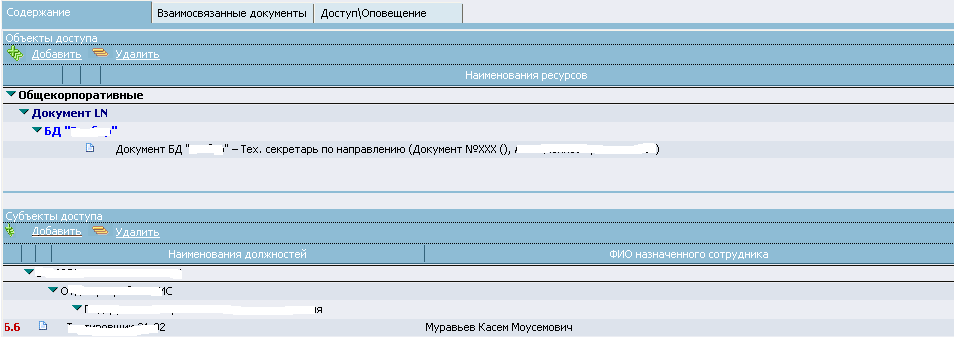

Рис.2 Содержание заявки

В данной заявке содержится полная информация о пользователе, должность, допуск безопасности, процесс, в котором указано на основании чего пользователь имеет право запрашивать доступ, а также сам ресурс, к которому запрашивается доступ.

- После того, как заявка была создана, она проходит цикл согласования и попадает на санкционирующего.

- Санкционирующий принимает решение о подтверждении заявки на доступ.

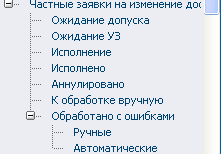

- В случае положительного решения санкционирующего, заявка направляется на еще один статус, который называется «ожидание допуска». На данном статусе у пользователя проверяется допуск безопасности («Допуск безопасности» - это допуск, который определяется исходя из должности пользователя и его служебных обязанностей), если допуск безопасности соответствует требованиям к системе, то в таком случае доступ к ИС предоставляется.

Рис. 3 Процедура проверки доступа, хождение по статусам.

- В случае если допуск безопасности не соответствует требованиям к системе, но доступ к системе необходим, то инициируется заявка на повышение допуска безопасности, при этом инициируется процедура присвоения допуска. Данная процедура подразумевает под собой прохождение полиграфа, по результатам которого отделом безопасности будет принято решение о целесообразности повышения допуска безопасности.

Такой механизм сделан для того, чтобы у пользователя не было излишних доступов к ИС, а также для того, чтобы 3-и лица не смогли получить доступ к данным, не имея к ним допуска.

Однако, данная система разграничения доступа предназначена для предотвращения несанкционированного доступа к ИС только внутренним сотрудникам.

Для обеспечения сохранности конфиденциальных данных, а также для предотвращения утечек конфиденциальных данных в DME используется система DLP (Data Loss Prevention), а также система анализа конфиденциальных данных.

Для защиты рабочих станций используются штатные средства защиты Windows, и система LANDesk, хотя эти меры все равно не смогут полностью защитить от человеческого фактора, либо от уязвимости самой ОС.

Глава 2. Уязвимости ИС

В данном разделе мы поговорим о различных уязвимостях, которые могут привести к утечке данных и способах борьбы с данными уязвимостями.

Рис.4 Диаграмма уязвимостей

- Уязвимость Веб-сервисов

- Пароли

- Отсутствие обновлений политики безопасности

- Внедрение операторов SQL

- Уязвимости ОС

- Отсутствие антивирусных программ.

- Уязвимости ОС - по-прежнему широко распространены, недостатки защиты различных служебных протоколов, таких как ARP, STP, NBNS, LLMNR и других. Например, отсутствие механизмов защиты от атак ARP Cache Poisoning было обнаружено в 83% исследованных систем, а отсутствие фильтрации и защиты протокола STP — в 42%. В ЛВС многих компаний выявлено отсутствие защиты таких протоколов, как NBNS и LLMNR, которые по умолчанию используются в системах на базе ОС Windows для разрешения имен при недоступности DNS-серверов (56 и 38% соответственно). Атаки на эти протоколы позволяли перехватывать хэши паролей пользователей и подбирать на их основе пароли. Недоработка со стороны производителей, позволяющая тем или иным способом получить администраторские права к ПК, либо получить доступ к трафику.

- Пароль - наиболее распространенная уязвимость. В ходе тестирования на проникновение получение паролей пользователей может осуществляться различными способами. Это может быть подбор паролей для учетных записей по умолчанию (таких как Administrator, admin, root); подбор паролей для учетных записей, имена которых удалось получить за счет эксплуатации различных уязвимостей на предыдущих этапах; подбор паролей на базе хэш-значений; восстановление учетных данных из зашифрованных значений и другие методы. В данном исследовании при анализе используемых паролей рассматривались все пароли, полученные в ходе тестирования на проникновение тем или иным образом, при этом словарными признавались пароли, которые могут быть в короткие сроки подобраны злоумышленником путем перебора по распространенным словарям при знании лишь идентификатора пользователя.

В DME сложность пароля регулируется стандартом и определенной ИС, в настройках которых прописаны минимальные требования к паролю пользователя, а также срок смены пароля и условия отсутствия повторений. Недостаточно сложный пароль, согласно исследованиям организаций, занимающихся информационной безопасностью, в 2016г, являлся самой распространённой уязвимостью.

- Отсутствие обновлений политики безопасности - еще одна причина уязвимости ИС. Наибольшее количество уязвимостей данной категории в этом году выявлено в веб-серверах, используемых на периметре: 67% от общего числа исследованных организаций уязвимы. В 40% компаний подобные уязвимости обнаружены в прикладном ПО, таком как PHP и OpenSSL. Для такой же доли систем были выявлены уязвимости в устаревших версиях различных веб-приложений, поставляемых вендорами «как есть», — систем управления содержимым сайтов (CMS), систем телеконференцсвязи. Примером может служить загрузка произвольных файлов в CMS Joomla (CVE-2013-5576), которая позволяет нарушителю загрузить веб-интерпретатор командной строки на сервер и выполнять команды ОС — и которая позволила преодолеть периметр при тестировании на проникновение в одной из организаций.

- Внедрение операторов SQL - уязвимость типа «Внедрение операторов SQL», связанная с ошибками в коде веб-приложения и позволяющая получить несанкционированный доступ к системе управления базами данных (СУБД) в обход логики приложения, занимает высокую позицию в рейтинге и встречается в 67% организаций. Другая критическая уязвимость в веб-приложениях — «Загрузка произвольных файлов» — опустилась с 6-й на 11-ю строчку рейтинга, однако по-прежнему встречается часто: уязвимы оказались 40% компаний.

- Уязвимость WEB-сервисов - как и прежде, использование открытых протоколов передачи данных остается распространенной уязвимостью в корпоративных информационных системах и занимает третью строчку рейтинга уязвимостей сетевого периметра. По сравнению с 2013 годом доля уязвимых систем остается на прежнем уровне и составляет 80%. Выявлено множество систем с доступными службами FTP, Telnet и другими открытыми протоколами. Благодаря им потенциальный злоумышленник получает возможность перехвата передаваемой информации, в том числе учетных данных привилегированных пользователей. Также было выявлено множество уязвимостей средней степени риска, связанных с недостатками конфигурации SSL. Данная уязвимость встречалась в 73% систем, и заняла 4-ю строчку рейтинга наиболее распространенных. К недостаткам данной категории относится использование самоподписанных или устаревших сертификатов SSL. Используя уязвимости в конфигурации SSL, нарушитель может осуществить атаку «человек посередине» и перехватить передаваемые по данному протоколу чувствительные данные.

- Отсутствие антивирусных программ - в 88% проанализированных организаций был выявлен недостаток безопасности, заключающийся в недостаточно эффективной реализации антивирусной защиты. Этот недостаток выражается, в частности, в возможности нарушителя c привилегиями администратора запускать на серверах и рабочих станциях под управлением ОС Windows специализированное ПО для проведения атак. На тех узлах, где антивирус выявлял действия нарушителя и блокировал запуск

вредоносного ПО, привилегии локального администратора позволяли отключать антивирус либо добавлять данное ПО в список исключений.

В результате подобных действий, а также из-за недостаточной защиты привилегированных учетных записей, в большинстве исследованных систем удалось получить учетные данные пользователей ОС Windows, в том числе учетные данные администраторов доменов, в открытом виде.

- Человеческий фактор - В рамках работ по тестированию на проникновение корпоративных информационных систем для ряда компаний проводились проверки осведомленности пользователей систем в вопросах информационной безопасности. Проверки представляли собой серии согласованных с заказчиком атак, эмулирующих реальную деятельность злоумышленников, и отслеживание реакции пользователей на них. Тестирование проводилось различными методами по индивидуальным сценариям. Для взаимодействия с сотрудниками заказчика могли использоваться электронная почта, системы обмена мгновенными сообщениями, социальные сети и телефонная связь. В данном исследовании рассматриваются лишь результаты по наиболее распространенному виду тестирования — рассылка по электронной почте. Проверки заключались в рассылке электронных сообщений с вложением в виде файла либо содержащих ссылку на внешний источник. Отслеживались факты перехода по предложенной ссылке, факты запуска исполняемого файла, приложенного к письму, или ввода учетных данных при эмуляции фишинговой атаки. Как правило, рассылка писем по электронной почте осуществлялась якобы от лица сотрудника организации, но также применялись сценарии, при которых письма отправлялись от какого-либо внешнего лица или организации. Оценка уровня осведомленности производилась на основании экспертного мнения специалистов Positive Technologies по результатам проведенных работ. Полученные результаты отражают существенное снижение уровня осведомленности пользователей систем в вопросах ИБ. Ровно половина систем, в отношении которых проводилось исследование, показали крайне низкий уровень по этому показателю. В 17% систем, в отношении которых были проведены данные работы, уровень осведомленности сотрудников оказался на низком уровне, а каждой третьей системе присвоена оценка осведомленности «ниже среднего».

Глава 3. Киберугрозы

При анализе инцидентов рассматривались только уникальные события, таким образом все проишествия, связанные с заражением одним трояном или его модификациями, учитываются как один масштабный инцидент. Доля атак с использованием ВПО выросла на 3%.

Социальная инженерия применялась чаще, чем в I квартале, и составила 15% всех атак. Во II квартале сократилось количество DDoS-атак, при этом появились новые ботнеты из IoT-устройств, поэтому в III квартале можно ожидать роста этой категории атак.

Тема вредоносного ПО, шифрующего данные пользователей и требующего выкуп за расшифровку, совсем не нова, однако именно она была самой обсуждаемой в мировом ИБ сообществе в мае и июне 2017 года. Компании как минимум в 150 странах мира понесли серьезные убытки из-за нарушений в работе информационных инфраструктур, данные в которых были зашифрованы троянами-вымогателями.

Эпидемия WannaCry (WanaCypt0r, WCry)1 показала, что, не открывая подозрительные письма, не переходя по подозрительным ссылкам, можно все равно стать жертвой. По данным Intel2, общее количество зараженных компьютеров превысило 530 тысяч. Несмотря на то что на биткойн-кошельки разработчиков WannaCry от жертв поступило всего около 50 BTC (128 000

долл. США), общий ущерб компаний составил более миллиарда долларов.

Другая масштабная вредоносная кампания в конце июня была вызвана шифровальщиком NotPetya (также известным под именами ExPetr, PetrWrap, Petya, Petya.A и др.) Отличительной чертой этой эпидемии было то, что целью преступников не была финансовая выгода, они не стремились рассылать ключ восстановления в обмен на выплаты. ВПО распространялось для вывода из строя информационных систем, уничтожения файлов и саботажа. Однако злоумышленники допустили ошибки в коде при реализации ал-горитма шифрования, что позволило экспертам Positive Technologies найти возможность восстановления данных в тех случаях, когда троян NotPetya имел административные привилегии и зашифровал жесткий диск целиком4. Однако более 40 жертв заплатили выкуп на общую сумму, эквивалентную 10 000 долл. США.

Исходный вектор заражения NotPetya был направлен на украинские организации и реализован через бэкдор в программе бухгалтерского учета M.E.Doc5. ВПО попадало на компьютеры жертв вместе с официальными обновлениями и запускало в зараженной системе другое ВПО. Таким образом, вредоносная кампания была хорошо спланирована и реализована через атаку на разработчика ПО и включала компрометацию сервера обновлений и получение доступа к исходному коду программы.

Кроме того, во II квартале получили популярность и другие вредоносные программы, такие как семейство шифровальщиков-вымогателей Jaff, распространяемое через PDF-документы, прикрепленные к спам-сообщениям электронной почты6, и SOREBRECT, внедряющееся в процесс Windows svchost.exe с помощью легитимной утилиты командной строки PsExec и уничтожающее исходный вредоносный файл7.

Одновременно с эпидемией WannaCry мы наблюдали инциденты, связанные с другим ВПО (Adylkuzz8), использовавшим ту же уязвимость MS17-0109. Это ВПО не стало столь популярным в СМИ, поскольку не требовало выкуп. Однако большое количество компьютеров было заражено, а многие жертвы при этом не знали, что оказались атакованы. Исходный вектор заражения был аналогичен WannaCry: им служил доступный из сети Интернет уязвимый узел, на котором не были установлены актуальные обновления ПО и ОС. Интересна была цель атакующих: они использовали вычислительные мощности зараженных компьютеров для генерации криптовалюты. При анализе транзакций известного нам кошелька злоумышленника мы подсчитали, что подконтрольные вычислительные мощности позволяют хакеру зарабатывать порядка 2000 долл. США в сутки.

Во II квартале набирает обороты тренд «вымогатели как услуга» (ransomware as a service), о котором мы рассказывали в первом квартале. Появляются новые сервисы по сдаче троянов в аренду, например, дистрибьютор Petya или Mischa получает от 25% до 85% от суммы платежей жертв, а другой троян-шифровальщик Karmen продается на черном рынке за 175 долл. США.

Актуальными проблемами на 2017 г. Также остаются DDoS – атаки на сервера, заражение мобильных приложений вредоносным ПО.

Подводя итоги II квартала 2017 года, отмечаются следующие тенденции:

Массовая вредоносная кампания может нанести ущерб, суммарно сопоставимый с целенаправленной атакой. А сервис «вымогатели как услуга» набирает серьезные обороты, что позволяет прогнозировать появление целого рынка ransomware в ближайшем будущем.

Вместе с ростом рынка криптовалюты растет количество атак на биткойн-кошельки и биржи.

Исследователи обнаруживают новые ботнеты из IoT-устройств, однако известий о новых инцидентах, связанных с высоконагруженными атаками, поступает немного. Нельзя исключать возможность, что злоумышленники копят ресурсы, чтобы в дальнейшем реализовать масштабные атаки.

Необходимость защиты от кибер преступников на государственном уровне начали осознавать те страны, которые до недавнего времени не имели своих кибервойск. Так, Австралия официально заявила о создании подразделения, специализирующегося на информационных войнах, и даже опубликовала соответствующую вакансию на сайте министерства обороны. Вероятно, что в ближайшее время кибервойска продолжат появляться и у других стран.

Глава 4. Методы защиты от несанкционированного доступа

На основе данных, описанных выше, мы пришли к выводу, что для динамично развивающейся инфраструктуры необходимо проводить регулярный аудит информационной безопасности.

Методы защиты:

- Своевременное обновление антивирусной защиты

- Установка ПО, блокирующее использование стороннего ПО, не внесенного в «белый» список

- Фильтровать трафик электронной почты на наличие конфиденциальных данных

- Проводить своевременные проверки элементарных знаний сотрудников в области информационной защиты

- Периодически проводить тестирование информационных систем с целью выявления уязвимостей и разрабатывать методику их защиты.

Заключение

Исследования корпоративных систем показывает, что самые распространенные уязвимости ресурсов сетевого периметра связаны с доступностью интерфейсов управления серверами и сетевым оборудованием (SSH, Telnet, RDP) из внешних сетей. Доля систем, в которых были обнаружены словарные учетные данные, в том числе привилегированных пользователей, по-прежнему высока. Также широко распространены уязвимости, связанные с ошибками в коде веб-приложений.

Для внутрисетевых ресурсов тоже распространены недостатки парольной политики. В корпоративных сетях большинства организаций выявлены недостатки антивирусной защиты и защиты привилегированных учетных записей. Выявлены множественные факты хранения чувствительных данных в открытом виде. По-прежнему распространены недостатки защиты служебных протоколов, позволяющие перенаправлять и перехватывать сетевой трафик.

В отношении уровня осведомленности пользователей в вопросах информационной безопасности наблюдается существенное снижение показателей: значительно увеличилась доля компаний, сотрудники которых осуществляли переход по предоставленным в письмах ссылкам или запускали недоверенное ПО. Более чем для половины исследованных систем уровень осведомленности пользователей в вопросах ИБ оценен как низкий и крайне низкий.

Для проведения атак в большинстве случаев достаточно использовать все те же уязвимости и атаки, которые были распространены в предыдущие годы. Даже в случаях, когда компании спешно устанавливали обновления для такой уязвимости как Heartbleed, другие базовые меры защиты (межсетевое экранирование, сложные пароли, обновления для других компонентов системы) зачастую не применялись. Факты получения доступа к критически важным ресурсам большинства рассмотренных компаний позволяют сделать вывод о необходимости усовершенствования используемых средств и мер обеспечения информационной безопасности, в частности в области парольной политики, защиты веб-приложений, обеспечения регулярных обновлений безопасности и защиты привилегированных учетных записей. Также следует на регулярной основе проводить аудит безопасности информационных систем и работы по тестированию на проникновение со стороны как внешнего, так и внутреннего нарушителя.

Список используемой литературы

- https://www.ptsecurity.com - Аудит уязвимостей ИС компанией POSITIVE TECH.

- Обезличенные данные ИС «Управление доступом»

Список используемых обозначений:

DME - Аэропорт «Домодедово»

ИС – Информационная система

КИС - Корпоративные информационные сети

ИБ – Информационная безопасность

ОС – Операционная система

- Особенности управления организациями в современных условиях и пути его совершенствования (Понятие организации)

- Кадровая стратегия в системе стратегического управления организацией (Понятие и сущность кадровой стратегии предприятия)

- Финансы акционерного общества (Понятие, сущность, цели и задачи анализа финансового состояния предприятия)

- Товароведная характеристика ассортимента и потребительских свойств кондитерских изделий

- Управление запасами предприятия на примере аптеки

- Понятие менеджмента. Менеджер и предприниматель

- Вопросы налогообложения при осуществлении рекламной деятельности

- Виды договоров

- Понятие и виды наследования (Основные понятия наследственного права)

- Объекты патентного права (Полезная модель как объект патентного права)

- Проектирование реализации операций бизнес-процесса "Управление документооборотом" (Выбор комплекса задач автоматизации)

- Анализ технологий совершения компьютерных преступлений