Программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей

Содержание:

Введение

Факт наличия ценность информации был осознан людьми очень давно – недаром переписка влиятельных личностей издавна была объектом пристального внимания их недругов. Именно в то время возникла задача защиты переписки. Для решения этой задачи использовались самые разнообразные методы, одним из которых была тайнопись – умение составлять сообщения так, чтобы его смысл был доступен только посвященным в тайну. Существуют свидетельства зарождения тайнописи еще в доантичные времена. На протяжении всей своей многовековой истории данный вид искусства служил немногим, в основном верхушке общества, не выходя за пределы резиденций глав государств, посольств и разведывательных миссий. Но несколько десятилетий назад информация приобрела самостоятельную коммерческую ценность и стала широко распространенным товаром, следовательно, ее необходимо защищать. Возникновение индустрии обработки информации с железной необходимостью привело к возникновению индустрии средств защиты информации.

В данной работе рассмотрено само понятие информации и его основные свойства. Также проведена классификация информации по формам представления и проведены несколько других классификаций, таких как классификация по способу восприятия, по назначению, по объектам информационного взаимодействия, по значению и по истинности.

Во второй части работы были рассмотрены методы защиты информации. Были рассмотрены основные виды угроз информационной безопасности, а также основные методы борьбы с ними. В качестве основных методов защиты были выделены ограничение доступа, разграничение и контроль доступа, разделение привилегий на доступ, идентификация и установление подлинности объекта, криптографические преобразования информации, а также правовые и организационные методы защиты информации.

1. Информация

1.1. Основные характеристики информации

1.1.1. Понятие информации

Информация представляет собой абстрактное понятие в широком смысле, которое имеет множество значений, зависящих от контекста. В узком смысле информация является сведениями, независимыми от формы их представления. В настоящее время не существует единого определения термина информация. С точки зрения различных областей знания, данное понятие описывается своим специфическим набором признаков. Информация является совокупностью зафиксированных на материальном носителе данных, распространённых и сохранённых в пространстве и времени[1].

В то же время никак нельзя называть произведения искусства информацией. Культурологическое и эстетическое понимание термина информация в корне отличается от понимания информации в биологии, физике, кибернетике и подобных наук. Органами чувств или другими приемниками информации мы принимаем информацию об окружающем мире, в том числе и информацию о произведениях искусства. Но произведения искусства в связи с этим не становятся чистой информацией. Это люди, при помощи органов чувств видя произведения искусства, воспринимаем информацию о произведениях искусства[2] [1, 3].

1.1.2. Свойства информации

Информация обладает свойствами, как и любой другой объект. Характерной отличительной особенностью информации от других объектов общества и природы, является дуализм, при котором на информацию вместе с ее свойствами влияют как свойства методов, которые фиксируют эту информацию, так и свойства исходных данных, которые составляют ее содержательную часть[3].

С точки зрения информатики, наиболее важными представляются шесть следующих общих качественных свойств:

- Объективность информации. Объективным объект считается в том случае, если он существует вне и независимо от человеческого сознания. Информация является отражением внешнего объективного мира и имеет возможность быть объективной, только если она не зависит от чьего-либо мнения, суждения и методов ее фиксации. К примеру, информационное сообщение «На улице тепло» несет субъективную информацию, а сообщение «На улице 23° С» — объективную, но с зависящей от погрешности средства измерения (термометра) точностью. Объективная информация получается с помощью измерительных приборов и исправных датчиков. Информация искажается в сознании человека, завися от суждений, знаний, опыта и мнения конкретного субъекта, переставая быть объективной.

- Достоверность информации. Информация считается достоверной в случае отражения ею истинного положение дел. Объективная информация всегда достоверна, но достоверная информация может быть как объективной, так и субъективной. Достоверная информация помогает принимать правильное решение[4]. Недостоверной информация может быть по следующим причинам:

- непреднамеренное или преднамеренное искажение субъективного свойства;

- искажение в результате недостаточно точных средств ее фиксации или воздействия помех.

- Полнота информации. Информация считается полной, при ее достаточности для принятия решений и понимания. Неполная информация может привести к ошибочному выводу или решению.

- Точность информации определяется степенью ее близости к реальному состоянию явления, процесса, объекта и подобных.

- Актуальность информации определяется важностью для настоящего времени, насущностью и злободневностью. Только вовремя полученная информация может быть полезна.

- Полезность, или ценность, информации. Полезность может быть оценена применительно к нуждам конкретных ее потребителей и оценивается по тем решаемым с ее помощью задачам[5].

Самой ценной информацией является полезная. При этом следует учитывать, что и необъективная, недостоверная информация, имеет большую значимость для человека. В художественной литературе полезная информация представлена неявным образом. Социальная информация обладает также и такими дополнительными свойствами, как:

- семантический характер, то есть понятный, так как именно в понятиях обобщаются наиболее существенные признаки явлений, процессов и предметов окружающего мира;

- языковая природа, при которой одно и то же содержание может быть выражено на разных естественных языках, записано в виде математических формул и подобных видах записи[6].

С течением времени информация накапливается, количество информации растет, происходит ее оценка, обобщение и систематизация. Это свойство назвали кумулированием и ростом информации[7].

Старение информации заключается в уменьшении ее ценности с течением времени. Старит информацию не само время, а появление новой информации, уточняющей, дополняющей или отвергающей, частично или полностью, более раннюю. Научно-техническая информация стареет быстрее, а эстетическая — медленнее.

Удобная форма представления, компактность и логичность облегчают усвоение и понимание информации[8] [2, 4, 6].

Схема свойств информации представлена на рисунке 1.

Рис. 1. Схема свойств информации

Рис. 1. Схема свойств информации

1.2. Классификация информации по формам предоставления

Компьютер, помогающий человеку обрабатывать и хранить информацию, приспособлен в первую очередь для обработки числовой, текстовой и графической информации[9].

Схема классификации представлена на рисунке 2.

Рис. 2. Схематическая классификация форм предоставления информации

Рис. 2. Схематическая классификация форм предоставления информации

Рассмотрим только те формы информации, которые «понимают» технические устройства:

- текстовая информация;

- числовая информация;

- графическая информация;

- музыкальная или звуковая информация;

- видеоинформация

- смешанная информация[10] [1].

1.2.1. Текстовая информация

Текстовая информация представляет собой способ кодирования речи человека специальными символами — буквами. Способ кодирования определяется разными языки и разные наборами букв для отображения речи, которые у каждого народа собственные. Особенно большое значение способ передачи текстовой информации приобрел после изобретения бумаги и книгопечатания[11].

В качестве примеров текстовой информации можно привести текст в учебнике, сочинение в тетради, реплику актера в спектакле, переданный по радио прогноз погоды. Также стоит отметить, что в устном общении информация может быть представлена только в словесной, текстовой форме[12] [3, 7].

1.2.2. Числовая информация

Числовая информация является количественной мерой объектов и их свойств в окружающем мире. Особенно большое значение числовая информация приобрела с развитием экономики, торговли и денежного обмена. Аналогично текстовой информации для отображения числовой информации используется метод кодирования специальными символами, являющимися цифрами, причем системы кодирования также могут быть разными[13].

В качестве примеров числовой информации можно привести таблицу умножения, арифметические примеры, счет в хоккейном матче, время прибытия поезда и подобные. В чистом виде числовая информация встречается редко, чаще всего используется комбинированная форма представления информации. В качестве примера комбинированно использования можно привести текст телеграммы: «Встречайте одиннадцатого. Поезд прибывает в девять вечера», в котором слова «одиннадцатого» и «девять» понимаются как числа, хотя выражены они словесно[14] [4, 7].

1.2.3. Графическая информация

Графическая информация является первым видом, для которого был реализован способ хранения информации об окружающем мире в виде наскальных рисунков, а позднее в виде картин и схем на бумаге, холсте, мраморе и других материалах, которые изображают картины реального мира. Графическая форма представления информации наиболее доступна, так как мгновенно передает необходимый образ, а числовая и словесная требуют мысленного воссоздания образа. В то же время графическая форма представления не даёт полного набора объяснений о передаваемой информации. Именно поэтому наиболее эффективно сочетание графики с текстом и числами. К примеру, при решении задач по геометрии мы используем чертеж, содержащий графические образы, пояснения в виде текста и расчеты в виде чисел[15].

В качестве примеров графического отображения информации в чисто графическом виде можно привести рисунки, схемы, чертежи или фотографии[16] [6, 7].

Пример отображения информации в виде схемы представлен на рисунке 3.

Рис. 3. Пример отображения графической информации в виде схемы

Рис. 3. Пример отображения графической информации в виде схемы

1.2.4. Звуковая (музыкальная) информация.

Задача хранения и тиражирования звуков была решена с изобретением звукозаписывающих устройств в 1877 году. Разновидностью звуковой информации является музыкальная информация, для которой был изобретен способ кодирования с использованием специальных символов, что делает возможным хранение ее аналогично графической информации;

В настоящее время мультимедийная форма представления информации в вычислительной технике становится основной. Цветная графика сочетается в этих системах с текстом, звуком, трехмерными образами и движущимися видеоизображением[17] [3].

1.3. Другие классификации информации

1.3.1. Классификация информации по способу восприятия

По способу восприятия информация классифицируется в зависимости от воспринимающего ее человеческого рецептора:

- визуальная информация, которая воспринимается органами зрения;

- аудиальная информация, которая воспринимается органами слуха;

- тактильная информация, которая воспринимается тактильными рецепторами;

- обонятельная информация, которая воспринимается обонятельными рецепторами;

- Вкусовая информация, которая воспринимается вкусовыми рецепторами[18] [4].

1.3.2. Классификация информации по назначению

По назначению информация классифицируется в зависимости от объема и вида воспринимающей аудитории.

- Массовой называется информация, в случае если она содержит тривиальные сведения и оперирует понятным большей части социума набором понятий;

- специальной называется информация, в случае если она содержит определенный специфический набор понятий и при ее использовании происходит передача сведений, которые могут быть не понятны основной массе социума, но понятны и необходимы в рамках узкой социальной группы, в которой используется данная информация[19];

- секретной называется информация, в случае если она передается узкому кругу лиц исключительно по закрытым, то есть защищенным каналам;

- личной или приватной называется информация, в случае если она содержит набор сведений о какой-либо личности, который определяет социальное положение и типы социальных взаимодействий внутри популяции[20] [6, 8].

1.3.3. Классификация информации по значению

По значению информация классифицируется в зависимости от определяющего свойства данной информации.

- Актуальной называется информация, которая ценна в данный момент времени;

- достоверной называется информация, которая получена без искажений;

- понятная называется информация, которая выражена на языке, понятном тому, кому она предназначена[21];

- полная называется информация, которая достаточна для принятия правильного решения или понимания;

- полезной называется информация, полезность которой определяется получившим информацию субъектом, в зависимости от объёма возможностей её использования[22] [4, 9].

1.3.4. Классификация информации по объектам информационного взаимодействия

По объектам информационного взаимодействия информация делится на шесть основных видов:

- человек — человек;

- человек — автомат;

- автомат — автомат;

- обмен сигналами в животном и растительном мире;

- передача признаков от клетки к клетке;

- передача признаков от организма к организму[23] [5].

1.3.5. Классификация информации по истинности

По истинности информация делится на два вида:

- истинная информация;

- ложная информация[24] [4].

2. Методы защиты информации

2.1. Угрозы безопасности

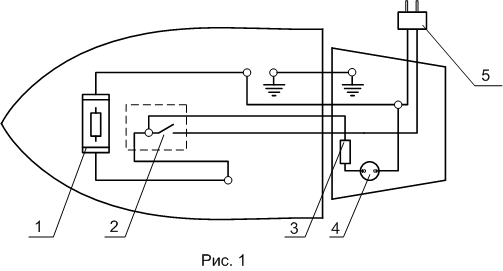

С позиции обеспечения безопасности информации в компьютерных системах такие системы целесообразно рассматривать в виде единства трех компонент, которые оказывают взаимное влияние друг друга.

Схема данных компонент представлена на рисунке 4.

Рис. 4. Компоненты компьютерных систем

Целью создания любой компьютерной системы является удовлетворение потребностей пользователей в своевременном получении достоверной информации и сохранении ее конфиденциальности[25].

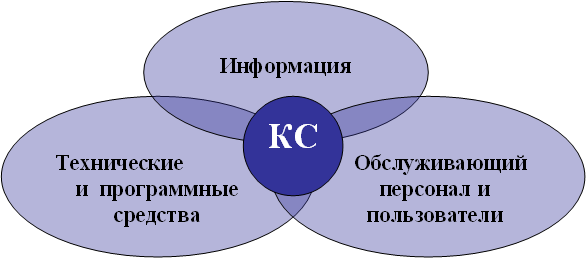

Под угрозой безопасности информации понимается потенциально возможное явление, процесс или событие, имеющие возможность привести к уничтожению, утрате доступности, конфиденциальности или целостности информации.

Схематически классификация угроз безопасности информации представлена на рисунке 5.

Рис. 5. Угрозы безопасности информации в компьютерных системах

Угрозы, не связанные с преднамеренными действиями злоумышленников и реализующиеся в случайные моменты времени, называют случайными или непреднамеренными[26] [2].

2.2. Методы защиты информации

При наличии простых средств хранения и передачи информации существовали и до сих пор не потеряли значения такие методы ее защиты от преднамеренного доступа, как:

- ограничение доступа;

- разграничение доступа;

- разделение привилегий на доступ;

- криптографическое преобразование информации;

- учет и контроль доступа;

- законодательные меры[27].

С увеличением объемов и количества пользователей, а также в связи с другими причинами повышается вероятность преднамеренного несанкционированного доступа. Вследствие этого развиваются старые и возникают новые дополнительные методы защиты информации в вычислительных системах:

- методы функционального контроля, обеспечивающие диагностику и обнаружение отказов, сбоев аппаратуры и ошибок человека, а также программные ошибки;

- методы повышения достоверности информации;

- методы защиты информации от аварийных ситуаций;

- методы контроля доступа к внутреннему монтажу аппаратуры, линиям связи;

- методы контроля и разграничения доступа к информации;

- методы аутентификации и идентификации пользователей, носителей информации, технических средств и документов;

- методы защиты от наводок информации и побочного излучения[28] [1, 5].

2.2.1.Ограничение доступа

Ограничение доступа заключается в создании некоторой физически замкнутой преграды вокруг объекта защиты с организацией контролируемого доступа лиц, которые связаны с объектом защиты по своим функциональным обязанностям. Ограничение доступа к комплексам средств автоматизации обработки информации заключается:

- в выделении специальной территории для размещения комплекса средств автоматизации;

- в сооружении по периметру зоны специальных ограждений с охранной сигнализацией;

- в выделении специальных помещений в здании;

- в создании контрольно-пропускного режима в помещениях, зданиях и на территории[29].

Задачей средств ограничения доступа является исключение случайного и преднамеренного доступа посторонних лиц на территорию размещения комплекса и непосредственно к аппаратуре. В указанных целях создается защитный контур, которые замыкается двумя видами преград: контрольно-пропускной и физической. Такие преграды часто называют системой охранной сигнализации и системой контроля доступа[30] [7, 8].

2.2.2.Разграничение и контроль доступа

Разграничение и контроль доступа к информации в вычислительной системе заключается в разделении циркулирующей в ней информации на части и организации доступа к ней должностных лиц в соответствии с их функциональными обязанностями и полномочиями.

Задачей разграничения доступа является сокращение количества должностных лиц, которые не имеют к ней отношения при выполнении своих функций, то есть защита информации от нарушителя среди допущенного к ней персонала. При этом деление информации может производиться по степени секретности, важности, по документам, по функциональному назначению и по другим подобным пунктам[31] [2].

2.2.3.Разделение привилегий на доступ

Разделение привилегий на доступ к информации заключается в выделении группы из числа допущенных к информации должностных лиц. Данной группе предоставляется доступ только при одновременном предъявлении полномочий всех членов группы.

Подобный метод несколько усложняет процедуру, но обладает высокой эффективностью защиты. На его принципах можно организовать доступ к данным с санкции вышестоящего лица по запросу или без него[32] [5].

2.2.4.Идентификация и установление подлинности объекта.

Идентификация в вычислительных системах представляет собой процедуру выявления идентификатора для субъекта идентификации, однозначно идентифицируя данного субъекта в вычислительной системе. При выполнении процедуры идентификации в вычислительной системе субъекту предварительно назначается соответствующий идентификатор.

Идентификатором установления подлинности личности в повседневной жизни является внешний вид: форма головы, фигура, характер, черты лица, поведение, привычки и другие свойственные данному человеку признаки, создающие образ конкретной личности. Объектами идентификации и установления подлинности в вычислительной системе могут быть человек, техническое средство, документ, носитель информации или сама информация[33].

В системах защиты после процедуры идентификации чаще всего следует аутентификация, подтверждающая идентификацию субъекта. При этом достоверность идентификации полностью определяется уровнем достоверности выполненной процедуры аутентификации.

Конечной целью идентификации и установления подлинности объекта в вычислительной системе является допуск объекта к информации ограниченного пользования в случае положительного исхода проверки, или отказ в допуске в случае отрицательного исхода проверки[34].

В любой системе аутентификации обычно можно выделить такие элементы, как субъект, проходящий процедуру; отличительную черту субъекта; хозяина системы аутентификации, несущего ответственность и контролирующего ее работу; сам механизм аутентификации и механизм, который предоставляет определенные права доступа или лишает субъекта данных прав.

Существует 3 фактора аутентификации: что-то, что мы знаем; что-то, что мы имеем; что-то, что является частью нас. «Что-то, что мы знаем» является паролем, представляющим собой некоторые тайные сведения, которыми должен обладать только авторизованный субъект. Паролем обычно представляет собой текстовое слово, речевое слово, комбинацию для замка или личный идентификационный номер. «Что-то, что мы имеем» является устройством аутентификации, представляющим собой неповторимый предмет, которым обладает субъект. Неповторимый предмет обычно представляет собой ключ от замка, личную печать, файл данных для компьютера. «Что-то, что является частью нас» является биометрикой, которая представляет собой физическую особенность субъекта. Особенность обычно представляет собой отпечаток пальца или ладони, портрет, голос или особенность глаза[35].

Установление подлинности может происходить по электронной цифровой подписи, многоразовым или одноразовым паролям, с помощью SMS, на основе биометрических параметров человека или через географическое местоположение.

Использование многоразового пароля является наиболее распространенным способом защиты. Простая аутентификация имеет следующий общий алгоритм: субъект запрашивает доступ в систему и вводит личный идентификатор и пароль, введенные неповторимые данные поступают на сервер аутентификации для сравнения с эталонными, при совпадении данных с эталонными аутентификация признается успешной, при различии — субъект перемещается к первому шагу. Пароль может передаваться в сети незашифрованным способом или с использованием шифрования SSL или TLS. Для защиты пароля часто в базе может храниться только хеш-функция эталонного пароля, с которой сравнивается полученная с введенного пароля хеш-функция. При однократном получении многоразового пароля, злоумышленник получает постоянный доступ ко всем защищенным данным. Для предотвращения этого используются одноразовые пароли, каждый раз генерируемые заново. При использовании SMS пользователь получает одноразовый пароль посредством сообщения. При биометрической идентификации установление подлинности происходит при считывании биометрики, которая обычно представляет собой отпечаток пальца или ладони, портрет, голос или особенность глаза[36] [1, 3, 7].

2.2.5. Криптографические преобразования информации

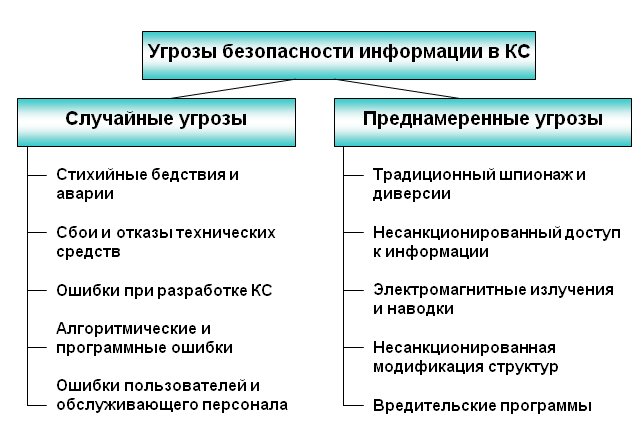

Искусство и наука защиты сообщений называются криптографией, а специалисты, занимающиеся ей - криптографами. Криптографическая защита информации представляет собой преобразование исходной информации с целью ее недоступности для использования или ознакомления лицами, которые не имеют на это полномочий.

Процесс маскировки сообщения способом, который позволяет скрыть его суть, называется зашифрованием. Процедура обратного превращения называется дешифрованием. В процессе дешифровки на основе ключа шифрованный текст преобразуется в исходный, называемый открытым текстом[37].

Процесс зашифрования и расшифрования представлен на рисунке 6.

Рис. 6. Последовательность зашифрования и расшифрования

Криптосистемы разделяются на симметричные и с открытым ключом. В симметричных криптосистемах для шифрования и для расшифрования используется один и тот же ключ.

В системах с открытым ключом используются открытый и закрытый, ключи, математически связанные друг с другом. Информация шифруется с помощью открытого ключа, доступного всем желающим, а расшифровывается с помощью закрытого ключа, который известен только получателю сообщения[38].

Электронная цифровая подпись является присоединяемым к тексту его криптографическим преобразованием, позволяющим при получении текста другим пользователем проверить подлинность сообщения и авторство. Электронная цифровая подпись получается в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяет проверить отсутствие искажения информации в электронном документе с момента формирования подписи, принадлежность подписи владельцу сертификата ключа подписи, а в случае успешной проверки подтвердить факт подписания электронного документа[39].

Электронная подпись предназначена для определения лица, которое подписало электронный документ, и является аналогом собственноручной подписи в предусмотренных законом случаях. Электронная подпись применяется при оказании государственных и муниципальных услуг, совершении гражданско-правовых сделок, исполнении муниципальных и государственных функций, при совершении иных юридически значимых действий.

Известны различные подходы к классификации методов криптографического преобразования информации. По виду воздействия на исходную информацию методы криптографического преобразования информации могут быть разделены на четыре группы[40].

Данные группы представлены на рисунке 7.

Рис. 7. Методы криптографического преобразования информации

Все традиционные криптографические системы можно подразделить на:

- Шифры перестановки, к которым относятся:

- Шифр перестановки "скитала".

- Шифрующие таблицы.

- Применение магических квадратов.

- Шифры простой замены, к которым относятся:

- Полибианский квадрат.

- Система шифрования Цезаря.

- Аффинная система подстановок Цезаря.

- Система Цезаря с ключевым словом.

- Шифрующие таблицы Трисемуса.

- Биграммный шифр Плейфейра.

- Криптосистема Хилла.

- Система омофонов.

- Шифры сложной замены, к которым относятся:

- Шифр Гронсфельда.

- Система шифрования Вижинера.

- Шифр "двойной квадрат" Уитстона.

- Одноразовая система шифрования.

- Шифрование методом Вернама.

- Роторные машины.

- Шифрование методом гаммирования.

- Шифрование, основанное на аналитических преобразованиях шифруемых данных[41] [4, 8].

2.2.6. Правовые и организационные методы защиты информации в компьютерных системах

Государство должно обеспечить в стране защиту информации, как в масштабах всего государства, так и на уровне организаций и отдельных граждан. Для решения этой проблемы государство обязано:

- выработать государственную политику безопасности в области информационных технологий;

- законодательно определить правовой статус информации, систем защиты информации, компьютерных систем, пользователей и владельцев информации и других подобных понятий;

- создать иерархическую структуру государственных органов, которые вырабатывают и проводят в жизнь политику безопасности информационных технологий;

- создать систему стандартизации, лицензирования и сертификации в области защиты информации;

- обеспечить приоритетное развитие отечественных защищенных информационных технологий;

- повышать уровень образования граждан в области информационных технологий, воспитывать у них бдительность и патриотизм;

- установить ответственность граждан за нарушения законодательства в области информационных технологий[42].

Стандарты в структуре информационной безопасности выступают как связующее звено между концептуальной и технической стороной вопроса. В этих стандартах косвенно затрагиваются правовые вопросы – такие, как «защита жизненно важных интересов личности».

Для обеспечения совместимости аппаратно-программных систем и их компонентов за основу российских стандартов информационной безопасности был взят стандарт США – так называемая «Оранжевая книга». Эта «оранжевая революция» в информационных технологиях и привела к тому, что правовую базу пришлось так или иначе подтягивать к стандартам. Возникают определенные трудности с пониманием вопроса, тем более что количество стандартов и спецификаций в области информационной безопасности весьма велико[43].

Чтобы разобраться в вопросах применения российских стандартов, необходимо представить себе административно-правовую структуру государственных органов, которые обеспечивают информационную безопасность, и понять занимаемое ими место. Данная структура показана на рисунке 8. Из нее видно, что стандарты относятся к специальным нормативным документам по технической защите информации и находятся в определенном логическом соответствии с организационно-распорядительными и правовыми документами[44].

Конфиденциальной информацией называют документированную информацию, ограниченную в доступе в соответствии с законодательством РФ. Конфиденциальная информация может быть личной, коммерческой, служебной, производственной, профессиональной, судебно-следственной[45].

К конфиденциальной личной информации относится информация, которая содержит персональные данные, такие как сведения об обстоятельствах, событиях и фактах частной жизни гражданина, которое позволяют идентифицировать его личность, за исключением сведений, подлежащих распространению в средствах массовой информации в установленном порядке[46].

Рис. 8. Административно-правовая структура государственных органов, обеспечивающих информационную безопасность

Рис. 8. Административно-правовая структура государственных органов, обеспечивающих информационную безопасность

Требование конфиденциальности персональных данных раскрывается в Федеральном законе «О персональных данных». Согласно п. 10 ст. 3 этого Закона конфиденциальность персональных данных – обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространения без согласия субъекта персональных данных или наличия иного законного основания.

В РФ защита персональных данных сводится к созданию режима обработки персональных данных, которые включает создание внутренней документации, создание организационной системы защиты, внедрение технических мер защиты, получение лицензий и сертификатов регулирующих органов[47] [1, 2, 9].

Заключение

Понятие информация в широком смысле имеет множество значений, которые зависят от контекста. В узком смысле информация является сведениями, которые независимы от формы их представления. Для информации как объекта очень важны способы передачи и, в частности, предоставления информации.

В данной работе рассмотрено понятие информации и ее свойства, такие как объективность, достоверность, полнота, точность, актуальность и полезность. Также в работе были рассмотрены основные виды классификаций информации и отдельно выделены четыре формы предоставления информации: текстовая, числовая, графическая, звуковая. В качестве классификаций были рассмотрены классификация информации по способу восприятия, по назначению, по значению, по объектам информационного взаимодействия и по истинности.

Во второй части работы были рассмотрены современные методы защиты информации в вычислительных системах. Были рассмотрены угрозы информационной безопасности, разделенные на случайные и преднамеренные, а также выделены основные методы борьбы с ними. В качестве случайных угроз были выделены стихийные бедствия и аварии, сбои и отказы технических средств, ошибки при разработке компьютерных систем, алгоритмические и программные ошибки и ошибки пользователей и компьютерного персонала. В качестве преднамеренных угроз были выделены традиционный шпионаж и диверсии, несанкционированный доступ к информации, электромагнитные излучения и наводки, несанкционированная модификация структур и вредительские программы.

В качестве основных методов защиты были выделены ограничение доступа, разграничение и контроль доступа, разделение привилегий на доступ, идентификация и установление подлинности объекта, криптографические преобразования информации, а также правовые и организационные методы защиты информации.

Список используемой литературы

- Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с.

- Зегжда Д.П. Основы безопасности информационных систем / Д. П. Зегжда, А. М. Ивашко. – М.: Горячая линия – Телеком, 2010. – 452 с.

- Зубов А. Ю. Криптографические методы защиты информации. Совершенные шифры: Учебное пособие / А. Ю. Зубов. – М.: Гелиос АРВ, 2012. – 192 с.

- Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с.

- Леонтьев В. П. Новейшая энциклопедия персонального компьютера / В. П. Леонтьев. – М.: ОЛМА-ПРЕСС Образование, 2010. – 734 с.

- Макарова Н. В. Информатика: Учебник / Н. В. Макарова. – М.: Финансы и статистика, 2007. – 768 с.

- Мельников В. В. Защита информации в компьютерных системах / В. В. Мельников. – М.: Финансы и статистика, Электронинформ, 2007. – 368 с.

- Правовое обеспечение информационной безопасности: Учебное пособие для студентов высших учебных заведений / С. Я. Казанцев и др. – М.: Издательский центр «Академия», 2005. – 240 с.

- Хургин В. Об определении понятия «информация» / В. Хургин // Информационные Ресурсы России. – 2007. – № 3. – С. 26-35.

-

Зубов А. Ю. Криптографические методы защиты информации. Совершенные шифры: Учебное пособие / А. Ю. Зубов. – М.: Гелиос АРВ, 2012. – 192 с. ↑

-

Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Макарова Н. В. Информатика: Учебник / Н. В. Макарова. – М.: Финансы и статистика, 2007. – 768 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Макарова Н. В. Информатика: Учебник / Н. В. Макарова. – М.: Финансы и статистика, 2007. – 768 с. ↑

-

Зегжда Д.П. Основы безопасности информационных систем / Д. П. Зегжда, А. М. Ивашко. – М.: Горячая линия – Телеком, 2010. – 452 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с. ↑

-

Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с. ↑

-

Зубов А. Ю. Криптографические методы защиты информации. Совершенные шифры: Учебное пособие / А. Ю. Зубов. – М.: Гелиос АРВ, 2012. – 192 с. ↑

-

Мельников В. В. Защита информации в компьютерных системах / В. В. Мельников. – М.: Финансы и статистика, Электронинформ, 2007. – 368 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Мельников В. В. Защита информации в компьютерных системах / В. В. Мельников. – М.: Финансы и статистика, Электронинформ, 2007. – 368 с. ↑

-

Мельников В. В. Защита информации в компьютерных системах / В. В. Мельников. – М.: Финансы и статистика, Электронинформ, 2007. – 368 с. ↑

-

Макарова Н. В. Информатика: Учебник / Н. В. Макарова. – М.: Финансы и статистика, 2007. – 768 с. ↑

-

Зубов А. Ю. Криптографические методы защиты информации. Совершенные шифры: Учебное пособие / А. Ю. Зубов. – М.: Гелиос АРВ, 2012. – 192 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Правовое обеспечение информационной безопасности: Учебное пособие для студентов высших учебных заведений / С. Я. Казанцев и др. – М.: Издательский центр «Академия», 2005. – 240 с. ↑

-

Макарова Н. В. Информатика: Учебник / Н. В. Макарова. – М.: Финансы и статистика, 2007. – 768 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Хургин В. Об определении понятия «информация» / В. Хургин // Информационные Ресурсы России. – 2007. – № 3. – С. 26-35. ↑

-

Леонтьев В. П. Новейшая энциклопедия персонального компьютера / В. П. Леонтьев. – М.: ОЛМА-ПРЕСС Образование, 2010. – 734 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Зегжда Д.П. Основы безопасности информационных систем / Д. П. Зегжда, А. М. Ивашко. – М.: Горячая линия – Телеком, 2010. – 452 с. ↑

-

Зегжда Д.П. Основы безопасности информационных систем / Д. П. Зегжда, А. М. Ивашко. – М.: Горячая линия – Телеком, 2010. – 452 с. ↑

-

Леонтьев В. П. Новейшая энциклопедия персонального компьютера / В. П. Леонтьев. – М.: ОЛМА-ПРЕСС Образование, 2010. – 734 с. ↑

-

Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с. ↑

-

Мельников В. В. Защита информации в компьютерных системах / В. В. Мельников. – М.: Финансы и статистика, Электронинформ, 2007. – 368 с. ↑

-

Правовое обеспечение информационной безопасности: Учебное пособие для студентов высших учебных заведений / С. Я. Казанцев и др. – М.: Издательский центр «Академия», 2005. – 240 с. ↑

-

Зегжда Д.П. Основы безопасности информационных систем / Д. П. Зегжда, А. М. Ивашко. – М.: Горячая линия – Телеком, 2010. – 452 с. ↑

-

Леонтьев В. П. Новейшая энциклопедия персонального компьютера / В. П. Леонтьев. – М.: ОЛМА-ПРЕСС Образование, 2010. – 734 с. ↑

-

Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с. ↑

-

Зубов А. Ю. Криптографические методы защиты информации. Совершенные шифры: Учебное пособие / А. Ю. Зубов. – М.: Гелиос АРВ, 2012. – 192 с. ↑

-

Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с. ↑

-

Мельников В. В. Защита информации в компьютерных системах / В. В. Мельников. – М.: Финансы и статистика, Электронинформ, 2007. – 368 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Правовое обеспечение информационной безопасности: Учебное пособие для студентов высших учебных заведений / С. Я. Казанцев и др. – М.: Издательский центр «Академия», 2005. – 240 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Правовое обеспечение информационной безопасности: Учебное пособие для студентов высших учебных заведений / С. Я. Казанцев и др. – М.: Издательский центр «Академия», 2005. – 240 с. ↑

-

Левин В. И. Все об информации / В. И. Левин. – М.: ООО «Издательство «РОСМЭН-ПРЕСС», 2005. – 384 с. ↑

-

Зегжда Д.П. Основы безопасности информационных систем / Д. П. Зегжда, А. М. Ивашко. – М.: Горячая линия – Телеком, 2010. – 452 с. ↑

-

Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с. ↑

-

Хургин В. Об определении понятия «информация» / В. Хургин // Информационные Ресурсы России. – 2007. – № 3. – С. 26-35. ↑

-

Хургин В. Об определении понятия «информация» / В. Хургин // Информационные Ресурсы России. – 2007. – № 3. – С. 26-35. ↑

-

Зегжда Д.П. Основы безопасности информационных систем / Д. П. Зегжда, А. М. Ивашко. – М.: Горячая линия – Телеком, 2010. – 452 с. ↑

-

Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие / В. И. Завгородний. – М.: Логос, 2011. – 264 с. ↑

- Проблемы коммуникаций в современных организациях ( Теоретические аспекты коммуникаций в современных организациях )

- «Конкурентные стратегии фирм на внутреннем и/или мировом рынках.» . .

- «Потенциал предприятия и оценка его использования. Методы комплексной оценки эффективности финансово-хозяйственной деятельности предприятия»

- «Основные функции менеджмента»

- Организационная культура и ее роль в современных организациях

- «Наиболее успешные PR-акции по продвижению спортивных событий в России

- «Управление товарооборотом и товарными запасами на предприятии с целью повышения эффективности коммерческой деятельности»

- Особенности формирования команды инновационного проекта .

- Анализ внешней и внутренней среды организации ( ТЕОРЕТИЧЕСКИЕ ОСНОВЫ АНАЛИЗА ВНУТРЕННЕЙ И ВНЕШНЕЙ СРЕДЫ )

- «Наиболее успешные PR-акции по продвижению спортивных событий в России»

- «Статус нотариуса.»

- Особенности управления региональным рынком труда»