Проектирование системы защиты видеонаблюдения в ООО "Хост"

Содержание:

ВВЕДЕНИЕ

Современные предприятия сталкиваются с самыми серьезными угрозами информационной безопасности. Эти угрозы имеют как внутренние, так и внешние источники и по характеру делятся на умышленные нарушения и дестабилизирующие факторы случайного характера.

Стоит отметить, что угрозы безопасности могут иметь разное происхождение и природу. Наиболее опасными с точки зрения наносимого вреда являются преднамеренные угрозы, основной действующей силой которых выступает человек. При этом целью реализации угроз (выполнения атак) могут быть завладение, искажение или удаление интересующей информации, нарушение процессов функционирования информационной системы как частных, так и государственных структур.

Широкое применение в информационных системах аппаратуры автоматического шифрования и маскирования информационных сигналов, повышенные требования к оборудованию и размещению режимных помещений, широкое и полное выполнение организационно-технических мер по устранению акустических, виброакустических, визуально-оптических, материально-вещественных каналов утечки информации существенно снижают возможности традиционных видов технического доступа к информации. Стоит отметить, что компания при планировании системы защиты информации должна опираться на современные разработки в данной области.

Одним из примеров подсистем, которые часто используются в рамках организации системы технической защиты информации на предприятии, являются системы видеонаблюдения. Информация, получаемая с устройства видеонаблюдения, представляет ценность в том и только в том случае, если мы можем установить источник информации, убедиться в том, что данная информация была получена именно с установленного источника (никто ее не подменил) и она подвергалась модификации. На настоящий момент количество инфраструктур видеонаблюдения велико и продолжает расти. Инфраструктуры систем могут быть как небольшие (в рамках одного здания —видеонаблюдение в офисе маленькой компании), так и огромные системы в рамках масштаба города.

Наиболее современные видеокамеры и сопутствующее им оборудование коммутации позволяют организовывать многоуровневые адаптивные системы на основе IP-технологий и обеспечивать круглосуточный удаленный доступ к охраняемому объекту. Однако, наличие незащищенных каналов связи в системе видеонаблюдения может позволить злоумышленнику получить доступ к передаваемым данным. В связи с вышесказанным, выглядит актуальным применение решений, обеспечивающих гарантированную защиту передаваемых видеоданных.

Таким образом, актуальность курсового проекта обусловлена необходимостью непрерывного совершенствования систем защиты информации с использованием современных технических средств.

Цель курсового проекта состоит в организации системы защищенного видеонаблюдения в ООО «ХОСТ»

Объектом исследования курсового проекта является система безопасности ООО «ХОСТ».

Предметом исследования курсового проекта являются аппаратные средства осуществления видеонаблюдения, обеспечивающие защищенную передачу видеоинформации.

Задачами курсового проекта являются:

- анализ функционирования информационной системы ООО «ХОСТ»;

- исследование технологии организации защищенного видеонаблюдения;

- выбор решений для осуществления проекта;

- разработка проекта внедрения защищенного видеонаблюдения в ООО «ХОСТ».

Практическая значимость работы заключается в возможности применения рассматриваемой технологии и разработанного проекта организации защищенного телевизионного наблюдения в различных коммерческих предприятиях.

1 АНАЛИЗ ФУНКЦИОНИРОВАНИЯ СИСТЕМЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ООО «ХОСТ»

1.1 Общая характеристика системы информационной безопасности ООО «ХОСТ»

Общество с ограниченной ответственностью «ХОСТ» является коммерческим предприятием, основной сферой деятельности которого является предоставление интернет-услуг на местном уровне.

В структуру ООО «ХОСТ» входят три структурных подразделения:

- отдел разработки;

- отдел эксплуатации;

- служба безопасности.

Помимо штатных сотрудников в ООО «ХОСТ» на условиях контрактных обязательств привлекаются внешние специалисты для выполнения различного рода работ.

Информационная система ООО «ХОСТ» представляет собой распределенную информационную систему, состоящую из отдельных автоматизированных рабочих мест и сервера. Рабочие места имеют подключения к сетям связи общего пользования. Обработка данных производится в многопользовательском режиме с разграничением прав доступа. Технические средства находятся в пределах одного здания.

Помещения компании находятся на втором этаже двухэтажного здания, общей площадью 300 кв. м. Размещение здания на местности представлено на рисунке 1, 2.

Рисунок 1 – Общий план здания компании на местности

Рисунок 2 – Условные обозначения

Общая площадь контролируемой зоны равна 1600 кв. м. На территории также располагается складское помещение площадью 150 кв.м

Организация физической безопасности объектов ООО «ХОСТ»

Административное здание, в котором расположены помещения ООО «ХОСТ» 2-х этажное. Толщина стен: капитальных – 0,7 м, между комнатами – 0,3 м, коридором – 0,6м. Перекрытия кирпичные[1].

Здание периметру обнесёно железобетонным забором высотой 1,90 м.

Наружное освещение контролируемой зоны состоит из навесных ламп дневного света, зарытых небьющимися колпаками. Кабели электропитания осветительных приборов проходят над землей вдоль стен здания и забора.

Охрана здания и контролируемой зоны производится круглосуточно. Вход в здание производится по пропускам. Режим работы сотрудников охраны – сутки через сутки. В обязанности входит ежедневный осмотр территории, в дневное время суток - каждые 4 часа, в ночное - каждые 2 часа. После окончания рабочего времени помещения закрываются и сдаются под охрану дежурному сотруднику ЧОП на пульты ОПС.

Всего за компанией закреплено 6 помещений (помещение отдела разработки, отдела эксплуатации, службы безопасности, генерального директора, серверная и конференц-зал). Двери в помещениях ООО «ХОСТ» одинарные, деревянные. Серверная оборудована одностворчатой стальной дверью. Установлены металлопластиковые окна с двойным остеклением, с толщиной стекла 3мм. Окна оборудованы вертикальными жалюзи. Во всех кабинетах установлены пожарные извещатели (дымовые оптико-электронные (ДИП-45))[2]. Система видеонаблюдения в помещениях компании не используется. Доступ в помещения осуществляется с использованием ключа.

На рисунках 3, 4 представлен план помещений ООО «ХОСТ».

Рисунок 3 – План помещений ООО «ХОСТ»

Рисунок 4 – Условные обозначения

В ходе проведенного анализа плана помещений ООО «ХОСТ» (рисунок 3) установлены возможные физические пути проникновения в помещения компании:

- К3 → К4 → К5 → К6 → К7 → И7 (≈21 м)

- К3 → К4 → К5 → К6 → К7 → К8 → И8 (≈26 м)

- К3 → К4 → И4 → З4 → Ж4 → Ж3 (≈21 м)

- К3 → К4 → И4 → З4 → Ж4 → Е4 → Е5 (≈24 м)

- К3 → К4 → И4 → З4 → Ж4 → Е4 →Д4 → Г4 → Г5 (≈27 м)

- К3 → К4 → И4 → З4 → Ж4 → Е4 →Д4 → Г4 →В4 → В3(≈30 м)

1.2 Модель нарушителя информационной системы

Выполнение классификации нарушителей по характеру возможностей, которые могут быть ими использованы для нарушения безопасности защищаемых объектов, по сути, является формированием модели нарушителя, реализующего выявленные угрозы с использованием найденных уязвимостей, на перекрытие и устранение которых ориентированы указанные в задании средства защиты [6]. Сформированная модель нарушителя позволяет правильно определить полномочия пользователей, а также установить необходимые режимы и параметры функционирования средств защиты для нейтрализации возможных атак со стороны потенциальных нарушителей.

Под нарушителем будем понимать человека или группу лиц, имеющих своей целью нанесение ущерба ресурсам и пользователям информационной системы посредством реализации угроз безопасности информации путем преодоления (нарушения) целевых функций используемой системы защиты [7].

По признаку принадлежности к ИС в общем случае все нарушители делятся на две группы [8]:

- внешние нарушители - физические лица или группы лиц, не имеющие права доступа внутрь контролируемой зоны мест размещения ИС;

- внутренние нарушители - физические лица, имеющие право доступа внутрь контролируемой зоны мест размещения ИС.

При этом, под контролируемой зоной будем понимать служебную зону с оборудованием ИС (помещения, здания), в пределах которой исключено присутствие посторонних лиц и транспортных средств, не имеющих права постоянного или разового доступа внутрь этой зоны.

Возможными направлениями несанкционированных действий нарушителя являются:

- доступ к защищаемой информации с целью нарушения ее конфиденциальности (хищения, ознакомления);

- доступ к информации с целью нарушения ее целостности (модификации данных);

- доступ к техническим и программным средствам ИС (АРМ, серверам) с целью постоянного или временного нарушения доступности средств системы для легального пользователя.

- При разработке модели нарушителя предполагается, что доступ к защищаемой информации он может получить путем:

- преодоления (обхода) системы разграничения доступа;

- использования специальных программных средств или недекларированных возможностей легально используемого ПО;

- перехвата и анализа сигналов (в том числе, побочных), сопровождающих функционирование технических средств ИС (АРМ, серверов, коммуникационного оборудования).

- Нарушитель может предпринимать указанные действия на всех этапах жизненного цикла ИС и ее компонентов (установка и наладка технических средств, разработка и настройка ПО, эксплуатация, модернизация, вывод из эксплуатации или ремонт компонентов), а также на всех технологических этапах обработки информации и во всех режимах функционирования технических средств ИС.

- При этом не рассматриваются следующие действия:

- уничтожение информации или ее искажение в результате ошибочных или непреднамеренных действий легального пользователя, действующего в рамках назначенных ему прав доступа;

- действия нарушителя в условиях факторов, носящих катастрофический характер (стихийные бедствия, пожары, аварии и т.д.).

- При рассмотрении возможных действий нарушителя считаются выполненными следующие ограничения и предположения:

- работа по подбору кадров и специальные мероприятия исключают возможность создания коалиций нарушителей, то есть объединения (сговора) и целенаправленных действий двух и более нарушителей-сотрудников ведомства по преодолению системы защиты;

- организационно-техническими и режимными мерами исключено наличие и использование любых программно-технических средств в пределах контролируемой зоны, не предусмотренных целевыми функциями ИС;

- нарушитель скрывает свои несанкционированные действия от других сотрудников в том числе и от сотрудников, контролирующих соблюдение мер безопасности и технологию обработки информации в системе;

- несанкционированные действия могут быть следствием ошибок пользователей.

- Модель нарушителя в ИС обеспечивает универсальную классификацию нарушителей по характеру возможностей, которые могут быть ими использованы для выполнения НСД к объектам информации [18]. Критерии классификации нарушителей основываются на следующих принципах [8]:

- В процессе осуществления несанкционированного доступа (НСД), нарушитель учитывает реальное поле угроз, которое включает в себя все воздействующие на защищаемую информацию факторы:

- организационные (порядок назначения и распределения доступа, расположение ресурсов, порядок контроля и разграничения доступа);

- технологические (порядок работы пользователей ИС, состав и типовые настройки используемого ПО);

- технические (ошибки, недекларированные возможности и ограничения механизмов защиты).

- Конкретные группы нарушителей определяются уровнем возможного воздействия (доступа) на атакуемый объект, включая:

- доступ с территории неконтролируемой зоны;

- доступ к объектовому оборудованию ИС в пределах контролируемой зоны объекта и в охраняемые помещения объекта;

- доступ к консоли любого штатного АРМ и сервера.

- В процессе осуществления НСД нарушитель использует целевую информацию об атакуемом объекте, в том числе возможное расположение ресурсов (карта объекта), сведения о пользователях (биографические данные с целью идентификации ресурсов, статистические данные для атаки на учетную запись, и.т.д.), другие критерии для отбора целевой информации.

1.3 Оценка достигнутого уровня существующей системы информационной безопасности

Оценка достигнутого уровня существующей системы информационной безопасности ИС производится исходя из непосредственных целей и задач по защите информации, циркулирующей в ООО "ХОСТ". Цель оценки уровня защищённости заключается в определении характеристик рисков ИС и её ресурсов.

При проведении оценки уровня защищённости учитываются следующие основные факторы:

- ценность аппаратно-программных и информационных компонентов ИС;

- значимость угроз и уязвимостей информационной безопасности;

- эффективность существующих средств защиты информации в ИС.

Далее произведем оценку функциональной эффективности системы информационной безопасности ООО «ХОСТ».

Функциональная эффективности системы ИБ (Qсиб) – величина, отражающая степень соответствия достигнутого уровня информационной безопасности требуемому. Данная величина носит вероятностный характер и измеряется в пределах от 0 до 1.

Значения требуемого уровня безопасности устанавливаются руководством компании и закрепляются в политике информационной безопасности предприятия, организации.

Основная цель расчета (Qсиб) – выявление уязвимых мест в системе информационной безопасности (уязвимых подсистем и отдельных ее компонентов), а также обоснование выработки потребных мер по их устранению.

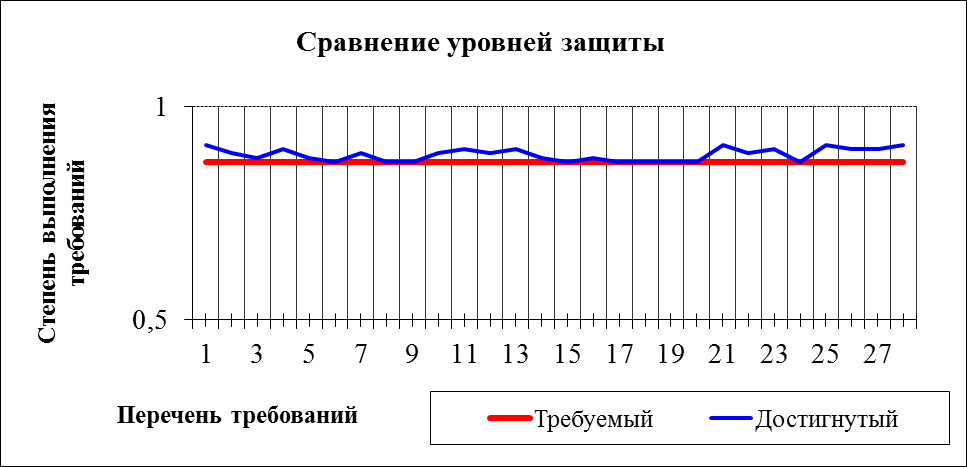

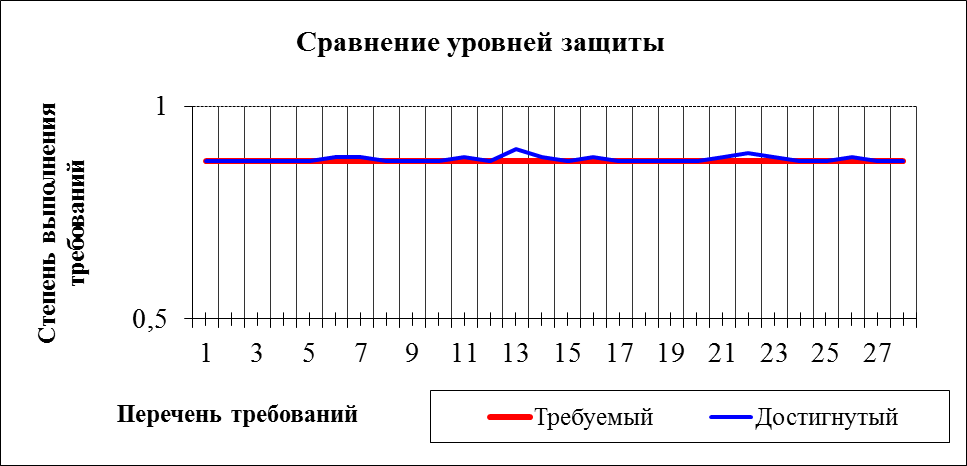

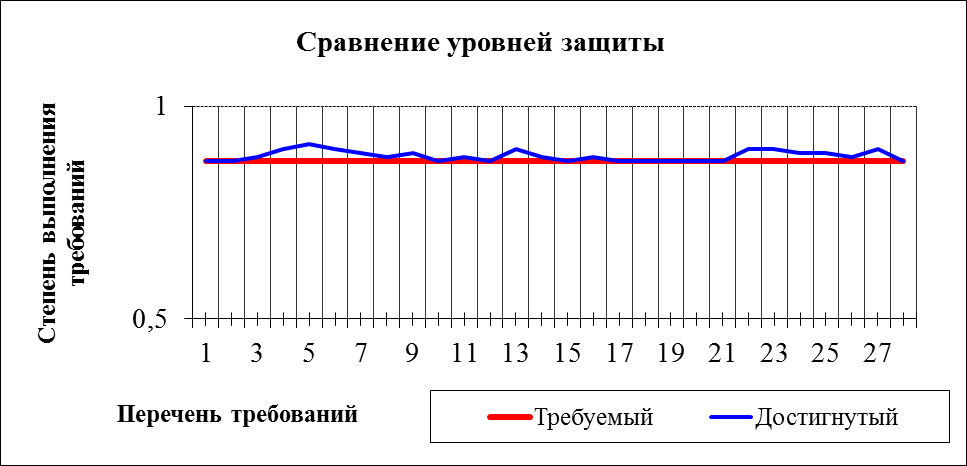

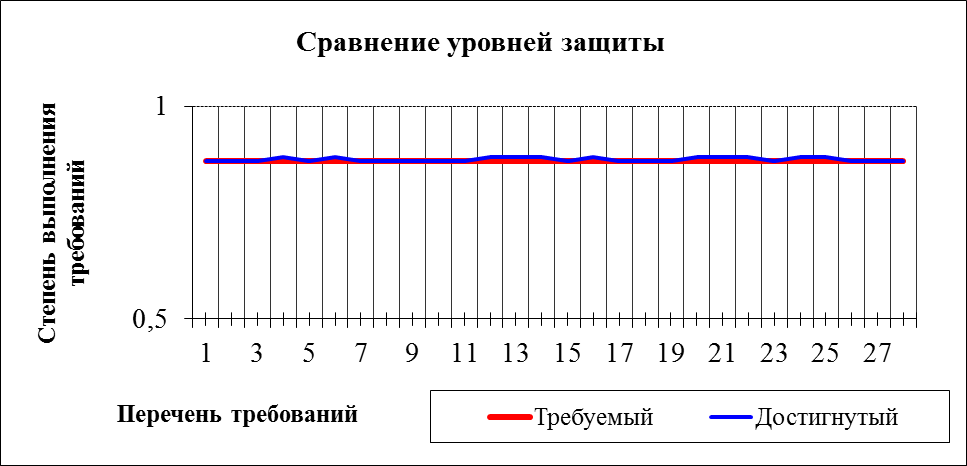

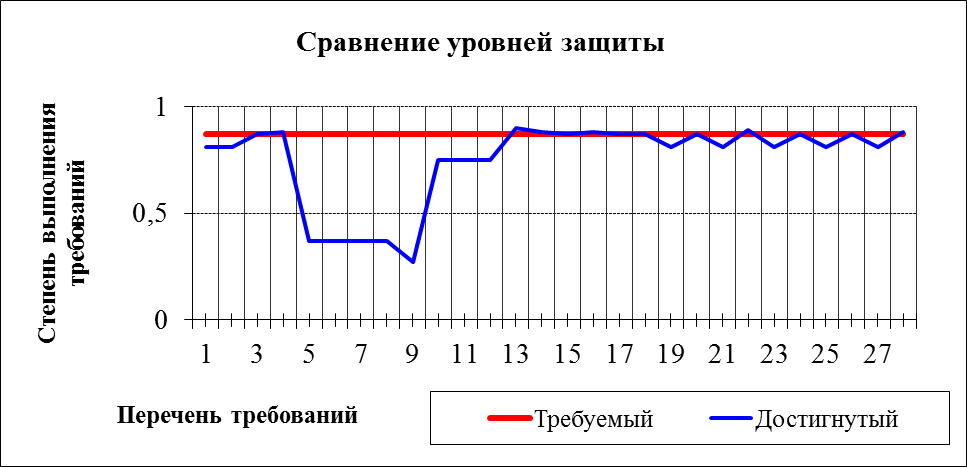

Согласно утвержденной политике информационной безопасности, в ООО "ХОСТ" необходимо обеспечить вероятность защиты информации в пределах 0,87 £ Pзи £ 0,93 (наступательная стратегия), однако, данный показатель составляет 0,85 (0,75 £ Pзи £ 0,86 оборонительная стратегия), что не соответствует заданной стратегии информационной безопасности (см. рисунок 5). Исследование проводилось методом экспертных оценок по 5 подсистемам защиты информации в компании: физической, программно-аппаратной, инженерно-технической, подсистем организации и управления.

|

а) |

г) |

|

б) |

д) |

|

в) |

е) |

Рисунок 5 – Сравнение уровней подсистем защиты а) Физическая; б) Программно-аппаратная; в) Инженерно-техническая; г) Организация ИБ; д) Управления ИБ; е) Обобщенные показатели

В таблице 1 сформулированы по соответствию подсистем защиты информации политики ИБ компании.

Таблица 1 – Выводы по итогам исследования

|

Выводы |

Qсиб |

|

|

Подсистема |

Подсистема физической защиты информации соответствует требованиям Стратегии ИБ, вероятность ЗИ соответствует заданной. |

0,89 |

|

Подсистема |

Подсистема программно-аппаратной защиты информации соответствует требованиям Стратегии ИБ, вероятность ЗИ соответствует заданной. |

0,88 |

|

Подсистема |

Подсистема инженерно-технической защиты информации не соответствует требованиям Стратегии ИБ, вероятность ЗИ меньше заданной. |

0,75 |

|

Подсистема |

Подсистема организации ИБ (защиты информации) соответствует требованиям Стратегии ИБ, вероятность ЗИ соответствует заданной. |

0,87 |

|

Подсистема |

Подсистема управления ИБ (защитой информации) соответствует требованиям Стратегии ИБ, вероятность ЗИ соответствует заданной. |

0,87 |

|

Общий |

Не все рассматриваемые подсистемы ИБ соответствуют требованиям Стратегии ИБ, вероятность ЗИ не соответствует заданной. |

0,85 |

Таким образом, как видно из таблицы 1 подсистема инженерно-технической защиты информации не соответствует требованиям политики ИБ и требует совершенствования.

Постановка задачи на внедрение защищенного видеонаблюдения

Основной целью системы защищенного видеонаблюдения является получение в реальном времени и записанной на специальных носителях, информации, позволяющей обнаружить, различить, идентифицировать всех сотрудников клиентов и других лиц, находящихся на территории ООО «ХОСТ» и осуществление удаленного контроля за проникновением в помещения компании.

Также система видеонаблюдения необходима для достижения следующих целей, обеспечивающих информационную безопасность:

- своевременное предупреждение, выявление и пресечение правонарушений;

- обеспечение эффективного мониторинга обстановки в компании;

- принятие оперативных мер в случае нештатных ситуаций в зоне наблюдения;

- восстановление событий с помощью записанных материалов.

Далее сформируем основные требования к разрабатываемой системе:

- Система защищенного видеонаблюдения должна осуществлять круглосуточную запись видеоинформации с указанием даты и времени;

- Система защищенного видеонаблюдения должна предусматривать возможность просмотра текущего изображения с видеокамеры в любое время суток;

- Система защищенного видеонаблюдения должна предусматривать возможность входа по паролю для предотвращения несанкционированного доступа к ее ресурсам и настройкам;

- Система видеонаблюдения должна обеспечивать защищенную передачу видеофайлов по сети с применением гарантированных методов шифрования.

2 РАЗРАБОТКА ПРОЕКТА СИСТЕМЫ ЗАЩИЩЕННОГО ВИДЕОНАБЛЮДЕНИЯ В ООО «ХОСТ»

2.1 Разработка общей структуры защищенного видеонаблюдения

На рисунке 6 представлена структурная схема системы защищенного видеонаблюдения, состоящая из следующих элементов:

- Cистема периметрового видеонаблюдения– круглосуточное видео наблюдение с доступом в режиме реального времени у сотрудников охраны здания и регистрацией на сервере компании. Состоит из двух структурных элементов:

- контроль главного входа на территорию;

- контроль въездных ворот.

- Cистема внутриобъекового видеонаблюдения– круглосуточное видео наблюдение с доступом в режиме реального времени у сотрудников службы безопасности и регистрацией на сервере компании. Состоит из двух структурных элементов:

- контроль помещения отдела разработки;

- контроль помещения отдела эксплуатации;

- контроль помещения руководителя;

- контроль помещения службы безопасности;

- контроль помещения конференц зала;

- контроль холла.

Рисунок 6 –Структурная схема системы защищенного видеонаблюдения

На рисунке 7 представлена аппаратная архитектура защищенного видеонаблюдения. Для подключения между сервером и оборудованием используется маршрутизатор Cisco 2960-24TC-L.

Рисунок 7 – Аппаратная архитектура защищенного видеонаблюдения

Программная архитектура проекта защищенного видеонаблюдения представлена на рисунке 8

Рисунок 8 – Программная архитектура проекта защищенного видеонаблюдения

2.2 Выбор технических компонентов проекта

2.2.1 Выбор аппаратных компонентов проекта

При выборе видеокамер для системы защищенного наблюдения будем руководствоваться следующими критериями:

- наличие механизма криптографического закрытия видеопотока;

- возможность получение цветного изображения;

- возможность получения изображения в HD-качестве;

- возможность применения для помещений и территорийс различной площадью;

- оптимальная стоимость;

- известный производитель;

- поддержка различных конфигураций построения системы видеонаблюдения.

В качестве аппаратной базы для реализации проекта защищенного видеонаблюдения в данной работе выбраны решения производителя «НПП «Бeвард» (BEWARD). В комплект оборудования для защищенного видеонаблюдения входят:

- IP камера BD4640DS– для применения в помещениях ООО «ХОСТ»;

- IP камера- BDXXXXWB2-K220 – для организации периметрового наблюдения

Главной особенностью, отличающей данные решения, является опциональная возможность шифрования видеотрафика.

Далее рассмотрим технические характеристики устройств.

Компактная IP-камера BD4640DS с разъемом для подключения внешнего активного микрофона - это оптимальное решение для удаленного видео- и аудиомониторинга в помещениях. Возможность получить высококачественную акустическую информацию является значительным дополнением для видеонаблюдения в реальном времени с разрешением 4 Мп. Камера оснащена набором охранных функций и цифровых технологий обработки видеосигнала, а также поддерживает функцию шифрования трафика. Внешний вид камеры представлен на рисунке 9

Рисунок 9 – Внешний вид камеры BD4640DS

Технические характеристики камеры BD4640DS представлены в таблице 2

Таблица 2 – Технические характеристики камеры BD4640DS

|

Общие характеристики |

|

|

Сенсор |

4 Мп, КМОП 1/3'' Omni BSI-2 |

|

Чувствительность |

0.05 лк (день / ночь) / 0.01 лк (DSS) |

|

Объектив |

2.8 / 3.6 / 4.2 / 6 / 8 / 12 / 16 мм (на выбор), сменный M12 |

|

Угол обзора по горизонтали |

110° (2.8 мм), 84° (3.6 мм), 79° (4.2 мм), 53° (6 мм), |

|

40° (8 мм), 26° (12 мм), 18° (16 мм) |

|

|

Увеличение |

Цифровое: 10x |

|

WDR |

Аппаратный 2-кратный (до 120 дБ) при 2 Мп и ниже |

|

Шумоподавление |

2D / 3DNR, ColorNR |

|

Скорость затвора |

От 1/3 до 1/10000 с (авто, вручную) |

|

Дополнительно |

Статический ИК-фильтр, прогрессивное сканирование |

|

Видео |

|

|

Формат сжатия |

H.264 HP / MP / BP, Motion JPEG |

|

Видеопоток |

Одновременное кодирование: Н.264 / MJPEG, H.264 / H.264 (до 4 потоков) |

|

Зоны просмотра |

До 4 зон просмотра |

|

Разрешение |

2688x1512 (4 Мп), 2560x1440 (4 Мп), 2304х1296 (3 Мп), |

|

1920x1080 (Full HD), 1280x1024 (SXGA), 1280x720 (HD), |

|

|

1024х768 (XGA), 800x600 (SVGA), 720x576 (D1), 640х360, 352х288 (CIF) |

|

|

Скорость кадров |

До 25 (30) к/с при 3 Мп, до 15 к/с при 4 Мп |

|

Скорость передачи |

До 12288 кбит/с |

|

Параметры изображения |

Яркость, контрастность, резкость, четкость, насыщенность, |

|

оттенок, видеомаска (до 5 зон), поворот, отражение, BLC, АРУ, |

|

|

баланс белого (AWB, авто, вручную) |

|

|

Титры |

Текст, дата, время |

|

Аудио |

|

|

Аудиовход |

1 канал, микрофонный (регулировка усиления), |

|

выход для питания микрофона 12 В 50 мА |

|

|

Микрофон |

Встроенный / подключение внешнего активного микрофона |

|

Компрессия |

G.711, G.726, PCM, AAC |

|

Дополнительно |

Симплекс |

|

Сеть и интерфейсы |

|

|

Сетевой интерфейс |

10Base-T/100Base-TX Ethernet порт |

|

Сетевые протоколы |

TCP/IP, IPv4/v6, HTTP, HTTPS, FTP, SMTP, DNS, DDNS, |

|

DHCP, PPPoE, POP3, UPnP, RTSP, SNMP v1/v2/v3, SSL, |

|

|

UDP, NTP, IGMP, ICMP, ARP, IEEE 802.1X, ONVIF v15.06 |

|

|

Соединение |

DHCP, статический адрес |

|

Шифрование |

IEEE 802.1X/EAP-TLS |

|

Безопасность |

Многоуровневый доступ с защитой паролем, фильтр по IP |

|

Пользователи |

До 20 учетных записей с настройкой функционала |

|

Дополнительно |

Поддержка карт памяти microSDXC (до 128 ГБ) |

|

Запись и события |

|

|

События |

Детекция движения (регулировка чувствительности и порога срабатывания), |

|

антисаботаж, сетевая ошибка |

|

|

Детекция движения |

4 независимых детектора (по 10 зон детекции в каждом) |

|

Отправка по почте |

Кадры, уведомление |

|

Запись на FTP |

Кадры, уведомление: по событию, по расписанию, периодически |

|

Запись на NAS, карту памяти |

Видео и аудио: постоянно, по событию, по расписанию |

|

Эксплуатация |

|

|

Питание |

PoE IEEE 802.3 af Class 3 |

|

Потребляемая мощность |

3.5 Вт |

|

Рабочий диапазон температур |

От -10 до +50°С |

|

Допустимый уровень влажности |

От 10 до 90% (без конденсата) |

|

Размеры (дхв) |

∅108х47 мм |

|

Вес |

160 г (нетто) |

|

Управление |

Веб-интерфейс, профессиональное бесплатное ПО (в комплекте) |

|

Системные требования |

Microsoft Internet Explorer 7.x или выше в среде |

|

Microsoft Windows 10 / 8.1 / 8 / 7 / Vista / 2003 / XP / 2000 |

|

|

Комплектация |

|

|

Комплект поставки |

IP-камера с установленным объективом |

|

Комплект крепежа (с TORX ключом) |

|

|

Компакт-диск (с документацией и ПО) |

|

|

Упаковочная тара |

|

В уличном варианте исполнения BDxxxxWB2-K220 представлена IP-камера, установленная в термокожух, с дополнительным мощным многофункциональным Wi-Fi модулем. Благодаря герметичному исполнению и встроенному датчику температуры, а также обогревателю, термокожух обеспечивает надежную защиту оборудования от неблагоприятных воздействий внешней среды, а также от образования конденсата при резком изменении температуры. Внешний вид камеры представлен на рисунке 10

Рисунок 10 – Внешний вид камеры BDxxxxWB2-K220

Технические характеристики камеры BDXXXXWB2-K220 представлены в таблице 3

Таблица 3 – Технические характеристики камеры BDXXXXWB2-K220

|

Общие характеристики |

|

|

Входное напряжение |

220 В (AC) |

|

Потребляемая мощность нагревателя |

40 Вт |

|

Класс защиты |

IP66 |

|

Температура вкл/выкл нагревателя |

15 / 25°С |

|

Рабочий диапазон температур |

От -40 до +50°С |

|

Размеры (шхвхг) |

147х140х470 мм |

|

Полезный объем (шхвхг) |

105x100x280 мм |

|

Размеры смотрового окна (шхв) |

82x71 мм (стекло) |

|

Wi-Fi |

|

|

Стандарты |

IEEE 802.11 b/g (до 54 Мбит/с) |

|

Частотный диапазон |

От 2.412 до 2.462 ГГц (c 1 по 11 каналы) |

|

Скорости передачи данных |

54/48/36/24/18/12/9/6 Мбит/с |

|

Выходная мощность |

23 dBm на скорости 54 Мбит/с |

|

Чувствительность |

–75 dBm на скорости 54 Мбит/с |

|

Режим работы |

AP mode, точка доступа WDS, Station WDS, Station Ad-Hoc |

|

Шифрование |

WEP, WPA, WPA2 (AES) |

|

Антенна |

Разъем для подключения SMA |

|

Радиус покрытия |

Более 50 км (в зависимости от установленной антенны |

|

и антенны базовой станции) |

|

|

Комплектация |

|

|

Комплект поставки |

Опция. Поставляется в комплекте с камерой |

|

(цена указана без учета камеры) |

|

|

Источник питания 12 В 2.1 А, установленный в термокожух |

|

|

Защитный козырек |

|

|

Упаковочная тара |

|

2.2.2 Выбор программных компонентов проекта

Программное обеспечение выполняет ряд важнейших функций в системах видеонаблюдения - это централизация данных с камер, видео мониторинг в режиме реального времени, обработка данных и их хранение, просмотр из архива и т.д. В качестве комплекса ПО для реализации проекта защищенного видеонаблюдения предлагается использовать ПО «Видео 7». Данное ПО обеспечивает выполнение следующих функций:

-

- мониторинг запись;

- детекция движения;

- цифровая компрессия;

- аудио контроль;

- управление поворотными устройствами;

- контроль состояния датчиков и управление внешними устройствами оповещение по e-mail, телефону или SMS;

- дистанционный видеоконтроль и видеонаблюдение через интернет с помощью обычного браузера;

- трехуровневая защита доступа к системе. Основные отличительные особенности:

- многозонный детектор движения;

- удаленный мониторинг, управление и конфигурирование неограниченного числа видеосерверов;

- мгновенный доступ к списку записей в режиме архива;

- одновременное синхронное воспроизведение из архива по нескольким видеокамерам;

- сохранение и восстановление произвольных раскладок экранов;

- удаленное прослушивание аудио в реальном времени и из архива;

- дополнительное управление реле и мониторинг состояния датчиков со стандартных клиентов и клиентов HTTP;

- новейший алгоритм компрессии MotionWavelet;

- деинтерлейсинг кадра максимального разрешения;

- 32 канала видео на одном компьютере, быстрое управление, удобные настройки.

Многозонный детектор движения. Возможность контроля нескольких зон детекции движения по каждой камере с индивидуальными настройками параметров детекции и маской. Управление системой по событиям от отдельных зон.

Количество камер - до 32.

Количество плат - до 8 в один компьютер.

Отображение - До 32 камер на один компьютер на одном виртуальном экране. Количество виртуальных экранов не ограничено. Отображение видео ведется через Windows GDI (любая видеокарта не менее 4Mb), или через DirectDraw (Riva TNT2, ATI Radeon, NVIDIA GeForse2, and higher).

Детектор движения - Отслеживание наличия движущихся объектов. Высокая помехозащищенность. Эмпирические настройки по размеру и контрастности изображения. Конфигурирование области детекции движения независимо для каждой камеры. Визуальное выделение контуров движущихся объектов. Запись тревог независимо для каждой камеры с установками периодов пред записи и до записи. Перераспределение ресурсов для тревожной камеры.

Сжатие видеоизображения - Алгоритм Motion-Wavelet . Размер кадра зависит от разрешения, цветности камеры, степени сжатия и детализации изображения - от 2 до 80 Кб.

Формат записи - Wavelet-фрагменты по 100 (настраиваемо) кадров по кольцу стирания старых и записи новых фрагментов со свободным буфером 100 (настраиваемо) Mb в пределах каждого локального диска.

Локальная запись - Независимая для каждой камеры.

Воспроизведение - одна камера в один момент времени. Индексация видеоархива при запуске системы для быстрого поиска. Поиск в видеоархиве по дате и времени. Отображение плотности записи за сутки. Покадровое проигрывание вперед и назад. Увеличение скорости проигрывания до 25 Fps . Утилита внешнего декодирования и просмотра видеозаписей сделанных системой.

Цифровое увеличение в 2, 4, 8, 16 раз.

Контрастирование изображения для выделения деталей при низкой освещенности.

Зависимость режимов работы с видеоизображением (отображение, запись, воспроизведение) - Запись ведется всегда независимо от других режимов. Отображение и воспроизведение по одной камере зависимы только при использовании одного виртуального монитора.

Работа по TCP\IP - Конфигурирование и управление всеми объектами по LAN, Dialup, ISDN.

Удаленный контроль - Просмотр и управление через Internet камерами и поворотными устройствами. В состав системы входит встроенный Web- server.

Экспорт кадров и фрагментов - Кадров в JPG, фрагментов в AVI с использованием любого из установленных в операционной системе видеокодеков. Экспорт в AVI синхронного видео со звуком.

2.3 Контрольный пример реализации проекта

Расположение видеокамер защищенного видеонаблюдения представлено далее в параграфе. Всего предлагается к установке 14 камер из них:

1. IP камера BD4640DS – 9 шт., в том числе

- отдел разработки – 2 шт;

- отдел эксплуатации – 2 шт;

- служба безопасности – 1 шт;

- конференц зал – 2 шт;

- кабинет руководителя – 1 шт;

- холл – 1 шт.

2. IP камера BDXXXXWB2-K220 – 4 шт. по периметру территории.

Схема организации периметрового наблюдения представлена на рисунке 11

Рисунок 11 – Схема организации периметрового наблюдения

Видеокамеры периметрового наблюдения располагаются следующим образом:

- Видеокамера 1 располагается в северо-западном углу внутренней территории на мачте. Видеокамера осуществляет контроль за северной частью периметра.

- Видеокамера 2 располагается в северо-восточном углу внутренней территории на мачте. Видеокамера осуществляет контроль за восточной частью периметра.

- Видеокамера 3 располагается в юго-восточном углу внутренней территории на мачте. Видеокамера осуществляет контроль за въездными воротами на территорию и южной частью периметра.

Видеокамера 4 располагается в юго-западном углу внутренней территории на мачте. Видеокамера осуществляет контроль за главным входом на территорию и западной частью периметра.

Видеокамеры внутриобъектового наблюдения располагаются следующим образом (рисунок 12):

- Видеокамера 1 располагается в юго-восточном углу холла напротив от входа в конференц зал. Видеокамера направлена в сторону входа с лестницы в помещения компании. Она производит наблюдение за всеми объектами, прибывающими в компанию.

- Видеокамера 2 располагается справа от входа в конференц зал на внешней стене внешней стене комнаты (около двери под потолком). Видеокамера направлена в сторону стола для совещаний. Она производит наблюдение за всеми объектами, находящимися в конференц зале.

- Видеокамера 3 располагается в северо-восточном углу конференц зала справа от окна у потолка. Видеокамера направлена в сторону стола для совещаний. Она производит наблюдение за всеми объектами, входящими в конференц зал.

- Видеокамера 4 располагается в северо-восточном углу кабинета руководителя справа от окна у потолка. Видеокамера направлена в сторону стола руководителя компании. Она производит наблюдение за всеми объектами, находящимися в кабинете.

- Видеокамера 5 располагается в северо-западном углу кабинета службы безопасности слева от двери у потолка. Видеокамера направлена в сторону столов сотрудников отдела. Она производит наблюдение за всеми объектами, находящимися в кабинете

- Видеокамера 6 располагается в южной части кабинета отдела эксплуатации посередине стены у потолка. Видеокамера направлена в сторону столов сотрудников отдела. Она производит наблюдение за всеми объектами, находящимися в кабинете

- Видеокамера 7 располагается в северной части кабинета отдела эксплуатации посередине стены у потолка. Видеокамера направлена в сторону столов сотрудников отдела. Она производит наблюдение за всеми объектами, находящимися в кабинете

- Видеокамера 8 располагается в южной части кабинета отдела разработки посередине стены у потолка. Видеокамера направлена в сторону столов сотрудников отдела. Она производит наблюдение за всеми объектами, находящимися в кабинете

- Видеокамера 9 располагается в северной части кабинета отдела разработки посередине стены справа от окна у потолка. Видеокамера направлена в сторону столов сотрудников отдела. Она производит наблюдение за всеми объектами, находящимися в кабинете.

Рисунок 12 – Схема организации внутриобъектового наблюдения

ЗАКЛЮЧЕНИЕ

В современном обществе информация является неотъемлемой частью жизни человека, выступая результатом и объектом многих важных процессов (документооборот, создание и уничтожение документов и т.д.). В связи с этим остро встает проблема защиты информации. Повышенный интерес злоумышленников к объектам, характеризующимся не только наличием значительных денежных средств, материальных или культурных ценностей, но и ценной информации, несанкционированный доступ к которой может повлечь существенный ущерб, вызвал необходимость решения проблемы обеспечения комплексной безопасности объектов информатизации, который, в частности, подразумевает применение интегрированных средств охраны. Системы видеонаблюдения можно назвать основным звеном интегрированных средств охраны, так как они возводят систему охраны объекта на качественно более высокий уровень и позволяют решать в данной области практически любые задачи.

В данном курсовом проекте исследованы вопросы организации системы защищенного видеонаблюдения в ООО «ХОСТ».

Согласно произведенной оценки исходный показатель функциональной эффективности системы ИБ ООО «ХОСТ» (Qсиб) равен 0,85 (что соответствует оборонительной стратегии). Однако, согласно утвержденной политики информационной безопасности, в компании необходимо обеспечить вероятность защиты информации в пределах 0,87 £ Pзи £ 0,93 (наступательная стратегия). В результате анализа функционирования системы ИБ установлено, что подсистема инженерно-технической защиты информации компании не соответствует требованиям политики ИБ (показатель функциональной эффективности равен 0,75) и требует совершенствования с целью достижения параметров наступательной стратегии. В качестве мер совершенствования предлагается внедрение системы защищенного видеонаблюдения.

В качестве аппаратной базы для реализации проекта защищенного видеонаблюдения в данной работе выбраны решения производителя «НПП «Бeвард» (BEWARD). В комплект оборудования для защищенного видеонаблюдения входят:

- IP камера BD4640DS– для применения в помещениях ООО «ХОСТ»;

- IP камера- BDXXXXWB2-K220 – для организации периметрового наблюдения

Главной особенностью, отличающей данные решения, является опциональная возможность шифрования видеотрафика.

Всего предлагается к установке 14 камер из них 9 BD4640DS внутри помещений компании и 4 BDXXXXWB2-K220 по периметру территории.

Итогом реализации проекта стали разработанные схемы организации периметрового и внутриобъектового наблюдения, а также общей структурной схема системы защищенного видеонаблюдения ООО «ХОСТ»

СПИСОК ИСТОЧНИКОВ И ЛИТЕРАТУРЫ

- Зима, В. М., Безопасность глобальных сетевых технологий [Текст]: 2-е изд. / В. М. Зима, А. А. Молдовян, Н. А. Молдовян. – СПб.: БХВ - Петербург, 2014. – 368 с.

- Интеллектуальные сети [Текст]/ Гольдштейн Б.С., Ехриель И.М., Рерле Р.Д. – М.: Радио и связь, 2000. – 502 с.

- Олифер, В. Г., Олифер, Н. А. Безопасность компьютерных сетей [Текст] //Горячая линия-Телеком. – 2014. – 644 с.

- Ахметова, С.Г. Информационная безопасность: учебно-методическое пособие [Текст]/ С. Г. Ахметова; рец.: Д. А. Марков, А. В. Гришин. – Пермь : Изд-во ПНИПУ, 2013. – 122с

- Информационная безопасность. Лабораторный практикум [Текст]: учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. – 2-е изд., стер. – М. : КНОРУС, 2016. – 132 с

- Информационная безопасность и защита информации: учебно-методическое пособие [Текст]/ сост. В.А. Медведев.; С.-Петерб. ун-т технол. упр. и экон. – СПб.: Изд-во Санкт-Петербургского университета технологий управления и экономики, 2016. – 16 с

- Платонов В.В. Программно-аппаратные средства защиты информации: учебник для студ. учреждений высш. проф. образования / В.В.Платонов. – М.: Издательский центр «Академия», 2013. – 336 с. – (Сер. Бакалавриат).

- Алтухов А. А. Концепция защиты трафика систем видеонаблюдения //Вопросы защиты информации. – 2014. – №. 4. – С. 15-17.

- Защищенная система видеонаблюдения // Secuteck.ru [Электронный ресурс]. – URL: http://www.secuteck.ru/articles2/dvr/ zashishennaya-sistema-videonabludeniya/ (дата обращения 12.06.2018)

- Проектирование системы видеонаблюдения // bezopasnost.ru [Электронный ресурс]. – URL: http://www.bezopasnost.ru/about/ articles/detail/38/1016/ (дата обращения 12.06.2018)

- Защищенная система видеонаблюдения // Secuteck.ru [Электронный ресурс]. – URL: http://www.secuteck.ru/articles2/dvr /zashishennaya-sistema-videonabludeniya/ (дата обращения 12.06.2018)

- Безопасность видеонаблюдения на базе IP // OSP.ru [Электронный ресурс]. – URL: http://www.osp.ru/lan/2009/09/10534599/ (дата обращения 12.06.2018)

- Каталог оборудования BEWARD// beward.ru [Электронный ресурс]. – URL: https://www.beward.ru/files/848b cb5d59ea66165d047f0a52f0cc03/ (дата обращения 12.06.2018)

- Рынок ценных бумаг ( Основные понятия, виды и классификации рынка ценных бумаг )

- Ипотека в гражданском праве ( Институт ипотеки в римском праве )

- Оценка эффективности управления персоналом

- Функции менеджмента (Понятие функций менеджмента)

- Прибыль и рентабельность производственной организации, на пример реально существующей организации ( Сущность и значение прибыли )

- Рынок ценных бумаг.Основные понятия, виды и классификации рынка ценных бумаг

- История развития программирования в России (Общие теоретическо-исторические особенности развития программирования, как прикладной дисциплины)

- Спортивные команды. Спортивные сборные команды и особенности их правового статуса

- Жизненный цикл организации и управление организацией

- Организация и разработка бизнес-плана в организации

- Вариант 21. Модель клиент-сервер

- Основы программирования на языке Pascal ( ИЗУЧЕНИЕ ОСНОВНЫХ СЕМАНТИК ЯЗЫКА )