Проектирование маршрутизации в двух трёхуровневых сетях с использованием протокола RIP компаний АйТи Сервис

Содержание:

ВВЕДЕНИЕ

Использование корпоративных предоставляет множество возможностей централизации управления автоматизированной информационной системой, реализации унифицированных административных политик, что обеспечивает возможность эффективного функционирования АИС предприятия. При проектировании сети необходимо уделять внимание настройки маршрутизации.

Динамическая маршрутизация — это процесс протокола маршрутизации, определяющий взаимодействие устройства с соседними маршрутизаторами. Маршрутизатор будет обновлять сведения о каждой изученной им сети.

Если в сети произойдет изменение, протокол динамической маршрутизации автоматически информирует об изменении все маршрутизаторы. Если же используется статическая маршрутизация, обновить таблицы маршрутизации на всех устройствах придется системному администратору.

Протокол RIP является дистанционно-векторным протоколом внутренней маршрутизации. Процесс работы протокола состоит в рассылке, получении и обработке векторов расстояний до IP-сетей, находящихся в области действия протокола, то есть в данной RIP-системе.

Результатом работы протокола на конкретном маршрутизаторе является таблица, где для каждой сети данной RIP-системы указано расстояние до этой сети (в хопах) и адрес следующего маршрутизатора. Информация о номере сети и адресе следующего маршрутизатора из этой таблицы вносится в таблицу маршрутов, информация о расстоянии до сети используется при обработке векторов расстояний.

Цель работы: анализ ИТ-инфраструктуры ООО «Айти Сервис», настройка маршрутизации с помощью протокола RIP.

Задачи:

- анализ специфики деятельности предприятия, основных направлений его работы;

- анализ архитектуры локальной вычислительной сети;

- анализ архитектуры информационной безопасности;

- оценка использования систем виртуализации;

- изучить настройку маршрутизации в сети с помощью протокола RIP.

Объект исследования – ООО «Айти Сервис».

Предмет исследования – использование телекоммуникационных технологий в работе ООО «Айти Сервис».

1.Технико-экономическая характеристика предметной области и предприятия.

1.1.Характеристика предприятия и его деятельности.

Объектом исследования в данной работе является ООО «Айти Сервис». Проведем анализ работы организации, ее организационной и функциональной структуры, основных видов деятельности предприятия.

ООО «Айти Сервис» - одна из ведущих компаний на рынке консалтинговых услуг в различных областях деятельности.

Компания лицензирована Государственной комиссией по работе с рынком ценных бумаг на право оказания брокерских и дилерскихуслуг, по доверительному управлению ценными бумагами, на работу в качестве инвестиционных консультантов и на оказание услуг юридическогонаправления.

ООО «Айти Сервис» - одна из первых существующих консалтинговых фирм, работающихс фондовым рынком РФ и на сегодняшний моментзанимает лидирующие позиции по области брокерскому обслуживанию и инвестиционному консалтингу. Более 20 лет фирма предоставляет профессиональные услуги для стратегических и портфельных инвесторов, обладает лицензией на право ведения брокерской и дилерской работы, а также деятельности по инвестиционному консультированию.

1.1.2 Основные направления деятельности

ООО «Айти Сервис» с 1992 года оказывает услуги консалтинга в соответствии с заявками клиентов для предприятий различной организационно-правовой формы.

1.1.3 Организационная структура организации

В последнее время в связи с нестабильностью экономической ситуации наблюдается некоторое снижение спроса на услуги компании ООО «Айти Сервис», при этом услуги компании являются востребованными. Руководством компании постоянно расширяется перечень оказываемых услуг, что создает конкурентные преимущества.

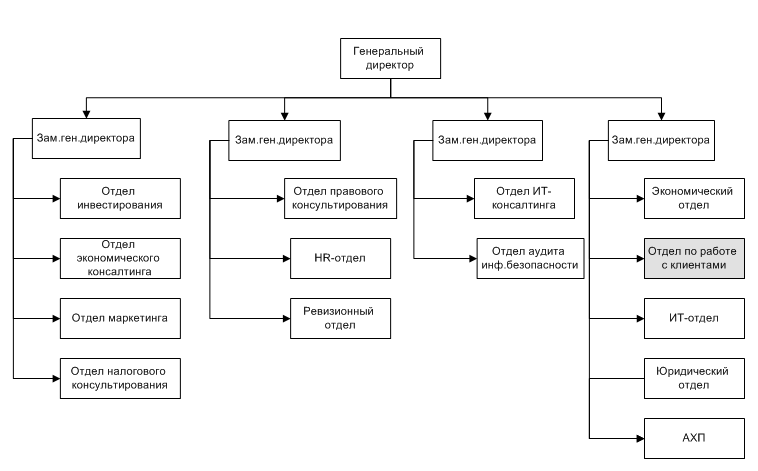

Схема организационной структуры ООО «Айти Сервис» показана на рисунке 1.

Рисунок 1. Организационная структура ООО «Айти Сервис»

В компетенцию отдела инвестиционного консалтинга входят вопросы, связанные анализа функционирования фондового рынка. Клиентами специалистов данного отдела являются компании, работающие на фондовом рынке, например подразделения негосударственных пенсионных фондов, управляющих компаний, банков, а также физические лица и частные предприниматели, работающие с рынком ценных бумаг.

В компетенцию отдела маркетинга входят услуги консультирования клиентов по проблемам повышения эффективности маркетинговой политики. В данном случае в качестве клиентов выступают специалисты торговых сетей, предприятий, работающих с потребительским рынком.

Отдел экономического консалтинга курирует вопросы оказания услуг экономического анализа деятельности предприятий, определения перспектив развития, оценки потенциала по освоению перспективных рынков, возможности изменения номенклатуры выпускаемых продуктов.

Специалисты по налоговому консультированию оказывают услуг по т анализу структуры налогооблагаемой базы, анализу возможностей получения налоговых льгот, а также оптимизации процесса налогообложения в рамках текущего законодательства, определение возможных нарушений налогового законодательства, что потенциально снижает вероятность получения штрафных санкций при проведении налоговых проверок. Как правило, клиентами специалистов подобного профиля являются фирмы, в которых ожидается проведение комплексных налоговых проверок.

Сотрудники отдела по правовому консультированию оказывают услуги анализа локальных нормативных документов, изданных на предприятиях на предмет соответствия существующему законодательству, консультированию клиентов по совершенствованию локальной правовой базы (уставов, положений, учредительных документов).

Сотрудники отдела по работе с персоналом оказывают услуги консультирования по вопросам организации работы с персоналом: анализ штатных расписаний, должностных инструкций, выявление наличия паразитических функций, что позволяет провести оценивание перспектив оптимизации затрат на содержание кадров предприятия, а также выработку политики стимулирования.

Также в структуру ООО «Айти Сервис» входят специалисты, оказывающие услуги по ИТ-консалтингу, что предполагает выполнение следующих работ:

- оценка эффективности используемых программных продуктов на предмет функционального соответствия технологии работы предприятия;

- аудит использования лицензий на программные продукты;

- оценка эффективности используемых аппаратных ресурсов;

- оценка стоимостных параметров приобретаемой компьютерной техники и комплектующих, а также аудит заключенных договоров на оказание услуг обслуживания компьютерной и оргтехники;

- возможность выработки рекомендаций по совершенствованию архитектуры автоматизированной системы предприятия.

1.1.4 IT-инфраструктура организации

В настоящее время в специалисты ООО «Айти Сервис» работают в двух корпусах, представляющих собой головной и дополнительных офисы компании.

В информационной системе ООО «Айти Сервис» используются локальные вычислительные сеть Ethernet, в которую включены:

- 58 рабочих станций специалистов;

- 15 сетевых принтеров;

- 1 файловый сервер.

Категория сети – 5е.

Соединение осуществляется через коммутаторы, находящиеся в помещении серверной.

Разработка общего плана строения предприятия

На рисунках 2-3 приведены планы помещений офисов ООО «Айти Сервис».

Рисунок 2.План помещений головного офиса

Рисунок 3.План помещений головного офиса

Схема локальной сети фирмы ООО «Айти Сервис» приведена на рисунке 4.

Рисунок 4. Схема локальной вычислительной сети

Топологии вычислительных сетей в главном и дополнительном офисе ООО «Айти Сервис»: «звезда». Каждый из объектов сети соединен с коммутатором отдельно через сетевые порты.

Как показано на рисунке 4, главный и дополнительный офисы связаны через защищенный Интернет-канал, при этом все информационные ресурсы находятся на уровне головного офиса. Головной офис имеет два канала для выхода в Интернет – основой (через оптическое волокно) и резервный (с использованием технологии WiMax).

Системное архитектура включает:

- серверную операционную системуWindows 2012Server, службу каталогов;

- на рабочих станциях сотрудников - операционные системы Windows 7 и выше.

Антивирусное программное решение - KasperskyEndPointSecurityс возможностью централизованного администрирования. Криптографические системы на базе Крипто-Про и специализированных плагинов.

Почтовый сервер на базе Lotus от IBM. Позволяет организовывать внутриорганизационный документооборот, а также возможность использования внешних электронных адресов.

Прикладное программное обеспечение:

- 1С – «Упрощенная система налогообложения», 1С – «Камин-Зарплата». Данное программное обеспечение позволяет вести учет бухгалтерских операций на предприятии, учет заработной платы сотрудников, налоговый учет;

- 1С –Торговля и Склад – учет продаж, используется в основной деятельности по учету продаж. Также включена система складского учета.

- Программные пакеты, используемые для инвестиционного анализа;

- Справочно - правовые системы «Гарант» и «Консультант-Плюс».

Решения на базе 1С реализованы с использованием клиент-серверной архитектуры.

Рассмотрим более подробно состав технической архитектуры:

Основной сервер компании состоит из:

1. Патч - панель: TrenolnetTC-P24C6

2. Маршрутизаторы: TrenolnetTeg-s48r

3. Сервер: HP 3602

4. Дисковый массив Synology

5.ИБП UPS 2000VA

9. Маршрутизатор - Juniper.

В таблице 1 приведены основные параметры локальной сети ООО «Айти Сервис».

Таблица 1.

Основные параметры локальной сети ООО «Айти Сервис»

|

№ |

Наименование параметра |

Значение |

|

1 |

Общее количество портов локальной сети |

160 |

|

2 |

Общее количество активных подключений локальной сети без учета телефонии |

76 |

|

3 |

Количество коммутаторов (24 порта) |

8 |

|

4 |

Наличие АТС (внешних/внутренних линий) |

25/220 |

|

5 |

Количество рабочих станций пользователей |

58 |

|

6 |

Количество технологических подключений к сети (сетевые принтеры, сканеры, МФУ, система видеонаблюдения и др. устройства, не являющиеся компьютерами, но использующие локальную сеть) |

15 |

|

7 |

Источник бесперебойного питания SmartUPS 2000 (используются для подключения коммутаторов и серверов) |

2 |

|

8 |

Телекоммуникационная стойка |

1 |

|

9 |

Кондиционер |

1 |

1.2. Современные методы построения сетей для решения сходных задач.

Одним из базовых этапов проектирования системы защиты информации ИС является построение таксономии угроз, реализация которых может привести к атакам на ИС. Можно выделить несколько подходов к построению подобной классификации:

1. Классификация угроз по виду причиненного ущерба:

- нанесение морального и материального ущерба деловой репутации предприятия;

- причинение морального, физического или материального ущерба, связанного с разглашением персональных данных физических и юридических лиц;

- причинение материального (финансового) ущерба в результате разглашения конфиденциальной информации;

- причинение материального (финансового) ущерба в результате необходимости восстановления поврежденных информационных ресурсов;

- нанесение материального ущерба в случае невозможности выполнения взятых на себя обязательств перед третьей стороной;

- нанесение морального и материального ущерба в случае дезорганизации деятельности предприятия;

- нанесение морального и материального ущерба в результате нарушения международных обязательств.

Данный подход к классификации угроз позволяет ранжировать их в зависимости от степени значимости и влияния, предоставляемой на информационную систему.

2. Классификация угроз по воздействию на информацию:

- уничтожение информации;

- хищение либо копирование информации;

- искажение (модифицирование) информации;

- блокирование доступа к информации;

- навязывание ложной информации;

- отрицание достоверности информации.

3. Классификация угроз по их источнику:

- антропогенные;

- техногенные;

- стихийные.

В свою очередь, антропогенные источники могут быть внутренними либо внешними, в зависимости от того, является ли доступ субъекта угрозы к информационной системе санкционированным.

Внешние источники угроз также могут быть случайными или преднамеренными и иметь различный уровень квалификации. К их числу относятся:

- криминальные структуры;

- потенциальные злоумышленники (хакеры);

- недобросовестные партнеры;

- технический персонал поставщиков информационных услуг;

- представители надзорных организаций и аварийных служб;

- представители силовых структур.

Внутренние источники антропогенных угроз являются легальными пользователями информационной системы и, как правило, обладают высокой квалификацией и знаниями о строении ИС. К ним целесообразно отнести:

- основной персонал;

- представителей службы безопасности;

- вспомогательный персонал;

- технический персонал;

- временных пользователей системы.

К техногенным источникам угроз относят угрозы, связанные с некорректной работой технических компонентов информационной системы. К их числу относятся:

- некачественные программные средства обработки информации;

- некачественные технические средства обработки информации;

- вспомогательные средства, такие как охрана, сигнализация, телефония и пр.;

- иные технические средства, применяемые в организации.

Стихийные источники угроз, как правило, представляют собой неконтролируемые обстоятельства непреодолимой силы. Подобные угрозы имеют абсолютный и объективный характер и не поддаются прогнозированию.

4. Классификация угроз по типу уязвимости. Вследствие того, что атака на информационную систему проявляется как действие злоумышленника на существующие в системе уязвимости, данный вид классификации является одним из важнейших.

Уязвимости информационной безопасности подразделяются на:

- объективные;

- субъективные;

- случайные.

Объективные уязвимости, как правило, предопределяются особенностями построения и техническими характеристиками оборудования, применяемого на защищаемом объекте. Абсолютное устранение объективных уязвимостей невозможно, но можно добиться существенного их сокращения в результате применения технических и инженерно-технических методов.

Субъективные уязвимости возникают в результате воздействия человеческого фактора. Сокращение числа субъективных уязвимостей можно достичь посредством применения организационных и программно-аппаратных методов.

Случайные уязвимости находятся в непосредственной зависимости от специфики среды, окружающей защищаемый объект, а также от непредвиденных обстоятельств. Вышеуказанные факторы, в подавляющем большинстве не поддаются прогнозированию, именно поэтому их устранение осуществляется только комплексно, посредством проведения инженерно-технических и организационных мероприятий, направленных на противодействие угрозам информационной безопасности.

Как уже упоминалось выше, под атакой на информационную систему следует понимать процесс поиска и эксплуатации уязвимости, что свидетельствует о том, что наличие уязвимостей в автоматизированной системе не всегда влечет за собой нарушение безопасности информации. Негативное воздействие злоумышленников на информационную систему проявляется через атаки на нее. Исходя из этого, построение таксономии атак на информационную систему является следующим шагом после классификации угроз при ее проектировании. В зависимости от способа построения таксономии, атаки можно классифицировать:

1. По действию на защищаемую информацию:

- атаки, влекущие нарушение конфиденциальности информации;

- атаки, приводящие к нарушению целостности информации;

- атаки, приводящие к нарушению доступности информации;

- атаки, оказывающие комплексное негативное воздействие на информацию.

2. По цели атаки:

- направленные на получение привилегий администратора системы;

- ориентированные на получение привилегий пользователя системы;

- направленные на отказ в доступе к информации (DOS-атака);

- направленные на нарушение политики безопасности.

3. По способу проявления атаки:

- атака аутентификации:

- направлена на подбор пароля;

- атака на хранилища учетных записей;

- атака выполнение кода:

- ориентирована на переполнения буфера;

- осуществляет внедрение исполняемого кода;

- атака на функции форматирования строк;

- осуществляет внедрение операторов LDAP;

- направлена на выполнение команд операционной системы;

- осуществляет внедрение запросов SQL;

- атака анализа конфигурации;

- осуществляет сканирование портов;

- осуществляет идентификацию сервисов и приложений;

- выявляет расположение сетевых ресурсов.

4. По уровню протокола модели OSI различают атаки:

- физические;

- канальные;

- сетевые;

- транспортные;

- сеансовые;

- представительные;

- прикладные.

5. По типу операционной системы атакуемого объекта.

6. По расположению злоумышленника:

- физический доступ;

- локальная система;

- локальный сегмент сети;

- межсегментного атака;

- глобальная сеть (Internet);

- беспроводные сети;

- коммутируемый доступ (Р2Р).

7. По виду сервиса атакуемого:

- служба каталогов (LDAP, ADSI);

- Web-сервер (HTTP);

- сервисы обмена файлами (SMB, FTP);

- почтовые сервисы (РОРЗ, SMTP, IMAP);

- серверы приложений (DCOM, СОМ +, Net);

- сетевая инфраструктура (DNS, DHCP и т. Д.);

- службы маршрутизации (RIP, OSF и т. Д.);

- службы удаленного управления (telnet, RDP);

- службы сертификатов;

- серверы баз данных;

- другие сервисы.

8. По наличию обратной связи со злоумышленником;

9. По условиям активации атаки:

- по запросу объекта атакуемого;

- по определенному событию атакуемого объекта;

- атаки с заданным временем;

- без определенных условий.

10. По виду взаимодействия с объектом атакуемого:

- пассивные;

- активные.

11. По степени автоматизации:

- автоматизированные;

- частично автоматизированы;

- ручного управления.

12. По топологии атаки:

- друг к другу;

- один ко многим;

- ко другу;

- многие ко многим.

13. По степени проявления:

- скрытая атака;

- открытая атака.

Для технологического обеспечения требований защиты конфиденциальности информации в подразделениях ООО «Айти Сервис» используются средства автоматизации, описание которых приведено в таблице 2. Ввод в эксплуатацию каждого программно-технического средства оформляется путем издания локального документа.

Таблица 2.

Описание технологических средств защиты информации.

|

Название программно-технического средства |

Функция |

Регламентирующий документ |

|

Электронные ключиeToken |

Защита АИС от угроз,НСД, поддержка аутентификации пользователей, хранилище паролей |

«Положение о защите от НСД в АИС ООО «Айти Сервис» |

|

Криптографические системы (Крипто-Про, VipNet) |

Использование электронной подписи, шифрование каналов связи и дисковых областей |

«Положение об использовании криптосистем» |

|

Система ЭДО «Информационная безопасность» |

Учет криптосистем, учет носителей информации |

«Положение об использовании МНИ» |

|

Биометрические сканеры |

Защита от НСД серверов и коммуникационного оборудования |

«Положение о защите от НСД в АИС ООО «Айти Сервис» |

Рассмотрим существующую технологию авторизации и авторизации пользователей в информационной системе ООО «Айти Сервис».

В таблице 3 приведен перечень мероприятий по защите от НСД в условиях ИС ООО «Айти Сервис».

Таблица 3.

Перечень мероприятий по защите от НСД в условиях ИС ООО «Айти Сервис».

|

№ |

Уровень авторизации |

Тип авторизации |

Сфера использования |

|

1 |

Подключение к Wi-Fi |

Пароль |

Работа сотрудников предприятия ресурсами информационной системы ООО «Айти Сервис» |

|

2 |

Вход в BIOS |

Пароль |

Настройка рабочих станций |

|

3 |

Вход в домен |

Пароль |

Рабочие станции пользователей |

|

4 |

Вход в программные комплексы |

Пароль |

Рабочие станции пользователей |

|

5 |

Авторизация в криптографических системах |

Пин-код |

Рабочие станции пользователей, работающих с криптографическими системами |

|

6 |

Авторизация на сервере (терминальный доступ) |

Пароль |

Рабочие станции пользователей 1С, ИТ-специалистов |

|

7 |

Авторизация в системе администрирования системы видеонаблюдения, СКУД |

Пароль |

Рабочие станции ИТ-специалистов |

|

8 |

Вход в настройки антивирусного ПО |

Пароль |

Рабочие станции пользователей, ИТ-специалистов |

Архитектура антивирусной защиты.

В структуру распределенной сети АВЗ ООО «Айти Сервис» входят компоненты:

- Сервер антивирусной защиты, используемый для решения задач: получение обновлений с сервера Лаборатории Касперского, автоматическая рассылка обновлений ПО и антивирусных баз на рабочие станции пользователей, управление лицензионными ключами, управление компонентами защиты (внешними подключениями по сети и USB, запускаемыми приложениями), сбор статистики, возможность централизованного запуска задач администрирования. Управление системой АЗВ обеспечивается консолью KaspepskySecurityCenter;

- Компоненты защиты на клиентских рабочих станциях, а также серверах, что включает в себя: модуль АВЗ, а также агент администрирования, обеспечивающий связь между рабочей станцией и сервером АВЗ.

Структура распределённой сети АВЗ ООО «Айти Сервис» представлена на рисунке 5.

В настоящее время используемая версия ПО: KasperskyEndPointSecurity 10. Автоматическое обновление и администрирование рабочих станций обеспечивается средством KasperskySecurityCenter.

В каждом из подразделений ООО «Айти Сервис» приказом назначается ответственный за антивирусную защиту, каждый из которых подчиняется ответственному за АВЗ ИТ-специалисту ООО «Айти Сервис».

Рисунок 5. Схема реализации антивирусной защиты в подразделениях ООО «Айти Сервис»

Таблица 4.

Обозначения на схеме.

|

А |

Администрирование средствами KasperskyAdministrationKit. Запуск задач “обновление…” и “проверка…”. Наблюдение за ходом выполнения задач. |

|

U1 |

FTP-сервера ОЗИ в подразделении копируют обновления с главного FTP-сервера ОЗИ к себе на жесткий диск. |

|

R1 |

FTP-сервера ОЗИ в подразделении отсылают файл-отчёт о результатах выполнения “U1” на главный FTP-сервер ОЗИ. |

|

U2 |

Проверяемые компьютеры копируют обновления с FTP-сервера ОЗИ в подразделении (для Управлений) или с главного FTP-сервера ОЗИ к себе на жесткий диск. |

|

R2 |

Проверяемые компьютеры отсылают файл-отчёт о результатах выполнения антивирусной проверки на FTP-сервер ОЗИ в подразделении и на главный FTP-сервер ОЗИ. |

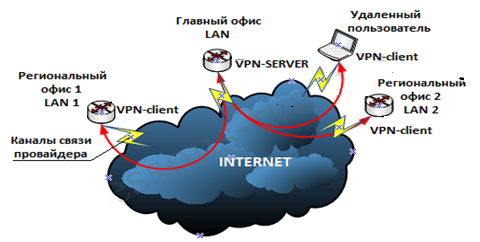

В условиях ООО «Айти Сервис» для защиты от сетевых атак используется технология VPN.

Использование технологий VPN позволяет осуществлять соединения между сетями, либо между отдельными узлами. Данные возможности VPN-технологий позволяют создавать единые сети удаленных подразделений организаций в единые информационные системы.

Реализация технологий корпоративных сетей возможна также посредством использования выделенных каналов связи. Указанные технологии организации корпоративных систем могут использоваться в небольших фирмах с малым количеством филиалов, близко расположенных друг к другу.

Настройка маршрутизатора производится в головном офисе ООО «Айти Сервис» в качестве VPN-сервера, а маршрутизаторы удаленных офисов в качестве VPN-клиентов. Подключение маршрутизаторов VPN-сервера и VPN-клиентов к Интернету производится через сети провайдера. Кроме того, к главному офису можно подключить ПК удаленных пользователей, настроив на рабочей станции пользователя программу VPN-клиента. Модель VPN, реализованная в условиях ООО «Айти Сервис», приведена на рис.6.

Рисунок 6. Модель VPN, реализованная в условиях ООО «АйТи Cервис»

Далее приведем характеристики VPN-маршрутизаторов, используемых в корпоративной сети ООО «Айти Сервис».

Модель маршрутизатора: TP-LINKTL-R600VPN.

Характеристики:

|

Количество портов Ethernet |

4 |

|

Объём оперативной памяти |

64МВ |

|

NAT |

присутствует |

|

SPI |

присутствует |

|

DHCP-сервер |

присутствует |

|

Поддержка Dynamic DNS |

присутствует |

|

Демилитаризованная зона (DMZ) |

присутствует |

|

Статическая маршрутизация |

присутствует |

|

Поддержка VPN passthrough |

присутствует |

|

Поддержка VPN-туннелей |

присутствует (20 туннелей) |

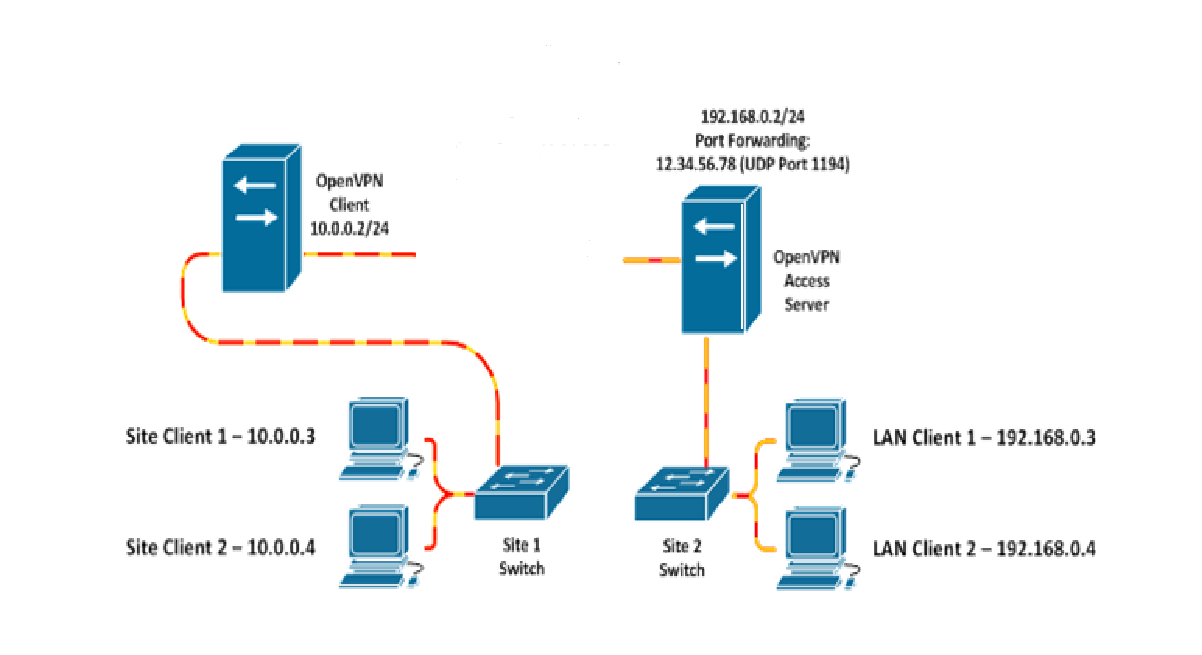

Схема архитектуры OpenVPN показана на рисунке 7.

Рисунок 7.Схема архитектуры OpenVPN

Сервер OpenVPN находится на уровне сети головного офиса ООО «Айти Сервис». Аутентификация производится со стороны клиентских рабочих станций, на которые установлено соответствующее программное обеспечение.

2.Разработка проектных решений.

2.1.Разработка и обоснование структуры сети.

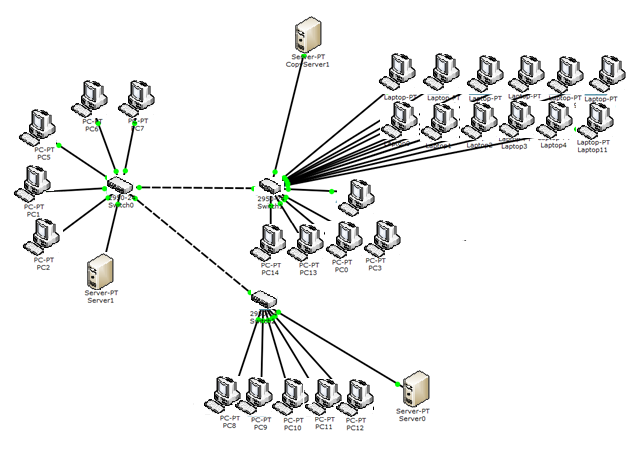

Схема компьютерной сети предприятия приведена на рисунке 8.

Рисунок 8. Схема компьютерной сети предприятия

Все сети строятся на основе трех базовых топологий:

- шина - используется один кабель, именуемый магистралью или сегментом, вдоль которого подключены все компьютеры сети;

- звезда (star) - все компьютеры с помощью сегментов кабеля подключаются к центральному компоненту, именуемому концентратором (hub);

- кольцо (ring) - При топологии «кольцо» компьютеры подключаются к кабелю, замкнутому в кольцо.

Так как мы выбрали витую пару для рабочих кабинетов, то логично использовать для них топологию звезда. Несмотря на то, что при такой топологии происходит высокий расход кабеля, топология оправдана в использовании, так как кабель недорогой, и расстояния, на которые нужно его протянуть, небольшие.

Нужно отметить, что разница заключается в определении количества точек доступа беспроводной сети. Ранее в работе было определено то, что в рабочих залах необходима скорость не менее 5 Мбит/с.

От коммутатора к точке доступа будет идти скорость 100 Мбит/с. Однако точки доступа могут пропускать до 54 Мбит/с. Если выбирать две точки доступа, то средняя скорость с учетом служебного трафика на одном ПК в первом зале будет 3,2 Мбит/с, а во втором 3,9 Мбит/с. Этого недостаточно. Оптимальный вариант – использовать четыре точки доступа, по две на каждый из рабочих залов, поскольку в них нет значительных препятствий для прохождения сигнала, и хорошая точка доступа позволит покрыть всю территорию. В таком случае мы получим не менее 6 Мбит/с, что удовлетворяет поставленным ранее требованиям. Выбор точки доступа рассматривается отдельным разделом данного проекта.

2.2. Выбор и обоснование структуры сети.

Маршрутизация служит для приема пакета от одного устройства и передачи его по сети другому устройству через другие сети. Если в сети нет маршрутизаторов, то не поддерживается маршрутизация. Маршрутизаторы направляют (перенаправляют) трафик во все сети, составляющие объединенную сеть.

Для маршрутизации пакета маршрутизатор должен владеть следующей информацией:

- Адрес назначения

- Соседний маршрутизатор, от которого он может узнать об удаленных сетях

- Доступные пути ко всем удаленным сетям

- Наилучший путь к каждой удаленной сети

- Методы обслуживания и проверки информации о маршрутизации

Маршрутизатор узнает об удаленных сетях от соседних маршрутизаторов или от сетевого администратора. Затем маршрутизатор строит таблицу маршрутизации, которая описывает, как найти удаленные сети.

Если сеть подключена непосредственно к маршрутизатору, он уже знает, как направить пакет в эту сеть. Если же сеть не подключена напрямую, маршрутизатор должен узнать (изучить) пути доступа к удаленной сети с помощью статической маршрутизации (ввод администратором вручную местоположения всех сетей в таблицу маршрутизации) или с помощью динамической маршрутизации.

Периодически (раз в 30 сек) каждый маршрутизатор посылает широковещательно копию своей маршрутной таблицы всем соседям-маршрутизаторам, с которыми связан непосредственно. Маршрутизатор-получатель просматривает таблицу. Если в таблице присутствует новый путь или сообщение о более коротком маршруте, или произошли изменения длин пути, эти изменения фиксируются получателем в своей маршрутной таблице. Протокол RIP должен быть способен обрабатывать три типа ошибок:

- Циклические маршруты.

- Для подавления нестабильностей RIP должен использовать малое значение максимально возможного числа шагов (не более 16).

- Медленное распространение маршрутной информации по сети создает проблемы при динамичном изменении маршрутной ситуации (система не поспевает за изменениями). Малое предельное значение метрики улучшает сходимость, но не устраняет проблему.

Основное преимущество алгоритма вектора расстояний - его простота. Действительно, в процессе работы маршрутизатор общается только с соседями, периодически обмениваясь с ними копиями своих таблиц маршрутизации. Получив информацию о возможных маршрутах от всех соседних узлов, маршрутизатор выбирает путь с наименьшей стоимостью и вносит его в свою таблицу.

Недостатки RIP.

- RIP не работает с адресами субсетей. Если нормальный 16-бит идентификатор ЭВМ класса B не равен 0, RIP не может определить является ли не нулевая часть cубсетевым ID, или полным IP-адресом.

- RIP требует много времени для восстановления связи после сбоя в маршрутизаторе (минуты). В процессе установления режима возможны циклы.

- Число шагов важный, но не единственный параметр маршрута, да и 15 шагов не предел для современных сетей.

OSPF (OpenShortestPathFirst) — протокол динамической маршрутизации, основанный на технологии отслеживания состояния канала (link-statetechnology) и использующий для нахождения кратчайшего пути Алгоритм Дейкстры (Dijkstra’salgorithm).

OSPF имеет следующие преимущества:

- Высокая скорость сходимости по сравнению с дистанционно-векторными протоколами маршрутизации;

- Поддержка сетевых масок переменной длины (VLSM);

- Оптимальное использование пропускной способности (т. к. строится минимальный остовный граф по алгоритму Дейкстры);

Описание работы протокола

- Маршрутизаторы обмениваются hello-пакетами через все интерфейсы, на которых активирован OSPF. Маршрутизаторы, разделяющие общий канал передачи данных, становятся соседями, когда они приходят к договоренности об определённых параметрах, указанных в их hello-пакетах.

- На следующем этапе работы протокола маршрутизаторы будут пытаться перейти в состояние смежности со своими соседями. Переход в состояние смежности определяется типом маршрутизаторов, обменивающихся hello-пакетами, и типом сети, по которой передаются hello-пакеты. OSPF определяет несколько типов сетей и несколько типов маршрутизаторов. Пара маршрутизаторов, находящихся в состоянии смежности, синхронизирует между собой базу данных состояния каналов.

- Каждый маршрутизатор посылает объявления о состоянии канала маршрутизаторам, с которыми он находится в состоянии смежности.

- Каждый маршрутизатор, получивший объявление от смежного маршрутизатора, записывает передаваемую в нём информацию в базу данных состояния каналов маршрутизатора и рассылает копию объявления всем другим смежным с ним маршрутизаторам.

- Рассылая объявления внутри одной OSPF-зоны, все маршрутизаторы строят идентичную базу данных состояния каналов маршрутизатора.

- Когда база данных построена, каждый маршрутизатор использует алгоритм «кратчайший путь первым» для вычисления графа без петель, который будет описывать кратчайший путь к каждому известному пункту назначения с собой в качестве корня. Этот граф — дерево кратчайших путей.

- Каждый маршрутизатор строит таблицу маршрутизации из своего дерева кратчайших путей.

Протоколы внешней маршрутизации BGP и EGP

EGP (ExteriorGatewayProtocol — протокол внешнего шлюза) был первым протоколом семейства TCP/IP, применяемым для организации взаимодействия автономных систем. Он до сих пор иногда используется. В EGP пограничный маршрутизатор АС не ищет соседей самостоятельно. Ему нужно заранее сообщить IP-адреса или полные доменные имена других пограничных маршрутизаторов, с которыми он будет обмениваться информацией.

- Для реализации своих функций протокол использует систему следующих сообщений: Приобретение соседа (Neighbor Acquisition). Прежде чем начать получать информацию от внешних маршрутизаторов, необходимо установить, какой маршрутизатор является соседним. Эта операция состоит из обмена сообщениями типа "приобретение соседа" (соответственно запрос/ ответ/ отказ и др.) через стандартный механизм трехходового квитирования. Ясно, что маршрутизатор предполагаемого соседа также должен поддерживать механизм сообщений типа "приобретение соседа". Сообщение "приобретение соседа" включает в себя поле интервала приветствия (hello interval) и поле интервала опроса (poll interval). Поле интервала приветствия определяет период интервала проверки работоспособности соседей. Поле интервала опроса определяет частоту корректировки маршрутизации.

- Досягаемость соседа (Neighbor reachability). Для маршрутизаторов, выполняющих функции связи различных доменов сетей, важно располагать самой последней информацией о работе своих соседей. Если маршрутизатор обнаруживает, что какой-либо шлюз не функционирует, ему необходимо немедленно приостановить поток данных к этому шлюзу. Для этих целей и используется данный тип сообщений.

EGP-протокол поддерживает два вида сообщений этого типа — сообщение приветствия (hello) и ответа на приветствие (i heard you). Выделение типа сообщений оценки досягаемости из общего потока корректирующих сообщений позволяет уменьшать сетевой график, так как изменения о досягаемости сетей обычно появляются чаще, чем изменения параметров маршрутизации. Любой узел EGP заявляет об отказе одного из своих соседей только после того, как от него не был получен определенный процент сообщений о досягаемости.

- Опроса (Poll). Чтобы обеспечить правильную маршрутизацию между AS, EGP должен знать об относительном местоположении отдаленных хостов. Сообщения опроса позволяют роутерам EGP получать информацию о досягаемости сетей, в которых находятся эти машины. Такие сообщения имеют помимо обычного заголовка только одно поле — поле сети источника IP (sourcenetwork). Это поле определяет сеть, которая должна использоваться в качестве контрольной точки запроса.

- Корректировки маршрутизации (Routing update). Сообщения о корректировке маршрутизации дают роутерам EGP возможность указывать местоположение различных сетей в пределах своих AS.

BGP (Border Gateway Protocol) - это протокол внешних маршрутизаторов, предназначенный для связи между маршрутизаторами в различных автономных системах. BGP заменяет собой старый EGP.

Системы, поддерживающие BGP, обмениваются информацией о доступности сети с другими BGP системами. Эта информация включает в себя полный путь по автономным системам, по которым должен пройти траффик, чтобы достичь этих сетей. Эта информация адекватна построению графа соединений АС. При этом возникает возможность легко обходить петли маршрутизации, а также упрощается процесс принятия решений о маршрутизации.

IP датаграмма в АС может принадлежать как к локальному траффику, так и к транзитному траффику. Локальный - это траффик у которого источник и пункт назначения находятся в одной AS. При этом IP адреса источника и назначения указывает на хосты, принадлежащие одной автономной системе. Весь остальной траффик называется транзитным. Основное преимущество использования BGP в Internet заключается в уменьшении транзитного траффика.

Автономная система может принадлежать к следующим категориям:

- Ограниченная (stub) AS автономная система имеет единственное подключение к одной внешней автономной системе. В такой автономной системе присутствует только локальный траффик.

- Многоинтерфейсная (multihomed) AS имеет подсоединение к нескольким удаленным автономным системам, однако по ней запрещено прохождение транзитного траффика.

- Транзитная (transit) AS имеет подключение к нескольким автономным системам и в соответствии с ограничениями может пропускать через себя как локальный, так и транзитный траффик.

Общая топология Internet состоит из транзитных, многоинтерфейсных и ограниченных автономных систем. Ограниченные и многоинтерфейсные автономные системы не нуждаются в использовании BGP - они могут использовать EGP, чтобы обмениваться информацией о доступности с транзитными автономными системами.

BGP позволяет использовать маршрутизацию, основанную на политических решениях, где все правила определяются администратором автономной системы и указываются в конфигурационных файлах BGP. Решения принимаются в соответствии с вопросами безопасности или экономической целесообразности.

BGPотличается отRIPилиOSPFтем, чтоBGPиспользует TCP в качестве транспортного протокола. Две системы, использующие BGP, устанавливают TCP соединения между собой и затем обмениваются полными таблицами маршрутизации BGP. Обновления представляются в виде изменений таблицы маршрутизации (таблица не передается целиком).

BGP - это протокол вектора расстояний, однако, в отличие от RIP (который объявляет пересылки к пункту назначения), BGP перечисляет маршруты к каждому пункту назначения (последовательность номеров автономных систем к пункту назначения). При этом исчезают некоторые проблемы, связанные с использованием протоколов вектора расстояний. Каждая автономная система идентифицируется 16-битным номером.

BGP определяет выход из строя канала или хоста на другом конце TCP соединения путем регулярной отправки сообщения "оставайся в живых" (keepalive) своим соседям. Рекомендуемое время между этими сообщениями составляет 30 секунд. Сообщение "оставайся в живых", которое используется на уровне приложений, независимо от TCP опций "оставайся в живых".

2.3. Выбор и обоснование решений по техническому и программному обеспечению сети.

RIP — так называемый протокол дистанционно-векторной маршрутизации, который оперирует транзитными участками в качестве метрики маршрутизации. Его основные характеристики:

- В качестве метрики при выборе маршрута используется количество переходов (хопов);

- Если количество переходов становится дольше 15 – пакет отбрасывается;

- Каждый RIP-маршрутизатор по умолчанию вещает в сеть свою полную таблицу маршрутизации раз в 30 секунд, довольно сильно нагружая низкоскоростные линии связи;

- RIP работает на 4 уровне (уровень приложения) стека TCP/IP, используя UDP порт 520.

В современных сетевых средах RIP — не самое лучшее решение для выбора в качестве протокола маршрутизации, так как его возможности уступают более современным протоколам, таким как EIGRP, OSPF. Ограничение на 15 хопов не дает применять его в больших сетях. Преимущество этого протокола — простота конфигурирования.

RIP — это простой дистанционно-векторный маршрутизирующий протокол, предназначенный для сетей небольшого и среднего размеров с резервированием. Он не зависит от конкретных поставщиков. Благодаря этой независимости от поставщиков протокол RIP обладает важным достоинством — обеспечивает функциональную совместимость оборудования разных поставщиков. (Протокол RIP поддерживается даже компанией Microsoft, но при условии, что в качестве маршрутизатора используется компьютер с операционной системой Windows 2000.) Кроме того, поскольку RIP представляет собой такой простой протокол, процедура настройки его конфигурации является очень несложной. Но, к сожалению, его простота может также стать причиной возникновения проблем.

Основные операции протокола RIP являются очень простыми и подчиняются описанным ниже весьма несложным правилам.

- После загрузки маршрутизатора единственными известными ему маршрутами являются маршруты к сетям, к которым он непосредственно подключен.

- Согласно протоколу RIP версии 1, маршрутизатор выполняет широковещательную рассыпку информации обо всех известных ему сетях во все непосредственно подключенные сети. Применяемые при этом пакеты принято называть обновлениями или анонсами.

- Маршрутизаторы RIP принимают широковещательные пакеты RIP. Это позволяет им получать от других маршрутизаторов такую информацию о сетях, которую они не могли бы получить самостоятельно.

- Применяемая в протоколе R1P метрика представляет собой количество транзитных переходов (этот показатель можно неформально определить как количество маршрутизаторов в маршруте) и анонсируется в широковещательных рассылках RIP для каждой сети. Предельно возможное число транзитных переходов для RIP равно 15. Метрика 16 является бесконечно большой.

- Подразумевается, то что сведения о каждом маршруте, полученная от маршрутизатора RIP, касается маршрута, протекающего через данный маршрутизатор. Другими словами, если маршрутизатор А передает обновление маршрутизатору В, то маршрутизатор В представляет, то что в конце последующего транзитного перехода к сетям, включенным в данное обновление, находится маршрутизатор А.

- Обновления рассылаются через регулярные интервалы.

Разделение диапазона (называемое также расщеплением горизонта — splithorizon) — это одно из средств, применяемых в протоколе дистанционно-векторной маршрутизации для снижения вероятности возникновения маршрутных циклов. Это средство предусматривает разделение всего диапазона сетевых интерфейсов по тому признаку, каким образом следует передавать через них маршрутную информацию. В своей простейшей форме разделение диапазона обеспечивает, чтобы информация о маршрутах, полученная через определенный интерфейс, никогда не передавалась снова в виде широковещательных сообщений через тот же интерфейс.

Кроме этого, сеть, напрямую связанная с определенным интерфейсом, ни в коем случае не анонсируется через тот же интерфейс. Распределение диапазона с обратным вытеснением (splithorizonwithpoisonreverse) дает возможность в случае появления маршрутного цикла уменьшить длительность перехода сети в установившееся состояние методом анонсирования через конкретный интерфейс таких же данных о маршрутах, какие были получены через этот интерфейс, однако с безгранично большой метрикой. За этим коротким описанием вытекают примеры, в которых смотрятся и легкий способ разделения диапазона, и способ разделения диапазона с обратным вытеснением.

Таймаут удержания (holddowntimer) применяется с целью избежания циклов в сложной топологии. При его использовании необходимо, чтобы маршрутизатор RIP ждал в течение подтвержденного периода времени (по умолчанию 180 сек. либо шестикратное значение интервала обновления), прежде чем анализировать как надёжную любую новую информацию о обновленном маршруте.

Тайм-аут удержания предполагает собою собственного семейства способ контролирования подлинности данных в способах на расстоянии-векториальной маршрутизации. Некто кроме того наиболее детально смотрятся в повергнутых далее случаях.

Помимо этого, для снижения вероятности появления маршрутных циклов применяется способ вытеснения маршрутов (routepoisoning). В отсутствии вытеснения маршрутов отметка с неопределёнными сведениями о маршруте удаляется с таблицы только лишь согласно истечении тайм-аута хранения маршрута (routetimer) и тайм-аута удаления маршрута (route-flushtimer). Тайм-аут сохранения маршрута (именуемый в ISO тайм-аутом недопустимого маршрута - invalidtimer) применяется с целью установления маршрутов, какие стали недействительными. В случае если в обновлениях по истечении данного тайм-аута более не возникают сведения о некотором маршруте, путь рассматривается как недействительный и для него вводится тайм-аут удержания. Тем не менее, путь продолжает применяться (однако более не анонсируется) вплоть до этапа истечения тайм-аута удаления маршрута. А по истечении тайм-аута удаления маршрута данный путь целиком удаляется с таблицы маршрутизации.

По умолчанию для тайм-аута хранения маршрута установлено значение 180 секунд, а для тайм-аута удаления маршрута — 240 секунд. Если не используется метод вытеснения маршрута, маршрутизатор просто перестает анонсировать недействительные маршруты по истечении тайм-аута хранения маршрута. После этого следующий за ним маршрутизатор вынужден ждать истечения своего тайм-аута хранения маршрута и т.д. Это означает, что в больших сетях RIP (с количеством транзитных переходов больше 10) может потребоваться больше 30 минут для передачи информации о недействительном маршруте всем маршрутизаторам (а это ставит под сомнение саму целесообразность применения тайм-аутов удержания).

Метод вытеснения маршрута применяется в сочетании с активизированными обновлениями и позволяет сократить это время путем анонсирования маршрута с бесконечно большой метрикой (в протоколе RIP таковой является метрика 16) по истечении тайм-аута хранения маршрута. При использовании в сочетании с активизированными обновлениями метод вытеснения маршрута позволяет сократить до 30 секунд и меньше продолжительность перехода в установившееся состояние сети с количеством транзитных переходов свыше 10.

Активизированные обновления используются и для уменьшения вероятности возникновения маршрутных циклов, и для сокращения продолжительности перехода сети в установившееся состояние. В этом случае средства RIP при отказе канала к непосредственно подключенной сети не ожидают истечения тайм-аута обновления, а немедленно анонсируют данные об отказе (сообщая при этом о бесконечно большой метрике маршрута к данной сети, как при вытеснении маршрута). Кроме того, после обновления маршрута средства RIP немедленно анонсируют этот обновленный маршрут, не ожидая истечения тайм-аута обновления. Наконец, если происходит отказ непрямого канала (т.е. маршрутизатор не получает информацию об анонсированном маршруте и истекает тайм-аут хранения маршрута), активизированные обновления используются в сочетании со средствами вытеснения маршрута для быстрого распространения сведений о недействительном маршруте.

На основании всего вышесказанного несложно заключить, что протокол RIP — действительно очень несложный протокол. В этом и состоит его преимущество, но вместе с тем и основной недостаток, поскольку при использовании этого протокола могут очень часто возникать маршрутные циклы. Необходимость введения всех описанных выше дополнительных средств вызвана стремлением предотвратить возникновение маршрутных циклов, но в результате протокол становится более сложным.

2.4. Контрольный пример реализации сети и его описание.

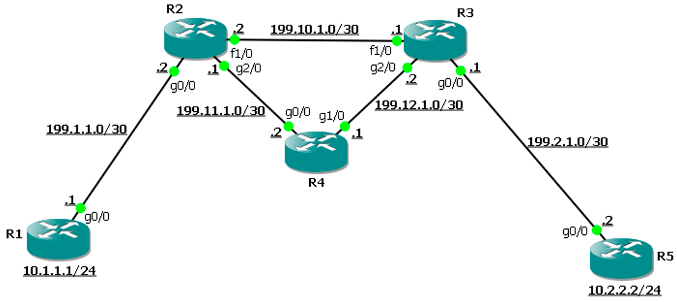

Настройка маршрутизации в сети на основе протокола RIP происходит следующим образом. На рисунке 9 представлена сеть.

Рисунок 9. Настраиваемая сеть

Для начала необходимо настроить все интерфейсы. На R1 это loopback, моделирующий сеть клиента, и интерфейс в сторону провайдера.

В настоящий момент локальные сети клиента 10.1.1.1 и 10.2.2.2 не видят друг друга (отсутствует соответствующая маршрутная информация). Перейдём к настройке RIP. На каждом маршрутизаторе необходимо ввести следующие команды: в режиме глобальной конфигурации routerrip, чтобы перейти в режим конфигурации протокола; network адрес_сети, чтобы включить протокол на нужных интерфейсах. Необходимо помнить, что в качестве адреса сети команды network нужно указывать только адрес классовой сети. Кроме того, введем команду noauto-summary для отключения суммирования сетей на границе маршрутизации.

Если бы во второй строке мы указали в качестве сети адрес 10.1.1.0, система не выдала бы никаких ошибок и предупреждений, тем не менее, протокол RIP включился бы на всех интерфейсах, подсети которых входили бы в сеть 10.0.0.0/8.

Важное замечание: с помощью команды redistributeconnected мы добавили сети всех подключенных интерфейсов (в том числе и сеть интерфейса loopback) в базу данных протокола RIP – RIP DataBase (RDB), но не включили сам протокол на этих интерфейсах. Таким образом, информация об этой сети рассылается протоколом через все интерфейсы, на которых функционирует RIP (в нашем случае через gi0/0), но при этом остальные интерфейсы не рассылают RIP-пакеты и не слушают сеть на предмет входящих RIP-сообщений.

Если на данном этапе настройки попытаться выполнить команду ping 10.2.2.2 source 10.1.1.1 c R1, то маршрутизатор сообщит о недоступности узла с адресом 10.2.2.2. Дело в том, что по умолчанию запускается RIPv1, который поддерживает только с классовые сети. То есть в нашем случае в базу данных протокола будет добавлена только одна сеть вместо двух: 10.0.0.0/8 вместо 10.1.1.0/24 и 10.2.2.0/24, потому что RIPv1 не учитывает маски этих сетей. Убедиться в этом можно путём просмотра таблицы маршрутизации и RDB на R2 и R3, которым маршрутизаторы R1 и R5 сообщают только о сети 10.0.0.0/8. Исправьте возникшую проблему, прописав команду version 2 в режиме конфигурирования протокола маршрутизации на всех устройствах.

На этом настройка устройств завершена, перейдём непосредственно к тестированию.

1. С помощью команд ping 10.2.2.2 source 10.1.1.1 и trace 10.2.2.2 source 10.1.1.1, выполненных с маршрутизатора R1, убедиться, что локальные сети клиента имеют доступ друг к другу.

2. Проанализировать маршрут, которым следуют пакеты между двумя сетями, указанными в предыдущем пункте.

3. Отключить низкоскоростной канал между маршрутизаторами R2 и R3. Как изменится маршрут следования пакетов между сетями?

4. Используя команду showipprotocols, проверить настройки RIP на каждом маршрутизаторе.

5. Ввести команду showiprouterip и проанализировать её вывод.

6. Выполнить перехват трафика между маршрутизаторами и проанализировать сообщения RIP.

7. С помощью перехвата из предыдущего пункта продемонстрировать работу метода расщепления горизонта в RIP.

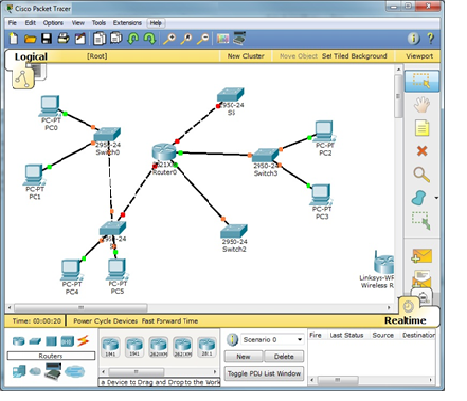

Как известно, локальная вычислительная сеть – это компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий. В нашем случае это всего-навсего 6 рабочих станций, определенным образом связанных между собой. Для этого мы будем использовать маршрутизаторы.

1. В нижнем левом углу Packet Tracer 4.0 выбираем устройства «Маршрутизаторы», и, в списке справа, выбираем маршрутизатор, нажимая на него левой кнопкой мыши, вставляем его в рабочую область.

2. Далее необходимо соединить устройства, используя соответствующий интерфейс. Для упрощения выбираем в нижнем левом углу Packet Tracer 4.0 «Тип связи» и указываем «Автоматически выбрать тип соединения»: нажимая на данный значок левой кнопкой мыши, затем нажимаем на необходимое нам устройство, и соединяем с другим все тем-же нажатием.

3. Далее идет самый важный этап – настройка. Так как мы используем устройства, работающие на начальных уровнях сетевой модели OSI, то их настраивать не надо. Необходима лишь настройка рабочих станций, а именно: IP-адреса, маски подсети, шлюза.

Ниже приведена настройка лишь одной станции (PC1) – остальные настраиваются аналогично.

Производим двойной щелчок по нужной рабочей станции, в открывшемся окне выбираем вкладку Рабочий стол, далее – Конфигурация интерфейса, и производим соответствующую настройку.

IP-адрес. Как известно, в локальных сетях, основанных на протоколе IP, могут использоваться следующие адреса:

- 10.0.0.0 – 10.255.255.255;

- 172.16.0.0 – 172.31.255.255;

- 192.168.0.0 – 192.168.255.255.

Поэтому выбираем IP-адрес из данных диапазонах 192.168.0.1.

Маска подсети. Значение подставится автоматически, когда будет введен IP-адрес.

Шлюз. Поле можно не заполнять.

1.Когда настройка завершена, можно переходить ко второй части работы – к запуску ping-процесса. Например, запускать его будем с PC5 и проверять наличие связи с PC1.

Для этого производим двойной щелчок по нужной рабочей станций, в открывшемся окне выбираем вкладку «Рабочий стол», далее – «Командная строка». Нам предлагают ввести команду. Что мы и делаем.

PC>ping 192.168.0.1

и жмем клавишу «Enter». Если все настроено верно, то мы увидим следующую информацию:

Pinging 192.168.0.1 with 32 bytes of data:

Reply from 192.168.0.1: bytes=32 time=183ms TTL=120

Reply from 192.168.0.1: bytes=32 time=90ms TTL=120

Reply from 192.168.0.1: bytes=32 time=118ms TTL=120

Reply from 192.168.0.1: bytes=32 time=87ms TTL=120

Reply statistics for 192.168.0.1:

Packets: Sent = 4, Received = 4, Lost =0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 87ms, Maximum = 183ms, Average = 119ms

PC>

Это означает, что связь установлена, и данный участок сети работает исправно.

2. В Packet Tracer 4.0 предусмотрен режим моделирования, в котором подробно описывается и показывается, как работает утилита Ping. Поэтому необходимо перейти в данный режим, нажав на одноименный значок в нижнем левом углу рабочей области, или по комбинации клавиш Shift+S. Откроется «Панель моделирования», в которой будут отображаться все события, связанные с выполнением ping-процесса.

Теперь необходимо повторить запуск ping-процесса. После его запуска можно сдвинуть «Панель моделирования», чтобы на схеме спроектированной сети наблюдать за отправкой/приемкой пакетов.

Кнопка «Автоматически» подразумевает моделирование всего ping-процесса в едином процессе, тогда как «Пошагово» позволяет отображать его пошагово.

Чтобы узнать информацию, которую несет в себе пакет, его структуру, достаточно нажать правой кнопкой мыши на цветной квадрат в графе «Информация»

Моделирование прекращается либо при завершении ping-процесса, либо при закрытии окна «Редактирования» соответствующей рабочей станции.

Рисунок 10.Результат тестирования в Packet Tracer 4.0

Выбор стратегии развития ИТ-инфраструктуры.

Стратегия развития ИТ-инфраструктуры ООО «Айти Сервис» связана с централизацией информационных ресурсов, что предполагает решение следующих задач:

- внедрение технологий виртуализации серверов;

- расширение каналов связи между офисами;

- обеспечение требований информационной безопасности в каналах передачи данных;

- внедрение клиент-серверных технологий в прикладных задачах;

- перенос технологий администрирования на уровень головного офиса.

Для планирования проектов будет использован программный продукт MSProjectServer.

Характеристики:

- стоимость лицензии – 28000 руб.;

- кроссплатформенность: нет;

- достоинства: возможность совместной работы, формирование отчетов в разрезе наличия ресурсов, а также временных затрат, возможность изменения параметров проекта по пессимистическим и оптимистичным сценариям:

- возможность интеграции с приложениями MSOffice.

В качестве сетевой операционной системы выбрана Windows 2008 ServerR2.

Сетевые службы, используемые в локальной сети, связаны с работой средств администрирования, приложений, доступа к данным, средств информационной безопасности.

Перечень сетевых служб, используемых в сети ООО «Айти Сервис» приведен в таблице 5.

Таблица 5.

Перечень сетевых служб, используемых в сети ООО «Айти Сервис»

|

№ |

Служба |

Описание |

|

1 |

DHCP |

Выдача IP-адреса |

|

2 |

DNS |

Служба домена |

|

3 |

SQL Server |

Доступ к данным |

|

4 |

Служба терминалов |

Работа в режиме клиента терминалов |

|

5 |

Web-сервер |

Работа Web-сервера |

|

6 |

Kaspersky Net Agent |

Работа антивирусной системы |

Таблица 6.

IP – адресация рабочих станций в проектируемой корпоративной сети

|

№ узла |

Отдел |

Имя рабочей станции |

IP-адрес |

Маска подсети |

Свободные IP-адреса |

|

1 |

1 |

Ws010101 |

10.1.1.11 |

255.255.255.0 |

10.1.1.12-10.1.1.20 |

|

1 |

2 |

Ws010201 |

10.1.1.21 |

255.255.255.0 |

10.1.1.23-10.1.1.30 |

|

1 |

3 |

Ws010202 |

10.1.1.22 |

255.255.255.0 |

|

|

1 |

4 |

Ws010401 |

10.1.1.41 |

255.255.255.0 |

10.1.1.42-10.1.1.5 |

|

1 |

5 |

Ws010501 |

10.1.1.51 |

255.255.255.0 |

10.1.1.52-10.1.1.60 |

|

2 |

1 |

Ws020101 |

10.1.2.11 |

255.255.255.0 |

10.1.2.12-10.1.2.40 |

|

2 |

3 |

Ws020302 |

10.1.2.31 |

255.255.255.0 |

|

|

3 |

1 |

Ws030301 |

10.1.3.11 |

255.255.255.0 |

10.1.3.12-10.1.3.20 |

|

3 |

3 |

Ws030301 |

10.1.3.31 |

255.255.255.0 |

10.1.1.33-10.1.1.40 |

|

3 |

3 |

Ws030302 |

10.1.3.32 |

255.255.255.0 |

|

|

4 |

5 |

Ws040501 |

10.1.4.51 |

255.255.255.0 |

10.1.4.12-10.1.4.12 |

|

4 |

5 |

Ws040501 |

10.1.4.52 |

255.255.255.0 |

10.1.4.32-10.1.4.32 |

|

4 |

6 |

Ws040601 |

10.1.4.61 |

255.255.255.0 |

10.1.4.62-10.1.4.70 |

|

5 |

1 |

Ws050101 |

10.1.5.11 |

255.255.255.0 |

10.1.5.12-10.1.5.13 |

|

5 |

7 |

Ws050701 |

10.1.5.71 |

255.255.255.0 |

10.1.3.73-10.1.3.80 |

|

5 |

7 |

Ws050702 |

10.1.5.72 |

255.255.255.0 |

|

|

6 |

2 |

Ws060201 |

10.1.6.21 |

255.255.255.0 |

10.1.6.12-10.1.6.14 |

|

6 |

6 |

Ws060601 |

10.1.6.61 |

255.255.255.0 |

10.1.6.63-10.1.6.70 |

|

6 |

6 |

Ws060602 |

10.1.6.62 |

255.255.255.0 |

|

|

7 |

5 |

Ws070502 |

10.1.7.52 |

255.255.255.0 |

10.1.7.53-10.1.7.60 |

|

7 |

5 |

Ws070501 |

10.1.7.51 |

255.255.255.0 |

|

|

7 |

3 |

Ws080301 |

10.1.7.31 |

255.255.255.0 |

10.1.7.32-10.1.7.40 |

Продолжение таблицы №6.

Разграничение доступа к информационным ресурсам осуществляется программным путем. Согласно условиям задания, необходимо обеспечить распределение служб по отделам в следующем количестве (таблица 7).

Таблица 7.

Распределение сетевых служб по отделам.

|

Отделы |

1 |

2 |

3 |

4 |

|

Службы |

||||

|

DNS |

2 |

2 |

2 |

|

|

HTTP |

7 |

7 |

7 |

Для решения задачи разграничения доступа необходимо провести разграничение доступа в DNS и НТТР – серверах согласно таблице 8.

Таблица 8.

Разграничение доступа к информационным ресурсам.

|

Служба |

IP-адреса рабочих станций, с которых разрешен доступ |

|

DNS |

10.1.*.11-10.1.*.40 |

|

HTTP |

10.1.*.21-10.1.*.50 |

При попытке получения доступа с рабочей станции к соответствующему сервису происходит проверка IP-адреса, если данный адрес входит в диапазон разрешённых, то доступ разрешается, в противном случае отклоняется.

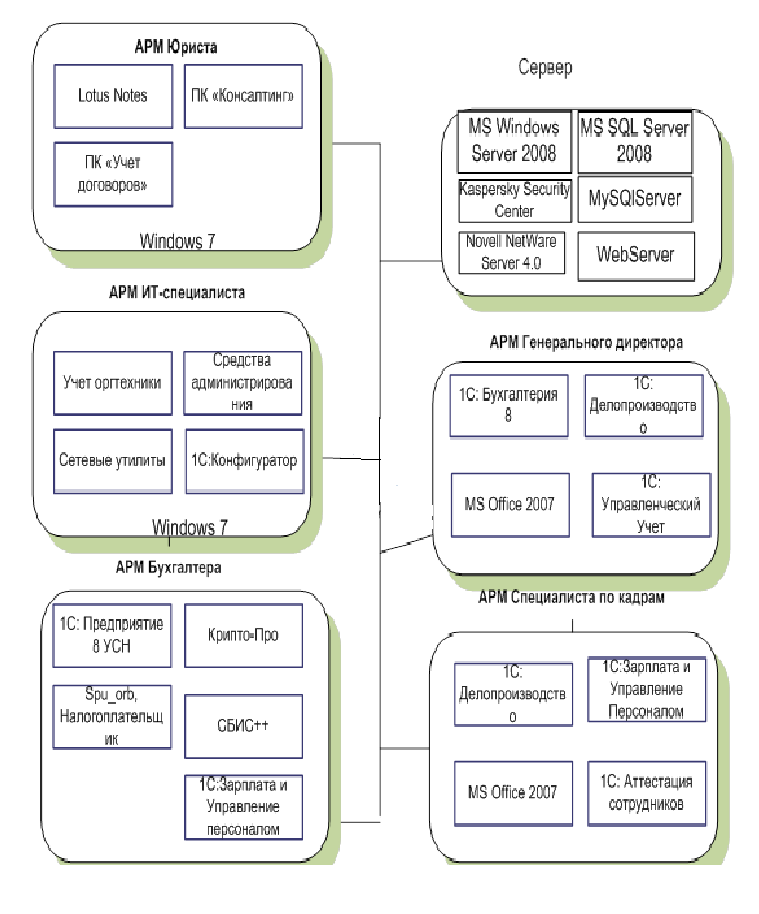

Архитектура локальной вычислительной сети ООО «Айти Сервис» включает в себя решения как на базе решений от WindowsServer, так и других сетевых решений.

Схема программной архитектуры ООО «Айти Сервис» приведена на рисунке 10.

Рисунок 11.Схема программной архитектуры локальной сети ООО «Айти Сервис»

Таблица 9. Список прикладных задач ООО "Айти сервис", предполагающих использование сетевых технологий

|

Наименование задачи |

Технологическое решение |

Расположение |

|

АИС Бухучета |

1С: Предприятие 8.3 (на рабочих станциях – тонкий клиент) |

Сервер приложений |

|

1С Предприятие 8.3: Зарплата и Управление Персоналом |

1С: Предприятие 8.3 (на рабочих станциях – тонкий клиент) |

Сервер приложений |

|

Антивирусная система |

Консоль администрирования |

Сервер антивирусной защиты |

|

Рабочая станция Экономиста |

1С: Предприятие 8.3 (на рабочих станциях – тонкий клиент) |

Сервер приложений |

|

Файловый обмен |

Файловый сервер |

Файловый сервер |

|

Система контроля управления доступом |

СКУД «Орион» |

Сервер приложений, сервер баз данных |

|

Работа CRMсистем |

MS SQL Server |

Сервер баз данных |

|

Система ЭДО |

Lotus Domino Server |

Lotus Domino Server |

|

Подготовка отчетности |

MS SQL Server |

Сервер приложений, сервер баз данных |

|

Сервер лицензий 1С |

1С: Предприятие Hasp |

Файловый сервер |

|

Web-сервер предприятия |

PHP + MySQl |

Web-сервер, ЛВС ООО «Айти Сервис» |

Необходимость виртуализации обусловлена необходимостью доступа к приложениям, имеющим разнородную архитектуру. Требуется осуществление доступа к системам, одновременное функционирование которых может привести к системным ошибкам. Также некоторые приложения не поддерживаются ОС WindowsServer 2008.

Тип виртуализации: виртуализация серверов вследствие того, что необходимо использовать одновременно несколько серверных решений в единой сети.

Платформа виртуализации: VMWareServer.

Хранилища данных: СУБД: MSSQLServer.

Аппаратное средство хранения: NetGear.

Тип резервного копирования: смешанное резервное копирование, так как для каждого из информационных ресурсов имеется своя специфика хранения данных и работы с ними.

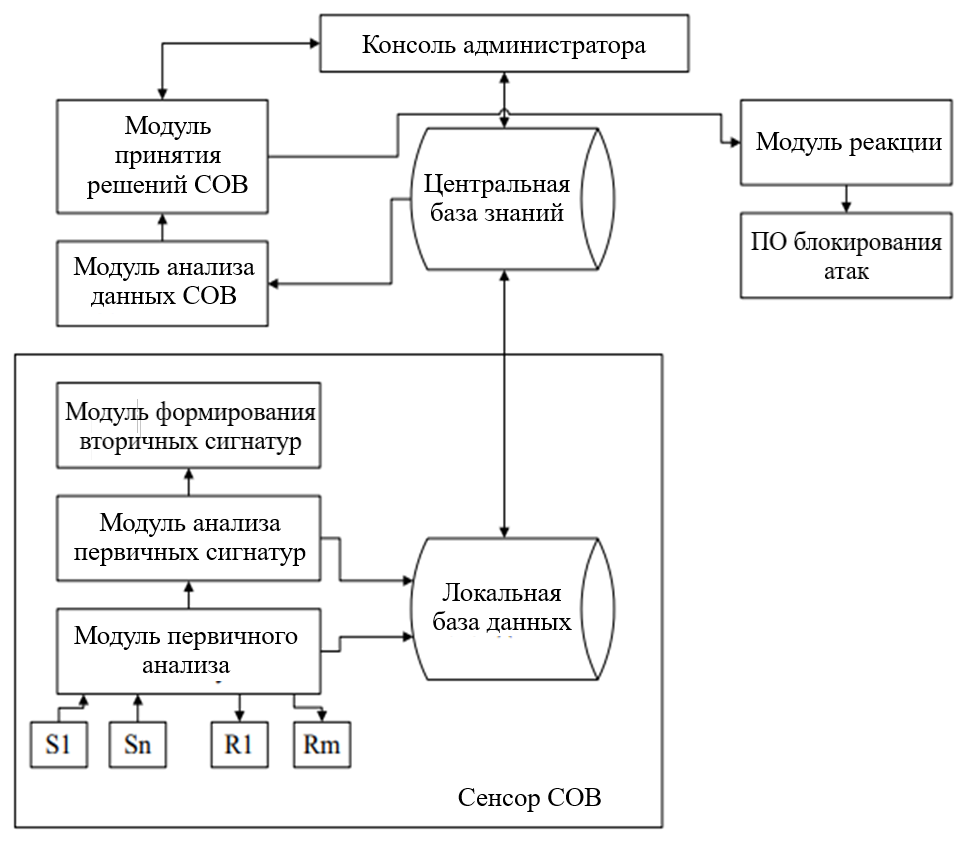

Выбор архитектуры системы обнаружения вторжений.

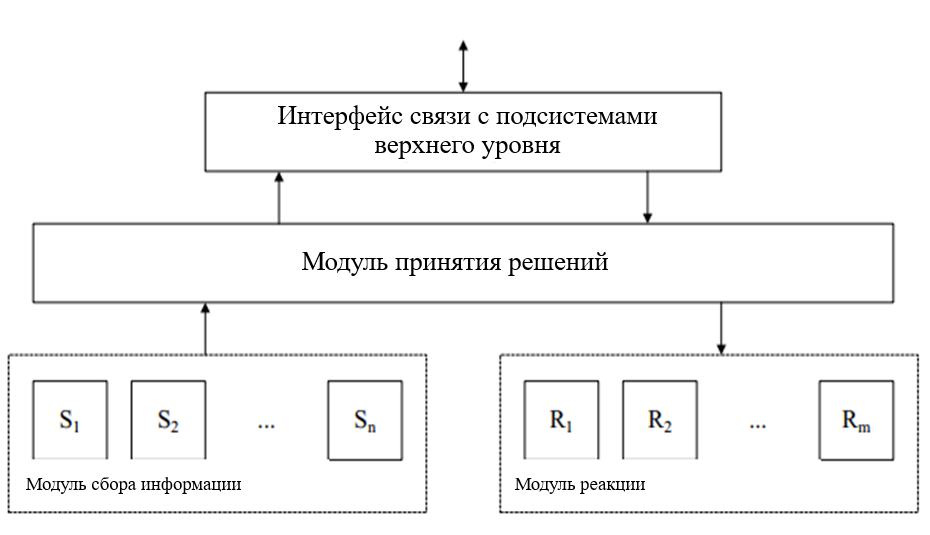

В основе предложенной архитектуры лежит наделение каждого агента СОВ базовой функциональностью системы в целом, иначе говоря способностью к анализу и принятию решений в рамках жесткой поставленной задачи (анализ сетевого трафика хоста, анализ активности системных процессов и т. д.). Отсюда следует, что каждый сенсор СОВ представляет собой систему обнаружения атак в миниатюре, которая в свою очередь способна к автономному функционированию в случае потери связи с модулями принятия решений более высоких уровней.

Сенсоры СОВ формируют нижний уровень сети сбора и анализа данных. Обработанная сенсором, информация поступает в модули анализа и принятия решений высших уровней посредством универсального интерфейса «Анализатор - Решатель» (рисунок 11). Подобный подход дает возможность построения иерархического дерева из модулей анализа и сенсоров, что примечательно, для каждого узла дерева поддерево, что лежит ниже, представляется как единственный сенсор.

Модули, входящие в СОВ подразделяются на базовые модули системы и модули системы обнаружения атак.

Базовые модули обеспечивают интеграцию и взаимодействие компонент системы друг с другом, что в свою очередь позволяет изменять конфигурацию СОВ и взаимодействовать с программным обеспечением блокировки вторжений. При этом следует помнить, что модули СОВ позволяют отслеживать и блокировать атаки в реальном времени, а основой функционирования данной подсистемы является метод анализа сигнатур активности.

Центральным компонентом системы, объединяющим остальные модули в целостную глобальную базу знаний, содержащем информацию обо всех известных системе видах атак, методах противодействия вторжениям, архивах событий системы, а также конфигураций всех компонентов СОВ является центральная база знаний. С целью обеспечения требуемого уровня надежности и отказоустойчивости, целесообразно в качестве базы знаний использовать современную клиент серверную реляционную СУБД, для которой характерны возможности кластеризации и прозрачной репликации данных.

Рисунок 12. Структурная схема системы обнаружения вторжений

Также следует отметить, что одним из основных инструментов настройки и управления СОВ является консоль администратора, которая представляет собой комплекс программных средств, в свою очередь обеспечивающих настройку модулей системы, вывод информации о выявленных атаках и позволяет администратору осуществлять классификацию, не распознанной модулями СОВ.

Консоль администратора подключается через унифицированный интерфейс, реализуемый каждым отдельным компонентом системы. Вышеуказанный подход позволяет производить настройку отдельных компонентов системы на низком уровне, что в свою очередь дает возможность разделять задачи администрирования СОВ между несколькими пользователями автоматизированной системы.

Модуль реакции представляет собой промежуточный интерфейс между СОВ и средствами блокировки вторжений. Следует отметить, что вышеуказанный компонент также позволяет интегрировать СОВ в общую систему защиты АС, а также способствует гибкой смене политики безопасности в зависимости от внешних условий.

Каждый сенсор представляет собой набор блоков сбора данных (S1 ... Sn), блоков первичной реакции (R1 ... Rn), а также содержит блок первичного анализа данных, осуществляющий первичный анализ потока данных активности объектов и формирующий на его основе совокупность первичных сигнатур. Как правило, совокупность первичных сигнатур включает в себя описание активности, вызванное подозрением сенсора и полный перечень операций, выполненных субъектом активности (последовательность вызова системных функций, протокол RIP и т. д.).

Полученные сигнатуры обрабатываются блоком анализа первичных сигнатур на основе данных локальной базы прецедентов. Классификация сигнатур проводится анализатором.

В случае, если определенная активность классифицируется сенсором как атака, осуществляется формирование вторичной сигнатуры, что является формализованным описанием атаки. Данная сигнатура поступает на вход модуля анализа данных, который формирует целостную картину распространения атаки в информационной системе. Архитектура СОВ позволяет организовывать модули анализа в виде иерархического дерева, формируя тем самым несколько каскадов обработки информации, позволяющей гибко масштабировать СОВ в зависимости от размеров и структурной организации ИС. Кроме формирование вторичной сигнатуры, сенсор осуществляет поиск в локальной базе прецедентов информации о методах блокировки обнаруженной атаки.

В случае, если данная информация присутствует, блок первичного анализа осуществляет активацию соответствующего блока первичной реакции и, по изменению данных с блоков сбора, определяет степень эффективности подавления атаки. В случае, если методы локального подавления оказываются неэффективными или локальная база не содержит информацию о методах блокировки данной атаки, инициируется запрос глобального модуля принятия решений, который может выполнить дополнительную настройку систем защиты предприятия, блокировать источник атаки или выдать запрос в консоль администратора.

Описание архитектуры сенсора

Интеллектуальным сенсором является программный комплекс, содержащий совокупность модулей сбора информации, модулей реакции на атаку, модуль принятия решений и интерфейс связи с подсистемами верхнего уровня. Структурная схема интеллектуального сенсора показана на рисунке 11.

В качестве исходных данных для анализа активности вредоносного ПО сенсор использует следующую информацию:

- статистику вызовов системных сервисов ОС;

- наличие попыток внедрения в адресное пространство пользовательских или системных процессов;

- попытки получения привилегий отладки или подключения к наладочным портам процессов;

- попытки модификации системных структур ядра ОС;

- статистические профили пользователей и процессов.

Рисунок 13. Структурная схема сенсора СОВ.

Информация по статистике вызовов системных сервисов собирается отдельно для каждого процесса в системе. Графически ее можно представить в виде лепестковой диаграммы, которая содержит 237 осей (число системных сервисов). Каждая ось соответствует определенному системному вызову ядра ОС.

На оси откладывается отношение количества вызовов данного системного сервиса до общего процессорного времени, потребленного процессом

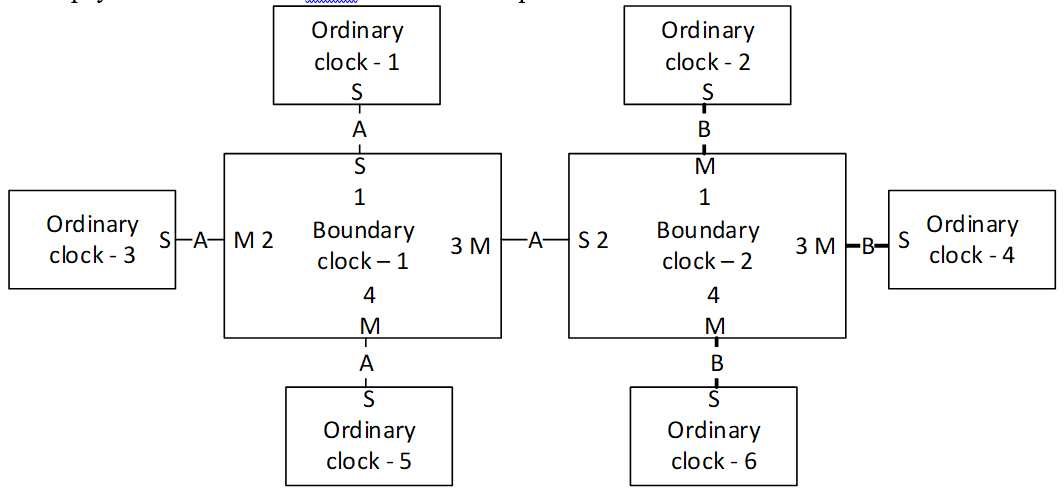

Топология связи протокола РТР.

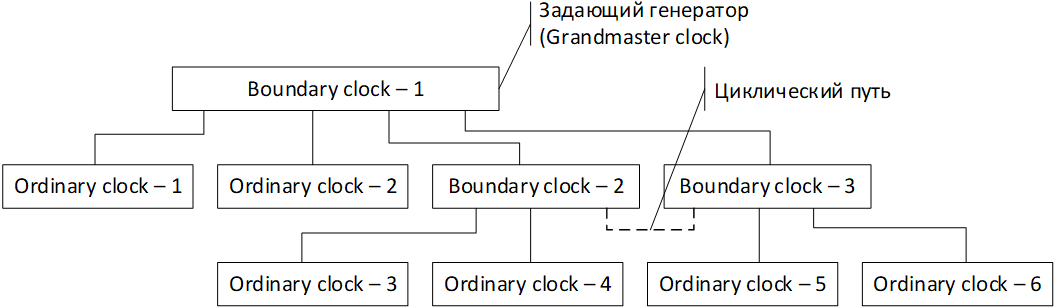

В системах, состоящих исключительно из ВС и ОС, работа протокола РТР создает ациклическую структуру графа для сообщений РТР, независимо от фактического сетевого подключения.

Во всех остальных случаях, протокол РТР предполагает, что базовые протоколы маршрутизации или коммутации обеспечивают отсутствие петель при передаче сообщений РТР. В частности, протокол РТР предполагает, что мультикаст сообщения РТР не зацикливаются в пределах пути передачи пакетов. Протокол не предполагает, что мультикаст сообщение, отправленное одним РТР портом, будет принята только одним портом ВС. Протокол не предполагает, что только одна копия мультикаст сообщения, отправленная одним РТР портом будет принята другим РТР портом; однако, прием дубликата сообщения может повлиять на точность передачи времени и поэтому сети должны быть спроектированы таким образом, чтобы избежать получения дубликатов мультикаст сообщений.

Иерархическая топология

Различные приложения используют различные топологии. Для многих систем предпочтительна иерархическая топология, показанная на рисунке 13.

Рисунок 14. Иерархическая топология.

За исключением циклического пути, показанного пунктирной линией, остальные устройства, показанные на Рисунке 15 образуют иерархическую древовидную структуру с ВС в начале дерева. Поскольку ВС может иметь несколько портов, показанная топология позволяет большому количеству устройств синхронизироваться только через несколько ВС между любым ведомым устройством и GM. В данном примере предполагается, что путь, указанный пунктирной линией, отсутствует. Если ВС-1 выбран в качестве задающего генератора (GM), как показано на Рисунке 15, максимальное количество промежуточных ВС равно 1. Худший вариант реализации данной схемы возникает, если один из ОС, например, ОС-3 будет выбран в качестве GM. При таком выборе максимальное количество ВС до самого удалённого ведомого устройства, например, ОС-6 будет равно 3.

Протокол РТР строится на предположении, что протоколы маршрутизации и коммутации нижнего уровня будут исключать циклическую пересылку сообщений. В случае, если путь, указанный пунктирной линией на Рисунке 12, присутствует, из трех ВС образуется петля. Работа ВМСА и алгоритма принятия решения о состоянии разорвут эту петлю для сообщений РТР.

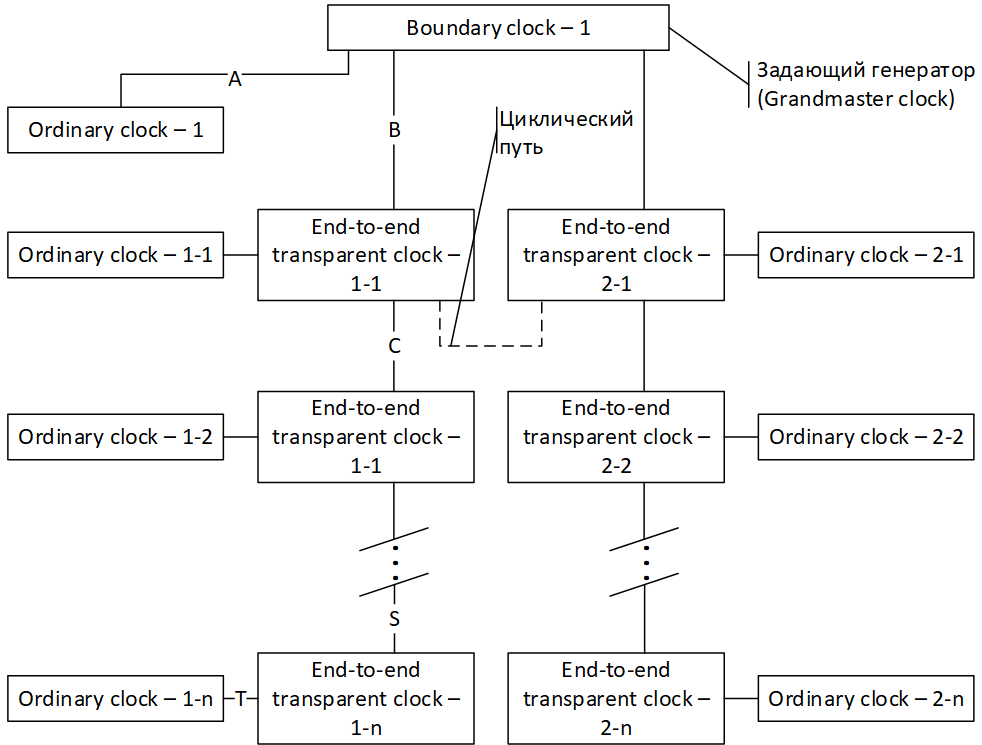

Определенные приложения требуют длинных линейных топологий, как показано на Рисунке 13, а не топологий «звезда» или иерархических топологий, как показано на Рисунке 12. На Рисунке 14 показаны две длинные линейные цепочки с Е2Е ТС с ВС-1 в качестве GM.

Рисунок 15. Линейная топология

Синхронизация между ОС и ВС включает в себя обмен сообщениями РТР между двумя генераторами, например, по пути А. Эти РТР сообщения не видимы для других генераторов в системе. Основываясь на сообщениях РТР, ведомый генератор пары «ведущий-ведомый» выполняет определенную подстройку для уменьшения ошибок смещения тактовой частоты внутреннего генератора относительно ведущего.

Пересылают сообщения РТР через себя как обычные маршрутизаторы или коммутаторы, но, дополнительно, измеряют время, затрачиваемое на прохождение сообщением РТР узла ТС. Это время нахождения накапливается в поле correction Field в сообщениях РТР, которые позволяют ведомому генератору скорректировать временную метку, фактически удаляя временные девиации, которые были бы в противном случае внесены промежуточными маршрутизаторами. Недостатком в данной схеме является то, что ВС-1 должен обрабатывать сообщения синхронизации РТР (т.е. Delay_Req) со всех ведомых устройств в цепочке, а не только от соседнего ВС.

Во многих приложениях, устройства соединяются в многосвязные топологии, например, mesh, как показано на Рисунке 15, или в кольцо, в которых альтернативные маршруты логически удаляются для создания ацикличной топологии транспортным протоколом нижнего уровня относительно протокола РТР. В случае пропадания основного маршрута, транспортный протокол нижнего уровня реконфигурирует сеть для восстановления связности. Поскольку протокол РТР работает поверх этого слоя, быстро реконфигурирующего сеть, РТР, возможно, придется провести корректировки длины пути между ведущим и ведомым генераторами после реконфигурации.

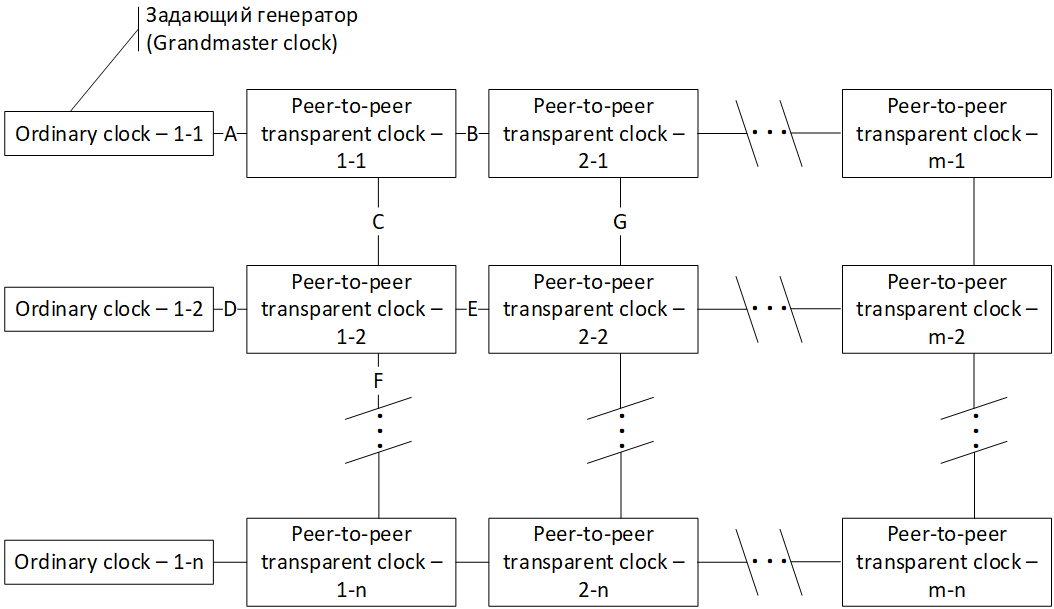

Для использования протокола в подобных топологиях разработаны устройства Р2Р ТС.

Рисунок 16. Многосвязная топология.

Показанные на Рисунке 14 несколько Р2Р ТС соединены в mesh-структуру. Работа Р2Р ТС зависит от транспортных протоколов нижнего уровня, устраняющих циклические маршруты в сети. Как и в случае Е2Е ТС, Р2Р ТС обычно связаны с ОС, используемыми в датчиках или иных конечных устройствах. Разница между двумя типами ТС в том, как реализуется корректировка времени прохождения сообщений через ТС.

Предположим, что изначально путь между ОС-1-1 (GM) и ОС-1-2 (ведомое устройство) был A, B, G, E, D, как определено транспортным протоколом нижнего уровня относительно протокола РТР. Сообщения синхронизации от ОС-1-1 будут скорректированы в Р2Р-1-1 на время прохождения пакета синхронизации в устройстве Р2Р и на время задержки распространения в линии А. Аналогично, устройство Р2Р-2-1 будет дополнительно корректировать время задержки передачи пакета в самом себе и задержку в линии В, и так далее, так, что ОС-1-2 принимает сообщение Sync, откорректированное на время задержки в устройствах Р2Р 1-1, 2-1, 2-2 и 1-2 и задержки в линиях A, В, G, E. ОС-1-2, который также поддерживает механизм измерения задержки в линии, определяет и корректирует задержку на последнем участке D.

Предположим, что сеть реконфигурируется так, что новый путь между двумя узлами теперь проходит через A, C, D. Устройство Р2Р-1-1 делает ту же корректировку сообщений синхронизации, что и раньше. Однако, в данном примере, устройство Р2Р-1-2 теперь принимает сообщение Sync напрямую от Р2Р-1-1 и, таком образом, корректирует время прохождения сообщения в устройстве и задержку в линии С, которая была измерена ранее. Именно это предварительное измерение задержек в линии по всем соединениям, как активным, так и не активным, позволяет реализовать быструю реконфигурацию.

В протоколе отсутствует требование, чтобы все соединительные линии РТР использовали одинаковые транспортные протоколы или технологии. Для связи между различными сетевыми транспортными технологиями используется ВС, как показано на Рисунке 15.

На Рисунке 16, предполагается, что ВС-1, ОС-1, ОС-3 и ОС-5 обмениваются данными через сетевые стыки, обозначенные литерой «А», использующие один протокол, например, UDP/IP. ВС-2, ОС-2, ОС-4 и ОС-6 обмениваются данными через сетевые стыки, обозначенные литерой «В», использующие другой протокол, например, DeviceNet. Одно из устройств, на Рисунке 16 это ВС-2, является мостом, который поддерживает технологию А на Порту-2 и технологию В на остальных портах.

Рисунок 16. Интерконнект между различными технологиями

В большинстве случаев такой интерконнект включает в себя не только изменение сетевых транспортных протоколов, как в приведенном выше примере между UDP/IP и DeviceNet, но и, возможно, другие характеристики РТР, такие как частота отправки сообщений синхронизации. В этом случае ВС является единственным устройством, которое поддерживает достаточное количество состояний РТР для выполнения функций моста. В некоторых случаях единственной требуемой функцией моста является преобразование форматов пакетов или других проблем физического уровня. В этих случаях для осуществления интерконнекта различных сетей допускается использование ТС, поскольку информация о состоянии РТР не требуется.

Чтобы обеспечить более упорядоченное поведение, когда узел включается в линию, все ОС и ВС слушают сообщения Announce от задающего генератора в течение настраиваемого временного интервала. Если в течение данного интервала сообщение Announce принято не было, узел предполагает, что он является задающим генератором до тех пор, пока не появится «лучший» генератор.

Дополнительный механизм для поддержки более упорядоченной реконфигурации систем, при добавлении или удалении узлов, изменении характеристик генераторов или изменения топологии соединений реализуется через состояние PRE_MASTER. В данном состоянии порт устройства ведет себя, как если бы он находился в состоянии MASTER, за исключением того, что он не указывает некоторые классы сообщений на портах использования протокола РТР. Порт остается в состоянии PRE_MASTER достаточно долго, чтобы позволить изменениям распространиться из узлов в системе между внутренним генератором и возможными ведущими генераторами, находящимися за портом.

ЗАКЛЮЧЕНИЕ

Протокол RIP — действительно очень несложный протокол. В этом и состоит его преимущество, но вместе с тем и основной недостаток, поскольку при использовании этого протокола могут очень часто возникать маршрутные циклы. Необходимость введения дополнительных средств вызвана стремлением предотвратить возникновение маршрутных циклов, но в результате протокол становится более сложным.

RIP — это простой дистанционно-векторный маршрутизирующий протокол, предназначенный для сетей небольшого и среднего размеров с резервированием. Он не зависит от конкретных поставщиков. Благодаря этой независимости от поставщиков протокол RIP обладает важным достоинством — обеспечивает функциональную совместимость оборудования разных поставщиков.

Этот протокол маршрутизации предназначен для сравнительно небольших и относительно однородных сетей. Маршрут характеризуется вектором расстояния до места назначения. Предполагается, что каждый маршрутизатор является отправной точкой нескольких маршрутов до сетей, с которыми он связан. Описания этих маршрутов хранится в специальной таблице, называемой маршрутной. Таблица маршрутизации RIP содержит по записи на каждую обслуживаемую машину (на каждый маршрут). Запись должна включать в себя:

- IP-адрес места назначения.

- Метрика маршрута (от 1 до 15; число шагов до места назначения).

- IP-адрес ближайшего маршрутизатора по пути к месту назначения.

- Таймеры маршрута.

В рамках данной работы проведен анализ ИТ-инфраструктуры ООО «Айти Сервис»

В рамках выполнения работы было проведенорешение следующих задач:

- проведение анализа организационной структуры предприятия, анализ функционала специалистов;

- анализ штатного расписания предприятия;

- оценка эффективности использования ресурсов информационной системы;

- анализ использования серверных ресурсов и средств виртуализации;