Основные проблемы защиты информации

Содержание:

ВВЕДЕНИЕ

Эффективную работу современного предприятия в пределах его организационной структуры обеспечивают современные информационные системы, включающие в себя аппаратные средства, программное, математическое, информационное, функциональное и технологическое обеспечения.

Глобальные исследования по вопросам информационной безопасности, проведенное фирмой PwC и журналами CIO в предыдущем году, подтвердили, что стратегии обеспечения информационной безопасности, которые традиционно были основаны на соблюдении нормативно-правовых требований и ограничивались лишь защитой периметра, не успевают за растущим уровнем рисков в этой области. Согласно статистическим данным,количество выявленных инцидентов увеличилось на 45 % и составило около 43 млн. случаев. Финансовые потери приэтом выросли на 34 %.

Этот анализ позволяет сделать вывод: процесс нарушения безопасности, который, как правило, является многоступенчатым (рисунок 1): начинается всё с социальной инженерии, далее работают троянские программы - загрузчики, которые устанавливают на компьютер-жертву вредоносное финансовое программное обеспечение. Отличительной чертой таких действий является хорошо организованное проведение атак сразу в отношении нескольких конкретных финансовых организаций в конкретном регионе.

Примечательно и то, что вредоносное финансовое программное обеспечение создают версии программ в соответствии со специфическими механизмами защиты конкретного финансового объекта, что значительно увеличивает эффективность атаки. Так, например, могут применяться механизмы добавления транзакций или их скрытой подмены.

Задачи, решаемые, в частности, в финансовой сфере государства, требуют все большихфинансовых, временных и интеллектуальныхзатрат. В режиме реального времени информационные системы финансовых предприятий обеспечивают своевременный анализ финансового и бухгалтерского состояния для последующего оперативного принятия решений.

Актуальность выбранной для данной курсовой работы темы:«Исследование проблем защиты информации» обусловлена тем, что на сегодняшний день очень важна надежность систем защиты информации –самого важного объекта современного предприятия, особенно финансового.

Целью данной курсовой работы является обобщение и закрепление знаний по вопросам информационных систем и техники их защиты в соответствии с установленными правовыми, распорядительными и нормативными документами в области защиты информации.

Для достижения данной цели были запланированы определенные задачи:изучение теории построения систем защиты информации, а также описание отдельных решений по решению проблем защиты.

При написании данной курсовой работы были использованы труды следующих авторов: Александрович А.Е., Новиков Г.Г., Чуканов В.О., Ядыкин И.М. [1], Бородакий Ю.В., Добродеев А.Ю., Бутусов И.В.[2] и другие.

ГЛАВА 1. ВОПРОСЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

1.1. Понятие информации

Много лет назад наш мир пережил переход от индустриального общества к обществу информационному, вследствие чего произошла смена способов производства, мировоззрения людей и межгосударственных отношений. Первой информационной революцией стало появление письменности, затем книгопечатание, электричество, микропроцессорные технологии и, наконец, персональные компьютеры. Вследствие этих процессов информация стала отдельным субъектом, определяющим свои задачи, осуществляющим собственный контроль и принимающим обоснованные и своевременные решения.

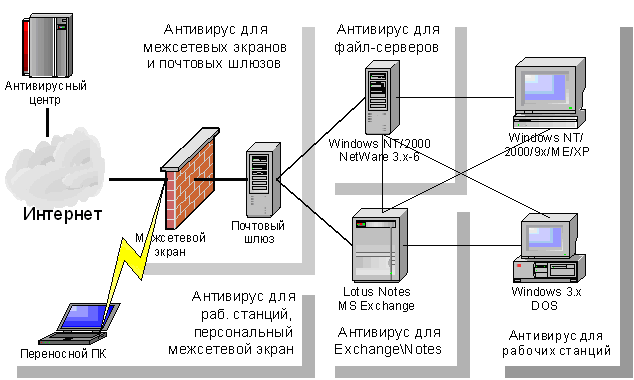

Рисунок 1. Система защиты информации от вредоносного программного обеспечения

Информация представляет собой сведения об объектах и явлениях окружающей среды, их характеристиках, которые уменьшают имеющуюся о них степень неопределенности, принятые, понятые и оцененные как полезные.

Следует отметить, что важнейшим условием конституционного права гражданина любой страны есть соблюдение права на информацию и свободный доступ к информационным ресурсам. С этими понятиями тесно связаны информационные технологии, позволяющие использовать совокупность методов и программно-технических средств по сбору, обработке, хранению, передаче и представлении информации с целью получения информации нового качества, снижения трудоемкости и повышения эффективности процессов использования информационных ресурсов.

Информационные ресурсы – это отдельные документы и массивы документов в информационных системах, в которых они организационно упорядочены наряду с информационными технологиями, средствами вычислительной техники и связями, реализующими информационные процессы.

Современное общество характеризуется все возрастающим ростом и использованием информационных ресурсов, которые наряду с материальными, инструментальными и энергетическими составляющими очень важны для его (общества) развития. Это относится ко всем сферам деятельности человека, но наибольший рост объема информации наблюдается в промышленной, торговой, финансово-банковской и образовательной сфере.

Ключевой проблемой создания качественной корпоративной сети является задача построения и использования единого информационного пространства, которое формируется как результат деятельности государственных органов, предприятий различных форм собственности, научных, учебных и общественных организаций. Это – совокупность информации, знаний, лингвистических средств, которыми описывается применение конкретной предметной области и доступ к источникам данных.

Улучшение информационного обеспечения предполагает создание технических средств, современных автоматизированных систем и компьютерных сетей, предназначенных для передачи и обработки информации. На этих вопросах сосредоточены работы последних десятилетий, но, несмотря на определенное продвижение работ по совершенствованию информационных процессов, специалисты и граждане испытывают постоянный дефицит необходимой информации.

Информатизация все сфер деятельности человека ориентирована на создание значительного числа локальных и корпоративных автоматизированных информационно-управляющих систем, предназначенных для удовлетворения информационных потребностей ограниченного широкого круга пользователей. А внедрение новых информационных технологий на базе корпоративных компьютерных сетей повышает эффект от использования накопленных информационных ресурсов для решения комплексных проблем управления общества в целом.

1.2 Скрытые воздействия на информационные системы

Информация представляет собой обмен сведениями между людьми или обмен сигналами между живой и неживой природой, людьми и устройствами. С точки зрения материалистической философии информация является отражением реального мира с помощью неких сведений.

Итак, современный мир является крайне сложной системой,информацияявляется достаточно важным ресурсом и информационные системы заняли прочные позиции во всех сферах деятельности человека.Потому при проектировании сложных информационных систем одной из главных проблем остается проблема комплексной безопасностиинформации, циркулирующей в информационных системах, а также с надежность функционирования таких систем, которая включает в себя отдельные факторы аппаратно-программных средств (рисунок 2).

Рисунок 2.Техническая защита информации

Характерной особенностью компьютерной системы является то, что стоимость информации, циркулирующей в ней, намного выше стоимости оборудования. Естественно, что на компьютерную систему осуществляются атаки с целью овладеть информацией, исказить ее или же сделать недоступной для владельца.

Для этих предотвращения этих атак используются методы скрытого воздействия на информацию, циркулирующую в информационной системе, а также методы обнаружения скрытых воздействий.

Под программными средствами скрытого информационного воздействия понимают:

- ошибки автора программы, сделанные случайно и позволяющие нарушить нормальное функционирование компьютерной системы;

- участки кода программы, написанные автором программы с целью нарушения нормального функционирования компьютерной системы;

- участки «навесного» кода программы, написанные после выпуска программы злоумышленником, не являющимся автором программы, с целью нарушения нормального функционирования компьютерной системы, например вирусы;

- «навесное» программное обеспечении, маскирующее наличие в программе участков, обеспечивающих нормальное функционирование компьютерной системы, например упаковщики, и т. д.

Следует отметить, что все скрытые информационные воздействия оставляют в исполняемом файле некоторые следы, по которым они могут быть обнаружены. Под программной закладкой можно понимать последовательность команд, которая была включена в программу на этапе ее разработки, реализующую некий алгоритм, обеспечивающий получение злоумышленником конфиденциальной информации или ограничивающий функциональность системы, в которой эти команды исполняются. У программных закладок нет общих признаков, позволяющих однозначно идентифицировать их именно как закладки. Их можно идентифицировать только по косвенным признакам, содержащимся непосредственно в их коде, например по обращению к файлам, в которых содержится важная информация, по попыткам открыть сетевые соединения и т. д.

Разработчик программной закладки может сознательно замаскировать ее при помощи специальных способов. К таким способам могут быть отнесены отказ от использования стандартных механизмов работы и замена их собственными (например, разработка канальных программ для доступа к внешним устройствам) и использование различных технологий полиморфизма.

1.3. Киберугрозы

Кибератаки часто принимают вид постоянной целенаправленной деятельности третьих лиц или самих сотрудников компании и в этом случае называются «целенаправленными устойчивыми угрозами» (англ.advancedpersistentthreats, APTs) (такой перевод не совсем верно отражает их суть, и поэтому вернее было бы говорить «наступательные длительные угрозы») [9].

Они характеризуются продолжительным начальным этапом реализации, в течение которого злоумышленник доступными способами долгое время маскирует свою деятельность с помощью уже имеющихся инструментов на компьютере (на который чаще всего и направлена сама атака), действуя через широко используемые сетевые порты и даже не очень стараясь прятаться.

Он уделяют особое внимание тому, чтобы не делать ничего, выходящего за рамки обычного и вызывающего подозрение. При достижении результатов (вторжении в основную информационную инфраструктуру) скомпрометированные системы чаще всего не выводятся из строя, а просто похищается специфическая информация – о бизнесе компании, счетах клиентов и т.п.

Если до недавнего времени злоумышленники в основном похищали ключи электронной подписи с незащищенных носителей и из оперативной памяти, то сейчас они научились, например, осуществлять доступ к криптографическим возможностям смарт-карты. Это позволяет им подменять документы при передаче его на подпись в смарт-карту.

Примером угрозы нарушения кибербезопасности для организаций инфраструктуры финансовых рынков может быть возможность получать информацию с сервера управления, где хранятся данные о номерах счетов и сумме денег, которые следует перевести. В результате каждый зараженный компьютер в динамическом режиме получает сведения, на основании которых он осуществляет ошибочный перевод.

В финансовой сфере известным примером является комбинированное программное обеспечение NightDragon (комбинация троянской программы, SQL-инъекции и т.п.), осуществляющее кражу финансово-экономической информации у нефтехимических компаний в Северной Америке, в том числе сведений о заключённых сделках по продаже энергоносителей, коммерческих предложениях по поставке нефти и данных о производстве [17].

За последнее время отмечается резкий рост числа вредоносных программ, нацеленных на банки и доставляемых через глобальную сеть и электронную почту [18]. При этом процент обнаруживаемого вредоносного программного обеспечения падает, чему могут способствовать модификации программ, в результате чего они становятся невидимыми для антивирусов.

Если изменения незначительны, антивирус может обнаружить новую вредоносную программу, используя сигнатуры предыдущих ее модификаций, и троянцев-загрузчиков (они, как правило, меньше по размеру и не столь сложный, как сами вредоносные финансовые программы).

При заражении через глобальную сеть вредоносное программное обеспечение размещается на веб-сервере, что препятствует его быстрому обнаружению, и легко модифицируется специальными средствами. Этот метод известен как «серверный полиморфизм» [15]. В отличие от обычного полиморфизма, использующего для модификации кода содержащийся в теле самой вредоносной программы алгоритм, «серверный полиморфизм» не позволяет создателям антивирусов проанализировать этот алгоритм, поскольку он расположен на удаленном сервере.

Защитой от такого вида кибератак служат процедуры generic-обнаружения (обнаружения по общим признакам, объединяющим вредоносные программы данного типа, а не по сигнатурам каждой конкретной программы), на разработку которых требуется значительное время. Но особо «продвинутые» «троянские» программы-загрузчики, доставляющие вредоносное обеспечение, самоуничтожаются.

1.4 Меры усиления политики безопасности

До недавнего времени компьютерные сети создавались для решения специфических и узконаправленных задач, но по мере развития и усложнения средств по созданию сетей, методов и форм обработки информации повысилась степень зависимости пользователей от уровня безопасности технологий.

Для поиска решений проблем информационной безопасности при работе в сети Интернет был создана общественная организация из представителей и экспертов компаний-поставщиков средств информационной безопасности, электронных бизнесов и провайдеров Internet-инфраструктуры - независимый консорциум ISTF (InternetSecurityTaskForce). Его задачи - разработка технических, организационных и операционных руководств по безопасности работы в Internet. Их реализация означает, что защита информации в системе электронного бизнеса должна быть комплексной.

Телекоммуникации и сети используют различные механизмы, устройства, программное обеспечение и протоколы, которые являются взаимосвязанными и интегрированными. Организация сетей является одним из наиболее сложных вопросов в компьютерной области, что связано в основном с большим количеством применяемых концепций и технологий. Сетевые администраторы владеют методиками настройки сетевого программного обеспечения, протоколов, сервисов, устройств, учитывая при этом вопросы их взаимодействия. Он устанавливают, настраивают и используют телекоммуникационное программное обеспечение и оборудование, эффективно устраняют неполадки.

Учитывая необходимость обеспечения безопасности нужно не только понимать эти вопросы, но и быть способным проанализировать их на несколько уровней глубже, чтобы понять, где в сети могут возникнуть уязвимости. Это может быть крайне сложной задачей и поэтому более интересной.

Рассматривая проблемы защиты данных сети, возникает вопрос о характере сбоев и нарушениях прав доступа, следствием чего может стать уничтожение или нежелательная модификация данных.

Примерами нарушения информационной безопасности могут быть сбои в работе оборудования или кабельной системы, серверов или рабочих станций и другие технические причины. Другой причиной может быть неправильная работа программного обеспечения или заражения компьютерными вирусами[2].

Еще одной причиной потерь данных могут быть несанкционированное копирование или уничтожение данных, нарушение конфиденциальности. Кроме этих причин существует угроза потери данных из-за неправильного хранения архивных данных. Пользователи тоже часто своими непрофессиональными действиями случайно уничтожают или изменяют данные.

В зависимости от перечисленных видов нарушений работы сети, виды защиты информации объединяются в классы:

- средства физической защиты (средства защиты кабельной системы, систем электро питания и другие);

- программные средства защиты (антивирусные программы, системы разграничения полномочий, программные средства контроля доступа);

- административные меры защиты (контроль доступа в помещения, разработку стратегии безопасности фирмы, планов действий в чрезвычайных ситуациях идругие) [7].

Для комплексной защиты коммуникационных ресурсов важно:

•проанализировать систему электронного бизнеса на уровень безопасности;

•усовершенствовать политику информационной безопасности;

•усилить защиту внешних каналов передачи информации, обеспечить конфиденциальность, целостность и подлинность, информации, передаваемой по этим каналам;

•гарантировать безопасный доступ к открытым ресурсам внешних сетей и Internet, а также безопасность общения между пользователями этих сетей;

•защитить отдельные коммерческие компьютерные системы вне зависимости от используемых ими каналов передачи данных;

•предоставить служебным лицам удаленный доступ к информационным ресурсам корпоративной сети, защищенный современными средствами безопасности;

•обеспечить качественное централизованное управление средствами сетевой защиты.

Согласно рекомендациям ISTF, главным этапом разработки системы информационной безопасности являются механизмы управления доступом к сетям общего пользования и доступом из них, а также механизмы безопасных коммуникаций. Для реализации основных функциональных компонентов системы безопасности для электронного бизнеса применяются различные методы и средства защиты информации[4]:

• защищенные коммуникационные протоколы;

•средства криптографии;

•механизмы аутентификации и авторизации;

•средства контроля доступа к рабочим местам сети и из сетей общего

пользования;

•антивирусные комплексы;

•программы обнаружения атак и аудита;

•средства централизованного управления контролем доступа пользователей, а также безопасного обмена пакетами данных.

Системность подхода

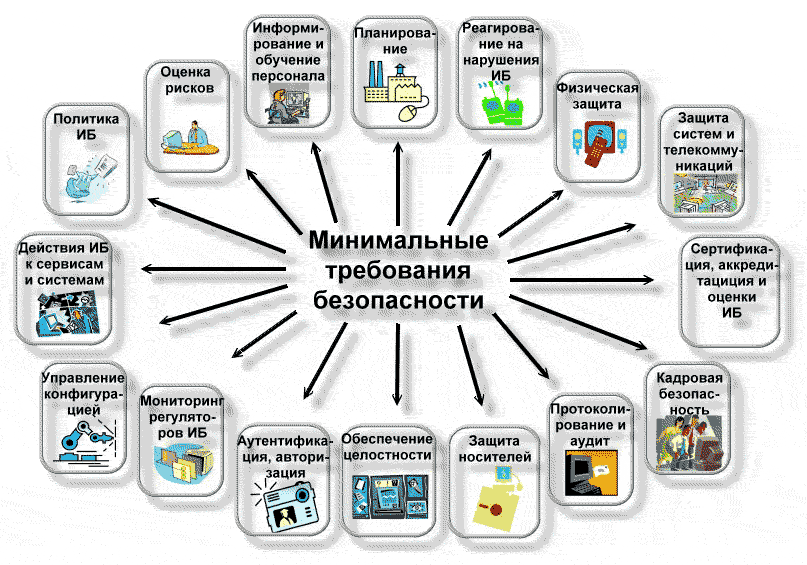

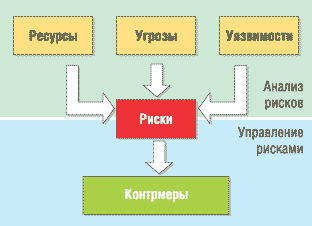

Меры защиты информации предполагают необходимость учета всех взаимосвязанных элементов (рисунок 3), условий и факторов, имеющих принципиальное значение для понимания и решения проблемы обеспечения информационной безопасности.

Рисунок 3. Элементы системы защиты информации.

При проектировании системы защиты компании необходимо учитывать не только все слабые и наиболее уязвимые места системы обработки информации, но и характер возможных объектов и нарушения атак на систему со стороны нарушителя[11]. Систему защиты необходимо строить с учетом не только всех известных каналов проникновения, но и с учетом возможности появления преимущественно новых путей реализации угроз безопасности. Системность предполагает непротиворечивость применяемых средств защиты.

Разработку системы защиты необходимо начинать с проектирования, ее адаптация и доработка должны осуществляться на протяжении всего времени функционирования системы.

В частности по времени суток система защиты должна функционировать круглосуточно. Перерывы в работе средств защиты могут быть использованы злоумышленниками для анализа защищаемых систем и средств защиты информации (СЗИ).

Организационная системность

Означает единство организации всех работ по защите информации и управления к их осуществлению. Организационная системность предполагает создание в масштабах компании стройной системы профессионально ориентированной защиты

1.5. Аудитбезопасности

Корпоративная информационная система (сеть) - информационная система, участниками которой может быть ограниченный круг лиц, которые определены ее владельцем или соглашением участников этой информационной системы.

Проверка информационных систем на уязвимости (аудит безопасности) - это процедуры, нацеленные на обеспечение стабильной работы корпоративных сетей и ВЕБ - ресурсов, безопасности данных и снижения рисков. По мере развития и усложнения средств, методов и форм автоматизации процессов обработки информации повышается зависимость общества от степени безопасности используемых им информационных технологий[3].

Комплексным аудитом безопасности называют самую полную и объективную оценку защиты информационной системы. Это позволяет определять имеющиеся проблемы и разрабатывать эффективные программы по созданию систем обеспечения информационной безопасности организации.

Эта процедура предполагает постановку задачи с уточнением объемов работ, подготовка исходной информации, анализ существующих рисков и последующая разработка рекомендаций. В результате проведения аудита безопасности составляется отчет, в котором дается оценка текущего состояния уровня безопасности информации, даются рекомендации по технической и организационной составляющей.

Обеспечение информационной безопасности – достаточно сложный процесс, требующий принятия множества решений на основе анализа множества порой противоречивых факторов и требований. Наличие категорий и минимальных требований безопасности (рисунок 4), предопределенного каталога регуляторов безопасности, способны служить базой для системного подхода к обеспечению информационной безопасности. Этот подход требует разумных трудовых и материальных затрат и способен дать практически приемлемые результаты для большинства организаций.

Рисунок 4 - Минимальные требования безопасности к системе

В первом разделе курсовой работы даются основные определения информации, которая является набором сведений об объектах и явлениях окружающей среды.

Далее рассматриваются вопросы скрытого воздействия на информацию и информационные системы, которые возникают из-занамеренного программного воздействия на нормальное функционирование компьютерной системы, «навесных» кодов программ, написанных с целью нарушения нормального функционирования компьютерной системы (вирусы) и т.д. Кроме этого, раскрыто понятие и описаны примеры киберугроз для организаций инфраструктуры финансовых рынков.

В первом разделе курсовой работы также раскрыты виды защиты информации: средствафизическойзащиты, программныесредствазащиты и административныемерызащиты.

Также дано описание комплексного аудита безопасности, который является самой полной и объективной оценкой защиты информационной системы. Это позволяет определять имеющиеся проблемы и разрабатывать эффективные программы по созданию систем обеспечения информационной безопасности организации.

ГЛАВА 2. ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ФИНАНСОВЫХ ПРЕДПРИЯТИЙ

2.1. Применение механизма меток безопасности

Информационная безопасность финансового предприятия является одним из основных приоритетов, поскольку существует необходимость постоянной защиты клиентов и собственных систем. Для поддержки высокого уровня безопасности компаниями прилагаются значительные усилия, вкладываются крупные средства по всему миру и такая политика доказывает свою эффективность.

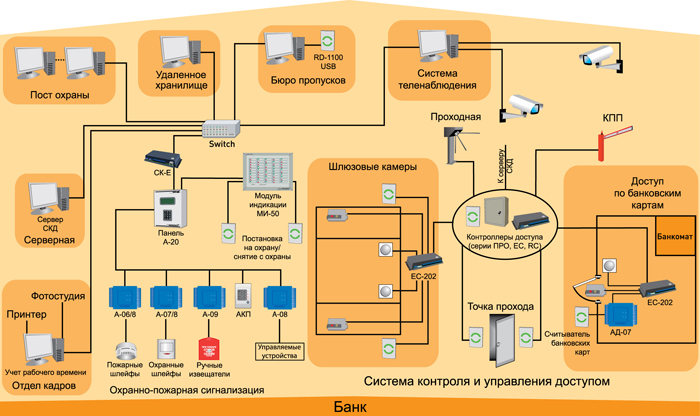

Рисунок 4. Информационная структура банка

Деятельность банка сопряжена с оперированием большими объемами данных, к которым открыт доступ широкого круга лиц. Защита данных от несанкционированного доступа – самая приоритетная задача при создании и сопровождении информационных систем банка. Возросшее значение информации выдвинуло высокие требования к конфиденциальности данных, которая поддерживается в банке таким инструментом как реляционная системы управления базами данных (СУБД).

Для реляционной СУБД важны три основных аспекта информационной безопасности - конфиденциальность, целостность и доступность.

Политика безопасности определяется администратором систем управления базами данных и решения защиты данных не должны быть ограничены только этими рамками. Абсолютной защиты данных практически не существует, поэтому обычно применяют относительную защиту информации. Такие меры гарантируют защиту информации до тех пор, пока из-за несанкционированного доступа к ней следуют какие-либо последствия.

Разделение доступа к информации тоже может быть описана в базе данных через ограничения, а информация об этом хранится в ее системном каталоге. Часто дополнительная информация запрашивается из операционной системы, в окружении которой работает сервер баз данных и клиент, который к ней обращается.

Мандатное управление доступом (mandatoryaccesscontrol) — это средства управления доступом и слежения за передачей информации. Обычные средства произвольного управления доступом, к сожалению, не мешают авторизованному пользователю сделать информацию доступной для других, неавторизованных, пользователей, поскольку привилегии существуют отдельно от данных. В случае работы реляционной СУБД некоторые данные обезличиваются, и потому могут быть переданы кому угодно средствами самой системой.

Использования системы управления базой данных с ресурсом мандатной защиты позволяют разграничивать доступ к данным информационной системы от доступа к именованным объектам данных. Единицей защиты в этом случае может быть каждая запись в таблице, представлении. Пользователь никогда не сможет обойти метку конфиденциальности.

Существует реализация, которая позволяет разграничить доступ вплоть до конкретного значения конкретного атрибута в конкретной строке конкретной таблицы. Дело может быть неограниченным в значении по значению метки конфиденциальности –как правило, сама метка представляет собой набор значений, которые отражают, например, уровень защищенности устройства, хранящем таблицу, уровень защищенности самой таблицы, уровень защищенности атрибута и уровень защищенности конкретного кортежа.

За исключением атрибута собственности (логическая защита), разбивающего данные (таблицы) на собственные (принадлежащие данному субъекту) и чужие, физическая защита разбивает данные более тонко. Но можно ли обойтись без физической защиты или, по крайней мере, попытаться, реализовав, например, сложный набор хранимых процедур.

Некое подобие защиты может быть реализовано в случае, когда метка добавляется в таблицу дополнительным атрибутом, доступ к таблицам запрещается вообще и ни одно приложение не может выполнить интерактивный SQL-запрос, а только хранимую процедуру и т.п. Некоторые реализации подобного уровня защиты используют вызов набора хранимых процедур с весьма абстрактными именами.

Системы реализации защиты информации в таких случаях являются сложными, они предполагают определенный уровень доверия к администратору безопасности, поскольку он имеет право вносить изменения в структуру базы данных, а значит, и хранимые процедуры, представления. Физически же администратор безопасности в данном случае не изолирован от управления секретными данными.

Кроме того, защищенные системы управления базами данных позволяют разграничить доступ к информационной системе с тех или иных рабочих станций для тех или иных зарегистрированных пользователей, определить режимы работы, наложить ограничения по времени работы тех или иных пользователей с тех или иных рабочих станций.

В случае реализации данных опций на прикладном уровне задача, как правило, сводится к созданию сервера приложений, который занимается отслеживанием. Применяют также отдельный комплекс серверных приложений, обычно это хранимые процедуры на случай отсутствия мандатной защиты.

В «Критериях оценки надежных компьютерных систем» применительно к системам уровня безопасности описан механизм меток безопасности.

Метка объекта включает следующее:

1. Группа субъекта, внесшего данный объект.

2. Уровень доступа на чтение — RAL (ReadAccessLevel).

3. Уровень доступа на запись — WAL (WriteAccessLevel).

Метка субъекта выглядит аналогично:

1. Группа принадлежности субъекта.

2. RAL-уровень субъекта, который представляет собой максимальный RAL-уровень доступной субъекту информации.

3. WAL-уровень субъекта, то есть минимальный RAL-уровень объекта, который может быть создан этим субъектом.

Все пользователи базы данных разбиты на отдельные группы, которые между собой не пересекаются. Каждая из них определяет области доступных пользователям данных. Для каждой группы определен администратор группы (уровень DBA для группы), созданный администратором системы. При этом пользователям одной группы не доступны данные, принадлежащие пользователям другой группы.

В этом плане у СУБД имеется особенность: в системе реализовано такое понятие, как «уровень доверия между группами». При этом уровни доверия не могут быть вложенными. Группа представляет собой числовое значение в диапазоне [1-250]. Группа 0 — группа администратора системы. Только администратор системы может создать пользователя в группе. Все данные, созданные от имени пользователя, помечаются его группой.

Уровни доступа вводятся для проверки прав на осуществление чтения-записи информации. Вводятся следующие уровни доступа:

Для пользователя (субъекта):

- RAL — уровень доступа; пользователь может получать (читать) информацию, RAL-уровень которой не выше его собственного уровня доступа;

- WAL — уровень доверия на понижение уровня конфиденциальности; пользователь не может вносить информацию с уровнем доступа (RAL-уровнем) более низким, чем данный WAL-уровень пользователя. Иными словами, пользователь не может понизить уровень конфиденциальности информации.

Для информации:

- RAL — уровень чтения; пользователь может получать (читать) информацию, RAL-уровень которой не выше его собственного RAL-уровня;

- WAL — уровень ценности или уровень доступа на запись (модификацию, удаление); пользователь может модифицировать (удалять) информацию, WAL-уровень которой не выше его RAL-уровня.

Создать пользователя с произвольными уровнями может только администратор системы. Остальные администраторы (DBA) могут создавать пользователей (или изменять уровень пользователям) лишь в пределах отведенных им уровней[1].

Пользователь может принудительно пометить вводимые данные, указав в списке атрибутов уровни доступа для соответствующих записей и полей (при выполнении операторов INSERT или UPDATE). По умолчанию вносимые данные наследуют уровни пользователя, вносящего/изменяющего данные. Защищаемые объекты: пользователи, таблицы, столбцы, записи (вносится при выполнении INSERT), поля записей (изменяются при выполнении UPDATE). Уровни, как и группы, нельзя использовать в случае, если они не созданы специальными запросами.

Конфигурация, к которой имеет доступ хотя бы один программист, не может считаться безопасной. Поэтому обеспечение информационной безопасности баз данных - дело весьма сложное, и во многом вследствие самой природы реляционных баз данных[10].

Помимо систематического применения арсенала средств, описанных выше, необходимо использовать административные и процедурные меры, в частности регулярное изменение паролей пользователей, предотвращение доступа к физическим носителям информации и т.п.

2.2. Методы анализа состояния защиты

Активное развитие глобальной сети способствует росту нарушений безопасности систем во всем мире. Такая глобализация позволяет злоумышленникам практически из любой точки земного шара, где есть глобальная компьютерная сеть, осуществлять нападение на любую корпоративную сеть.

Современные методы накопления, обработки и передачи информации способствовали появлению угроз, связанных с возможностью потери, искажения и раскрытия данных, адресованных или принадлежащих конечным пользователям. Так, в банковской сфере почти все преступления связаны с использованием автоматизированных систем обработки информации.

Под угрозой безопасности понимается возможная потенциальная или реально существующая опасность совершения какого-либо деяния. Такие действия или бездействия могут быть направленны против информационных ресурсов. Таким образом, наносится ущерб собственнику или пользователю, когда проявляются искажения, раскрытие или потеря информации.

Анализ мировой статистики, проведенный SHALB, показывает постоянный рост количества попыток взлома сайтов и, к сожалению, все большее количество их удачных реализаций. С появлением новых технологий и всеобщей информатизации появляется все больше хакерских групп, которые находят все новые уязвимости в наиболее популярных технологиях и, пользуясь ими, наносят ущерб достаточно успешным банковским проектам.

В настоящее время имеется большое разнообразие методов анализа и управления рисками и реализующих их программных средств. Аудит безопасности систем, представляемый компанией SHALB, проводится по уникальной схеме, которая разработана согласно стандарту ISO27001. Данная услуга позволяет специалистам финансовых учреждений выявить “слабые” места ВЕБ - приложений, наличие которых может нанести непоправимый ущерб информации клиентов, позволив третьим лицам получать доступ к закрытым данным [2].

Инструментальная система CRAMM позволяет помимо анализа рисков, решать также и ряд других аудиторских задач:

- проведение обследования информационной системы;

- проведение аудита;

- разработка политики безопасности и плана обеспечения непрерывности бизнеса.

В основе метода CRAMM лежит комплексный подход к оценкам рисков, в сочетании количественных и качественных методов анализа. Метод является универсальным, версии программного продукта CRAMM ориентированы на различные типы организаций и отличаются между собой базами знаний (profiles) [4].

Например, для коммерческих организаций предназначена коммерческая версия (CommercialProfile), для правительственных организаций – правительственный профиль (Governmentprofile).

Рисунок 5 - Обследование по методу CRAMM

Сама процедура проверки в методе CRAMM формализована. Каждый этап генерирует достаточное количество промежуточных и результирующих отчетов.

Так, на первом этапе создаются следующие виды отчетов:

• Модель ресурсов, которая содержит описания ресурсов, которые попадают в границы исследования, и их взаимосвязей;

• Оценки критичности ресурсов;

• Итоговый отчет по результатам первого этапа аудита рисков, суммирующий результаты обследований.

Второй этап формирует следующие отчеты:

• Итоговая ведомость уровня угроз и уязвимостей;

• Итоговая ведомость оценки величин рисков;

• Итоговый отчет по второму этапу анализа рисков.

По результатам третьего этапа обследования формируются отчеты:

• Рекомендуемые контрмеры;

• Детальная спецификация безопасности;

• Оценка стоимостей контрмер;

• Список мер по приоритетам;

• Итоговый отчет третьего этапа обследования;

• Политики безопасности, которые включают описание требований стратегической безопасности и принципы защиты информационной системы;

• Список мероприятий по обеспечению безопасности.

Следует заметить, что грамотное применение метода CRAMM возможно при наличии специалиста с высокой квалификацией, который прошел специальное обучение. В противном случае необходимо приглашать аудиторские фирмы, которые располагают практическими специалистами с опытом применения возможностей CRAMM[5].

Обобщая практический опыт использования метода CRAMM при проведении проверки безопасности, можно сделать следующие выводы, относительно сильных и слабых сторон этого метода:

К сильным сторонам метода CRAMM относится следующее:

• CRAMM хорошо структурировани широко опробован методами анализа рисков, которые позволяют получить реальные практические результаты;

• Программный инструмент CRAMM может быть использован на всех этапах проведения аудита безопасности ИС;

• Основой программного продукта является большая база знаний по контрмерам в области предотвращения информационных угроз, которые базируются на рекомендациях стандарта BS 7799;

• Благодаря гибкости и универсальности метод используется для аудита информационных систем любой сложности и назначения;

• Система CRAMM используется как инструмент для разработки плана непрерывности бизнеса и политик информационной безопасности организации;

• CRAMM используется как средство документирования механизмов безопасности ИС.

Недостатками метода CRAMM являются:

•Обязательность специальной подготовки и наличие высококвалифицированных аудиторов;

• CRAMM в гораздо большей степени подходит для аудита уже существующих ИС, находящихся на стадии эксплуатации, нежели чем для ИС, находящихся на стадии разработки;

• Аудит по методу CRAMM – процесс достаточно трудоемкий и может потребовать месяцев непрерывной работы аудитора;

• Программный инструментарий CRAMM генерирует большое количество бумажной документации, которая не всегда оказывается полезной на практике;

• CRAMM не позволяет создавать собственные шаблоны отчетов или модифицировать имеющиеся.

2.3. Меры по предотвращению кибератак

В прошлом году газета TheNewYorkTimes со ссылкой на документ российской компании «Лаборатория Касперского» сообщила о том, что одна из международных группировок хакеров за два года похитила со счетов более сотни банков до 900 млн. долларов. [6].

В результате одной из крупнейших в истории атаки пострадали финансовые учреждения 30 стран мира, в том числе России, Японии, Евросоюза и США. Как считают эксперты, среди хакеров были россияне, китайцы. Они внедрили в компьютерные системы банков вредоносное программное обеспечение, которое позволило получить закрытую информацию об их работе. Понятно, что если злоумышленниками преодолен стандартный уровень защиты, то перед ними открылись безграничные возможности.

Кибератаки сами по себе не являются массовыми и направлены на цели определенной категории (как правило, делового или политического характера), промышленный шпионаж и кражу бизнес-информации и создаются специально под этот конкретный объект атаки, учитывая его специфику.

Для доступа в систему интернет-банкинга часто используются статические данные: имя пользователя и пароль. Киберпреступники получают их, всего лишь регистрируя нажатия клавиш легальными пользователями программами-кейлоггерами (англ.keyloggers), после чего свободно проводят практически любые транзакции.

Другие способы перехвата информации: сделать снимок экрана, когда пользователь заходит на конкретный сайт, или перехватить отправленную им на сайт заполненную форму при использовании наиболее популярных браузеров типа InternetExplorer, Opera и Firefox. Кроме того, такие данные можно сохранять в памяти компьютера, и злоумышленнику нет необходимости обрабатывать их в режиме реального времени. Это можно сделать позднее. И, наконец, они привлекают инсайдеров (работников финансовой организации), способных предоставить преступнику достоверные имена пользователей и пароли для входа[14].

Кроме этого, они проводят транзакцию в обход установленных динамических паролей, реализуя атаку третий посередине (англ.Man-in-the-Middle, MitM), просто приобретя готовый набор соответствующих утилит[8].

Использование кодов авторизации для подтверждения транзакции несколько усложнило получение доступа к счетам. Но вредоносное программное обеспечение перехватывает любую вводимую пользователем информацию. Украденные коды менее долговечны, чем статические имя пользователя и пароль, ведь если у пользователя постоянно будут возникать проблемы во время банковской онлайн-сессии, то он, скорее всего, позвонит в банк.

Некоторые системы авторизации вообще не ограничивают срок действия кодов. Если коды авторизации отправляются держателю счета в виде SMS-сообщений, то для каждой отдельной транзакции будет предоставляться отдельный код. И тогда киберпреступники взламывают личные кабинеты абонентов на сайтах мобильных операторов и настраивают услугу переадресации sms или применяют атаку MitM и начинают обрабатывать информацию в режиме реального времени.

При MitM-атаке используется вредоносный сервер, который перехватывает весь трафик между клиентом и финансовой организацией. Внедренная программа скрывает уведомления браузера о фальшивом сертификате безопасности веб-сайта, показывает фальшивое уведомление или «обновляет» банковскую страницу, создавая у пользователя впечатление, что он по-прежнему находится на сайте банка.

Межсайтовое выполнение сценариев (англ.CrossSiteScripting, XSS) позволяет злоумышленнику влиять на содержимое веб-страницы, отображаемой в браузере клиента банка, в том числе с целью распространения вредоносного кода или получения учетных данных жертвы. Параллельно могут быть подменены данные об остатках на счете, выполненных транзакциях и т.п.

Сложное вредоносное программное обеспечение использует HTML-инъекции, способные автоматически осуществлять транзакции в фоновом режиме, показывающие пользователю дополнительные формы для заполнения или добавляющие или модифицирующие уже подтвержденную клиентом транзакцию без уведомления об этом жертвы.

Еще один метод кибератаки – перенаправление трафика за счет модификации соответствующих файлов, изменения настроек DNS-сервера, возможного из-за плохой защищенности маршрутизирующего оборудования, или «троянской» программы, отслеживающей посещение интернет-сайтов. Но часто, хотя трафик и перенаправлен, передаваемые данные нельзя обрабатывать в режиме реального времени, что позволяет жертве атаки связаться со своим банком и остановить транзакцию.

Следующее группа кибератак – атака Man-in-the-Endpoint, когда все изменения происходят в локальной системе. Соединение с компьютерной системой финансовой организации устанавливается напрямую. Тогда незаконная транзакция не привлекает внимания тем, что пользователь вошел в систему с неизвестного IP-адреса. Атаки актуальны в отношении банков, использующих более защищенную двухфакторную систему аутентификации. Один из сценариев атаки – заражение системы троянской программой, перехватывающей весь HTTPS-трафик и отправляющий его злоумышленникам.

После кражи данных (номеров кредитных карт, кодов доступа и т.п.) злоумышленникам нужно найти способ вывести деньги из платежной системы. Перевод украденных денег на их собственные счета исключен, поскольку с этим связан риск быть обнаруженными. В ответ банки разрабатывают механизмы выявления мошенничества (антифрод-системы, англ. fraud – мошенничество) злоумышленников, основанные на отслеживании транзакций, при которых крупные суммы переводятся в «подозрительные» регионы.

Для обхода ловушек, расставленных банками, злоумышленники используют «денежных мулов» (англ. moneymules), которых на языке киберкриминала называют «дропами»[12]. Их находят, размещая объявления с предложениями о работе (например, «Требуется финансовый менеджер»). После согласия на сделку на банковский счет «мула» поступают деньги, из которых 85–90 % он переводит далее через системы электронных платежей MoneyGram или E-Gold.

Существенно возросло число атак на веб-сайты и серверы банков, среди которых самым распространенным (примерно 26 % от всех банковских инцидентов) методом воздействия являются атаки типа «распределенный отказ в обслуживании» (DDoS-атаки, англ. DistributedDenialofService) [19]. Ущерб российской финансовой системы от кибератак в 2015 г., по данным Национальной ассоциации инновационного развития и технологий (НАИРИТ), составил 700 млрд руб. На DDOS-атаки приходилось 19,9 %, на вредоносное ПО – 16,9 %, на фишинговые атаки – 11,9 %. 27 % всех атак на банки в 2015 г. было направлено против их веб-приложений.

Иногда DDoS-атаки – лишь отвлекающий маневр для кражи внимания и ресурсов банков от одновременно проводимых мошеннических безналичных платежей, на что обращают внимание специалисты компании Gartner [20].

Еще один простой сценарий: являясь сотрудником банка, злоумышленник выводит средства на обналичивание, заражает компьютер вирусом и списывает хищение на вирус.

Можно привести два конкретных примера, когда кража в автоматизированной банковской системе (АБС) связана с уязвимостью в логики алгоритма работы программного продукта, в частности, из-за некорректного алгоритма округления чисел.

В первом примере при переводе 33 коп.в дол. США по курсу 1 доллар: 60 руб., эта сумма соответствует 0,0055 дол. Она будет округлена до двух знаков после запятой, т.е. до 1 цента. Теперь переведем 1 цент в рубли и получим 60 коп. На каждой такой конвертации злоумышленник получает дополнительно 27 копеек, а в день их можно провести неограниченное количество[13].

Во втором примере реализуется так давно известная и до сих пор актуальная атака «салями» (англ.salamiattack). Принцип атаки построен на том, что при операциях со счетами используются целые единицы (рубли-копейки, доллары-центы), а при исчислении процентов практически всегда получаются дробные суммы с большим количеством знаков после запятой. При атаке «салями» разницы между округленными величинами и их реальными значениями не удаляются, а постепенно накапливаются на специально созданном личном счете злоумышленника.

Во втором разделе курсового проекта были рассмотрены вопросы важности информационная безопасность финансовых предприятий, что является одним из приоритетных направлений их деятельности. Кроме этого описаны примеры программного воздействия на управление доступом и слежением за передачей конфиденциальной информации. Кроме этого, был рассмотрен метод CRAMM, который используют при аудите безопасности корпоративных информационных систем.

Киберпространство очень неоднородно, сложно по числу и многообразию элементов, их взаимосвязей и взаимозависимостей. Исходя из этого, необходимо делать выбор среди методов и средств обеспечения устойчивости систем. Необходимо также соблюдать комплексный иерархический подход с выделением различных рубежей защиты и применением правовых, организационных, программно-аппаратных, технических и иных мер и средств обеспечения устойчивости[16].

ЗАКЛЮЧЕНИЕ

Анализируя причины потери информации под влиянием вредоносного программного обеспечения можно сделать вывод о следующих факторах: сложность архитектуры, кроссплатформенность, многофункциональность и неоднородность данных.

Громоздкость системы защиты при высокой степени концентрации и мобильности денежных средств не позволяет быстро противостоять взлому. Так, меры, принимаемые финансовыми организациями, часто бывают бессистемными; недостаточная реализация или некорректная разработка политики безопасности; используемые средств обеспечения безопасности не всегда настраиваются корректно, что проявляется, например, в избыточных правах на доступ и избыточных доверительных отношениях, предсказуемости формата идентификаторов, не полностью защищенных и точках удаленного доступа.

В первом разделе курсовой работы даются основные определения информации, которая является набором сведений об объектах и явлениях окружающей среды.

Далее рассматриваются вопросы скрытого воздействия на информацию и информационные системы, которые возникают из-за намеренного программного воздействия на нормальное функционирование компьютерной системы, «навесных» кодов программ, написанных с целью нарушения нормального функционирования компьютерной системы (вирусы) и т.д. Кроме этого, раскрыто понятие и описаны примеры киберугроз для организаций инфраструктуры финансовых рынков.

В первом разделе курсовой работы также раскрыты виды защиты информации: средства физической защиты, программные средства защиты и административные меры защиты.

Также дано описание комплексного аудита безопасности, который является самой полной и объективной оценкой защиты информационной системы. Это позволяет определять имеющиеся проблемы и разрабатывать эффективные программы по созданию систем обеспечения информационной безопасности организации.

Во втором разделе курсового проекта были рассмотрены вопросы важности информационная безопасность финансовых предприятий, что является одним из приоритетных направлений их деятельности. Кроме этого описаны примеры программного воздействия на управление доступом и слежением за передачей конфиденциальной информации. Кроме этого, был рассмотрен метод CRAMM, который используют при аудите безопасности корпоративных информационных систем.

Киберпространство очень неоднородно, сложно по числу и многообразию элементов, их взаимосвязей и взаимозависимостей. Исходя из этого, необходимо делать выбор среди методов и средств обеспечения устойчивости систем. Необходимо также соблюдать комплексный иерархический подход с выделением различных рубежей защиты и применением правовых, организационных, программно-аппаратных, технических и иных мер и средств обеспечения устойчивости.

На основании изученного материала можно говорить о проблемных вопросах защиты информации: неправильно сконфигурированные службы, не установленные вовремя обновления, уязвимости программного обеспечения и оборудования, медленное внедрение продвинутых средсьв защиты – все это способствует потере данных.

В данной курсовой работе была подтверждена актуальность темы защиты информации, поскольку доказана важность надежной защиты информации, особенно финансовой.

Цели и задачи данной курсовой работы, которые заключаются в обобщение и закрепление знаний по вопросам информационных систем, изучении теории построения систем защиты информации, а также описании отдельных решений по решению проблемных вопросов защиты информации, достигнуты.

СПИСОК ЛИТЕРАТУРЫ

1. Александрович А.Е., Новиков Г.Г., Чуканов В.О., Ядыкин И.М. Обеспечение функциональной безопасности специализированных ЭВМ с комбинированным резервированием на основе контрольных точек // Безопасность информационных технологий. 2012. № 1. С. 75–77.

2. Бородакий Ю.В., Добродеев А.Ю., Бутусов И.В. Кибербезопасность как основной фактор национальной и международной безопасности XXI века (часть 1) // Вопросы кибербезопасности. 2013. № 1. C. 2–9.

3. Безкоровайный М.М., Татузов А.Л. Кибербезопасность – подходы к определению понятия // Вопросы кибербезопасности. 2014. № 1 (2). C. 22–27.

4. Богданова, С.В. Информационные технологии: учебное пособие для студ. выс. учеб.заведений / С.В. Богданова, А.Н. Ермакова. – Ставрополь: Сервисшкола, 2014. – 211 с.

5. Грибанов Ю.И., Ершов К.О. Информационное обеспечение системы контроллинга на промышленном предприятии // Российское предпринимательство. – 2013. – № 2. – С. 66–72.

6. Девянин П.Н. Модели безопасности компьютерных систем. Управление доступом и информационными потоками: учеб. Пособие для вузов. – 2-е изд., испр. и доп. – М.: Горячая линия-Телеком, 2013.

7. Оценка качества программного обеспечения: Практикум: Учебное пособие / Черников Б.В., Поклонов Б.Е.; Под ред. Б.В. Черников.ил. (Высшее образование), Поклонов Б.Е. ИД ФОРУМ, НИЦ Инфра М 2012;

8. Технологии разработки программного обеспечения: Современный курс по программированию инженерии: Учебник для вузов. Стандарт третьего поколения / С.А. Орлов, Б.Я. Цилькер. 4-e изд. ил. (Учебник для вузов), Питер.- 2012, 150 с..

9. А. Курило «Обеспечение информационной безопасности бизнеса». - 2016, 411с.

10. Минаков В.Ф., Минакова Т.Е., Барабанова М.И. Экономико-математическая модель этапа коммерциализации жизненного цикла инноваций // Научно-технические ведомости СПбГПУ. Серия «Экономические науки». – 2012. – № 2-2 (144). – С. 180–184.

11. Нуртдинова Э.Э., Харасова А.С. Основные факторы информатизации предпринимательской деятельности // Российское предпринимательство. – 2014. – № 4. – С. 39–47.

12. Олифер В.Г., Олифер Н.А. Компьютерные сети: принципы, технологии, протоколы.- СПб, 2016.

13. Прохоров Ю.К., Фролов В. В. Управленческие решения: Учебное пособие. – 2-е изд., испр. и доп. – СПб: СПбГУ ИТМО, 2016. – 138 с.

14. Платунов А.Е, ПостниковН.П. Высокоуровневое проектирование встраиваемых систем. - СПб.: НИУ ИТМО, 2016. – 121 с.

15. Милославская Н.Г., Толстая С.А. Понятие устойчивости организации инфраструктуры финансового рынка в условиях угроз кибербезопасности // Безопасность информационных технологий. 2015. № 4. C. 80–90.

16. Новой А.В. Система анализа архитектурной надежности программного обеспечения.: Дис. канд. техн. наук: Красноярск, 2016 – 131 с.

17. Эндрю Таненбаум, Дэвид Уэзеролл - Компьютерные сети. – Спб: Питер, 2012. – 624 с.

18. Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей. – М.: ИД «ФОРУМ», 2016. – 416 с. 5.

19. Шеенок Д.А, Жуков В.Г., Терсков В.А. Повышение надежности программного обеспечения сложных систем. // Вестник СибГАУ. Вып. 5(45). – Красноярск, 2012. – С. 28-33.

20. Чуканов В.О., Ядыкин И.М. Модели надежности специализированных вычислительных машин с учетом типов отказов и временны́ х соотношений // Автоматика и телемеханика. 2015. № 4. С. 149–157 –157 с.

- Государственная и муниципальная собственность

- РОЛЬ МОТИВАЦИИ В ПОВЕДЕНИИ ОРГАНИЗАЦИИ «Управление городского хозяйства»

- Современные языки программирования (Парадигмы и модели программирования)

- Субъекты предпринимательского права

- Общие понятия о гражданском праве в РФ

- Заключение договора (Понятие гражданско-правового договора. Условия договора)

- Общее понятие о гражданском праве . . .

- Миссия и цели профессиональных спортивных организаций (на примере Российского футбольного союза) .

- Кадровое обеспечение органов местного самоуправления: состояние и пути оптимизации

- Менеджмент человеческих ресурсов ООО Кадесида

- Взаимосвязь цен, объема продаж и рентабельности

- Гражданское право .