Общество с ограниченной ответственностью «Фыва»

Содержание:

Введение

Необходимо помнить, что компьютерная безопасность сродни другим видам безопасности. Средний компьютерный нарушитель предпочитает цели подоступнее и попроще. Существуют, конечно, мастера взлома систем, которые охотятся за определенными целями и разрабатывают их в течение месяцев или даже лет, применяя физические, морально-психологические и технические средства. Это как автомобиль с хорошей сигнализацией - только по-настоящему опытный и мотивированный угонщик будет пытаться украсть его.

В действительности только очень небольшой процент компьютерных преступников исследуют и разрабатывают собственные методы атак. Большинство хакеров действуют с помощью опубликованных и известных дыр в безопасности и средств, показывающих, как проникнуть в ваши компьютеры. Подобную информацию можно найти на бесчисленных web-сайтах, а хакерские инструменты, использующие эти дыры, доступны для загрузки.

Все основные сбои в работе Интернета, вызванные компьютерными преступлениями, возникали в результате использования дыр в безопасности, известных за некоторое время до инцидента. Обычно эпидемия распространяется через месяцы или даже годы после того, как становится известна лежащая в ее основе уязвимость. При нашествии Code Red в 2001 г. использовалась уязвимость, корректирующая заплата для которой была доступна более года; то же с "червем" Nimda. "Червь" SQL Slammer, атаковавший базы данных SQL в феврале 2003 года, действовал спустя полгода после выпуска программной коррекции. Факт состоит в том, что большинство вторжений в компьютеры используют хорошо известные методы и уязвимости, для которых доступны заплаты или защитные решения. Так называемое мгновенное использование уязвимостей и неопубликованных дыр в безопасности - относительная редкость.

Почему люди пренебрегают простыми вещами и не заделывают дыры в безопасности своих систем? Если бы они это делали, то было бы значительно меньше компьютерных преступлений и книги, подобные этой, возможно, не существовали бы. Однако множество систем с множеством уязвимостей продолжает существовать по тысяче причин:

Нехватка времени или персонала. Организации сокращают расходы и в трудные времена увольняют технический персонал (информационные технологии (ИТ) не приносят прибыли). Иногда функции ИТ полностью передаются сторонним организациям. И хотя зачастую это практичное решение, внешние организации, поддерживающие локальные сети, далеко не всегда считают информационную безопасность своей первейшей обязанностью. Главное для них - бесперебойная работа сети. Удовлетворение запросов пользователей оказывается важнее безопасности.

Опасения в отношении стабильности системы. Хорошо известно, что производители систем при выпуске заплат порой исправляют одну вещь и портят две других. Для критически важных систем затраты времени и ресурсов для надлежащего тестирования программных коррекций зачастую превышают выгоды от обновления.

Слишком много заплат, чтобы с ними управиться. Для занятых системных администраторов это может быть слишком большой нагрузкой в дополнение к их обычным обязанностям. Действительно, было проведено исследование, показавшее, что расходы на корректировку программного обеспечения нередко превышают его начальную цену.

Еще один момент, облегчающий жизнь хакерам, состоит в том, что обычно имеется несколько различных путей проникновения в систему. На самом деле, для множества выполняемых сервисов может существовать десяток или больше потенциальных окон для входа в подключенный к Интернету сервер. Если атака одного типа не работает, всегда можно попробовать другую. В следующих разделах описаны некоторые возможные способы, с помощью которых знающий человек может вызвать разрушение системы организации. Некоторые из них могут быть неприменимы к вашей сети, но вполне возможно, что найдется по крайней мере два или три потенциальных источника уязвимости. [1]

Для высокого уровня безопасности необходимо применять не только межсетевые экраны, но и периодически проводить мероприятия по обнаружению уязвимостей, например, при помощи сканеров уязвимости. Своевременное выявление слабых мест в системе позволит предотвратить несанкционированный доступ и манипуляции с данными. Но какой вариант сканера наиболее подходит нуждам конкретной системы? Чтобы ответить на этот вопрос, прежде всего, необходимо определиться с изъянами в системе безопасности компьютера или сети . Согласно статистике, большинство атак происходит через известные и опубликованные «лазейки» безопасности, которые могут быть не ликвидированы по многим причинам, будь то нехватка времени, персонала или некомпетентность системного администратора. Также следует понимать, что обычно в систему недоброжелатель может проникнуть несколькими способами, и если один из способов не сработает, нарушитель всегда может опробовать другой. Для обеспечения максимального уровня безопасности системы требуется тщательный анализ рисков и дальнейшее составление четкой модели угроз, чтобы точнее предугадать возможные действия гипотетического преступника.

В качестве наиболее распространенных уязвимостей можно назвать переполнение буфера, возможные ошибки в конфигурации маршрутизатора или межсетевого экрана, уязвимости Web-сервера, почтовых серверов, DNS-серверов, баз данных. Кроме этого, не стоит обходить вниманием одну из самых тонких областей информационной безопасности — управление пользователями и файлами, поскольку обеспечение уровня доступа пользователя с минимальными привилегиями — специфичная задача, требующая компромисса между удобством работы пользователя и обеспечением защиты системы. Необходимо упомянуть проблему пустых или слабых паролей, стандартных учетных записей и проблему общей утечки информации.

Сканер безопасности — это программное средство для удаленной или локальной диагностики различных элементов сети на предмет выявления в них различных уязвимостей; они позволяют значительно сократить время работы специалистов и облегчить поиск уязвимостей. [2]

1.1.Характеристика компании ООО «Фыва».

Полное фирменное наименование: Общество с ограниченной ответственностью «Фыва».

Сокращенное наименование: ООО «Фыва».

Орган, осуществивший государственную регистрацию: Росстат Территориальный орган Федеральной службы Государственной статистики по Омской области (ОмскСтат).

Дата государственной регистрации компании: 03.07.2015 г. Номер свидетельства о государственной регистрации: ОГРН – 1016428258841.

Адрес места нахождения: 644010, Россия, Омская область, г. Омск, бульвар Архитекторов, 4.

Юридический адрес: 644010, Россия, Омская область, г. Омск, бульвар Архитекторов, 4.

Почтовый адрес: 644010, Россия, Омская область, г. Омск, бульвар Архитекторов, 4.

Общество с ограниченной ответственностью «Фыва» осуществляет курьерскую доставку на территории города Омск. Предприятие работает с множеством различных поставщиков. Заказ товара происходит на интернет сейте компании. Оплата услуг осуществляется наличными по месту прибытия курьера или через перевод средств с помощью электронного кошелька.

Результат деятельности компании за промежуток с 2016 по 2018гг показан в таблице 1.

Таблица 1 Показатели деятельности компании ООО «Фыва».

|

Экономические показатели |

2016 г. |

2017г. |

2018г. |

|

Выручка |

12605000 |

16257000 |

21593000 |

|

Затраты |

9268000 |

12225000 |

15482000 |

|

Валовый доход |

3337000 |

4032000 |

6111000 |

|

Налог УСН (15%) |

500550 |

604800 |

916650 |

|

Чистая прибыль |

2836450 |

3427200 |

5194350 |

1.2 Аппаратная и программная архитектура.

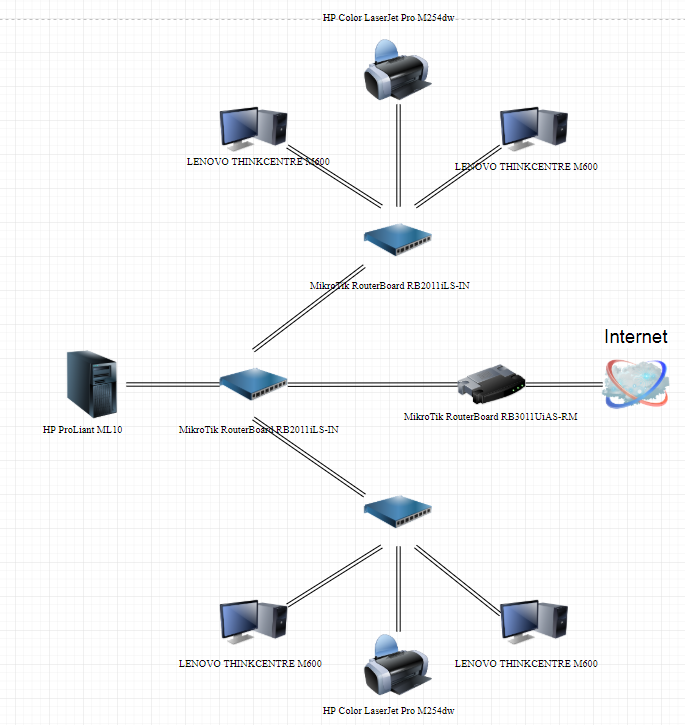

В настоящий момент локальная сеть компании ООО «Фыва» построена на одном сервере под управлением Linux oracle, маршрутизатора MikroTik RouterBoard RB3011UiAS-RM и три коммутатора MikroTik RouterBoard RB2011iLS-IN неё включено 20 рабочих мест и 4 сетевых принтера. Аппаратная архитектура представлена на рисунке 1.

Рисунок 1 Аппаратная архитектура ООО «Фыва».

Характеристики локальной сети представлены в таблице 2.

Таблица 2 Характеристика локальной сети ООО «Фыва».

|

Компонент/характеристика |

Реализация |

|

Топология |

Звезда |

|

Способ управления сетью |

Клиент-сервер |

|

Линия связи |

Неэкранированная витая пара категории 5 |

|

Сетевые адаптеры |

Ethernet 10/100 Base-T |

|

Коммуникационное оборудование |

Коммутатор Ethernet 10/100 Base-T |

|

Совместное использование периферийных устройств |

Подключение сетевых принтеров через компьютеры к сетевому кабелю. Управление очередями к принтерам осуществляется с помощью программного обеспечения компьютеров. |

|

Поддерживаемые приложения |

Организация коллективной работы в среде электронного документооборота, работа с базой данных. |

Конфигурация рабочих мест приведена в таблице 3.

Таблица 3 Конфигурация рабочих мест

|

Процессор |

Intel Core i5-3470 Ivy Bridge 3200 МГц s1155 |

|

Материнская плата |

H61 mATX s1155 |

|

Видеокарта |

NVIDIA GeForce GT 710 1 Гб |

|

Оперативная память |

3х 4 Гб DDR3 1600МГц |

|

Жесткий диск |

Western Digital WD Blue 1 TB (WD10EZEX) |

|

Монитор |

Samsung C24F390FHI |

|

Клавиатура |

Logitech Corded Keyboard K280e Black USB |

|

Мышь |

Logitech G G102 Prodigy Gaming Mouse Black USB |

Конфигурация сервера приведена в таблице 4.

|

Процессор |

Intel Pentium G4400 (2-ядерный, 3,3 ГГц, 3 МБ) |

|

Оперативная память |

3х 4 Гб DDR3 1600МГц |

|

Жесткий диск |

Western Digital WD Blue 1 TB (WD10EZEX) х 3 |

Конфигурация программного обеспечения приведена в таблице 5.

Таблица 5 Конфигурация программного обеспечения.

|

Microsoft Windows Server 2016 |

|

Mac OS X 10.5 |

|

Microsoft Office 2016 |

|

1С Бухгалтерия 8.3 |

|

Kaspersky Internet Security |

|

Skype |

|

Google Chrome |

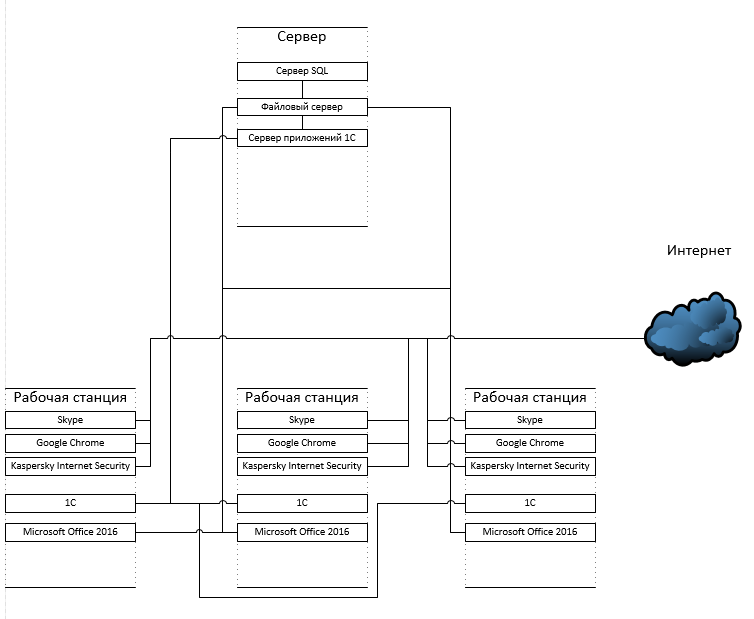

Программная архитектура представлена на рисунке 2.

Рисунок 2 Программная архитектура.

2.1 Сканеры безопасности.

Одной из важнейших проблем при анализе защищенности сетевого узла является проблема поиска уязвимостей в системе защиты. Под понятием уязвимость понимают слабость в системе защиты, которая дает возможность реализовать ту или иную угрозу. Под угрозой понимают совокупность условий и факторов, которые могут стать причиной нарушения целостности, доступности и конфиденциальности информации, хранящейся, обрабатывающейся и проходящей через сетевую компьютерную систему. Уязвимости могут являться как следствием ошибочного администрирования компьютерной системы, так и следствием ошибок, допущенных при реализации механизмов безопасности разработчиком ПО.

Для облегчения работы специалистов существуют программы, позволяющие сократить суммарно потраченное время на поиск уязвимостей, за счет автоматизации операций по оценке защищенности систем. Такие программы называют сканерами безопасности. Сканеры выявляют слабые места в безопасности на удаленном либо локальном ПК. Некоторые из них способны выдавать рекомендации по устранению обнаруженных уязвимостей.

Основной модуль программы подсоединяется по сети к удаленному компьютеру. В зависимости от активных сервисов формируются проверки и тесты. Сканирование– механизм пассивного анализа, с помощью которого сканер пытается определить наличие уязвимости без фактического подтверждения ее наличия – по косвенным признакам. Найденные при сканировании каждого порта заголовки сравнивается с таблицей правил определения сетевых устройств, операционных систем и возможных уязвимостей. На основе проведенного сравнения делается вывод о наличии или отсутствии потенциальной уязвимости.

При любой оценке безопасности большая сложность заключается в выяснении списка программного обеспечения, установленного в сети, наличие точного перечня портов и использующих их служб может быть одним из важнейших условий полной идентификации всех уязвимых мест. Для сканирования всех 131070 портов (от 1 до 65535 для TCP и UDP) на всех узлах может понадобиться много дней и даже недель. Поэтому лучше обратиться к более коротким спискам портов и служб, чтобы определить в первую очередь наличие самых опасных уязвимых мест.

Примечание

Несанкционированные проверки уязвимости удаленного компьютера могут быть отнесены к уголовно наказуемому деянию согласно статьям 272 и 274 УК РФ (максимальное наказание – лишение свободы на срок до пяти лет).

Статья 272. Неправомерный доступ к компьютерной информации

(в ред. Федерального закона от 07.12.2011 N 420-ФЗ)

1. Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации, -

наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок до одного года, либо ограничением свободы на срок до двух лет, либо принудительными работами на срок до двух лет, либо лишением свободы на тот же срок.

2. То же деяние, причинившее крупный ущерб или совершенное из корыстной заинтересованности, - наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо ограничением свободы на срок до четырех лет, либо принудительными работами на срок до четырех лет, либо лишением свободы на тот же срок.

(в ред. Федерального закона от 28.06.2014 N 195-ФЗ)

3. Деяния, предусмотренные частями первой или второй настоящей статьи, совершенные группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, -

наказываются штрафом в размере до пятисот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до трех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет, либо ограничением свободы на срок до четырех лет, либо принудительными работами на срок до пяти лет, либо лишением свободы на тот же срок.

4. Деяния, предусмотренные частями первой, второй или третьей настоящей статьи, если они повлекли тяжкие последствия или создали угрозу их наступления, - наказываются лишением свободы на срок до семи лет.

Примечания.

1. Под компьютерной информацией понимаются сведения (сообщения, данные), представленные в форме электрических сигналов, независимо от средств их хранения, обработки и передачи.

2. Крупным ущербом в статьях настоящей главы признается ущерб, сумма которого превышает один миллион рублей.

Статья 274. Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

(в ред. Федерального закона от 07.12.2011 N 420-ФЗ)

1. Нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации либо информационно-телекоммуникационных сетей и оконечного оборудования, а также правил доступа к информационно-телекоммуникационным сетям, повлекшее уничтожение, блокирование, модификацию либо копирование компьютерной информации, причинившее крупный ущерб, - наказывается штрафом в размере до пятисот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо ограничением свободы на срок до двух лет, либо принудительными работами на срок до двух лет, либо лишением свободы на тот же срок.

2. Деяние, предусмотренное частью первой настоящей статьи, если оно повлекло тяжкие последствия или создало угрозу их наступления, -наказывается принудительными работами на срок до пяти лет либо лишением свободы на тот же срок. [3]

Для решения поставленных задач в сеть компании был внедрён сканер безопасности GFI Languard рисунок 3.

Рисунок 3. Внедрение GFI Languard в локально вычислительную сеть «Фыва».

2.2. GFI Languard

2.2.1 Описание GFI Languard

LanGuard компании GFI Software — сетевой сканер безопасности и инструмент управления обновлением ПО, который строит карту сети и проводит анализ рисков. GFI Software — один из лидеров на рынке информационной безопасности. Компания работает с 1992 года и за это время заслужила репутацию надежной организации, производящей профессиональные продукты для решения широкого спектра ИТ-задач.

Этот продукт решает сразу несколько задач — работает как сканер безопасности, служит для управления обновлениями, аудита программного и аппаратного обеспечения. Причем он управляет обновлениями не только ОС и продуктов Microsoft, но и другого популярного ПО — Acrobat Reader, Flash Player, Skype и др. Кроме того, он пригодится компаниям, которым необходимо соответствовать требованиям PCI DSS.

LanGuard устанавливается на одном компьютере и сканирует локальную сеть, обнаруживая все устройства в ней — серверы, рабочие станции, ноутбуки, мобильные гаджеты, виртуальные машины, коммутаторы, маршрутизаторы и принтеры, чтобы проверить их на предмет безопасности.

Сканер уязвимости проверяет все: от серверов до сетевого аппаратного обеспечения, виртуальных машин и смартфонов. Это делается с помощью программных агентов или без них. В первом случае можно получить более точные и глубокие результаты.

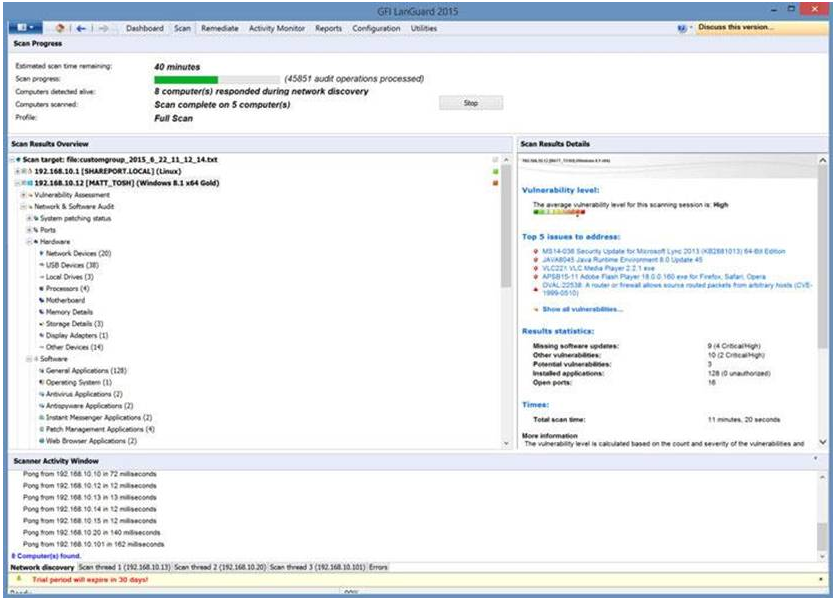

В сочетании с новыми инструментами защиты облачной инфраструктуры наподобие CloudPassage или продуктами IDM, такими как ViewFinity, GFI LanGuard станет неотъемлемым средством в арсенале продуктов сетевой безопасности. Рисунок 4.

Рисунок 4. Сканирование сети в GFI LanGuard

По существу, GFI LanGuard работает как виртуальный консультант по безопасности: Управляет обновлениями для Windows, Mac OS и Linux. Обнаруживает уязвимости на компьютерах и мобильных устройствах. Проводит аудит аппаратного и программного обеспечения.

Как сетевой сканер безопасности GFI LanGuard осуществляет обнаружение, определение и исправление уязвимостей в сети. Полное сканирование портов, наличие необходимых обновлений ПО для защиты сети, а также аудит программного и аппаратного обеспечения — все это возможно из единой панели управления.

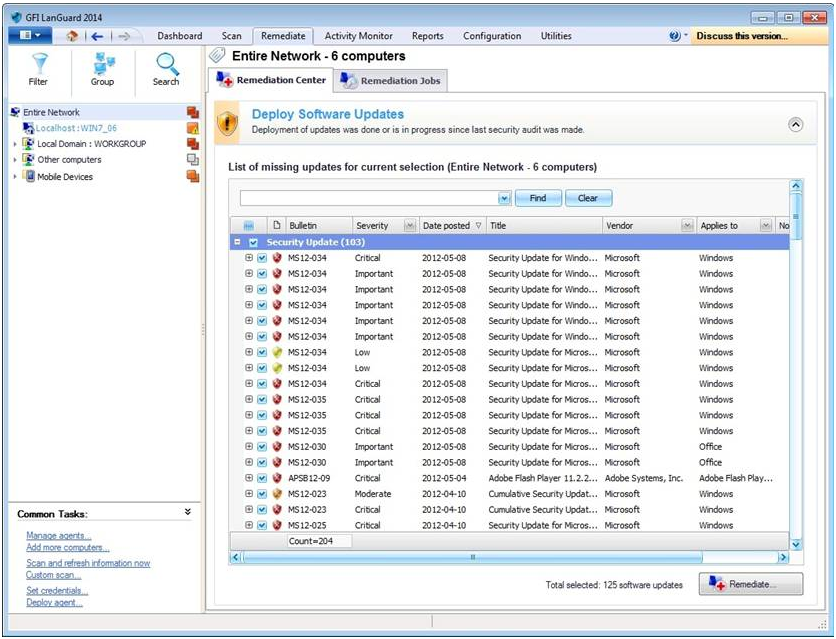

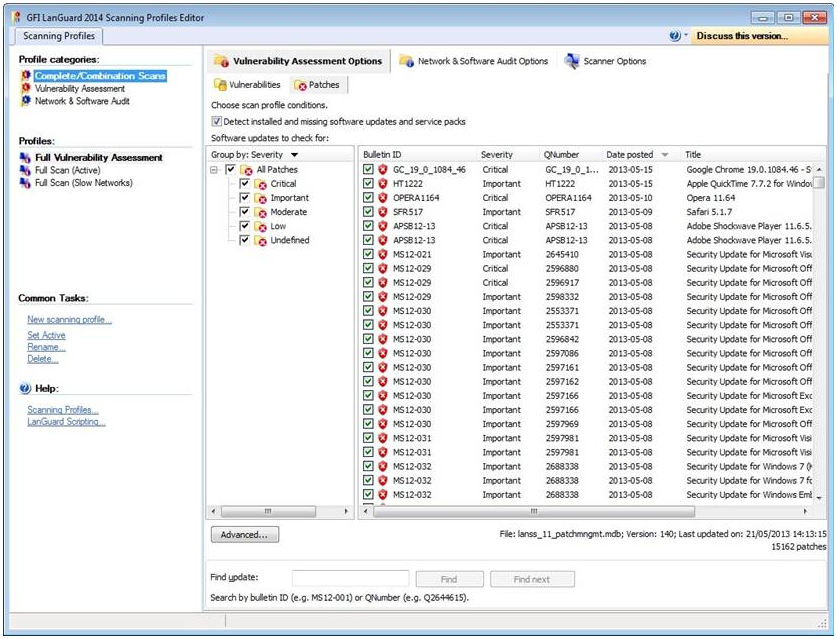

Важная функция — сканирование портов. Несколько уже созданных профилей сканирования позволяют провести как полное сканирование всех портов, так и быстро проверить только те, которые обычно используются нежелательным и вредоносным ПО. GFI LanGuard сканирует сразу несколько узлов одновременно, заметно сокращая затрачиваемое время, а затем сравнивает найденное ПО на занятых портах с ожидаемым. Рисунок 5

Рисунок 5. LanGuard можно использовать для развертывания обновлений во всей сети

Данный сканер уязвимостей сети имеет важное отличие от множества конкурентов. Он может автоматически обновлять программное обеспечение. До установки последних обновлений узлы сети совершенно не защищены, так как именно новейшие уязвимости, которые закрывают актуальные патчи и обновления, используются хакерами для проникновения. В отличие от встроенных в ОС инструментов, GFI LanGuard проверят не только саму ОС, но и популярное ПО, уязвимости которого обычно используется для взлома: Adobe Acrobat/Reader, Flash Player, Skype, Outlook, браузеры, мессенджеры.

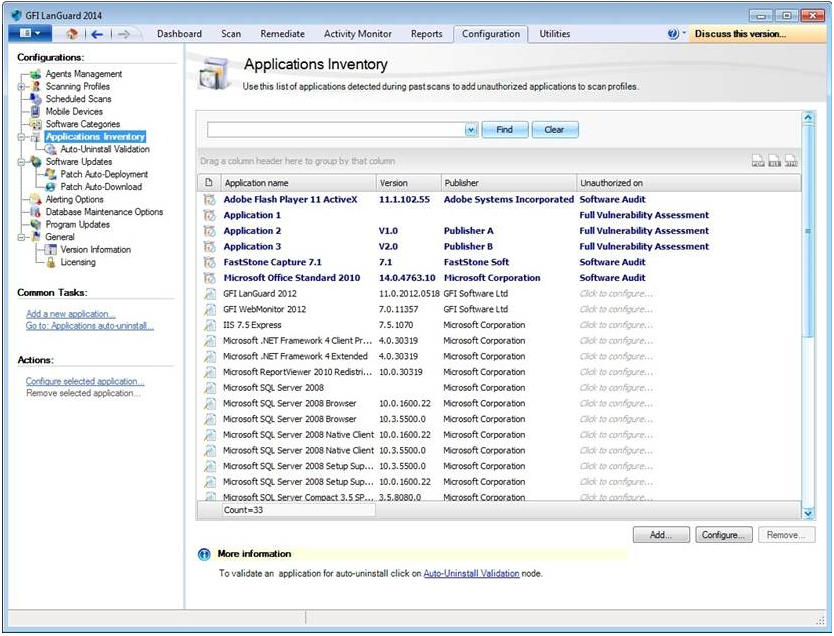

Стоит отметить, что после обновления данных об уязвимостях, количество которых в базе GFI LanGuard уже перевалило за 50000, сканирование сети запускается автоматически. Поставщиками информации об угрозах являются сами вендоры ПО, а также зарекомендовавшие себя списки SANS и OVAL. Это обеспечивает защиту от новейших угроз. Рисунок 6.

Рисунок 6. Результат инвентаризации приложений

Чтобы получить полную картину, необходим аудит сети. LanGuard подготовит подробный список установленного программного и аппаратного обеспечения на каждом из компьютеров, обнаружит запрещенные или недостающие программы, а также лишние подключенные устройства. Результаты нескольких сканирований можно сравнить, чтобы выявить изменения.

Функции сетевого сканера безопасности распространяются на все популярные ОС для рабочих станций и серверов (Windows, MacOS, популярные дистрибутивы Linux и Unix), а также на смартфоны на базе iOS и Android. Картину безопасности дополняют виртуальные машины VMware, Virtual PC, VirtualBox и др.

2.2.2. Работа с GFI LanGuard

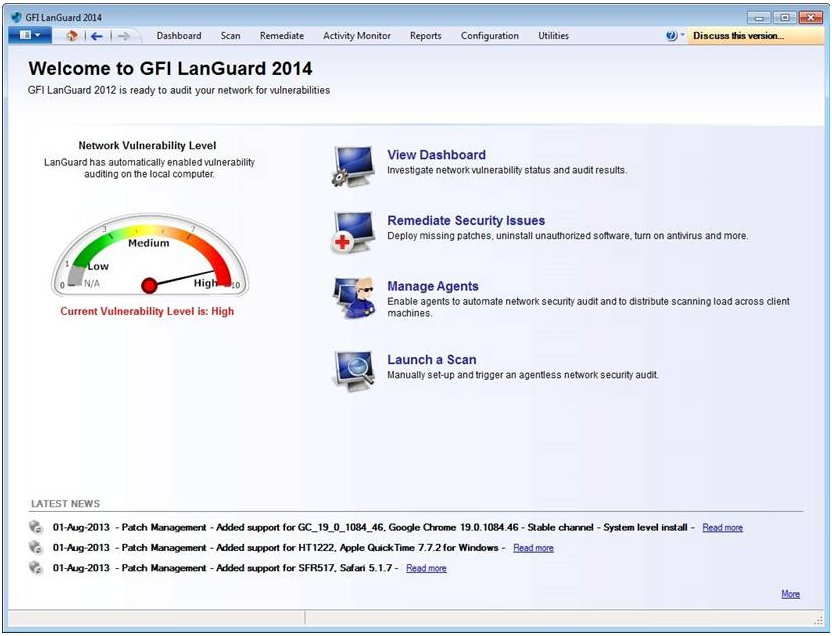

Весит LanGuard около 300 Мбайт, а ключ активации продукта можно получить по электронной почте. Специальная утилита по шагам помогает выполнить инсталляцию — уже через пять минут можно будет сканировать сеть. Рисунок 7.

Рисунок 7. Главный экран LanGuard

На главном экране продукта отображаются результаты сканирования — статус уязвимости сети и данные аудита, а также советы по усилению защиты, например, рекомендация применить отсутствующие патчи, удалить неавторизованные программы, включить антивирусную защиту и пр. Кроме того, ПО дает информацию по работе с программными агентами, например, рекомендует разрешить их использование для автоматизации аудита безопасности сети и распределения нагрузки при сканировании по клиентским ПК. А в нижней части экрана есть ссылки на новости по продукту. Рисунок 8.

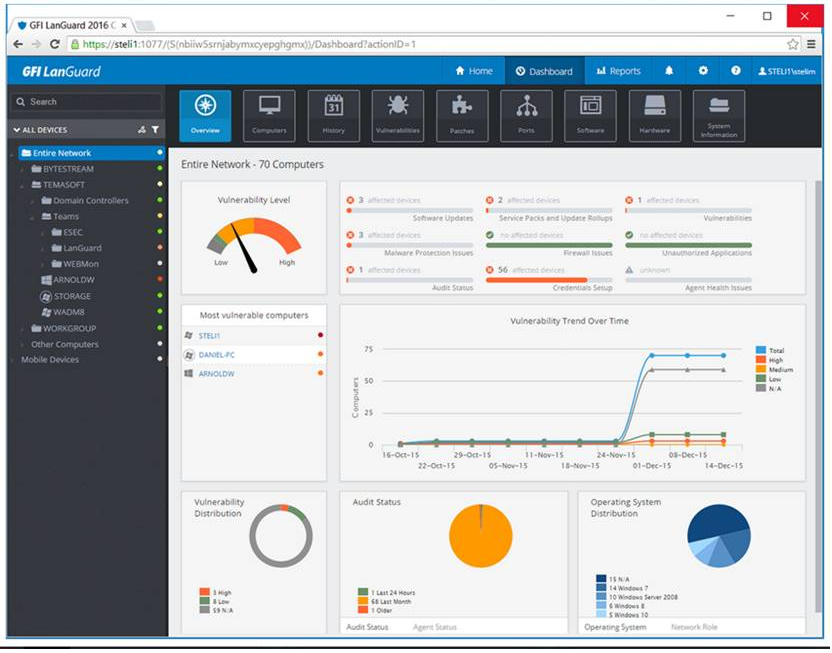

Рисунок 8. Web-консоль LanGuard

После установки и запуска сканирования в LanGuard автоматически разрешен поиск уязвимостей в локальных системах. Детальная информация показывает уровень уязвимости, основные проблемы, требующие решения, состояние сканирования, статус агентов и изменение уязвимости за период наблюдения. Рисунок 9.

Рисунок 9. Результаты сканирования сети

Продукт дает консолидированную статистику уязвимости сети в целом, показывает уровень угроз (доли потенциальных, высоких, средних и низких проблем в безопасности), динамику изменения уровня безопасности и список самых незащищенных систем в сети.

В числе дополнительных функций — проверка соответствия IP-адресов DNS (DNS Lookup), трассировка сети (Traceroute), проверка информации о домене или IP-адресе, построение списка компьютеров в сети и пользователей в Active Directory. Если щелкнуть один из показанных датчиков безопасности, то появится список уязвимостей в порядке их серьезности с подробными сведениями о каждой. Эти статусы можно менять, равно как и относящиеся к уязвимости правила.

Работу с продуктом облегчает наличие полной документации и даже видеотур. Кроме того, есть информативная база знаний, доступная в режиме онлайн. Для поддержки можно воспользоваться и чатом со специалистами GFI. Рисунок 10.

Рисунок 10. Настройка опций оценки уязвимости

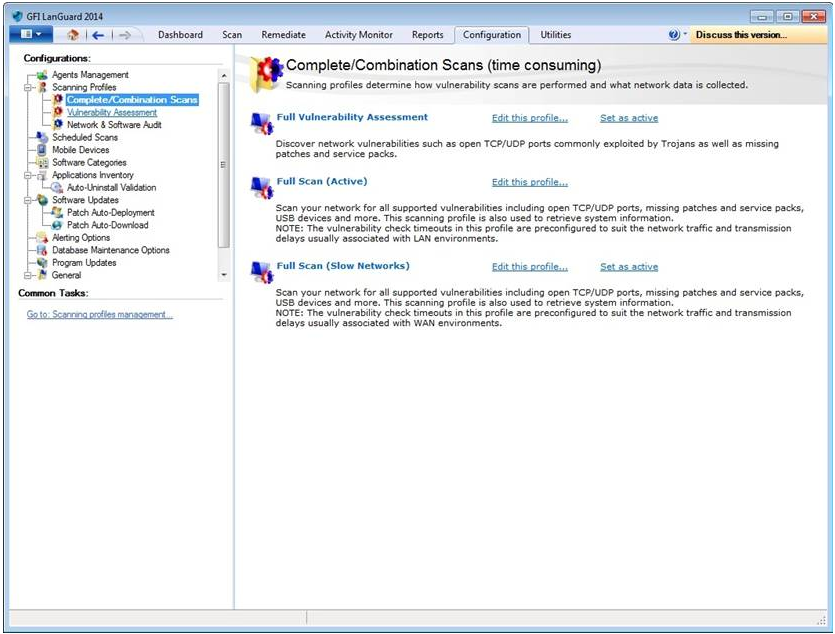

Чтобы запустить начальное удаленное сканирование, нужно перейти на страницу сканирования. Здесь можно задать группу сканирования, указав диапазон IP-адресов и щелкнув кнопку «Сканировать». LanGuard показывает число сканируемых компьютеров и примерную оценку времени сканирования — эта операция может занять несколько часов. Рисунок 11.

Рисунок 11. Настройка профилей сканирования сети и программного обеспечения

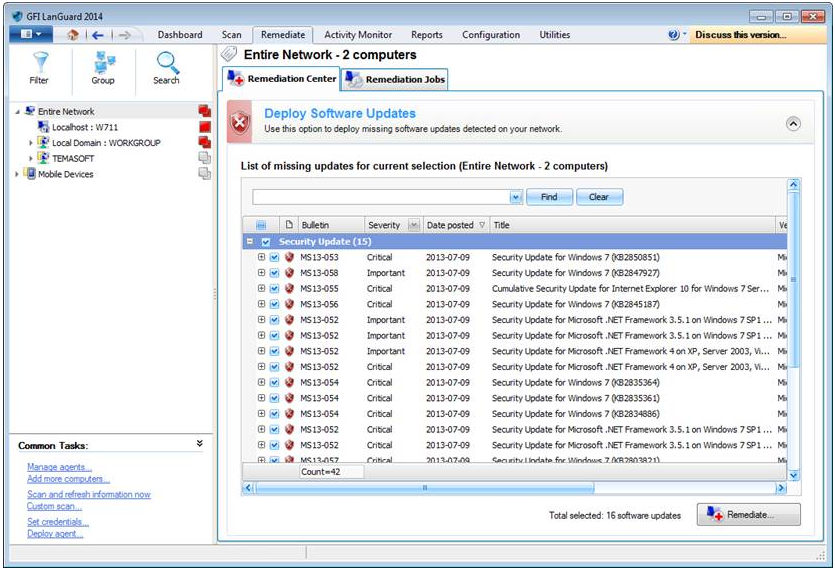

Помимо обнаружения открытых портов, небезопасных настроек и запрещенного к установке ПО, LanGuard проверяет обновления и патчи не только ОС (десктопных и мобильных, физических и виртуальных), но и установленного ПО. В окне результатов отображаются IP-адреса систем, имя ПК и название/версия ОС. Можно получить дополнительные сведения по портам TCP и UDP, аппаратным и программным средствам, а также информацию о системе. Рисунок 12.

Рисунок 12. Мониторинг состояния патчей

Каждому компьютеру соответствуют разделы с оценкой уязвимости, данными аудита сети и программного обеспечения. Уязвимости разделяются по уровню серьезности — высокая, низкая, потенциальная, отсутствует Service Pack, не применены обновления. Двойной щелчок по названию приложения показывает новое окно с более глубокой информацией и ссылкой на обновление.

Интерфейс LanGuard хорошо продуман и «отшлифован». Окна и поля можно перетаскивать, менять их размер. Содержимое практически любого окна можно копировать в буфер обмена. Окна показывают данные об устройствах, справочную информацию, интерфейс интуитивно понятен любому пользователю.

Сканер сетевой безопасности можно настроить на автономный режим работы, в этом случае он будет запускаться по таймеру, а исправления, разрешенные администратором, будут выполняться автоматически. Не менее продуманы и отчеты.

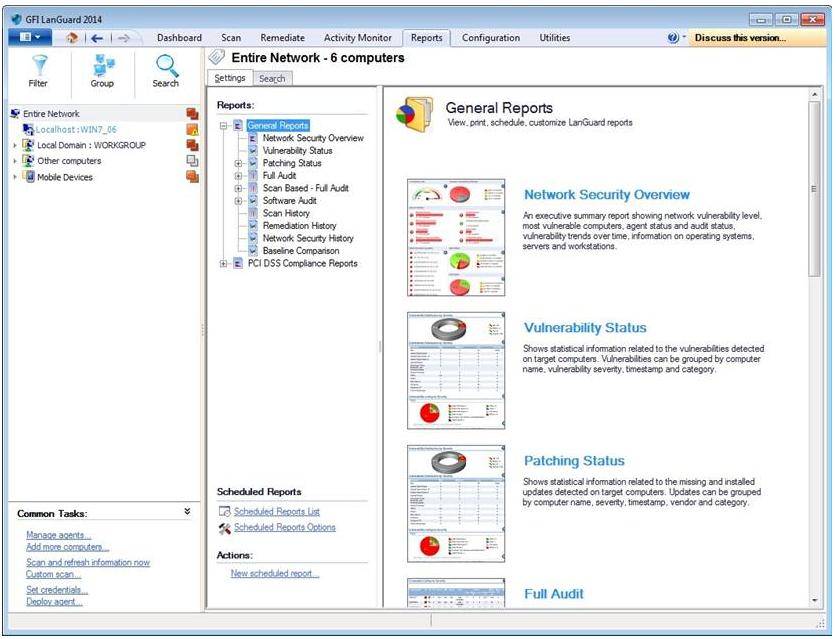

Закончив сканирование, GFI LanGuard отправляет пользователю полный отчет с характеристиками всех уязвимостей и инструкциями по их ликвидации в ручном режиме. Можно сразу же ликвидировать пробелы в защите, исправить настройки, обновить ПО (включая установку недостающих элементов), удалить запрещенные программы. Рисунок 13

Рисунок 13. Отчеты сканирования GFI LanGuard

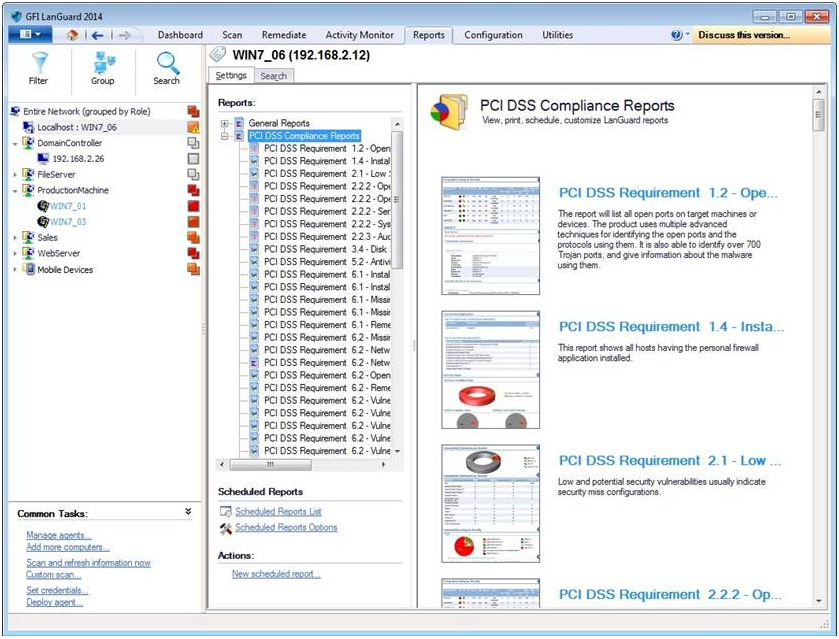

Вкладка отчетов наряду с общими формами содержит отчеты, соответствующие требованиям регуляторов, такие как отчеты по стандартам PCI DSS, HIPAA и др. Отчет можно кастомизировать, распечатать или отправить по электронной почте. Рисунок 14.

Рисунок 14. Отчет по соответствию PCI DSS

Поддерживаются популярные форматы: PDF, HTML, XLS, XLSX, RTF и CSV. К уже существующим отчетам PCI DSS, HIPAA, SOX, GLB/GLBA и PSN CoCo можно добавить в планировщик собственные шаблоны. Получив подробный отчет о результатах сканирования с описанием каждой уязвимости и ссылками на дополнительную литературу, можно исправить большинство угроз одним нажатием на кнопку «Устранить»: порты будут закрыты, ключи реестра исправлены, патчи установлены, ПО обновлено, запрещенные программы удалены, а недостающие установлены. [5]

2.2.3. Системные требования для GFI LanGuard

Аппаратные требования представлены в таблице 6:

Таблица 6 аппаратные требование GFI Langurd

|

1 до 100 |

100 до 500 |

500 до 3000* |

|

|---|---|---|---|

|

Процессор |

2 ГГц 2 ядра |

2.8 ГГц 2 ядра |

3 ГГц 4 ядра |

|

Жесткий диск |

5 Гб |

10 Гб |

20 Гб |

|

Оперативная память |

2 Гб |

4 Гб |

8 Гб |

|

Пропускная способность сети |

1544 kbps |

1544 kbps |

1544 kbps |

Поддерживаемые ОС (x86 и x64):

- Microsoft Windows Server 2016 Standard/DataCenter

- Microsoft Windows Server 2012 (including R2) Standard/Enterprise

- Microsoft Windows Server 2008 (including R2) Standard/Enterprise

- Microsoft Windows 10 Pro/Enterprise

- Microsoft Windows 8/8.1 Pro/Enterprise

- Microsoft Windows 7 Professional/Enterprise/Ultimate

- Microsoft Windows Vista Business/Enterprise/Ultimate

- Microsoft Small Business Server 2011

Другие компоненты:

- Microsoft .NET Framework 4.5.1

Поддерживаемые СУБД:

- Microsoft SQL Server 2008 R2 и более поздние версии

- Microsoft SQL Server Express Edition 2008 R2(бесплатная) и более поздние версии

Требования к сканируемым системам:

- SSH - для сканирования UNIX/Linux/Mac OS

- Включенный сетевой доступ к файлам и принтерам

- Включенная служба удаленного реестра

Поддерживаемые функции для устройств, ОС и приложений представлены в таблице 7:

Таблица 7 Поддерживаемые функции для устройств, ОС и приложений

|

Device Identification and Port Scanning |

Vulnerability Assessment |

Patch Management |

Software Audit |

Hardware Audit |

|

|

Windows Server Versions |

|||||

|

Windows Server 2012 R2 |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows Server 2012 Standard |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows Server 2008 Standard/Enterprise (including R2) |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows Server 2003 Standard/Enterprise |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Small Business Server 2011 |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Small Business Server 2008 Standard |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Small Business Server 2003 (SP1) |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows 2000 Server |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Windows client versions |

|||||

|

Microsoft Windows 10 |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows 8.1 |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows 8 Professional/Enterprise |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows 7 Professional/Enterprise/Ultimate/Home Premium |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Device Identification and Port Scanning |

Vulnerability Assessment |

Patch Management |

Software Audit |

Hardware Audit |

|

|

Microsoft Windows Vista Business/Enterprise/Ultimate/Home |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows XP Professional (SP2 or higher) |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Windows 2000 Professional (SP4) |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Windows Third Party Applications |

|||||

|

Microsoft Office |

- |

Yes |

Yes |

- |

- |

|

Microsoft Exchange |

- |

Yes |

Yes |

- |

- |

|

Microsoft SQL Server |

- |

Yes |

Yes |

- |

- |

|

Microsoft Visual Studio |

- |

Yes |

Yes |

- |

- |

|

Other Microsoft applications |

- |

Yes |

Yes |

- |

- |

|

Java Runtime Environment |

- |

Yes |

Yes |

- |

- |

|

Adobe Flash Player |

- |

Yes |

Yes |

- |

- |

|

Adobe Reader |

- |

Yes |

Yes |

- |

- |

|

Adobe AIR |

- |

Yes |

Yes |

- |

- |

|

Adobe Shockwave Player |

- |

Yes |

Yes |

- |

- |

|

Mozilla Firefox |

- |

Yes |

Yes |

- |

- |

|

Apple Safari |

- |

Yes |

Yes |

- |

- |

|

Apple QuickTime |

- |

Yes |

Yes |

- |

- |

|

Apple iTunes |

- |

Yes |

Yes |

- |

- |

|

Opera Browser |

- |

Yes |

Yes |

- |

- |

|

Other vendors |

- |

Yes |

Yes |

- |

- |

|

Linux Distributions |

|||||

|

Device Identification and Port Scanning |

Vulnerability Assessment |

Patch Management |

Software Audit |

Hardware Audit |

|

|

Mac OS X 10.5 and higher |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Red Hat Enterprise Linux 5 and higher |

Yes |

Yes |

Yes |

Yes |

Yes |

|

CentOS 5 and higher |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Ubuntu 10.04 and higher |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Debian 6 and higher |

Yes |

Yes |

Yes |

Yes |

Yes |

|

SUSE Linux Enterprise 11 and higher |

Yes |

Yes |

Yes |

Yes |

Yes |

|

openSUSE 11 and higher |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Fedora 19 and higher |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Other distributions |

Yes |

Yes |

- |

Yes |

Yes |

|

Virtual Machines (with supported operating systems) |

|||||

|

Vmware |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Hyper-V |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Microsoft Virtual PC |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Oracle VirtualBox |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Citrix Xen |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Parallels |

Yes |

Yes |

Yes |

Yes |

Yes |

|

Network Devices |

|||||

|

Cisco |

Yes |

Yes |

- |

- |

- |

|

HP |

Yes |

Yes |

- |

- |

- |

|

3Com |

Yes |

Yes |

- |

- |

- |

|

Dell |

Yes |

Yes |

- |

- |

- |

|

SonicWALL |

Yes |

Yes |

- |

- |

- |

|

Juniper |

Yes |

Yes |

- |

- |

- |

|

Device Identification and Port Scanning |

Vulnerability Assessment |

Patch Management |

Software Audit |

Hardware Audit |

|

|

NETGEAR |

Yes |

Yes |

- |

- |

- |

|

Nortel |

Yes |

Yes |

- |

- |

- |

|

Alcatel |

Yes |

Yes |

- |

- |

- |

|

IBM |

Yes |

Yes |

- |

- |

- |

|

Linksys |

Yes |

Yes |

- |

- |

- |

|

D-Link |

Yes |

Yes |

- |

- |

- |

|

Other vendors |

Yes |

- |

- |

- |

- |

|

Mobile Devices |

|||||

|

Google Android |

Yes |

Yes |

- |

- |

- |

|

Apple iOS |

Yes |

Yes |

- |

- |

- |

|

Windows Phone |

Yes |

Yes |

- |

- |

- |

Стоимость зависит от количества покупаемых лицензий и срока обслуживания, пример стоимостей указан в таблице 8: [4]

Таблица 8 стоимость LanGuard.

|

10 |

20 |

50 |

100 |

500 |

|

|

1 год |

20800р. |

41600р. |

56000р. |

112000р. |

400000р. |

|

2 года |

32800р. |

65600р. |

84000р. |

168000р. |

600000р. |

|

3 года |

44800р. |

89600р. |

108000р. |

216000р. |

760000р. |

2.2.4. Выводы

LanGuard предоставляет полную картину происходящего в сети, чтобы офицеры безопасности могли оперативно отреагировать и эффективно устранить проблемы в кратчайшие сроки. Наряду с грамотно реализованными традиционными функциями сетевого сканера он может автоматически обновлять устаревшее программное обеспечение и устанавливать обновления и патчи на разные операционные системы, а цена GFI LanGuard не станет обременительной для небольшой организации. Наконец, он подойдет и компаниям, использующим виртуальные среды. GFI LanGuard действительно позволяет получить достоверную информацию о проблемах сети, что позволит системному администратору принять меры по повышению уровня ее защищенности. [6]

Заключение.

В ходе данной работы был рассмотрен и интегрирован сканер безопасности GFI LanGuard в локальную сеть компании ООО «Фыва». Была сформирован отчет уязвимостей по локальной сети и ликвидированы уязвимости.

Дальнейшее использование внутри сети сканера безопасности GFI LanGuard призван для предупреждения и ликвидации возможных уязвимости в дальнейшем.

Список литературы

-

- Т. Хаулет Инструменты безопасности с открытым исходным кодом (дата обращения 15.06.2018);

- Прохорова, О.В. Информационная безопасность и защита информации (дата обращения 15.06.2018);

- http://www.consultant.ru/ УК РФ 272, УК РФ 274 (дата обращения 15.06.2018);

- https://www.gfi.com/ оффициальный сайт GFI (дата обращения 15.06.2018);

- https://www.anti-malware.ru/ информационный портал по безопасности (дата обращения 15.06.2018);

- https://www.securitylab.ru/ информационный портал по безопасности (дата обращения 15.06.2018);

- Коммерческая деятельность как категория рыночной экономики: содержание, цели, формирование

- «Франчайзинг как особый вид вертикальных ограничений..»

- Механизм формирования системы франчайзинга

- Основные методы оценки эффективности финансово-хозяйственной деятельности предприятия

- Технология обслуживания клиентов в гостинице..

- Корпоративная культура в организации (Понятие корпоративная культура)

- ПСИХОЛОГИЧЕСКИЕ ТРУДНОСТИ В ОБЩЕНИИ И способы их регулирования.

- Выбор стиля руководства в организации...

- Роль и значение PR-деятельности в спортивных организациях (Анализ теоретических аспектов PR-деятельности спортивной организации )

- Индустрия спорта в России: современное состояние и перспективы развития..

- АНАЛИЗ КАДРОВОЙ СТРАТЕГИИ ООО «ПРОФМЕТ»

- «Оборотные активы предприятия»..