Назначение и структура системы защиты информации коммерческого предприятия (Значение системы защиты информации в деятельности коммерческого предприятия)

Содержание:

ВВЕДЕНИЕ

Любое предприятие, которое осуществляет предпринимательскую и хозяйственную деятельность, обладает определенной конфиденциальной информацией. Данная информация составляет коммерческую тайну данного предприятия, которая дает возможность быть ему уникальным, конкурентоспособным игроком рынка.

Система защиты информации в коммерческой организации должна осуществляться специально обученными людьми. Важно, чтобы меры защиты конфиденциальной информации на предприятии разрабатывались людьми, которые обладают соответствующими знаниями в данной области.

Каждый специалист в области обеспечения информационной безопасности в своем ключе решает поставленную перед ним задачу и проблему, применяя собственный необходимый набор методов и способов реализации решения данной проблемы. В определенном конкретном случае данное решение проблемы дает положительный эффект. Но, практика показывает, что совокупность таких единоличных и частных решений не дает масштабного положительного эффекта. Поэтому важно при разработке системы защиты информационной безопасности применять системный подход.

Применение системного подхода в данном случае будет иметь положительный эффект, так как обеспечит взаимосвязь между способами, методами и механизмами обеспечения создания системы защиты информации с целью ее охраны.

Системный подход в данном случае означает не просто создание единого комплекса защиты информации. Системность в данном случае означает также регулярное управление процессом, который реализуется на всех этапах жизненного цикла информационной системы.

Системный подход в системе защиты информации подразумевает следующий вид задач:

1) задача анализа, которая определяет основные характеристики системы при заданной ее структуре.

2) задача синтеза, которая получает оптимальную структуру системы.

3) задача управления, которая осуществляет поиск оптимальных воздействий управляющего характера.

Вышесказанное и определяет актуальность выбранной темы курсовой работы для исследования «Назначение и структура системы защиты информации коммерческого предприятия».

Цель исследования состоит в анализе значения и структуры системы защиты информации в деятельности коммерческого предприятия.

Для достижения данной цели необходимо решение следующих задач:

1) Дать характеристику построения системы защиты информации на предприятии.

2) Дать анализ структуре системы защиты информации.

3) Дать анализ угрозе вирусов нового поколения и антивирусам.

4) Оценить угрозу и вред программ- шпионов для информационной безопасности предприятия.

Объектом исследования является информация, которая является конфиденциальной. Предметом исследования выступает система защиты данной информации, которая представляет определенную ценность для коммерческого предприятия.

Работа состоит из введения, двух глав («Значение системы защиты информации в деятельности коммерческого предприятия», «Анализ угроз информационной безопасности коммерческого предприятия»), заключения и библиографии.

ГЛАВА 1. Значение системы защиты информации в деятельности коммерческого предприятия

1.1. Построение системы защиты информации на предприятии

Для создания и использования системы защиты информации коммерческого предприятия необходима информация внутреннего, внешнего и специального характера.

Внутренняя информация представляет собой информацию о предприятии. То есть, речь идет о персонале, о зданиях и сооружениях, имуществе, транспортных средствах, технологиях, методов управления и организации бизнеса, о составе и характере использования ресурсов на данном предприятии.

Внешняя информация представляет собой данные о среде, в которой данное предприятие функционирует. Ко внешней информации относятся данные конкурентах, традиционных и возможных партнерах и контрагентах, о внешних контрагентах, таких, как банковские учреждения, налоговые и иные контролирующие органы.

Информацию специального характера желательно ориентировать на особенности конкретного предприятия[1]. Она касается, прежде всего, тех специализированных организаций инфраструктуры рыночной экономики, которые участвуют в защите конкретного бизнеса[2].

Это информация о персонале, который занят в сфере обеспечения безопасности, о технических средствах защиты информации. Также к данному типу информации относят методики защиты информации, которая применяется в профессиональной деятельности персонала. Сюда также относят так называемый «информационный портрет» сотрудника.

Для анализа условий безопасности деятельности конкретной предпринимательской структуры могут оказаться необходимыми также более детальные сведения: экономического характера; по финансовым вопросам; по вопросам внешних экономических и научно-технических связей; по кадровым вопросам; по науке и технике; по транспорту и связи; по мобилизационным вопросам; Собственно по безопасности бизнеса (в частности, по используемым методам и имеющемуся опыту борьбы с промышленным шпионажем и другими формами проявления криминальной конкуренции).

Для того, чтобы собрать вышеуказанную информацию используется комплекс самых разнообразных способов и методов. Это такие, как наблюдение, анализ, независимая оценка экспертов, анализ и исследование законодательных актов и иных нормативных документов, которые относятся к выбранной тематике, всевозможные запросы в информационные системы в органы государственной власти и частных предпринимателей.

С позиций защиты на уровне предпринимательской фирмы информацию о коммерческой тайне можно представить в следующем виде:

- сведения о собственно тайне[3];

- состав сотрудников (служащих), допущенных к тайне;

- возможные каналы утечки информации о тайне[4];

- меры безопасности, предпринимаемые в целях сохранения тайны[5];

- устремления к тайне извне (в частности, субъектов, стремящихся получить несанкционированный доступ к информации, составляющей тайну);

- информированность (осведомленность) заинтересованных лиц и организаций (в частности, конкурентов) в вопросах, имеющих отношение к тайне;

- сведения о попытках получить данные, составляющие коммерческую тайну;

- финансовые затраты, связанные с обеспечением экономической и информационной безопасности тайны.

С позиции предпринимательской структуры, сведения о конфиденциальной информации предприятия рассматриваются и анализируются в следующих направлениях:

1) Выявление тайны, которая принадлежит указанному предприятию.

2) Организация различных мероприятий по достижению эффективной защиты в подразделениях данного предприятия.

3) Слежка за степенью защищенности конфиденциальной информацией, которая представляет собой фирменный секрет для данного предприятия.

4) Решение вопроса об изменении или снятии грифа секретности с документов, изделий, технологий организации чего-либо на указанном предприятии.

5) Порядок осуществления допуска работников предприятия к информации, которая является коммерческой тайной.

6) Порядок оценки объема информации, характеризующей тайну, которая может быть раскрыта представителями фирмы при ведении деловых переговоров, в процессе рекламной деятельности и т.д.

7) Проведение внутреннего расследования утечки информации, которая представляет собой ценность для предприятия.

8) Выявление и пресечение распространения последствий утечки информации, которая является фирменным секретом предприятия.

9) Помощь правоохранительным органам в расследовании дел в интересах фирмы[6].

10) Моделирование возможных каналов утечки информации, принадлежащей фирме и составляющей тайну[7].

В совокупности со сведениями, характеризующими социальную организацию как средство для достижения цели, как административную структуру, как социальную микросреду, определенный интерес с точки зрения безопасности этой структуры в конкретной ситуации может представлять также иная информация об организации, в частности[8]:

- финансово-экономического характера (финансовые итоги деятельности, обобщенные экономические показатели); касающаяся производственной деятельности (тематическая направленность, производственная база, кооперирование производства и т.д.) [9];

- о научно-исследовательской деятельности (тематическая направленность НИР и ОКР, участие в НИР по государственным программам, структура научных исследований, база их проведения, кооперирование исследований);

- о торгово-экономической и международной деятельности (особенности организации, география экспорта и импорта, кооперация, связи по сбыту продукции, участие в выставках, конференциях и т.д.) [10].

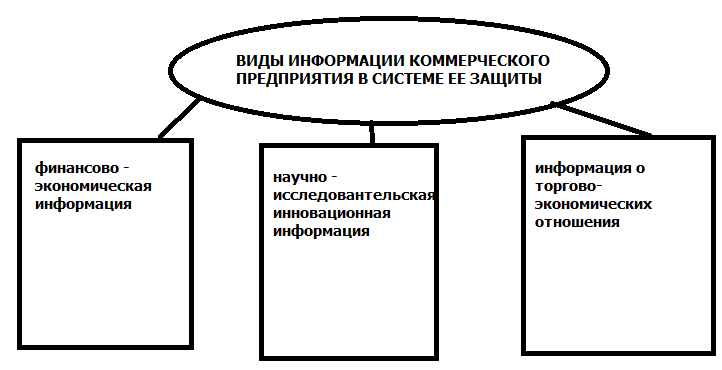

Представим данную информацию в виде рисунка 1.

Рисунок 1. Виды информации коммерческого предприятия в системе ее защиты

Построение системы защиты информации с точки зрения кандидатов на прием на определенную должность, базируется на следующей информации:

- надежность кандидата и его уязвимость со стороны конкурентов.

- степень вероятности проявления к данному кандидату конкурирующих фирм.

- способность кандидата противостоять всем попыткам посягательств со стороны конкурентов данного предприятия.

О надежности работника могут в определенной степени свидетельствовать, например, следующие признаки:

- уровень общей культуры (повышение уровня общей культуры, как правило, сопровождается ростом надежности работника);

- опыт работы с секретной информацией (взаимосвязь также прямо пропорциональная);

- индивидуальные качества (о повышенной надежности работника свидетельствуют, прежде всего, нравственные качества - верность слову и делу, чувство долга, энтузиазм по отношению к работе, а также волевые качества - самообладание, настойчивость, терпение, способность к длительной концентрации внимания и др.);

- наличие специфичных мотивов для поступления (работы) в фирме.

Предпринимательская структура также заинтересована в получении и накоплении информации о фактах и признаках нанесения ущерба собственным подразделениям и филиалам, а также по иным случаям криминальной конкуренции, имевшим место в регионе или в сфере деятельности фирмы[11].

Вся информация, которая была рассмотрена выше, используется для реализации следующих целей:

1) для того, чтобы принять правильное решение в части осуществления бизнеса именно в данной предпринимательской отрасли[12].

2) для того, чтобы проанализировать ситуацию для того, чтобы предупредить и вовсе не допустить посягательства на информационную безопасность предприятия.

3) для того, чтобы дать соответствующую оценку всех усилий, направленных на достижение эффективности защиты информационной системы на предприятии.

Способы получения информация об организации:

- изучение официальных документов организации;

- анализ сведений, распространяемых или предоставляемых самой организацией (в частности, в ходе изучения открытых публикаций в средствах массовой информации);

- официальные запросы в информационные системы сторонних организаций[13];

- по результатам психологического тестирования;

- по результатам использования детективных методов;

- из сопоставительного анализа всей совокупности данных, поступивших из различных источников[14].

Таким образом, в заключении раздела можно прийти к следующим выводам:

- был рассмотрен порядок построения системы защиты информации на предприятии.

- бывает информация внутреннего, внешнего и специального характера. Внешняя информация представляет собой данные о среде, в которой данное предприятие функционирует. Внутренняя информация представляет собой информацию о предприятии. Специальная информация анализирует особенности конкретного предприятия.

- чтобы собрать вышеуказанную информацию используется комплекс самых разнообразных способов и методов. Это такие, как наблюдение, анализ, независимая оценка экспертов, анализ и исследование законодательных актов и иных нормативных документов, которые относятся к выбранной тематике, всевозможные запросы в информационные системы в органы государственной власти и частных предпринимателей.

- весь сбор вышеуказанной информации направлен на то, чтобы защитить конфиденциальную информацию предприятия.

1.2. Структура системы защиты информации

При определении структуры любой сложной системы базовым этапом является формулирование цели и критериев эффективности работы системы[15].

Целью защиты информации является заранее намеченный результат защиты информации (результатом защиты информации может быть предотвращение ущерба обладателю информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного воздействия на информацию) [16].

Система защиты информации далее будет определяться, как СЗИ.

Угроза информационной безопасности организации – совокупность факторов и условий, создающих опасность нарушения информационной безопасности организации, вызывающую или способную вызвать негативные последствия (ущерб/вред) для организации. При выявлении угрозы, а также недопущении ее реализации, основной целью системы защиты информации является предотвращение потенциального ущерба, то есть недопущение реализации данной угрозы, а также распространения последствий от потенциальной угрозы.

Поэтому, можно прийти к выводу о том, что структура системы защиты информации должна базироваться на предполагаемом перечне угроз информационной безопасности.

Модель угроз, на основе которой проектируется структура СЗИ, обязательно должна включать следующие разделы:

-перечень угроз информации[17];

-перечень угроз носителям информации;

-перечень угроз элементам информационной системы;

-перечень угроз элементам системы защиты[18];

-перечень угроз, касающихся управления системой защиты – невыполнения нормативных документов организации в области информационной безопасности[19].

При структуризации СЗИ можно рассматривать следующие группы механизмов защиты:

-механизмы защиты информации, ее носителей и элементов информационной системы от угроз конфиденциальности;

-механизмы защиты информации, ее носителей и элементов информационной системы от угроз целостности.

Угроза, которая может оказать негативное воздействие доступности, может возникнуть в период нарушения целостности взаимосвязанных элементов в информационной системе, а также после того, как была осуществлена перегрузка каналов связи. Из этого можно сделать вывод о том, что для того, чтобы данную угрозу не допустить, необходимо обеспечить целостность элементов информационной системы. Также в механизм ликвидации данного вида угроз необходимо ввести проектирование и создание таких каналов связи, которые позволят выдержать пиковую нагрузку.

Механизмы защиты от угроз конфиденциальности можно разделить на следующие типы:

-механизмы, препятствующие доступу несанкционированных лиц к защищаемой информации или к элементам информационной системы[20];

-механизмы, препятствующие неконтролируемому выходу информации за пределы санкционированного объекта[21];

-механизмы, контролирующие потоки защищаемой информации[22].

Особую угрозу, пожалуй, наиболее распространенную, представляет угроза несанкционированного доступа. Это аутентификация, шифрование и разграничение доступа. Шифрование полностью ограничивает доступ к данной информации, а вот ограничение доступа позволяет регулировать тот объем информации, который может быть использован, и тот объем информации, который защищен от несанкционированного доступа. Также и аутентификация позволяет регулировать тот объем информации, который может быть использован зарегистрированным пользователем или пользователем, владеющим паролем, и тот объем информации, который защищен от несанкционированного доступа. Однако, здесь уже возникает другая опасность, которая связана с несанкционированным использованием пароля, полученным преступным путем.

Механизмы защиты от угроз нарушения целостности состоят из двух частей – механизмы контроля целостности и механизмы восстановления.

Угрозы нарушения целостности существуют на всех уровнях информационной системы:

-угрозы целостности (достоверности) информации;

-угрозы целостности носителя информации (уничтожение носителя и хранящейся на нем информации);

-угрозы целостности исполняемых файлов;

-угрозы целостности программной среды (запуск несанкционированных приложений);

-угрозы целостности аппаратной конфигурации информационной системы;

-угрозы целостности защищаемого помещения, здания, прилегающей территории (проникновение нарушителя);

-угрозы отключения средств защиты;

-угрозы изменения настроек средств защиты и т.д. [23]

Структура системы защиты информации должна быть составлена и реализована таким образом, чтобы специалист и уполномоченное лицо могло оценить комплекс средств защиты и нормативных документов, которые применяются в структуре данной системы защиты информации.

Формальное описание структуры СЗИ должно опираться на несколько моделей:

-модель системы документооборота[24];

-модель информационной системы;

-модель угроз информации и информационной системе;

-модель угроз средствам защиты информации[25].

Модель системы документооборота позволит определить, в рамках каких сред циркулирует информация в информационной системе, а также объекты и субъектов, которым разрешено хранение, обработка и передача информации.

Модель информационной системы позволит учесть типы каналов передачи информации и множество уровней зон работы с информацией, определив необходимое количество рубежей защиты.

Модель угроз информации должна включать весь возможный перечень угроз, для каждой из которых будут определены методы и средства защиты в рамках каждой среды.

Модель угроз средствам защиты позволит учитывать в структуре системы защиты мероприятия, необходимые для обеспечения непрерывной работы СЗИ[26].

Таким образом, в заключении раздела можно прийти к следующим выводам:

- структура системы защиты информации должна основываться на целостной системе защиты в рамках программного, технического и нормативного единства. Это позволит повысить качество защиты информации от любой потенциальной угрозы.

- при выявлении угрозы, а также недопущении ее реализации, основной целью системы защиты информации является предотвращение потенциального ущерба, то есть недопущение реализации данной угрозы, а также распространения последствий от потенциальной угрозы. Поэтому, можно прийти к выводу о том, что структура системы защиты информации должна базироваться на предполагаемом перечне угроз информационной безопасности.

- структура системы защиты информации должна быть составлена и реализована таким образом, чтобы специалист и уполномоченное лицо могло оценить комплекс средств защиты и нормативных документов, которые применяются в структуре данной системы защиты информации.

Выводы по главе 1.

В первой главе данной курсовой работы было определено значение системы защиты информации в деятельности коммерческого предприятия.

- был рассмотрен порядок построения системы защиты информации на предприятии.

- бывает информация внутреннего, внешнего и специального характера. Внешняя информация представляет собой данные о среде, в которой данное предприятие функционирует. Внутренняя информация представляет собой информацию о предприятии. Специальная информация анализирует особенности конкретного предприятия.

- чтобы собрать вышеуказанную информацию используется комплекс самых разнообразных способов и методов. Это такие, как наблюдение, анализ, независимая оценка экспертов, анализ и исследование законодательных актов и иных нормативных документов, которые относятся к выбранной тематике, всевозможные запросы в информационные системы в органы государственной власти и частных предпринимателей.

- весь сбор вышеуказанной информации направлен на то, чтобы защитить конфиденциальную информацию предприятия.

- структура системы защиты информации должна основываться на целостной системе защиты в рамках программного, технического и нормативного единства. Это позволит повысить качество защиты информации от любой потенциальной угрозы.

- при выявлении угрозы, а также недопущении ее реализации, основной целью системы защиты информации является предотвращение потенциального ущерба, то есть недопущение реализации данной угрозы, а также распространения последствий от потенциальной угрозы. Поэтому, можно прийти к выводу о том, что структура системы защиты информации должна базироваться на предполагаемом перечне угроз информационной безопасности.

- структура системы защиты информации должна быть составлена и реализована таким образом, чтобы специалист и уполномоченное лицо могло оценить комплекс средств защиты и нормативных документов, которые применяются в структуре данной системы защиты информации.

ГЛАВА 2. Анализ угроз информационной безопасности коммерческого предприятия

2.1 Угроза вирусов нового поколения и антивирусы

Компьютерные вирусы на сегодняшний день остаются наиболее опасными угрозами для персональных компьютеров, для компьютеров локальных сетей, сетей корпораций. Сейчас известно более 50 тысяч компьютерных вирусов. Самые распространённые из них – это: «I love you», «NIMDA», «Conficker», «WIN32/Stuxnet», «Cryptolocker»[27].

Компьютерный вирус представляет собой программу, которая написана высококвалифицированным программистом, и которая способна к самостоятельному размножению нанесению различных вредоносных действий и оказывает деструктивное воздействие на зараженное программное обеспечение и даже на технические средства.

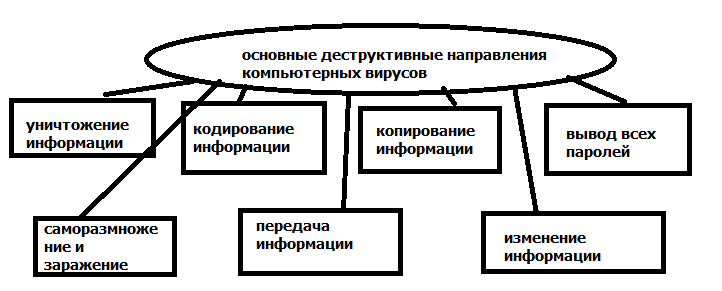

Опасность компьютерных вирусов состоит в том, что они способны проникать в другие программы, уничтожать, копировать, изменять файлы, заражать операционную систему таким образом, чтобы находить все необходимые пароли и передавать их своему хозяину[28].

Вирусы не стоят на месте. Они постоянно совершенствуются, делаясь все более незаметными и опасными. По данным исследований, с 2010 по 2016 годы количество вирусов увеличилось практически в 40 раз! Это вирусы нового поколения, речь о которых и пойдет в данном разделе.

Рассмотрим действие некоторых вирусов:

1. «I love you», так же известный как Love Letter – вирус, который быстро распространяется через электронную почту. Данный вирус рассылал себя самостоятельно всем пользователям из списка контактов в электронной почте зараженного компьютера. Данный вирус повредил практически 500000 операционных систем и нанес материальный ущерб в размере около 15 млрд. долларов.

2. «NIMDA», буквы в его названии записаны в обратном порядке от слова admin. Такой вирус так же распространяется в электронной почте в сообщениях со случайным набором символов, к которому прикреплён файл с названием «readme.exe». Этот файл открывается автоматически и является вирусом.

3. «Conficker» - вирус, который атакует операционные системы Microsoft Windows. Он блокирует функцию восстановления системы, доступ к интернет-сайтам, которые посвящены информационной безопасности. Опасность кроется также в том, что вирус автоматически скачивает другие вредоносные программы, а также отключает работу специальных оперативных служб информационной безопасности. Эта программа в 2007 году нанесла ущерб в размере 9,1 млрд. долларов[29].

4. «WIN32/Stuxnet» - кибероружие, вирус военного назначения, ориентированный на промышленные системы, управляющие промышленные производственные системы. Уникальность этого вируса заключается в распространении через локальные носители, а так же ранее неизвестной уязвимости с автозапуском вредоносного кода[30].

5. «Cryptolocker» - особо опасный вирус. Его вредоносное действие состоит в том, что он проникает к программное обеспечение, захватывает все файлы и кодирует их. Это приводит к тому, что пользователь данного компьютера не может его использовать. Далее от хакеров на данный компьютер поступает предложение заплатить около 240 долларов для того, чтобы раскодировать все имеющиеся файлы[31].

Рисунок 2. Основные деструктивные направления компьютерных вирусов

Для того, чтобы не стать жертвой данных вредоносных программ, ученые придумали так называемые лечебные программы или антивирусы.

Лучшими стали системы Intruder Detection System или IDS. IDS работают с аппаратной частью сетевого трафика, и со специальной базой «правил» ловят подозрительные пакеты[32].

Для того, чтобы защитить ЭВМ от заражения вирусами следует:

1) необходимо использовать современные антивирусные программы и проводить их постоянное обновление. Это обеспечит максимальную защиту программного обеспечения и компьютера от вирусов нового поколения.

2) Перед работой с локальными носителями данных их необходимо проверить на наличие вредоносных программ или вирусов.

3) Дублировать информацию, то есть создавать архивы на других носителях.

4) Перед скачиванием файлов, необходимо проверит также их на наличие вируса.

Мировые продажи антивирусов в 2014г., по ожиданиям IDC, чуть превысили 9 млрд. долларов, что на 4,7% больше результата 2013г.

Канал Comss.tv ежегодно проводит Рейтинг «Лучший антивирус» на основе расёта общего балла по таким основным показателям: уровень обнаружения, тестирование запуска, веб-защита и проверка замозащиты. За первый квартал 2014 г. Было протестировано 39 антивирусных программ на основе Windows 8.1 Pro 64-bit[33].

В конечном итоге награду в рейтинге «Лучший антивирус: 2014 Q1» получили следующие антивирусные программы:

-Qihoo Internet Security 2014;

-BullGuard Internet Security 2014;

-Kaspersky Internet Security 2014;

-G Data Internet Security 2014[34].

Первая, вторая и четвёртая программы являются мало знакомыми для обычных пользователей. А ведь компьютер всегда подвержен заражению вирусами из интернета или локальных носителей, и не всегда установленный антивирус может защитить от них. На самом деле не существует такой антивирусной программы, которая могла бы справиться со всеми вирусами.

Таким образом, в заключении раздела следует сделать следующие выводы:

- компьютерный вирус представляет собой программу, которая написана высококвалифицированным программистом, и которая способна к самостоятельному размножению нанесению различных вредоносных действий и оказывает деструктивное воздействие на зараженное программное обеспечение и даже на технические средства.

- с 2010 по 2016 годы компьютерные вирусы увеличились практически в 40 раз! Это вирусы нового поколения, представляющие особую угрозу для компьютера и информационной системы.

- при установке программы антивируса важно учитывать особенности своего программного обеспечения, своего компьютера, а также выбирать тот антивирус, который разработан в собственной стране. Это определяется тем, что в каждом регионе существуют свои угрозы для информационной безопасности.

- не существует одной программы антивирус, которая смогла бы защитить от всех видов компьютерных угроз. Поэтому важно прибегать к дополнительным мерам защиты информации. Необходимо использовать современные антивирусные программы и проводить их постоянное обновление. Это обеспечит максимальную защиту программного обеспечения и компьютера от вирусов нового поколения. Перед работой с локальными носителями данных их необходимо проверить на наличие вредоносных программ или вирусов. Дублировать информацию, то есть создавать архивы на других носителях. Перед скачиванием файлов, необходимо проверит также их на наличие вируса.

2.2 Угроза и вред программ – шпионов для информационной безопасности предприятия

Программы этого вида незаметно устанавливаются на ПК пользователя и собирают различные данные без его ведома для дальнейшего их использования в различных, чаще всего нелегальных целях. Обычно такие шпионы используются для воровства паролей и переписки. Ещё подобные программы используются в целях наблюдения за действиями других пользователей ПК: детей, супругов, работников[35].

Программы-шпионы обычно выполняют следующие действия:

-отслеживают и фиксируют все действия пользователя на компьютере

-собирают данные о конфигурации ПК, установленном программном обеспечении

-фиксируют нажатия клавиш (кейлоггеры).

Рассмотрим основные программы шпионы.

Программное обеспечение шпионского характера могут использоваться в самых различных целях и направлениях. Не последнее место в данном списке целей занимают маркетинговые исследования и целевая реклама. В данном случае шпионское программное обеспечение с точностью определяет и анализирует все сайты, которые посещает пользователь. На основании этого создается четкая картина пользователя, его потребностей и интересов. Шпионское программное обеспечение считывает не только статистику посещений сайтов, но и считывать слова, которые были напечатаны на клавиатуре пользователем.

После того, как шпионское программное обеспечение собрало необходимую информацию о пользователе, оно передает ее в центр. Далее пользователю высылаются рекламная информация на интересующие его темы. Причет в лучшем случае, такая реклама показывается во всплывающих окнах. Однако может случиться и такое, что реклама посылается на электронную почту, а также внедряется в загружаемые страницы.

Шпионское программное обеспечение может попасть на компьютер пользователя двумя основными путями[36]:

1) В ходе посещения сайтов Интернет. Наиболее часто проникновение шпионского ПО происходит про посещении пользователем хакерских и warez сайтов, сайтов с бесплатной музыкой. Как правило, для установки шпионского программного обеспечения применяются ActiveX компоненты или троянские программы категории TrojanDownloader по классификации лаборатории Касперского.

2) В результате установки бесплатных или условно-бесплатных программ. Самое неприятное состоит в том, что подобных программ существует великое множество, они распространяются через Интернет или на пиратских компакт-дисках. Классический пример - кодек DivX, содержащий утилиту для скрытной загрузки и установки SpyWare.Gator. Большинство программ, содержащих SpyWare-компоненты, не уведомляют об этом пользователя.

Рассмотрим, каким образом на компьютере происходит установка шпионского программного обеспечения. Шпионское программное обеспечение скрытным образом устанавливается на компьютер пользователя. Следует отметить, что инсталлятор обычной нормальной программы уведомляет пользователя о своей установке, а также предлагает возможные варианты конфигурации установки. Среди этих вариантов пользователь всегда может отменить установку нормального программного обеспечения. Более того, в списке «Установка и удаление программ» пользователь всегда может выбрать вариант удаления программы. Со шпионскими программами дело обстоит кардинально противоположным образом. Шпионские программы устанавливаются скрытным способом с использованием троянских модулей. А его удаления и отмена установки невозможна.

Программа загружает и устанавливает свои обновления, дополнения, модули расширения или иное ПО без ведома и согласия пользователя. Данное свойство присуще многим шпионским программам и чрезвычайно опасно, т.к. загрузка и установка обновлений и дополнительных модулей происходит скрытно и часто ведет к нестабильной работе системы. Более того, механизмы автоматического обновления могут быть использованы злоумышленниками для внедрения на ПК пользователя троянских модулей.

Программа модифицирует системные настройки или вмешивается в функционирование других программ без ведома пользователя. Например, шпионский модуль может изменить уровень безопасности в настройках браузера или внести изменения в настройки сети[37].

Программа модифицирует информацию или информационные потоки. Типовым примером являются разные расширения для программы Outlook Express, которые при отправке письма приписывают к нему свою информацию.

Одна из наиболее распространенных шпионских программ – этотроянские программы.

Троянская программа - это программа, которая выполняет действия, направленные против пользователя - собирает и передает владельцам конфиденциальную информацию о пользователе (эту категорию еще называют Trojan-Spy), выполняет несанкционированные или деструктивные действия[38]. Из определения легко заметить, что троянская программа является «родственником» программ из категории SpyWare - разница как правило в том, что SpyWare не имеют выраженного деструктивного действия и не передают конфиденциальную информацию о пользователе. Однако вопрос об отнесении программы к той или иной категории достаточно спорный (часто получается, что одна антивирусная компания считает некий модуль Adware, другая - троянской программой, третья - вообще игнорирует).

В заключении раздела можно прийти к следующим выводам:

- были рассмотрены угрозы и вред программ – шпионов для обеспечения информационной безопасности предприятия. Программное обеспечение шпионского характера могут использоваться распространении рекламы. В данном случае шпионское программное обеспечение с точностью определяет и анализирует все сайты, которые посещает пользователь. На основании этого создается четкая картина пользователя, его потребностей и интересов. Шпионское программное обеспечение считывает не только статистику посещений сайтов, но и считывать слова, которые были напечатаны на клавиатуре пользователем. После того, как шпионское программное обеспечение собрало необходимую информацию о пользователе, оно передает ее в центр. Далее пользователю высылаются рекламная информация на интересующие его темы. Причет в лучшем случае, такая реклама показывается во всплывающих окнах. Однако может случиться и такое, что реклама посылается на электронную почту, а также внедряется в загружаемые страницы.

- шпионское программное обеспечение может попасть на компьютер через посещаемые сайты, а также через бесплатные или условно бесплатные программы, которые скачиваются на данный компьютер.

Выводы по главе 2.

Во второй главе данной курсовой работы были проанализированы угрозы информационной безопасности коммерческого предприятия.

- компьютерный вирус представляет собой программу, которая написана высококвалифицированным программистом, и которая способна к самостоятельному размножению нанесению различных вредоносных действий и оказывает деструктивное воздействие на зараженное программное обеспечение и даже на технические средства.

- с 2010 по 2016 годы компьютерные вирусы увеличились практически в 40 раз! Это вирусы нового поколения, представляющие особую угрозу для компьютера и информационной системы.

- при установке программы антивируса важно учитывать особенности своего программного обеспечения, своего компьютера, а также выбирать тот антивирус, который разработан в собственной стране. Это определяется тем, что в каждом регионе существуют свои угрозы для информационной безопасности.

- не существует одной программы антивирус, которая смогла бы защитить от всех видов компьютерных угроз. Поэтому важно прибегать к дополнительным мерам защиты информации. Необходимо использовать современные антивирусные программы и проводить их постоянное обновление. Это обеспечит максимальную защиту программного обеспечения и компьютера от вирусов нового поколения. Перед работой с локальными носителями данных их необходимо проверить на наличие вредоносных программ или вирусов. Дублировать информацию, то есть создавать архивы на других носителях. Перед скачиванием файлов, необходимо проверит также их на наличие вируса.

- были рассмотрены угрозы и вред программ – шпионов для обеспечения информационной безопасности предприятия. Программное обеспечение шпионского характера могут использоваться распространении рекламы. В данном случае шпионское программное обеспечение с точностью определяет и анализирует все сайты, которые посещает пользователь. На основании этого создается четкая картина пользователя, его потребностей и интересов. Шпионское программное обеспечение считывает не только статистику посещений сайтов, но и считывать слова, которые были напечатаны на клавиатуре пользователем. После того, как шпионское программное обеспечение собрало необходимую информацию о пользователе, оно передает ее в центр. Далее пользователю высылаются рекламная информация на интересующие его темы. Причет в лучшем случае, такая реклама показывается во всплывающих окнах. Однако может случиться и такое, что реклама посылается на электронную почту, а также внедряется в загружаемые страницы.

- шпионское программное обеспечение может попасть на компьютер через посещаемые сайты, а также через бесплатные или условно бесплатные программы, которые скачиваются на данный компьютер.

ЗАКЛЮЧЕНИЕ

В заключении данной курсовой работы следует отметить следующие выводы:

В первой главе данной курсовой работы было определено значение системы защиты информации в деятельности коммерческого предприятия.

- был рассмотрен порядок построения системы защиты информации на предприятии.

- бывает информация внутреннего, внешнего и специального характера. Внешняя информация представляет собой данные о среде, в которой данное предприятие функционирует. Внутренняя информация представляет собой информацию о предприятии. Специальная информация анализирует особенности конкретного предприятия.

- чтобы собрать вышеуказанную информацию используется комплекс самых разнообразных способов и методов. Это такие, как наблюдение, анализ, независимая оценка экспертов, анализ и исследование законодательных актов и иных нормативных документов, которые относятся к выбранной тематике, всевозможные запросы в информационные системы в органы государственной власти и частных предпринимателей.

- весь сбор вышеуказанной информации направлен на то, чтобы защитить конфиденциальную информацию предприятия.

- структура системы защиты информации должна основываться на целостной системе защиты в рамках программного, технического и нормативного единства. Это позволит повысить качество защиты информации от любой потенциальной угрозы.

- при выявлении угрозы, а также недопущении ее реализации, основной целью системы защиты информации является предотвращение потенциального ущерба, то есть недопущение реализации данной угрозы, а также распространения последствий от потенциальной угрозы. Поэтому, можно прийти к выводу о том, что структура системы защиты информации должна базироваться на предполагаемом перечне угроз информационной безопасности.

- структура системы защиты информации должна быть составлена и реализована таким образом, чтобы специалист и уполномоченное лицо могло оценить комплекс средств защиты и нормативных документов, которые применяются в структуре данной системы защиты информации.

Во второй главе данной курсовой работы были проанализированы угрозы информационной безопасности коммерческого предприятия.

- компьютерный вирус представляет собой программу, которая написана высококвалифицированным программистом, и которая способна к самостоятельному размножению нанесению различных вредоносных действий и оказывает деструктивное воздействие на зараженное программное обеспечение и даже на технические средства.

- с 2010 по 2016 годы компьютерные вирусы увеличились практически в 40 раз! Это вирусы нового поколения, представляющие особую угрозу для компьютера и информационной системы.

- при установке программы антивируса важно учитывать особенности своего программного обеспечения, своего компьютера, а также выбирать тот антивирус, который разработан в собственной стране. Это определяется тем, что в каждом регионе существуют свои угрозы для информационной безопасности.

- не существует одной программы антивирус, которая смогла бы защитить от всех видов компьютерных угроз. Поэтому важно прибегать к дополнительным мерам защиты информации. Необходимо использовать современные антивирусные программы и проводить их постоянное обновление. Это обеспечит максимальную защиту программного обеспечения и компьютера от вирусов нового поколения. Перед работой с локальными носителями данных их необходимо проверить на наличие вредоносных программ или вирусов. Дублировать информацию, то есть создавать архивы на других носителях. Перед скачиванием файлов, необходимо проверит также их на наличие вируса.

- были рассмотрены угрозы и вред программ – шпионов для обеспечения информационной безопасности предприятия. Программное обеспечение шпионского характера могут использоваться распространении рекламы. В данном случае шпионское программное обеспечение с точностью определяет и анализирует все сайты, которые посещает пользователь. На основании этого создается четкая картина пользователя, его потребностей и интересов. Шпионское программное обеспечение считывает не только статистику посещений сайтов, но и считывать слова, которые были напечатаны на клавиатуре пользователем. После того, как шпионское программное обеспечение собрало необходимую информацию о пользователе, оно передает ее в центр. Далее пользователю высылаются рекламная информация на интересующие его темы. Причет в лучшем случае, такая реклама показывается во всплывающих окнах. Однако может случиться и такое, что реклама посылается на электронную почту, а также внедряется в загружаемые страницы.

- шпионское программное обеспечение может попасть на компьютер через посещаемые сайты, а также через бесплатные или условно бесплатные программы, которые скачиваются на данный компьютер.

БИБЛИОГРАФИЯ

1. «Гражданский кодекс Российской Федерации» от 30 ноября 1994 года N 51-ФЗ.

2. «Трудовой кодекс Российской Федерации» от 30.12.2001 N 197-ФЗ (ред. от 03.07.2016) (с изм. и доп., вступ. в силу с 01.01.2017).

3. Федеральный закон «О коммерческой тайне» от 29.07.2004 N 98-ФЗ.

4. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

5. Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

6. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

7. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

8. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга.. - М.: ЮНИТИ-ДАНА, 2013. - 239 c.

9. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

10. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c.

11. Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

12. Абхалимова, Р. С. Информационные технологии ХХI // Экономика и социум. - 2014 г. - № 2-5 (11). - С. 234-236.

13. Стойлик Ю.Б., Щучкин А.Е. Обобщение и анализ основных проблем информационной безопасности на предприятии // Транспортное дело России, №3, 2014г.

14. Мухутдинова, Р. Д. Несанкционированные способности нарушения ценности КСОД // Экономика и социум. - 2014 г. - № 4-3 (13). - С. с. 1596-1599.

15. Вести экономики. 10 наиболее разорительных компьютерных вирусов [электронный ресурс]: http://www.vestifinance.ru.

16. Осадчий В. ФБР был выявлен новый опасный вирус — Cryptolocker [электронный ресурс]: http://www.gizmonews.ru.

ПРИЛОЖЕНИЕ 1

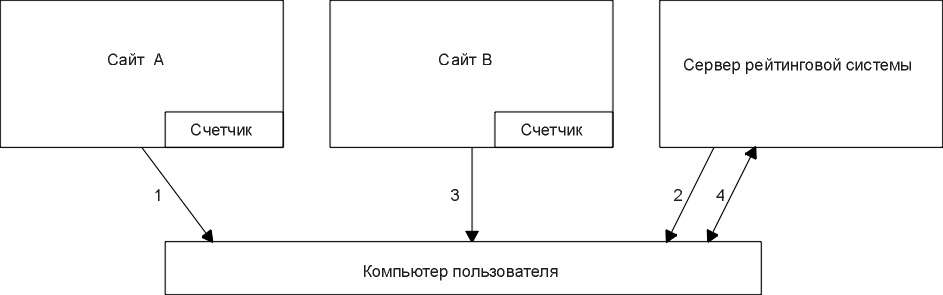

Схема работы файлов cookies

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Стойлик Ю.Б., Щучкин А.Е. Обобщение и анализ основных проблем информационной безопасности на предприятии // Транспортное дело России, №3, 2014г. ↑

-

Мухутдинова, Р. Д. Несанкционированные способности нарушения ценности КСОД // Экономика и социум. - 2014 г. - № 4-3 (13). - С. с. 1596-1599. ↑

-

Абхалимова, Р. С. Информационные технологии ХХI // Экономика и социум. - 2014 г. - № 2-5 (11). - С. 234-236. ↑

-

Стойлик Ю.Б., Щучкин А.Е. Обобщение и анализ основных проблем информационной безопасности на предприятии // Транспортное дело России, №3, 2014г. ↑

-

Мухутдинова, Р. Д. Несанкционированные способности нарушения ценности КСОД // Экономика и социум. - 2014 г. - № 4-3 (13). - С. с. 1596-1599. ↑

-

Абхалимова, Р. С. Информационные технологии ХХI // Экономика и социум. - 2014 г. - № 2-5 (11). - С. 234-236. ↑

-

Стойлик Ю.Б., Щучкин А.Е. Обобщение и анализ основных проблем информационной безопасности на предприятии // Транспортное дело России, №3, 2014г. ↑

-

Мухутдинова, Р. Д. Несанкционированные способности нарушения ценности КСОД // Экономика и социум. - 2014 г. - № 4-3 (13). - С. с. 1596-1599. ↑

-

Мухутдинова, Р. Д. Несанкционированные способности нарушения ценности КСОД // Экономика и социум. - 2014 г. - № 4-3 (13). - С. с. 1596-1599. ↑

-

Абхалимова, Р. С. Информационные технологии ХХI // Экономика и социум. - 2014 г. - № 2-5 (11). - С. 234-236. ↑

-

Стойлик Ю.Б., Щучкин А.Е. Обобщение и анализ основных проблем информационной безопасности на предприятии // Транспортное дело России, №3, 2014г. ↑

-

Мухутдинова, Р. Д. Несанкционированные способности нарушения ценности КСОД // Экономика и социум. - 2014 г. - № 4-3 (13). - С. с. 1596-1599. ↑

-

Вести экономики. 10 наиболее разорительных компьютерных вирусов [электронный ресурс]: http://www.vestifinance.ru. ↑

-

Осадчий В. ФБР был выявлен новый опасный вирус — Cryptolocker [электронный ресурс]: http://www.gizmonews.ru. ↑

-

Осадчий В. ФБР был выявлен новый опасный вирус — Cryptolocker [электронный ресурс]: http://www.gizmonews.ru. ↑

-

Вести экономики. 10 наиболее разорительных компьютерных вирусов [электронный ресурс]: http://www.vestifinance.ru. ↑

-

Осадчий В. ФБР был выявлен новый опасный вирус — Cryptolocker [электронный ресурс]: http://www.gizmonews.ru. ↑

-

Вести экономики. 10 наиболее разорительных компьютерных вирусов [электронный ресурс]: http://www.vestifinance.ru. ↑

-

Вести экономики. 10 наиболее разорительных компьютерных вирусов [электронный ресурс]: http://www.vestifinance.ru. ↑

-

Осадчий В. ФБР был выявлен новый опасный вирус — Cryptolocker [электронный ресурс]: http://www.gizmonews.ru. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

- Перспективы развития технологий ПК»

- Рассмотрение поведения человека с психоаналитического и бихевиористического подходов

- Проектирование реализации операций бизнес-процесса «Запасы – склад (приходование товара)»

- Методика инструктирования и обучения персонала правилами защиты секретов фирмы

- Исследование проблем защиты информации

- Проектирование реализации операций бизнес-процесса «Управление персоналом»

- Особенности работы с персоналом, владеющим конфиденциальной информацией (Изучение направлений работы с персоналом с целью обеспечения информационной безопасности)

- Проектирование реализации операций бизнес-процесса «Управление документооборотом».

- Исследование проблем защиты информации

- Проектирование реализации операций бизнес-процесса «Реализация билетов через розничные кассы».

- Проектирование реализации операций бизнес-процесса «Разработка стратегии охраны окружающей среды».

- Проектирование реализации операций бизнес-процесса «управления персоналом».