Исследование проблем защиты информации

Содержание:

ВВЕДЕНИЕ

В информационных системах, которые работают на вычислительной технике, проблема безопасности информации является довольно актуальной и требующей постоянного контроля.

Проблема безопасности информации означает и сохранение данных, и правильную работу компьютерной техники, сохранение электронной переписки в тайне, защита информации от незаконного и несанкционированного ее использования третьими лицами.

В данной работе остановим внимание на анализе проблем защиты информации, а также рассмотрим, какие существуют пути решения данных проблем. Проблеме защиты информации на сегодняшний день во всем мире уделяется особое внимание ученых – программистов, так как большая часть информации проходит именно через компьютерные системы. А наш век принято назвать информационным.

Повсеместное и широкое использование достижений компьютерных технологий и информационных достижений техники привело к тому, что проблема защиты информации стоит на сегодняшний день достаточно остро. Распространению данной проблемы способствует свойства информации. Информация очень легко копируется, не связана крепко и жестко с ее носителем, а также может легко передаваться по каналам связей.

Защита информации может быть нарушена как внутренними пользователи, так и внешними пользователями.

Следует отметить, что на сегодняшний день изобрели радикальные методы, которые позволят бороться со злоумышленниками, пытающимися похить информацию, либо воздействовать на нее негативным образом.

Таким образом, все вышесказанное и определяет выбранную тему данной курсовой работы: «Исследование проблем защиты информации».

Цель исследования состоит в анализе методов, которые позволят обеспечить качественный и эффективный уровень защиты информации.

Для достижения данной цели необходимо решение следующих задач:

1) Рассмотреть сущность понятия «безопасность информации».

2) Рассмотреть направления мер по информационной безопасности

3) Провести оценку качества системы защиты информации

4) Осуществить анализ проблем защиты информации и пути их решения

5) Рассмотреть общие проблемы защиты информации

6) Рассмотреть криптографию, как способ защиты электронных документов

7) Исследовать порядок защиты информации при проведении совещаний

Объектом исследования является проблемы защиты информации. Предметом исследования являются методы защиты информации от злоумышленников.

Работа состоит из введения, двух глав («Характеристика информационной безопасности и необходимость ее обеспечения», «Анализ проблем защиты информации и пути их решения»), заключения и библиографии.

ГЛАВА 1. Характеристика информационной безопасности и необходимость ее обеспечения

Сущность понятия «безопасность информации»

В современном информативном обществе особую актуальность и остроту приобретает понятие «безопасность информации». Следует отметить, что не существует единого общепринятого толкования данного понятия. Понятие безопасности информации можно рассматривать и анализировать в двух направлениях:

1) Первое направление охватывает безопасность смысла и содержания информации. Безопасность информации в данном ракурсе предполагает отсутствие в ней побуждения человека к негативным действиям, умышленно заложенных механизмов негативного воздействия на человеческую психику или негативного воздействия на иной блок информации (например, информация, содержащаяся в программе для ЭВМ, именуемой компьютерным вирусом) [1];

2) Второе направление охватывает безопасность и защищенность структуры информации от внешнего и внутреннего негативного воздействия. Безопасность информации в данном ракурсе предполагает защищенность информации от внешних воздействий. Это и попытки незаконного и несанкционированного копирования, удаления, распространения, изменения, а также удаления и уничтожения[2].

Таким образом, защита информации входит составной частью в понятие «безопасность информации». Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- соблюдение конфиденциальности информации ограниченного доступа;

- реализацию права на доступ к информации.

Также следует отметить, что понятие «безопасности информации» включает в себя также еще несколько аспектов. Безопасность информации также включает в себя защиту от воздействия информации, которая может нанести существенный вред. Также безопасность информации включает в себя принятие обоснованных решений с использованием информации, которая доступна, максимальным образом.

Обеспечение информационной безопасности призвано решать следующие основные задачи:

-выявление, оценка и предотвращение угроз информационным системам и информационным ресурсам[3];

-защита прав юридических и физических лиц на интеллектуальную собственность, а также сбор, накопление и использование информации;

-защита государственной, служебной, коммерческой, личной и других видов тайны[4].

С понятием безопасности информации неразрывно связано понятие угрозы информации. Все угрозы информационной безопасности можно условно сгруппировать в четыре группы. Рассмотрим их.

1) угроза программного характера. Это различного рода вирусы, которые поражают информационные системы, модифицируют их, а также копируют конфиденциальную информацию путем распространения внутри файлов и папок с файлами. Кроме того, некоторые вирусы могут уничтожать информацию, и даже блокировать работу не только информационной системы, но и нарушать работу компьютерного оборудования.

2) угроза технического характера - перехват информации в линиях связи; радиоэлектронное подавление сигнала в линиях связи и системах управления[5];

3) угроза физического характера предполагает ликвидацию и уничтожение носителей информации, компьютерного оборудования, преднамеренное осуществление поломок, взлом ключей и прочее.

4) угроза информационного характера - нарушение регламентов информационного обмена; незаконные сбор и использование информации; несанкционированный доступ к информационным ресурсам; незаконное копирование данных в информационных системах; дезинформация, сокрытие или искажение информации; хищение информации из баз данных[6].

Конечно, всем этим угрозам современное общество научилось противостоять, однако 100% - ой гарантии защиты никто не даст. Это связано с тем, что постоянно развиваются новые технологии, совершенствуются, в том числе, и методы хищения и взлома информации. Однако снизить вероятность угроз информационной безопасности возможно путем внедрения эффективных систем защиты информации.

Таким образом, в заключении раздела можно прийти к следующим выводам:

- было определено понятие «безопасности информации», которое реализовывается в двух направлениях. Первое направление охватывает безопасность смысла и содержания информации. Второе направление охватывает безопасность и защищенность структуры информации от внешнего и внутреннего негативного воздействия.

- безопасность информации также включает в себя защиту от воздействия информации, которая может нанести существенный вред. Также безопасность информации включает в себя принятие обоснованных решений с использованием информации, которая доступна, максимальным образом.

- с понятием безопасности информации неразрывно связано понятие угрозы информации. Все угрозы информационной безопасности можно условно сгруппировать в четыре группы: программные, технические, физические и информационные.

Направления мер по информационной безопасности

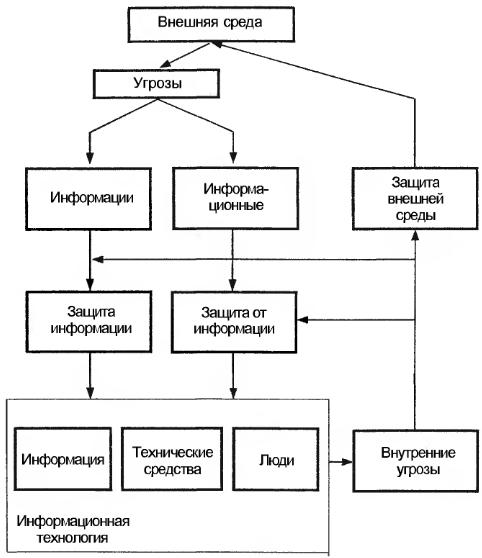

Под защитой информации, в более широком смысле, понимают комплекс

организационных, правовых и технических мер по предотвращению угроз информационной безопасности и устранению их последствий[7].

Сущность защиты информации состоит в выявлении, устранении или нейтрализации негативных источников, причин и условий воздействия на информацию. Эти источники составляют угрозу безопасности информации. В этом смысле защита информации отождествляется с процессом обеспечения информационной безопасности, как глобальной проблемы безопасного развития мировой цивилизации, государств, сообществ людей, отдельного человека, существования природы[8].

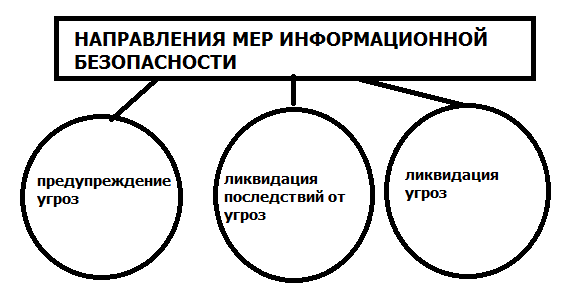

Меры по обеспечению информационной безопасности можно условно разделить на два направления:

1) Предупреждение угроз.

2) Ликвидация последствий угроз.

3) Устранение угроз[9].

Рисунок 1. Меры по обеспечению информационной безопасности

Предупреждение угроз предполагает получение информации о незаконных и несанкционированных действиях, которые готовятся быть исполненными.

В предупреждении угроз весьма существенную роль играет информационно-аналитическая деятельность службы безопасности на основе глубокого анализа криминогенной обстановки и деятельности конкурентов и злоумышленников[10].

Однако бывают ситуации, когда предупредить угрозу не удалось. В таком случае организация сталкивается с необходимостью ликвидации последствий от угроз. Для того, чтобы выявить данную угрозу, необходимо собрать массу информации, провести аналитическую работу, выявить преступные действия со стороны злоумышленников. Кстати, злоумышленниками в данном случае, могут выступать внешние лица, такие как конкуренты, иные контрагента. Но, опасность могут представить и внутренние субъекты, например, недовольный и обиженный сотрудник организации.

Ликвидация последствий угроз предполагает устранение негативных последствий действия угрозы. То есть, важно восстановить прежнее состояние, которое было до того, как угроза наступила.

Обнаружение угроз — это действия по определению конкретных угроз и их источников, приносящих тот или иной вид ущерба. К таким действиям можно отнести обнаружение фактов хищения или мошенничества, а также фактов разглашения конфиденциальной информации или случаев несанкционированного доступа к источникам коммерческих секретов[11].

Пресечение или локализация угроз — это действия, направленные на

устранение действующей угрозы и конкретных преступных действий. Например, пресечение подслушивания конфиденциальных переговоров за счет акустического канала утечки информации по вентиляционным системам[12].

Все эти способы имеют целью защитить информационные ресурсы от противоправных посягательств и обеспечить:

- предотвращение разглашения и утечки конфиденциальной информации;

- воспрещение несанкционированного доступа к источникам конфиденциальной информации;

- сохранение целостности, полноты и доступности информации;

- соблюдение конфиденциальности информации;

-обеспечение авторских прав[13].

Каждая информация, которая подвергается защите, имеет свои особенности в области организации, регламентации порядка и реализации данной защиты. Однако можно выделить совокупность общих признаков, которые характеризуют конфиденциальную информацию, которая должна защищаться.

- защиту информации организует и проводит собственник или владелец информации или уполномоченные им на то лица (юридические или физические) [14];

- благодаря защите информации, собственник или автор охраняет свои права на владение и пользование данной информацией. В данном случае данная защита направлена на снижение вероятности несанкционированного использования данной информации в корыстных и иных целях со стороны других лиц.

- защита информации осуществляется путем проведения комплекса мер по ограничению доступа к защищаемой информации и созданию условий, исключающих или существенно затрудняющих несанкционированный, незаконный доступ к засекреченной информации и ее носителям[15].

Таким образом, в заключении раздела можно прийти к выводу:

- защита информации представляет собой совокупность методов, мероприятий и средств, которые направлены на обеспечение информационной безопасности личности, хозяйствующего субъекта, общества и государства в целом.

- защита информации представляет собой совокупность мер, которые реализуются собственником или автором информации с целью защитить свои права на авторство, владение и использования информации в собственных личных целях. Также защита информации призвана создать такие условия, при которых было бы невозможно осуществить распространение данной информации без ведома и разрешения собственника информации.

- бывают ситуации, когда предупредить угрозу не удалось. В таком случае организация сталкивается с необходимостью ликвидации последствий от угроз. Для того, чтобы выявить данную угрозу, необходимо собрать массу информации, провести аналитическую работу, выявить преступные действия со стороны злоумышленников.

Оценка качества системы защиты информации

При оценке качества системы защиты информации целесообразно производить оценку ее эффективности. В настоящее время в отечественной и зарубежной практике в основном используются два способа оценки:

-определение соответствия техническому заданию на создание системы защиты реализованных функций и задач защиты, эксплуатационных характеристик и требований[16];

-анализ функциональной надежности системы защиты[17].

Первый способ является наиболее простым и выполняется на этапе приемо-сдаточных испытаний.

Второй способ является несколько сложнее. И его суть состоит в следующем: для того, чтобы обосновать выбор средств защиты информации с целью обеспечения эффективности, необходимо провести классификацию данных свойств. А каждому классу, полученному в ходе классификации, необходимо прикрепить комплекс соответствующих обязательных функций.

В России классификация систем защиты определяется руководящим документом ГОСТЕХКОМИССИИ «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» [18].

Согласно данному документу определяются семь классов степени защищенности информации от незаконного доступа к ней. Седьмой класс является самым низким классом защищенности, а первый класс отражает наиболее высокую степень защищенности информации от несанкционированного доступа и использования.

Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

-первая группа содержит только один седьмой класс;

-вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

-третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

-четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Помимо рассмотренных методов, существует еще несколько методов и методик. В данных моделях характеризуются показатель, исследующие степень уязвимости информации к воздействиям, а также показатели, отражающие качества информации.

Таким образом, построение высокоэффективных систем защиты информации возможно на основе системного подхода путем решения соответствующей задачи синтеза. Задача синтеза сводится к оптимальному обоснованию качественных и количественных требований к системе защиты информации[19].

В последнее время бытует мнение, что информация, которая получена путем применения своих каких-либо знаний, должна быть общедоступна, так как это наследие всего общества, и у него есть большая потребность в данной информации. Более того, данную потребность приравнивают к потребности в жизни свободе. Данное мнение справедливо в отношении информации массового характера. Но, данное мнение абсолютно неприменимо к исследованиям и трудам человека, его авторской разработке, которая получена в результате осуществления скрупулезных исследований, масштабной аналитической работы. Это авторский труд, и он должен быть защищен от злоумышленников, которые хотят воспользоваться плодами чужого труда.

Свобода поиска и использования информации одновременно вдохновляет и настораживает. Вдохновляет потому, что человек может свободно выражать себя и свои мысли, формируя и выставляя на всеобщее обозрение информацию о себе самом, причем не только текстовую, но и графическую, и видео. Настораживает потому, что свобода обмена информацией в Сети в ряде случаев реализуется как вседозволенность[20]. Особенно это пагубно влияет на неокрепшую психику молодого поколения. Помимо этого, Сеть, вследствие ее абсолютной открытости, является прекрасным транспортером, переносчиком всякого рода вредоносных программ, разрушающих информационные ресурсы и нарушающих нормальное функционирование технологического оборудования[21].

В завершении раздела можно прийти к следующим выводам:

- были рассмотрены направления оценки качества системы защиты информации.

- существуют два способа оценки качества и эффективности защиты информации. Первый способ состоит в том, чтобы определить степень соответствия техническому заданию. Суть второго способа состоит в следующем: для того, чтобы обосновать выбор средств защиты информации с целью обеспечения эффективности, необходимо провести классификацию данных свойств. А каждому классу, полученному в ходе классификации, необходимо прикрепить комплекс соответствующих обязательных функций.

Выводы по главе 1.

В первой главе данной курсовой работы была дана характеристика информационной безопасности и обоснована необходимость ее обеспечения.

- было определено понятие «безопасности информации», которое реализовывается в двух направлениях. Первое направление охватывает безопасность смысла и содержания информации. Второе направление охватывает безопасность и защищенность структуры информации от внешнего и внутреннего негативного воздействия.

- безопасность информации также включает в себя защиту от воздействия информации, которая может нанести существенный вред. Также безопасность информации включает в себя принятие обоснованных решений с использованием информации, которая доступна, максимальным образом.

- с понятием безопасности информации неразрывно связано понятие угрозы информации. Все угрозы информационной безопасности можно условно сгруппировать в четыре группы: программные, технические, физические и информационные.

- защита информации представляет собой совокупность методов, мероприятий и средств, которые направлены на обеспечение информационной безопасности личности, хозяйствующего субъекта, общества и государства в целом.

- защита информации представляет собой совокупность мер, которые реализуются собственником или автором информации с целью защитить свои права на авторство, владение и использования информации в собственных личных целях. Также защита информации призвана создать такие условия, при которых было бы невозможно осуществить распространение данной информации без ведома и разрешения собственника информации.

- бывают ситуации, когда предупредить угрозу не удалось. В таком случае организация сталкивается с необходимостью ликвидации последствий от угроз. Для того, чтобы выявить данную угрозу, необходимо собрать массу информации, провести аналитическую работу, выявить преступные действия со стороны злоумышленников.

- были рассмотрены направления оценки качества системы защиты информации.

- существуют два способа оценки качества и эффективности защиты информации. Первый способ состоит в том, чтобы определить степень соответствия техническому заданию. Суть второго способа состоит в следующем: для того, чтобы обосновать выбор средств защиты информации с целью обеспечения эффективности, необходимо провести классификацию данных свойств. А каждому классу, полученному в ходе классификации, необходимо прикрепить комплекс соответствующих обязательных функций.

ГЛАВА 2. Анализ проблем защиты информации и пути их решения

2.1 Общие проблемы защиты информации

Потребность в защите информации возникает в связи с необходимостью обеспечить секретность исследований в стратегических областях, правильно распределять информацию о промышленных разработках и регулировать информацию о личности в современном обществе[22].

Проблемы защиты данных наиболее остро проявляются при использовании ЭВМ для обработки и хранения информации секретного и частного характера[23].

В разделе рассмотрим, какие именно проблемы существуют для защиты информации, которая храниться на компьютере, а также какие материальные и моральные убытки может получить предприятие или личность, в случае несанкционированного доступа к конфиденциальной информации со стороны злоумышленников или просто любопытных лиц.

1) Угроза информационным данным.

Существуют два вида угрозы – это раскрытие и модификация данных. Раскрытие данных означает, что злоумышленнику или любопытному лицу случайно или умышленно стал известен смысл информации. Данный вид угрозы встречается наиболее часто, но последствия от него могут быть различными по своей значимости для собственника информации. Например, если была раскрыта информация о готовящейся книге к изданию, то раскрытие ее смысла сможет стать настоящей катастрофой для коллектива авторов. Но если, книга уже издана, то раскрытие данной информации может послужить лишь хорошей рекламой для данной книги.

Рассмотрим виды потерь, возникающие от раскрытия информации. Обычно данные о людях наиболее важны для них самих, но, как бы это не описывали в шпионских фильмах, мало что значат для похитителей. Иногда личные данные могут использоваться для компрометации не только отдельных людей, но целых организаций, например, если выяснится скрываемая прежняя судимость за растрату директора коммерческого банка. Но тот, кто компрометирует, не имея твердой моральной основы для этого, в большинстве случаев теряет больше самого компрометируемого. Лишь малая кучка профессиональных негодяев из адвокатов и журналистов, которым уже нет дела до своего морального облика, наживается, занимаясь компрометацией. Тем не менее информация о людях ценна сама по себе, основной убыток от ее разглашения - личное несчастье человека[24].

Совсем другое дело – это раскрытие стратегии предприятия. Например, может быть раскрыт план долгосрочного развития предприятия, данные об инновационных технологиях, которые применяются на данном предприятии, а также анализ и конъюнктура рынка. Для конкурентов данная информация будет крайне важной и полезной. А предприятие, в свою очередь, потерпит значительные убытки.

Искажения или модификация информации представляют существенно большую опасность. Во многих организациях жизненно важные данные хранятся в файлах: инвентарные описи, графики работ, списки заказов. Если такие данные будут искажены или стерты, то работа надолго парализуется[25].

Данные, к которым несанкционированный доступ может быть осуществлен, находятся под защитой. Для того, чтобы достичь их нужно последовательно пройти четыре препятствия, четыре уровня защиты. Рассмотрим их подробнее, в реалиях нашего общества.

Первый уровень защиты носит правовой характер. Данный уровень защиты информации связан с соблюдением этических и моральных ценностей, а также с выполнением правовых норм в отношении информации. К сожалению, законодательство нашей страны в отношении данной тематики только разрабатывается, и еще до конца не совершенное.

Второй барьер, препятствующий неправомочному использованию информации, административный[26]. Руководители всех рангов с учетом правовых норм и социальных аспектов определяют, кто и какую информацию может собирать и хранить, устанавливают способы доступа к ней и ее распространения, права и обязанности лиц, их ответственность и процедуры выдачи разрешений на использование данных. Хотя многие решения руководства определяются внешними факторами, как политика, законы или постановления местных органов власти, но большинство проблем решается внутри организации именно так, как этого хочет администрация[27].

Третий уровень защиты - аппаратно-программный. Он состоит в процедуре идентификации пользователя, открывающей доступ к данным и программным средствам. Аппаратная защита может быть выполнена в виде кодовой карточки, обмена вопросами и ответами с дежурным, ключами, жетонами. Эффективность ее вызывает сильные сомнения.

Таким образом, в заключении раздела можно прийти к следующим выводам:

- рассмотрены проблемы, которые существуют для защиты информации, которая храниться на компьютере, а также какие материальные и моральные убытки может получить предприятие или личность, в случае несанкционированного доступа к конфиденциальной информации со стороны злоумышленников или просто любопытных лиц.

- основные проблемы защиты данных: угроза информационным данным, а также выполнение и обеспечение уровней защиты данных.

2.2 Криптография, как способ защиты электронных документов

В эпоху бурного развития технологий, проблемы информационной защиты встают наиболее остро. Использование автоматизированных систем обработки информации и управления обострило защиту информации, от несанкционированного доступа. Основные проблемы защиты информации в компьютерных системах возникают из-за того, что информация не является жёстко связанной с носителем. Её можно легко и быстро скопировать и передать по каналам связи. Информационная система подвержена как внешним, так и внутренним угрозам со стороны нарушителей[28].

Решить проблемы защиты конфиденциальной информации, которая находится в электронном виде, возможно при помощи использования криптографических методов защиты информации. Большим преимуществом данной методики является тот факт, что при ее использовании полностью сохраняется производительность автоматизированной информационной системы. Данный способ использования криптографического метода является более эффективным в современных условиях, так как не только обеспечивается сохранность электронным данным, но и обеспечивает подлинность и целостность данной информации.

Использование криптографических методов в совокупности с техническими и организационными мероприятиями обеспечивают надежную защиту от широкого спектра угроз[29].

Основные проблемы защиты информации при работе в компьютерных сетях, можно условно разделить на три типа:

-перехват информации (нарушение конфиденциальности информации),

-модификация информации (искажение исходного сообщения или замена другой информацией),

-подмена авторства (кража информации и нарушение авторского права).

Сегодня защита компьютерных систем от несанкционированного доступа характеризуется возрастанием роли программных и криптографических механизмов по сравнению с аппаратными. Новые проблемы в области защиты информации уже требуют использования протоколов и механизмов со сравнительно высокой вычислительной сложностью.

В результате общедоступности информации в сети internet, выявляется слабость традиционных механизмов и отставание применения современных методов защиты. Криптография расширяет возможности защиты информации и обеспечивает её безопасность в сети. Стратегически правильным решением проблемы защиты информации, является использование достижений криптографии[30].

По причине того, что долгое время отсутствовали средства защиты информации на российском рынке, то не могли осуществляться мероприятия по защите данных в требуемых количествах. Более того, ситуация усугублялась тем, что отсутствовали достойные специалисты в области защиты информации, так как не было целенаправленной и комплексной подготовки данных специалистов.

Важной особенностью использования информационных технологий является необходимость эффективных решений проблемы защиты информационного ресурса, что предполагает рассредоточение мероприятий по защите данных среди пользователей. Информацию необходимо защитить в первую очередь там, где она содержится, создаётся и перерабатывается, а так же в тех организациях, на интересы которых негативно влияет внешний доступ к данным. Это самый рациональный и эффективный принцип защиты интересов организаций, что является первичной ячейкой на пути решения проблемы защиты информации и интересов государства в целом[31].

В заключении раздела можно сделать следующие выводы:

- был рассмотрен способ криптографии, как один из наиболее надежных и эффективных способов защиты информации. Решить проблемы защиты конфиденциальной информации, которая находится в электронном виде, возможно при помощи использования криптографических методов защиты информации. Большим преимуществом данной методики является тот факт, что при ее использовании полностью сохраняется производительность автоматизированной информационной системы. Данный способ использования криптографического метода является более эффективным в современных условиях, так как не только обеспечивается сохранность электронным данным, но и обеспечивает подлинность и целостность данной информации.

2.3 Порядок защиты информации при проведении совещаний

Каждый собственник стремится к тому, чтобы обеспечить достойный уровень защиты своей информации.

Особую актуальность приобретает порядок защиты информации при проведении деловых совещаний.

Известно, что на совещаниях рассматривается информация конфиденциального характера. Это может быть анализ финансовых и качественных показателей деятельности предприятия, анализ новой технологии производства, анализ энергосберегающих технологий, которые позволят оптимально использовать ресурсы. Раскрытие незаконным образом подобной информации может нанести не только моральный, но и значительный материальный ущерб предприятию, которое по цепной реакции понесет убытки.

Поэтому к проведению совещания необходимо тщательно готовиться.

В первую очередь необходимо осмотреть комнату для совещаний визуальным образом, а также с использованием различных технических средств. Это позволить выявить технические средства, незаконно установленные в данной комнате и предназначенные для несанкционированного прослушивания конфиденциальной информации.

Основная часть информации на совещании передается посредством человеческой речи, источниками которой являются сотрудники рассматриваемой и сторонней организации, то есть люди. Под речевой информацией понимается то, что произносится участниками совещаний (обсуждения, замечания, ремарки). Речевая информация несет в себе основную смысловую нагрузку, так как является прямым и непосредственным выражением человеческой мысли[32].

Источниками речевой информации в комнате совещаний организации могут быть[33]:

-непосредственная речь участников заседания;

-люди, чья речь предварительно записана и воспроизведена при помощи технических аудио приспособлений.

Звуковые волны распространяются одинаково во все стороны от источника звука и заполняют весь объем помещения.

Защита информации при проведении совещаний с участием представителей сторонних организаций имеет ряд особенностей, вызванных следующими факторами:

-большим ущербом от утечки сведений по комплексным работам, в выполнении которых участвуют различные организации;

-присутствием на совещании, в том числе представителей заказчика и исполнителей, с разным отношением к требованиям по обеспечению безопасности информации;

-стремлением части сотрудников сторонних организаций к регистрации информации, в том числе не исключается возможность записи на диктофон, с целью последующей обработки для доклада хода и результатов совещания руководству своих организаций;

-стремлением некоторых сотрудников сторонних организаций связаться с их начальством во время совещания для проведения каких-либо оперативных мероприятий[34];

-выполнением участниками совещания агентурных заданий;

-высоким уровнем концентрации и обобщения закрытых сведений в докладах выступающих, отображаемых на плакатах и находящихся на столах документах;

-большой продолжительностью совещания по комплексным работам по сравнению с обсуждением внутренних вопросов головной организации;

-сам факт совещания и состав его участников является информативным демаскирующим признаком хода выполнения комплексной работы[35].

В заключении раздела можно прийти к следующим выводам:

- был рассмотрен порядок защиты информации в ходе осуществления совещания.

- на совещаниях рассматривается информация конфиденциального характера. Это может быть анализ финансовых и качественных показателей деятельности предприятия, анализ новой технологии производства, анализ энергосберегающих технологий, которые позволят оптимально использовать ресурсы. Раскрытие незаконным образом подобной информации может нанести не только моральный, но и значительный материальный ущерб предприятию, которое по цепной реакции понесет убытки.

Выводы по главе 2.

Во второй главе данной работы были проанализированы проблемы защиты информации и пути их решения.

- рассмотрены проблемы, которые существуют для защиты информации, которая храниться на компьютере, а также какие материальные и моральные убытки может получить предприятие или личность, в случае несанкционированного доступа к конфиденциальной информации со стороны злоумышленников или просто любопытных лиц.

- основные проблемы защиты данных: угроза информационным данным, а также выполнение и обеспечение уровней защиты данных.

- был рассмотрен способ криптографии, как один из наиболее надежных и эффективных способов защиты информации. Решить проблемы защиты конфиденциальной информации, которая находится в электронном виде, возможно при помощи использования криптографических методов защиты информации. Большим преимуществом данной методики является тот факт, что при ее использовании полностью сохраняется производительность автоматизированной информационной системы. Данный способ использования криптографического метода является более эффективным в современных условиях, так как не только обеспечивается сохранность электронным данным, но и обеспечивает подлинность и целостность данной информации.

- был рассмотрен порядок защиты информации в ходе осуществления совещания.

- на совещаниях рассматривается информация конфиденциального характера. Это может быть анализ финансовых и качественных показателей деятельности предприятия, анализ новой технологии производства, анализ энергосберегающих технологий, которые позволят оптимально использовать ресурсы. Раскрытие незаконным образом подобной информации может нанести не только моральный, но и значительный материальный ущерб предприятию, которое по цепной реакции понесет убытки.

ЗАКЛЮЧЕНИЕ

В заключении данной курсовой работы следует отметить следующие выводы:

В первой главе данной курсовой работы была дана характеристика информационной безопасности и обоснована необходимость ее обеспечения.

- было определено понятие «безопасности информации», которое реализовывается в двух направлениях. Первое направление охватывает безопасность смысла и содержания информации. Второе направление охватывает безопасность и защищенность структуры информации от внешнего и внутреннего негативного воздействия.

- безопасность информации также включает в себя защиту от воздействия информации, которая может нанести существенный вред. Также безопасность информации включает в себя принятие обоснованных решений с использованием информации, которая доступна, максимальным образом.

- с понятием безопасности информации неразрывно связано понятие угрозы информации. Все угрозы информационной безопасности можно условно сгруппировать в четыре группы: программные, технические, физические и информационные.

- защита информации представляет собой совокупность методов, мероприятий и средств, которые направлены на обеспечение информационной безопасности личности, хозяйствующего субъекта, общества и государства в целом.

- защита информации представляет собой совокупность мер, которые реализуются собственником или автором информации с целью защитить свои права на авторство, владение и использования информации в собственных личных целях. Также защита информации призвана создать такие условия, при которых было бы невозможно осуществить распространение данной информации без ведома и разрешения собственника информации.

- бывают ситуации, когда предупредить угрозу не удалось. В таком случае организация сталкивается с необходимостью ликвидации последствий от угроз. Для того, чтобы выявить данную угрозу, необходимо собрать массу информации, провести аналитическую работу, выявить преступные действия со стороны злоумышленников.

- были рассмотрены направления оценки качества системы защиты информации.

- существуют два способа оценки качества и эффективности защиты информации. Первый способ состоит в том, чтобы определить степень соответствия техническому заданию. Суть второго способа состоит в следующем: для того, чтобы обосновать выбор средств защиты информации с целью обеспечения эффективности, необходимо провести классификацию данных свойств. А каждому классу, полученному в ходе классификации, необходимо прикрепить комплекс соответствующих обязательных функций.

Во второй главе данной работы были проанализированы проблемы защиты информации и пути их решения.

- рассмотрены проблемы, которые существуют для защиты информации, которая храниться на компьютере, а также какие материальные и моральные убытки может получить предприятие или личность, в случае несанкционированного доступа к конфиденциальной информации со стороны злоумышленников или просто любопытных лиц.

- основные проблемы защиты данных: угроза информационным данным, а также выполнение и обеспечение уровней защиты данных.

- был рассмотрен способ криптографии, как один из наиболее надежных и эффективных способов защиты информации. Решить проблемы защиты конфиденциальной информации, которая находится в электронном виде, возможно при помощи использования криптографических методов защиты информации. Большим преимуществом данной методики является тот факт, что при ее использовании полностью сохраняется производительность автоматизированной информационной системы. Данный способ использования криптографического метода является более эффективным в современных условиях, так как не только обеспечивается сохранность электронным данным, но и обеспечивает подлинность и целостность данной информации.

- был рассмотрен порядок защиты информации в ходе осуществления совещания.

- на совещаниях рассматривается информация конфиденциального характера. Это может быть анализ финансовых и качественных показателей деятельности предприятия, анализ новой технологии производства, анализ энергосберегающих технологий, которые позволят оптимально использовать ресурсы. Раскрытие незаконным образом подобной информации может нанести не только моральный, но и значительный материальный ущерб предприятию, которое по цепной реакции понесет убытки.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. «Гражданский кодекс Российской Федерации» от 30 ноября 1994 года N 51-ФЗ.

2. «Трудовой кодекс Российской Федерации» от 30.12.2001 N 197-ФЗ (ред. от 03.07.2016) (с изм. и доп., вступ. в силу с 01.01.2017).

3. Федеральный закон «О коммерческой тайне» от 29.07.2004 N 98-ФЗ.

4. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

5. Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

6. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

7. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

8. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга.. - М.: ЮНИТИ-ДАНА, 2013. - 239 c.

9. В.А. Зайцев, В.И. Иванов, И.Ю. Устинов. Правоведение. Учебное пособие. / В.А. Зайцев, В.И. Иванов, И.Ю. Устинов; под общ. ред. Г.В. Зиброва - Воронеж: ВАИУ,2008. - 266 с.

10. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

11. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c.

12. Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

13. 30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 21 марта 2017 года).

14. Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года).

ПРИЛОЖЕНИЕ 1

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. ↑

-

Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга.. - М.: ЮНИТИ-ДАНА, 2013. - 239 c. ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. ↑

-

30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 21 марта 2017 года) ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 21 марта 2017 года) ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 21 марта 2017 года) ↑

-

30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 21 марта 2017 года) ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 21 марта 2017 года) ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 21 марта 2017 года) ↑

-

Проблемы защиты информации в компьютерных системах и пути их решения [онлайн] – URL: http://www.rusnauka.com (дата обращения 21 марта 2017 года). ↑

-

30 правил безопасности для защиты электронной почты [онлайн] – URL: http://www.spy-soft.net (дата обращения 21 марта 2017 года) ↑

- Проектирование реализации операций бизнес-процесса «Управление персоналом»

- Защита информации в процессе переговоров и совещаний

- Проектирование реализации операций бизнес-процесса «Запасы-склад (приходование товара) ».

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы».

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы»

- Обзор методов и средств анализа сетевого трафика и поиска аномалий трафика.

- Проектирование реализации операций бизнес-процесса «управления персоналом».

- Назначение и структура системы защиты информации коммерческого предприятия (Значение системы защиты информации в деятельности коммерческого предприятия)

- Перспективы развития технологий ПК»

- Рассмотрение поведения человека с психоаналитического и бихевиористического подходов

- Проектирование реализации операций бизнес-процесса «Запасы – склад (приходование товара)»

- Методика инструктирования и обучения персонала правилами защиты секретов фирмы