Назначение и структура системы защиты информации коммерческого предприятия (Теоретические основы обеспечения информационной безопасности предприятия)

Содержание:

Введение

Актуальность данной темы обусловлена тем, что при хранении и обработке конфиденциальной информации в организации важно сохранить её конфиденциальность, а при наличии уязвимостей в системе защиты информации (СЗИ) вероятность того, что информации будет нанесён ущерб сильно возрастает. Следовательно, необходимо усовершенствовать СЗИ, чтобы закрыть существующие уязвимости и сохранить конфиденциальную информацию.

Целью данной работы является совершенствование интегральной СЗИ отдела разработки ПО средней коммерческой организации.

Задачи, поставленные в работе:

- Анализ функционирования организации, её ИС и существующей СЗИ;

- Разработка проекта новой СЗИ для отдела разработки ПО;

- Оценка эффективности разработанного проекта.

Новизна данной работы заключается в совершенствовании интегральной СЗИ отдела разработки ПО средней коммерческой организации.

Практическая значимость обусловлена практическим применением усовершенствованной системы защиты информации в отделе разработки ПО средней коммерческой организации.

1. Теоретические основы обеспечения информационной безопасности предприятия

1.1. Понятие информационной безопасности

В общем понятии информационная безопасность — это состояние защищенности информации. Информационная безопасность создает условия формирования безопасного состояния информационной среды общества, его использование и развитие в интересах граждан, предприятий и даже государства.

Информационная среда — это «сфера деятельности субъектов, связанная с созданием, преобразованием и потреблением информации». Условно ее можно поделить на три главные предметные составляющие:

Создание и распространение информации;

Создание информационных ресурсов, подготовки информационных продуктов, предоставления информационных услуг;

Потребление информации;

Более развернутое определение информационной безопасности — это состояние защищенности потребностей в информации граждан, общества и государства, при котором поддерживается их существование и динамичное развитие независимо от присутствия внутренних и внешних угроз для информации.

Информационная безопасность может быть определена способностью индивида, общества, предприятия:

Позволять с конкретной вероятностью необходимые и надежные информационные ресурсы, и информационные потоки для обеспечения своей работоспособности, стабильного функционирования и прогресса в развитии;

Противодействовать информационным угрозам и рискам, отрицательным информационным влияние на индивидуальное и общественное мнение, на компьютерные системы и сети, а также другие источники информации;

Сформировать навыки безопасного поведения;

Обеспечивать непрерывную готовность к различным мерам в информационном противостоянии.

Защита информации и данных предусматривает перечень мероприятий, которые направлены на поддержку безопасности данных и информации.

Информационная безопасность предприятия.

Для каждого современного предприятия, компании или организации одной из самых главных задач является именно обеспечение информационной безопасности. Когда предприятие стабильно защищает свою информационную систему, оно создает надежную и безопасную среду для своей деятельности. Повреждение, утечка, неимение и кража информации — это всегда убытки для каждой компании. Например, могут появиться убытки от плохой репутации компании, от отсутствия клиентов, от затрат на возобновление стабильной работы или от потери важной информации, которой располагала данная компания.

На данный момент сформулировано три базовых задачи, которые должна обеспечивать информационная безопасность:

Целостность данных — защита от сбоев, ведущих к потере информации, а также защита от незаконного создания или уничтожения данных. Примером нарушения целостности данных является повреждение бухгалтерских баз, в дальнейшем это повлечет за собой последствия, которые определенно станут негативными для компании.

Конфиденциальность информации — незаконное разглашение, утечка, повреждение информации;

Доступность информации для всех пользователей — отказ в обслуживании или услугах, которые могут быть вызваны вирусной активностью или действиями злоумышленников.

Нарушение одного из этих аспектов может привести к невозможности нормальной работы предприятия. На наличие любого из нарушений могут повлиять и внутренние, и внешние угрозы. Учитывая сегодняшнее развитие информационного общества, можно сделать вывод о тенденции к росту количества угроз безопасности.

Полноценная информационная безопасность компаний предполагает постоянный контроль всех существенных событий и состояний, которые влияют на надежность защиты информации. Причем, защита обязана осуществляться постоянно и охватывать весь жизненный цикл данных, то есть от ее поступления или создания до уничтожения или утраты важности и актуальности.

Основными факторами, оказывающими влияние на защиту информации и данных на предприятии, являются:

Приумножение сотрудничества компании с партнерами;

Автоматизация бизнес-процессов;

Тенденция к росту объемов информации предприятия, которая передается по доступным каналам связи;

Тенденция к росту компьютерных преступлений.

Информационная защита предприятия определяется целым сочетанием предпринимаемых мер, которые направлены на безопасность важной информации. Эти меры можно разделить на две группы:

Организационные меры;

Технические меры.

Организационные меры заключаются в формальных процедурах и правилах работы с важной информацией, информационными сервисами и средствами защиты. Технические меры включают в себя использование программных средств контроля доступа, мониторинг утечек и краж информации, антивирусную защиту, защиту от электромагнитных излучений и т. д.

Задачи систем информационной безопасности компании многогранны. К примеру, это обеспечение надежного хранения данных на различных носителях; защита информации, передаваемой по каналам связи; ограничение доступа к некоторым данным; создание резервных копий и другое.

Полноценное обеспечение информационной безопасности компании реально только при правильном подходе к защите данных. В системе информационной безопасности нужно учитывать все актуальные на сегодняшний день угрозы и уязвимости:

1.2. Внутренние угрозы информационной безопасности предприятия

Для большинства компаний наибольшей ценностью и основным капиталом является лояльность клиентов. Репутация и доверие нарабатываются годами и могут быть в один миг растрачены. Поэтому важность защиты информации и персональных данных клиентов компании – это далеко не второстепенная задача, важность которой тяжело переоценить. Что если эта информация попадет в открытые источники? Или, что в принципе равносильно, к конкурентам? На сбор такой информации затрачиваются огромные средства и масса времени, подчас большие чем на станки и здания.

Угрозы для информационной безопасности. Какие они бывают и как противостоять.

Главные угрозы информационной безопасности связаны с утерей данных о клиентах, а именно утечкам подвержены такие личные данные:

- телефоны и адреса

- история покупок

- ценовые и прочие характеристики сделок с клиентом

- номера кредитных карт

- предпочтения, дата рождения и другая информация собранная службой маркетинга

- пароли и логины от личных аккаунтов на корпоративном сайте

Конечно, эти данные могут быть похищены в результате взлома, хакерской атаки, физического проникновения в места хранения информации и т.д. Далее конкуренты могут извлечь из них коммерческий интерес или просто опубликовать в интернете, нанеся удар по репутации компании, тут все зависит от намерений и способов получения защищаемой информации. Такие атаки дорого обходятся компаниям, потери подчас достигают сотен миллионов долларов.[1]

Защите информации от подобного вида угроз компании уделяют немало внимания и тратят значительные ресурсы на противодействие им – покупают антивирусы, системы противодействия вторжениям и межсетевые экраны. В сознании руководства созрело понимание о необходимости защитить информацию о своих клиентах таким путем. Благо системные администраторы устрашают руководителей потенциальными угрозами (и правильно делают) — так что защита от таких угроз стала делом привычным и даже обязательным. Повальная защищенность от таких угроз привела к тому, что значение этой угрозы снизилось кардинально. Действительно, чтобы завладеть информацией о клиентах, злоумышленнику необходимо провести дорогостоящую хакерскую атаку, которая с высокой вероятностью провалится, да и другие способы взлома достаточно дороги, несут в себе огромные риски и не гарантируют результат. Это даже в том случае, когда компания подвергающаяся атаке использует бесплатные программные средства информационной защиты. Казалось бы угрозы нет? Средства защиты стоят, программисты и системные администраторы получают зарплату, что еще нужно?

И, тем не менее, количество утечек и ущерб от них возрастает постоянно. По данным статистики такие утечки стоят компаниям в среднем около 2-10% недополученного дохода и это притом, что многие просто не знают о том, что утечки конфиденциальных данных у них уже происходят. Причина этого внутри предприятия – собственные сотрудники. Есть известная в среде безопасников поговорка – «во внешней среде есть сотни тех кто хотел бы знать твои коммерческие тайны и единицы тех кто мог бы их заполучить и этим людям еще нужно найти друг друга, а внутри компании есть сотни тех кто владеет коммерческой информацией и единицы тех кто хотят использовать ее во вред и они уже встретились!». Внутренние угрозы настолько велики, что подчас в опасности само существование предприятия. Ведущие консалтинговые компании заявляют, что в 2011 году 90% утечек произошли по вине персонала компаний. Почему сотрудники приводят к таким угрозам?

Причины могут быть такие:[2]

1. Намеренная кража информации

Сотрудник получает деньги от конкурента за информацию

Сотрудник сам является инсайдером и паразитирует на одном хозяине в пользу другого

Сотрудник зол на предприятие, либо просто самоутверждается таким образом

2. Утечка по халатности – случайная утечка

Традиционные средства защиты тут не помогут. Специалисты рекомендуют для защиты от таких угроз использовать программные средства для мониторинга действий персонала. Часто такой мониторинг осуществляется скрыто от сотрудников, хотя иногда даже информация о наличии такого средства позволяет избежать многих проблем. Такое средство наблюдения должно как минимум предоставлять следующую информацию:

Отправка информации в интернет (в том числе по почте) и посещаемые сайты

Отправляемые файлы, а также файлы копируемые на съёмные носители информации

Распечатываемая документация

Вводимые тексты, переписка в чатах и содержащиеся в них подозрительные формулировки

Содержание деловых голосовых переговоров по Skype

Также такое решение должно в целом позволять измерять эффективность работы персонала на своих рабочих местах. Не секрет, что для нашей страны реальность, когда многие сотрудники 4-5 часов рабочего времени посвящают чему угодно, но только не работе и при этом свято верят в то, что предприятие должно в срок выплачивать зарплату в полном объеме.

Очень удачным примером такого решения является программный комплекс Стахановец. Эта программа помимо указанных выше функций позволяет организовать на предприятии полноценную систему видеонаблюдения и оповещения о подозрительных действиях персонала. Оценить необходимости внедрения Стахановца в вашей компании можно, попробовав комплекс бесплатно.

2. Проектирование новой СЗИ отдела разработки ПО

2.1. Теоретическое обоснование совершенствования интегральной СЗИ отдела разработки ПО

Проведя анализ особенностей функционирования организации, а также оценку функциональной эффективности существующей СЗИ в отделе разработки ПО в предыдущей части работы можно выделить цели и задачи создаваемого проекта.

Основная цель создаваемого проекта усовершенствовать СЗИ отдела разработки ПО до требуемого уровня, в соответствии с принятой стратегией по ИБ.

Основными направлениями совершенствования существующей СЗИ следует рассматривать:

- Усовершенствование подсистемы ОЗИ;

- Усовершенствование подсистемы ПЗИ;

- Усовершенствование подсистемы КБ;

- Усовершенствование подсистемы ИТЗИ;

- Усовершенствование подсистемы ФЗИ.

В рамках каждой из подсистем предполагается реализовать те или иные меры по ЗИ, которые будут описаны далее.

2.2.Структурно-функциональная схема проекта по совершенствованию СЗИ отдела разработки ПО

Перед тем как перейти к непосредственной разработке новой СЗИ для рассматриваемого отдела следует отобразить структурно-функциональную схему проекта.

2.3 Выбор целесообразных мер по ЗИ для реализации проекта

В раках подсистемы ОЗИ предлагается реализовать:

1. Усиление режима допуска в отдел разработки ПО на основе внедрения электромагнитного замка, открываемого при помощи индивидуальных пластиковых карт (Табл. 2.1).

Табл. 2.1 Выбор электромагнитного замка для входной двери с открытием при помощи индивидуальных пластиковых карт

|

Марка замка Характеристики |

Олевс M2–400

|

Belko BEL1200S

|

Aler AL-700SH

|

|

Сила удержания на отрыв, кг |

300 |

550 |

1000 |

|

Защита от несанкционированного демонтажа |

Нет |

Да |

Да |

|

Стоимость замка, руб. |

8200 |

9200 |

17500 |

|

Стоимость одной пластиковой индивидуальной карты для открытия замка, руб. |

500 |

500 |

500 |

|

Стоимость пластиковых карт для всех сотрудников отдела, руб. |

5500 |

5500 |

5500 |

|

Итого, руб.: |

13700 |

14700 |

23000 |

|

Выбранное средство |

- |

+ |

- |

Из вышеприведённых замков (табл. 2.1) наиболее целесообразным выбором будет Belko BEL 1200S, так как он имеет неплохую силу удержания, имеет защиту от несанкционированного демонтажа, и цена его вполне приемлемая.

2. Организация мониторинга сотрудников отдела на основе установки на сервер СЗИ от НСД в ЛВС, которая также позволяет проводить мониторинг всех клиентов этого сервера, к которым относятся все АРМ отдела разработки ПО (Табл. 2.2).

Табл. 2.2 Выбор СЗИ от НСД в ЛВС (Сервер безопасности)

|

СБ. Характеристики |

Dallas Lock 7.7 |

Secret Net 5.1 класс C |

|

Количество контролируемых АРМ |

До 24 |

До 49 |

|

Возможности |

Позволяет:

|

Позволяет:

|

|

Стоимость, руб. |

22000 |

35500 |

|

Выбранное средство |

+ |

- |

Из вышеперечисленных серверов безопасности (табл. 2.2) целесообразно выбрать Dallas Lock 7.7, так как он имеет все необходимые функции и стоит значительно дешевле Secret Net.

3. Организация допуска к конфиденциальной информации на основе той же СЗИ от НСД в ЛВС (Dallas Lock 7.7) устанавливаемой на сервер, которая была выбрана в предыдущем пункте (табл. 2.2), так как это средство позволяет централизованно управлять пользователями, делить их на группы, присваивать им соответствующие полномочия, а также тот или иной уровень допуска к различным видам информации. К примеру сотрудники отдела разработки ПО будут получать доступ только к базам данных на сервере, в которых хранятся программные коды программ. Также для организации допуска к конфиденциальной информации необходимо создать документ, в котором перечислены все сотрудники имеющие допуск к той или иной конфиденциальной информации, но это в рамках подсистемы ПЗИ.

4. Для данного отдела целесообразным будет вовсе отключить доступ в сеть интернет для уменьшения вероятности НСД к конфиденциальной информации, а обновление антивирусных баз осуществлять централизовано, т.е. базы будут загружены на сервер из сети интернет, а уже с него по локальной сети предприятия обновлены антивирусные базы на АРМ, рассматриваемого отдела.

В рамках подсистемы ПЗИ необходимо создать документ, в котором перечислены все сотрудники имеющие допуск к той или иной конфиденциальной информации. Данный документ также необходим для подсистемы ОЗИ, рассмотренной ранее.

В рамках подсистемы КБ предполагается реализовать:

- Установка нового антивирусного обеспечения на АРМ (табл. 2.3).

Табл. 2.3. Выбор антивирусного обеспечения для автоматизированных рабочих мест (АРМ)

|

Антивирус Характеристики |

Kaspersky Business Space Security

|

|

|

|

Возможности |

|

|

|

|

Стоимость для всех АРМ отдела, руб. |

17000 |

11200 |

6900 |

|

Выбранное средство |

- |

- |

+ |

Из вышеперечисленных антивирусов (табл. 2.3) наиболее целесообразным следует считать Outpost Security Suite Pro, так как он имеет всё необходимое для защиты АРМ в ЗП и при этом стоит меньше всех (стоимость актуальна, только при покупке сразу 11 лицензий, если покупать по одной, то стоимость будет составлять 14300 руб.).

2. Установка на АРМ системы защиты от НСД на автономных компьютерах (табл. 2.4).

Табл. 2.4 Выбор системы защиты от НСД на автономных компьютерах

|

СЗИ Характеристики |

Dallas Lock 7.7 |

Secret Net 6.5 |

ПАК Соболь с eToken PRO |

|

Компоненты |

Только программный дистрибутив |

PCI плата и программный дистрибутив |

PCI плата, идентификационные usb ключи eToken PRO, программный дистрибутив |

|

Стоимость, руб. |

6000 |

10250 |

12900 |

|

Стоимость для всех АРМ отдела, руб. |

66000 |

112750 |

141900 |

Из вышеперечисленных СЗИ (табл. 2.4) наиболее целесообразным выбором можно считать Secret Net 6.5. Так как он представляет собой полноценную программно-аппаратную СЗИ в отличии от Dallas Lock, который является программным комплексом, а вот ключи eToken PRO не обязательны для рассматриваемого отдела и переплачивать за них также не обязательно. Не смотря на более высокую цену Secret Net по сравнению с Dallas Lock, стоит предпочесть Secret Net.

3. Установка СЗИ от НСД в ЛВС, которая была уже установлена ранее, в рамках подсистемы ОЗИ (табл. 2.2).[3]

В рамках подсистемы ИТЗИ предполагается реализовать:

1. Защитить информацию от утечки по акустическому каналу на основе устройства постановки акустических и виброакустических помех (табл. 2.5), а также установки железной тамбурной двери (затраты на это около 8000 руб.).

Табл. 2.5 Выбор устройства постановки акустических и виброакустических помех

|

Генератор шума Характеристики |

Шорох-2М |

СТБ 231 «Бирюза»

|

ЛГШ-403 |

|

Диапазон генерируемых частот, Гц |

100Гц-12кГц |

90Гц-11,2КГц |

100Гц-12кГц |

|

Среднегеометрические частоты октавных полос генерируемых шумовых сигналов, Гц |

125, 250, 500, 1000, 2000, 4000, 8000 |

125, 250, 500, 1000, 2000, 4000, 8000 |

250, 1000, 2000, 8000 |

|

Стоимость, руб. |

6700 |

18500 |

4900 |

|

Выбранное средство |

+ |

- |

- |

Из вышеперечисленных генераторов шума наиболее целесообразным является Шорох-2М. Несмотря на чуть более высокую цену сравнительно с ЛГШ-403 он генерирует шум на большом диапазоне частот и имеет 7 основных октавных полос. При этом он значительно дешевле СТБ 231 «Бирюза».

2. Защитить информацию от утечки информации по акустоэлектрическому каналу на основе помехоустойчивого сетевого фильтра (табл. 2.6) и генератора шума электросети (табл. 2.7).Табл. 2.6 Выбор помехоустойчивого сетевого фильтра

|

Фильтр Характеристики |

ФСПК -100

|

ФСПК -10

|

|

|

Частотный диапазон подавления помех, МГц |

0,02–1000 МГц |

0,15–1000 МГц |

0,1–2000 МГц |

|

Величина вносимого затухания по напряжению |

Более 60 ДБ |

40–60 ДБ |

40–60ДБ |

|

Масса, кг |

32 (Два корпуса) |

5,5 |

4,5 |

|

Стоимость, руб. |

160000 |

28500 |

25000 |

|

Выбранное средство |

- |

- |

+ |

Из вышеперечисленных фильтров (табл. 2.6) наиболее целесообразным можно назвать ФСП-1Ф-20А. Так как он имеет хороший диапазон подавления помех (особенно высоких частот) и стоит меньше всех.

Табл. 2.7 Выбор генератора шума электросети

|

Генератор шума Характеристики |

Соната-РС2

|

ЛГШ-505

|

Соната-РС1

|

|

Частотный диапазон, Гц |

0.01МГц-2ГГц |

0.01МГц-1ГГц |

0.01МГц-1ГГц |

|

Коэффициент качества шума |

Не менее 0.8 |

Не менее 0.6 |

Не менее 0.8 |

|

Стоимость, руб. |

17000 |

14600 |

12700 |

|

Выбранное средство |

- |

- |

+ |

Из вышеперечисленных генераторов шума (табл. 2.7) наиболее целесообразным можно назвать Сонату-РС1. Так как она генерирует шум в достаточном диапазоне частот и имеет сравнительно низкую стоимость.

3. Защитить информацию от утечки по виброакустическому каналу на основе выбранного ранее устройства постановки акустических и виброакустических помех Шорох-2М (табл. 2.5).

4. Защитить информацию от утечки информации по каналу ПЭМИН на основе генератора шума по каналу ПЭМИН (табл. 2.8).

Табл. 2.8 Выбор генератора шума для защиты от утечки по каналам ПЭМИН

|

Генератор шума Характеристики |

ГШ 2500 |

ЛГШ-501

|

ЛГШ-503 |

|

Диапазон генерируемых частот, Гц |

0.01МГц-2ГГц |

0.01МГц-1.8ГГц |

0.01МГц-2ГГц |

|

Энтропийный коэффициент качества шума на выходе генератора |

Не менее 0.8 |

Не менее 0.8 |

Не менее 0.8 |

|

Уровень сигнала на выходных разъемах генератора, ДБ |

Не менее 60–85 |

Не менее 60–85 |

Не менее 40–50 |

|

Стоимость, руб. |

12700 |

15400 |

22800 |

|

Выбранное средство |

+ |

- |

- |

Из вышеперечисленных генераторов шума (табл. 2.8) наиболее целесообразным выбором можно считать ГШ-2500. Так как он имеет достаточные характеристики для защиты от утечки по каналам ПЭМИН выбранного отдела и при этом он является сравнительно дешёвым.

5. Защитить информацию от утечки информации по телефонному каналу на основе устройства защиты телефонных переговоров (табл. 2.9).

Табл. 2.9 Выбор устройства защиты телефонных переговоров

|

Генератор шума Характеристики |

Прокруст-2000 |

SEL SP-17/D

|

SI-2060 |

|

Диапазон шумового сигнала в режиме «Помеха», кГц |

0,05–10 |

6–10 |

0,1–50 |

|

Уровень помехи на линии, дБ |

Не менее 30 |

Не менее 15 |

Не менее 20 |

|

Стоимость, руб. |

40000 |

12000 |

30800 |

|

Выбранное средство |

- |

+ |

- |

Из вышеперечисленных устройств для защиты телефонных переговоров (табл. 2.9) наиболее целесообразным выбором является SEL SP-17/D. Так как он имеет достаточные характеристики для защиты телефонных переговоров и стоит значительно дешевле конкурентов.

В рамках подсистемы ФЗИ предполагается реализовать:

Для защиты от физического проникновения в отдел:

1. Установить железную тамбурную дверь. Установка данной двери уже было запланирована в рамках подсистемы ИТЗИ для защиты от утечки по акустическому каналу.

2. Установить на окно наружные железные решётки. Стоимость решёток с установкой 2000 руб.

3. Для контроля допуска в отдел установить на входную дверь электромагнитный замок, открывающийся при помощи индивидуальных пластиковых карт. Установка данного средства уже была запланирована в рамках подсистемы ОЗИ (табл. 2.1).

Все технические средства, выбранные в работе для СЗИ отдела разработки ПО сертифицированы ФСТЭК России.

Также после введения СЗИ в эксплуатацию рекомендуется еженедельно проводить плановую проверку исправности работы всех её компонентов, а в случае выявления неполадок в работе незамедлительно проводить работы по устранению возникших проблем и восстановлению работоспособности системы.

Также стоит отметить систему управления, в рамках которой ответственным за ЗИ в отеле разработчиков ПО предполагается назначить ведущего программиста, при этом его действия будет координировать администратор по безопасности.

Итак, подведём итоговую стоимость совершенствования СЗИ отдела разработки ПО (табл. 2.10).

Табл. 2.10 Общая стоимость совершенствования СЗИ отдела разработки ПО

|

Самый дешёвый вариант |

Самый дорогой вариант |

Выбранный вариант |

|

Электромагнитный замок |

||

|

Олевс M2–400 |

Aler AL-700SH |

Belko BEL1200S |

|

Стоимость, руб. |

||

|

8200 |

17500 |

9200 |

|

СЗИ от НСД на автономных компьютерах |

||

|

Dallas Lock 7.7 |

ПАК Соболь с eToken PRO |

Secret Net 6.5 |

|

Стоимость, руб. |

||

|

66000 |

14900 |

112750 |

|

СЗИ от НСД в ЛВС (Сервер безопасности) |

||

|

Dallas Lock 7.7 |

Secret Net 5.1 класс C |

Dallas Lock 7.7 |

|

Стоимость, руб. |

||

|

22000 |

35500 |

22000 |

|

Антивирусная ЗИ на АРМ |

||

|

Outpost Security Suite Pro |

Kaspersky Business Space Security |

Outpost Security Suite Pro |

|

Стоимость, руб. |

||

|

6900 |

17000 |

6900 |

|

Помехоустойчивый сетевой фильтр |

||

|

ФСП-1Ф-20А |

ФСПК -100 |

ФСП-1Ф-20А |

|

Стоимость, руб. |

||

|

25000 руб. |

160000 руб. |

25000 руб. |

|

Генератор шума электросети |

||

|

Соната-РС1 |

Соната-РС2 |

Соната-РС1 |

|

Стоимость, руб. |

||

|

12700 |

17000 |

12700 |

|

Устройство защиты телефонных переговоров |

||

|

SEL SP-17/D |

Прокруст-2000 |

SEL SP-17/D |

|

Стоимость, руб. |

||

|

12000 |

40000 |

12000 |

|

Устройство постановки акустических и виброакустических помех |

||

|

ЛГШ-403 |

СТБ 231 «Бирюза» |

Шорох-2М |

|

Стоимость, руб. |

||

|

4900 |

18500 |

6700 |

|

Генератор шума, СЗИ от утечки по каналам ПЭМИН |

||

|

ГШ 2500 |

ЛГШ-503 |

ГШ 2500 |

|

Стоимость, руб. |

||

|

12700 |

22800 |

12700 |

|

Железная тамбурная дверь Стоимость, руб. |

||

|

8000 |

||

|

Железные наружные решётки на окно Стоимость, руб. |

||

|

2000 |

||

|

Итоговая стоимость, руб. |

||

|

180400 |

353200 |

229950 |

Таким образом, по итогам таблицы 2.10 общая стоимость совершенствования СЗИ составляет 229950 руб. Стоит напомнить, что стоимость защищаемой информации в отделе разработки ПО составляет

3 млн. руб. Можно сделать вывод, что стоимость усовершенствования СЗИ ниже десятой доли от стоимости защищаемой информации, следовательно затраты на совершенствование СЗИ можно назвать приемлемыми.

Далее следует представить схему отдела разработки ПО с указанием новых установленных средств в рамах усовершенствованной СЗИ.

Таким образом:

1. Основная цель создаваемого проекта усовершенствовать СЗИ отдела разработки ПО до требуемого уровня, в соответствии с принятой стратегией по ИБ.

2. Основными направлениями совершенствования существующей СЗИ следует рассматривать:

1) Усовершенствование подсистемы ОЗИ;

2) Усовершенствование подсистемы ПЗИ;

3) Усовершенствование подсистемы КБ;

4) Усовершенствование подсистемы ИТЗИ;

5) Усовершенствование подсистемы ФЗИ.[4]

3. Для совершенствования интегральной СЗИ отдела разработки ПО в рамках каждой из её подсистем были предложены соответствующие меры по ЗИ и выбраны технические средства. Итоговая стоимость совершенствования интегральной СЗИ составила 229950 руб., что можно назвать приемлемой суммой, так как это ниже десяток доли от стоимости защищаемой информации (3 млн. руб.).

3. Оценка эффективности разработанного проекта

3.1. Функциональная оценка эффективности, усовершенствованной интегральной СЗИ отдела разработки ПО

Для оценки эффективности усовершенствованных подсистем СЗИ отдела разработки ПО будет использована экспертно-табличная методика оценки эффективности, та же, что и в первой части работы.

Будет проведена оценка следующих подсистем СЗИ отдела разработки ПО:

1. Подсистема организационной защиты информации (ОЗИ);

2. Подсистема правовой защиты информации (ПЗИ);

3. Подсистема компьютерной безопасности (КБ);

4. Подсистема физической защиты информации (ФЗИ);

5. Подсистема инженерно-технической защиты информации (ИТЗИ).

Для этого составлена таблица (табл. 3.1), в которой будет проведена экспертная оценка эффективности перечисленных подсистем СЗИ отдела разработки ПО.[5]

Табл. 3.1. Экспертная оценка эффективности подсистем СЗИ

|

Подсистемы СЗИ и меры по ЗИ |

Экспертные оценки эффективности (вероятность ЗИ) |

|||||

|

0.0 |

0.2 |

0.4 |

0.6 |

0.8 |

≥ 0.87 |

|

|

1. ОЗИ |

||||||

|

1.1 Охрана персонала |

+ |

|||||

|

1.2 Охрана информационных объектов |

+ |

|||||

|

1.3 Режим допуска на объект |

+ |

|||||

|

1.4 Организация допуска к конфиденциальной информации |

+ |

|||||

|

1.5 Подбор кадров |

+ |

|||||

|

1.6 Мониторинг сотрудников |

+ |

|||||

|

1.7 Ограниченный доступ в интернет |

+ |

|||||

|

2.ПЗИ |

||||||

|

2.1 Наличие разделов по ИБ в уставе предприятия |

+ |

|||||

|

2.2 Наличие мер по ЗИ в коллективном договоре |

+ |

|||||

|

2.3 Регламентация мер по ЗИ во внутреннем договоре |

+ |

|||||

|

2.4 Регламентация мер по ЗИ в функциональных обязанностях сотрудников |

+ |

|||||

|

2.5 Наличие перечня сведений, подлежащих защите, а также список сотрудников имеющих допуск к той или иной конфиденциальной информации |

+ |

|||||

|

3. КБ |

||||||

|

3.1 Антивирусное обеспечение на автоматизированных рабочих местах (АРМ) |

+ |

|||||

|

3.2 Система защиты от НСД на АРМ. |

+ |

|||||

|

3.3 Система защиты от НСД в ЛВС, система идентификации, и аутентификации пользователей |

+ |

|||||

|

4. ИТЗИ |

||||||

|

4.1 Защита от утечки информации по акустическому каналу |

+ |

|||||

|

4.2 Защита от утечки информации по акустоэлектрическому каналу |

+ |

|||||

|

4.3 Защита от утечки информации по виброакустическому каналу |

+ |

|||||

|

4.4 Защита от утечки информации по каналу ПЭМИН |

+ |

|||||

|

4.5 Защита от утечки информации по телефонному каналу |

+ |

|||||

|

5. ФЗИ |

||||||

|

5.1 Наличие железной входной двери |

+ |

|||||

|

5.2 Наличие наружных железных решёток на окнах |

+ |

|||||

|

5.3 Система контроля допуска в отдел |

+ |

|||||

|

5.4 Датчики открытия двери |

+ |

|||||

|

5.5 Датчики нарушения целостности окна |

+ |

|||||

|

5.6 Датчики нарушения целостности стен |

+ |

|||||

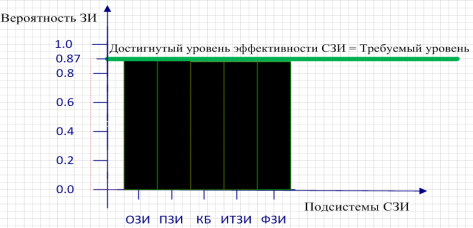

По результатам табл. 3.1 было построено обобщённое графическое представление полученных результатов эффективности СЗИ отдела разработки ПО (рис. 3.1).

Рис. 3.1 Достигнутая функциональная эффективность СЗИ отдела разработки ПО

Таким образом, как видно из выше представленного рисунка (рис. 3.1) уровень достигнутой функциональной эффективности интегральной СЗИ отдела разработки ПО равен требуемому (≥0.87) в соответствии с принятой наступательной стратегией по ИБ.

3.2 Уточнение существующей политики по ИБ организации

Для внедрения усовершенствованной интегральной СЗИ отдела разработки ПО рекомендуется внести следующие уточнения в политику по ИБ:

В пункт 3.1 «Права, обязанности и степень ответственности сотрудников» внести следующие уточнения:

Для ведущего программиста:

Обязанности: определяет текущие цели и задачи поставленные перед программистами, архитектуру, лежащую в основе разрабатываемой программы, распределяет работы и отслеживание выполнения задач программистами, обучает новых или менее опытных разработчиков, теперь кроме вышеперечисленного он обязан контролировать СЗИ отдела разработки ПО, а также действия других сотрудников этого отдела влияющих на функционирование СЗИ.

Ответственность: несёт ответственность за выполнение своих обязанностей программистами, а теперь также за сохранность конфиденциальности, целостности, доступности, информации хранящейся на своём компьютере и компьютерах программистов и за нормальное функционирование всех технических и программных средств обеспечивающих ЗИ в отделе разработки ПО.

В пункт 6.1 «Локальная безопасность»:

1. Антивирусный контроль. Теперь он осуществляется при помощи антивируса «Outpost Security Suite Pro». Его антивирусные базы необходимо обновлять, как минимум раз в неделю централизованным способом, без непосредственного подключения АРМ отдела разработки ПО к сети интернет. Также все сотрудники отдела не имеют права каким-либо образом блокировать установленное антивирусное обеспечение, устанавливать другое, изменять его настройки.[6]

2. Если пользователь не пользовался своим компьютером 10 мин., то он блокируется и система снова просит ввода идентификационных данных;

3. Сотрудникам отдела разработки ПО запрещается вносить какие-либо изменения в конфигурацию программного и аппаратного обеспечения установленного на АРМ отдела;

4. Сотрудникам запрещается приносить в отдел устройства мобильной связи и другие устройства, позволяющие передавать данные по беспроводному каналу связи.

В пункт 7 «Физическая безопасность»:

Отныне каждый сотрудник отдела разработки ПО обязан носить с собой индивидуальную пластиковую карту для допуска в отдел.

Таким образом:

1. При оценке функциональной эффективности усовершенствованной интегральной СЗИ отдела разработки ПО было определено, что эффективность соответствует требуемому уровню и вероятность ЗИ ≥0.87, что соответствует требованиям принятой стратегии по ИБ;

2. В связи с усовершенствованием СЗИ отдела разработки ПО были предложены уточнения основных пунктов политики по ИБ.

Заключение

1. Проанализировав особенности функционирования предприятия была определена стратегия по информационной безопасности – наступательная. После проведённой функциональной оценки эффективности существующей СЗИ отдела разработки ПО были выявлены основные направления совершенствования существующей СЗИ:

- усовершенствование подсистемы ОЗИ;

- усовершенствование подсистемы ПЗИ;

- усовершенствование подсистемы КБ;

- усовершенствование подсистемы ИТЗИ;

- усовершенствование подсистемы ФЗИ.

2. Для совершенствования интегральной СЗИ отдела разработки ПО в рамках каждой из её подсистем были предложены соответствующие меры по ЗИ и выбраны технические средства. Итоговая стоимость совершенствования интегральной СЗИ составила 229950 руб., что можно назвать приемлемой суммой, так как это ниже десяток доли от стоимости защищаемой информации (3 млн. руб.).

3. При оценке функциональной эффективности усовершенствованной интегральной СЗИ отдела разработки ПО было определено, что эффективность соответствует требуемому уровню и вероятность ЗИ ≥0.87, что соответствует требованиям принятой стратегии по ИБ. Также в связи с усовершенствованием СЗИ отдела разработки ПО были предложены уточнения основных пунктов политики по ИБ

4. Таким образом было выявлено, что существующая интегральная СЗИ отдела разработки ПО не удовлетворяет требованиям принятой стратегии по ИБ, в связи с чем был разработан и предложен проект усовершенствования существующей СЗИ после чего проведена оценка его эффективности, которая показала что разработанный проект усовершенствовал СЗИ отдела разработки ПО до требуемого уровня.

Список использованной литературы

1. Управление безопасностью [Текст] : учеб. пособие / Л. П. Гончаренко, Е. С. Куценко; Рос. экон. акад. им. Г. В. Плеханова.- М.: КноРус, 2010.-272 с.

2. Информационное обеспечение управленческой деятельности [Текст] : учеб. пособие для сред. спец. образования / Е. Е. Степанова, Н. В. Хмелевская.- М. : Форум , 2010.-191 с.

3. Информационная безопасность и защита информации [Текст] : учеб. пособие / В. П. Мельников и др.; под ред. С. А. Клейменова.- М. : Академия , 2009.-330 с.

4. Информационная безопасность региона : традиции и инновации [Текст] : монография / Л. В. Астахова и др.; под науч. ред. Л. В. Астаховой ; Юж.-Урал. гос. ун-т, Каф. Информ. безопасность; ЮУрГУ.- Челябинск: Издательский Центр ЮУрГУ , 2009.-268 с

5. Астахова, Л.В. Теория информационной безопасности и методология защиты информации: Конспект лекций.-Челябинск, 2006.-361 с.

6. Галатенко, В. А. Основы информационной безопасности : Курс лекций: Учеб. пособие для вузов по специальностям в обл. информ. технологий / В. А. Галатенко; Под ред. В. Б. Бетелина; Интернет-ун-т информ. технологий.- . : Интернет-Университет Информационных Технологий , 2006.-205 с.

7. Основы информационной безопасности : Учеб. пособие для вузов / Е. Б. Белов, В. П. Лось, Р. В. Мещеряков, А. А. Шелупанов.- М. : Горячая линия -Телеком , 2006.-544 с.

8. Информационная безопасность : нормативно-правовые аспекты [Текст] : учеб. пособие по специальностям 090102 "Компьютерная безопасность", 090105 "Комплексное обеспечение информ. безопасности автоматиз. систем" / Ю. А. Родичев.- СПб. и др. : Питер , 2008.-271 с.

9. Организационное обеспечение информационной безопасности [Текст] : учебник для высш. учеб. заведений по направлению "Информационная безопасность" / О. А. Романов, С. А. Бабин, С. Г. Жданов.- М. : Академия , 2008.-188 с.

10. Теоретические основы компьютерной безопасности [Текст] : учеб. пособие для вузов по специальности 090100 "Информационная безопасность" / А. А. Грушо, Э. А. Применко, Е. Е. Тимонина.- М. : Академия , 2009.-267 с.

11. Защита конфиденциальной информации [Текст] : учеб. пособие для вузов по спец. 090103 "Орг. и технология защиты информации" и 090104 "Комплекс. защита объектов информатизации" / В. Я. Ищейнов, М. В. Мецатунян.- М. : Форум , 2009.-254 с.

12. Организация конфиденциального делопроизводства и защита информации [Текст] : учеб. пособие для вузов по специальности 090103 "Орг. и технология защиты информ." / А. В. Некраха, Г. А. Шевцова ; Ин-т информ. наук и технологий безопасности, Рос. гос. гуманитар. ун-т.- М. : Академический проект , 2007.-210 с.

-

Информационная безопасность региона : традиции и инновации [Текст] : монография / Л. В. Астахова и др.; под науч. ред. Л. В. Астаховой ; Юж.-Урал. гос. ун-т, Каф. Информ. безопасность; ЮУрГУ.- Челябинск: Издательский Центр ЮУрГУ , 2009.-268 с ↑

-

. Информационная безопасность региона : традиции и инновации [Текст] : монография / Л. В. Астахова и др.; под науч. ред. Л. В. Астаховой ; Юж.-Урал. гос. ун-т, Каф. Информ. безопасность; ЮУрГУ.- Челябинск: Издательский Центр ЮУрГУ , 2009.-268 с ↑

-

Теоретические основы компьютерной безопасности [Текст] : учеб. пособие для вузов по специальности 090100 "Информационная безопасность" / А. А. Грушо, Э. А. Применко, Е. Е. Тимонина.- М. : Академия , 2009.-267 с. ↑

-

Основы информационной безопасности : Учеб. пособие для вузов / Е. Б. Белов, В. П. Лось, Р. В. Мещеряков, А. А. Шелупанов.- М. : Горячая линия -Телеком , 2006.-544 с. ↑

-

Организационное обеспечение информационной безопасности [Текст] : учебник для высш. учеб. заведений по направлению "Информационная безопасность" / О. А. Романов, С. А. Бабин, С. Г. Жданов.- М. : Академия , 2008.-188 с. ↑

-

Организация конфиденциального делопроизводства и защита информации [Текст] : учеб. пособие для вузов по специальности 090103 "Орг. и технология защиты информ." / А. В. Некраха, Г. А. Шевцова ; Ин-т информ. наук и технологий безопасности, Рос. гос. гуманитар. ун-т.- М. : Академический проект , 2007.-210 с. ↑

- РАЗДЕЛЕНИЕ ВЛАСТЕЙ В РОССИЙСКОЙ ФЕДЕРАЦИИ

- Проектирование реализации операций бизнес-процесса «Управление персоналом» (Бизнес-процессы в управлении персоналом)

- Финансовая система рф (Понятие и сущность финансов)

- ФАКТОРИНГ как особая форма кредитования

- Изучение покупательского спроса и формирование товарного ассортимента в магазине (на примере магазина № 3 сети «1000 и одна туфелька»)

- Обучение, занятость и трудоустройство инвалидов (Особенности трудоустройства инвалидов)

- ПОНЯТИЕ ГОСУДАРСТВА (ХАРАКТЕРИСТИКА ОТДЕЛЬНЫХ ОСНОВНЫХ ПРИЗНАКОВ ГОСУДАРСТВА)

- ПОНЯТИЕ ГОСУДАРСТВА (ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ТРАКТОВАНИЯ ПОНЯТИЯ ГОСУДАРСТВА И ЕГО СУЩНОСТИ)

- Порядок приобретения статуса нотариуса

- Пенсионное обеспечение государственных гражданских и муниципальных служащих

- Основы программирования на языке HTML (ПО для создания и просмотра HTML документа)

- Применение объектно-ориентированного подхода при проектировании информационной системы (ОСНОВЫ ПРОЕКТИРОВАНИЯ ИНФОРМАЦИОННЫХ СИСТЕМ)