Назначение и структура системы защиты информации коммерческого предприятия (Теоретические основы обеспечения ИБ предприятия)

Содержание:

Введение

Современный мир почти невозможно представить без информационных технологий. А уж тем более трудно найти человека, у которого дома нет компьютера и интернета. Тут понятно, что не только взрослый а даже порой ребенок легко многое понимает в интернете, если ему необходимо что то почитать или скачать даже игру. Раньше не было настолько продвинутой техники как сейчас в настоящее время. Вполне можно предположить, что с каждым годом технологии будут все более актуальнее и весьма нужными. Да, бесспорно необходимо же защищать свои данные чтобы не было подобных угроз о вирусе в своих устройствах - но если же все таки появились тот немедленно избавляться. Взять такой пример- захотел пользователь скачать песню или же игру, то есть пользователь соответственно на проверенных сайтах будет все читать и скачивать а не на первом попавшимся сайте. Но, если же пользователь спешит и все таки решается выбрать случайный сайт, то чтобы было безопасно все скачивать и устанавливать - обязательно нужны программы-антивирусы, которые не допустят никаких вирусов при скачивании того или иного файла, так же приведем и некоторые другие примеры когда всё же необходима защита информации. В любом банке, в любом офисе и других зданиях стоят в ряд компьютеры, которые хранят разную важную информацию. Но эту информацию необходимо всячески защищать любыми надёжными способами. И тут нужно прилагать усилия не отдельным людям, а крупной организации или же предприятию, другими словами целой системе. Проблема обеспечения защиты информации - одна из самых актуальных в настоящее время. Ну что ж, будем пытаться разобраться какие проблемы бывают при сохранении информации и как избежать больших проблем.

Актуальность в данной теме показывает суть в том, что в организации необходимо всячески, любым путем, сохранять конфиденциальность информации при её хранении и так же обработке и ни в коем случае не допустить чужих пользователей к информации, ну а при наличии различных уязвимостей в системе защиты информации (СЗИ) возрастает огромная вероятность того, что информации будет все таки нанесён некий ущерб, что в принципе уже значит- к хорошему это явно не приведет. Далее, чтобы закрыть существующие на данный момент уязвимости и надёжнее сохранить конфиденциальную информацию – необходимо первым делом усовершенствовать СЗИ.

Целью данной курсовой работы является – совершенствовать интегральную СЗИ отдела разработки ПО средней коммерческой организации.

Задачи, которые поставлены в данной курсовой работе:

- Анализ функционирования организации, её информационная система (ИС) и существующей СЗИ;

- Оценка эффективности разработанного проекта;

- Разработка проекта новой СЗИ для отдела разработки ПО.

В данной курсовой работе одна из новых функций связана с совершенствованием интегральной СЗИ отдела разработки ПО средней коммерческой организации.

Ну а на что же касается практической значимости - она обусловлена практическим применением усовершенствованной системы защиты информации в отделе разработки ПО средней коммерческой организации.

1. Теоретические основы обеспечения ИБ предприятия

1.1. Понятие информационной безопасности (ИБ)

Итак, сделав некоторые предположения, можно смело заявить, что информацию надо защищать по максимуму — то есть, другими словами, надо обеспечивать её безопасность.

Начнем подробнее разбирать определения, что такое информационная безопасность и что представляет собой информационная среда.

- Информационная безопасность — это состояние защищенности информации. Она создает условия формирования безопасного состояния информационной среды общества, его использование, а также развитие в интересах граждан, предприятий и государства.

- Информационная среда — это сама «сфера деятельности субъектов, которая связана с созданием, преобразованием и потреблением всей информации».

В принципе она делится на три составляющие:

- Создание и распространение информации;

- Потребление информации;

- Создание информационных ресурсов, подготовка информационных продуктов, так же предоставление информационных услуг;

Объяснив другими словами, информационная безопасность — это состояние защищенности потребностей в информации граждан, общества и государства, при котором поддерживается их существование и динамичное развитие, которое не зависит от присутствия внутренних и внешних угроз для информации.

Информационная безопасность может быть определена некоторыми способностями, например, такими как общества, предприятия, индивида, а именно:

- Позволение с конкретной вероятностью к необходимым и надежным информационным ресурсам и информационным потокам для обеспечения работоспособности, стабильного функционирования и прогресса в дальнейшем развитии;

- Противодействие информационным угрозам и рискам, отрицательным информационным влияние на индивидуальное и общественное мнение, на компьютерные системы и сети, а также другие источники информации;

- Сформирование навыков безопасного поведения;

- Обеспечение непрерывной готовности к различным мерам в информационном противостоянии.

Защита информации и данных рассматривает перечень некоторых мероприятий - они направлены на поддержку безопасности данных и информации.

- Информационная безопасность предприятия.

Для каждой компании, организации, или даже предприятия одна из главных задач является - обеспечение информационной безопасности. Если предприятие стабильно защищает свою информационную систему, то оно создает и надежную, безопасную среду для своей дальнейшей деятельности. Практически во многих компаниях бывают такого рода убытки, а именно - повреждение, утечка, неимение и кража информации. К примеру, рассмотрим некоторые причины, почему могут появиться подобные убытки:

- от плохой репутации компании,

- от затрат на восстановление стабильной работы или же от потери важной информации,

- от отсутствия клиентов.

На данный момент сформировано 3 базовых задачи, которые должна обеспечивать информационная безопасность:

- Конфиденциальность информации — незаконное разглашение, утечка, повреждение информации;

- Доступность информации для всех пользователей — отказ в обслуживании и услугах, которые могут быть вызваны вирусами и действиями злоумышленников(хакеров);

- Целостность данных — защита от незаконного создания и уничтожения данных, так же защита от сбоев, которые ведут к потере любой информации.

Если все - таки нарушится один из этих аспектов, то есть высокая вероятность того, что это приведет к невозможности нормальной работы на предприятии. А это очень плохо, если все работает нестабильно. На наличие любого из подобных нарушений могут повлиять угрозы таких типов: внутренние и внешние. Полноценная информационная безопасность компаний подразумевает постоянный контроль многих событий и состояний, которые вполне влияют на надежность защиты информации. Защита обязана осуществляться постоянно и охватывать весь жизненный цикл данных, то есть от ее поступления/ создания до уничтожения/утраты важности и актуальности.

Рассмотрим основные факторы, которые серьезно оказывают особое влияние на защиту информации и данных на предприятии (а так же организации):

- Тенденция к росту компьютерных преступлений;

- Приумножение сотрудничества компании с партнерами;

- Тенденция к росту объемов информации предприятия, которая передается по доступным каналам связи;

- Автоматизация бизнес-процессов.

Информационная защита предприятия определяется такими мерами, которые, в основном, направлены на безопасность важной информации. Эти меры делятся на две группы:

- Технические,

- Организационные.

- Организационные меры заключаются в следующем: в формальных процедурах и правилах работы с важной информацией, информационными сервисами и средствами защиты.

- Технические меры включают в себя: использование программных средств контроля доступа, мониторинг утечек и краж информации, антивирусную защиту, защиту от электромагнитных излучений и многое другое.

Задачи систем информационной безопасности компании действительно многогранны.

Например: обеспечение надежного хранения данных на различных носителях; защита информации, передаваемой по каналам связи; ограничение доступа к некоторым данным; создание резервных копий и другое.

Полноценное обеспечение информационной безопасности компании будет вполне реально только при условии того, если будет применен правильный подход к защите данных. В системе информационной безопасности обязательно нужно учитывать все актуальные в настоящее время угрозы и уязвимости.

1.2. Внутренние угрозы ИБ предприятия

Многие наверняка слышали знакомое всеми известное высказывание «Кто владеет информацией, тот владеет миром». А тот, кто владеет информацией о конкурентах, он получает беспрецедентные преимущества в борьбе с ними. Прогресс сделал компании зависимыми от информационных систем, а вместе с этим — уязвимыми к атакам хакеров, компьютерным вирусам, человеческому и государственному фактору до такой степени, что многие владельцы бизнеса уже не могут чувствовать себя в безопасности. Вопрос информационной безопасности становится «многогранным» в деятельности организации, но этот же прогресс предлагает решения, способные защитить данные от внешних посягательств.

Для многих компаний большая ценность и основной капитал – это лояльность клиентов. Репутация и доверие прорабатываются годами и в один миг могут быть потрачены полностью. Поэтому важность защиты информации о персональных данных клиентов компании – это не всегда столь важная задача, которая была бы важна в первую очередь. А ведь если эта информация попадет в открытые источники интернете? На сборку такой информации тратится достаточно много средств и много времени.

Главные угрозы информационной безопасности связаны с утерей данных о клиентах, а именно утечки подвергаются такими личными данными как:

- предпочтение, дата рождения и другая информация;

- номер кредитных карт;

- история покупки;

- телефоны и адреса;

- пароль и логин от аккаунтов на сайте;

Многим понятно, что данные могут быть похищены с помощью взлома, другими словами- хакерской атаки, физического проникновения в места хранения информации и т.д. После этого у конкурентов есть большая возможность например извлечь из них информацию и выложить в интернет, тем самым нанеся «громкий» удар для репутации компании, но тут конечно зависит от намерений и способов получения защищаемой информации. Такие атаки дорого обходятся компаниям, которые достигают примерно несколько сотен миллионов долларов.

Чтобы защитить информацию от различного вида угроз, компании уделяют достаточно внимания на этот вопрос и тратят значительные ресурсы на противодействие им, покупая антивирусы, системы противодействия вторжениям и межсетевые экраны. Хорошо, что системные администраторы устрашают руководителей потенциальными угрозами (верно поступают). Действительно, чтобы захватить информацию о клиентах, злоумышленнику нужно провести дорогостоящую хакерскую атаку, которая с большой вероятностью может провалится, но другие способы взлома тоже дорогие, несут огромные риски и далеко на 100 % не гарантируют точный выполненный результат. Это даже в том случае, когда компания, которая подвергается атаке, использует в основном бесплатные программные средства информационной защиты. Количество утечек и ущерб от них возрастает можно сказать постоянно. По данным статистики такие утечки стоят компаниям в среднем около 2-10% недополученного дохода и это притом, что многие просто не знают того, что утечки конфиденциальных данных у них уже происходят. Причина этого внутри предприятия – собственные сотрудники. Есть известная поговорка – «во внешней среде есть сотни тех, кто хотел бы знать твои коммерческие тайны и единицы тех, кто мог бы их заполучить и этим людям еще нужно найти друг друга, а внутри компании есть сотни тех, кто владеет коммерческой информацией и единицы тех, кто хотят использовать ее во вред, и они уже встретились!». Внутренние угрозы настолько велики, что подчас в опасности само существование предприятия. Ведущие консалтинговые компании заявляют например, что в 2011 году 90% утечек произошли по вине персонала компаний. Почему сотрудники приводят к таким угрозам?

Рассмотрим некоторые причины:

1. Намеренная кража информации

- Сотрудник получает деньги от конкурента за предоставленную ему информацию;

- Сотрудник является инсайдером и «паразитирует» на одном хозяине в пользу другого;

- Сотрудник негативно настроен на предприятие, либо просто утверждается таким образом.

2. Утечка по халатности – случайная утечка

Традиционные средства защиты тут мало чем могут помочь. Специалисты рекомендуют для очень сильной защиты от подобных угроз использовать программные средства для мониторинга действий персонала. Очень часто такой мониторинг осуществляется скрыто от сотрудников, но иногда даже информация о наличии такого подобного средства позволяет избежать многих различных проблем. Такое средство наблюдения должно предоставлять следующую информацию:

- Распечатываемая документация;

- Отправляемые файлы, а также файлы, которые копируют на съёмные носители информации;

- Содержание деловых голосовых переговоров по Skype;

- Отправка информации в интернет (например, по почте) и посещаемые сайты;

- Вводимый текст, переписка в чате и там где содержится в них подозрительная формулировка;

Такое решение должно разрешить измерять эффективность работу персонала на своих рабочих местах.

2.Проектирование новой СЗИ

2.1. Теоретическое обоснование совершенствования интегральной СЗИ

Проводя анализ особенности функционирования организации ну а так же предприятия, а также оценку функциональной эффективности, которая существует в СЗИ в отделе разработки ПО в предыдущей части работы можно выделить цели и задачи создаваемого проекта.

Основная цель создаваемого проекта – усовершенствование СЗИ отдела разработки ПО до такого требуемого уровня, в соответствии с принятой стратегией по ИБ.

Основные направления совершенствования существующей СЗИ следует рассмотреть:

- Усовершенствование подсистемы ПЗИ;

- Усовершенствование подсистемы ИТЗИ;

- Усовершенствование подсистемы ОЗИ;

- Усовершенствование подсистемы ФЗИ;

- Усовершенствование подсистемы КБ.

В рамках каждой из подсистем предполагается реализовать меры по ЗИ, которые будут описаны дальше.

2.2. Структурно-функциональная схема проекта

Перед тем как перейти к непосредственной разработке новой СЗИ для рассматриваемого отдела, обязательно необходимо продемонстрировать как можно подробнее структурно-функциональную схему самого проекта. Ну то есть, другими словами, рассказать и показать что он будет из себя представлять и зачем он будет нужен.

2.3 Выбор целесообразных мер для реализации проекта

Рассмотрим, что предложено реализовать в раках подсистемы ОЗИ:

1.Усиление режима допуска в отдел разработки ПО, на основе внедрения электромагнитного замка, который открывается при помощи индивидуальных пластиковых карт, рассмотрим данные в таблице 1.

Таблица 1. Выбор электромагнитного замка для входной двери с открытием при помощи индивидуальных пластиковых карт

|

Характеристики

|

Олевс M2–400

|

BelkoBEL1200S

|

AlerAL-700SH

|

|

Сила удержания на отрыв, кг |

300 |

550 |

1000 |

|

Защита от несанкционированного демонтажа |

Нет |

Да |

Да |

|

Стоимость замка, руб. |

8200 |

9200 |

17500 |

|

Стоимость одной пластиковой индивидуальной карты для открытия замка, руб. |

500 |

500 |

500 |

|

Стоимость пластиковых карт для всех сотрудников отдела, руб. |

5500 |

5500 |

5500 |

|

Итого, руб.: |

13700 |

14700 |

23000 |

|

Выбранное средство |

- |

+ |

- |

Из вышеприведённых замков по таблице 1, наиболее лучшим выбором будет BelkoBEL 1200S, так как он имеет неплохую силу удержания, присутствует защита от несанкционированного демонтажа, да и цена его вполне приемлемая.

2.Организация мониторинга сотрудников отдела на основе установки на сервер СЗИ от НСД в ЛВС, которая также позволяет проводить мониторинг всех клиентов этого сервера, к которым относятся все АРМ отдела разработки ПО, рассмотрим некоторые данные по таблице 2.

Таблица 2. Выбор СЗИ от НСД в ЛВС (Сервер безопасности)

|

Характеристики

|

DallasLock 7.7 |

SecretNet 5.1 класс C |

|

Количество контролируемых АРМ |

До 24 |

До 49 |

|

Возможности |

Позволяет:

|

Позволяет:

|

|

Стоимость, руб. |

22000 |

35500 |

|

Выбранное средство |

+ |

- |

Из вышеперечисленных серверов безопасности по таблице 2, лучше всего подходит DallasLock 7.7, так как у него есть все нужные функции и по цене дешевле SecretNet.

3.Организация доступа к конфиденциальной информации на основе той же СЗИ от НСД в ЛВС (DallasLock 7.7) которая устанавливается на сервер, она была выбрана ранее (из таблицы 2), так как это средство позволяет управлять пользователями, делить их на группы, присвоить соответствующие полномочия, а также тот или иной уровень доступа к различным видам информации. К примеру, сотрудники отдела разработки ПО, будут получать доступ только к базам данных на сервере, где хранятся программные коды программ. К тому же, для организации доступа к конфиденциальной информации нужно создать документ, где будут перечислены все сотрудники, у которых есть допуск к той или иной конфиденциальной информации, но это уже в рамках подсистемы ПЗИ.

4. Для данного отдела лучше всего будет вовсе отключить доступ в сеть интернет, чтобы уменьшить вероятность НСД к конфиденциальной информации, а обновление антивирусных баз осуществлять централизовано, т.е. базы будут загружены на сервер из интернета, а с него по локальной сети предприятия будут обновлены антивирусные базы на АРМ, рассматриваемого отдела.

В рамках подсистемы ПЗИ необходимо создать документ, в котором перечислены все сотрудники, у кого есть допуск к той или иной конфиденциальной информации. Данный документ также нужен для подсистемы ОЗИ, рассмотренной ранее.

В рамках подсистемы КБ предполагается реализовать:

- Установка нового антивирусного обеспечения на АРМ Посмотрим данные в таблице 3.

Таблица 3. Выбор антивирусного обеспечения для автоматизированных рабочих мест (АРМ)

|

Характеристики Антивирус |

KasperskyBusinessSpaceSecurity

|

|

|

|

Возможности |

|

|

|

|

Стоимость для всех АРМ отдела, руб. |

17000 |

11200 |

6900 |

|

Выбранное средство |

- |

- |

+ |

Из перечисленных антивирусов (в таблице 3) лучше всего следует считать Outpost Security Suite Pro, так как у него есть всё необходимое для защиты АРМ в ЗП и по цене стоит меньше всех.

2. Установка на АРМ системы защиты от НСД на автономных компьютерах (рассмотрим данные в таблице 4).

Таблица 4. Выбор системы защиты от НСД на автономных компьютерах

|

Характеристики

|

DallasLock 7.7 |

SecretNet 6.5 |

ПАК Соболь с eTokenPRO |

|

Компоненты |

Только программный дистрибутив |

PCI плата и программный дистрибутив |

PCI плата, идентификационные usb ключи eTokenPRO, программный дистрибутив |

|

Стоимость, руб. |

6000 |

10250 |

12900 |

|

Стоимость для всех АРМ отдела, руб. |

66000 |

112750 |

141900 |

Из перечисленных СЗИ (по данным из таблицы 4) достойным выбором можно считать SecretNet 6.5. Так как он представляет собой полноценную программно-аппаратную СЗИ в отличии от DallasLock, который является программным комплексом, а вот ключи eTokenPRO не обязательны для рассматриваемого отдела и переплачивать за них также не обязательно. Не смотря на высокую цену SecretNet по сравнению с DallasLock, стоит предпочесть SecretNet.

3. Установка СЗИ от НСД в ЛВС, которая была уже установлена ранее, в рамках подсистемы ОЗИ (по данным из таблицы 2).

В рамках подсистемы ИТЗИ предполагается реализовать:

1. Защитить информацию от утечки по акустическому каналу на основе устройства постановки акустических и виброакустических помех (данные по таблице 5), а также установки железной тамбурной двери (затраты на это около 8000 руб.).

Таблица 5. Выбор устройства постановки акустических и виброакустических помех

|

Характеристики Генератор шума |

Шорох-2М |

СТБ 231 «Бирюза»

|

ЛГШ-403 |

|

Диапазон генерируемых частот, Гц |

100Гц-12кГц |

90Гц-11,2КГц |

100Гц-12кГц |

|

Среднегеометрические частоты октавных полос генерируемых шумовых сигналов, Гц |

125, 250, 500, 1000, 2000, 4000, 8000 |

125, 250, 500, 1000, 2000, 4000, 8000 |

250, 1000, 2000, 8000 |

|

Стоимость, руб. |

6700 |

18500 |

4900 |

|

Выбранное средство |

+ |

- |

- |

Из перечисленных генераторов шума самый подходящий является Шорох-2М. Несмотря на чуть более высокую цену сравнительно с ЛГШ-403 он генерирует шум на большом диапазоне частот и имеет 7 основных октавных полос. При этом он дешевле СТБ 231 «Бирюза».

- Защитить информацию от утечки информации по акустоэлектрическому каналу на основе помехоустойчивого сетевого фильтра (данные в таблице 6) и генератора шума электросети (информация в таблице 7).

Таблица 6 Выбор помехоустойчивого сетевого фильтра

|

Характеристики

|

ФСПК -100

|

ФСПК -10

|

|

|

Частотный диапазон подавления помех, МГц |

0,02–1000 МГц |

0,15–1000 МГц |

0,1–2000 МГц |

|

Величина вносимого затухания по напряжению |

Более 60 ДБ |

40–60 ДБ |

40–60ДБ |

|

Масса, кг |

32 (Два корпуса) |

5,5 |

4,5 |

|

Стоимость, руб. |

160000 |

28500 |

25000 |

|

Выбранное средство |

- |

- |

+ |

Из перечисленных фильтров (из таблицы 6) лучший можно назвать ФСП-1Ф-20А. Так как у него хороший диапазон подавления помех (особенно высоких частот) да и по цене дешевле всех.

Таблица 7. Выбор генератора шума электросети

|

Характеристики Генератор шума |

Соната-РС2

|

ЛГШ-505

|

Соната-РС1

|

|

Частотный диапазон, Гц |

0.01МГц-2ГГц |

0.01МГц-1ГГц |

0.01МГц-1ГГц |

|

Коэффициент качества шума |

Не менее 0.8 |

Не менее 0.6 |

Не менее 0.8 |

|

Стоимость, руб. |

17000 |

14600 |

12700 |

|

Выбранное средство |

- |

- |

+ |

Из перечисленных генераторов шума (исходя из таблицы 7) наиболее подходящий можно назвать Сонату-РС1. Так как она генерирует шум в достаточном диапазоне частот и у нее низкая стоимость.

- Защитить информацию от утечки по виброакустическому каналу на основе выбранного ранее устройства постановки акустических и виброакустических помех Шорох-2М (данные по таблице 5).

4. Защитить информацию от утечки информации по каналу ПЭМИН на основе генератора шума по каналу ПЭМИН (данные из таблицы 8).

Таблица 8. Выбор генератора шума для защиты от утечки по каналам ПЭМИН

|

Характеристики Генератор шума |

ГШ 2500 |

ЛГШ-501

|

ЛГШ-503 |

|

Диапазон генерируемых частот, Гц |

0.01МГц-2ГГц |

0.01МГц-1.8ГГц |

0.01МГц-2ГГц |

|

Энтропийный коэффициент качества шума на выходе генератора |

Не менее 0.8 |

Не менее 0.8 |

Не менее 0.8 |

|

Уровень сигнала на выходных разъемах генератора, ДБ |

Не менее 60–85 |

Не менее 60–85 |

Не менее 40–50 |

|

Стоимость, руб. |

12700 |

15400 |

22800 |

|

Выбранное средство |

+ |

- |

- |

Из вышеперечисленных генераторов шума (по данным из таблицы 8) наиболее целесообразным выбором можно считать ГШ-2500. Так как он имеет достаточные характеристики для защиты от утечки по каналам ПЭМИН выбранного отдела и при этом он является сравнительно дешёвым.

5. Защитить информацию от утечки информации по телефонному каналу на основе устройства защиты телефонных переговоров (данные в таблице 9).

Таблица 9. Выбор устройства защиты телефонных переговоров

|

Характеристики Генератор шума |

Прокруст-2000 |

SELSP-17/D

|

SI-2060 |

|

Диапазон шумового сигнала в режиме «Помеха», кГц |

0,05–10 |

6–10 |

0,1–50 |

|

Уровень помехи на линии, дБ |

Не менее 30 |

Не менее 15 |

Не менее 20 |

|

Стоимость, руб. |

40000 |

12000 |

30800 |

|

Выбранное средство |

- |

+ |

- |

Из вышеперечисленных устройств для защиты телефонных переговоров (по таблице 9) наиболее целесообразным выбором является SELSP-17/D. Так как он имеет достаточные характеристики для защиты телефонных переговоров и стоит значительно дешевле конкурентов.

В рамках подсистемы ФЗИ предполагается реализовать:

- Для защиты от физического проникновения в отдел:

1. Установить железную тамбурную дверь. Установка данной двери уже было запланирована в рамках подсистемы ИТЗИ для защиты от утечки по акустическому каналу.

2. Установить на окно наружные железные решётки. Стоимость решёток с установкой 2000 руб.

3. Для контроля допуска в отдел установить на входную дверь электромагнитный замок, который открывается при помощи индивидуальных пластиковых карт. Установка данного средства уже была запланирована в рамках подсистемы ОЗИ (данные из таблицы 1).

Все технические средства, выбранные в работе для СЗИ отдела разработки ПО сертифицированы ФСТЭК России.

Также после введения СЗИ в эксплуатацию рекомендуется еженедельно проводить плановую проверку исправности работы всех её компонентов, а в случае выявления неполадок в работе незамедлительно проводить работы по устранению возникших проблем и восстановлению работоспособности системы.

Также стоит отметить систему управления, в рамках которой ответственным за ЗИ в отеле разработчиков ПО предполагается назначить ведущего программиста, при этом его действия будет координировать администратор по безопасности.

Итак, рассмотрим итоговую стоимость совершенствования СЗИ отдела разработки ПО (рассмотрим таблицу 10).

Таблица 10. Общая стоимость совершенствования СЗИ отдела разработки ПО

|

Дешёвый вариант |

Дорогостоящий вариант |

Выбранный вариант |

|

Электромагнитный замок |

||

|

Олевс M2–400 |

Aler AL-700SH |

Belko BEL1200S |

|

Стоимость, руб. |

||

|

8200 |

17500 |

9200 |

|

СЗИ от НСД на автономных компьютерах |

||

|

DallasLock 7.7 |

ПАК Соболь с eTokenPRO |

SecretNet 6.5 |

|

Стоимость, руб. |

||

|

66000 |

14900 |

112750 |

|

СЗИ от НСД в ЛВС (Сервер безопасности) |

||

|

Dallas Lock 7.7 |

Secret Net 5.1 класс C |

Dallas Lock 7.7 |

|

Стоимость, руб. |

||

|

22000 |

35500 |

22000 |

|

Антивирусная ЗИ на АРМ |

||

|

Outpost Security Suite Pro |

Kaspersky Business Space Security |

Outpost Security Suite Pro |

|

Стоимость, руб. |

||

|

6900 |

17000 |

6900 |

|

Помехоустойчивый сетевой фильтр |

||

|

ФСП-1Ф-20А |

ФСПК -100 |

ФСП-1Ф-20А |

|

Стоимость, руб. |

||

|

25000 руб. |

160000 руб. |

25000 руб. |

|

Генератор шума электросети |

||

|

Соната-РС1 |

Соната-РС2 |

Соната-РС1 |

|

Стоимость, руб. |

||

|

12700 |

17000 |

12700 |

|

Устройство защиты телефонных переговоров |

||

|

SEL SP-17/D |

Прокруст-2000 |

SEL SP-17/D |

|

Стоимость, руб. |

||

|

12000 |

40000 |

12000 |

|

Устройство постановки акустических и виброакустических помех |

||

|

ЛГШ-403 |

СТБ 231 «Бирюза» |

Шорох-2М |

|

Стоимость, руб. |

||

|

4900 |

18500 |

6700 |

|

Генератор шума, СЗИ от утечки по каналам ПЭМИН |

||

|

ГШ 2500 |

ЛГШ-503 |

ГШ 2500 |

|

Стоимость, руб. |

||

|

12700 |

22800 |

12700 |

|

Железная тамбурная дверь Стоимость, руб. |

||

|

8000 |

||

|

Железные наружные решётки на окно Стоимость, руб. |

||

|

2000 |

||

|

Итоговая стоимость, руб. |

||

|

180400 |

353200 |

229950 |

Таким образом, по основным итогам из таблицы 10 общая стоимость совершенствования СЗИ составляет 229950 руб. Нужно напомнить о том, что стоимость защищаемой информации в отделе разработки ПО составляет

3 млн. руб. Можно сделать вывод, что стоимость усовершенствования СЗИ ниже десятой доли от стоимости защищаемой информации, следовательно, затраты на совершенствование СЗИ можно назвать приемлемыми.

Далее следует представить схему отдела разработки ПО с указанием новых установленных средств в рамах усовершенствованной СЗИ.

Таким образом:

1. Основная цель создаваемого проекта это усовершенствование СЗИ отдела разработки ПО до такого уровня, в соответствии с принятой стратегией по ИБ.

2. Основные направления совершенствования существующей СЗИ нужно рассматривать:

- Усовершенствование подсистемы КБ;

- Усовершенствование подсистемы ИТЗИ;

- Усовершенствование подсистемы ПЗИ;

- Усовершенствование подсистемы ФЗИ;

- Усовершенствование подсистемы ОЗИ.

3. Для совершенствования интегральной СЗИ отдела разработки ПО, в рамках каждой из её подсистем были предложены соответствующие меры по ЗИ и выбраны технические средства. Примерная итоговая стоимость совершенствования интегральной СЗИ составила 229950 руб., что можно назвать приемлемой суммой, так как это ниже десяток доли от стоимости защищаемой информации (3 млн. руб.).

3. Оценка эффективности проекта

3.1. Функциональная оценка эффективности интегральной СЗИ

Итак, для того, чтобы оценить эффективность усовершенствованных подсистем СЗИ отдела разработки ПО, то будет использована экспертно-табличная методика оценки эффективности, что и в первой части работы.

Будет проведена оценка следующих подсистем СЗИ отдела разработки ПО:

- Подсистема правовой защиты информации (ПЗИ);

- Подсистема физической защиты информации (ФЗИ);

- Подсистема организационной защиты информации (ОЗИ);

- Подсистема компьютерной безопасности (КБ);

- Подсистема инженерно-технической защиты информации (ИТЗИ).

Для этого составлены данные, в которой будет проведена экспертная оценка эффективности перечисленных подсистем СЗИ отдела разработки ПО. Для этого рассмотрим подробнее таблицу 11.

Таблица 11. Экспертная оценка эффективности подсистем СЗИ

|

Подсистемы СЗИ и меры по ЗИ |

Экспертные оценки эффективности (вероятность ЗИ) |

|||||

|

0.0 |

0.2 |

0.4 |

0.6 |

0.8 |

≥ 0.87 |

|

|

1. ОЗИ |

||||||

|

1.1 Охрана персонала |

+ |

|||||

|

1.2 Охрана информационных объектов |

+ |

|||||

|

1.3 Режим допуска на объект |

+ |

|||||

|

1.4Организация допуска к конфиденциальной информации |

+ |

|||||

|

1.5 Подбор кадров |

+ |

|||||

|

1.6 Мониторинг сотрудников |

+ |

|||||

|

1.7 Ограниченный доступ в интернет |

+ |

|||||

|

2.ПЗИ |

||||||

|

2.1 Наличие разделов по ИБ в уставе предприятия |

+ |

|||||

|

2.2 Наличие мер по ЗИ в коллективном договоре |

+ |

|||||

|

2.3 Регламентация мер по ЗИ во внутреннем договоре |

+ |

|||||

|

2.4 Регламентация мер по ЗИ в функциональных обязанностях сотрудников |

+ |

|||||

|

2.5 Наличие перечня сведений, подлежащих защите, а также список сотрудников имеющих допуск к той или иной конфиденциальной информации |

+ |

|||||

|

3. КБ |

||||||

|

3.1 Антивирусное обеспечение на автоматизированных рабочих местах (АРМ) |

+ |

|||||

|

3.2 Система защиты от НСД на АРМ. |

+ |

|||||

|

3.3 Система защиты от НСД в ЛВС, система идентификации, и аутентификации пользователей |

+ |

|||||

|

4. ИТЗИ |

||||||

|

4.1 Защита от утечки информации по акустическому каналу |

+ |

|||||

|

4.2 Защита от утечки информации по акустоэлектрическому каналу |

+ |

|||||

|

4.3 Защита от утечки информации по виброакустическому каналу |

+ |

|||||

|

4.4 Защита от утечки информации по каналу ПЭМИН |

+ |

|||||

|

4.5 Защита от утечки информации по телефонному каналу |

+ |

|||||

|

5. ФЗИ |

||||||

|

5.1 Наличие железной входной двери |

+ |

|||||

|

5.2 Наличие наружных железных решёток на окнах |

+ |

|||||

|

5.3 Система контроля допуска в отдел |

+ |

|||||

|

5.4 Датчики открытия двери |

+ |

|||||

|

5.5 Датчики нарушения целостности окна |

+ |

|||||

|

5.6 Датчики нарушения целостности стен |

+ |

|||||

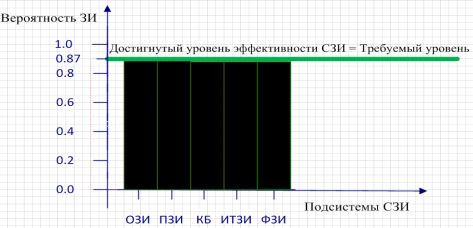

По результатам таблицы 11 было построено обобщённое графическое представление полученных результатов эффективности СЗИ отдела разработки ПО (посмотрим подробнее рисунок 1).

Рисунок 1. Достигнутая функциональная эффективность СЗИ отдела разработки ПО

Таким образом, как видно из выше представленного рисунка 1, уровень достигнутой функциональной эффективности интегральной СЗИ отдела разработки ПО равен требуемому (≥0.87) в соответствии с принятой наступательной стратегией по ИБ.

3.2 Уточнение существующей политики по ИБ организации

Для внедрения усовершенствованной интегральной СЗИ отдела разработки ПО необходимо внести следующие уточнения в политику по ИБ:

В пункт 3.1 «Права, обязанности и степень ответственности сотрудников» внести следующие уточнения:

Для ведущего программиста:

Обязанности:

- определяет текущие цели и задачи, поставленные перед программистами, архитектуру, лежащую в основе разрабатываемой программы,

- распределяет работы и отслеживание выполнения задач программистами,

- обучает новых или менее опытных разработчиков и подготавливает к дальнейшей работе,

- он обязан контролировать СЗИ отдела разработки ПО, а также действия других сотрудников этого отдела влияющих на функционирование СЗИ.

Ответственность:

- несёт ответственность за выполнение своих обязанностей программистами, а теперь также за сохранность конфиденциальности, целостности, доступности, информации хранящейся на своём компьютере и компьютерах программистов и за нормальное функционирование всех технических и программных средств, обеспечивающих ЗИ в отделе разработки ПО.

В пункт 6.1 «Локальная безопасность»:

1. Антивирусный контроль. Теперь он осуществляется при помощи антивируса «OutpostSecuritySuitePro». Его антивирусные базы необходимо обновлять, как минимум раз в неделю централизованным способом, без непосредственного подключения АРМ отдела разработки ПО к сети интернет. Также все сотрудники отдела не имеют права каким-либо образом блокировать установленное антивирусное обеспечение, устанавливать другое, изменять его настройки.

2. Если пользователь не пользовался своим компьютером 10 мин., то он блокируется, и система снова просит ввода идентификационных данных;

3. Сотрудникам отдела разработки ПО запрещается вносить какие-либо изменения в конфигурацию программного и аппаратного обеспечения установленного на АРМ отдела;

4. Сотрудникам запрещается приносить в отдел устройства мобильной связи и другие устройства, позволяющие передавать данные по беспроводному каналу связи.

В пункт 7 «Физическая безопасность»:

Отныне каждый сотрудник отдела разработки ПО обязан носить с собой индивидуальную пластиковую карту для допуска в отдел.

Таким образом:

1. При оценке функциональной эффективности усовершенствованной интегральной СЗИ отдела разработки ПО было определено, что эффективность соответствует требуемому уровню и вероятность ЗИ ≥0.87, что соответствует требованиям принятой стратегии по ИБ;

2. В связи с усовершенствованием СЗИ отдела разработки ПО были предложены уточнения основных пунктов политики по ИБ.

Заключение

Цели и задачи в данной курсовой работе проанализированы и сделаны выводы, подведены итоги. Системы защиты информации включают в себя много организаций, мероприятий, средств и методов. Их цель - защитить информацию. Они не должны позволить злоумышленникам заполучить эту информацию, уничтожить или испортить её. Они не должны допустить никакой утечки информации. Система обеспечивает безопасность, например безопасность документации разных фирм, организаций и предприятий. Создание такой системы, напоминая этапы жизненного цикла - начиная от изучения охраняемого объекта, далее разработки проекта и кончая тестированием и введением в эксплуатацию – это непростой, а можно сказать долгий и сложный процесс, который если и начинать до обязательно довести дело до конца (другими словами довести до финиша).

Так же можно добавить, что защита обязательно нужна, чтобы с информацией все было в порядке, так же чтобы чужим пользователям (хакерам, взломщикам и другим подобным) не было доступа к ней не под каким предлогом ( то есть чтобы ценная информация не попала в чужие руки). Для этого опытные пользователи0программисты и создают такие ПО, которые будут надежными в дальнейшем будущем и просты в установке и использовании. Ну конечно в принципе не помешают и методические указания, которые помогут разобраться с программой.

Проведя полный анализ особенностей функционирования предприятия, была определена стратегия по информационной безопасности, а именно -наступательная. После проведённой функциональной оценки эффективности, существующей СЗИ отдела разработки ПО, были выявлены основные направления совершенствования существующей СЗИ:

- Усовершенствование подсистемы КБ;

- Усовершенствование подсистемы ОЗИ;

- Усовершенствование подсистемы ИТЗИ;

- Усовершенствование подсистемы ФЗИ;

- Усовершенствование подсистемы ПЗИ.

Оценивая функциональную эффективность усовершенствованной интегральной СЗИ отдела разработки ПО было выявлено, что эффективность соответствует требуемому уровню и вероятность ЗИ ≥0.87, а это значит, что соответствует требованиям принятой стратегии по ИБ. Также в связи с усовершенствованием СЗИ отдела разработки ПО, были предложены некоторые уточнения основных пунктов политики по ИБ.

Продолжая подводить итоги , можно дополнить, далее было выявлено, то что существующая интегральная СЗИ отдела разработки ПО не удовлетворяет требованиям принятой стратегии по ИБ, в принципе в связи с чем был разработан и предложен проект усовершенствования существующей СЗИ после чего проведена оценка его эффективности, которая показала, что разработанный проект усовершенствовал СЗИ отдела разработки ПО до предполагаемого уровня. Можно предполагать, что в будущем информация будет защищаться на максимальные 100% и вообще никакой чужой пользователь не сможет так просто украсть данные. Будем надеяться, что программное обеспечение будет в дальнейшем во много раз лучше и функциональнее и сможет предостеречь от всевозможных угроз ( а именно от потери, кражи, искажения различной информации).

Список литературы

1. Астахова, Л.В. Теория информационной безопасности и методология защиты информации: Конспект лекций. - Челябинск, 2006. - 361 с.

2. Информационная безопасность и защита информации [Текст] : учеб. пособие / В. П. Мельников и др.; под ред. С. А. Клейменова.- М. : Академия , 2009.-330 с.

3. Информационное обеспечение управленческой деятельности [Текст] : учеб. пособие для сред. спец. образования / Е. Е. Степанова, Н. В. Хмелевская.- М. : Форум , 2010.-191 с.

4. Информационная безопасность региона: традиции и инновации [Текст] : монография / Л. В. Астахова и др.; под науч. ред. Л. В. Астаховой ; Юж.-Урал. гос. ун-т, Каф. Информ. безопасность; ЮУрГУ.- Челябинск: Издательский Центр ЮУрГУ , 2009.-268 с

5. Информационная безопасность: нормативно-правовые аспекты [Текст] : учеб. пособие по специальностям 090102 "Компьютерная безопасность", 090105 "Комплексное обеспечение информ. безопасности автоматиз. систем" / Ю. А. Родичев.- СПб. и др. : Питер , 2008.-271 с.

6. Организационное обеспечение информационной безопасности [Текст] : учебник для высш. учеб. заведений по направлению "Информационная безопасность" / О. А. Романов, С. А. Бабин, С. Г. Жданов.- М. : Академия , 2008.-188 с.

7. Теоретические основы компьютерной безопасности [Текст] : учеб. пособие для вузов по специальности 090100 "Информационная безопасность" / А. А. Грушо, Э. А. Применко, Е. Е. Тимонина.- М. : Академия , 2009.-267 с.

8. Управление безопасностью [Текст] : учеб. пособие / Л. П. Гончаренко, Е. С. Куценко; Рос. экон. акад. им. Г. В. Плеханова.- М.: КноРус, 2010.-272 с.

- «Облачные сервисы».

- «Основания приобретения и прекращения права собственности».

- Задачи нотариата (ПРОБЛЕМЫ РОССИЙСКОГО НОТАРИАТА)

- Понятие и виды наследования

- Технология «клиент-сервер» (Общие сведения о программных системах)

- Функции операционных систем персональных компьютеров. Характеристика ОС.

- Сравнительный анализ теорий конкуренции (Развитие теорий конкуренции )

- Потенциал предприятия и оценка его использования. Методы комплексной оценки эффективности финансово-хозяйственной деятельности предприятия (Понятие потенциала предприятия и оценка его использования)

- Нотариальные действия(Нотариальное действие: общая характеристика)

- Финансовая политика и ее реализация в РФ (Характеристика сущности, целей и задач финансовой политики Российской Федерации)

- Облачные сервисы (Применение облачных технологий в современных учреждениях)

- Проектирование реализации операций бизнес-процесса «Совершенствование существующих продуктов»(Выбор комплекса задач автоматизации)