Назначение и структура системы защиты информации коммерческого предприятия (Способы защиты информации коммерческого предприятия)

Содержание:

ВВЕДЕНИЕ

Актуальность исследования. Вопрос защиты информации имеет особое значение в реалиях современного развития информационных технологий. Эволюция информационных технологий выделяет задачу информационной безопасности, как одну из основных. Поставленная задача важна, как для государства, так и для его граждан (предпринимателей, бизнесменов и рядовых пользователей). Ведь если недооценить важность защиты информации, государство может понести большие убытки. О необходимости инвестиций в информационную защиту говорят расходы финансовых корпораций и самого государства, затраты составляют не менее 20 миллионов долларов. Последствия после краж информации имеют разный масштаб: от незначительных потерь до банкротства и гигантских потерь в валюте.

Целью данной работы является исследование проблем защиты информации коммерческого предприятия, для достижения поставленной цели, были выделены следующие задачи:

- рассмотреть сущность системы защиты информации коммерческого предприятия;

- провести анализ и разработка мероприятий по совершенствованию защиты информации в ОАО "РЖД"

Предмет исследования – защита информации.

Объект исследования – ОАО "РЖД".

Структура работы состоит из введения, основной части, заключения и списка литературы.

Теоретической и методологической базой данной работы послужили труды российских и зарубежных авторов в области информатики, материалы периодических изданий и сети Интернет.

ГЛАВА 1. СУЩНОСТЬ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ КОММЕРЧЕСКОГО ПРЕДПРИЯТИЯ

1.1 Основные понятия и назначение системы защиты информации коммерческого предприятия

Одним из самых уязвимых объектов несанкционированного доступа являются системы перечисления денежных средств. Нарушение безопасности в компьютерных сетях является преступлением и карается законом. Самый популярный метод взлома сети это - распространение компьютерных программ (вирусов), которые собирают и передают злоумышленниками информацию. Для того, чтобы избежать потери информации нужно устанавливать лицензионное антивирусное ПО.

Угрозы информационной безопасности делятся на два типа:

- Искусственные - вызванные человеком.

- Естественные - не зависящие от человека (землетрясения, наводнения и т. п.).

Искусственные угрозы делятся на умышленные и неумышленные.

К неумышленным относятся:

-

- Неправильная спроектированная программа.

- Ошибки в самой программе.

- Ошибки пользователей программы.

Существующие средства и методы защиты информации можно разделить на четыре группы:

-

-

- Криптографические методы шифрования информации.

- Методы защиты информации, предоставляемые программным обеспечением.

- Методы организационной и правовой защиты информации.

- Методы инженерной и технической защиты информации.

-

К программным методам защиты информации относятся средства защиты, которые присутствуют в составе программного обеспечения компьютерной системы (разграничение доступа, шифрование, идентификация).

К организационным и правовым методам защиты информации относятся средства защиты, которые проводятся в процессе проектировки и создания компьютерной системы. (Перекрытие каналов утечки информации, исключение возможности перехвата данных).

К инженерно-техническим методам защиты информации относятся средства защиты, представляющие собой защиту помещений компьютерных систем, аппаратных средств, удалённый доступ, противопожарную защиту.

Наиболее эффективными средствами защиты от угроз являются:

-

-

-

- Пароли

- Криптографические методы защиты

- Ограничение доступа к информации

- Цифровые ключи

- Межсетевые экраны

-

-

В современных реалиях информационные угрозы очень разнообразны и непредсказуемы, не всегда очевидно их поведение и последствия их воздействия, а их нейтрализация требует слаженной работы всех средств и методов защиты информации.

1.2. Угрозы информационной безопасности коммерческого предприятия

Компьютерные вирусы – специальные программы, которые создаются злоумышленниками для получения какой-либо выгоды. Принцип их действия может быть различным: они либо воруют информацию, либо побуждают пользователя выполнить какие-то действия во благо злоумышленников, например, пополнить счет или переслать деньги.

На сегодняшний день существует много разных вирусов.

Червь – вредоносная программа, целью которой является забить компьютер всяким мусором для того, чтобы он стал медленным и неуклюжим. Червь способен саморазмножаться, но не может быть частью программы. Чаще всего заражение этим вирусом происходит посредством электронных писем.

Троянская программа (Троян, Троянский конь) – эта программа полностью оправдывает свое название. Она проникает в другие программы и скрывается там до момента, когда программа-хозяин будет запущена. До запуска хозяйской программы вирус не может нанести вред. Чаще всего троянский конь используется для удаления, изменения или кражи данных. Самостоятельно размножатся троян не может.

Программы шпионы – эти Штирлицы занимаются сбором информации о пользователе и его действиях. Чаще всего они воруют конфиденциальную информацию: пароли, адреса, номера карт/счетов и т. д.

Зомби – такое название вредоносные программы получили, оттого, что и в самом деле делают из компьютера «безвольную» машину, подчиняющуюся злоумышленникам. Проще говоря, нехорошие люди могут управлять чьим-либо компьютером посредством этих вредоносных программ. Чаще всего пользователь даже не знает, что его компьютер уже не только его.

Программа-блокировщик (баннер) – эти программы блокируют доступ к операционной системе. При включении компьютера пользователь видит всплывающее окно, в котором обычно его в чем-то обвиняют: нарушении авторских прав или скачивании пиратского программного обеспечения. Далее, следуют угрозы полного удаления всей информации с компьютера. Для того чтобы этого избежать пользователь должен пополнить счет определенного телефона или отослать СМС. Только вот, даже если пользователь проделает все эти операции, баннер с угрозами никуда не денется.

Загрузочные вирусы – поражают загрузочный сектор винчестера (жесткого диска). Их целью является существенное замедление процесса загрузки операционной системы. После длительного воздействия этих вирусов на компьютер существует большая вероятность не загрузить операционную систему совсем.

Эксплойт – это специальные программы, которые используются злоумышленниками для проникновения в операционную систему через ее уязвимые, незащищенные места. Используются для проникновения программ, которые воруют информацию, необходимую для получения прав доступа к компьютеру[1].

Фарминг – вредоносная программа, осуществляющая контроль над браузером пользователя и направляющая его на фальшивые сайты злоумышленника. Во «внутренности» браузера эти паразиты попадают при помощи троянов и червей. При этом будут отображаться только фальшивые сайты, даже если адрес был введен правильно.

Фишинг – так называются действия, когда злоумышленник рассылает электронные письма своим жертвам. В письмах обычно находится просьба о подтверждении личных данных: ФИО, пароли, PIN-коды и т. д. Таким образом, хакер может выдать себя за другого человека и, к примеру, снять все деньги с его счета.

Шпионское ПО – программы, пересылающие данные пользователя сторонним лицам без его ведома. Шпионы занимаются тем, что изучают поведение пользователя и его излюбленные места в интернете, а затем демонстрируют рекламу, которая однозначно будет ему интересна.

Руткит – программные средства, которые позволяют злоумышленнику беспрепятственно проникать в программное обеспечение жертвы, а затем полностью скрыть все следы своего пребывания.

Полиморфные вирусы – вирусы, которые маскируются и перевоплощаются. Во время работы они могут менять собственный код. А посему их очень сложно обнаружить.

Программный вирус – программа, которая прикрепляется к другим программам и нарушает их работу. В отличии от трояна компьютерный вирус может размножаться и в отличии от червя для успешной работы ему нужна программа к которой он может «прилипнуть».

Таким образом, можно сказать, что вредоносная программа (Malware) – это любая программа, которая была создана для обеспечения доступа к компьютеру и хранящейся в нем информации без разрешения владельца этого самого компьютера. Целью таких действий является нанесение вреда или хищение какой-либо информации. Термин «Вредоносная программа» является обобщенным для всех существующих вирусов. Стоит помнить, что программа, которая была поражена вирусом уже не будет работать правильно. Поэтому ее нужно удалить, а затем установить заново.

1.3 Способы защиты информации коммерческого предприятия

Среди методов защиты имеются и универсальные, которые являются базовыми при создании любой системы защиты. Это, прежде всего, правовые методы защиты информации, которые служат основой легитимного построения и использования системы защиты любого назначения. К числу универсальных методов можно отнести и организационные методы, которые используются в любой системе защиты без исключений и, как правило, обеспечивают защиту от нескольких угроз.

Методы защиты от случайных угроз разрабатываются и внедряются на этапах проектирования, создания, внедрения и эксплуатации компьютерных систем. К их числу относятся:

- создание высокой надёжности компьютерных систем;

- создание отказоустойчивых компьютерных систем;

- блокировка ошибочных операций;

- оптимизация взаимодействия пользователей и обслуживающего персонала с компьютерной системой;

- минимизация ущерба от аварий и стихийных бедствий;

- дублирование информации[2].

Все методы защиты от электромагнитных излучений и наводок можно разделить на пассивные и активные.

Пассивные методы обеспечивают уменьшение уровня опасного сигнала или снижение информативности сигналов.

Активные методы защиты направлены на создание помех в каналах побочных электромагнитных излучений и наводок, затрудняющих приём и выделение полезной информации из перехваченных злоумышленником сигналов. На электронные блоки и магнитные запоминающие устройства могут воздействовать мощные внешние электромагнитные импульсы и высокочастотные излучения. Эти воздействия могут приводить к неисправности электронных блоков и стирать информацию с магнитных носителей информации. Для блокирования угрозы такого воздействия используется экранирование защищаемых средств.

Для защиты информации от несанкционированного доступа создаются:

- система разграничения доступа к информации;

- система защиты от исследования и копирования программных средств[3].

Нужно учесть, что прежде всего вирусы представляют очень серьёзную опасность для информационного ресурса предприятия.

В заключении хочется отметить, что для обеспечения безопасности данных информационного ресурса предприятия необходимо учесть все возможные варианты защиты данных и обеспечить полную конфиденциальность данных на предприятии. Тем самым защита информации - это комплекс мероприятий, направленных на обеспечение информационной безопасности, которая обеспечит предприятию необходимый аспект ведения бизнеса в условиях агрессивной рыночной экономики.

1.4 Основные элементы системы защиты информации коммерческого предприятия

Систему защиты любой организации можно представить в виде кирпичной стены, которая состоит из множества разнообразных элементов. А если быть конкретнее система включает: правовой, организационный, инженерно-технический, программно-аппаратный и криптографический элементы, иногда некоторые из них объединяют и в результате получают программный, организационный и технический.

Правовой элемент системы защиты информации базируется на нормах информационного права и предполагает юридическое закрепление взаимоотношений предприятия и государства по поводу обязанности персонала соблюдать установленные собственником информации ограничительные и технологические меры защитного характера, по поводу правомерности использования системы защиты информации фирмы и персонала, а также ответственности персонала за нарушение порядка защиты информации.

Организационный элемент включает в себя меры управленческого, ограничительного (режимного) и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы. Эти меры связаны с установлением режима конфиденциальности в фирме. Инженерно-технический элемент системы защиты информации в свою очередь предназначен для активного и пассивного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью различных технических средств. При защите информационных систем этот элемент имеет весьма важное значение, хотя стоимость средств технической защиты велика. Что нельзя сказать о средствах инженерной защиты, к примеру такой элемент этой защиты как колючая проволока является едва ли не самым распространённым средством по защите от проникновения.

Программно-аппаратный элемент в свою очередь предназначен для защиты ценной информации, обрабатываемой и хранящейся в компьютерах, серверах и рабочих станциях локальных сетей и различных информационных системах. Кроме этого фрагменты этой защиты могут быть использованы как сопутствующие средства в инженерно-технической и организационной защите.

Криптографический элемент системы защиты информации подразумевает под собой защиту информации при помощи криптографии. Под криптографией понимается искусство письма секретными кодами и их дешифровка. Защита данных с помощью шифрования – возможно, одно из важнейших решений проблемы их безопасности. Зашифрованные данные становятся доступными только тому, кто знает, как их расшифровать, и поэтому похищение зашифрованных данных бессмысленно для несанкционированных пользователей.

ГЛАВА 2 АНАЛИЗ И РАЗРАБОТКА МЕРОПРИЯТИЙ ПО СОВЕРШЕНСТВОВАНИЮ ЗАЩИТЫ ИНФОРМАЦИИ В ОАО "РЖД"

2.1 Сфера деятельности ОАО "РЖД"

Железнодорожный комплекс имеет особое стратегическое значение для России. Он является связующим звеном единой экономической системы, обеспечивает стабильную деятельность промышленных предприятий, своевременный подвоз жизненно важных грузов в самые отдаленные уголки страны, а также является самым доступным транспортом для миллионов граждан.

Открытое акционерное общество "Российские железные дороги" входит в мировую тройку лидеров железнодорожных компаний. Это определяют следующие факторы:

- огромные объемы грузовых и пассажирских перевозок;

- высокие финансовые рейтинги;

- квалифицированные специалисты во всех областях железнодорожного транспорта;

- большая научно-техническая база;

- проектные и строительные мощности;

- значительный опыт международного сотрудничества.

ОАО "РЖД" было учреждено постановлением Правительства РФ от 18 сентября 2003 года № 585. Создание компании стало итогом первого этапа реформирования железнодорожной отрасли в соответствии с постановлением Правительства РФ от 18 мая 2001 года № 384.

1 октября 2003 года – начало деятельности ОАО "РЖД".

Учредителем и единственным акционером ОАО "РЖД" является Российская Федерация. От имени Российской Федерации полномочия акционера осуществляет Правительство Российской Федерации.

Имущество компании было сформировано путем внесения в уставный капитал ОАО "РЖД" по балансовой стоимости активов 987 организаций федерального железнодорожного транспорта, принадлежащих государству.

Миссия компании заключается в эффективном развитии конкурентоспособного на российском и мировом рынках транспортного бизнеса, ядром которого является эффективное выполнение задач национального железнодорожного перевозчика грузов и пассажиров и владельца железнодорожной инфраструктуры общего пользования.

Главные цели деятельности общества – обеспечение потребностей государства, юридических и физических лиц в железнодорожных перевозках, работах и услугах, оказываемых железнодорожным транспортом, а также извлечение прибыли.

Стратегические цели компании:

- увеличение масштаба транспортного бизнеса;

- повышение производственно-экономической эффективности;

- повышение качества работы и безопасности перевозок;

- глубокая интеграция в евро-азиатскую транспортную систему;

- повышение финансовой устойчивости и эффективности.

Виды деятельности:

- грузовые перевозки;

- пассажирские перевозки в дальнем сообщении;

- пассажирские перевозки в пригородном сообщении;

- предоставление услуг инфраструктуры;

- предоставление услуг локомотивной тяги;

- ремонт подвижного состава;

- строительство объектов инфраструктуры;

- научно-исследовательские и опытно-конструкторские работы;

- содержание социальной сферы.

2.2 Анализ существующей системы защиты информации в ОАО "РЖД"

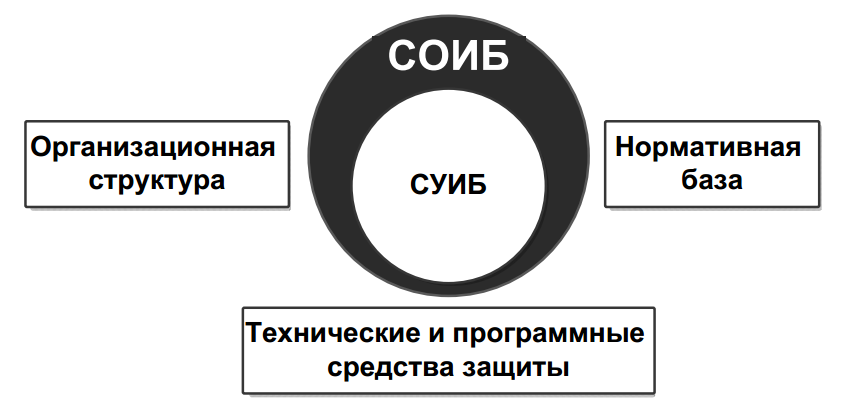

Система обеспечения информационной безопасности (СОИБ) предназначена для обеспечения надежной защиты информационной инфраструктуры ОАО «РЖД» от угроз информационной безопасности (ИБ) и представляет собой совокупность нормативной базы СОИБ, организационных мер (организационная структура СОИБ), технических и программных средств защиты.

Ключевое (центральное) место в СОИБ занимает система управления информационной безопасностью (СУИБ), позволяющая с использованием технических и организационных методов и мер решать задачи управления процессами ИБ на различных уровнях, являющаяся частью общей системы управления ОАО «РЖД», основанной на подходе, учитывающем бизнес-риски.

СУИБ состоит из органов управления ИБ, нормативно-методического, информационносправочного и технического обеспечения управления ИБ (рис. 1).

Рис. 2.1 - Состав СОИБ

В основу построения СУИБ положен процессный подход, задаваемый современными стандартами менеджмента качества и семейством стандартов по управлению ИБ, в том числе стандартом, разработанным в ОАО «РЖД» - «СТО РЖД 1.18.002-2009 Управление информационной безопасностью. Общие положения». Основные процессы оперативного управления в СУИБ связаны с управлением инцидентами ИБ, т.е. процессами мониторинга, регистрации событий и инцидентов ИБ, их обработки и анализа защищенности, принятием мер по устранению причин и последствий нарушения ИБ.

При этом преимущественно реализуется корректирующее управление и верификационно-факторный подход, ориентированный на достижение базового уровня безопасности за счет обеспечения соответствия различным системам требований, задаваемых регламентирующими документами, применением базового набора мер и их соответствующей адаптацией к реальным или вновь появляющимся факторам: возникновению новых угроз, заданию более жестких требований по ИБ, развитию систем и т.п.

Перспективным представляется применение в ОАО «РЖД» смешанного подхода, сочетающего верификационно-факторный и риск-ориентированный подходы. Управление рисками ИБ (неоперативное управление), связанное с проведением аудита ИБ, оценкой и анализом рисков, их обработкой и принятием решений по корректирующим мерам обеспечения ИБ и по совершенствованию СУИБ, позволит обеспечивать гарантированный уровень информационной безопасности ОАО «РЖД».

В настоящее время решение задач обеспечения и управления ИБ, а также поддержки управления процессами ИБ в ОАО «РЖД» обеспечивается комплексом организационных мероприятий и применением программно-технических систем и средств защиты информации:

- подсистемы антивирусной защиты;

- подсистемы защиты от несанкционированного доступа: (идентификации и аутентификации, управления доступом, регистрации событий безопасности, контроля целостности, ограничения программной среды, криптографической защиты информации, защиты межсетевого взаимодействия);

- подсистемы защиты от компьютерных атак;

- подсистемы мониторинга, оценки защищенности и анализа уязвимостей в аппаратном и программном обеспечении;

- подсистемы управления инцидентами информационной безопасности и т. д.

Таким образом, в техническом плане существующая СУИБ в значительной мере является системой управления инцидентами ИБ.

2.3 Мероприятия по совершенствованию защиты информации в ОАО "РЖД"

Для поддержки СУИБ используются система оценки защищенности (СОЗ) автоматизированных информационно-телекоммуникационных систем (АИТС) и автоматизированная система корреляции событий информационной безопасности (АС КСИБ), которые обеспечивают сбор и обработку событий ИБ из различных источников на основе агентской технологии или использовании коннекторов с различными источниками событий, таких, как:

- средства защиты информации (включая межсетевые экраны, системы обнаружения вторжений, средства построения VPN, средства антивирусной защиты, средства защиты от несанкционированного доступа, сканеры защищенности, системы управления доступом (в том числе, системы контроля и управления доступом);

- сетевое оборудование;

- системное программное обеспечение (операционные системы, системы управления базами данных);

- средства управления и мониторинга информационной инфраструктурой;

- прикладное программное обеспечение;

- различные программно-аппаратные средства;

- информация об изменениях прав доступа пользователей, производственных процессов, физической инфраструктуры;

- системы и средства видеонаблюдения;

- другие источники.

Количество регистрируемых различными источниками событий ИБ применительно к инфраструктуре ОАО «РЖД» составляет миллионы событий в сутки. При этом возникает ряд проблем, требующих решения:

а) огромное количество событий, которые не могут быть в полном объеме обработаны вручную (просмотрены, проанализированы);

б) большое количество различных источников событий;

в) представление информации в различных форматах;

г) необходимость анализа событий для поиска аномалий;

д) необходимость связывания (корреляции) событий из разных источников между собой (по времени, по схожим источникам событий).

Автоматизация обработки таких объемов информации, направленная на обнаружение, реагирование и ликвидацию последствий инцидентов информационной безопасности, требует разработки новых подходов, методов и моделей управления.

Перспективным подходом к совершенствованию СУИБ является внедрение ситуационного управления ИБ на железнодорожном транспорте, ориентированного на использование элементов интеллектуальных технологий.

Это обусловлено высокой динамичностью процессов, неполнотой их описания и описания состояния внешней среды, что переводит задачи управления информационной безопасностью в режим реального времени с высокой степенью неопределенности. Совокупность таких задач и можно отнести к задачам ситуационного управления информационной безопасностью автоматизированных систем управления (АСУ) критического применения, решение которых требует применения соответствующих методов и моделей.

2.4 Ситуационная модель управления информационной безопасностью

Рассмотрим модель ситуационного управления информационной безопасностью в нечеткой среде, пригодную для практического использования в ОАО «РЖД».

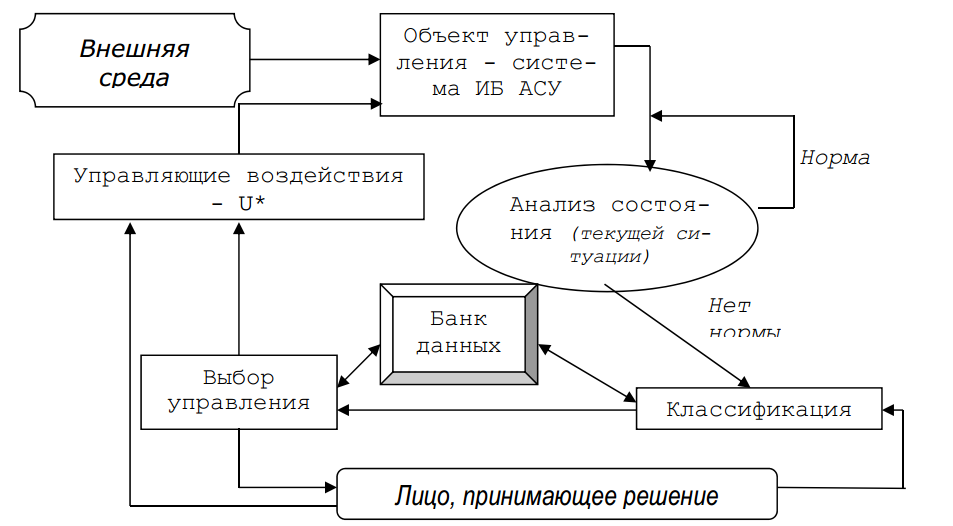

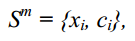

Множество различных факторов, влияющих на состояние ИБ АСУ является открытым, что приводит соответственно к множеству возможных текущих ситуаций (состояний ИБ) - Sm, однако количество управляющих решений (U) по влиянию на них, как правило, ограничено, т.е. S(m) >> (U).

В этих условиях модели ситуационного управления обладают наибольшей эффективностью[4]. Такое управление, хотя и не оптимизирует сам процесс управления, но справляется с управляющими функциями лучше (по меньшей мере, в стрессовых ситуациях), чем пользователь. Общая схема модели ситуационного управления ИБ в АСУ представлена на рис. 2.

Рис. 2. Модель ситуационного управления ИБ АСУ

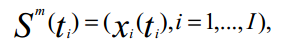

Под ситуацией в системе обеспечения ИБ АСУ понимается совокупность состояний системы и среды в один и тот же момент времени

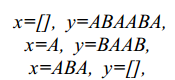

где хi(ti) - множество характеристик системы и среды на момент времени ti.

Анализатором устанавливается факт отклонения текущей ситуации от некоторого ее требуемого значения, на основе чего вырабатывается решение о необходимости вмешательства в процесс обеспечения ИБ АСУ.

Интервал контроля состояния выбирается исходя из «важности» информационного ресурса, состояния внешней среды и других условий.

Если текущая ситуация требует вмешательства, то ее описание классифицируется на основе списка правил обобщения ситуаций, т.е. она относится к определенному классу, которому соответствует некоторое множество элементарных воздействий U*.

Для выработки управляющего воздействия по требующей вмешательства ситуации Sm

формируется траектория ее обработки

где  - подмножество номеров операторов U.

- подмножество номеров операторов U.

Лицо, принимающее решение (ЛИР), в основном, наблюдает за функционированием модели ситуационного управления и лишь при неспособности автоматической классификации ситуаций или выработки необходимого управляющего воздействия делает это сам, а при необходимости пополняет модель новыми знаниями, т.е. реализуется принцип самообучения (например, на основе обучающих последовательностей, вновь уточненных матриц парных сравнений в методе анализа иерархий и др.).

Модель ситуационного управления можно охарактеризовать следующей цепочкой: четкое описание ситуации - недетерминированность (иногда и нечеткость) выработки управляющего воздействия - четкое управляющее воздействие.

Описание ситуации (объекта и внешней среды) в классической модели ситуационного управления осуществляется в точных терминах, однако, если в описании принимает участие и человек, то ему легче оперировать уже с нечеткими понятиями.

Кроме того, требуется осуществлять опережающую оценку состояний на некоторую глубину процесса At=tk-tk-1, что тоже предполагает некоторую априорную неопределенность. Модель управления в нечеткой среде отличается ориентацией на большую неопределенность (нечеткость). Нечеткими при этом могут быть как описание, так и классификация текущей ситуации, а иногда также алгоритмы выработки управляющих воздействий (в т.ч., оптимальных) и само управляющее воздействие, если объект управления обладает определенным «уровнем интеллектуальности».

Основными источником нечеткости являются как объективная, так и субъективная неопределенности описаний вполне реальных ситуаций и принятого решения.

Все это свидетельствует о том, что более правильным и общим будет описание моделей ситуационного управления в нечеткой среде. Для управления ситуациями в нечеткой среде целесообразно использовать модель типа «нечеткая ситуация» - «четкое решение». Рассмотрим подход к ситуационному управлению ИБ в АСУ реального времени в терминах теории нечетких категорий.

На произвольный момент времени текущее состояние системы обеспечения ИБ АСУ и среды ее функционирования можно записать как

где xj - множество характеристик системы обеспечения ИБ,

cj - множество характеристик среды.

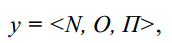

Введем нечеткую переменную, описываемую тезаурусом

где N - наименование нечеткой переменной; О - область ее определения; П - подмножество ограничений на ее возможные значения, которое задается либо перечислением, либо своей функцией принадлежности.

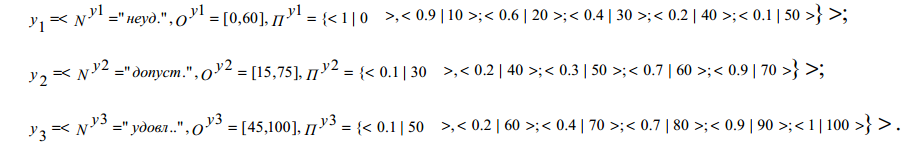

Рассмотрим пример оценки состояний системы защиты информации в АСУ как первого этапа ситуационного управления с использованием аппарата нечетких категорий.

Обозначим степень удовлетворения ходом защиты информации нечеткими понятиями «полная», «удовлетворительная» и «неудовлетворительная».

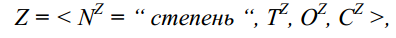

Эту совокупность состояний можно описать векторной лингвистической переменной

где соответствующие компоненты тезауруса: наименование переменной, терм - множество ее значений, область определения, семантическая процедура наделения смыслом нечетких переменных,

Здесь

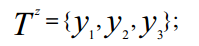

Процедура наделения смыслом нечетких переменных может быть построена, например, на основе метода анализа иерархий Т. Саати [3].

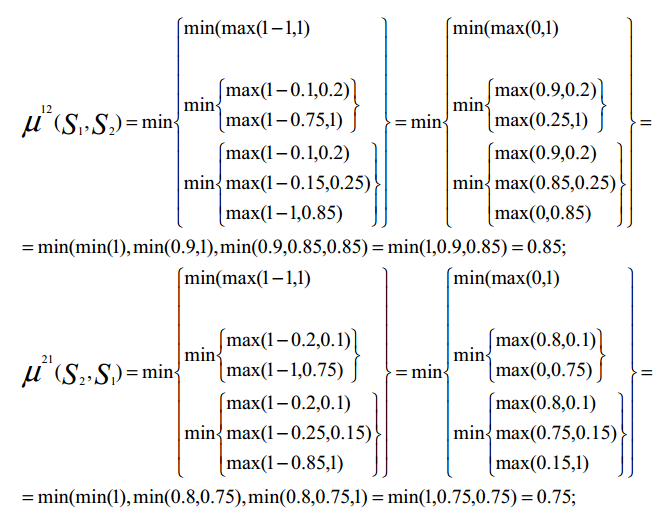

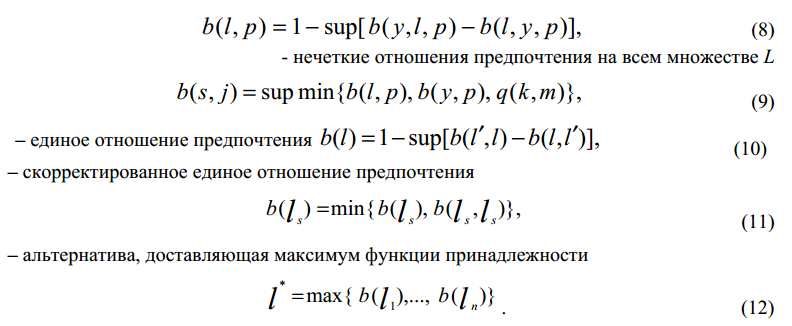

Вид функций принадлежности для рассматриваемого примера с учетом кусочно-линейной их интерполяции приведен на рис. 3.

Рис. 3. Значения и уровни функций принадлежности нечеткой переменной.

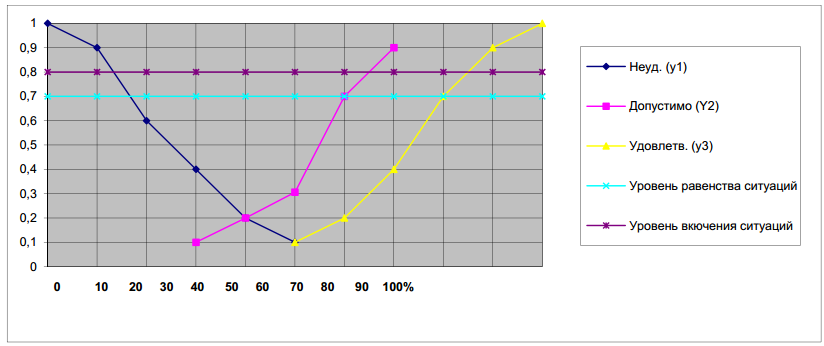

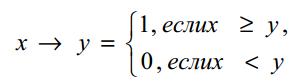

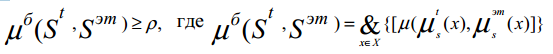

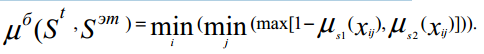

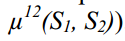

Анализ состояний при обработке нечетких ситуаций основан на понятии нечеткого равенства ситуаций. Алгоритм анализа представляется следующим образом. Рассчитывается функция сходства (принадлежности) двух ситуаций S1 и S2 и проверяется ее соответствие некоторому порогу нечеткого равенства ситуаций

Используя минимаксную трактовку логических операций, а также физический смысл логических операций «конъюнкция»  и «импликация»

и «импликация»  можно преобразовать функцию принадлежности к виду:

можно преобразовать функцию принадлежности к виду:

Численное значение порога нечеткого равенства ситуаций можно определить при задании некоторых эталонных ситуаций – Sэт.

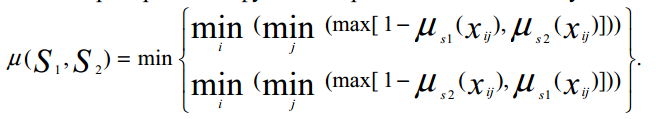

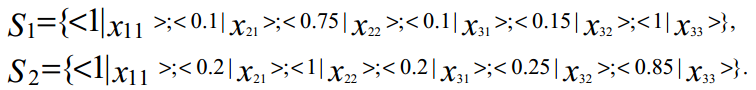

Пусть, например, Х={х1,х2,х3}, а описания ситуаций S1 и S2 имеют вид

Функции принадлежности для этого случая определятся следующим образом:

Откуда следует условие равенства ситуаций µ(S1, S2) = min (0,8; 0,7) = 0,75.

Следовательно, при условии µ(S1, S2) ≤ 0,75 необходимо будет осуществить классификацию текущей ситуации St для снятия «нечеткости» с ее описания путем определения ее принадлежности к какой-нибудь эталонной ситуации Sэт, хранящейся в банке данных.

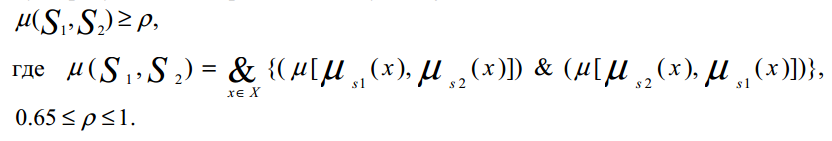

Ситуацию St можно будет включить в ситуацию Sэт, когда мера близости их превысит некоторый порог

Или, после преобразования по изложенным выше правилам,

Так как нечеткое равенство ситуаций – частный случай их включения, то в рассмотренном примере порог включения S1 в Sэт равен 0,85 (порядок расчета аналогичен расчету

Рассмотрим теперь алгоритм выбора управления. Пусть, например, в некотором алфавите {А, В} требуемая (эталонная) ситуация о состоянии ИБ АСУ описывается как АВАВААВА.

Предположим, что в ходе функционирования АСУ состояние ИБ изменилось и перешло в АВ. Пусть имеется некоторый набор средств (мероприятий), предоставляющий возможность влиять на ход обеспечения ИБ.

Достаточным условием порождения всех слов в любом алфавите является правило [5]:

x, y →xy, где переменные x, y - произвольные объекты.

Возможные изменения состояний ИБ АСУ можно представить, например, на языке продукций в соединении x, y, x (например, контроль, реагирование, контроль) [7].

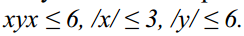

Требуется найти такие значения слов в указанной комбинации, чтобы уравнение ABxyx = ABABAABA превратилось в тождество. Сокращая, получим эквивалентное уравнение

Из указанного выражения следует, что величина слов и выражений не превышает уровней xyx ≤ 6, /x/ ≤ 3, /y/ ≤ 6.

В символьной математике подобные уравнения решаются методом перебора. При этом, однако, имеется ограничение на число возможных вариантов перебора (оно может быть огромным, здесь – 97), которое преодолевается использованием известных неформальных процедур, сокращающим пространство поиска (например, заданием пробного значения переменной x). Так в рассмотренном примере при указанных ограничениях можно рассмотреть

где [] – пустое слово (единица для соединения слов).

Из этих вариантов (альтернатива x=АВ решения не имеет) может быть выбран предпочтительный вариант на основе критерия, заложенного в реализацию алгоритма программы (например, первый входящий в Рефал-программе).

Следует отметить, что модель ситуационного управления ИБ АСУ обладает свойством универсальности, т.е. может обрабатывать и четкие ситуации, когда пороговое значение для функции принадлежности будет равно единице.

Следует также отметить, что реализация моделей ситуационного управления в нечеткой среде дело весьма трудоемкое, т.к. требует создания базы сведений об объекте управления и выбора подходящего языка описания ситуаций и вырабатываемых решений (например, языков «Пролог» и «Рефал», реализующих аксиомы и правила логического вывода, алгоритмов обработки экспертной информации т.п.).

Рассмотрим один эффективный алгоритм обеспечения качества ИП на основе алгебры целевых управлений.

Введем по аналогии с работой [4] базовое понятие – целевое управление в заданном функциональном базисе. Под функциональным базисом будем понимать множество функциональных требований – мероприятий по устранению негативного состояния ИБ (предупреждению, обнаружению, инициализации и ликвидации негативных факторов)

S = {S1 , S2 , …, Sn}

где S1 – имя функционального требования.

Задействование каждого мероприятия интерпретируется во времени, в логическом пространстве и информационном пространстве.

Для каждого мероприятия (средства) его временная интерпретация задается парой (tвкл, τ), где tвкл – время включения средства, t– длительность его работы.

В логическом пространстве каждому мероприятию может быть поставлен некоторый предикат, при истинности которого происходит включение его (немедленно при динамическом алгоритме управления или в заданное время при статическом алгоритме управления ИБ).

В информационном пространстве функциональному базису ставится в соответствие вектор входных и выходных переменных в системе обеспечения ИБ АСУ.

Под целевым управлением будем понимать процесс перевода системы обеспечения ИБ дополнительных резервов. В информационном пространстве на основе вектора входных данных формируется последовательность управлений. На основе указанных операций строится алгоритм целевого управления ИБ в АСУ.

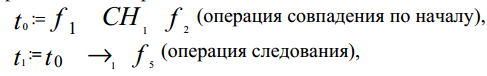

Целевое управление с конечным (счетным) числом управлений осуществляется на основе арифметических выражений вида

(операция логического следования), с использованием которых обеспечивается согласованная работа всех элементов функционального базиса.

Последнее выражение носит динамический характер: включение новых элементов fn обеспечивается при выполнении некоторого условия a1=1.

2.5 Применение метода искусственного интеллекта в защите информации в ОАО "РЖД"

Алгоритм управления может быть спроектирован по заданному критерию, например, минимального времени на достижение цели управления при ограничении на вычислительные ресурсы и согласованность их функционирования. В этом случае управление можно осуществить как в непересекающихся базисах, так и в пересекающихся, когда одни и те же элементы базиса используются в различных режимах (этапах) обеспечения ИБ АСУ. В последнем случае должна быть осуществлена проверка условий, нагрузок, функциональной пригодности проводимых мероприятий для обеспечения требуемого уровня ИБ для АСУ.

Алгоритм обеспечения требуемого уровня ИБ на основе алгебры целевых управлений хорошо согласуется с основными методами обеспечения ИБ систем: подключением структурного (программно-методического), временного, информационного ресурсов.

Таким образом, рассмотренный алгоритм допускает управление процессом обеспечения ИБ для АСУ ОАО «РЖД» с интерпретацией во времени, в логическом пространстве и информационном пространстве.

Рассмотрим порядок и алгоритм мониторинга анализа ситуаций, связанных с поведением АСУ, на основе аппарата бинарных отношений порядка.

Целесообразность использования методов искусственного интеллекта в системе управления защищенностью АСУ обусловливается тем, что при возникновении нештатных ситуаций вследствие информационных воздействий различного вида (при функционировании АСУ как системы реального времени) необходимо как можно быстрее осуществить их диагностику и принять меры к скорейшему устранению. Особенно это важно при обеспечении безопасного функционирования АСУ критического применения в реальном времени. Следовательно, подсистема управления безопасности функционирования АСУ в этих условиях должна на основе анализа некоторых признаков (индикаторов, измерителей) ситуаций оперативно определять их и устранять последствия, иногда оперативно, иногда путем изменения условий и доработок самого объекта испытаний лицами, принимающими решение по представляемой им информации контроля.

Основным содержанием концепции построения интеллектуальных систем управления является использование введенных в систему и пополняемых в ходе функционирования систем знаний [5, 6].

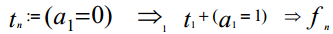

При наличии нескольких индикаторов ситуаций l из некоторого их множества L (измерителей состояния системы) определяется конкретная ситуация l* на основе бинарных отношений порядка. Для этого используются показания множества индикаторов ситуаций (каждой i-й ситуации соответствует свой диапазон показаний каждого для каждой конкретной ситуации, а также матрицы отношений нечеткости предпочтений для каждой группы показаний индикаторов.

Пусть будет получена частная реализация групп измерений по каждому индикатору. Тогда последовательно можно определить: – нечеткое подмножество недоминируемых альтернатив от совокупности признаков

Применение методов искусственного интеллекта позволяет существенно повысить эффективность управления обеспечением безопасности информационных ресурсов АСУ, сокращает время и необходимые для этой цели ресурсы.

С использованием рассмотренных выше методических подходов к ситуационному управлению обеспечением информационной безопасности в АСУ разрабатываются соответ ствующие алгоритмические и программные средства для целей управления ИБ АСУ во времени, в логическом пространстве и информационном пространстве адекватно складывающейся обстановке.

ЗАКЛЮЧЕНИЕ

К технической защите информации можно отнести применение различных технических средств, программ. Подобная мера защищает от любого внешнего воздействия, от вирусов, от кражи информации. Очень распространенная техническая защита от вирусов, которые просто заполонили Интернет. Практически в каждой организации, каждый пользователь использует мощные антивирусные программами. Так же сформулированы определенные правила, которые необходимы при пользовании компьютерами. Для улучшения работы данной системы стоит оснастить каждое рабочее место основными правилами защиты от вредоносных программ. В данные правила можно отнести: постоянная проверка внешних носителей; ежедневная проверка компьютера на наличие вредоносных программ, использование только проверенных антивирусных программ; не пользоваться сомнительными сайтами; не открывать сомнительные файлы, которые приходят на электронную почту. Каждый сотрудник приступая к работе должен быть подробно ознакомлен с подобной техникой безопасности.

Так же нужно обязательно обратить внимание и на антивирусную программу, которой оснащаются персональные компьютеры. Такая программа должна постоянно проводить защиту оперативной памяти. Программа должна как автоматически, так и по требованию пользователей проводить тестирование поступающей информации на компьютер. Регулярное обновление антивирусной базы, так же является неотъемлемой частью антивирусной программы. Так как ежедневно создаются множество вредоносных программ, которые влияют на качество поступающей информации и работу системы. Программа по мимо контроля поступающей информации должна уметь лечить и удалять найденные вирусы.

Набор средств информационной защиты в каждом предприятии должна быть стандартна и соответствовать следующим пунктам:

- Использовать средства защиты на файловом уровне.

- Использовать качественные, лицензионные антивирусные программы.

- Использование ключей, смарт-карт.

- Применять средства обеспечения централизованного управления системой информационной безопасности.

- Не передавать информацию, которая является конфидециальной другим лицам.

- Проводить постоянные беседы с работниками о соблюдении правил кон- фидециальности.

- Ограничить права доступа к объектам.

- Создание индивидуального технического системного программного обеспечения для более надежного использования.

Таким образом, для успешной зашиты информации, и для предотвращения проникновения злоумышленников достаточно применять ряд мер защиты, контролировать из исполнение, проводить регулярно профилактические меры среди сотрудников.

СПИСОК ЛИТЕРАТУРЫ

- Артемов А.В. Информационная безопасность. Курс лекций. - Орел: МАБИВ, 2014.

- Бармен Скотт. Разработка правил информационной безопасности. - М.: Вильямс, 2016. - С. 208.

- Гмурман А.И. Информационная безопасность. М.: "БИТ-М", 2014 г.

- Журнал «Секретарское дело» №1 2015 год

- Информационная безопасность и защита информации Мельников В. П. и др. / Под ред. Клейменова С. А.- М.: ИЦ «Академия», 2016.336 с.

- Петров В. А., Пискарев А.С., Шеин А.В. Информационная безопасность. Защита информации от несанкционированного доступа в автоматизированных системах. Учебное пособие. - М.: МИФИ, 2015.

- Современная компьютерная безопасность. Теоретические основы. Практические аспекты. Щербаков А. Ю. - М.: Книжный мир, 2015.- 352 с.

- Соляной В.Н., Сухотерин А.И. Взаимодействие человека, техники и природы: проблема информационной безопасности. Научный журнал (КИУЭС) Вопросы региональной экономики. УДК 007.51 №5 (05) Королев. ФТА. - 2015.

- Справочно-правовая система «Консультант Плюс».

- Стандарты информационной безопасности Галатенко В. А.- М.: Интернет-университет информационных технологий, 2016. - 264 с.

- Хачатурова С.С. Информационные технологии в юриспруденции: учебное пособие. // Фундаментальные исследования. - 2015. - № 9. - С. 8-9.

- Хачатурова С.С. Организация предпринимательской деятельности. Создание собственного дела // Международный журнал экспериментального образования. - 2012. - № 2. - С. 137-138.

- Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства. - М.: ДМК Пресс, 2016. - С. 544.

- Шутова Т.В., Старцева Т.Е. Высокотехнологичный комплекс России - платформа для инновационного прорыва. Научный журнал (КИУЭС) Вопросы региональной экономики. УДК 007.51 №2 (11) г. Королев. ФТА. 2014г.

- www.safensoft.ru/security.phtml?c=791

- www.abc-people.com/typework/economy/e-confl-8.htm

- www.epam-group.ru/aboutus/news-and-events/articles/2009/aboutus-ar-gaz-prom-09-01-2016.html

- www.nestor.minsk.by/sr/2016/07/sr70713.html

- www.kaspersky.ru/

-

Информационная безопасность и защита информации Мельников В. П. и др. / Под ред. Клейменова С. А.- М.: ИЦ «Академия», 2016.336 с. ↑

-

Артемов А.В. Информационная безопасность. Курс лекций. - Орел: МАБИВ, 2014. c.126 ↑

-

Бармен Скотт. Разработка правил информационной безопасности. - М.: Вильямс, 2016. - С. 208. ↑

-

Современная компьютерная безопасность. Теоретические основы. Практические аспекты. Щербаков А. Ю. - М.: Книжный мир, 2015.- 352 с. ↑

- Особенности жизненного цикла проекта и разработки игры

- Автоматизация учета повременной оплаты труда (Требования к системе в целом)

- Управление миграционными процессами (Проблема адаптации и упорядочивания миграции в России)

- Контроль за оперативно-розыскной деятельностью (Вневедомственный (внешний) контроль )

- Понятие и виды ценных бумаг (Правовая характеристика ценных бумаг по российскому законодательству)

- "Понятия и виды ценных бумаг"

- Порядок и сроки принятия наследства

- «Понятие, признаки и правовое регулирование несостоятельности (банкротства)» . .

- Процедуры банкротства: виды, общая характеристика (Сущность и значение банкротства)

- Валютный курс как экономическая категория, многофакторность формирования валютного курса (Факторы, влияющие на валютный курс)

- Проектирование реализации операций бизнес-процесса «Реализация билетов через розничные кассы» (Организационная структура управления предприятием)

- Анализ методов и устройств ввода информации в компьютер (Определение компьютера)