Исследование проблем защиты информации (Теоретические аспекты исследования проблемы защиты информации)

Содержание:

Введение

В XXI веке у человечества появляется все больше новых объектов, нуждающихся в защите путем закрепления соответствующих норм в законе. Основной объект на сегодняшний день – это информация. В наше время общество всецело зависит от получаемых, обрабатываемых и передаваемых данных. По этой причине данные сами по себе приобретают высокую ценность. И тем больше цена полезной информации, чем выше ее сохранность.

В виду вышесказанного, законодательными актами, как в России, так и зарубежных странах предусматривают немалое количество норм, направленных на регулирование создания, пользования, передачи и защиты информации во всех ее формах.

Особой ценностью обладает информация, несущая в себе данные о личной, индивидуальной или семейной жизни человека. Ст.2 Конституции Российской Федерации закрепляет основной принцип современного демократического общества: «Человек, его права и свободы являются высшей ценностью». Соответственно и информация, непосредственно затрагивающая частные интересы человека должны уважаться и защищаться государством.

Пренебрежение технологиями или нарушение требований законодательства в области защиты информации в настоящее время может приводить к серьезным финансовым, имиджевым потерям, а в некоторых случаях поставить под угрозу само существование организаций, использующих в своей работе автоматизированные информационные системы. В связи с этим, проблема соблюдения требований к документационному обеспечению работы по обеспечению конфиденциальности информации становится особенно актуальной. [14]

Цель этой работы заключается в анализе современных методов защиты информации.

Задачи работы:

- рассмотреть теоретические аспекты исследования проблемы защиты информации;

- изучить методы защиты информации;

- рассмотреть практические методы защиты информации

Объект исследования: технологии защиты информации.

Предмет исследования: современные технологии защиты информации.

Методы исследования: изучение литературных источников, нормативно-правовой базы, изучение технической документации и функционала программных средств защиты информации, анализ состояния работы с персональными данными, сравнения, включенного наблюдения.

Глава 1.Теоретические аспекты исследования проблемы защиты информации

1.1 Концепция информационной безопасности

Определим общие цели защиты информации в автоматизированных системах, приведем обзор основных определений в технологии защиты информации.

Под безопасностью информации автоматизированной системы понимается состояние ее защищенности от внешних и внутренних угроз, характеризуемое способностью персонала, технических средств и информационных технологий обеспечить конфиденциальность, доступность, целостность и аутентичность информации при ее обработке.

Нормативно-правовую основу технологии и организационного обеспечения защиты информации составляют федеральные законы, локальные нормативные правовые акты, а также документы Федеральной службы по техническому и экспортному контролю и Федеральной службы безопасности Российской Федерации, регулирующие вопросы обеспечения безопасности информации. Концепция защиты информации исходит из наличия различных угроз безопасности информации АИС: внешних и внутренних, антропогенного, техногенного и природного характера, а также из современного состояния и ближайшей перспективы развития АИС, ее целей, задач, правовых основ применения, особенностей реализации и функционирования.

Целью достижения безопасности информации автоматизированной информационной системы является обеспечение безусловного выполнения основных задач и функций, выполняемых в рамках функционирования АИС и защита участников информационных отношений от причинения им какого-либо ущерба по причине несанкционированного (случайного или преднамеренного) вмешательства в процесс функционирования автоматизированной системы или доступа к циркулирующей в ней информации. [3]

Основными направлениями достижения безопасности информации в автоматизированных системах являются:

- обеспечение живучести и адаптивности АИС, организационной и информационной совместимости ее подсистем и элементов;

- комплексная комбинированная защита конфиденциальности, целостности, доступности и аутентичности информационных ресурсов системы.

Защите подлежит вся циркулирующая в автоматизированной системе информация. Методы и меры защиты ресурсов АИС определяются дифференцированно, исходя из их важности, особенностей реализации и использования.

Для общедоступной информации обеспечивается целостность и доступность.

Перечень информации АИС, конфиденциальность которой требуется обеспечить, разрабатывается на основании требований законодательства Российской Федерации и утверждается локальными нормативными актами.

Система защиты информации АИС реализуется как комплекс обоснованных, взаимно согласованных нормативных, организационных и технических (программных и аппаратных) мер на всех этапах процесса обработки и хранения информации, при передаче ее по каналам связи и иными способами. [8]

Порядок организации защиты информации АИС определяется соответствующей инструкцией, утверждаемой локальными нормативными актами.

К применению в автоматизированных системах, обрабатывающих персональные данные, допускаются только сертифицированные на соответствие требованиям безопасности компетентными государственными органами средства защиты информации.

Обработка информации ограниченного доступа средствами вычислительной техники допускается только после их оснащения средствами защиты информации и проверки их функционирования.

Для обеспечения безопасности информации при использовании информационно-телекоммуникационных сетей ее передача осуществляется с использованием сертифицированных компетентным государственным органом средств криптографической защиты. Выбор средств криптозащиты осуществляется исходя из взаимных интересов взаимодействующих организаций.

Современные методы защиты информации включают в себя комплекс мероприятий организационного и технологического обеспечения. Пренебрежение какой-либо одной из указанных компонент в разы повышает уязвимости автоматизированной системы. В случае пренебрежения работой с организационным обеспечением возрастает уязвимость информационной системы вследствие влияния человеческого фактора, в случае пренебрежения технологическими факторами уязвимости обусловлены техническими факторами. [9]

Приведем подробное рассмотрение данных компонент.

1.2. Анализ организационного обеспечения в методологии защиты информации

Организационные меры защиты – это меры административного, управленческого характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность обслуживающего персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить реализацию угроз безопасности (минимизировать размер ущерба в случае их реализации).

Организационное обеспечение представляет собой комплекс мероприятий, включающих в себя работу с документацией – локальными нормативными актами, определяющими круг обязанностей и ответственность работников в рамках соблюдения технологий защиты информации, организацию пропускного и внутриобъектового режима, мероприятия по противопожарной безопасности, работу системы контроля доступа.

Документационное обеспечение технологии защиты информации включает в себя:

- приказы;

- инструктивный материал;

- журналы ознакомлений пользователей с инструктивным материалом;

- журналы работы со средствами защиты информации;

- парольные карточки;

- карточки ЭЦП.

В целях обеспечения безопасности информации автоматизированной принимаются меры по предотвращению проникновения нарушителей на объекты защиты, по предотвращению потери информации и функциональности средств АИС в различных ситуациях.

К мерам морально-этического характера, призванным повысить эффективность защиты, относятся меры по привитию работникам определенных нравственных норм. Соблюдение этих норм, в том числе и не утверждаемых нормативными актами, должно поощряться, повышать авторитет работников и уважение к ним, быть престижным как для работников, так и для трудовых коллективов. Морально-этические нормы могут быть и документально оформленными в виде устава, свода правил или кодекса профессиональной этики. Эти меры должны подкрепляться постоянной работой по созданию и поддержанию здорового морального климата в трудовых коллективах. [10]

Сформулируем типовые требования к документационному обеспечению технологии защиты информации на предприятии в разрезе типовых угроз.

Таблица 1. Типовые требования к документационному обеспечению защиты информации

|

Угроза |

Технология защиты |

Документационное обеспечение |

|

Визуальный съём отображаемой информации (присутствие посторонних лиц при обработке данных специалистом) |

Блокировка экрана с помощью электронного ключа |

«Инструкция о пропускном и внутриобъектовом режиме» |

|

Вредоносная программа; |

Антивирусное программное обеспечение |

«Положение об антивирусной защите» |

|

Вторжение в ИСПД по информационно-телекоммуникационным сетям |

Технологии защиты от сетевых угроз |

«Аппаратный журнал настроек сетевой защиты» |

|

Закладка аппаратная |

Тестирование аппаратных средств |

«Акт ввода в эксплуатацию средств вычислительной техники» |

|

Закладка программная |

Тестирование программных средств |

«Положение о Фонде Алгоритмов и Программ» |

|

Произвольное копирование баз данных |

Разграничение доступа |

«Таблицы разграничения доступа к информационным ресурсам», «Инструкция о резервном копировании информационных ресурсов» |

|

Накопление данных пользователем ИСПД |

Ограничение прав доступа |

«Обязательство о неразглашении информации конфиденциального характера» |

|

Программные ошибки |

Информирование разработчиков |

«Акт ввода в промышленную эксплуатацию» |

|

Ошибочные действия персонала |

Программные средства защиты |

«Лист ознакомления пользователя с инструкцией по работе с программой» |

|

Стихийное бедствие, катастрофа |

Резервное копирование |

«Инструкция о порядке хранения, обращения МНИ» |

|

Компрометация ЭЦП |

Генерация новых ключей, расследование причин компрометации |

«Инструкция по работе с криптографическими средствами» |

|

Компрометация пароля |

Смена пароля, расследование причин компрометации |

«Инструкция по парольной защите» |

Также организационное обеспечение защиты информации включает в себя комплекс мероприятий по защите от несанкционированного доступа.

Средства вычислительной техники, с использованием которых производится обработка конфиденциальной информации, подлежат особому порядку учета и обращения.

Приведем требования организации защиты от НСД согласно документам ФСТЭК.

- При приобретении вычислительной техники в комплекте (системный блок, монитор, клавиатура с «мышью»), предназначенной для обработки и хранения конфиденциальной информации (КИ), каждому узлу, содержащему устройство хранения КИ, присваивается единый инвентарный номер.

- Ответственный за защиту информации производит учет СВТ предназначенных для работы с КИ в «Журнале учета СВТ, предназначенных для работы с конфиденциальной информацией». Данный журнал включается в номенклатуру дел предприятия. Все указанные СВТ специалист подразделения по защите информации опечатывает специальным защитным знаком (СЗЗ).

- СЗЗ наклеиваются на винты крепежа корпуса или на стыки сдвижных крышек и корпусов СВТ на предварительно обезжиренную (любой спиртосодержащей жидкостью) поверхность. Количество СЗЗ опечатывающих конкретное устройство зависит от его конструктивных особенностей (минимум 2 СЗЗ) и должно обеспечить невозможность вскрытия устройства без нарушения целостности СЗЗ.

- Номер СЗЗ записывается в «Журнале учета СВТ, предназначенных для работы с конфиденциальной информацией».

- СВТ предназначенные для работы с КИ защищаются от НСД с помощью программных и аппаратных средств обеспечения доступа к защищённой информации (BioLink, iKey 3000, стандартные системные средства аутентификации), в пределах выделяемых средств или централизовано поставляемых средств защиты от НСД.

- Доступ к информационным ресурсам СВТ предназначенных для работы с КИ разрешается в соответствии с инструкцией по ведению системы разграничения доступа к информационным ресурсам в ЛВС, содержащим КИ.

- Перед проведением планового или внепланового обслуживания СВТ связанного с вскрытием корпуса аппаратной части, а значит и нарушением СЗЗ, специалист производящий работы, обязан проинформировать ответственного за защиту информации о факте вскрытия СВТ. Ответственный за защиту информации факт вскрытия СВТ фиксирует в «Журнале учета СВТ, предназначенных для работы с конфиденциальной информацией».

- Факт выхода из строя СВТ содержащего КИ, как в период гарантийной, так и послегарантийной их эксплуатации, устанавливается постоянно действующей экспертной комиссией (ЭК), назначаемой руководителем подразделения, для определения характера и причины неисправности. В состав экспертной комиссии обязательно включают: IT-специалиста, ответственного по защите информации. Акт технической экспертизы составляется членами экспертной комиссии по форме. При вскрытии СВТ, находящихся в гарантийной эксплуатации, гарантийные организации уведомляются о факте вскрытия.

- Акт технической экспертизы составляется в одном экземпляре и передаётся в отдел по защите информации.

- При выходе из строя СВТ содержащего КИ, при исправном НЖМД, НЖМД извлекается из компьютера в установленном порядке и после этого компьютер передают в гарантийный или послегарантийный ремонт.

- В случае выхода из строя НЖМД находящегося в гарантийной эксплуатации, НЖМД передаётся на ремонт в IT подразделение предприятия.

- Разрешение на уничтожение неисправного негарантийного НЖМД дается руководителем подразделения предприятия на основании служебной записки и акта технической экспертизы экспертной комиссии.

- Неисправный негарантийный НЖМД подлежит уничтожению путем механической разборки или же информация, записанная на нем уничтожается в устройствах гарантированного уничтожения информации типа «Стек-НС1в».

- Уничтожение неисправного НЖМД производится ответственным за защиту информации и списывается в соответствии с положением по списанию материальных средств.

- После уничтожения неисправного НЖМД ответственный за защиту информации составляет акт (приложение 5) в двух экземплярах. Акт является основанием для списания НЖМД с материального учета, а также с карточек учета средств вычислительной техники и является основанием для получения НЖМД из резерва обменного фонда или закупки нового. Один экземпляр акта передается в подразделение учета материальных ценностей. Второй экземпляр акта остается в подразделении по принадлежности НЖМД.

- Взамен неисправного НЖМД устанавливается диск из обменного фонда с обязательной регистрацией в «Журнале учета СВТ, предназначенных для работы с конфиденциальной информацией». [6]

Выполнение требований организационного обеспечения защиты информации повышает ответственность сотрудников, работающих с ресурсами, содержащими конфиденциальную информацию. Требования организационного обеспечения защиты информации должны соответствовать законодательству Российской Федерации в данной области.

Глава 2. Методы защиты информации

2.1 Обзор методики антивирусной защиты

Технологические меры защиты информации включают в себя:

- организацию антивирусной защиты;

- защиту от сетевых угроз;

- организацию криптографической защиты;

- программно-технические средства аутентификации пользователей;

- средства резервного копирования.

Целями антивирусной защиты являются:

- противодействие проникновению вирусов в АИС и угрозам нарушения целостности обрабатываемой информации;

- сохранение работоспособности АИС и ее восстановление с минимальными финансовыми издержками и временными затратами.

Основные принципы АВЗ:

- назначение ответственных за АВЗ в подразделениях предприятия;

- обязательность выполнения требований настоящего Положения всеми ответственными за АВЗ и пользователями компьютеров, в части их касающейся;

- использование в работе только лицензионного ПО и последних версий антивирусного ПО, ведущих производителей;

- ежедневное обновление антивирусных баз;

- проверка на вирусы всех файлов, полученных на магнитных, оптических и иных внешних носителях, по электронной почте, перед их использованием;

- обучение правилам и нормам АВЗ вновь принятых на работу сотрудников.

Объектами АВЗ в структуре автоматизированной системы являются:

- прокси-серверы;

- почтовые серверы;

- серверы в локальных вычислительных сетях (ЛВС);

- рабочие станции в ЛВС, портативные (переносные) компьютеры.

В настоящее время большинство производителей антивирусных программных продуктов имеют корпоративные решения, позволяющие реализовать комплексную систему антивирусной защиты.

Рассмотрим организацию антивирусной защиты на примере ПО от Kaspersky Lab.

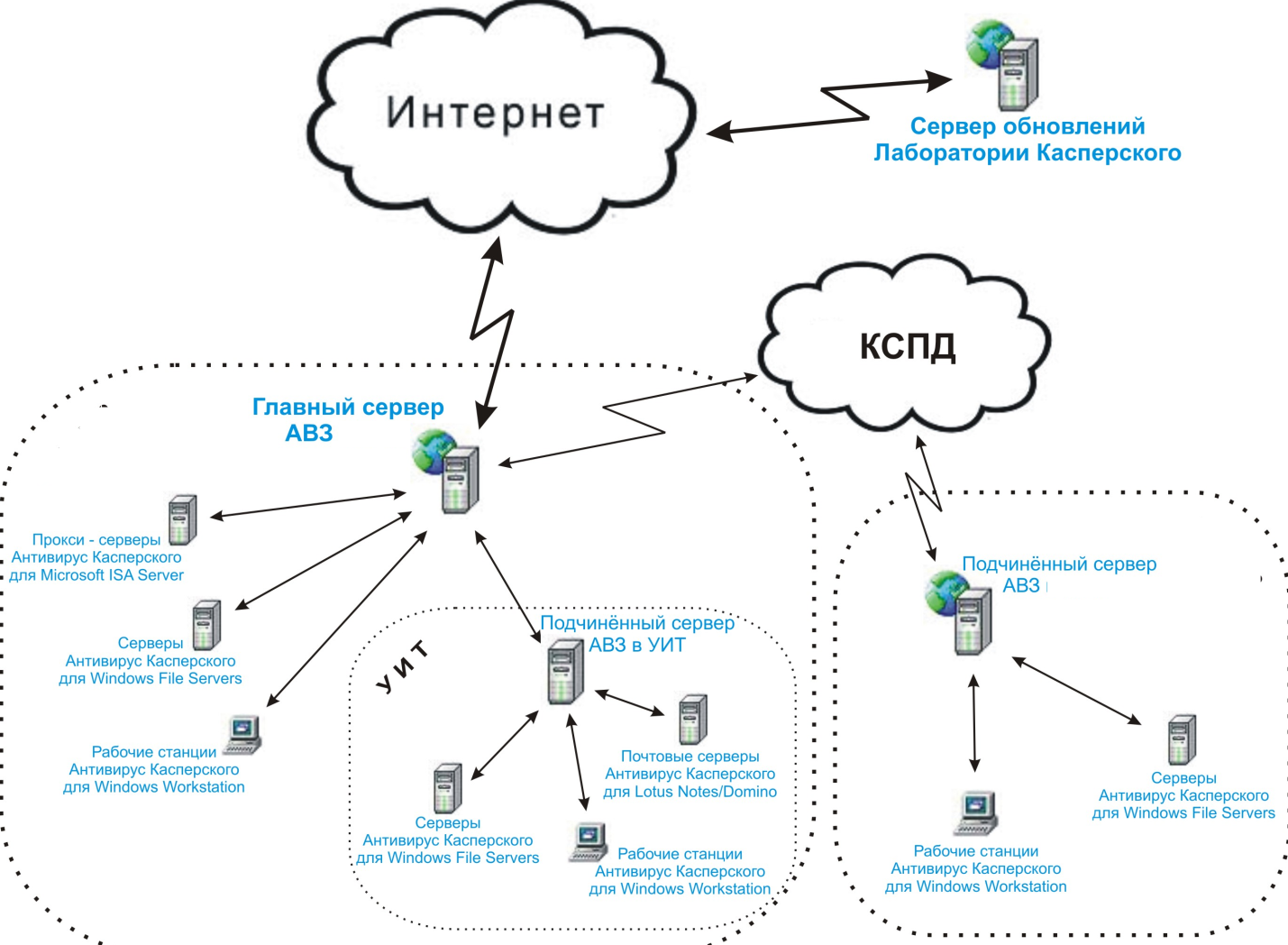

Структура распределенной сети АВЗ на базе решений от Kaspersky Lab:

- Главный сервер АВЗ (далее Главный сервер АВЗ) обеспечивает: обновление антивирусных баз с сервера обновлений Лаборатории Касперского, обновление антивирусных баз на закрепленных компьютерах, администрирование распределенной сети АВЗ (создание политик и групповых задач для подчиненных серверов и их подсетей). За Главным сервером АВЗ закреплены:

а) все рабочие станции, портативные (переносные) компьютеры и серверы;

б) прокси-серверы.

Подчиненный сервер АВЗ в обеспечивает: обновление антивирусных баз с Главного сервера АВЗ и их распространение на компьютеры, закрепленные за данным сервером, администрирование сети АВЗ в УИТ. За подчиненным сервером АВЗ в закреплены:

а) все рабочие станции, портативные (переносные) компьютеры и серверы в соответствующей подсети;

б) почтовые серверы.

Подчиненный сервер АВЗ (далее Сервер АВЗ) обеспечивает: обновление антивирусных баз с Главного сервера АВЗ и их распространение на все компьютеры, администрирование сети АВЗ подразделения предприятия. За Сервером АВЗ в подразделении предприятия закреплены рабочие станции, портативные (переносные) компьютеры и серверы.

Центром управления распределенной сети АВЗ является Главный сервер АВЗ. Серверы АВЗ в подразделениях подчинены главному серверу. Вся работа по контролю и управлению распределенной сетью АВЗ осуществляется удаленно с серверов АВЗ. Типовая структура распределённой сети АВЗ на базе решений от Kaspersky Lab представлена на рисунке 1.

Рис.1. Схема реализации антивирусной защиты на базе решений от Kaspersky Lab

2.2 Технологии защиты от сетевых угроз

Защита от сетевых угроз в сетях крупных организаций с иерархической структурой сети требует применения специализированного программного обеспечения. Одним из программных решений для реализации защиты от сетевых угроз являются программные продукты VipNet от Infotecs.

Структура организации защиты от сетевых угроз на основе решений от Infotecs показана на рис.2.

Сервер баз данных расположен на региональном уровне. Рабочие станции пользователей через каналы связи подключаются к серверу баз данных через Web-интерфейс. При такой схеме работы необходима организация защиты от Интернет-угроз.

Рис.2. Структура защиты от сетевых угроз на основе программных продуктов от Infotecs

Распределенные сети с иерархической структурой в настоящее время используют большое количество предприятий с разветвленной филиальной сетью. предназначена для реализации надежной, оперативной передачи информации между сетями предприятия и его подразделений.

Межсетевой информационный обмен данными в рамках КСПД, должен осуществляться в защищенном режиме.

Технология VipNet предназначена для создания безопасного функционирования технических средств и информационных ресурсов КСПД, взаимодействующей также и с внешними техническими средствами и информационными ресурсами.

Система защиты КСПД с использованием технологии VipNet (далее защищенная сеть) представляет собой систему персональных и межсетевых экранов, объединяющих взаимодействующие компьютеры (рабочие станции и сервера) в распределенной информационной сети через безопасные криптографически защищенные виртуальные соединения (туннели), обеспечивающие защиту трафика любых приложений функционирующих на этих компьютерах, а также защиту самих компьютеров от сетевых атак и несанкционированного доступа из сети.

Состав программных средств комплекса ViPNet, используемых для построения защищенной сети.

- ViPNet [Администратор] – включает в себя ПО ViPNet [Центр Управления сетью], ПО ViPNet [Удостоверяющий и Ключевой Центр]. Устанавливается на АРМ [Администратор].

Центр управления защищенной сетью (ЦУС) – предназначен для создания инфраструктуры виртуальной сети, установления требуемых связей между объектами сети и управления средствами защиты ViPNet, установленных на объектах данной сети.

Удостоверяющий и Ключевой центр (УКЦ) – предназначен для формирования первичной ключевой информации (файлов ключевых дистрибутивов), обновления ключевой информации в процессе эксплуатации в соответствии с заданными связями для объектов сети, оснащенными средствами защиты ViPNet, выдачи пользователям сертификатов ключей подписи и выполнения всех других функций, необходимых для функционирования служб ЭЦП.

- ViPNet [Координатор] – многофункциональное средство защиты сети, устанавливается на узлах КСПД и предназначено для обеспечения, в зависимости от настроек, следующих основных функций:

- сервера IP-адресов (регистрация и оповещение объектов сети о способах доступа к ним);

- Прокси–сервера, осуществляющего преобразование адресов (NAT), для защищенных соединений;

- сервера–туннеля (шифрование межсетевого трафика);

- межсетевого экрана 3 класса и защиты от несанкционированного доступа из внешней сети;

- сервера почтовых и управляющих сообщений.

- ViPNet [Клиент] (абонентский пункт) – многофункциональное средство защиты, реализующее на каждом компьютере (рабочей станции, сервере) следующие функции:

- персонального сетевого экрана и защиты от несанкционированного доступа из внешней и локальной сети;

- автоматическое установление виртуальных криптографически защищенных соединений (туннелей) для трафика любых приложений при их взаимодействии с другими объектами виртуальной защищенной сети;

- гарантированную доставку подписанных документов (файлов) по назначению (автопроцессинг, Деловая почта) с возможностью автоматического подтверждения доставки и прочтения документов юридически значимыми извещениями;

- работу защищенных служб Деловой почты и оперативного обмена сообщениями;

- предоставление программного интерфейса для встраивания функций ЭЦП и шифрования в любые приложения.

2.3 Криптографические средства защиты информации

Применение криптографических средств защиты информации в настоящее время используется для решения следующих задач:

- шифрование данных;

- работа с электронно-цифровой подписью в системах электронного документооборота.

В настоящее время наиболее распространенными средствами криптографической защиты информации являются:

- Крипто-Про (используется для сдачи отчетности в органы ПФР, ФНС, государственной статистики, а также для работы на торговых площадках, присутствует модуль авторизации через сертификат в браузерных приложениях);

- SberSign (работа в системе «Банк-Клиент» Сбербанка России);

- Верба (внутриорганизационный документооборот, шифрование данных)

- VipNet CryptoService (сдача отчетности, внутриорганизационный документооборот).

Для обеспечения защиты электронных документов и создания защищенной автоматизированной системы в первую очередь используют криптографические методы защиты, которые позволяют обеспечить защиту целостности, авторства и конфиденциальности электронной информации и реализовать их в виде программных или аппаратных средств, встраиваемых в автоматизированную систему. Однако следует отметить, что использование криптографии ни в коем случае не исключает применение организационно-технических мер защиты. [12]

В общем случае создание защищенной автоматизированной системы – это в каждом конкретном случае процесс индивидуальный, поскольку не бывает абсолютно одинаковых систем, а бывают лишь типовые решения, реализующие те или иные функции по защите информации. В первую очередь при создании защищенной автоматизированной системы необходимо определить модель угроз и политику безопасности проектируемой системы. Впоследствии, исходя из этого, можно определить тот набор криптографических функций и организационно-технических мер, реализуемых в создаваемой системе.

Ниже приведен основной перечень функций защиты информации, реализуемый при помощи криптографических функций библиотек СКЗИ.

Конфиденциальность информации. При передаче данных в сети обеспечивается использованием функций шифрования. При хранении данных (на дисках, в базе данных) может использоваться функция шифрования или (для обеспечения НСД к хранимой информации) функция шифрования на производном (например, от пароля) ключе.

Идентификация и авторство. При сетевом взаимодействии (установлении сеанса связи) обеспечивается функциями ЭЦП при использовании их в процессе аутентификации (например, в соответствии с рекомендациями Х.509). Одновременно при аутентификации должна использоваться защита от переповторов. Для этих целей может быть использована функция имитозащиты с ограничениями, так как при вычислении имитовставки используется симметричный ключ шифрования, единый для двух субъектов (объектов) системы. При электронном документообороте обеспечивается использованием функций ЭЦП электронного документа. Дополнительно должна быть предусмотрена защита от навязывания, переповтора электронного документа.

Целостность. Обеспечивается использованием функций ЭЦП электронного документа. При использовании функций шифрования (без использования ЭЦП) обеспечивается имитозащитой. Для обеспечения целостности хранимых данных может быть использована функция хеширования или имитозащиты, но при этом не обеспечивается авторство информации.

Неотказуемость от передачи электронного документа. Обеспечивается использованием функций ЭЦП (подпись документа отправителем) и хранением документа с ЭЦП в течение установленного срока приемной стороной.

Неотказуемость от приема электронного документа. Обеспечивается использованием функций ЭЦП и квитированием приема документа (подпись квитанции получателем), хранением документа и квитанции с ЭЦП в течении установленного срока отправляющей стороной.

Защита от переповторов. Обеспечивается использованием криптографических функций ЭЦП, шифрования или имитозащиты с добавлением уникального идентификатора сетевой сессии (электронного документа) с последующей их проверкой приемной стороной или разработкой специализированного протокола аутентификации (обмена электронными документами).

Защита от навязывания информации. Зашита от нарушителя с целью навязывания им приемной стороне собственной информации, переданной якобы от лица санкционированного пользователя (нарушение авторства информации). Обеспечивается использованием функций ЭЦП с проверкой атрибутов электронного документа и открытого ключа отправителя. В случае навязывания информации про компрометации ключа обеспечивается организационно-техническими мероприятиями. Например, созданием системы централизованного управления ключевой информацией (оповещением абонентов) или специализированных протоколов электронного документооборота.

Защита от закладок, вирусов, модификации системного и прикладного ПО. Обеспечивается совместным использованием криптографических средств и организационных мероприятиях.

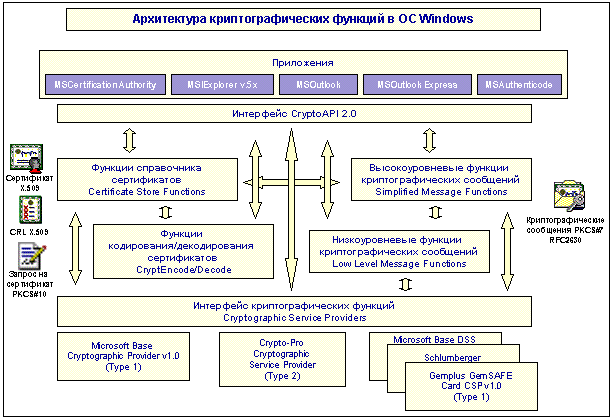

Использование CryptoAPI

Использование CryptoAPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

Дать прикладному уровню доступ к криптографическим функциям для генерации ключей, формирования/проверки электронной цифровой подписи, шифрования/расшифрования данных. Эта цель была достигнута путем изолирования прикладного уровня от уровня реализаций криптографических функций. Приложениям и прикладным программистам не нужно детально изучать особенности реализации того или иного алгоритма или изменять код в зависимости от алгоритма.

Изолирование прикладного уровня от криптографических функций позволяет одновременно использовать разные алгоритмы и различные реализации этих алгоритмов, включая аппаратные.

На рисунке 3 ниже приведена общая архитектура криптографических функций.

Рис.3. Общая архитектура криптографических функций

2.4 Технические средства аутентификации

К современным техническим средствам, обеспечивающим аутентификацию пользователей, можно отнести:

- электронные ключи eToken;

- биометрические сканеры (Biolink).

Электронный ключ eToken (от анг. electronic — электронный и англ. token – признак, жетон) – персональное средство аутентификации. Различные модели eToken выпускаются фирмой Aladdin Knowledge Systems и российской компанией Aladdin.

eToken - персональное средство строгой аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и ЭЦП.

eToken выпускается в двух форм-факторах: USB-ключа и смарт-карты.

eToken поддерживает работу и интегрируется со всеми основными системами и приложениями, использующими технологии смарт-карт или PKI (Public Key Infrastructure).

eToken может выступать в качестве единой корпоративной карты, служащей для визуальной идентификации сотрудника, для доступа в помещения, для входа в компьютер, в сеть, для доступа к защищенным данным, для защиты электронных документов (ЭЦП, шифрование), для установления защищенных соединений (VPN, SSL), для проведения финансовых транзакций.

Проблем использования в DOS приложениях просто нет, потому что он в них не работает, так как используется распознавание активных окон. Поэтому работа осуществляется с ОС выше WIN2000 SP4.

Минус еще состоит в том что если окно без фокуса, то оно так же не будет захватываться (примером может служить «ПК Рабочее место приема оператора»). Так же если есть красный клиент новелл или он ставиться, то необходимо при установке клиента не заменить окно регистрации eToken.

Следующим узким моментом является ограниченное количество памяти. Все таки хотелось бы его использовать как и флеш-накопитель.

Удобство использования заключается в том, что при наборе одного пароля, осуществляется ввод всех остальных. Это значительно экономит время и положительно влияет на рабочий процесс. [13]

Так же отдельно хочется отметить работу с WEB приложениями при аутентификации – быстро и удобно. В настоящее время таких программ становиться все больше и больше.

Рис.4. Функциональная схема работы электронного ключа

Биометрические сканеры BioLink целесообразно применять при аутентификации на объектах, функционирование которых определяет работу автоматизированной системы в целом (VPN-серверы, серверы баз данных).

Глава 3 Практические методы защиты информации

3.1. Описание принципа работы антивируса AVG

AVG Antivirus – антивирусная система производства Чехии, имеющая сканер файлов, сканер электронной почты и поддерживающая возможность автоматического наблюдения. Система безопасности AVG сертифицирована всеми главными независимыми сертификационными компаниями, такими как ICSA[1][2], AV-TEST[3], Virus Bulletin, Checkmark (лаборатория West Coast Labs)[4].

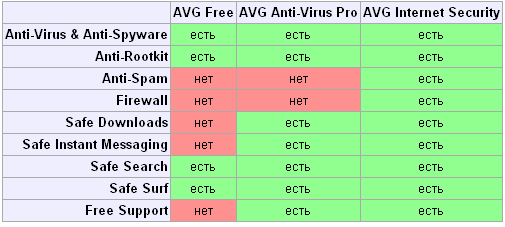

AVG Antivirus существует в двух вариантах:

- бесплатная версия антивируса (AVG AntiVirus FREE);

- платная (коммерческая) версия антивируса (AVG AntiVirus и AVG Internet Security).

Основное отличие платной версии антивируса от бесплатной является:

- возможность перенастройки пользовательского интерфейса;

- более гибкие настройки работы антивируса по расписанию;

- возможность получения технической поддержки.

AVG Antivirus — это достаточно надёжная и быстро работающая программа [5]. Resident Shield программы автоматически отслеживает возможное проникновение на компьютер загрузочных, исполняемых и макро-вирусов и предпринимает меры по автоматическому их удалению и лечению инфицированных файлов. E-mail Scanner автоматически проверяет всю входящую и исходящую почту. При включении компьютера AVG проверит оперативную память и загрузочные секторы диска, только после чего антивирус разрешит загрузку операционной системы. Далее, по завершении процесса загрузки, AVG разместит свою иконку в системной области, из которой при необходимости он может быть легко запущен.

AVG Antivirus – мощная антивирусная программа для эффективной защиты компьютеров и мобильных устройств от разнообразных вирусов, троянов, потенциально-опасных, шпионских программ, руткитов, червей и различных интернет-угроз.

Коммерческая Pro версия также делится на два варианта редакции: AVG Antivirus Pro и AVG Internet Security. Последняя является антивирусом со встроенными средствами защиты от интернет-атак и угроз.

Сравнение функциональности версий программных продуктов от AVG приведено в таблице 2.

Таблица 2. Сравнение функциональности версий программных продуктов от AVG

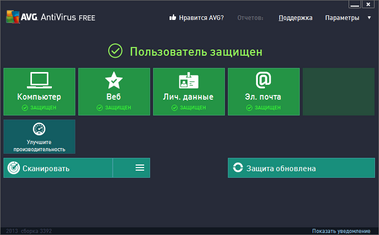

Рис.5. Окно работы программы антивируса AVG

Возможности AVG Antivirus Free на компьютере

Решения на базе AVG включают в себя платные и бесплатные версии.

Защита

Эвристический анализ. AVG может обнаружить те вирусы, которых нет в сигнатурах антивирусных баз.

Постоянная защита компьютера в режиме реального времени. AVG отслеживает все изменения в системе и, если обнаружит подозрительную активность потенциально-нежелательных, шпионских программ, руткитов, червей и иных вредоносных объектов, то тут же примет необходимые меры, заданные в настройках программы.

Защита личных данных. С помощью дополнительного компонента Identity Protection антивирус предоставит защиту от кражи идентификационной информации и обеспечит сохранность конфиденциальных сведений.

Защита электронной почты. AVG выполнит сканирования всех входящих и исходящих писем на наличие спама и вредоносных объектов во вложениях.

Защита от интернет-атак, включая проверку трафика на наличие угроз.

Добавление приложений и программ в доверенную зону. Объекты попавшие в данную зону не будут проверяться и уменьшится время сканирования компьютера.

Проверка на вирусы

Проверка локальных дисков. В AVG есть три режима проверки: полная, быстрая и выборочная. В режиме быстрой проверки он ищет вирусы в системных папках, объектах автозагрузки и других критических областях системы. В режиме "выборочная проверка" можно проверить определенные диски, папки и отдельные файлы. Также, в настройках программы можно задать проверку файлов с определенными расширениями (например, exe, bmp, doc, bat, ini) и скорость сканирования.

Проверка съемных устройств.

Добавление файлов, папок и адреса сайтов в список исключений.

Сканирование объектов в архивах.

Поддержка глубокого сканирования.

Лечение инфицированных файлов и удаление вредоносных объектов.

Планировщик заданий. В состав AVG входит компонент "Запланированное сканирование", позволяющий указать время, путь к объектам и режим сканирования системы.

Отчеты и уведомления

Отчет. По итогам проверки AVG предоставит Вам детальную информацию о проделанной работе и действиях, которые необходимо принять.

Карантин. Это некое хранилище, в котором помещаются потенциально-опасные и вредоносные объекты. Если Вы решили, что удалился не вредоносный объект, то можете его восстановить.

Уведомления об обновлениях, изменении компонентов, сокращении времени загрузки, сканировании, об архивах и документах, защищенных паролем, о скрытых расширениях и файлах, содержащих макросы и другие.

Дополнительные модули

В комплект входит средство для безопасного поиска информации в интернете AVG Security Search, выступающее в качестве дополнения к Вашему интернет-браузеру. AVG Security Search уменьшит вероятность проникновения вируса через интернет и оградит Вас от мошенников. Дополнение заблокирует доступ к вредоносным ссылкам. Также, Вы можете сами посмотреть степень безопасности для каждого сайта в поисковой выдаче.

Увеличение производительности ПК. Данный компонент найдет все ошибки в реестре Windows, удалит ненужные системе файлы, занимающие много места на жестком диске, осуществит фрагментацию диска, увеличив этим скорость доступа к диску и удалит неработающие ярлыки в проводнике. Время выполнения данных операций зависит от объема информации на локальном диске. Кроме этого, программа предоставит рекомендации по улучшению работоспособности ПК за счет экономии памяти.

Справочная информация

Получение технической поддержки по телефону.

Настройки

Автоматическое обновление программы по расписанию.

Автоматическое обновление сигнатур антивирусных баз по расписанию. Базы выпускаются часто и обновляются моментально.

По результатам тестирования независимой лабораторией AV-Test в нынешнем месяце была представлена сравнительная характеристика по защите, удобству и производительности 15-ти популярных антивирусных программ. Среди них есть антивирус AVG.

Сравнительные характеристики антивирусных программных продуктов приведены в таблице 3.

Таблица 3. Сравнительные характеристики антивирусных программных продуктов

Главными и достойными конкурентами бесплатной версии антивируса AVG по словам независимых экспертов считаются: Касперский, Avast, Microsoft Security Essentials, NOD32, Avira и Dr. Web. В отличие от них, AVG превосходит по следующим характеристикам:

Обеспечение эффективной безопасности операционной системы.

Поиск и устранение ошибок в системном реестре.

Оптимизация компьютера.

Таким образом, AVG способен защитить мобильный телефон и компьютер от атак из интернета, вредоносных программ и вирусов ничуть не хуже аналогичных программных продуктов.

3.2 Установка пароля на документ Word

В Microsoft Office можно с помощью паролей запретить другим пользователям открывать или изменять документы, книги и презентации. Нужно иметь в виду, что корпорация Майкрософт не в состоянии восстановить забытые пользователями пароли.

На примере Microsoft Office 2007 рассмотрим процесс установки пароля на документ Word.

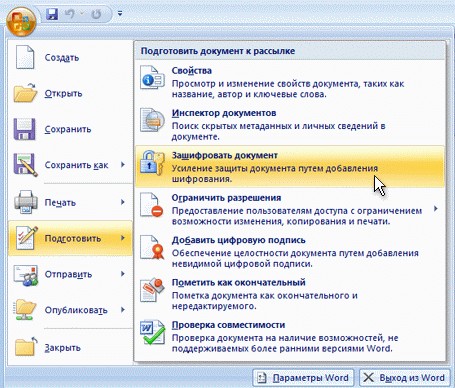

Чтобы зашифровать файл и задать пароль для его открытия, необходимо выполнить указанные действия:

- Нажать кнопку Microsoft Office

и последовательно выбирать команды «Подготовить» и «Зашифровать документ».

и последовательно выбирать команды «Подготовить» и «Зашифровать документ».

Рис.6. Последовательность действий для установки пароля

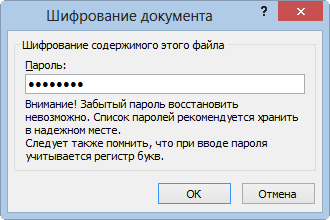

- В диалоговом окне «Шифрование документа» ввести пароль в поле «Пароль» и нажать кнопку «ОК».

Можно ввести до 255 знаков. По умолчанию в этой функции применяется усиленное 128-разрядное шифрование по алгоритму AES. Шифрование – это стандартный метод, используемый для защиты файлов.

Рис.7. Шифрование документа

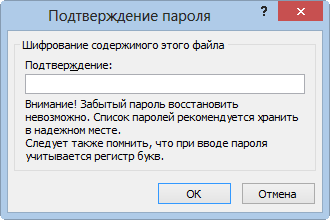

- В диалоговом окне «Подтверждение пароля» ввести пароль еще раз в поле «Подтверждение» и нажать кнопку «ОК».

Рис.8. Подтверждение пароля

- Чтобы сохранить пароль, необходимо сохранить файл.

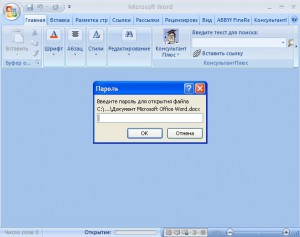

После установки пароля визуально наш документ не изменился, но если его открыть, то сразу нас попросят ввести пароль. После ввода пароля нажимаем кнопку «ОК»:

Рис.9. Запрос пароля при открытии документа

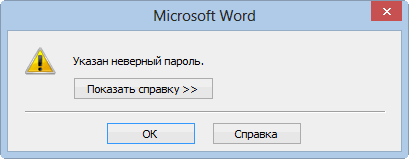

Если ошибиться при вводе пароля, то увидим предупреждение:

Рис.10. Ошибка при наборе неверного пароля

Заключение

В рамках данной работы проведено рассмотрение современных методов защиты информации. Показано, что комплекс мер защиты информации в настоящее время включает в себя комплекс организационных и технологических мероприятий. Определен перечень типовых организационных и технологических решений в области защиты информации.

К организационным мерам относится документационное обеспечение, а также меры по организации пропускного режима, противопожарной защиты, систем контроля доступа.

В рамках данной работы также рассмотрены следующие современные технологические меры по защите информации:

- антивирусное ПО (на примере решений на базе Kaspersky Lab);

- защита от сетевых угроз (на примере решений от InfoTecs);

- криптографическая защита (на примере Крипто-Про);

- технические средства аутентификации (на примере электронных ключей eToken и биометрических сканеров).

Показано, что комплексный подход с соблюдением технологии защиты информации позволит уязвимость автоматизированных систем предприятий.

В первой части практической работы был проведен обзор принципа работы антивируса AVG, рассмотрены возможности AVG Antivirus Free на компьютере.

Во второй части практической работы мы рассмотрели, как защитить документы Word при помощи установки пароля.

Список литературы

-

- Северин В.А. Комплексная защита информации на предприятии. – М.: Городец, 2012. – 368 с.

- Малюк А.А. Информационная безопасность. Концептуальные и методологические основы защиты информации. Учебное пособие. – М.: Горячая Линия - Телеком, 2014. – 280 с.

- Петраков А.В. Основы практической защиты информации. Учебное пособие. – М.: Солон-Пресс, 2015. – 384 с.

- Защита информации в системах мобильной связи. Учебное пособие. – М.: Горячая Линия - Телеком, 2015. – 176 с.

- Корнеев И.К, Степанов Е.А. Защита информации в офисе. – М.: ТК Велби, Проспект, 2014. – 336 с.

- Грибунин В.Г., Чудовский В.В. Комплексная система защиты информации на предприятии. – М.: Академия, 2012. – 416 с.

- Емельянова Н.З., Партыка Т.Л., Попов И.И. Защита информации в персональном компьютере. – М.: Форум, 2012. – 368 с.

- Хорев П.Б. Программно-аппаратная защита информации. – М.: Форум, 2012. – 352 с.

- Хорев П.Б. Методы и средства защиты информации в компьютерных системах. – М.: Академия, 2012. – 256 с.

- Комплексная система защиты информации на предприятии. Часть 1. – М.: Московская Финансово-Юридическая Академия, 2012. – 124 с.

- Шаньгин В.Ф. Комплексная защита информации в корпоративных системах. – М.: Форум, Инфра-М, 2015. – 592 с.

- Гашков С.Б., Применко Э.А., Черепнев М.А. Криптографические методы защиты информации. – М.: Академия, 2015. – 304 с.

- Гришина Н.В. Комплексная система защиты информации на предприятии. – М.: Форум, 2015. – 240 с.

- Малюк А.А, Пазизин С.В, Погожин Н.С. Введение в защиту информации в автоматизированных системах. – М.: Горячая Линия - Телеком, 2011. – 146 с.

- Сурис М.А., Липовских В.М. Защита трубопроводов тепловых сетей от наружной коррозии. – М.: Энергоатомиздат, 2013. – 216 с.

- Максименко В.Н., Афанасьев, В.В. Волков Н.В. Защита информации в сетях сотовой подвижной связи. – М.: Горячая Линия - Телеком, 2014. – 360 с.

- Маньков В.Д, Заграничный С.Ф. Методические рекомендации по изучению "Инструкции по применению и испытанию средств защиты, используемых в электроустановках". – М.: НОУ ДПО "УМИТЦ "Электро Сервис", 2011. – 132 с.

- Проектирование реализации операций бизнес-процесса «Контроль поставок товара» (Обоснование проектных решений по программному обеспечению)

- Теоретические аспекты изучения товароведения

- Управление каналами сбыта в системе товародвижения ООО «Глазовский завод металлоизделий»»

- История развития менеджмента. Понятие менеджмента и условия его развития как науки . Понятие и сущность менеджмента

- Финансовое обеспечение коммерческой деятельности предприятий на рынке товаров и услуг (Понятие финансового обеспечения и принципы его организации)

- Общая совместная собственность супругов

- Роль управления стоимостью проекта в системе управления проекта (Теоретические основы управления стоимостью проекта)

- Теоретические аспекты PR в системе интегрированных коммуникаций

- Проведение маркетингового исследования на рынке товаров потребительского назначения (на примере хлебобулочных изделий)

- Построение организационных структур (Организационные структуры управления и их виды)

- Учет амортизации основных средств

- Факторы, влияющие на эффективность управленческих решений (Факторы, влияющие на принятие управленческих решений)