Исследование проблем защиты информации)

Содержание:

Введение

Актуальность исследования. Вопрос защиты информации имеет особое значение в реалиях современного развития информационных технологий. Эволюция информационных технологий выделяет задачу информационной безопасности, как одну из основных. Поставленная задача важна, как для государства, так и для его граждан (предпринимателей, бизнесменов и рядовых пользователей). Ведь если недооценить важность защиты информации, государство может понести большие убытки. О необходимости инвестиций в информационную защиту говорят расходы финансовых корпораций и самого государства, затраты составляют не менее 20 миллионов долларов. Последствия после краж информации имеют разный масштаб: от незначительных потерь до банкротства и гигантских потерь в валюте.

Целью данной работы является исследование проблем защиты информации, для достижения поставленной цели, были выделены следующие задачи:

- рассмотреть теоретические аспекты исследования проблем защиты информации;

- изучить способы защиты информации.

Предмет исследования – защита информации.

Объект исследования – исследование проблем информации.

Структура работы состоит из введения, основной части, заключения и списка литературы.

Теоретической и методологической базой данной работы послужили труды российских и зарубежных авторов в области информатики, материалы периодических изданий и сети Интернет.

Глава 1 Теоретические аспекты исследования проблем защиты информации

1.1 Защита информации

Одним из самых уязвимых объектов несанкционированного доступа являются системы перечисления денежных средств. Нарушение безопасности в компьютерных сетях является преступлением и карается законом. Самый популярный метод взлома сети это - распространение компьютерных программ (вирусов), которые собирают и передают злоумышленниками информацию. Для того, чтобы избежать потери информации нужно устанавливать лицензионное антивирусное ПО.

Угрозы информационной безопасности делятся на два типа:

- Искусственные - вызванные человеком.

- Естественные - не зависящие от человека (землетрясения, наводнения и т. п.).

Искусственные угрозы делятся на умышленные и неумышленные.

К неумышленным относятся:

-

- Неправильная спроектированная программа.

- Ошибки в самой программе.

- Ошибки пользователей программы.

Существующие средства и методы защиты информации можно разделить на четыре группы:

-

-

- Криптографические методы шифрования информации.

- Методы защиты информации, предоставляемые программным обеспечением.

- Методы организационной и правовой защиты информации.

- Методы инженерной и технической защиты информации.

-

К программным методам защиты информации относятся средства защиты, которые присутствуют в составе программного обеспечения компьютерной системы (разграничение доступа, шифрование, идентификация).

К организационным и правовым методам защиты информации относятся средства защиты, которые проводятся в процессе проектировки и создания компьютерной системы. (Перекрытие каналов утечки информации, исключение возможности перехвата данных).

К инженерно-техническим методам защиты информации относятся средства защиты, представляющие собой защиту помещений компьютерных систем, аппаратных средств, удалённый доступ, противопожарную защиту.

Наиболее эффективными средствами защиты от угроз являются:

-

-

-

- Пароли

- Криптографические методы защиты

- Ограничение доступа к информации

- Цифровые ключи

- Межсетевые экраны

-

-

В современных реалиях информационные угрозы очень разнообразны и непредсказуемы, не всегда очевидно их поведение и последствия их воздействия, а их нейтрализация требует слаженной работы всех средств и методов защиты информации.

1.2 Виды компьютерных вирусов

Компьютерные вирусы – специальные программы, которые создаются злоумышленниками для получения какой-либо выгоды. Принцип их действия может быть различным: они либо воруют информацию, либо побуждают пользователя выполнить какие-то действия во благо злоумышленников, например, пополнить счет или переслать деньги.

На сегодняшний день существует много разных вирусов.

Червь – вредоносная программа, целью которой является забить компьютер всяким мусором для того, чтобы он стал медленным и неуклюжим. Червь способен саморазмножаться, но не может быть частью программы. Чаще всего заражение этим вирусом происходит посредством электронных писем.

Троянская программа (Троян, Троянский конь) – эта программа полностью оправдывает свое название. Она проникает в другие программы и скрывается там до момента, когда программа-хозяин будет запущена. До запуска хозяйской программы вирус не может нанести вред. Чаще всего троянский конь используется для удаления, изменения или кражи данных. Самостоятельно размножатся троян не может.

Программы шпионы – эти Штирлицы занимаются сбором информации о пользователе и его действиях. Чаще всего они воруют конфиденциальную информацию: пароли, адреса, номера карт/счетов и т. д.

Зомби – такое название вредоносные программы получили, оттого, что и в самом деле делают из компьютера «безвольную» машину, подчиняющуюся злоумышленникам. Проще говоря, нехорошие люди могут управлять чьим-либо компьютером посредством этих вредоносных программ. Чаще всего пользователь даже не знает, что его компьютер уже не только его.

Программа-блокировщик (баннер) – эти программы блокируют доступ к операционной системе. При включении компьютера пользователь видит всплывающее окно, в котором обычно его в чем-то обвиняют: нарушении авторских прав или скачивании пиратского программного обеспечения. Далее, следуют угрозы полного удаления всей информации с компьютера. Для того чтобы этого избежать пользователь должен пополнить счет определенного телефона или отослать СМС. Только вот, даже если пользователь проделает все эти операции, баннер с угрозами никуда не денется.

Загрузочные вирусы – поражают загрузочный сектор винчестера (жесткого диска). Их целью является существенное замедление процесса загрузки операционной системы. После длительного воздействия этих вирусов на компьютер существует большая вероятность не загрузить операционную систему совсем.

Эксплойт – это специальные программы, которые используются злоумышленниками для проникновения в операционную систему через ее уязвимые, незащищенные места. Используются для проникновения программ, которые воруют информацию, необходимую для получения прав доступа к компьютеру.

Фарминг – вредоносная программа, осуществляющая контроль над браузером пользователя и направляющая его на фальшивые сайты злоумышленника. Во «внутренности» браузера эти паразиты попадают при помощи троянов и червей. При этом будут отображаться только фальшивые сайты, даже если адрес был введен правильно.

Фишинг – так называются действия, когда злоумышленник рассылает электронные письма своим жертвам. В письмах обычно находится просьба о подтверждении личных данных: ФИО, пароли, PIN-коды и т. д. Таким образом, хакер может выдать себя за другого человека и, к примеру, снять все деньги с его счета.

Шпионское ПО – программы, пересылающие данные пользователя сторонним лицам без его ведома. Шпионы занимаются тем, что изучают поведение пользователя и его излюбленные места в интернете, а затем демонстрируют рекламу, которая однозначно будет ему интересна.

Руткит – программные средства, которые позволяют злоумышленнику беспрепятственно проникать в программное обеспечение жертвы, а затем полностью скрыть все следы своего пребывания.

Полиморфные вирусы – вирусы, которые маскируются и перевоплощаются. Во время работы они могут менять собственный код. А посему их очень сложно обнаружить.

Программный вирус – программа, которая прикрепляется к другим программам и нарушает их работу. В отличии от трояна компьютерный вирус может размножаться и в отличии от червя для успешной работы ему нужна программа к которой он может «прилипнуть».

Таким образом, можно сказать, что вредоносная программа (Malware) – это любая программа, которая была создана для обеспечения доступа к компьютеру и хранящейся в нем информации без разрешения владельца этого самого компьютера. Целью таких действий является нанесение вреда или хищение какой-либо информации. Термин «Вредоносная программа» является обобщенным для всех существующих вирусов. Стоит помнить, что программа, которая была поражена вирусом уже не будет работать правильно. Поэтому ее нужно удалить, а затем установить заново.

1.3 Безопасность информации

Информация - это ресурс, правильное использование которого может как принести успех фирме, так и помешать ее нормальному развитию. В связи с этим важной задачей любой организации, будь то некрупная фирма или большая корпорация, является хранение и защита информации. В настоящее время количество информационного ресурса непрерывно увеличивается. Типов, видов информации стало настолько много, что бумажные носители, не справляясь в полной мере со своими функциями, постепенно вытесняются электронными, вследствие чего проблема конфиденциальности информации становится более актуальной. Информация нуждается в защите, ее сохранности и безопасности.

Безопасность информации определяется некоторыми критериями. Выделяются три основные принципа информационной безопасности:

- Целостность информации. Необходимость обеспечить защиту информации от сбоев, которые приводят к повреждению информации или ее полному уничтожению

- Конфиденциальность информации. Информация должна быть недоступна для посторонних пользователей.

- Доступность информации. С другой стороны, информация должна быть доступна для авторизированных пользователей.

Итак, хранение информации организации должно быть организовано таким образом, чтобы соблюдались вышеперечисленные принципы. Каким образом этого добиться и что препятствует их выполнению?

Организация, имея огромное количество информации, увеличивающееся непрерывно с каждым днем, сталкивается с угрозами, ко - торые могут нанести вред имеющимся данным. Все существующие угрозы разделяют на две группы: внутренние и внешние.

Данная классификация дает нам понимание того, где находится злоумышленник, который может воздействовать на ресурсы организации как удаленно (используя всевозможные Интернет-ресурсы), так и получать доступ к информации организации через ее прямые источники, имея возможность использовать архив или иные конфиденциальные ресурсы.

Невероятно разнообразны возможности воздействия на информационную безопасность с помощью вредоносного программного обеспечения:

-

- Проникновение разрушающих программ (компьютерные вирусы, программы вида «червь» или «троянский конь»).

- Несанкционированное чтение, копирование, распространение либо удаление информации.

- Блокирование работы пользователей системы программными средствами.

- Анализ и последующая ликвидация существующего ПО.

- Раскрытие, перехват и хищение секретных кодов и паролей.

- Внедрение программ-шпионов для анализа сетевого трафика и получения данных о системе и состоянии сетевых соединений.

- Похищение информации с внешних носителей.

Внутренние угрозы информационной безопасности представляют собой гораздо более опасный фактор. Существует классификация сотрудников, наносящих неизгладимый урон сохранности информации предприятия, которые осуществляют свою деятельность по определенным причинам:

-

-

- Сотрудники - мстители. Эти работники имеют личные корыстные цели отомстить предприятию по причине увольнения, сделанного выговора или просто иных личных интересов.

- Сотрудники - спекулянты. Ищут выгоду за счет ресурсов компании-работодателя. Такие работники пытаются вести нечестную игру, используя секретные данные предприятия, разработки стратегического планирования и т. д.

- Сотрудники - шпионы. Считается наиболее опасным типом внутренних злоумышленников, так как зачастую такие агенты являются членами преступных группировок. Такие сотрудники заранее продумывают свою деятельность, достигают высот в карьере в короткие сроки, в связи с чем легко добиваются доступа к особо конфиденциальной информации.

-

Однако стоит заменить, что злоумышленные атаки со стороны сотрудников случаются реже, чем случайные потери информации по причине неосторожности персонала или обычной компьютерной безграмотности.

Каждая отдельная организация по- разному обеспечивает информационную безопасность. В зависимости от рода деятельности, масштабов и прочих индивидуальных особенностей, руководством компании принимается решение о применении той или иной стратегии для обеспечения безопасного пользования компьютерными сетями, формируется политика компании в области защиты информации. Основой для создания целостной системы является документ. В нем сформулированы все принципы политики организации в области обеспечения безопасности информации. Данный документ включает в себя следующие вопросы:

-

-

-

- Правовое обеспечение защиты информации: государственные законы и акты, внутренние нормативные и организационные документы компании, например, устав, правила внутреннего распорядка, инструкции для сотрудников о коммерческой тайне.

- Определение и перечисление потенциальных угроз безопасности информации. Они могут быть связаны с деятельностью человека, с нарушениями нормальной работы технического обеспечения или со стихийными бедствиями независящими от человека.

- Конкретизация данных, подлежащих защите.

- Создание специального отдела по вопросу защиты информации. Служба безопасности компании отвечает за разработку политики защиты информации, выполнение организационных мер, а в обязанности ИТ- подразделений входит работа с программными и аппаратными средствами.

-

-

Сформировав политику и обозначив необходимые задачи, компания проводит организационные мероприятия, связанные с защитой информации.

Во-первых, разрабатываются инструкции и регламенты для сотрудников.

Во-вторых, должное внимание должно быть уделено охране территории и помещений. Для этого во многих компаниях уже введена система пропускного режима. В помещения, где размещены серверы автоматизированного управления и вовсе ограничивается доступ. Определенный объем документации все же остается на бумажных носителях, их предлагается хранить в специально защищенных местах, например, в сейфах. При этом ненужные носители необходимо ликвидировать сразу после использования. Установка мониторов компьютеров, клавиатуры, принтеров проводится таким образом, чтобы исключить возможность просмотра или копирования информации посторонними лицами. Особое внимание необходимо уделять жестким дискам и компьютерам, которые отправляются в ремонтные службы - информация с них должна быть удалена прежде, чем устройство станет доступно постороннему лицу. Для обеспечения более высокого уровня безопасности, проведение регулярных проверок по соблюдению всех правил, положений и инструкций является необходимым.

Для защиты от внешних интернет угроз необходимо использовать системы предотвращения вторжений на уровне хоста (HIPS). Грамотно выработанная политика безопасности, применение совместно с HIPS других программных средств защиты информации (например, антивирусного пакета) обеспечивают очень высокий уровень. При учете всех мер, организация получает защиту практически от всех типов вредоносного ПО, работа хакера, решившего попробовать пробить информационную защиту предприятия, значительно затрудняется. В таком случае сохраняется вся интеллектуальная собственность и важные данные организации.

В заключение хотелось бы сказать, информационная безопасность - неотъемлемая часть любого предприятия, будь то маленькая фирма или крупная корпорации.

Не стоит забывать, что, вовремя не подумав о безопасности, организация может понести огромный ущерб, к которому относятся прямые финансовые убытки, удар по репутации, потеря клиентов, снижение конкурентоспособности.

Таким образом, обеспечение информационной безопасности компании имеет вполне конкретный экономический смысл.

Глава 2 Способы защиты информации

2.1 Подготовка к организации защите информации при работе с посетителями.

Организация приема посетителей имеет помимо общеизвестного набора функций также и другу важную сторону, затрагивающую среду обеспечения информационной безопасности деятельности организации при работе с посетителями.

Профессионализм персонала организации предполагает сочетание умения организовать эффективную и необходимую для организации работу с посетителями и в тоже время осуществить ее таким образом, чтобы были сохранены конфиденциальность и целостность ценной информации, достигнута безопасность деятельности организации.

Под посетителями понимаются лица, которые хотят обсудить определенный круг вопросов с руководителями фирмы, а так же лица, которые хотят выработать решения по деятельности фирмы.

Процесс защиты информации при приеме посетителей подразумевает под собой проведение классификации, на основе которой формируется система ограничительных, аналитических и технологических мер, содействующих не допустить неправомерный доступ к информации. Вышеизложенные меры позволяют в некоторой степени гарантировать физическую безопасность сотрудников, работающих с данными посетителями.

На уровне руководителей организации, посетителей можно условно поделить на две категории: сотрудники фирмы и посетители, которые не являются ее сотрудниками. [4]

К посетителям - сотрудникам фирмы принято относить:

- Лиц, имеющих право свободного прохода в кабинет руководителя в любое время рабочего дня (зам. руководителя, секретари и референты);

- Сотрудники, решающие деловые вопросы с руководителем в рабочее время (нижестоящие руководители, специалисты-менеджеры);

- Сотрудники, инициирующие свой прием руководителем в часы приема по личным вопросам.

Угрозы информационной безопасности, которые исходят от сотрудников, могут реализоваться в случае, если данные сотрудники являются злоумышленниками, а точнее: секретными представителями фирм, агентами служб промышленного или экономического шпионажа. [4]

Содержание угроз может быть разным: начиная от кражи документов с рабочего стола руководителя до поиска необходимой информации с применением провокационных на первый взгляд обычных вопросов. Может произойти такое, что сотрудник, которые получил при общении с руководителем больший объем важной информации, чем ему необходимо для работы, может разгласить ее постороннему лицу в результате подкупа, либо просто из-за безответственности.

Посетители, не являющиеся сотрудниками могут подразделяться:

- На лиц, не состоящих в организации, но входящих в состав коллективных органов управления деятельностью организации (акционеры, члены различных советов и прочее);

- Представителей гос. учреждений и организаций, с которыми фирма сотрудничает и контактирует в соответствии с законом (работники различных инспекций, муниципальных органов управления и др.);

- Физ. лиц и представителей предприятий, рекламных агентств, банков, СМИ (партнеры, инвесторы, спонсоры, журналисты и др.) сотрудничающих с фирмой.

- Представителей различных государственных и негосударственных структур, с которыми фирма не имеет деловых отношений;

- Частных лиц.

Перечисленные выше представители и лица должны находиться под особым вниманием и контролем, потому что если они являются злоумышленниками, ущерб от их действий может быть крайне высок.

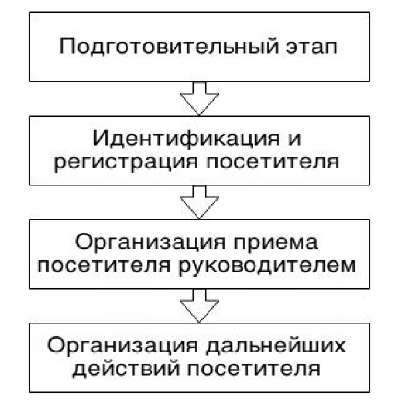

Рисунок 1 - Прием посетителей руководителем предприятия

При приеме руководителем организации любой из указанных типов и категорий посетителей референту следует соблюдать нижеуказанные базовые правила организации приема:

- Руководитель не должен принимать посетителей, когда он работает с конфиденциальными документами и базами электронных данных.

- Во время вызова менеджеров в связи с работой над определенным документом на рабочем столе руководителя должен быть только тот документ, с которым он работает.

- Следует выделять специальное время, когда руководитель не должен работать с документами, которые не относятся к визиту определенного лица, а также не должен вести деловые переговоры по телефону. Различные типы посетителей лучше принимать в различное время. [3]

Во-первых, выделяется время для ежедневного приема менеджеров организации по служебным вопросам. Во-вторых, выделяется время для ежедневного приема посетителей, которые не являются сотрудниками организации, но которые представляют ту или иную организационную структуру. В-третьих, отдельные время приема в конкретные дни выделяются для посторонних лиц, которым необходимо решить какой-либо вопрос. Так же, периодически стоит выделить время для приема сотрудников организации по личным вопросам. [4]

Посетители, в том числе сотрудники организации, не должны входить в кабинет руководителя в верхней одежде, а также иметь при себе большие кейсы, чемоданы или сумки - их требуется оставлять в приемной.

Таблица 2.1 - Классификация посетителей с точки зрения обеспечения ИБ

|

По степени разрешенного dm доступа в помещения: |

По степенн разрешенного им ознакомления с информацией: |

|

Во все помещения |

Только с рекламными изданиями |

|

Только в определенные помещения |

Только с материалами, касающимися заинтересованной структуры или лица |

|

Тольыо к определенному сотруднику |

Только с материалами по определенному вопросу |

|

Только в операционный зал общего доступа |

Только с открытыми служебными материалами фирмы |

|

Только с конкретными конфиденциальными сведениями |

Любые разрешающие действия в отношении посетителей выполняются руководителем организации и контролируются службой информационной безопасности. [4]

Работа референта с посторонним посетителем состоит из этапов, показанных на (Рисунок 2).

Рисунок 2 - Этапы работы с посетителем

Подготовительный этап направлен на согласование условий приема посетителя руководством фирмы. Визит должен быть заранее согласован им по телефону либо по электронной почте с руководителем или референтом. В процессе согласования визита выясняются цель посещения организации, состав необходимых для ознакомления документов, время и дата. [4,5,6].

По результатам согласования визита уточняется должностное лицо фирмы, дата и время визита. После согласования ФИО посетителя, наименование представляемой организации и указанные выше данные вносятся в график приема посетителей.

В часы приема важно четко определить время нахождения посетителя в приемной и кабинете руководителя, для этого устанавливается предварительная продолжительность переговоров.

2.2 Установление личности посетителя

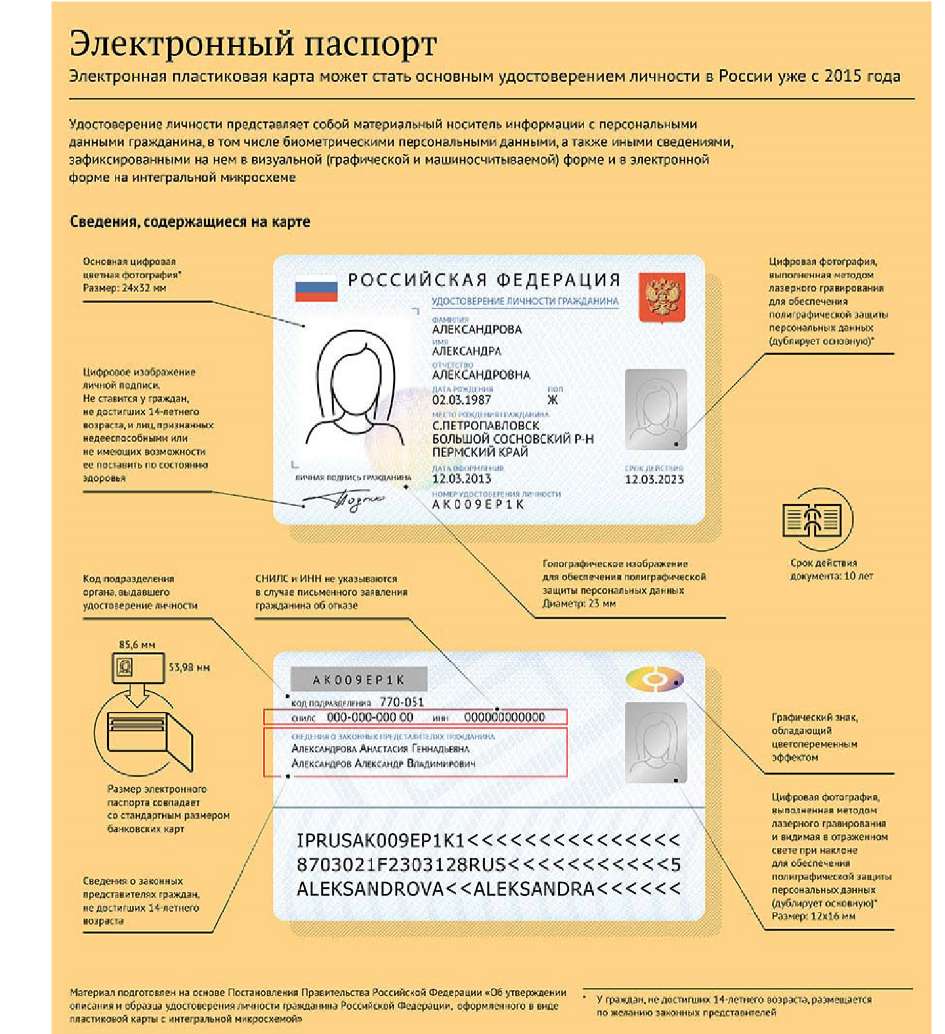

Установление соответствия личности посетителя сведениям в графике приема и документе, удостоверяющем его личность, который выполняет сотрудник службы безопасности при входе в здание фирмы и выдаче посетителю пропуска. [3,5,6]

Сотрудник службы безопасности идентифицирует личность посетителя, а именно ФИО записи в переданном референтом в службу безопасности перечне посетителей на конкретный день и час.

При входе в помещение организации посетитель должен предъявить сотруднику службы безопасности паспорт, которые подтверждает его личность. Следует также обратить внимание на подлинность документа. Далее должен быть выдан пропуск, регламентирующий его права в помещениях организации. Перемещение посетителя в здании фирмы осуществляется только в сопровождении работника организации - секретаря, менеджера, с которым посетитель согласовал свой визит, сотрудником службы безопасности.

Войдя в приемную организации, посетитель должен предъявить референту документ, удостоверяющий его личность (Рисунок 3) и предписание.

Рисунок 3 - Электронный паспорт

Идентификация посетителя на этом уровне подразумевает проверку соответствия его личности, а также места работы, которое указано в графике приема. После этого этапа идентификации, референт на основе предъявленных документов вносит сведения о посетителе в журнал учета посетителей.

После регистрации, посетители структурных подразделений направляются по назначению в сопровождении встретивших их секретарей или менеджеров, а посетители руководителей организации остаются в приемной, и референт приступает к организации их приема руководителем. [4]

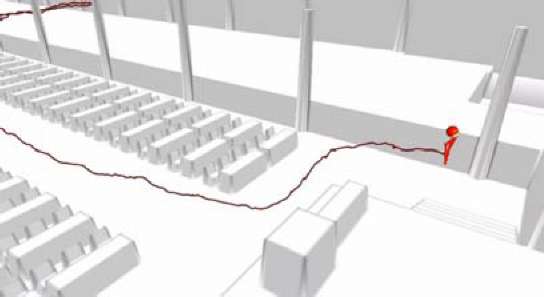

Отдельно хотел бы остановиться на вопросе отслеживания перемещения посетителя через специальное фиксирующее устройство. Использовании стандартной для этого функции GPS не даст положительных результатов, под потолками GPS либо не действует вовсе, либо сильно теряет в точности, а потому не может точно фиксировать перемещения посетителя внутри зданий фирмы.

Рисунок 4 - Внешний вид navesens

Данный продукт производит компания Navisens. Она разработала технологию motionDNA для очень точной геолокации внутри помещений в трёх измерениях. Система работает исключительно на сенсорах движения, определяя, в каком направлении перемещается объект. Она нуждается только в точных начальных координатах, после чего может вычислять дальнейшие координаты на карте самостоятельно, только по сенсорам.

Рисунок 5 - Пример работы устройства

После идентификации личности посетителя, ему выдается данный продукт с загруженными в него информацией о доступе в определенное помещение предприятия. Если посетитель перемещается в запрещенном ему пространстве предприятия, сотруднику информационной безопасности направляется сообщение о нарушении посетителя установленных для него правил.

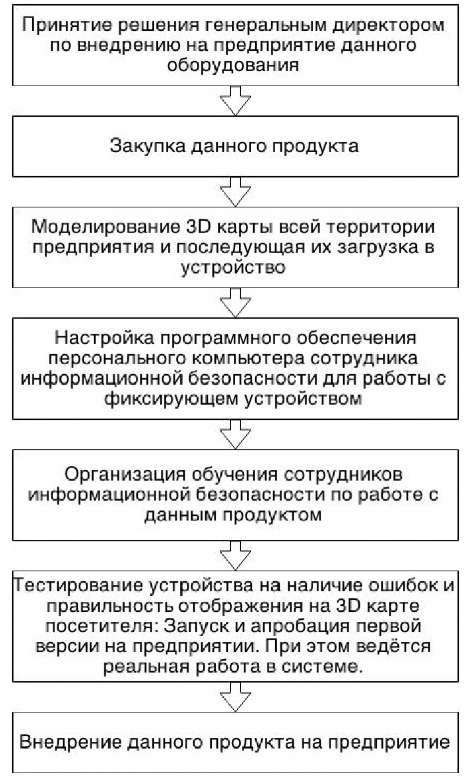

2.3 Методика внедрения продукта на предприятии

На данный момент нет открытой информации по внедрению подобных систем по отслеживанию посетителей, поэтому я рассмотрю этапы внедрения данной технологии.

Этапы внедрения данного продукта на предприятие состоят из семи пунктов (Рисунок 6).

Рисунок 6 - Этапы внедрения продукта на предприятии

В заключении хотелось бы отметить, что обучение персонала должно включать изучение нормативных и плановых документов. Большое значение имеет не только наличие необходимых нормативных и плановых документов, но и инженерно-техническое обеспечение.

Из сказанного мною выше можно сделать вывод, что использование эффективной системы обеспечения информационной безопасности в процессе приема и работы с посетителями являются одной из важных частей системы защиты информации, охраны материальных средств фирмы, жизни и здоровья ее сотрудников.

По истечении времени приема посетителей любого типа в кабинете руководителя проводится осмотр сотрудником службы безопасности с целью выявления возможной установки посетителями подслушивающих либо записывающих устройств.

Все передвижения посетителя в здании организации осуществляются в строгом соответствии с выданным ему идентификатором. Наблюдение за перемещением и работой посетителя может быть реализовано с помощью видеокамер и особого отслеживающего оборудования. Бесконтрольное пребывание посетителя в здании организации не допускается. Посетители, нарушившие правила работы с информационными ресурсами организации, лишаются права дальнейшего пребывания в здании организации. По окончании работы в структурном подразделении посетитель покидает здание в сопровождении сотрудника службы безопасности. При выходе посетитель сдает пропуск и фиксирующее устройство.

2.3 Проблемы защиты информации

Современное развитие общества характеризуется всевозрастающей ролью информационных воздействий, которые представляют собой совокупность различных информационных инфраструктур и субъектов, осуществляющих сбор, формирование, распространение и использование информации. Массовая компьютеризация, внедрение и развитие новейших информационных технологий привели к существенным изменениям в сферах образования, бизнеса, промышленного производства, научных исследований и социальной жизни. Информация превратилась в глобальный ресурс человечества [1].

Современный переход в хранении информации с бумаги на цифровые носители поставил новый и очень важный вопрос о том, как эту информацию защитить, поскольку очень большое количество различных факторов влияет на сохранность данных, в том числе и конфиденциальных.

Сегодня для организации безопасного хранения данных, первым делом проводится анализ влияющих факторов — угроз, что позволяет правильно спроектировать схему информационной безопасности.

Существует несколько основных принципиальных типов угроз информационной безопасности, которые требуют обязательного внимания - естественные и искусственные угрозы [2].

Первый тип — естественные угрозы. К ним относятся пожары, наводнения, ураганы, удары молний и другие стихийные бедствия и явления, которые не зависят от человека. Наиболее частыми среди этих угроз являются пожары. Для обеспечения безопасности информации, необходимым условием является оборудование помещений, в которых находятся элементы системы (носители цифровых данных, серверы, архивы и пр.), противопожарными датчиками, назначение ответственных за противопожарную безопасность и наличие средств пожаротушения.

Соблюдение всех этих правил даст возможность минимизировать потери информации от естественных угроз, в частности, от пожара. Если помещения с носителями ценной информации располагаются таким образом, что они подвержены угрозе наводнения, то единственное что можно предпринять в данной ситуации — это исключить хранение носителей информации на первых этажах здания, которые подвержены затоплению. Еще одной естественной угрозой являются молнии. Очень часто при ударах молнии выходят из строя сетевые карты, электрические подстанции и другие устройства. Особенно ощутимые потери, при выходе сетевого оборудования из строя, несут крупные организации и предприятия. Во избежание подобных проблем соединительные сетевые кабели экранируются, а экран кабеля заземляется. Для предотвращения ущерба от молнии устраиваются заземления, а компьютеры и серверы комплектуются источниками бесперебойного питания.

Второй тип угроз - искусственные, которые делятся на непреднамеренные и преднамеренные. Непреднамеренные угрозы — это действия, которые совершают люди по неосторожности, незнанию, невнимательности или, в частности, из-за любопытства. К такому типу угроз относят установку программных продуктов, которые не входят в список необходимых для работы персонала, а в последствии могут стать причиной нестабильной работы ПК, системы в целом, что может привести к потере информации. Сюда же можно отнести и другие действия, в частности, персонала, которые не являлись злым умыслом, а совершавшие их, не осознавали всех последствий. Этот вид угроз тяжело поддается контролю. Недостаточно, чтобы персонал был квалифицирован, необходимо чтобы каждый осознавал риск, возникающий при его несанкционированных действиях.

Преднамеренные угрозы - это угрозы, связанные со злым умыслом физического преднамеренного вывода системы из строя, и, возможно, её последующего разрушения. К преднамеренным угрозам относятся внутренние и внешние воздействия. Однако, несмотря на распространенное мнение, крупные компании несут потери зачастую не от хакерских атак, а по вине своих же сотрудников. И известно немало таких примеров.

К внешним преднамеренным угрозам можно отнести угрозы хакер- ских атак. В таком случае, при условии, что информационная система связана с глобальной сетью Интернет, то для предотвращения хакерских атак необходимо использовать межсетевой экран, так называемый firewall, который может быть, как встроен в оборудование, так и реализован программно.

Соблюдение всех мер предосторожности и защиты [3] от возможных потенциальных угроз, в частности, перечисленных выше, позволит достаточно надежно защитить информацию.

Заключение

К технической защите информации можно отнести применение различных технических средств, программ. Подобная мера защищает от любого внешнего воздействия, от вирусов, от кражи информации. Очень распространенная техническая защита от вирусов, которые просто заполонили Интернет. Практически в каждой организации, каждый пользователь использует мощные антивирусные программами. Так же сформулированы определенные правила, которые необходимы при пользовании компьютерами. Для улучшения работы данной системы стоит оснастить каждое рабочее место основными правилами защиты от вредоносных программ. В данные правила можно отнести: постоянная проверка внешних носителей; ежедневная проверка компьютера на наличие вредоносных программ, использование только проверенных антивирусных программ; не пользоваться сомнительными сайтами; не открывать сомнительные файлы, которые приходят на электронную почту. Каждый сотрудник приступая к работе должен быть подробно ознакомлен с подобной техникой безопасности.

Так же нужно обязательно обратить внимание и на антивирусную программу, которой оснащаются персональные компьютеры. Такая программа должна постоянно проводить защиту оперативной памяти. Программа должна как автоматически, так и по требованию пользователей проводить тестирование поступающей информации на компьютер. Регулярное обновление антивирусной базы, так же является неотъемлемой частью антивирусной программы. Так как ежедневно создаются множество вредоносных программ, которые влияют на качество поступающей информации и работу системы. Программа по мимо контроля поступающей информации должна уметь лечить и удалять найденные вирусы.

Набор средств информационной защиты в каждом предприятии должна быть стандартна и соответствовать следующим пунктам:

- Использовать средства защиты на файловом уровне.

- Использовать качественные, лицензионные антивирусные программы.

- Использование ключей, смарт-карт.

- Применять средства обеспечения централизованного управления системой информационной безопасности.

- Не передавать информацию, которая является конфидециальной другим лицам.

- Проводить постоянные беседы с работниками о соблюдении правил кон- фидециальности.

- Ограничить права доступа к объектам.

- Создание индивидуального технического системного программного обеспечения для более надежного использования.

Таким образом, для успешной зашиты информации, и для предотвращения проникновения злоумышленников достаточно применять ряд мер защиты, контролировать из исполнение, проводить регулярно профилактические меры среди сотрудников.

Список литературы

- Артемов А.В. Информационная безопасность. Курс лекций. - Орел: МАБИВ, 2014.

- Бармен Скотт. Разработка правил информационной безопасности. - М.: Вильямс, 2012. - С. 208.

- Гмурман А.И. Информационная безопасность. М.: "БИТ-М", 2014 г.

- Журнал «Секретарское дело» №1 2010 год

- Информационная безопасность и защита информации Мельников В. П. и др. / Под ред. Клейменова С. А.- М.: ИЦ «Академия», 2012.336 с.

- Петров В. А., Пискарев А.С., Шеин А.В. Информационная безопасность. Защита информации от несанкционированного доступа в автоматизированных системах. Учебное пособие. - М.: МИФИ, 2015.

- Современная компьютерная безопасность. Теоретические основы. Практические аспекты. Щербаков А. Ю. - М.: Книжный мир, 2009.- 352 с.

- Соляной В.Н., Сухотерин А.И. Взаимодействие человека, техники и природы: проблема информационной безопасности. Научный журнал (КИУЭС) Вопросы региональной экономики. УДК 007.51 №5 (05) Королев. ФТА. - 2010.

- Справочно-правовая система «Консультант Плюс».

- Стандарты информационной безопасности Галатенко В. А.- М.: Интернет-университет информационных технологий, 2012. - 264 с.

- Хачатурова С.С. Информационные технологии в юриспруденции: учебное пособие. // Фундаментальные исследования. - 2015. - № 9. - С. 8-9.

- Хачатурова С.С. Организация предпринимательской деятельности. Создание собственного дела // Международный журнал экспериментального образования. - 2012. - № 2. - С. 137-138.

- Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства. - М.: ДМК Пресс, 2008. - С. 544.

- Шутова Т.В., Старцева Т.Е. Высокотехнологичный комплекс России - платформа для инновационного прорыва. Научный журнал (КИУЭС) Вопросы региональной экономики. УДК 007.51 №2 (11) г. Королев. ФТА. 2012г.

- http://www. safensoft.ru/security.phtml?c=791.

- http://www.abc-people.com/typework/economy/e- confl-8.htm.

- http://www.epam-group.ru/aboutus/news-and-events/ articles/2009/aboutus-ar-gaz-prom-09-01-2009.html.

- http://www.nestor.minsk.by/sr/2007/07/sr70713.html.

- Kaspersky.ru. Режим доступа: http://www.kaspersky.ru/ about/news/business/2012/Zaschita_dlya_Titana_Laboratoriya_ Kasperskogo_obespechivaet_bezopasnost_Korporaciya_ VSMPO-AVISMA.

- Косвенные налоги и их место в налоговой системе РФ (Понятие косвенных налогов)

- Реформа электроэнергетики в России (Электроэнергетика и её основные функции)

- ФРАНЧАЙЗИНГ В СИСТЕМЕ РОССИЙСКОГО ГРАЖДАНСКОГО ПРАВА (договора коммерческой концессии)

- «Нотариат в Российской Федерации»(Теоретические положения нотариата )

- Понятие оперативно-розыскной деятельности в РФ

- Характеристика практических аспектов правового регулирования субъектов малого предпринимательства

- Методы стимулирования и развития познавательного интереса, как необходимость в достижении педагогической цели

- Аудиторская деятельность как вид предпринимательства: общая характеристика. Внутренний аудит

- Способы прекращения обязательств)

- Проектирование реализации операций процесса «Реализация билетов через розничные кассы

- Регламент выполнения процесса «Реализация билетов через розничные кассы»

- Состав угроз информационной безопасности