Защита сетевой инфраструктуры предприятия (Уязвимости систем информационной безопасности)

Содержание:

ВВЕДЕНИЕ

В настоящее время для ИТ-подразделений доступно множество средств защиты от широкого спектра, постоянно развивающихся угроз безопасности сетей предприятий. К сожалению, между технологиями информационной безопасности, такими как межсетевые экраны, системы обнаружения и предотвращения вторжений, устройства обнаружения сетевых аномалий (NBAD), системы контроля и своевременной установки обновлений, устройства VPN и пр., практически отсутствует согласованность. Несогласованный подход к информационной безопасности наряду с растущим по экспоненциальному закону числом угроз привел возникновению беспорядочного процесса отражения атак.

К сожалению, процесс отражения современных атак нельзя назвать организованным и структурированным процессом. Вторгнувшись в сеть предприятия, атака быстро распространяется и поражает множество серверов, настольных, портативных компьютеров и, в конечном счете, мобильные конечные узлы. Крупные ИТ-организации рассылают предупреждения, определяют сигнатуру атаки, выпускают оперативные исправления или обновлений для сетей предприятий. ИТ-подразделения затрачивают несколько следующих дней на лечение систем в попытке восстановить работоспособность корпоративной сети. Во время этого процесса ИТ-персонал пребывает во встревоженном состоянии до тех пор, пока атака не будет блокирована, необходимые обновления установлены, а системы излечены от инфекции. Если опасность атаки высока, ИТ-персонал может быть всецело поглощен процессом установки обновлений и лечением систем.. В результате этого текущее состояние сети не улучшается, и персонал службы информационной безопасности оказывается неспособным решить проблему, масштаб которой становится только больше, приводя к еще более серьезным последствиям.

Глава 1. Уязвимости систем информационной безопасности

1.1 Угроза для инфраструктур

Угроза для сетей инфраструктуры прямо влияет на жизнеспособность организации. Уязвимости систем информационной безопасности и использующие их атаки уже давно перестали быть просто «неблагоприятными обстоятельствами». Хакеры – это уже не только индивидуальные злоумышленники, ищущие способ подорвать защиту предприятий, а профессиональные члены сообществ организованной информационной преступности, деятельность которых заключается в хищении конфиденциальной информации и нанесении реального ущерба компаниям. Организации, такие как shadowcrew.com со штатом в 4000 человек, которые создали интерактивный Web-сайт международного масштаба, наподобие eBay, занимаются сбором информации и хищением данных кредитных карт и идентификационных документов у корпораций и отдельных лиц. Считается, что shadowcrew.com нажила около 8 миллионов долларов за два года. Также существует организация HangUp, группа специалистов, занимающаяся компьютерными преступлениями, некогда создавшая червя Scob, который внедрился в сети нескольких легальных интерактивных магазинов и передавал пароли и другую идентификационную информацию своим создателям после того, как пользователь посещал интерактивный магазин и вводил свои персональные данные. Согласно данным центра исков по международным преступлениям International Crime Complaint Center, число пострадавших от мошенничества в сети увеличилось от около 6000 в 2000 году до более чем 200000 в 2004 году.

Для привлечения организаций к ответственности по защите от всех перечисленных выше атак федеральным правительством США и Европейским союзом были приведены в действие новые законодательные инициативы, устанавливающие развернутые ограничения в отношении конфиденциальности и целостности данных, а также доступа и архивирования, которые обязывают организации открыто сообщать о нарушениях безопасности. Некоторыми из этих документов являются инициативы Homeland Security initiatives, широко известный закон Сарбейнса-Оксли (Sarbanes-Oxley Act), закон Грэмма-Лича-Блили (Gramm-Leach-Bliley Act), Президентская директива 63 (PDD 63), закон HIPAA в здравоохранении и европейское соглашение Basel II, требующее указания уязвимостей информационной безопасности в балансовых отчетах европейских компаний. Несоблюдение любых перечисленных законов и директив влечет за собой серьезные меры наказания для сотрудников, исполнителей и высшего руководства предприятий в полном объеме.

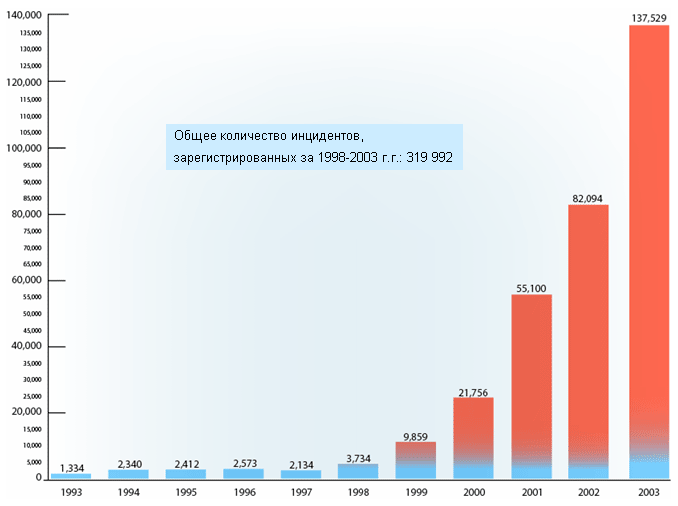

Рисунок 1. Количество атак за определенный период

Очевидно, что присущая отрасли информационных технологий динамика направлена против безопасности, и, в частности, против руководителей служб информационной безопасности. Сотрудники финансируемого государством научно-исследовательского центра CERT (Center of Internet Security Expertise), принадлежащего университету Карнеги-Меллона, прекратили подсчет нарушений безопасности связанных с сетью Интернет систем из-за невозможности справляться с огромным числом сообщений об атаках.

В то же время, хотя число нарушений безопасности стремительно растет, ИТ-бюджеты, технологии, профессиональные знания и возможности ответной реакции равны практически нулю, и корпорации не в состоянии снизить скорость распространения и частоту атак. Интервал времени между появлением и устранением уязвимости увеличивается с каждой новой атакой. Интервал времени между злоумышленным использованием уязвимости и выходом соответствующего обновления для устранения или нейтрализации уязвимости стремительно сокращается. Например, обновление для устранения уязвимости, которую использовал червь Nimda, вышла через 331 день после начала атаки, а интервал времени между обнаружением атаки червя Blaster и выходом соответствующей заплаты был равен всего 25 дням. В виду экспоненциального роста числа атак и необходимостью установки обновлений, скорость выхода которых все увеличивается, персонал службы информационной безопасности может быть всецело поглощен циклическим процессом оперативных исправлений и установки обновлений.

Современные организации находятся в весьма опасном положении. Если корпорация не принимает меры по защите от кибернетических атак, она рискует получить тройной ущерб, включающий следующие факторы: [1]

1) расходы по ликвидации последствий и убытки от простоя производства;

2) привлечение к уголовной ответственности и применение штрафных санкций федерального правительства;

3) запятнать имя бренда и репутацию в результате общего признания корпорации ненадежным учреждением, с которым не следует иметь дело. Отсутствие средств защиты для отражения современных атак приводит к снижению рентабельности, возможностей, производительности и репутации корпорации и, в ряде случаев, к нарушению соответствия нормативным документам.

Уровень безопасности сетей многих современных предприятий недостаточно высок для противостояния опытным хакерам, злонамеренным сотрудникам и кибер-преступникам. Отчасти проблема заключается в том, что темп, с которым появляются атаки, превышает скорость разработки систем безопасности. Компании, занимающиеся разработкой систем безопасности, проектируют и выпускают точечные аппаратные продукты. Так же как ФБР и ЦРУ до трагедии 11 сентября, многие устройства работают автономно, никогда не обмениваясь важной информацией по отражению атак. Эти устройства занимают свою нишу на рынке, однако их приобретение зачастую связано с немалыми затратами и приводит к увеличению расходов по сопровождению системы безопасности. Например, применение четырех устройств, предоставляющих, соответственно, функции межсетевого экрана, системы обнаружения и предотвращения вторжений, VPN и NBAD, в каждом удаленном филиале организации не является целесообразным, но именно это происходит в сетях многих компаний. Это приводит к слишком большим затратам. Кроме того, трудности, связанные с сопровождением четырех разных устройств защиты с четырьмя различными интерфейсами управления, только увеличивают расходы по эксплуатации системы безопасности. Такая стратегия по сопровождению угроз на основе нескольких устройств защиты является общей для всех участков сети предприятия, будь то центр обработки данных или внутренняя корпоративная сеть, в то время как требуется более детальная сегментация и усиление межсетевого экранирования различных областей сети.

Стратегия по сопровождению угроз на основе нескольких устройств защиты не позволяет защитить предприятие от возрастающего числа все более опасных атак и обеспечить переход от реагирующего подхода к упреждающему. Одним словом, этот реагирующий подход к безопасности на основе нескольких устройств является слишком дорогим в реализации из-за высоких затрат на приобретение устройств и расходов по эксплуатации.

Стратегия сетевой защиты предприятия от угроз представляет собой упреждающий подход к задаче информационной безопасности и позволяет ИТ-персоналу заблаговременно устранять угрозы. Организациям необходим всеобъемлющий сетевой подход к защите от угроз информационной безопасности, объединяющий устройства в одно целое. Стратегия сетевой защиты от угроз является высоко интегрированной и обеспечивает внедрение функций защиты глубоко в структуру сети предприятия. Данная стратегия предоставляет персоналу службы информационной безопасности возможность осуществлять контроль над устройствами защиты для синхронизации важной информации об угрозах и объединения устройств при необходимости.

Преимущества и гарантии стратегии сетевой защиты от угроз включают снижение стоимости приобретения и эксплуатации для защиты ИТ-ресурсов предприятия. Эта стратегия позволяет сдерживать и отражать ряд атак, позволяя перейти от реагирующего к упреждающему сопровождению системы безопасности. За счет глубокого внедрения функций защиты в сетевую структуру сеть приобретает возможность адаптивного обнаружения и автоматического отражения угроз. Истинное значение стратегии сетевой защиты от угроз заключается в сокращении числа успешных атак, ухудшающих репутацию, а также снижающих производительность и рентабельность предприятия.

1.2 Сетевая защита от угроз безопасности предприятия нового поколения

Защита от нового поколения угроз безопасности предприятия на основе пропускной способности сети посредством технологии корпоративной защиты для решения возникающих угроз в двух смежных областях. Первый метод, как уже упоминалось, является введение защитных функций в глубинной структуры сети. Вторая технология - это добавление механизма обнаружения нестандартного поведения, который поддерживает безопасность на основе сигнатур, традиционно должен отражать атаки, без серьезных повреждений. Обе технологии обеспечивают эффективные средства защиты от угроз и увеличение охвата всей корпоративной сети, независимо от физического местоположения.

После введения защитных признаков в структуре сети виртуализированы, будучи в состоянии получить доступ к ним и использовать их по всей сети предприятия. Передача функции безопасности устройств, независимо от сетевого программного обеспечения позволяет снять ограничения, связанные с размещением устройств. На самом деле, функция защиты может быть активирована и применена к любой части корпоративной сети. Виртуализация неоднократно использовались в прошлом, в области информационных технологий. К концу 1980-х годов, широко используются терминальные серверы, обеспечивающие подключение ASCII- и терминалы IBM к локальным сетям. С появлением программного обеспечения, необходимость использования терминальных серверов исчезла, а терминалы функции были виртуализированных, и становятся доступными в любой точке корпоративной сети. Короче говоря, проблема размещения терминальных серверов была решена. Аналогичный процесс наблюдается сегодня в области сетевой безопасности. Введение элементов безопасности в сети будет расширять охват всей защиты корпоративной сети, обеспечивая их наличие для областей еще не защищенной сети.

Функции защиты виртуализации сети, осуществляется в два этапа. На первом этапе, вертикальная интеграция специализированного набора функций безопасности в одном устройстве. Функции межсетевого экрана, системы обнаружения и предотвращения вторжений, VPN, NBAD и так далее. Традиционно реализуются на отдельных аппаратных платформ. вертикальная интеграция представляет собой процесс реализации своей защитой брандмауэра, системы обнаружения и предотвращения вторжений, VPN (например, IPSec и SSL) и так далее. В одном устройстве. Эта интеграция обеспечивает повышенную эффективность программного сотрудничество безопасности компонентов, упрощает эксплуатацию и снижение расходов за счет уменьшения числа интерфейсов управления. Например, сигналы тревоги генерируется функцией системы обнаружения вторжений при тестировании VPN потоки могут использовать программное обеспечение брандмауэра, который изменит правила для блокирования конкретный VPN-поток. Устройство Cisco ASA Adaptive Security (Cisco Adaptive Security Appliance) - типичный пример вертикальной защиты от угроз.

Второй этап виртуализации представляет собой горизонтальную защита от угроз. На этом этапе, расширения возможностей сети отклика в ответ на широкий диапазон возможных атак с использованием защитных элементов работают вместе как связанной системе. Сеть сможет отсоединить или отдельные сегменты сети VLAN, конечные узлы, порты, поток данных, и так далее. Другими словами, способность автоматически отражать атаки почти в реальном времени, что делает высокоэффективным сети и универсальные средства защиты предприятия от угроз безопасности. Важным аспектом построения горизонтальной защиты от угроз является переход от механизма обнаружения угрозы на основе сигнатур для обнаружения ненормального механизм поведения. Большинство атак имеют определенные подписи, знание которых является обнаружение и отвергать эти нападения. Согласно этому принципу работают антивирусные программные - обновленные определения базы данных и подписей для обеспечения проактивного обнаружения и отражения последних известных угроз. Тем не менее, защита на основе сигнатур не настолько развита, хакеры имеют инструменты, которые позволяют им выиграть гонку вооружений. Количество атак является слишком большим, чтобы можно было справиться. Например, Code Red червь был однажды в состоянии обойти систему безопасности на основе сигнатур, незамеченным.[2]

Осуществление защиты от угроз по горизонтали, используя встроенные механизмы для обнаружения клиентского программного обеспечения на основе сигнатур и девиантным поведением технологии и технологии вертикальной угрозы защиты обеспечивает интегрированный набор функций защиты в Одно устройство, всего в двух шагах. Тем не менее, применение горизонтальной защиты от угроз, основанная на выявлении ненормального поведения будет возможно путем дальнейших циклов бизнеса, поскольку технология находится в стадии разработки. Тем не менее, в настоящее время существует целый ряд устройств для обеспечения обнаружения аномального поведения и защиты от атак, таких как распределенный отказ в обслуживании (DDoS) на обеих конечных узлов и для всей сети. Эти устройства и программы очень эффективны, но они выполняют большинство функций обнаружения и сигнализации, а не отражения. Исключением является устройства защиты Cisco и обнаружение (первоначально разработана Riverhead), способны отражать атаки типа распределенный отказ в обслуживании (DDoS) с помощью механизма обнаружения аномального поведения и уникальной технологии отбрасывания пакетов вредоносных программ, с возможностью передача правового трафика. Другим примером является агентом Cisco Security Agent для обеспечения безопасности (CSA) для настольных и портативных компьютеров, которая является функцией программного обеспечения обнаружения аномального поведения, персональный брандмауэр распределенную и запретить доступ к определенным приложениям.

Глава 2. Свойства, тип и архитектура защиты сетей

2.1 Свойства защиты сетей инфраструктуры

В настоящее время сфера безопасности стремительно прогрессирует в разработке как вертикального, так и горизонтального подхода к защите от угроз. В то же время предпринимаются действия по наращиванию числа функций обнаружения аномального поведения, внедряемых в традиционные средства защиты на основе сигнатур. В таблице 1, расположенной ниже, представлена систематика типов средств защиты по отношению к их размещению. Средства обнаружения на основе сигнатур и аномального поведения могут применяться на конечных узлах, т. е. на настольных, портативных компьютерах и серверах или в сети, т. е. на устройствах защиты, подключенных к сети.[3]

• Программа-агент Cisco Security Agent с функциями обнаружения аномального поведения

• В большинство программных средств, обеспечивающих защиту от неизвестных атак, будут добавлены функции обнаружения аномального поведения (данные средства будут доступны через несколько кварталов).

Таблица 1. Типы защиты и устройства

|

Тип средства защиты |

На базе конечного узла |

На базе сетевых устройств |

|

Сигнатурный |

Антивирусное программное обеспечение Персональные межсетевые экраны |

Системы обнаружения и предотвращения вторжений Журналы межсетевого экрана |

|

Поведенческий |

Средства обнаружения сетевых аномалий (NBAD) Протокол Netflow Cisco Anomaly Guard Система мониторинга, анализа и ответной реакции Cisco MARS |

Отличным примером, демонстрирующим принцип работы системы сетевой защиты от угроз, является транспортная система, т. е. система обеспечения порядка на дорогах и регистрации водителей и транспортных средств. Транспортное средство (ТС) движется по дороге. У него есть идентификационный номер, позволяющий однозначно идентифицировать ТС; аналогичным образом каждый компьютер определяется по уникальному MAC-адресу. Каждое ТС зарегистрировано в органах дорожной полиции которые выдают сертификат или документ о регистрации, а также номерной знак, идентифицирующий ТС и владельца, а также их происхождение. Человек, сдавший экзамен по вождению, получает водительское удостоверение, содержащее информацию о водителе и категории транспортных средств, которыми он может управлять. После прохождения техосмотра ТС водителю выдается соответствующий документ, определяющий состояние ТС или соответствие нормативам.

Предположим, что ТС было остановлено сотрудником дорожной полиции. Сотрудник дорожной полиции прежде всего проверяет номерной знак, регистрацию и водительское удостоверение для определения полномочий водителя. Одним словом, сертификаты проверяются на подлинность и на наличие данных о водителе. Затем выполняется сравнение всей полученной информации с записями в базе данных, которую дорожная полиция использует для оценки уровня опасности, который представляет водитель. Если окажется, что водительское удостоверение просрочено, его обладатель может лишиться прав на управление транспортным средством. За просроченный документ о прохождении техосмотра на водителя налагается штраф, а также может быть изъято водительское удостоверение до приведения ТС в соответствие нормативам. За частое превышение скорости водитель может временно или навсегда лишиться прав на управление ТС. Водитель, чье поведение вызывает подозрение в употреблении алкоголя или наркотических средств, немедленно лишается водительского удостоверения как минимум до выяснения обстоятельств.

Данные водительского удостоверения и число нарушений или отсутствие таковых, по существу, являются сигнатурой типа угрозы, которую представляет собой водитель. Невозможность водителя остановленного ТС связно разговаривать является поведением, позволяющим сотруднику дорожной полиции отнести задержанного к другому типу угроз.

Одним словом, объединение механизмов определения сигнатур и обнаружения аномального поведения, функционирующих в сетевой среде, обеспечивает защиту от угроз безопасности предприятия нового поколения.

2.2 Архитектура защиты от угроз безопасности предприятия нового поколения

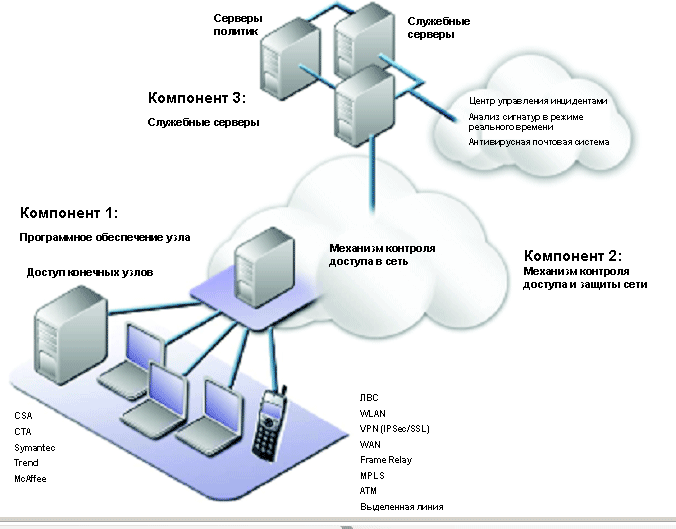

В основе архитектуры защиты от угроз безопасности предприятия нового поколения лежат три базовых компонента. Эта архитектура представлена Приложение 1.

Программное обеспечение клиента или конечных узлов: Первым компонентом архитектуры защиты от угроз безопасности предприятия является программное обеспечение клиента или главного узла. Примерами клиентского программного обеспечения являются средство защиты от неизвестных угроз (Anti-X), программа-агент безопасности Cisco Security Agent (CSA) и программа-агент Cisco Trust Agent (CTA). Это программное обеспечение является первостепенным механизмом мгновенной ответной реакции на атаки. Его задача заключается в сдерживании атаки до ее распространения по сети предприятия и заражения других систем. Кроме того, клиентское программное обеспечение записывает информацию о состоянии конечного узла, включая версию операционной системы и антивирусного ПО, данные о файлах, использование памяти, запущенных программах, информацию о чтение и записи файлов, пространстве динамического распределения памяти и пр. Все эти данные анализируются механизмом контроля доступа к сети, который будет рассмотрен ниже.

Существуют три основные категории клиентов или класса пользователей. Пользователями могут быть штатные сотрудники, подрядчики или гости. Пользователи получают доступ к сети предприятия, используя широкий спектр средств подключения, таких как локальные сети, беспроводные локальные сети, протоколы IPSec и SSL, мобильные беспроводные сети и пр., независимо от географического места. Уровень контроля, который имеют ИТ-подразделения над конечными узлами, варьируется. ИТ-подразделения имеют максимальный контроль над штатными сотрудниками и подрядчиками и минимальный контроль над конечными узлами гостей.

Механизм контроля доступа и сетевой безопасности: второй компонент архитектуры представляет собой набор функций безопасности встроенных сетей. Встроенные функции безопасности, используемых для управления доступом к сети и предотвращать угрозы, которые сумели избежать первой линии обороны сети. Прежде чем принять решение произвольно конечную узел доступа к ИТ-ресурсам для проведения анализа состояния. Если политика безопасности определяется набор отдел узел несоответствия уже карантин VLAN, чтобы соответствовать. Между тем, на экране пользователя может всплывающем меню с инструкциями для приведения системы в соответствие. Второй компонент архитектуры обеспечивает ИТ-организациям инструменты для идентификации пользователей и узлы, которые могут получить доступ все ИТ-ресурсы в сети. Дни, в которых каждый сотрудник подключен к сети, может иметь универсальный доступ ко всем ИТ-ресурсам, давно прошли. Доступ механизм контроля для управления доступом не только к сети, но и ко всем сетевым ресурсам. Во время контроля доступа процедуры, пользователь может быть назначен определенное качество обслуживания, после чего оно будет осуществляться сетевых служб многоуровневой. клиентское программное обеспечение клиентов, которые ИТ-отделы не может контролировать, размещаются в тесте, чтобы проанализировать свои системы сканирования на наличие возможностей для атак и политики безопасности, которые надлежащим образом ограничить доступ к сетевым ресурсам.

Сдерживание распространения атак является вторым наиболее важной функцией межсетевого экрана после выполнения контроля доступа. На основе механизма сдерживания положить горизонтальную технологию защиты угроза говорилось выше. Механизм сдерживания сети обеспечивает безопасную инфраструктуру для сбора данных и, в случае обнаружения аномального поведения, сигнализация. С сетью сигнализации может сдержать атаку, блокируя порты, потоки данных, VLAN, и т.д .. Возвращаясь к аналогии выше, двигаясь дорожное транспортное средство можно сказать, что сеть изоляция эквивалентно установке препятствия при обнаружении подозрительного диапазон для его задержания, прежде чем они успели убежать и даже больше вреда. Автоматический механизм регулировки и сетевой изоляции имеет сложную структуру, он основан на разветвленном процессе управления, используя набор официальных частей сервера.[4]

Набор служебных серверов: Сотрудник дорожной полиции выполняет поиск идентификационной информации о ТС в общенациональной базе данных. Сеть предприятия использует набор служебных серверов для тех же целей. Этот набор представляет собой третий компонент архитектуры защиты от угроз безопасности предприятия. Во время процедуры контроля доступа сеть проверяет состояние клиента и посылает запрос на несколько баз данных, а также систем контроля политик безопасности с целью идентификации клиента и определения его полномочий. Механизм аутентификации, авторизации и аудита (AAA), который некогда использовался для контроля удаленного доступа, теперь играет новую и более значимую роль в защите сети предприятия. Служебные сервера, содержащие информацию об объединенных службах каталога, профилях сотрудников и устройств, службах AAA и пр., опрашиваются с целью разделения пользователей на классы с определенными правами доступа.

Кроме контроля политик доступа к сети, служебные сервера осуществляют управление сетевой конфигурацией для поддержки механизма сетевого сдерживания, а также обеспечивает централизованное представление о защищенности сети. Механизм, приводящий в действие процесс изменения сетевой конфигурации, например, блокирование подсетей, виртуальных частных сетей, портов, потоков данных и пр., находится на стадии разработки. В основе этого механизма будет лежать анализ данных обнаружения аномального поведения и сигнатур в реальном масштабе времени Служебные сервера будут способны в реальном времени взаимодействовать с функциями защиты, которые будут выдавать предупреждения, а также предоставлять информацию о сигнатурах самых последних атак и профилях поведения - таким образом, сети смогут предпринимать соответствующие ответные действия при обнаружении этих атак. Очевидно, что ИТ-подразделения поначалу будут осторожно и периодически задействовать автоматизированную систему безопасности.

Контекст сигнала тревоги или поведение будет во многом определять характер ответных действий сети по отражению атаки. По этому принципу работают диспетчеры службы экстренной помощи, оценивая опасность события по содержанию телефонного разговора. Если голос обращающегося в службу экстренной помощи с сообщением о чрезвычайном происшествии является относительно спокойным, диспетчер вызовет на место происшествия машину скорой помощи. Если же сообщающий о происшествии находится в истерике и на заднем плане слышны выстрелы, вслед за которыми раздаются крики, ответным действием может быть выезд группы захвата, наряда милиции и машин скорой помощи. Таким же образом содержание сигнала тревоги будет определять ответные действия по отражению сетевой атаки.

2.3 Свойства архитектуры защиты от угроз безопасности предприятия

Архитектура защиты от угроз безопасности предприятия будет разработана через несколько бизнес циклов. Достоинством сетевого подхода к защите от угроз является возможность включения в систему безопасности существующих устройств, программного обеспечения защиты от неизвестных атак и служебных серверов, которые могут быть уже установленными в сети. Характерным свойством архитектуры защиты от угроз безопасности предприятия является возможность автоматической и адаптивной выработки ответных действий по отражению угроз в реальном масштабе времени. Никакой другой подход не обеспечит контроль над текущим беспорядочным процессом отражения атак.

С каждым этапом реализации архитектуры возможности ИТ-подразделений по контролю ИТ-ресурсов будут увеличиваться. Для повышения эффективности существующей системы безопасности не всегда требуется реализовать все три компонента архитектуры. Клиентское программное обеспечение позволяет немедленно повысить эффективность системы безопасности. Во многих организациях решение по реализации такого клиентского программного обеспечения, как CSA, принимается на основе сопоставления эксплуатационных расходов и основных капитальных затрат. Другими словами, реализация клиентского программного обеспечения позволяет ИТ-подразделениям предотвращать большую часть атак от вторжений в сеть, а также избежать расходов, связанных с отражением этих атак, восстановлением и очисткой систем. Далее можно реализовать механизм контроля доступа к сети, который позволяет еще больше смягчать последствия распространения атак. На реализацию механизма сетевого сдерживания атак потребуется больше времени.

Однако по мере реализации компонентов архитектуры возможности ИТ-подразделений по управлению будут увеличиваться. Процесс сопровождения системы безопасности претерпит коренные изменения, которые будут заключаться в переходе от оперативных исправлений к упреждающему процессу по управлению обновлениями и автоматическому отражению атак в реальном времени.

С течением времени реализованная архитектура защиты от угроз безопасности предприятия позволит обеспечить постоянный контроль системы безопасности, наблюдение и обслуживание сети, а также анализ ее защищенности. Также будет обеспечена загрузка последних обновлений баз сигнатур, что позволит заблаговременно обнаруживать атаки и предотвращать их распространение. Атаки, обошедшие систему защиты, будут сдерживаться и отражаться сетью в реальном масштабе времени – это обеспечит экономию временных и эксплуатационных затрат ИТ-персонала на отражение этих атак, а также позволит предотвратить проблемы, связанные с замешательством и возможным несоответствием нормативным документам, которые вызывают беспокойство современных корпораций. Для снижения вероятности чрезмерной реакции сети на угрозы с целью их автоматического сдерживания сеть будет предпринимать ответные действия на основе анализа содержания поступающих сигналов тревоги.

Данный подход не только позволит повысить защищенность ИТ-инфраструктуры, но также, за счет механизма контроля доступа, предоставит возможность разделить пользователей на классы в зависимости от необходимых им для работы ИТ-ресурсов. Кроме того, теперь во время процедуры контроля доступа к сети процессу может быть назначено качество обслуживания. Протоколам управления или, например, механизмам сопровождения сети и системы безопасности, которые играют очень важную роль в поддержании надежности и доступности, может быть назначено высокое качество обслуживания (QoS) с целью обеспечения постоянной доступности каналов управления для высокоприоритетного трафика; это позволяет ИТ-персоналу разрешать проблемы по мере их возникновения.

После реализации сетевой защиты от угроз безопасности предприятия становится возможным применение нового подхода к сегментации и защите ИТ-ресурсов. Т. е. модель сетевой защиты от угроз безопасности предприятия предоставляет возможность объединять пользователей, приложения, данные и пр. в группы. Возможность создания доменов безопасности обеспечивается механизмом контроля доступа к сети, который предоставляет права сетевого доступа и контролирует их соблюдение. Проще всего определить домен безопасности как защищенную область сетевого пространства, в которую помещаются сгруппированные ИТ-ресурсы. Доменом безопасности является виртуальная локальная сеть уровня 3, которая может быть настолько доступна или непроницаема, насколько того требует руководство корпорации.

Требований к доменам безопасности так много, что их число можно сравнить с числом компаний в глобальной экономике. Некоторым фирмам необходимо разграничить отделы, другим – выборочно сгруппировать настольные компьютеры, серверы и приложения, а третьи хотят создать экстрасети для взаимодействия с поставщиками, партнерами и клиентами. Также, некоторые фирмы и университеты предоставляют услуги для правительства, которое накладывает жесткие ограничения на доступ к информации и системам, требуя создания доменов безопасности вокруг этого бизнес-процесса. Кроме того, как говорилось выше, существуют законодательные инициативы, в соответствии с которыми корпорациям необходимо создавать домены безопасности вокруг определенной конфиденциальной информации, например, данных финансовых расчетов и бизнес-процессов. [5]

В настоящее время процесс управления инфраструктурой безопасности является сложным в силу наличия широкого диапазона устройств и различных групп, исполняющих конкретные обязанности по управлению. Реализация архитектуры сетевой защиты от угроз безопасности предприятия позволит распределить роли и обязанности по управлению на две группы – сеть и служба информационной безопасности. С этой целью многие разработчики проектируют устройства, поддерживающие виртуализацию или логическое разбиение, что позволяет многим группам настраивать логические компоненты в соответствии с конкретными требованиями. Это позволяет использовать одно устройство сразу в нескольких филиалах предприятия, а также сократить затраты на приобретение дополнительных лицензий. В дополнение к возможности виртуализации устройств механизм контроля ролевого доступа к системам управления обеспечит совместный доступ к различным устройствам в зависимости от назначенной роли. Более того, предусмотрена возможность настройки типа поведения (создание, изменение, отладка или обычный мониторинг). Механизмы виртуализации и контроля ролевого доступа позволяют создавать домены для назначения объектам отдельных ролей. По конкретной роли управления и виртуальному контексту домен управления может определить множество объектов, к которым группе сотрудников службы информационной безопасности разрешен доступ. Эта новая гибкая возможность создания ролевых групп призвана помочь ИТ-подразделениям в процессе изменения и удаления ролей и обязанностей различных групп и отдельных сотрудников, обслуживающих коммутаторы, маршрутизаторы, межсетевые экраны, системы обнаружения и предотвращения вторжений, средства распределения загрузки, VPN-решения и пр.

2.4 Реализация сетевой защиты от угроз безопасности предприятия

Как и любой крупный корпоративный проект, реализация сетевой защиты от угроз безопасности предприятия требует наличия этапов планирования, подготовки, проектирования, реализации, эксплуатации и оптимизации. Проверка средств безопасности, анализ защищенности сети и тестирование возможностей несанкционированного доступа охватывает этапы планирования и подготовки. Далее, на основе деловых требований, нормативных документов и подготовленных технологий производится проектирование, за которым следует реализация и эксплуатация. Этапы проектирования и реализации крайне важно выполнять в несколько шагов.

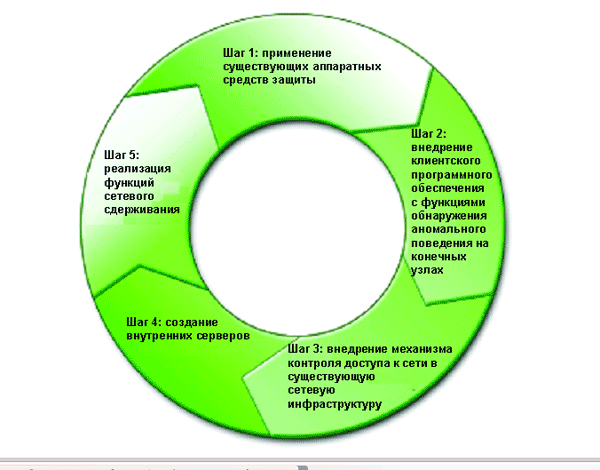

Первый шаг – применение существующих аппаратных средств защиты.

Новые функции защиты с большой долей вероятности сначала будут создаваться на аппаратной платформе. В настоящее время производство находится на стадии вертикальной интеграции, на которой происходит интеграция многих функций защиты, таких как функции межсетевого экрана, систем обнаружения и предотвращения вторжений, VPN и пр. в одно устройство. В силу более широкой интеграции технологии обнаружения аномального поведения будет выполнен переход от вертикальной интеграции функций защиты к горизонтальной сетевой реализации.

Второй шаг – внедрение клиентского программного обеспечения с функциями обнаружения аномального поведения на конечных узлах.

По мере развития рынка аппаратных средств ИТ-подразделения могут добавлять на конечные узлы функции усиленной защиты за счет реализации не только антивирусного ПО, но, что гораздо важнее, клиентского программного обеспечения с функциями обнаружения аномального поведения.

Третий шаг – внедрение механизма контроля доступа к сети в существующую сетевую инфраструктуру.

Механизм контроля доступа в сеть в сочетании с устройствами защиты и клиентским программным обеспечением с функциями обнаружения аномального поведения позволит укрепить средства сдерживания атак.

Четвертый шаг – создание служебных серверов.

Создание служебных серверов для предприятия позволит повысить эффективность механизма контроля доступа за счет включения проверки соблюдения политик безопасности в процедуру контроля доступа; это обеспечит ИТ-подразделения широкими возможностями по управлению ИТ-ресурсами. Такие возможности будут включать назначение качества обслуживания, ограничение доступа к ресурсам, ограничение передачи или копирования файлов на персональные устройства хранения информации и пр.

Пятый шаг – реализация функций сетевого сдерживания.

Служебные сервера будут совершенствоваться для поддержки функций сдерживания и автоматического отражения атак. Несмотря на то, что поначалу ИТ-подразделения могут недоверчиво относиться к механизму автоматического отражения атак, со временем они станут ему доверять. До того, как ИТ-подразделения освоятся с высокоуровневым механизмом адаптивного и автоматического отражения атак, который включает блокирование портов, сегментов, виртуальных локальных сетей, потоков данных и других элементов в сети с целью сдерживания эпидемий, может понадобиться несколько бизнес циклов. На рисунке 3, представленном ниже, проиллюстрирован процесс реализации сетевой защиты от угроз безопасности предприятия, состоящий из пяти шагов.

Рисунок 3.

Хотя механизмы адаптивной защиты на основе горизонтального подхода, скорее всего, будут реализованы к 2006/2007 году, процесс вертикальной интеграции функций защиты уже приближается к завершению. В самом деле, даже существующие сегодня устройства защиты от угроз на основе вертикальной интеграции в сочетании с клиентским программным обеспечением с функциями обнаружения аномального поведения и контроля доступа позволяют ИТ-подразделениям перейти от реагирующего к упреждающему подходу, обеспечивая своевременную установку обновлений, сдерживание эпидемий, и, в конце концов избавиться от кризисного состояния системы безопасности.

ЗАКЛЮЧЕНИЕ

Число изощренных и вредоносных атак возрастает по экспоненциальному закону, причем такая же скорость роста характерна для числа оперативных изменений и обновлений. В таких жестких условиях процесс управления установкой обновлений сопряжен с большими расходами и крайне неэффективен. Для защиты и контроля ИТ-ресурсов ИТ-подразделениям необходимо сделать переход от оборонительной стратегии к наступательной. Относительно новая сфера, которая называется информационной безопасностью, постоянно развивается, обеспечивая ситуационный анализ и оценку уязвимостей крупных систем. Как оценить риск нарушения безопасности 100000 узлов сети? Сеть предоставляет огромные массивы информации об аномальном поведении. ИТ-организации и научно-исследовательские институты сосредотачивают внимание на методах сбора информации об аномальном поведении, ее тщательного анализа и принятия ответных мер. Человеческий организм может функционировать при наличии в нем болезней и вирусных инфекций, и то же самое характерно для сети. Если в сети из 100000 конечных узлов заражено 10 из них, является ли это допустимым уровнем риска? Какая стадия заболевания является допустимой? Новый метод управления рисками нарушения безопасности сети заключается в определении допустимого уровня риска при заданной скорости реакции.

Без сомнения, защита от угроз безопасности предприятия нового поколения основана на возможностях сети, а не конечных узлов или серверов. Сеть представляет собой платформу для сопровождения и запуска механизмов защиты. В настоящем документе автором были рассмотрены компоненты стратегии сетевой защиты от угроз безопасности предприятия, которые позволят ИТ-подразделениям обеспечить упреждающую реакцию и управление угрозами и рисками. Эта стратегия основывается на использовании существующих устройств защиты, технологий и сетевой инфраструктуры. В перспективе данная стратегия позволяет ИТ-подразделениям организовать сеть, способную адаптироваться к существующим и новым угрозам и автоматически отражать атаки в реальном масштабе времени.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Петренко С.А., Курбатов В.А. –« Политики безопасности компании при работе в интернете»

- Блинов А.М – «Информационная безопасность часть 1»

- Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. – «Обеспечение информационной безопасности бизнеса»

- Интернет-ресурс «www.wikipedia.org»

- Джонс К.Д., Шема М., Джонсон Б.С. «Инструментальные средства обеспечения безопасности»

- Скрипник Д.А. «Обеспечение безопасности персональных данных»

- Фаронов А.Е. «Основы информационной безопасности при работе на компьютере»

- Жуков А.Е. «Системы блочного шифрования: учебное пособие по курсу «Криптографические методы защиты информации»

- Бабич А.В. «Эффективная обработка информации (Mind mapping)»

- Джонс К.Д., Шема М., Джонсон Б.С. «Инструментальные средства обеспечения безопасности»

Приложение 1

Три компонента архитектуры сетевой защиты от угроз безопасности предприятия

-

Андрианов В.В., Зефиров С.Л., Голованов В.Б., Голдуев Н.А. – «Обеспечение информационной безопасности бизнеса ↑

-

Скрипник Д.А. «Обеспечение безопасности персональных данных» ↑

-

Скрипник Д.А. «Обеспечение безопасности персональных данных» ↑

-

Джонс К.Д., Шема М., Джонсон Б.С. «Инструментальные средства обеспечения безопасности» ↑

-

Бабич А.В. «Эффективная обработка информации» ↑

- Собственность и право собственности в предпринимательских отношениях (Понятие и содержание права собственности в предпринимательских отношениях)

- Виды юридических лиц (Понятие юр. лица)

- Рынок ценных бумаг (Понятие и участники рынка ценных бумаг)

- Договорное и законное представительств

- Понятие, признаки и правовое регулирование несостоятельности (Правовой статус арбитражного управляющего)

- Правовая основа выполнения кредитных обязательств (Стороны по кредитному договору, его форма и содержание)

- Общий порядок образования, реорганизации, ликвидации субъектов предпринимательского права

- Фирменное наименование и его гражданско-правовая охрана (Понятие фирменного наименования)

- Юридические лица как субъекты предпринимательского права (особенности и основные положение)

- Виды юридических лиц (Понятие юридического лица. Признаки юридического лица)

- Предпринимательское право в системе права РФ

- Виндикационный и негаторный иски (Правовая природа виндикационного и негаторного исков)