Защита сетевой инфраструктуры предприятия (Организационно-функциональная структура предприятия)

Содержание:

Введение

Целью данной курсовой работы является повышение уровня защищенности информационной безопасности сети в компании «Активстройпроект».

Задачами работы явились:

- Анализ информационной системы компании и применяющихся средств защиты информации;

- Идентификация информационных активов компании;

- Определение уязвимостей выявленных информационных активов;

- Оценка угроз активам;

- Оценка средств повышения уровня информационной безопасности в компании;

- Выбор средств защиты информации и разработка порядка применения их в компании;

Актуальность курсовой работы состоит в постоянной необходимости повышения уровня информационной безопасности в сети компании в связи с возрастающим уровнем угроз.

Объектом исследования является компания ЗАО «Активстройпроект» , а предмет исследования - процесс обеспечения информационной безопасности компании «Активстройпроект».

Технико-экономическая характеристика предметной области и предприятия

Общая характеристика предметной области

ЗАО «Активстройпроект» – компания, работающая в сфере строительства и являющаяся одним из активных участников строительного рынка Москвы и Московской области.

ЗАО «Активстройпроект» – это развивающаяся и весьма успешная компания, основной сферой деятельности которой является строительство новых объектов недвижимости, включая малоэтажные (до девяти этажей) многоквартирные дома и индивидуальные коттеджи, офисные и торговые центры, складские терминалы и ангары, проектирование строительства, а также проведение комплекса мероприятий по общестроительным, отделочным и кровельным работам, отделке, ремонту и перепланировке офисов и помещений, а также монтажу инженерных, электрических, слаботочных сетей и отделке интерьеров.

Основные показатели эффективности деятельности компании приведены в таблице 1.

Таблица 1

Основные экономические показатели деятельности компании «Активстройпроект»

|

№ п\п |

Наименование характеристики (показателя) |

Значение показателя на 1.04.2020 |

|

1 |

Численность персонала, чел |

3080 |

|

2 |

Средняя заработная плата, руб |

32 000,2 |

|

3 |

Прибыль за год, тыс. руб. |

123 000 000 |

|

4 |

Возврат на средние активы за год |

1,7% |

Организационно-функциональная структура предприятия

ЗАО «Активстройпроект» имеет следующую организационную структуру (рисунок 1):

Рисунок 1 Организационная структура ЗАО «Активстройпроект»

Общее руководство предприятием осуществляет директор.

В рамках задач, отдел информационных технологий реализует такие функции, как:

• Внедрение, управление и контролирование доступа, поддержание должного уровня работоспособности и безопасности хранящихся ресурсов и данных - веб-портала, серверов общего назначения, БД и т.д.

• Отслеживание и оценка производительности, качества и стабильности работы многоуровневой сети передачи данных компании, управляемого и неуправляемого оборудования.

• Внедрение и модификация АСУ (автоматизированной системы управления) компании, изучение процессов управления компании для реализации доступности их формализации и успешного перевода процессов на автоматизированный режим, создание комплексных ТЗ реализации АСУ, отслеживание внедрения, подготовка инструкций, методических и нормативных документов, связанных с ИО АСУ.

• Увеличение качества и объемов применения ИТ в процессе: ресурсы СДО, мультимедийные обучающие курсы и сайты и т.п.

• Проведение закупок и обеспечение подразделений мультимедийными средств и оргтехникой

• Обработка заказов на нужное для работы оборудование, отслеживание и учет его поступлений.

• Модернизация используемых в компании технических средств и оргтехники.

• Централизованное обеспечение необходимым ПО, проведение плановых ТО и ремонтов средств вычислительной техники и оргтехники учебного заведения.

• Внедрение и ведение учета и сохранности библиотеки всего лицензионного и прикладного ПО, используемого в организации.

• Определение пользовательских прав доступа внутри ИС.

• Проведение обучения сотрудников компании, реализуемого для повышения навыков в области использования ИТ-средств в их профессиональной деятельности.

• Отслеживание периодического оформления в установленном порядке и заключением договоров с компаниями-поставщиками товаров и услуг, связанных с информатизацией и коммуникацией.

Анализ рисков информационной безопасности

Идентификация и оценка информационных активов

Нашу цивилизацию уже невозможно представить без носителей информации. Сам носитель данных выступает в роли устройства, созданного для записи, считывания, хранения данных, но в современном мире это определение не может включить в себя все доступные функции новейших носителей. История носителей данных начинается очень давно.

В процессе определения схемы ЗИ важно обращать внимание на объективную надежность и сертификацию, что несет некую гарантию стабильности ЗИ от злоумышленника.

Как правило, анализ рисков ИБ проводится начальником IT-отдела, решение о его проведении принимает директор с разной периодичностью, обычно в случае подозрений на утечку информации. Таким образом, сегодня в ЗАО «Активстройпроект» не существует продуманной технологии по анализу рисков ИБ, сам анализ проводится от случая к случаю, фрагментарно и неподготовленными для выполнения таких задач специалистами. При этом результат самой оценки рисков представляет из себя список наиболее актуальных угроз, которые могут быть угрозой для информационных активов компании в ближайшем будущем.

Определение информационных активов должно быть выполнено в отношении поименованных объектов данных (баз данных, документов, сообщений и т.п.) с учетом сбора сведений по их владению и использованию.

Характеристика описываемой информации приведена в таблице 2.

В таблице используются следующие сокращения:

ГД – генеральный директор;

СОРК – сотрудники отдела по работе с клиентами;

СБ- сотрудники бухгалтерии;

СМ – менеджеры;

Смар – сотрудники отдела маркетинга;

СТО – сотрудники технического отдела.

В – высокое значение;

К – критическое значение;

Н – низкое значение.

Таблица 2

Оценка информационных активов предприятия

|

Вид деятельности |

Наименование актива |

Форма предоставления актива |

Владелец актива |

Критерии определения стоимости |

Размерность оценки |

||||

|

Количественная оценка (ед.изм) |

Качественная оценка |

||||||||

|

Работа с клиентами |

Сведения о клиентах и партнерах |

Документы на бумажных носителях, БД в компьютере |

ГД, СОРК |

Репутация компании |

12 000 тыс. рублей |

К |

|||

|

Противодействие конкурентам |

Сведения о планах противодействия конкурентам |

Электронные и бумажные документы |

ГД |

Репутация компании |

11 000 тыс. рублей |

К |

|||

|

Статистическая отчетность |

Статистические данные |

Документы на бумажных носителях, электронные документы |

ГД, СБ |

Успешность деятельности компании на рынке |

19 000 тыс. рублей |

В |

|||

|

Ноу-хау |

База данных |

Данные в электронном виде |

ГД, СТО, СМ |

Успешность деятельности компании на рынке |

428 000 тыс. рублей |

К |

|||

|

Статистическая деятельность |

Сведения о финансовых операциях |

Электронные и бумажные документы, ценные бумаги |

ГД, СБ |

Успешность деятельности компании на рынке |

840 000 тыс. рублей |

К |

|||

|

Работа с партнерами |

Сведения о контактах с другими фирмами |

Документы на бумажных носителях |

ГД, СБ, СМ, Смар |

Репутация компании |

1 100 тыс. рублей |

В |

|||

Продолжение таблицы 2

|

Разработка стратегии развития |

Сведения о политике развития новых направлений деятельности |

электронные и бумажные документы |

ГД, СМ, |

Успех развития компании |

95 000 тыс. рублей |

К |

|

Работа с клиентами |

Договоры на выполнение работ |

Электронные и бумажные документы |

ГД, СОРК |

Репутация компании |

9 000 тыс. рублей |

В |

|

Рекламная деятельность |

Маркетинговые исследования |

Электронные и бумажные документы |

ГД, СМ, Смар |

Успех деятельности компании на рыке |

8 000 тыс. рублей |

К |

|

Разработка стратегии развития |

Стратегия действий на рынке |

Электронные и бумажные документы |

ГД, СМ |

Успех деятельности компании на рыке |

Активы программного обеспечения |

В |

|

Взаимодействие с сотрудниками |

Личные сведения о сотрудниках фирмы |

Трудовые контракты и электронные документы |

ГД |

Защищенность персональных данных |

85 000 тыс. рублей |

К |

|

Взаимодействие с сотрудниками |

Сведения о заработной плате работников |

Электронные и бумажные документы |

ГД, СБ |

Защищенность персональных данных |

8 300 тыс. рублей |

В |

|

Статистическая деятельность |

Сведения о результатах продаж |

документы на бумажных носителях, электронные документы |

ГД, СБ, СМ, Смар |

Успех деятельности компании на рыке |

6 000 тыс. рублей |

Н |

|

Рекламная деятельность |

Сведения о рекламных компаниях |

Электронные и бумажные документы |

ГД, Смар |

Успех деятельности компании на рыке |

7 000 тыс. рублей |

Н |

Перечень сведений конфиденциального характера компании «Активстройпроект» приведен в таблице 3.

Таблица 3

Перечень сведений конфиденциального характера компании «Активстройпроект»

|

№ п/п |

Наименование сведений |

Гриф конфиденциальности |

Нормативный документ, реквизиты, №№ статей |

|

Сведения о программном обеспечении, принципах построения, структуре и составе оборудования корпоративной информационной системы компании |

КТ |

Указ Президента РФ от 6 марта 1997 года № 188, ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне, ФЗ РФ от 27 июля 2006 г. N 149-ФЗ "Об информации» |

|

|

Входящая и исходящая корреспонденция (в том числе в электронном виде) |

КТ |

ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне |

|

|

База данных |

КТ |

ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне |

|

|

Персональная информация о клиентах и сотрудниках |

КТ |

З РФ от 27 июля 2006 г. N 152-ФЗ "О персональных данных" |

|

|

Бухгалтерские и финансовые сведения, в том числе документы по установленным формам отчетности о финансово-хозяйственной деятельности |

КТ |

ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне |

|

|

Сведения, раскрывающие систему организации и состояние сохранности коммерческой тайны в Компании, методы и способы защиты конфиденциальной информации от утечки, утери или искажения |

КТ |

ФЗ РФ от 27 июля 2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации", ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне |

|

|

Система организации и разграничения доступа в КИС, идентификаторы и пароли, используемые сотрудниками компании для доступа к информации |

КТ |

ФЗ РФ от 27 июля 2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации" |

Активы, имеющие наибольшую ценность и поэтому выбранные в качестве объекта защиты информации, приведены в таблице 4.

Таблица 4

Результаты ранжирования активов

|

Наименование актива |

Ценность актива (ранг) |

|

Сведения о клиентах и партнерах |

5 |

|

Сведения о планах противодействия конкурентам |

5 |

|

Статистические данные |

5 |

|

Ноу-хау |

5 |

|

Сведения о финансовых операциях |

5 |

|

Сведения о контактах с другими фирмами |

3 |

|

Сведения о политике развития новых направлений деятельности |

3 |

|

Договоры на выполнение работ |

3 |

|

Маркетинговые исследования |

3 |

|

Стратегия действий на рынке |

3 |

|

Личные сведения о сотрудниках фирмы |

3 |

|

Сведения о заработной плате работников |

2 |

|

Сведения о результатах продаж |

2 |

|

Сведения о рекламных компаниях |

2 |

Оценка уязвимостей активов

Оценка уязвимостей в исследуемой компании реализуется на основании распоряжения директора сотрудником ИТ-отдела в рамках стандарта ISO 27001 методом внедрения приведенного списка мероприятий:

1. Определение активов (выделение конкретных активов (людей, информации, сервисов, техники), которые становятся критичными в компании).

2. Определение нарушителей ИБ (важно построить "модель нарушителей", выделив тип нарушителя, его мотивацию и все возможные последствия от работы такого нарушителя, для примера: тип нарушителя - "хакер", мотивация - "показать себя в определенном кругу лиц", возможные последствия - "атака на веб-сервер компании и изменение главной страницы").

3. Определение уже выделенных требований ИБ законодательства и партнеров (в рамках оценки рисков важно учитывать как собственный опыт и всю историю инцидентов ИБ в выделенной области, так и указания законодательства по ИБ и пожелания партнеров компании).

4. Идентификация угроз ИБ (например, тип - "отказ в обслуживании сервисов ", угроза - "отказ каналов связи", может быть - "преднамеренный" или "случайный" и т.д.).

5. Оценка вероятности реализации угроз ИБ (предлагает использовать качественную шкалу с ранжированием вероятности на низкую - "маловероятно, что угроза осуществится, так как не существует объективных предпосылок (инцидентов в прошлом, мотивов и статистики) к ее реализации, среднюю - "..." и высокую "...."").

6. Идентификация уязвимостей (например, уязвимость "аппаратных средств" - "неэффективное конфигурирование" - "в результате ошибки в использовании" и т.д. ).

7. Оценка уязвимостей (аналогичная трехуровневая качественная шкала вероятности использования уязвимости: очень вероятно - "уязвимость легко использовать, и существует слабая защита или защита вообще отсутствует").

8. Оценка стоимости актива (используется четыре значения от 0 до 4 без привязки к конкретной стоимости).

9. Вычисление рисков ИБ (риск вычисляется по таблице позиционирования значений вероятности угроз, вероятности использования уязвимости и стоимости актива. Значение риска может изменятся в диапазоне от 0 до 8. В результате, по каждому активу получается список угроз с различными значениями риска).

10. Ранжирование рисков ИБ или ранжирование угроз ИБ (для того чтобы определить каким рискам необходимо уделить внимание, а какие можно отложить, существует таблица и шкала ранжирования рисков. Ранги рисков - "низкий (0-2)", "средний (3-5)" и высокий(6-8). Либо можно отранжировать угрозы по значению риска, но для этого вероятность реализации угроз должна быть определена количественно. Основной принцип ранжирования заключается в присвоении высшего ранга той угрозе, по которой значение риска выше, и низшего ранга той угрозе, по которой значение риска меньше).

Результаты оценки уязвимостей формируются в виде списка, где напротив каждой уязвимости приводится назначенная ей оценка риска ИБ, вероятности реализации угроз, оценка стоимости актива.

Результаты оценки уязвимости активов приведены в таблице 5.

Таблица 5

Результаты оценки уязвимости активов

|

Группа уязвимостей Содержание уязвимости |

Сведения о клиентах и партнерах |

Сведения о планах противодействия конкурентам |

Статистические данные |

База данных |

Сведения о финансовых операциях |

Сведения о контактах с другими фирмами |

Сведения о политике развития новых направлений деятельности |

|

1. Среда и инфраструктура |

|||||||

|

Несанкционированный доступ (НСД) к средствам хранения информации (персональным компьютерам, жестким дискам, серверам) |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

средняя |

|

Перехват информации при передаче ее по общедоступным каналам связи |

низкая |

низкая |

низкая |

низкая |

средняя |

||

|

2. Аппаратное обеспечение |

|||||||

|

Утечка информации за счет подслушивания телефонных линий |

Средняя |

Средняя |

средняя |

||||

|

Утечка по каналам ПЭМИН |

|||||||

|

3. Программное обеспечение |

|||||||

|

Вирусная опасность |

средняя |

средняя |

средняя |

средняя |

|||

Продолжение таблицы 5

|

Умышленное нарушение функциональности компонентов информационной системы |

средняя |

средняя |

|||||

|

Несанкционированное копирование документов и носителей информации |

высокая |

высокая |

средняя |

||||

|

4. Физический доступ |

|||||||

|

Незаконное проникновение злоумышленников |

высокая |

высокая |

|||||

|

Кража |

высокая |

высокая |

|||||

|

Подмена |

средняя |

средняя |

низкая |

высока |

|||

|

Хищение документов |

высокая |

высокая |

|||||

|

5.Персонал |

|||||||

|

Прекращение работы подсистем ИС |

средняя |

средняя |

высокая |

||||

|

Незаконное получение атрибутов разграничения доступа |

высокая |

высокая |

низкая |

||||

|

НСД к ИС с станций пользователей, получивших доступ |

высокая |

средняя |

|||||

|

Хищение или вскрытие шифров криптозащиты информации |

высокая |

средняя |

|||||

Продолжение таблицы 5

|

6. Общие уязвимые места |

|||||||

|

Внедрение аппаратных и программных закладок с целью скрытно осуществлять доступ к информационным ресурсам или дезорганизации функционирования компонентов корпоративной информационной системы |

высокая |

высокая |

высокая |

высокая |

|||

|

Незаконное использование оборудования, программных средств или информационных ресурсов, нарушающее права третьих лиц |

средняя |

средняя |

|||||

|

Использование ТС получения НСД |

высокая |

высокая |

|||||

Оценка угроз активам

Атаки делят по количеству ресурсов, необходимых для успешной реализации:

• Объем памяти, нужной для прохождения атаки;

• Объем времени прохождения операций, требующих выполнения;

• Данные, полученные из открытого и зашифрованного текстов.

Часто подобные параметры связаны между собой: например, благодаря росту объема памяти можно уменьшить время атаки.

Наиболее важными угрозами ИБ для исследуемой компании можно выделить следующие:

• Нарушение конфиденциальности (утечка, разглашение) данных, которые могут составлять корпоративную или служебную тайну, а также различных персональных данных;

• Получение несанкционированного доступа или кража архивов фотоизображений;

• Изменение функциональности некоторых компонентов ИС, блокировка данных, срыв решения задач, нарушение технологического процесса;

• Нарушение целостности (удаление, изменение, подмена) информационных и программных ресурсов, а также целенаправленная фальсификация важных документов.

Вероятность реализации угрозы для каждого актива информационного ресурса приведена в таблице 6.

В таблице используются следующие сокращения:

В- высокая;

С- средняя;

Н-низкая.

Таблица 6

Результаты оценки угроз активам

|

Группа угроз Содержание угроз |

Сведения о клиентах и партнерах |

Сведения о планах противодействия конкурентам |

Статистические данные |

База данных |

Сведения о финансовых операциях |

Сведения о контактах с другими фирмами |

Сведения о политике развития новых направлений деятельности |

|

1. Угрозы, обусловленные преднамеренными действиями |

|||||||

|

Использование ТС получения НСД |

В |

Н |

С |

||||

|

НСД к ИС с станций пользователей, получивших доступ |

В |

Н |

|||||

|

Несоблюдение правил политики ИБ |

В |

С |

Н |

В |

|||

|

Утрата авторизационных данных |

В |

В |

|||||

|

2. Угрозы, обусловленные случайными действиями |

|||||||

|

Прекращение работы подсистем ИС |

Н |

С |

|||||

|

Использование информации с ошибками |

В |

||||||

|

Заражение вирусами |

С |

С |

|||||

|

Порча носителей информации |

В |

||||||

|

Неправомерное использование средств защиты информации |

В |

В |

Н |

||||

|

3. Угрозы, обусловленные естественными причинами (природные, техногенные факторы) |

|||||||

|

Выход из строя оборудования и ИС |

Н |

Н |

Н |

Н |

|||

Продолжение таблицы 6

|

Выход из строя или невозможность использования линий связи |

С |

С |

|||||

|

Пожары, наводнения и другие стихийные бедствия |

Н |

Н |

Все пользователи ИС в ООО «Активстройпроект» зарегистрированные как ее легальные пользователи или обслуживающие ее компоненты, в любом случае являются источниками внутреннего случайного воздействия, т.к. имеют прямой доступ в процессам обработки данных и могут случайно совершить непреднамеренную ошибку и нарушить действия правил, инструкций и регламентов.

Оценка существующих и планируемых средств защиты

В настоящее время в организации используются следующие составляющие информационной системы:

- электронная почта;

- центральные хранилища данных;

- общеинформационный портал;

Структурная схема технической архитектуры компании «Активстройпроект» представлена на рисунке 2.

Рисунок 2 Структурная схема технической архитектуры компании «Активстройпроект»

Техническая архитектура предприятия имеет в своем составе локальную вычислительную сеть. Локально-вычислительная сеть предприятия построена по технологии Ethernet с использованием маршрутизатора (в стойке) 3COM 3CR858-91, характеристики которого приведены в таблице 7.

Таблица 7

Технические характеристики маршрутизатора 3COM 3CR858-91

|

Характеристика |

Наименование |

|

WAN порты |

1 порт 10BASE-T/100BASE-TX. |

|

LAN порты |

4 порта 10BASE-T/100BASE-TX. |

|

Безопасность |

Firewall. |

|

Управление |

Web-basedadministrativeinterface. |

|

Габариты/монтаж в 19" |

2.4х2.2х13.5 см; вес: 5.37 kg./нет. |

|

Поддержка TCP/IP |

Да. |

|

WAN протоколы |

PPPoE, PPTP, IP Routing, RIP1/2, PAT, PAP, CHAP, MS CHAP, UDP, TCP, IPCP, SNTP. |

|

Поддержка NAT |

Да. |

|

DHCP сервер |

Да. |

|

VPN (поддержка/кол-во тунелей) |

Да. |

|

Блок питания |

Внешний. |

Технические характеристики используемого сервера представлены в таблице 8.

Таблица 8

Технические характеристики сервера

|

Характеристика |

Значение |

|

Тип процессора |

Четырехъядерный процессор Intel® Xeon® X5460 (3,16 ГГц, 120 Вт, 1333 FSB) |

|

Количество процессоров |

1 процессор (поддержка до 2-х) |

|

Доступные типы ядра процессора |

Двух- или четырехъядерный |

|

Кэш-память |

Кэш-память 2 уровня 12 Мб (2 x 6 Мб) |

|

Максимальная память |

16 Гб или 32 Гб |

|

Чипсет |

Intel® 5000Z |

|

Шина FSB процессора |

Шина FSB 1333/1066/667 МГц |

|

Стандартное ОЗУ |

512 Мб, 1 Гб или 2 Гб |

|

Тип памяти |

PC2-5300 с полной буферизацией DIMM (DDR2-667), работающая на частоте 667 МГц |

Доступ в Интернет организован по выделенной линии по технологии ADSL со скоростью до 10 мбит/сек.

Пользовательский сегмент разбит на подсегменты с помощью маршрутизаторов D-linkDGS-1008D.

В пользовательском сегменте размещены рабочие станции HPZ400 Workstation, принтеры HPOfficejetPro 8000 и сканеры HPScanJetG4010.

Характеристики рабочей станции приведена в таблице 9.

Таблица 9

Технические характеристики рабочих станций

|

Наименование характеристики |

Значение характеристики |

|---|---|

|

Тип процессора |

Один четырехъядерный процессор Intel® Xeon® E5504 (2,00 – 2,93 ГГц, кэш-память 4 – 8 МБ, память 800 – 1333 МГц) |

|

Чипсет |

Intel® 5520 |

|

Форм-фактор |

Мinitower, с монтажом в стойку |

|

Максимальная память |

До 24 ГБ Память DDR3 ECC Unbuffered DIMM 1333 МГц |

|

Слоты для памяти |

6 слотов DIMM |

|

Контроллер хранилища |

Встроенный 6-канальный контроллер SATA 3 Гб/с с поддержкой RAID (0, 1, 5 или 10), дополнительный контроллер SAS, 4-портовая плата LSI 3041E SAS/SATA с поддержкой RAID (0, 1 или 10) |

|

Размер без упаковки (Ш x Г x В) |

16,53 x 44 x 44,51 см |

У директора в качестве АРМ используется ноутбук Lenovo G560 со следующими параметрами:

- Установленная операционная система Win 7 Prof

- Размер оперативной памяти 2048...3072 Мб

- Тип памяти DDR3

- Частота памяти 1066 МГц

- Тип графического контроллера встроенный / дискретный

- Чипсет графического контроллера NVIDIAGeForce 310M / IntelGMAHD

- Размер видеопамяти 0...512 Мб

- Тип видеопамяти / SMA / GDDR3

Также директор в своей работе использует МФУ Brother DCP-7030R со следующими параметрами:

- Скорость печати до 22 стр/мин

- Разрешение печати до 2400 x 600 т/д

- Память 16 МБ

- Ёмкость лотка для загрузки бумаги до 250 листов

- Разрешение копирования до 600x600 т/д

- Уменьшение/увеличение 25% - 400% с шагом 1%

- Оптическое разрешение сканирования до 600 x 2400 т/д

- Интерполированное разрешение сканирования до 19200 x 19200 т/д

- Сканирование в электронную почту, в изображение, в файл или в OCR.

Схема используемой программной архитектуры представлена на рисунке 3.

На всех рабочих станциях установлен стандартный пакет программного обеспечения:

- Операционная система Windows 7;

- Пакет MS Office 2010;

- Dr.Web Enterprise Security Suite.

Рисунок 3 Схема программной архитектуры, связанной с ее сетью

С учетом специфики деятельности подразделений персональные компьютеры компании имеют следующие дополнительное программное обеспечение:

- Бухгалтерия: 1С Бухгалтерия: Версии 8,;

- ИТ-отдел - Radmin Viewer 3, PonyProg, Remote Administrator v2.2, Total Commander;

На серверном оборудовании используется серверная операционная система Free BSD 8.4, установлен антивирус Dr.Web Enterprise Security Suite , а также СУБД MSSQL.

На предприятии используется «1С:Предприятие 8 Набор для небольшой фирмы», который включает в себя следующие основные компоненты системы "1С:Предприятие":

- Бухгалтерский учет, сетевая версия;

- Оперативный учет 7.7, сетевая версия для 3-х польз.;

- Расчет, сетевая версия для 3-х польз.;

- конфигурация "Производство + Услуги + Бухгалтерия".

Программа позволяет автоматизировать бухгалтерский и налоговый учет индивидуальных предпринимателей. Предполагается, что типовая программа не требует адаптации и с ней будет работать только один пользователь.

Кроме указанных мер, в целях обеспечения информационной безопасности в компании разработана и применяется система видеонаблюдения.Система построена на использовании видеокамер Panasonic WV-BP334, характеристика которых приведена в таблице 10.

Таблица 10

Технические характеристики применяемых видеокамер

|

Параметр |

Значение |

|

Чувствительный элемент: |

1/3" ПЗС-матрица с построчным переносом |

|

Разрешающая способность |

570 твл. |

|

Разрешение: |

768 х 582 пикс |

|

Чувствительность |

0,08 лк. - при F1.4; 0,06 лк - при F1.2; 0,02 лк - при F0.75 |

|

Отношение сигнал/шум: |

50 дБ |

|

Стандарт цветопередачи |

PAL |

|

Масса, гр |

0,470 кг |

|

Габариты (ШхВхД): |

67x55x123 мм |

|

Привод |

серво / системы привода постоянного тока (DC) |

|

Питание камеры: |

24В перем. тока 50Гц |

|

Стоимость |

8300 руб. |

Схема расположения камер в здании компании «Активстройпроект» приведена на рисунках 4 и 5.

Рисунок 4 Схема расположения камер системы видеонаблюдения на первом этаже здания

Рисунок 5 Схема расположения камер системы видеонаблюдения на втором этаже здания

Результаты оценки действующей системы безопасности информации приведены в таблице 11.

Таблица 11

Анализ выполнения основных задач по обеспечению информационной безопасности

|

Основные задачи по обеспечению информационной безопасности |

Степень выполнения |

|

Обеспечение антивирусной защиты |

полностью |

|

Обеспечение защиты информации на ПК пользователей от НСД |

Не обеспечивается |

|

Предотвращение утечек информации по каналам ПЭМИН |

Практически полностью |

|

Продолжение таблицы 11 |

|

|

Предотвращение проникновения посторонних лиц на территорию компании |

Только пассивное, практически не обеспечено |

|

Организация разграничения и защиты информации в информационной системе компании |

Практически полностью |

|

Обеспечение безопасности в ходе переговоров, встреч и тому подобное |

Практически полностью |

|

Обеспечение охраны здания и особо важных помещений |

Практически полностью |

Оценка рисков

Суть понимания рисков, связанных с применением АИС, становится оценка угроз – именно тех параметров и условий, являющихся первопричиной срыва стабильности и полноценности системы, а также помогает облегчить работу с ней, и уязвимостей – недочетов, помогающих реальной угрозе реализовать себя, а также обобщенное понимание целостности ответных мер, которые могут достичь нужного уровня совокупной безопасности АС. В рамках оценки рисков важно брать во внимание ряд нюансов: ценность ресурсов, сложность уязвимостей и угроз, количество активных и пассивных СЗИ и т.п.

Любые риски без градации по категориям, источникам и подходам к их контролю описаны в корректируемых позициях.

Корректирующийся риск включает в себя хаотичные колебания итогов работы как в позитивную, так и в негативно настроенную строну, которые не могут значимо повлиять на работу компании. Постоянный риск включает в себя описание события или ситуаций, влекущих за собой оказание вреда работе компании, жизнеспособности некоторых сфер работы, различных проектов. Это риск явных, ощутимых потерь, после которых компания не сможет на 100% восстановиться.

Также часто случается разделение рисков в зависимости от их присутствия в модели рисков. Постоянный риск именуется риском, связанным с показателями, находящимися в основе отдельной модели. Постоянные риски не могут угасать с течением времени, в обратном случае их явные факторы предпочтительнее пропускать вообще и подобные риски переходят к непостоянным. Постоянные риски выступают базовой частью для изучения в процессе оценки управляемости рисков.

Первый шаг включает изучение того, что можно отнести к важным активам системы и определения. Данный шаг в работе начинается с решения задачи по установке границ системы, а именно пишутся требования о нужном состоянии системы, а также о том, кто будет отвечать за ресурсы программного и физического типа, кто будет работать внутри системы и каким образом. Далее выражается перечень ресурсов, находящихся в самой системе (программные, физические, информационные). Затем происходит реализация модели ИС с позиции ИБ. Для всех процессов с данными, которые что-то значат для конкретного пользователя, создается дерево связей

Результаты оценки рисков приведены в таблице 12.

Таблица 12

Результаты оценки рисков информационным активам организации

|

Риск |

Актив |

Ранг риска |

|

НСД к информационной системе |

Сведения о клиентах и партнерах |

5 |

|

Сведения о планах противодействия конкурентам |

5 |

|

|

Статистические данные |

5 |

|

|

База данных |

5 |

|

|

Сведения о финансовых операциях |

5 |

|

|

Сведения о контактах с другими фирмами |

5 |

|

|

Кража информационных активов |

Сведения о политике развития новых направлений деятельности |

5 |

|

Сведения о клиентах и партнерах |

4 |

|

|

Сведения о планах противодействия конкурентам |

4 |

|

|

Статистические данные |

4 |

|

|

Съем информации с помощью технических средств |

Сведения о клиентах и партнерах |

4 |

|

Сведения о планах противодействия конкурентам |

4 |

|

|

Статистические данные |

3 |

|

|

База данных |

3 |

|

|

Сведения о финансовых операциях |

3 |

|

|

Сведения о контактах с другими фирмами |

3 |

|

|

Прекращение работы подсистем ИС |

Сведения о клиентах и партнерах |

3 |

|

Сведения о планах противодействия конкурентам |

2 |

|

|

Статистические данные |

2 |

|

|

База данных |

2 |

|

|

Сведения о финансовых операциях |

1 |

|

|

Сведения о контактах с другими фирмами |

1 |

Таким образом, основываясь на результатах проведенного анализа рисков угроз, можно сделать вывод, что в первую очередь необходимо обеспечивать защиту информационных активов от несанкционированного доступа, а также исключить возможность ражи ценной информации как сотрудниками компании, так и третьими лицами.

Характеристика комплекса задач, задачи и обоснование необходимости совершенствования системы обеспечения информационной безопасности и защиты информации на предприятии

Выбор комплекса задач обеспечения информационной безопасности

Под СЗИ обычно подразумеваются криптографические, технические, программные и остальные системы и методики, созданные или используемые для сохранения секретных данных, а также системы и средства отслеживания результативности ЗИ.

Технические СЗИ – приспособления, используемые для поддержания ЗИ, минимизации ее утечки, создания препятствий и помех для технических средств доступа к данным, требующим защиты.

Криптографические СЗИ – приспособления, поддерживающие сохранность секретной информации методом ее зашифровки и сокрытия в программном цифровом коде.

Программные СЗИ – приспособления для автоматизации (ПЭВМ и их совокупностей) от стороннего воздействия или взлома.

Методы ЗИ – используемые для минимизации утечки данных универсальные и специальные способы применения доступных сил и средств (мероприятий, мер, средств), которые включают специфику работы по ЗИ [5-9].

Совокупные методики ЗИ делятся на организационные, технические, правовые и экономические. Передача данных, отнесенных к коммерческой тайне или включающих ПДн сотрудника компании, должна реализовываться в рамках договора, описывающего взаимные требования сторон по сокрытию (сохранению) этих данных, а также все необходимые меры по защите этих данных. Организационные СЗИ отражают очерёдность и условия совокупного применения доступных сил и средств, результативность которых часто зависит от используемых методик экономического и технического характера. Технические СЗИ, применяемые в совокупности с организационными СЗИ, очень важны при поддержании ЗИ в рамках ее хранения, сохранения и анализа с применение методик автоматизации. Технические средства важны в рамках эффективного использования доступных компании СЗИ, базирующихся на современных ИТ.

Среди описанных методик ЗИ можно выделить организационные средства, которые используются для решения таких задач, как:

• Внедрение в компании эффективного механизма контроля, поддерживающего защиту секретных данных и предотвращение НСД;

• Реализация методики личной ответственности начальников отделом и персонала компании за сохранение секретных данных;

• Составление списка данных, которые относятся в компании к различным категориям (типах) секретных данных;

• Минимизация круга лиц, которые имеют прямой доступ к разным типам данных в рамках ее секретности;

• Проверка и контроль лиц, которые приходят на должности, связанные с секретными данными, воспитание и обучение сотрудников фирмы, допущенных к секретным данным;

• Внедрение и использование секретного делопроизводства;

• Постоянный контроль соблюдения требуемых норм и правил по ЗИ.

Определение места проектируемого комплекса задач в комплексе задач предприятия, детализация задач информационной безопасности и защиты информации

Итогами анализа приведенной выше информации можно точно обозначить то, что требования по реализации ИБ в ЗАО «Активстройпроект» не удовлетворяются на 100 процентов.

Для увеличения уровня защиты данных, которые передаются по открытым каналам связи, нужно применять следующие меры:

• Использование криптографических методов шифрования при передаче данных;

• Защита удаленного доступа;

• Обеспечение безопасности доступа во все внутренние сегменты ЛВС филиалов методами реализации межсетевых экранов.

Данные меры предполагают применение как программных, так и аппаратных методов. Также очень важна разработка инструкций по работе c данными элементами сети, которые входят в политику безопасности и связаны с другими ее положениями и техническими документами.

Есть лишь пара подходов к процессу криптографической защиты (а конкретно, к шифрованию) объектов АС:

• Шифрование предварительное;

• Шифрование динамическое.

Суть предварительного шифрования заключается в шифровании файла отдельным ПО (субъектом), а в дешифровании аналогичным или иным другим ПО (для дешифрования используется та же или другая (созданная для дешифрования) программа). Затем расшифрованный массив уже может применяться в ПО пользователя. Подобный метод хоть и имеет ряд недостатков, все равно достаточно широко используется.

Также допустимо, что СКЗИ могут применяться в некоторой АС совместно с механизмами реализации и гарантирования политики ИБ.

Выбор организационных мер

В качестве стратегии обеспечения информационной безопасности выбираем упреждающую стратегию, как так только в этом случае обеспечивается защита от всех возможных угроз и рисков. В этом случае для соблюдения требований по обеспечению информационной безопасности в ЗАО «Активстройпроект» необходимо разработать внедрить политику безопасности, так как именно этот документ является организационно-административной основой информационной безопасности предприятия.

Основными направлениями мер по обеспечению политики ИБ предприятия являются:

• работа с персоналом;

• обеспечение физической безопасности оборудования;

• обеспечение безопасности при разработке и сопровождении информационных подсистем;

• обеспечение безопасности при взаимодействии с внешними системами и сторонними организациями;

• защита информации от утечки по техническим каналам;

• организация контроля эффективности принимаемых мер защиты.

Для придачи законности применяемой стратегии и определении мер противодействия угрозам и защиты информации применяются внутренние документы по обеспечению политики безопасности, должностные обязанности, регламент работы с информационными ресурсами.

Для обеспечения правовой поддержки при появлении различных угроз используются нормативные акты РФ, такие как гражданский кодекс, уголовный кодекс, закон о персональных данных, закон о коммерческой тайне.

Для обеспечения безопасности[1] компании необходимо использовать комплекс мер.

Интернет должен использоваться только для работы.

Административная безопасность предполагает безопасные способы ведения документации, использование неких методов разработки и принятия программ, а также наличие процедур обработки инцидентов при возможных нарушениях систем безопасности.

Подобный способ обеспечения защиты данных предполагает, что для каждый системы будет разработан механизм ведения деловой деятельности компании, предусматривающий также возможность появления непредвиденных обстоятельств (ликвидацию последствий наращения системы безопасности) и включающий в себя определенную стратегию и некоторый план.

Оборонительная стратегия означает, что при исключении вмешательства в процесс функционирования системы есть возможность нейтрализовать лишь наиболее опасные угрозы. Обычно это возможно благодаря построению защитной оболочки, которая подразумевает разработку дополнительных организационных мер, внедрение новых программных средств допуска к ресурсам в целом, применение технических средств контроля за помещениями, в которых находятся сервера и терминалы.

Наступательная стратегия характеризуется активным противодействием неизвестных угрозам, которые так или иначе влияют на безопасность ИС. Такая стратегия может состоять из установки дополнительных программно-аппаратных средств определения пользователей, использование более совершенных технологий разгрузки и восстановления данных, увеличение доступности системы при использовании горячего и холодного резервирования. Для устранения угроз была выбрана оборонительная стратегия, из-за того, что наиболее уязвимым является недостаточная защищенность помещений от несанкционированного проникновения.

План по обеспечению информационной безопасности в помещениях включает в себя:

Размещение камер в помещениях, в которых хранятся базы данных, документы и другие ценные ресурсы предприятия.

Обеспечение безопасности от угроз считывания побочных электромагнитных излучений.

Выбор инженерно-технических мер

В качестве основного способа повышения уровня защищенности информационных активов в компании «Активстройпроект» выбираем криптографические средства защиты информации.

СКЗИ (шифраторы) находятся, зачастую, на "выходе" сети (или прямо у абонента) и преобразуют все абонентские данные в нечитаемый вид (шифруют их) в режиме реального времени. Расшифроваться такая информация сможет только в сети абонента - получателя, где присутствует аналогичный шифратор с доступным ключом для расшифровки сообщения.

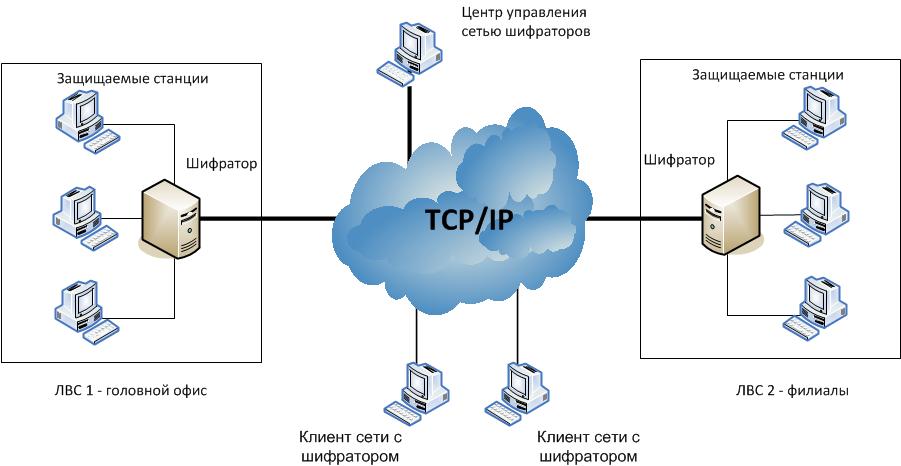

Одним из направлений развития нынешних корпоративных сетей можно назвать смену распределенной структуры с использованием выделенных каналов на виртуальную частную сеть (VPN), которая строиться на базе сетей общего пользования, что помогает значительно минимизировать эксплуатационные расходы. В общем параметры таких средств похожи в части внедрения VPN (рисунок 6).

Рисунок 6 Типовая схема применения шифраторов в сетях

В процессе отбора данных средств важно уделить особое внимание на такие рабочие характеристики, как, скорость передачи данных (которая чаще всего становится определяющим фактором, т.к. остальные средства снижают эффективность работы сети связи очень значительно), централизованный контроль, поддержание защиты служебных данных и данных контролируемых процессов и сетей от НСД и т.д. Также он должен быть устойчивым к различным атакам на сетевые и другие сервисы шифровщика или задействованных данных. Внедрение того или иного протокола в шифрующем устройстве не показывает буквально, что оно сможет соответствовать всем требованиям политики безопасности. Каждый шифратор - это сетевым устройством, поэтому всегда подвергается различным угрозам, присутствующим в отдельной сети.

Наиболее уязвимыми местами любой распределенной криптографической системы становятся:

• Средства управления ключами (генерация, распределение, удаление);

• Методика создания/удаления /корректировки абонентов/ключей (как штатная, так и в случаях компрометации);

• Удаленное администрирование.

В целях обеспечения защиты информации криптографический комплекс должен выполнять следующие функции:

- применение персональных идентификаторов пользователей;

- применение парольного механизма;

- блокировка загрузки операционной системы со съемных носителей информации;

- контроля целостности технических средств и программных средств;

- шифрование жесткого диска компьютера;

- шифрование информации, передаваемой по каналам связи.

Сравним имеющиеся на российском рынке комплексы криптографической защиты.

Криптографический комплекс ШИП предназначен для создания защищенных виртуальных приватных сетей (VPN).

Криптографический маршрутизатор КРИПТОН-IP предназначен для построения защищенных виртуальных частных сетей (VPN), позволяющих объединять локальные компьютерные сети путем передачи данных через глобальные сети открытого доступа (например, Internet).

КМ «КРИПТОН-IP» является средством защиты компьютерных сетей. Назначение КМ:

- Создание VPN.

- Маршрутизация IP-пакетов.

КРИПТОН-IP позволяет также осуществлять криптографическую защиту файлов данных. Для контроля целостности и авторства файлов формируется их электронная цифровая подпись (ЭЦП).

Аппаратно-программная система защиты информации СРД «КРИПТОН-Щит» предназначена для обеспечения защиты информации от несанкционированного доступа (НСД) в автоматизированных информационных системах (АИС) на базе автономных средств вычислительной техники.

Программно-аппаратный комплекс средств защиты информации от несанкционированного доступа - аппаратный модуль доверенной загрузки -«Аккорд-АМДЗ» предназначен для применения на ПЭВМ (РС) типа IBM PC для защиты ПЭВМ (АС) и информационных ресурсов от НСД и контроля целостности файлов и областей HDD (в том числе и системных) при многопользовательском режиме их эксплуатации.

Так как только данный комплекс обеспечивает все необходимые функции, выбираем его для использования в системе защиты информации компании «Активстройпроект».

В первой главе рассмотрена задача построения информационной безопасности, для решения которой проводится характеристика информационной системы предприятия, угроз ИБ, и выдвижение требований к системе защиты информационной безопасности.

Комплекс организационных мер обеспечения информационной безопасности и защиты информации предприятия

Отечественная и международная нормативно-правовая основа создания системы обеспечения информационной безопасности и защиты информации предприятия

Защита информации должна носить комплексный характер.

Комплексный характер защиты достигается за счет использования унифицированного алгоритмического обеспечения для средств криптографической защиты в соответствии с российскими государственными стандартами:

- ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования.

- ГОСТ Р 34.10-94 Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма.

- ГОСТ Р 34.11-94 Информационная технология. Криптографическая защита информации. Функция хэширования.

- ГОСТ Р 50739-95 Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования.

В настоящее время в России наряду с отечественной нормативной базой широко используются около 140 международных стандартов в области информационных технологий. Из них около 30 затрагивают вопросы защиты информации. Некоторые международные стандарты по защите информации приняты и введены в действие в России, но эти стандарты не составляют целостной основы для решения проблем информационной безопасности, особенно в части нормативного регулирования, методического и инструментального обеспечения разработки, оценки и сертификации безопасности ИТ с учетом современного уровня развития, масштабов и многообразия угроз.

Организационно-административная основа создания системы обеспечения информационной безопасности и защиты информации предприятия

Сама информационная безопасность так или иначе связана с рисками для информационных ресурсов, под которыми можно понимать, как возможность нанесения им вреда, так и снижение их общего уровня защищенности. Сами риски порой имеют различную природу и характеристики, и по одной из базовых классификация с рамках информационной безопасности их часто делят на:

Риски системные, т.е. неуправляемые, которые связаны с технологической средой, в которой непосредственно и функционируют информационные системы;

Риски операционные, называемые часто управляемыми рисками, которые связаны с особенными условиями использования различных информационных систем, их технических нюансов, используемых алгоритмов, аппаратными средствами и т.д.

Сам процесс управления рисками решается на административном уровне ИБ, т.к. исключительно руководство компании может выделить необходимые средства на ресурсы, а также инициировать и проводить проверки соответствующих программ.

Управление рисками, как и разработка своей политики безопасности, актуально только для таких компаний, в которых обработка информации проходит нестандартными методами. Обычной компании будет достаточно и стандартных мер безопасности, которые выбираются на основе исследования типичных рисков или вообще без всяких исследований (особенно актуально это исходя из описанного выше законодательства РФ по данному вопросу).

Применение ИС связано с некоторой группой рисков. Когда возможная угроза слишком велика, важно принять экономически верные методы защиты. Непосредственная оценка рисков важна для контроля эффективности работы в области безопасности для отслеживания изменения обстановки.

Комплекс проектируемых программно-аппаратных средств обеспечения информационной безопасности и защиты информации предприятия

Структура программно-аппаратного комплекса информационной безопасности и защиты информации предприятия.

Структура предлагаемого программно-аппаратного комплекса криптографической защиты приведена на рисунке 7.

Рисунок 7 Структура предлагаемого программно-аппаратного комплекса криптографической защиты

Опишем подробнее элементы данного комплекса.

Комплекс СЗИ НСД «Аккорд-АМДЗ» включает программные и аппаратные средства.

Аппаратные средства.

• Одноплатный контроллер - представляет собой электронную плату, устанавливаемую в свободный слот материнской платы ПЭВМ (РС). Контроллер изготовлен по современной технологии многослойных печатных плат с покрытием химическим золотом с использованием наиболее современной элементной базы, является универсальным, не требует замены при переходе к другим типам ОС.

В контроллере комплекса аппаратно реализована работа с каналом TouchMemory, что обеспечивает надежную работу с идентификаторами DS-199х на всех типах ПЭВМ (РС). На контроллеры серии 5.5 по заказу может устанавливаться процессор USB-хоста и разъем mini-USB, что позволяет использовать в качестве идентификатора ПСКЗИ ШИПКА.

• Контактное устройство - кабель интерфейса с идентификаторами пользователей типа DS 199x "TouchMemory, или ПСКЗИ ШИПКА.

• Персональный идентификатор пользователей - микропроцессорное устройство DS 199х ("Touchmemory"), или ПСКЗИ ШИПКА в формате USB-устройства. Каждый идентификатор обладает уникальным номером (48 бит), который формируется технологически.

Количество и тип идентификаторов, модификация контроллера и контактного устройства оговаривается при поставке комплекса.

Программные инструменты, находящиеся в ЭНП контроллера комплекса.

Комплекс включает в себя:

-

- BIOS контроллера системы «Аккорд-АМДЗ»;

- ПО АМДЗ, в составе следующих функциональных модулей:

- Механизм выявление пользователей;

- Механизм определения пользователей;

- Механизм проверки целостности технических средств ПЭВМ (РС);

- Механизм проверки целостности системных областей HDD;

- Механизм проверки целостности ПО;

- Инструменты для аудита (работа с журналом регистрации событий);

- Инструменты управления комплексом.

Нюансом СЗИ НСД «Аккорд-АМДЗ» становится реализация процедур выявления, определения и проверки целостности до загрузки самой ОС. Это поддерживается перехватом управления контроллером комплекса в момент прохода процедуры ROMscan

Контрольный пример реализации проекта и его описание

Установка комплекса и его настройка с учетом особенностей политики информационной безопасности, принятой на объекте информатизации (ОИ), осуществляется, как правило, специалистами по защите информации организации (предприятия, фирмы и т.д.) в соответствии с требованиями эксплуатационной документации на комплекс.

Установка комплекса «Аккорд» включает:

1. Установку в СВТ аппаратной части комплекса - комплекса СЗИ НСД "Аккорд-АМДЗ", его настройку с учетом конфигурации технических и программных средств СВТ, в том числе, регистрацию администратора безопасности информации (или нескольких администраторов) и пользователей.

Установка и настройка комплекса СЗИ НСД "Аккорд-АМДЗ" осуществляется администратором БИ в соответствии с "Руководством по установке ПАК СЗИ НСД "Аккорд-АМДЗ" (11443195.4012-006 98) и "Руководством администратора" (11443195.4012-006 90).

2. Установку на жесткий диск СВТ специального программного обеспечения разграничения доступа с дистрибутивных дискет (либо CD-ROM) и активизацию подсистемы разграничения доступа с помощью программы ACSETUP.EXE – осуществляется администратором БИ в соответствии с "Руководством по установке комплекса СЗИ НСД "Аккорд-\Л/1п64" (11443195.4012-037 98).

4. Настройку защитных механизмов комплекса в соответствии с правилами разграничения доступа (ПРД) к информации, принятыми в организации (- осуществляется администратором БИ в соответствии "Руководством администратора" (11443195.4012-037 90).

5. Реализацию организационных мер защиты, рекомендованных в эксплуатационной документации на комплекс.

Создаваемая структура защиты информации в ПЭВМ (АС) при применении комплекса СЗИ НСД "Аккорд-АМДЗ" должна поддерживаться механизмом установления полномочий пользователям ПЭВМ (АС) и управлением их доступом к информации.

Для этого на предприятии создается служба безопасности информации (СБИ) или назначается ответственное лицо (администратор безопасности информации), на которых возлагается разработка и ввод в действие организационно-правовых документов по применению ПЭВМ (РС) с внедренными средствами защиты комплекса "Аккорд-АМДЗ". Этими документами предусматривается ведение ряда учетных и объектовых документов (например, "Журнал учета выданных идентификаторов", "Инструкции по применению ПЭВМ с установленными комплексами СЗИ " Аккорд" для различных категорий должностных лиц и др.).

Рассмотрим порядок установки программного модуля «Аккорд-АМДЗ».

Если в компьютер устанавливается новый контроллер АМДЗ, то при загрузке выполняется инициализация и форматирование внутренней памяти. После завершения этой операции на экран выводится стартовое меню администратора (Рис. 8.).

Рисунок 8 Стартовое меню администратора

В начале первого сеанса работы, помимо главного окна программы, на экран также выводится сообщение с требованием выполнить процедуру настройки параметров учетной записи Главного Администратора (рис. 9.), без выполнения которой не доступны никакие функции «Аккорд-АМДЗ». Поэтому первое действие, которое нужно выполнить - это регистрация пользователя с правами администратора.

Рисунок 9 Сообщение с требованием настроить параметры Главного Администратора

При инициализации контроллера в базе данных создается учетная запись Главного Администратора (супервизора)1 – «Гл. Администратор» – которому будут полностью доступны все функции администрирования. Но при этом идентификатор для этого пользователя не зарегистрирован.

Рисунок 10 Список пользователей.

Схема программного обеспечения с учетом элементов системы приведена на рисунке 11.

Рисунок 11 Схема программного обеспечения с учетом элементов криптографической системы защиты информации

Схема аппаратного обеспечения с учетом элементов криптографической системы защиты информации приведена на рисунке 12.

Рисунок 12 Схема аппаратного обеспечения с учетом элементов криптографической системы защиты информации

Во второй главе затрагиваются вопросы проектирования системы информационной безопасности в рамках государственных стандартов. Определяются требования к системе информационной в рамках тех же государственных стандартов. Так же производится анализ существующей системы ИБ, и выявление несоответствий требованиям государственных стандартов.

Здесь же рассматривается вопрос устранения недостатка в системе ИБ предприятия именно описанию внедрения программного-аппаратного комплекса для защиты информации в сети компании.

Заключение

В курсовой работе рассмотрено существующее положение с защитой информации в компании «Активстройпроект» и сделан вывод, что используемых мер и средств недостаточно. В частности, под угрозой находятся информационные активы, которые могут быть украдены сотрудниками компании или третьими лицами, получившими к ним несанкционированный доступ. В качестве основной меры по защите информации необходимо использовать криптографический комплекс, который выполняет следующие функции:

- применение персональных идентификаторов пользователей;

- применение парольного механизма;

- блокировка загрузки операционной системы со съемных носителей информации;

- контроля целостности технических средств и программных средств;

- шифрование жесткого диска компьютера;

- шифрование информации, передаваемой по каналам связи.

На основании проведенного обзора предлагаемых на рынке криптографических комплексов был выбран программно-аппаратный комплекс «Аккорд». В состав данного комплекса входят такие программные средства, как «Аккорд-У», «Аккорд-АМДЗ» и «Аккорд-win32». Применяя данные средства комплексно, достигается цель проекта – обеспечения дополнительного уровня информационной безопасности в компании.

Список использованной литературы

- ГОСТ Р ИСО/МЭК 12207-2010 Информационная технология. Системная и программная инженерия. Процессы жизненного цикла программных средств.

- Адаменко М. А., Основы классической криптологии. Секреты шифров и кодов, М., ДМК Пресс, 2018 г., 296 с.

- АПМДЗ «КРИПТОН-ЗАМОК», URL https://ancud.ru/crzam.html, дата обращения 12.10.2018 г.

- Баранова, Бабаш: Криптографические методы защиты информации. Лабораторный практикум. Учебное пособие, М. Кнорус, 2019 г. 254 с.

- Бирюков А.А., Информационная безопасность. Защита и нападение, М., ДМК-Пресс, 2019 г., 434 с.

- Бондарев В. В., Введение в информационную безопасность автоматизированных систем. Учебное пособие, М. , МГТУ им. Н. Э. Баумана, 2018 г., 252 с.

- Бондарев В.В., Введение в информационную безопасность автоматизированных систем, М. , Издательство МГТУ им. Н.Э.Баумана, 2019 г., 252 с.

- Борисов М.С., Романов О. В., Основы организационно-правовой защиты информации. Учебное пособие, М. Ленанд, 2018 г, 312 с.

- Брюс Шнайер, Прикладная криптография. Протоколы, алгоритмы и исходный код на C, М., Вильямс, 2018 г, 1024 с.

- Грекул В.И., Денищенко Г.Н., Коровкина Н.Л. Проектирование информационных систем - М.: ИУИТ, 2018 - 300 с.

- Душкин Р.А., Все о шифрах и кодах. В мире математики и криптографии, М., АСТ, 2018 г, 448 с.

- Камский В. А,: Защита личной информации в Интернете, смартфоне и компьютере, М., Наука и Техника, 2019 г., 272 с.

- Козлов С.А.: Защита информации. Устройства несанкционированного съема информации и борьба с ними, М., Академический проект, 2018 г., 286 с.

- Краковский Ю.М.: Защита информации. Учебное пособие, М., Феникс, 2019 г., 348 с.

- Кузьменко Е.А., Мойзес О.А., Информатика. Углубленный курс. Учебное пособие для СПО, М., Юрайт, 2018 г., 164 с.

- Марков А. С., Дорофеев А. В., Семь безопасных информационных технологий, М., ДМК-Пресс, 2019 г., 224 с.

- Никифоров С.Н, Прикладное программирование, М., Лань, 2018 г., 140 с.

- Никифоров С.Н., Методы защиты информации. Защита от внешних вторжений. Учебное пособие, М., Лань, 2018 г, 96 с.

- Никифоров С.Н., Методы защиты информации. Шифрование данных. Учебное пособие, М., Лань, 2018 г, 160 с.

- Нильс Фергюсон, Брюс Шнайер, Практическая криптография, М., Вильямс, 2019 г, 420 с.

- Применко Э. А, Алгебраические основы криптографии, М., Едиториал УРСС, 2018 г. 288 с.

- Райтман М. В., Искусство легального, анонимного и безопасного доступа к ресурсам Интернета, Спб., БХВ-Петербург, 2019 г., 724 с.

- Романьков В.В., Введение в криптографию, М., Высшее образование, 2018 г., 240 с.

- Методы и средства проектирования информационных систем и технологий : учебное пособие / Федеральное государственное автономное образовательное учреждение высшего профессионального образования «Северо-Кавказский федеральный университет», Министерство образования и науки Российской Федерации ; авт.-сост. Е.В. Крахоткина. - Ставрополь : СКФУ, 2018. - 152 с. : ил. - Библиогр. в кн. ; [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=458082 ( дата обращения 21.04.2020).

- Балдин, К.В. Информационные системы в экономике : учебник / К.В. Балдин, В.Б. Уткин. - 7-е изд. - М. : Издательско-торговая корпорация «Дашков и К°», 2018. - 395 с. : ил. - Библиогр. в кн. - [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=454036( дата обращения 21.04.2020).

- Информационные системы и технологии управления : учебник / под ред. Г.А. Титоренко. - 3-е изд., перераб. и доп. - М. : Юнити-Дана, 2018. - 591 с. : ил., табл., схемы - (Золотой фонд российских учебников). - [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=115159 ( дата обращения 21.04.2020).

- Гринберг, А.С. Информационный менеджмент : учебное пособие / А.С. Гринберг, И.А. Король. - М. :Юнити-Дана, 2018. - 415 с. - (Профессиональный учебник: Информатика). - Библиогр.: с. 292-295. [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=114421( дата обращения 21.04.2020).

- Кузнецов, А.С. Теория вычислительных процессов : учебник / А.С. Кузнецов, Р.Ю. Царев, А.Н. Князьков ; Министерство образования и науки Российской Федерации, Сибирский Федеральный университет. - Красноярск : Сибирский федеральный университет, 2018. - 184 с. : табл., схем. - Библиогр. в кн. [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=435696( дата обращения 21.04.2020).

-

Баранова, Бабаш: Криптографические методы защиты информации. Лабораторный практикум. Учебное пособие, М. Кнорус, 2019 г. 254 с. ↑

- Критерии выбора средств разработки WEB-приложений (CMS 5)

- Пенсия по старости на льготных основаниях (Трудовые пенсии в Российской Федерации)

- Юридическая ответственность (Юридическая ответственность – целостное правовое явление)

- Теории происхождения права (Понятие права и основные пути его возникновения)

- «Анализ внешней и внутренней среды организации» (Управление предприятием в условиях неопределенности внешней среды)

- Мерчандайзинг как система активного продвижения товаров к покупателю в организации коммерческой деятельности

- Анализ экономических показателей коммерческой деятельности (на примере ООО «ИнСет»

- Финансы домашних хозяйств (Государственные социальные трансферты)

- Государственный кредит ( Государственный кредит и его значение.)

- Налоговая система Российской Федерации (Сущность налогов и их роль в экономике государства)

- «Анализ внешней и внутренней среды организации» (ПРИНЦИПЫ И МЕТОДЫ АНАЛИЗА ВНУТРЕННЕЙ СРЕДЫ ОРГАНИЗАЦИИ)

- Учет поступления основных средств (на примере ООО «P&G»)