Системы защиты информации в зарубежных странах

Содержание:

ВВЕДЕНИЕ

В настоящее время стало очевидным, что защита информации и информационная безопасность являются одной из важнейших задач обеспечения суверенитета и обороноспособности Российской Федерации. Концепция безопасности России говорит об усилении угрозы национальной безопасности Российской Федерации в информационной сфере. Серьезную обеспокоенность вызывает стремление ряда стран мира доминировать в мировом информационном пространстве, вытеснить Россию с внешнего и внутреннего информационного рынка, что сочетается с разработкой концепции информационных войн, предполагающей создание средств опасного действия. влияние на его информационные сферы, нарушение нормального функционирования информационных и телекоммуникационных систем, а также сохранность информационных ресурсов, получение несанкционированного доступа к ним.

Чтобы построить в нашей стране систему информационной безопасности, способную адекватно противостоять угрозам, указанным в Доктрине информационной безопасности Российской Федерации, необходимо четко понимать современные концепции информационных войн в развитых зарубежных странах, характерные особенности Эффективность использования и виды информационного оружия, а также Проблема обеспечения информационной безопасности решается за рубежом.

Цель работы – изучить системы защиты информации в зарубежных странах.

Объект исследования – зарубежные страны.

Предмет исследования – система защиты информации зарубежных стран.

В соответствии с целью были решены ряд задач:

1. Изучить развитие систем защиты информации.

2. Раскрыть структуру систем защиты информации;

3. Проанализировать системы защиты информации в зарубежных странах.

Методы исследования: анализ, синтез, сравнение.

Структура курсовой работы состоит из введения, двух глав, заключения и списка литературы.

Глава 1. История развития систем защиты информации в зарубежных странах

1.1. Развитие средств защиты информации

Обеспечение защиты информации беспокоит человечество всегда. В процессе эволюции цивилизации типы информации менялись, для ее защиты использовались различные методы и средства.

За время, прошедшее с момента необходимости обеспечения защиты информации, время значительно изменилось как в отношении концепции ее сущности, так и в отношении методологических подходов к ее решению. Эти изменения происходили постепенно и непрерывно; поэтому любая периодизация этого процесса будет в значительной степени искусственной. Тем не менее весь период активной работы над рассматриваемой проблемой, в зависимости от подходов к ее решению, достаточно четко разделен на три этапа[1].

Начальная стадия защиты (60-е - начало 70-х годов) характеризовалась тем, что защита информации означала предотвращение несанкционированного получения лицами, которые не имеют на это полномочий. Для этого использовались формальные средства, функционирующие без участия человека. Наиболее распространенными в то время в автоматизированных системах обработки данных (AODS) были проверки паролей прав доступа и контроля доступа к файлам данных. Эти механизмы обеспечивали определенный уровень защиты, но не решали проблему в целом, поскольку опытным злоумышленникам не составило особого труда найти способы их преодоления. Для объектов обработки конфиденциальной информации задачи ее защиты решались в основном путем установления так называемого режима секретности, который определяет строгий контроль доступа и строгие правила ведения секретного документооборота[2].

Стадия развития (70-е - начало 80-х годов) отличается интенсивным поиском, разработкой и внедрением методов и средств защиты и определяется следующими характеристиками[3]:

- постепенное осознание необходимости интегрировать цели защиты. Первым результатом на этом пути стало совместное решение задач обеспечения целостности информации и предотвращения ее несанкционированного получения;

- расширение арсенала используемых средств защиты как по количеству, так и по разнообразию. Широкое использование комплексных технических, программных и организационных инструментов и методов. Защита информации посредством ее криптографического преобразования стала широко распространенной практикой[4];

- целенаправленная интеграция всего применяемого защитного оборудования в функциональные независимые системы.

Так, для идентификации лиц, имеющих право на использование конфиденциальной информации, были разработаны методы и средства, основанные на следующих особенностях: традиционные пароли, но в соответствии со сложными процедурами; человеческий голос с индивидуальными характеристиками; отпечатки пальцев; геометрия руки, и доказано, что длина четырех пальцев человеческой руки может быть идентифицирована с высокой степенью достоверности; рисунок сетчатки; личная подпись человека и выявленные характеристики - написание писем, динамика подписи и давление пишущего инструмента; фотография человека.

Однако увеличение количества принятых мер и мер в конечном итоге привело к проблеме эффективности системы защиты информации с учетом соотношения средств, потраченных на ее создание, с возможными потерями от возможной утечки защищаемых данных. Информация. Чтобы проанализировать эффективность системы защиты информации, необходимо применить основные принципы теории оценки сложных систем. Кроме того, к концу второго периода было математически доказано, что невозможно обеспечить полную безопасность информации в ее системах обработки. Как можно ближе к этому уровню возможно только использование системного подхода к решению проблемы. Иными словами, успешное решение проблемы комплексной защиты информации требует не только научно обоснованных концепций комплексной защиты, но и эффективных методов и средств решения соответствующих задач. Их разработка, в свою очередь, может осуществляться только на основе достаточно разработанной научно-методической базы для защиты информации.

Таким образом, характерной чертой третьего, современного этапа (середина 80-х - современность) является попытка аналитической и синтетической обработки данных всего имеющегося опыта теоретических исследований и практических решений проблем защиты и формирования на этой основе. научно-методических основ системы защиты информации. Основная задача третьего этапа - перевести процесс защиты информации на строго научную основу, а также разработать целостную теорию защиты информации.

К настоящему времени разработаны основы теории информационной безопасности. Формирование этих баз можно считать началом третьего этапа развития информационной безопасности. Принципиально важно, чтобы российские специалисты и ученые на этом этапе внесли значительный вклад в развитие основ теории защиты информации, чему способствовал быстрый рост интереса к этой проблеме в высшем образовании[5].

1.2. Структура систем защиты информации, применяемых в общемировой практике обеспечения информационной безопасности

Широкое использование современных методов и средств обработки информации, в том числе компьютерных технологий, в процессе информатизации мирового сообщества создало не только объективные предпосылки для повышения эффективности всех действий личности, общества и государства, но и ряд проблем защиты информации, обеспечивающих требуемое качество. Сложность решения этой проблемы обусловлена необходимостью создания интегрированной системы комплексной защиты информации, основанной на слаженной организации и регулярном управлении[6].

Современная концепция информационной безопасности была в центре внимания исследователей в разных странах уже несколько десятилетий и связана, как правило, с проблемами создания систем защиты информации на разных уровнях ее использования. Несмотря на то, что в теории информационной безопасности все еще остается большое количество нерешенных и противоречивых вопросов, в настоящее время существует типичная структура системы защиты информации, используемая большинством развитых стран мира.

Под защитой информации в общих чертах понимают связь в единое целое отдельных элементов, механизмов, процессов, событий, мероприятий, мероприятий и программ их взаимосвязей, способствующих реализации целей защиты и обеспечивающих структурное построение система защиты[7].

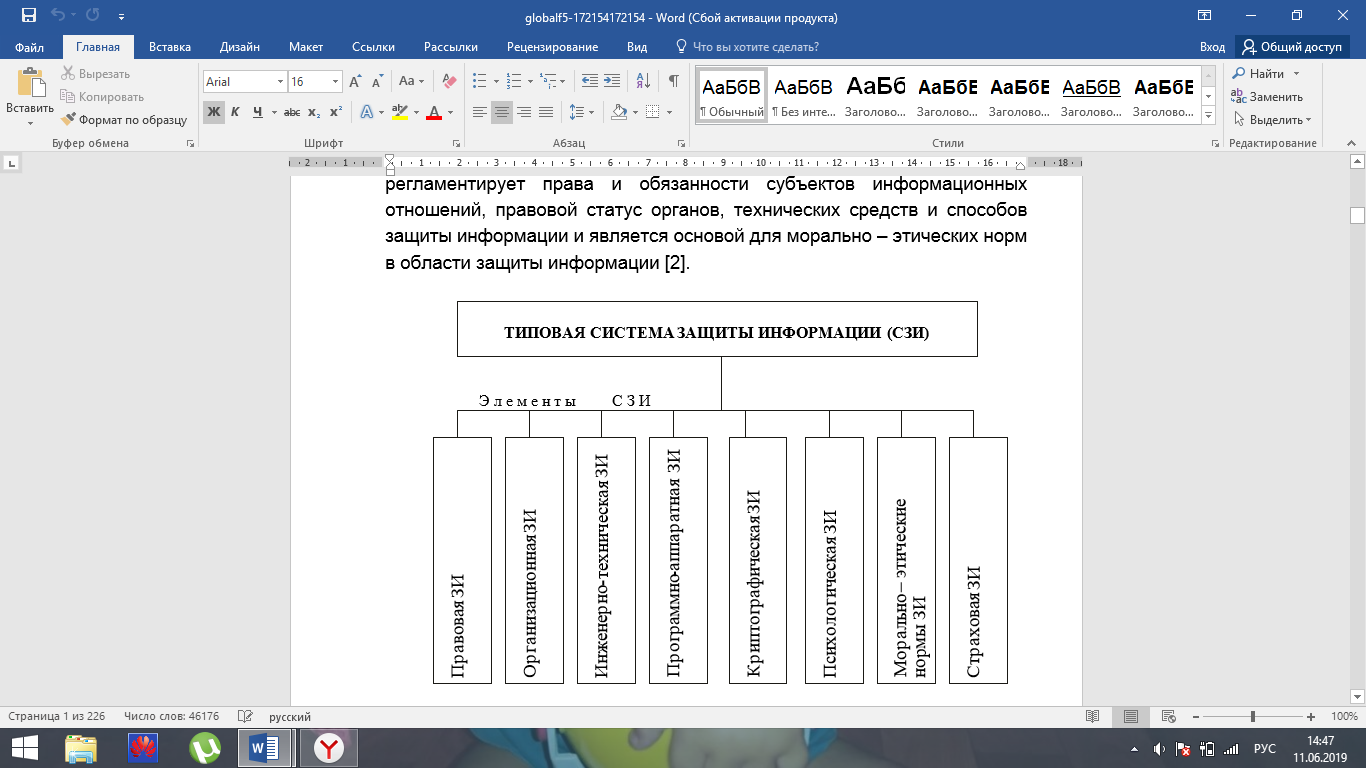

Структурно-типичная система защиты информации (рис.1.1) представляет собой набор отдельных взаимосвязанных элементов, которые реализуют следующие типы информации[8]:

Рис. 1. 1 Типовая схема СЗИ

Правовая защита информации - защита информации, основанная на применении статей конституции и законов государства, положений гражданского и уголовного кодексов и других нормативных документов в области информатики, информационных отношений и защиты информации. Правовая защита информации регулирует права и обязанности субъектов информационных отношений, правовой статус органов, технические средства и средства защиты информации и является основой морально-этических норм в области защиты информации.

Организационная защита информации - это совокупность областей и методов управленческого, ограничительного и технологического характера, которые определяют основу и содержание системы защиты, побуждая персонал соблюдать правила защиты конфиденциальной информации. Организационные меры связаны с установлением конфиденциальности в организации.

Техническая или инженерно-техническая защита, основанная на использовании технических устройств, узлов, узлов, компонентов, систем, как отдельных средств, так и встроенных в процесс создания единого технологического цикла средств обработки информации, объектов и т. д.

Защита программного и аппаратного обеспечения, включающая использование программных информационных систем, систем и систем, а также аппаратных устройств, встроенных в состав технических средств и систем обработки информации.

Математические или криптографические методы, которые могут быть реализованы в виде технических устройств, программ, программного и аппаратного обеспечения, выделяются как отдельный тип наиболее эффективных средств защиты информации.

Рассматриваемые типы в основном обеспечивают надежную защиту информации в различных системах ее обработки и различных условиях их функционирования. Однако опыт практической защиты информации в России и за рубежом показывает, что для надежной защиты, в условиях обязательного участия человека, массовости решения задач защиты, необходимо использовать психологические и этические типы, а в некоторых случаях страхование.

Психологические типы защиты понимаются как методы и средства изучения психофизиологических характеристик и возможностей людей, а также психологического воздействия на людей с целью оценки их соответствия требованиям для допуска к обработке защищенной информации.

Под морально-этическими типами защиты понимаются нормы и правила, которые не имеют юридической силы, но их нарушение приводит к потере доверия, возникновению дополнительных трудностей и другим негативным последствиям для человека и организации.

Страховая защита информации - защита информации, которая предусматривает восстановление убытков от ее уничтожения или модификации путем получения страховых платежей.

Очевидно, что в ряде стран при построении систем защиты в модельную модель вносятся изменения. Например, во Франции элементы правовой и организационной защиты информации рассматриваются с единой точки зрения, а в программной и аппаратной защите, наоборот, программные и аппаратные методы и средства защиты информации различаются по отдельности. Морально-этические и психологические элементы защиты информации практически во всех странах до сих пор рассматривались только теоретически[9].

Глава 2. Система защиты информации в Зарубежных странах

2.1 Правовое регулирование информационной безопасности в США

«Закон об информационной безопасности» США играет ключевую роль в правовом регулировании информационной безопасности в США. Его цель - реализовать минимально достаточные действия для обеспечения безопасности информации в федеральных компьютерных системах, не ограничивая весь спектр возможных действий[10].

Характерно, что уже в первом разделе закона конкретный подрядчик называется Национальный институт стандартов и технологий (NIST), который отвечает за выпуск стандартов и руководств, направленных на защиту от уничтожения и несанкционированного доступа к информации, а также против воровства и подделки компьютерами. Таким образом, это означает как регулирование действий специалистов, так и повышение осведомленности всего общества.

Согласно закону, все операторы федеральных информационных систем, содержащих конфиденциальную информацию, должны формировать планы информационной безопасности. Периодическое обучение всего персонала такой ИС также является обязательным. NIST, в свою очередь, обязан проводить исследования характера и масштабов уязвимостей, разрабатывать экономически обоснованные меры защиты. Результаты исследования предназначены для использования не только в государственных системах, но и в частном секторе.

Закон обязывает NIST координировать свою деятельность с другими министерствами и ведомствами, включая Министерство обороны, Министерство энергетики, Агентство национальной безопасности (АНБ) и т.д., чтобы избежать дублирования и несовместимости.

Помимо регулирования дополнительных функций NIST, закон предусматривает создание комиссии по информационной безопасности при Министерстве торговли, которая должна[11]:

- выявить перспективные управленческие, технические, административные и физические меры, способствующие повышению информационной безопасности;

- дать рекомендации Национальному институту стандартов и технологий, довести их до сведения всех заинтересованных ведомств.

С практической точки зрения важен раздел 6 закона, обязывающий все государственные ведомства разрабатывать план информационной безопасности, направленный на компенсацию рисков и предотвращение возможного ущерба от потери, неправильного использования, несанкционированного доступа или изменения информации в федеральных системах. Копии плана отправляются в NIST и АНБ.

В 1997 году появилось продолжение описанного закона - законопроект «Об усилении информационной безопасности» (Закон об усилении компьютерной безопасности 1997 года), направленный на усиление роли Национального института стандартов и технологий и упрощение операций с криптографическими инструментами [20].

В законопроекте говорится, что частный сектор готов предоставить криптографические инструменты для обеспечения конфиденциальности и целостности (в том числе подлинности) данных, что разработка и использование технологий шифрования должны основываться на рыночных требованиях, а не на государственных заказах. Кроме того, отмечается, что существуют сопоставимые и общедоступные криптографические технологии за пределами Соединенных Штатов, и это следует учитывать при разработке экспортных ограничений, чтобы не снижать конкурентоспособность американских производителей аппаратного и программного обеспечения.

Для защиты федеральных информационных систем рекомендуется более широко применять технологические решения, основанные на разработках частного сектора. Кроме того, предлагается оценить возможности общедоступных зарубежных разработок.

Раздел 3 очень важен, в котором NIST требуется, по требованию частного сектора, для подготовки добровольных стандартов, руководящих принципов, инструментов и методов для инфраструктуры открытого ключа, позволяющей сформировать негосударственную инфраструктуру, подходящую для взаимодействия с федеральной ИС.

В разделе 4 подчеркивается необходимость анализа инструментов и методов оценки уязвимостей других продуктов частного сектора в области информационной безопасности.

Мы приветствуем разработку правил безопасности, нейтральных по отношению к конкретным техническим решениям, использование коммерческих продуктов в федеральной ИС, участие в реализации технологий шифрования, что в конечном итоге позволяет сформировать инфраструктуру, которая может рассматриваться как резервная копия для федеральных органов.

Важно, чтобы в соответствии с разделами 10 и далее были предусмотрены конкретные (и значительные) суммы, точные даты реализации партнерских программ и исследования инфраструктуры с открытыми ключами, национальная инфраструктура цифровых подписей. В частности, предусматривается, что типовые правила и процедуры, процедуры лицензирования и стандарты аудита должны быть разработаны для сертификационных органов.

Программа безопасности, которая предусматривает экономически эффективные меры защиты и синхронизирована с жизненным циклом ИБ, упоминается в законодательстве США несколько раз. Согласно пункту 3534 («Обязанности федеральных органов»), подразделу II («Информационная безопасность») главы 35 («Координация федеральной информационной политики»), заголовок 44 («Публикации и документы»), такая программа должна включать[12]:

- периодическая оценка рисков с учетом внутренних и внешних угроз целостности, конфиденциальности и доступности систем, а также данных, связанных с критическими операциями и ресурсами;

- процедуры, позволяющие на основе проведенного анализа рисков экономически обосновать снижение рисков до приемлемого уровня;

- обучение персонала с целью информирования о существующих рисках и обязательствах, выполнение которых необходимо для их (рисков) нейтрализации;

- периодический обзор и (пере) оценка эффективности правил и процедур;

- действия при внесении существенных изменений в систему;

- процедуры выявления нарушений информационной безопасности и реагирования на них; Эти процедуры должны помочь снизить риски, избежать крупных потерь и организовать взаимодействие с правоохранительными органами.

Кроме того, законодательство США содержит достаточное количество ограничительных директив, которые защищают интересы таких агентств, как Министерство обороны, АНБ, ФБР и ЦРУ.

Рассмотрим основные правительственные агентства, которые обеспечивают национальную информационную безопасность в США[13].

Агентство национальной безопасности (АНБ) (http://www.nsa.gov/) является мировым лидером в области радиоэлектронного перехвата. Целью агентства является обеспечение национальной безопасности США техническими средствами.

Основными задачами АНБ являются: радиоперехват; электронный интеллект; защита правительственной информации; обеспечение криптографической безопасности.

Агентство национальной безопасности США имеет завод по производству микросхем для своих вычислительных систем. На основе открытой информации также изготавливаются микросхемы, которые по своим характеристикам, функциям и внешнему виду практически не отличаются от компонентов, используемых в электронных системах потенциального противника. Они предназначены для скрытой установки в системах обработки и управления данными других государств, где они служат электронными закладками и могут передавать захваченную информацию по радиоканалам или, реагируя на внешний сигнал, парализовать компьютеры стратегических систем, АНБ контролирует два Интернета центры в Мэриленде и Калифорнии, а также сканирует значительное количество узлов, соединяющих пользователей этой сети в других регионах США и за рубежом. По мнению экспертов, такие операции проводятся с ведома Sprint, Ameritech Bell Communications и Pacific Bell, которые владеют коммерческими телекоммуникационными системами.

Центральному разведывательному управлению США (ЦРУ) в обеспечении внешней безопасности США отводится одно из главных мест. Таким образом, был разработан и реализован план, направленный на расширение разведывательных возможностей при получении и обработке информации об угрозах национальной информационной инфраструктуре со стороны других государств. Помимо традиционных методов агентской работы, ЦРУ уделяет большое внимание анализу открытых источников и проникновению в закрытые базы данных техническим способом. Об этом свидетельствует тот факт, что в последнее время ЦРУ было занято набором специалистов в области информационных и компьютерных технологий, в том числе из хакеров.

Получение информации о потенциальных террористических киберугрозах США, исходящих из-за рубежа, было определено в качестве одного из приоритетов работы ЦРУ. Таким образом, руководство зафиксировало кибератаку на одну из государственных компьютерных сетевых систем Шри-Ланки. В результате почтовые и сетевые серверы были заблокированы. Кибератака была проведена малоизвестной экстремистской группировкой Chat-Tigers из Интернета, которая действовала от имени движения «Тигры освобождения Тамил-Илама». Эта организация квалифицируется в США как террорист.

Сервер ЦРУ (http://www.odci.gov/cia/) содержит много информации, начиная от виртуального осмотра здания ЦРУ в Лэнгли и музея разведывательного оборудования до электронных версий таких информационных публикаций, выпускаемых ЦРУ, как ЦРУ Всемирная книга фактов», которая содержит информацию о каждой стране в мире.

Федеральное бюро расследований (ФБР (http://www.fbi.gov/)) также участвует в реализации доктрины ИВ, прежде всего с точки зрения защиты инфраструктуры Соединенных Штатов. В целях борьбы с компьютерной преступностью в Соединенных Штатах в 1996 году был принят Федеральный закон о компьютерном мошенничестве и компьютерном злоупотреблении (Федеральный закон о компьютерах и компьютерных злоупотреблениях 1996 года), который предусматривал создание подразделения ФБР для борьбы с этим видом преступлений.

Федеральное бюро расследований занимается расследованием таких инцидентов, как шпионаж, разглашение секретной информации, обман государственных учреждений, терроризм, мошенничество и мошенничество, совершенные с помощью телекоммуникационных сетей. В него входят семь подразделений по борьбе с компьютерными преступлениями (Computer Crime Squards), в которых работают 300 человек.

Министерство обороны США, являясь прародителем международного Интернета, первым осознало новую угрозу безопасности страны и мощью информационного оружия и в настоящее время занимает лидирующие позиции в реализации доктрины военной техники.

Эксперты комиссии экспертов Совета обороны (Defense Scientist Board, DSB) подготовили доклад о необходимости принятия экстренных мер для обеспечения безопасности военных телекоммуникаций и компьютерных сетей в случае ИВ. Эксперты отмечают, что, если такие меры не будут приняты своевременно, Соединенным Штатам может быть нанесен катастрофический ущерб, сопоставимый с последствиями нападения Японии на Перл-Харбор. Пентагон нанимает хакеров для тестирования военных автоматизированных информационных систем (АИС) на наличие уязвимостей в так называемых «красных командах» (Red Team), которые занимаются обеспечением защиты военных компьютерных сетей. Непосредственная реализация проекта осуществляется центром ИВ армии США (Army Infowar Centre).

Стратегическое командование Вооруженных сил США внедрило систему оповещения об информационных атаках Infocon [16]. Он обеспечивает четыре уровня опасности: Alfa, Bravo, Charlie, Delta.

Каждому из них соответствует комплекс мер по повышению безопасности, в том числе отключение АИС от Интернета и круглосуточный мониторинг компьютерных сетей.

Специальная группа (Training and Doctrine Command, TRADOC) в Министерстве обороны США разрабатывает концепцию ИВ, определяет законность применения информационного оружия

Министерство обороны США создало Силы быстрого реагирования СМИ (RMRF) в СМИ. Их задачи в свое время были сформулированы бывшим директором ЦРУ У. Штудеманом. Он заявил, что RMRF должен использовать все возможные пропагандистские методы и средства для целенаправленного информационного и психологического воздействия на население тех стран и регионов, где вооруженные силы США планируют или проводят боевые действия[14].

Большое значение в развитии теории и прикладных средств ИБ уделяется гражданским и военным высшим учебным заведениям. Подготовка необходимого персонала в вооруженных силах страны идет полным ходом. Еще в августе 1994 года Школа стратегий и стратегий США при Университете национальной обороны США в Вашингтоне (Университет национальной обороны США) приняла первых слушателей. Курс рассчитан на 10 месяцев.

В то же время в США ведется целенаправленное изучение новых методов и средств уничтожения информации в военных целях в рамках программ по вопросам ИБ. По оценкам американских экспертов, ежегодные расходы Министерства обороны США на реализацию исследовательских программ в области ИБ достигают 2 миллиардов долларов. В период с 1996 по 2005 год они составили 16,7 миллиарда долларов. Значительные усилия направлены на обеспечение безопасности собственной информационной инфраструктуры США.

Общей тенденцией в деятельности организаций США в настоящее время является разработка основных концептуальных и организационных принципов ведения ИБ, поиск новых методов работы с использованием информационных технологий.

2.2 Системы защиты информации в Германии, Франции, Швеции и Китае

1. Немецкая концепция информационной войны объединяет наступательный и оборонительный компоненты в единое целое для достижения национальных интересов. При выявлении угроз и возможных ответных действий иностранные государства рассматриваются отдельно от негосударственных объединений (политических партий, международных организаций и средств массовой информации), преступных сообществ (организованных преступных групп, хакеров и т. д.) И отдельных лиц (включая религиозных фанатиков и других лиц)[15].

Медиа менеджмент является характерной чертой немецкой концепции информационной войны. Кроме того, специалисты Федеративной Республики Германия (далее - Германия) отдельно представляют концепцию экономической информационной войны.

Немецкие эксперты в связи с растущим интересом к проблеме ИВ считают в ближайшие годы возросшую уязвимость экономической и политической инфраструктуры промышленно развитых стран в результате нарушения нормального функционирования информационных систем под влиянием информационного оружия. Эксперты объясняют это обстоятельство наблюдаемой тенденцией для ведущих государств перейти к организации нового типа общества - «информационному обществу».

Координирующим государственным органом, ответственным за обеспечение безопасности информационных потоков, является Федеральная служба информационной безопасности (BSI), созданная в 1991 году. Общая концепция деятельности BSI в настоящее время включает следующие функции в тесном сотрудничестве с НАТО и ЕС [4]:

- оценка рисков от внедрения информационных технологий;

- разработка критериев, методов и средств тестирования для оценки степени безопасности национальных систем связи;

- проверка безопасности информационных систем и выдача соответствующих сертификатов;

- выдача разрешений на внедрение информационных систем на важных государственных объектах;

- реализация специальных мер по обеспечению безопасности обмена информацией в государственных органах, полиции и т.д; консультация представителей отрасли.

Целесообразно подробно рассмотреть органы государственной безопасности Германии.

Федеральная разведывательная служба Германии (Bundesnachrichtendienst / BND /) BND (http://www.bnd.bund.de) как независимое агентство было создано в 1955 году. В системе государственных органов Германии BND является подразделением, подчиненным Федеральной канцелярии. Штат BND состоит из более чем 7 000 человек, из которых около 2 000 непосредственно участвуют в сборе разведданных за рубежом. Среди сотрудников около 70 профессий: военные, юристы, историки, инженеры и технические специалисты. Штаб-квартира BND находится в Пуллах недалеко от Мюнхена. Здесь работают более 3000 сотрудников центрального аппарата и руководства спецслужб.

В состав БНД входят менеджер, два заместителя и 8 отделов, которые выполняют различные задачи.

Федеральное бюро по защите Конституции (Verfassungsschutz / BfV /) (http://www.verfassungsschutz.de/)

Наряду с BND и BSI Федеральное бюро по защите Конституции является одной из трех основных спецслужб страны, которая подчиняется министру внутренних дел Германии. Все федеральные земли имеют свои соответствующие службы, подчиненные местным министрам внутренних дел.

Бюро было создано 50 лет назад. Спецслужба изначально поставила перед собой задачу защиты демократической системы в Германии. На данный момент бюро занимается[16]:

- сбор информации об экстремистских группах и партиях, их деятельности, планах и намерениях, противоречащих основному закону страны;

- нейтрализация разведывательной и подрывной деятельности спецслужб в Германии; борьба с промышленным шпионажем.

Ежегодно на основе собранной информации правительству представляется отчет о состоянии соблюдения Конституции, в котором делаются выводы и рекомендации. Правительство, в свою очередь, решает вопрос о необходимости конкретных мер. Спецслужба собирает более половины информации из открытых источников: публикации в СМИ, Интернете, посещаемость митингов и митингов. Некоторая информация поступает от отдельных лиц и из других отделов. Деятельность отдела осуществляется довольно жестким парламентским контролем. Это связано, прежде всего, с тем, что в условиях такой демократии, как немецкая, факт существования службы внутренней безопасности рассматривается как угроза гражданским свободам и личной свободе. Существует специальная парламентская комиссия, которая контролирует деятельность всех трех спецслужб. Члены этой комиссии имеют доступ к самым секретным материалам Департамента по защите Конституции, имеют прослушивание телефонных разговоров и другие секретные операции. Федеральный полномочный представитель обеспечивает, чтобы информация, собранная управлением, не передавалась в другие руки.

Также к спецслужбам Германии относятся: Государственное бюро защиты Конституции (LfV); Федеральное бюро информационных технологий

Безопасность (BSI) (http://www.bsi.de/).

В состав Министерства обороны Германии входят следующие специализированные службы: разведывательный центр федеральных вооруженных сил (ANBw); Федеральный центр радиоконтроля вооруженных сил (AFMBw); служба военной безопасности (MAD)[17].

2. Французские специалисты в области информационных технологий развернули дискуссию о роли и значении ИВ в современных условиях. По их мнению, ход войны в Персидском заливе показал, что информационное оружие выходит на первое место среди видов оружия, используемых в современной войне. Это привело к ускорению ряда европейских коммуникационных программ. В то же время меры, предпринимаемые европейскими государствами для увеличения собственного потенциала информационного оружия, по мнению аналитиков из французского Центра стратегических исследований технологий (Centre de recherche et d'etudes sur les Strategic Tecnologiques), сталкиваются с серьезным противодействием со стороны Соединенных Штатов. , Стремясь замедлить собственные разработки в Европе, Соединенные Штаты даже поступают в продажу по демпинговым ценам на системы космического слежения и линейного мониторинга, обеспечивая доступ к накопленным базам данных[18].

Эксперты Института международных отношений и стратегических исследований (Institut de Relations Intemationales et Strategiques) считают, что сегодня союзники США по НАТО находятся в серьезной военной зависимости от них, поскольку в своих системах вооружений они широко используют американское программное обеспечение (в частности, они указать на систему позиционирования французских ракет).

Анализируя новые аспекты американской военной доктрины, направленной на достижение победы бескровными методами с минимальными потерями, французские эксперты обращают внимание на то, что основным средством является не контроль над территорией, а полное доминирование «инфосферы», которая это комбинация информационных систем и сетей планеты. В то же время война приобретает виртуальный и невидимый характер, что позволяет добиться решающего преимущества без развертывания военных действий.

В настоящее время во Франции создается информационно-аналитическая система поддержки принятия решений для высшего руководства страны во всех кризисных ситуациях. Основная цель разрабатываемой системы - обеспечить высшие органы государственного управления необходимой информацией, смоделировать реальную ситуацию в развитии, подготовить прогнозы и рекомендации.

По мнению руководителей Центра стратегических и технологических исследований, Франция должна изменить свою политику в области информационного развития и финансирования военного производства, отдавая приоритет информационным системам, включая разведывательные спутники, телекоммуникационные сети и инструменты управления, при активном использовании гражданская информатика. Кроме того, учитывая темпы развития электроники и информатики, представленные во всех системах вооружений, необходимо увеличить срок службы материальной части, выполняя регулярные обновления с помощью электронных информационных компонентов. И также необходимо значительно увеличить долю расходов на системы, позволяющие моделировать как на всех этапах разработки систем вооружения, так и на этапе их боевого применения, что обеспечит высокий уровень технологических исследований.

Франция уделяет особое внимание вопросу защиты своих информационных ресурсов от несанкционированного проникновения и манипуляций.

CLUSIF (Club de la securite informatique francaise), ассоциация CLUSIF, которая по своему статусу является открытой ассоциацией предприятий и частных лиц, работающих в области информатики, разрабатывает стратегические направления обеспечения национальной безопасности. CLUSIF пользуется полной поддержкой государства и поддерживает тесные контакты со спецслужбами.

Французские эксперты считают, что лучшая защита информации в сетях обеспечивается только методами шифрования. В связи с этим происходит активное внедрение криптографического программного обеспечения и оборудования в наиболее важные системы. Работы по созданию соответствующих устройств проводят фирмы Thomson, Sagem, Matra.

Общая численность сотрудников разведывательного сообщества Франции составляет около 12 779 человек, работающих в службах, подчиненных трем различным министерствам. Три службы работают под эгидой Министерства обороны (http://www.defense.gouv.fr). Прежде всего, это Главное управление внешней безопасности (DGSE). Служба была создана указом от 2 апреля 1982 года и только формально подчиняется министру обороны.

Министерство обороны подчиняется еще двум спецслужбам. Во-первых, это Агентство военной разведки (DRM), созданное в 1992 году. Во-вторых, это Управление военной контрразведки (DPSD), которое было создано в 1981 году.

Среди спецслужб необходимо также упомянуть жандармерию, одной из задач которой является проведение разведывательных мероприятий - в каждом подразделении жандармерии есть разведывательный отдел.

Две спецслужбы подчиняются Министерству внутренних дел. Во-первых, это контрразведка, созданная после Второй мировой войны (DST). Во-вторых, существует Служба общей разведки, которая также отвечает за внутреннюю безопасность. Из-за небольшого объема информации об Управлении военной контрразведки, распространяемой в открытых источниках, в этой книге будет подробно рассмотрено только Главное управление внешней безопасности и Управление военной разведки.

Главное управление внешней безопасности - главная военная разведка Франции (Direction General de la Securite Exterieure / DGSE /). Штаб-квартира DGSE расположена в 20 округе Парижа. DGSE была создана на основе нескольких различных разведывательных служб, действующих во время Второй мировой войны. С целью освобождения Франции в 1942 году было создано Центральное бюро информации и действий (BCRA), его штаб-квартира с ноября 1943 года действовала с территории Алжира, получив к тому времени название «Главное управление специальных сил» (DGSS). ). 6 ноября 1944 года разведывательные сети движения сопротивления были интегрированы в систему DGSS, которая была переименована в Управление исследований и разработок (DGER).

DGSE имеет широкий спектр задач и обязанностей:

- сбор и анализ информации, касающейся безопасности Франции;

- обнаружение и предотвращение подрывной деятельности против Франции за ее пределами;

- в необходимых случаях проведение в общественных интересах совершенных секретных операций.

Несмотря на подчинение Министерству обороны, большинство сотрудников являются гражданскими лицами. В последнее время наблюдается интенсивный набор специалистов в таких отраслях, как экономика, информатика и точные науки.

Управление военной разведки (La Direction du Renseignement Militair / DRM /). Управление было создано 16 июня 1992 года для планирования военных действий после войны в Персидском заливе. Служба DRM была сформирована на основе Центральной операции военной разведки (CERM - Центр военной разведки), Центрального электромагнитного информационного излучения (CIREM - Центр информационной безопасности и электроники), Центральной аэрофотосъемки (Center l'Inprepretation Interarmees de l '), Imagerie), армейское подразделение HELIOS (второе объединение HELIOS) и второе бюро армии и авиации. Агентство морской разведки не подчинялось Бюро иностранных дел (BRE), которое является частью штаб-квартиры флота.

Однако позже DRM начал превращаться в политическую и стратегическую разведку, DGSE. DRM не содержит «активных событий». Сфера деятельности DRM ограничена анализом информации со спутниковых шпионов и других данных радиопомех.

DRM находится в Париже, подразделение технической разведки в Крей и Страсбурге. Они включают в себя: Управление исследованиями - Unous-direction Recherche (SDR); Управление операциями - Операция Unous-direction (SDE); Управление вооружений - UN-RUS Распространение оружия (ПДД); Технический менеджмент - Техника UN-SU-направления (SDT); Управление персоналом по разным направлениям Управление персоналом - формирование (SDH).

3. Правительство Швеции использует антивоенные средства (SWIV) против национальной инфраструктуры[19].

Вооруженные силы Швеции провели анализ его сущности и возможностей использования.

Шведские и американские военные сети обеспечивают психологические операции, обеспечивая безопасность компьютерных сетей, а также операции по физическому уничтожению оборудования, работающего на основе электронных устройств. Система государственного управления и контроля от одновременной защиты структурных элементов.

По оценкам шведских военных специалистов, для адекватной защиты страны в ходе ИВ, а также для осуществления в будущем акций с применением собственных наступательных (SWIV) необходимо, прежде всего создать эффективную систему государственного управления и контроля.

В основные задачи разрабатываемой системы контроля и управления входят: защита собственных систем наблюдения, ориентации, принятие решений; поддержка действий войск в соответствии с планами; реальная оценка ущерба в ходе войны; отражение атак (SWIV) противника.

Рассмотрим специальные службы, занимающиеся защитой информационной безопасности.

Военная разведка (ДОЛЖНА). С 1994 года разведывательная служба ДОЛЖНА (http://www.hkv.mil.se) подчиняться непосредственно Верховному главнокомандующему Вооруженными силами Швеции. Конструктивно ДОЛЖЕН делиться на шесть подразделений: отдел управления, отдел анализа и обработки информации, отдел оперативной деятельности, отдел сбора информации о вооруженных силах других стран, отдел разведки и безопасности, отдел сбора информации специальными средствами.

Для разведки и контрразведки в Швеции существует несколько крупных аналитических центров. Военные атташе шведских посольств подчиняются ОБЯЗАННОМУ [17].

Управление национальной обороны радио (FRA) (http://www.fra.se/) является гражданским агентством, подчиненным Министерству обороны.

Он состоит из семи офисов: сбор данных, обработка, отчетность, системы электронного интеллекта, разработка систем, поддержка административных систем.

У FRA есть несколько центров перехвата в Швеции, корабль Орион и два самолета-разведчика Gulfstream IV.

Функции контрразведки выполняет шведская тайная полиция SAPO (http://www.sakerhetspolisen.se/), которая занимается обеспечением конфиденциальной информации от ее незаконного получения агентами иностранных разведывательных служб на территории страны безопасности.

В Швеции конкурентная разведка частных компаний рассматривается как средство обеспечения государственной безопасности. Именно поэтому Швеция является единственной страной в мире, где выдается диплом о высшем образовании со степенью в области конкурентной разведки. Такие курсы преподаются во многих странах мира, есть колледжи, где преподают эту специальность. Но бизнес-школа в Университете Лунда (пригород Стокгольма) является единственным в мире колледжем, в котором магистры и докторанты присуждаются по этой специальности.

Шведская контрразведывательная служба (CEPO) периодически организует курсы для сотрудников таможни и сотрудников отделов экспедирования грузов частных компаний по противодействию иностранным спецслужбам. В классе ученики:

- ознакомить с методиками иностранных спецслужб по изучению и привлечению местных жителей к сотрудничеству;

- проинструктировать о необходимости информирования SEPO обо всех контактах местных фирм с иностранными представителями;

- выявить возможность поддержания дальнейшего контакта с иностранцем, но уже под контролем контрразведывательных органов.

В Швеции контрразведка, связанная с совместными иностранными обществами со Швецией и защитой государственных промышленных и коммерческих секретов, осуществляется шведской полицией безопасности, которая стремится тесно сотрудничать с частными службами промышленной безопасности по этому вопросу.

Значительное место в воспитательной и профилактической работе, направленной на предотвращение несанкционированного раскрытия важной научно-технической информации для экономики страны, занимают некоторые шведские бизнес-организации.

Шведские эксперты называют следующие наиболее характерные методы работы иностранных государственных разведывательных служб и частных разведывательных и информационных агентств:

- знакомство с исследовательскими отделами шведских фирм через многочисленные совместные предприятия;

- получение информации методами обучения, интервьюирования, интервьюирования, опроса, интервьюирования, наблюдения;

- проведение прямых рекрутинговых бесед с предложением о сотрудничестве на материальной основе.

В рекомендациях союза, подготовленных совместно со шведской контрразведкой и некоторыми военными контрразведывательными агентствами НАТО, отмечается, что «разведывательная деятельность в области науки, техники и экономики осуществляется странами Восточной Европы в «децентрализованном варианте», но, тем не менее, довольно смело и агрессивно» [6].

Это, по мнению шведских экспертов, объясняется, во-первых, необходимостью этих стран создавать достаточно конкурентоспособные отрасли, что очень трудно без регулярного доступа к новейшим западным технологиям и технологиям, и, во-вторых, массовым переходом кадровой разведки и сотрудники контрразведки частного сектора. В результате активизировались подходы к поиску шведских торговцев с четко определенными целями разведки от бизнесменов из Восточной Европы.

4. В государственном устройстве Китая огромную роль играют правоохранительные органы - армия и спецслужбы. Следует также отметить, что в Китае влияние политических факторов и отдельных лидеров на динамику социально-экономической ситуации несравнимо выше, чем в странах «западной цивилизации». Из-за исторических традиций управляемость китайского общества намного выше: национальными чертами китайцев являются подчинение властям, трудолюбие, неприхотливость и пренебрежение к конкретной человеческой жизни[20].

Наиболее важными разведывательными службами в КНР являются разведывательное управление Народно-освободительной армии Китая (НОАК) и МГБ Китая. Сейчас идет переоснащение НОАК, на которое уже выделено 17 миллиардов долларов. Однако на самом деле, по мнению экспертов, расходы Китая на оборону превышают официальные цифры в 3-5 раз. Власти молчат о расходах на покупку оружия, на финансирование исследовательских проектов. Не принимайте во внимание коммерческий доход самого PLA. Военным принадлежит 15 000 предприятий, в основном телекоммуникационных и фармацевтических, с общим оборотом 18 миллиардов долларов в год. НОАК владеет недвижимостью в большинстве крупных городов и свободных экономических зон, имеет 1500 отелей, от простых до пятизвездочных, в том числе знаменитый Beijing Palace Hotel.

У Китая самая большая армия в мире - 2,6 миллиона солдат. Учитывая, что в 1997-2000 годах его сократили на 500 тысяч человек. Количественное превосходство над армиями других государств уже перестало организовывать Пекин. Ему нужно превосходное качество. Но с этим пока возникают трудности. Китай не жалеет денег на модернизацию НОАК. Рост ВВП Китая снижается, а расходы на оборону растут.

Основные функции обеспечения информационной безопасности в Китае выполняет Министерство государственной безопасности.

МГБ Китая выполняет функции политического и уголовного расследования и обладает сочетанием как оперативных, так и силовых возможностей, чтобы держать под контролем как криминальные, так и политические преступления.

МГБ Китая очень эффективно контролирует ситуацию внутри страны, организованная преступность в западном понимании практически отсутствует, а созданная система тотального расследования позволяет держать под контролем как преступные группы общества, так и политически активную часть населения. , Каждый иностранец, который приезжает в страну в течение относительно длительного времени, находится под постоянным секретным, внешним и техническим наблюдением (почти во всех гостиничных номерах для иностранцев есть скрытые видеокамеры, которые фиксируют происходящее внутри) [6].

Значительная часть городского населения, занятого в различных зонах обслуживания, является платными агентами МГБ. В Китае широко распространены традиции доносов. Служба в полиции считается престижной, ее сотрудники действуют решительно, в том числе по отношению к иностранцам.

Таким образом, рациональная организация работы МГБ позволяет китайскому руководству поддерживать внутреннюю стабильность во время осуществления «большого скачка», объявленного Китаем для мирового господства в XXI веке.

Силовые структуры Китая сегодня переживают настоящую техническую революцию. Руководство Народно-освободительной армии Китая (НОАК) официально признало, что китайская армия не может достичь паритета с Соединенными Штатами в области обычных вооружений, и в начале 2000 года штаб-квартира НОАК разработала программу модернизации средств информационной войны. Первым объектом, который был проверен китайскими военно-информационными методами ведения войны, был Тайвань, который не хотел превращаться во второй Гонконг. Тайваньцы забили тревогу еще в декабре, признав, что с августа 1999 года китайские хакеры взламывали сеть правительственных учреждений острова 165 раз. Целями хакеров были сайты вооруженных сил, министерств юстиции, экономики и других государственных организаций. В то же время японские компьютерные сети подвергались атакам китайских хакеров. [7]

Конечно, переход на рельсы информационной войны не мог состояться без разведывательных служб Китая. И акцент был сделан на электронный интеллект. Например, в мае 1999 года министры обороны Китая и Кубы подписали соглашение о создании китайского центра радиоперехвата и слежения за американскими спутниками на острове Свободы. Космос тоже не забыт: в 1999 году Китай запустил четыре фотографических спутника и два радиоперехвата над Азией, кроме того, было решено поработать над программой 1-26 по созданию новых видов высокотехнологичного оружия, в том числе разведывательных спутников.

2.3 Состояние проблемы информационной безопасности в странах Евросоюза

Широкое обсуждение, в том числе в открытых изданиях, проблемы разработки информационного оружия в Соединенных Штатах может создать впечатление, что другие экономически развитые страны отстранены от этой проблемы. В то же время, например, в Японии к 2015 году планируется сформировать национальную информационную инфраструктуру более высокого технологического уровня, чем американская. Эта инфраструктура будет интегрирована в глобальную информационную структуру и сможет сформировать технологическую основу для использования информационного оружия Японией.

Европейские специалисты в области информационных систем, безопасности и стратегического планирования активно обсуждают проблемы, которые возникают перед странами Евросоюза в контексте возможности применения информационного оружия, т. Е. Средств направленного воздействия на информационные ресурсы потенциального враг в войне и мире[21].

Эксперты подчеркивают эту особенность использования информационного оружия, как стелс. Его использование в мирное время при отсутствии силового противостояния считается одной из главных угроз, поскольку позволяет нам не только замечать «противника», чтобы контролировать его информационные ресурсы, но и произвольно манипулировать сферами связанного государства. с ними, особенно в экономической сфере. Учитывая растущую зависимость управленческих решений высшего уровня от информационного потока, который их предоставляет, возможность полной дезорганизации экономики и финансов, по мнению некоторых западных ученых, делает информационное оружие одним из наиболее эффективных и, вероятно, наиболее распространенным к концу этот век.

В настоящее время реализуются планы организационной и технической поддержки национальной информационной безопасности, создаются подразделения, отражающие «информационную агрессию». Правительства принимают на себя роль координатора межведомственных усилий в этой области. Разработка методов и средств обеспечения информационной безопасности ведется на Западе по следующим основным направлениям: выявление угрозы атаки, нейтрализация атаки, защита и восстановление собственных систем.

Помимо изучения технических аспектов информационной безопасности, на Западе активизировалась работа по оценке воздействия информации на человека и общество. При этом акцент делается на определении методов и средств обеспечения «информационного противодействия», каналов воздействия на человека, влияния той или иной информации на боеспособность Вооруженных Сил, изучения взаимоотношений между СМИ. и общественное мнение.

Эксперты из ведущих западных стран пришли к выводу, что из-за возрастающей важности информационного фактора принятие решений на правительственном, военном и промышленном уровнях требует диверсификации источников данных, а также механизмов их обработки и способов общения с потребителями. , В нем подчеркивается важность наличия национальных информационных агентств с независимой сетью корреспондентов, что позволит выявлять дезинформацию, которая может повлиять на принятие правительственных решений. В настоящее время выдвигаются идеи создания баз данных об источниках информации (академические учреждения, средства массовой информации, отдельные лица) для получения надежной и своевременной информации в кризисных ситуациях.

Сейчас на Западе организуются закрытые межведомственные информационные инфраструктуры, предназначенные для обеспечения безопасной связи. Такие системы построены на выделенных каналах связи и не имеют доступа к глобальным сетям, поскольку, как уже говорилось, основную угрозу безопасности создает именно гражданская связь.

До недавнего времени важность уязвимости единой интегрированной инфраструктуры Европейского Союза недооценивалась. Основными причинами были преобладающее внимание к общеевропейским интеграционным процессам и общее ослабление силового противостояния на континенте.

Однако за политической интеграцией последовала фактическая интеграция в области информационных ресурсов, что привело к формированию единого информационного пространства, что, в свою очередь, привело к зависимости отдельных государств от информационных потоков, охватывающих общество. Таким образом, воздействие на эти потоки с целью повредить, исказить содержащуюся в них информацию, а также отключить информационные инфраструктуры в Европе превращается из национальной проблемы в международную. В качестве примера мы можем привести ряд текущих проектов по сбору и анализу информации в различных сферах объединенной Европы. Зарубежные аналитики отмечают, что стремление ликвидировать границы во всех областях приводит к снижению внимания к вопросам защиты информационных ресурсов от преднамеренного воздействия извне с целью манипулирования информацией или сбоями в работе.

Он также отмечает трудности, возникающие в связи с попытками определить такое воздействие, которое может быть как случайным, так и направленным вмешательством различных террористических организаций и спецслужб зарубежных стран. Американские эксперты акцентируют внимание на том, что в реальной коммерческой практике выгоднее не скрывать, а активно распространять и внедрять свои технологии.

Ряд аналитиков, указывая на значительные расходы США на обеспечение своей информационной безопасности, отмечают устойчивое стремление создать впечатление открытости сетей общественной информации и отсутствия контроля над ними. Лидерство в области передовых разработок позволяет США устанавливать стандарты в области систем связи и обработки данных и, таким образом, формировать зависимость зарубежных стран от программного и аппаратного обеспечения США. Таким образом, стимулы для организации подобных конкурентных разработок другими государствами подавляются. Поэтому попытки Соединенных Штатов трансформировать свои национальные стандарты защиты информации в международные вызывают неоднозначную реакцию. По мнению европейских экспертов, это создает для американских производителей средств защиты информации благоприятные условия для захвата европейского рынка, потенциально расширяет контроль над защищаемой информацией и дает преимущества американским спецслужбам[22].

Соединенные Штаты, которые объявили создание «информационной супермагистрали» в качестве одной из своих стратегических инициатив, должны призвать своих западноевропейских партнеров сделать свои телекоммуникационные рынки открытыми для внешней конкуренции. Политика, проводимая ведущими промышленно развитыми европейскими странами, до недавнего времени всячески препятствовала проникновению иностранных подключенных компаний на их собственный рынок, осознавая «чувствительность» этого сектора экономики к проблеме обеспечения национальной безопасности. Однако, готовясь к подписанию глобального соглашения о телекоммуникациях (февраль 1997 г.) во Всемирной торговой организации (ВТО), Франция, Бельгия, Испания и Португалия договорились отменить все еще существующие внутренние ограничения на допуск иностранного капитала в национальные телекоммуникации. в обмен на взаимные уступки США по вопросу прокладки подводных кабелей связи.

В связи с вышесказанным набирает популярность идея создания системы коллективного контроля и защиты информации. Эксперты включают трудности в его реализации:

• неоднородность развития инфраструктуры в разных странах;

• различия в подходах и законодательстве; • трудности в технической реализации;

• отсутствие единых стандартов.

Европейский Союз принял решение о скорейшем создании единой трансъевропейской информационной сети связи, в результате чего была утверждена программа INFO2000, ряд проектов по внедрению новых информационных технологий в административном секторе - IDA, EPHOS, APPLICAZIONI TELEMATICHE и другие.

Программа преодоления языковых различий в единых информационных системах представляется на рассмотрение Комиссии Европейских сообществ. В ближайшее время запланирован ряд мероприятий по решению вопросов безопасного обмена информацией в сетях и введения единого стандарта для подключения локальных сетей различных стран и регионов.

Изменения, происходящие в европейской информационной инфраструктуре, потребовали серьезных изменений в законодательных и нормативных актах. В связи с этим 11 марта 1996 года Европейский Союз принял совместную директиву о правовой защите баз данных (Приложение 4). Рост информационного рынка означает возможность доступа к национальным базам данных пользователей других стран, что требует согласования внутригосударственных актов и принятия общего законодательства о защите авторских прав. Новая директива обеспечит гармонизацию национальных и общеевропейских правил по защите авторских прав на базы данных (БД), представленных в электронной и неэлектронной формах, без ущерба для работ автора, включенных в эти базы данных [4].

В связи с этим 21 марта 1996 года в Брюсселе состоялся совет на уровне министров, отвечающих за развитие телекоммуникаций в европейских странах, в ходе которого было достигнуто политическое соглашение по новой директиве о сотрудничестве в этой области. Директива затрагивала проблему организации и присоединения универсальных услуг на основе применения принципов открытой сети (Open network Обеспечение - ONP). Совет также принял решение об основных направлениях развития трансъевропейских телекоммуникационных сетей и установил порядок отбора проектов.

Руководство по каркасным работам и выделенным линиям. Предложения рассматриваются с участием европейских сообществ, в которых применяются все необходимые требования для предоставления доступа к спутниковой связи (SPCS), чтобы устранить проблемы, связанные с несовместимостью и необходимостью законодательства, особенно когда службы спутниковой связи будут предоставляться всем странам. Европы

Большинство стран, не обладающих мощными информационными ресурсами, склонны к существованию международно-правовой базы для обеспечения безопасности во всем мире. Европейцы уже начали изучать вопрос о применении правил безопасности в рамках ЮНЕСКО. По их мнению, это позволит нам установить контроль над глобальными сетями многополярного характера, тем самым уменьшив влияние США в этой области.

Некоторые европейские государства рассчитывают на более тесное сотрудничество в рамках НАТО и Европейского Союза в определении необходимости использования новых технологий, разработки критериев и методов испытаний для обеспечения безопасности и защиты данных в правительстве. и военные структуры.

Необходимо обратить внимание на то, как специалисты должны решать вопросы контроля над государственной инфраструктурой, и, во-вторых, доступа к безопасности и кодекса поведения в свободном доступе.

Так, европейские специалисты в области информационных систем, безопасности и стратегического планирования активно обсуждают проблемы, которые встают перед странами Европейского Союза с точки зрения возможности применения информационного оружия, т. е. Средств прямого воздействия на информационные ресурсы страны. потенциальный враг в войне и мире.

Эксперты подчеркивают особенность использования информационного оружия, как мощного. Его применение в мире требует только одной из основных угроз, которая позволяет не только контролировать свои ресурсы, но и манипулировать смежными областями государства, особенно экономической сферой.

ЗАКЛЮЧЕНИЕ

Учитывая растущую зависимость управленческих решений высшего уровня от информационного потока, который их предоставляет, возможность полной дезорганизации экономики и финансов, по мнению некоторых западных ученых, делает информационное оружие одним из наиболее эффективных и, вероятно, наиболее распространенным к концу этот век.

В настоящее время реализуются планы организационной и технической поддержки национальной информационной безопасности, создаются подразделения, отражающие «информационную агрессию». Правительства принимают на себя роль координатора межведомственных усилий в этой области. Разработка методов и средств обеспечения информационной безопасности ведется на Западе по следующим основным направлениям: выявление угрозы атаки, нейтрализация атаки, защита и восстановление собственных систем.

Помимо изучения технических аспектов информационной безопасности, на Западе активизировалась работа по оценке воздействия информации на человека и общество. При этом акцент делается на определении методов и средств обеспечения «информационного противодействия», каналов воздействия на человека, влияния той или иной информации на боеспособность Вооруженных Сил, изучения взаимоотношений между СМИ. и общественное мнение.

Эксперты из ведущих западных стран пришли к выводу, что из-за возрастающей важности информационного фактора принятие решений на правительственном, военном и промышленном уровнях требует диверсификации источников данных, а также механизмов их обработки и способов общения с потребителями. В нем подчеркивается важность наличия национальных информационных агентств с независимой сетью корреспондентов, что позволит выявлять дезинформацию, которая может повлиять на принятие правительственных решений. В настоящее время выдвигаются идеи создания баз данных об источниках информации (академические учреждения, средства массовой информации, отдельные лица) для получения надежной и своевременной информации в кризисных ситуациях.

Большинство стран, не обладающих мощными информационными ресурсами, склонны создавать международно-правовые рамки для обеспечения безопасности в глобальном масштабе и налаживания взаимодействия в этой области. Европейцы уже начали изучать вопрос принятия нормативных документов по информационной безопасности в рамках ЮНЕСКО. По их мнению, это позволит придать контроль над глобальными сетями многополярному характеру, тем самым уменьшив влияние США в этой области.

Некоторые европейские государства рассчитывают на более тесное сотрудничество в рамках НАТО и Европейского Союза в определении рисков, связанных с внедрением новых технологий, разработкой критериев, методов и инструментов тестирования для оценки безопасности национальных систем связи, выдачей разрешений на внедрение информационных систем на важных объектах и внедрением специальные меры безопасности и военные структуры.

СПИСОК ЛИТЕРАТУРЫ

- Аверченков В.И., Системы защиты информации в ведущих зарубежных странах [Электронный ресурс] / В.И. Аверченков , М.Ю. Рытов, Г.В. Кондрашин , М.В. Рудановский - М. : ФЛИНТА, 2016. - 224 с.

- Бабаш А. В. История защиты информации. - Москва: Инфра - М, 2013. - 283 с.

- Баранова Е. К. Информационная безопасность и защита информации: Учебное пособие/Баранова Е. К., Бабаш А. В., 3-е изд. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2016. - 322 с. URL: http://znanium.com/bookread2.php?book=495249

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер . - Рн / Д: Феникс, 2017. - 324 с.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев , О.Г. Иванова. - Ст. Оскол: ТНТ, 2017. - 384 с.

- Жук А. П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - 2-e изд. - М.: ИЦ РИОР: НИЦ ИНФРА-М, 2015. - 392 с. URL: http://znanium.com/bookread2.php?book=474838

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 - Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. - М .: ГЛТ, 2017. - 536 с.

- Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк . - М .: ГЛТ, 2016. - 280 с.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка , И.И. Попов. - М .: Форум, 2016. - 432 с.

- Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова , В.В. Гафнер . - М .: АРТА, 2016. - 296 с.

- Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. - М .: МГИУ, 2017. - 277 с.

- Смирнов А.А. Обеспечение открытого безопасности в условиях виртуализации общества: опыт Европейского Союза. Монография. М .: ЮНИТИ-ДАНА, 2011.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М .: ДМК, 2017. - 702 с.

- Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин . - М .: Акад. Проект, 2018. - 544 с.

- Глобальная стратегия безопасности ЕС 2016 Аналитический доклад: https://www.imemo.ru/files/File/ru/publ/2017/2017_013.pdf

http://ecsocman.hse.ru/data/2013/05/21/1251472252/Pages%20from%20vep_201203-62.pdf

- http://elib.bsu.by/bitstream/123456789/108411/1/zdobnikova_71EU.pdf

- https://analytica.digital.report/wp-content/uploads/2017/05/CRI-Germany-RU.pdf

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. — Рн/Д: Феникс, 2017. С. 32 ↑

-

Бабаш А. В. История защиты информации. - Москва: Инфра — М, 2013. С.78 ↑

-

Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. — М.: ГЛТ, 2016. С. 80 ↑

-

Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. — М.: Акад. Проект, 2018. С. 202 ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2016. С. 67 ↑

-

Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. — М.: МГИУ, 2017. С.89 ↑

-

Жук А. П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - 2-e изд. - М.: ИЦ РИОР: НИЦ ИНФРА-М, 2015. С.45 ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2017. С. 23 ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2017. С.145 ↑

-

Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. — М.: ДМК, 2017. С.156 ↑

-

Баранова Е. К. Информационная безопасность и защита информации: Учебное пособие/Баранова Е. К., Бабаш А. В., 3-е изд. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2016. С.57 ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. — М.: Форум, 2016. С.179 ↑

-

Аверченков В.И., Системы защиты информации в ведущих зарубежных странах [Электронный ресурс] / В.И. Аверченков, М.Ю. Рытов, Г.В. Кондрашин, М.В. Рудановский - М. : ФЛИНТА, 2016. С.38 ↑

-

Аверченков В.И., Системы защиты информации в ведущих зарубежных странах [Электронный ресурс] / В.И. Аверченков, М.Ю. Рытов, Г.В. Кондрашин, М.В. Рудановский - М. : ФЛИНТА, 2016. С.89 ↑

-

https://analytica.digital.report/wp-content/uploads/2017/05/CRI-Germany-RU.pdf ↑

-

http://elib.bsu.by/bitstream/123456789/108411/1/zdobnikova_71EU.pdf ↑

-

http://ecsocman.hse.ru/data/2013/05/21/1251472252/Pages%20from%20vep_201203-62.pdf ↑

-

Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 — Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. — М.: ГЛТ, 2017. С.346 ↑

-

Аверченков В.И., Системы защиты информации в ведущих зарубежных странах [Электронный ресурс] / В.И. Аверченков, М.Ю. Рытов, Г.В. Кондрашин, М.В. Рудановский - М. : ФЛИНТА, 2016. С.32 ↑

-

Аверченков В.И., Системы защиты информации в ведущих зарубежных странах [Электронный ресурс] / В.И. Аверченков, М.Ю. Рытов, Г.В. Кондрашин, М.В. Рудановский - М. : ФЛИНТА, 2016. С.75 ↑

-

Смирнов А.А. Обеспечение информационной безопасности в условиях виртуализации общества: опыт Европейского Союза. Монография. М.: ЮНИТИ-ДАНА, 2011. С.69 ↑

-

ГЛОБАЛЬНАЯ СТРАТЕГИЯ БЕЗОПАСНОСТИ ЕС 2016 Аналитический доклад https://www.imemo.ru/files/File/ru/publ/2017/2017_013.pdf ↑

- Государственная служба в России: опыт, современное состояние и направления совершенствования (Этапы развития государственной службы в России)

- Субъекты и виды контроля за оперативно-розыскной деятельностью (Цели, задачи и функции оперативно-розыскной деятельности)

- Судебная власть государства: организация и полномочия (Общая характеристика государственной власти)

- Управление поведением в конфликтных ситуациях (Сущность конфликтов и методы управления ими на предприятии)

- Общая характеристика оперативно-розыскных мероприятий (Основания для проведения оперативно-розыскных мероприятий)

- Проблема детской лжи (Теоретические подходы к проблеме детской лжи)

- Аппарат государственной власти .

- Понятие нотариата, его задачи и правовая основа деятельности

- Жизненный цикл организации и управление организацией (ТЕОРЕТИЧЕСКИЕ ОСНОВЫ И СУЩНОСТЬ ЖИЗНЕННОГО ЦИКЛА ОРГАНИЗАЦИИ И УПРАВЛЕНИЯ ОРГАНИЗАЦИЕЙ)

- Использование результатов ОРД в качестве информации в процессе доказывания

- Облачные сервисы (ИСПОЛЬЗОВАНИЕ ОБЛАЧНЫХ СЕРВИСОВ В ОБРАЗОВАНИИ)

- Проектирование реализации операций бизнес-процесса (ПРОЕКТНАЯ ЧАСТЬ)