Система защиты информации в зарубежных странах (Организация защиты информации в зарубежных странах)

Содержание:

Введение

Информационная безопасность (ИБ) в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки. ИБ является одной из проблем, с которой столкнулось современное информационное общество в процессе массового использования автоматизированных средств ее обработки [1].

Обеспечение информационной безопасности компьютерных систем для различных целей по-прежнему является острой проблемой современности. Информационные технологии развиваются быстрыми темпами, что определяет необходимость иметь четкую политику отслеживания и внедрения новых средств защиты программного и аппаратного обеспечения. Для обеспечения информационной безопасности должны применяться только те защитные меры и технологии, правильная работа которых может быть достоверно определена. В то же время требуется регулярно оценивать адекватность защитных мер и эффективность используемых технологий. Соблюдение этих принципов способствует эффективности защиты информации в информационных системах и компьютерных сетях. Описание проблемной области для решения сложных задач безопасности должно включать основные концепции, определяющие суть информационной безопасности, задачи, которые необходимо решить, цели исследования, возможные тактики и стратегии, используемые для достижения поставленных целей, связи между ними [2].

Принятие Европейским Союзом обновлённых правил обработки персональных данных, установленных Общим регламентом по защите данных, предоставил резидентам ЕС инструменты для полного контроля над своими персональными данными. Данная реформа дает ясность и последовательность правил, которые должны применяться в области защиты данных. Уникальность данного регламента заключается в то, что его действие распространяется не только в рамках ЕС. Соответственно, изменения в системах защит информации происходят и буду происходить во всех странах глобальной экономики.

Целю курсовой работы является изучение основ и принципов систем защиты информации зарубежных стран и видоизменение под влиянием Общего регламента по защите данных (General Data Protection Regulation, GDPR).

Задачами курсовой работы являются:

- изучение систем защиты информации зарубежных стран на примере США, стран Евросоюза, КНР;

- изучение основных положений регламента по защите данных (GDPR);

- рассмотрение влияния регламента GDPR на системы защиты информации зарубежных стран.

Глава 1 Организация защиты информации в зарубежных странах

1.1 Мероприятия по защите информации

Появление новых информационных технологий и разработка мощных компьютерных систем для хранения и обработки информации увеличили уровень защиты информации и потребовали повышения эффективности защиты информации и сложности архитектуры хранения данных. Таким образом, необходимость защиты информации сделала инструменты информационной безопасности одной из основных характеристик информационной системы (ИС) [1].

Вопросы защиты информации и защиты информации в ИС решаются для того, чтобы изолировать нормально функционирующую ИС от несанкционированных управляющих воздействий и доступа посторонних лиц или программ, к данным с целью хищения. Мероприятия по защите информации охватывают целый ряд аспектов законодательного, организационного и программно-технического характера. Для каждого из них формулируется ряд задач, выполнение которых необходимо для защиты информации. Перечислим самые общие из них.

В нормативно-законодательном аспекте необходимо решение следующих задач:

- определение диапазона нормативных документов международного, федерального и отраслевого уровня, применение которых требуется при разработке и внедрении системы информационной безопасности;

- определение на основе нормативных документов требований к категоризации информации;

- определение на основе нормативных документов основных требований к системе ИС и ее компонентам.

В организационном аспекте:

- определение соответствия структурированной и защищенной информации подсистемам и ресурсам ИС, в которых информация хранится, обрабатывается и передается конечному пользователю (под этим понимается создание реестра ресурсов, содержащих информацию, относящуюся к критериям конфиденциальности, целостности и доступности);

- определить набор услуг, обеспечивающих доступ к информационным ресурсам системы (необходимо разработать и согласовать типичные профили пользователей, вести реестр таких профилей);

- формирование политики безопасности, включая описание границ и способов контроля безопасного состояния системы, условий и правил доступа различных пользователей к системным ресурсам, мониторинга действий пользователей.

В процедурном аспекте:

- организация физической защиты помещений и компонентов ИС, включая сети и телекоммуникационные устройства;

- обеспечение решения задач ИБ при управлении персоналом;

- формирование, утверждение и реализация плана реагирования на нарушения режима безопасности;

- внесение дополнений, связанных со спецификой ликвидации последствий несанкционированного доступа, в план восстановительных работ.

В программно-техническом аспекте:

- обеспечение архитектурной и инфраструктурной полноты решений, связанных с хранением, обработкой и передачей конфиденциальной информации;

- обеспечение проектной и реализационной непротиворечивости механизмов безопасности по отношению к функционированию ИС в целом;

- выработка и реализация проектных и программно-аппаратных решений по механизмам безопасности.

Рассматривая указанные аспекты применительно к обеспечению безопасности современных ИС, можно сфокусировать их на следующих положениях [3]:

- базовые требования к ИБ и техническое задание на создание− защищенной ИС разрабатываются с учетом федеральных и региональных законов и нормативных документов, с использованием международных стандартов;

- корпоративная ИС может иметь несколько территориально разнесенных частей, связи между которыми находятся в ведении внешнего поставщика сетевых услуг, например, частные виртуальные сети (англ. Virtual Private Network, VPN), выходящие за пределы зоны, контролируемой организацией;

- корпоративная сеть имеет одно или несколько подключений к сети Интернет;

- на каждой из производственных площадок могут находиться критически важные серверы, в доступе к которым нуждаются сотрудники, работающие на других площадках, мобильные пользователи и, возможно, внешние пользователи;

- для доступа пользователей могут применяться не только компьютеры, но и потребительские устройства, использующие, в частности, беспроводную связь, не все пользовательские системы контролируются сетевыми и/или системными администраторами организации;

- в течение одного сеанса работы пользователю приходится обращаться к нескольким информационным сервисам, опирающимся на разные аппаратно-программные платформы;

- к доступности информационных сервисов предъявляются жесткие требования, которые обычно выражаются в необходимости круглосуточного функционирования с максимальным временем простоя порядка нескольких минут;

- ИС представляет собой сеть с активными агентами, то есть в процессе работы программные компоненты, передаются с одной машины на другую и выполняются в целевой среде, поддерживая связь с удаленными компонентами;

- программное обеспечение, особенно полученное по сети, не может считаться надежным, в нем могут быть ошибки, создающие проблемы в защите;

- конфигурация ИС постоянно изменяется на уровнях административных данных, программ и аппаратуры (меняется состав пользователей, их привилегии и версии программ, появляются новые сервисы, новая аппаратура и др.).

Таким образом, для создания эффективной системы информационной безопасности должны быть разработаны [4]:

- концепция (политика) ИБ;

- стандарты (правила и принципы защиты информации по каждому− конкретному направлению);

- процедура (описание конкретных действий для защиты− информации при работе с ней: персональных данных, порядка доступа к информационным носителям, системам и ресурсам);

- инструкции (подробное описание того, что и как делать для− организации информационной защиты и обеспечения имеющихся стандартов).

Все вышеприведенные документы должны быть взаимосвязаны и не противоречить друг другу. Помимо этого, для эффективной организации информационной защиты следует разработать аварийные планы. Они необходимы на случай восстановления ИС при возникновении форс-мажорных обстоятельств: аварий, катастроф и т.д.

В правовой доктрине США и Европейского Союза определение «информационной безопасности» осуществляется через перечисления конкретных элементов информационной сферы, на защиту которых она направлена, и связывается с правовыми принципами конфиденциальности, целостности и доступности информации и информационных систем.

Реализация данных принципов позволяет обеспечить баланс интересов различных участников правоотношений, выступая, таким образом, гарантией прав человека в сфере обеспечения информационной безопасности. В соответствии с принципом конфиденциальности ознакомление с конфиденциальной информацией, ее обработка и ее представление по требованию допускаются только для лица, имеющего право доступа к такой информации. Основная роль принципа конфиденциальности состоит в том, чтобы предотвратить вред, который может быть оказан общественности в результате незаконного предоставления и распространения информации, хранящейся в тайне, из-за ее важности для безопасности личности, общества или государства. Этот принцип соответствует особому виду права «скрывать» информацию, т. е. сохранять ее в тайне, ограничивать доступ к ней третьим лицам, контролировать ее предполагаемое использование.

Параллельно с конфиденциальностью, обеспечение целостности информации стало очень актуальным в связи с развитием компьютерных технологий и появлением возможностей для несанкционированного доступа к информации. Лицо, обладающее информацией, имеет право требовать обеспечения ее целостности, а также в некоторых случаях целостности всех носителей информации, то есть сохранения её в своей первоначальной неизменной форме, обеспечивая неизменность структуры (формы) и содержания информации. Этот принцип направлен на обеспечение подлинности информации, которая позволяет поддерживать между участниками общественных отношений необходимый уровень доверия и уверенности в том, что они имеют дело с исходной информацией и ее источником, а не с подделкой или модификацией. Принцип доступности играет важную роль в формировании гарантий права человека на доступ к информации. Этот принцип направлен на предотвращение ограничений и создание условий для доступа к социально-важной информации, в первую очередь, когда человек взаимодействует с властями, а также с другой информацией, предоставление которой он имеет право требовать. Этот принцип лежит в основе реализации мер по обеспечению доступа к информации о деятельности государственных органов и органов местного самоуправления, экологической информации, в том числе путем размещения информации на официальных сайтах органов и организаций [5].

1.2. Организация системы защиты информации США

Вопросами стандартизации и разработки нормативных требований по защите информации в США занимается Национальный центр компьютерной безопасности Министерства обороны США (NCSC - National Computer Security Center). В 1983 г. Центром компьютерной безопасности были изданы «Критерии определения безопасности компьютерных систем» (Trasted Computer Systems Evaluation Criteria - TCSEC). Этот документ часто называют «Оранжевой книгой». Данная разработка широко использовалась вплоть до принятия международного стандарта по безопасности информационных технологий ISO 15408.

«Оранжевая книга» была обновлена в 1985 г. в качестве правительственного стандарта. Она содержит основные требования и определяет классы для оценки уровня безопасности компьютерных систем. Используя эти критерии, NCSC проверяет эффективность механизмов контроля безопасности. Следует отметить, что критерии делают безопасность величиной, которая позволяет ее измерять, и позволяют оценить уровень безопасности системы. Эта возможность эмпирического анализа степени безопасности систем привела к международному признанию федерального стандарта США [6].

NCSC воспринимает систему как безопасную, если она посредством специальных механизмов контролирует доступ к информации таким образом, что только уполномоченные лица или процессы могут иметь доступ к чтению, записи, созданию или удалению информации.

В «Оранжевой книге» степень доверия, или надежность проектируемой и используемой системы и ее компонентов оценивается по двум основным критериям: концепциями безопасности и гарантированности.

Концепция безопасности разрабатываемой системы - это набор законов, правил и норм, которые определяют, как организация обрабатывает, защищает и распространяет информационные данные. Правила определяют когда определенный пользователь имеет право работать с определенными наборами данных. Чем надежнее система, тем более строгой и разнообразной должна быть концепция безопасности. В зависимости от сформулированной концепции появляется возможность выбора конкретных механизмов, обеспечивающих безопасность системы. Концепция безопасности - это активный компонент защиты, который включает анализ возможных угроз и выбор контрмер.

Гарантированность - представляет собой ту степень доверия, которая может быть оказана архитектуре и реализации информационной системы. Гарантированность может происходить как из тестирования, так и из проверки общего дизайна и исполнения системы в целом и ее компонентов. Гарантированность показывает, насколько правильны механизмы, отвечающие за приведение в жизнь выбранной концепции безопасности.

В «Оранжевой книге» рассматриваются два вида гарантированности: операционная и технологическая. Операционная гарантированность относится к архитектурным и исполнительным аспектам системы, а технологическая - к методам создания и технического обслуживания. Операционная гарантированность - это способ убедиться, что системная архитектура и ее реализация действительно обеспечивают соблюдение выбранной концепции безопасности и включают проверку основных элементов системы. При этом происходит, следующее: системная архитектура способствует реализации мер безопасности или напрямую их поддерживает. Примерами таких архитектурных решений в рамках аппаратного обеспечения и операционной системы являются разделение команд в соответствии с уровнями привилегий, защита различных процессов от взаимного влияния путем распределения каждого по виртуальным пространствам и специальной защиты ядра операционной системы.

Системная архитектура должна обеспечивать возможность установки дополнительных продуктов безопасности, которые повышают надежность как отдельных компонентов, так и всей системы; целостность системы означает, что аппаратные и программные компоненты надежной вычислительной базы работают правильно, и есть аппаратное и программное обеспечение для периодической проверки целостности; анализ секретных каналов передачи информации позволяет обеспечить конфиденциальность информационных данных. Надежное администрирование определяет роли системного администратора, системного оператора и администратора безопасности; надежное восстановление после сбоев включает в себя два действия: подготовка к сбою и само восстановление, а также гарантию, что целостность информации должна быть сохранена. Технологическая гарантированность охватывает весь жизненный цикл системы от проектирования, внедрения, тестирования до обслуживания.

Все перечисленные действия должны выполняться в соответствии с требованиями стандартов, чтобы обезопасить систему от утечки информации и нелегальных «закладок». Критерии, изложенные в «Оранжевой книге», ранжируют информационные системы ЗИ по степени безопасности на четыре уровня, два из которых подразделяются на классы. Чтобы система в результате процедуры сертификации могла быть отнесена к некоторому классу, ее концепция безопасности и гарантированность должны удовлетворять разработанной системе требований, соответствующей этому классу [7].

1.3 Организация системы защиты информации стран Евросоюза

Следуя по пути интеграции, европейские страны приняли согласованные (гармонизированные) критерии оценки безопасности информационных технологий (Information Technology Security Evaluation Criteria, ITSEC), опубликованные в июне 1991 г. от имени соответствующих органов четырех стран - Франции, Германии, Нидерландов и Великобритании. Принципиальной особенностью европейских критериев является отсутствие априорных требований к условиям, в которых должна работать информационная система [8].

Каждая организация, запрашивающая сертификационные услуги, формулирует необходимые цели оценки и описывает условия, в которых должна работать система, возможные угрозы ее безопасности и предоставляемые ею защитные функции. Задача органа сертификации - оценить, насколько полно достигаются поставленные цели разработанными функциями, а также насколько корректны и эффективны архитектура и реализация механизмов безопасности в описанных разработчиком условиях.

Европейские критерии рассматривают следующие основные понятия, составляющие базу информационной безопасности:

- конфиденциальность - защиту от несанкционированного получения информации;

- целостность - защиту от несанкционированного изменения информации;

- доступность - защиту от несанкционированного удержания информации и ресурсов.

Критерии рекомендуют выделить в спецификациях реализуемых функций обеспечения безопасности следующие процедуры: идентификацию и аутентификацию, управление доступом, подотчетность, аудит, повторное использование объектов, точность информации, надежность обслуживания, обмен данными. Европейские критерии в качестве приложения содержат описание десяти примерных классов функциональности, типичных для правительственных и коммерческих систем, пять из которых соответствуют классам безопасности «Оранжевой книги». В критериях определены три мощности механизмов защиты: базовая, средняя и высокая. Согласно критериям, мощность можно считать:

- базовой, если механизм способен противостоять отдельным случайным атакам;

- средней - если механизм способен противостоять злоумышленникам с ограниченными ресурсами и возможностями;

- высокой - если механизм защиты может быть взломан злоумышленником с высокой квалификацией.

Кроме общей европейской системы защиты информации, каждая страна прошла свой путь создания аналогичных систем. Например, в Германии первый закон в сфере защиты персональных данных был принят еще в 1970 году в земле Гессен, а через семь лет появился первый федеральный закон, защищающий персональные данные всех немцев. Он был пересмотрен в 1990 году и адаптирован под новые реалии. Главной целью закона стала защита неприкосновенности частной жизни при использовании персональных данных. Уже первая редакция закона регламентировала сбор, обработку и использование персональной информации, которые собирали государство и негосударственные учреждения.

Выполнение данного закона правительство возложило на Федеральную комиссию по защите персональных данных. В каждой из 16 земель Германии приняли собственные законы в этой сфере. Их выполнение регулируется специальными комиссиями. Введенное в ЕС с 2018 года положение о защите данных распространяется и на Германию.

Еще одним примером может быть рассмотрение Франции. В процессе создания системы защиты информации французское общество прошло через попытку тотального контроля над гражданами, но сумело сохранить демократические принципы.

В начале 1970-х годов правительство приняло Национальный информационный план. Его целью стало создание банков данных. Правительство запустило проекты SIRENE и SAFARI, которые выдавали идентификационные коды компаниям и частным лицам. В дальнейшем их планировали использовать, чтобы устанавливать взаимосвязи между различными базами данных. Французскому обществу подобный подход не понравился, что вызвало волну негативных публикаций в прессе. В результате правительство свернуло план и занялось созданием системы защиты персональных данных.

С 1974 года действует "Французская национальная комиссия по обработке данных и гражданским свободам". Она стала регулятором системы защиты персональных данных в стране.

В 1978 году правительство приняло закон "О обработке данных, файлов данных и индивидуальных свободах". В нем, кроме определения ключевых понятий, установлены наказания за нарушения. Правонарушителей штрафуют, также они могут получить тюремный срок до 5 лет. Впоследствии правительство приняло ряд законов для укрепления этой системы.

Франция - отличный пример страны с развитой системой защиты персональной информации, основанный на тщательно разработанном законодательстве. Государство активно борется с нарушениями, в том числе штрафует крупные компании.

Еще один пример - Великобритания. Система защиты персональных данных здесь начала формироваться позже, чем во Франции и Германии, профильный закон был принят в 1984 году. В нем, помимо основных положений, указывались требования к структурам, которые собирают и обрабатывают персональные данные. Каждый из таких пользователей обязан сообщить об информации, которую он собирает и цель ее сбора. Для этого правительство создало специальный Регистр защиты данных. Невыполнение этого требования карается законом. Каждый житель страны имеет право узнать, обладает та или иная организация его персональными данными.

Особенно жестко в Великобритании наказывают за потерю персональных данных. Регулятором в этой сфере выступает Комиссариат по защите информации, а также несколько независимых комиссий [9].

1.4 Организация системы защиты информации КНР

В нормативно-правовом аспекте создания системы информационной безопасности КНР необходимо отметить следующие документы, которые являются ключевыми [8]:

В 2000 г Всекитайским собранием народных представителей была предпринята попытка определить классификацию возможных правонарушений в информационной сфере. В том же году было опубликовано «Постановление ВСНП по защите интернетпространства», где выделялись те области, в которых могут осуществляться нарушения: экономическая, образовательная, сфера поддержания общественной стабильности и защиты граждан. Возник прецедент, когда государство попыталось создать классификацию вероятных информационных угроз и впоследствии разработать меры по обеспечению безопасности в этой сфере.

В 2003 г Канцелярия ЦК КПК опубликовала «Постановление государственной информатизированной руководящей группы по работе в области укрепления информационной безопасности». Текст документа закрепляет за ответственными лицами необходимость предпринимать шаги по укреплению защиты важной и стратегической инфраструктуры, проведению мониторинга интернетпространства на наличие возможных угроз для КНР, разработке мер для привлечения квалифицированных специалистов в области информационной безопасности, защите технического оборудования, содержащего в себе секретную информацию.

В 2006г. была принята «Государственная стратегия по развитию информатизации на период с 2006 по 2020 г.» В данном документе определяется важность внимания к области информационных технологий. В частности, предполагается на начальном этапе создать соответствующие структуры для регулирования деятельности в информационной сфере, тем самым делая шаги по укреплению системы по обеспечению технологической и информационной безопасности. Предусматривается установление направлений развития информатизации, определяются базовые векторы государственной политики в этой области. Также стратегия придерживается установки сочетания военной и гражданской продукции, предполагается создание собственного программного обеспечения. Иностранные ITкомпании и программное обеспечение (ПО) должны проходить обязательную сертификацию у государственных служб для функционирования на территории Китая.

Всекитайским собранием народных представителей 7 ноября 2016 г. был принят Закон КНР о кибербезопасности. Он стал прецедентом в китайском законодательстве: в соответствии с ним официальный Пекин имеет право на законодательном уровне контролировать события, происходящие в китайском сегменте Интернета. Теперь публикуемый контент должен будет храниться на территории Китая не менее шести месяцев. Это касается социальных сетей, видео и письменного блогинга. В законе очень большое внимание уделяется системе идентификации пользователей: для регистрации какихлибо операций в сети Интернет будет необходимо ввести реальные данные пользователей. Если раньше подобная практика имела место на отдельных технологических предприятиях, то теперь стала распространяться на всю территорию страны.

С 2017г. в нормативноправовой системе КНР прослеживается тенденция замены действующей ограничительной модели на модель постепенного «открытия» китайского информационного сегмента. Это связано с необходимостью включения Китая в мировые информационнофинансовые процессы. Вместе с этим постепенно происходит внедрение информационных технологий в производственный процесс и жизнь граждан.

На официальном уровне обосновывается необходимость хранения пользовательских данных на серверах, расположенных непосредственно на территории Китайской Народной Республики [10].

Глава 2. Оценка влияния регламента европейского союза по защите данных на системы защиты информации в зарубежных странах

2.1 Регламент европейского союза по защите персональных данных

Регламент GDPR направлен на унификацию и приведение к единому стандарту перемещения персональных данных между государствами – членами ЕС, а также защиты основных прав и свобод физических лиц в отношении обработки данных и обеспечения их безопасности. С 25 мая 2018 года Европа переключилась на обновленные правила обработки персональных данных, установленные общим регламентом по защите данных (регламент ЕС 2016/679) от 27 апреля 2016 года, или GDPR — General Data Protection Regulation. Этот регламент, имеющий прямое действие во всех 28 странах ЕС, заменит Директиву о защите персональных данных 95/46/ЕС от 24 октября 1995 года [11].

В соответствии с нормами регламента, теперь пользователи из ЕС имеют право знать, как именно используются персональные данные, которые они предоставляют о себе в интернете.

Новые правила являются экстерриториальными и распространяются на операторов, обрабатывающих персональные данные европейцев как в 28 странах - членах ЕС, так и за пределами союза. В случае использования данных пользователей в нарушение регламента предусмотрен штраф вплоть до 20 млн. евро.

В тексте документа отмечается, что "изменения необходимы для более серьезной и последовательной защиты персональных данных в рамках Евросоюза", что имеет значение как для рядового потребителя, так и для обеспечения конкурентоспособности и прозрачности на внутреннем рынке ЕС.

Регламент GDPR выступает как регулирующий механизм для государств-членов Евросоюза, непосредственно влияющий и на уровень правотворчества и на уровень правоприменения. В связи с тем, что Регламент GDPR направлен на гармонизацию защиты основных прав и свобод физических лиц в отношении обработки данных и обеспечения свободного перемещения персональных данных между государствами членами Евросоюза, Регламент GDPR обязывает государства-членов гармонизировать и уровень правотворчества, и уровень правоприменения. На уровне правотворчества государства-члены Евросоюза обязаны гармонизировать с Регламентом GDPR свое национальное право посредством принятия, изменения, дополнения своего национального права.

На уровне правоприменения в рамках юрисдикции государств-членов Евросоюза Регламент GDPR непосредственно применяется национальными судами государств-членов. Более того, Регламент GDPR закрепляет номы о том, что государства-члены обязаны гармонизировать воздействие административных наказаний за нарушения Регламента GDPR. Во-вторых, Регламент GDPR принят непосредственно Европейским судом (European Court of Justice), решения которого обладают прецедентным характером.

Регламент GDPR устанавливает цели, принципы, общие правила защиты физических лиц в отношении обработки их персональных данных, свободного перемещения данных в рамках Евросоюза, включая трансграничную передачу. Регламент GDPR закрепляет в том числе следующие принципы обработки персональных данных [12].

Личные (персональные) данные должны:

- обрабатываться законно, честно и прозрачно в отношении субъекта данных («принцип законности, справедливости и прозрачности»);

- собираться для конкретных, четких и законных целей и впоследствии не обрабатываться таким образом, который не соответствует этим целям; дальнейшая обработка данных в архивных целях в интересах общества, научных и исторических исследований или статистических целей не считается несовместимой с первоначальными целями («принцип целевого сбора данных»);

- надлежащим образом обрабатываться и ограничиваться целями, для которых они обрабатываются (принцип «минимизации данных»);

- обрабатываться точно и там, где необходимости; следует принять все разумные меры для обеспечения того, чтобы личные данные, которые были неточными, с учетом целей, для которых они были собраны, будут удалены или скорректированы без задержки (принцип «точности»);

- храниться в форме, которая позволяет идентифицировать субъекта данных не более, чем это необходимо для целей, для которых обрабатываются персональные данные; личные данные могут храниться на более длительные периоды времени, так как персональные данные могут обрабатываться только в архивных целях в интересах общества, научных или исторических исследованиях или для статистических целей с учетом осуществления соответствующих технических и организационных мер («принцип ограничения хранения данных ");

- обрабатываться таким образом, чтобы обеспечить надлежащую безопасность персональных данных, включая защиту от несанкционированной или незаконной обработки и случайных потерь, разрушений или повреждений, с использованием соответствующих технических или организационных мер (принцип целостности и конфиденциальности).

Правомерность обработки данных оценивается исходя из следующих требований и условий:

– субъект данных дал согласие на обработку его персональных данных для одного или более конкретных целей;

– обработка необходима для исполнения договора, стороной которого является субъект данных договора или для принятия мер по просьбе субъекта данных до заключения договора;

– обработка необходима для соблюдения соответствующих обязательств контролера;

– обработка необходима для защиты жизненных интересов субъекта данных или другого физического лица;

– обработка необходима для выполнения определенных задач и осуществляется в общественных интересах или для исполнении функций контролера;

– обработка необходима для законных целей и интересов регулятора третьих лиц.

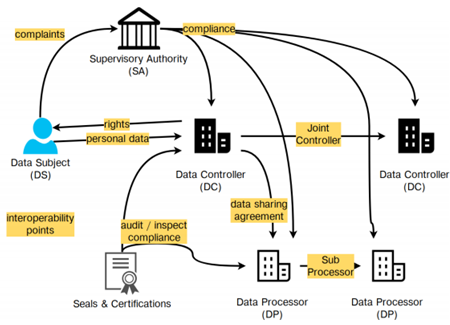

Обзор модели взаимодействия данных отображен на рисунке 2.1:

Рисунок 2.1 - Субъекты и информационные потоки GDPR [13]

В контексте содержания Регламента GDPR к субъектам, осуществляющим «обработку» «персональных данных», относятся «контролер» и «обработчик».

«Персональные данные» (Personal data) – означают любую информацию, относящуюся к идентифицированному или идентифицируемому физическому лицу («субъект данных»); идентифицируемое физическое лицо является лицом, которое может быть идентифицировано прямо или косвенно, в частности, на основе идентификационной информации, такой как имя, идентификационный номер, данные о местоположении, идентификатор в интернете (онлайнидентификатор) или посредством одного или нескольких показателей, характерных для физической, физиологической, генетической, умственной, экономической, культурной или социальной идентичности данного физического лица;

«Обработка данных» (Data processing) означает любую операцию или набор операций, которые совершаются с персональными данными или набором персональных данных различных субъектов, с использованием автоматизированных средств и без таковых, в числе которых сбор, запись, организация, структурирование, хранение, переработка или изменение, поиск и выборка, экспертиза, использование, раскрытие посредством передачи, рассылка или иной способ предоставления для доступа, группировка или комбинирование, отбор, стирание или уничтожение.

«Контролер» (Data controller) – это физическое или юридическое лицо, государственный орган, агентство или иной орган, который самостоятельно или совместно с другими, определяет цели и средства обработки персональных данных.

Регламент GDPR закрепляет, что контролёр обязан: в определенных случаях сотрудничать с обработчиками данных; вести учетную документацию; осуществлять оценку воздействия обработки персональных данных на права субъектов данных для некоторых видов обработки данных; внедрять механизмы защиты данных; в момент сбора персональных данных предоставлять субъектам данных полную информацию о целях сбора персональных данных, о правах субъектов данных и т.д.; в течение 72 часов уведомлять национальные органы по защите данных (Data Protection Authorities) об обнаружении утечек персональных данных, и соответствующих субъектов персональных данных.

«Обработчик» (Data processor) – это физическое или юридическое лицо, государственный орган, агентство или иной орган, который обрабатывает персональные данные от имени и по поручению контролера. Обработчик обязан: вести письменный реестр операций по обработке персональных данных, выполненных от имени и по поручению каждого контролера; если у обработчика нет представителя в Евросоюзе, он обязан назначить такое лицо в определенных случаях; без задержек уведомлять контролера об утечках персональных данных; участвовать в деятельности по трансграничной передаче данных.

Кроме того, контролеры и обработчики, в рамках своих программ отчетности обязаны назначить инспектора по защите данных (Data Protection Officer). Согласно Регламенту GDPR, инспектор по защите данных в обязательном порядке назначается в следующих случаях: обработка данных осуществляется государственным органом; основная деятельность контролера или обработчика связана с такой обработкой данных, которая по своему охвату, целям и сути, требует крупномасштабного, регулярного и систематического мониторинга субъектов данных; при обработке специальной категории данных.

2.2 Влияние GDPR на системы защиты информации в зарубежных странах

GDPR заставил организации изменить способ обработки данных о клиентах и, как следствие, тщательнее выбирать объекты данных т предназначенные для хранения данные. Для многих компаний, которые работают в ЕС или работают с ЕС, это означает, что им необходимо коренным образом изменить способ обработки данных клиентов.

Крупные организации являются многонациональными и, следовательно, многоюрисдикционными. Стратегии компаний в отношении данных должны учитывать многоюрисдикционную точку зрения на мир, поэтому в более широком смысле требования к защите данных в США окажутся подвержены влиянию GDPR. Теперь, когда вводится в действие западное региональное регулирование, это, хотя бы косвенно, но все же затронет США.

Для многих крупных международных корпораций также целесообразно применять GDPR в глобальном масштабе как с точки зрения затрат, так и с точки зрения последовательности. Регуляторы в таких местах, как Гонконг, которые основывают свои законы на директиве ЕС о защите данных от 1995 года, заявили, что намерены обновить законодательство с помощью GDPR .

Что касается малых компании в ЕС и других странах, они находятся под большим риском. Так в марте 2018 года Федерация малого бизнеса Великобритании выяснила, что менее одного из каждых 10 малых предприятий в Великобритании были полностью подготовлены к GDPR, и почти каждый пятый даже не знал о существовании новых правил. Международная юридическая компания Baker McKenzie заявляет, что пять стран ЕС - Болгария, Греция, Мальта, Португалия и Румыния даже не опубликовали законопроект или соответствующую информацию о том, как они будут внедрять GDPR [14].

Новый закон о кибербезопасности, вступивший в силу в Китае в 2017 году, также содержит положения, направленные на защиту данных потребителей. Однако этот закон сформулирован не так четко, как GDPR, и вызывает множество вопросов у компаний, ведущих бизнес в этой стране. При этом эксперты считают, что китайский закон фактически создан «по мотивам» GDPR: он содержит положения, нацеленные на повышение степени контроля китайских пользователей над своей информацией» [16].

Действия GDPR охватывают юридические вопросы деятельности организации и вопросы соблюдения требований, но также влияют на подразделения, отвечающие за информационные технологии, безопасность, управление данными и информацией.

GPDR ставит новые цели и вносит новые требования к подразделениям, которые отвечают за юридические аспекты и вопросы соблюдения этих требований. Многим организациям теперь необходимо ввести у себя должность директора по защите данных, который будет отвечать за обеспечения соблюдения требований или нанять стороннего эксперта в этой области. По предварительным оценкам, в Европе требуется около 28000 специалистов по защите данных. При несоблюдении требований GDPR организации может угрожать очень серьезный штраф в размере до 4% от суммарного оборота. Усиление акцента на вопросах подотчетности требует от организаций принятия заблаговременных и надежных мер в области управления конфиденциальностью: организациям нужно пересмотреть свой подход к формированию политики в сфере конфиденциальности, чтобы таким образом сделать эту политику доступной для понимания и соответствующей новому регламенту.

Новые требования к GDPR привели к изменению подходов к разработке и управлению технологиями. Для развертывания новых систем и технологий требуется документация по оценке рисков конфиденциальности. Нарушения безопасности должны быть доведены до сведения регулирующих органов в течение 72 часов. Это означает, что организациям необходимо ввести новые или улучшенные процедуры реагирования на инциденты. Теперь, когда концепция «конфиденциальность по умолчанию» закреплена в законе, ожидается, что в течение следующих нескольких лет практика проведения оценки воздействия сбора информации на неприкосновенность частной жизни станет обычным явлением в организациях. Кроме того, предполагается, что организации начнут уделять больше внимания проблемам маскировки и шифрования данных.

Лица и команды, ответственные за управление информацией, будут сталкиваться с задачей обеспечения более точного управления процессами хранения и перемещения данных, а также отслеживания последовательности преобразования данных. Более четкое понимание того, как собираются данные и где хранятся эти данные, облегчит процесс соблюдения новых прав субъектов данных (право удалять данные или передавать их другой организации).

2.3 Влияние GDPR на системы защиты информации компаний в РФ

Российская Федерация не является частью ЕС, поэтому юрисдикция ЕС (в том числе в отношении GDPR) не распространяется на территорию Российской Федерации. Однако дочерние компании российских организаций, действующих в ЕС, напрямую относятся к GDPR, а для организаций, расположенных за пределами ЕС и обрабатывающих данные европейцев, влияние нового законодательства также имеет большое влияние. Они должны будут принять риски сотрудничества с организациями, расположенными в пределах Европейского Союза и обращаться с их данными с учетом возможных санкций и штрафов согласно GDPR.

Таким образом, несоответствие требованиям GDPR может привести к следующим негативным последствиям для российских организаций:

- крупные штрафные санкции (к примеру, по результатам проверки организаций, расположенных в ЕС, при этом источником информации могут быть обращения от субъектов к регулятору).

- нарушение коммерческих и некоммерческих отношений с компаниями, расположенными в ЕС (к примеру, закрытие корреспондентских счетов банковской организации или добавление организации в «черный список»).

- нарушение доступности веб-сайта для субъектов в ЕС, задействованного в сборе персональных данных. Ухудшение репутации организации на международном рынке в части защиты данных [16]/

В действующем российском законодательстве в регулировании отношений в сфере персональных данных системообразующим актом является Федеральный закон «О персональных данных» от 27.07.2006 № 152- ФЗ, с поправками Федерального закон № 242-ФЗ 2015 г. В этой связи целесообразно обратить внимание на то, что регламент GDPR и ФЗ РФ о персональных данных имеют различное действие в пространстве, по кругу лиц, и во времени [17].

Федеральный закон Российской Федерации о персональных данных не обладает экстерриториальным эффектом; он не применяется к нерезидентам, которые собирают личные данные российских граждан за рубежом, если они не работают в Интернете, и не осуществляют деятельность направленную на Российскую Федерацию.

В контексте содержания правил GDPR субъектами, осуществляющими обработку персональных данных, являются «контролер» и «процессор», а в терминологии Федерального закона Российской Федерации о персональных данных - «оператор». «Оператор» - государственный орган, муниципальный орган, юридическое или физическое лицо, выступающее независимо или совместно с другими лицами, которое организует и (или) обрабатывает персональные данные, а также определяет цели обработки персональных данных, состав обрабатываемых персональных данных, действия (операции), совершенные с персональными данными [18].

Меры, которые российские компании должны предпринять для соответствия GDPR, зависят от сферы деятельности, организации бизнес-процессов, архитектуры ИТ-систем и ряда других аналогичных характеристик. Компании должны провести аудит, в результате которого им может потребоваться обновить политику для обработки и получения согласия на передачу персональных данных, внедрение новых принципов защиты данных, а также предоставление гражданам «права на забвение» и переносимость данных. Кроме того, им, возможно, потребуется внедрить процедуры управления инцидентами в области обработки и защиты персональных данных с учетом сроков, установленных ЕС для представления отчетности регулирующим органам.

Компании должны начать подготовку к исполнению GDPR с оценки конфиденциальности и рисков, а также идентификации и создания персональной карты данных. Затем необходимо разработать стандарты для управления и обработки данных, а также стандарты конфиденциальности и управления безопасностью. В то же время сотрудники должны быть обучены принципам GDPR. В конечном счете, компаниям необходимо постоянно контролировать, оценивать, проверять, регистрировать и контролировать соблюдение стандартов современного делопроизводства и законодательства.

Заключение

Информационная безопасность является одним из важнейших аспектов целостной безопасности, независимо от того, какой уровень мы рассматриваем - национальный, отраслевой, корпоративный или личный.

При анализе вопросов, связанных с информационной безопасностью, необходимо учитывать специфику этого аспекта безопасности, заключающуюся в том, что информационная безопасность является неотъемлемой частью информационных технологий - области, которая развивается беспрецедентно высокими темпами.

Проблема защиты интересов личности в информационной сфере - это, в частности, проблема защиты персональных данных, относящихся к любой сфере человеческой деятельности, общества и государства в целом. Благосостояние как отдельного человека, так и государства в целом зависит от понимания важности и необходимости создания эффективного механизма защиты личных данных человека и юридического лица.

Регламент ЕС о защите персональных данных является удобным механизмом, который значительно повышает уровень защиты персональных данных отдельных лиц. Важной особенностью GDPR является то, что он имеет экстерриториальный эффект и не ограничивается Европейским союзом. Регламент устанавливает целый ряд мер: технических, правовых, организационных. Чтобы соответствовать требованиям GDPR, недостаточно обновления политики безопасности или внесение изменений в контракты с контрагентами. Для обработки персональных данных наиболее важным является постоянное поддержание безопасности информационных систем, в которых происходят все процессы обработки и хранения персональных данных.

Среди технических аспектов, на которые стоит обратить внимание, чтобы соответствовать требованиям GDPR, необходимо выделить два основных момента. Системы, в которых собираются и хранятся данные, должны обеспечивать максимальную конфиденциальность и защиту от несанкционированного доступа. Так же системы должны использовать новейшие методы шифрования. Второй способ предусматривает наличие технических решений в отношении пользовательских интерфейсов, которые позволяют реализовать права субъекта персональных данных и обязанности контроллера. Также важно учитывать тот факт, что обязательство доказывать соответствие компании требованиям GDPR лежит на компании, а значит соответствующие меры должны быть приняты уже до наступления первого инцидента для его непосредственного предотвращения.

Цель данной курсовой работы состояла в изучение основ и принципов систем защиты информации зарубежных стран и их видоизменение под влиянием регламента по защите данных (GDPR).

Таким образом мы изучили системы защиты информации зарубежных стран на примере США, стран Евросоюза, КНР; рассмотрели основные положения вступившего в силу регламента по защите данных (GDPR), а так же его влияние и последствия для частных и юридических лиц как в пределах Европейского союза так и за его пределами.

Список источников информации

1. Пугин В.В., Голубничая Е.Ю., Лабада С.А. Защита информации в компьютерных информационных системах: учебное пособие – Самара: ПГУТИ, 2018. – 119 с.

2. Артемов А.. Информационная безопасность. Курс лекций. – М: Litres, 2018. – 161 с

3. Шаньгин В. Информационная безопасность. – М: Litres, 2017. – 260 с.

4. Астахов А. Искусство управления информационными рисками. – Москва: Litres, 2017. – 150с.

5. Авдошин С., Песоцкая Е. Информатизация бизнеса. Управление рисками. – Москва: Litres, 2018. –176с.

6. Требования к безопасности информационных систем в США [Электронный ресурс]. Режим доступа: http://lawbooks.news/telekommunikatsionnyie-sistemyi-kompyuternyie/trebovaniya-bezopasnosti-informatsionnyih-66028.html

7. Критерии безопасности компьютерных систем министерства обороны США («Оранжевая книга»). [Электронный ресурс]. Режим доступа: http://info-tehnologii.ru/INF_BEZ/KR_BEZ/OR_KN/index.html

8. Аверченков В.И.,. Рытов М.Ю, Кондрашин Г.В., Рудановский М.В. Системы защиты информации в ведущих зарубежных странах: учебное пособие, 4-е издание. – Москва. – Изд."ФЛИНТА", 2016. - 223с.

9. Пазюк А., Соколова М. Защита персональных данных: введение в проблематику: учебное пособие. – Минск, 2015. – 116 с.

10. Кошурникова Н.А. Особенности информационной политики современного Китая//Китай: история и современность.—Екатеринбург, 2016. - с. 279-284.

11.Общий регламент по защите данных. [Электронный ресурс]. Режим доступа: http://ru.wikipedia.org/wiki/Общий_регламент_по_защите_данных

12. GDPR важные аспекты применения. [Электронный ресурс]. Режим доступа: https://www.ey.com/Publication/vwLUAssets/EY-gdpr-presentation/$FILE/EY-gdpr-presentation.pdf

13. General Data Protection Regulation GDPR.[Электронный ресурс]. Режим доступа: https://gdpr-info.eu/

14. GDPR: Как Европа становится мировым жандармом личных данных. [Электронный ресурс]. Режим доступа: http://fin-accounting.ru/financial-news/2018/gdpr-europe-data-gendarme

15. Соблюдение требований в эпоху глобального распространения данных. [Электронный ресурс]. Режим доступа: https://www.intel.ru/content/www/ru/ru/business/enterprise-computers/gdpr-compliance.html

16. Новый регламент ЕС по защите данных (GDPR). [Электронный ресурс]. Режим доступа: https://home.kpmg.com/content/dam/kpmg/ru/pdf/2018/04/ru-ru-gdpr-services.pdf

17. Федеральный закон «О персональных данных» от 27.07.2006 № 152- ФЗ

18. Анализ возможных последствий и влияния Регламента Global Data Protection Regulation (GDPR) Европейского Союза на бизнес российских операторов персональных данных. [Электронный ресурс]. Режим доступа: https://internetinstitute.ru/wp-content/uploads/2017/10/GDPR-%D0%9E%D1%82%D1%87%D0%B5%CC%88%D1%82-WT.pdf

- Юридическая ответственность (Юридическая ответственность: понятие и основания )

- Основы понимания лояльности в поведении персонала

- Проблема развития социальной группы (Проблема развития социальной группы)

- Профессиональный стресс в управленческой деятельности (Теоретический анализ подходов к управлению профессиональным стрессом в организации )

- Информационные и мотивационные структуры в особенностях индивидуального поведения и учет их в практике работы с персоналом. (Информационные и мотивационные структуры в особенностях индивидуального поведения)

- Анализ внешней и внутренней среды организации. Направление анализа внутренней среды организации

- «Понятие оперативно-розыскной деятельности (ОРД)»

- «Гражданско-правовое регулирование залога»(Характеристика договора залога по российскому законодательству)

- Формирование группового поведения в организации. Понятие и сущность группы в организации

- Финансовое обеспечение коммерческой деятельности предприятий на рынке товаров и услуг

- Программные и аппаратные средства ограничения доступа

- Проектирование реализации операций бизнес-процесса «Управление персоналом»