Программные и аппаратные средства ограничения доступа

Содержание:

Введение

Актуальность применения средств ограничения доступа к ресурсам ПК и сетей, систем контроля и управления доступом (СКУД) оценивается отдельно для каждого предприятия. Это способствует значительному облегчению и улучшению трудового процесса. СКУД является важнейшей частью общего охранного профиля предприятия, решающая огромное количество проблем.

Установка СКУД оказывает помощь в формировании разрешения доступа в определенные помещения только определенным людям.

Цель данной курсовой работы заключается в анализе программных и аппаратных средств ограничения доступа к ресурсам ПК и сетей.

Для достижения цели необходимо решить следующие задачи:

- Проанализировать аппаратные и аппаратные средства ограничения доступа;

- Описать предприятия и существующую систему ограничения доступа к ресурсам ПК и сетей;

- Выявить рекомендации по ограничению доступа согласно национальному стандарту;

- Сформулировать концепцию стратегии по ограничению доступа ресурсам сетей и ПК.

1 Характеристики средств ограничения доступа к ресурсам ПК и сетей

1.1 Анализ аппаратных средств ограничения доступа

Системы контроля и управления доступом (СКУД) используют для разрешенного входа, применяя идентификацию личности по комбинациям различных признаков, а также, для предотвращения несанкционированного входа в помещение.

Согласно ГОСТ Р 51241-98, СКУД должна включать в себя: управляемые и преграждающие устройства (УПУ), находящиеся в составе преграждающих конструкций и исполнительных устройств; устройства ввода идентификационных признаков (УН1111), находящихся в составе считывателей и идентификаторов; устройства управления (УУ), находящихся в составе аппаратных и программных средств. [1]

СКУД выполняет следующие задачи:

- Контроль права доступа в помещения определенных лиц и ограничение доступа лицам, не имеющим права доступа.

- Обеспечение выполнения определенных организационных и технических мероприятий в автоматизированных процессах управления доступом и работающих практически без персонала.

- Организация порядка передвижения людей на объекте.

- Организация учета рабочего времени сотрудников.

- Обеспечение безопасности персонала и посетителей и сохранности материальных ценностей.

Система контроля и управления доступом включает в себя следующие технические средства:

- исполнительные механизмы (замки, шлюзовые кабины, турникеты, шлагбаумы);

- электронные идентификаторы (перфорированные и пластиковые карточки, «электронные таблетки», смарт-карты и другие устройства);

- считыватели электронных идентификаторов;

- устройства ввода персонального PIN кода;

- устройства биометрической идентификации личности;

- устройства для управления исполнительными механизмами (концентраторы, контроллеры);

- оборудование для связи локальной сети системы управления доступом с компьютером.

Система доступа Rfid (радиочастотная идентификация) используется для внутренних дверей, а для доступа к сейфам можно использовать систему iButton. [11]

iButton — представляет собой вид микроэлектронных устройств, помещенных в стальной герметичный цилиндрический корпус с уникальным записываемым в процессе изготовления номером (ID). Устройства разработаны фирмой Dallas Semiconductor, USA (в настоящее время выпускаемых фирмой Maxim).

Все устройства iButton изготавливаются в соответствии с жесткими стандартами, выдерживают большие механические и температурные нагрузки и помещены в стальной цилиндрический корпус в виде большой таблетки MicroCan.

Обмен данными с iButton проходит через интерфейс 1-Wire, при этом, информация передается по единственному проводнику. Питание iButton осуществляется с помощью того же проводника- заряжается внутренний конденсатор в моменты, остановки обмена данными на шине. При этом, скорость обмена информацией достаточна для обеспечения передачи данных при касании контактного устройства.

Надежное закрепление «таблетки» iButton происходит с помощью брелока для ключей. Модели идентификаторов iButton можно рассмотреть в Таблице 1.

Таблица 1

Модели идентификаторов iButton

|

Тип |

Наименование |

Объем памяти |

Особенности |

|

DS-1990 |

Электронный идентификатор Touch Serial Number |

0 |

|

|

DS-1991 |

Электронный ключ с защищенной памятью Touch MultiKey |

4 страницы по 48 байт |

Первые три страницы имеют защиту от доступа (Снята с производства) |

|

DS-1992 |

Электронный ключ с памятью 1К-бит Touch Memory 1K-bit |

4 страницы по 32 байта |

|

|

DS-1993 |

Электронный ключ с памятью 1К-бит Touch Memory 4K-bit |

16 страниц по 32 байта |

|

|

DS-1994 |

Электронный ключ с памятью 1К-бит Touch Memory 4K-bit |

16 страниц по 32 байта |

Дополнительно часы/календарь реального времени |

|

DS-1995 |

Электронный ключ с памятью 1К-бит Touch Memory 16K-bit |

64 страницы по 32 байта |

|

|

DS-1996 |

Электронный ключ с памятью 1К-бит Touch Memory 64K-bit |

256 страниц по 32 байта |

|

|

DS-1977 |

Электронный ключ с защищенной памятью Touch MultiKey |

4 страницы по 48 байт |

Первые три страницы имеют защиту от доступа (Рекомендуется для замены устаревшей модели DS-1991) |

Спецификация идентификаторов iButton отражена в Таблице 2.

Таблица 2

Спецификация идентификаторов iButton

|

EEPROM |

0 - 8192 байт (в зависимости от модели) |

|

Рабочий диапазон температур |

От -40°С до +70°C |

|

Температура хранения |

От -55°C до +85°C |

|

Используемый интерфейс |

1-Wire |

|

Мин. время записи/стирания |

5 мс |

|

Рабочее напряжение питания |

0,5 В - 7 В |

|

Долговечность |

1,000,000 циклов |

|

Срок хранения данных в памяти |

10 лет |

|

Макс. потребляемый ток |

5 мкА |

|

Назначение |

Системы идентификации |

Используемые для технологии RFID системы состоят из трех элементов: считыватель (ридер); радиочастотные метки (транспондеры, тэги); программное обеспечение (система обработки данных).

Стандарт работы всякой RFID системы достаточно несложен и имеет два главных компонента: считыватель, излучающий электромагнитную энергию во внешнее пространство; и идентификатор (карта, метка, брелок), принимающий сигнал от считывателя и отправляющий обратный сигнал, принимаемый с помощью антенны считывателя и обрабатываемый его электронным процессом.

Системы RFID делятся на пассивные и активные системы. В пассивных системах излучение считывателя постоянно во времени и служит лишь источником питания для идентификатора. При получении необходимого уровня энергии, идентификатор включается и модулирует излучение считывателя своим кодом, который принимается считывателем. Согласно такому принципу работает значительная часть систем управления доступом, где есть требование определить лишь серийный номер идентификатора. Логистические системы работают в интерактивном режиме. Считыватель в подобной системе излучает модулированные колебания, то есть посылает запрос. Идентификатор раскодирует запрос и при необходимости готовит соответствующий ответ.

Достоинства RFID технологии:

- RFID меткам не требуется контакт или видимость по прямой;

- RFID метки точно и быстро читаются (приближаясь к 100%-ной идентификации);

- RFID может использоваться даже в агрессивных средах, а RFID-метки могут читаться через грязь, краску, пар, воду, пластмассу, древесину;

- Пассивные RFID-метки имеют большой срок эксплуатации;

- RFID-метки несут большое количество информации и могут выполнять интеллектуальные функции. [15]

Удобство и надежность, дешевизна, обеспечиваемые RFID, позволили за короткое время вытеснить с рынка профессиональных систем доступа все другие технологии на основе proximity, которые были сравнительно дорогими. Большинство карт и считывателей для систем доступа работают в пассивном режиме, в диапазоне 125 кГц. Наиболее популярным и распространенным форматом является формат компании EM Marin.[16]

Автономные системы управления доступом открывают доступ в отдельное помещение. Системы могут управлять одной или несколькими пропускными конструкциями, без передачи информации на центральный пульт и без контроля оператором.

Автономная система контроля и управления доступом включает: независимый контроллер с базой данных привязанных идентификаторов, который управляет работой всех других компонентов системы и исполнительного устройства (электромагнитный замок, защелка). Для обеспечения правильного функционирования системы, используется датчик положения двери. Двери обычно оборудуются доводчиками, а контроллер — дополнительным источником питания для резерва. Автономные системы контроля и управления доступом могут собирать информацию обо всех эпизодах проходов через дверь или турникет. Программное обеспечение помогает отследить движение сотрудников по территории; учитывать время нахождения сотрудников на территории предприятия; производить визуальное наблюдение в составе интегрированных систем безопасности. [18]

В современных системах управления доступом используются в основном электромагнитные и электромеханические замки.

Для более надежной защиты от злоумышленников, шлюзы, в большинстве случаев, комплектуются системами взвешивания, для дополнительного контроля количества людей внутри кабины и встроенными металлодетекторами, для контроля проноса оружия. Стены кабины сделаны из стали или бронестекла.

Турникеты систем управления доступом бывают двух типов: поясные и полноростовые. Принцип работы турникета состоит в следующем: если доступ разрешен, то механическая система, поворачиваясь, открывает проход на охраняемую территорию.

Поясные турникеты возможно перепрыгнуть, потому что заградительный барьер доходит только до пояса человека. Поясные турникеты целесообразно ставить только рядом с постом охраны. [10]

Автономные системы дешевле и проще в эксплуатации, чем сетевые системы контроля и управления доступом, а по эффективности иногда им не уступают. При этом автономные системы не требуют ни прокладки сотен метров кабеля, ни установки компьютера и, соответственно, устройств связи с ним. [17]

1.2 Анализ программных средств ограничения доступа

Встроенные средства Windows дозволяют устанавливать отдельные ограничения на пропуск пользователей к настройкам операционной системы и системным данным: Панель управления=> Администрирование=> Локальная политика безопасности. В частности, можно запретить изменение пароля учетной записи и установку драйверов принтера, ограничить список допустимых для использования приложений и т.п., однако перечень ограничиваемых параметров небольшой.

Существуют более конструктивные утилиты для управления доступом к компьютеру. Большие возможности дает утилита Security Administrator, ограничивающая доступ ко всем настройкам системы и предназначенная для системных администраторов. Самая малая функциональность у программы My Simple Desktop, но и она имеет свои плюсы: она бесплатна для частного применения, несложна и имеет вполне достаточные возможности.

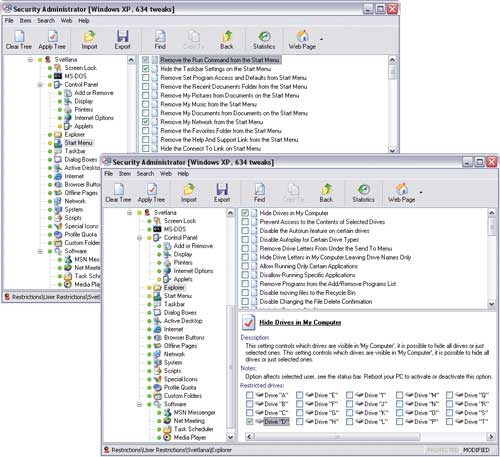

Security Administrator представляет собой профессиональное решение для управления доступом к компьютеру, разрешающее ограничить доступ к компьютеру и всем его значимым настройкам (рис. 1) как для всех, так и для отдельных пользователей. Возможно также полное блокирование включенного ПК при отсутствии пользователя. Помимо установки ограничений утилита может применяться для контроля работы пользователей на компьютере, поскольку ведет статистику использования локальной сети, Интернета и т.д.

Рис. 1. Ограничение доступа к системным настройкам и скрытие дисков в Security Administrator

WinLock представляет собой удобное решение для ограничения доступа к важным системным ресурсам и пользовательским данным, в том числе в удаленном режиме. Программа представлена в двух версиях: базовой WinLock и расширенной WinLock Professional (возможности базовой версии не позволяют ограничивать доступ к веб-ресурсам и использовать шифрование).

Используя это решение, можно запретить доступ к системному реестру, скрыть в меню «Пуск» команды доступа к панели управления, принтерам и сетевым подключениям и полностью заблокировать доступ к соответствующим системным папкам и к некоторым другим папкам («Мой компьютер», «Мои документы», корзине и др.). Также, можно блокировать запуск конкретных приложений (download-менеджеров, игр и т.д.) и запретить доступ к определенным файлам и папкам (первые нельзя будет открыть для просмотра или редактирования, а вторые — открыть, переименовать или удалить). Возможно предотвращение доступа к сомнительным веб-ресурсам (на базе белого списка разрешенных сайтов и черного списка запрещенных ключевых слов) и установка ограничения на время использования компьютера конкретными пользователями.

Deskman представляет собой простой инструмент для регулирования доступа к компьютеру и его настройкам, который позволяет полностью блокировать ПК (включая клавиатуру, мышь и рабочий стол), либо ограничивать доступ к тем или иным его функциям (для разных пользователей возможны индивидуальные ограничения).

При использовании данного решения, можно ограничить доступ к настройкам рабочего стола (например, запретить изменение свойств дисплея, удаление иконок, вызов контекстного меню и др.), проводника Windows, панели задач, настройкам Internet Explorer и запретить изменение различных элементов меню «Пуск». Так же, возможно ограничить доступ к панели управления и другим критическим параметрам настройки системы — например запретить удаление сетевых дисков, заблокировать перезагрузку и выключение компьютера и т.п. При необходимости можно заблокировать все, либо только определенные горячие клавиши Windows (Alt+Ctrl+Del, Alt+Tab, Ctrl+Esc и др.) и настроить утилиту на автоматическое удаление новых записей из автозапуска для предотвращения действия вирусов, adware- и spyware-модулей. Возможна установка запрета на использование другими пользователями конкретных жестких дисков и сменных носителей (CD/DVD-приводов, USB-устройств, дисководов и др.), блокирование автопроигрывания компакт-дисков и их прожиг. Настраивать ограничения можно через предустановленные профили (что удобнее и быстрее для новичков) либо вручную.

My Simple Desktop является очень простой программой для ограничения доступа к компьютеру и его настройкам. Она представлена в трех редакциях: платных (My Simple Desktop Office Edition и My Simple Desktop School Edition) и бесплатной (My Simple Desktop Home Edition), при этом, возможности редакций полностью идентичны.

С помощью данной утилиты можно защитить от изменений рабочий стол, панель задач и меню «Пуск», запретить внесение изменений в настройки дисплея и контекстного меню проводника. А также запретить доступ к панели управления, свойствам папок и системному реестру и заблокировать использование горячих клавиш Windows и правой кнопки мыши. В плане ограничения доступа к устройствам предусмотрен запрет на использование стационарных дисков и внешних USB-устройств, а также скрытие сетевых дисков и блокирование автопроигрывания компакт-дисков. При необходимости можно установить ограничение на время использования компьютера — одинаковое для всех пользователей, за исключением администратора. Настройка ограничений производится путем назначения одного из предустановленных профилей либо вручную.

Большую функциональность имеют утилиты — блокировщики доступа к устройствам и специализированные решения для защиты системы от утечек корпоративной информации. Это программы DeviceLock, USB Lock Standard и ID Devices Lock. Самой функциональной из них является программа DeviceLock, с помощью которой можно контролировать (а не только блокировать) доступ отдельных пользователей и групп пользователей практически к любым потенциально опасным устройствам (и даже носителям), но она ориентирована преимущественно на системных администраторов. Возможности двух других утилит гораздо скромнее, но их вполне достаточно для большинства пользователей.

В данной главе мы проанализировали существующие средства ограничения физического и программного доступа к ресурсам ПК и сетей, а также рассмотрели некоторый популярные решения, представленные на современном рынке и подходящие, как для системных администраторов, так и для обычных пользователей. Стоит отметить, что ассортимент, как и уровень надежность решений, постоянно развивается и расширяется.

Глава 2. Описание системы ограничения доступа на предприятии

2.1 Общее описание предприятия

В качестве примера в курсовой работе будет рассмотрено предприятие «Рокса-сервис». Закрытое акционерное общество «Рокса-сервис» образовано в 2002 году. Является самостоятельной структурой на основе отдела «эксплуатации и обслуживания» компании «Рокса».

Функция ««Рокса-сервис» заключается в оказании гарантийного и сервисного обслуживания противопожарных, охранных и систем управления зданием. Предприятие занимается пусконаладочными работами, приёмо-сдаточными испытаниями, гарантийным, послегарантийным и сервисным обслуживанием противопожарных и охранных систем, а также электротехнических и автоматизированных систем обеспечения жизнедеятельности зданий.

Все виды работ, выполняемые компанией, лицензированы; специалисты прошли соответствующее обучение и имеют именные сертификаты. Объекты обслуживаются в режиме постоянного контроля с оперативными выездами по срочным заявкам. Основными заказчиками являются Банк России, Сбербанк РФ, Московский зоопарк. Основным видом деятельности ЗАО «Рокса-сервис» является предоставление услуг по техническому обслуживанию и модернизации систем охраны зданий.

В ЗАО «Рокса-Сервис» имеется 20 персональных компьютеров, объединенных в сеть и имеющих выход в Интернет, при этом ясная и четкая политика информационной безопасности отсутствует.

Утечка информации, порча важных баз данных приводят к необходимости детального анализа деятельности предприятия, оценке возможных информационных и материальных потерь и разработке рекомендаций, систематизированных в политику безопасности.

В 1999 году был принят первый стандарт в области информационной безопасности BS 7799:1. Новейшей редакцией данного стандарта является ISO/IEC 27005:2011 «Информационные технологии. Методы обеспечения безопасности. Менеджмент рисков информационной безопасности». Стандарт объединяет лучший мировой опыт управления информационной безопасностью компании, определяет принципы и является руководством по разработке, внедрению, сопровождению и улучшению системы управления информационной безопасностью. Он описывает механизмы установления целей по контролю и определению средств контроля в различных областях управления информационной безопасностью.

Стандарт представляет собой руководство по определению, минимизации и управлению опасностями и угрозами, которым может подвергаться информация.

В ЗАО «Рокса-Сервис» задачи по защите информации возложены на IT- отдел. Комплексной политики безопасности пока не разработано, так как не было проведено полное исследование информационных угроз.

Специалисты IT – отдела настроили локальную сеть и раздали всему персоналу пароли. При этом, обязательная периодическая смена паролей не была предусмотрена. Уровни доступа также не были учтены. Система контроля и управления доступом планировалась к разработке, но так и не была полностью сконфигурирована.

Учитывая то, что предприятие выполняет гарантийное и сервисное обслуживание противопожарных, охранных и систем управления зданием, надо отметить, что информация о выполненных работах, попавшая к злоумышленникам, может привести к большим материальным потерям заказчика. Также потеря или модификация необходимой информации об охранных системах, а также схем расположения устройств контроля, информации о технических характеристиках установленных устройств, могут дать злоумышленникам возможность проникновения на охраняемый объект. Вследствие этого, защита информационных активов должна быть организована на высоком уровне.

2.2 Существующая система ограничения доступа к ресурсам ПК и сетей

Для обеспечения соблюдения политики информационной безопасности, в ЗАО «Рокса-Сервис» были установлены следующие программные и аппаратные средства:

- Secret Net Сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа на рабочих станциях и серверах. СЗИ Secret Net предназначено для защиты информации, составляющей коммерческую или государственную тайну, или относящейся к персональным данным. Является эффективным средством защиты от внутренних (инсайдерских) угроз, может применяться как на автономных станциях, так и в информационных сетях. [14]

Secret Net позволяет привести автоматизированные системы в соответствие с требованиями регулирующих документов: №98-ФЗ (“О коммерческой тайне”), №152-ФЗ (“О персональных данных”), №5485-1-ФЗ (“О государственной тайне”), СТО БР (Стандарт Банка России).

Сертификаты ФСТЭК России позволяют использовать Secret Net для защиты:

- конфиденциальной информации и государственной тайны в автоматизированных системах до класса 1Б включительно

- информационных систем обработки персональных данных до класса К1 включительно

Используется автономный вариант, который предназначен для защиты серверов и рабочих станций. Применяется при небольшом количестве защищаемых рабочих станций (20-25);

- АПКШ «Континент» Аппаратно-программный комплекс, сочетающий в себе межсетевой экран, средство построения VPN-сетей и маршрутизатор. АПКШ «Континент» предназначен для обеспечения надежной защиты информационных сетей организации от вторжения со стороны сетей передачи данных (межсетевое экранирование), конфиденциальности при передаче информации по открытым каналам связи (VPN), организации безопасного доступа удаленных пользователей посредством VPN, а также защищенного взаимодействия сетей различных организаций.

АПКШ «Континент» 3.5

Сертификаты АПКШ «Континент»

- Сертификат ФСТЭК на АКПШ «Континент»: 3 класс по межсетевым экранам и 3 уровень по НДВ

- Возможность применения в АС до 1В включительно, ИСПДн до К1 включительно

- АПКШ «Континент» может применяться для защиты государственной тайны с грифом не выше "секретно"

- Сертификат ФСБ на АПКШ «Континент»: 4 класс по межсетевым экранам, может использоваться для защиты информации от НСД в информационно-телекоммуникационных системах органов государственной власти РФ

- Сертификат ФСБ: на АПКШ «Континент» СКЗИ класса КС2, СКЗИ «Континент-АП» - СКЗИ класса КС1 и КС2 (с ПАК «Соболь»).

Преимущества АПКШ "Континент"

- Применение сертифицированного СКЗИ позволяет соответствовать требованиям ФСБ

- Применение сертифицированного СЗИ позволяет соответствовать требованиям ФСТЭК

- Упрощение аттестации АС и ИсПДН

- Выполнение требований закона ФЗ №152 "О персональных данных"

- Надежная криптографическая защита конфиденциальной информации при передаче по открытым каналам связи (интернет).

Ключевые возможности АПКШ «Континент»

- Поддержка разнообразных каналов связи: Dial-Up, ADSL, PPoE, GPRS, 3G, WiMAX соединений, спутниковых каналов связи

- "Прозрачность" для любых приложений и сете вых сервисов, работающих согласно протоколу TCP/IP, включая IP-телефонию и видеоконфе ренции

- Защита высокоприоритетного трафика (VoIP и видеоконференции) без потери качества

- Резервирование гарантированной полосы пропускания для отдельных сервисов

- Поддержка технологии NAT/PAT позволяет скрывать структуру защищаемых сегментов сети

- Поддержка до 14-ти зон безопасности, позволяет сегментировать ЛВС

- Поддержка VLAN (802.1q) – простое встраивание в сетевую инфраструктуру

- Криптографическая защита передаваемых данных в соответствии с ГОСТ 28147-89

Во второй главе мы рассмотрели необходимость обеспечения мер ограничения доступа на примере конкретного отдельновзятого предприятия и описали осуществленные для этого шаги. Защита информации и ограничения доступа к ней в современном мире должна входить в список приоритетных и первостепенных задач для предприятия любого размера, осуществляющего любые виды деятельности.

3. Стратегия ограничения доступа к ресурсам сетей и ПК

3.1 Рекомендации согласно национальному стандарту

ГОСТ Р ИСО/МЭК ТО 13335-4-2007 НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ в области информационных технологий «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ» в части 4 регулирует порядок выбор защитных мер. [17]

Данный стандарт утвержден и введен в действие Приказом Федерального агентства по техническому регулированию и метрологии от 7 июня 2007 г. N 122-ст

Стандарт идентичен международному отчету ИСО/МЭК ТО 13335-4:2000 "Информационная технология. Рекомендации по менеджменту безопасности информационных технологий. Часть 4. Руководство по менеджменту безопасности сети" (ISO/IEC TR 13335-4:2000 "Information technology Guidelines for the management of information technology security - Part 3: Selection of safeguards").

Значимость данного документа состоит в том, что он введен впервые.

Стандарт является руководством по выбору защитных мер с учетом потребностей и проблем безопасности каждого предприятия. В нем описан процесс выбора защитных мер в соответствии с риском системы безопасности и с учетом особенностей окружающей среды. Подход к выбору защитных мер согласован с методами управления безопасностью информационных технологий, приведенными в ИСО/МЭК ТО 13335-3.

Цель стандарта - обеспечить руководство по выбору защитных мер. Данное руководство предназначено для ситуаций, когда принято решение выбрать защитные меры для системы информационных технологий (ИТ);

- согласно типу и характеристикам системы ИТ;

- согласно общим оценкам проблем и угроз безопасности;

- в соответствии с результатами детального анализа рисков.

Раздел 6 настоящего стандарта содержит введение к выбору защитных мер и концепции базового обеспечения безопасности. В разделах 7-10 рассматриваются вопросы базового обеспечения безопасности систем ИТ. Для того, чтобы выбрать подходящие защитные меры, необходимо определить базовые оценки безопасности систем ИТ вне зависимости от того, будет ли затем проводиться детальный анализ рисков. Эти оценки изложены в разделе 7, где рассмотрены следующие вопросы:

- для какого типа системы ИТ предполагается выбор защитных мер (например, автономный или подсоединенный к сети персональный компьютер);

- где находятся системы ИТ, какие условия окружающей среды в месте расположения этих систем;

- какие защитные меры уже приняты и/или планируются;

- насколько полученные оценки предоставляют достаточную информацию для выбора базовых защитных мер для системы ИТ.

Раздел 8 содержит обзор защитных мер, которые предполагается выбрать. Они разделены на организационные, технические (т.е. выборка проведена в соответствии с потребностями и нарушениями обеспечения безопасности, а также с учетом ограничений) и на специальные защитные меры систем ИТ. Все защитные меры сгруппированы по категориям. Для каждой категории защитных мер приведено описание наиболее типичных защитных мер, включая краткое описание уровня безопасности, которую они должны обеспечивать. Специальные защитные меры в рамках установленных категорий и их подробное описание можно найти в документах по базовой безопасности. Для облегчения пользования этими документами перекрестные ссылки между категориями защитных мер настоящего стандарта и главами других документов, указанных в приложениях, приведены в таблицах для каждой категории защитных мер.

Если организацией принято решение, что тип оценки, детально описанный в разделе 7 настоящего стандарта, достаточен для выбора защитных мер, то организация может использовать список подходящих защитных мер, приведенных в разделе 9, для каждой типичной системы ИТ, описание которых приведено в разделе 7.1. При выборе предприятием защитных мер на основе системы ИТ, могут применяться базовые уровни безопасности для автономных рабочих станций, сетевых автоматизированных рабочих мест (АРМ) или серверов. Для обеспечения требуемого уровня безопасности необходимо выбрать защитные меры, пригодные в конкретных условиях, сравнить их с уже существующими (или планируемыми) мерами обеспечения безопасности и внедрить все новое, что можно использовать для достижения заданного уровня безопасности.

3.2 Концепция стратегии

Во-первых, необходимо четко разграничить права доступа служащих к информации. Необходимо исключить способы копирования информации на СD – диски и флэш-носители путем аппаратного и программного отключения приводов и USB-портов.

Нужно проработать политику контроля движения информации, входящего и исходящего Интернет-трафика. Также необходимо разработать систему антивирусной защиты.

Стратегия защиты сети должна реализовать следующий комплекс задач:

- Упреждение эпидемий. Системой проводится профилактика, на базе которой создаются правила для существующей сети. Имеется автономная связь со всеми узлами сети, которая отслеживает подключения извне. При появлении потенциальной опасности, компоненты автоматически обновляются по глобальной рассылке. Стратегия предупреждает как вирусные заражения, так и другие сетевые угрозы.

- Централизованное управление системой безопасности. Правила создаются для всех компонентов сети и для ее отдельных узлов. Каждый узел периодически проверяется на уязвимость (при обнаружении активируются меры борьбы). Обеспечивается централизованный контроль сетевого трафика внутри/вовне сети, что экономит человеческие и материальные ресурсы на обеспечение безопасности.

- Комплексное противодействие вирусной вспышке. При обнаружении вируса, система активирует меры по локализации угрозы: карантин пораженных станций (ограничение и остановка роста эпидемии - вредоносный код не сможет быть передан с уже пораженной машины или извне); отключение внешних соединений (важно, что пораженные станции будут в состоянии продолжать работу); локальное/глобальное предупреждение (все действия осуществляются автономно, что снижает угрозу эпидемии и сокращает затраты на ликвидацию). При обновлении антивируса меры действуют до полной ликвидации последствий. Контролировать рост эпидемии можно уже до получения обновления.

- Ликвидация последствий. Фрагменты/рабочие контуры вируса способны сохраняться в скрытых или не используемых пользователем данных — реестрах системы, приложениях, временных Интернет-файлах. Для того, чтобы избежать повторное заражения, необходима служба поиска/уничтожения фрагментов. С ее помощью сеть полностью очищается, снижая стоимость ликвидации. Поиск/очистка не останавливают сеть, что позволяет пользователям продолжать работу. Действие стратегии заканчивается с полной очисткой станций.

- Предупреждение возможности входа в систему под чужим паролем. Необходима четкая регламентация периодичности смены паролей и разъяснение персоналу о запрете передачи пароля другим лицам.

- Разграничение доступа к данным. Каждая категория пользователей должна иметь четко определенные права чтения, копирования, изменения документов.

- Обеспечение резервного копирования данных и обеспечение надежного хранения носителей информации в специальных помещениях, которые отличаются от остальных.

Стратегия защиты включает в себя следующие моменты:

- комплексное решение, состоящее из антивирусных программ для станций и серверов;

- автономный системный анализатор уязвимости;

- службы принужденного отключения соединений;

- службы очистки остатков вредоносного кода;

- центр управления и настройки системы защиты.

На предприятии должен быть разработан документ «Регламент защищенного электронного документооборота», в котором рассматриваются следующие вопросы:

- Общие сведения о защищенном электронном документообороте;

- Защита электронных документов;

- Защита сообщений электронной почты,

- Порядок создания защищенного электронного документа,

- Порядок отправки защищенного почтового сообщения,

- Порядок приема защищенного почтового сообщения.

Заключение

В курсовой работе проанализированы программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей. Некоторые из них рассмотрены на примере. Также, составлена концепция стратегии ограничения доступа.

Стратегия защиты включает: комплексное решение, состоящее из антивирусных программ для станций и серверов; автономный системный анализатор уязвимости; службы принужденного отключения соединений; службы очистки остатков вредоносного кода; центр управления и настройки системы защиты.

На предприятии должен быть разработан документ «Регламент защищенного электронного документооборота».

Таким является минимальный обязательный набор средств для защиты предприятия. В зависимости от секретности данных и важности работы предприятия, он может и должен дополняться и детально прорабатываться, в соответствии с существующими стандартами и технологиями.

Список использованных источников

- Белов Е.Б., Лось В.П. Основы информационной безопасности. / Москва, Горячая линия – Телеком, 2006 – 400 стр..

- Бузов Г.А., Калинин СВ., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учебное пособие. М.: Горячая линия-Телеком, 2006-.405 стр.

- Игнатьев В.А. Информационная безопасность современного коммерческого предприятия: Монография. Старый Оскол: ООО «ТНТ», 2007. 448 стр.

- Комментарии к Российскому стандарту ГОСТ Р ИСО/МЭК 15408-2002 «Критерии оценки безопасности информационных технологий» / Долинин М. Ю., Кобзарь М. Т., Лыков В. А. и др. - М.: ФГУП «ЦНИИАТОМИН-ФОРМ», 2006. - 38 стр.

- Петренко С. А., Симонов С. В. Управление информационными рисками. Экономически оправданная безопасность. М.: Компания АйТи; ДМК Пресс, 2007. 680 с.

- Петренко С.А., Курбатов В.А. Политики информационной безопасности. М.: Компания АйТи, ДМК Пресс, 2006. 400 с.

- Петров М.И. Безопасность и персонал. М.: ООО «Журнал Управление персоналом», 2006. 300 c.

- Политика безопасности при работе в Интернет: Техническое руководство / Б. Гутман, Р. Бэгвилл; Пер. с англ. Казенова В. Н. — NIST Special Publication 800-12 - 42 стр.

- Садердинов А.А., Трайнев В.А., Федулов А.А. Информационная безопасность предприятия: Учебное пособие.-2-е изд. М.: Издательско-торговая корпорация Дашков и К°, 2006. 336 стр.

- Сёмкин С.Н., Беляков Э.В., Гребенев С.В., Козачок В.И. Основы организационного обеспечения информационной безопасности объектов информатизации: Учебное пособие. М.: Гелиос АРВ, 2006. 192 стр

- ГОСТ Р ИСО/МЭК ТО 13335-4-2007 НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ Информационная технология МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

- Федеральный закон Российской Федерации от 6 апреля 2011 г. N 63-ФЗ "Об электронной подписи"

- Федеральный закон Российской Федерации от 25.07.2011 N 261-ФЗ «О персональных данных»

- Safeline ГК «Информзащита» URL: http://www.safe-line.ru/solutions/ (Дата доступа 14.4.2016)

- Ворона В.А., Тихонов В.А. Системы контроля и управления доступом . - М.: Горячая линия - Телеком, 2010. - 272 с.

- Синилов В.Г. Системы охранной, пожарной и охранно-пожарной сигнализации. - М.: Издательский центр "Академия", 2010. - 512 с.

- Федотова Д.Э., Семенов Ю.Д., Чижик К.Н. CASE-технологии: практикум. - М.: Горячая линия-Телеком, 2005. - 160 с.

- Чермных С.В., Семенов И.О., Ручкин В.С. Моделирование и анализ систем: IDEF-технологии: Практикум - 192 с.

- Журнал "Технологии защиты" №4 за 2008 г. http://www.tzmagazine.ru/jpage.php?uid1=170&uid2=313 (Дата доступа 10.0.2016)

- Биометрические считыватели. URL: http://txcom.ru/biometricheskie-schityvateli (Дата доступа 12.04.2016)

- Применение RFID. URL: http://www.rfidspb.ru/356/ - (Дата доступа 21.07.2016)

- Проектирование реализации операций бизнес-процесса «Управление персоналом»

- Система защиты информации в зарубежных странах (Организация защиты информации в зарубежных странах)

- Юридическая ответственность (Юридическая ответственность: понятие и основания )

- Основы понимания лояльности в поведении персонала

- Проблема развития социальной группы (Проблема развития социальной группы)

- Профессиональный стресс в управленческой деятельности (Теоретический анализ подходов к управлению профессиональным стрессом в организации )

- АНАЛИЗ УПРАВЛЕНИЯ МАТЕРИАЛЬНЫМИ ЗАПАСАМИ

- Общие понятия и признаки индивидуального предпринимательства

- «Понятие оперативно-розыскной деятельности (ОРД)»

- «Гражданско-правовое регулирование залога»(Характеристика договора залога по российскому законодательству)

- Формирование группового поведения в организации. Понятие и сущность группы в организации

- Финансовое обеспечение коммерческой деятельности предприятий на рынке товаров и услуг