.Система защиты информации в зарубежных странах.

Содержание:

ВВЕДЕНИЕ

Актуальность. В последнее время вырос интерес к вопросам защиты информации. Это связывают с тем, что стали более широко использоваться вычислительные сети, что приводит к тому, что появляются большие возможности для несанкционированного доступа к передаваемой информации.

Стремительное развитие информационных систем, компьютеризация и внедрение новейших технологий во все сферы деятельности общества и государства в целом, значительно ускоряет и совершенствует роботу организаций, предприятий и учреждений всех форм собственности. Однако, такое развитие несет в себе целый ряд угроз связанных с нарушениями конфиденциальности, целостности и доступности информации, которые, в свою очередь, приводят к различным потерям (в том числе – финансовым) и часто - весьма значительным.

Актуальность проблемы защиты информации связана с ростом возможностей вычислительной техники. Развитие средств, методов и форм автоматизации процессов oбpaбoтки инфopмaции, мaccoвocть пpимeнeния ПЭBM peзкo пoвышaют уязвимocть инфopмaции. Ocнoвными фaктopaми, cпocoбcтвующими пoвышeнию этoй уязвимocти, являютcя :

- резкое увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью ЭBM и других средств автоматизации;

- сосредоточение в единых базах данных информации различного назначения и различной принадлежности;

-резкое расширение круга пользователей, имеющих непосредственный доступ к ресурсам вычислительной системы и находящимся в ней массивам данных;

- усложнение режимов функционирования технических средств

вычислительных систем: широкое внедрение мультипрограммного режима, а

также режима разделения времени;

- автоматизация межмашинного обмена информацией, в том числе и на больших расстояниях.

B этих условиях возникает возможность несанкционированного

использования или модификации информации (т. e. опасность утечки информации ограниченного пользования). Это вызывает особую озабоченность пользователей, в связи с чем защите информации от несанкционированного доступа (чтения) уделяется повышенное внимание.

Цель работы – изучить систему защиты информации в зарубежных странах.

Достижение указанной цели определило постановку и решение следующих задач:

- исследовать понятийный аппарат и основные угрозы в области обеспечения безопасности информации;

- рассмотреть принципы построения систем защиты информации;

- провести обзор систем защиты информации в Германии, США, Великобритании.

Предметом исследования – системы защиты информации в Германии, США, Великобритании.

Объектом исследования являются системы защиты информации.

Теоретико-методологическую основу исследования составили научные труды, посвященные анализу системы защиты информации. При разработке и решении поставленных задач использовались методы сравнительного анализа, а также группировки.

Структура работы. Работа включает введение, две главы, заключение и список литературы. В первой главе рассматриваются общие сведения о защите информации, основные угрозы и принципы построения систем защиты информации. Во второй главе рассматривается обзор систем защиты информации в Германии, США, Великобритании.

Научно-методической основой работы служат труды отечественных и зарубежных ученых в области IT-индустрии. При выполнении работы использовалась научно-методическая литература, публикации в периодической печати и научных изданиях, материалы Интернет-порталов.

Глава 1. Теоретические основы системы защиты информации

Понятийный аппарат в области обеспечения безопасности информации

В связи с постоянным развитием технологий и появлением новых технических устройств хранения, обработки и передачи информации, вопрос обеспечения сохранности конфиденциальной информации в электронном виде, ее целостности и доступности становится все более актуальным и приоритетным. В острой конкурентной борьбе предприятия стремятся выделить важную для себя информацию и стараются обеспечить ее надежную защиту. Эффективным решением данных задач является построение комплексных систем защиты информации.

Комплексная система защиты иформации (КСЗИ) – это совокупность организационных и инженерно-технических мероприятий, направленных на обеспечение защиты информации от разглашения, утечки, несанкционированного доступа и модификации. Создание КСЗИ, в соответствии с требованиями системы нормативных документов России в области технической защиты информации, обусловлено необходимостью обработки предприятием информации с ограниченным доступом на компьютерах, не подключенных к сети, и в сетях предприятия.

При создании комплексной системы защиты конфиденциальной информации необходимо защищать информацию во всех фазах ее существования - документальной (бумажные документы, микрофильмы и т.п.), электронной, содержащейся и обрабатываемой в автоматизированных системах (АС) и отдельных средствах вычислительной техники (СВТ), включая персонал, который ее обрабатывает - всю информационную инфраструктуру.

Система защиты информации – комплекс средств, направленных на повышение уровня защищенности информационной системы. Этот комплекс включает мероприятия организационного и инженерно-технического характера. Организационные средства являются основой системы защиты информации, а инженерно-технические применяются по мере необходимости.

Организационные средства защиты информации – это разработка внутренней документации, которая четко регламентирует все аспекты функционирования системы защиты информации.

Организационная защита информации призвана посредством выбора конкретных сил и средств (включающие в себя правовые, инженерно-технические и инженерно-геологические) реализовать на практике спланированные руководством предприятия меры по защите информации. Эти меры принимаются в зависимости от конкретной обстановки на предприятии, связанной с наличием возможных угроз, воздействующих на защищаемую информацию и ведущих к ее утечке.

Инженерно-технические средства защиты информации – совокупность специальных технических средств, которые повышают уровень безопасности информационной системы.

К информации с ограниченным доступом относится:

- информация, составляющая государственную тайну;

- служебная информация;

- информация, требования, к защите которой установлены Законами России, в том числе конфиденциальная информация о физических лицах (персональные данные).

Системы информационной безопасности (СИБ) представляют собой решение, направленное на обеспечение защиты критичной информации организации от разглашения, утечки и несанкционированного доступа. Как и КСЗИ, СИБ объединяет в себе комплекс организационных мероприятий и технических средств защиты информации.

СИБ в основном предназначены для защиты информации в АС класса 2 и класса 3. Однако между КСЗИ и СИБ есть принципиальные отличия.

Первое отличие заключается в том, что при построении СИБ нет необходимости выполнять требования нормативных документов в сфере технической защиты информации, так как основными потребителями СИБ являются коммерческие организации, которые не обрабатывают информацию, принадлежащую государству. Вторым принципиальным отличием является отсутствие Контролирующего органа, и, как следствие, спроектированная СИБ не требует проведения государственной экспертизы. Еще одно отличие от КСЗИ — свободный выбор технических средств, возможно применение любых аппаратных и программных средств защиты информации.

СИБ можно рекомендовать коммерческим организациям, которые заботятся о сохранности своей коммерческой (критичной) информации или собираются принимать меры по обеспечению безопасности своих информационных активов.

Если на предприятии создана КЗИ, то система защиты материальных средств создается автоматически. Главная цель создания КСЗИ – предотвращение нанесения ущерба интересам предприятия или по крайней мере минимизация этого ущерба и в дальнейшем исключения повторения подобных случаев.

Комплексная система защиты информации — название внушительное и серьезное, суть такой системы заключается в том, что она является своеобразным «щитом» для компании и сможет предохранить от несанкционированного доступа к информации, от внедрения специальных электронных устройств и вирусных программ, от утечки данных по техническим каналам, а также от многих других рисков и угроз.

КСЗИ разрабатывается для каждого конкретного случая, с учетом особенностей и финансовых возможностей заказчика, а перед ее внедрением проводится точнейший анализ того, какие подразделения нуждаются в усиленной защите. Не зря система называется комплексной — ведь она должна охватить целый ряд задач и учесть все особенности конкретного предприятия. В последнее время компании все больше интересуются КСЗИ, причем этот спрос рождается вовсе не предложением, а реальными угрозами и участившимися атаками. Но, к сожалению, многие задумываются об установке КСЗИ слишком поздно.

Некоторые компании вообще не уделяют должного внимания информационной безопасности. Стоит ли потом удивляться, откуда конкурент узнал цену, предназначенную для тендера, и предложил более выгодные условия, а контракт буквально ушел из под носа; как «утекла» технология производства, и почему массово переманивают ваших клиентов. Неприятным сюрпризом может стать потеря данных на внезапно отформатированных жестких дисках и неработающий сайт, подвергшийся DoS-атакe. В борьбе с вами соперники в бизнесе или недоброжелатели могут использовать самое высокотехнологичное специальное оборудование — всевозможные бинокли, прослушивающие устройства и маяки, инфракрасные системы и приборы ночного видения, а также — проводить информационно-психологическое воздействие и дезинформацию. Это все напоминает фильм про агента «007». Но, увы, это не выдумки, а реальность борьбы за секретные данные. Когда на чаше весов находится важная информация, от которой зависит успех компании, не стоит дожидаться, пока грянет гром. Потому что в какой-то момент даже служба безопасности может оказаться бессильной, а владельцам придется долго искать виновных и ломать голову, откуда же произошла утечка?

Можно подумать, что КСЗИ нужны только для ИТ-компаний и крупных предприятий. Но это не совсем верно. Например, шеф-повару ресторана вполне может пригодиться система защиты информации — оригинальные рецепты, поставщики продукции, расчеты стоимости блюд также представляют немалую ценность. Это говорит о том, что на каждую профессиональную тайну, если она способна принести прибыль, всегда найдутся желающие ее раскрыть. Не стоит также сбрасывать со счетов и шантаж.

Поэтому, к примеру, банковские структуры никогда не экономят на безопасности. Ведь речь идет об огромных денежных операциях и, в случае взлома или утечки данных, потери могут быть слишком высоки. Если же вернуться к компаниям, занимающимся программным обеспечением, то угрозы могут исходить из самых неожиданных мест. Информация буквально идет по проводам, а за территорией предприятия они превращаются в легкодоступный источник утечки. В этом случае лучше изолировать физические выходы, что и будет учтено при проектировании системы безопасности.

В век информационных технологий, когда главной ценностью становятся даже не драгоценные металлы или полезные ископаемые, а информация, основной задачей становится ее защита и контроль доступа к ней. Информационная безопасность по этой причине является приоритетным направлением для развития многих сфер деятельности.

С конца 70-х годов прошлого столетия широкое распространение получают системы криптозащиты информации, то есть ее преобразование с возможностью последующей дешифровки с помощью секретного параметра, ключа к шифру. При этом ключом может служить не только пароль, но и специальный код на определенном носителе, и даже биометрические данные индивидуума. От надежности методов криптозащиты напрямую зависит сохранность информации, устойчивость к преступным посягательствам на информацию, и как следствие, стабильность работы всей системы. Появление сети интернет, широкое внедрение компьютерных технологий в повседневную жизнь человека дало толчок для развития и совершенствования систем информационной безопасности, как для бизнеса, так и для частных лиц.

Наиболее остро вопрос контроля доступа к личной информации стоит в банковской сфере, где безопасность информации является главным показателем надежности банка. По некоторым оценкам экспертов ежегодно с карточных счетов российских граждан «уплывает» в карманы злоумышленников до 100 тыс. долларов. Поэтому постоянное совершенствование методов обеспечения безопасности транзакций, конфиденциальности обмена данными между банковскими серверами и терминалами, защита информации от различного рода копирования и перехвата, но в то же время надежной идентификацией всех участников процесса, это жизненная необходимость в работе каждого банка.

С развитием процесса автоматизации производства направление информационной безопасности и контроля доступа становится стратегически важным даже в отношении тех предприятий, чья деятельность напрямую не связана с компьютерными или интернет-технологиями. Это может относиться как к контролю доступа в помещение, так и доступа к определенной информации. Причем требования к способам контроля доступа на крупном предприятии не менее жесткие, чем для электронной коммерции: помимо высокой точности аутентификации важна скорость обработки данных об объекте.

Выделяют 4 вида автоматизированной идентификации объекта:

- Оптическая

- Магнитная

- Радиочастотная

- Биометрическая

Самый простой и в то же время самый распространенный способ идентификации — оптический. В его основе лежит принцип распознавания видимых символов. Широко применяем в штрих-кодах и похожих системах. Низкая надежность данного способа идентификации не позволяет защищать особо важную информацию, поскольку легко поддается подделке, поэтому используется в торговле для внутреннего учета.

Более прогрессивный способ идентификации — магнитный, основан на считывании нанесенных на магнитную полосу спецсимволов. Карты с магнитной полосой достаточно популярны как в качестве платежного инструмента, так и для контроля доступа в помещение. Однако карты с магнитной полосой в настоящее время не могут полностью защитить пользователя от незаконного копирования информации злоумышленниками. Мошенники, занимающиеся кражей данных с карт, так называемые «кардеры», на данный момент располагают целым арсеналом средств для считывания информации с магнитных полос и подделкой карт. Поэтому помимо магнитных полос карты оснащают дополнительными средствами защиты.

Среди современных средств защиты информации от посягательств выделяют радиочастотные RFID и биометрические системы идентификации. Они обладают высокой устойчивостью к взлому и краже информации.

Карты с RFID чипом относятся к бесконтактным смарт-картам, в основу действия которых заложен принцип кодирования карт при помощи нанесения на чип RFID-метки. Такие карты отличаются высокой надежностью, большим объемом записываемой информации, долговечностью. Использование нескольких уровней криптозащиты делают практически невозможным их подделку. Запас прочности самого RFID-чипа огромен, срок эксплуатации RFID карт почти не ограничен, при этом стопроцентная идентификация может производиться даже через грязь, воду, пар, краску, пластмассу, древесину и даже сквозь металл. Уникальность RFID-карт состоит еще и в том, что благодаря высокой скорости считывания меток, RFID-карты могут применяться в системах контроля доступа автотранспорта.

Идентификация человека по персональным характеристикам успешно использовалась задолго до появления компьютерных технологий. Безупречная точность такого вида идентификации послужила поводом для разработки автоматизированных систем контроля доступа, где необходим высокий уровень конфиденциальности информации. Таким примером может служить повсеместное внедрение биометрических паспортов с идентификационным чипом. Биометрические системы контроля доступа в настоящее время основываются на считывании и сравнении данных физиологического или поведенческого характера человека, таких как, радужная оболочка глаза, отпечаток пальца, геометрия и форма руки, голос. Несомненно, удобство такого метода — все идентификаторы всегда при себе, в отличие от внешнего носителя-карты, тем более, что индивидуальные особенности человека абсолютно уникальны и не поддаются подделке. Однако минус данного метода идентификации состоит в несовершенстве считывающей аппаратуры, поэтому в продуктивности они могут уступать стандартным кодам карт. Поэтому для наиболее точной аутентификации личности используются комбинированные биометрические системы контроля доступа с видеонаблюдением, использованием смарт-карты или учетом нескольких биометрических характеристик.

В системе обеспечения безопасности все большее значение приобретает обеспечение информационной безопасности предприятия. Это связано с растущим объемом информации, с необходимостью ее хранения, передачи и обработки. Перевод значительной части информации в электронную форму, использование локальных и глобальных сетей создают качественно новые угрозы конфиденциальной информации.

Проблемы, связанные с информационной безопасностью на предприятиях, могут быть решены только с помощью систематического и комплексного подхода. С методологической точки зрения, подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов.

В обеспечении информационной безопасности нуждаются разные субъекты информационных отношений:

– государство в целом или отдельные его органы и организации;

– общественные или коммерческие организации (объединения),

предприятия (юридические лица);

– отдельные граждане (физические лица).

Объектами защиты СЗИ является информация, в любом ее виде и форме представления. Материальными носителями информации являются сигналы. По своей физической природе информационные сигналы можно разделить на следующие виды: электрические, электромагнитные, акустические, а также их комбинации. Сигналы могут быть представлены в форме электромагнитных, механических и других видов колебаний, причем информация, которая подлежит защите, содержится в их изменяющихся параметрах. В зависимости от природы, информационные сигналы распространяются в определенных физических средах. Среды могут быть газовыми, жидкостными и твердыми. Например, воздушное пространство, конструкции зданий, соединительные линии и токопроводящие элементы, грунт и другие. В зависимости от вида и формы представления информационных сигналов, которые циркулируют в информационно-телекоммуникационной системе (ИТС), в том числе и в автоматизированных системах (АС), при построении КСЗИ могут использоваться различные средства защиты.

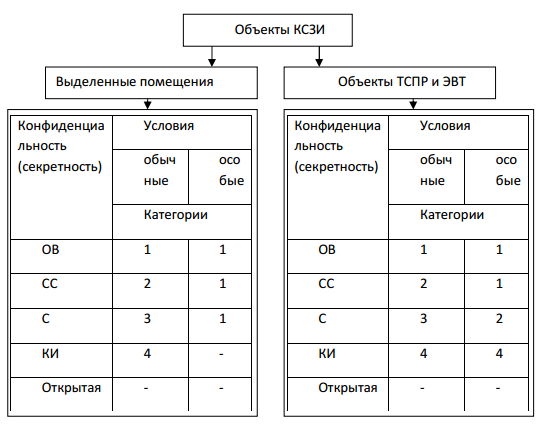

В зависимости от сочетания уровней конфиденциальности информации и характера условий размещений определяют категории объектов КСЗИ( рис.1).

Рисунок 1.Объекты системы защиты информации

Деятельность по созданию КСЗИ относится к лицензируемым видам деятельности и лицензируется Государственной службой специальной связи и защиты информации России. Право на проведение государственных экспертиз КСЗИ имеют лицензиаты в области ТЗИ, которые также входят в Реестр Организаторов экспертизы в сфере ТЗИ, который формирует и ведет Контролирующий орган. К проведению работ по созданию КСЗИ и государственной экспертизе КСЗИ привлекаются различные субъекты, для исключения нарушений и злоупотреблений в сфере защиты информации.

Задачи, ставящиеся перед КСЗИ вытекают из следующего принципа: выявления по возможности каналов утечки информации и угрозы информации и борьба с ними.

1. Создание и документальное закрепление организации методов защиты информации;

2. правовое регулирование защиты информации;

3. защита информации от случайных угроз (стихийное бедствие);

4. защита информации от шпионажа и диверсии;

5. защита информации от НСД;

6. защита информации от разрушающих программ, воздействующих в автоматизированных системах;

7. защита информации в распределительных автоматизированных системах обработки данных.

Для того, чтобы создать комплексную систему защиты информации на предприятии надо:

1. выполнить анализ информации циркулирующей на объекте защиты (выявление источников носителей информации, выявление объема информации);

2. выявить угрозы безопасности информации (моделирование объекта защиты, выявление рисков, оценка этих рисков);

3. разработать организационно-методических мероприятия;

4. ввести в эксплуатацию комплекс системы защиты информации, выполнить его сертификацию и отслеживать дальнейшее развитие.

2.2. Компоненты системы защиты информации

Организация КСЗИ на каждом конкретном предприятии зависит от параметров рассмотренных характеристик данного предприятия. Эти характеристики определяют цели и задачи КСЗИ, объем ее материального обеспечения, состав и структуру КСЗИ, состав технических средств защиты, численность и квалификацию сотрудников СЗИ т. д.

Однако степень воздействия различных характеристик предприятия на организацию КСЗИ различна. Из числа наиболее влиятельных можно выделить следующие:

— характер деятельности предприятия;

— состав защищаемой информации, ее объем, способы представления и отображения;

— численный состав и структура кадров предприятия;

— техническая оснащенность предприятия;

— экономическое состояние предприятия; — организационная структура предприятия; — нормативно-правовое обеспечение деятельности предприятия. В меньшей степени на организацию КСЗИ на предприятии могут влиять:

— режим работы предприятия;

— технология производства и управления;

— тип и объем производства; — местоположение и архитектурные особенности предприятия;

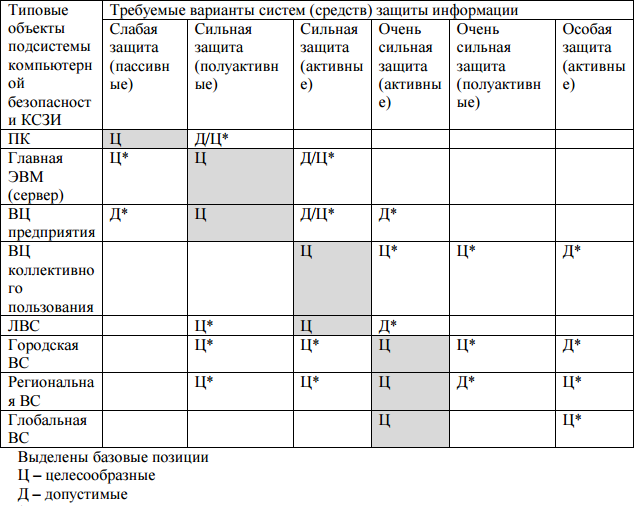

— форма собственности предприятия. Компоненты КСЗИ со слабой защитой

– должны обеспечивать защиту информации в пределах серийных средств обработки информации с использованием общедоступных организационно - правовых мер.

Компоненты со средней защитой – дополнительно к вышеуказанным мерам должны иметь системы (средства) разграничения доступа и средства регулирования (управления) защитой информации.

Компоненты сильной защиты – должны обеспечиваться комплексом средств защиты и обязательная организационная структура по защите информации (служба защиты информации).

Компоненты очень сильной защиты – компоненты должны строиться на основе типового проектирования с наличием непрерывного цикла защиты информации.

Компоненты особой защиты – данные компоненты должны реализовываться на основе индивидуального проектирования, а также реализовываться мандатный доступ к информации.

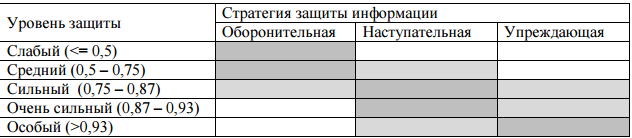

Более светлым цветом показано то, что возможно может быть допущено, более темным цветом – то, что должно быть.

Рисунок 2. Классификационная структура типовых компонентов КСЗИ (с учетом требуемых уровней защиты)

Применительно к конфиденциальной информации можно указать следующие четыре требуемых уровня защиты информации:

1. Очень высокая защита (особо конфиденциально);

2. Высокая защита (строго конфиденциально);

3. Средняя защита (конфиденциально);

4.Низкая защита (открытая информации).

По активности реагирования на несанкционированные действия все компоненты КСЗИ (средства защиты информации) целесообразно делить на следующие три типа:

1.Пассивные. В которых не предусматривается сигнализация о несанкционированных действиях и не предусматривается воздействие на нарушителя.

2.Полуактивные. Предусматривается сигнализация о несанкционированных действиях, но не предусматривается воздействие на нарушителя.

3.Активные. Предусматривается сигнализация о несанкционированных действиях и воздействие на нарушителя.

Применительно к практике потенциально не обходимые компоненты КСЗИ (средств защиты информации) целесообразно привязать к типовым объектам защиты, например, подсистеме компьютерной безопасности:

• персональный компьютер,

• групповая ЭВМ (сервер),

• вычислительный центр предприятия,

• вычислительный центр коллективного пользования,

• локальная вычислительная сеть,

• городская вычислительная сеть.

• Региональная вычислительная сеть.

• Глобальная вычислительная сеть.

Рисунок 3. Типовые объекты защиты

Процесс подготовки к внедрению системы защиты информации можно разделить на несколько этапов:

1) разработка необходимой документации;

2) анализ существующей системы защиты информации;

3) внедрение системы и средств защиты информации;

4) проведение испытаний новой системы защиты информации;

5) поддержка и обслуживание.

Комплексный аудит информационной безопасности (ИБ) предприятия – это комплекс организационно-технических мероприятий, проводимых независимыми экспертами, по оценке функционирования существующей системы обеспечения ИБ (механизмов защиты и контроля, применяемых в организации) заказчика.

Целью комплексного аудита является проверка системы обеспечения ИБ заказчика на соответствие существующим стандартам и нормативным документам в области защиты информации и выработка рекомендаций по устранению выявленных несоответствий.

Результатом комплексного аудита является формирование отчетов с детальными выводами и рекомендациями по конкретным доработкам существующей системы обеспечения ИБ с учетом текущих требований заказчика, либо разработка проекта оптимальной архитектуры системы обеспечения ИБ в соответствии с нормативными требованиями. Дополнительно может быть разработан план реализации предложенных рекомендаций.

Глава 2. Система защиты информации в зарубежных странах

2.1. Система защиты информации в Германии

Германия – одна из самых продвинутых в области информационной безопасности стран Западной Европы.

Главные органы обеспечения безопасности Германии:

Федеральная разведывательная служба (БНД) Германии (нем. Bundesnachrichtendienst, BND) — служба внешней разведки Германии, находящаяся под контролем Ведомства федерального канцлера Германии. Штаб-квартира находится в Пуллахе около Мюнхена. В 2010 году закончено строительство нового комплекса зданий для данного ведомства в берлинском районе Митте, планируется переезд БНД в Берлин к 2014 году). БНД имеет около 300 официальных филиалов по всему миру. Штат ведомства насчитывает около семи тысяч профессиональных сотрудников, из них 2.000 занято сбором разведданных за рубежом. Годовой бюджет (2009) составил 460 миллионов евро.

Служба военной контрразведки (нем. Amt für den militärischen Abschirmdienst, MAD, в русскоязычной литературе используется также аббревиатура МАД), до 1984 года — Amt für Sicherheit der Bundeswehr (ASBw) — одна из трёх федеральных спецслужб Германии, подразделение бундесвера, отвечающее за военную контрразведку.

Штаб-квартира MAD находится в Кёльне. MAD имеет 12 территориальных подразделений по всей территории Германии и 40 мобильных подразделений. Штат организации насчитывает около 1300 военных и гражданских сотрудников, годовой бюджет составил 73 млн евро в 2009 году (70 млн в 2008 году).

Федеральная служба защиты конституции Германии (нем. Bundesamt für Verfassungsschutz) — спецслужба внутреннего назначения в Германии, подчиняющаяся министерству внутренних дел. Учреждена в 1950 году. Контролируется Парламентским Контрольным Комитетом (Parlamentarisches Kontrollgremium). В 2005 году служба имела 2448 сотрудников. Бюджет в 2005 г. составлял 137 миллионов евро. Осуществляет в ФРГконтрразведывательную деятельность.

Основная задача — наблюдение за организациями, угрожающими, с точки зрения властей, «свободному и демократическому основному правопорядку» Германии. Спецслужба публикует ежегодные годовые отчёты. В зоне внимания службы находятся ультраправые, в том числе неонацистские партии, ультралевые, исламистские и другие экстремистские организации иностранных граждан, разведки иностранных государств и саентология; к компетенции службы относятся также защита от саботажа и предотвращение доступа к конфиденциальной информации.

Рисунок 4.Структура федерального бюро защиты конституции

Первый в Германии закон о защите персональных данных был принят в земле Гессен в 1970 году. До этого подобных законов нигде в мире не было.

За ним последовало принятие в 1977 году Федерального закона о защите персональных данных, который в 1990 году был пересмотрен. Главная цель этого закона – "защищать индивидуума от посягательств на неприкосновенность его частной жизни путем манипулирования его персональными данными". Действие закона распространяется на сбор, обработку и использование персональных данных, собираемых государственными федеральными органами (в отсутствие механизмов государственного регулирования) и негосударственными учреждениями, если они обрабатывают и используют персональные данные в коммерческих или профессиональных целях.

В настоящее время правительство разрабатывает поправки к закону с тем, чтобы привести его в соответствие с Директивой ЕС.

Правовые основы обеспечения информационной безопасности были установлены в Европе, в том числе и в Германии, в середине 1980-х годов. С тех пор информационная безопасность стала одной из наиболее сложных областей права. Причинами данного развития являются многочисленные директивы Евросоюза, а также национальное законодательство.

Главным принципом информационной безопасности в Германии является тот факт, что любое использование информации запрещено. Таким образом, изначально запрещены хранение, передача или изменение информации. Данное правило не распространяется лишь на то использование информации, которое разрешено законом или заинтересованной стороной.

В то время как раньше контроль компаний относительно информационной безопасности и соблюдения требований законодательства о защите информации происходил не столь регулярно, в последние годы государственный контроль ощутимо возрос, стали активно применяться штрафы и уголовная ответственность.

2.2. Система защиты информации в США

Соединенные Штаты, являясь лидерами в области ИКТ, одними из первых столкнулись с негативными последствиями информационной революции. На сегодняшний день опыт США в области обеспечения информационной безопасности является передовым, что обуславливает актуальность и важность проведения данного исследования.

Впервые еще в 1976 г. американский аналитик Томас Рона указал на то, что информационная инфраструктура становится ключевым компонентом экономики и одновременно одной из наиболее уязвимых целей как в военное, так и в мирное время.

Экономика и национальная безопасность США на сегодняшний день полностью зависят от информационных технологий и информационной инфраструктуры. Сетевые технологии обеспечивают функционирование критической инфраструктуры США в таких секторах, как энергетика, транспорт, банковское дело и финансы, информационно- телекоммуникационный сектор, здравоохранение, аварийные службы, сельское хозяйство, питание, водоснабжение, военно-промышленная база, химические продукты и опасные материалы, почта и службы доставки. В этой связи основную озабоченность руководства США вызывают организованные кибератаки, в результате которых может быть нанесен урон национальной критической инфраструктуре, экономике или национальной безопасности.

Число компьютерных инцидентов, связанных с компьютерными системами и сетями, в стране постоянно растет. По данным американского центра реагирования на компьютерные происшествия (US-CERT), c 2006 по 2012 годы рост киберинцидентов составил 782%. В свою очередь, согласно Министерству внутренней безопасности США (МВБ), в период с 2011 по 2013 годы рост числа уведомлений о компьютерных инцидентах, связанных с критической инфраструктурой страны, составил 83% .

Большинство кибератак направлено против предприятий сектора энергетики, а также транспорта, водоснабжения, химической и ядерной отрасли. Стоит отметить, что в 2013 году впервые в ежегодном докладе разведывательного сообщества США «Оценка глобальных угроз» киберугрозы заняли первое место в списке угроз национальной безопасности, опередив угрозу номер один последнего десятилетия – терроризм155. Несмотря на всю важность вопросов обеспечения информационной безопасности и противодействия угрозам в этой сфере, в США не принята единая концепция информационных угроз. Ни один официальный документ США уровня национальной стратегии не содержит перечня угроз в данной сфере и их определений. В американских аналитических и исследовательских материалах можно встретить различные подходы к классификации угроз в области информационной безопасности. С точки зрения нарушаемых свойств информации и информационных систем и сетей деструктивные действия в информационном пространстве направлены на:

- нарушение конфиденциальности (посредством получения неавторизированного доступа к информации, хранящейся в информационной системе);

- нарушение целостности (посредством внесения неавторизированных модификаций и изменений в информационные системы и данные, хранящиеся в них);

- нарушение доступности (посредством создания в злонамеренных целях препятствий для доступа к информационным системам и информации).

Министерство обороны США (МО) в своей деятельности исходит из четырех категорий угроз кибербезопасности, которые включают в себя как акторов, так и отдельные действия:

- угрозы, исходящие от внешних акторов (иностранных государств, криминальных групп);

- угрозы, исходящие от внутренних акторов (инсайдеров); - угрозы, связанные с уязвимостью сети поставщиков оборудования и программного обеспечения;

- угрозы функциональной деятельности Министерства.

При таких масштабах использования ИТ в структурах федерального правительства и в военных целях не удивительно, что ассигнования на программы, связанные непосредственно с информационной безопастностью в соответствии с принятым законопроектом должны возрасти практически в 1,6 раза с $2,7 млрд. в 2002 г. до $4,2 млрд. в 2003 г.15 Всего же за предстоящие пять лет прогнозируемая сумма расходов на информационную безопасность с учетом вышеописанных допущений может составить сумму порядка $22 млрд. или весь бюджет ИТ Пентагона за 2002 г.

В соответствии с Законом о безопасности правительственных информационных систем в конце 2001 г. Бюджетное управление при президенте подготовило для Конгресса США годовой доклад о состоянии информационной безопасности в федеральных ведомствах США. Проанализировав свыше 50 отчетов федеральных ведомств, Бюджетное управление выявило 6 общих для всех недостатков в области информационной безопатсности: эпизодическое, от случая к случаю внимание со стороны руководства к данной проблеме, отсутствие стройной, сбалансированной системы критериев эффективности, слабая система профессиональной подготовки и обучения, неэффективная инвестиционная политика, слабый контроль за ИБ на стадии заключения контрактов на поставку ИТ, отсутствие на местах систем обнаружения вторжения и недостаточный обмен информацией17. Большая часть федеральных министерств и ведомств (60%) тратит от 2% до 6% бюджета ИТ не посредственно на ИБ. И только пять из 24 организаций тратят от 7% до 17%, а еще пять – от 1% до 2%.

2.3.Система защиты информации в Великобритании

Правительство Великобритании начало заниматься проблемами защиты информации раньше остальных европейских государств. С одной стороны это хорошо, поскольку позволило стране накопить достаточно солидный опыт в этой области. Однако если взглянуть на данный вопрос с другой стороны, то выяснится, что вся система защиты информации Великобритании имеет серьезные недочеты. Раньше основной целью считалась безопасность страны. Соответственно, все органы, которые должны были защищать информацию, создавались правительством и были подчинены ему же или соответствующим спецслужбам. Ну а обеспечение безопасности персональных и коммерческих данных оказалось второстепенной задачей. И это проявляется везде.

Взять хотя бы правовое обеспечение защиты информации в Великобритании. Основой являются законы "О государственных документах" и "О государственной тайне". Для обеспечения безопасности остальной информации используется уголовный кодекс и некоторые другие правовые акты. Отдельно стоит упомянуть о защите коммерческой тайны. Дело в том, что об этом каждая организация должна заботиться об этом самостоятельно, используя специальные договора, которые заключаются с сотрудниками перед предоставлением им доступа к данным.

Как мы уже говорили, все организации, контролирующие защиту информации в Великобритании, подчинены правительству. Кроме того, все крупные компании имеют собственные службы безопасности. Средний бизнес зачастую пользуется услугами частных фирм, реализующих и поддерживающих корпоративные системы защиты информации. Эти службы часто объединяют усилия и сотрудничают друг с другом и с государственными структурами. Фактически, на их плечах лежит вся тяжесть борьбы с недобросовестной конкуренцией и промышленным шпионажем.

Еще одной проблемой организации системы защиты информации в Великобритании является консервативность. Разработанная когда-то система остается неизменной уже достаточно давно. Между тем в области информационных технологий все меняется очень быстро, так что периодически возникает необходимость в определенной коррекции органов защиты данных.

В июле 1998 года парламент принял Закон о защите информации, приводящий аналогичный Закон 1984 года в соответствие с требованиями Директивы о защите информации, принятой Европейским Союзом. Действие закона распространяется на учетные записи, ведущиеся государственными учреждениями и частными компаниями. Он налагает ряд ограничений на использование персональных данных и на доступ к учетным записям, а также обязывает юридические лица, ведущие такие записи, регистрироваться в Комиссариате по защите информации.

Комиссариат по защите информации является независимым агентством, обеспечивающим соблюдение требований закона. Во исполнение предыдущей версии Закона о защите информации было зарегистрировано 225 000 организаций и бизнес-структур, хотя считается, что эта цифра намного меньше общего числа юридических лиц, подлежащих регистрации.

На протяжении вот уже двадцати с лишним лет неоднократно предпринимались шаги к принятию закона о свободе информации. "Кодекс практики доступа к правительственной информации", принятый в 1994 году, открывает доступ к государственным архивам, но предусматривает 15 серьезных исключений. Те, чьи заявки на получение информации были отклонены, могут обратиться с жалобой через парламентского министра к парламентскому омбудсмену. В мае 1999 года правительство Великобритании вынесло на обсуждение проект закона, разрешающего доступ к правительственным архивам и предусматривающего введение поста комиссара по вопросам информации, призванного обеспечивать исполнение закона.

Заключение

Система защиты информации – комплекс средств, направленных на повышение уровня защищенности информационной системы. Этот комплекс включает мероприятия организационного и инженерно-технического характера. Организационные средства являются основой системы защиты информации, а инженерно-технические применяются по мере необходимости.

Система защиты информации создается для объекта информатизации. Цель создания системы — обеспечение целостности, доступности и конфиденциальности обрабатываемой на объекте информации.

Как правило, системы защиты информации проектируются или, по меньшей мере, предусматриваются в преддверии либо в рамках рассмотрения вопроса о проектировании сети или ИТ-инфраструктуры. Такой подход позволяет заранее выявить риски, угрозы, определить структуру, компоненты, механизмы, технологии и другие составляющие будущей системы защиты. Тем не менее, формирование системы защиты информации возможно и позже, например, в рамках модернизации существующей ИТ-инфраструктуры либо при необходимости замены системы защиты на более современную и эффективную.

Создание системы защиты информации (СЗИ) не является главной задачей предприятия, как, например, производство продукции и получение прибыли. Поэтому создаваемая СЗИ не должна приводить к ощутимым трудностям в работе предприятия, а создание СЗИ должно быть экономически оправданным. Тем не менее, она должна обеспечивать защиту важных информационных ресурсов предприятия от всех реальных угроз.

Особенности настройки системы защиты информации определяются напрямую группами пользователей, для которых она производится, и способом их взаимодействия с программным обеспечением. Если работа эпизодическая, то система не потребует особой настройки, да и требования к техническому оснащению сервера будут минимальны. Здесь основной упор будет делаться на шифрование информации в хранилище в случае попытки получить к ним доступ. Что касается руководителя, то на его компьютер устанавливается облегченный клиент с максимально быстрой загрузкой. Пользователь сам выбирает нужный режим работы, тем самым снижая нагрузку на рабочий девайс.

КСЗИ – совокупность организационных и инженерно-технических мероприятий, которые направлены на обеспечение защиты информации от разглашения, утечки и несанкционированного доступа.

КСЗИ является глобальной концепцией безопасности и основой для безопасности инфраструктуры предприятия в целом.

Необходимость построения КСЗИ определяется сознательным желанием владельца информационных ресурсов или требованиями нормативных документов.

Любая заинтересованная в обеспечении информационной безопасности организация должна иметь в штате подразделение информационной безопасности, которое должно подчиняться высшему руководству и быть независимым от других подразделений. Наличие в штате организации специалистов, имеющих соответствующее образование, предусмотрено и законодательством. Например, наличие собственных систем дистанционного банковского обслуживания с применением технологий электронной цифровой подписи, т.е. средств криптографической защиты информации, автоматически подпадает под Закон о лицензировании отдельных видов деятельности, в частности требуется лицензия ФСБ России на обслуживание шифровальных (криптографических средств), а данная лицензия, как и все остальные лицензии ФСТЭК России и ФСБ России, связанные с деятельностью по защите информации, предполагает штатных специалистов по информационной безопасности.

Список использованной литературы

- Федеральный закон об информации, информационных технологиях и защите информации (Принят Гос. Думой 8 июля 2006 года, одобрен Советом Федерации 14 июля 2006 года).

- А. Клейменов, А. М. Петраков ; под ред. С. А. Клейменова. - 5-е изд., стер. - М. : Академия, 2012. - 336 с. - (Высшее профессиональное образование. Информатика и вычислительная техника). - Библиогр.: с. 327.

- Бабаш А.В. Информационная безопасность. Лабораторный практикум: учеб. пособие.- М.: КНОРУС, 2013.-135 с.

- Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: учеб. пособие.- 2-е изд.- М.: РИОР: ИНФРА-М, 2014.-256 с.

- Баранова, Е. К. Основы информатики и защиты информации [Электронный ресурс] : Учеб. пособие / Е. К. Баранова. - М. : РИОР : ИНФРА-М, 2013. - 183 с.

- Галатенко В.А. Стандарты информационной безопасности. Интернет-Университет Информационных Технологий 2012 г. - 264 страницы

- Городов О. А. Информационно право: учебник – М.:ТК Велби, Изд-во Проспект, 2013. – 248 с.

- Доктрина информационной безопасности Российской Федерации (утв. Президентом РФ от 9 сентября 2000 г. N Пр-1895) // РГ от 28.09.2000 г. N 187.

- Жук А.П. и др. Защита информации: учеб. пособие.- М.: ИНФРА-М, 2013.-392 с.

- Журнал. Проблемы информационной безопасности. Компьютерные системы.

- Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ: ИНФРА-М, 2012. - 416 с.

- Кияев В. Граничин О. Безопасность информационных систем. Национальный Открытый Университет "ИНТУИТ" 2016 г. - 192 с.

- Комплексная защита информации в корпоративных системах: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ: НИЦ ИНФРА-М, 2013. - 592 с.

- Мэйволд Э. Безопасность сетей. Национальный Открытый Университет "ИНТУИТ" 2016 г. - 572 с.

- Проскурин В.Г. Защита программ и данных: учеб. пособие .- М.: Академия, 2012.-208 с.

- Смирнов, А.А. Обеспечение информационной безопасности в условиях виртуализации общества. Опыт Европейского Союза : монография / А.А. Смирнов .— М. : ЮНИТИ-ДАНА, 2012 .— 160 с. — (Научные издания для юристов) .— ISBN 978-5-238-02259-8

- Чернуха, Ю.В. Методы и средства защиты компьютерной информации. Ч.1-2. Основы криптографической защиты компьютерной информации: учеб. пособие/ИМСИТ.-Краснодар: Изд-во ИМСИТ,2012.-88 с.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей. Рекомендовано МО РФ ISBN 978-5-8199-0331-5, 978-5-16-003132-3; 2014 г

- Система стилей руководства

- Индивидуальное предпринимательство :

- Деятельность салона красоты «Салон красоты от DOMIX»

- Упрощенная система налогообложения субъектов малого и среднего бизнеса

- .Алгоритмы сортировки данных.

- Обзор мировых и отечественных стандартов по управлению проектами

- «ДИДАКТИЧЕСКАЯ ИГРА КАК МЕТОД ОБУЧЕНИЯ» .

- Содержание права собственности граждан

- Роль эмоций в жизни человека

- Психофизиологический анализ содержания профессиональной деятельности менеджеров по персоналу»

- Сущность инвестиционной стратегии предприятия и актуальность её разработки

- Графические планшеты (Теоретические основы графических планшетов)