Система защиты информации в зарубежных странах.

Содержание:

ВВЕДЕНИЕ

Основное направление развития сегодняшнего социума самым тесным образом сопряжено с ростом применения информационных ресурсов, информационных технологий, информационных систем и т.п. Следствием такой тенденции является необходимость модернизации и средств информационной безопасности. Проблемы, касающиеся информационной безопасности на сегодняшний день являются одними из основных в различных государственных структурах развитых стран, в образовательных организациях, научных заведениях, и, конечно, в коммерческих организациях и предприятиях.

Уже давно доказано и повсеместно известно, что подключение любой организации к сети Интернет получает длинный перечень выгод и преимуществ. Но, несмотря на все достоинства принадлежности заведения к сети, следует учитывать и недостатки такой ситуации. В общедоступной сети грозит возможность подвергнуться атаке на локальные сети и компьютеры. Также известно, что каждый год потери организаций различного уровня из-за недостаточности защиты корпоративных информационных систем составляют десятки миллионов долларов. Это можно объяснить тем, что, видя преимущества от применения сетевых технологий, многие пользователи могут сразу же недооценить необходимость адекватной и эффективной системы информационной безопасности. Таким образом, пользователи, сами того не желая и порой даже не замечая, ставят под угрозу сохранность конфиденциальности и целостности своих информационных ресурсов.

Адекватный и эффективный уровень информационной безопасности может быть обеспечен только посредством комплексного подхода, который предполагает направленное применение традиционных организационных и программно-технических правил обеспечения безопасности на единой концептуальной основе с одновременным поиском и глубоким изучением новых приемов и средств защиты.

Данные положения, в той или иной степени, актуальны для каждой развитой страны, которая стремится к сохранению внутренней и внешней информационной безопасности. Различаются только методы и средства, применяемые в различных государствах для достижения оптимального уровня информационной безопасности.

Таким образом, определена цель исследования: рассмотреть системы защиты информации в зарубежных странах.

Для достижения поставленной цели необходимо выполнить следующие задачи:

- Рассмотреть развитие средств и методов защиты информации;

- Изучить этапы развития систем защиты информации в настоящее время;

- Проанализировать структуру систем защиты информации, применяемых в общемировой практике обеспечения информационной безопасности;

- Дать анализ состоянию проблемы информационной безопасности в странах Евросоюза;

- Охарактеризовать системы защиты информации в Великобритании и Северной Ирландии, Германии, Франции и в Швеции.

История развития систем защиты информации в зарубежных странах

Развитие средств и методов защиты информации

Известно, что вопросы обеспечения защиты и сохранности информации интересуют людей с давних времен. Параллельно с процессом эволюции человеческой цивилизации развивались и виды информации, равно как и способы ее защиты.

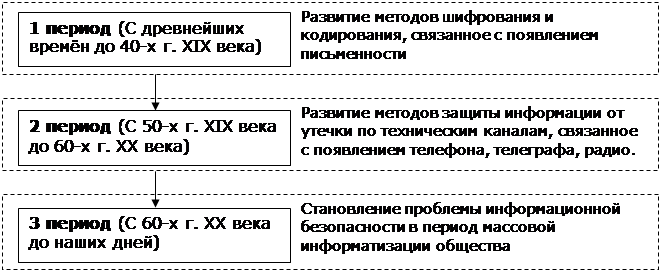

Формально процесс развития средств защиты информации возможно подразделить на три в некотором смысле самостоятельных периода (Рисунок 1). Основой данной классификации является развитие видов носителей информации.

Рисунок 1. Процесс развития методов и средств защиты информации

Начало первого периода можно отделить началом создания осмысленных и самостоятельных способов защиты информации. Данный период также можно связать с появлением возможности фиксирования сообщений, несущих информацию, на твердых носителях, иначе говоря – с изобретением письменности. Достоинства изобретения новых средств сохранения и передачи неоспоримы, но вместе с ними появились и проблемы, касающиеся сокрытия и защиты некоторой конфиденциальной информацией. Таким образом, почти в одно время с изобретением письменности, были изобретены и такие методы защиты информации, как шифрование и скрытие.

Следующим появившимся методом защиты информации можно назвать криптографию. Криптография представляет собой науку о математических методах обеспечения конфиденциальности и аутентичности данных. Криптография также является одной из старейших известных наук, ее история насчитывает несколько тысяч лет. Сведения о криптографии, пусть и под другими названиями, появлялись в древних документах таких цивилизаций, как Индия, Египет, Месопотамия. Так, одним из самых старинных шифрованных текстов является шифрованное послание из Месопотамии, существовавшей 2000 лет до нашей эры. Это послание являлось в виде глиняной таблички, которая содержит рецепт производства глазури в гончарном производстве, в котором были проигнорированы некоторые гласные и согласные и были употреблены числа вместо имен.

Следующий значительный этап в развитии криптографии произошел в начале XIX века, когда она обогатилась довольно значительным улучшением. Томас Джефферсон, служащий тогда в должности президента США, изобрел новый метод шифрования, который назвал «дисковым шаром». Суть данного шифра состояла в том, что применялось специальное устройство, которое позже было названо шифратором Джефферсона (Рисунок 2). Данный шифратор строился следующим образом: деревянный цилиндр необходимо было разрезать на определенное количество дисков (в то время – 36 штук). Готовые диски необходимо было насадить на одну общую ось таким образом, чтобы каждый из дисков мог независимо вращаться на данной оси. На каждом диске, на боковой поверхности следовало выписать две буквы английского алфавита в случайном порядке. Но необходимо было учитывать, чтобы порядок следования букв на каждом диске отличался от всех остальных. На поверхности цилиндра необходимо было выделить линию, параллельную его оси. При осуществлении шифрования открытый текст разбивался на группы по 36 знаков, после чего первая буква группы подлежала фиксации посредством положения первого диска по выделенной линии, вторая же буква фиксировалась положением второго диска и так далее. Таким образом, составлялся шифрованный текст, образующийся посредством фиксации последовательности букв с любой линии, которая была бы параллельна выделенной. Процесс расшифровки следовало производить на аналогичном шифраторе с обратным эффектом.

Рисунок 2. Шифратор Джефферсона

Начало XIX века

Начало второго периода в развитии средств шифрования и защиты информации можно охарактеризовать появлением технических и аппаратных средств обработки информации и передачи сообщений при помощи использования электрических сигналов и электромагнитных полей. Естественно, что с появлением подобных технологий начали также появляться и проблемы защиты передаваемой информации. Это было связано с наличием каналов утечки, в качестве которых можно назвать побочные излучения или наводки. Для того, чтобы обеспечить защиту и сохранность информации, передаваемой по телефонным и телеграммным каналам связи, появлялись все новые методы и средства шифрования информации в реальном времени.

Кроме того, в данный период развития средств защиты информации происходит активное развитие технических и аппаратных средств разведки, которые многократно увеличивают шанс осуществить продуктивный промышленный или государственный шпионаж. Данные явления приводили к глобальным потерям различных организаций, чем, в свою очередь, спровоцировали очередную волну научно-технического прогресса.

Несмотря на это, все6-таки наиболее продуктивный и заметный период в развитии средств защиты информации – третий. Его начало ознаменовано внедрение автоматизированных информационных систем обработки информации. В 60-х гг. прошлого века в западных государствах произошло начало появления большого количества открытых публикаций по различным вопросам защиты данных. Объяснить такое внимание к данной проблеме можно непрерывно возрастающими убытками различных организаций и государственных структур, понесенных вследствие преступлений в информационной и компьютерной сферах.

По сей день, несмотря на колоссальный прогресс в разработке средств защиты информации, материальные убытки организаций и государственных органов имеют место быть. Например, запущенный в глобальную сеть Интернет в мае 2000 г. вирус «I love you» вывел из строя более 5 миллионов компьютеров и нанес ущерб свыше 10 миллиардов долларов.

Этапы развития систем защиты информации в настоящее время

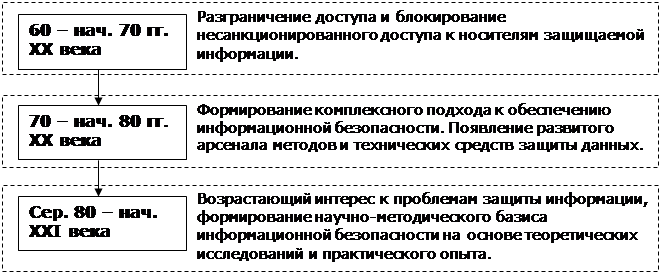

С момента возникновения самой необходимости защиты информации прошло немало времени, и естественно, что за это время сильно переменилось не только мнение о сущности защиты данных, но и о способах, методах и подходах ее обеспечения. Изменения в мнениях и подходах происходили постепенно и практически неуловимо, что осложняет обновление периодизации и классификации. Несмотря на это, весь промежуток отличительных открытий и работ можно условно разделить на три периода, рассмотренные на Рисунке 3.

Рисунок 3. Этапы развития проблемы защиты информации в условиях массовой информатизации общества

Первый этап, обозначенный 60-ми – началом 70-х годов, ознаменовался новым понимаем защиты информации. Под ней теперь было принято принимать предупреждение несанкционированного получения информации лицами, которые не имеют на то полномочий. В данный период для обеспечения защиты информации применялись формальные методы и средства, которые могли функционировать без вмешательства человека. В указанный период наиболее распространенным средством защиты информации были средства аутентификации, иначе говоря – проверка верности логина и пароля, которые утверждали наличие или отсутствие доступа к той или иной информации или операции. Данные средства совестливо обеспечивали некоторый уровень защиты, но, несмотря на это, проблему защиты данных не решали. Это связано с тем, что для опытных и грамотных злоумышленников система аутентификации не была проблемой, равно как и ее преодоление. Для защиты конфиденциальных и секретных данных применялся так называемый режим секретности, который определял крайне строгие правила пропускного режима и ведения секретного и конфиденциального документооборота.

Второй современный этап развития средств защиты информации относится к семидесятым, началу восьмидесятых годов прошлого века. Данный период можно охарактеризовать крайне интенсивными и продуктивными исследованиями, разработками и реализацией средств защиты информации.

Данный этап также характеризуется следующими особенностями:

- осознанием необходимости и актуальности комплексного подхода при постановке целей защиты информации;

- увеличением перечня применяемых средств защиты информации, разнообразных как по количеству, так и по качеству;

- целенаправленным, продуманным синтезом всех применяемых средств защиты в функциональные самостоятельные системы.

Рассмотрим разработку средств, связанных с прохождением аутентификации и идентификации. Для идентификации лиц, наделенных некоторым набором прав к той или иной информации, были проанализированы и проработаны следующие признаки:

- традиционные пароли, но по усложненным процедурам;

- голос человека, который обладает индивидуальными характеристиками;

- отпечатки пальцев;

- геометрия руки, причем доказано, что по длине четырех пальцев руки человека можно опознать с высокой степенью надежности;

- рисунок сетчатки глаза;

- личная подпись человека. В данном случае идентифицируемыми характеристиками выступают такие показатели, как графика написания букв, динамика подписи и давление пишущего инструмента;

- фотография человека.

Несмотря на большое разнообразие применяемых признаков, эффективность данного метода оставляла желать лучшего. В данном периоде резкий скачок разработок новых методов и средств защиты информации привел к снижению эффективности практически каждого из них. Эффективность метода рассчитывалась из соотношения показателей затраченных ресурсов к вероятным потерям от противодействия новой системе. Помимо всего прочего, к концу рассматриваемого периода было доказано, что обеспечение полной конфиденциальности и безопасности информации в системах ее обработки невозможно. Наибольшее приближение к абсолютной защите информации возможно только в случае применения комплексного системного подхода к решению вопроса.

На настоящее время последним этапом считается период, начавшийся в 80-х годах прошлого века и продолжающийся до сих пор. Данный период характеризуется попытками реализации аналитико-синтетической обработки данных всего имеющегося опыта теоретических исследований и практического решения задач защиты и формирования на этой основе научно-методологического базиса системы защиты информации.

Так, к сегодняшнему дню уже разработаны основы теории защиты информации. Формирование подобных основ и постулатов можно как раз считать началом третьего этапа в развитии информационной безопасности.

Структура систем защиты информации, применяемых в общемировой практике обеспечения информационной безопасности

Распространенное применение новейших методов и подходов к обработке информации создало ряд предпосылок к эффективизации и максимальной оптимизации деятельности человека, его развития. Но, кроме того, такой процесс естественным образом сам вызывает и немалое количество проблем, касающихся защиты информации, сохранения ее целостности и конфиденциальности. Сложность решения данной проблемы может быть объяснена необходимостью создания целостной системы комплексной защиты информации, которая базируется на логичной последовательной организации и регулярном управлении.

Понятие защиты информации, установленное в настоящее время, является объектом исследований ученых разных стран уже многие годы. Так, оно стало ассоциироваться с проблемами и сложностями создания систем обеспечения безопасности информации на любом из уровней ее обработки. Несмотря на то, что имеет место быть еще достаточно большое количество незакрытых и спорных вопросов, которые касаются информационной безопасности, методов и средств ее обеспечения, в настоящее время сформировалась некая типовая структура системы защиты информации, которая теперь применяется большинством развитых стран мира.

Таким образом, спустя многие годы исследований и разработок, сложилось некоторое обобщенное понятие защиты информации. В обобщенном виде защита информации является единым целым отдельных составных частей, механизмов, процессов, мер и программ, которые способствуют осуществлению целей защиты информации.

Структурно-типовая система защиты информации является совокупностью отдельных элементов, связанных между собой и реализующих следующие её виды:

- Правовая защита информации. Данный аспект представляет собой такую защиту информации, которая базируется на применении статей основного закона страны, законов и иных нормативно-правовых документов государства, действующих в области информации и информационной безопасности. Такая защита данных устанавливает права и обязанности каждого отдельного субъекта информационных отношений, правовой статус органов, технических средств и способов защиты информации. Кроме того, правовая защита информации представляет собой еще и основу для соблюдения морально – этических норм в области защиты информации.

- Организационная защита информации. Это такая защита информации, которая является комплексом направлений и методов, которые носят управленческий, ограничительный и технологический характер, и, одновременно, определяют основы и содержание системы защиты, побуждают сотрудников следовать правилам защиты конфиденциальных данных.

- Техническая или инженерно-техническая защита. Данная защита основывается на применении технических устройств, узлов, блоков, элементов, систем, существующих как в виде отдельных средств, так и в виде встроенных средств обработки информации;

- Программно-аппаратная защита. Данный вид защиты предполагает применение ПО информационных систем и, а также аппаратных средств, которые могут быть встроены в состав технических средств и систем обработки данных.

Помимо перечисленных, можно также выделить отдельный вид средств защиты информации, который включает в себя математические, криптографические методы и подходы. Данные методы могут быть осуществлены посредством технических аппаратных и информационных средств.

Приведенные виды защиты информации могут осуществить достаточно надежную защиту данных в широком спектре ее форм, хранения и применения. Несмотря на это, практический опыт применения средств обеспечения информационной безопасности в РФ и в зарубежных странах иллюстрирует, что для обеспечения максимальной эффективности защиты информации следует применять также психологические и морально-этические виды ее защиты, а порой и страховые.

Психологические виды защиты представляют собой допустимые нормами права и морали методы и средства рассмотрения психофизиологических особенностей и возможностей индивидов.

Морально-этические виды защиты представляют собой нормы и правила, не имеющие юридической силы. При этом нарушение морально-этических видов защиты ведет к потере авторитета, возникновению дополнительных трудностей и другим негативным последствиям для человека и организации.

Страховая защита информации представляет собой такой вид защиты информации, который предусматривает возмещение убытков от её уничтожения или модификации посредством получения страховых выплат.

Естественно, что многие страны при разработке и внедрении систем обеспечения безопасности информации вносят те или иные модификации в типовую модель. Например, во Франции элементы правовой и организационной защиты информации рассматриваются в едином ракурсе, а в программно-аппаратной защите наоборот выделяются отдельно программные и аппаратные методы и средства защиты информации. Морально-этические и психологические элементы обеспечения информационной безопасности практически во всех странах до настоящего времени рассматривались только в теоретическом ключе.

Системы защиты информации в странах Евросоюза

2.1 Состояние проблемы информационной безопасности в странах Евросоюза

На сегодняшний день сложилась ситуация широкого обсуждения разработки новейшего информационного оружия со стороны США. При таком широком внимании одной стране невольно складывается впечатление, что в других странах об этой проблеме даже и не думают. Однако в Японии к 2015 году была сформирована превосходящая все существующие информационная структура, которая уже интегрирована в мировую информационную структуру и, само собой, может впоследствии при необходимости представить собой базу применения Японией информационного оружия [4].

Также известно, что специалисты-представители стран Евросоюза занимаются активными обсуждениями и планированием решения проблем, которые возникают перед любой развитой страной при возможном применении информационного оружия. Под информационным оружием в данной работе будет пониматься направленное воздействие на информационные ресурсы вероятного противника и в военное, и в мирное время.

Экспертами и специалистами особенно выделяется такая особенность информационного оружия, как скрытность. Его использование в отсутствие военного положения и при отсутствии силового противостояния принято считать одной из основных угроз, что объясняется тем, что подобная атака предоставляет вероятному противнику не только не только взять под контроль информационные ресурсы, но и произвольно манипулировать связанными с ними сферами государства. Подобная перспектива грозит полной разрухой экономики и управления потенциально пострадавшего государства, тем более, если учесть все возрастающее значение информации и информационного потока, применяемого при управлении и принятии решений.

На сегодняшний день на практике осуществляются планы организационного и технического обеспечения национальной информационной безопасности, создаются подразделения, которые предназначены для отражения так называемой «информационной агрессии».

Как правило, в странах Запада разработка методов и средств обеспечения безопасности информационной среды ведется согласно данным тенденциям: выявление угрозы нападения, нейтрализация нападения, защита и восстановление собственных систем.

Помимо анализа технических аспектов информационной безопасности, в странах Запада была начата работа по оценке влияния информации на личность и общество. При проведении подобных исследований упор делается на определение методов и средств оказания «информационного противодействия», каналов воздействия на человека, влияния определенной информации на боеспособность вооруженных сил, исследование взаимоотношений средств массовой информации и общественного мнения.

Специалисты ведущих стран-членов Евросоюза заключили вывод, что в связи с возрастанием значимости информационного потока для принятия решений на различных уровнях необходима диверсификация источников получения данных, а также механизмов их обработки и способов доведения до граждан. Тут следует подчеркнуть значительность наличия национальных информационных агентств с независимой сетью корреспондентов, что предоставляет возможность выявлять дезинформацию, которая способна оказывать влияние на принятие государственных решений.

На сегодняшний день в западных странах популярна организация закрытых межведомственных информационных инфраструктур, которые призваны обеспечить защищенную связь. Подобные системы строятся на выделенных каналах связи и не имеют выхода на глобальные сети, так как, как утверждается, именно от гражданских коммуникаций исходит основная угроза информационной безопасности.

Несмотря на предпринимаемые теперь меры, значение уязвимости единой объединенной инфраструктуры Европейского союза недооценивалось вплоть до недавнего времени. Это обосновывалось преобладающим вниманием к общеевропейским интеграционным процессам и общему ослаблению силового противостояния на континенте.

Но все изменилось, когда за политической интеграцией последовало фактическое объединение в сфере информационных ресурсов, которое привело также к формированию единого информационного пространства, что в свою очередь привело к зависимости отдельных государств от информационных потоков, которые охватывают общество. Таким образом, атаки на информационную среду одного государства, входящего в Европейский союз, означает атаку на весь союз, что перерастает в международную проблему.

Ряд аналитиков, указывая на значительные расходы США по обеспечению своей информационной безопасности, отмечают устойчивое стремление создать впечатление открытости информационных сетей общего пользования и отсутствия контроля над ними. Лидерство в сфере передовых разработок позволяет Соединенным Штатам устанавливать стандарты в области систем связи и обработки данных и таким образом формировать зависимость иностранных государств от американских программных и аппаратных средств. Тем самым подавляются стимулы к организации другими государствами аналогичных конкурентоспособных разработок. Поэтому попытки США превратить свои национальные стандарты защиты информации в международные вызывают неоднозначную реакцию. По мнению европейских специалистов, это создает американским фирмам-производителям средств защиты информации благоприятные условия для захвата европейского рынка, потенциально расширяет возможности контроля за защищаемой информацией и дает преимущества американским разведывательным службам.

Соединенным Штатам, провозгласившим в качестве одной из стратегических инициатив образование «информационной супермагистрали», приходится призывать своих западноевропейских партнеров сделать их рынки телекоммуникаций открытыми для конкуренции извне. Политика, проводимая ведущими промышленно развитыми европейскими государствами, до последнего времени всячески препятствовала проникновению иностранных связных компаний на собственный рынок, осознавая «чувствительность» этого сектора экономики к проблеме обеспечения национальной безопасности. Однако при подготовке к подписанию глобального телекоммуникационного пакта (февраль 1997 г.) в рамках Всемирной торговой организации (ВТО) Франция, Бельгия, Испания и Португалия согласились отменить все еще существующие внутренние ограничения на допуск иностранного капитала в область национальных телекоммуникаций в обмен на встречные уступки США в вопросе о прокладке подводных кабелей связи.

С учетом изложенного приобретает популярность идея создания системы коллективного контроля и обеспечения информационной безопасности. К трудностям в ее реализации эксперты относят:

• неоднородность развития инфраструктур в разных странах;

• различие подходов и законодательств;

• трудности в технической реализации;

• отсутствие единых стандартов.

Европейским союзом было принято решение по скорейшему созданию единой трансевропейской сети информационной связи, вследствие чего утверждена программа INFO2000, реализуется ряд проектов по внедрению новых информационных технологий в административный сектор - IDA, EPHOS, APPLICAZIONI TELEMATICHE и другие.

На рассмотрение Комиссии европейских сообществ представлена программа по преодолению языковых различий в единых информационных системах. В ближайший период планируется ряд мероприятий по решению вопросов безопасного обмена информацией в сетях и внедрению единого стандарта для объединения локальных сетей различных стран и регионов.

Изменения, происходящие в европейской информационной инфраструктуре, потребовали серьезных поправок законодательных и регулирующих актов. В этой связи 11 марта 1996 г. Европейским союзом принята совместная Директива о юридической защите баз данных. Рост информационного рынка означает возможность обращения к национальным базам данных пользователей других стран, что требует приведения в соответствие внутригосударственных актов и принятия общего законодательства о защите авторских прав. Новая директива обеспечит согласование национальных и общеевропейских правил по защите авторских прав для баз данных (БД), представленных в электронной и неэлектронной формах, без ущерба для авторских работ, входящих в эти БД [4].

В этой связи 21 марта 1996 г. в Брюсселе прошел совет на уровне министров, ответственных за развитие телекоммуникаций в европейских странах, на котором были достигнуты политические согласия по новой директиве о взаимодействии в этой области. Директива затронула проблему организации универсальных услуг и взаимосвязи на основе применения принципов открытой сети (Open network provision - ONP). Совет также принял решение по основным направлениям развития трансевропейских телекоммуникационных сетей, установил процедуру отбора проектов.

В Брюсселе обсуждались поправки к юридическим актам ONP Frame Work и Leased Lines Directives. Рассматривались предложения Комиссии европейских сообществ по координации подходов стран к введению единых требований к персональной спутниковой связи (S-PCS) с целью избегания проблем несовместимости и отсутствия законодательных актов, особенно в тех случаях, когда услуги спутниковой связи будут предоставляться всем странам на территории Европы.

Большинство стран, не обладающих мощными информационными ресурсами, склоняются к созданию международной договорно-правовой базы обеспечения безопасности в глобальном масштабе и налаживанию взаимодействия в указанной сфере. Европейцы уже приступили к изучению вопроса о принятии нормативных документов по информационной безопасности в рамках ЮНЕСКО. По их мнению, это позволит придать контролю за глобальными сетями многополюсный характер, уменьшив тем самым влияние США в данной сфере.

Некоторые европейские государства рассчитывают на более тесное взаимодействие в рамках НАТО и Евросоюза при выявлении рисков внедрения новых технологий, разработке критериев, методов и испытательных средств для оценки защищенности национальных коммуникационных систем, выдаче разрешений на внедрение информационных систем в важные объекты и осуществлении специальных мер безопасности в правительственных и военных структурах.

Основываясь на оценках специалистов в области стратегических исследований, необходимо обратить внимание, во-первых, на особую угрозу использования информационного оружия с целью взятия под контроль информационной инфраструктуры государства, а во-вторых, в связи с опасностью упомянутой угрозы, актуальность приобретает разработка международных соглашений по информационной безопасности и кодекса поведения в международном информационном пространстве.

2.1.1 Системы защиты информации в Великобритании и Северной Ирландии

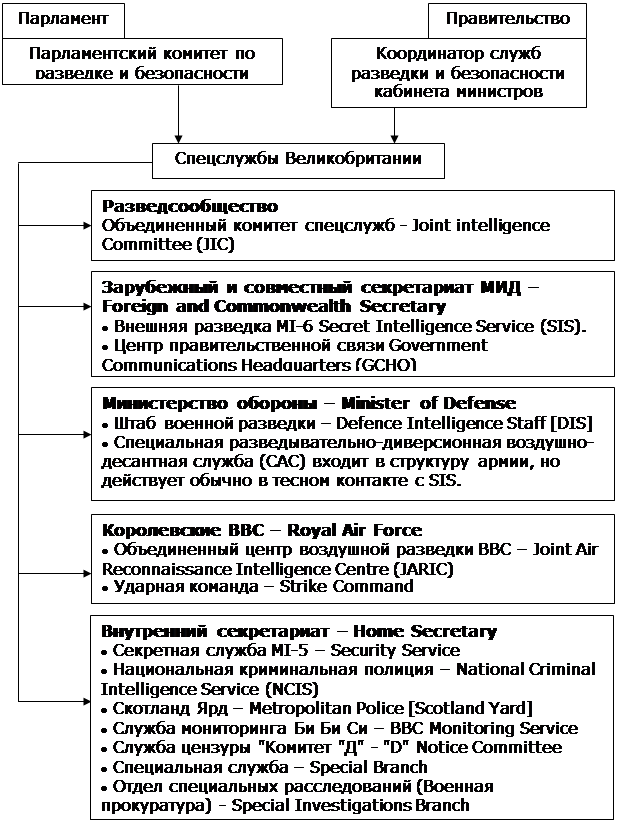

В Соединённом Королевстве Великобритании и Северной Ирландии (далее Великобритания) государственную систему обеспечения информационной безопасности строят, исходя из понимания информационной войны как действий, оказывающих влияние на информационные системы противника, при одновременной защите собственных систем. Структура государственной системы ИБ изображена на рисунке 4 [11].

Парламентский Комитет по разведке и безопасности Великобритании (Intelligence and Security Committee /ISC/)

Рисунок 4. Структура спецслужб Великобритании

Комитет по разведке и безопасности как орган контроля за британскими спецслужбами был образован в 1994 г. Комитет создан, согласно закону «О разведывательных службах» /Intelligence Services Act 1994/, для контроля за расходованием бюджетных средств, управлением и политикой трех спецслужб: Секретной службы (MI5), разведки SIS и Центра правительственной связи GCHQ. Комитет состоит из 9 парламентариев (восемь из палаты общин и один из палаты лордов). Члены комитета не избираются коллегами-парламентариями, а назначаются премьер-министром. Работу этого органа должны обеспечивать сотрудники аппарата кабинета министров, главным образом из штата правительственного Объединенного комитета по разведке. Еженедельные заседания проводятся в специально отведенном помещении в канцелярии премьер-министра.

В законе не содержалось четких указаний относительно полномочий и круга вопросов, которые призван решать комитет. В обязанности комитета входит представление премьер-министру, но не парламенту, ежегодного отчета, а также других докладов по своему усмотрению.

Законом предусматривалось три положения, касающиеся предоставления комитету необходимой для его работы информации. Согласно этим положениям, руководитель национальной спецслужбы может: предоставить требуемую информацию "согласно договоренностям, утвержденным министром"; отказать в ее предоставлении на основании распоряжения министра, который при этом должен руководствоваться критериями национальной безопасности; уведомить комитет о том, что запрашиваемая им информация не может быть раскрыта в силу своей секретности и особой важности. При этом под секретной информацией особой важности подразумеваются сведения, которые способны раскрыть источники и оперативные методы, либо содержат подробные данные о таковых, касаются конкретных операций (прошлых, настоящих или будущих), или предоставлены третьей стороной, которая не желает их раскрытия.

Secret Intelligence Service / MI6

Как королевская служба английская разведка начала складываться еще в период становления Британской империи. В марте 1909 г. премьер-министр Великобритании рекомендовал Комитету обороны империи обратить особое внимание на угрозу, исходящую от разведки Германии, и соответственно реорганизовать национальную спецслужбу. На основании рекомендаций премьер-министра были подготовлены инструкции по созданию Бюро секретных служб при Иностранном департаменте Комитета обороны империи, датой основания которого стало 1 октября 1909 года.

SIS включена в структуру Министерства иностранных дел, имеет 87 резидентур за рубежом и штаб-квартиру в Лондоне, на Воксхолл Бридж-роуд. Возглавляет SIS генеральный директор, который одновременно является постоянным заместителем министра иностранных дел. Таким образом, формально SIS находится под контролем МИДа Великобритании, однако, наряду с этим она имеет прямой выход на премьер-министра.

2.1.2 Системы защиты информации в Германии

Немецкое представление об информационной войне объединяет наступательную и оборонительную составляющие в единое целое для достижения национальных интересов. При определении угроз и возможных ответных действий, иностранные государства рассматриваются отдельно от негосударственных объединений (политические партии, международные организации и средства массовой информации), преступных сообществ (организованные преступные группы, хакеры и т.д.), и индивидуумов (включая религиозных фанатиков и др.).

Управление средствами массовой информации является особенностью немецкого представления об информационной войне. Кроме того, специалисты Федеративной Республики Германии (далее Германия) отдельно вводят понятие экономической информационной войны.

Немецкие эксперты в связи с обострением интереса к проблеме ИВ считают в ближайшие годы вероятным возрастание уязвимости экономической и политической инфраструктуры индустриально развитых стран в результате нарушения нормального функционирования информационных систем под действием информационного оружия. Данное обстоятельство специалисты объясняют наблюдаемой тенденцией к переходу ведущих государств на новый тип организации общества - "информационное общество".

Предполагается, что в результате развития информационных технологий произойдет глобализация не только мирового рынка товаров, но и производственных услуг. Предприятия вынуждены будут перейти от специализации на виде продукции к специализации на конкретном технологическом процессе. Это приведет к резкому увеличению кооперационных связей и соответственно уязвимости сведений, составляющих коммерческую тайну при нарушении работы внешних коммуникационных цепей.

В "информационном обществе" будет наблюдаться дальнейшая монополизация рынков, в том числе и информационно-коммуникационных услуг.

Сосредоточение в рамках транснациональных компаний, различных компонентов информационных систем приведет к угрозе потери суверенитетов государств и сделает уязвимой всю инфраструктуру принятия политических решений и управления. Так, монопольные позиции фирм США в системах глобальной космической связи (проект Iridium), глобальной навигационной системы (GPS) в рамках сети Интернет уже сейчас рассматриваются некоторыми экспертами страны как угроза национальному суверенитету Германии.

Различные вопросы обеспечения безопасности информационного обслуживания в таких областях, как промышленное производство, банковское дело, научные исследования, медицина, по оценкам немецких специалистов в области информационной безопасности, имеют важное значение и являются неотъемлемым условием сохранения лидирующих позиций Германии.

Координирующим правительственным органом, ответственным за обеспечение безопасности информационных потоков, является образованная в 1991 году Федеральная служба безопасности в сфере информационной техники (BSI). Общая концепция деятельности BSI в настоящее время предусматривает выполнение в тесном взаимодействии с НАТО и ЕС следующих функций:

- оценка риска внедрения информационных технологий;

- разработка критериев, методов и испытательных средств для оценки степени защищенности национальных коммуникационных систем;

- проверка степени защищенности информационных систем и выдача соответствующих сертификатов;

- выдача разрешений на внедрение информационных систем в важные государственные объекты;

- осуществление специальных мер безопасности информационного обмена в государственных органах, полиции и т.д.;

- консультация представителей промышленности.

Немецкие эксперты не исключают возможности активизации деятельности спецслужб по использованию современных информационно-коммуникационных технологий для сбора информации и осуществления активных мероприятий. По оценкам специалистов, в условиях монополизации фирмами США ряда рынков информационных технологий надежную защиту от вмешательств иностранных спецслужб может представлять лишь создание и развитие собственных, независимых от США информационных сетей, оснащенных программными средствами национальных производителей.

Немецкими специалистами завершены оргтехнические мероприятия по подключению к международной компьютерной сети Интернет германского правительства. Немецкий Telecom, концерны Bertelsmann и Axel Springer стали соучредителями совместного предприятия America Online-Europe и намерены тем самым оказывать существенное влияние на действия американцев в информационном пространстве Европы.

Таким образом, благодаря предпринимаемым Германией в последнее время энергичным и последовательным мерам по осваиванию нового информационного пространства, немцы, видимо, смогут составить определенную конкуренцию американцам в рамках европейского континента.

2.1.3 Системы защиты информации во Франции

Правительство Французской Республики (далее Франция) рассматривает концепцию информационной войны, как совокупность двух главных элементов: военного и экономического. Военная концепция видит место информационным действиям в контексте конфликтов малой интенсивности или в миротворческих операциях, т.е. предполагает несколько ограниченный характер. В этом контексте союзники не рассматриваются противниками.

Напротив, экономический элемент включает более широкий диапазон потенциального применения информационных операций. Французское представление конфликта в экономической сфере имеет более глубокое понимание в отличие от большинства других европейских стран. В этом случае французы не видят себя связанными рамками НАТО, ООН или согласием США. Их подход к экономическому конфликту учитывает тот факт, чтобы быть и союзником и противником одновременно.

Франция активно формирует структуры по контролю ее граждан в киберпространстве. По аналогии с американской системой «Эшелон» французы создали собственную версию этой системы, которая направлена на перехват фактически всех частных глобальных коммуникаций.

Французское военное руководство проявляет растущую озабоченность по поводу отставания национальных исследований в области ИВ от лидирующих в этой сфере США. В специальной записке, посвященной указанной проблеме, начальник штаба ВС Франции, констатируя появление новой разновидности войны - информационной- и пристальное внимание к ней со стороны США и ряда других стран, призвал ускорить и расширить соответствующие национальные НИОКР.

Французские специалисты в области информационных технологий развернули обсуждение роли и значения ИВ в современных условиях. По их мнению, ход войны в Персидском заливе показал, что информационное оружие выходит на первое место среди применяемых в современной войне видов вооружений. Это явилось причиной ускорения ряда европейских программ в области средств коммуникаций. В то же время меры европейских государств по увеличению собственного потенциала информационного оружия, по мнению аналитиков французского Центра исследований стратегических технологий (Centre de recherche et d'etudes sur les strategic tecnologiques), наталкиваются на серьезное противодействие США. Стремясь затормозить собственные разработки европейцев, США даже идут на продажу по демпинговым ценам космических систем слежения и контроля линий связи, предоставляют доступ к накопленным базам данных.

Эксперты Института международных отношений и стратегических исследований (Institut de relations intemationales et strategiques) полагают, что сегодня союзники США по НАТО находятся в серьезной военной зависимости от них, поскольку в своих системах вооружений широко используют американское программное обеспечение (в частности, указывают на систему позиционирования французских ракет).

Анализируя новые аспекты американской военной доктрины, направленные на достижение победы бескровными методами при минимуме потерь, французские специалисты обращают внимание на то, что главным средством является не контроль над территорией, а полное господство в «инфосфере», представляющей собой совокупность информационных систем и сетей связи на планете. При этом война приобретает виртуальный и невидимый характер, что позволяет добиться решающего преимущества, не разворачивая боевых действий.

Указывая на эту особенность устремлений США, ряд не связанных с Министерством обороны Франции экспертов из Центра исследований в области социальных наук критикуют существующие программы военных инвестиций. По их мнению, французские военные находятся под впечатлением успехов США в области применения высокоточного оружия и систем радиоэлектронной борьбы (РЭБ) и упускают значительно большую составляющую ИВ - средства контроля над информацией.

Французские вооруженные силы, в отличие от американских, не располагают высокими технологиями, позволяющими осуществлять открытое или неявное руководство операциями. Следовательно, они могут оказывать на поле боя лишь второстепенное значение, быть придатком американских высоких технологий и нести непосредственные потери.

В настоящее время во Франции создается информационно-аналитическая система поддержки принятия решений высшего руководства страны в любых кризисных ситуациях. Основная цель разрабатываемой системы - обеспечение высших органов государственного управления необходимой информацией, моделирование реальной обстановки в развитии, подготовка прогнозов и рекомендаций.

По мнению руководителей Центра исследований стратегии и технологии, Франция должна изменить свою политику в области информационных разработок и финансирования военного производства, отдав приоритет информационным системам, в том числе разведывательным спутникам, телекоммуникационным сетям, средствам управления, и при этом активно использовать средства гражданской информатики. Кроме того, учитывая темпы развития электроники и информатики, представленных во всех системах вооружений, необходимо увеличить срок службы материальной части, осуществляя регулярную модернизацию за счет электронно-информационных компонентов. А также необходимо значительно увеличить долю расходов на системы, позволяющие осуществлять моделирование как на всех этапах создания систем вооружений, так и на этапе их боевого применения, что обеспечит высокий уровень технологических исследований.

Франция уделяет особое внимание вопросу защиты своих информационных ресурсов от несанкционированного проникновения и манипулирования.

Разработкой стратегических направлений политики по обеспечению национальной безопасности занимается объединение CLUSIF (Club de la securite informatique francaise), являющееся по своему статусу открытой ассоциацией юридических и физических лиц, работающих в области информатики. CLUSIF пользуется полной поддержкой государства и имеет тесный контакт со спецслужбами.

Французские эксперты полагают, что наилучшую защиту информации в сетях обеспечивают только методы шифрации. В связи с этим ведется активное внедрение криптографического программного обеспечения и оборудования в наиболее важные системы. Работы по созданию соответствующих устройств осуществляются фирмами Thomson, Sagem, Matra.

Анализ оценок французских экспертов показывает, что угроза ИВ воспринимается как реальная, однако защитные действия по предотвращению или снижению вероятности угрозы наталкиваются на инерционность системы военных расходов и недостаточное осознание всех возможностей информационного оружия, которые далеко выходят за рамки традиционных средств защиты информации.

2.1.4 Системы защиты информации в Швеции

Правительство Швеции придает большое значение проблемам предотвращения угроз применения средств ведения информационной войны (СВИВ) против национальной инфраструктуры.

Для определения роли и места информационного оружия среди средств воздействия на противника или достижения внешнеполитических и иных целей специалистами Вооруженных сил Швеции проведен анализ его сущности и возможных стратегий применения.

Под наступательными и оборонительными СВИВ шведские эксперты понимают совокупность средств электронной борьбы, осуществления психологических операций, обеспечения безопасности компьютерных сетей, а также операций по физическому уничтожению оборудования, работающего на базе электронных устройств. Целью использования данного оружия является нарушение функционирования или полное разрушение системы государственного управления и контроля противника при одновременной защите собственных структур.

Осознавая необходимость разработки в будущем наступательных СВИВ, Министерство обороны Швеции планирует в ближайшие годы отдать приоритет созданию средств защиты от подобного оружия.

По оценкам шведских военных специалистов, для адекватной защиты страны в ходе ИВ, а также для осуществления в будущем акций с применением собственных наступательных СВИВ необходимо, прежде всего создать эффективную систему государственного управления и контроля.

В основные задачи разрабатываемой системы контроля и управления входят:

- защита собственных систем наблюдения, ориентации, принятие

решений; - поддержка действий войск в соответствии с планами;

- реальная оценка ущерба в ходе войны;

- отражение атак СВИВ противника.

При ее создании предусматривается необходимость выполнения ряда условий функционирования, главными из которых являются:

- свобода доступа пользователей всех уровней к любой информации;

- способность выполнения стоящих задач на всех стадиях развития

конфликта; - простота в освоении и легкость в использовании персоналом;

- автономность;

- способность к дальнейшему развитию и выполнению новых функций.

Специалисты Министерства обороны Швеции допускают возможность применения ряда наступательных СВИВ, не представляющих угрозы человеческой жизни, при проведении миротворческих операций под руководством ООН. Под таким оружием понимаются компьютерные вирусы, генераторы мощного электромагнитного импульса и некоторые другие средства. При этом эксперты, отмечая вероятность использования данного оружия против Швеции, заявляют о необходимости обязательного тестирования новых и уже существующих национальных систем вооружений, военной техники на уязвимость при воздействии на них СВИВ.

Согласно оценкам шведских военных аналитиков, информационное оружие станет основным средством ведения войны в XXII столетии, учитывая усиливающуюся зависимость развитых государств от систем связи и информации. При этом использование СВИВ против стран с низким уровнем развития информационной инфраструктуры будет малоэффективно. В свою очередь, применение данными странами наступательных СВИВ даст им ощутимые преимущества.

ЗАКЛЮЧЕНИЕ

В ходе выполнения работы была достигнута цель исследования: рассмотрены системы защиты информации в зарубежных странах.

Для достижения данной цели были выполнены следующие задачи:

- Рассмотрено развитие средств и методов защиты информации;

- Изучены этапы развития систем защиты информации в настоящее время;

- Проанализирована структура систем защиты информации, применяемых в общемировой практике обеспечения информационной безопасности;

- Дан анализ состоянию проблемы информационной безопасности в странах Евросоюза;

- Охарактеризованы системы защиты информации в Великобритании и Северной Ирландии, Германии, Франции и в Швеции.

Помимо вышесказанного, при работе над исследованием были получены новые и актуализированы старые теоретические знания, которые способствуют лучшему усвоению настоящей дисциплины и смежных с ней. Текст работы может быть применен как теоретическое пособие на предметах и дисциплинах, дающих сведения об информации и об информационной безопасности.

СПИСОК ЛИТЕРАТУРЫ

- Галатенко В.А. Стандарты информационной безопасности. Курс лекций. М.: ИНТУИТ.РУ Интернет-университет Информационных Технологий, 2006. 264 с.

- Галатенко, В. А. Основы информационной безопасности: учебное пособие / В. А. Галатенко; под ред. академика РАН В. Б. Бетелина, – 4-е изд. – М.: Интернет-Университет Информационных технолгий; БИНОМ. Лаборатория знаний, 2008. – 205 с.

- Государственное право Германии: Сокр. пер. с нам. М.: Институт государства и права, 1994 г

- Зенин И.А. Гражданское и торговое право капиталистических государств. М.: МГУ, 1992 г.

- Князев О.К. Правовое обеспечение имущественных интересов обладателей ноу-хау в ФРГ и Франции. М., 1991 г

- Крысин А.В. Безопасность предпринимательской деятельности в США / под. ред. проф. А.А. Безугловаг. М.: Академия экономики, финансов и права, 1994 г

- Крысин А.В. Безопасность предпринимательской деятельности. М.: Финансы и статистика, 1996 г

- Мельников А.А. Правовые передачи ноу-хау в международной торговле. М., 1983 г.

- Нарышкина Р.П. Некоторые проблемы охраны ноу-хау в практике США. М., 1974 г.

- Системы защиты информации в ведущих зарубежных странах: Учеб. пособие для вузов Учеб. пособие. Брянск: БГТУ, 2007

- Шеннон, К. Э. Теория связи в секретных системах / К. Э. Шеннон // Работы по теории информации и кибернетике –М.: ИЛ, 1963.-С.243-332.

- Ященко, В. В. Введение в криптографию / Под общей ред. В. В. Ященко. – СПб.: Питер, 2001. – 288 с.: ил

- Валютные отношения и валютная система. Формирование мировой валютной системы.

- Небанковские кредитные организации: виды, основные функции и операции, роль в кредитной системе РФ

- Распределение и использование прибыли как источник экономического роста предприятий. Понятие, сущность и виды прибыли

- Разработка конфигурации «Рекламное агентство» в среде 1С: Предприятие

- Анализ рентабельности активов и собственного капитала (на примере МУП «ВКХ»)

- Инвестиционная деятельность в индустрии спорта (Инвестиции в спорт)

- Проектная структура

- Анализ управления товарными запасами на предприятии оптовой торговли и оптимизация состояния товарных запасов на торговом предприятии

- Культура ресторанного обслуживания (КУЛЬТУРА ОБСЛУЖИВАНИЯ)

- Выбор стиля руководства в организации (ФОРМИРОВАНИЕ СТИЛЯ РУКОВОДСТВА)

- Аналитический обзор развития технологий Интернета (Протоколы Интернет)

- Взаиморасчеты с клиентами (Информационная модель и ее описание)