Система защиты информации в банковских системах (Общая характеристика средств защиты в банковской сфере)

Содержание:

ВВЕДЕНИЕ

Уже в начале 90-х годов кредитные организации начали понимать, что банковский бизнес малоэффективен и достаточно рискован без решения задач безопасности. Любые банковские процессы находятся в прямой зависимости от того, как работает информационная инфраструктура банка, то есть вычислительные комплексы, программные и аппаратные средства, а также персонал, их использующий. Если все это начинает давать сбои, например, за счет заражения компьютеров вирусами или атак хакеров, последствия для банков могут быть очень плачевными. Они могут утратить базы данных клиентов и другую необходимую информацию, собираемую годами, лишиться средств и потерять доверие клиентов. Столкнувшись с подобными проблемами, финансисты начали искать способы их разрешения за счет снижения информационных рисков. В результате появились первые системы защиты, разработанные и созданные банками в буквальном смысле слова «на коленке», то есть второпях, на ходу и собственными усилиями. Однако уже к концу 90-х, осознав важность проблемы, кредитные организации стали постепенно заменять свои устаревшие системы защиты информации (СЗИ) на современные.

Построение такой СЗИ включает в себя целый комплекс мероприятий - от аудита банка в области информационной безопасности до создания межфилиальных систем защиты данных.

В последние годы новые системы защиты информации в банковской системе нашей страны переживают бурное развитие. Несмотря на существующие недостатки российского законодательства, регулирующего деятельность банков, ситуация неуклонно меняется к лучшему. Сегодня все больше банков делает ставку на профессионализм своих сотрудников и новые технологии.

Трудно представить себе более благодатную почву для внедрения новых технологий защиты информации, чем банковская деятельность. В принципе почти все задачи, которые возникают в ходе работы банка достаточно легко поддаются автоматизации. Быстрая и бесперебойная обработка значительных потоков информации является одной из главных задач любой крупной финансовой организации. В соответствии с этим обладание средствами защиты информации, позволяющей защитить все возрастающие информационные потоки. Кроме того, именно банки обладают достаточными финансовыми возможностями для использования самой современной техники. Однако не следует считать, что средний банк готов тратить огромные суммы на системы защиты информации. Банк является прежде всего финансовой организацией, предназначенной для получения прибыли, поэтому затраты на модернизацию должны быть сопоставимы с предполагаемой пользой от ее проведения. В соответствии с общемировой практикой в среднем банке расходы на СЗИ составляют не менее 17% от общей сметы годовых расходов.

Целью курсовой работы является исследование процессов защиты информации в произвольном банковском отделении и путей улучшения способов защиты информации.

В курсовой работе были представлены следующие задачи:

- рассмотреть теоретические аспекты процессов защиты информации;

- охарактеризовать средства защиты в банковской сфере;

- изучить использование средств защиты для идентификации пользователей в банках и средств аутентификации работников банка;

- произвести анализ процессов защиты информации в отделении банка - исследовать механизм политики безопасности организации.

В качестве объекта исследования было выбрано произвольное отделение банка, выступающее как теоретическая модель, несущая в себе основные характеристики современной банковской сферы. Основным видом деятельности организаций в этой сфере, очевидно, является оказание банковских услуг.

Предметом исследования послужили процессы и средства защиты информации в отделении банка.

Основными методами исследования выступили монографические, методологические и статистические методы.

Информационной базой исследования стали законодательные акты и нормативно-правовая база в области защиты информации, научные и методические разработки экспертов, первичные документы.

Структура работы обусловлена логикой и целью исследования и состоит из введения, двух глав, включающих 5 параграфов, заключения, списка использованной литературы, приложений.

ГЛАВА 1. Теоретические аспекты процессов защиты информации

1.1. Общая характеристика средств защиты в банковской сфере

Сам термин «информационная безопасность» первоначально использовался для определения комплекса мер по защите информации от несанкционированных действий [15,25]. Однако практика показала, что общий объем ущерба, наносимый информационным системам осознанно, в результате противоправных действий, ниже ущерба, возникающего в результате ошибок и сбоев. Поэтому в настоящий момент понятие информационной безопасности включает в себя весь комплекс мер по предотвращению и устранению сбоев в работе информационных систем, по организации и защите информационных потоков от несанкционированного доступа и использования.

Информационная система рассматривается как единое целое программно-аппаратного комплекса и человеческих ресурсов. Под нарушением будем понимать любое нерегламентированное событие в информационной системе, способное привести к нежелательным для организации последствиям.

Рассмотрим основные нарушения, которые возникают в системе [17]: нарушения конфиденциальности, изменения в системе, утрата работоспособности.

Нарушения конфиденциальности.

Причиной возникновения данной проблемы является нарушение движения информационных потоков или ошибки в системе доступа. Из-за того, что данные виды нарушений никак не влияют на состояние системы, обнаружить их очень сложно. Лишь небольшое число таких нарушений можно вычислить в результате анализа файлов протокола доступа к отдельным объектам системы.

Наиболее часто встречающиеся примеры нарушения доступа к информации:

– ошибки администрирования:

– неправильное формирование групп пользователей и определение прав их доступа;

– отсутствие политики формирования паролей пользователей. При этом до 50% пользователей используют простые, легко подбираемые пароли, такие, как «123456», «qwerty» или собственное имя;

– ошибки в формировании итоговых и агрегированных отчетов и доступа к ним. Примером может являться отчет по выпискам из счетов банка или сводный бухгалтерский журнал, которые хранят всю информацию по операциям кредитной организации и формируются в бухгалтерии, где за доступом к данным отчетам часто не ведется контроль;

– наличие открытого доступа для представителей сторонней организации, выполняющей какие-либо подрядные работы;

– ошибки проектирования информационной системы:

– использование недостаточно защищенной среды для разработки информационной системы. Очень часто, особенно для систем, располагаемых на локальных компьютерах, доступ к информации можно получить не через интерфейс программы, который требует пароля, а напрямую читая из таблиц базы данных;

– ошибки алгоритмов доступа к данным. Особенно это касается разработки систем криптозащиты, где часто вместо дорогостоящих систем в целях экономии используются собственные разработки, только эмитирующие систему защиты;

– небрежность в разработке системы защиты. Один из примеров данной небрежности – забытая разработчиками точка доступа в систему, такая, как универсальный пароль;

– небрежность пользователей в вопросах информационной безопасности:

– нарушение хранения паролей для доступа в информационную систему. Иногда пользователи просто пишут пароль на бумаге и оставляют ее около компьютера. Особенно это распространено в организациях, где администратор системы требует сложных паролей, которые легко забыть. Также часто встречается абсолютно недопустимая практика передачи паролей сотрудниками друг другу;

– сохранение закрытого соединения после окончания работы. Уходя на обед или домой, пользователь не выключает компьютер и не выходит из банковской системы. Если система не имеет механизма временного отключения неактивных пользователей, данное нарушение делает бессмысленным большинство других требований системы безопасности;

– нерегламентированное обсуждение зарытой информации;

– умышленный взлом системы:

– через внешние точки доступа в информационную систему, например через Интернет. Самый опасный вид взлома, так как нарушитель недоступен или почти недоступен для службы безопасности и, чувствуя свою безнаказанность, может нанести максимальный вред организации;

– нерегламентированное подключение к собственной сети (информационным коммуникациям) банка. С развитием сетевых технологий данный вид нарушений встречается достаточно редко;

– анализ неуничтоженных черновых документов системы. Данный вариант утечки информации практически не рассматривается службами безопасности, появляется самым легким методом получения информации для злоумышленников. В первую очередь это относится к черновым распечаткам из отдела информационных технологий.

Нарушение целостности или нерегламентированные изменения в информационной системе приводят к более серьезным последствиям, чем нарушения конфиденциальности. Однако при правильном построении информационной безопасности нерегламентированные изменения могут быть зарегистрированы и выявлены в процессе работы. Кроме того, существуют дополнительные механизмы защиты от них, такие, как электронная подпись, благодаря чему общее количество данных нарушений меньше, чем нарушений доступа на просмотр информации, хотя их последствия более серьезны.

Причины, приводящие к нарушениям записи информации в системе, можно сгруппировать следующим образом:

- ошибки программирования;

- ошибки ввода;

- технические сбои;

- умышленные нарушения в системе;

Утрата работоспособности или производительности не связана с информационными потоками. Ее причины кроются в механизмах самой системы, в ее способности совершать различные действия. Ущерб от подобных нарушений зависит от степени частичного снижения или полной потери работоспособности. Как правило, ущерб от подобных сбоев определяется временем задержки работы и стоимостью работ на их устранение.

Наиболее распространенной причиной нарушений в работе информационных систем являются ошибки их пользователей – непреднамеренные ошибки сотрудников организации. Как правило, данные нарушения не приводят к большому ущербу, хотя возможны и исключения. Современные механизмы контроля и мониторинга позволяют почти полностью исключить этот тип нарушений. Однако из-за большого количества разновидностей ошибок создание системы, полностью исключающей их появление, как правило, невозможно или связано с неоправданными затратами.

Другой случай – это преднамеренные действия сотрудников, нарушения, которые являются самыми сложными для предотвращения. Сотрудник организации, как правило, хорошо ориентируется во внутренних процессах и системах. Часто он знает о механизмах безопасности и, что более опасно, об их отсутствии в определенных модулях системы. У него есть время и возможность смоделировать и протестировать свои действия, оценить последствия.

Еще одним слабым местом в системе безопасности от умышленных действий сотрудников является доверие к ним других работников организации. Часто достаточно простой просьбы к администратору для получения доступа к закрытым данным или требования у разработчика добавления какой-либо, на первый взгляд безопасной, функции системы, чтобы впоследствии использовать ее для противоправных действий.

Причинами, побудившими сотрудников к умышленному нарушению информационной безопасности, являются:

- обида на действия менеджеров, как правило, связанная с конфликтами или увольнением сотрудника;

- попытка дополнительного заработка;

- попытка хищения денег из организации;

- попытка создания зависимости организации от конкретного сотрудника;

- карьерная борьба.

В качестве мер противостояния нарушениям данного типа наиболее эффективны социальные меры, разграничение доступа и мониторинг действий пользователей.

Еще одна группа причин нарушений в работе информационных систем – действия сторонних лиц криминального характера. Несмотря на постоянное обсуждение этой темы в прессе, большое количества фильмов о хакерах, бурное развитие информационных технологий, объем таких нарушений, повлекших реальный ущерб, скорее растет, чем снижается. Возможно, это вызвано именно завышенной рекламой данных нарушений, но следствием является максимальное количество затрат в области информационных технологий на защиту от них. Однако следует признать, что кредитные организации действительно являются объектом пристального внимания.

Цель у преступников, как правило, одна – деньги, однако методы ее достижения постоянно совершенствуются. Поэтому, анализируя потенциальные нарушения, в первую очередь следует выделять объекты возможной атаки (системы удаленных платежей, системы расчета пластиковыми картами и т.п.). В случае удачи у преступника много шансов остаться безнаказанным.

Основой политики информационной безопасности в коммерческом банке является общая политика безопасности организации. Часто информационная безопасность рассматриваются как часть общей системы безопасности. Постоянное сравнение базовых принципов защиты организации и механизмов защиты информационной системы может привести к значительному росту ее надежности и эффективности.

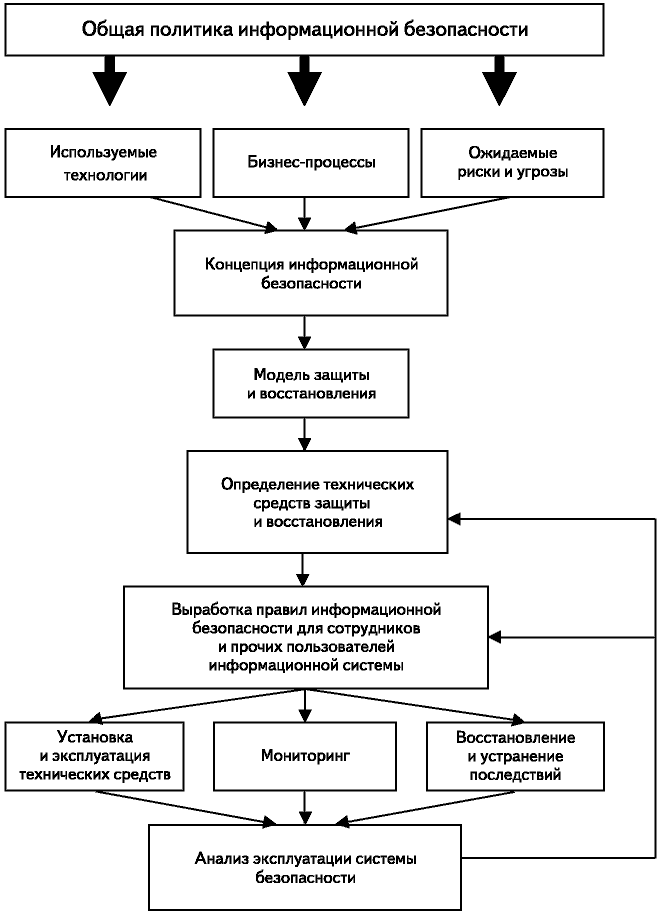

С другой стороны, система информационной безопасности тесно связана с техническими проблемами, решение которых может потребовать значительных сроков и ресурсов, что может привести к экономической нецелесообразности использования рассматриваемых механизмов. В прил.1 приведена схема организации информационной безопасности.

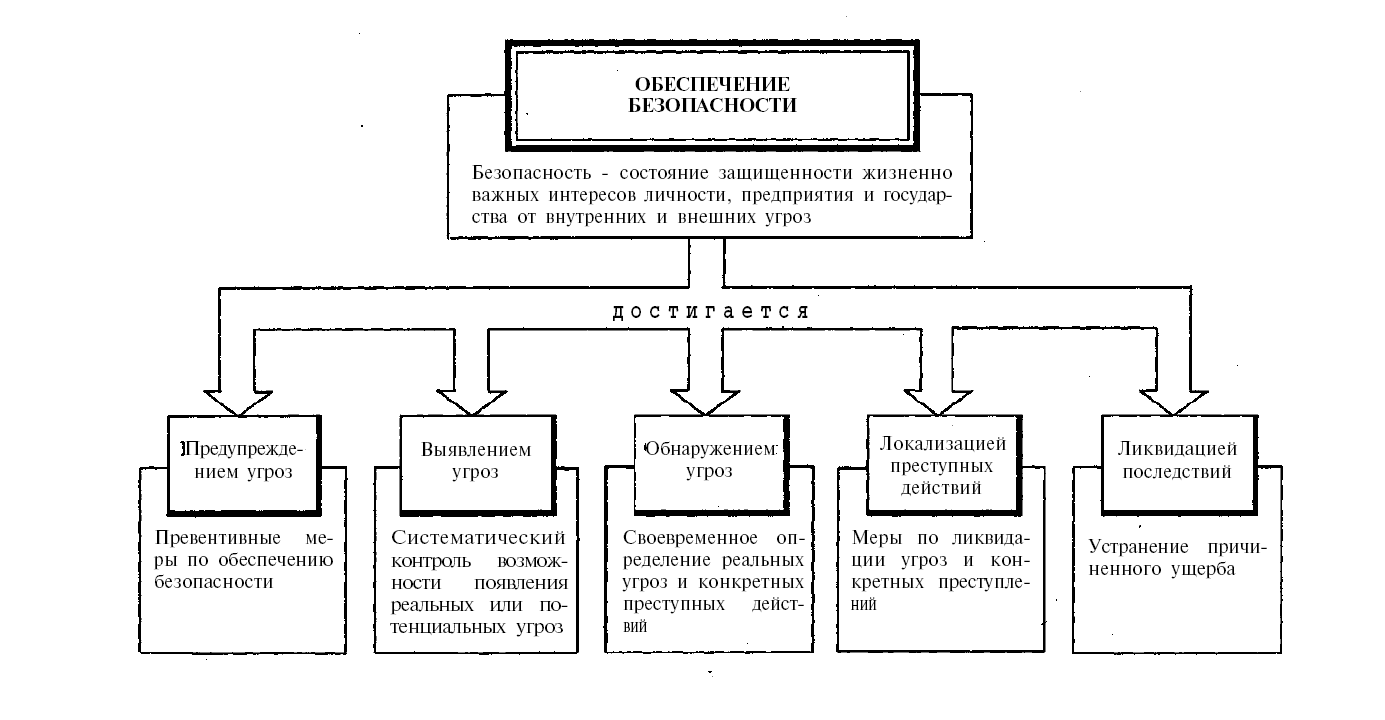

Обеспечение информационной безопасности достигается системой мер, направленных[3]:

- на предупреждение угроз. Предупреждение угроз – это превентивные меры по обеспечению информационной безопасности в интересах упреждения возможности их возникновения;

- на выявление угроз. Выявление угроз выражается в систематическом анализе и контроле возможности появления реальных или потенциальных угроз и своевременных мерах по их предупреждению;

- на обнаружение угроз. Обнаружение имеет целью определение реальных угроз и конкретных преступных действий;

- на локализацию преступных действий и принятие мер по ликвидации угрозы или конкретных преступных действий;

- на ликвидацию последствий угроз и преступных действий и восстановление статус-кво (Рис.1).

Рисунок 1. Обеспечение информационной безопасности

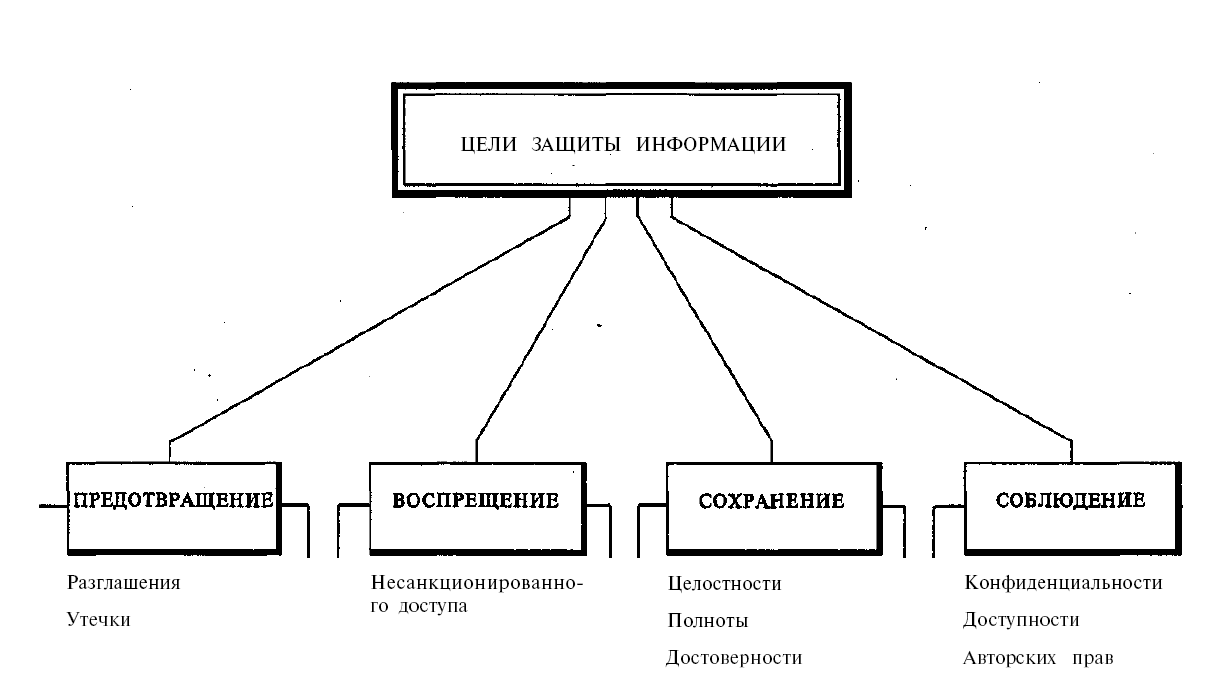

Предупреждение возможных угроз и противоправных действий может быть обеспечено самыми различными мерами и средствами, начиная от создания климата глубоко осознанного отношения сотрудников к проблеме безопасности и защиты информации до создания глубокой, эшелонированной системы защиты физическими, аппаратными, программными и криптографическими средствами. Все эти способы имеют целью защитить информационные ресурсы от противоправных посягательств и обеспечить:

- предотвращение разглашения и утечки конфиденциальной информации;

- воспрещение несанкционированного доступа к источникам конфиденциальной информации;

- сохранение целостности, полноты и доступности информации;

- соблюдение конфиденциальности информации;

- обеспечение авторских прав (Рис. 2).

Рисунок 2. Цели защиты информации

1.2. Применение средств защиты для идентификации пользователей в банке

Основной концепцией обеспечения ИБ объектов является комплексный подход, который основан на интеграции различных подсистем связи, подсистем обеспечения безопасности в единую систему с общими техническими средствами, каналами связи, программным обеспечением и базами данных [16].

Комплексная безопасность предполагает обязательную непрерывность процесса обеспечения безопасности, как во времени, так и в пространстве (по всему технологическому циклу деятельности) с обязательным учетом всех возможных видов угроз (несанкционированный доступ, съем информации, терроризм, пожар, стихийные бедствия и т.д.).

В какой бы форме ни применялся комплексный подход, он связан с решением ряда сложных разноплановых частных задач в их тесной взаимосвязи. Наиболее очевидными из них являются задачи ограничения доступа к информации, технического и криптографического закрытия информации, ограничения уровней паразитных излучений технических средств, технической укрепленности объектов, охраны и оснащения их тревожной сигнализацией. Однако необходимо решение и других, не менее важных задач. Например, выведение из строя руководителей банка или ключевых работников может поставить под сомнение само существование данного банка. Этому же могут способствовать стихийные бедствия, аварии, терроризм и т.д.

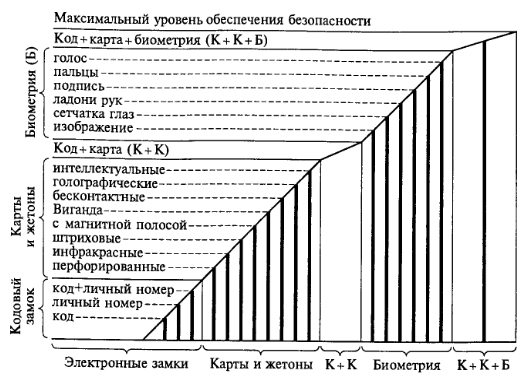

Наиболее существенным является эффективность системы обеспечения ИБ объекта, выбранные банком. Эту эффективность для ПЭВМ можно оценить набором программно-аппаратных средств, применяемых в ВС. Оценка такой эффективности может быть проведена по кривой роста относительного уровня обеспечения безопасности от наращивания средств контроля доступа (Рис. 3).

Рисунок 3. Кривая роста относительного уровня обеспечения безопасности

Для гарантии того, чтобы только зарегистрированные в АС пользователи могли включить компьютер (загрузить операционную систему) и получить доступ к его ресурсам, каждый доступ к данным в защищенной АС осуществляется в три этапа: идентификация – аутентификация – авторизация [16,17].

Идентификация – присвоение субъектам и объектам доступа зарегистрированного имени, персонального идентификационного номера (PIN-кода), или идентификатора, а также сравнение (отождествление) предъявляемого идентификатора с перечнем присвоенных (имеющихся в АС) идентификаторов. Основываясь на идентификаторах, система защиты «понимает», кто из пользователей в данный момент работает на ПЭВМ или пытается включить компьютер (осуществить вход в систему). Аутентификация определяется как проверка принадлежности субъекту доступа предъявленного им идентификатора, либо как подтверждение подлинности субъекта. Во время выполнения этой процедуры АС убеждается, что пользователь, представившийся каким-либо легальным сотрудником, таковым и является. Авторизация – предоставление пользователю полномочий в соответствии с политикой безопасности, установленной в компьютерной системе. Процедуры идентификации и аутентификации в защищенной системе осуществляются посредством специальных программных (программно-аппаратных) средств, встроенных в ОС или СЗИ. Процедура идентификации производится при включении компьютера и заключается в том, что сотрудник «представляется» компьютерной системе. При этом АС может предложить сотруднику выбрать свое имя из списка зарегистрированных пользователей или правильно ввести свой идентификатор. Далее пользователь должен убедить АС в том, что он действительно тот, кем представился.

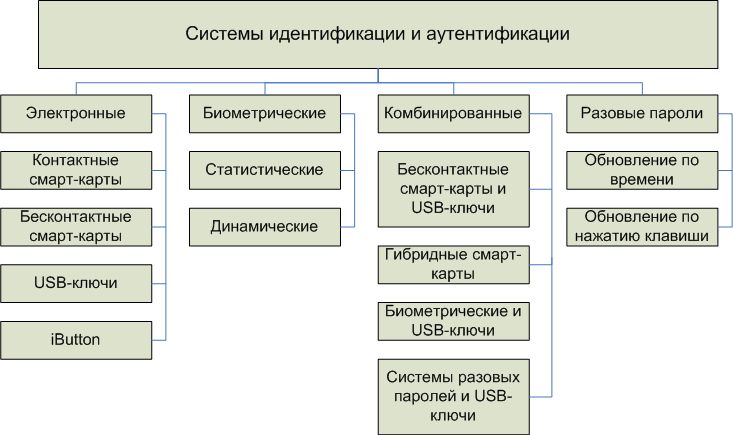

Современные программно-аппаратные средства идентификации и аутентификации по виду идентификационных признаков можно разделить на электронные, биометрические и комбинированные. В отдельную подгруппу в связи с их специфическим применением можно выделить системы одноразовых паролей, входящие в состав электронных (Рис. 4).

Рисунок 4. Классификация программно-аппаратных систем идентификации и аутентификации

В электронных системах идентификационные признаки представляются в виде кода, хранящегося в памяти идентификатора (носителя). Идентификаторы в этом случае бывают следующие:

- контактные смарт-карты;

- бесконтактные смарт-карты;

- USB-ключи (USB-token);

- iButton.

В биометрических системах идентификационными являются индивидуальные особенности человека, которые в данном случае называются биометрическими признаками. Идентификация производится за счет сравнения полученных биометрических характеристик и хранящихся в базе шаблонов. В зависимости от характеристик, которые при этом используются, биометрические системы делятся на статические и динамические.

Статическая биометрия основывается на данных (шаблонах), полученных из измерений анатомических особенностей человека (отпечатки пальцев, узор радужки глаза и т.д.).

Динамическая основывается на анализе действий человека (голос, параметры подписи, ее динамика).

В комбинированных системах используется одновременно несколько признаков, причем они могу принадлежать как системам одного класса, так и разным.

В состав электронных систем идентификации и аутентификации входят контактные и бесконтактные смарт-карты и USB-token [14].

Бесконтактные смарт-карты разделяются на идентификаторы Proximity и смарт-карты, базирующиеся на международных стандартах ISO/IEC 15693 и ISO/IEC 14443. В основе большинства устройств на базе бесконтактных смарт-карт лежит технология радиочастотной идентификации (Табл. 1).

Таблица 1.

|

Характеристика |

Proximity |

Смарт-карты |

|

|

Частота радиоканала |

ISO/IEC 14443 |

ISO/IEC 15693 |

|

|

125 кГц |

13,56 МГц |

13,56 МГц |

|

|

Дистанция чтения |

До 1 м |

До 10 см |

До 1 м |

|

Встроенные типы чипов |

Микросхема памяти, микросхема с жесткой логикой |

Микросхема памяти, микросхема с жесткой логикой, процессор |

Микросхема памяти, микросхема с жесткой логикой |

|

Функции памяти |

Только чтение |

Чтение-запись |

Чтение-запись |

|

Емкость памяти |

8–256 байт |

64 байт – 64 кбайт |

256 байт – 2 кбайт |

|

Алгоритмы шифрования и аутентификации |

Нет |

Технология MIRAGE, DES, 3DES, AES, RSA, ECC |

DES, 3DES |

|

Механизм антиколлизии |

Опционально |

Есть |

Есть |

Основными компонентами бесконтактных устройств являются чип и антенна. Идентификаторы могут быть как активными (с батареями), так и пассивными (без источника питания). Идентификаторы имеют уникальные 32/64 разрядные серийные номера.

Системы идентификации на базе Proximity криптографически не защищены, за исключением специальных заказных систем.

USB-ключи работают с USB-портом компьютера. Изготавливаются в виде брелоков. Каждый ключ имеет прошиваемый 32/64 разрядный серийный номер. USB-ключи, представленные на рынке:

- eToken R2, eToken Pro – компания Aladdin Knowledge Systems;

- iKey10xx, iKey20xx, iKey 3000 – компания Rainbow Technologies;

- ePass 1000 ePass 2000 – фирма Feitian Technologies;

- ruToken – разработка компании «Актив» и фирмы «АНКАД»;

- uaToken – компания ООО «Технотрейд» (Табл. 2).

Таблица 2.

Характеристики USB-ключей

|

Изделие |

Емкость памяти, кБ |

Разрядность серийного номера |

Алгоритмы шифрования |

|

iKey 20xx |

8/32 |

64 |

DES (ECB и CBC), DESX, 3DES, RC2, RC5, MD5, RSA-1024/2048 |

|

eToken R2 |

16/32/64 |

32 |

DESX (ключ 120 бит), MD5 |

|

eToken Pro |

16/32 |

32 |

RSA/1024, DES, 3DES, SHA-1 |

|

ePass 1000 |

8/32 |

64 |

MD5, MD5-HMAC |

|

ePass 2000 |

16/32 |

64 |

RSA, DES, 3DES, DSA, MD5, SHA-1 |

|

ruToken |

8/16/32/64/128 |

32 |

ГОСТ 28147–89, RSA, DES, 3DES, RC2, RC4, MD4, MD5, SHA-1 |

|

uaToken |

8/16/32/64/128 |

32 |

ГОСТ 28147–89 |

USB-ключи – это преемники смарт-карт, в силу этого структуры USB-ключей и смарт-карт идентичны.

Внедрение комбинированных систем существенно увеличивает количество идентификационных признаков и тем самым повышает безопасность (Прил. 2).

1.3. Применение средств защиты для аутентификации работников банке

Аутентификация в защищенных АС может осуществляться несколькими методами [14,26]:

• парольная аутентификация (ввод специальной индивидуальной для каждого пользователя последовательности символов на клавиатуре);

• на основе биометрических измерений (наиболее распространенными методами биометрической аутентификации пользователей в СЗИ являются чтение папиллярного рисунка и аутентификация на основе измерений геометрии ладони, реже встречаются голосовая верификация и считывание радужной оболочки или сетчатки глаз);

• с использованием физических носителей аутентифицирующей информации.

Наиболее простым и дешевым способом аутентификации личности в АИС является ввод пароля (трудно представить себе компьютер без клавиатуры). Однако существование большого количества различных по механизму действия атак на систему парольной защиты делает ее уязвимой перед подготовленным злоумышленником.

Биометрические методы в СЗИ пока не нашли широкого применения. Непрерывное снижение стоимости и миниатюризация, например, дактилоскопических считывателей, появление «мышек», клавиатур и внешних флеш-носителей со встроенными считывателями неминуемо приведет к разработке средств защиты с биометрической аутентификацией.

В настоящее время для повышения надежности аутентификации пользователей в СЗИ применяют внешние носители ключевой информации[1]. В технической литературе производители этих устройств и разработчики систем безопасности на их основе пользуются различной терминологией. Можно встретить подходящие по контексту термины: электронный идентификатор, электронный ключ, внешний носитель ключевой или кодовой (аутентифицирующей) последовательности. Следует понимать, что это устройства внешней энергонезависимой памяти с различным аппаратным интерфейсом, работающие в режимах чтение или чтение / запись и предназначенные для хранения ключевой (для шифрования данных) либо аутентифицирующей информации. Наиболее распространенными устройствами являются электронные ключи «Touch Memory» на базе микросхем серии DS199Х фирмы Dallas Semiconductors. Другое их название – «iButton» или «Далласские таблетки» (Рис.5).

Рисунок 5. Внешний вид электронного ключа iButton

В СЗИ активно используются пластиковые карточки различных технологий (чаще всего с магнитной полосой или проксими-карты) (Рис. 6). Пластиковые карточки имеют стандартный размер 54х85,7х0,9 – 1,8 мм.

Рисунок 6. Пластиковая карта с магнитной полосой

Удобными для применения в СЗИ являются электронные ключи eToken (Рис. 7), выполненные на процессорной микросхеме семейства SLE66C Infineon, обеспечивающей высокий уровень безопасности. Они предназначены для безопасного хранения секретных данных, например, криптографических ключей. eToken выпускается в двух вариантах конструктивного оформления: в виде USB-ключа и в виде смарт-карты стандартного формата. В большинстве программно-аппаратных средств защиты информации предусмотрена возможность осуществлять аутентификацию личности пользователя комбинированным способом, т.е. по нескольким методам одновременно. Комбинирование способов аутентификации снижает риск ошибок, в результате которых злоумышленник может войти в систему под именем легального пользователя.

Рисунок 7. Электронные ключи eToken

С точки зрения применяемых технологий аутентификации, безусловно, самой надежной является взаимная строгая двухфакторная аутентификация. В ее основе лежит технология электронной цифровой подписи (ЭЦП) с применением USB-ключей или смарт-карт в качестве надежного хранилища закрытых ключей пользователей. Под взаимностью понимается возможность проверки валидности сертификата цифровой подписи как клиента сервером, так и наоборот. Однако эта технология требует развитой инфраструктуры открытых ключей, наличия доверенной среды, а также средств проверки ЭЦП на клиентской рабочей станции.

При отсутствии возможностей для выполнения этих условий, в частности, для организации удаленного доступа из недоверенной среды, были разработаны достаточно надежные схемы с применением одноразовых паролей (технология OTP – One Time Password). Суть концепции одноразовых паролей состоит в использовании различных паролей при каждом новом запросе на предоставление доступа. Одноразовый пароль действителен только для одного входа в систему. Динамический механизм задания пароля является одним из лучших способов защитить процесс аутентификации от внешних угроз. Аутентификация с применением механизма ОТР называется усиленной.

И, наконец, при самом низком уровне рисков и ничтожно малом возможном ущербе при разглашении информации, доступ к которой необходимо организовать, широко используется способ аутентификации, основанный на применении парольной защиты.

Итак, лучшей практикой для подтверждения подлинности идентификатора является двусторонняя строгая аутентификация, основанная на технологии ЭЦП. В ситуациях, когда данную технологию использовать невозможно, необходимо применять ОТР, и только при минимальном уровне рисков проникновения злоумышленника к информационным ресурсам рекомендуется применение технологий аутентификации с помощью многоразовых паролей.

В последнее время все более актуальной становится тема предоставления сервисов удаленного доступа к информационным ресурсам посредством мобильных устройств – телефонов, смартфонов, «наладонников». Однако желание заказчика иметь полнофункциональный мобильный доступ и производить защищенные транзакции с помощью своего мобильного устройства сталкивается, прежде всего, с технологическими трудностями осуществления полнофункциональной двусторонней (клиент – сервер) аутентификации. Подавляющая часть предоставляемых на рынке сервисов недостаточно защищена от различного рода атак, в том числе типа «человек посередине». Кроме того, ситуацию усугубляют, с одной стороны, постоянно повышающийся уровень распространения интернет-мошенничества, с другой – неискушенность пользователей в вопросах безопасности. Со стороны клиента в данном случае вопросы аутентификации пользователя подменяются вопросами аутентификации даже не самого мобильного устройства, а всего лишь SIM-карты, зарегистрированной оператором связи в контракте, который пользователь подписывает при ее приобретении. Действительно, пользователь имеет нечто (в рассматриваемой ситуации – SIM-карту) и знает нечто (четырехзначный PIN-код), процесс аутентификации для него заканчивается после правильно введенного PIN-кода при включении телефона. PIN-код участвует только в обмене устройство – пользователь как средство доказательства владельцем того, что это именно его SIM-карта. Все дальнейшие действия выполняются от имени идентифицированной сервером SIM-карты по ее уникальному ID – номеру, который карта «приобрела» в момент ее производства. Клиент никак не может аутентифицировать (проверить подлинность) сервер, на который поступает заявка, скажем, о переводе некоторой суммы. Процесс обмена SMS-сообщениями, часто происходящий при предоставлении подобных сервисов, абсолютно не защищен, кстати, как и сам SMS-сервер.

Одним из бурно развивающихся сервисов в настоящее время является организация web-доступа к различным приложениям. В частности, для банков актуальны задачи выполнения защищенных on-line запросов, например, организация выписок состояния счета клиента, а также само выполнение защищенных транзакций. Главная проблема ИБ при этом – недостаточная защита клиентских рабочих станций. Естественным выходом из ситуации является перенос возможно большей части операций на сторону сервера. Современные технологические решения позволяют осуществлять подгрузку необходимых форм (например, платежных поручений) на клиентскую часть с сервера после авторизации легального пользователя на клиентской стороне. Пользователю необходимо лишь заполнить форму и подтвердить свои намерения электронной цифровой подписью. Подобные решения обычно строятся с применением трехзвенной архитектуры. Весь защищенный диалог с участием клиента организовывается на сервере приложений, к базе данных по защищенному каналу обращается лишь сервер приложений с запросами по согласованным форматам. Для обеспечения допустимого уровня рисков, как правило, необходимо полнофункциональное решение по организации доступа пользователей с применением технологии ЭЦП на основе развитой инфраструктуры открытых ключей. Такое решение должно исключать и возможность подмены сервера (фишинг) финансовых услуг и его защиту от НСД, и возможность подмены пользователя.

Для организации подобных решений необходимо применение строгой двухфакторной аутентификации, решений по разграничению доступа (каждый пользователь, в том числе администратор, имеет доступ только к необходимой ему, согласно занимаемой должности, информации), защите доступа (доступ к данным может получить пользователь, прошедший процедуру аутентификации), шифрованию данных (шифровать необходимо как передаваемые в сети данные для защиты от перехвата, так и данные, записываемые на носитель, для защиты от кражи носителя и от несанкционированного просмотра / изменения нештатными средствами системы управления БД) и аудиту доступа к данным (действия с критичными данными должны протоколироваться; доступ к протоколу не должны иметь пользователи, на которых он ведется). Данный подход позволяет персонифицировать действия пользователей и ввести понятие неотказуемости от совершенных действий. Это может стать основой профилактики правонарушений, в частности, послужить эффективным средством для предотвращения такого распространенного явления, как инсайдерские кражи баз данных.

ГЛАВА 2. Исследование процессов защиты информации в отделении банка

2.1 Разработка политики безопасности банка и структура её безопасности

Стратегия информационной безопасности банков весьма сильно отличается от аналогичных стратегий других компаний и организаций. Это обусловлено прежде всего специфическим характером угроз, а также публичной деятельностью банков, которые вынуждены делать доступ к счетам достаточно легким с целью удобства для клиентов.

Обычная компания строит свою информационную безопасность, исходя лишь из узкого круга потенциальных угроз — главным образом защита информации от конкурентов (в российских реалиях основной задачей является защита информации от налоговых органов и преступного сообщества с целью уменьшения вероятности неконтролируемого роста налоговых выплат и рэкета). Такая информация интересна лишь узкому кругу заинтересованных лиц и организаций и редко бывает ликвидна, т.е. обращаема в денежную форму.

Информационная безопасность банка должна учитывать следующие специфические факторы:

- Хранимая и обрабатываемая в банковских системах информация представляет собой реальные деньги. На основании информации компьютера могут производится выплаты, открываться кредиты, переводиться значительные суммы.

- Информация в банковских системах затрагивает интересы большого количества людей и организаций — клиентов банка.

- Конкурентоспособность банка зависит от того, насколько клиенту удобно работать с банком, а также насколько широк спектр предоставляемых услуг, включая услуги, связанные с удаленным доступом.

Информационная безопасность банка (в отличие от большинства компаний) должна обеспечивать высокую надежность работы компьютерных систем

даже в случае нештатных ситуаций, поскольку банк несет ответственность не только за свои средства, но и за деньги клиентов.

- Банк хранит важную информацию о своих клиентах, что расширяет круг потенциальных злоумышленников, заинтересованных в краже или порче такой информации[2].

Система защиты информации — рациональная совокупность на-правлений, методов, средств и мероприятий, снижающих уязвимость информации и препятствующих несанкционированному доступу к информации, ее разглашению или утечке. ГОСТ Р 50922-96 «Защита информации. Основные термины и определения»[3] также закрепляет понятие СЗИ как совокупности органов и/или исполнителей, используемых ими техники защиты информации, а также объекты защиты, организованные и функционирующие по правилам, установленным соответствующими правовыми, организационно-распорядительными и нормативными документами по защите информации.

Выделяют следующие элементы СЗИ: нормативно-правовой, организационный элемент, инженерно-технический элемент и программно-аппаратный элемент ЗИ.

Организационный элемент системы защиты информации содержит меры управленческого, ограничительного (режимного) и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы. Он включает в себя:

- организацию режима и охраны для исключения возможности тайного проникновения на территорию и в помещения посторонних лиц;

- организацию работы с сотрудниками по обучению правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации;

- организацию работы с документами, включая разработки и использование документов и носителей КИ, их учет, исполнение, возврат, хранение и уничтожение;

- организацию использования технических средств сбора, обработки, накопления и хранения КИ;

- регламентацию разрешительной системы разграничения доступа персонала к защищаемой информации;

Таким образом, организационная защита является основным элементом комплексной СЗИ и во многом от того, каким образом реализован организационный элемент, зависит безопасности организации.

Инженерно-технический элемент защиты информации предназначен для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств. По функциональному назначению средства инженерно-технической защиты можно условно разделить:

- физические средства, включающие различные средства и сооружения, препятствующие физическому проникновению (доступу) злоумышленников на объекты защиты (территорию, в здание и помещения) и материальными носителями. Например, заборы, стальные двери, кодовые замки, сейфы и т. д.;

- средства защиты технических каналов утечки информации, возникающих при работе ЭВМ, средств связи, копировальных аппаратов, принтеров, факсов и др. технических средств управления;

- средства обеспечения охраны зданий и территорий (средства наблюдения, оповещения, сигнализации, информирования и идентификации);

- средства обнаружения приборов и устройств технической разведки (подслушивающих и передающих устройств, тайно установленной миниатюрной звукозаписывающей и телевизионной аппаратуры и т.п);

- технические средства контроля, предотвращающие вынос пер-соналом из помещения специально маркированных предметов, документов, дискет, книг и т.п.

- средства противопожарной охраны;

- средства защиты помещений от визуальных способов техни-ческой разведки.

Программно-аппаратный элемент защиты информации банковского отделения предназначен для защиты конфиденциальной информации, обрабатываемой и хранящейся в компьютерах, серверах и рабочих станциях ЛВС и различных информационных системах. Аппаратные средства защиты информации представлены техническими устройствами, предназначенными для защиты информации от разглашения, утечки или несанкционированного доступа. Аппаратные средства могут быть:

- средствами выявления;

средствами защиты от несанкционированного доступа (идентификации технических средств, файлов и аутентификации пользователей; регистрации и контроля работы технических средств и пользователей; обслуживания режимов обработки информации ограниченного пользования; защиты операционных средств ЭВМ и программ пользователей; уничтожения информации в защитные устройства после использования);

- сигнализирующих нарушения использования ресурсов;

- вспомогательных программ защиты различного назначения.

2.2 Реализация политики безопасности в отделении банка

Практика последнего времени свидетельствует о том, что различные по масштабам, последствиям и значимости виды преступлений и правонарушений так или иначе связаны с конкретными действиями сотрудников коммерческих структур. В связи с этим в целях повышения экономической безопасности АКСБ банков уделяет большое внимание подбору и изучения кадров, проверке любой информации, указывающей на их сомнительное поведение и компрометирующие связи.

При этом в обязательном порядке проводить значительную разъяснительно-воспитательную работу, систематические инструктажи и учения по правилам и мерам безопасности, регулярные, но неожиданные тестирования различных категорий сотрудников по постоянно обновляемым программам. Банки в своих контрактах с сотрудниками четко очерчивают функциональные обязанности для всех категорий своих отделений на основе российского законодательства во внутренних приказах и распоряжениях определяет их ответственность за любые виды нарушений, связанных с разглашением или утечкой информации, составляющей коммерческую тайну.

Кроме того банки все шире вводят в своих служебных документах гриф «конфиденциально» и распространяют различного рода надбавки к окладам для соответствующих категорий своего персонала.

При отборе сотрудников важную роль занимают рекомендательные письма, научные методы проверки на профессиональную пригодность и различного рода тестирования, осуществляемые кадровыми подразделениями банка, сотрудниками службы безопасности и группами психологической поддержки. Составляются организационные схемы и чертежи, на которых графически изображается каждое рабочее место, прописываются должностные обязанности и определяются информационные потоки для отдельного исполнителя. При такой схеме управления и контроля предельно ясно, на каком участке (отдел, служба, управление) требуется специалист соответствующей квалификации и какой информацией он должен располагать для выполнения функций на своем рабочем месте. Внутренними распоряжениями также определяются требования к деловым и личным качествам сотрудников и обусловливаются режимы сохранения коммерческой тайны. Кроме того, для большей конкретизации этих процедур на каждое рабочее место составляется профессиограмма, т.е. перечень личностных качеств, которыми в идеале должен обладать потенциальный сотрудник. Содержательная сторона и глубина проработки профессиограмм могут быть различными. Это зависит в первую очередь от того, на какое рабочее место они составляются. Обязательными атрибутами подобных документов являются разделы, отражающие профессионально значимые качества (психологические характеристики, свойства личности, без которых невозможно выполнение основных функциональных обязанностей), а также противопоказания (личностные качества, которые делают невозможным зачисление кандидата на конкретную должность). В некоторых случаях необходимо не только указывать профессионально значимые качества, но и оценивать степень их выраженности, т.е. сформированности.

По схемам управления и профессиограммам Банк приступает к собеседованиям и применяет разнообразные процедуры отбора кандидатов на работу. Как правило, проблема отбора кадров встает перед руководителями банков в двух основных случаях: создание новых подразделений, замещение вакантных должностей. Для первого случая характерно изучение значительного числа кандидатур, для которых из набора имеющихся вакансий подбирается соответствующая должность. Во втором случае из ограниченного числа кандидатов отбирается тот, который по своим личным и профессиональным качествам в наибольшей степени соответствует требованиям профессиограммы данного рабочего места.

Проблема состоит в том, что даже весьма опытные работники кадровых подразделений не всегда могут правильно, достоверно и быстро оценить подлинное психическое состояние лиц, пришедших на собеседование. Этому способствуют повышенное волнение, склонность отдельных кандидатов к предвзятым оценкам характера деятельности некоторых коммерческих структур, но особенно широкое и зачастую бесконтрольное самолечение различных психосоматических расстройств с использованием в ряде случаев весьма сильных психотропных препаратов. В этой связи банки требуют от кандидатов предоставления справок о состоянии здоровья либо сами выдают направления в определенные поликлиники с рекомендацией прохождения полной диспансеризации (за счет кандидата).

-

- Также представители банковских структур должны быть абсолютно уверены в том, что проводят тесты, собеседования и встречи именно с теми лицами, которые выступают в качестве кандидатов на работу. Это подразумевает тщательную проверку паспортных данных, иных документов, а также получение фотографий кандидатов без очков, контактных линз, парика, макияжа. В том случае, если результаты указанных проверок, тестов и психологического изучения не противоречат друг другу и не содержат данных, которые бы препятствовали приему на работу данного кандидата, с ним заключается трудовое соглашение, предусматривающей испытательный срок (1-3 месяца).

По мнению экспертов, даже каждый, взятый в отдельности из упомянутых методов проверки достаточно эффективен. В совокупности же достигается весьма высокая степень достоверности информации о профессиональной пригодности и надежности кандидата, его способностях к творческой работе на конкретном участке.

Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость банков к возможному стороннему негативному влиянию и агентурному проникновению противоправных элементов

Для реализации программного же элемента защиты информации в банковском отделении рассмотрим в качестве примера использование комплексной системы защиты информации «Панцирь-К».

Комплексная система защиты информации (КСЗИ) «Панцирь-К» для ОС Windows 2000/XP/2003 – программный комплекс защиты конфиденциальной информации и персональных данных, предназначенная для защиты, как автономных компьютеров, так и компьютеров в составе сети предприятия.

КСЗИ реализована программно. Одна и та же клиентская часть установлена на различные ОС семейства Windows (2000/XP/2003). Реализованные подходы к построению обеспечивают высокую надежность функционирования КСЗИ и независимость от установленных обновлений (path-ей) ОС и приложений – основные компоненты КСЗИ – системные драйверы протестированы с использованием соответствующих средств отладки производителя ОС. Все механизмы защиты реализованы собственными средствами, не использован ни один встроенный в ОС механизм защиты, многие из которых обладают серьезными архитектурными недостатками.

КСЗИ «Панцирь-К» собственными средствами реализует все требования, предъявляемые к защите конфиденциальной информации от несанкционированного доступа. КСЗИ сертифицирована ФСТЭК по 5 классу СВТ (сертификат №1144, ограничения по использованию в сертификате отсутствуют) и выполняет все требования к классу защищенности 1Г для АС.

-

- комплексной системе защиты КСЗИ может быть отнесена, ввиду того, что она служит для эффективного противодействия, как известным, так и потенциально возможным атакам на защищаемые ресурсы, что обеспечивается устранением архитектурных недостатков защиты современных ОС Windows, т.е. позволяет решать задачи защиты информации в общем виде (что невозможно при использовании всевозможных средств контроля); КСЗИ может применяться для защиты, как от внешних, так и от внутренних ИТ-угроз, обеспечивая эффективное противодействие атакам и со стороны хакеров, и со стороны инсайдеров (санкционированных пользователей, допущенных к обработке информации на защищаемом вычислительном средстве).

В части криптографической защиты конфиденциальности информации в КСЗИ реализована возможность шифрования данных (на жестком диске и на отчуждаемых накопителях, локальных и разделенных в сети), при этом обеспечивается шифрование «на лету» (прозрачно для пользователя) любого заданного администратором файлового объекта (диска, папки, файла). Реализованная ключевая политика позволяет защитить данные от раскрытия даже при хищении компьютера и при наличии ключа шифрования, позволяет осуществлять коллективный доступ к локальным и разделенным в сети зашифрованным объектам.

Для шифрования данных в КСЗИ интегрированы возможности использования сертифицированных криптопровайдеров «Signal-COM CSP» и «КриптоПро CSP 3.0 (3.6 для ОС Vista)» (соответствующих требованиям ФСБ РФ к шифрованию конфиденциальной информации по классам «КС1» и «КС2»). КСЗИ «Панцирь-К» предоставляет следующие возможности:

- Использование аппаратных решений для авторизации пользователей при входе в систему и при доступе к критичным файловым объектам (смарт-карта, Aladdin eToken, ruToken, iButton);

- Разграничения и аудит работы пользователей с локальными и сетевыми ресурсами (файловые ресурсы - FAT/NTFS/DFS/любые монтируемые ФС), ресурсы реестра ОС, сменные носители, принтеры, сервисы олицетворения, буфер обмена и т.д.);

- Разграничения и аудит работы программ (приложений) с локальными и сетевыми ресурсами;

- Разграничения и аудит работы пользователей с устройствами с использованием их серийных номеров (Flash-диски, CD/DVD, USB, WiFi, Bluetooth, IrDA, IEEE1394/ FireWire, PCMCIA, COM/LPT и т.д.) (Приложение Д);

- Разграничения и аудит работы пользователей и приложений с локальными и глобальными сетями (ЛВС, Internet/Intranet) – персональный Firewall;

- Шифрование данных «на лету» (3DES, AES, DES, ГОСТ 28147-89), включая сетевые ресурсы, скрытие, разграничение доступа, а также также гарантированное удаление остаточной информации, реализации коллективного доступа к зашифрованным данным;

- Контроль рабочего времени пользователя, в том числе, средствами компьютерного видео наблюдения.

ЗАКЛЮЧЕНИЕ

Банки играют огромную роль в экономической жизни общества, их часто называют кровеносной системой экономики. Благодаря своей специфической роли, со времени своего появления они всегда притягивали преступников. К 90-м годам XX века банки перешли к компьютерной обработке информации, что значительно повысило производительность труда, ускорило расчеты и привело к появлению новых услуг. Однако компьютерные системы, без которых в настоящее время не может обойтись ни один банк, являются также источником совершенно новых угроз, неизвестных ранее. Большинство из них обусловлены новыми информационными технологиями и не являются специфическими исключительно для банков.

Существуют однако два аспекта, выделяющих банки из круга остальных коммерческих систем:

- Информация в банковских системах представляет собой «живые деньги», которые можно получить, передать, истратить, вложить и т.д

- Она затрагивает интересы большого количества организаций и отдельных лиц.

Поэтому информационная безопасность банка — критически важное условие его существования. В силу этих обстоятельств, к банковским системам предъявляются повышенные требования относительно безопасности хранения и обработки информации. Отечественные банки также не смогут избежать участи тотальной автоматизации по следующим причинам:

- усиления конкуренции между банками;

- необходимости сокращения времени на производство расчетов;

- необходимости улучшать сервис.

США, странах Западной Европы и многих других, столкнувшихся с этой проблемой довольно давно, в настоящее время создана целая индустрия защиты экономической информации, включающая разработку и производство безопасного аппаратного и программного обеспечения, периферийных устройств, научные изыскания и др.

Сфера информационной безопасности — наиболее динамичная область развития индустрии безопасности в целом. Если обеспечение физической безопасности имеет давнюю традицию и устоявшиеся подходы, то информационная безопасность постоянно требует новых решений, т.к. компьютерные и телекоммуникационные технологии постоянно обновляются, на компьютерные системы возлагается все большая ответственность.

Статистика показывает, что подавляющее большинство крупных организаций имеют план с правилами доступа к информации, а также план восстановления после аварий.

Безопасность электронных банковских систем зависит от большого количества факторов, которые необходимо учитывать еще на этапе проектирования этой системы.

При этом для каждого отдельного вида банковских операций и электронных платежей или других способов обмена конфиденциальной информацией существуют свои специфические особенности защиты. Таким образом, организация защиты банковских систем есть целый комплекс мер, которые должны учитывать как общие концепции, но и специфические особенности.

Основной вывод, который можно сделать из анализа развития банковской отрасли, заключается в том, что автоматизация и компьютеризация банковской деятельности (и денежного обращения в целом) продолжает возрастать. Основные изменения в банковской индустрии за последние десятилетия связаны именно с развитием информационных технологий. Можно прогнозировать дальнейшее снижение оборота наличных денег и постепенный переход на безналичные расчеты с использованием пластиковых карт, сети Интернет и удаленных терминалов управления счетом юридических лиц.

В связи с этим следует ожидать дальнейшее динамичное развитие средств информационной безопасности банков, поскольку их значение постоянно возрастает.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации [Текст]: РД: утв. Гостехкомиссией России. – М.: Изд-во стандартов, 1992.

- Аверченков, В. И. Аудит информационной безопасности: учеб. пособие для вузов / В.И. Аверченков. - Брянск: БГТУ, 2005.

- Безопасность информационных технологий. Критерии оценки безопасности информационных технологий [Текст]: РД: утв. Гостехкомиссией России. – М., 2002.

- Вихорев С.В. Информационная Безопасность Предприятий. Москва, 2006.

- Газета «Коммерсантъ» №58 (4113) от 02.04.2009.

- Гайкович Ю.В, Першин А.С. Безопасность электронных банковских систем. — М: Единая Европа, 1994.

- ГОСТ Р 15408–02. Критерии оценки безопасности информационных технологий [Текст]. – Введ. 2004–01–01 – М.: Изд-во стандартов, 2002.

- ГОСТ Р 50922–96. Защита информации. Основные термины и определения [Текст]. М.: Изд-во стандартов, 1996.

- ГОСТ Р 51624–2000. [Текст]. М.: Изд-во стандартов, 2000.

- ГОСТ Р 51275–99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию [Текст]. – Введ. 2000–01–01 – М.: Изд-во стандартов, 1999. – 8 с.

- Груздев С. Электронные ключи. - М. 1993.

- Демин В.С. и др. Автоматизированные банковские системы. — М: Менатеп-Информ, 1997.

- Девянин П.Н. Теоретические основы компьютерной безопасности [Текст]: учеб. пособие для вузов / П.Н. Девянин, О.О. Михальский, Д.И. Правиков, А.Ю. Щербаков. – М.: Радио и связь, 2000. – 192 с.

- Журнал «Мир связи» 11/2008. Алексей Сабанов. Актуальные задачи аутентификации. Защита от несанкционированного доступа к информации. Термины и определения [Текст]: РД: утв. Гостехкомиссией России. – М.: Изд-во стандартов, 1992.

- Киселева И.А. Коммерческие банки: модели и информационные технологи в процедурах принятия решений. – М.: Едиториал УРСС, 2002. – 400 с.

- Курило А.П., Зефиров С.Л., Голованов В.Б и др. Аудит информационной безопасности. – М.: Издательская группа «БДЦ-пресс», 2006. – 304 с.

- Мельников В.П. Информационная безопасность и защита информации: учеб. пособие для студ. высш. учеб. заведений. – 3-е изд., стер. – М.: Издательский центр «Академия», 2008. – 336 с.

- Мельников Ю.Н., Иванов Д.Ю. Многоуровневая безопасность в корпоративных сетях. Международный форум информатизации - 2000: Доклады международной конференции "Информационные средства и технологии". 17-19 октября 2000 г. В 3-х тт. Т. 2. - М.:

Издательство "Станкин", 2000, - 245 с.

- Петров В.А., Пискарев С.А., Шеин А.В. Информационная безопасность. Защита информации от несанкционированного доступа в автоматизированных системах. - М., 2000.

- Ресурсы Microsoft Windows NT Workstation 4.0 [Текст]: [пер. с англ.] / Корпорация Майкорософт. – СПб.: BHV – Санкт-Петербург, 1998. – 800 с.: ил.; 28 см. + 1 электрон. опт. диск. – Перевод изд.: Microsoft Windows NT Workstation 4.0 Resource Kit / Microsoft Corporation, 1996.

- Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации [Текст]: РД: утв. Гостехкомиссией России. – М.: Изд-во стандартов, 1992.

- Стрельцов А.А. Обеспечение информационной безопасности России. Теоретические и методические основы / Под ред. В.А. Садовничего и В.П. Шерстюка. – М.: МЦНМО, 2002.

- Титоренко Г.А. и др. Компьютеризация банковской деятельности.

— М: Финстатинформ, 1997.

- Торокин А.А. Основы инженерно-технической защиты информации. - М.: Издательство «Ось-89».1998

- Тютюнник А.В., Шевелев А.С. Информационные технологии в банке – Издательская группа «БДЦ-пресс». – 2003.

- Федеральный закон РФ "О персональных данных".

- Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. – М.: Академический Проект; Гаудеамус, 2-е изд. – 2004. – 544 с.

- ISO/IEC 17799:2000. Информационные технологии. Свод правил по управлению защитой информации. Международный стандарт [Текст] / ISO/IEC, 2000.

ПРИЛОЖЕНИЯ

Приложение 1.

Схема организации информационной безопасности

Приложение 2

Основные функции комбинированных систем

|

Функция |

Комбинированные системы |

||

|

На базе бесконтактных смарт-карт и USB-ключей |

На базе гибридных смарт-карт |

Биоэлектронные системы |

|

|

Идентификация и аутентификация компьютеров |

Есть |

Есть |

Есть |

|

Блокировка работы компьютеров и разблокирование при предъявлении персонального идентификатора |

Есть |

- |

Есть |

|

Идентификация и аутентификация сотрудников при их доступе в здание, помещение (из него) |

Есть |

Есть |

- |

|

Хранение конфиденциальной информации (ключей шифрования, паролей, сертификатов и т.д.) |

Есть |

Есть |

Есть |

|

Визуальная идентификация |

- |

Есть |

Есть |

-

Груздев С. Электронные ключи. - М. 1993. ↑

-

Титоренко Г.А. и др. Компьютеризация банковской деятельности.

— М: Финстатинформ, 1997. ↑

-

ГОСТ Р 50922–96. Защита информации. Основные термины и определения [Текст]. М.: Изд-во стандартов, 1996. ↑

- исследование правового статуса нотариуса.

- Нотариат в Российской Федерации (Нотариат России в механизме обеспечения прав человека)

- Становление и развитие нотариата в Российской Федерации

- Лицензирование отдельных видов предпринимательской деятельности (Содержание лицензирования отдельных видов деятельности)

- Статус нотариуса. Конституционно-правовой статус нотариуса в современных условиях

- Понятие оперативно- розыскной деятельности

- Нотариальные действия (сущность нотариального действия и условия его действительности)

- Понятие и виды наследования (Право на обязательную долю)

- Назначение и структура системы защиты информации коммерческого предприятия

- Разработка рекомендаций по сбору и оценке событий информационной безопасности

- «Основы организации нотариата»

- Понятие и виды наследования: общие положения о наследовании