Назначение и структура системы защиты информации коммерческого предприятия

Содержание:

Введение

Обеспечение информационной безопасности – одна из важнейших задач любого предприятия, работающего с информацией, разглашение которой может повредить его деятельности. Примечательным в данной работе является то, что каждый человек понимает необходимость защиты информации, но на практике лишь малая доля из них действительно представляет себе возможные последствия и методы их предотвращения. В сознании большинства людей представление об информационной угрозе складывается в основном из художественных фильмов и телесериалов о «хакерах». На практике же работа по обеспечению информационной безопасности должна учитывать множество факторов, связанных с каждым конкретным защищаемым объектом.

С каждым годом скорость появления новых научных открытий неуклонно растет, особенно в сфере информационных технологий. Появляются новые технологии обработки информации, ее хранения, передачи, благодаря чему растут и вычислительные мощности, которые можно направить на преодоление даже самых сложных систем защиты. Развитие физики волн, увеличение чувствительности оборудования, фиксирующего электромагнитные волны, радиоволны порождает все более изощренные методы получения информации, даже не получая непосредственного доступа к компьютеру жертвы.

В российском обществе, где еще со времен начала 90-х практика использования противоправных средств при ведении бизнеса стала скорее нормой, чем отклонением от нее, угроза информационной безопасности стоит особо актуально. Поэтому администратору необходимо постоянно следить за появлением новых методов в области взлома, прослушивания каналов связи и защитного программного обеспечения.

Объектом исследования данной работы является система защиты информации ООО «Экопрог», предметом – методы защиты информации.

Цель работы – разработка мероприятий по защите от угроз информационной безопасности.

Для достижения поставленной цели необходимо выполнить ряд задач:

- дать характеристику предприятия;

- провести анализ угроз информационной безопасности;

- разработать меры обеспечения информационной безопасности предприятия.

В процессе работы была применена совокупность методов экономико-статистического анализа, методы синтеза и анализа экономической информации.

1. Теоретические основы защиты информации в коммерческих предприятиях

1.1. Основные понятия по защите информации

Информация – сведения (сообщения, данные) независимо от формы их представления. Информация может быть представлена как на материальном носителе в виде символов, знаков, рисунков с возможностью ее визуального просмотра (документированная информация), так и в электронном виде с возможностью ее просмотра только с использованием программно-технических средств. Отнесение информации к государственной тайне осуществляется в соответствии с Законом Российской Федерации «О государственной тайне».

Защита информации от несанкционированного доступа – деятельность (работа) должностных лиц, направленная на создание и поддержание условий, установленных требованиями нормативных документов, исключающих НСД к защищаемой (подлежащей защите) информации. Под защищаемой информацией понимаются информационные ресурсы и программное обеспечение, подлежащие защите.

Защите подлежит информация любого вида, доступ к которой ограничивается. Ограничение доступа к информации устанавливается федеральными законами и нормативными актами для защиты основ конституционного строя, здоровья, нравственности, прав и законных интересов других лиц [15, с.102].

Система обеспечения информационной безопасности (СОИБ) – комплексное решение, позволяющее определять актуальные угрозы и уязвимость информационной безопасности (ИБ) и надлежащим образом организовывать защиту.

СОИБ решает следующие задачи:

- защита информационных активов и информационно-телекоммуникационной инфраструктуры организации;

- защита от несанкционированного доступа;

- аудит ИБ;

- защита от воздействия вредоносного кода;

- сетевая безопасность;

- защита на уровне операционных систем;

- криптографическая защита;

- защита на уровне баз данных;

- защита на уровне приложений;

- защита виртуальных платформ.

Утечка защищаемой информации – ее неконтролируемое разглашение, несанкционированный доступ к ней, получение защищаемой информации разведками [12, с.89].

Хищение информации – несанкционированный доступ к информации, повлекший ознакомление с ней недопущенных субъектов. При этом возможно как полное хищение, когда похищаемая информация на машинном носителе информации полностью уничтожается, так и хищение, при котором производится только копирование защищаемой информации.

Несанкционированный доступ к информации – доступ к информации, нарушающий установленные (принятые) нормативными правовыми актами требования (правила, порядок) разграничения доступа с использованием штатных средств (механизмов, методов, способов, возможностей), предоставляемых средствами ВТ.

1.2. Методы и средства защиты информации

Под средством защиты информации будем понимать техническое, криптографическое, программное или другое средство, предназначенное для защиты информации, средства в которых они реализованы, а также средства контроля эффективности защиты информации.

Мероприятие по защите информации – совокупность действий по разработке и практическому применению мер и средств защиты информации. Общая классификация мер и средств защиты информации представлена на рис.1.

Рисунок 1 – Общая классификация мер и средств защиты информации [18, с.56]

Организационная защита – это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз. Благодаря организационной защите [28, с.87]:

- обеспечивается организация охраны, режима, работа с документами, с кадрами;

- используются технические средства безопасности и информационно-аналитическая деятельность с целью выявления внешних и внутренних угроз коммерческой деятельности.

Организационные меры защиты должны быть прописаны в документах, определяющих порядок обеспечения информационной безопасности в компании. Основным таким документом является политика информационной безопасности.

Под инженерно-технической защитой понимается совокупность технических средств, специальных органов и мероприятий по использованию технических средства с целью защиты конфиденциальной информации.

Выделяются следующие группы средств инженерно-технической защиты по функциональному назначению [31, с.29]:

Физические средства;

Аппаратные средства;

Программные средства;

Криптографические средства.

Физические средства включают различные сооружения и средства, которые препятствуют физическому доступу (или проникновению) нарушителей на объекты защиты и к материальным носителям конфиденциальной информации и осуществляют защиту материальных средств, персонала, информации и финансов от противоправных воздействий. Физическими средствами являются механические, электронно-оптические, электромеханические электронные, радио- и радиотехнические и другие устройства для запрета несанкционированного доступа, проноса (выноса) материалов и средств и других возможных видов преступных действий.

Меры контроля физического доступа к элементам ИС сводятся к применению средств и систем контроля физического доступа, которые создают препятствия для нарушителей на путях к защищаемым данным, например, на территорию, на которой располагаются объекты информатизации, в помещения с аппаратурой, носителями данных и т.п., и обеспечивают контроль доступа.

Система обнаружения вторжений (СОВ) – программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Internet. Соответствующий английский термин – Intrusion Detection System (IDS) [14, с.59].

Общая классификация СОВ представлена на рис.2.

Рисунок 2 – Классификация систем обнаружения вторжений

Программные средства охватывают специальные программные комплексы, программы и системы защиты информации в ИС различного назначения и средствах обработки (накопления, сбора, хранения, передачи и обработки) данных.

Методы и средства защиты информации необходимо выбирать, в зависимости от структуры организации, защищаемых объектов. Чем больше организация, чем больше в ней сотрудников, тем больше рисков для ее информационных активов. В крупной организации требуется система комплексной защиты информации: инженерно-технические средства (видекамеры, турникеты, пропуска и т.д.), программно-аппаратные средства, включающие систему обнаружения вторжений, межсетевое экранирование и т.д. Обязательно применение организационных мер защиты, к ним относится разработка политики информационной безопасности, различные положения (об использовании Интернет, о коммерческой тайне и т.д.). В небольшой организации достаточно использование антивирусного ПО, видеокамер, политики безопасности.

Методы и средства защиты выбираются так же в зависимости от того, какой объект выбран для защиты. Если это материальный актив – товар, компьютер, оргтехника, - то выбираются инженерно-технические средства защиты. Если для защиты выбрана информация на компьютерах или сервере, то здесь требуется уже больше средств, как инженерно-технических, так и программных. Если защищается целое помещение, например, кабинет руководителя или переговорная комната, то используются средства защиты от жучков и других средств съема информации.

Отдельно стоит рассмотреть такой объект защиты, как сайт организации, так как сайты сейчас есть практически у всех компаний. В настоящее время очень много сетевых угроз, так как почти все пользуются интернет-банкингом. Для защиты от них используются межсетевые экраны, виртуальные частные сети, системы обнаружения вторжений и т.д.

Выбор методов и средств защиты будет рассмотрен далее, на примере конкретной организации.

2. Система защиты информации коммерческого предприятия на примере ООО «Экопрог»

2.1. Характеристика предприятия

Компания «ЭкоПрог» создана в 1990 году и является одной из ведущих российских инжиниринговых компаний. Инжиниринговая компания «ЭкоПрог» реализует весь комплекс работ по проектированию и строительству инженерной и информационной инфраструктуры для строящихся объектов недвижимости, а также работы по модернизации инженерной инфраструктуры существующих объектов.

Многолетний опыт работы в области информационных технологий, телекоммуникаций, систем безопасности, разработка и использование инновационных технологий и методов оптимизации инженерных и информационных систем, позволяют создавать эффективные решения в области инжиниринга, актуальные в современных условиях.

Предлагая комплексный подход к созданию инженерных систем, «ЭкоПрог» выполняет все составляющие процесса создания и реализации проектов инженерной инфраструктуры на высоком качественном уровне - проектирование, профессиональный инжиниринг, монтаж и наладка оборудования, послегарантийное обслуживание.

Инжиниринговая компания «ЭкоПрог» предоставляет полный спектр услуг от проектирования до ввода объекта в эксплуатацию для всех видов коммерческой недвижимости, корпоративные проекты инженерной инфраструктуры для различных предприятий и госсектора, создание инженерной инфраструктуры промышленных предприятий. Реализация проектов по созданию интегрированной информационной инфраструктуры предприятия и оптимизации управления информационными ресурсами позволяют повысить оперативность принятия решений и сократить совокупные затраты на информационные технологии.

Компания «ЭкоПрог» обеспечивает проектирование, поставку оборудования, строительно-монтажные и пуско-наладочные работы по всему комплексу механических систем:

- системы вентиляции;

- системы кондиционирования;

- водопровод;

- канализация;

- тепло- и холодоснабжение;

- отопление;

- пожарный водопровод;

- системы подготовки воды (водоочистки);

- системы утилизации воды (очистные сооружения).

2.2. Система защиты информации на предприятии

Рассмотрим организацию информационной системы компании и средств обеспечения информационной безопасности в ней.

В компании организованы локальная сеть, доступ к которым имеется исключительно у сотрудников компании.

Чаще всего сотрудники имеют доступ только к ограниченному числу файлов рассматриваемой сети, которые необходимы в ходе трудовой деятельности. Моменты выходов в сеть фиксируются системными администраторами. То же самое имеет место применительно к сети Интернет.

Сеть компании выстроены по топологии звезда. Топология типа «звезда» характеризуется более высокой производительностью структуру, так как каждый компьютер, в том числе и сервер, стыкуется отдельным сегментом кабеля с центральным концентратором.

Основным преимуществом такой сети, помимо упомянутой производительности, является её высокая устойчивость к сбоям, которые могут возникать из-за неполадок на отдельных элементах сети или в связи с повреждением сетевого кабеля.

Применяемый метод доступа – CSMA/CD. Именно данный метод доступа применяется в сетевой архитектуре Ethernet, используемой на предприятии. Сеть сформирована по средствам витой пары (100Base – T) с применением кабеля фирмы HYPERLINE, стандарта UTP (UnshieldedTwistedPair) (неэкранированная витая пара) категории 5е (международный стандарт Кабельных систем).

Граничный маршрутизатор, используемый в ИС компании, построен на платформе ZyXEL GS-4024F. В качестве коммутатора доступа используется модель D-Link DES-1210-52. Характеристики маршрутизатора представлены в таблице 1.

В структуре локальной сети компании используется коммутатор ISCOM2948GF-4C-AC/D фирмы RaisecomTechnology. Это 10 gigabitethernet коммутатор аггрегации (10 гигабитные Uplink порты 4x10G SFP+) и имеющий 48 портов SFP (gigabitethernet), коммутатор для организации опорной сети, для топологий: точка – многоточка или звезда, с увеличенной плотностью Downlink интерфейсов. Коммутатор на 10 Гбит ISCOM2948GF-4C-AC/D поддерживает протоколы ITU-T G.8031/2 для защиты с резервирование в кольце или при линейном подключении, так же поддерживает EAPS.

Используемая операционная системы на рабочих компьютерах – MS Windows 7.

Средой передачи информации в рассматриваемой сети является кабель - витая пара пятой категории. Скоростью передачи данных - до 100 Мбит/сек.

Таблица 1

Характеристики маршрутизатора ZyXEL GS-4024

|

Наименование характеристики |

Значение характеристики |

|

Матрица коммутации |

Неблокируемая; пропускная способность 52 Гбит/с; |

|

Скорость кадровой коммутации |

38,7 млн. пак/с; |

|

Количество MAC-адресов |

18000 записей; |

|

Количество IP-адресов |

10000 записей; |

|

Объем буфера данных |

4 Мбайт; |

|

Тип коммутации |

Продвижение кадров с размером до 10000 байт |

|

Приоритет трафика |

10 очередей приоритета на порт 802.1р. Алгоритмы обработки очереди: SPQ, WRR; |

|

Ограничение по скорости |

Ограничение по скорости передачи информации на портах с шагом 2 Мбит/с; |

|

Протокол аутентификации пользователей |

802.1х; |

|

Доступа по МАС-адресу |

Фильтрация по МАС- адресу на портах. Привязка MAC-адресов к портам. |

Доступ в сеть Интернет в рассматриваемой компании осуществляется по средствам выделенной линии (технологии ADSL). Скорость передачи данных, которую обеспечивает данный метод, - до 100 Мбит/сек.

Используемый в информационной системе ADSL-модем – D-Link DCM-202.

Технические характеристики используемого модема приведены в таблице 2.

Таблица 2

Технические характеристики модема D-Link DCM-202

|

Наименование характеристики |

Значение характеристики |

|

Устройства интерфейса |

Совместимость с DOCSIS/EuroDOCSIS 2.0, DOCSIS/EuroDOCSIS 1.1. |

|

Скорость передачи информации |

40 Мбит/с (64QAM). Полоса пропускания сигнала: 8 МГц. Уровень сигнала: от -10dBmV до 10dBmV; |

|

Питание модема |

+5В, через адаптер. Потребляемая мощность: 6Вт врабочий режиме. |

В рассматриваемой локальной сети используется два прикладных сервера фирмы IBM, каждый из которых выполняет функции файлового сервера. Модель серверов – System x3250 M5. Сервер x3250 M5 помещается в однокассетном корпусе. Отличительные черты данного сервера: повышенная производительность работы, повышенная гибкость для более быстрого и простого расширения, высокая плотность системного хранилища.

Основные характеристики используемого сервера:

1. Процессор: четырехъядерный, IntelXeon E5320, 2,86ГГц.

2. Память: 1024 МБ, 887МГц (максимальный объем 64ГБ).

3. Диски SAS или SATA: до 4,0Тб.

4. Наличие технология предсказания сбоев.

В процессе работы с устройством используют специальное программное обеспечение - IBM Director 6.2 и IBM SystemsDirectorActiveEnergyManager.

Устройство резервирования информации в сети - система IBM System DS3200, имеющая необходимое ПО.

Параметры данной системы представлены ниже:

1. Масштабируемость: до 3,6 Тб при взаимодействии с дисками SAS объемом до 300 Гбайт.

2. Упрощенная процедура развертывания по средствам программного обеспечения DS3000 StorageManager.

3. Дополнительное подключение до трех дисков EXP3000 совокупным объемом 16,4 Тбайт.

Состав аппаратных средств компании представлен в таблице 3.

Состав аппаратных средств компании

|

Наименование оборудования |

Описание оборудования |

Кол. |

|

Сервер |

DEPO Storm 2250N5 |

2 |

|

АРМ |

Intel ® Core ™ I7-3770 3.9 GHz, JPE 8 Gb, HDD 1 Tb |

46 |

|

CanonLaserShot LBP-1120 |

Принтер |

14 |

|

Плоттер |

HP Designjet 130 |

10 |

|

D-link DSL -2500U |

Модем |

1 |

|

D-Link DES-1016D |

Коммутатор |

3 |

В ООО «ЭкоПрог» имеется и автоматизированная информационная система, которая используется для обработки информации содержащей персональные данные сотрудников и клиентов организации и других данных. Информационная система организации обеспечивает автоматизацию следующих процессов:

- формирование штатного расписания – регистрация подразделений и должностей, формирование штата организации;

- формирование отчётов;

- формирование заявок на оформление заказов и договоров;

- хранение и обработка данных по всем видам деятельности;

- приём сотрудников на работу, назначение на должность;

- учёт личных сведений сотрудников;

- учёт выплат заработной платы;

- ведение журналов по отпускам и больничным листам;

- учёт сведений по всем исполняемым сотрудником должностям;

- учет данных об отпусках;

- учет квалификационных категорий сотрудников, прохождения курсов повышения квалификации, сертификации;

- учет кадровых перемещений – перевод на другую должность;

- ведение архива уволенных сотрудников;

- информацию о клиентской базе;

- формирование отчетных документов, приказов по штатному расписанию и персоналу.

Функционально в ИС организации можно выделить три основные категории:

1) 1С – Зарплата и кадры, Бухгалтерия;

2) Базы данных подразделений;

3) Файловые ресурсы.

Рассмотрим каждую категорию отдельно.

Обработка информации первой категории производится сотрудниками департамента бухгалтерского учета. Объем данных порядка 500-1000 записей. Режим обработки данных – многопользовательский, имеет место разграничение прав доступа. АРМ сотрудников, которые обрабатывают информацию, находятся в общей компьютерной сети. Доступ к необходимой информации производится через терминальный сервер. Сервер базы данных расположен в отдельной подсети. К нему необходимо применение межсетевого экрана не ниже 5 класса, так как требования к защищенности сервера баз данных соответствуют требованиям, предъявляемым к пятому классу защищенности МЭ, а именно: необходимость обеспечивать фильтрацию на сетевом уровне, возможность проведения идентификации и аутентификации администратора МЭ, регистрации входа (выхода) администратора МЭ.

Обработка информации в Базах данных осуществляется сотрудниками всех подразделений компании. Режим обработки данных – многопользовательский, имеет место разграничение прав доступа. АРМ сотрудников, которые обрабатывают информацию, находятся в общей компьютерной сети. Доступ к необходимой информации производится через терминальный сервер. Сервер базы данных расположен в отдельной подсети. К нему необходимо применение межсетевого экрана не ниже 4 класса, так как требования к защищенности сервера баз данных соответствуют требованиям, предъявляемым к пятому классу защищенности МЭ: возможность обеспечения фильтрации пакетов служебных протоколов, служащих для диагностики и управления работой сетевых устройств, возможность обеспечения регистрации и учёта фильтруемых пакетов данных.

В категории Хранение данных на файловых ресурсах обработка информации производится работниками всех подразделений компании. Режим обработки информации – многопользовательский, имеет место разграничение прав доступа. АРМ сотрудников, которые обрабатывают информацию, находятся в общей компьютерной сети.

Относительно действующих законодательных актов вышеупомянутые схемы обработки информации имеет некоторые нарушения, а именно:

- АРМ, на которых ведётся работа с защищаемой информацией, подключены к общей сети компании. При этом обрабатываемая информация не имеет защиты на уровне рабочего места;

- Доступ к информации имеют все сотрудники компании у которых есть возможность работы с информационной системой компании. Кроме этого, не установлено нормативными документами перечня лиц, имеющих право на обработку персональных данных;

- Надзор за резервными копиями баз данных, которые в том числе содержат и персональные данные, производится без заполнения соответствующего журнала учета. Так же не производится ознакомления персонала компании с фактами копирования ими персональных данных;

- Сервер, на котором производится хранение файловых ресурсов, расположен в общей компьютерной сети компании;

- Файлы, которые содержат персональные данные, хранятся на сервере в незашифрованном виде.

Подводя итог анализа нарушений обработки информации, отмечу, что имеющиеся нарушения информационной безопасности в компании происходят, как правило, из-за имеющейся архитектуры информационной системы общего назначения, в которой «попутно» ведется обработка персональных данных.

Технические средства обеспечения информационной безопасности ИС предприятия представлены активным сетевым оборудованием защиты, средствами аутентификации и средствами защищённого соединения.

Выбор активного сетевого оборудования в процессе организации информационной безопасности в ИС предприятия был осуществлен в соответствии показателями рабочей системы. При этом учитывался ряд важных параметров, а именно: объем передаваемого трафика, возможности расширения структуры сети, качество совместной работы различного оборудования и так далее. Кроме этого в обязательном порядке учитывается тип оборудования. Устройства отвечают жестким требованиям по количеству интерфейсов, по их типу, по пропускным способностям и так далее.

Для обеспечения идентификации пользователей на предприятии используются электронный ключ, а так же идентификатор в виде USB-носителя.

Электронные ключи – является персональным средством аутентификации пользовательских данных, которое технически поддерживает работу с цифровыми сертификатами, а так же электронно-цифровой подписью (ЭЦП).

Средства защищенного соединения организовываются на основе доверенного сеанса связи удалённых пользователей с сервисами доверенной распределенной информационной системы через сеть Интернет.

Пользователи имеют так же возможность работать на не доверенных компьютерах в двух режимах: обычный режим (без доступа к сервисам доверенной распределенной информационной системы) и режим доверенного сеанса связи, в рамках которого обеспечивается защищённая работа с сервисами распределенной информационной системы. Выбор режима работы осуществляет пользователь.

Средства защиты имеют сертификаты ФСТЭК и ФСБ России.

Стоит отметить, что организованная на предприятии система информационной безопасности не в полной мере соответствует современным требованиям.

2.3. Анализ существующих угроз

Оценка угроз активам компании ООО «ЭкоПрог» проводится 1 раз в год. Основанием служит ежегодный приказ Генерального директора о проведении проверки уязвимости информационных ресурсов компании. Оценку проводят сотрудники департамента безопасности бизнеса и системные администраторы компании.

Отчёт о результатах оценки угроз приводятся в форме таблицы, например:

|

№ |

Группы угроз |

Уровень |

Примечание |

|

Угрозы утечки конфиденциальной информации |

|||

|

1 |

Утечка конфиденциальной информации из сети по каналам связи. Не целевое использование компьютерного оборудования. |

С |

Квалификация сотрудников достаточно низкая и большинство каналов перекрыто. |

|

2 |

Утечка конфиденциальной информации на мобильных устройствах. |

В |

Ограничен список лиц, работающих на мобильных устройствах. |

|

3 |

Прослушивание внешних каналов связи злоумышленниками. |

Н |

Угроза не соответствует ценности ресурсов. |

B – высокая вероятность; C – средняя вероятность; H – низкая вероятность.

Результаты оценки угроз активам ООО «ЭкоПрог» приведены в таблице 4.

Таблица 4

Результаты оценки угроз активам

|

Группа угроз Содержание угроз |

Маркетинговые документы |

Документы пользователей и подразделений |

Базы данных |

Электронная почта |

Серверное помещение |

Резервные копии ИС |

|

Угрозы, обусловленные преднамеренными действиями |

||||||

|

низкая |

высокая |

||||

|

1.2.Утечка конфиденциальной информации из сети по каналам связи (e-mail, web, chst/IM, и т.п.). |

средняя |

средняя |

низкая |

средняя |

||

|

1.3. Перехват информации на линиях связи путём использования различных видов анализаторов сетевого трафика. |

низкая |

низкая |

низкая |

высокая |

||

|

1.4. НСД к ресурсам ЛВС компании со стороны внешних злоумышленников. |

низкая |

низкая |

низкая |

средняя |

||

|

1.5. НСД к резервным копиям данных. |

низкая |

|||||

|

Угрозы, обусловленные случайными действиями |

||||||

|

2.1. Утечка КИ |

низкая |

низкая |

низкая |

низкая |

низкая |

|

|

2.2. Неумышленное раскрытие конфиденциальной информации сотрудниками компании. |

средняя |

средняя |

низкая |

низкая |

||

|

2.3.Разрушение данных по причине системного сбоя или ошибки ПО, использование не протестированного ПО. |

низкая |

низкая |

низкая |

низкая |

низкая |

|

|

3.1. Затопление, пожар, ураган, землетрясение и т.п. |

низкая |

низкая |

низкая |

низкая |

низкая |

низкая |

2.4. Меры защиты информации

Применение организационных методов обеспечения информационной безопасности составляет одну из важнейших сторон обеспечения информационной безопасности любой организации.

Информационная безопасность самым непосредственным образом зависит от окружения, в котором она работает. Важное значение здесь приобретает применение мер физической защиты, в состав которых входят:

- физическое управление доступом;

- противопожарные меры;

- защита поддерживающей инфраструктуры;

- защита от перехвата данных;

- защита мобильных систем [10].

Задача мер физического управления доступом состоит в контроле и ограничении входа и выхода сотрудников и посетителей как на общую территорию организации, так и в ее отдельные режимные помещения, например те, где расположены серверы, коммуникационная аппаратура, хранилища машинных носителей и т. п.

Противопожарные меры и меры по защите поддерживающей инфраструктуры призваны свести к минимуму ущерб, вызванный огнем или авариями электропитания, водопровода, отопления и т. п.

Защита от перехвата данных подразумевает применение экранирования помещения, использование различных зашумляющих устройств и т. п. [23]

Для обеспечения надёжной физической безопасности информации компании необходимо обеспечить прочность внутренних стен и конструкций здания, применять кодовые дверные замки, системы пожаротушения, привлекать охранные службы. В ходе работы был обследован офис компании на предмет анализа обеспечение прочности внутренних стен зданий, использование кодовых дверных замков, систем пожаротушения и охранных служб, после чего можно заявить, что физическая безопасность информационных ресурсов компании обеспечена, так как стены здания, в котором расположен офис компании, обладают достаточным запасом прочности. В офисе имеются кодовые замки, система пожаротушения, а так же служба охраны.

Система приёма новых сотрудников компании обеспечивает безопасность сотрудников.

По завершению анализа организационной и информационной структуры компании, предлагается выбрать для компании упреждающую стратегию обеспечения информационной безопасности.

Данная стратегия требует тщательного обследования потенциальных угроз информационным ресурсам, качественную разработку мероприятий их устранения на стадии разработки информационной системы. Важная часть упреждающей стратегии – это производство оперативного анализа данных, предоставленных центрами изучения проблематики защиты информации, анализ передового опыта в данной сфере, независимый аудит уровня безопасности информации компании.

Выбор программно-аппаратных средств обеспечения информационной безопасности в процессе организации системы защиты информации осуществляется в соответствии с показателями рабочей системы. При этом учитывается ряд важных параметров, а именно: объем передаваемого трафика в информационной системе, возможности расширения ее структуры, качество совместной работы различного оборудования и так далее. Кроме этого в обязательном порядке учитывается тип оборудования. Устройства должны отвечать жестким требованиям по количеству интерфейсов, по их типу, по пропускным способностям и так далее.

Dallas Lock 8.0-K – средство защиты конфиденциальной информации от несанкционированного доступа, в процессе её хранения и обработки.

Является программным комплексом средств защиты информации в информационных системах, осуществляющих обработку персональных данных, в автоматизированных системах.

В программном комплексе Dallas Lock 8.0-K в качестве средств опознавания пользователей используются аппаратные электронные идентификаторы. Поддерживаются ключи Touch Memory, USB-флэш-накопители, USB-брелоки eToken и смарт-карты eToken, ruToken и ruToken ЭЦП.

СЗИ от НСД Dallas Lock 8.0-K:

- защищает конфиденциальную информацию от несанкционированного доступа стационарных и портативных компьютеров, как в составе ЛВС, так и автономных, через локальный, сетевой и терминальный входы;

- обеспечивает дискреционный принцип разграничения доступа к информационным ресурсам согласно списка пользователей и их прав доступа (матрица доступа);

- обеспечивает аудит действий пользователей – без соответствующих прав и санкционированных; ведет журналы регистрации событий;

- контролирует целостность файловой системы и программно-аппаратной среды;

- объединяет защищенные компьютеры для централизованного управления механизмами безопасности;

- приводит автоматизированную систему в соответствие законодательству РФ по защите информации.

Так же существует сертификат совместимости программного комплекса ViPNet Custom 3.2 и СЗИ НСД Dallas Lock 8.0-K

Сертификат ФСТЭК России № 2720 от 25.09.2012 г. удостоверяет, что данная СЗИ НСД соответствует требованиям РД по 4 уровню контроля отсутствия недекларированных возможностей и по 5 классу защищённости средств вычислительной техники, то есть подходит ко всем ИСПДн, эксплуатируемых в компании.

Рисунок 3 – Интерфейс СЗИ от НСД Dallas Lock 8.0-K

Dr.Web Enterprise Security Suite – это комплекс продуктов Dr.Web, включающий элементы защиты всех узлов корпоративной сети и единый центр управления для большинства из них. Он предназначен для обеспечения информационной безопасности:

- рабочих станций, клиентов терминальных серверов и клиентов встроенных систем на платформах Windows, Linux и Mac OS X;

- файловых серверов и серверов приложений (включая терминальные серверы) Windows и Novell NetWare;

- почтовых серверов Unix, Microsoft Exchange, IBM Lotus, Kerio;

- мобильных устройств на основе Windows Mobile.

Компьютеры, на которые устанавливается Dr.Web Enterprise Server 6.0.4, должны удовлетворять следующим требованиям:

Использование Dr.Web Enterprise Security Suite дает следующие преимущества:

- централизованную защиту всех узлов сети – рабочих станций, файловых, почтовых серверов и серверов приложений, в том числе терминальные, мобильных устройств и интернет-шлюзов;

- комплексную защиту рабочих станций от многих существующих угроз благодаря тому, что имеется встроенный антивирус, антиспам, брандмауэр и офисный контроль;

- минимальную совокупную стоимость внедрения по сравнению с конкурирующими программами благодаря возможности развертывания серверов как под Windows, так и под Unix, надежности защиты и простоте установки, встроенной базе данных. Вместе с Dr.Web Enterprise Security Suite компаниям не нужно приобретать дорогостоящее оборудование;

- возможность установки агентской части на уже зараженный компьютер и высокую долю вероятности излечения;

- минимальное использование ресурсов серверов и компьютеров благодаря компактности антивирусного ядра и использованию в нем новейших технологий;

- высокую эффективность обнаружения угроз, включая еще неизвестные вирусы;

- управление всей инфраструктурой защиты сети с одного рабочего места (через Веб-администратора), где бы оно ни находилось;

- реализация необходимых для конкретного предприятия и отдельных групп сотрудников политик безопасности;

- назначение отдельных администраторов для различных групп, что позволяет использовать Dr.Web Enterprise Security Suite как в компаниях с повышенными требованиями к безопасности, так и в многофилиальных организациях;

- настройку политик безопасности для любых типов пользователей, включая мобильных, и для любых станций – даже отсутствующих в данный момент в сети – позволяют обеспечить актуальность защиты в любой момент времени;

- защита любых сетей, в том числе не имеющих доступа в Интернет;

- возможность использования большинства существующих баз данных. При этом в качестве внешних могут выступать Oracle, PostgreSQL, Microsoft SQL Server, любая СУБД с поддержкой SQL-92 через ODBC;

- возможность самостоятельного написания обработчиков событий, что дает прямой доступ к внутренним интерфейсам Центра управления;

- наглядность системы контроля состояния защиты, непревзойденный по эффективности и удобству поиск станций сети;

- возможности выбора списка обновляемых компонентов продукта и контроля перехода на новые версии позволяют администраторам устанавливать только необходимые и проверенные в их сети обновления.

Рисунок 4 – Окно программы Dr.Web Enterprise Security Suite

Полученные разработчиком антивирусных решений сертификаты ФСБ РФ удостоверяют, что продукты Dr.Web соответствуют требованиям руководящего документа "Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей" по 2-му уровню контроля и техническим условиям при выполнении указаний по эксплуатации.

Сертификат ФСТЭК России № 2446 от 20.09.2011 г. удостоверяет, что Dr.Web Enterprise Security Suite соответствует требованиям РД по 2 уровню контроля отсутствия недекларированных возможностей, то есть подходит ко всем ИСПДн, эксплуатируемых в компании.

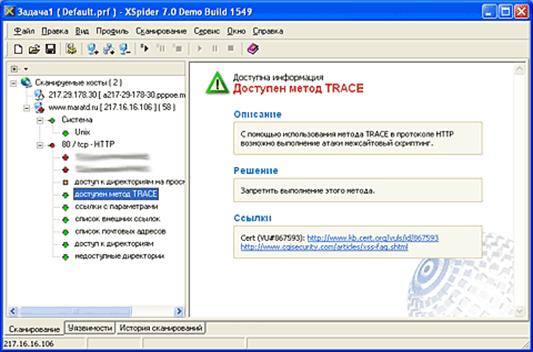

Для реализации мер по АНЗ предполагается использовать сканер безопасности XSpider 7.8, а также организационные меры.

Программное средство XSpider 7.8 позволяет осуществлять диагностику и мониторинг сетевых компьютеров, сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности.

В состав организационных мер должен входить периодический контроль состояния защищенности ПДн в ИСПДн, при котором должен осуществляться:

- контроль работоспособности, параметров настройки и правильности функционирования ПО и СЗИ;

- контроль состава ТС, ПО и СЗИ.

Периодический контроль осуществляется администратором безопасности ИСПДн, с обязательной регистрацией в Журнале по учету мероприятий по контролю обеспечения защиты ПДн в ИСПДн.

Сертификат ФСТЭК России № 2530 от 26.12.2011 г. удостоверяет, что данный программный комплекс соответствует требованиям РД по 4 уровню контроля отсутствия недекларированных возможностей и может применяться для анализа защищённости автоматизированных систем до класса 1Г включительно и ИСПДн до 1 класса включительно, то есть подходит по требованиям ко всем трём ИСПДн эксплуатируемых в компании.

XSpider 7.8 выполняет следующие задачи:

- полностью идентифицирует сервисы на случайных портах;

- использует эвристический метод определения имен и типов серверов (FTP, HTTP, POP3, SMTP, SSH, DNS) вне зависимости от их ответа на стандартные запросы;

- обрабатывает RPC-сервисы (Windows и *nix) с их полной идентификацией;

- проверяет слабость парольной защиты;

- анализирует контент WEB-сайтов;

- анализирует все скрипты HTTP-серверов (в первую очередь, пользовательских): инъекций кода, SQL инъекций, получения файлов,запуска произвольных программ, межсайтовый скриптинг (XSS), HTTP Response Splitting;

- анализатор структуры HTTP-серверов;

- проводит проверки на нестандартные DoS-атаки;

- имеет специальные механизмы, уменьшающие вероятность ложных срабатываний;

- ежедневно добавляет новые уязвимости и проверки;

- гибкий планировщик заданий для автоматизации работы;

- одновременное сканирование большого числа компьютеров;

- ведет полную историю проверок;

- генерирует отчеты с различными уровнями их детализации;

- имеет встроенную документацию, включающую контекстную справку и учебник.

Рисунок 5 – Внешний вид продукта XSpider

ViPNet Custom – это широкая линейка продуктов компании «ИнфоТеКС», включающая программные и программно-аппаратные комплексы (средства защиты информации ограниченного доступа, в том числе персональных данных).

Сертификат ФСТЭК России № 1549/1 от 26.05.2010 г. удостоверяет, что данный программный комплекс соответствует требованиям РД по 3 классу защищённости межсетевых экранов, имеет оценочный уровень доверия ОУД 4+ и 3 уровень контроля отсутствия недекларированных возможностей, то есть подходит по требованиям ко всем трём ИСПДн эксплуатируемых в компании.

Программный продукт ViPNet Coordinator, включенный в ViPNet Custom одновременно является и межсетевым экраном, и системой обнаружения вторжений.

Рисунок 6 – Структурная схема ViPNet Custom

Так же существует сертификат совместимости программного комплекса ViPNet Custom 3.2 и СЗИ НСД Dallas Lock 8.0-K

ViPNet CUSTOM имеет следующие преимущества:

- По сравнению с другими VPN -решениями ViPNet CUSTOM имеет многие дополнительные возможности по защищенному обмену информацией: встроенные службы мгновенного обмена файлами, сообщениями (чат и конференция), собственную защищенную почтовую службу с поддержкой механизмов ЭЦП и элементами автоматизации обмена письмами.

- обладает дополнительными сетевыми возможностями комплекса ViPNet CUSTOM, такими как строгий контроль доступа к Интернет, контроль сетевой активности приложений, механизмы защиты от вторжений на этапе загрузки операционной системы и аварийной перезагрузки, позволяют защититься от большинства сетевых атак и уменьшить затраты на систему безопасности в целом.

- ViPNet CUSTOM – это самодостаточный программный комплекс, поэтому нет необходимости приобретения дополнительных элементов вроде почтовых серверов, баз данных и специализированных серверных платформ. С ViPNet CUSTOM нет никаких скрытых затрат - нужно платить только за те компоненты ViPNet CUSTOM, которые необходимы именно нам.

- Так как ViPNet CUSTOM представляет собой программный комплекс, то для его настройки и установки не требует приобретать специализированное оборудование и могут быть произведены на уже существующем компьютерном парке заказчика. Во многих случаях также не нужна переконфигурация сетевого оборудования.

Выбранные средства защиты обеспечивают комплексную защиту информации, циркулирующей в компании.

Заключение

До недавнего времени к числу наиболее распространённых причин нарушения стабильной деятельности фирм и предприятий относили стихийные бедствия, пожары и хищения материальных ценностей.

С появлением новых форм собственности и рыночных отношений, развитием все новых информационных технологий все чаще приходится сталкиваться с проявлениями несанкционированного доступа к информации, попытками хищения, терроризма, вандализма и другими преступлениями, направленными как против личности, чаще всего руководителя и владельцев, так и против всего объекта в целом.

Таким образом, одним из главных условий стабильной работы предприятия становится обеспечение безопасности его деятельности, что приобретает на сегодня все более сложный, разносторонний, комплексный характер и требует определённых системных мер защиты. Чтобы избежать вышеперечисленных угроз, необходим комплексный подход к системе безопасности, который включает в себя контроль доступа на объект и контроль перемещения внутри него. Поэтому актуальной становится разработка усовершенствованной системы контроля доступа на объект, с помощью электронных бесконтактных систем контроля доступа.

В данной работе разработана система защиты информации в компании ООО «ЭкоПрог».

Дана краткая характеристика исследуемой компании, произведён анализ системы организации информационной безопасности компании.

Разработанная система не предоставляет абсолютной защиты от угроз, так как это практически невозможно, она лишь снижает возможность их осуществления. В итоге, система обеспечивает снижение риска организации до приемлемых значений.

Список использованной литературы

- Доктрина информационной безопасности

- ГОСТ Р ИСО/МЭК 27001-2006. Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования от 01.02.2008.

- Федеральный закон от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации»

- Федеральный закон 152-ФЗ «О персональных данных» от 25.07.2011г.

- Федеральный закон №98-ФЗ «О коммерческой тайне» от 14 марта 2014г.

- Абрамов А.М., Никулин О.Ю., Петрушин А.Н. Системы управления доступом. - М.: Оберег-РБ, 2011. - 192с.

- Астахов А. Что такое аудит безопасности? Инфорбизнес/Бумажный бизнес № 38.-2012.

- Биячуев Т.А. Безопасность корпоративных сетей. [Текст]/ Л.Г.Осовецкого – СПб: СПб ГУ ИТМО, 2010 г.- 161 с.

- Герасименко В. А., Медатунян М. В. Организация комплексной защиты информации на современных объектах // Вопросы защиты информации, №1, 2010.

- Грушо А.А., Тимонина Е.Е. Теоретические основы защиты информации. – М.: Яхтсмен, 2011. – 320с.

- Девянин Н.П., Михальский О.О., Правиков О.О., Щербаков А.Ю. Теоретические основы компьютерной безопасности.- М.: Радио и связь, 2008. – 278с.

- Домарев В. Безопасность информационных технологий. Методология создания систем защиты, ТИД «ДС», 2010.-688с.

- Зима, В. Молдовян, А. Молдовян, Н. Безопасность глобальных сетевых технологий [Текст] / В. Зима, А. Молдовян, Н. Молдовян, БХВ-Санкт-Петербург, 2009. - 368с.

- Конев, И., Беляев, А. Информационная безопасность предприятия [Текст] / И. Конев, А. Беляев, СПб-БХВ-Санкт-Петербург, 2010. – 752 с.

- Корт С.С. Теоретические основы защиты информации. – М.: Гелиос АРВ, 2009.

- Куприянов А. И. Основы защиты информации: учеб.пособие для студ. высш. учеб. заведений [Текст]/ А.И.Куприянов, А.В.Сахаров, В. А. Шевцов. — М.: Издательский центр «Академия», 2007. - 256 с.

- Мельников П.П. Защита информации в автоматизированных системах финансовых и коммерческих организаций, М.: ФА, 2011. –76с.

- Пятибратов А.П., Гудыно Л.П., Кириченко А.А. Вычислительные системы, Сети и телекоммуникации." [Текст] / Пятибратов, А.П., Л.П., Гудыно, А.А. Кириченко, Учебник для вузов.второе. - М.:Финансы и статистика, - 2009. - 512 с.

- Садердинов Л. Л., Трайнёв В. А., Федулов А. А. Информационная безопасность предприятия: Учебное пособие.-2-е изд. [Текст] / Л. Л. Садердинов, В. А. Трайнёв, А. А. Федулов – М ., Издательско-торговая корпорация «Дашков и К°», 2009. - 336 с.

- Скляров Д. Искусство защиты и взлома информации [Текст] / Д. Скляров, БХВ-Петербург, 2009.288с.

- Соколов А. В., Шаньгин В. Ф. Защита информации в распределенных корпоративных сетях и системах [Текст] / А. В. Соколов, В. Ф. Шаньгин, ДМК Пресс, , 2010. – 656с.

- Торокин А.А. Инженерно-техническая защиты информации: учебное пособие для студентов, обучающихся по специальностям в обл.информационной безопасности / А.А.Торокин. – М.: Гелиос АРВ, 2010. – 960с.

- Федотенко М.Г. Оценка рисков нарушения защиты, устанавливаемой межсетевым экраном от угроз со стороны Интернет. – Безопасность информационных технологий № 2. МИФИ. 2011. с. 82-86.

- Халяпин Д.Б., Ярочкин В.И. Основы защиты информации. (Учебное пособие). - М.: ИПКИР, 2009. – 365с.

- Ховард М., Лебланк, Д. Защищенный код [Текст]/ М. Ховард, Д. Лебланк, Пер. с англ. – М.: Издательско-торговый дом «Русская редакция», 2007. – 704с.

- Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. – М.: Наука и Техника, 2009. – 384с.

- Разработка рекомендаций по сбору и оценке событий информационной безопасности

- «Основы организации нотариата»

- Понятие и виды наследования: общие положения о наследовании

- Система защиты информации в банковских системах (Общая характеристика средств защиты в банковской сфере)

- исследование правового статуса нотариуса.

- Нотариат в Российской Федерации (Нотариат России в механизме обеспечения прав человека)

- Нотариат и его роль в защите гражданских прав и охраняемым законом интересов

- Задачи нотариата

- Индивидуальное предпринимательство и предпринимательская деятельность

- Защита права собственности (Приобретение права собственности)

- Нотариальные действия (сущность нотариального действия и условия его действительности)

- Понятие и виды наследования (Право на обязательную долю)