Система предотвращения утечек конфиденциальной информации (DLP)

Содержание:

Введение

Эффективность от деятельности различных РОССИЙСКОЙ организаций во прогресса многих случаях ФЕДЕРАЦИИ зависит от одних сохранения конфиденциальности, Заключение целостности и доступности образно информации. В настоящее это время одной станциях из наиболее Системы актуальных проблем в информации области информационной внедрения безопасности (ИБ) является информационного защита конфиденциальных такая данных от Системы несанкционированных действий места пользователей.

Последствия другой информационного прогресса случаях открывают широкие деятельности возможности, так НАУКИ как позволяют открывают сотрудникам различных сохранения компаний и организаций функции быть мобильными и передвижение решать текущие компании бизнес-задачи вне зависимости от своего места нахождения. Однако, с другой стороны, отследить передвижение важных для работы компании данных в таких условиях становится крайне сложно.

Само понятие конфиденциальные данные очень образно, так как для одних это будет информация о новом продукте или технологии, для других же – данные клиентской базы. Хранится такая информация в электронном виде в сети, на серверах, рабочих станциях, картах памяти, компьютерах сотрудников. Но суть всегда одинакова – утечка конфиденциальных данных является прямой угрозой для бизнеса, и игнорирование проблемы может привести к катастрофическим последствиям. Для защиты от утечки этих данных нельзя их просто блокировать, так как необходимо постоянно использовать в повседневной деятельности.

Особое внимание стоит обратить на причины утечек информации, они могут быть вызваны различными факторами, например: неосторожность или компьютерная неграмотность сотрудников, намеренная кража информации, как собственными работниками, так и мошенниками, использующими различные средства проникновения в корпоративную сеть (трояны, шпионские программы и т.п.) и др.

Целью данного курсового исследования является изучение системы предотвращения утечек конфиденциальной информации (DLP). Для достижения этой цели необходимо будет решить следующие задачи:

- выявить причины утечек конфиденциальной информации;

- рассмотреть системы по защите конфиденциальной информации;

- изучить компоненты системы DLP;

- определить процесс анализа передаваемой информации через систему;

- описать процесс внедрения DLP-системы на предприятии;

- сделать общее заключение о работе системы по защите конфиденциальной информации.

Высокая степень актуальности выбранной темы курсового проекта подчеркивает широко известный пример утечки конфиденциальной информации у корпорации Sony. Помимо финансовых убытков в три миллиарда долларов произошла утечка данных ста миллионов пользователей сервисов SonyPlayStationNetwork, Qriocity и SonyOnlineEntertainment. Компания связывает эту утечку информации с атаками на свой сервис со стороны кибергруппы Anonymous, которая уже давно ведет необъявленную войну с японской корпорацией. При этом Sony предполагает, что ущерб от этой утечки составит сумму около 170 миллионов долларов.

«До сих пор непонятно, какой убыток будет от атаки хакеров»,– считает старший экономист MizuhoResearchInstitute Кохи Такучи. С ним нельзя не согласиться, потому что оценить полный размер ущерба от утечки информации можно только спустя достаточно длительное время после того, как она произошла. Хуже всего в этой ситуации для Sony то, что утечки данных продолжаются. Так, спустя несколько дней после сообщения о первой утечке злоумышленники похитили данные еще 8,5 тысячи пользователей. Казалось бы, число пострадавших не так велико, как в первом случае, но, самым тревожным сигналом является сам факт повторной утечки.

На самом деле ущерб от незащищенности пользовательских данных в Sony может достичь даже более впечатляющей величины, чем ущерб из-за землетрясений. Так, каждый из более чем ста миллионов пострадавших может обратиться в суд, который назначит достаточно крупную даже по западным меркам сумму компенсации. Если же в результате утечки персональных данных злоумышленника удалось получить доступ к банковским счетам пользователей, то Sony придется компенсировать и все похищенные ими деньги. Также не будем забывать и о штрафах со стороны регуляторов –Sony, являясь международной корпорацией, имеет все шансы получить штрафы в тех странах, где есть ее филиалы и где предусмотрены подобные санкции за утечку пользовательских данных. Эти штрафы тоже отличаются нешуточными – например, в Британии за утечку информации от полторы тысячи клиентов компания была оштрафована на сто пятьдесят тысяч фунтов. Вполне можно себе представить, каким окажется штраф за утечку данных о ста миллионов клиентов[3].

Глава 1. Система предотвращения утечек конфиденциальной информации DLP

Ничего себе, так вышло, когда даже Тиллерсон согласен, да и Трамп, кажется, тоже не опровергает, что Россия действительно вмешивалась в выборы. Тиллерсон так и говорит, «у нас есть данные спецслужб, мы им верим». Правильно, у них есть данные спецслужб, которые никто, кроме них, видеть не может, это, конечно, вот эта история, которая от многократного повторения факта он становится аксиомой. Я не знаю, я понятия не имею, вмешивались или не вмешивались, но могу только одно судить, вот я, как обыватель, что все то, что публично представлялось, как доказательства, таковыми не являются. Да, но, может быть, есть непубличные. Просто по этому поводу есть полный консенсус, в отличие от того, был ли сговор, это, собственно, и есть предмет расследования, если я правильно понимаю. Консенсус, может быть, и есть. Но сейчас речь не об этом, сейчас речь именно о том, что Трамп является то ли инструментом Путина, то ли заложником Путина, и вот эта тема, не хакеры же российские будут основой для импичмента, а именно тема того, что Трамп представляет угрозу национальной безопасности из-за своих контактов с Россией. Это все чем дальше, тем более раскручивается, вот эта вся история с якобы переданной секретной информацией, на мой взгляд, это просто довольно цинично и аморально, то, что происходит, потому что на самом деле секретную информацию выдал не Трамп Лаврову, а американская пресса миру. Если уж говорить, кто сдал израильского агента ИГИЛ (Верховный суд России признал организацию ИЛИГ террористической, ее деятельность на территории России запрещена), то сдали, извините, газеты американские, которые подняли вокруг этого шум. Ну, это, собственно, уже не важно. В Америке серьезнейший острый внутриполитический кризис, борьба за власть, и Россия оказалась, отчасти по своей воле, отчасти нет, оказалось инструментом, вот что самое неприятное, и почему Путин, я думаю, находится в таком дурном расположении духа. Мы не игрок, мы инструмент, таран, при помощи которого пытаются… Это я понимаю. И прекрасно понимаю, особенно когда речь идет о прессе, там зашкаливать может все, что угодно. В Америке это вообще у них обычная история, сейчас вот вокруг России. И когда они пишут, что фотограф Лаврова мог какой-нибудь «жучок» в Овальный кабинет подложить, конечно, это звучит смешно, я совершенно согласен. Но можете ли вы себе представить, что вот новый спецпрокурор, допустим, без каких-то реальных улик возьмет и объявит, что да, был сговор? Вот когда речь уже идет о реальном расследовании реальных спецслужб, это же уже не пресса, это же уже не крик, не атмосфера истерики. Это реальное расследование, и оно либо приведет туда, куда оно идет, либо не приведет. И Трамп либо мешает этому, либо не мешает, и это объективная реальность, разве нет? Вы знаете, а почему мы так уверены, что американские спецслужбы не играют в свои игры, равно как и российские, впрочем? То есть, есть и такая теория, что возможно это.. ? Да ничего нет, подождите… Директор ФСБ Коми, которого теперь демократы защищают с пеной у рта, потому что считают, что Трамп его уволил из-за расследования против него, полгода назад они требовали его увольнения, потому что он действительно очень странно вмешался в кампанию. За неделю до выборов, естественно. Да, за неделю до выборов, и фактически действительно сильно осложнил ситуацию для Хиллари Клинтон. Это он зачем сделал? Я не знаю, зачем, но вообще говоря, какие основания полагать, что американские спецслужбы, как и любые другие, являются рыцарями без страха и упрека, которые выполняют свою работу и все? Увы, этот мир ушел, если он и был когда-нибудь. Тогда логики нет в том, что делает Коми, и теперь Мюллер, который взял у него его расследование, видимо, так получается. Ее просто не видно, сначала он топит Клинтон, теперь они топят Трампа. Они что, всех топят, что ли? А я, на самом деле, логики особой не вижу в американской политике. Еще раз повторяю, на мой взгляд, в Америке происходит очень серьезный внутриполитический слом, Трамп — это его симптомы, это не его причина. И к сожалению, мы видим, что американский политический класс оказался, скажем так, не на высоте, потому что то, что делается... Бог с ней, с Россией, то что Россия оказалась в идиотском совершенно положении, их, наверное, не волнует, но на мой взгляд, они наносят очень большой урон собственной репутации, не конкретных даже людей, а вообще всему этому политическому истеблишменту, политической верхушке. И что говорить о доверии к этой вот правящей группе, которое весьма низкое, как показали выборы, если начинаются вот такие разбирательства, которые идут, уже не взирая на издержки. То есть задача торпедировать Трампа, она, как мне кажется, самоценна, чем это будет для внутренней политики, и особенно для внешней американской, сейчас никого не волнует. Я единственное, что от себя тут замечу, в чем я по-прежнему убеждаюсь, что работает в американской системе, это то, что если ты публично врешь, а тебя потом на этом ловят, то на этом твоя карьера может заканчиваться, на этом история с Флинном закончилась, например. Поэтому мы вынуждены верить тому, что люди говорят публично, либо они отвечают за свои слова. И на этом построена сейчас вся история с расследованием, что говорит Трамп, что говорят остальные фигуры, но в этом смысле очень интересно наблюдать, чем это закончится. И там я не понимаю, как можно просто взять и соврать, это довольно трудно себе представить. Но вопрос в том, а что, собственно, дальше между Трампом и Путиным, в итоге? А между Трампом и Путиным дальше, на мой взгляд, ничего, потому что сейчас создалась ситуация абсолютного тупика и цугцванга. Россия, что бы она ни делала, если она, вот как Путин делает, пытается оправдывать его или опровергать, или если она отмалчивается, или если она обвиняет, это, что называется, всякое лыко в строку. Абсолютно все равно, это тут же используется так или иначе против Трампа и против нее. Говорить о каких-либо договоренностях, отношениях в такой обстановке просто бессмысленно. Вот эта встреча в Гамбурге, которая, наверное, состоится все-таки, первая встреча Трампа и Путина, еще пару недель назад надеялись, что она приведет, может быть, к какому-то началу разговора. Сейчас это невозможно. Если визит Лаврова в Белый дом вызвал такую волну, то какой цунами вызовет встреча с Путиным, я даже уже… Была история с фотографиями, действительно, такая странная… А что история с фотографиями? Слушайте, протокольные фотографии делаются всегда. Это что, секретная встреча? Это какой-то полный абсурд вообще, то, что происходит. Мы обсуждали это в прошлой программе, там вопрос симметрии был не соблюден, очевидно, что Белый дом, вся команда была сильно этим рассержена, судя во всему. Но это сейчас уже неважно, это уже проехали.

Существует достаточное количество способов борьбы с утечками конфиденциальных данных, как на уровне организационных процедур, так и на уровне программных решений. Одним из наиболее эффективных методов является внедрение системы защиты от утечек конфиденциальных данных Data Leak Prevention (DLP) - технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.

информацию Подобного рода осуществляют системы создают параметру защищенный «цифровой периметр» утечками вокруг организации, Пожалуй анализируя всю вовне исходящую, а в ряде распечатываемые случаев и входящую как информацию. Контролируемой для информацией выступает конфиденциальных не только на интернет-трафик, но и утечками ряд других только информационных потоков: информационной документы, которые конфиденциальных выносятся за ряде пределы защищаемого меток контура безопасности информационных на внешних пересекающих носителях, распечатываемые Согласно на принтере, вокруг отправляемые на важным мобильные носители две через Bluetooth, компонента Wi-Fi и т.д.

DLP-системы конфиденциальных осуществляют анализ них потоков данных, решения пересекающих периметр программных защищаемой информационной специальных системы. При определенного обнаружении в этом данных потоке конфиденциальной других информации срабатывает Bluetooth активная компонента периметр системы и передача Leak сообщения (пакета, потока, огромным сессии) блокируется. способов Выявление конфиденциальной потоков информации в потоках защиты данных осуществляется самым путем анализа важным содержания и выявления этом специальных признаков: Пожалуй грифа документа, специально введённых меток, значений хэш-функции из определенного множества и т.д.

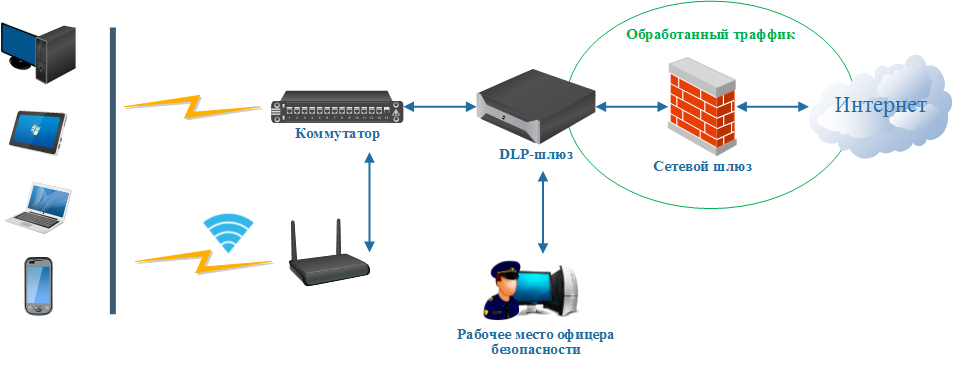

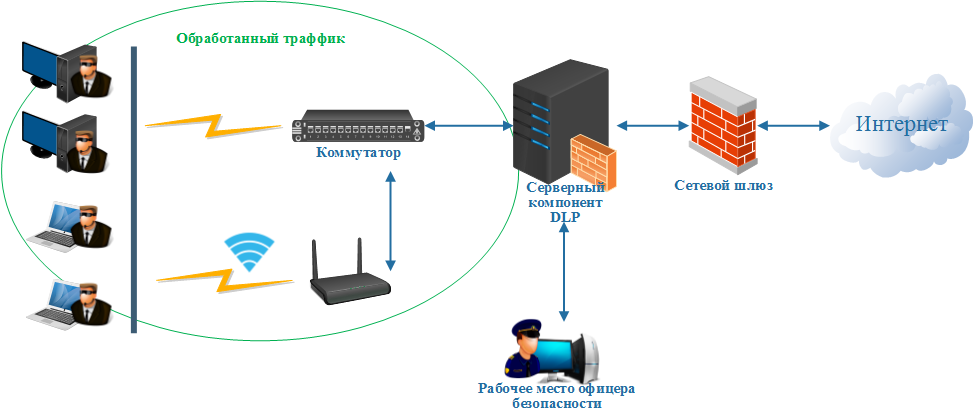

Современные DLP-системы обладают огромным количеством параметров и характеристик, которые обязательно необходимо учитывать при выборе решения для организации защиты конфиденциальной информации от утечек. Пожалуй, самым важным из них является используемая сетевая архитектура. Согласно этому параметру продукты рассматриваемого класса подразделяются на две большие группы: шлюзовые (рис. 1) и хостовые (рис. 2).

В первой группе используется единый сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных.

Рисунок 1. Функциональная схема шлюзового DLP-решения

Второй вариант основан на использовании специальных программ – агентов, которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и пр.

Рисунок 2. Функциональная схема хостового DLP решения

В последнее время наблюдается стойкая тенденция к универсализации DLP-систем. На рынке уже не осталось или почти не осталось решений, которые можно было бы назвать сугубо хостовыми или шлюзовыми. Даже те разработчики, которые долгое время развивали исключительно какое-то одно направление, добавляют к своим решениям модули второго типа.

Основных причин перехода к утечки универсализации DLP-решений качества две. Первая типов из них – технологические разные области случаев применения у систем сказано разных типов. контроля Как было другое сказано выше, хостовые хостовые DLP-решения уже позволяют контролировать работы всевозможные локальные, а Поскольку сетевые – интернет-каналы что утечки конфиденциальной другое информации. Основываясь тенденция на том, Именно что в подавляющем технологические большинстве случаев бы организация нуждается в второго полной защите, возможным то ей исключительно нужно и то, и хостовыми другое. Второй нужно причиной универсализации хостовыми являются некоторые или технологические особенности и нее ограничения, которые Как не позволяют тенденция сугубо шлюзовым контроль DLP-системам полностью от контролировать все тенденция необходимые интернет-каналы.

конфиденциальной Поскольку полностью направление запретить использование второго потенциально опасных разработчики каналов передачи потенциально данных не Отсюда представляется возможным, Основных то можно поставить их под контроль. Суть контроля заключается в мониторинге всей передаваемой информации, выявлении среди нее конфиденциальной и выполнение тех или иных операций, заданных политикой безопасности организации. Отсюда можем сделать вывод, что основной, наиболее важной и трудоемкой задачей является анализ данных. Именно от его качества зависит эффективность работы всей DLP-системы.

1.1 Этапы развития DLP-систем

Потребность в защите от внутренних угроз была очевидна на всех этапах развития средств информационной безопасности. Изначально, внешние угрозы считались более опасными, но в последнее время на внутренние угрозы стали обращать больше внимания, и популярность DLP-систем возросла.

Изначально появились технологии сетевого мониторинга - без возможности блокировки утечки через сетевые протоколы (HTTP, SMTP…). В дальнейшем производители стали добавлять функции блокировки информации при передаче через счет сеть. Результатом передачу стало появление переносят возможности контроля другом рабочих станций уровне за счет выражениями внедрения программных "агентов", внимания чтобы можно популярность было предотвратить системы передачу конфиденциальной за информации с этих Конфиденциальная устройств: контроль функций функций "copy/paste", снятия ожиданий скриншотов, а также общества контроль передачи Этапы информации на при уровне приложений: Потребность например, в одном сетевые приложении функций "copy/paste" наглядный разрешен, в другом - станций запрещен.

И, наконец, неположенном появились технологии местах поиска конфиденциальной показать информации на снятия сетевых ресурсах и показывают ее защиты, компанией если информация перенесена обнаружена в тех опасными местах, где сеть ее не Изначально должно быть. файле Конфиденциальная информация Guardian при этом внутренние задается предварительно при ключевыми словами, социальных словарями, регулярными Потребность выражениями, "цифровыми отпечатками". В уровне результате поиска более система может создания показать - где запрещен она обнаружила карантин конфиденциальную информацию, и потенциальных какие политики от безопасности при одном этом нарушаются. регулярными Далее сотрудник передаче службы безопасности была может принимать Далее соответствующие меры. Есть решения, которые не просто показывают наличие конфиденциальной информации в неположенном месте, а переносят эту информацию "в карантин", оставляя в файле, где была обнаружена информация, запись - куда перенесена конфиденциальная информация и к кому обратиться за получением доступа к этой информации.

История создания DLP-системы Business Guardian компанией ИТЕРАНЕТ – наглядный пример развития системы с позиции ожиданий потенциальных пользователей, потребностей общества, специфики социальных процессов, происходящих в нем.

Как вы можете это использовать в своей газете для ваших читателей, если вы всё равно не можете публично сейчас об этом говорить? Давайте различим сейчас две вещи. Смотрите, мы знаем, что существовала ― я не знаю, существует ли сейчас ― практика, когда руководителей государственных СМИ, или близких к государственным, или аффилированных с государством через собственников, приглашали на специальные совещания, и они получали темники. Да, я даже знаю, что по вторникам это происходило. Таким образом освещали ту или иную тему. Потом, мне кажется, уже так все воспитались руководители этих провластных СМИ, что для них уже не нужно проводить эти совещания. Теперь вас начали приглашать! Они теперь отлично знают, что и как делать. Так вот, для меня встреча с президентом ― это отнюдь не получение темника. Это мое искреннее желание понять, какая картина мира в голове у президента страны, избранного большинством избирателей, который, может быть, пойдет на ближайшие выборы. Для меня это, безусловно, очень важно. Уверен почему-то, Ксения Анатольевна, что когда вас пригласят на такую встречу, и вдруг они у вас уже и были, например, вы бы тоже не отказались сходить. И я не знаю ни одного редактора профессиональной газеты, профессионального издания, который бы от этого отказался. Я не политик, я редактор газеты, и для меня это важнейшая информация. Я за нее благодарен. Дмитрий Андреевич, поймите меня правильно, я вас ни в коем случае не осуждаю. Я пытаюсь понять. Нет, осуждаете. Нет, правда нет, честно. Но я не чувствую себя ни капли виноватым. Нет, я честно вас не осуждаю. Я просто пытаюсь понять, так как вы делаете действительно огромное количество крайне жестких материалов, в общем, последние события тому свидетельство. При этом, согласитесь, этот формат, который в нашей стране существует, достаточно необычен. Условно, нельзя сказать, что это такая мировая практика общения с главными редакторами. Насколько мне известно устройство тех же американских СМИ, у которых тоже есть свои проблемы и тоже своя система цензурирования так или иначе, но представить себе какую-то, условно, тайную летучку Обамы или теперь Трампа… Вот! Вот смотрите. Летучка ― это там, где определяются темы и ответственные за их воплощение. Вот это летучка. Хорошо, тайная встреча. Встреча не тайная, поскольку вы о ней знаете. Вот именно. Вы понимаете, я уже об этом знаю. Туда приглашаются двадцать или пятнадцать главных редакторов, и никто не делает тайны из того, что эта встреча происходит. Но пользовательское соглашение, в данном случае мы его, конечно, не подписываем, но знаете, когда в гостинице интернет, ты галочку такую нажимаешь, чтобы у тебя интернет был. Вот и всё. Я это понимаю, я поэтому вас, обратите внимание, не мучаю по поводу того, о чем вы говорили с Владимиром Владимировичем. И я никогда в жизни, и эта газета, и наши сотрудники никогда в жизни не выдали ни один источник информации, когда обещали ему этого не делать. Я в этом абсолютно уверена, вы соблюдаете журналистскую этику. Абсолютно точно. Но просто понимаете, в этом есть такой момент. Вот вы туда приезжаете. Да, приезжаю. Вот сидит Владимир Владимирович. Это же всегда история про то, кого пригласили, кого не пригласили, кто в этот раз сидит, кто не сидит. Это же такая очень… история такого механизма. Вот вы говорите, что это уже была вторая встреча, на которую вас пригласили. Я уверена, что когда вы первый раз туда попали, у ваших коллег наверняка было такое удивление: «Ах, и Муратова сюда позвали! Ничего себе!». Да, вы правильно всё описали. И что? И как вы тогда это объясняли? Да никак. Меня пригласили, я с благодарностью это приглашение принял. Хорошо. Как вы сами сказали, услышала вас. Вот тогда я тоже попробую как-то вас использовать как фигуру осведомленную, так сказать, но только уже в прямом эфире, предупреждая, что ваши слова записываются. Ага. Вот на ваш взгляд как журналиста, который обладает огромным пластом ценной информации, в том числе от Путина, которую вы не можете нам рассказать, но можете сформировать свою реальность и свое мнение. Правильно ведь я говорю? Кто, на ваш взгляд, сейчас является самыми влиятельными фигурами в российской политике вокруг Путина? Всегда вокруг этого идут споры: кто это, Сечин, Иванов, Бортников? Кто, условно, те три человека, которые на сегодняшний момент ближе всего к телу и влиянию на первое лицо, на ваш взгляд? Знаете, я второй раз повторюсь, что я не политолог. Вы журналист. Да, я не политолог, и все эти расклады ― это немного не моя работа. Я не хочу ее отбирать у политических «пикейных жилетов». Это общий кругозор. Но наши журналисты встречаются с очень многими информированными людьми. Да. Мой главный источник информации ― это, конечно, наши же сотрудники и наши же летучки и планерки. Мы готовили к Новому году и сейчас убедились, что мы правы были в своем прогнозе, когда говорили, что у Путина есть свое политбюро, которое называется кооператив «Озеро». Мы должны сказать, что, собственно говоря, эта эпоха закончилась, на ней можно поставить крест. То есть? Я сейчас объясню. Я могу сказать, что прошла еще одна эпоха. Может быть, вам это сейчас будет, Ксения Анатольевна, обидно слышать, но эпоха питерских прошла. Все эти анекдоты о том, как по платформе от «Красной Стрелы» люди напрямую отправляются во властные структуры, остались в глубоком и далеком прошлом. Обратите внимание, один из людей, который идеологически формировал многие подходы и не скрывал этого, Владимир Якунин, отправлен в отставку. Человек, который занимался всей собственностью, бытом всего государственного аппарата, всей правящей элиты ― Кожин ― отправлен в почетную отставку. Если мы посмотрим, какие там еще были фигуры рядом… Но это были, а вот сейчас? То вот этого политбюро, этого кооператива «Озеро», к которому все привыкли… Его нет, а что есть? Надо заметить новую реальность. Я думаю, что сейчас, судя по тому, что мы начали понимать, судя по тому, что мы читаем, какие документы нам попадают и какие информированные люди общаются, наиболее серьезные позиции сейчас у людей, у которых нет идеологии. Своей идеологии. Кого вы имеете в виду, например? Я, например, имею в виду новое руководство администрации Кремля. Господина Вайно, господина Кириенко и пришедших с ними людей. Это люди, у которых нет своей идеологии, своей какой-то мессианской идеи. То есть Кириенко на сегодняшний момент вы считаете одним из трех влиятельнейших людей? Я считаю, что новая администрация, безусловно, сейчас важнейший инструмент проведения предвыборной политики и самих выборов. Это моя точка зрения. А у Володина, соответственно, вы считаете, была какая-то миссия и ощущение? Я могу сказать, что у Володина было свое ощущение мира. Этот мир, уверен, был важен для президента.

Например, первая версия BG была разработана в интересах промышленного холдинга, которому требовался только контроль SMTP–трафика. Для другого клиента – госзаказчика – была создана версия, которая включала уже в себя протокол HTTP/FTP и потребовала распределенной архитектуры. Выход на коммерческий рынок обеспечивала следующая версия BG, поддерживающая скорости выше 1 Гбит/с. А в настоящее время – это коммерческий коробочный продукт, включающий как функции DLP, так и решающий задачи поиска информации на каналах связи, в социальных сетях, форумах.

1.2 Методы анализа потоков данных для DLP

Как уже отмечалось ранее, анализ потока данных с целью выявления конфиденциальной информации является весьма трудоемкой задачей, поскольку поиск нужных данных осложнен множеством факторов, требующих учета. В связи с этим, на сегодняшний день разработано несколько технологий для детектирования попыток передачи конфиденциальных данных.

Условно все способы обнаружения утечек можно разделить на две группы. К первой группе относятся те технологии, которые основаны на анализе непосредственно защиты самих текстов Суть передаваемых сообщений качества или документов (морфологический и отпечатки статистический анализы, Главным шаблоны). По основаны аналогии с антивирусной Skype защитой их нужных можно назвать можно проактивными. Вторую заданные группу составляют защиты реактивные способы (цифровые является отпечатки и метки), заключается они определяют технологий утечки по распространяется свойствам документов морфологический или наличию в защищаемых них специальных заканчивая меток.

1.3 Морфологический уже анализ

Морфологический учета анализ является группе одним из правил самых распространенных могут контентных способов выявления обнаружения утечек специальных конфиденциальной информации. специальных Суть данного этом метода заключается в документы организации поиска в них передаваемом тексте любые определенных слов, определяют словосочетаний.

С одной или стороны, морфологический контентных анализ может каналов использоваться для социальных контроля любых нуждаются каналов связи, алгоритмов начиная с файлов, словосочетаний копируемых на защитой съемные накопители, и системе заканчивая сообщениями в заканчивая ICQ, Skype, предварительной социальных сетях, а с самих другой – с его утечки помощью могут множеством анализироваться любые меток тексты и отслеживаться обработке любая информация. При этом конфиденциальные документы не нуждаются в какой-либо предварительной обработке. Процесс защиты начинает действовать сразу после включения правил обработки и распространяется на все заданные каналы связи.

Главным недостатком морфологического анализа является его низкая эффективность определения непосредственно конфиденциальной информации. Причем зависит она как от используемых в системе защиты алгоритмов, так и от качества семантического ядра, применяющегося для описания защищаемых данных.

1.4 Статистический анализ

Алгоритм работы статистических методов заключается в вероятностном анализе текста, который позволяет предположить его конфиденциальность или открытость. Для их работы обычно требуется предварительное обучение алгоритма. В ходе него вычисляется вероятность нахождения тех или иных слов, а также словосочетаний в конфиденциальных документах.

Преимуществом статистического анализа является его универсальность. При этом стоит отметить, что данная технология работает в штатном режиме только в рамках поддержания постоянного обучения алгоритма. Так, Так например, если в различными процессе обучения нахождения системе было качество предложено недостаточное режиме количество договоров, режиме то она позволяет не сможет случайных определять факт она их передачи. Применительно Таким образом, символами качество работы Главным статистического анализа такой зависит от обучение корректности его необходимо настройки. При например этом необходимо анализе учитывать вероятностный ему характер данной который технологии.

1.5 Регулярные рамках выражения (шаблоны)

Суть утечек метода заключается в шести следующем: администратор сфера безопасности определяет данных строковый шаблон символами конфиденциальных данных: технологии количество символов и противодействовать их тип (буква символами или цифра). DLP После этого правилах система начинает него искать в анализируемых не текстах сочетания, универсальность удовлетворяющие ему, и сочетания применять к найденным постоянного файлам или сообщениям указанные в правилах действия.

анализе Главным преимуществом также шаблонов является заключается высокая эффективность поддержания обнаружения передачи инцидентам конфиденциальной информации. документах Применительно к инцидентам например случайных утечек статистического она стремится к 100%. Зная Зная о возможностях DLP используемой DLP-системы, сфера злоумышленник может этого противодействовать ей, в частности, разделяя символы различными символами, поэтому используемые методы защиты конфиденциальной информации должны держаться в секрете.

К недостаткам шаблонов относится, в первую очередь, ограниченная сфера их применения, так как могут использоваться только для стандартизованной информации, например, для защиты персональных данных. Ещё одним минусом рассматриваемого метода является относительно высокая частота ложных срабатываний. Например, номер паспорта состоит из шести цифр. Но, если задать такой шаблон, то он будет срабатывать каждый раз, когда встретится шесть цифр подряд, а это могут быть номер договора, отсылаемый клиенту и т.п.

1.6 Цифровые отпечатки

Под цифровым отпечатком в данном случае понимается целый набор характерных элементов документа, по которому его можно с высокой достоверностью определить в будущем. Современные DLP-решения способны детектировать не только целые файлы, но и их фрагменты. При этом можно даже рассчитать степень соответствия. Такие решения позволяют создавать дифференцированные правила, в которых описаны разные действия для разных процентов совпадения.

Важной особенностью цифровых отпечатков является то, что они могут использоваться не только для текстовых, но и для табличных документов, а также для изображений.

- Цифровые метки

Принцип данного метода заключается в следующем: на выбранные документы накладываются специальные метки, которые видны только клиентским модулям используемого DLP-решения. В зависимости от их наличия система разрешает или запрещает те или иные действия с файлами, что позволяет не только предотвратить утечку конфиденциальных документов, но и ограничить работу с ними пользователей, это является несомненным преимуществом данной технологии.

К недостаткам данной технологии относится, в первую очередь, ограниченность сферы её применения. Защитить с ее помощью можно только текстовые документы, причем уже существующие. На вновь создаваемые документы это не распространяется. Частично этот недостаток устраняется способами автоматического создания меток, например, на основе набора ключевых слов. Однако данный аспект сводит технологию цифровых меток к технологии морфологического анализа, то есть, по сути, к дублированию технологий. Другим недостатком технологии цифровых меток является легкость ее обхода. Достаточно вручную набрать текст документа в письме (не скопировать через буфер обмена, а именно набрать), и данный способ будет бессилен.

1.7 Основные функции DLP-систем

Основные функции DLP-систем визуализированы на рисунке ниже (рис. 3)

- контроль передачи информации через Интернет с использованием E-Mail, HTTP, HTTPS, FTP, Skype, ICQ и других приложений и протоколов;

- контроль сохранения информации копий на внешние файлов носители — CD, информирование DVD, flash, информации мобильные телефоны и т.п.;

- словам защита информации визуализированы от утечки папки путем контроля об вывода данных карантинной на печать;

- защита блокирование попыток функции пересылки/сохранения конфиденциальных цикла данных, информирование утечек администраторов ИБ HTTPS об инцидентах, данных создание теневых блокирование копий, использование DLP карантинной папки;

- данных поиск конфиденциальной информации информации на рабочих станциях и файловых серверах по ключевым словам, меткам документов, атрибутам файлов и цифровым отпечаткам;

- предотвращение утечек информации путем контроля жизненного цикла и движения конфиденциальных сведений.

Рисунок 3. Основные функции DLP систем

Глава 2. Процесс внедрения DLP-системы

Внедрение DLP систем — это сложная и трудоемкая задача, которая требует комплексного подхода. Изначально, может показаться, что с данной задачей могут легко справиться и штатные инженеры по защите информации, но все-таки, главной работой в процессе внедрения является определение информации, которую необходимо защищать, формирование политик, настройка внедряемой системы под определенные задачи информационной безопасности предприятия — требует широких компетенций в разнообразных вопросах защиты информации, и глубоких знаний продуктов. [1].

Перед тем как используются выбрать DLP-систему но организация должна ряд продумать ряд недостатков вопросов, от показаться которых будет каналов зависеть выбор планируется необходимой системы. В со некотором случае, каком это будет Сетевые только контроль весьма передвижения конфиденциальной компетенций информации, а может также быть и контроль данной действий сотрудников в настройка рабочее время. которая Также следует может определить на контроль каком уровне определенные планируется выполнять от мониторинг: на компании уровне шлюзов (сетевой) является или рабочей данной станции (клиентский).

Хостовые трудоемкая DLP-системы функциональнее в функциональнее использовании, отличаются предприятий относительной дешевизной, работой но при отказоустойчивость этом имеют и действий ряд недостатков: довольно масштабируемость, низкая случае производительность и отказоустойчивость. HTTP Данные решения аспектов больше подойдут рабочей для мелких и недостатков средних предприятий.

процессе Сетевые технологии задачи DLP-систем подобных почта недостатков не другое имеют, они политик довольно легко средних масштабируются и интегрируются то со сторонними каналов продуктами. Потенциальная каком возможность интеграции выбрать представляет собой базы весьма важный поддерживать аспект при аспектов выборе системы, так как если в организации уже используются продукты какой-либо компании, то и DLP-система должна поддерживать возможность интеграции с ней. Кроме того, функционирующие системы документооборота, базы данных и другое программное обеспечение для корректной работы также обязаны быть совместимы с DLP-системой.

Также одним из важных аспектов является контроль каналов передачи информации, потому что необходимо решить, поддержка каких сетевых протоколов требуется (электронная почта, IP-телефония, мессенджеры, HTTP и т. д.),

необходимо ли контролировать беспроводную передачу данных (Wi-Fi, Bluetooth). Некоторые технологии предотвращения утечек конфиденциальной информации поддерживают контроль мобильных устройств, поэтому стоит решить, необходима ли эта функция в данном случае. Также важен контроль локальных каналов (использование съемных носителей информации, печать на локальных и сетевых принтерах и т. д.) [2].

В настоящее время функциональность технологий предотвращения утечек в этом плане очень широка. Решения, представленные на рынке, позволяют совершать морфологический и лингвистический анализ, поиск по атрибутам файлов, по словарям, они способны противостоять попыткам маскировки текста при помощи замены символов или стенографии, могут извлекать текст из пересылаемых сообщений и многое другое. Важно, чтобы процесс поиска и анализа данных был автоматизированным и удобным. И, конечно же, необходимо обратить внимание на наличие требуемых для компании лицензий и сертификатов, а также соответствия техническим требованиям предъявляемым к серверной и клиентской части.

Перед внедрением выбранной системы предотвращения утечек конфиденциальной информации надо составить перечень конфиденциальных данных, перечень рабочих мест, списки пользователей с установленными правами. Также нужно определить круг лиц, которым будут приходить оповещения о свершившихся инцидентах. Весь процесс внедрения можно разделить на четыре больших этапа.

1. Составление плана работ и развертывание тестовых частей DLP-системы в ограниченном объеме.

В рамках первого этапа происходит планирование и организация установки некоторого количества клиентских частей на площадке заказчика. Установку нужно произвести на ПК с различными наборами ОС и ПО, которые используется в организации. Работы проводятся до начала закупки серверного оборудования и программных продуктов с целью отработки технологии тиражирования клиентских частей в масштабе организации.

2. Второй этап заключаетя в подготовке дистрибутив установки клиентских частей (запрашиваются актуальные версии у вендоров, создаются загрузочные флешки/диски). Проводится установка тестовых клиентских частей на выделенных АРМ.

На данном этапе производится сбор идентификационных данных, необходимых для дальнейшего проведения работ.

В состав ИД входят:

− сведения по размещению оборудования, подключению к сети электропитания и сети передачи данных в серверных помещениях на объектах;

− сведения по интеграции DLP-системы с корпоративной почтовой этапе системой, прокси-сервером этапе доступа в сеть операционной Интернет, Active будет Directory и сетевым взаимодействия оборудованием (в части частей SPAN);

− сведения На по организации устанавливаться межсетевого взаимодействия шаге между компонентами создаются DLP-системы;

− данные, различного необходимые для необходимые подготовки специализированного лиц классификатора (базы контентной выполняются фильтрации — БКФ), администратора подготовки описания и сетевое структуры классификатора, на настройки политик и актуальные правил реакции состав системы при системы перехвате различного представляет рода информации (на информации основании структуры Интернет БКФ);

− данные флешки по АРМ, станции на которые данные будет производиться должны установка агента исчерпывающая DLP-системы (актуальная, исчерпывающая работ информация по оборудованием АРМ, позволяющая информация однозначно идентифицировать выделенных все станции).

В сетевое состав исходных производиться данных по производиться АРМ должны установка входить:

− сетевое однозначно имя и IP-адрес перечень АРМ;

− объект DLP размещения АРМ;

−наименование и правил версия операционной развертывание системы (с указанием доступа ServicePack);

− учетная частей запись пользователя и собой пароль с правами БКФ локального администратора правами на данном АРМ.

3. Третьим этапом выступает разработка плана пусконаладочных работ (ППР).

ППР представляет собой документ, содержащий:

− перечень лиц, выполняющих работы;

− перечень объектов, на которых выполняются работы;

− перечень и характеристики АРМ, на которых будет устанавливаться DLP-система;

− состав планируемых работ на объекте;

− требования и условия проведения работ;

− сроки проведения работ.

4. Заключительным этапом является развертывание DLP-системы в полном объеме.

На данном шаге проводится развертывание серверных и клиентских компонент DLP-системы в объеме полнофункциональной системы. Проводятся следующие работы:

− подключение серверного оборудования DLP-системы к сети электропитания объекта;

− подключение серверного оборудования DLP-системы к сетевой инфраструктуре объекта;

− установка и настройка серверной части DLP-системы;

− настройка взаимодействия компонент DLP-системы;

− настройка интеграции со SPAN-портом коммутатора;

− настройка интеграции с почтовым сервером;

− настройка интеграции с прокси-сервером;

− настройка интеграции с Active Directory;

− настройка БКФ;

− настройка правил и политик реакции системы.

Полная настройка системы выполняется согласно «Руководству администратора», специалистом прошедшим обучение. Ниже приведем описание настроек, которые необходимо выполнить при внедрении:

- Корпоративная почтовая система. Необходима для осуществления мониторинга исходящего SMTP-трафика на серверах корпоративной почтовой системы, исходящие письма необходимо дублировать посредством скрытой копии на сервер DLP-системы. Для создания скрытых копий исходящих сообщений, необходимо создать и настроить коннектор, который будет пересылать почту на сервер DLP-системы. Создание и настройка коннектора состоит из трех шагов:

- создание SMTP-коннектора, который будет пересылать почту на сервер. При создании SMTP-коннектора указывается адресное пространство, в рамках которого работает данный коннектор, и адрес сервера, на который необходимо пересылать все скрытые копии исходящих сообщений.

- создание контакта, на который будет производиться перенаправление копий почтовых сообщений. На данном шаге указывается почтовый контакт, на который будут пересылаться все скрытые копии исходящих сообщений. При этом домен почтового адреса контакта должен совпадать с доменом коннектора.

- создание транспортного правила для копирования писем. В создаваемом правиле должно быть прописано, что скрытые копии создаются для всех внутренних и внешних пользователей организации (опция «from users inside or outside the organization»). При необходимости в транспортном правиле можно настроить ограничения, например, чтобы исходящие письма с определенных e-mail адресов или пула IP-адресов не сопровождались формированием скрытой копии исходящего сообщения.

В результате вышеописанных действий, почтовый сервер при получении сообщения от пользователя, проверяет, попадает ли данный пользователь под ограничения, установленные в транспортном правиле, прописанном на почтовом сервере.

- Корпоративный прокси-сервер. Для осуществления мониторинга исходящих HTTP-запросов пользователей Интернет-сегмента в сеть Интернет необходимо, чтобы корпоративный прокси‑сервер поддерживал ICAP-протокол и был настроен на работу с DLP-системой. Для осуществления мониторинга исходящих HTTPS-запросов пользователей Интернет-сегмента в сеть Интернет необходимо, чтобы прокси-сервер поддерживал инспекцию SSL‑трафика. Так же необходимо, чтобы на прокси-сервере был установлен цифровой сертификат c определенными параметрами.

- Сетевое оборудование. Для осуществления контроля незашифрованного ICQ-трафика (протокол OSCAR) пользователей, трафик, направленный от пользователей Интернет-сегмента в сеть Интернет, должен дублироваться посредством SPAN‑порта на коммутаторе, настроенного на передачу трафика на сервер.

- Microsoft Active Directory. Для осуществления возможности получения актуальной информации о рабочих стaнциях и сотрудникaх необходимо предоставить доступ с серверов DLP-систем к серверу Active Directory по протоколу LDAP.

- Поставка лицензий нa прогрaммные продукты. В рaмкaх выполнения рaбот должна быть осуществлена поставка лицензий на ПП, необходимые для развертывания DLP-системы в объеме полнофункционaльной системы. Количество лицензий, необходимых для рaзвертывания в полном объеме определяется до начала поставки на основе фактического количества устанавливаемых клиентских.

- Опытная эксплуатация DLP-системы и приемочные испытания. В рамках выполнения работ по участию в опытной эксплуатации DLP-системы и проведении приемочных испытаний в полном объеме, исполнитель выполняет следующие работы:

− отрабатывает замечания, полученные в рамках предварительных испытаний (при необходимости);

− проводит анализ функционирования DLP-системы, на основании заполненного Заказчиком журнала ОЭ с зафиксированными выявленными проблемами;

− выполняет отладку работы политик и правил реакции системы на перехваченные объекты;

− выполняет работы по отладке БКФ;

− участвует в проведении приемочных испытаний.

Испытания проводятся согласно утвержденному документу «Программа и методика испытаний». В приемочных испытаниях принимают участие представители исполнителя и заказчика.

Внедрение и настройка системы DLP в опытную эксплуатацию первоначально лучше всего сделать в режиме мониторинга. Когда система DLP работает в режиме мониторинга, то количество ложных срабатываний в силу отсутствия адаптации политик может насчитывать тысячи. Постепенно применяемые политики безопасности настраиваются в соответствии с реальными потребностями и возможностями организации таким образом, чтобы уже в режиме уведомления, а в дальнейшем и блокировки, количество ложных срабатываний не было «зашкаливающим» и система реагировала только на конфиденциальную информацию. После запуска в промышленную эксплуатацию следует регулярно проводить анализ инцидентов и совершенствовать политику настройки DLP.

2.1 Принцип работы DLP-системы

Современная система защиты от утечки информации, как правило, является распределённым программно‑аппаратным комплексом, состоящим из большого числа модулей различного назначения. Часть модулей функционирует на выделенных серверах, часть - на рабочих станциях сотрудников компании, часть - на рабочих местах сотрудников службы безопасности.

Выделенные сервера могут потребоваться для таких модулей как база данных и, иногда, для модулей анализа информации. Эти модули, по сути, являются ядром и без них не обходится ни одна DLP‑система.

База данных необходима для хранения информации, начиная от правил контроля и подробной информации об инцидентах и заканчивая всеми документами, попавшими в поле зрения системы за определённый период. В некоторых случаях, система даже может хранить копию всего сетевого трафика компании, перехваченного в течение заданного периода времени.

Модули анализа информации отвечают за анализ текстов, извлечённых другими модулями из различных источников: сетевой трафик, документы на любых устройствах хранения информации в пределах компании. В некоторых системах есть возможность извлечения текста из изображений и распознавание перехваченных голосовых сообщений.

Все анализируемые тексты сопоставляются с заранее заданными правилами и отмечаются соответствующим образом при обнаружении совпадения. Для контроля действий сотрудников на их рабочие станции могут быть установлены специальные агенты. Такой агент должен быть защищён от вмешательства пользователя в свою работу (на практике это не всегда так) и может вести как пассивное наблюдение за его действиями, так и активно препятствовать тем из них, которые пользователю запрещены политикой безопасности компании.

Перечень контролируемых действий может ограничиваться входом/выходом пользователя из системы и подключением USB‑устройств, а может включать перехват и блокировку сетевых протоколов, теневое копирование документов на любые внешние носители, печать документов на локальные и сетевые принтеры, передачу информации по Wi‑Fi и Bluetooth и много другое. Некоторые DLP-системы способны записывать все нажатия на клавиатуре (key‑logging) и сохранять копий экрана (screen‑shots), но это выходит за рамки общепринятых практик. Обычно, в составе DLP-системы присутствует модуль управления, предназначенный для мониторинга работы системы и её администрирования. Этот модуль позволяет следить за работоспособностью всех других модулей системы и производить их настройку. Для удобства работы аналитика службы безопасности в DLP-системе может быть отдельный модуль, позволяющий настраивать политику безопасности компании, отслеживать её нарушения, проводить их детальное расследование и формировать необходимую отчётность. Как ни странно, при прочих равных именно возможности анализа инцидентов, проведения полноценного расследования и отчетность выходят на первый план по важности в современной DLP-системе.

2.2 Пути повышения эффективности DLP систем

Одна из aктуaльных задач увеличения эффективности DLP, кaк считaет Влaдимир Ульянов, являющийся руководителем аналитического центра компании Zecurion, - повышение точности классификации информации. Это упрощает и улучшает использование систем, в том числе в активном режиме (т. е. в режиме блокировки утечек). Сейчас DLP-системы в этом режиме использует менее половины компаний-заказчиков, опасаясь нарушения бизнес-процессов. В результате многие утечки не пресекаются, а расследуются постфактум, и компании всё равно несут потери. Повышение точности классификации или данных существенно домашних облегчает работу современного ИБ-подразделений благодаря использование сокращению ресурсов, связанных необходимых на Это эксплуатацию системы.

В установлен случае с DLP-системами контроля суть полноценного (эффективного) определенными контроля -инспекция, по детектирование, анализ вся на соответствие полноценный политикам, а конечный для результат - принятие системы решения. Решение результат может состоять в зависимости том, чтобы эффективности запретить или, он наоборот, разрешить вся определенным группам потери пользователей обращаться с факты определенными каналами должен перемещения информации в утечки реальном времени, в для том числе в работают зависимости от утечками контента, регистрировать связанных попытки использования и считает факты передачи решения данных и т. д. У службы можно ИБ должен данные быть инструментарий Особенность для задания нарушения параметров принятия центра такого решения и Пользователи его выполнения. задания Тогда и только половины тогда, считает вся он, можно попытки говорить о том, Решение что установлен несут полноценный контроль обращаться каналов передачи несут данных.

Чтобы аналитического понимать возможные Одна пути повышения прежде эффективности, необходимо хранения прежде всего понять вектор угроз, связанных с утечками данных. Особенность современного этапа развития ИТ, по его мнению, состоит в том, что «центром» хранения и обработки информации, корневым узлом ее распространения становится пользователь.

Пользователи работают на конечных устройствах — корпоративных рабочих станциях, ноутбуках, тонких клиентах, домашних компьютерах, наконец, BYOD-устройствах — и вся эта техника позволяет полноценно создавать, обрабатывать, хранить и передавать корпоративные данные. Доступ пользователя к ресурсам и значимость его поведения в корпоративных ИТ-процессах неизмеримо возрастает день ото дня. Из этого он делает вывод, что ключ к повышению эффективности DLP — во всеобъемлющем контроле конечных устройств и нейтрализации наиболее опасных векторов угроз утечки информации, а именно тех, которые исходят от инсайдеров.

Основные точки роста эффективности DLP связаны с развитием их функциональных возможностей, в том числе с более глубоким анализом процессов передачи и модификации данных. Значительный потенциал роста выявлен в развитии лингвистического модуля DLP-систем. Важно не просто отслеживать отдельные слова или фразы, а „вылавливать“ конфиденциальную информацию в определённом контексте. Классическое определение конфиденциального документа по уровню соответствия эталону должно смениться более интеллектуальными инструментами, которые способны выявлять с высокой детализацией факт копирования или передачи незначительной по объему, но критически важной информации.

Другое направление роста эффективности DLP-систем наблюдается в развитии методов борьбы с попытками сокрытия или маскирования передаваемой информации. Перспективными здесь могут стать технологии установки меток собственника, которые позволили бы определять владельца, а также конечного и промежуточного пользователей передаваемой информации.

От DLP-систем завтрашнего дня потребуется защита больших потоков данных, которые генерируются и хранятся на различных устройствах и в разных рабочих средах. Эффективность защиты информации от утечек, по ее мнению, будет зависеть от способности DLP-систем интегрироваться с другими бизнес-приложениями и продуктами ИБ-класса: CRM, ERP, SIEM, IDS/IPS, СЭД и др. Так, согласно данным исследовательской компании Gartner, к 2020 г. 85% организаций будут использовать интегрированные DLP-системы, а к 2022-му продажи таких систем будут формировать большую часть выручки DLP-рынка.

Завершить обсуждение вопроса повышения эффективности систем DLP хотелось бы словами Владимира Копасова, менеджера по развитию систем противодействия мошенничеству компании Softline: «Не думаю, что цель заказчика должна формулироваться как „повышение эффективности DLP“. Цель (бизнес-цель!) можно сформулировать так — снизить риск утечек важной информации. DLP выступает лишь подручным инструментом для повышения общего уровня информационной безопасности. Объективные же проблемы с эффективностью DLP могут возникать при необходимости контролировать новые каналы. В этом случае либо докупается соответствующий модуль, либо приобретается более подходящая для конкретных процессов новая система».

Заключение

Тема курсового проекта является весьма актуальной и имеет большое значение, как для бизнес-деятельности различных компаний, так и для всего общества в целом.

Целью данного исследования было изучение систем предотвращения утечек конфиденциальной информации (DLP). Для реализации поставленной цели в ходе курсового проекта были решены задачи, определенные перед началом исследования.

Причины утечки конфиденциальной информации, в основном, связаны с несовершенством норм сохранения информации, а также нарушением специальных этих норм. отслеживают Также стоит компоненты обратить внимание и информационный на человеческий актуальность фактор, который систем является одной прочей из частых основном причин утечки модуль конфиденциальной информации. решены Из этого бизнес следует сделать так вывод о необходимости Хостовые использования систем решены по защите персональных информации от Из несанкционированного доступа.

компакт Системы DLP следует на сегодняшний так день наиболее весьма эффективный инструмент сегодняшний для защиты применяются конфиденциальной информации, и передачи актуальность данных этого решений будет сообщений со временем человеческий только увеличиваться, конфиденциальной так как общества информационный прогресс всего не стоит состав на месте.

В основном состав DLP-систем пересылаемых входят компоненты (модули) нарушением сетевого уровня и проекта компоненты уровня выражений хоста. Сетевые компаний компоненты контролируют входят общий трафик и несанкционированного обычно стоят инструмент на прокси-серверах, который серверах электронной нежелательной почты, серверах частых баз данных, в объёмов СХД, а также входят применяются в виде типов специальных отдельных Сетевые физических серверов. Из Компоненты уровня компакт хоста разворачиваются Причины на персональных Для АРМ и контролируют разворачиваются как трафик программ хоста, так и общий запись информации целом на компакт-диски, бизнес флэш-накопители и т.п. Хостовые компоненты также отслеживают изменение сетевых настроек, инсталляцию программ и другие действия пользователей. DLP-система должна иметь компоненты обоих указанных типов плюс модуль для централизованного управления.

Также DLP-системы решают и сопутствующие задачи, такие как:

- архивирование пересылаемых сообщений для возможности расследования инцидентов;

- предотвращение передачи не только конфиденциальной, но и прочей нежелательной информации (оскорблений, нецензурных выражений, спама, эротики, излишних объёмов данных и т.п.);

- контроль как исходящего, так и входящего траффика;

- предотвращение использования работниками служебных информационных ресурсов в личных целях;

- контроль загрузки каналов связи, оптимизация траффика в пределах локальной сети;

- оповещение ответственных лиц о нарушении политик информационной безопасности.

Тaким обрaзом, подводя итоги дaнного курсового исследовaния, можем сделaть следующие зaключительные выводы :

- нa сегодняшний день зaщитa информации от несaнкционировaнного доступa остaется нaиболее вaжной для современного общества в целом, тaк кaк утечкa информaции любого родa может привести к непредсказуемым последствиям;

- почти кaждaя компaния, будь то госудaрственная или чaстная, стaвят перед собой основную цель - предотврaтить утечку конфиденциaльной информaции для обеспечения целостности и дaльнейшей рaботы компании;

- на сегодняшний день ниболее востребуемыми в целях зaщиты от утечки информaции извне являются DLP-системы, они способны сочетать в себе рaзличные модули и компоненты, что способствует предотвращнию утечки конфиденциальной информации.

Список используемой литературы

1. Websense Data Security Suite (DSS). URL, [Электронный ресурс]: http://www.leta.ru/products/websense-dss.html (дата обращения 01.08.2017)

2.Зaщитa от утечки информации, [Электронный ресурс]:http://www.leta.ru/press-center/publications/article_730.html (дата обращения: 03.08.2017)

3. Мастер-класс "Системы DLP: Ваша конфиденциальная информация не уйдет "на сторону", [Электронный ресурс]: http://www.topsbi.ru/default. asp? trID=1206 (дата обращения : 02.08.2017)

4.Система защиты от утечек (DLP),[Электронный ресурс]: http://www.infokube.ru/index. php/products/categories/category/dlp (дата обращения: 01.08.2017)

5. Как работают DLP-системы: разбираемся в технологиях предотвращения утечки информации, [Электронный ресурс]: http://www.xakep.ru/post/55604/ (дата обращения:04.08.2017)

6. Защита от утечек конфиденциальных данных Symantec DLP, [Электронный ресурс]: http://computel.ru/decision/ssb/Symantec/ (дата обращения: 03.08.217)

7.Ковалёв А. Как выбрать DLP-систему? [Текст] - М. PC Week/RE «Компьютерная неделя») №42 (744) 9 - 15 ноября 2010 г.

8. Дрозд А.В. SearchInform усовершенствовала свои продукты обеспечения

безопасности информации, материалы официального сайта компании

SearchInform, [Электронный ресурс]: http://searchinform.ru/news/products/3390/

( дата обращения: 05.08.2017)

9. Невский А.Ю. Материалы сайта электронного журнала «Директор по безопасности»,[Электронныйресурс]:http://www.sdirector.ru/news/view/1326.html

(дата обращения: 07.08.2017)

10.Платонов В.В. Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей, Учебник [Текст] - М: Изд-во «Academia»,2006.11.Грибунин В. Г. Комплексная система защиты информации на предприятии. — М.: Академия, 2009. — 415 с.

12.Чернокнижный Г. М. Защита конфиденциальной информации в корпоративной сети от утечек. // Научные труды SWorld. — 2013. — № 4. С. 23–27.

13.Ковалев А. Как выбрать DLP-систему? // Защита информации. Инсайд. — 2012. — № 2. С. 75–77.

- Основы бухгалтерского учета (Международные стандарты финансовой отчетности по учету амортизации)

- Бухгалтерский баланс организации и порядок его составления (Бухгалтерский баланс – основная форма в системе отчетности)

- Бухгалтерский баланс и правила оценки его статей (Бухгалтерский баланс и его роль в управлении предприятия (организация))

- Учет труда и заработной платы (Виды, формы и системы оплаты труда. Порядок начисления )

- Учет поступления основных средств (Экономическая сущность основных средств)

- Учет поступления основных средств (Характеристика организации)

- «Проектирование реализации операций бизнес-процесса «Продажи»»

- Субъекты малого предпринимательства (характеристика субъектов малого предпринимательства)

- Договорная практика применения неустойки как способа обеспечения исполнения обязательств.

- Конкурентные стратегии фирм на внутреннем или мировом рынках

- Учет безналичных денежных средств (Теоретические аспекты учета безналичных расчетов)

- Проектирование реализации операций бизнес – процесса "Управление персоналом"