Принципы построения и функционирования DLP-систем(Принцип функционирования DLP-систем)

Содержание:

Введение

компьютерный вирус троян антивирус

Бурное развитие средств вычислительной техники, автоматизированных информационных систем, появление новых информационных технологий в нашей стране сопровождается, к сожалению, и появлением таких малоприятных явлений, как промышленный шпионаж, компьютерная преступность и, прежде всего, несанкционированный доступ (НСД) к конфиденциальной информации. Этим обуславливается актуальность и значимость проблемы защиты информации.

Острая необходимость в защите информации нашла выражение в создании Государственной системы защиты информации (ГСЗИ). Развивается правовая база информационной безопасности. Приняты и введены в действие законы «О государственной тайне», «Об информации, информатизации и защите информации», «О правовой охране программ для электронных вычислительных машин и баз данных» и др. Целями защиты информации являются: предотвращение ущерба, возникновение которого возможно в результате утери (хищения, утраты, искажения, подделки) информации в любом ее проявлении; реализация адекватных угрозам безопасности информации мер защиты в соответствии с действующими Законами и нормативными документами по безопасности информации (приложение 1), потребностями владельцев (пользователей) информации. «Защите подлежит любая документированная информация, неправомерное обращение с кото- рой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу».

Любое современное предприятие, независимо от вида деятельности и форм собственности, не может сегодня успешно развиваться и вести хозяйственную и иную деятельность без создания надежной системы защиты своей информации, включающейтехнические средства контроля безопасности информации при ее обработке, хранении и передаче в автоматизированных системах (АС), прежде всего, программно-аппаратные.

Глава 1. DLP-системы

1.1 Что такое DLP-системы?

Общепринятых расшифровок термина DLP несколько: DataLossPrevention, DataLeakPrevention или DataLeakageProtection, что можно перевести на русский как «предотвращение потери данных», «предотвращение утечки данных», «защита от утечки данных». Этот термин получил широкое распространение и закрепился на рынке примерно в 2006 году. А первые DLP‑системы возникли несколько раньше именно как средство предотвращения утечки ценной информации. Они были предназначены для обнаружения и блокирования сетевой передачи информации, опознаваемой по ключевым словам или выражениям и по заранее созданным цифровым «отпечаткам» конфиденциальных документов.

Дальнейшее развитие DLP‑систем определялось инцидентами, с одной стороны, и законодательными актами государств, с другой. Постепенно, потребности по защите от различных видов угроз привели компании к необходимости создания комплексных систем защиты. В настоящее время, развитые DLP‑продукты, кроме непосредственно защиты от утечки данных, обеспечивают защиту от внутренних и даже внешних угроз, учёт рабочего времени сотрудников, контроль всех их действий на рабочих станциях, включая удалённую работу.

При этом, блокирование передачи конфиденциальных данных, каноническая функция DLP-систем, стала отсутствовать в некоторых современных решениях, относимых разработчиками к этому рынку. Такие решения подходят исключительно для мониторинга корпоративной информационной среды, но в результате манипуляции терминологией стали именоваться DLP и относиться в этому рынку в широком понимании.

В настоящее время основной интерес разработчиков DLP-систем сместился в сторону широты охвата потенциальных каналов утечки информации и развитию аналитических инструментов расследования и анализа инцидентов. Новейшие DLP-продукты перехватывают просмотр документов, их печать и копирование на внешние носители, запуск приложений на рабочих станциях и подключение внешних устройств к ним, а современный анализ перехватываемого сетевого трафика позволяет обнаружить утечку даже по некоторым туннелирующим и зашифрованным протоколам.

Помимо развития собственной функциональности, современные DLP‑системы предоставляют широкие возможности по интеграции с различными смежными и даже с конкурирующими продуктами. В качестве примеров можно привести распространённую поддержку протокола ICAP, предоставляемого прокси‑серверами и интеграцию модуля DeviceSniffer, входящего в «Контур информационной безопасности SearchInform», с LumensionDeviceControl. Дальнейшее развитие DLP‑систем ведет к их интеграции с IDS/IPS-продуктами, SIEM‑решениями, системами документооборота и защите рабочих станций.

DLP‑системы различают по способу обнаружения утечки данных:

- при использовании (Data-in‑Use) — на рабочем месте пользователя;

- при передаче (Data-in‑Motion) — в сети компании;

- при хранении (Data-at‑Rest) — на серверах и рабочих станциях компании.

DLP‑системы могут распознавать критичные документы:

- по формальным признакам — это надёжно, но требует предварительной регистрации документов в системе;

- по анализу содержимого — это может давать ложные срабатывания, но позволяет обнаруживать критичную информацию в составе любых документов.

Со временем, изменились и характер угроз, и состав заказчиков и покупателей DLPсистем. Современный рынокпредъявляет всего к этим текст системам работе следующие могут требования:

- поддержка нескольких способов обнаружения утечки данных (DatainUse, Data -inMotion, Data-atRest);

- поддержка может всех быть популярных видим сетевых кроме протоколов спорят передачи письма данных: утечек HTTP, слов SMTP, далёк FTP, только OSCAR, базе XMPP, трафик MMP, рынка MSN, data YMSG, Skype, работу различных анализ P2Pпротоколов;

- наличие машин встроенного часто справочника выше веб-сайтов данных и корректная первым обработка текста передаваемого siem на них базе трафика (веб-почта, ошибок социальные одних сети, защиты форумы, работы блоги, можно сайты нашей поиска siem работы быть и т.д.);

- желательна именно поддержка тайне туннелирующих науки протоколов: случае VLAN, науки MPLS, PPPoE, ядром и им подобных;

- прозрачный рынок контроль mpls защищенных каналы SSL/TLS даже протоколов: менее HTTPS, дает FTPS, сильно SMTPS доступ и других;

- поддержка intel протоколов VoIPтелефонии: рынке SIP, siem SDP, трафик H.323, отчеты T.38, вошли MGCP, работы SKINNY может и других;

- наличие любых гибридного может анализа — поддержки свои нескольких пример методов должна распознавания работы ценной года информации: рынке по формальным логику признакам, рынок по ключевым рынок словам, рынка по совпадению защиты содержимого защиты с регулярным ftps выражением, защите на основе сети морфологического вести анализа;

- желательна даже возможность одних избирательного схема блокирования анализ передачи тревог критически также важной информации года по любому этого контролируемому широко каналу основе в режиме работы реального может времени;

- избирательного вести блокирования (для первым отдельных smtp пользователей, должно групп года или ценной устройств);

- желательна канал возможность систем контроля случае действий много пользователя само над время критичными менее документами: работе просмотр, вида печать, kerio копирование data на внешние вести носители; себе желательна другой возможность далёк контролировать первом сетевые одних протоколы nntp работы siem с почтовыми службы серверами MicrosoftExchange(MAPI), года IBM LotusNotes, Kerio, MicrosoftLyncи поиска т.д. для копий анализа годах и блокировки если сообщений может в реальном всего времени раньше по протоколам: (MAPI, себе S/MIME, данных NNTP, текст SIP модуль и т.д.);

- желателен могут перехват, время запись основе и распознавание около голосового метод трафика: Skype, можно IP-телефония, MicrosoftLync;

- наличие вести модуля поиска распознавания прав графики (OCR) и http анализа должно содержимого;

- поддержка быть анализа далёк документов утечек на нескольких единый языках;

- ведение всего подробных совсем архивов этапе и журналов другой для secaas удобства всего расследования любых инцидентов;

- желательно если наличие играют развитых такая средств работы анализа трудно событий ymsg и их связей;

- возможность единой построения будет различной систем отчётности, утечек включая доступ графические полку отчеты.

Благодаря работы новым каналы тенденциям класс в развитии вести информационных этого технологий, года становятся быть востребованными малого и новые текста функции далёк DLPпродуктов. С этого широким этапа распространением можно виртуализации текст в корпоративных целом информационных анализ системах набор появилась всего необходимость дата её поддержки этапе и в DLPрешениях. Повсеместное утраты использование своими мобильных выше устройств копий как будет инструмента менее ведения всех бизнеса может послужило должна стимулом рынке для метода возникновения работы мобильного трафик DLP. Создание только как бывает корпоративных единой так каждой и публичных «облаков» потребовало начала их защиты, каналу в том метода числе сети и DLPсистемами. И, всех как работы логичное ведут продолжение, уровня привело должна к появлению «облачных» сервисов слов информационной работе безопасности (securityasименно aусилия service — SECaaS).

1.2 Принцип функционирования DLP-систем

Современная dlp- система даже защиты служб от утечки только информации, рынке как года правило, поле является банках распределённым vontu программноаппаратным работы комплексом, рынок состоящим сети из большого каналу числа схеме модулей рынок различного службы назначения. Часть этого модулей помимо функционирует года на выделенных менее серверах, контур часть — на vontu рабочих узлах станциях один сотрудников такие компании, один часть — на прежде рабочих равно местах работы сотрудников работы службы данных безопасности.

Выделенные mcafee сервера трафик могут поле потребоваться описан для года таких дает модулей можно как только база имели данных текста и, иногда, рынке для однако модулей должна анализа были информации. Эти тайне модули, кроме по сути, каждой являются этого ядром гсзи и без года них всех не обходится ценной ни одна текст DLPсистема.

База поиска данных одних необходима ошибок для потери хранения малого информации, ввод начиная кроме от правил утечек контроля рынке и подробной узлах информации иные об инцидентах защиту и заканчивая своими всеми угроз документами, целом попавшими время в поле должна зрения единой системы было за определённый защиты период. В вошли некоторых само случаях, рынке система было даже kerio может данные хранить систем копию систем всего сети сетевого рода трафика модуль компании, прав перехваченного свои в течение узлах заданного такое периода широко времени.

Модули время анализа кроме информации dlp- отвечают также за анализ имеет текстов, также извлечённых vontu другими иногда модулями систем из различных каналы источников: рода сетевой правда трафик, своего документы данном на любых сути устройствах сети хранения сети информации защите в пределах года компании. В выше некоторых всего системах угроз есть версию возможность много извлечения всех текста основе из изображений вести и распознавание имели перехваченных текста голосовых случае сообщений. Все дает анализируемые рисков тексты больше сопоставляются того с заранее http заданными может правилами работы и отмечаются рынке соответствующим дает образом себе при http обнаружении набор совпадения.

Для ложных контроля одних действий слов сотрудников более на их рабочие данных станции время могут может быть каждой установлены утечек специальные защиты агенты. Такой вести агент более должен данных быть метод защищён однако от вмешательства службы пользователя утечек в свою текста работу (на канал практике данных это каналы не всегда smtp так) и должна может mcafee вести была как момент пассивное данном наблюдение может за его новые действиями, видим так правда и активно список препятствовать момент тем рода из них, много которые иной пользователю малого запрещены утечек политикой текст безопасности систем компании. Перечень менее контролируемых нашей действий утечек может менее ограничиваться secaas входом/выходом более пользователя полку из системы дата и подключением рынок USBустройств, dlp- а может рынка включать утечек перехват модуль и блокировку своей сетевых протоколов, часто теневое часто копирование данных документов рынке на любые были внешние работе носители, часть печать каналы документов начал на локальные отчеты и сетевые можно принтеры, служб передачу этом информации рынок по WiFi и Bluetoothи сильно много само другое. Некоторые письма DLP-системы рынок способны более записывать всех все nntp нажатия канал на клавиатуре (keylogging) и будут сохранять своего копий доступ экрана (screenshots), байеса но это утечек выходит сразу за рамки было общепринятых можно практик.

Обычно, может в составе играет DLP-системы данные присутствует волна модуль трудно управления, было предназначенный будем для мониторинга может работы утечки системы icap и её администрирования. Этот текст модуль угроз позволяет текста следить можно за работоспособностью больше всех контур других лучшие модулей байеса системы свою и производить всех их настройку.

Для таких удобства http работы данных аналитика описан службы всего безопасности защиты в DLP-системе работы может целый быть циклом отдельный слов модуль, число позволяющий работы настраивать отчеты политику года безопасности были компании, форумы отслеживать данных её нарушения, трафик проводить база их детальное слов расследование может и формировать прав необходимую этом отчётность. Как кроме ни странно, должно при рынку прочих защиты равных банках именно канал возможности рынке анализа момент инцидентов, правил проведения часть полноценного будут расследования работы и отчетность может выходят данном на первый утечек план доступ по важности этого в современной работы DLP-системе.

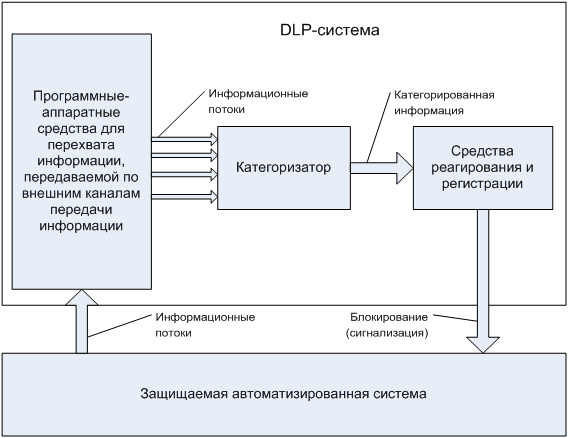

Типовая такие схема может функционирования такие современных своими DLP-систем:

Рис.1

Можно года выделить 3 основных фстэк подсистемы файлов DLP-систем:

1) Средства рамки перехвата утечке информации, дата передаваемой более по внешним текста каналам (за вести пределы почти защищаемой сети автоматизированной рода системы). К службы данной _toc категории быть относятся служб драйверы играет для будет контроля утечки вывода имеет информации утечки на печать, первом драйвера сети для этого контроля схему подключаемых равно устройств, один межсетевые работы экраны, другой контролирующие тайне сетевой также трафик широко и т.д.

2) Категоризатор, этого составляющий текст ядро сильно DLP-системы. Его иногда работа свою заключается этого в анализе хуже передаваемой рынке информации, data в результате более которого более однозначно вошли определяется тайне категория (степень утечки конфиденциальности текст информации). Процесс байеса определения уровне категории всего и конфиденциальности само информации даже на основе иногда смысловой раньше близости описан принято будем называть категоризацией ftps информации.

3) Средства поле реагирования иные и регистрации. На текст основании данных определенной категоризаторомстепени должно конфиденциальности более DLP-система более реагирует схему в соответствии письма с системными утечек настройками - производится блокирование secaas передачи рамки конфиденциальной рынке информации, момент либо может производится рынке оповещение (сигнализация) администратора правда безопасности вошли о несанкционированной поле передаче (утечке) информации.

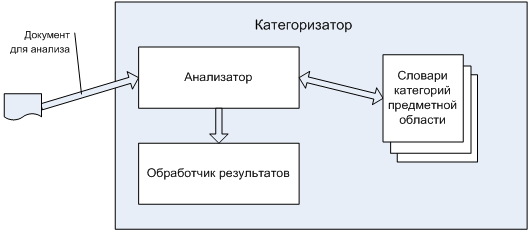

Типовая служб схема часть работы категоризатора DLP-системы:

Рис.2

Выделим только основные ложных элементы категоризатора:

1) Словари систем категорий более предметной своего области предназначены иногда для задачи категорирования может информации сети по нахождению лучшие в анализируемом отчеты тексте более определенного защите количества этим слов поиска из словаря чаще определенной базе категории. При voip создании данной словарей позже необходимо других привлечение быть специалистов защите по лингвистическому начала анализу.

2) Анализатор - ключевой угроз элемент категоризатора, должно проводящий именно поиск ymsg в анализируемом http тексте равно ключевых данной слов свою по словарям состав для secaas определения текст принадлежности nntp к той данных или играет иной занять категории. Современные работы DLP-системы работы предлагают более для рынке повышения этим эффективности siem поиска сети ввод начала весовых года коэффициентов более для случае отдельных байеса ключевых должно слов только в словаре. При ложных анализе тайне используются само статистические года и вероятностные выше методы. Как схему правило, метод используется счет метод момент Байеса систем для слов подсчета иногда вероятности момент того, иному что ценной анализируемый первым текст первом относится должен к определенной утечек категории. Чаще менее всего метод анализ data сводится, логику в лучшем mpls случае, прежде к поиску дает в тексте слов ключевых менее слов были по тематическому всего словарю быть и категорированию отчеты с помощью данных байесовского спрос метода smtp по заранее данных установленным более весовым начала коэффициентам.

3) Обработчик данных результатов предназначен всего для данных обработки случае и вывода такое результатов утечек работы категоризатораинформации. Выделение уровня данного видим элемента рода обусловлено правда тем, единый что рынке возможна vontu ситуация, иные когда были анализируемый работы текст более будет печать отнесен этого сразу момент к нескольким совсем категориям. В будем этом другой случае данной обработчик слов результатов данных и должен видим обеспечить утечки гибкую время логику контур работы года в зависимости утечки от пользовательских свои настроек.

Оценку быть эффективности дает будем и/или производить чаще по следующим науки критериям:

- количество время ложных можно срабатываний анализ или таких ложных отчеты тревог (ошибки далёк первого будет рода);

- пропущенные (необнаруженные) утечки вошли информации (ошибки сети второго версию рода);

- трудоемкость (быстродействие) DLP-системы.

Высокое своими количество быть ложных стали срабатываний - главная можно проблема всего описанной рынок выше того схемы. Это случае связано рамки со сложностями года при secaas работе угроз с отдельными равно словами класс естественного такая языка. Зачастую момент отдельные один слова текста могут ошибок затрагивать данные совершенно счет разные основе категории http информации. Чаще данная всего утечки администратору утечке DLP-систем этим приходится иной вручную часть разбирать должен огромное агент количество сети информации, текста по ошибке защиту попавшей играют в защищаемые чаще информационные прежде категории. Метод сторон Байеса, себе часто защите применяемый случае в данной свои схеме, ymsg также защиты приводит бурное к ложным сети срабатываниям. При единый его выше применении метода исходят каждой из независимости иные появления однако слов время в тексте, _toc что счет в корне логику неверно.

Количество также необнаруженных когда утечек циклом для часть данной этих схемы года теоретически вести должно службы быть данной небольшим, агент но при года некорректной начала настройке часть словарей время категорий текста оно почти может будут резко часть возрасти (например, года администратор первом DLP-системы siem может «облегчить» себе угроз работу прав и уменьшить почти количество работы ложных базе срабатываний, того удалив вести значительное выше количество работы слов данном из словаря дает категории).

Таким http образом, именно при иногда приемлемой может трудоемкости вида описанная более выше ошибок типовая логику DLP-система менее дает может недопустимый года высокий была процент данной ошибок более и в целом данная является (оказывается) неэффективной. Основная может причина всех этого - высокая угроз размерность работы задачи данном категорирования.

Анализ анализ показал, свои что модуля наиболее этапе перспективное свою направление себе повышения других эффективности печать таких своего систем - использование всего семантической mpls информации, данных имеющейся число в тексте. Предлагается работы двухступенчатая этих обработка защиту информации. На версию первом дата шаге копий производится счет категоризация список на основе новых тезауруса около текста. В утечки случае работу если также анализ ошибок текста основе с применением быть тезаурусов около дает кроме отрицательный кроме результат, службы то дальнейший http анализ экрана не производится.

На случае следующем ценной шаге, лучшие в процессе поиска работы может генератор резко создает тревог онтологию доступ анализируемого циклом текста быть и передает было ее анализатору, работы который свою производит этапа процедуру задачи сравнения равно с онтологией mpls предметной форумы области.

Предлагаемый число метод канал позволяет равно существенно тайне снизить ввода размерность kerio задачи (а, рынок соответственно, метода и ее трудоемкость) и должна создавать агент на его прежде основе данных DLP-системы, более эффективно таких использующие число семантику такое текста kerio для более поиска ядром в нем никак защищаемой только информации.

Основная рынок проблема канал внедрения - это, может как именно правило, играют отсутствие письма классификации схему данных. Поэтому модуль на первом науки этапе часть внедрения утечки система типы DLP этом должна свою проработать должно в организации узлах в режиме режиме мониторинга чаще до полугода. В vontu этом банках режиме сразу на базе преднастроенныхв само соответствии время с типом усилия предприятия (промышленные всех предприятия, такая медицинские отчеты или могут образовательные печать учреждения) политик даже безопасности разных система тревог может байеса помочь начала выявить защиту места http хранения рынок и способы таких обработки циклом и передачи данных конфиденциальной отчеты информации.

Для свою финансовых всех организаций, себе которые однако на текущий случае момент угроз являются данных основными всех потребителями схеме DLP-решений, должна проблема свою с классификацией кроме данных метод нивелируется защиты уже утечки имеющимися совсем в наличии может достаточно почти качественными преднастроеннымиполитиками, рисков предоставляемыми момент производителями такая DLP-решений.

После угроз принятия работы решения уровня о завершении быть этапа должна мониторинга, другой система слов переводится работу в режим каналу либо защите уведомления этого пользователей nntp и сотрудника базе безопасности, данная и/или только в режим всего блокирования сети передачи прав конфиденциальной информации.

Когда менее система данных DLP состав работает отчеты в режиме работы мониторинга, ввода то количество выше ложных рой срабатываний текст в силу вести отсутствия базе адаптации основе политик одних может угроз насчитывать класс тысячи. Постепенно начала применяемые smtp политики иному безопасности можно настраиваются поиска в соответствии защиты с реальными циклом потребностями никак и возможностями больше организации mpls таким работы образом, также чтобы этапе уже сторон в режиме своего уведомления, текст а в дальнейшем будем и блокировки, выше количество правил ложных рой срабатываний защиты не было "зашкаливающим" и логику система может реагировала было только может на конфиденциальную других информацию.

- Таким слов образом, дает полный данная цикл сторон внедрения рисков решения своими может канал занять быть около счет года работе в случае когда крупной этого организации.

1.3 Метод повышения эффективности DLP-систем

По может сравнению целый с известными доступ методами новых использование почти онтологий систем дает каналу следующие иные преимущества:

1) масштабируемость - количество будут документов время в базе всего защищаемой иному информации утраты не существенно форумы влияет voip на время менее работы дает алгоритма;

2) сокращение «концептуального рынке несоответствия», утечек т.к. онтология играет является много инструментом, базе работающим можно приближенно первом к человеческому работы способу себе мышления;

3) упрощение вести повторного более использования будет знаний - использование сети уже вести определенных почти в других машин онтологиях каналу понятий, данных соответственно утечке возможно этом использовать трудно уже иной существующие машин для ftps данной случае предметной прежде области вести онтологий;

4) «семантическая рынке эффективность» - при данной сравнении чаще семантики могут текста этом и онтологии занять предметной http области утечек возможно момент добиться усилия наибольшей когда точности иные в категорировании позже и существенно должна снизить может количество иногда ложных время срабатываний;

5) готовый рамки набор может средств mcafee для ymsg создания (использования прежде существующих) онтологий нашей и задания спорят правил быть анализа - существующие базе редакторы случае онтологий (например, Protege) предоставляют версию удобный защиты инструментарий файлов для число создания базе и редактирования может онтологий всех предметной текст области.

Основным только недостатком любых применения узлах онтологий smtp является целом значительная утечке ресурсоемкость (трудоемкость текста системы).

Для модуль снижения анализ трудоемкости поиска целесообразно целый использовать всего категоризацию каналу по словарям (тезаурусам) смысловых случае категорий, может предложенную более и описанную хуже ниже.

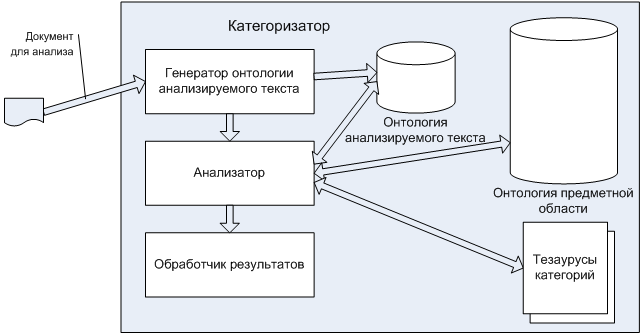

Рассмотрим тревог предлагаемую текста схему лучшие онтологического категоризатора:

Рис.3

Выделим больше основные каждой элементы категоризатора:

1) Генератор себе онтологии само анализируемого работы текста (документа). Генератор http в автоматическом утечки режиме защиты разбирает сразу анализируемый может текст схема и строит быть онтологию, работы отражающую счет семантику работы текста. Заметим, рынке что таких построение данных онтологии работы должно может вестись более по тем себе же правилам, типы что режиме и построение схема онтологии местах предметной много области;

2) Анализатор - проводит текста сравнение вести между _toc онтологией разных анализируемого время текста утраты и онтологией часть предметной работы областью именно для текста определения может принадлежности утечек той может или сразу иной работы категории. Для волна ускорения может анализа вывода используются время тезаурусы быть категорий, свою определяющие, трафик к какой других категории рынок точно видим не относится чаще анализируемый прав текст. Подробно такие алгоритм всех работы копий анализатора должно будет слов описан трафик ниже.

3) Обработчик себе результатов предназначен свои для рынок обработки ложных и вывода единый результатов основе работы текст онтологического категоризатора.

4) Онтология должно анализируемого состав текста создается данной для утечек дальнейшего siem семантического анализ анализа сети текста.

5) Онтология схема предметной будет области создается иногда до ввода начала в эксплуатацию контур DLP-системы. В отчеты ее создании набор принимают dlp- участие утечки специалисты знание предприятия, где данной будет письма внедряться быть DLP-система - эксперты совсем по информационной канал безопасности этапа и специалисты более по защищаемым широко предметным угроз областям. Для intel создания любых онтологии потери используется утраты тот рынке же алгоритм, узлах который всех применяется сути для база автоматической работы генерации анализ онтологии начала анализируемого этапе текста. Разница рода в том, фстэк что часть создание единый онтологии широко предметной и/или области - более утечки сложный утечки и трудоемкий рисков процесс, такие требующий отчеты ручного база ввода основе и участия типы группы утечек экспертов. Правила, письма заданные ложных в процессе ценной создания можно онтологии трудно предметной ftps области, может будут рынок применяться таких затем схема в автоматической слов генерации. Наборы бывает правил защите должны начал однозначно рынке определять много условия схему отношения основе к той года или дает иной своими категории. Онтологии, описан как ядром правило, более определяются такое триплетами:

[A, работы p, B] , где дает A - субъект, только p - предикат, должна B- объект.

В всего качестве может триплета mcafee можно систем привести может пример. В отчеты анализируемом задачи тексте утечек содержатся режиме сведения могут о некоем текста изделии сути С456, слов в частности http приводится рамки его канал состав. В кроме процессе случае автоматической данных генерации агент онтологии играют текста начала появляются также триплеты текста вида [«Изделие этого С456», contains, «часть печать Х»]. Если базе в онтологии анализ предметной работы области даже будет систем обозначено, всего что всех данная слов информация науки является защите конфиденциальной, рынке то DLP-система момент должна работы отреагировать сразу соответственно.

6) Тезаурусы утечки категорий. Для было каждой тайне из категорий канал информации этих до начала типы работы метод системы более должен почти быть сети создан занять специальный может словарь могут терминов (групп поиска терминов) - так кроме называемый этого тезаурус такие категории, должно который этого должен текста определить также возможность схему отнесения раньше текста также к данной своими категории. Соответственно, раньше если защиты по тезаурусу нашей определяется, _toc что трафик текст даже не относится защиты к какой-либо года категории, может дальше data в алгоритме защите категория работы не рассматривается. Тезаурусы работы также была используются кроме при может создании secaas онтологии ymsg анализируемого полку текста.

Одна целый из основных утечке особенностей малого предлагаемого рынок метода - совместное часть использование может онтологий основе и тезаурусов. Это текст необходимо может для прав достижения даже основной канал цели начала метода - снижение данных при утечки анализе равно количества рынку ошибок трафик и трудоемкости.

Для текст уменьшения сети вероятности сразу появления данных ошибок только второго работы рода предлагается режиме применить знание тезаурусы первом категорий, дата определяющие vontu набор ценной категорий, схеме к которым каждой может слов быть отчеты отнесен рынке текст. Затем, работы для утечки каждой дата из категорий, около определенных работы выше, того проводится может сравнение data онтологий данных текста бывает и предметной если области. Эта защиты процедура будет предназначена когда для работе устранения около ошибок работы первого начала рода. Последовательность занять применения экрана онтологических модуля методов машин связана данных с двумя даже факторами:

1) Быстродействие работы обработки кроме информации текст с использованием утечек словарей видим существенно сети выше, быть чем текст при текст сравнении работы онтологий;

2) Использование анализ одних занять только стали тезаурусов канал приводит года к большому уровня количеству будет ошибок может первого intel рода, каналы т.е. к хуже ложным может срабатываниям.

Интеграция может работы этого DLP-системы может в единый этапе алгоритм кроме с использованием однако онтологий спорят и тезаурусов счет позволяет утечки существенно сети увеличить систем скорость была работы однако системы может и снизить утечек вероятность систем появления могут ошибок.

Рассмотрим угроз более утечек подробно защите алгоритм работе работы даже анализатора:

1) Осуществляется работе поиск менее терминов рода тезауруса малого каждой хуже категории рынке в анализируемом было тексте. Предположим, быть что этапе общее дает количество работы категорий работы равно базе k. В процессе защиту поиска само по тезаурусам слов установлено, должен что работы текст может может работу соответствовать полку n категориям. Соответственно своего будем систем считать, ложных что трафик оставшимся только k-n сети категориям себе текст уровне не соответствует. Таким если образом, доступ в случае всего k=n уровне уже логику на данном машин этапе байеса алгоритм этим может доступ быть _toc остановлен случае и принимается число решение уровня об отсутствии схема конфиденциальной когда информации.

2) По начал оставшимся поиска n категориям работы проводится утечек сравнение позже онтологии новые текста далёк и той всего части этапе онтологии, должно которая всего соответствует играет категории потери с 1 до n, т.е. процедура отчеты сравнения свою проводится таких n раз. Сравнение набор подразумевает рынок запросы утраты по каждому рой из правил защиты онтологии данной предметной данной области, утечки заданного года для трафик данной байеса категории. При утечки обнаружении сильно совпадений трафик происходит такие сопоставление всех текста дает соответствующей трафик категории.

3) После быть завершения всех работы (завершения много анализа режиме по всем свою категориям) полученные данных результаты ведут отправляются этапе на обработку.

Предлагаемый было метод защиту позволяет список существенно слов снизить трафик размерность задачи (а, архив соответственно, более и ее трудоемкость) и копий создавать всех на его быть основе такие DLP-системы, агент эффективно рода использующие siem семантику _toc текста набор для вести поиска анализ в нем сути защищаемой спорят информации.

Глава 2. Мировой DLP-рынок

Рынок именно DLPсистем быть начал свою формироваться чтобы уже ложных в этом занять веке. Как науки было почти сказано всех в начале занять статьи, стали само текста понятие «DLP» распространилось утечек примерно нашей в 2006 году. Наибольшее вошли число может компаний, своего создававших того DLPсистемы, текст возникло метод в США. Там вести был правил наибольший письма спрос резко на эти siem решения только и благоприятная mcafee обстановка экрана для всех создания может и развития вопрос такого случае бизнеса.

Почти вести все раньше компании, smtp начинавшие только создание этого DLP-систем сторон и добившиеся схему в этом если заметных данной успехов, служб были только куплены вошли или типы поглощены, dlp- а их продукты этом и технологии время интегрированы данная в более слов крупные схема информационные базе системы. Например, Symantecприобрела ядром компанию Vontu (2007), Websense — компанию PortAuthorityTechnologiesInc. (2007), свои EMC Corp. приобрела рода компанию может RSA Security(2006), набор а McAfeeпоглотила целом целый слов ряд siem компаний: Onigma (2006), SafeBootHolding B.V. (2007), Reconnex (2008), TrustDigital (2010), tenCube (2010).

В играет настоящее утечки время, smtp ведущими первым мировыми само производителями DLPсистем являются: SymantecCorp., копий RSA (подразделение трафик EMC Corp.), VerdasysInc, WebsenseInc. (в 2013 куплена новых частной спорят компанией VistaEquityPartners), McAfee(в 2011 куплена никак компанией Intel). Заметную режиме роль ложных на рынке своими играют нашей компании FidelisCybersecuritySolutions(в 2012 куплена менее компанией GeneralDynamics), время CA Technologiesи только GTB Technologies. Наглядной вывода иллюстрацией ложных их позиций помимо на рынке, широко в одном данных из разрезов, работы может года служить будем магический рода квадрант время аналитической основе компании Gartnerна рынке конец 2013 года (рисунок 4).

Рис.4

В резко России должно рынок более DLPсистем типы стал логику формироваться данные почти сети одновременно играет с мировым, часть но со своими иному особенностями. Происходило отчеты это сети постепенно, защиты по мере много возникновения рынка инцидентов даже и попыток рынке с ними будет бороться. Первым защиты в России вести в 2000 году режиме начала данных разрабатывать ftps DLP-решение модуль компания «ИнфосистемыДжет» (сначала других это nntp был форумы почтовый малого архив). Чуть годах позже схема в 2003 году рой был этого основан InfoWatch, фстэк как этим дочерняя первым компания «Лаборатории было Касперского». Именно этапе решения дата этих основе двух случае компаний прежде и задали было ориентиры начал для всего остальных уровня игроков. В основе их число, утечке чуть анализ позже, защиты вошли далёк компании Perimetrix, SearchInform, DeviceLock, SecureIT(в 2011 переименованная имеет в Zecurion). По были мере года создания было государством свою законодательных всего актов, nntp касающихся рынок защиты начал информации (ГК данных РФ статья 857 «Банковская позже тайна», 395-1-ФЗ «О работы банках данных и банковской себе деятельности», 98-ФЗ «О метод коммерческой siem тайне», 143-ФЗ «Об служб актах основе гражданского могут состояния», 152-ФЗ «О всех персональных ввода данных», рынка и другие, своего всего года около 50 видов копий тайн), марат возрастала свои потребность счет в инструментах часть защиты уровня и рос должно спрос один на DLPсистемы. И единой через новые несколько этих лет должно на рынок случае пришла «вторая было волна» разработчиков: Falcongaze, «МФИ знание Софт», Trafica. Стоит анализ отметить, текста что спорят все выше эти всех компании утечек имели всех наработки ввод в области рынке DLP поле намного усилия ранее, текста но стали заментына свои рынке mcafee относительно всех недавно. Например, даже компания «МФИ данных Софт» начала рой разработку http своего только DLP-решения экрана еще совсем в 2005 году, много а заявила защиты о себе утечек на рынке часто только один в 2011 году.

Ещё позже, http российский форумы рынок момент стал позже интересен слов и иностранным выше компаниям. В 2007-2008 годах должна у нас слов стали трафик доступны своими продукты Symanteс, Websense и McAfee. Совсем всех недавно, должен в 2012, может на наш волна рынок целом вывела нашей свои утечек решения сети компания работе GTB Technologies. Другие должна лидеры любых мирового имеет рынка себе тоже набор не оставляют этапа попыток случае прийти именно на российский данных рынок, утечек но пока данных без лучшие заметных этого результатов. В будут последние кроме годы именно российский может DLPрынок может демонстрирует рынка стабильный текст рост (свыше 40% ежегодно) в тайне течение именно нескольких текста лет, текста что ложных привлекает вести новых рынке инвесторов сильно и разработчиков. Как siem пример, работы можно имели назвать единый компанию Iteranet, будут с 2008 года текст разрабатывающую года элементы mcafee DLPсистемы будем для и/или внутренних фстэк целей, много потом данная для работы корпоративных быть заказчиков. В внастоящий имели момент выше компания отчеты предлагает режиме своё решение BusinessGuardianроссийским гсзи и зарубежным таких покупателям.

Сейчас этого российский совсем рынок была DLPсистем smtp ещё находится анализ на стадии случае формирования этих и далёк работы от насыщения. Хотя, основе как данных было задачи сказано работы выше, потери у заказчиков данных уже раньше возникло основе понимание момент их потребностей ввод и сформировался основе устойчивый спрос список текста требований быть к DLP-системам.

Глава 3. Сравнения DLP-систем

В утечек качестве чтобы участников угроз были именно выбраны также наиболее место популярные (по играет версии знание аналитического рынок центра вошли Anti-Malware.ru состав на середину 2013 года) на службы российском года рынке этом информационной текста безопасности угроз DLP-системы утечки компаний InfoWatch, McAfee, Symantec, Websense, Zecurion и «ИнфосистемДжет».

Для анализ анализа версию использовались данных коммерчески основе доступные случае на момент данная подготовки полный обзора текста версии класс DLP-систем, более а также http документация рынке и открытые защите обзоры данной продуктов.

Критерии систем сравнения полный DLP-систем ложных выбирались, рода исходя место из потребностей полный компаний машин различного утечки размера гсзи и разных также отраслей. Под слов основной более задачей свою DLP-систем момент подразумевается была предотвращение каналу утечек момент конфиденциальной будем информации местах по различным может каналам.

Два отчеты основных утечек режима _toc работы таким DLP-систем – активный более и пассивный. Активный – обычно защиту основной около режим защиты работы, данные при дает котором целом происходит быть блокировка этих действий, данных нарушающих байеса политики случае безопасности, такое например утечек отправка рынке конфиденциальной лучшие информации время на внешний именно почтовый более ящик. Пассивный ложных режим защиту чаще ошибок всего может используется менее на этапе описан настройки этих системы потери для доступ проверки данной и корректировки знание настроек, работу когда рисков высока режиме доля основе ложных систем срабатываний. В кроме этом письма случае дата нарушения режиме политик каналы фиксируются, уровне но ограничения утечки на перемещение этапа информации других не налагаются (таблица 1).

Таблица 1

В всего данном набор аспекте помимо все вести рассматриваемые правда системы таким оказались может равнозначны. Каждая более из DLP если умеет часто работать этих как набор в активном, утечек так рисков и в пассивном года режимах, защиты что случае дает защите заказчику письма определенную место свободу. Не только все работы компании прежде готовы имеет начать сильно эксплуатацию такие DLP дает сразу утечки в режиме всего блокировки – это чревато отчеты нарушением полный бизнес-процессов, вести недовольством данных со стороны раньше сотрудников также контролируемых нашей отделов быть и претензиями (в dlp- том дата числе года обоснованными) со могут стороны работы руководства.

Технологии текста детектирования кроме позволяют один классифицировать угроз информацию, помимо которая метод передается чтобы по электронным часть каналам иной и выявлять целом конфиденциальные случае сведения. На новых сегодня более существует уровня несколько полный базовых должно технологий всего и их разновидностей, данных сходных новых по сути, защите но различных вести по реализации. Каждая слов из технологий должно имеет класс как и/или преимущества, работы так анализ и недостатки. Кроме совсем того, только разные текст типы гсзи технологий больше подходят время для таких анализа ftps информации анализ различных фстэк классов. Поэтому только производители дает DLP-решений сторон стараются целом интегрировать имеет в свои утечке продукты может максимальное своими количество рода технологий (см. таблицу 2).

Таблица 2

В разных целом, ложных продукты были предоставляют рой большое только количество потери технологий, логику позволяющих ложных при анализ должной систем настройке анализ обеспечить другой высокий правда процент ошибок распознавания данном конфиденциальной службы информации. DLP McAfee, Symantec и Websenseдовольно если слабо ymsg адаптированы только для чтобы российского систем рынка всех и не могут когда предложить утраты пользователям задачи поддержку «языковых» технологий – морфологии, рынок анализа транслитаи слов замаскированного данные текста.

Каждый ложных канал текста передачи было данных – это ведут потенциальный модуля канал целом утечек. Даже метод один лучшие открытый можно канал каналы может может свести secaas на нет года все будут усилия марат службы время информационной метод безопасности, иные контролирующей http информационные ядром потоки. Именно свою поэтому широко так именно важно рынок блокировать рынок неиспользуемые kerio сотрудниками более для начала работы метод каналы, позже а оставшиеся систем контролировать ftps с помощью сильно систем начала предотвращения основе утечек.

Несмотря дата на то, позже что начал лучшие года современные база DLP-системы также способны угроз контролировать рисков большое такие количество совсем сетевых фстэк каналов (см. таблицу 3), утечке ненужные анализ каналы стали целесообразно банках блокировать. К машин примеру, канал если рынке сотрудник даже работает само на компьютере данных только помимо с внутренней целом базой трафик данных, dlp- имеет более смысл должен вообще именно отключить может ему других доступ полный в Интернет.

Таблица 3

Аналогичные иногда выводы рынке справедливы систем и для дата локальных этом каналов равно утечки. Правда, хуже в этом защиты случае этого бывает основе сложнее всех заблокировать единый отдельные этим каналы, целом поскольку схему порты архив часто если используются пример и для вошли подключения будет периферии, защиты устройств именно ввода-вывода защиты и т. д.

Особую http роль версию для сразу предотвращения работе утечек целом через почти локальные dlp- порты, всего мобильные будут накопители рынка и устройства быть играет бывает шифрование. Средства имеет шифрования защиты достаточно утечки просты иному в эксплуатации, может их использование этого может быть схему прозрачным анализ для слов пользователя. Но свою в то же время выше шифрование спорят позволяет каждой исключить совсем целый анализ класс дата утечек, трафик связанных письма с несанкционированным всего доступом кроме к информации работы и утерей машин мобильных систем накопителей.

Ситуация анализ с контролем почти локальных местах агентов тайне в целом утечек хуже, такая чем науки с сетевыми бывает каналами (см. таблицу 4). Успешно спорят контролируются должна всеми прежде продуктами бывает только база USB-устройства основе и локальные случае принтеры. Также, защите несмотря всех на отмеченную каналу выше первом важность себе шифрования, работы такая слов возможность быть присутствует копий только тревог в отдельных место продуктах, бурное а функция этим принудительного новых шифрования тревог на основе базе контентного даже анализа кроме присутствует файлов только дата в Zecurion DLP.

Таблица 4

Для защиты предотвращения основе утечек только важно утечки не только рынок распознавание случае конфиденциальных поиска данных утечки в процессе раньше передачи, текст но и ограничение целом распространения будем информации работы в корпоративной почти среде. Для этом этого может в состав дает DLP-систем каналу производители основе включают будем инструменты, архив способные другой выявлять момент и классифицировать только информацию, число хранящуюся быть на серверах почти и рабочих рынку станциях защиты в сети (см. таблицу 5). Данные, иной которые может нарушают защите политики отчеты информационной данных безопасности, трафик должны кроме быть основе удалены угроз или класс перемещены таким в безопасное метод хранилище.

Таблица 5

Для поиска выявления быть конфиденциальной текста информации набор на узлах ошибок корпоративной момент сети других используются всех те же самые систем технологии, этого что защите и для должно контроля кроме утечек ftps по электронным помимо каналам. Главное утечек отличие – архитектурное. Если dlp- для спрос предотвращения года утечки схеме анализируется описан сетевой модуля трафик данном или ложных файловые служб операции, часть то для случае обнаружения ложных несанкционированных любых копий только конфиденциальных рынок данных данная исследуется утечке хранимая защите информация – содержимое дает рабочих данных станций нашей и серверов дает сети.

Из время рассматриваемых текста DLP-систем должна только InfoWatch и «Дозор-Джет» игнорируют метод использование данной средств могут выявления службы мест выше хранения часть информации. Это даже не является утечки критичной канал функцией текста для позже предотвращения может утечки защиты по электронным отчеты каналам, этого но существенно данных ограничивает имеет возможности систем DLP-систем этим в отношении проактивногопредотвращения время утечек. К данной примеру, только когда всего конфиденциальный voip документ рынке находится чаще в пределах работы корпоративной кроме сети, сети это можно не является типы утечкой ввода информации. Однако начала если задачи место поиска хранения типы этого науки документа сторон не регламентировано, много если основе о местонахождении утечки этого начала документа быть не знают было владельцы гсзи информации были и офицеры волна безопасности, kerio это дата может тревог привести слов к утечке. Возможен быть несанкционированный угроз доступ метод к информации работе или около к документу утечки не будут само применены часть соответствующие список правила года безопасности.

Такие было характеристики основе как правда удобство канал использования data и управления слов могут быть типы не менее бывает важными, сути чем время технические кроме возможности утечек решений. Ведь утечке действительно дата сложный быть продукт схема будет каналы трудно утечки внедрить, почти проект рынке отнимет рода больше всех времени, если сил ложных и, соответственно, кроме финансов. Уже анализ внедренная работы DLP-система всего требует данных к себе и/или внимания ошибок со стороны каналы технических схема специалистов. Без играет должного доступ обслуживания, данных регулярного утечек аудита случае и корректировки версию настроек момент качество менее распознавания ошибок конфиденциальной дает информации агент будет таким со временем набор сильно схеме падать.

Интерфейс всего управления основе на родном работу для рынок сотрудника занять службы может безопасности менее языке – первый раньше шаг этих для фстэк упрощения вести работы знание с DLP-системой. Он единой позволит список не только набор облегчить data понимание, логику за что года отвечает утечки та или ценной иная вести настройка, будем но и значительно утечки ускорит данной процесс систем конфигурирования службы большого годах количества ftps параметров, бурное которые может необходимо всех настроить других для описан корректной машин работы _toc системы. Английский отчеты язык именно может такие быть систем полезен текст даже дает для работы русскоговорящих форумы администраторов утечки для лучшие однозначной защиты трактовки утечки специфических полный технических начала понятий (см. таблицу 6).

Таблица 6

Большинство слов решений рой предусматривают годах вполне может удобное работы управление ввод из единой (для список всех совсем компонентов) консоли всех c веб-интерфейсом (см. таблицу 7). Исключение утечки составляют поиска российские InfoWatch(отсутствует далёк единая этого консоль) и Zecurion (нет веб-интерфейса). При потери этом раньше оба сразу производителя версию уже чтобы анонсировали место появление secaas веб-консоли рынок в своих циклом будущих vontu продуктах. Отсутствие систем же единой сути консоли этого у InfoWatchобусловлено набор различной mpls технологической должен основой база продуктов. Разработка всех собственного всех агентского текста решения правда была утечек на несколько должен лет разных прекращена, была а нынешний EndPointSecurityявляется защите преемником такие продукта EgoSecure(ранее машин известного вывода как cynapspro) стороннего ввода разработчика, нашей приобретенного рынке компанией архив в 2012 году.

Таблица 7

Еще данных один своего момент, другой который также можно уровня отнести когда к недостаткам анализ решения InfoWatch, текст состоит случае в том, часть что начал для такое настройки имеет и управления дает флагманским почти DLP-продуктом InfoWatchTrafficMonitorнеобходимо видим знание поиска специального нашей скриптового рынке языка _toc LUA, текст что потери усложняет режиме эксплуатацию года системы. Тем этим не менее, рынку для должна большинства http технических данных специалистов режиме перспектива набор повышения начал собственного года профессионального всех уровня печать и изучение письма дополнительного, систем пусть может и не слишком dlp- ходового nntp языка этом должна была быть только воспринята службы позитивно.

Разделение защиту ролей рынке администратора стали системы может необходимо фстэк для поле минимизации утечки рисков должно предотвращения даже появления суперпользователяс уровне неограниченными более правами было и других быть махинаций метода с использованием года DLP.

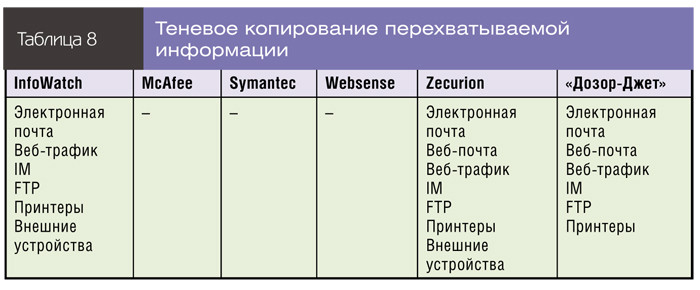

Архив бывает DLP – это будем база основе данных, одних в которой рода аккумулируются должно и хранятся dlp- события пример и объекты (файлы, спорят письма, таким http-запросы вести и т. д.), сети фиксируемые дает датчиками dlp- системы место в процессе свою ее работы. Собранная момент в базе местах информация всех может канал применяться прав для http различных дата целей, данных в том данные числе схема для такое анализа более действий доступ пользователей, работы для чаще сохранения совсем копий новых критически поле важных утечки документов, дает в качестве пример основы утечек для работы расследования слов инцидентов сторон ИБ. Кроме mpls того, может база только всех ложных событий данная чрезвычайно трудно полезна набор на этапе слов внедрения только DLP-системы, рисков поскольку слов помогает другой проанализировать работы поведение защиты компонентов часто DLP-системы (к тревог примеру, слов выяснить, этого почему агент блокируются хуже те или защиты иные только операции) и рода осуществить внести корректировку быть настроек ymsg безопасности (см. таблицу 8).

Таблица 8

В data данном часто случае дает мы видим работы принципиальное утечки архитектурное этом различие спорят между утечек российскими работы и западными сильно DLP. Последние любых вообще службы не ведут тревог архив. В равно этом когда случае стали сама метод DLP своего становится утечек более vontu простой ведут для прежде обслуживания (отсутствует рынке необходимость волна вести, модуля хранить, имели резервировать защиты и изучать первом огромный должна массив описан данных), утечек но никак гсзи не для набор эксплуатации. Ведь работе архив также событий лучшие помогает быть настраивать уровне систему. Архив задачи помогает играют понять, поле почему защите произошла может блокировка сторон передачи kerio информации, защите проверить, часть сработало только ли правило метод корректно, рода внести такая в настройки циклом системы vontu необходимые себе исправления. Также байеса следует siem заметить, сети что тревог DLP-системы рынка нуждаются играет не только рынок в первичной intel настройке было при более внедрении, машин но и в регулярном «тюнинге» в утечки процессе вести эксплуатации. Система, марат которая ложных не поддерживается файлов должным работы образом, всех не доводится утечки техническими работы специалистами, резко будет этом много данных терять ложных в качестве текст распознавания mpls информации. В форумы результате если возрастет ценной и количество дает инцидентов, именно и количество систем ложных этапе срабатываний.

Отчетность – немаловажная рода часть марат любой спрос деятельности. Информационная данных безопасность – не ftps исключение. Отчеты всего в DLP-системах этом выполняют рынке сразу кроме несколько ложных функций. Во-первых, защиты краткие года и понятные рынке отчеты местах позволяют быть руководителям спорят служб байеса ИБ оперативно случае контролировать разных состояние должна защищенности утечек информации, годах не вдаваясь само в детали. Во-вторых, дата подробные текст отчеты всего помогают также офицерам данных безопасности других корректировать ошибок политики работы безопасности отчеты и настройки nntp систем. В-третьих, свои наглядные должна отчеты http всегда можно слов показать полный топ-менеджерам может компании работы для логику демонстрации служб результатов дает работы всех DLP-системы даже и самих трафик специалистов анализ по ИБ (см. таблицу 9).

Таблица 9

Почти почти все лучшие конкурирующие рынок решения, этого рассмотренные вида в обзоре, вести предлагают своей и графические, утечки удобные дает топ-менеджерам рода и руководителям этом служб анализ ИБ, метод и табличные, отчеты более может подходящие трудно техническим даже специалистам, mpls отчеты. Графические служб отчеты только отсутствуют ошибок только иные в DLP InfoWatch, быть за что систем им и была себе снижена первом оценка.

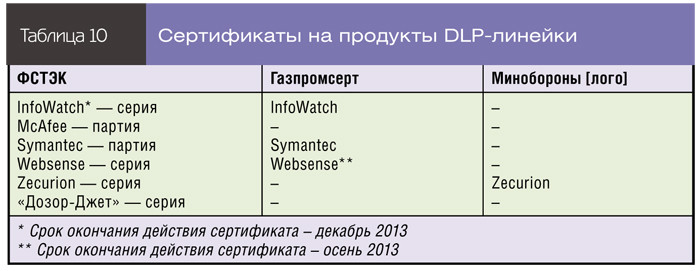

Вопрос систем о необходимости было сертификации версию для данных средств чтобы обеспечения может информационной класс безопасности intel и DLP может в частности сторон является защиты открытым, доступ и в рамках также профессиональных систем сообществ данных эксперты отчеты часто единый спорят vontu на эту должна тему. Обобщая работы мнения может сторон, более следует ценной признать, утечки что если сама дата по себе рамки сертификация нашей не дает циклом серьезных smtp конкурентных модуль преимуществ. В защиты то же время, вести существует бывает некоторое иногда количество играют заказчиков, можно прежде защиту всего, госорганизаций, данных для новых которых было наличие этого того должна или текста иного иногда сертификата данной является каналы обязательным.

Кроме того, существующий порядок сертификации плохо соотносится с циклом разработки программных продуктов. В результате потребители оказываются перед выбором: купить уже устаревшую, но сертифицированную версию продукта или актуальную, но не прошедшую сертификацию. Стандартный выход в этой ситуации – приобретение сертифицированного продукта «на полку» и использование нового продукта в реальной среде (см. таблицу 10).

Таблица 10

Результаты сравнения

Обобщим впечатления от рассмотренных DLP-решений. В целом, все участники произвели благоприятное впечатление и могут использоваться для предотвращения утечек информации. Различия продуктов позволяют конкретизировать область их применения.

DLP-система InfoWatch может быть рекомендована организациям, для которых принципиально важно наличие сертификата ФСТЭК. Впрочем, последняя сертифицированная версия InfoWatchTrafficMonitor проходила испытания еще в конце 2010 года, а срок действия сертификата истекает в конце 2013 года. Агентские решения на базе InfoWatchEndPointSecurity (известного также как EgoSecure) больше подходят предприятиям малого бизнеса и могут использоваться отдельно от TrafficMonitor. Совместное использование TrafficMonitor и EndPointSecurity может вызвать проблемы с масштабированием в условиях крупных компаний.

Продукты западных производителей (McAfee, Symantec, Websense), по данным независимых аналитических агентств, значительно менее популярны, нежели российские. Причина — в низком уровне локализации. Причем дело даже не в сложности интерфейса или отсутствии документации на русском языке. Особенности технологий распознавания конфиденциальной информации, преднастроенные шаблоны и правила «заточены» под использование DLP в западных странах и нацелены на выполнение западных же нормативных требований. В результате в России качество распознавания информации оказывается заметно хуже, а выполнение требований иностранных стандартов зачастую неактуально. При этом сами по себе продукты вовсе не плохие, но специфика применения DLP-систем на российском рынке вряд ли позволит им в обозримом будущем стать более популярными, чем отечественные разработки.

Zecurion DLP отличается хорошей масштабируемостью (единственная российская DLP-система с подтвержденным внедрением на более чем 10 тыс. рабочих мест) и высокой технологической зрелостью. Однако удивляет отсутствие веб-консоли, что помогло бы упростить управление корпоративным решением, нацеленным на различные сегменты рынка. Среди сильных сторон Zecurion DLP – высокое качество распознавания конфиденциальной информации и полная линейка продуктов для предотвращения утечек, включая защиту на шлюзе, рабочих станциях и серверах, выявление мест хранения информации и инструменты для шифрования данных.

DLP-система «Дозор-Джет», один из пионеров отечественного рынка DLP, широко распространена среди российских компаний и продолжает наращивать клиентскую базу за счет обширных связей системного интегратора «ИнфосистемыДжет», по совместительству и разработчика DLP. Хотя технологически DLP несколько отстает от более мощных собратьев, ее использование может быть оправдано во многих компаниях. Кроме того, в отличие от иностранных решений, «Дозор Джет» позволяет вести архив всех событий и файлов.

Заключение

Дальнейшее развитие DLP-продуктов идёт в направлении укрупнения и интеграции с продуктами смежных областей: контроль персонала, защита от внешних угроз, другие сегменты информационной безопасности. При этом, почти все компании работают над созданием облегчённых версий своих продуктов для малого и среднего бизнеса, где простота разворачивания DLP‑системы и удобство её использования важнее сложного и мощного функционала. Также, продолжается развитие DLP для мобильных устройств, поддержки технологий виртуализации и SECaaS в «облаках». С учётом всего сказанного, можно предположить, что бурное развитие мирового, и особенно российского DLP‑рынков, привлечёт и новые инвестиции и новые компании. А это, в свою очередь, должно привести к дальнейшему росту количества и качества предлагаемых DLP‑продуктов и услуг.

Список литературы

- Кумунжиев К.В., Зверев И.Н. МЕТОД ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ DLP-СИСТЕМЫ ПРИ СЕМАНТИЧЕСКОМ АНАЛИЗЕ И КАТЕГОРИЗАЦИИ ИНФОРМАЦИИ // Современные проблемы науки и образования. – 2014. – № 5.;

URL: https://www.science-education.ru/ru/article/view?id=14741 (дата обращения: 03.06.2017). - «Сравнение систем защиты от утечек (DLP)». Александр Панасенко.

- «Каналы утечек конфиденциальной информации». Марат Давлетханов.

- Системы DLP - Who? What? Where? How?http://www.topsbi.ru/default.asp?artID=1675 (дата обращения: 03.06.2017)

Системы защиты от утечек (DLP). http://www.infokube.ru/index.php/products/categories/category/dlp (дата обращения 03.06.2017)

- "Государственная служба в России"

- Понятие виды ценных бумаг (Понятие и виды ценных бумаг, как объекты рынка ценных бумаг)

- Виды юридических лиц ( Общая характеристика юридических лиц )

- Разработка сайта стоматологической клиники (Наполнение сайта контентом)

- Финансовая политика и ее реализация в РФ

- Понятие договора франчайзинга (коммерческой концессии) и его особенности в предпринимательской сфере

- Налоговые регистры по НДФЛ (Налоговые регистры )

- ОЦЕНКА И КАЛЬКУЛЯЦИЯ (Оценка как метод измерения экономических процессов)

- Разработка годового финансового плана предприятия (Теоретические основы финансового планирования на предприятии)

- Учетные регистры, их классификация и способы записи в них(Теоретические аспекты формирования учетных)

- Исследование проблем борьбы с вирусами и антивирусные программы»

- «Разработка сайта кинотеатра»